一般 SIEM 整合

您可以將 Microsoft Defender for Cloud Apps 與一般 SIEM 伺服器整合,以集中監視來自已連線應用程式的警示和活動。 由於已連線的應用程式支援新的活動和事件,因此會將它們的可見度推出至 Microsoft Defender for Cloud Apps。 與 SIEM 服務整合可讓您更妥善地保護雲端應用程式,同時維護一般安全性工作流程、自動化安全性程式,以及讓雲端式事件與內部部署事件相互關聯。 Microsoft Defender for Cloud Apps SIEM 代理程式會在您的伺服器上執行,並從 Microsoft Defender for Cloud Apps 提取警示和活動,並將它們串流至 SIEM 伺服器。

當您第一次將 SIEM 與 Defender for Cloud Apps 整合時,過去兩天的活動和警示會轉送至 SIEM,而且所有活動和警示 (根據您從之後選取) 的篩選條件。 如果您停用此功能一段較長時間,然後重新啟用,則會轉寄過去兩天的警示和活動,然後再轉寄所有警示和活動。

其他整合解決方案包括:

- Microsoft Sentinel - 可調整的雲端原生 SIEM 和 SOAR,用於原生整合。 如需與 Microsoft Sentinel整合的相關信息,請參閱 Microsoft Sentinel 整合。

- Microsoft安全性圖表 API - 中繼服務 (或訊息代理程式) ,可提供單一程式設計介面來連接多個安全性提供者。 如需詳細資訊,請參閱使用 Microsoft Graph 安全性 API 的安全性解決方案整合。

重要事項

如果您將 適用於身分識別的 Microsoft Defender 整合 Defender for Cloud Apps,且這兩個服務都設定為將警示通知傳送至 SIEM,您將會開始收到相同警示的重複 SIEM 通知。 每個服務都會發出一個警示,而且會有不同的警示標識符。 若要避免重複和混淆,請務必處理此案例。 例如,決定您要在何處執行警示管理,然後停止從其他服務傳送 SIEM 通知。

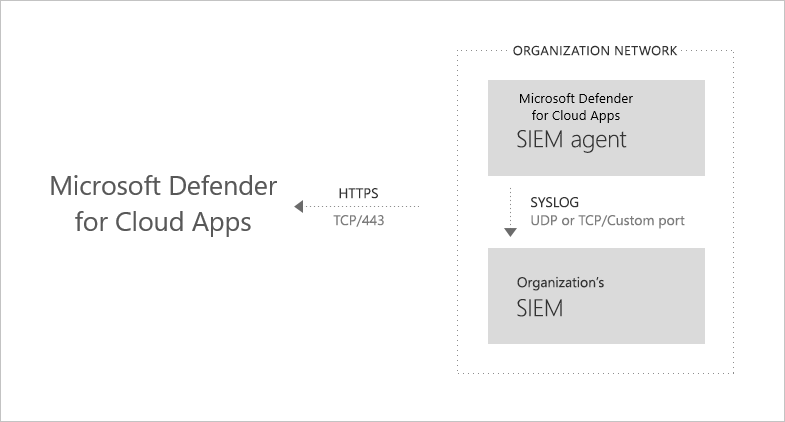

一般 SIEM 整合架構

SIEM 代理程式會部署在組織的網路中。 部署和設定時,它會使用 Defender for Cloud Apps RESTful API 提取 (警示和活動) 設定的數據類型。 然後,流量會透過埠 443 上的加密 HTTPS 通道傳送。

一旦 SIEM 代理程式從 Defender for Cloud Apps 擷取數據,就會將 Syslog 訊息傳送至您的本機 SIEM。 Defender for Cloud Apps 會使用您在設定期間提供的網路設定, (TCP 或 UDP 搭配自定義埠) 。

支援的 SIEM

Defender for Cloud Apps 目前支援 Micro Focus ArcSight 和一般 CEF。

如何整合

與您的 SIEM 整合可透過三個步驟來完成:

- 在 Defender for Cloud Apps 中設定它。

- 下載 JAR 檔案,並在您的伺服器上執行。

- 驗證 SIEM 代理程式是否正常運作。

必要條件

- 標準 Windows 或 Linux 伺服器 (可以是虛擬機) 。

- OS:Windows 或 Linux

- CPU:2

- 磁碟空間:20 GB

- RAM:2 GB

- 伺服器必須執行 Java 8。 不支援舊版。

- 傳輸層安全性 (TLS) 1.2+。 不支援舊版。

- 如網路需求中所述設定防火牆

與您的 SIEM 整合

步驟 1:在 Defender for Cloud Apps 中設定

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。

在 [ 系統] 下,選擇 [SIEM 代理程式]。 選取 [新增 SIEM 代理程式],然後選擇 [ 一般 SIEM]。

![顯示 [新增 SIEM 整合] 功能表的螢幕快照。](media/siem0.png)

在精靈中,選取 [ 啟動精靈]。

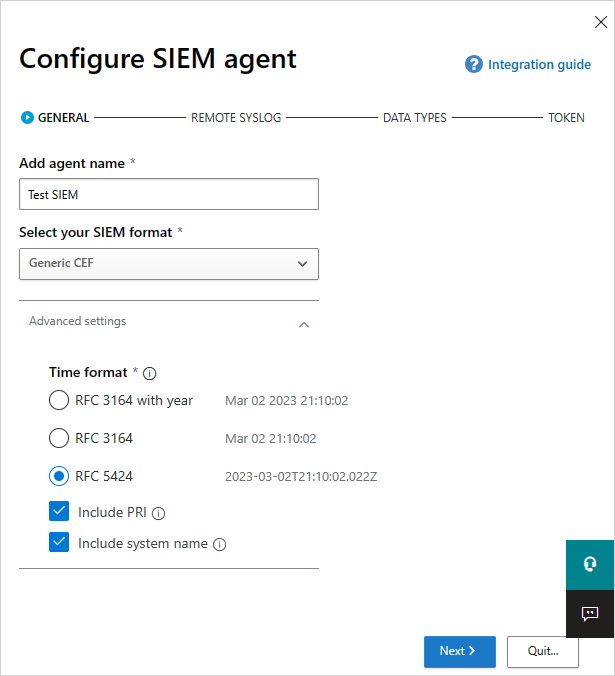

在精靈中,填入名稱,然後 選取您的SIEM格式 ,並設定任何與該格式相關的進階 設定 。 選取 [下一步]。

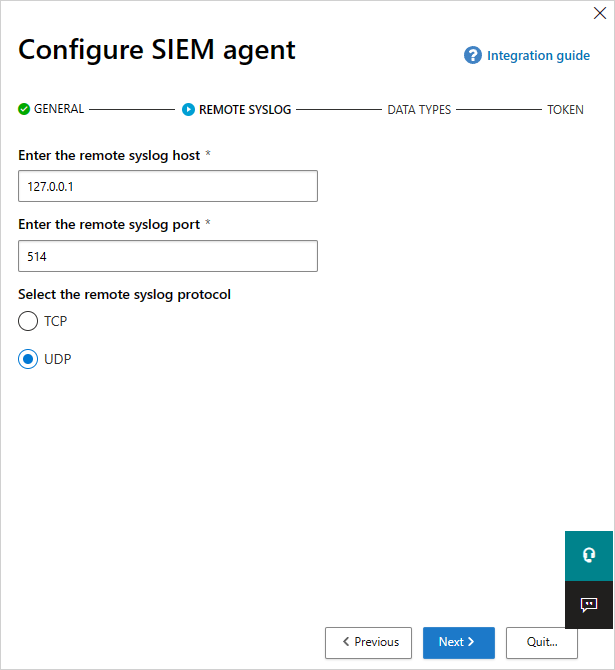

輸入 遠端 syslog 主機 的 IP 位址或主機名,以及 Syslog 連接埠號碼。 選取 [TCP] 或 [UDP] 作為 [遠端 Syslog 通訊協定]。 如果您沒有這些詳細數據,您可以與安全性系統管理員合作以取得這些詳細數據。 選取 [下一步]。

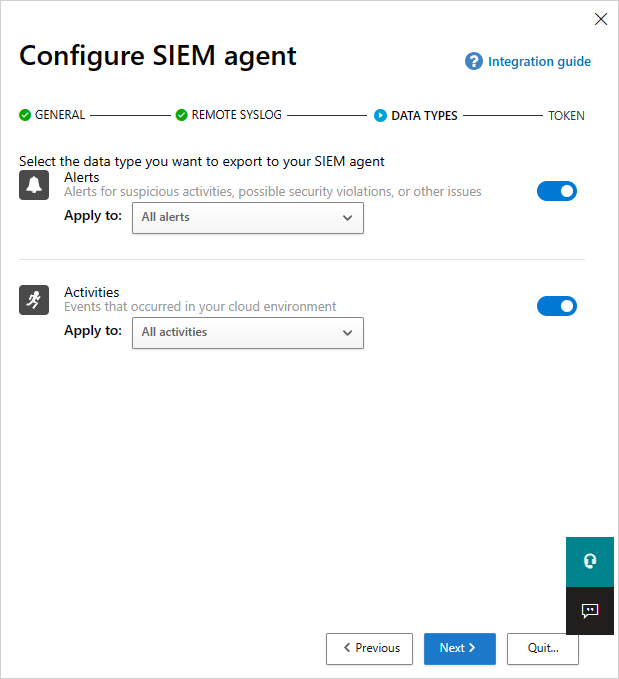

選取要匯出至 SIEM 伺服器的 警示 和 活動資料類型。 使用滑桿來啟用和停用它們,預設會選取所有專案。 您可以使用 [ 套用至 ] 下拉式清單來設定篩選,只將特定警示和活動傳送至 SIEM 伺服器。 選 取 [編輯並預覽結果 ],以檢查篩選是否如預期般運作。 選取 [下一步]。

複製令牌並儲存以供稍後使用。 選 取 [完成 ],然後離開精靈。 返回 至 [SIEM] 頁面,以查看您在數據表中新增的 SIEM 代理程式。 它會顯示其已 建立 ,直到稍後連線為止。

注意事項

您建立的任何令牌都系結至建立令牌的系統管理員。 這表示,如果系統管理員使用者從 Defender for Cloud Apps 中移除,令牌將不再有效。 一般 SIEM 令牌會提供唯一的必要資源。 沒有其他許可權被授與此令牌的一部分。

步驟 2:下載 JAR 檔案並在您的伺服器上執行

在 Microsoft下載中心中,接受軟體授權條款之後,下載 .zip 檔案並將其解壓縮。

在您的伺服器上執行解壓縮的檔案:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

注意事項

- 檔名可能會根據 SIEM 代理程式的版本而有所不同。

- 括弧 [ ] 中的參數是選擇性的,只有在相關時才應該使用。

- 建議您在伺服器啟動期間執行 JAR。

- Windows:以排程工作執行,並確定您將工作設定為 [執行], 無論使用者是否登入 ,而且您取消核取 [ 如果工作執行時間超過 複選框,則停止工作] 複選框。

- Linux:將具有 & 的 run 命令新增至 rc.local 檔案。 例如:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

使用下列變數的位置:

- DIRNAME 是您想要用於本機代理程式偵錯記錄的目錄路徑。

- ADDRESS[:P ORT] 是伺服器用來連線到因特網的 Proxy 伺服器位址和埠。

- TOKEN 是您在上一個步驟中複製的 SIEM 代理程式令牌。

您可以隨時輸入 -h 以取得協助。

範例活動記錄

以下是傳送至 SIEM 的範例活動記錄:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

下列文字是警示記錄檔範例:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

CEF 格式的範例 Defender for Cloud Apps 警示

| 適用於 | CEF 功能變數名稱 | 描述 |

|---|---|---|

| 活動/警示 | 開始 | 活動或警示時間戳 |

| 活動/警示 | 結束 | 活動或警示時間戳 |

| 活動/警示 | rt | 活動或警示時間戳 |

| 活動/警示 | msg | 如入口網站所示的活動或警示描述 |

| 活動/警示 | suser | 活動或警示主體使用者 |

| 活動/警示 | destinationServiceName | 活動或警示源自應用程式,例如,Microsoft 365、Sharepoint、Box。 |

| 活動/警示 | cs<X>標籤 | 每個標籤都有不同的意義,但標籤本身會說明它,例如 targetObjects。 |

| 活動/警示 | cs<X> | 與標籤對應的資訊 (活動或警示的目標使用者,根據標籤範例) 。 |

| 活動 | EVENT_CATEGORY_* | 活動的高層級類別 |

| 活動 | <行動> | 活動類型,如入口網站中所示 |

| 活動 | externalId | 事件識別碼 |

| 活動 | dvc | 用戶端裝置的IP |

| 活動 | requestClientApplication | 用戶端裝置的使用者代理程式 |

| 警示 | <警示類型> | 例如,“ALERT_CABINET_EVENT_MATCH_AUDIT” |

| 警示 | <名字> | 相符的原則名稱 |

| 警示 | externalId | 警示標識碼 |

| 警示 | src | 用戶端裝置的 IPv4 位址 |

| 警示 | c6a1 | 用戶端裝置的 IPv6 位址 |

步驟 3:驗證 SIEM 代理程式是否正常運作

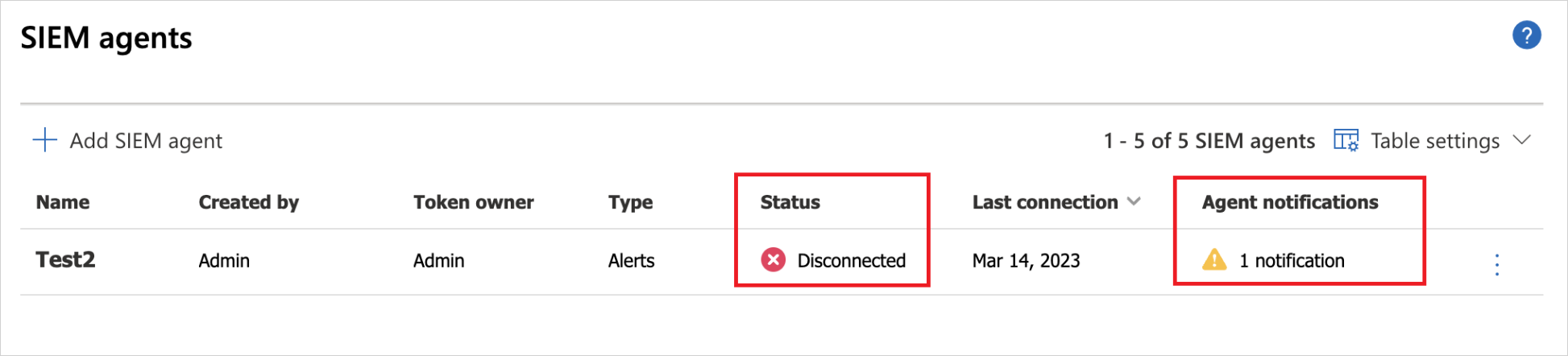

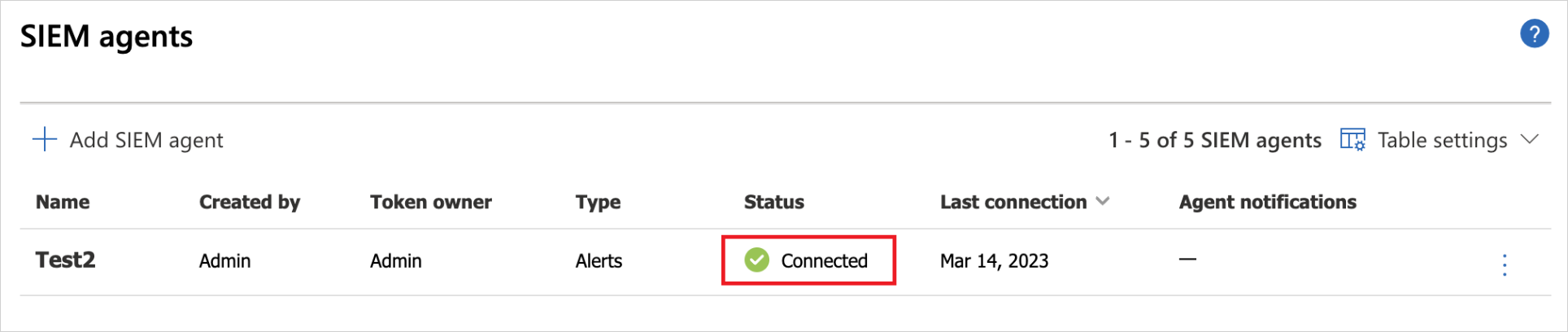

請確定入口網站中 SIEM 代理程式的狀態不是 連線錯誤 或 已中斷連線 ,而且沒有代理程式通知。 如果連線中斷超過兩小時,則會顯示為 連線錯誤 。 如果連線關閉超過 12 小時,狀態會顯示為 [已中斷連線]。

相反地,狀態應該會連線,如下所示:

在您的 Syslog/SIEM 伺服器中,確定您看到從 Defender for Cloud Apps 抵達的活動和警示。

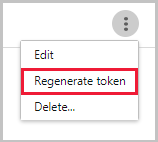

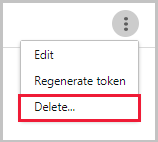

重新產生令牌

如果您遺失令牌,一律可以選取數據表中 SIEM 代理程式數據列結尾的三個點來重新產生令牌。 選取 [重新產生令牌 ] 以取得新的令牌。

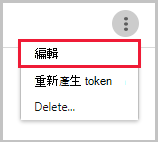

編輯 SIEM 代理程式

若要編輯 SIEM 代理程式,請選取資料表中 SIEM 代理程式數據列結尾的三個點,然後選取 [ 編輯]。 如果您編輯 SIEM 代理程式,則不需要重新執行.jar檔案,它會自動更新。

刪除 SIEM 代理程式

若要刪除 SIEM 代理程式,請選取資料表中 SIEM 代理程式數據列結尾的三個點,然後選取 [ 刪除]。

後續步驟

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。