Microsoft Sentinel整合 (預覽)

您可以將 Microsoft Defender for Cloud Apps 與 Microsoft Sentinel 整合 (可調整的雲端原生 SIEM 和 SOAR) ,以啟用警示和探索數據的集中監視。 與 Microsoft Sentinel 整合可讓您更妥善地保護雲端應用程式,同時維護一般安全性工作流程、自動化安全性程式,以及讓雲端式事件與內部部署事件相互關聯。

使用 Microsoft Sentinel 的優點包括:

- Log Analytics 提供較長的數據保留期。

- 現成可用的視覺效果。

- 使用Microsoft Power BI 或 Microsoft Sentinel 活頁簿等工具,建立符合組織需求的探索數據視覺效果。

其他整合解決方案包括:

- 一般 SIEM - 整合 Defender for Cloud Apps 與泛型 SIEM 伺服器。 如需與泛型 SIEM 整合的資訊,請參閱 泛型 SIEM 整合。

- Microsoft安全性圖表 API - 中繼服務 (或訊息代理程式) ,可提供單一程式設計介面來連接多個安全性提供者。 如需詳細資訊,請參閱使用 Microsoft Graph 安全性 API 的安全性解決方案整合。

與 Microsoft Sentinel整合包括 Defender for Cloud Apps 和 Microsoft Sentinel 中的組態。

必要條件

若要與 Microsoft Sentinel 整合:

- 您必須擁有有效的 Microsoft Sentinel 授權

- 您必須至少是租使用者中的安全性系統管理員。

美國政府支援

直接 Defender for Cloud Apps - Microsoft Sentinel 整合僅適用於商業客戶。

不過,所有 Defender for Cloud Apps 數據都可在 Microsoft Defender 全面偵測回應 中使用,因此可透過 Microsoft Defender 全面偵測回應 連接器在 Microsoft Sentinel 中使用。

我們建議想要查看中 Defender for Cloud Apps 數據的 GCC、GCC High 和 DoD 客戶 Microsoft Sentinel 安裝 Microsoft Defender 全面偵測回應 解決方案。

如需詳細資訊,請參閱:

與 Microsoft Sentinel整合

在 Microsoft Defender 入口網站中,選取 [設定雲端>應用程式]。

在 [系統] 底下,選取 [SIEM 代理>程式][新增 SIEM 代理>程式 Sentinel]。 例如:

![顯示 [新增 SIEM 整合] 功能表的螢幕快照。](media/siem0.png)

注意事項

如果您先前已執行整合,則無法使用新增 Microsoft Sentinel 的選項。

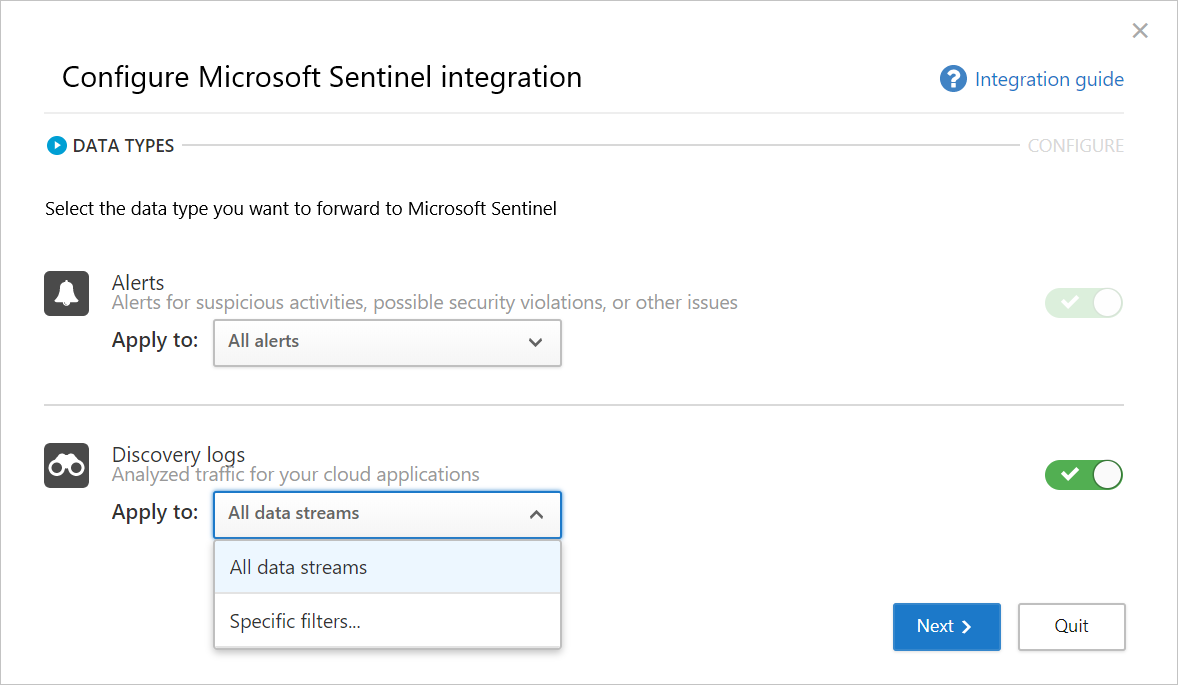

在精靈中,選取您要轉送至 Microsoft Sentinel 的數據類型。 您可以設定整合,如下所示:

- 警示:一旦啟用 Microsoft Sentinel,就會自動開啟警示。

- 探索記錄:使用滑桿來啟用和停用它們,預設會選取所有項目,然後使用 [套用] 下拉式清單來篩選要傳送至 Microsoft Sentinel 的探索記錄。

例如:

選取 [下一步],然後繼續 Microsoft Sentinel 以完成整合。 如需設定 Microsoft Sentinel 的資訊,請參閱 Defender for Cloud Apps 的 Microsoft Sentinel 數據連接器。 例如:

注意事項

新的探索記錄通常會在設定 Defender for Cloud Apps的 15 分鐘內出現在 Microsoft Sentinel 中。 不過,視系統環境條件而定,可能需要較長的時間。 如需詳細資訊,請 參閱處理分析規則中的擷取延遲。

Microsoft Sentinel 中的警示和探索記錄

整合完成後,您可以在 Microsoft Sentinel 中檢視 Defender for Cloud Apps 警示和探索記錄。

在 Microsoft Sentinel 中,您可以在 [記錄] 底下的 [安全性深入解析] 下找到 Defender for Cloud Apps 數據類型的記錄,如下所示:

| 資料類型 | 資料表 |

|---|---|

| 探索記錄 | McasShadowItReporting |

| 警示 | SecurityAlert |

下表描述 McasShadowItReporting 架構中的每個欄位:

| 欄位 | 類型 | 描述 | 範例 |

|---|---|---|---|

| TenantId | 字串 | 工作區標識碼 | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | 字串 | 來源系統 – 靜態值 | Azure |

| TimeGenerated [UTC] | DateTime | 探索數據的日期 | 2019-07-23T11:00:35.858Z |

| StreamName | 字串 | 特定數據流的名稱 | 營銷部門 |

| TotalEvents | 整數 | 每個會話的事件總數 | 122 |

| BlockedEvents | 整數 | 封鎖的事件數目 | 0 |

| UploadedBytes | 整數 | 上傳的數據量 | 1,514,874 |

| TotalBytes | 整數 | 資料總量 | 4,067,785 |

| DownloadedBytes | 整數 | 下載的數據量 | 2,552,911 |

| IpAddress | 字串 | 來源 IP 位址 | 127.0.0.0 |

| UserName | 字串 | 使用者名稱 | Raegan@contoso.com |

| EnrichedUserName | 字串 | 使用 Microsoft Entra 用戶名稱擴充的用戶名稱 | Raegan@contoso.com |

| AppName | 字串 | 雲端應用程式的名稱 | Microsoft OneDrive for Business |

| AppId | 整數 | 雲端應用程式識別碼 | 15600 |

| AppCategory | 字串 | 雲端應用程式類別 | 雲端儲存空間 |

| AppTags | String array | 為應用程式定義的內建和自定義標籤 | [“sanctioned”] |

| AppScore | 整數 | 規模為 0-10 的應用程式風險分數,10 為非風險應用程式的分數 | 10 |

| 類型 | 字串 | 記錄類型 – 靜態值 | McasShadowItReporting |

在 Microsoft Sentinel 中搭配 Defender for Cloud Apps 數據使用Power BI

整合完成後,您也可以在其他工具中使用儲存在 Microsoft Sentinel 中的 Defender for Cloud Apps 數據。

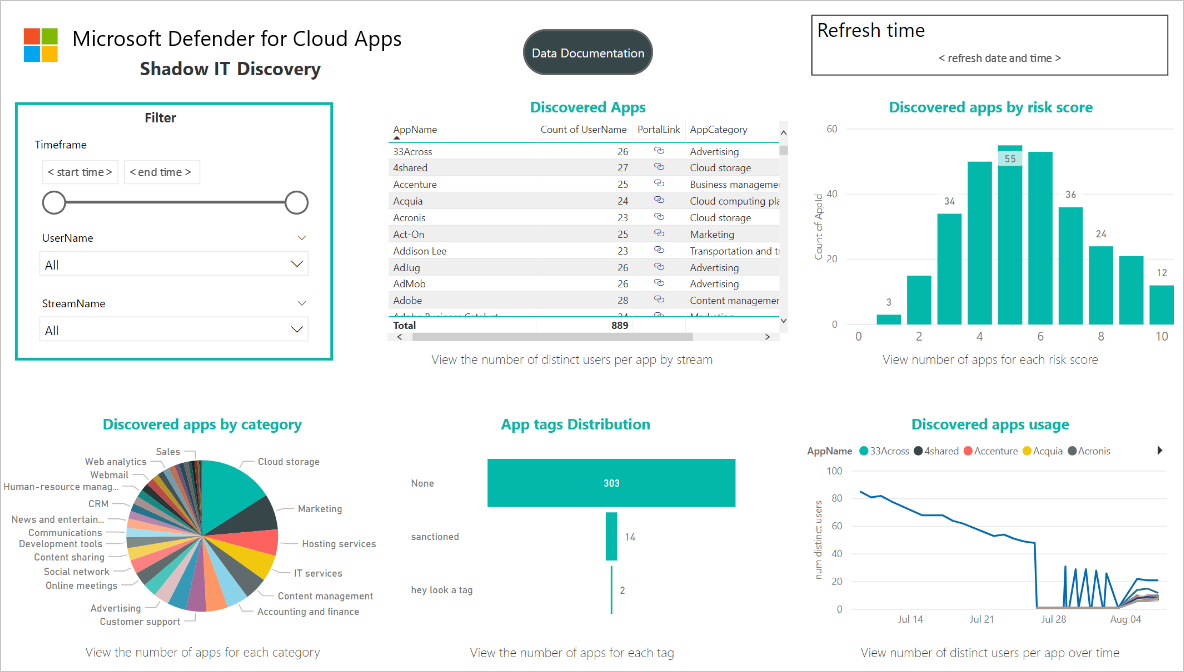

本節說明如何使用 Microsoft Power BI 輕鬆地塑造和結合數據,以建置符合組織需求的報表和儀錶板。

若要開始使用:

在 Power BI 中,從 Microsoft Sentinel 匯入 Defender for Cloud Apps 數據的查詢。 如需詳細資訊,請參閱將 Azure 監視器記錄數據匯入 Power BI。

安裝 Defender for Cloud Apps Shadow IT Discovery 應用程式,並將其連線到您的探索記錄數據,以檢視內建的影子 IT 探索儀錶板。

注意事項

目前,應用程式並未發佈於 Microsoft AppSource 上。 因此,您可能需要連絡 Power BI 系統管理員以取得安裝應用程式的許可權。

例如:

選擇性地在 Power BI Desktop 中建置自定義儀錶板,並調整它以符合組織的視覺分析和報告需求。

線上 Defender for Cloud Apps 應用程式

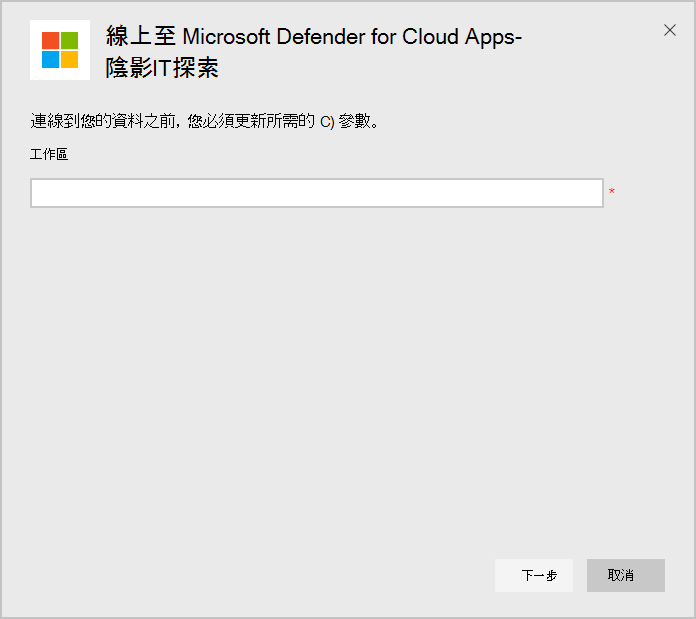

在 Power BI 中,選取 [應用程式 > 陰影 IT 探索 應用程式]。

在 [ 開始使用新應用程式 ] 頁面上,選取 [ 連線]。 例如:

在 [工作區標識符] 頁面上,輸入記錄分析概觀頁面中顯示的 Microsoft Sentinel 工作區標識符,然後選取 [下一步]。 例如:

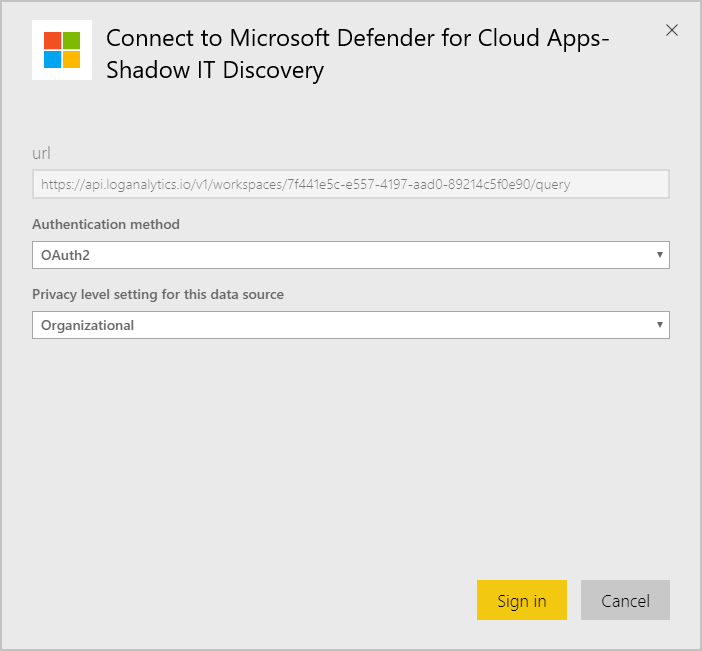

在 [驗證] 頁面上,指定驗證方法和隱私權層級,然後選取 [ 登入]。 例如:

連接數據之後,請移至工作區 [數據集] 索引 標籤,然後選取 [ 重新整理]。 這會以您自己的數據更新報表。

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。