Stosowanie zasad zero trust do wdrożenia usługi Azure Virtual WAN

Uwaga

Nadchodzące dołączanie do zespołu usługi Azure FastTrack na żywo podczas omawiania tego artykułu. 9 października 2024 r. | 10:00–11:00 (UTC-07:00) Czas pacyficzny (USA i Kanada). Zarejestruj się tutaj.

Dzięki ewolucji nowoczesnych chmur, urządzeń przenośnych i innych punktów końcowych poleganie tylko na firmowych zaporach i sieciach obwodowych nie jest już wystarczające. Kompleksowa strategia Zero Trust zakłada, że naruszenia zabezpieczeń są nieuniknione. Oznacza to, że należy zweryfikować każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. Sieć nadal odgrywa ważną rolę w programie Zero Trust w celu łączenia i ochrony infrastruktury, aplikacji i danych. W modelu Zero Trust istnieją trzy kluczowe cele, jeśli chodzi o zabezpieczanie sieci:

- Przygotuj się do obsługi ataków przed ich wykonaniem.

- Zminimalizuj zakres uszkodzeń i szybkość rozprzestrzeniania się.

- Zwiększ trudności z naruszeniem śladu chmury.

Usługa Azure Virtual WAN umożliwia globalną architekturę sieci tranzytowej, umożliwiając wszechobecną łączność między globalnie rozproszonymi zestawami obciążeń w chmurze w sieciach wirtualnych, lokacjach oddziałów, aplikacjach SaaS i aplikacjach PaaS oraz użytkownikach. Wdrożenie podejścia zero trust w usłudze Azure Virtual WAN ma kluczowe znaczenie dla zapewnienia bezpieczeństwa i ochrony sieci szkieletowej.

Ten artykuł zawiera kroki stosowania zasad zero trust do wdrożenia usługi Azure Virtual WAN w następujący sposób:

| Zasada zerowego zaufania | Definicja | Met by |

|---|---|---|

| Jawną weryfikację | Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. | Użyj usługi Azure Firewall z inspekcją protokołu Transport Layer Security (TLS), aby zweryfikować ryzyko i zagrożenia na podstawie wszystkich dostępnych danych. Mechanizmy kontroli dostępu warunkowego mają na celu zapewnienie uwierzytelniania i autoryzacji przez różne punkty danych, a usługa Azure Firewall nie wykonuje uwierzytelniania użytkownika. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Ogranicz dostęp użytkowników za pomocą zasad just in time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych. | Dostęp użytkowników wykracza poza zakres wdrożeń infrastruktury sieci platformy Azure. Korzystanie z rozwiązań do obsługi tożsamości, takich jak Privileged Access Management, Dostęp warunkowy i inne mechanizmy kontroli, to sposób realizacji tej zasady. |

| Zakładanie naruszeń zabezpieczeń | Zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. | Każda sieć wirtualna będące szprychą nie ma dostępu do innych sieci wirtualnych szprych, chyba że ruch jest kierowany przez zaporę zintegrowaną wewnątrz każdego koncentratora usługi Azure Virtual WAN. Zapora jest domyślnie ustawiona na odmowę, zezwalając tylko na ruch dozwolony przez określone reguły. W przypadku naruszenia lub naruszenia zabezpieczeń jednej aplikacji/obciążenia ma ograniczoną możliwość rozprzestrzeniania się ze względu na usługę Azure Firewall przeprowadzającą inspekcję ruchu i przekazując tylko dozwolony ruch. Tylko zasoby w tym samym obciążeniu są narażone na naruszenie w tej samej aplikacji. |

Aby uzyskać więcej informacji na temat stosowania zasad zero trust w środowisku IaaS platformy Azure, zobacz Omówienie zasad Zastosuj zero trust do infrastruktury platformy Azure.

Aby zapoznać się z dyskusją w branży zero trustu, zobacz NIST Special Publication 800-207( Publikacja specjalna NIST 800-207).

Azure Virtual WAN

Azure Virtual WAN to usługa sieciowa, która łączy ze sobą liczne funkcje sieci, zabezpieczeń i routingu w celu zapewnienia pojedynczego interfejsu operacyjnego. Oto niektóre z głównych funkcji:

- Zaawansowane funkcje routingu

- Integracja z zabezpieczeniami "bump-in-the-wire" za pośrednictwem usługi Azure Firewall lub obsługiwanych wirtualnych urządzeń sieciowych (WUS) w centrum

- Zaszyfrowana usługa ExpressRoute

Podejście Zero Trust dla usługi Azure Virtual WAN wymaga konfiguracji kilku podstawowych usług i składników z tabeli podstawowej zero trust wymienionej wcześniej. Oto lista kroków i akcji:

- Wdróż usługę Azure Firewall lub obsługiwane urządzenia WUS nowej generacji (NGFW) wewnątrz każdego koncentratora usługi Virtual WAN.

- Skonfiguruj routing między sieciami wirtualnymi i oddziałami lokalnymi, aby utworzyć środowisko Zero Trust, wysyłając cały ruch do urządzeń zabezpieczeń w centrach w celu przeprowadzenia inspekcji. Skonfiguruj routing, aby zapewnić filtrowanie i ochronę znanych zagrożeń.

- Upewnij się, że żadne zasoby w szprychach nie mają bezpośredniego dostępu do Internetu.

- Zapewnij mikrosegmentację aplikacji w sieciach szprych oraz strategię mikro-obwodów ruchu przychodzącego/wychodzącego.

- Zapewnia możliwość obserwowania zdarzeń zabezpieczeń sieci.

Architektura odwołań

Na poniższym diagramie przedstawiono wspólną architekturę referencyjną, która demonstruje powszechnie wdrożone środowisko i sposób stosowania zasad zerowego zaufania do usługi Azure Virtual WAN.

Usługa Azure Virtual WAN jest wdrażana w typach Podstawowa i Standardowa. Stosowanie zasad zero trust dla usługi Azure Virtual WAN za pomocą usługi Azure Firewall lub NGFW wymaga typu Standard.

Wirtualna sieć WAN platformy Azure z zabezpieczoną architekturą referencyjną centrów obejmuje:

- Pojedyncza logiczna usługa Virtual WAN.

- Dwa zabezpieczone koncentratory wirtualne, po jednym na region.

- Wystąpienie usługi Azure Firewall Premium wdrożone w każdym centrum.

- Co najmniej jedna zasada usługi Azure Firewall — wersja Premium.

- Bramy typu punkt-lokacja (P2S) i sieć VPN typu lokacja-lokacja (S2S) i bramy usługi ExpressRoute.

- Gałęzie połączone z usługą P2S, S2S i usługą ExpressRoute.

- Sieć wirtualna usług udostępnionych zawierająca podstawowe zasoby infrastruktury, których nie można wdrożyć w koncentratorze usługi Virtual WAN, takich jak niestandardowe maszyny wirtualne DNS lub prywatny program rozpoznawania nazw DNS platformy Azure, domena usługi Active Directory Services [AD DS] kontrolery domeny, usługa Azure Bastion i inne zasoby udostępnione.

- W razie potrzeby sieci wirtualne obciążeń z usługą aplikacja systemu Azure Gateway, zaporą aplikacji internetowej platformy Azure i prywatnymi punktami końcowymi.

Usługa Azure Virtual WAN obsługuje integrację ograniczonego zestawu zapór innych firm w swoich centrach jako alternatywy dla natywnej usługi Azure Firewall. W tym artykule opisano tylko usługę Azure Firewall. To, co znajduje się w szprychy usług udostępnionych sieci wirtualnych w architekturze referencyjnej, to tylko przykład tego, co można wdrożyć. Firma Microsoft zarządza koncentratorami usługi Azure Virtual WAN i nie można w nich zainstalować żadnych innych elementów, z wyjątkiem tego, co usługa Azure Firewall i obsługiwane urządzenia WUS jawnie zezwalają.

Ta architektura referencyjna jest zgodna z zasadami architektury opisanymi w artykule Cloud Adoption Framework dotyczącym topologii sieci usługi Virtual WAN.

Zabezpieczenia routingu

Zabezpieczanie propagacji tras i izolacji środowiska lokalnego jest krytycznym elementem zabezpieczeń, który musi być zarządzany.

Poza segmentacją ruchu zabezpieczenia routingu są krytyczną częścią każdego projektu zabezpieczeń sieci. Protokoły routingu są integralną częścią większości sieci, w tym platformy Azure. Należy chronić infrastrukturę przed nieodłącznymi zagrożeniami dla protokołów routingu, takich jak błędy konfiguracji lub złośliwe ataki. Protokół BGP używany na potrzeby sieci VPN lub usługi ExpressRoute oferuje bardzo bogate możliwości ochrony sieci przed niepożądanymi zmianami routingu, które mogą obejmować anonsowanie zbyt określonych tras lub zbyt szerokich tras.

Najlepszym sposobem ochrony sieci jest skonfigurowanie urządzeń lokalnych przy użyciu odpowiednich zasad tras i map tras w celu upewnienia się, że tylko dozwolone prefiksy są propagowane do sieci z platformy Azure. Można na przykład:

Blokuj prefiksy dla ruchu przychodzącego, które są zbyt ogólne.

Jeśli z powodu błędnej konfiguracji platforma Azure zacznie wysyłać ogólne prefiksy, takie jak 0.0.0.0/0 lub 10.0.0.0/8, może to przyciągnąć ruch, który w przeciwnym razie może pozostać w sieci lokalnej.

Blokuj prefiksy dla ruchu przychodzącego, które są zbyt specyficzne.

W pewnych okolicznościach można uzyskać kilka długich prefiksów IPv4 z platformy Azure (długość prefiksu sieciowego od 30 do 32), które są zwykle uwzględniane w innych mniej specyficznych prefiksach i dlatego nie są wymagane. Usunięcie tych prefiksów uniemożliwia tworzenie lokalnych tabel routingu niepotrzebnie dużych.

Blokuj prefiksy przychodzące, które nie są na platformie Azure, chyba że używasz platformy Azure jako sieci tranzytowej.

Jeśli nie używasz platformy Azure do transportu ruchu między lokalizacjami lokalnymi (na przykład z technologiami, takimi jak ExpressRoute Global Reach), lokalny prefiks anonsowany z platformy Azure wskazuje pętlę routingu. Tylko przy użyciu prefiksów platformy Azure w routerach lokalnych można chronić przed tymi typami pętli routingu.

Blokuj prefiksy ruchu wychodzącego, które nie są lokalne.

Jeśli nie używasz sieci lokalnej do przesyłania między regionami świadczenia usługi Azure, nie należy reklamować żadnych prefiksów platformy Azure, które nie są używane lokalnie. Jeśli nie, napotkasz ryzyko tworzenia pętli routingu, zwłaszcza biorąc pod uwagę fakt, że implementacje protokołu eBGP w większości routerów ponownie anonsują wszystkie prefiksy na nie preferowanych linkach. Ma to wpływ na wysyłanie prefiksów platformy Azure z powrotem do platformy Azure, chyba że skonfigurowano wielościeżkową ścieżkę protokołu eBGP.

Architektura logiczna

Usługa Azure Virtual WAN to kolekcja centrów i usług udostępnianych w centrum. Możesz wdrożyć dowolną liczbę wirtualnych sieci WAN zgodnie z potrzebami. W koncentratorze usługi Virtual WAN istnieje wiele usług, takich jak VPN, ExpressRoute, Azure Firewall lub zintegrowane urządzenie WUS innej firmy.

Na poniższym diagramie przedstawiono logiczną architekturę infrastruktury platformy Azure dla wdrożenia usługi Azure Virtual WAN, jak pokazano w przewodniku Cloud Adoption Framework.

Większość zasobów znajduje się w ramach subskrypcji łączności. Wszystkie zasoby usługi Virtual WAN są wdrażane w jednej grupie zasobów w subskrypcji łączności, w tym podczas wdrażania w wielu regionach. Szprychy sieci wirtualnej platformy Azure znajdują się w subskrypcjach strefy docelowej. Jeśli używasz zasad dziedziczenia i hierarchii usługi Azure Firewall, zasady nadrzędne i zasady podrzędne muszą znajdować się w tym samym regionie. Nadal można zastosować zasady utworzone w jednym regionie w zabezpieczonym centrum z innego regionu.

Co znajduje się w tym artykule?

W tym artykule przedstawiono procedurę stosowania zasad zero trust w architekturze referencyjnej usługi Azure Virtual WAN.

| Krok | Zadanie | Stosowane zasady zerowego zaufania |

|---|---|---|

| 1 | Tworzenie zasad usługi Azure Firewall. | Weryfikowanie jawnie Zakładanie naruszeń zabezpieczeń |

| 2 | Przekonwertuj koncentratory usługi Azure Virtual WAN na zabezpieczone koncentratory. | Weryfikowanie jawnie Zakładanie naruszeń zabezpieczeń |

| 3 | Zabezpieczanie ruchu. | Weryfikowanie jawnie Zakładanie naruszeń zabezpieczeń |

| 100 | Zabezpieczanie sieci wirtualnych szprych. | Zakładanie naruszeń zabezpieczeń |

| 5 | Przejrzyj użycie szyfrowania. | Zakładanie naruszeń zabezpieczeń |

| 6 | Zabezpieczanie użytkowników P2S. | Zakładanie naruszeń zabezpieczeń |

| 7 | Konfigurowanie monitorowania, inspekcji i zarządzania. | Zakładanie naruszeń zabezpieczeń |

Należy wykonać kroki 1 i 2 w kolejności. Inne kroki można wykonać w dowolnej kolejności.

Krok 1. Tworzenie zasad usługi Azure Firewall

W przypadku autonomicznych wdrożeń usługi Azure Firewall w klasycznej architekturze piasty i szprych należy utworzyć co najmniej jedną zasadę platformy Azure w usłudze Azure Firewall Manager i skojarzyć ją z koncentratorami usługi Azure Virtual WAN. Te zasady należy utworzyć i udostępnić przed konwersją dowolnego centrum. Po zdefiniowaniu zasad zostaną zastosowane do wystąpień usługi Azure Firewall w kroku 2.

Zasady usługi Azure Firewall można rozmieścić w hierarchii nadrzędny-podrzędny. W przypadku klasycznego scenariusza piasty i szprychy lub zarządzanej usługi Azure Virtual WAN należy zdefiniować zasady główne z typowym zestawem reguł zabezpieczeń dla całego it, aby zezwalać na ruch lub go blokować. Następnie dla każdego koncentratora można zdefiniować zasady podrzędne w celu zaimplementowania reguł specyficznych dla centrum za pośrednictwem dziedziczenia. To krok jest opcjonalny. Jeśli reguły, które należy zastosować do każdego koncentratora, są identyczne, można zastosować pojedyncze zasady.

W przypadku zera trust wymagane są zasady usługi Azure Firewall w warstwie Premium i powinny zawierać następujące ustawienia:

Serwer proxy DNS — należy skonfigurować usługę Azure Firewall jako niestandardowy serwer DNS dla sieci wirtualnych szprych, które chronią rzeczywisty system DNS znajdujący się w szprychy usługi udostępnionej lub lokalnej. Zapory platformy Azure działają jako serwer proxy DNS, nasłuchiwanie na porcie UDP 53 i przekazywanie żądań DNS do serwerów DNS określonych w ustawieniach zasad. Dla każdej szprychy należy skonfigurować serwer DNS na poziomie sieci wirtualnej wskazujący wewnętrzny adres IP usługi Azure Firewall w usłudze Virtual WAN Hub. Nie należy udzielać dostępu sieciowego z szprych i gałęzi do niestandardowego systemu DNS.

Inspekcja protokołu TLS powinna być włączona w następujących scenariuszach:

Inspekcja wychodzącego protokołu TLS w celu ochrony przed złośliwym ruchem wysyłanym z wewnętrznego klienta hostowanego na platformie Azure do Internetu.

Inspekcja protokołu TLS wschód-zachód w celu uwzględnienia ruchu, który przechodzi do lub z oddziałów lokalnych i między szprychami usługi Virtual WAN. Chroni to obciążenia platformy Azure przed potencjalnym złośliwym ruchem wysyłanym z platformy Azure.

System wykrywania i zapobiegania włamaniom (IDPS) powinien być włączony w trybie "Alert i odmowa".

Analiza zagrożeń powinna być włączona w trybie "Alert i odmowa".

W ramach tworzenia zasad należy utworzyć niezbędne reguły translacji adresów sieciowych (DNAT), reguły sieci i reguły aplikacji, aby umożliwić tylko przepływy sieciowe dla jawnie dozwolonego ruchu. Aby włączyć inspekcję protokołu TLS dla wybranych obiektów docelowych, odpowiednia reguła aplikacji musi mieć włączone ustawienie "Inspekcja protokołu TLS". Podczas tworzenia reguł w kolekcjach reguł należy użyć najbardziej restrykcyjnego "Miejsca docelowego" i "Typu docelowego".

Krok 2. Konwertowanie koncentratorów usługi Azure Virtual WAN na zabezpieczone koncentratory

Podstawowym podejściem zerowym zaufania dla usługi Azure Virtual WAN jest koncepcja zabezpieczonego koncentratora wirtualnej sieci WAN (bezpiecznego koncentratora). Bezpieczny koncentrator to koncentrator usługi Azure Virtual WAN ze zintegrowaną usługą Azure Firewall. Użycie obsługiwanych urządzeń zabezpieczeń pochodzących od innych firm jest obsługiwane jako alternatywa dla usługi Azure Firewall, ale nie została opisana w tym artykule. Tych urządzeń wirtualnych można użyć do inspekcji całego ruchu północno-południowego, wschodniego i internetowego.

Zalecamy usługę Azure Firewall Premium for Zero Trust i skonfigurowanie jej przy użyciu zasad Premium opisanych w kroku 1.

Uwaga

Użycie usługi DDoS Protection nie jest obsługiwane z bezpiecznym koncentratorem.

Aby uzyskać więcej informacji, zobacz Instalowanie usługi Azure Firewall w koncentratorze usługi Virtual WAN.

Krok 3. Zabezpieczanie ruchu

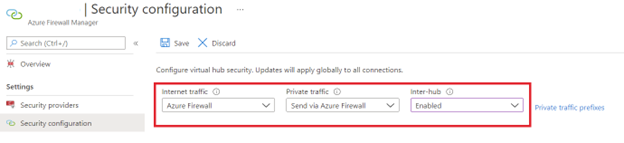

Po uaktualnieniu wszystkich centrów usługi Azure Virtual WAN w celu zabezpieczenia centrów należy skonfigurować intencję routingu i zasady dla zasad zerowego zaufania. Ta konfiguracja umożliwia usłudze Azure Firewall w każdym koncentratorze przyciąganie i inspekcję ruchu między szprychami i gałęziami w tym samym centrum i w zdalnych centrach. Zasady należy skonfigurować tak, aby wysyłały zarówno ruch internetowy, jak i "ruch prywatny" za pośrednictwem usługi Azure Firewall lub urządzenia WUS innej firmy. Należy również włączyć opcję "Inter-hub". Oto przykład.

Gdy są włączone zasady routingu "Ruch prywatny", ruch w sieci wirtualnej w i z koncentratora Virtual WAN Hub, w tym ruch między koncentratorami, jest przekazywany do następnego przeskoku usługi Azure Firewall lub urządzenia WUS określonego w zasadach. Użytkownicy z uprawnieniami kontroli dostępu opartej na rolach (RBAC) mogą zastąpić programowanie tras usługi Virtual WAN dla sieci wirtualnych szprych i skojarzyć niestandardową trasę zdefiniowaną przez użytkownika (UDR), aby pominąć zaporę piasty. Aby zapobiec tej lukom w zabezpieczeniach, uprawnienia RBAC do przypisywania tras zdefiniowanych przez użytkownika do podsieci sieci wirtualnej będącej szprychą powinny być ograniczone do administratorów sieci centralnej, a nie delegowane do właścicieli stref docelowych sieci wirtualnych będącej szprychą. Aby skojarzyć trasę zdefiniowaną przez użytkownika z siecią wirtualną lub podsiecią, użytkownik musi mieć rolę Współautor sieci lub rolę niestandardową z akcją lub uprawnieniem "Microsoft.Network/routeTables/join/action".

Uwaga

W tym artykule usługa Azure Firewall jest brana pod uwagę głównie w przypadku ruchu internetowego i kontroli ruchu prywatnego. W przypadku ruchu internetowego można użyć obsługiwanego urządzenia WUS zabezpieczeń innej firmy lub dostawcy zabezpieczeń jako usługi (SECaaS) innej firmy. W przypadku ruchu prywatnego urządzenia WUS obsługiwane przez inne firmy mogą być używane jako alternatywa dla usługi Azure Firewall.

Uwaga

Niestandardowe tabele tras w usłudze Azure Virtual WAN nie mogą być używane w połączeniu z intencją routingu i zasadami i nie powinny być traktowane jako opcja zabezpieczeń.

Krok 4. Zabezpieczanie sieci wirtualnych szprych

Każde centrum usługi Azure Virtual WAN może mieć co najmniej jedną sieć wirtualną połączoną z komunikacją równorzędną sieci wirtualnych. Na podstawie modelu strefy docelowej w przewodniku Cloud Adoption Framework każda sieć wirtualna zawiera obciążenie strefy docelowej, aplikacje i usługi obsługujące organizację. Usługa Azure Virtual WAN zarządza połączeniem, propagacją trasy i skojarzeniem oraz routingiem wychodzącym i przychodzącym, ale nie może mieć wpływu na zabezpieczenia wewnątrz sieci wirtualnej. Zasady zerowego zaufania muszą być stosowane wewnątrz każdej sieci wirtualnej szprych zgodnie ze wskazówkami opublikowanymi w artykule Stosowanie zasad zerowego zaufania do sieci wirtualnej będącej szprychą i innymi artykułami w zależności od typu zasobu, takiego jak maszyny wirtualne i magazyn. Rozważ następujące elementy:

Mikrosegmentacja: nawet jeśli usługa Azure Virtual WAN przyciąga i filtruje ruch wychodzący, korzystanie z sieciowych grup zabezpieczeń i grup zabezpieczeń aplikacji (ASG) w celu regulowania przepływów wewnątrz sieci wirtualnej jest nadal zalecane.

Lokalna strefa DMZ: reguła DNAT utworzona w centralnej zaporze wewnątrz usługi Azure Virtual WAN Hub powinna filtrować i zezwalać na ruch przychodzący inny niż http lub https. Przychodzący ruch http lub https powinien być zarządzany przez lokalną bramę aplikacja systemu Azure i skojarzona zapora aplikacji internetowej.

Mimo że bezpieczne koncentratory wirtualne usługi Azure Virtual WAN nie obsługują jeszcze usługi Azure DDoS Protection , użycie usługi DDoS do ochrony punktów końcowych internetowych w sieciach wirtualnych szprych jest możliwe i zdecydowanie zalecane. Aby uzyskać więcej informacji, zobacz Znane problemy z usługą Azure Firewall Manager i Porównanie sieci wirtualnej koncentratora i zabezpieczonego koncentratora wirtualnego.

Zaawansowane wykrywanie zagrożeń i ochrona: zobacz Stosowanie zasad Zero Trust do sieci wirtualnej będącej szprychą. Elementy wewnątrz szprychy muszą być chronione za pomocą narzędzi ochrony przed zagrożeniami, takich jak Microsoft Defender dla Chmury.

Ponieważ koncentrator w usłudze Azure Virtual WAN jest zablokowany i zarządzany przez platformę Azure, nie można tam instalować ani włączać składników niestandardowych. Niektóre zasoby, które są zwykle wdrażane wewnątrz piasty, w klasycznym modelu piasty i szprychy, muszą być umieszczone w co najmniej jednej szprychy, która działa jako współużytkowane sieci zasobów. Na przykład:

- Azure Bastion: usługa Azure Bastion obsługuje usługę Azure Virtual WAN, ale musi być wdrożona w sieci wirtualnej będącej szprychą, ponieważ piasta jest ograniczona i zarządzana przez platformę Azure. Z poziomu szprychy usługi Azure Bastion użytkownicy mogą uzyskiwać dostęp do zasobów w innych sieciach wirtualnych, ale wymagają połączenia opartego na adresach IP dostępnego za pomocą jednostki SKU usługi Azure Bastion w warstwie Standardowa.

- Niestandardowe serwery DNS: oprogramowanie serwera DNS można zainstalować na dowolnej maszynie wirtualnej i działać jako serwer DNS dla wszystkich szprych w usłudze Azure Virtual WAN. Serwer DNS musi być zainstalowany w sieci wirtualnej będącej szprychą, która obsługuje wszystkie inne szprychy bezpośrednio lub za pośrednictwem funkcji serwera proxy DNS oferowanej przez usługę Azure Firewall zintegrowaną w koncentratorze usługi Virtual WAN.

- Usługa Azure Prywatna strefa DNS Resolver: wdrażanie usługi Azure Prywatna strefa DNS Resolver jest obsługiwane w jednej z sieci wirtualnych szprych połączonych z koncentratorami usługi Virtual WAN. Usługa Azure Firewall zintegrowana w koncentratorze usługi Virtual WAN może używać tego zasobu jako niestandardowego systemu DNS po włączeniu funkcji serwera proxy DNS.

- Prywatne punkty końcowe: ten typ zasobu jest zgodny z usługą Virtual WAN, ale musi zostać wdrożony w sieci wirtualnej będącej szprychą. Zapewnia to łączność z dowolną inną siecią wirtualną lub gałęzią połączoną z tą samą usługą Virtual WAN, jeśli zintegrowana usługa Azure Firewall zezwala na przepływ. Instrukcje dotyczące zabezpieczania ruchu do prywatnych punktów końcowych przy użyciu usługi Azure Firewall zintegrowanej wewnątrz koncentratora usługi Virtual WAN można znaleźć w artykule Bezpieczny ruch kierowany do prywatnych punktów końcowych w usłudze Azure Virtual WAN.

- Strefa Prywatna strefa DNS platformy Azure (linki): ten typ zasobu nie działa w sieci wirtualnej, ale musi być z nimi połączony, aby działał poprawnie. Prywatna strefa DNS Strefy nie mogą być połączone z koncentratorami usługi Virtual WAN. Zamiast tego powinny być połączone z siecią wirtualną szprych zawierającą niestandardowe serwery DNS lub usługę Azure Prywatna strefa DNS Resolver (zalecane) lub bezpośrednio z sieciami wirtualnymi szprych, które wymagają rekordów DNS z tej strefy.

Krok 5. Przegląd szyfrowania

Usługa Azure Virtual WAN zapewnia pewne możliwości szyfrowania ruchu za pośrednictwem własnych bram dla ruchu przychodzącego do sieci firmy Microsoft. Jeśli to możliwe, szyfrowanie powinno być włączone na podstawie typu bramy. Rozważ następujące domyślne zachowanie szyfrowania:

Brama sieci VPN usługi Virtual WAN S2S zapewnia szyfrowanie podczas korzystania z połączenia sieci VPN protokołu IPsec/IKE (IKEv1 i IKEv2).

Brama sieci VPN typu punkt-lokacja usługi Virtual WAN zapewnia szyfrowanie podczas korzystania z połączenia sieci VPN użytkownika za pośrednictwem protokołu OpenVPN lub protokołu IPsec/IKE (IKEv2).

Brama usługi ExpressRoute usługi Virtual WAN nie zapewnia szyfrowania, dlatego mają zastosowanie te same zagadnienia dotyczące autonomicznej usługi ExpressRoute.

Tylko w przypadku obwodów usługi ExpressRoute, które są aprowidowane w połączeniu z usługą ExpressRoute Direct, istnieje możliwość wykorzystania szyfrowania MACsec dostarczonego przez platformę w celu zabezpieczenia połączeń między routerami brzegowymi i routerami brzegowymi firmy Microsoft.

Szyfrowanie można ustanowić przy użyciu połączenia sieci VPN IPsec/IKE z sieci lokalnej do platformy Azure za pośrednictwem prywatnej komunikacji równorzędnej obwodu usługi Azure ExpressRoute. Zasady routingu i routingu obsługują teraz tę konfigurację z dodatkowymi wymaganymi krokami konfiguracji, zgodnie z opisem w artykule Encrypted ExpressRoute.

W przypadku urządzeń sieci WAN (SD-WAN) innych firm zintegrowanych z koncentratorem usługi Virtual WAN należy zweryfikować i skonfigurować określone funkcje szyfrowania zgodnie z dokumentacją dostawcy.

Po wejściu ruchu do infrastruktury sieci platformy Azure za pośrednictwem jednej z bram lub sd-WAN/NVA nie ma określonej usługi Virtual WAN ani możliwości, która zapewnia szyfrowanie sieci. Jeśli ruch między koncentratorem a siecią wirtualną i koncentratorem jest niezaszyfrowany, w razie potrzeby należy użyć szyfrowania na poziomie aplikacji.

Uwaga

Wirtualne szprychy sieci WAN nie obsługują szyfrowania między sieciami wirtualnymi przy użyciu usługi Azure VPN Gateway, ponieważ szprycha jest wymagana do korzystania z bramy zdalnej koncentratora usługi Virtual WAN.

Krok 6. Zabezpieczanie użytkowników P2S

Azure Virtual WAN to usługa sieciowa, która łączy ze sobą liczne funkcje sieci, zabezpieczeń i routingu w celu zapewnienia pojedynczego interfejsu operacyjnego. Z perspektywy tożsamości użytkownika jedynym punktem dotykowym usługi Virtual WAN jest metoda uwierzytelniania używana do zezwalania na sieć VPN typu punkt-lokacja użytkownika. Dostępnych jest kilka metod uwierzytelniania, ale zalecamy stosowanie ogólnych zasad zero trustu uwierzytelniania Firmy Microsoft. Za pomocą identyfikatora Entra firmy Microsoft można wymagać uwierzytelniania wieloskładnikowego (MFA), a dostęp warunkowy stosuje zasady zero trust do urządzeń klienckich i tożsamości użytkowników.

Uwaga

Uwierzytelnianie firmy Microsoft Entra jest dostępne tylko dla bram korzystających z protokołu OpenVPN, który jest obsługiwany tylko w przypadku połączeń protokołu OpenVPN i wymaga klienta sieci VPN platformy Azure.

Usługi Azure Virtual WAN i Azure Firewall nie zapewniają routingu ruchu i filtrowania na podstawie nazw kont użytkowników lub grup, ale istnieje możliwość przypisania różnych grup użytkowników różnych pul adresów IP. Następnie można zdefiniować reguły w zintegrowanej usłudze Azure Firewall, aby ograniczyć użytkowników lub grupy na podstawie przypisanej puli adresów IP P2S.

Jeśli podzielisz użytkowników typu punkt-lokacja na różne grupy na podstawie wymagań dotyczących dostępu do sieci, zalecamy odróżnienie ich na poziomie sieci i upewnienie się, że mają dostęp tylko do podzestawu sieci wewnętrznej. Możesz utworzyć wiele pul adresów IP dla usługi Azure Virtual WAN. Aby uzyskać więcej informacji, zobacz Konfigurowanie grup użytkowników i pul adresów IP dla sieci VPN użytkowników P2S.

Krok 7. Konfigurowanie monitorowania, inspekcji i zarządzania

Usługa Azure Virtual WAN oferuje rozbudowane funkcje monitorowania i diagnostyki za pomocą usługi Azure Monitor. Dodatkowe szczegóły i topologia można uzyskać przy użyciu wstępnie utworzonego, wstępnie utworzonego pulpitu nawigacyjnego monitorowania w witrynie Azure Portal o nazwie Azure Monitor Insights for Virtual WAN. Te narzędzia do monitorowania nie są specyficzne dla zabezpieczeń. Usługa Azure Firewall wdrożona wewnątrz każdego koncentratora usługi Virtual WAN zapewnia punkt integracji dla monitorowania zabezpieczeń i zabezpieczeń zero trust. Należy skonfigurować diagnostykę i rejestrowanie dla usługi Azure Firewall tak samo jak usługa Azure Firewall poza usługą Virtual WAN.

Usługa Azure Firewall udostępnia następujące narzędzia do monitorowania, których należy użyć w celu zapewnienia bezpieczeństwa i poprawnego zastosowania zasad zero trust:

Analiza zasad usługi Azure Firewall zapewnia szczegółowe informacje, scentralizowaną widoczność i kontrolę w usłudze Azure Firewall. Zabezpieczenia wymagają, aby odpowiednie reguły zapory zostały zastosowane i skuteczne w celu ochrony wewnętrznej infrastruktury. W witrynie Azure Portal podsumowano szczegóły dotyczące potencjalnych złośliwych źródeł wygenerowanych przez dostawcę tożsamości aparatu zapory i funkcje analizy zagrożeń.

Skoroszyt usługi Azure Firewall udostępnia elastyczną kanwę do analizy danych usługi Azure Firewall. Możesz uzyskać wgląd w zdarzenia usługi Azure Firewall, dowiedzieć się więcej o aplikacji i regułach sieci oraz zobaczyć statystyki dotyczące działań zapory między adresami URL, portami i adresami. Zdecydowanie zalecamy okresowe sprawdzanie statystyk dzienników IDPS i na karcie Badania, sprawdzanie niedozwolonego ruchu, przepływów źródłowych i docelowych oraz raport analizy zagrożeń w celu przeglądania i optymalizowania reguł zapory.

Usługa Azure Firewall integruje się również z usługami Microsoft Defender dla Chmury i Microsoft Sentinel. Zdecydowanie zalecamy poprawne skonfigurowanie obu narzędzi i aktywne korzystanie z nich w usłudze Zero Trust w następujący sposób:

- Dzięki integracji Microsoft Defender dla Chmury można wizualizować stan całej infrastruktury sieciowej i zabezpieczeń sieci w jednym miejscu, w tym zabezpieczenia sieci platformy Azure we wszystkich sieciach wirtualnych i centrach wirtualnych rozmieszczonych w różnych regionach na platformie Azure. Jednym rzutem oka można zobaczyć liczbę usług Azure Firewall, zasad zapory i regionów platformy Azure, w których wdrożono usługę Azure Firewalls.

- Rozwiązanie usługi Microsoft Sentinel na potrzeby bezproblemowej integracji usługi Azure Firewall zapewnia wykrywanie zagrożeń i zapobieganie ich. Po wdrożeniu rozwiązanie umożliwia wbudowane dostosowywalne wykrywanie zagrożeń w usłudze Microsoft Sentinel. Rozwiązanie obejmuje również skoroszyt, wykrycia, zapytania wyszukiwania zagrożeń i podręczniki.

Szkolenie dla administratorów

Poniższe moduły szkoleniowe pomagają zespołowi w zakresie umiejętności niezbędnych do zastosowania zasad Zero Trust do wdrożenia usługi Azure Virtual WAN.

Wprowadzenie do usługi Azure Virtual WAN

| Szkolenia | Wprowadzenie do usługi Azure Virtual WAN |

|---|---|

| Opis sposobu konstruowania sieci rozległej (WAN) przy użyciu zdefiniowanych programowo usług sieciowych Azure Virtual WAN. |

Wprowadzenie do usługi Azure Firewall

| Szkolenia | Wprowadzenie do usługi Azure Firewall |

|---|---|

| Opis sposobu, w jaki usługa Azure Firewall chroni zasoby sieci wirtualnej platformy Azure, w tym funkcje usługi Azure Firewall, reguły, opcje wdrażania i administrowanie przy użyciu usługi Azure Firewall Manager. |

Wprowadzenie do usługi Azure Firewall Manager

| Szkolenia | Wprowadzenie do usługi Azure Firewall Manager |

|---|---|

| Opisz, czy możesz użyć usługi Azure Firewall Manager do zapewnienia centralnych zasad zabezpieczeń i zarządzania trasami dla obwodów zabezpieczeń opartych na chmurze. Oceń, czy usługa Azure Firewall Manager może pomóc w zabezpieczeniu obwodów chmury. |

Projektowanie i implementowanie zabezpieczeń sieci

| Szkolenia | Projektowanie i implementowanie zabezpieczeń sieci |

|---|---|

| Dowiesz się, jak projektować i implementować rozwiązania zabezpieczeń sieci, takie jak Azure DDoS, sieciowe grupy zabezpieczeń, usługa Azure Firewall i zapora aplikacji internetowej. |

Aby uzyskać więcej szkoleń dotyczących zabezpieczeń na platformie Azure, zobacz następujące zasoby w katalogu firmy Microsoft:

Zabezpieczenia na platformie Azure

Następne kroki

Zapoznaj się z następującymi dodatkowymi artykułami dotyczącymi stosowania zasad zero trust do platformy Azure:

- Omówienie usługi IaaS platformy Azure

- Azure Virtual Desktop

- Aplikacje IaaS w usługach Amazon Web Services

- Microsoft Sentinel i Microsoft Defender XDR

Informacje

Zapoznaj się z tymi linkami, aby dowiedzieć się więcej o różnych usługach i technologiach wymienionych w tym artykule.

Azure Virtual WAN

- Omówienie usługi Azure Virtual WAN

- Jak skonfigurować zasady routingu koncentratora usługi Virtual WAN

- Instalowanie usługi Azure Firewall w koncentratorze usługi Virtual WAN

- Co to jest zabezpieczone koncentrator wirtualny?

- Jak skonfigurować zasady routingu koncentratora usługi Virtual WAN

- Samouczek: zabezpieczanie koncentratora wirtualnego przy użyciu usługi Azure Firewall Manager

- Samouczek: zabezpieczanie koncentratora wirtualnego przy użyciu programu Azure PowerShell

- Udostępnianie usługi private link w usłudze Virtual WAN

- Zarządzanie bezpiecznym dostępem do zasobów w sieciach wirtualnych szprych dla klientów typu punkt-lokacja

Punkty odniesienia zabezpieczeń

Przegląd dobrze zaprojektowanej struktury

Zabezpieczenia platformy Azure

- Wprowadzenie do zabezpieczeń platformy Azure

- Wskazówki dotyczące implementacji zero trust

- Omówienie testu porównawczego zabezpieczeń w chmurze firmy Microsoft

- Tworzenie pierwszej warstwy obrony za pomocą usług zabezpieczeń platformy Azure

- Architektury referencyjne cyberbezpieczeństwa firmy Microsoft

Ilustracje techniczne

Ilustracje używane w tym artykule można pobrać. Użyj pliku programu Visio, aby zmodyfikować te ilustracje do własnego użytku.

Aby uzyskać dodatkowe ilustracje techniczne, kliknij tutaj.