Stosowanie zasad zero trust do usługi Azure Storage

Uwaga

Nadchodzące dołączanie do zespołu usługi Azure FastTrack na żywo podczas omawiania tego artykułu. 23 października 2024 r. | 10:00–11:00 (UTC-07:00) Czas pacyficzny (USA i Kanada). Zarejestruj się tutaj.

Podsumowanie: Aby zastosować zasady Zero Trust do usługi Azure Storage, należy chronić dane (magazynowane, przesyłane i używane), weryfikować użytkowników i kontrolować dostęp, oddzielać lub segregować krytyczne dane za pomocą mechanizmów kontroli sieci oraz używać usługi Defender for Storage do automatycznego wykrywania zagrożeń i ochrony.

Ten artykuł zawiera kroki stosowania zasad zerowego zaufania do usługi Azure Storage:

| Zasada zerowego zaufania | Definicja | Met by |

|---|---|---|

| Jawną weryfikację | Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. | Zweryfikuj poświadczenia użytkownika i dostęp. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Ogranicz dostęp użytkowników za pomocą zasad just in time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych. | Kontrola dostępu do danych magazynu z najmniejszymi uprawnieniami. |

| Zakładanie naruszeń zabezpieczeń | Zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. | Ochrona danych magazynowanych, danych przesyłanych i używanych danych. Oddzielaj dane krytyczne za pomocą kontrolek sieci. Użyj usługi Defender for Storage do automatycznego wykrywania zagrożeń i ochrony. |

Ten artykuł jest częścią serii artykułów, które pokazują, jak zastosować zasady zerowego zaufania w środowisku platformy Azure, które obejmuje usługi Azure Storage do obsługi obciążenia IaaS. Aby zapoznać się z omówieniem, zobacz Stosowanie zasad zero trustu do infrastruktury platformy Azure.

Architektura magazynu na platformie Azure

Zasady zerowego zaufania dla usługi Azure Storage są stosowane w całej architekturze z poziomu dzierżawy i katalogu do kontenera magazynu w warstwie danych.

Na poniższym diagramie przedstawiono składniki architektury logicznej.

Na diagramie:

- Konto magazynu dla architektury referencyjnej znajduje się w dedykowanej grupie zasobów. Każde konto magazynu można odizolować w innej grupie zasobów, aby uzyskać bardziej szczegółowe mechanizmy kontroli dostępu opartej na rolach (RBAC). Uprawnienia RBAC można przypisać do zarządzania kontem magazynu na poziomie grupy zasobów lub grupy zasobów i przeprowadzić inspekcję za pomocą rejestrowania i narzędzi RBAC firmy Microsoft, takich jak Privileged Identity Management (PIM). Jeśli używasz wielu aplikacji lub obciążeń z wieloma odpowiednimi kontami magazynu w jednej subskrypcji platformy Azure, ważne jest, aby ograniczyć uprawnienia RBAC poszczególnych kont magazynu do odpowiednich właścicieli, opiekunów danych, kontrolerów itp.

- Usługi magazynu platformy Azure dla tego diagramu znajdują się na dedykowanym koncie magazynu. Możesz mieć jedno konto magazynu dla każdego typu obciążenia magazynu.

- Aby uzyskać szerszy przegląd architektury referencyjnej, zobacz Omówienie zasad Apply Zero Trust to Azure IaaS (Stosowanie zasad zero trustu do usługi Azure IaaS).

Diagram nie zawiera kolejek platformy Azure i tabel platformy Azure. Skorzystaj z tych samych wskazówek w tym artykule, aby zabezpieczyć te zasoby.

Co znajduje się w tym artykule?

W tym artykule przedstawiono procedurę stosowania zasad zero trust w architekturze referencyjnej.

| Krok | Zadanie | Stosowane zasady zerowego zaufania |

|---|---|---|

| 1 | Chroń dane we wszystkich trzech trybach: dane magazynowane, dane przesyłane, używane dane. | Zakładanie naruszeń zabezpieczeń |

| 2 | Zweryfikuj użytkowników i kontroluj dostęp do danych magazynu z najmniejszymi uprawnieniami. | Weryfikowanie jawnie Używanie dostępu z jak najmniejszą liczbą uprawnień |

| 3 | Logiczne oddzielenie lub segregowanie krytycznych danych za pomocą kontrolek sieci. | Zakładanie naruszeń zabezpieczeń |

| 100 | Użyj usługi Defender for Storage do automatycznego wykrywania zagrożeń i ochrony. | Zakładanie naruszeń zabezpieczeń |

Krok 1. Ochrona danych we wszystkich trzech trybach: dane magazynowane, dane przesyłane, używane dane

Podczas tworzenia konta magazynu konfigurujesz większość ustawień ochrony danych magazynowanych, przesyłanych i używanych. Skorzystaj z poniższych zaleceń, aby upewnić się, że te zabezpieczenia zostały skonfigurowane. Rozważ również włączenie Microsoft Defender dla Chmury automatycznego oceniania kont magazynu względem testu porównawczego zabezpieczeń w chmurze firmy Microsoft, który przedstawia punkt odniesienia zabezpieczeń dla każdej usługi platformy Azure.

Aby uzyskać więcej informacji na temat tych mechanizmów kontroli zabezpieczeń magazynu, zobacz tutaj.

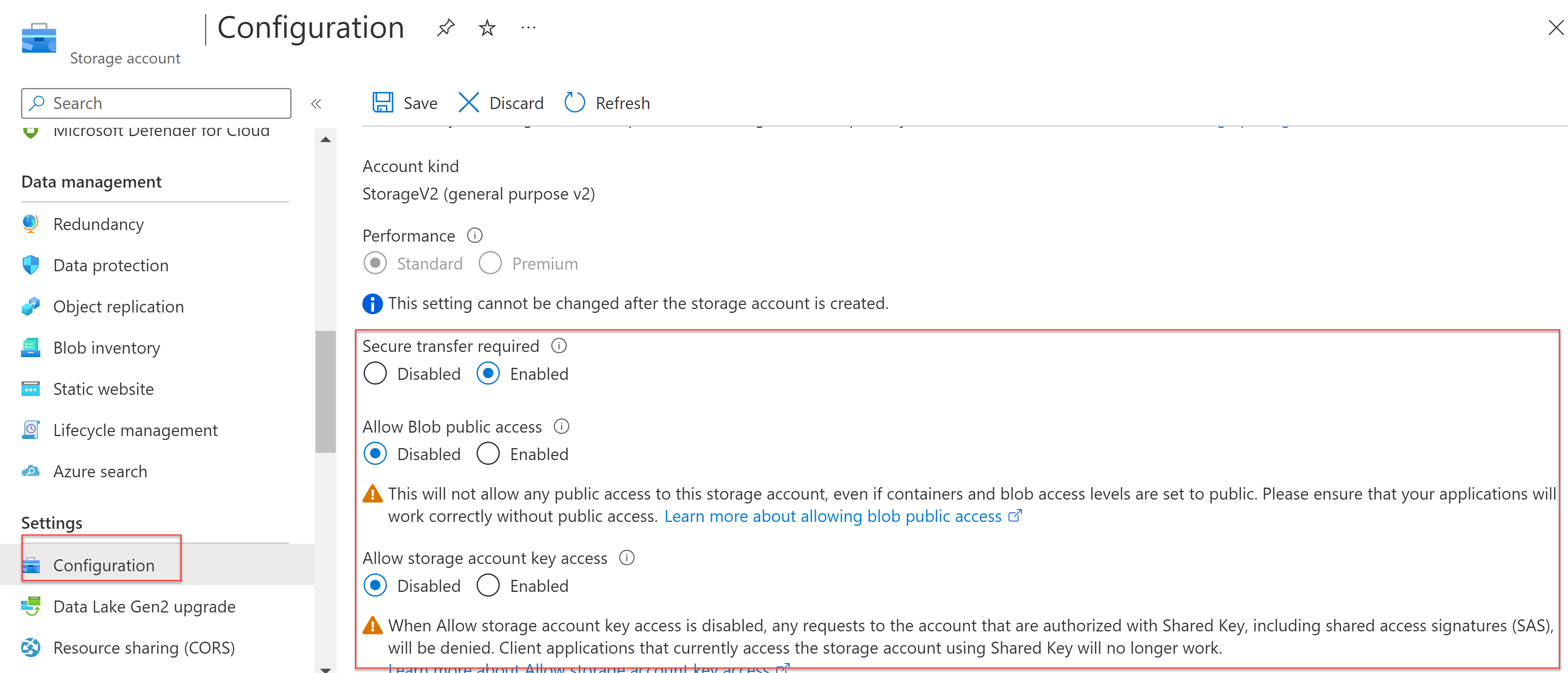

Używanie szyfrowania podczas przesyłania

Bezpieczeństwo danych można zapewnić, włączając zabezpieczenia na poziomie transportu między platformą Azure a klientem. Zawsze używaj protokołu HTTPS do zabezpieczania komunikacji przez publiczny Internet. Podczas wywoływania interfejsów API REST w celu uzyskania dostępu do obiektów na kontach magazynu można wymusić użycie protokołu HTTPS, wymagając bezpiecznego transferu wymaganego dla konta magazynu. Wszelkie żądania pochodzące z niezabezpieczonego połączenia są odrzucane.

Ta konfiguracja jest domyślnie włączona podczas wdrażania nowego konta usługi Azure Storage (domyślnie bezpieczne).

Rozważ zastosowanie zasad w celu odmowy wdrożenia niezabezpieczonych połączeń dla usługi Azure Storage (Secure by Design).

Ta konfiguracja wymaga również protokołu SMB 3.0 z szyfrowaniem.

Zapobieganie anonimowemu publicznemu dostępowi do odczytu

Domyślnie dostęp do publicznych obiektów blob jest zabroniony, ale użytkownik z odpowiednimi uprawnieniami może skonfigurować dostępny zasób. Aby zapobiec naruszeniom zabezpieczeń danych z dostępu anonimowego, należy określić, kto ma dostęp do danych. Zapobieganie temu na poziomie konta magazynu uniemożliwia użytkownikowi włączenie tego dostępu na poziomie kontenera lub obiektu blob.

Aby uzyskać więcej informacji, zobacz Zapobieganie anonimowemu publicznemu dostępowi do odczytu do kontenerów i obiektów blob.

Zapobieganie autoryzacji klucza współużytkowanego

Ta konfiguracja wymusza odrzucenie wszystkich żądań wysyłanych za pomocą klucza współużytkowanego przez konto magazynu i zamiast tego wymaga autoryzacji firmy Microsoft Entra. Microsoft Entra ID to bezpieczniejszy wybór, ponieważ można użyć mechanizmów dostępu opartych na ryzyku w celu zabezpieczenia dostępu do warstw danych. Aby uzyskać więcej informacji, zobacz Zapobieganie autoryzacji klucza współdzielonego dla konta usługi Azure Storage.

Ochronę danych można skonfigurować dla wszystkich trzech trybów z ustawień konfiguracji konta magazynu, jak pokazano tutaj.

Tych ustawień nie można zmienić po utworzeniu konta magazynu.

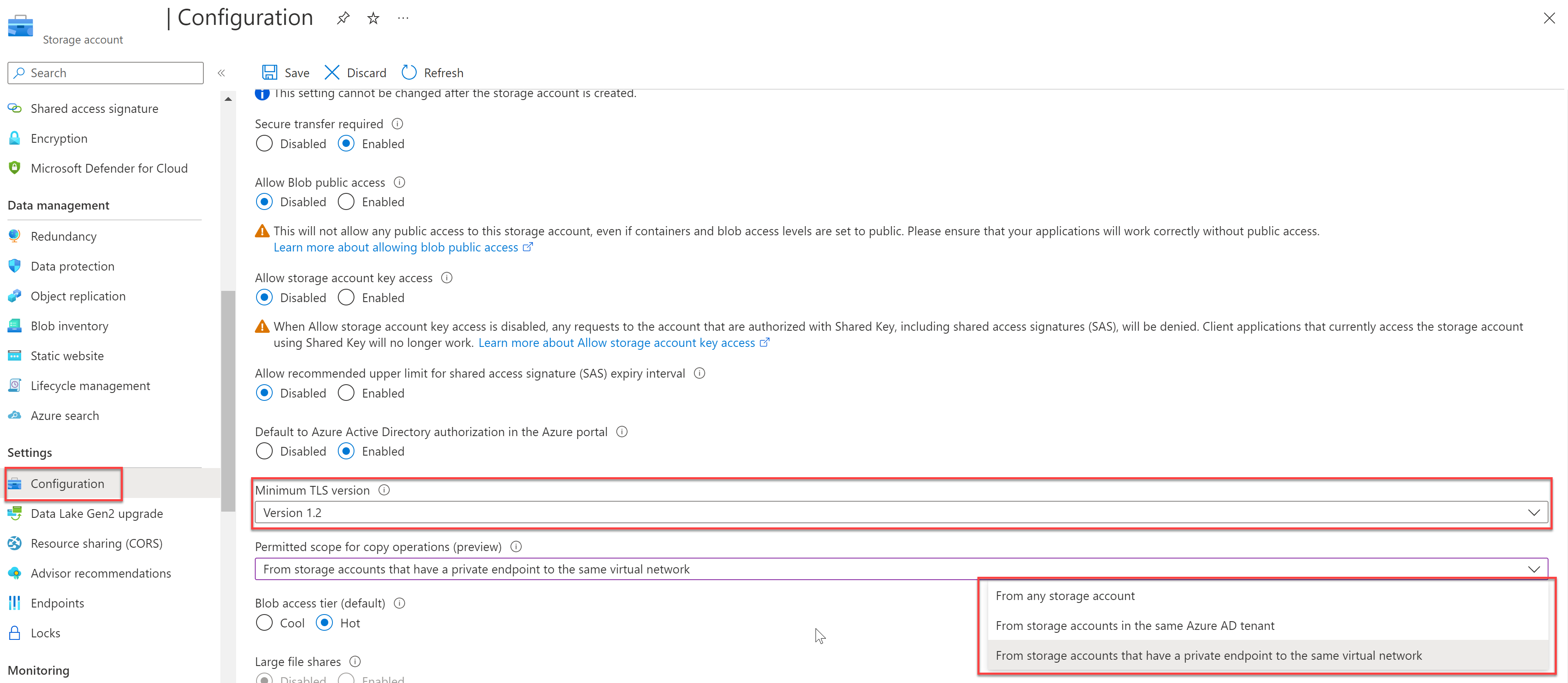

Wymuszanie minimalnej wymaganej wersji zabezpieczeń warstwy transportu (TLS)

Obecnie obsługiwana jest najwyższa wersja usługi Azure Storage to TLS 1.2. Wymuszanie minimalnej wersji protokołu TLS odrzuca żądania od klientów przy użyciu starszych wersji. Aby uzyskać więcej informacji, zobacz Wymuszanie minimalnej wymaganej wersji protokołu TLS dla żądań do konta magazynu.

Definiowanie zakresu operacji kopiowania

Zdefiniuj zakres operacji kopiowania, aby ograniczyć operacje kopiowania tylko do tych z kont magazynu źródłowego, które znajdują się w tej samej dzierżawie firmy Microsoft Entra lub które mają łącze prywatne do tej samej sieci wirtualnej (VNet) co docelowe konto magazynu.

Ograniczenie operacji kopiowania do źródłowych kont magazynu z prywatnymi punktami końcowymi jest najbardziej restrykcyjną opcją i wymaga włączenia konta magazynu źródłowego z włączonymi prywatnymi punktami końcowymi.

Zakres operacji kopiowania można skonfigurować z ustawień konfiguracji konta magazynu, jak pokazano tutaj.

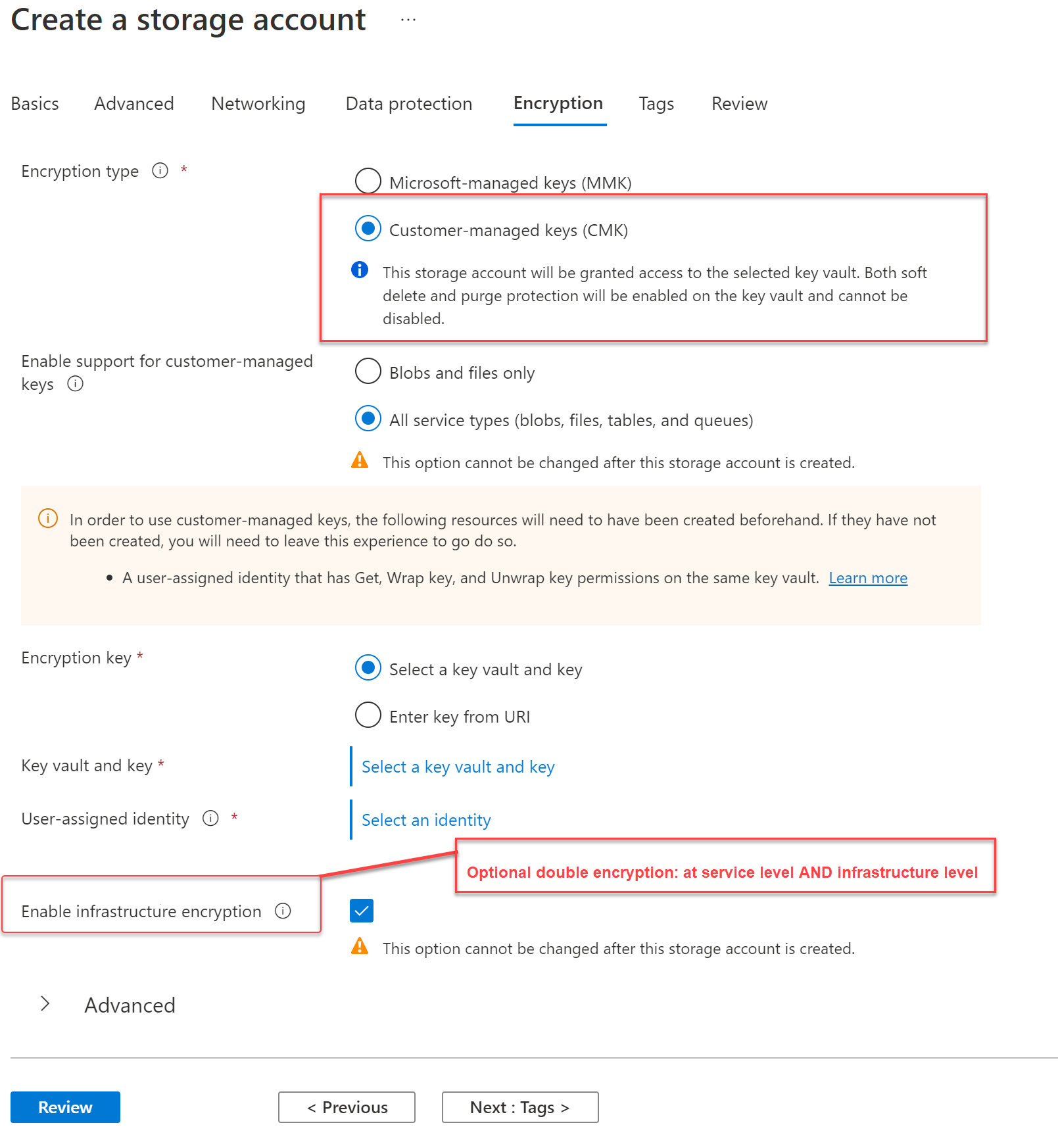

Informacje o sposobie działania szyfrowania magazynowanych

Wszystkie dane zapisywane w usłudze Azure Storage są automatycznie szyfrowane za pomocą szyfrowania usługi Storage (SSE) przy użyciu 256-bitowego szyfru Advanced Encryption Standard (AES). Funkcja SSE automatycznie szyfruje dane zapisywane w usłudze Azure Storage. Podczas odczytywania danych z usługi Azure Storage usługa ta odszyfrowuje dane przed ich zwróceniem. Ten proces nie powoduje naliczania żadnych dodatkowych opłat i nie obniża wydajności. Korzystanie z kluczy zarządzanych przez klienta (CMK) zapewnia dodatkowe możliwości kontrolowania rotacji klucza szyfrowania klucza lub kryptograficznie wymazywania danych.

Klucz cmK można włączyć w bloku Szyfrowanie podczas tworzenia konta magazynu, jak pokazano tutaj.

Można również włączyć szyfrowanie infrastruktury, które zapewnia podwójne szyfrowanie zarówno na poziomie usługi, jak i infrastruktury. Tego ustawienia nie można zmienić po utworzeniu konta magazynu.

Uwaga

Aby można było korzystać z klucza zarządzanego przez klienta na potrzeby szyfrowania konta magazynu, należy włączyć go podczas tworzenia konta i mieć usługę Key Vault z kluczem i tożsamością zarządzaną z odpowiednimi uprawnieniami. Opcjonalnie można również włączyć 256-bitowe szyfrowanie AES na poziomie infrastruktury usługi Azure Storage.

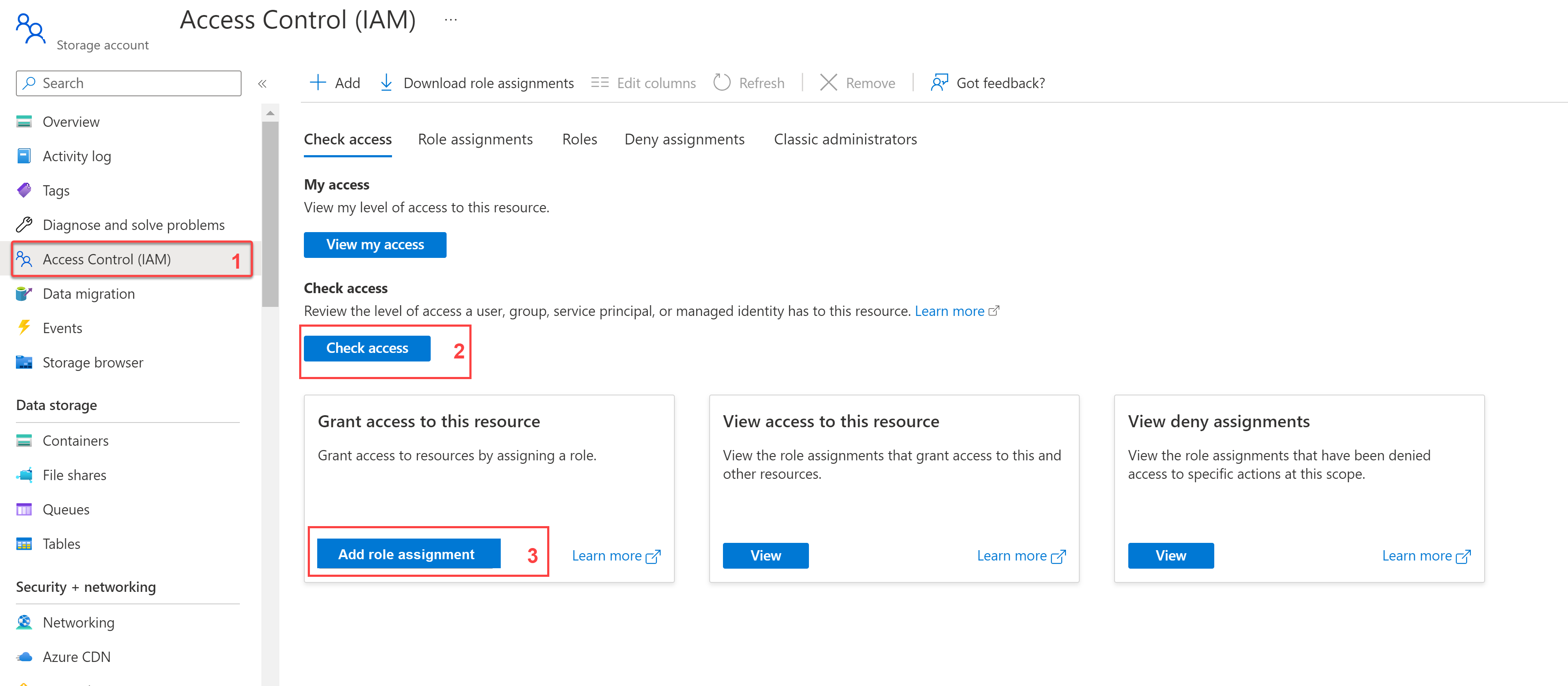

Krok 2. Weryfikowanie użytkowników i kontrolowanie dostępu do danych magazynu z najmniejszymi uprawnieniami

Najpierw użyj identyfikatora Entra firmy Microsoft, aby zarządzać dostępem do kont magazynu. Korzystanie z kontroli dostępu opartej na rolach z kontami magazynu umożliwia szczegółowe definiowanie funkcji zadań opartych na dostępie przy użyciu protokołu OAuth 2.0. Możesz dostosować szczegółowy dostęp do zasad dostępu warunkowego.

Należy pamiętać, że role dla kont magazynu muszą być przypisane na poziomie zarządzania lub danych. W związku z tym, jeśli używasz identyfikatora Entra firmy Microsoft jako metody uwierzytelniania i autoryzacji, użytkownik powinien mieć przypisaną odpowiednią kombinację ról, aby nadać im najmniejszą ilość uprawnień niezbędnych do ukończenia funkcji zadania.

Aby uzyskać listę ról konta magazynu na potrzeby szczegółowego dostępu, zobacz Role wbudowane platformy Azure dla usługi Storage. Przypisania kontroli dostępu opartej na rolach są wykonywane za pośrednictwem opcji Kontrola dostępu na koncie magazynu i można je przypisać w różnych zakresach.

Możesz skonfigurować kontrolę dostępu z poziomu ustawień kontroli dostępu (IAM) konta magazynu, jak pokazano tutaj.

Możesz sprawdzić poziomy dostępu użytkowników, grup, jednostek usługi lub tożsamości zarządzanych i dodać przypisanie roli.

Innym sposobem zapewnienia uprawnień, które są powiązane czasowo, jest za pomocą sygnatur dostępu współdzielonego (SAS). Najlepsze rozwiązania dotyczące korzystania z sygnatury dostępu współdzielonego na wysokim poziomie są następujące:

- Zawsze używaj protokołu HTTPS. Jeśli wdrożono sugerowane zasady platformy Azure dla stref docelowych platformy Azure, bezpieczny transfer za pośrednictwem protokołu HTTPS zostanie poddany inspekcji.

- Mieć plan odwołania.

- Konfigurowanie zasad wygasania sygnatury dostępu współdzielonego.

- Zweryfikuj uprawnienia.

- W miarę możliwości używaj sygnatury dostępu współdzielonego delegowania użytkownika. Ten sygnatura dostępu współdzielonego jest podpisana przy użyciu poświadczeń identyfikatora Entra firmy Microsoft.

Krok 3. Logiczne oddzielenie lub segregowanie krytycznych danych za pomocą kontrolek sieci

W tym kroku użyjesz zalecanych kontrolek, aby chronić połączenia sieciowe z usługami Azure Storage i z nich.

Na poniższym diagramie przedstawiono połączenia sieciowe z usługami Azure Storage w architekturze referencyjnej.

| Zadanie | Opis |

|---|---|

| Zapobieganie dostępowi publicznemu, tworzenie segmentacji sieci za pomocą prywatnego punktu końcowego i usługi Private Link. | Prywatny punkt końcowy umożliwia łączenie się z usługami przy użyciu jednego prywatnego adresu IP w sieci wirtualnej przy użyciu usługi Azure Private Link. |

| Korzystanie z usługi Azure Private Link | Użyj usługi Azure Private Link, aby uzyskać dostęp do usługi Azure Storage za pośrednictwem prywatnego punktu końcowego w sieci wirtualnej. Użyj przepływu pracy zatwierdzania, aby automatycznie zatwierdzić lub ręcznie zażądać odpowiednio. |

| Zapobieganie publicznemu dostępowi do źródeł danych przy użyciu punktów końcowych usługi | Segmentację sieci można wykonywać przy użyciu punktów końcowych usługi, włączając prywatne adresy IP w sieci wirtualnej, aby uzyskać dostęp do punktu końcowego bez używania publicznych adresów IP. |

Prywatne punkty końcowe można skonfigurować z poziomu ustawień sieci konta magazynu, jak pokazano tutaj.

Krok 4. Używanie usługi Defender for Storage do automatycznego wykrywania zagrożeń i ochrony

Usługa Microsoft Defender for Storage zapewnia dodatkowy poziom analizy, który wykrywa nietypowe i potencjalnie szkodliwe próby wykorzystania usług magazynu. Usługa Microsoft Defender for Storage jest wbudowana w Microsoft Defender dla Chmury.

Usługa Defender for Storage wykrywa nietypowe alerty dotyczące wzorca dostępu, takie jak:

- Dostęp z nietypowych lokalizacji

- Anomalia aplikacji

- Dostęp anonimowy

- Nietypowe wyodrębnianie/przekazywanie alertów

- Eksfiltracja danych

- Nieoczekiwane usunięcie

- Przekazywanie pakietu usługi Azure Cloud Service

- Alerty dotyczące podejrzanych działań magazynu

- Zmiana uprawnień dostępu

- Inspekcja dostępu

- Eksploracja danych

Aby uzyskać więcej informacji na temat ochrony przed zagrożeniami w architekturze referencyjnej, zobacz Omówienie zasad Apply Zero Trust to Azure IaaS (Stosowanie zasad zero trustu do usługi Azure IaaS).

Po włączeniu usługa Defender for Storage powiadamia o alertach zabezpieczeń i zaleceniach dotyczących poprawy stanu zabezpieczeń kont usługi Azure Storage.

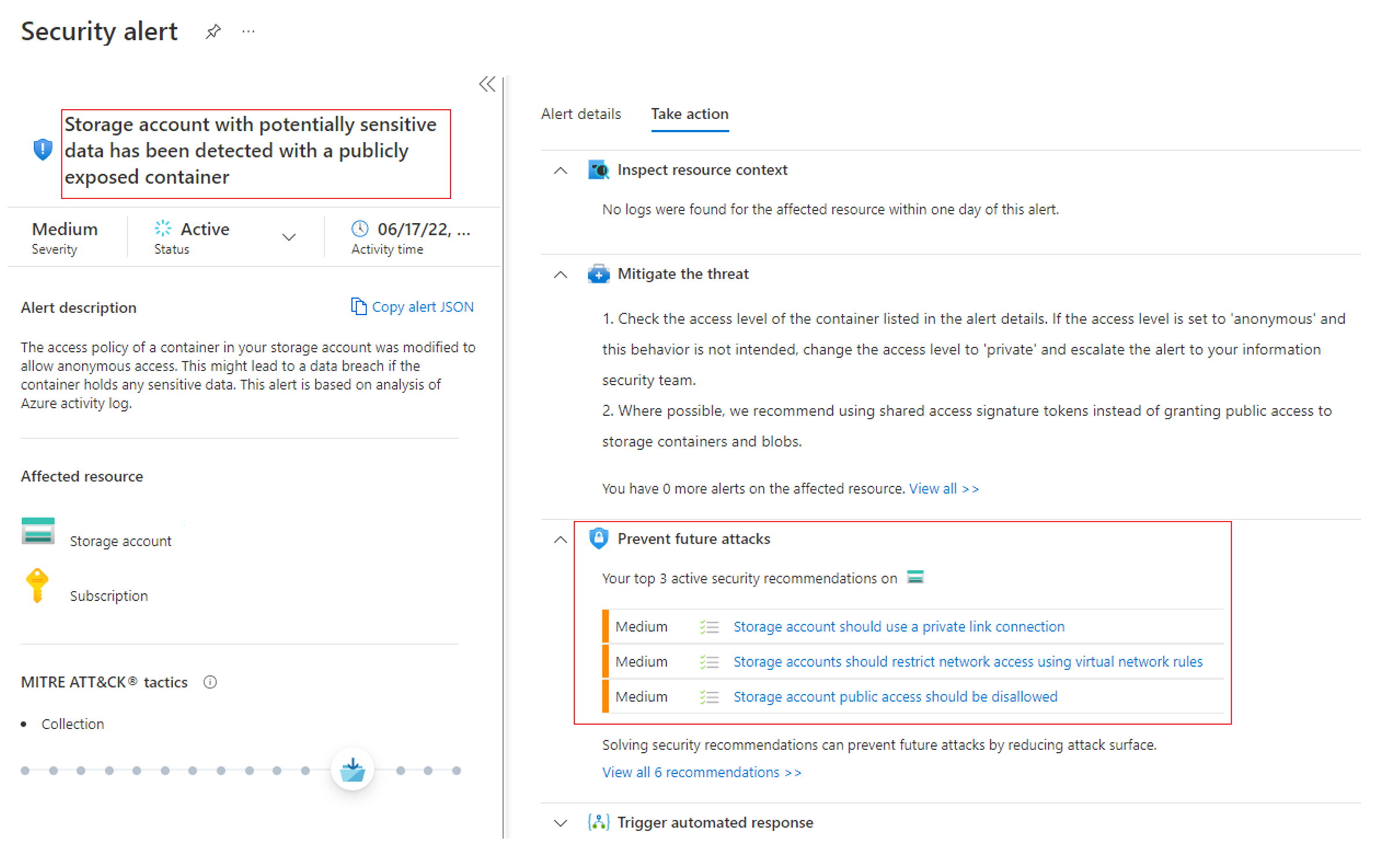

Oto przykładowy alert zabezpieczeń dla konta magazynu z wyróżnionym opisem alertów i środków zapobiegania.

Ilustracje techniczne

Te ilustracje są replikami ilustracji referencyjnych w tych artykułach. Pobierz i dostosuj je dla własnej organizacji i klientów. Zastąp logo firmy Contoso własnym.

| Produkt | opis |

|---|---|

Pobieranie programu Visio Pobieranie programu Visio Zaktualizowano październik 2024 r. |

Stosowanie zasad zero trust do usługi IaaS platformy Azure Użyj tych ilustracji z następującymi artykułami: - Omówienie - Magazyn platformy Azure - Maszyny wirtualne - Sieci wirtualne będące szprychami platformy Azure - Sieci wirtualne koncentratora platformy Azure |

Pobieranie programu Visio Pobieranie programu Visio Zaktualizowano październik 2024 r. |

Stosowanie zasad zero trust do usługi Azure IaaS — jeden plakat strony Jednostronicowy przegląd procesu stosowania zasad zero trust do środowisk IaaS platformy Azure. |

Aby uzyskać dodatkowe ilustracje techniczne, zobacz Ilustracje Zero Trust dla architektów IT i implementatorów.

Zalecane szkolenie

Konfigurowanie zabezpieczeń magazynu

| Szkolenia | Konfigurowanie zabezpieczeń magazynu |

|---|---|

|

Dowiedz się, jak skonfigurować typowe funkcje zabezpieczeń usługi Azure Storage, takie jak sygnatury dostępu do magazynu. Z tego modułu dowiesz się, jak wykonywać następujące czynności: |

Aby uzyskać więcej szkoleń dotyczących zabezpieczeń na platformie Azure, zobacz następujące zasoby w katalogu firmy Microsoft:

Zabezpieczenia na platformie Azure | Microsoft Learn

Następne kroki

Zapoznaj się z następującymi dodatkowymi artykułami dotyczącymi stosowania zasad zero trust do platformy Azure:

- Omówienie usługi IaaS platformy Azure

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikacje IaaS w usługach Amazon Web Services

- Microsoft Sentinel i Microsoft Defender XDR

Informacje

Skorzystaj z poniższych linków, aby dowiedzieć się więcej o różnych usługach i technologiach wymienionych w tym artykule.

- Bezpieczny transfer dla kont usługi Azure Storage

- Zapobieganie anonimowemu publicznemu dostępowi do odczytu do kontenerów i obiektów blob

- Zapobieganie autoryzacji klucza współużytkowanego dla konta usługi Azure Storage

- Zabezpieczenia sieci dla kont magazynu

- Prywatne punkty końcowe i usługa Private Link dla kont magazynu

- Szyfrowanie usługi Storage (SSE)

- Kontrola dostępu oparta na rolach dla kont magazynu

- Kopia zapasowa obiektów blob platformy Azure

- Najlepsze rozwiązania dotyczące korzystania z sygnatury dostępu współdzielonego

- Przegląd prywatnych punktów końcowych

- Przegląd punktów końcowych usługi

- Microsoft Defender for Storage