Stosowanie zasad zero trust do maszyn wirtualnych na platformie Azure

Uwaga

Nadchodzące dołączanie do zespołu usługi Azure FastTrack na żywo podczas omawiania tego artykułu. 23 października 2024 r. | 10:00–11:00 (UTC-07:00) Czas pacyficzny (USA i Kanada). Zarejestruj się tutaj.

Podsumowanie: Aby zastosować zasady Zero Trust do maszyn wirtualnych platformy Azure, należy skonfigurować izolację logiczną z dedykowanymi grupami zasobów, korzystać z kontroli dostępu opartej na rolach (RBAC), bezpiecznych składników rozruchu maszyn wirtualnych, włączyć klucze zarządzane przez klienta i podwójne szyfrowanie, kontrolować zainstalowane aplikacje, konfigurować bezpieczny dostęp i konserwację maszyn wirtualnych oraz włączyć zaawansowane wykrywanie zagrożeń i ochronę.

Ten artykuł zawiera kroki stosowania zasad zerowego zaufania do maszyn wirtualnych na platformie Azure:

| Zasada zerowego zaufania | Definicja | Met by |

|---|---|---|

| Jawną weryfikację | Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. | Użyj bezpiecznego dostępu. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Ogranicz dostęp użytkowników za pomocą zasad just in time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych. | Korzystanie z kontroli dostępu opartej na rolach (RBAC) i kontrolowanie aplikacji działających na maszynach wirtualnych. |

| Zakładanie naruszeń zabezpieczeń | Zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. | Izolowanie maszyn wirtualnych z grupami zasobów, zabezpieczanie ich składników, używanie podwójnego szyfrowania i włączanie zaawansowanego wykrywania zagrożeń i ochrony. |

Ten artykuł jest częścią serii artykułów, które pokazują, jak zastosować zasady zerowego zaufania w środowisku na platformie Azure, które obejmuje sieć wirtualną szprychy hostując obciążenie oparte na maszynach wirtualnych. Aby zapoznać się z omówieniem, zobacz Stosowanie zasad zero trustu do infrastruktury platformy Azure.

Architektura logiczna dla maszyn wirtualnych

Zasady zero trust dla maszyn wirtualnych są stosowane w całej architekturze logicznej, od poziomu dzierżawy i katalogu w dół do danych i warstwy aplikacji w każdej maszynie wirtualnej.

Na poniższym diagramie przedstawiono składniki architektury logicznej.

Na tym diagramie:

- Element to zestaw maszyn wirtualnych izolowany w ramach dedykowanej grupy zasobów, która znajduje się w ramach subskrypcji platformy Azure.

- B to architektura logiczna dla pojedynczej maszyny wirtualnej z następującymi składnikami o nazwie: aplikacje, system operacyjny, dyski, moduły ładujących rozruch, jądro systemu operacyjnego, sterowniki i składnik TpM (Trusted Platform Module).

W tym artykule przedstawiono procedurę stosowania zasad zero trust w tej architekturze logicznej, wykonując te kroki.

| Krok | Zadanie | Zastosowano zasady zerowego zaufania |

|---|---|---|

| 1 | Skonfiguruj izolację logiczną, wdrażając maszyny wirtualne w dedykowanej grupie zasobów. | Zakładanie naruszeń zabezpieczeń |

| 2 | Wykorzystanie kontroli dostępu opartej na rolach (RBAC). | Weryfikowanie jawnie Używanie dostępu z jak najmniejszą liczbą uprawnień |

| 3 | Zabezpieczanie składników rozruchu maszyny wirtualnej, w tym modułów ładujących rozruchu, jąder systemu operacyjnego i sterowników. Bezpiecznie chroń klucze, certyfikaty i wpisy tajne w module Trusted Platform Module (TPM). | Zakładanie naruszeń zabezpieczeń |

| 100 | Włącz klucze zarządzane przez klienta i podwójne szyfrowanie. | Zakładanie naruszeń zabezpieczeń |

| 5 | Kontrolowanie aplikacji zainstalowanych na maszynach wirtualnych. | Używanie dostępu z jak najmniejszą liczbą uprawnień |

| 6 | Skonfiguruj bezpieczny dostęp (nie pokazano na rysunku architektury logicznej). | Weryfikowanie jawnie Użyj najmniej uprzywilejowanego dostępu Zakładanie naruszeń zabezpieczeń |

| 7 | Skonfiguruj bezpieczną konserwację maszyn wirtualnych (nie pokazano na rysunku architektury logicznej). | Zakładanie naruszeń zabezpieczeń |

| 8 | Włącz zaawansowane wykrywanie zagrożeń i ochronę (nie pokazano na rysunku architektury logicznej). | Zakładanie naruszeń zabezpieczeń |

Krok 1. Konfigurowanie izolacji logicznej dla maszyn wirtualnych

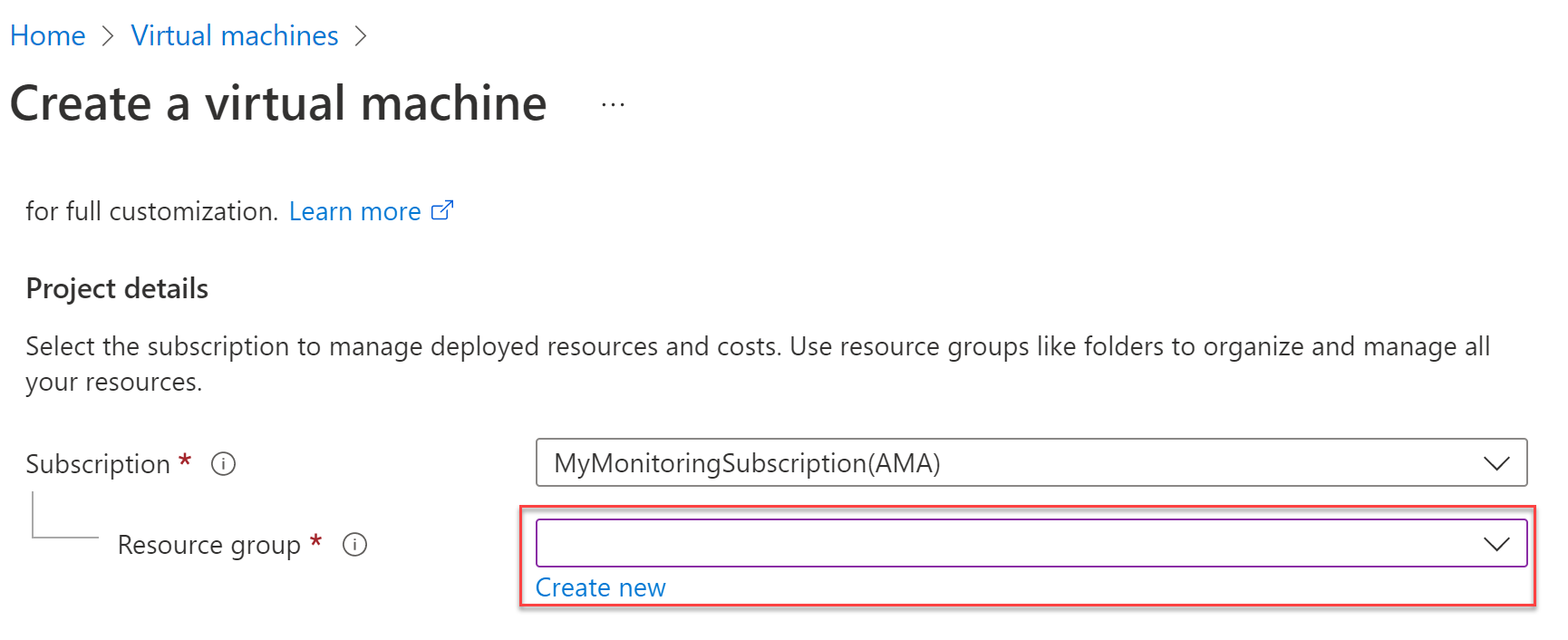

Zacznij od izolowania maszyn wirtualnych w ramach dedykowanej grupy zasobów. Maszyny wirtualne można odizolować do różnych grup zasobów na podstawie celów, klasyfikacji danych i wymagań dotyczących ładu, takich jak konieczność kontrolowania uprawnień i monitorowania.

Użycie dedykowanych grup zasobów umożliwia ustawianie zasad i uprawnień, które mają zastosowanie do wszystkich maszyn wirtualnych w grupie zasobów. Następnie możesz użyć kontroli dostępu opartej na rolach (RBAC), aby utworzyć najmniej uprzywilejowany dostęp do zasobów platformy Azure zawartych w grupie zasobów.

Aby uzyskać więcej informacji na temat tworzenia grup zasobów i zarządzania nimi, zobacz Zarządzanie grupami zasobów platformy Azure przy użyciu witryny Azure Portal.

Podczas pierwszego tworzenia maszyny wirtualnej należy przypisać maszynę wirtualną do grupy zasobów, jak pokazano poniżej.

Krok 2. Korzystanie z kontroli dostępu opartej na rolach (RBAC)

Zero Trust wymaga skonfigurowania najmniej uprzywilejowanego dostępu. W tym celu należy ograniczyć dostęp użytkowników za pomocą dostępu just in time i wystarczającego dostępu (JIT/JEA) na podstawie ich roli, obciążenia i klasyfikacji danych.

Następujące wbudowane role są często używane do uzyskiwania dostępu do maszyny wirtualnej:

- Logowanie użytkownika maszyny wirtualnej: wyświetlanie maszyn wirtualnych w portalu i logowanie się jako zwykły użytkownik.

- Logowanie administratora maszyny wirtualnej: wyświetl maszyny wirtualne w portalu i zaloguj się do maszyn wirtualnych jako administrator.

- Współautor maszyny wirtualnej: tworzenie maszyn wirtualnych i zarządzanie nimi, w tym resetowanie hasła użytkownika głównego i dysków zarządzanych. Nie udziela dostępu do sieci wirtualnej zarządzania ani możliwości przypisywania uprawnień do zasobów.

Aby dołączyć maszynę wirtualną do sieci wirtualnej, możesz użyć uprawnień niestandardowych Microsoft.Network/virtualNetworks/subnets/join/action , aby utworzyć rolę niestandardową.

Gdy ta rola niestandardowa jest używana z zasadami tożsamości zarządzanej i dostępu warunkowego, można użyć stanu urządzenia, klasyfikacji danych, anomalii, lokalizacji i tożsamości w celu wymuszenia uwierzytelniania wieloskładnikowego i szczegółowego zezwalania na dostęp na podstawie zweryfikowanego zaufania.

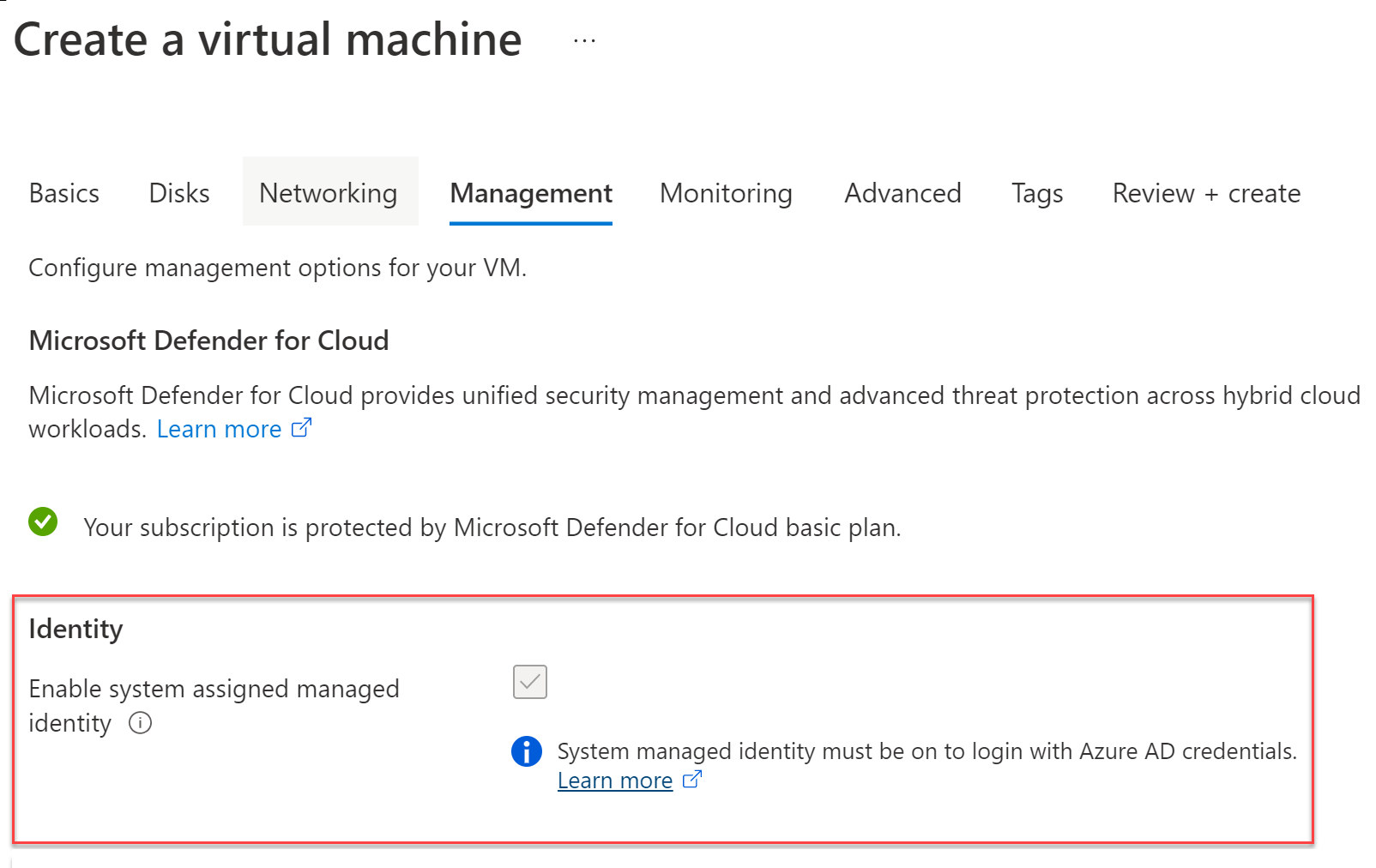

Aby rozszerzyć obszar kontroli poza system i zezwolić dzierżawie microsoft Entra ID za pomocą programu Microsoft Intelligent Security Graph na obsługę bezpiecznego dostępu, przejdź do bloku Zarządzanie maszyny wirtualnej i włącz tożsamość zarządzaną przypisaną przez system, jak pokazano tutaj.

Uwaga

Ta funkcja jest dostępna tylko dla usług Azure Virtual Desktop, Windows Server 2019, Windows 10 i Linux Przy użyciu dostępu opartego na certyfikatach.

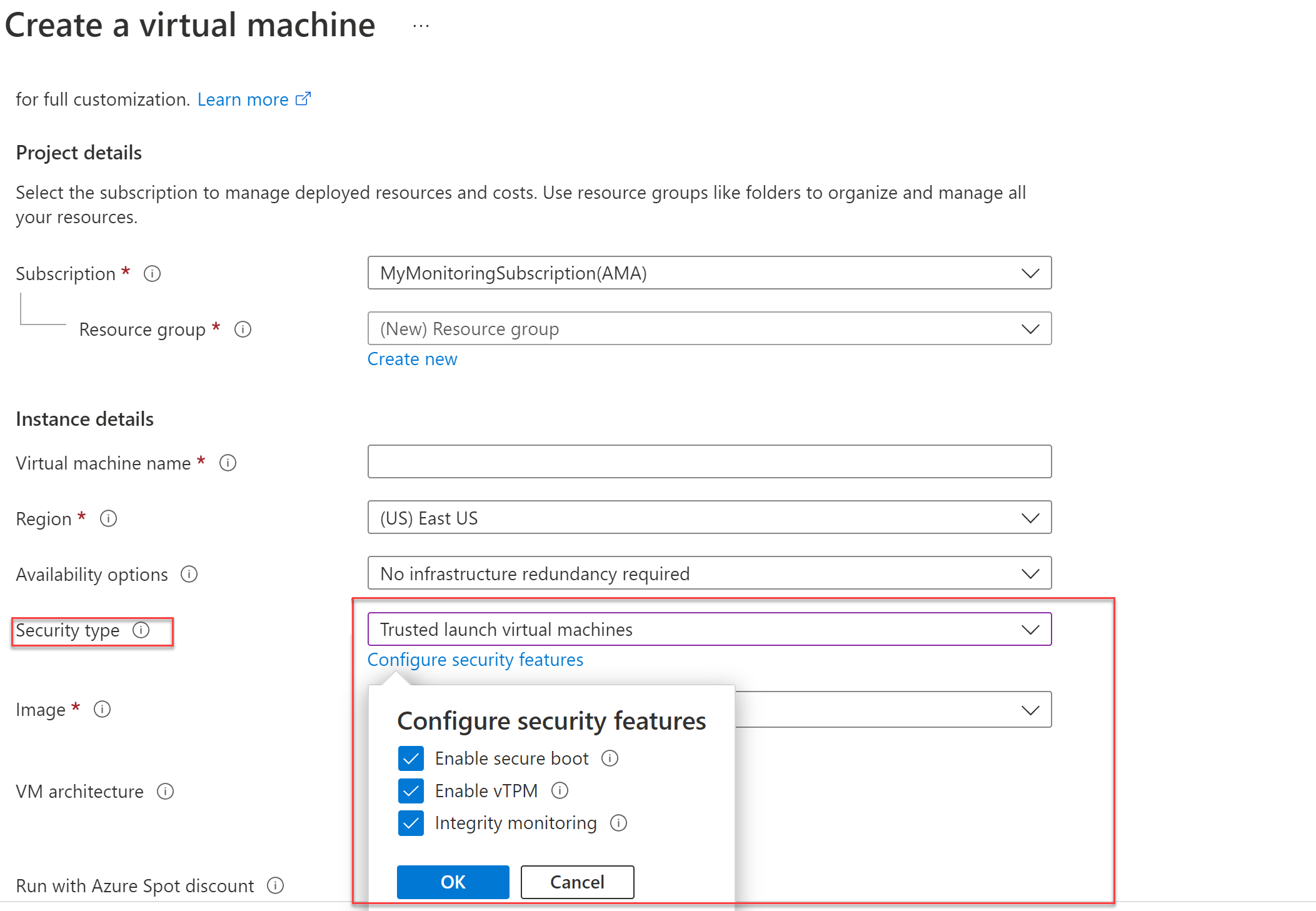

Krok 3. Zabezpieczanie składników rozruchu maszyny wirtualnej

Wykonaj te kroki:

- Podczas tworzenia maszyny wirtualnej upewnij się, że skonfigurowaliśmy zabezpieczenia składników rozruchu. Ulepszone wdrażanie maszyn wirtualnych umożliwia wybranie typu zabezpieczeń i użycie bezpiecznego rozruchu i maszyny wirtualnej vTPM.

- Bezpieczne wdrażanie maszyn wirtualnych za pomocą zweryfikowanych modułów ładujących rozruchu, jąder systemu operacyjnego i sterowników podpisanych przez zaufanych wydawców w celu ustanowienia "głównego". Jeśli obraz nie jest podpisany przez zaufanego wydawcę, maszyna wirtualna nie zostanie uruchomiony.

- Bezpieczna ochrona kluczy, certyfikatów i wpisów tajnych na maszynach wirtualnych w module Trusted Platform Module.

- Uzyskaj szczegółowe informacje i pewność integralności całego łańcucha rozruchu.

- Upewnij się, że obciążenia są zaufane i weryfikowalne. Protokół vTPM umożliwia zaświadczenie przez pomiar całego łańcucha rozruchu maszyny wirtualnej (UEFI, OS, system i sterowniki).

Ulepszone wdrażanie maszyn wirtualnych umożliwia wybranie typu zabezpieczeń i użycie bezpiecznego rozruchu i maszyny wirtualnej vTPM podczas ich tworzenia, jak pokazano poniżej.

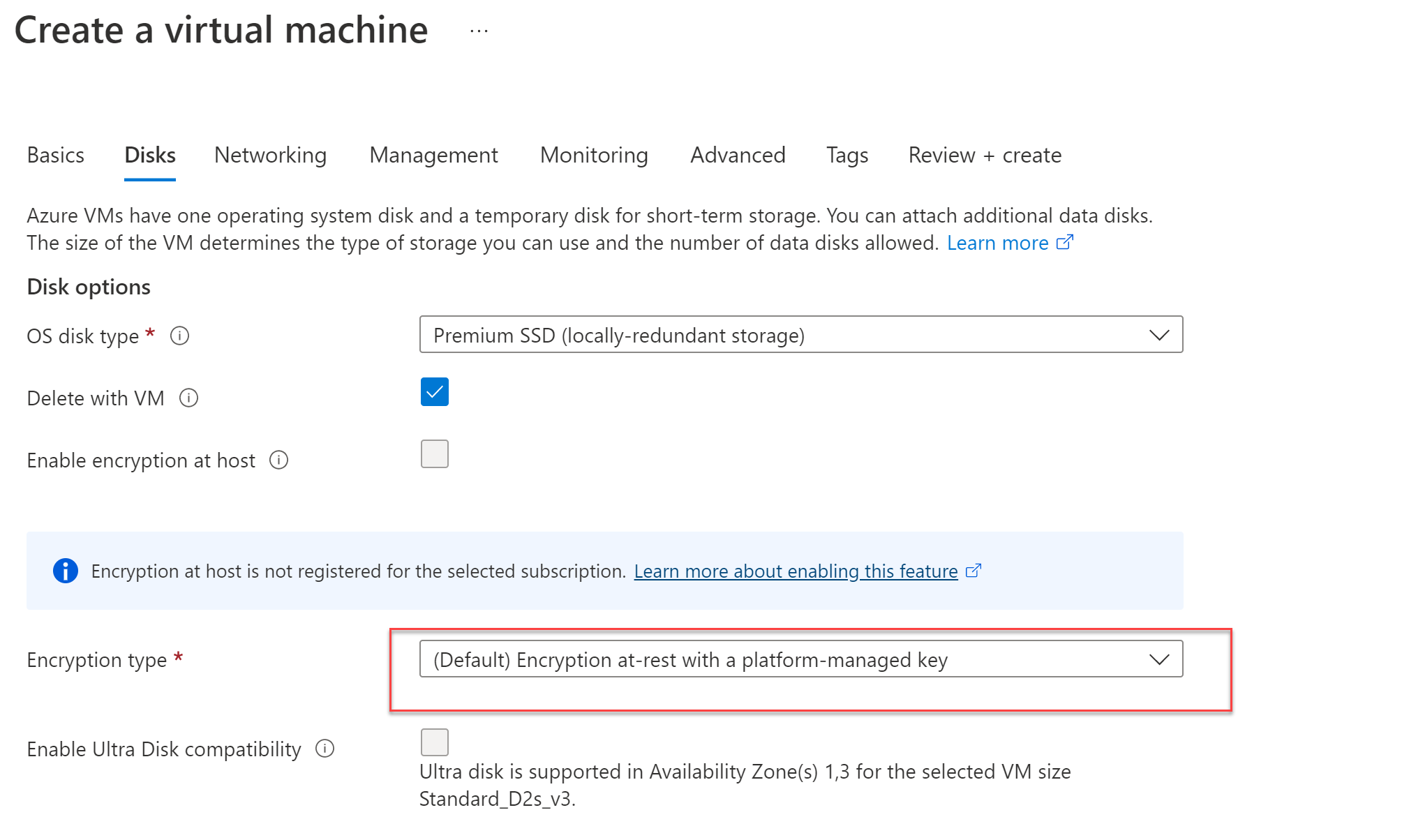

Krok 4. Włączanie kluczy zarządzanych przez klienta i podwójne szyfrowanie

Użycie kluczy zarządzanych przez klienta i podwójne szyfrowanie gwarantuje, że jeśli dysk zostanie wyeksportowany, nie będzie można go odczytać ani nie będzie mógł działać. Dzięki zapewnieniu, że klucze są przechowywane prywatnie, a dyski są podwójnie szyfrowane, chronisz się przed naruszeniami, które próbują wyodrębnić informacje o dysku.

Aby uzyskać informacje na temat konfigurowania klucza szyfrowania zarządzanego przez klienta za pomocą usługi Azure Key Vault, zobacz Używanie witryny Azure Portal do włączania szyfrowania po stronie serwera przy użyciu kluczy zarządzanych przez klienta dla dysków zarządzanych przez klienta. Korzystanie z usługi Azure Key Vault jest dodatkowym kosztem.

Włącz szyfrowanie po stronie serwera usługi Azure Disk Storage dla:

- Zgodne ze standardem FIPS 140-2 przezroczyste szyfrowanie za pomocą szyfrowania AES 256.

- Większa elastyczność zarządzania kontrolkami.

- Sprzętowe (HSM) lub szyfrowanie zdefiniowane programowo.

Włącz szyfrowanie po stronie serwera na hoście na potrzeby kompleksowego szyfrowania danych maszyny wirtualnej.

Po wykonaniu tych procedur użyjesz klucza szyfrowania zarządzanego przez klienta do zaszyfrowania dysków na maszynie wirtualnej.

Typ szyfrowania należy wybrać w bloku Dyski dla konfiguracji maszyny wirtualnej. W polu Typ szyfrowania wybierz pozycję Podwójne szyfrowanie z kluczami zarządzanymi przez platformę i kluczami zarządzanymi przez klienta, jak pokazano tutaj.

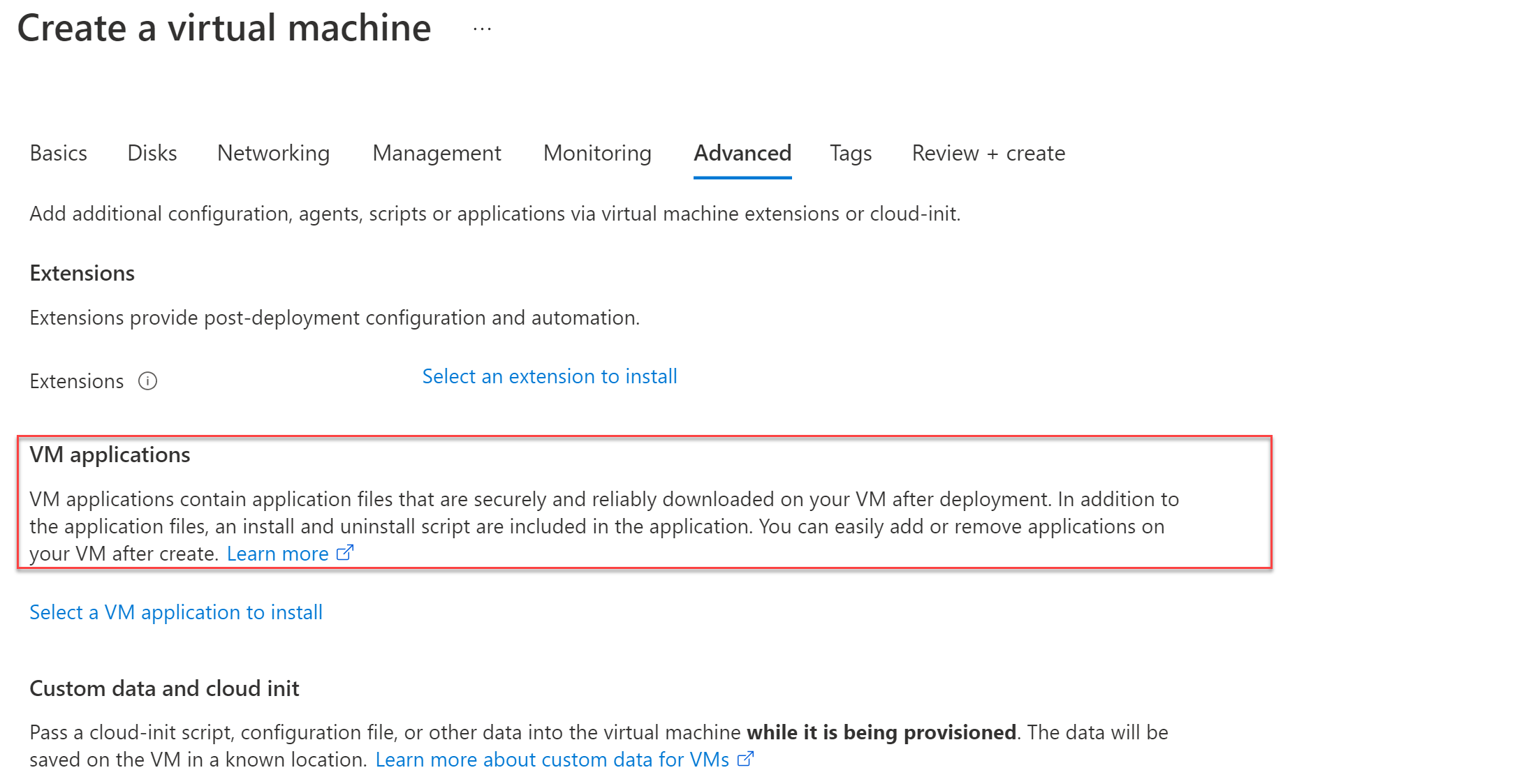

Krok 5. Kontrolowanie aplikacji zainstalowanych na maszynach wirtualnych

Ważne jest, aby kontrolować aplikacje zainstalowane na maszynach wirtualnych:

- Rozszerzenia przeglądarki (INTERFEJSy API) są trudne do zabezpieczenia, co może prowadzić do złośliwego dostarczania adresów URL.

- Niezatwierdzone aplikacje mogą przestać być wyczyszczone, ponieważ są obiektami IT w tle (zespoły IT nie są przygotowane lub nie mają wiedzy na temat ich instalowania).

Za pomocą funkcji Aplikacje maszyn wirtualnych można kontrolować aplikacje zainstalowane na maszynach wirtualnych. W przypadku tej funkcji należy wybrać aplikacje maszyn wirtualnych do zainstalowania. Ta funkcja korzysta z galerii zasobów obliczeniowych platformy Azure, aby uprościć zarządzanie aplikacjami dla maszyn wirtualnych. W przypadku korzystania z kontroli dostępu opartej na rolach można upewnić się, że tylko zaufane aplikacje są dostępne dla użytkowników.

Aplikacje maszyn wirtualnych należy wybrać w bloku Zaawansowane dla konfiguracji maszyny wirtualnej, jak pokazano tutaj.

Krok 6. Konfigurowanie bezpiecznego dostępu

Aby skonfigurować bezpieczny dostęp:

- Konfigurowanie bezpiecznej komunikacji w środowisku platformy Azure między składnikami, które uzyskują bezpośredni dostęp do maszyn wirtualnych

- Konfigurowanie uwierzytelniania wieloskładnikowego przy użyciu dostępu warunkowego

- Używanie stacji roboczych z dostępem uprzywilejowanym (PAW)

Na diagramie:

- Uwierzytelnianie wieloskładnikowe z dostępem warunkowym jest konfigurowane w ramach identyfikatora Entra firmy Microsoft i powiązanych portali.

- Administratorzy używają stacji roboczych uprzywilejowanego dostępu (PAW) do uzyskiwania bezpośredniego dostępu do maszyn wirtualnych.

Konfigurowanie bezpiecznej komunikacji w środowisku platformy Azure dla maszyn wirtualnych

Najpierw upewnij się, że komunikacja między składnikami w środowisku platformy Azure jest bezpieczna.

W architekturze referencyjnej usługa Azure Bastion zapewnia bezpieczne połączenia z maszynami wirtualnymi. Usługa Azure Bastion działa jako broker RDP/SSH i nie współdziała z protokołem RDP systemu fizycznego. Dzięki temu można również zmniejszyć liczbę publicznych adresów IP.

Na poniższym diagramie przedstawiono składniki bezpiecznej komunikacji dla maszyn wirtualnych.

Konfigurowanie uwierzytelniania wieloskładnikowego przy użyciu dostępu warunkowego

W kroku 2. Skorzystaj z kontroli dostępu opartej na rolach, skonfigurowano integrację firmy Microsoft i tożsamość zarządzaną. Umożliwia to skonfigurowanie uwierzytelniania wieloskładnikowego platformy Azure dla usługi Azure Virtual Desktop lub serwerów z systemem Windows Server 2019 lub nowszym. Możesz również zalogować się do maszyny wirtualnej z systemem Linux przy użyciu poświadczeń firmy Microsoft Entra. Dodatkową zaletą jest to, że maszyna, która łączy się z maszyną wirtualną, musi być również zarejestrowana w dzierżawie identyfikatora Entra firmy Microsoft, aby mogła nawiązać połączenie.

Podczas konfigurowania uwierzytelniania wieloskładnikowego przy użyciu dostępu warunkowego i powiązanych zasad użyj zalecanych zasad ustawionych dla modelu Zero Trust jako przewodnika. Obejmuje to zasady punktu początkowego, które nie wymagają zarządzania urządzeniami. W idealnym przypadku urządzenia, które uzyskują dostęp do maszyn wirtualnych, są zarządzane i można zaimplementować zasady przedsiębiorstwa , które są zalecane dla modelu Zero Trust. Aby uzyskać więcej informacji, zobacz Common Zero Trust identity and device access policies (Common Zero Trust identity and device access policies).

Na poniższym diagramie przedstawiono zalecane zasady dla modelu Zero Trust.

Pamiętaj, że bezpieczeństwo nazw użytkowników i haseł może wynosić 100%. Korzystanie z uwierzytelniania wieloskładnikowego zmniejsza ryzyko naruszenia o 99,9%. Wymaga to licencji microsoft Entra ID P1.

Uwaga

Można również używać sieci VPN używanych do łączenia się z maszynami wirtualnymi na platformie Azure. Należy jednak pamiętać, aby jawnie zweryfikować metody. Tworzenie tunelu "zaufanego", niezależnie od sposobu ich użycia, może być bardziej ryzykowne niż określone połączenia, które są wysoce weryfikowane.

Brak zabezpieczeń w warstwach Sieć, Transport lub Aplikacja ma znaczenie, jeśli nie pochodzisz z zaufanego, zweryfikowanego i bezpiecznego źródła.

Korzystanie z stacji roboczych z dostępem uprzywilejowanym

Użyj stacji roboczych z dostępem uprzywilejowanym (PAW), aby zapewnić, że urządzenia z dostępem do maszyn wirtualnych są w dobrej kondycji. Stacje robocze z dostępem uprzywilejowanym są konfigurowane specjalnie pod kątem dostępu uprzywilejowanego, aby administratorzy używali urządzenia, które ma:

- Mechanizmy kontroli zabezpieczeń i zasady ograniczające lokalny dostęp administracyjny.

- Narzędzia zwiększające produktywność w celu zminimalizowania obszaru ataków tylko do tego, co jest absolutnie wymagane do wykonywania poufnych zadań administracyjnych.

Aby uzyskać więcej informacji na temat opcji wdrażania, zobacz Wdrażanie dostępu uprzywilejowanego.

Krok 7. Konfigurowanie bezpiecznej konserwacji maszyn wirtualnych

Bezpieczna konserwacja maszyn wirtualnych obejmuje:

- Korzystanie z ochrony przed złośliwym oprogramowaniem

- Automatyzowanie aktualizacji maszyny wirtualnej

Używanie ochrony przed złośliwym oprogramowaniem na maszynach wirtualnych

Ochrona przed złośliwym oprogramowaniem pomaga chronić maszynę wirtualną przed zagrożeniami, takimi jak złośliwe pliki i oprogramowanie adware itp. Możesz użyć oprogramowania chroniącego przed złośliwym oprogramowaniem od dostawców, takich jak Microsoft, Symantec, Trend Micro i Kaspersky.

Microsoft Antimalware to zasób bez kosztów, który zapewnia możliwość ochrony w czasie rzeczywistym w celu ułatwienia wykrywania, kwarantowania i eliminowania złośliwego oprogramowania, programów szpiegujących i wirusów:

- Działa w tle z potrzebą interakcji użytkownika

- Zapewnia alerty w przypadku pobierania, instalowania lub uruchamiania niechcianego lub złośliwego oprogramowania

- Oferuje domyślnie bezpieczną konfigurację i monitorowanie ochrony przed złośliwym oprogramowaniem

- Zaplanowane skanowanie

- Aktualizacje podpisów

- Aktualizacje aparatu i platformy ochrony przed złośliwym kodem

- Ochrona aktywna

- Raportowanie przykładów

- Wykluczenia

- Zbieranie zdarzeń ochrony przed złośliwym kodem

Automatyzowanie aktualizacji maszyn wirtualnych

Automatyzacja aktualizacji systemów gwarantuje, że są one chronione przed najnowszym złośliwym oprogramowaniem i lukami w błędnej konfiguracji. Istnieje automatyczna aktualizacja z pomocą w procesie weryfikacji zaufanej platformy.

Skoncentruj się na konserwacji i aktualizacjach maszyn wirtualnych platformy Azure, aby upewnić się, że systemy są wzmocnione pod kątem bezpieczeństwa konfiguracji:

- Usługa Azure Automation Update Management może pomóc w zarządzaniu procesem aktualizacji. Za pomocą tego narzędzia można sprawdzić stan aktualizacji systemów, zarządzać, planować i ponownie uruchamiać serwery.

- Agent maszyny wirtualnej platformy Azure służy do zarządzania maszynami wirtualnymi i umożliwia korzystanie z rozszerzeń do zarządzania.

Systemy operacyjne obsługiwane przez rozwiązanie Update Management obejmują następujące elementy:

- Każda maszyna wirtualna z systemem Windows — rozwiązanie Update Management wykonuje skanowanie dwa razy dziennie dla każdej maszyny.

- Każda maszyna wirtualna z systemem Linux — rozwiązanie Update Management wykonuje skanowanie co godzinę.

Zapoznaj się z następującymi dodatkowymi wskazówkami:

- Planowanie wdrożenia na potrzeby aktualizowania maszyn wirtualnych z systemem Windows na platformie Azure

- Użyj usługi Azure Private Link, aby bezpiecznie łączyć sieci z usługą Azure Automation Zapewnia, że maszyny wirtualne łączą się w sposób izolowany, a nie przez Internet w celu uzyskania aktualizacji.

Krok 8. Włączanie zaawansowanego wykrywania zagrożeń i ochrony

Ochrona przed zagrożeniami dla infrastruktury platformy Azure jest zapewniana przez Microsoft Defender dla Chmury. Ta ochrona jest rozszerzona na maszyny wirtualne podczas aprowizowania usługi Microsoft Defender dla serwerów, jak pokazano na poniższym diagramie.

Na diagramie:

- Zgodnie z opisem w artykule Apply Zero Trust principles to Azure IaaS overview (Stosowanie zasad zerowego zaufania do usługi Azure IaaS) Defender dla Chmury jest włączona na poziomie subskrypcji platformy Azure lub na poziomie grupy zarządzania platformy Azure, która obejmuje wiele subskrypcji platformy Azure.

- Oprócz włączania Defender dla Chmury usługa Defender for Servers jest aprowizowana.

Zaawansowana ochrona przed zagrożeniami weryfikuje działania wykonywane na maszynach wirtualnych na podstawie analizy zagrożeń firmy Microsoft. Szuka określonych konfiguracji i działań, które sugerują, że może dojść do naruszenia. Umożliwia jawne weryfikowanie i przyjmij naruszenie zasad Zero Trust.

Usługa Microsoft Defender dla serwerów obejmuje następujące elementy:

- Dostęp do danych Ochrona punktu końcowego w usłudze Microsoft Defender związanych z lukami w zabezpieczeniach, zainstalowanym oprogramowaniem i alertami dotyczącymi punktów końcowych dla wykrywanie i reagowanie w punktach końcowych (EDR).

- Defender dla Chmury zintegrowanego skanera do oceny luk w zabezpieczeniach dla serwerów.

- Odnajdywanie luk w zabezpieczeniach i błędów konfiguracji w czasie rzeczywistym przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender i bez konieczności wykonywania innych agentów lub okresowych skanowań.

- Zintegrowany skaner Qualys firmy Qualys dla platformy Azure i maszyn hybrydowych Defender dla Chmury umożliwia korzystanie z wiodącego narzędzia w identyfikacji luk w zabezpieczeniach w czasie rzeczywistym bez konieczności posiadania licencji Qualys.

- Zaimplementuj dostęp just in time do maszyny wirtualnej w Defender dla Chmury. Spowoduje to utworzenie jawnej reguły odmowy dla protokołu RDP/SSH i zapewnia dostęp JIT na poziomie serwera, gdy jest on potrzebny i umożliwia ograniczenie okresu dostępu.

- Monitorowanie integralności plików w Defender dla Chmury zapewnia zmianę monitorowania plików i rejestrów systemu operacyjnego, oprogramowania aplikacji i innych zmian, które umożliwiają zweryfikowanie integralności systemów plików.

- Funkcje adaptacyjnego sterowania aplikacjami w usłudze Defender dla Chmury udostępniają zautomatyzowane rozwiązanie do tworzenia i definiowania listy dozwolonych znanych bezpiecznych aplikacji oraz generowania alertów zabezpieczeń, jeśli nowa aplikacja jest uruchamiana inaczej niż te, które są definiowane jako bezpieczne do użycia.

- Adaptacyjne wzmacnianie zabezpieczeń sieci w Defender dla Chmury używa algorytmów uczenia maszynowego, które obliczają bieżący ruch, analizę zagrożeń, wskaźniki naruszenia zabezpieczeń i znane zaufane konfiguracje, aby zapewnić zalecenia dotyczące wzmacniania zabezpieczeń sieciowych grup zabezpieczeń.

Ilustracje techniczne

Te ilustracje są replikami ilustracji referencyjnych w tych artykułach. Pobierz i dostosuj je dla własnej organizacji i klientów. Zastąp logo firmy Contoso własnym.

| Produkt | opis |

|---|---|

Pobieranie programu Visio Pobieranie programu Visio Zaktualizowano październik 2024 r. |

Stosowanie zasad zero trust do usługi IaaS platformy Azure Użyj tych ilustracji z następującymi artykułami: - Omówienie - Magazyn platformy Azure - Maszyny wirtualne - Sieci wirtualne będące szprychami platformy Azure - Sieci wirtualne koncentratora platformy Azure |

Pobieranie programu Visio Pobieranie programu Visio Zaktualizowano październik 2024 r. |

Stosowanie zasad zero trust do usługi Azure IaaS — jeden plakat strony Jednostronicowy przegląd procesu stosowania zasad zero trust do środowisk IaaS platformy Azure. |

Aby uzyskać dodatkowe ilustracje techniczne, zobacz Ilustracje Zero Trust dla architektów IT i implementatorów.

Zalecane szkolenie

Zabezpieczanie dysków maszyny wirtualnej platformy Azure

| Szkolenia | Zabezpieczanie dysków maszyny wirtualnej platformy Azure |

|---|---|

| Dowiedz się, jak za pomocą usługi Azure Disk Encryption (ADE) szyfrować dyski systemu operacyjnego i danych na istniejących i nowych maszynach wirtualnych. Z tego modułu dowiesz się, jak wykonywać następujące czynności: |

Aby uzyskać więcej szkoleń na platformie Azure, zobacz cały wykaz firmy Microsoft:

Przeglądaj wszystkie — szkolenie | Microsoft Learn

Implementowanie zabezpieczeń hosta maszyny wirtualnej na platformie Azure

| Szkolenia | Implementowanie zabezpieczeń hosta maszyny wirtualnej na platformie Azure |

|---|---|

| W tej ścieżce szkoleniowej dowiesz się, jak chronić i wzmacniać zabezpieczenia maszyn wirtualnych na platformie Azure. |

Aby uzyskać więcej szkoleń dotyczących maszyn wirtualnych na platformie Azure, zobacz następujące zasoby w katalogu firmy Microsoft:

Maszyny wirtualne na platformie Azure | Microsoft Learn

Następne kroki

Zapoznaj się z następującymi dodatkowymi artykułami dotyczącymi stosowania zasad zero trust do platformy Azure:

- Omówienie usługi IaaS platformy Azure

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikacje IaaS w usługach Amazon Web Services

- Microsoft Sentinel i Microsoft Defender XDR

Informacje

- Zarządzanie grupami zasobów platformy Azure za pomocą witryny Azure Portal

- Bezpieczny rozruch

- Omówienie maszyny wirtualnej vTPM

- Zaświadczanie

- Włączanie szyfrowania po stronie serwera usługi Azure Disk Storage

- Szyfrowanie AES 256

- Azure Bastion

- Uwierzytelnianie wieloskładnikowe platformy Azure dla usługi Azure Virtual Desktop

- Windows Server 2019 lub nowszy

- Logowanie się do maszyny wirtualnej z systemem Linux przy użyciu poświadczeń usługi Microsoft Entra

- Typowe zasady dostępu do tożsamości zerowej zaufania i urządzeń

- Stacje robocze z dostępem uprzywilejowanym (PAW)

- Wdrożenie dostępu uprzywilejowanego

- Microsoft Anti-malware

- Agent maszyny wirtualnej

- Planowanie wdrożenia aktualizacji maszyn wirtualnych z systemem Windows na platformie Azure — przykładowe scenariusze platformy Azure

- Używanie usługi Azure Private Link do bezpiecznego łączenia sieci z usługą Azure Automation

- Usługa Microsoft Defender dla serwerów

- Ochrona punktu końcowego w usłudze Microsoft Defender

- zintegrowana ocena luk w zabezpieczeniach Defender dla Chmury