Stosowanie zasad Zero Trust do sieci wirtualnej koncentratora na platformie Azure

Podsumowanie: Aby zastosować zasady Zero Trust do sieci wirtualnej koncentratora na platformie Azure, należy zabezpieczyć usługę Azure Firewall Premium, wdrożyć usługę Azure DDoS Protection w warstwie Standardowa, skonfigurować routing bramy sieciowej do zapory i skonfigurować ochronę przed zagrożeniami.

Najlepszym sposobem wdrożenia sieci wirtualnej koncentratora opartego na platformie Azure dla usługi Zero Trust jest użycie materiałów strefy docelowej platformy Azure w celu wdrożenia kompletnej sieci wirtualnej koncentratora funkcji, a następnie dostosowania jej do określonych oczekiwań konfiguracji.

Ten artykuł zawiera kroki umożliwiające podjęcie istniejącej sieci wirtualnej koncentratora i upewnienie się, że wszystko jest gotowe do metodologii Zero Trust. Przyjęto założenie, że użyto modułu ALZ-Bicep HubNetworking w celu szybkiego wdrożenia sieci wirtualnej koncentratora lub wdrożono inną sieć wirtualną koncentratora z podobnymi zasobami. Użycie oddzielnego koncentratora łączności połączonego z izolowanymi szprychami w miejscu pracy jest wzorcem kotwicy w bezpiecznej sieci platformy Azure i pomaga w obsłudze zasad Zero Trust.

W tym artykule opisano, jak wdrożyć sieć wirtualną piasty dla zero trust, mapując zasady zero trust w następujący sposób.

| Zasada zerowego zaufania | Definicja | Met by |

|---|---|---|

| Jawną weryfikację | Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. | Użyj usługi Azure Firewall z inspekcją protokołu Transport Layer Security (TLS), aby zweryfikować ryzyko i zagrożenia na podstawie wszystkich dostępnych danych. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Ogranicz dostęp użytkowników za pomocą zasad just in time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych. | Każda sieć wirtualna szprychy nie ma dostępu do innych sieci wirtualnych szprych, chyba że ruch jest kierowany przez zaporę. Zapora jest domyślnie ustawiona na odmowę, zezwalając tylko na ruch dozwolony przez określone reguły. |

| Zakładanie naruszeń zabezpieczeń | Zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. | W przypadku naruszenia lub naruszenia zabezpieczeń jednej aplikacji/obciążenia ma ograniczoną możliwość rozprzestrzeniania się ze względu na usługę Azure Firewall przeprowadzającą inspekcję ruchu i przekazując tylko dozwolony ruch. Tylko zasoby w tym samym obciążeniu byłyby narażone na naruszenie w tej samej aplikacji. |

Ten artykuł jest częścią serii artykułów, które pokazują, jak zastosować zasady zerowego zaufania w środowisku na platformie Azure. Ten artykuł zawiera informacje dotyczące konfigurowania sieci wirtualnej piasty do obsługi obciążenia IaaS w sieci wirtualnej będącej szprychą. Aby uzyskać więcej informacji, zobacz Artykuł Apply Zero Trust principles to Azure IaaS overview (Stosowanie zasad zero trustu do usługi Azure IaaS — omówienie).

Architektura odwołań

Na poniższym diagramie przedstawiono architekturę referencyjną. Sieć wirtualna piasty jest wyróżniona na czerwono. Aby uzyskać więcej informacji na temat tej architektury, zobacz Omówienie zasad Apply Zero Trust to Azure IaaS (Stosowanie zera zaufania do usługi IaaS platformy Azure).

W przypadku tej architektury referencyjnej istnieje wiele sposobów wdrażania zasobów w ramach subskrypcji platformy Azure. Architektura referencyjna przedstawia zalecenie izolowania wszystkich zasobów dla sieci wirtualnej piasty w ramach dedykowanej grupy zasobów. Zasoby sieci wirtualnej będącej szprychą są również wyświetlane na potrzeby porównania. Ten model działa dobrze, jeśli różne zespoły ponoszą odpowiedzialność za te różne obszary.

Na diagramie sieć wirtualna piasty zawiera składniki do obsługi dostępu do innych aplikacji i usług w środowisku platformy Azure. Te zasoby obejmują:

- Usługa Azure Firewall w warstwie Premium

- Azure Bastion

- VPN Gateway

- Ochrona przed atakami DDOS, która powinna być również wdrożona w sieciach wirtualnych będących szprychami.

Sieć wirtualna piasty zapewnia dostęp z tych składników do aplikacji opartej na protokole IaaS hostowanej na maszynach wirtualnych w sieci wirtualnej będącej szprychą.

Aby uzyskać wskazówki dotyczące organizowania wdrożenia chmury, zobacz Zarządzanie dopasowaniem organizacji w przewodniku Cloud Adoption Framework.

Zasoby wdrożone dla sieci wirtualnej koncentratora to:

- Sieć wirtualna platformy Azure

- Usługa Azure Firewall z zasadami usługi Azure Firewall i publicznym adresem IP

- Bastion

- Brama sieci VPN z publicznym adresem IP i tabelą tras

Na poniższym diagramie przedstawiono składniki grupy zasobów dla sieci wirtualnej piasty w subskrypcji platformy Azure niezależnie od subskrypcji sieci wirtualnej będącej szprychą. Jest to jeden ze sposobów organizowania tych elementów w ramach subskrypcji. Organizacja może wybrać organizację w inny sposób.

Na diagramie:

- Zasoby dla sieci wirtualnej piasty znajdują się w dedykowanej grupie zasobów. Jeśli wdrażasz plan usługi Azure DDoS w ramach zasobów, musisz uwzględnić je w grupie zasobów.

- Zasoby w sieci wirtualnej będącej szprychą znajdują się w oddzielnej dedykowanej grupie zasobów.

W zależności od wdrożenia można również zauważyć, że może istnieć wdrożenie tablicy dla stref Prywatna strefa DNS używanych do rozpoznawania nazw DNS usługi Private Link. Są one używane do zabezpieczania zasobów PaaS za pomocą prywatnych punktów końcowych, które zostały szczegółowo opisane w przyszłej sekcji. Należy pamiętać, że wdraża zarówno bramę sieci VPN, jak i bramę usługi ExpressRoute. Być może nie potrzebujesz obu tych elementów, więc możesz usunąć niezależnie od tego, która z nich nie jest potrzebna w danym scenariuszu, lub wyłączyć ją podczas wdrażania.

Co znajduje się w tym artykule?

Ten artykuł zawiera zalecenia dotyczące zabezpieczania składników sieci wirtualnej piasty dla zasad zero trust. W poniższej tabeli opisano zalecenia dotyczące zabezpieczania tej architektury.

| Krok | Zadanie | Stosowane zasady zerowego zaufania |

|---|---|---|

| 1 | Zabezpieczanie usługi Azure Firewall — wersja Premium. | Weryfikowanie jawnie Użyj najmniej uprzywilejowanego dostępu Zakładanie naruszeń zabezpieczeń |

| 2 | Wdrażanie usługi Azure DDoS Protection w warstwie Standardowa. | Weryfikowanie jawnie Użyj najmniej uprzywilejowanego dostępu Zakładanie naruszeń zabezpieczeń |

| 3 | Skonfiguruj routing bramy sieciowej do zapory. | Weryfikowanie jawnie Użyj najmniej uprzywilejowanego dostępu Zakładanie naruszeń zabezpieczeń |

| 100 | Konfigurowanie ochrony przed zagrożeniami. | Zakładanie naruszeń zabezpieczeń |

W ramach wdrożenia należy wybrać określone opcje, które nie są wartościami domyślnymi dla wdrożeń automatycznych ze względu na dodatkowe koszty. Przed wdrożeniem należy przejrzeć koszty.

Obsługa centrum łączności jako wdrożonego nadal zapewnia znaczącą wartość izolacji i inspekcji. Jeśli Twoja organizacja nie jest gotowa do ponoszenia kosztów tych zaawansowanych funkcji, możesz wdrożyć centrum funkcji o ograniczonej funkcjonalności i wprowadzić te korekty później.

Krok 1. Zabezpieczanie usługi Azure Firewall — wersja Premium

Usługa Azure Firewall — wersja Premium odgrywa istotną rolę w zabezpieczaniu infrastruktury platformy Azure dla usługi Zero Trust.

W ramach wdrożenia użyj usługi Azure Firewall — wersja Premium. Wymaga to wdrożenia wygenerowanych zasad zarządzania jako zasad premium. Zmiana na usługę Azure Firewall — wersja Premium obejmuje ponowne utworzenie zapory i często także zasad. W związku z tym zacznij od usługi Azure Firewall, jeśli to możliwe, lub przygotuj się do ponownego wdrożenia działań w celu zastąpienia istniejącej zapory.

Dlaczego usługa Azure Firewall Premium?

Usługa Azure Firewall Premium udostępnia zaawansowane funkcje do sprawdzania ruchu. Najważniejsze są następujące opcje inspekcji protokołu TLS:

- Inspekcja wychodzącego protokołu TLS chroni przed złośliwym ruchem wysyłanym z wewnętrznego klienta do Internetu. Pomaga to określić, kiedy klient został naruszony, oraz czy próbuje wysłać dane poza siecią lub nawiązać połączenie z komputerem zdalnym.

- Inspekcja protokołu TLS wschód-zachód chroni przed złośliwym ruchem wysyłanym z platformy Azure do innych części platformy Azure lub do sieci spoza platformy Azure. Pomaga to zidentyfikować próby naruszenia w celu rozszerzenia i rozłożenia promienia wybuchu.

- Przychodząca inspekcja protokołu TLS chroni zasoby na platformie Azure przed złośliwymi żądaniami przychodzącymi spoza sieci platformy Azure. aplikacja systemu Azure Gateway z zaporą aplikacji internetowej zapewnia tę ochronę.

Zawsze, gdy jest to możliwe, należy użyć inspekcji ruchu przychodzącego protokołu TLS dla zasobów. aplikacja systemu Azure Gateway zapewnia ochronę tylko ruchu HTTP i HTTPS. Nie można go używać w niektórych scenariuszach, takich jak te korzystające z ruchu SQL lub RDP. Inne usługi często mają własne opcje ochrony przed zagrożeniami, których można użyć do zapewnienia jawnych mechanizmów kontroli weryfikacji dla tych usług. Aby poznać opcje ochrony przed zagrożeniami dla tych usług, zapoznaj się z omówieniem punktów odniesienia zabezpieczeń dla platformy Azure.

aplikacja systemu Azure Gateway nie jest zalecana dla sieci wirtualnej piasty. Zamiast tego powinna znajdować się w sieci wirtualnej będącej szprychą lub w dedykowanej sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Stosowanie zasad Zero Trust do sieci wirtualnej będącej szprychą na platformie Azure , aby uzyskać wskazówki dotyczące sieci wirtualnej będącej szprychą lub sieci zerowej zaufania dla aplikacji internetowych.

Te scenariusze mają konkretne zagadnienia dotyczące certyfikatu cyfrowego. Aby uzyskać więcej informacji, zobacz Certyfikaty usługi Azure Firewall — wersja Premium.

Bez inspekcji protokołu TLS usługa Azure Firewall nie ma wglądu w dane, które przepływa w zaszyfrowanym tunelu TLS, a więc jest mniej bezpieczna.

Na przykład usługa Azure Virtual Desktop nie obsługuje kończenia żądań SSL. Zapoznaj się z konkretnymi obciążeniami, aby zrozumieć, jak zapewnić inspekcję protokołu TLS.

Oprócz zdefiniowanych przez klienta reguł zezwalania/odmowy usługa Azure Firewall nadal może zastosować filtrowanie oparte na analizie zagrożeń. Filtrowanie oparte na analizie zagrożeń używa znanych złych adresów IP i domen do identyfikowania ruchu, który stanowi zagrożenie. Takie filtrowanie występuje przed innymi regułami, co oznacza, że nawet jeśli dostęp został dozwolony przez zdefiniowane reguły, usługa Azure Firewall może zatrzymać ruch.

Usługa Azure Firewall Premium oferuje również ulepszone opcje filtrowania adresów URL i filtrowania kategorii internetowych, co pozwala na bardziej precyzyjne dostrajanie ról.

Możesz ustawić analizę zagrożeń, aby powiadomić Cię o alercie, gdy wystąpi ten ruch, ale zezwolić na nie. Jednak dla opcji Zero Trust ustaw wartość Odmów.

Konfigurowanie usługi Azure Firewall Premium dla zera zaufania

Aby skonfigurować usługę Azure Firewall Premium do konfiguracji zero trust, wprowadź następujące zmiany.

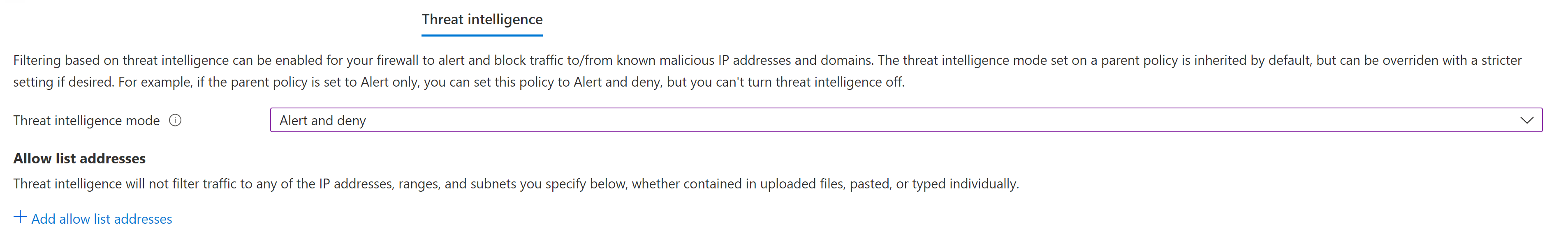

Włącz analizę zagrożeń w trybie alertu i odmowy:

- Przejdź do zasad zapory i wybierz pozycję Analiza zagrożeń.

- W obszarze Tryb analizy zagrożeń wybierz pozycję Alert i odmów.

- Wybierz pozycję Zapisz.

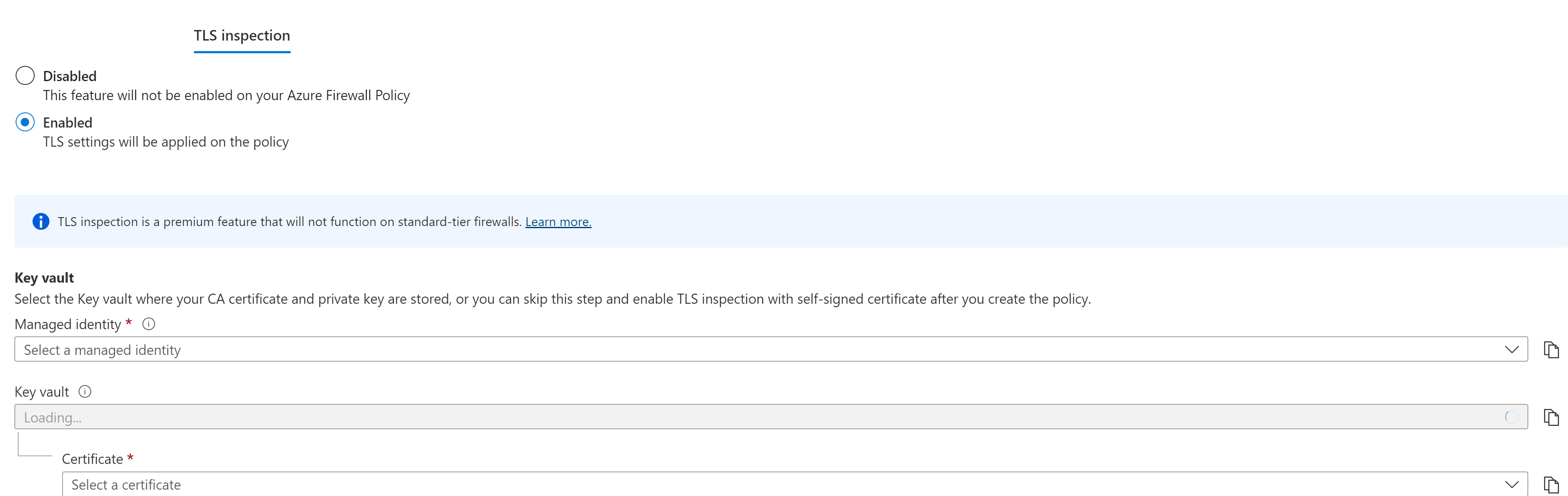

Włącz inspekcję protokołu TLS:

- Przygotuj certyfikat do przechowywania w usłudze Key Vault lub zaplanuj automatyczne generowanie certyfikatu przy użyciu tożsamości zarządzanej. Możesz przejrzeć te opcje dla certyfikatów usługi Azure Firewall Premium, aby wybrać opcję dla danego scenariusza.

- Przejdź do zasad zapory i wybierz pozycję Inspekcja protokołu TLS.

- Wybierz pozycję Włączone.

- Wybierz tożsamość zarządzaną, aby wygenerować certyfikaty, lub wybierz magazyn kluczy i certyfikat.

- Następnie wybierz opcję Zapisz.

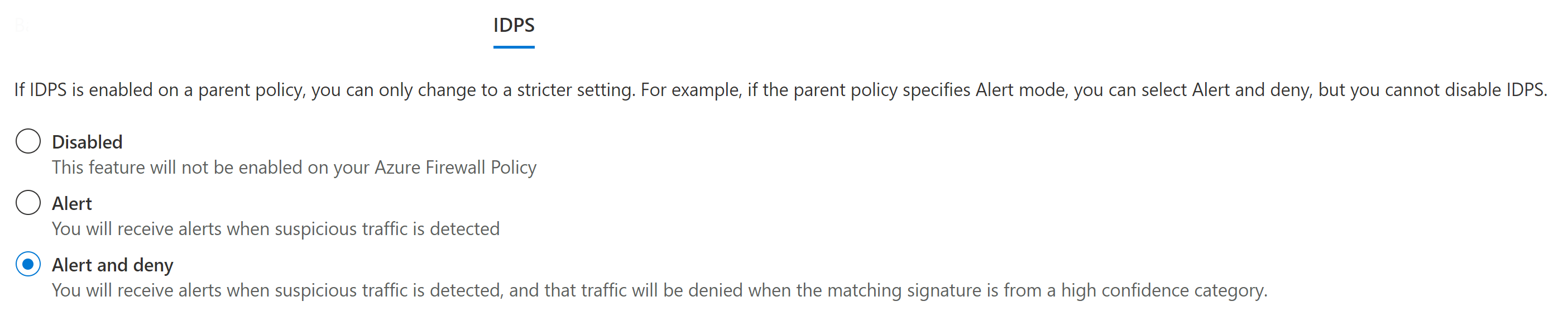

Włącz system wykrywania i zapobiegania włamaniom (IDPS):

- Przejdź do zasad zapory i wybierz pozycję IDPS.

- Wybierz pozycję Alert i odmów.

- Następnie wybierz pozycję Zastosuj.

Następnie należy utworzyć regułę aplikacji dla ruchu.

- W zasadach zapory przejdź do pozycji Reguły aplikacji.

- Wybierz pozycję Dodaj kolekcję reguł.

- Utwórz regułę aplikacji ze źródłem podsieci usługi Application Gateway i lokalizacją docelową nazwy domeny chronionej aplikacji internetowej.

- Upewnij się, że włączono inspekcję protokołu TLS.

Dodatkowa konfiguracja

Po skonfigurowaniu usługi Azure Firewall Premium można teraz wykonać następującą konfigurację:

- Skonfiguruj usługi Application Gateway w celu kierowania ruchu do usługi Azure Firewall, przypisując odpowiednie tabele tras i postępując zgodnie z poniższymi wskazówkami.

- Utwórz alerty dla zdarzeń i metryk zapory, postępując zgodnie z tymi instrukcjami.

- Wdrażanie skoroszytu usługi Azure Firewall w celu wizualizacji zdarzeń.

- W razie potrzeby skonfiguruj filtrowanie adresów URL i kategorii sieci Web. Ponieważ usługa Azure Firewall domyślnie odmawia dostępu, ta konfiguracja jest wymagana tylko wtedy, gdy usługa Azure Firewall musi szeroko udzielać wychodzącego dostępu do Internetu. Możesz użyć tej funkcji jako dodatkowej weryfikacji, aby określić, czy połączenia powinny być dozwolone.

Krok 2. Wdrażanie usługi Azure DDoS Protection w warstwie Standardowa

W ramach wdrożenia należy wdrożyć zasady usługi Azure DDoS Protection w warstwie Standardowa. Zwiększa to ochronę zerową zaufania zapewnianą na platformie Azure.

Ponieważ można wdrożyć utworzone zasady w istniejących zasobach, możesz dodać tę ochronę po początkowym wdrożeniu bez konieczności ponownego wdrażania zasobów.

Dlaczego usługa Azure DDoS Protection w warstwie Standardowa?

Usługa Azure DDoS Protection w warstwie Standardowa ma zwiększone korzyści w przypadku domyślnej ochrony przed atakami DDoS Protection. W przypadku relacji Zero Trust można mieć następujące możliwości:

- Dostęp do raportów ograniczania ryzyka, dzienników przepływów i metryk.

- Zasady ograniczania ryzyka oparte na aplikacjach.

- Dostęp do obsługi szybkiego reagowania DDoS w przypadku wystąpienia ataku DDoS.

Chociaż automatyczne wykrywanie i automatyczne środki zaradcze są częścią usługi DDoS Protection Basic, która jest domyślnie włączona, te funkcje są dostępne tylko w standardzie DDoS.

Konfigurowanie usługi Azure DDoS Protection w warstwie Standardowa

Ponieważ nie ma żadnych konfiguracji specyficznych dla zera zaufania dla usługi DDoS Protection w warstwie Standardowa, możesz postępować zgodnie z przewodnikami specyficznymi dla zasobów dla tego rozwiązania:

- Tworzenie planu ochrony przed atakami DDoS

- Konfigurowanie alertów

- Konfigurowanie rejestrowania diagnostycznego

- Konfigurowanie telemetrii

W bieżącej wersji usługi Azure DDoS Protection należy zastosować usługę Azure DDoS Protection na sieć wirtualną. Zobacz dodatkowe instrukcje w przewodniku Szybki start dotyczący ataków DDoS.

Ponadto należy chronić następujące publiczne adresy IP:

- Publiczne adresy IP usługi Azure Firewall

- Publiczne adresy IP usługi Azure Bastion

- Publiczne adresy IP usługi Azure Network Gateway

- Publiczne adresy IP usługi Application Gateway

Krok 3. Konfigurowanie routingu bramy sieciowej do zapory

Po wdrożeniu należy skonfigurować tabele tras w różnych podsieciach, aby upewnić się, że ruch między sieciami wirtualnymi szprychy i sieciami lokalnymi jest sprawdzany przez usługę Azure Firewall. To działanie można wykonać w istniejącym środowisku bez konieczności ponownego wdrażania, ale musisz utworzyć niezbędne reguły zapory, aby zezwolić na dostęp.

Jeśli skonfigurujesz tylko jedną stronę, tylko podsieci szprych lub podsieci bramy, masz routing asynchroniczny, który uniemożliwia działanie połączeń.

Dlaczego kierowanie ruchu bramy sieciowej do zapory?

Kluczowym elementem zero trust jest nie zakładanie, że tylko dlatego, że coś znajduje się w twoim środowisku, że powinien mieć dostęp do innych zasobów w twoim środowisku. Domyślna konfiguracja często umożliwia routing między zasobami na platformie Azure a sieciami lokalnymi kontrolowanymi tylko przez sieciowe grupy zabezpieczeń.

Rozsyłając ruch do zapory, zwiększasz poziom inspekcji i zwiększasz bezpieczeństwo środowiska. Otrzymasz również alert o podejrzanych działaniach i możesz podjąć działania.

Konfigurowanie routingu bramy

Istnieją dwa główne sposoby zapewnienia, że ruch bramy jest kierowany do zapory platformy Azure:

- Wdróż bramę sieci azure (dla połączeń sieci VPN lub ExpressRoute) w dedykowanej sieci wirtualnej (często nazywanej tranzytem lub siecią wirtualną bramy), za pomocą komunikacji równorzędnej z siecią wirtualną piasty, a następnie utwórz szeroką regułę routingu obejmującą planowane przestrzenie adresowe sieci platformy Azure do zapory.

- Wdróż bramę sieci platformy Azure w sieci wirtualnej piasty, skonfiguruj routing w podsieci bramy, a następnie skonfiguruj routing w podsieciach sieci wirtualnej będącej szprychą.

W tym przewodniku szczegółowo przedstawiono drugą opcję, ponieważ jest ona bardziej zgodna z architekturą referencyjną.

Uwaga

Azure Virtual Network Manager to usługa, która upraszcza ten proces. Gdy ta usługa jest ogólnie dostępna, służy do zarządzania routingiem.

Konfigurowanie routingu podsieci bramy

Aby skonfigurować tabelę tras podsieci bramy w celu przekazywania ruchu wewnętrznego do usługi Azure Firewall, utwórz i skonfiguruj nową tabelę routingu:

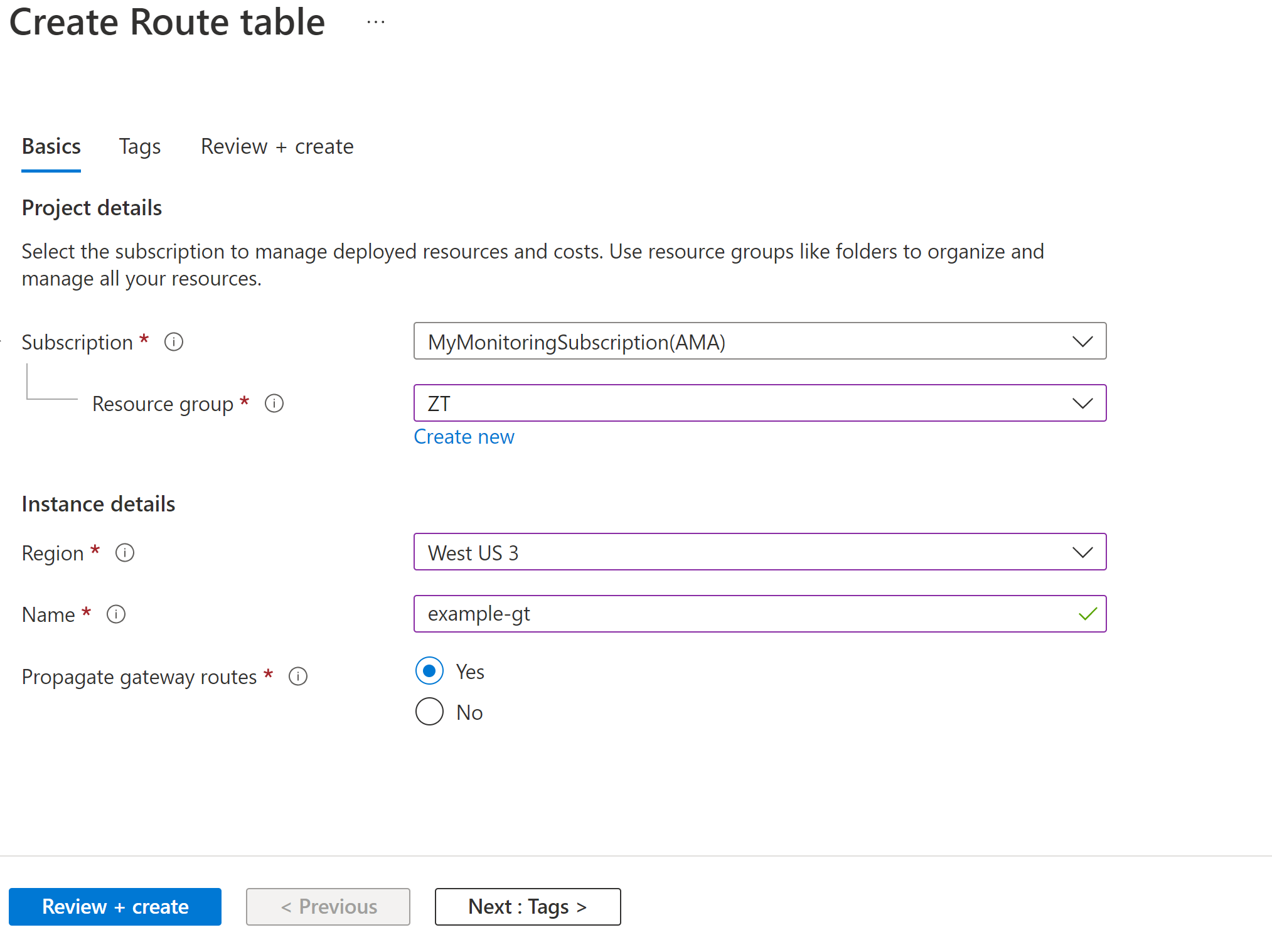

Przejdź do obszaru Tworzenie tabeli tras w witrynie Microsoft Azure Portal.

Umieść tabelę tras w grupie zasobów, wybierz region i określ nazwę.

Wybierz pozycję Przeglądanie + tworzenie, a następnie pozycję Utwórz.

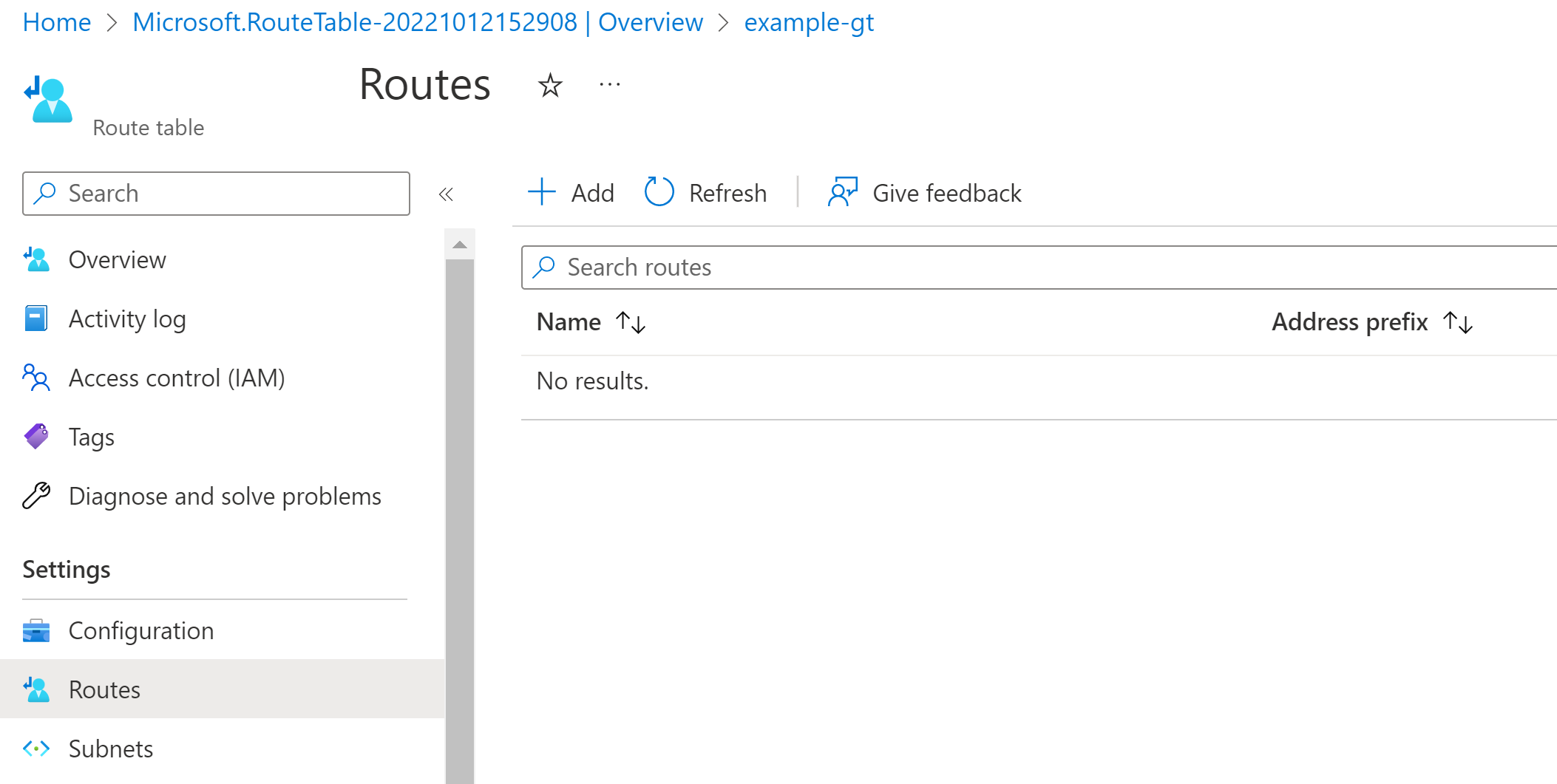

Przejdź do nowej tabeli tras i wybierz pozycję Trasy.

Wybierz pozycję Dodaj , a następnie dodaj trasę do jednej z sieci wirtualnych szprych:

- W polu Nazwa trasy określ nazwę pola trasy.

- Wybierz pozycję Adresy IP na liście rozwijanej Miejsce docelowe prefiksu adresu.

- Podaj przestrzeń adresową sieci wirtualnej będącej szprychą w polu Docelowe adresy IP/zakresy CIDR.

- Wybierz pozycję Urządzenie wirtualne w polu listy rozwijanej Typ następnego przeskoku.

- Podaj prywatny adres IP usługi Azure Firewall w polu Adres następnego przeskoku .

- Wybierz Dodaj.

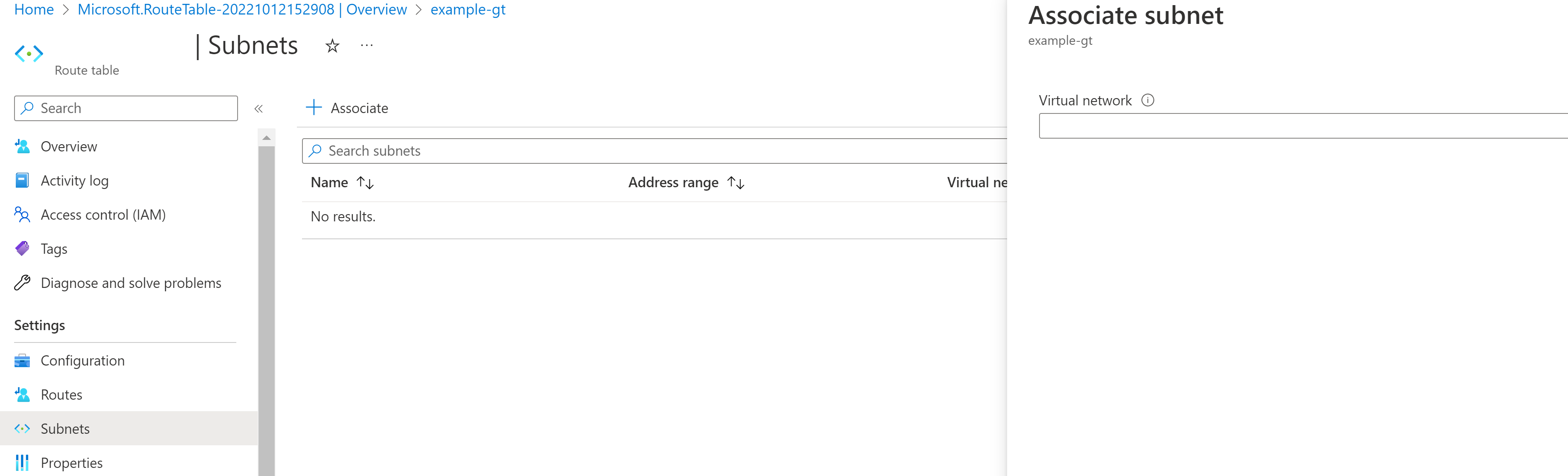

Kojarzenie tabeli tras z podsiecią bramy

- Przejdź do pozycji Podsieci i wybierz pozycję Skojarz.

- Wybierz sieć wirtualną koncentratora z listy rozwijanej Sieć wirtualna.

- Wybierz podsieć GatewaySubnet z listy rozwijanej Podsieć .

- Wybierz przycisk OK.

Oto przykład.

Brama przekazuje teraz ruch przeznaczony dla sieci wirtualnych szprych do usługi Azure Firewall.

Konfigurowanie routingu podsieci szprych

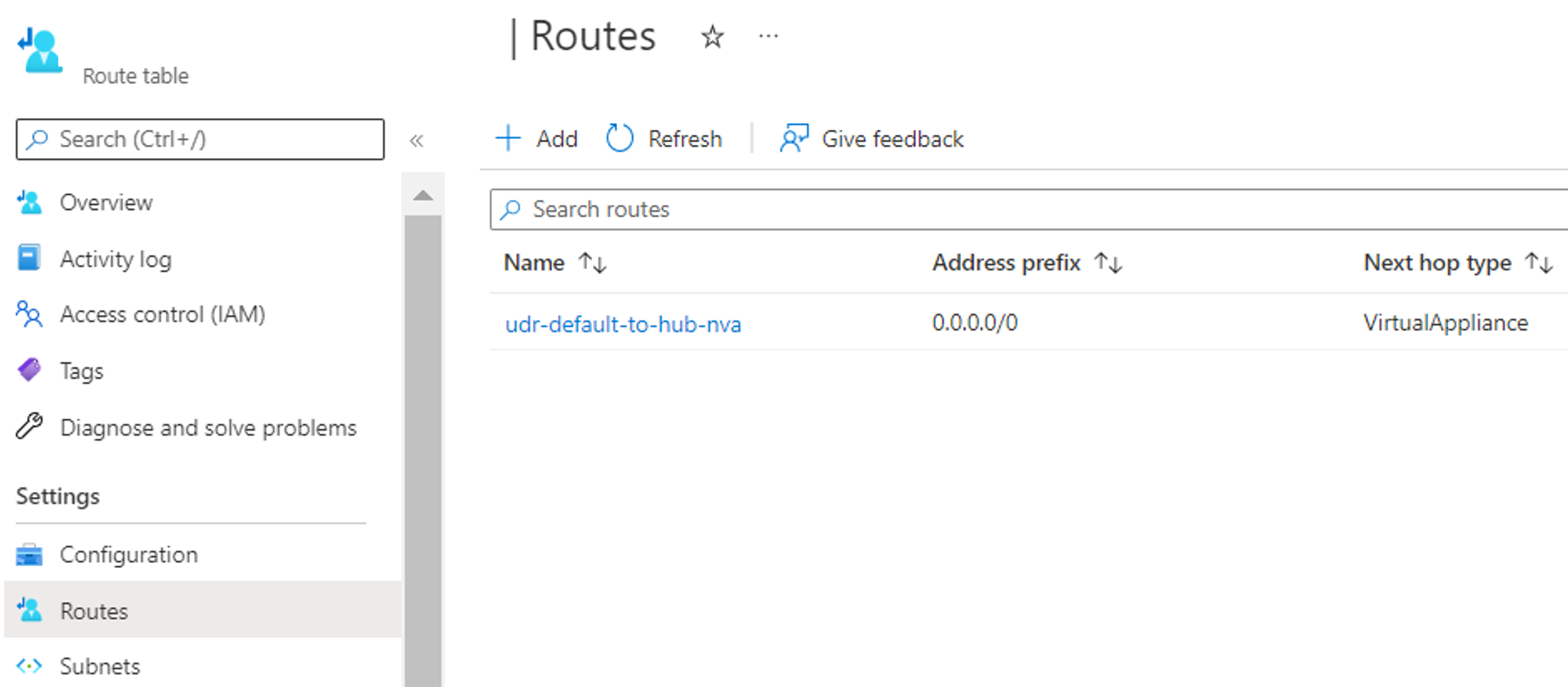

W tym procesie przyjęto założenie, że masz już tabelę tras dołączoną do podsieci sieci wirtualnej będącej szprychą z domyślną trasą do przekazywania ruchu do usługi Azure Firewall. Jest to najczęściej realizowane przez regułę, która przekazuje ruch dla zakresu CIDR 0.0.0.0.0/0, często nazywaną trasą czterozerową.

Oto przykład.

Ten proces wyłącza propagację tras z bramy, co umożliwia domyślne kierowanie ruchu przeznaczonego do sieci lokalnych.

Uwaga

Zasoby, takie jak usługi Application Gateway, które wymagają dostępu do Internetu do funkcji, nie powinny odbierać tej tabeli tras. Powinni mieć własną tabelę tras, aby umożliwić korzystanie z niezbędnych funkcji, takich jak to, co opisano w artykule Zero-trust network for web applications with Azure Firewall and Application Gateway (Sieć zerowa zaufania dla aplikacji internetowych za pomocą usługi Azure Firewall i usługi Application Gateway).

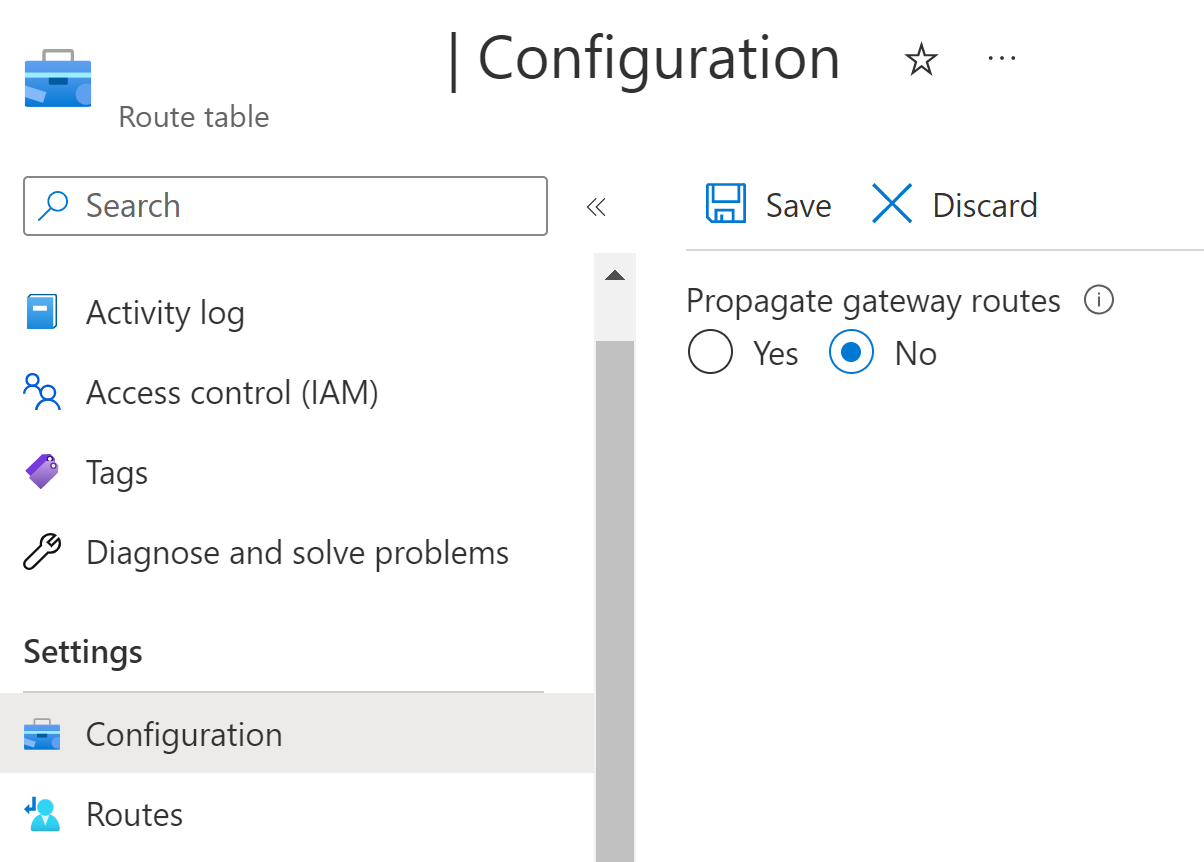

Aby skonfigurować routing podsieci szprych:

- Przejdź do tabeli tras skojarzonej z podsiecią i wybierz pozycję Konfiguracja.

- W obszarze Propagacja tras bramy wybierz pozycję Nie.

- Wybierz pozycję Zapisz.

Trasa domyślna przekazuje teraz ruch przeznaczony dla bramy do usługi Azure Firewall.

Krok 4. Konfigurowanie ochrony przed zagrożeniami

Microsoft Defender dla Chmury może chronić sieć wirtualną centrum utworzoną na platformie Azure, podobnie jak inne zasoby ze środowiska biznesowego IT działającego na platformie Azure lub lokalnie.

Microsoft Defender dla Chmury to zarządzanie stanem zabezpieczeń w chmurze (CSPM) i ochrona obciążeń w chmurze (CWP), która oferuje system wskaźnika bezpieczeństwa, aby pomóc firmie w tworzeniu środowiska IT z lepszym stanem zabezpieczeń. Zawiera również funkcje ochrony środowiska sieciowego przed zagrożeniami.

Ten artykuł nie będzie szczegółowo obejmować Microsoft Defender dla Chmury. Należy jednak pamiętać, że Microsoft Defender dla Chmury działa na podstawie zasad platformy Azure i dzienników pozyskanych w obszarze roboczym usługi Log Analytics.

Zasady platformy Azure można napisać w formacie JavaScript Object Notation (JSON) w celu przechowywania różnych analiz właściwości zasobów platformy Azure, w tym usług sieciowych i zasobów. Oznacza to, że można łatwo Microsoft Defender dla Chmury sprawdzić właściwość w ramach zasobu sieciowego i podać zalecenie dla subskrypcji, jeśli jesteś chroniony lub narażony na zagrożenie.

Jak sprawdzić wszystkie zalecenia dotyczące sieci dostępne za pośrednictwem Microsoft Defender dla Chmury

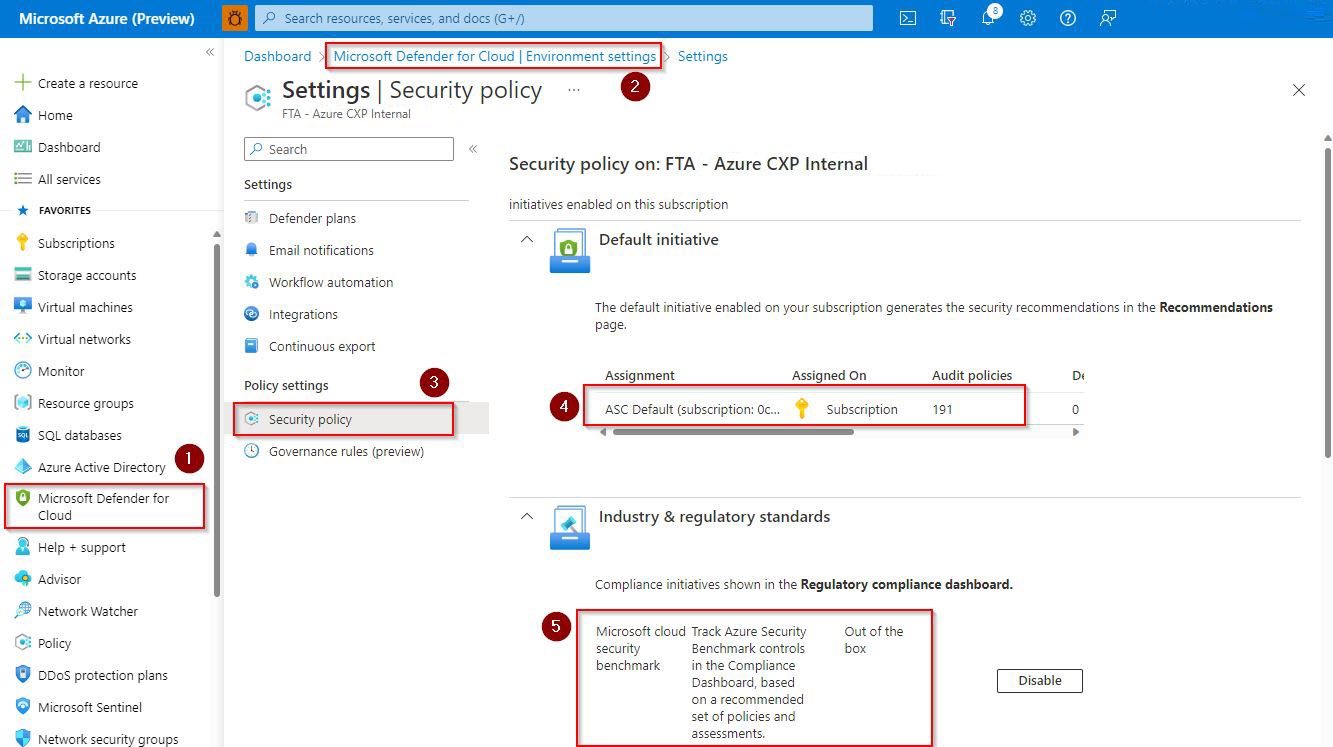

Aby wyświetlić wszystkie zasady platformy Azure, które udostępniają zalecenia dotyczące sieci używane przez Microsoft Defender dla Chmury:

Otwórz Microsoft Defender dla Chmury, wybierając ikonę Microsoft Defender dla Chmury w menu po lewej stronie.

Wybierz pozycję Ustawienia środowiska.

Wybierz pozycję Zasady zabezpieczeń.

Jeśli wybierzesz wartość domyślną usługi ASC, będzie można przejrzeć wszystkie dostępne zasady, w tym zasady, które oceniają zasoby sieciowe.

Ponadto istnieją zasoby sieciowe oceniane przez inne zgodność z przepisami, w tym PCI, ISO i test porównawczy zabezpieczeń chmury firmy Microsoft. Możesz włączyć dowolną z nich i śledzić zalecenia dotyczące sieci.

Zalecenia dotyczące sieci

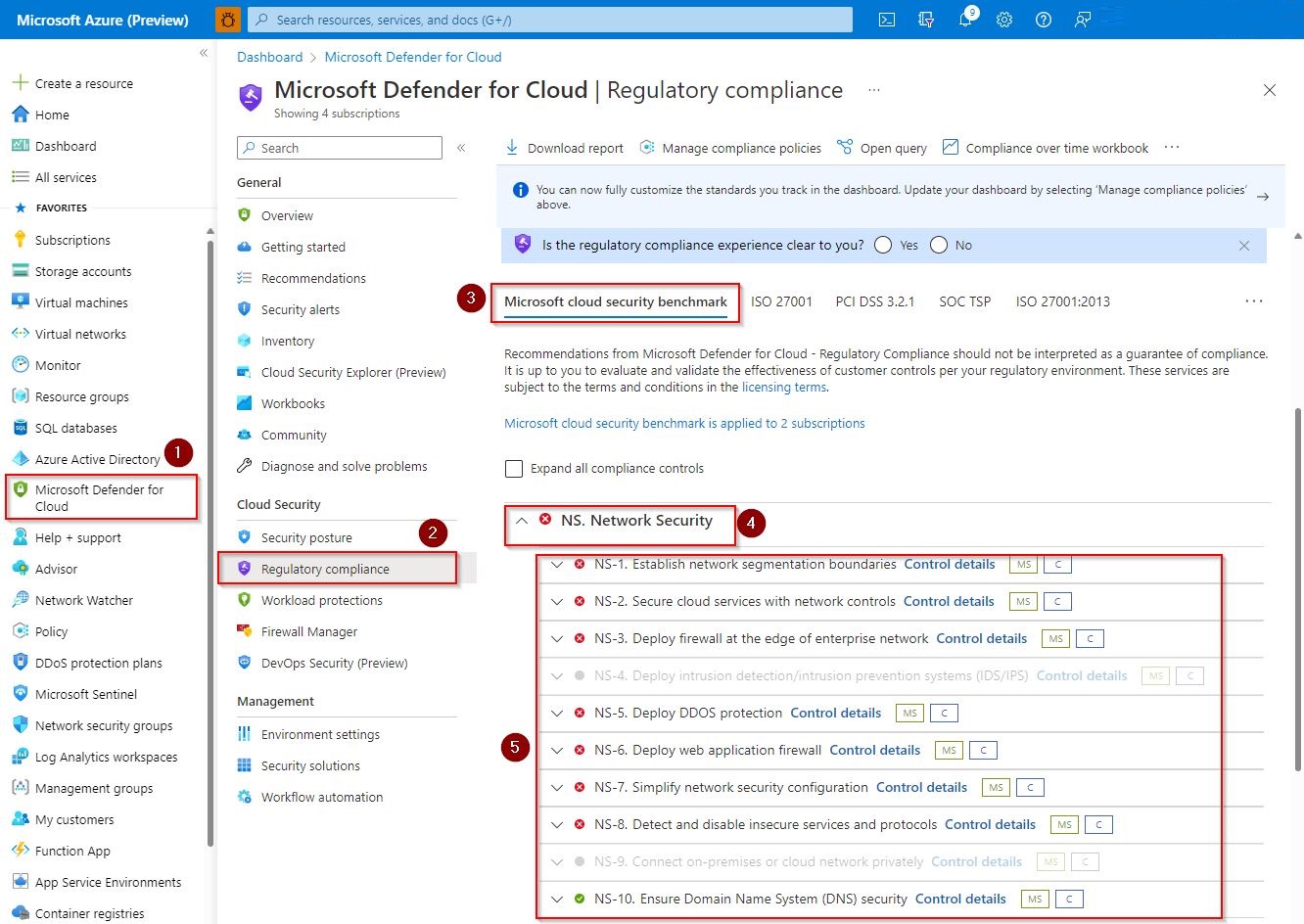

Wykonaj następujące kroki, aby wyświetlić niektóre zalecenia dotyczące sieci na podstawie testu porównawczego zabezpieczeń w chmurze firmy Microsoft:

Otwórz Microsoft Defender dla Chmury.

Wybierz pozycję Zgodność z przepisami.

Wybierz pozycję Test porównawczy zabezpieczeń w chmurze firmy Microsoft.

Rozwiń węzeł NS. Zabezpieczenia sieci w celu przejrzenia zalecanej kontroli sieci.

Należy pamiętać, że Microsoft Defender dla Chmury udostępnia inne zalecenia dotyczące sieci dla różnych zasobów platformy Azure, takich jak maszyny wirtualne i magazyn. Możesz przejrzeć te zalecenia w menu po lewej stronie w obszarze Zalecenia.

W menu po lewej stronie portalu Microsoft Defender dla Chmury wybierz pozycję Alerty zabezpieczeń, aby przejrzeć alerty oparte na zasobach sieciowych, aby uniknąć niektórych typów zagrożeń. Te alerty są generowane automatycznie przez Microsoft Defender dla Chmury na podstawie dzienników pozyskanych w obszarze roboczym usługi Log Analytics i monitorowanych przez Microsoft Defender dla Chmury.

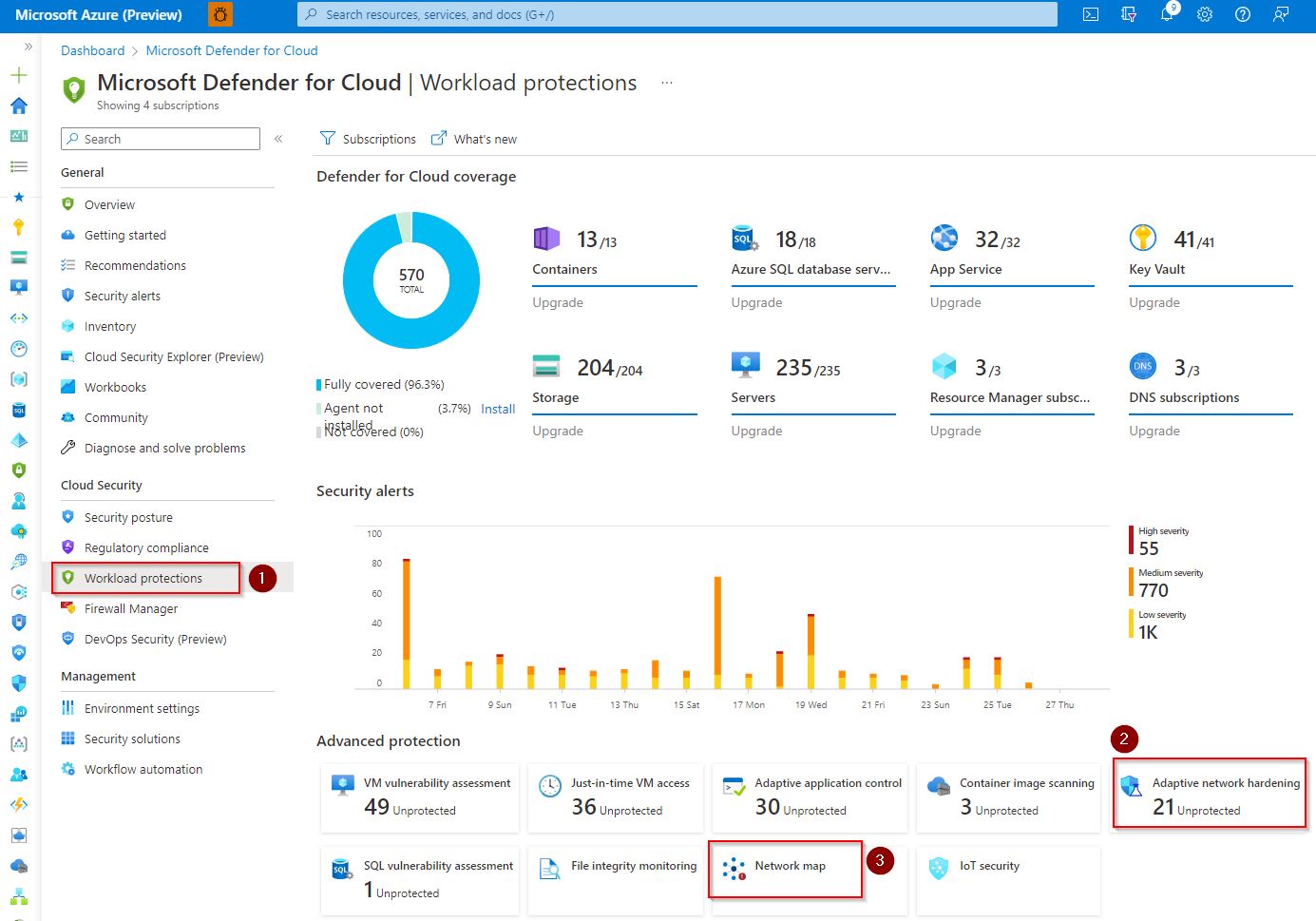

Mapowanie i wzmacnianie zabezpieczeń środowiska sieciowego platformy Azure za pomocą Microsoft Defender dla Chmury

Możesz również sprawdzić opcje uzyskania lepszego poziomu zabezpieczeń, wzmacniając bezpieczeństwo środowiska sieciowego w sposób bez wysiłku, mapując środowisko sieciowe, aby lepiej zrozumieć topologię sieci. Te zalecenia są wykonywane za pomocą opcji Ochrona obciążenia w menu po lewej stronie, jak pokazano tutaj.

Zarządzanie zasadami usługi Azure Firewall za pomocą Microsoft Defender dla Chmury

Usługa Azure Firewall jest zalecana dla sieci wirtualnej piasty zgodnie z opisem w tym artykule. Microsoft Defender dla Chmury może centralnie zarządzać wieloma zasadami usługi Azure Firewall. Oprócz zasad usługi Azure Firewall będziesz w stanie zarządzać innymi funkcjami związanymi z usługą Azure Firewall, jak pokazano poniżej.

Aby uzyskać więcej informacji na temat ochrony środowiska sieciowego Microsoft Defender dla Chmury przed zagrożeniami, zobacz Co to jest Microsoft Defender dla Chmury?

Ilustracje techniczne

Te ilustracje są replikami ilustracji referencyjnych w tych artykułach. Pobierz i dostosuj je dla własnej organizacji i klientów. Zastąp logo firmy Contoso własnym.

| Produkt | opis |

|---|---|

Pobieranie programu Visio Pobieranie programu Visio Zaktualizowano październik 2024 r. |

Stosowanie zasad zero trust do usługi IaaS platformy Azure Użyj tych ilustracji z następującymi artykułami: - Omówienie - Magazyn platformy Azure - Maszyny wirtualne - Sieci wirtualne będące szprychami platformy Azure - Sieci wirtualne koncentratora platformy Azure |

Pobieranie programu Visio Pobieranie programu Visio Zaktualizowano październik 2024 r. |

Stosowanie zasad zero trust do usługi Azure IaaS — jeden plakat strony Jednostronicowy przegląd procesu stosowania zasad zero trust do środowisk IaaS platformy Azure. |

Aby uzyskać dodatkowe ilustracje techniczne, zobacz Ilustracje Zero Trust dla architektów IT i implementatorów.

Zalecane szkolenie

- Konfigurowanie usługi Azure Policy

- Projektowanie i implementowanie zabezpieczeń sieci

- Konfigurowanie usługi Azure Firewall

- Konfigurowanie usługi VPN Gateway

- Wprowadzenie do usługi Azure DDoS Protection

- Rozwiązywanie problemów z zagrożeniami bezpieczeństwa przy użyciu Microsoft Defender dla Chmury

Aby uzyskać więcej szkoleń dotyczących zabezpieczeń na platformie Azure, zobacz następujące zasoby w katalogu firmy Microsoft:

Zabezpieczenia na platformie Azure | Microsoft Learn

Następne kroki

Zapoznaj się z następującymi dodatkowymi artykułami dotyczącymi stosowania zasad zero trust do platformy Azure:

- Omówienie usługi IaaS platformy Azure

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplikacje IaaS w usługach Amazon Web Services

- Microsoft Sentinel i Microsoft Defender XDR

Informacje

Zapoznaj się z tymi linkami, aby dowiedzieć się więcej o różnych usługach i technologiach wymienionych w tym artykule.