Definiowanie hierarchii reguł przy użyciu zasad usługi Azure Firewall

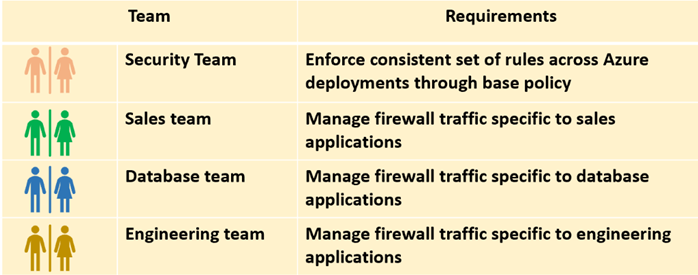

Administratorzy zabezpieczeń muszą zarządzać zaporami i zapewnić zgodność we wdrożeniach lokalnych i w chmurze. Kluczowym składnikiem jest możliwość zapewnienia zespołom aplikacji elastyczności implementowania potoków ciągłej integracji/ciągłego wdrażania w celu automatycznego tworzenia reguł zapory.

Zasady usługi Azure Firewall umożliwiają definiowanie hierarchii reguł i wymuszanie zgodności:

- Zapewnia hierarchiczną strukturę nakładania centralnych zasad bazowych na zasady podrzędnego zespołu aplikacji. Zasady podstawowe mają wyższy priorytet i są uruchamiane przed zasadami podrzędnym.

- Użyj niestandardowej definicji roli platformy Azure, aby zapobiec niezamierzonemu usunięciu zasad podstawowych i zapewnić selektywny dostęp do grup kolekcji reguł w ramach subskrypcji lub grupy zasobów.

Omówienie rozwiązania

Ogólne kroki dla tego przykładu to:

- Utwórz podstawowe zasady zapory w grupie zasobów zespołu zabezpieczeń.

- Zdefiniuj reguły specyficzne dla zabezpieczeń IT w zasadach podstawowych. Spowoduje to dodanie wspólnego zestawu reguł zezwalania na ruch i odmawiania go.

- Utwórz zasady zespołu aplikacji, które dziedziczą podstawowe zasady.

- Zdefiniuj reguły specyficzne dla zespołu aplikacji w zasadach. Reguły można również migrować ze wstępnie istniejących zapór.

- Utwórz role niestandardowe firmy Microsoft Entra, aby zapewnić precyzyjny dostęp do grupy kolekcji reguł i dodać role w zakresie zasad zapory. W poniższym przykładzie członkowie zespołu ds. sprzedaży mogą edytować grupy kolekcji reguł dla zasad zapory zespołów sprzedaży. Dotyczy to również zespołów ds. baz danych i inżynierów.

- Skojarz zasady z odpowiednią zaporą. Zapora platformy Azure może mieć tylko jedno przypisane zasady. Wymaga to, aby każdy zespół aplikacji miał własną zaporę.

Tworzenie zasad zapory

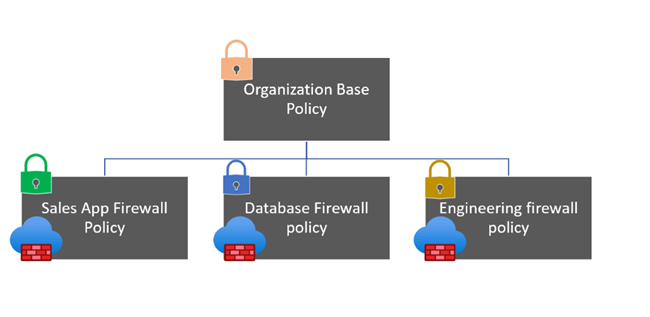

- Podstawowe zasady zapory.

Utwórz zasady dla każdego z zespołów aplikacji:

- Zasady zapory Sales. Zasady zapory Sales dziedziczą podstawowe zasady zapory.

- Zasady zapory bazy danych. Zasady zapory bazy danych dziedziczą podstawowe zasady zapory.

- Zasady zapory inżynieryjnej. Zasady zapory inżynieryjnej dziedziczą również podstawowe zasady zapory.

Tworzenie ról niestandardowych w celu uzyskania dostępu do grup kolekcji reguł

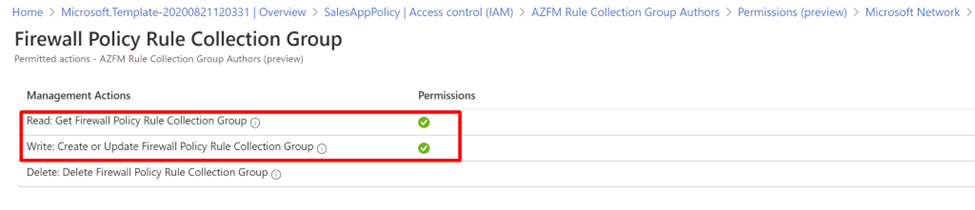

Role niestandardowe są definiowane dla każdego zespołu aplikacji. Rola definiuje operacje i zakres. Zespoły aplikacji mogą edytować grupy kolekcji reguł dla odpowiednich aplikacji.

Aby zdefiniować role niestandardowe, użyj następującej procedury wysokiego poziomu:

Pobierz subskrypcję.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxUruchom następujące polecenie:

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeUżyj polecenia Get-AzRoleDefinition w celu wygenerowania roli Czytelnik w formacie JSON.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonOtwórz plik ReaderSupportRole.json w edytorze.

Oto dane wyjściowe JSON. Aby uzyskać informacje o różnych właściwościach, zobacz Role niestandardowe platformy Azure.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Edytuj plik JSON, aby dodać plik

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writeoperacja do właściwości Actions . Pamiętaj o dodaniu przecinka po operacji odczytu. Ta akcja umożliwia użytkownikowi tworzenie i aktualizowanie grup kolekcji reguł.

W obszarze AssignableScopes dodaj swój identyfikator subskrypcji z następującym formatem.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxMusisz dodać jawne identyfikatory subskrypcji. W przeciwnym razie nie możesz zaimportować roli do subskrypcji.

Usuń wiersz właściwości Id i zmień właściwość IsCustom na true.

Zmień właściwości Name and Description na AZFM Rule Collection Group Author (Autor grupy kolekcji reguł programu AZFM) i Users (Użytkownicy) w tej roli mogą edytować grupy kolekcji reguł zapory

Plik JSON powinien wyglądać podobnie do poniższego przykładu:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

Aby utworzyć nową rolę niestandardową, użyj polecenia New-AzRoleDefinition i określ plik definicji roli JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

Wyświetlanie ról niestandardowych

Aby wyświetlić listę wszystkich ról niestandardowych, możesz użyć polecenia Get-AzRoleDefinition:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

Role niestandardowe można również wyświetlić w witrynie Azure Portal. Przejdź do subskrypcji, wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) i Role.

Aby uzyskać więcej informacji, zobacz Samouczek: tworzenie roli niestandardowej platformy Azure przy użyciu programu Azure PowerShell.

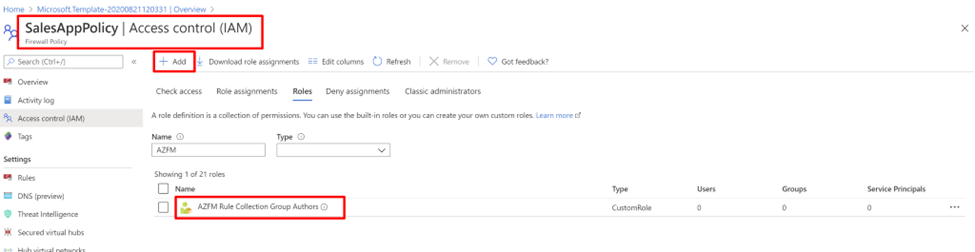

Dodawanie użytkowników do roli niestandardowej

W portalu można dodawać użytkowników do roli Autorów grup kolekcji reguł programu AZFM i zapewniać dostęp do zasad zapory.

- W portalu wybierz zasady zapory zespołu aplikacji (na przykład SalesAppPolicy).

- Wybierz pozycję Kontrola dostępu.

- Wybierz pozycję Dodaj przypisanie roli.

- Dodaj użytkowników/grupy użytkowników (na przykład zespół ds. sprzedaży) do roli.

Powtórz tę procedurę dla innych zasad zapory.

Podsumowanie

Zasady zapory z rolami niestandardowymi zapewniają teraz selektywny dostęp do grup kolekcji reguł zasad zapory.

Użytkownicy nie mają uprawnień do:

- Usuń zasady usługi Azure Firewall lub zapory.

- Zaktualizuj hierarchię zasad zapory lub ustawienia DNS lub analizę zagrożeń.

- Zaktualizuj zasady zapory, w których nie są członkami grupy autorów grupy kolekcji reguł azFM.

Administratorzy zabezpieczeń mogą używać zasad podstawowych do wymuszania barier zabezpieczających i blokowania niektórych typów ruchu (na przykład ICMP) zgodnie z wymaganiami przedsiębiorstwa.