Pomysły dotyczące rozwiązań

W tym artykule opisano pomysł rozwiązania. Architekt chmury może użyć tych wskazówek, aby ułatwić wizualizowanie głównych składników dla typowej implementacji tej architektury. Skorzystaj z tego artykułu jako punktu wyjścia, aby zaprojektować dobrze zaprojektowane rozwiązanie zgodne z konkretnymi wymaganiami obciążenia.

Możesz użyć różnych usług platformy Azure do utworzenia kompletnej infrastruktury IT dla organizacji. Platforma Azure udostępnia również usługi zabezpieczeń, które mogą pomóc w ochronie infrastruktury. Korzystając z rozwiązań zabezpieczeń platformy Azure, możesz zwiększyć poziom zabezpieczeń środowiska IT, ograniczyć luki w zabezpieczeniach i chronić przed naruszeniami za pomocą dobrze zaprojektowanego rozwiązania opartego na najlepszych rozwiązaniach firmy Microsoft.

Chociaż niektóre usługi zabezpieczeń generują powiązane koszty, wiele z nich jest dostępnych bez dodatkowych opłat. Bezpłatne usługi obejmują sieciowe grupy zabezpieczeń, szyfrowanie magazynu, protokół TLS/SSL, tokeny sygnatury dostępu współdzielonego i inne. Ten artykuł koncentruje się na tych bezpłatnych usługach.

Ten artykuł jest trzecim z serii pięciu. Aby zapoznać się z dwoma poprzednimi artykułami z tej serii, w tym wprowadzeniem i przeglądem sposobu mapowania zagrożeń na środowisko IT, zobacz następujący artykuł:

Potencjalne przypadki użycia

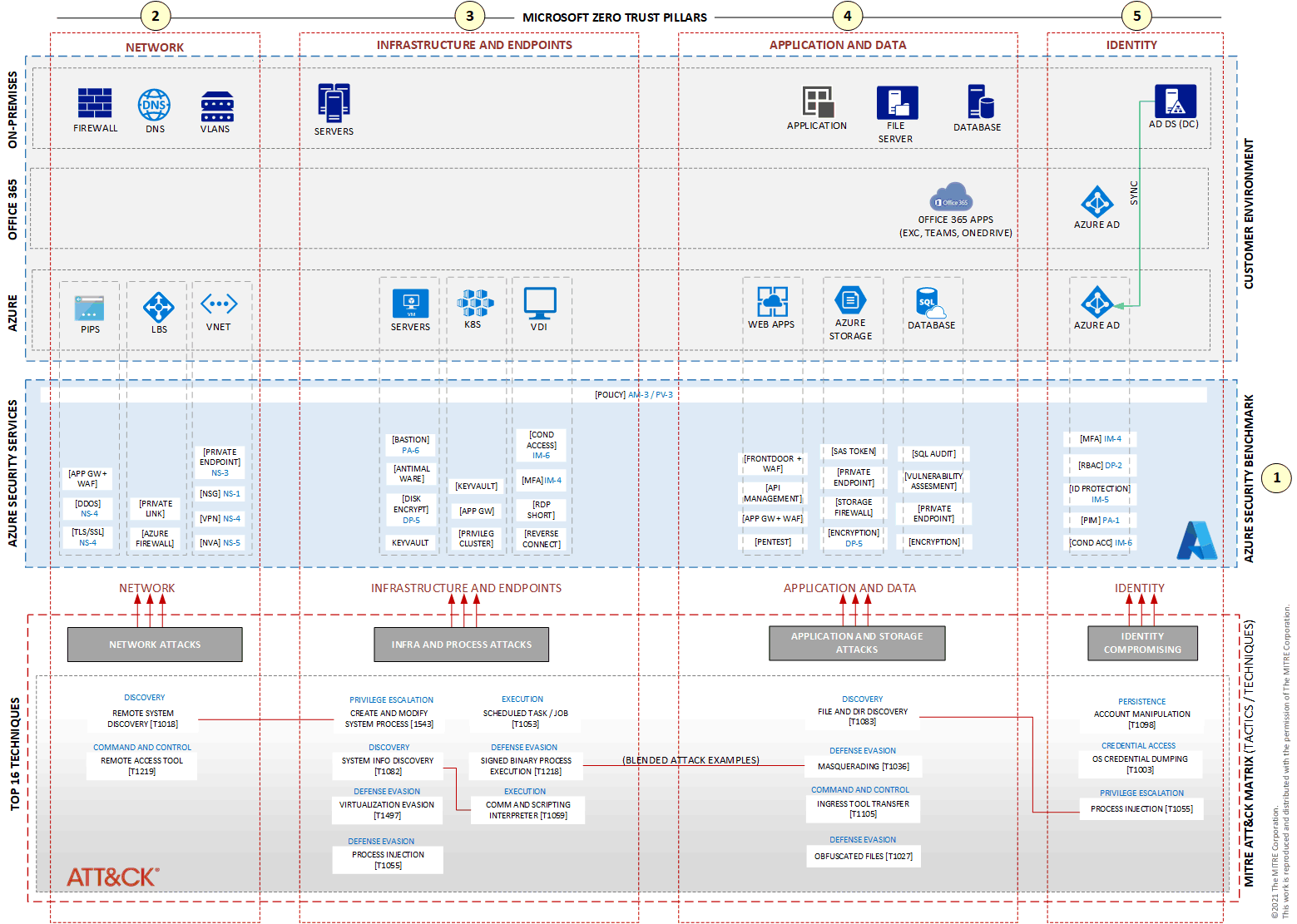

Ten artykuł organizuje usługi zabezpieczeń platformy Azure według zasobów platformy Azure, dzięki czemu można skoncentrować się na konkretnych zagrożeniach, które dotyczą zasobów, takich jak maszyny wirtualne, systemy operacyjne, sieci platformy Azure lub aplikacje, oprócz ataków, które mogą naruszyć bezpieczeństwo użytkowników i haseł. Na poniższym diagramie można zidentyfikować usługi zabezpieczeń platformy Azure, które pomagają chronić zasoby i tożsamości użytkowników przed tymi typami zagrożeń.

Architektura

Pobierz plik programu Visio z tą architekturą.

©2021 MITRE Corporation. Ta praca jest odtwarzana i rozpowszechniana z uprawnieniem MITRE Corporation.

Warstwa zabezpieczeń platformy Azure na tym diagramie jest oparta na testach porównawczych zabezpieczeń platformy Azure (ASB) w wersji 3, która jest zestawem reguł zabezpieczeń implementowanych za pomocą zasad platformy Azure. ASB opiera się na połączeniu reguł z CIS Center for Internet Security and National Institute of Standards and Technology. Aby uzyskać więcej informacji na temat usługi ASB, zobacz Omówienie testu porównawczego zabezpieczeń platformy Azure w wersji 3.

Diagram nie zawiera każdej dostępnej usługi zabezpieczeń platformy Azure, ale wyróżnia najczęściej używane usługi. Wszystkie usługi zabezpieczeń pokazane na diagramie architektonicznym można łączyć i konfigurować pod kątem współpracy ze środowiskiem IT oraz specyficznymi potrzebami organizacji w zakresie zabezpieczeń.

Przepływ pracy

W tej sekcji opisano składniki i usługi, które są wyświetlane na diagramie. Wiele z nich jest oznaczonych ich kodami kontrolnymi ASB, a także ich skróconymi etykietami. Kody kontrolek odpowiadają domenom kontrolek wymienionym w obszarze Kontrolki.

Test porównawczy zabezpieczeń platformy Azure

Każda kontrola zabezpieczeń odnosi się do co najmniej jednej konkretnej usługi zabezpieczeń platformy Azure. Dokumentacja architektury w tym artykule przedstawia niektóre z nich i ich numery kontrolne zgodnie z dokumentacją usługi ASB. Kontrolki obejmują:

- Bezpieczeństwo sieci

- Zarządzanie tożsamościami

- Dostęp uprzywilejowany

- Ochrona danych

- Zarządzanie zasobami

- Rejestrowanie i wykrywanie zagrożeń

- Reagowanie na zdarzenia

- Zarządzanie lukami w zabezpieczeniach i stanem

- Zabezpieczenia punktu końcowego

- Tworzenie kopii zapasowych i odzyskiwanie

- Zabezpieczenia usługi DevOps

- Ład i strategia

Aby uzyskać więcej informacji na temat mechanizmów kontroli zabezpieczeń, zobacz Omówienie testu porównawczego zabezpieczeń platformy Azure (wersja 3).

Sieciowe

W poniższej tabeli opisano usługi sieciowe na diagramie.

Etykieta opis Dokumentacja Sieciowa grupa zabezpieczeń Bezpłatna usługa dołączana do interfejsu sieciowego lub podsieci. Sieciowa grupa zabezpieczeń umożliwia filtrowanie ruchu protokołu TCP lub UDP przy użyciu zakresów adresów IP i portów dla połączeń przychodzących i wychodzących. Sieciowe grupy zabezpieczeń VPN Brama wirtualnej sieci prywatnej (VPN), która dostarcza tunel z ochroną protokołu IPSEC (IKE v1/v2). VPN Gateway Azure Firewall Platforma jako usługa (PaaS), która zapewnia ochronę w warstwie 4 i jest dołączona do całej sieci wirtualnej. Co to jest usługa Azure Firewall? Brama aplikacji i zapora aplikacji internetowej aplikacja systemu Azure Gateway z zaporą aplikacji internetowej . Application Gateway to moduł równoważenia obciążenia dla ruchu internetowego, który działa w warstwie 7 i dodaje zaporę aplikacji internetowych do ochrony aplikacji korzystających z protokołów HTTP i HTTPS. Co to jest aplikacja systemu Azure Gateway? Urządzenie WUS Wirtualne urządzenie sieciowe (WUS). Usługa zabezpieczeń wirtualnych z witryny Marketplace aprowizowana na maszynach wirtualnych na platformie Azure. Wirtualne urządzenia sieciowe DDOS Ochrona przed atakami DDoS zaimplementowana w sieci wirtualnej, która ułatwia eliminowanie różnych typów ataków DDoS. Omówienie usługi Azure DDoS Network Protection TLS/SSL Protokół TLS/SSL dostarcza szyfrowanie podczas przesyłania dla większości usług platformy Azure, które wymieniają informacje, takie jak Azure Storage i Web Apps. Konfigurowanie kompleksowego protokołu TLS przy użyciu usługi Application Gateway z programem PowerShell Link prywatny Usługa, która umożliwia utworzenie sieci prywatnej dla usługi platformy Azure, która początkowo jest uwidoczniona w Internecie. Co to jest łącze prywatne platformy Azure? Prywatny punkt końcowy Tworzy interfejs sieciowy i dołącza go do usługi platformy Azure. Prywatny punkt końcowy jest częścią usługi Private Link. Ta konfiguracja umożliwia usłudze używanie prywatnego punktu końcowego jako części sieci wirtualnej. Co to jest prywatny punkt końcowy? Infrastruktura i punkty końcowe

W poniższej tabeli opisano usługi infrastruktury i punktów końcowych, które są wyświetlane na diagramie.

Etykieta opis Dokumentacja Bastion Usługa Bastion udostępnia funkcje serwera przesiadkowego. Ta usługa umożliwia dostęp do maszyn wirtualnych za pośrednictwem protokołu RDP (Remote Desktop Protocol) lub SSH bez uwidaczniania maszyn wirtualnych w Internecie. Co to jest usługa Azure Bastion? Oprogramowanie chroniące przed złośliwym kodem Usługa Microsoft Defender zapewnia usługę ochrony przed złośliwym kodem i jest częścią systemów Windows 10, Windows 11, Windows Server 2016 i Windows Server 2019. Program antywirusowy Microsoft Defender w systemie Windows Szyfrowanie dysku Szyfrowanie dysków umożliwia szyfrowanie dysku maszyny wirtualnej. Azure Disk Encryption dla maszyn wirtualnych z systemem Windows Usługa Keyvault Key Vault, usługa do przechowywania kluczy, wpisów tajnych i certyfikatów ze standardem FIPS 140-2 poziom 2 lub 3. Podstawowe pojęcia dotyczące usługi Azure Key Vault Krótki protokół RDP Krótka ścieżka protokołu RDP usługi Azure Virtual Desktop. Ta funkcja umożliwia użytkownikom zdalnym łączenie się z usługą Virtual Desktop z sieci prywatnej. Azure Virtual Desktop RDP Shortpath for managed networks (Krótka ścieżka protokołu RDP usługi Azure Virtual Desktop dla sieci zarządzanych) Odwrotne połączenie Wbudowana funkcja zabezpieczeń z usługi Azure Virtual Desktop. Połączenie odwrotne gwarantuje, że użytkownicy zdalni otrzymują tylko strumienie pikseli i nie docierają do maszyn wirtualnych hosta. Informacje o łączności sieciowej usługi Azure Virtual Desktop Aplikacja i dane

W poniższej tabeli opisano usługi aplikacji i danych, które są wyświetlane na diagramie.

Etykieta opis Dokumentacja Frontdoor + zapora aplikacji internetowej Sieć dostarczania zawartości (CDN). Usługa Front Door łączy wiele punktów obecności, aby zapewnić lepsze połączenie dla użytkowników, którzy uzyskują dostęp do usługi i dodaje zaporę aplikacji internetowej. Co to jest usługa Azure Front Door? API Management Usługa zapewniająca zabezpieczenia wywołań interfejsu API i zarządza interfejsami API w różnych środowiskach. Informacje o usłudze API Management PenTest Zestaw najlepszych rozwiązań do wykonania testu penetracyjnego w środowisku, w tym zasobów platformy Azure. Testy penetracyjne Token sygnatury dostępu współdzielonego magazynu Token dostępu współużytkowanego umożliwiający innym osobom dostęp do konta usługi Azure Storage. Udzielanie ograniczonego dostępu do zasobów usługi Azure Storage za pomocą sygnatur dostępu współdzielonego (SAS) Prywatny punkt końcowy Utwórz interfejs sieciowy i dołącz go do konta magazynu, aby skonfigurować go w sieci prywatnej na platformie Azure. Używanie prywatnych punktów końcowych dla usługi Azure Storage Zapora magazynu Zapora, która umożliwia ustawienie zakresu adresów IP, które mogą uzyskiwać dostęp do konta magazynu. Konfigurowanie zapór i sieci wirtualnych usługi Azure Storage Szyfrowanie

(Azure Storage)Chroni konto magazynu przy użyciu szyfrowania magazynowanych. Szyfrowanie w usłudze Azure Storage dla danych magazynowanych Inspekcja SQL Śledzi zdarzenia bazy danych i zapisuje je w dzienniku inspekcji na koncie usługi Azure Storage. Kontrola usług Azure Private Link i Azure Synapse Analytics Ocena luk w zabezpieczeniach Usługa, która ułatwia odnajdywanie, śledzenie i korygowanie potencjalnych luk w zabezpieczeniach bazy danych. Ocena luk w zabezpieczeniach SQL pomaga zidentyfikować luki w zabezpieczeniach bazy danych Szyfrowanie

(Azure SQL)Funkcja Transparent Data Encryption (TDE) pomaga chronić usługi bazy danych Azure SQL Database przez szyfrowanie danych magazynowanych. Szyfrowanie Transparent Data Encryption w usługach SQL Database, SQL Managed Instance oraz Azure Synapse Analytics Tożsamość

W poniższej tabeli opisano usługi tożsamości, które są wyświetlane na diagramie.

Etykieta opis Dokumentacja RBAC Kontrola dostępu oparta na rolach platformy Azure (RBAC) platformy Azure ułatwia zarządzanie dostępem do usług platformy Azure przy użyciu szczegółowych uprawnień opartych na poświadczeniach firmy Microsoft użytkownika. Co to jest kontrola dostępu oparta na rolach na platformie Azure (Azure RBAC)? MFA Uwierzytelnianie wieloskładnikowe oferuje dodatkowe typy uwierzytelniania poza nazwami użytkowników i hasłami. Jak to działa: uwierzytelnianie wieloskładnikowe firmy Microsoft Ochrona identyfikatorów Identity Protection, usługa zabezpieczeń firmy Microsoft Entra ID, analizuje biliony sygnałów dziennie, aby identyfikować i chronić użytkowników przed zagrożeniami. Co to jest ochrona tożsamości? PIM Privileged Identity Management (PIM) — usługa zabezpieczeń firmy Microsoft Entra ID. Ułatwia to tymczasowe udostępnianie uprawnień administratora dla identyfikatora Entra firmy Microsoft (na przykład administratora użytkowników) i subskrypcji platformy Azure (na przykład administratora kontroli dostępu opartej na rolach lub administratora usługi Key Vault). Co to jest microsoft Entra Privileged Identity Management? Cond Acc Dostęp warunkowy to inteligentna usługa zabezpieczeń, która używa zasad zdefiniowanych dla różnych warunków w celu blokowania lub udzielania dostępu użytkownikom. Co to jest dostęp warunkowy?

Składniki

Przykładowa architektura w tym artykule korzysta z następujących składników platformy Azure:

Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem. Microsoft Entra ID pomaga użytkownikom uzyskiwać dostęp do zasobów zewnętrznych, takich jak platforma Microsoft 365, witryna Azure Portal i tysiące innych aplikacji SaaS. Ułatwia również dostęp do zasobów wewnętrznych, takich jak aplikacje w sieci intranetowej firmy.

Usługa Azure Virtual Network to podstawowy blok konstrukcyjny dla sieci prywatnej na platformie Azure. Sieć wirtualna umożliwia wielu typom zasobów platformy Azure bezpieczne komunikowanie się ze sobą, Internetem i sieciami lokalnymi. Sieć wirtualna udostępnia sieć wirtualną, która korzysta z infrastruktury platformy Azure, takiej jak skalowanie, dostępność i izolacja.

Usługa Azure Load Balancer to usługa równoważenia obciążenia w warstwie 4 o wysokiej wydajności (ruch przychodzący i wychodzący) o wysokiej wydajności dla wszystkich protokołów UDP i TCP. Jest on tworzony tak, aby obsługiwał miliony żądań na sekundę, zapewniając wysoką dostępność rozwiązania. Usługa Azure Load Balancer jest strefowo nadmiarowa, zapewniając wysoką dostępność w Strefy dostępności.

Maszyny wirtualne są jednym z kilku typów skalowalnych zasobów obliczeniowych dostępnych na żądanie, które oferuje platforma Azure. Maszyna wirtualna platformy Azure zapewnia elastyczność wirtualizacji bez konieczności kupowania i konserwowania fizycznego sprzętu, który go uruchamia.

Usługa Azure Kubernetes Service (AKS) to w pełni zarządzana usługa Kubernetes służąca do wdrażania konteneryzowanych aplikacji i zarządzania nimi. Usługa AKS zapewnia bezserwerową platformę Kubernetes, ciągłą integrację/ciągłe dostarczanie (CI/CD) oraz zabezpieczenia i nadzór klasy korporacyjnej.

Azure Virtual Desktop to usługa wirtualizacji pulpitu i aplikacji działająca w chmurze, która zapewnia pulpity dla użytkowników zdalnych.

App Service Web Apps to oparta na protokole HTTP usługa do hostowania aplikacji internetowych, interfejsów API REST i zapleczy mobilnych. Możesz programować w ulubionym języku, a aplikacje są uruchamiane i skalowane z łatwością zarówno w środowiskach opartych na systemach Windows, jak i Linux.

Usługa Azure Storage to wysoce dostępny, wysoce skalowalny, trwały i bezpieczny magazyn dla różnych obiektów danych w chmurze, w tym obiektów, obiektów blob, plików, dysków, kolejek i magazynu tabel. Wszystkie dane zapisane na koncie usługi Azure Storage są szyfrowane przez usługę. Usługa Azure Storage zapewnia precyzyjną kontrolę nad tym, kto ma dostęp do danych.

Azure SQL Database to w pełni zarządzany aparat bazy danych PaaS, który obsługuje większość funkcji zarządzania bazami danych, takich jak uaktualnianie, poprawianie, tworzenie kopii zapasowych i monitorowanie. Zapewnia te funkcje bez udziału użytkownika. Usługa SQL Database udostępnia szereg wbudowanych funkcji zabezpieczeń i zgodności, które ułatwiają aplikacji spełnienie wymagań dotyczących zabezpieczeń i zgodności.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Rudnei Oliveira | Starszy inżynier ds. zabezpieczeń platformy Azure

Inni współautorzy:

- Gary Moore | Programista/pisarz

- Andrew Nathan | Starszy menedżer ds. inżynierii klienta

Następne kroki

Firma Microsoft ma więcej dokumentacji, która może pomóc w zabezpieczeniu środowiska IT, a następujące artykuły mogą być szczególnie przydatne:

- Zabezpieczenia w przewodniku Microsoft Cloud Adoption Framework dla platformy Azure. Przewodnik Cloud Adoption Framework zawiera wskazówki dotyczące zabezpieczeń związane z chmurą, wyjaśniając procesy, najlepsze rozwiązania, modele i środowisko.

- Platforma Microsoft Azure — dobrze zaprojektowana struktura. Platforma Azure Well-Architected Framework to zestaw wytycznych, których można użyć do poprawy jakości obciążenia. Struktura opiera się na pięciu filarach: niezawodności, bezpieczeństwa, optymalizacji kosztów, doskonałości operacyjnej i wydajności.

- Najlepsze rozwiązania dotyczące zabezpieczeń firmy Microsoft. Najlepsze rozwiązania w zakresie zabezpieczeń firmy Microsoft (znane wcześniej jako Kompas zabezpieczeń platformy Azure lub Microsoft Security Compass) to zbiór najlepszych rozwiązań, które zapewniają jasne, możliwe do podjęcia działania wskazówki dotyczące decyzji związanych z zabezpieczeniami.

- Architektury referencyjne cyberbezpieczeństwa (MCRA) firmy Microsoft. MCRA to kompilacja różnych architektur referencyjnych zabezpieczeń firmy Microsoft.

W następujących zasobach można znaleźć więcej informacji na temat usług, technologii i terminologii wymienionych w tym artykule:

- Co to jest chmura publiczna, prywatna i hybrydowa?

- Omówienie testu porównawczego zabezpieczeń platformy Azure (wersja 3)

- Obsługa proaktywnych zabezpieczeń za pomocą rozwiązania Zero Trust

- Informacje o subskrypcji platformy Microsoft 365

- Microsoft Defender XDR

Powiązane zasoby

Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz inne artykuły z tej serii:

- Część 1. Mapuj zagrożenia na środowiska IT

- Część 3. Tworzenie drugiej warstwy ochrony za pomocą usług Microsoft Defender XDR Security

- Część 4. integracja między usługami zabezpieczeń Azure i Microsoft Defender XDR