Omówienie zasad usługi Azure Firewall Manager

Zasady zapory to zalecana metoda konfigurowania usługi Azure Firewall. Jest to zasób globalny, który może być używany w wielu wystąpieniach usługi Azure Firewall w zabezpieczonych koncentratorach wirtualnych i sieciach wirtualnych koncentratora. Zasady działają w różnych regionach i subskrypcjach.

Tworzenie i skojarzenie zasad

Zasady można tworzyć i zarządzać na wiele sposobów, w tym witryny Azure Portal, interfejsu API REST, szablonów, programu Azure PowerShell, interfejsu wiersza polecenia i programu Terraform.

Istniejące reguły klasyczne można również migrować z usługi Azure Firewall przy użyciu portalu lub programu Azure PowerShell w celu utworzenia zasad. Aby uzyskać więcej informacji, zobacz How to migrate Azure Firewall configurations to Azure Firewall policy (Jak migrować konfiguracje usługi Azure Firewall do zasad usługi Azure Firewall).

Zasady mogą być skojarzone z co najmniej jednym koncentratorem wirtualnym lub sieciami wirtualnymi. Zapora może znajdować się w dowolnej subskrypcji skojarzonej z twoim kontem i w dowolnym regionie.

Klasyczne reguły i zasady

Usługa Azure Firewall obsługuje zarówno reguły klasyczne, jak i zasady, ale zalecana jest konfiguracja zasad. W poniższej tabeli porównaliśmy zasady i reguły klasyczne:

| Temat | Zasady | Reguły klasyczne |

|---|---|---|

| Contains | TRANSLATOR adresów sieciowych, sieci, reguły aplikacji, niestandardowe ustawienia serwera proxy DNS i DNS, grupy adresów IP i ustawienia analizy zagrożeń (w tym lista dozwolonych), dostawcy tożsamości, inspekcja protokołu TLS, kategorie sieci Web, filtrowanie adresów URL | Reguły translatora adresów sieciowych, sieci i aplikacji, niestandardowe ustawienia serwera proxy DNS i DNS, grupy adresów IP i analizy zagrożeń (w tym lista dozwolonych) |

| Chroni | Koncentratory wirtualne i sieci wirtualne | Tylko sieci wirtualne |

| Środowisko portalu | Centralne zarządzanie przy użyciu menedżera zapory | Autonomiczne środowisko zapory |

| Obsługa wielu zapory | Zasady zapory to oddzielny zasób, który może być używany przez zapory | Ręczne eksportowanie i importowanie reguł lub korzystanie z rozwiązań do zarządzania innych firm |

| Cennik | Rozliczane na podstawie skojarzenia zapory. Zobacz Cennik. | Bezpłatna |

| Obsługiwane mechanizmy wdrażania | Portal, interfejs API REST, szablony, program Azure PowerShell i interfejs wiersza polecenia | Portal, interfejs API REST, szablony, program PowerShell i interfejs wiersza polecenia. |

Zasady w warstwie Podstawowa, Standardowa i Premium

Usługa Azure Firewall obsługuje zasady w warstwie Podstawowa, Standardowa i Premium. Poniższa tabela zawiera podsumowanie różnic między tymi zasadami:

| Typ zasad | Obsługa funkcji | Obsługa jednostek SKU zapory |

|---|---|---|

| Podstawowe zasady | Reguły translatora adresów sieciowych, reguły sieci, reguły aplikacji Grupy adresów IP Analiza zagrożeń (alerty) |

Podstawowy |

| Standardowe zasady | Reguły translatora adresów sieciowych, reguły sieci, reguły aplikacji Niestandardowy serwer DNS, serwer proxy DNS Grupy adresów IP Kategorie sieci Web Analiza zagrożeń |

Standardowa lub Premium |

| Zasady w warstwie Premium | Cała obsługa funkcji w warstwie Standardowa oraz: Inspekcja protokołu TLS Kategorie sieci Web Filtrowanie adresów URL IDPS |

Premium |

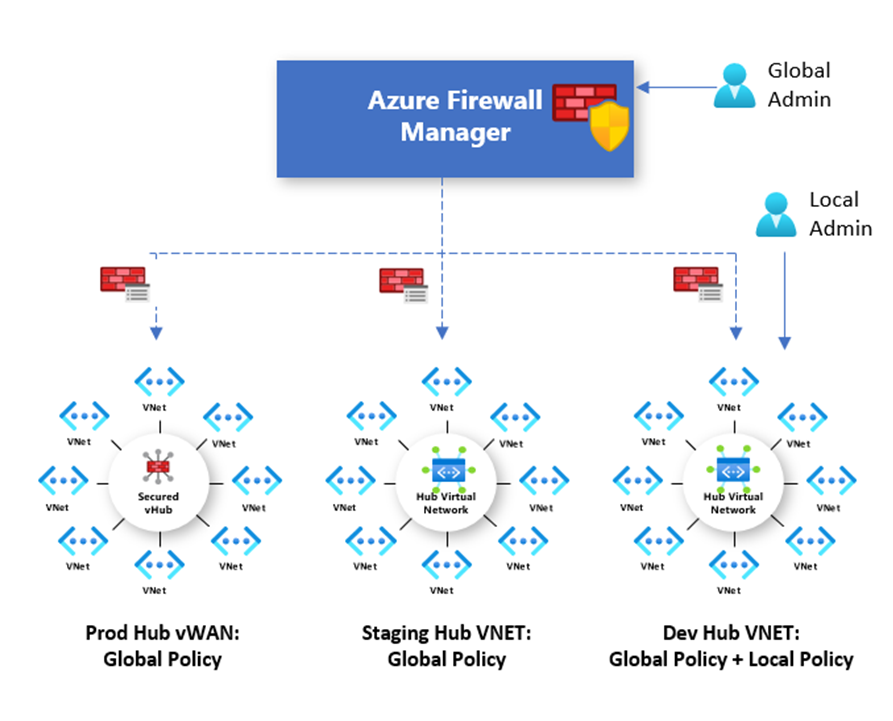

Zasady hierarchiczne

Nowe zasady można tworzyć od podstaw lub dziedziczyć z istniejących zasad. Dziedziczenie umożliwia metodyce DevOps tworzenie lokalnych zasad zapory na podstawie zasad podstawowych z uprawnieniami organizacji.

Zasady utworzone przy użyciu niepustych zasad nadrzędnych dziedziczą wszystkie kolekcje reguł z zasad nadrzędnych. Zasady nadrzędne i zasady podrzędne muszą znajdować się w tym samym regionie. Zasady zapory można skojarzyć z zaporami w różnych regionach niezależnie od tego, gdzie są przechowywane.

Kolekcje reguł sieci dziedziczone z zasad nadrzędnych są zawsze priorytetami w kolekcjach reguł sieci zdefiniowanych w ramach nowych zasad. Ta sama logika dotyczy również kolekcji reguł aplikacji. Jednak kolekcje reguł sieciowych są zawsze przetwarzane przed kolekcjami reguł aplikacji niezależnie od dziedziczenia.

Tryb analizy zagrożeń jest również dziedziczony z zasad nadrzędnych. Możesz ustawić tryb analizy zagrożeń na inną wartość, aby zastąpić to zachowanie, ale nie można go wyłączyć. Można zastąpić tylko bardziej rygorystyczną wartością. Jeśli na przykład zasady nadrzędne są ustawione na Alert tylko, możesz skonfigurować te zasady lokalne na Alert i odmów.

Podobnie jak tryb analizy zagrożeń, lista dozwolonych analizy zagrożeń jest dziedziczona z zasad nadrzędnych. Zasady podrzędne mogą dodawać więcej adresów IP do listy dozwolonych.

Kolekcje reguł translatora adresów sieciowych nie są dziedziczone, ponieważ są one specyficzne dla danej zapory.

Po dziedziczeniu wszelkie zmiany zasad nadrzędnych są automatycznie stosowane do skojarzonych zasad podrzędnych zapory.

Wbudowana wysoka dostępność

Wysoka dostępność jest wbudowana, więc nie trzeba nic konfigurować. Obiekt usługi Azure Firewall Policy można utworzyć w dowolnym regionie i połączyć go globalnie z wieloma wystąpieniami usługi Azure Firewall w ramach tej samej dzierżawy usługi Azure AD. Jeśli region, w którym tworzysz zasady, ulegnie awarii i ma sparowany region, metadane obiektu usługi ARM (Azure Resource Manager) automatycznie przechodzą w tryb failover do regionu pomocniczego. Podczas pracy w trybie failover lub jeśli jeden region bez pary nie pozostaje w stanie niepowodzenia, nie można zmodyfikować obiektu usługi Azure Firewall Policy. Jednak wystąpienia usługi Azure Firewall połączone z zasadami zapory nadal działają. Aby uzyskać więcej informacji, zobacz Replikacja między regionami na platformie Azure: ciągłość działania i odzyskiwanie po awarii.

Cennik

Zasady są rozliczane na podstawie skojarzeń zapory. Zasady z zerowym lub jednym skojarzeniem zapory są bezpłatne. Zasady z wieloma skojarzeniami zapory są rozliczane według stałej stawki. Aby uzyskać więcej informacji, zobacz Cennik usługi Azure Firewall Manager.

Następne kroki

- Dowiedz się, jak wdrożyć usługę Azure Firewall — samouczek: zabezpieczanie sieci w chmurze za pomocą usługi Azure Firewall Manager przy użyciu witryny Azure Portal

- Dowiedz się więcej o zabezpieczeniach sieci platformy Azure