Planowanie wdrożenia uwierzytelniania bez hasła odpornego na wyłudzanie informacji w usłudze Microsoft Entra ID

Podczas wdrażania i operacjonalizacji uwierzytelniania bez hasła odpornego na wyłudzanie informacji w środowisku zalecamy podejście oparte na persona użytkownika. Różne metody bez wyłudzania informacji są bardziej skuteczne niż inne w przypadku niektórych osób użytkowników. Ten przewodnik wdrażania ułatwia sprawdzenie, jakie typy metod i planów wdrażania mają sens dla osób użytkowników w danym środowisku. Podejście do wdrażania bez hasła odpornego na wyłudzanie informacji zwykle składa się z 6 kroków, które w przybliżeniu przepływają, ale nie muszą być wykonywane w 100% przed przejściem do innych kroków:

Określanie osób użytkownika

Określ osoby użytkowników odpowiednie dla twojej organizacji. Ten krok ma kluczowe znaczenie dla projektu, ponieważ różne osoby mają różne potrzeby. Firma Microsoft zaleca rozważenie i ocenę co najmniej 4 ogólnych osób użytkowników w organizacji.

| Osoba użytkownika | opis |

|---|---|

| Pracownicy przetwarzający informacje | |

| Pracownicy linii frontu | |

| Pracownicy IT/DevOps | |

| Pracownicy z wysokimi regulacjami |

Firma Microsoft zaleca szeroko wdrażać uwierzytelnianie bez hasła odporne na wyłudzanie informacji w całej organizacji. Tradycyjnie pracownicy przetwarzający informacje są najłatwiejszą osobą użytkownika, od której należy zacząć. Nie opóźniaj wdrażania bezpiecznych poświadczeń dla pracowników przetwarzających informacje podczas rozwiązywania problemów, które mają wpływ na informatyków. Weź pod uwagę podejście "nie pozwól, aby idealny był wrogiem dobrego" i jak najwięcej wdrażaj bezpieczne poświadczenia. W miarę jak coraz więcej użytkowników loguje się przy użyciu poświadczeń bez hasła odpornych na wyłudzanie informacji, zmniejszasz obszar ataków środowiska.

Firma Microsoft zaleca zdefiniowanie osób, a następnie umieszczenie każdej osoby w grupie Identyfikator entra firmy Microsoft specjalnie dla tej osoby użytkownika. Te grupy są używane w kolejnych krokach w celu wdrożenia poświadczeń dla różnych typów użytkowników, a kiedy zaczniesz wymuszać stosowanie poświadczeń bez hasła odpornych na wyłudzanie informacji.

Planowanie gotowości urządzenia

Urządzenia są istotnym aspektem każdego pomyślnego wdrożenia bez hasła odpornego na wyłudzanie informacji, ponieważ jednym z celów odpornych na wyłudzanie informacji bez hasła poświadczeń jest ochrona poświadczeń przy użyciu sprzętu nowoczesnych urządzeń. Najpierw zapoznaj się z obsługą standardu FIDO2 dla identyfikatora Entra firmy Microsoft.

Upewnij się, że urządzenia są przygotowane do wyłudzania informacji bez hasła, stosując poprawki do najnowszych obsługiwanych wersji każdego systemu operacyjnego. Firma Microsoft zaleca, aby na urządzeniach były uruchomione co najmniej następujące wersje:

- Windows 10 22H2 (dla Windows Hello dla firm)

- Windows 11 22H2 (aby uzyskać najlepsze środowisko użytkownika podczas korzystania z kluczy dostępu)

- MacOS 13 Ventura

- iOS 17

- Android 14

Te wersje zapewniają najlepszą obsługę natywnie zintegrowanych funkcji, takich jak hasła, Windows Hello dla firm i poświadczenia platformy systemu macOS. Starsze systemy operacyjne mogą wymagać zewnętrznych wystawców uwierzytelnienia, takich jak klucze zabezpieczeń FIDO2, do obsługi uwierzytelniania bez hasła odpornego na wyłudzanie informacji.

Rejestrowanie użytkowników na potrzeby poświadczeń odpornych na wyłudzanie informacji

Rejestracja poświadczeń i uruchamianie są pierwszymi głównymi działaniami użytkownika końcowego w projekcie wdrażania bez hasła odpornego na wyłudzanie informacji. W tej sekcji omówiono wdrażanie poświadczeń przenośnych i lokalnych .

| Referencja | opis | Świadczenia |

|---|---|---|

| Przenośne | Może być używany na różnych urządzeniach. Możesz użyć przenośnych poświadczeń, aby zalogować się do innego urządzenia lub zarejestrować poświadczenia na innych urządzeniach. | Najważniejszym typem poświadczeń do zarejestrowania się dla większości użytkowników, ponieważ mogą być używane na różnych urządzeniach i zapewniają uwierzytelnianie odporne na wyłudzanie informacji w wielu scenariuszach. |

| Lokalny | Możesz użyć poświadczeń lokalnych do uwierzytelniania na urządzeniu bez konieczności polegania na sprzęcie zewnętrznym, takim jak używanie Windows Hello dla firm rozpoznawania biometrycznego w celu zalogowania się do aplikacji w przeglądarce Microsoft Edge na tym samym komputerze | Mają one dwie główne korzyści wynikające z przenośnych poświadczeń: |

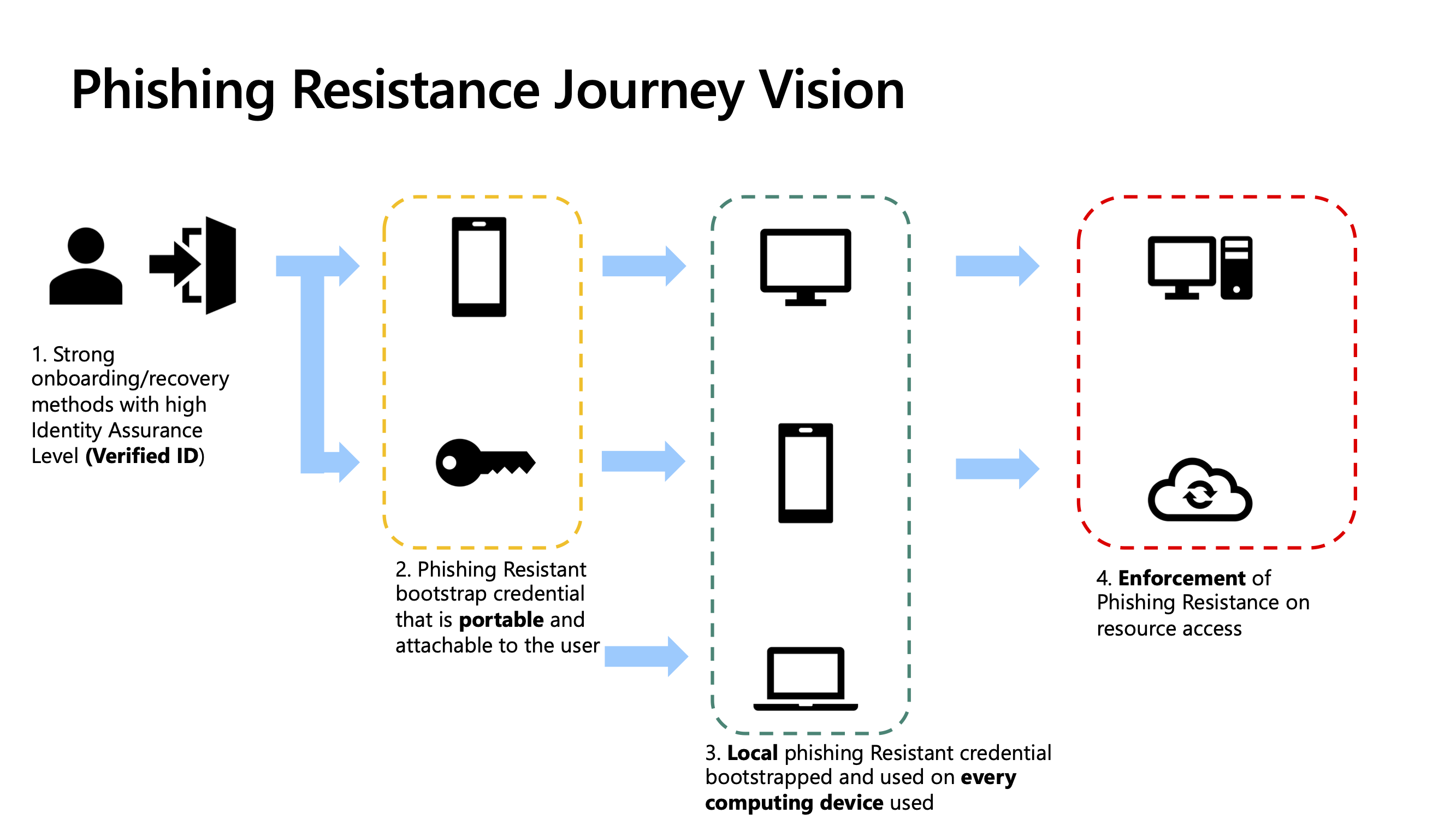

- W przypadku nowych użytkowników proces rejestracji i uruchamiania aplikacji pobiera użytkownika bez istniejących poświadczeń przedsiębiorstwa i weryfikuje swoją tożsamość. Uruchamia je w pierwszym przenośnym poświadczeniu i używa tego przenośnego poświadczenia do rozruchu innych poświadczeń lokalnych na każdym urządzeniu obliczeniowym. Po rejestracji administrator może wymusić uwierzytelnianie odporne na wyłudzanie informacji dla użytkowników w usłudze Microsoft Entra ID.

- W przypadku istniejących użytkowników ta faza umożliwia użytkownikom rejestrowanie się w celu wyłudzania informacji bez hasła na istniejących urządzeniach bezpośrednio lub przy użyciu istniejących poświadczeń uwierzytelniania wieloskładnikowego w celu uruchomienia poświadczeń bez wyłudzania informacji bez hasła. Celem końcowym jest to samo co nowi użytkownicy — większość użytkowników powinna mieć co najmniej jedno przenośne poświadczenia, a następnie poświadczenia lokalne na każdym urządzeniu obliczeniowym. Jeśli jesteś administratorem, który wdraża odporne na wyłudzanie informacji bez hasła dla istniejących użytkowników, możesz przejść do sekcji Dołączanie krok 2. Bootstrapping a Portable Credential (Wdrażanie przenośnego poświadczeń).

Przed rozpoczęciem firma Microsoft zaleca włączenie klucza dostępu i innych poświadczeń dla użytkowników przedsiębiorstwa w dzierżawie. Jeśli użytkownicy są zmotywowani do samodzielnego rejestrowania się w celu uzyskania silnych poświadczeń, korzystne jest zezwolenie na to. Co najmniej należy włączyć zasady dostępu (FIDO2), aby użytkownicy mogli rejestrować się w celu uzyskania kluczy dostępu i kluczy zabezpieczeń, jeśli wolisz.

Ta sekcja koncentruje się na fazach 1–3:

Użytkownicy powinni mieć co najmniej dwie zarejestrowane metody uwierzytelniania. W przypadku zarejestrowania innej metody użytkownik ma dostępną metodę tworzenia kopii zapasowej, jeśli coś się stanie z ich podstawową metodą, na przykład w przypadku utraty lub kradzieży urządzenia. Dobrym rozwiązaniem jest na przykład to, że użytkownicy mają zarejestrowane zarówno na telefonie, jak i lokalnie na stacji roboczej w Windows Hello dla firm.

Uwaga

Zawsze zaleca się, aby użytkownicy mieli co najmniej dwie zarejestrowane metody uwierzytelniania. Dzięki temu użytkownik ma dostępną metodę tworzenia kopii zapasowej, jeśli coś się stanie z ich podstawową metodą, taką jak w przypadku utraty lub kradzieży urządzenia. Dobrym rozwiązaniem jest na przykład to, że użytkownicy mają zarejestrowane klucz dostępu zarówno na telefonie, jak i lokalnie na stacji roboczej w Windows Hello dla firm.

Uwaga

Te wskazówki są dostosowane do obecnie istniejącej obsługi kluczy dostępu w usłudze Microsoft Entra ID, która obejmuje powiązane z urządzeniami klucze dostępu w aplikacji Microsoft Authenticator i powiązane z urządzeniem klucze zabezpieczeń. Microsoft Entra ID planuje dodać obsługę zsynchronizowanych kluczy dostępu. Aby uzyskać więcej informacji, zobacz Publiczna wersja zapoznawcza: rozszerzanie obsługi klucza dostępu w usłudze Microsoft Entra ID. Ten przewodnik zostanie zaktualizowany w celu uwzględnienia zsynchronizowanych wskazówek dotyczących klucza dostępu po udostępnieniu. Na przykład wiele organizacji może korzystać z synchronizacji z fazą 3 na powyższym diagramie zamiast uruchamiania całkowicie nowych poświadczeń.

Krok 1 dołączania: Weryfikacja tożsamości

W przypadku użytkowników zdalnych, którzy nie udowodnili swojej tożsamości, dołączanie przedsiębiorstwa jest istotnym wyzwaniem. Bez odpowiedniej weryfikacji tożsamości organizacja nie może być całkowicie pewna, że dołącza osobę, którą zamierza. Zweryfikowany identyfikator Microsoft Entra może zapewnić weryfikację tożsamości o wysokiej pewności. Organizacje mogą współpracować z partnerem weryfikacji tożsamości (IDV), aby zweryfikować tożsamości nowych użytkowników zdalnych w procesie dołączania. Po przetworzeniu identyfikatora wystawionego przez instytucje rządowe użytkownika identyfikator IDV może podać zweryfikowany identyfikator, który potwierdza tożsamość użytkownika. Nowy użytkownik przedstawia ten identyfikator zweryfikowany tożsamości organizacji zatrudniającej w celu ustanowienia zaufania i potwierdzenia, że organizacja dołącza odpowiednią osobę. Organizacje mogą dodawać funkcję sprawdzania twarzy przy użyciu Zweryfikowany identyfikator Microsoft Entra, która dodaje do weryfikacji warstwę dopasowania twarzy, zapewniając, że zaufany użytkownik prezentuje w tej chwili zweryfikowany identyfikator tożsamości.

Po zweryfikowaniu tożsamości za pośrednictwem procesu sprawdzania nowi pracownicy otrzymują dostęp tymczasowy (TAP), których mogą użyć do uruchomienia pierwszego przenośnego poświadczenia.

Zapoznaj się z następującymi przewodnikami, aby włączyć Zweryfikowany identyfikator Microsoft Entra dołączanie i wystawianie interfejsu TAP:

- Dołączanie nowych pracowników zdalnych przy użyciu weryfikacji identyfikatora

- Używanie funkcji Sprawdzania twarzy z Zweryfikowany identyfikator Microsoft Entra w celu odblokowania weryfikacji wysokiej gwarancji na dużą skalę

- Włączanie zasad dostępu tymczasowego — dostęp próbny

Zapoznaj się z następującymi linkami, aby uzyskać szczegółowe informacje na temat licencjonowania dla Zweryfikowany identyfikator Microsoft Entra:

- Sprawdzanie twarzy przy użyciu Zweryfikowany identyfikator Microsoft Entra cennika

- Microsoft Entra Plans and Pricing

Niektóre organizacje mogą wybrać inne metody niż Zweryfikowany identyfikator Microsoft Entra dołączać użytkowników i wystawiać im swoje pierwsze poświadczenia. Firma Microsoft zaleca, aby te organizacje nadal korzystały z funkcji TAPs lub innego sposobu, który umożliwia użytkownikowi dołączanie bez hasła. Można na przykład aprowizować klucze zabezpieczeń FIDO2 przy użyciu interfejsu API programu Microsoft Graph.

Krok 2 dołączania: Uruchamianie przenośnego poświadczenia

Aby uruchomić istniejących użytkowników w celu wyłudzania informacji bez poświadczeń bez hasła, najpierw określ, czy użytkownicy są już zarejestrowani w tradycyjnej usłudze MFA. Użytkownicy z tradycyjnymi zarejestrowanymi metodami uwierzytelniania wieloskładnikowego mogą być objęci zasadami rejestracji bez hasła odpornymi na wyłudzanie informacji. Mogą użyć tradycyjnej uwierzytelniania wieloskładnikowego do zarejestrowania się w celu uzyskania pierwszego przenośnego poświadczenia odpornego na wyłudzanie informacji, a następnie przejść do rejestrowania się w celu uzyskania poświadczeń lokalnych zgodnie z potrzebami.

W przypadku nowych użytkowników lub użytkowników bez uwierzytelniania wieloskładnikowego wykonaj proces wystawiania użytkownikom tymczasowego dostępu — dostęp próbny (TAP). Możesz wydać tap w taki sam sposób, jak nadać nowym użytkownikom swoje pierwsze poświadczenia lub przy użyciu integracji Zweryfikowany identyfikator Microsoft Entra. Gdy użytkownicy mają interfejs TAP, są gotowi do uruchomienia pierwszego poświadczenia odpornego na wyłudzanie informacji.

Ważne jest, aby pierwsze poświadczenie użytkownika bez hasła było przenośnym poświadczeniem, które może służyć do uwierzytelniania na innych urządzeniach obliczeniowych. Na przykład można użyć kluczy dostępu do uwierzytelniania lokalnego na telefonie z systemem iOS, ale mogą być również używane do uwierzytelniania na komputerze z systemem Windows przy użyciu przepływu uwierzytelniania między urządzeniami. Ta funkcja między urządzeniami umożliwia używanie przenośnego klucza dostępu do uruchamiania Windows Hello dla firm na komputerze z systemem Windows.

Ważne jest również, aby każde urządzenie, na których użytkownik regularnie pracuje, ma lokalnie dostępne poświadczenia, aby zapewnić użytkownikowi najładniejsze środowisko użytkownika. Poświadczenia dostępne lokalnie skracają czas potrzebny do uwierzytelnienia, ponieważ użytkownicy nie muszą używać wielu urządzeń i jest mniej kroków. Użycie funkcji TAP z kroku 1 w celu zarejestrowania przenośnego poświadczenia, które może uruchomić te inne poświadczenia, umożliwia użytkownikowi używanie poświadczeń odpornych na wyłudzanie informacji natywnie na wielu urządzeniach, które mogą posiadać.

W poniższej tabeli wymieniono zalecenia dotyczące różnych osób:

| Persona użytkownika | Zalecane przenośne poświadczenia | Alternatywne przenośne poświadczenia |

|---|---|---|

| Pracownicy umysłowi | Klucz dostępu (aplikacja Authenticator) | Klucz zabezpieczeń, karta inteligentna |

| Pracownik pierwszego kontaktu | Klucz zabezpieczeń | Klucz dostępu (aplikacja Authenticator), karta inteligentna |

| Pracownik it/DevOps | Klucz dostępu (aplikacja Authenticator) | Klucz zabezpieczeń, karta inteligentna |

| Wysoce regulowany proces roboczy | Certyfikat (karta inteligentna) | Klucz dostępu (aplikacja Authenticator), klucz zabezpieczeń |

Skorzystaj z poniższych wskazówek, aby włączyć zalecane i alternatywne przenośne poświadczenia dla odpowiednich osób użytkowników w organizacji:

| Method | Wskazówki |

|---|---|

| Klucz dostępu | |

| Klucze zabezpieczeń | |

| Uwierzytelnianie oparte na kartach inteligentnych/certyfikatach (CBA) |

Krok 3 dołączania: uruchamianie poświadczeń lokalnych na urządzeniach obliczeniowych

Gdy użytkownicy zarejestrowali przenośne poświadczenia, są gotowi do rozruchu innych poświadczeń na każdym urządzeniu obliczeniowym, które regularnie używają w relacji 1:1, co zapewnia codzienne środowisko użytkownika. Ten typ poświadczeń jest typowy dla pracowników przetwarzających informacje i informatyków, ale nie dla pracowników pierwszej linii, którzy udostępniają urządzenia. Użytkownicy, którzy udostępniają tylko urządzenia, powinni używać tylko przenośnych poświadczeń.

Twoja organizacja musi określić, który typ poświadczeń jest preferowany dla każdej osoby użytkownika na tym etapie. Firma Microsoft zaleca:

| Osoba użytkownika | Zalecane poświadczenia lokalne — Windows | Zalecane poświadczenia lokalne — macOS | Zalecane poświadczenia lokalne — iOS | Zalecane poświadczenia lokalne — Android | Zalecane poświadczenia lokalne — Linux |

|---|---|---|---|---|---|

| Pracownicy umysłowi | Windows Hello for Business | Bezpieczny klucz enklawy logowania jednokrotnego platformy | Klucz dostępu (aplikacja Authenticator) | Klucz dostępu (aplikacja Authenticator) | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) |

| Pracownik pierwszego kontaktu | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) |

| Pracownik it/DevOps | Windows Hello for Business | Klucz bezpiecznej enklawy logowania jednokrotnego platformy | Klucz dostępu (aplikacja Authenticator) | Klucz dostępu (aplikacja Authenticator) | Nie dotyczy (zamiast tego użyj przenośnych poświadczeń) |

| Wysoce regulowany proces roboczy | Windows Hello dla firm lub CBA | Klucz bezpiecznego enklawy logowania jednokrotnego platformy lub CBA | Klucz dostępu (aplikacja Authenticator) lub CBA | Klucz dostępu (aplikacja Authenticator) lub CBA | Nie dotyczy (zamiast tego użyj karty inteligentnej) |

Skorzystaj z poniższych wskazówek, aby włączyć zalecane poświadczenia lokalne w środowisku dla odpowiednich osób użytkowników w organizacji:

| Method | Wskazówki |

|---|---|

| Windows Hello for Business | |

| Klucz bezpiecznej enklawy logowania jednokrotnego platformy | |

| Klucz dostępu |

Zagadnienia specyficzne dla danej osoby

Każda osoba ma własne wyzwania i zagadnienia, które często pojawiają się podczas wdrożeń bez hasła odpornych na wyłudzanie informacji. Podczas identyfikowania osób, które należy uwzględnić, należy uwzględnić te zagadnienia w planowaniu projektu wdrożenia. Poniższe linki zawierają szczegółowe wskazówki dla każdej osoby:

- Pracownicy przetwarzający informacje

- Pracownicy linii frontu

- Informatyka/pracownicy DevOps

- Pracownicy z wysokimi regulacjami

Napędzanie użycia poświadczeń odpornych na wyłudzanie informacji

W tym kroku opisano, jak ułatwić użytkownikom wdrażanie poświadczeń odpornych na wyłudzanie informacji. Należy przetestować strategię wdrażania, zaplanować wdrożenie i przekazać plan użytkownikom końcowym. Następnie możesz tworzyć raporty i monitorować postęp przed wymuszeniem poświadczeń odpornych na wyłudzanie informacji w całej organizacji.

Strategia wdrażania testowego

Firma Microsoft zaleca przetestowanie strategii wdrażania utworzonej w poprzednim kroku przy użyciu zestawu użytkowników testowych i pilotażowych. Ta faza powinna obejmować następujące kroki:

- Utwórz listę użytkowników testowych i wczesnych użytkowników. Ci użytkownicy powinni reprezentować różne osoby użytkowników, a nie tylko administratorów IT.

- Utwórz grupę Identyfikator entra firmy Microsoft i dodaj użytkowników testowych do grupy.

- Włącz zasady metod uwierzytelniania w identyfikatorze Entra firmy Microsoft i określ zakres grupy testowej na włączone metody.

- Zmierz wdrożenie rejestracji dla użytkowników pilotażowych przy użyciu raportu Działania metody uwierzytelniania.

- Utwórz zasady dostępu warunkowego, aby wymusić użycie poświadczeń bez hasła odpornych na wyłudzanie informacji dla każdego typu systemu operacyjnego i kierować grupę pilotażową.

- Zmierz powodzenie wymuszania przy użyciu usługi Azure Monitor i skoroszytów.

- Zbieraj opinie od użytkowników na temat sukcesu wdrożenia.

Planowanie strategii wdrażania

Firma Microsoft zaleca kierowanie użyciem w oparciu o osoby użytkowników, które są najbardziej gotowe do wdrożenia. Zazwyczaj oznacza to wdrożenie dla użytkowników w tej kolejności, ale może to ulec zmianie w zależności od organizacji:

- Pracownicy przetwarzający informacje

- Pracownicy linii frontu

- Informatyka/pracownicy DevOps

- Pracownicy z wysokimi regulacjami

Poniższe sekcje służą do tworzenia komunikacji użytkowników końcowych dla każdej grupy osób, zakresu i wdrażania funkcji rejestracji kluczy dostępu oraz raportowania i monitorowania użytkowników w celu śledzenia postępu wdrażania.

Planowanie komunikacji użytkowników końcowych

Firma Microsoft udostępnia szablony komunikacji dla użytkowników końcowych. Materiał wdrożeniowy z zakresu uwierzytelniania zawiera dostosowywalne szablony wiadomości e-mail, które mają na celu informowanie użytkowników o wdrażaniu uwierzytelniania bezhasłowego odpornego na phishing. Użyj następujących szablonów, aby komunikować się z użytkownikami, aby zrozumieć wdrożenie bez hasła odporne na wyłudzanie informacji:

- klucze dostępu dla pomocy technicznej

- Klucze dostępu wkrótce

- Zarejestruj się, aby uzyskać klucz dostępu aplikacji uwierzytelniającej

- Przypomnienie o rejestracji klucza dostępu w aplikacji Authenticator

Komunikacja powinna być powtarzana wiele razy, aby ułatwić przechwytywanie jak największej liczby użytkowników. Na przykład organizacja może zdecydować się na komunikowanie różnych faz i osi czasu ze wzorcem w następujący sposób:

- 60 dni od wymuszania: komunikat o wartości metod uwierzytelniania odpornych na wyłudzanie informacji i zachęcanie użytkowników do proaktywnego rejestrowania

- 45 dni od wymuszania: powtarzanie komunikatu

- 30 dni od wymuszania: komunikat, że w ciągu 30 dni rozpocznie się wymuszanie odporne na wyłudzanie informacji, zachęca użytkowników do proaktywnego rejestrowania

- 15 dni od wymuszania: powtórz komunikat, poinformuj ich o tym, jak skontaktować się z pomocą techniczną

- 7 dni od wymuszania: powtarzanie komunikatu, informowanie o tym, jak skontaktować się z pomocą techniczną

- 1 dzień od wymuszania: poinformuj ich o wymuszaniu nastąpi w ciągu 24 godzin, poinformuj ich o tym, jak skontaktować się z pomocą techniczną

Firma Microsoft zaleca komunikację z użytkownikami za pośrednictwem innych kanałów poza pocztą e-mail. Inne opcje mogą obejmować wiadomości usługi Microsoft Teams, plakaty w pokoju break room i programy mistrzowskie, w których wybrani pracownicy są przeszkoleni, aby opowiadać się za programem dla swoich rówieśników.

Raportowanie i monitorowanie

Raporty o identyfikatorach entra firmy Microsoft (takie jak działania metod uwierzytelniania i szczegóły zdarzenia logowania dla uwierzytelniania wieloskładnikowego firmy Microsoft) zapewniają szczegółowe informacje techniczne i biznesowe, które mogą pomóc w mierzeniach i zwiększaniu wdrażania.

Na pulpicie nawigacyjnym działania Metody uwierzytelniania można wyświetlić rejestrację i użycie.

- Rejestracja pokazuje liczbę użytkowników zdolnych do uwierzytelniania bez hasła odpornego na wyłudzanie informacji oraz inne metody uwierzytelniania. Widoczne są wykresy pokazujące, które metody uwierzytelniania zarejestrowali użytkownicy, oraz ostatnią rejestrację dla każdej metody.

- Użycie pokazuje, które metody uwierzytelniania zostały użyte do logowania.

Właściciele aplikacji biznesowych i technicznych powinni posiadać i otrzymywać raporty na podstawie wymagań organizacji.

- Śledzenie wdrażania poświadczeń bez hasła odpornych na wyłudzanie informacji za pomocą raportów działań rejestracji metod uwierzytelniania.

- Śledzenie wdrażania poświadczeń bez hasła odpornych na wyłudzanie informacji przy użyciu raportów aktywności logowania metod uwierzytelniania i dzienników logowania.

- Raport aktywności logowania umożliwia śledzenie metod uwierzytelniania używanych do logowania się do różnych aplikacji. Wybierz wiersz użytkownika; wybierz pozycję Szczegóły uwierzytelniania, aby wyświetlić metodę uwierzytelniania i odpowiednie działanie logowania.

Identyfikator entra firmy Microsoft dodaje wpisy do dzienników inspekcji, gdy wystąpią następujące warunki:

- Administrator zmienia metody uwierzytelniania.

- Użytkownik wprowadza wszelkie zmiany w swoich poświadczeniach w ramach identyfikatora Entra firmy Microsoft.

Identyfikator entra firmy Microsoft przechowuje większość danych inspekcji przez 30 dni. Zalecamy dłuższe przechowywanie na potrzeby inspekcji, analizy trendów i innych potrzeb biznesowych.

Uzyskiwanie dostępu do danych inspekcji w centrum administracyjnym firmy Microsoft lub interfejsie API i pobieranie ich do systemów analizy. Jeśli potrzebujesz dłuższego przechowywania, eksportuj i korzystaj z dzienników w narzędziu Do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takim jak Microsoft Sentinel, Splunk lub Sumo Logic.

Monitorowanie ilości biletów pomocy technicznej

Dział pomocy technicznej IT może dostarczyć nieoceniony sygnał dotyczący tego, jak dobrze trwa wdrażanie, dlatego firma Microsoft zaleca śledzenie woluminu biletu pomocy technicznej podczas wykonywania wdrożenia bez hasła odpornego na wyłudzanie informacji.

W miarę zwiększania ilości biletów pomocy technicznej należy spowolnić tempo wdrożeń, komunikacji użytkowników i akcji wymuszania. W miarę spadku ilości biletów można zwiększyć kopię zapasową tych działań. Użycie tego podejścia wymaga zachowania elastyczności w planie wdrażania.

Możesz na przykład wykonać wdrożenia, a następnie wymuszenia w falach, które mają zakresy dat, a nie określone daty:

- 1-15 czerwca: Wdrażanie i kampanie rejestracji kohorty Wave 1

- 16 czerwca 30 czerwca: Wdrażanie i kampanie rejestracji kohorty Wave 2

- 1-15 lipca: Wdrażanie i kampanie rejestracji kohorty Wave 3

- 16 lipca–31 lipca: Włączono wymuszanie kohorty Wave 1

- 1-15 sierpnia: Wymuszanie kohorty 2 fali włączone

- 16 sierpnia– 31 sierpnia: Włączono wymuszanie kohorty 3

Podczas wykonywania tych różnych faz może być konieczne spowolnienie w zależności od liczby otwartych biletów pomocy technicznej, a następnie wznowić, gdy wolumin ustąpi. Aby wykonać tę strategię, firma Microsoft zaleca utworzenie grupy zabezpieczeń Microsoft Entra ID dla każdej fali i dodanie każdej grupy do zasad pojedynczo. Takie podejście pomaga uniknąć przeciążenie zespołów pomocy technicznej.

Wymuszanie metod odpornych na wyłudzanie informacji na potrzeby logowania

Ta sekcja koncentruje się na fazie 4.

Ostatnia faza wdrażania bez hasła odpornego na wyłudzanie informacji wymusza użycie poświadczeń odpornych na wyłudzenie informacji. Podstawowym mechanizmem w tym celu w usłudze Microsoft Entra ID jest siła uwierzytelniania dostępu warunkowego. Firma Microsoft zaleca podejście do wymuszania dla każdej osoby na podstawie metodologii par użytkowników/urządzeń. Na przykład wdrożenie wymuszania może być zgodne z tym wzorcem:

- Pracownicy przetwarzający informacje w systemach Windows i iOS

- Pracownicy przetwarzający informacje w systemach macOS i Android

- Informatyków w systemach iOS i Android

- FlWs w systemach iOS i Android

- FlWs w systemach Windows i macOS

- Informatyków w systemach Windows i macOS

Firma Microsoft zaleca utworzenie raportu wszystkich par użytkowników/urządzeń przy użyciu danych logowania z dzierżawy. Możesz użyć narzędzi do wykonywania zapytań, takich jak Usługa Azure Monitor i skoroszyty. Spróbuj co najmniej zidentyfikować wszystkie pary użytkowników/urządzeń, które pasują do tych kategorii.

Dla każdego użytkownika utwórz listę systemów operacyjnych, które regularnie używają do pracy. Zamapuj listę na gotowość do wymuszania logowania odpornego na wyłudzanie informacji dla tej pary użytkowników/urządzeń.

| Typ systemu operacyjnego | Gotowe do wymuszania | Brak gotowości do wymuszania |

|---|---|---|

| Windows | Ponad 10 | 8.1 i starsze wersje systemu Windows Server |

| iOS | 17+ | 16 i starsze |

| Android | 14+ | 13 i starsze |

| macOS | 13+ (Ventura) | 12 i starsze |

| Infrastruktura VDI | Zależyod 1 | Zależyod 1 |

| Inne | Zależyod 1 | Zależyod 1 |

1Dla każdej pary użytkowników/urządzeń, w których wersja urządzenia nie jest natychmiast gotowa do wymuszania, określ, jak rozwiązać konieczność wymuszania odporności na wyłudzanie informacji. Rozważ następujące opcje dla starszych systemów operacyjnych, infrastruktury pulpitu wirtualnego (VDI) i innych systemów operacyjnych, takich jak Linux:

- Wymuszanie odporności na wyłudzanie informacji przy użyciu sprzętu zewnętrznego — klucze zabezpieczeń FIDO2

- Wymuszanie odporności na wyłudzanie informacji przy użyciu sprzętu zewnętrznego — karty inteligentne

- Wymuszanie odporności na wyłudzanie informacji przy użyciu poświadczeń zdalnych, takich jak klucz dostępu w przepływie uwierzytelniania między urządzeniami

- Wymuszanie odporności na wyłudzanie informacji przy użyciu poświadczeń zdalnych wewnątrz tuneli RDP (zwłaszcza w przypadku uwierzytelniania VDI)

Kluczowym zadaniem jest mierzenie danych, które użytkownicy i osoby są gotowe do wymuszania na określonych platformach. Rozpocznij akcje wymuszania na parach użytkowników/urządzeń, które są gotowe do wymuszania, aby "zatrzymać krwawienie" i zmniejszyć ilość uwierzytelniania możliwego do uwierzytelniania w środowisku.

Następnie przejdź do innych scenariuszy, w których pary użytkowników/urządzeń wymagają wysiłków związanych z gotowością. Przejmij drogę przez listę par użytkowników/urządzeń, dopóki nie wymusisz uwierzytelniania odpornego na wyłudzenie informacji na całej tablicy.

Utwórz zestaw grup identyfikatorów Entra firmy Microsoft, aby stopniowo wdrażać wymuszanie. Użyj ponownie grup z poprzedniego kroku , jeśli użyto podejścia do wdrażania opartego na falach.

Wyceluj w każdą grupę z określonymi zasadami dostępu warunkowego. Takie podejście ułatwia stopniowe wdrażanie mechanizmów kontroli wymuszania przez parę użytkowników/urządzeń.

| Zasady | Nazwa grupy docelowa w zasadach | Zasady — warunek platformy urządzenia | Zasady — udzielanie kontroli |

|---|---|---|---|

| 1 | Użytkownicy gotowi do wyłudzania informacji w systemie Windows bez hasła | Windows | Wymagaj siły uwierzytelniania — uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji |

| 2 | Użytkownicy z systemem macOS odporny na wyłudzanie informacji bez hasła | macOS | Wymagaj siły uwierzytelniania — uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji |

| 3 | Użytkownicy gotowi do wyłudzania informacji w systemie iOS bez hasła | iOS | Wymagaj siły uwierzytelniania — uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji |

| 100 | Użytkownicy gotowi do wyłudzania informacji w systemie Android bez hasła | Android | Wymagaj siły uwierzytelniania — uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji |

| 5 | Inni użytkownicy bez wyłudzania informacji bez hasła | Dowolne z wyjątkiem systemów Windows, macOS, iOS lub Android | Wymagaj siły uwierzytelniania — uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji |

Dodaj każdego użytkownika do każdej grupy, określając, czy ich urządzenie i system operacyjny są gotowe, czy nie mają urządzenia tego typu. Na końcu wdrożenia każdy użytkownik powinien znajdować się w jednej z grup.

Reagowanie na ryzyko dla użytkowników bez hasła

Ochrona tożsamości Microsoft Entra pomaga organizacjom wykrywać, badać i korygować zagrożenia oparte na tożsamościach. Ochrona tożsamości Microsoft Entra zapewnia ważne i przydatne wykrywanie użytkowników nawet po przełączeniu się na używanie poświadczeń bez hasła odpornych na wyłudzanie informacji. Na przykład niektóre istotne wykrycia dla użytkowników odpornych na wyłudzanie informacji obejmują:

- Działanie z anonimowego adresu IP

- Administrator potwierdził naruszenie zabezpieczeń użytkownika

- Nietypowy token

- Złośliwy adres IP

- Microsoft Entra threat intelligence

- Podejrzana przeglądarka

- Atakujący w środku

- Możliwa próba uzyskania dostępu do podstawowego tokenu odświeżania (PRT)

- Inne: Wykrycia ryzyka mapowane na ryzykoEventType

Firma Microsoft zaleca, aby Ochrona tożsamości Microsoft Entra klienci podejmowali następujące działania, aby najlepiej chronić użytkowników bez haseł odpornych na wyłudzanie informacji:

- Zapoznaj się ze wskazówkami dotyczącymi wdrażania Ochrona tożsamości Microsoft Entra: Planowanie wdrożenia usługi ID Protection

- Konfigurowanie dzienników ryzyka w celu wyeksportowania do rozwiązania SIEM

- Badanie i wykonywanie działań na temat ryzyka średniego użytkownika

- Konfigurowanie zasad dostępu warunkowego w celu blokowania użytkowników wysokiego ryzyka

Po wdrożeniu Ochrona tożsamości Microsoft Entra rozważ użycie ochrony tokenu dostępu warunkowego. Gdy użytkownicy logują się przy użyciu poświadczeń bez hasła odpornych na wyłudzanie informacji, ataki i wykrycia nadal ewoluują. Na przykład gdy poświadczenia użytkownika nie mogą być już łatwo phished, osoby atakujące mogą przejść do próby eksfiltracji tokenów z urządzeń użytkowników. Ochrona tokenów pomaga ograniczyć to ryzyko przez powiązanie tokenów ze sprzętem urządzenia, do którego zostały wystawione.