Zagadnienia dotyczące konkretnych osób we wdrożeniu uwierzytelniania bez hasła odpornego na wyłudzanie informacji w usłudze Microsoft Entra ID

Każda osoba ma własne wyzwania i zagadnienia, które często pojawiają się podczas wdrożeń bez hasła odpornych na wyłudzanie informacji. Podczas identyfikowania osób, które należy uwzględnić, należy uwzględnić te zagadnienia w planowaniu projektu wdrożenia. Następne sekcje zawierają szczegółowe wskazówki dla każdej osoby.

Pracownicy przetwarzający informacje

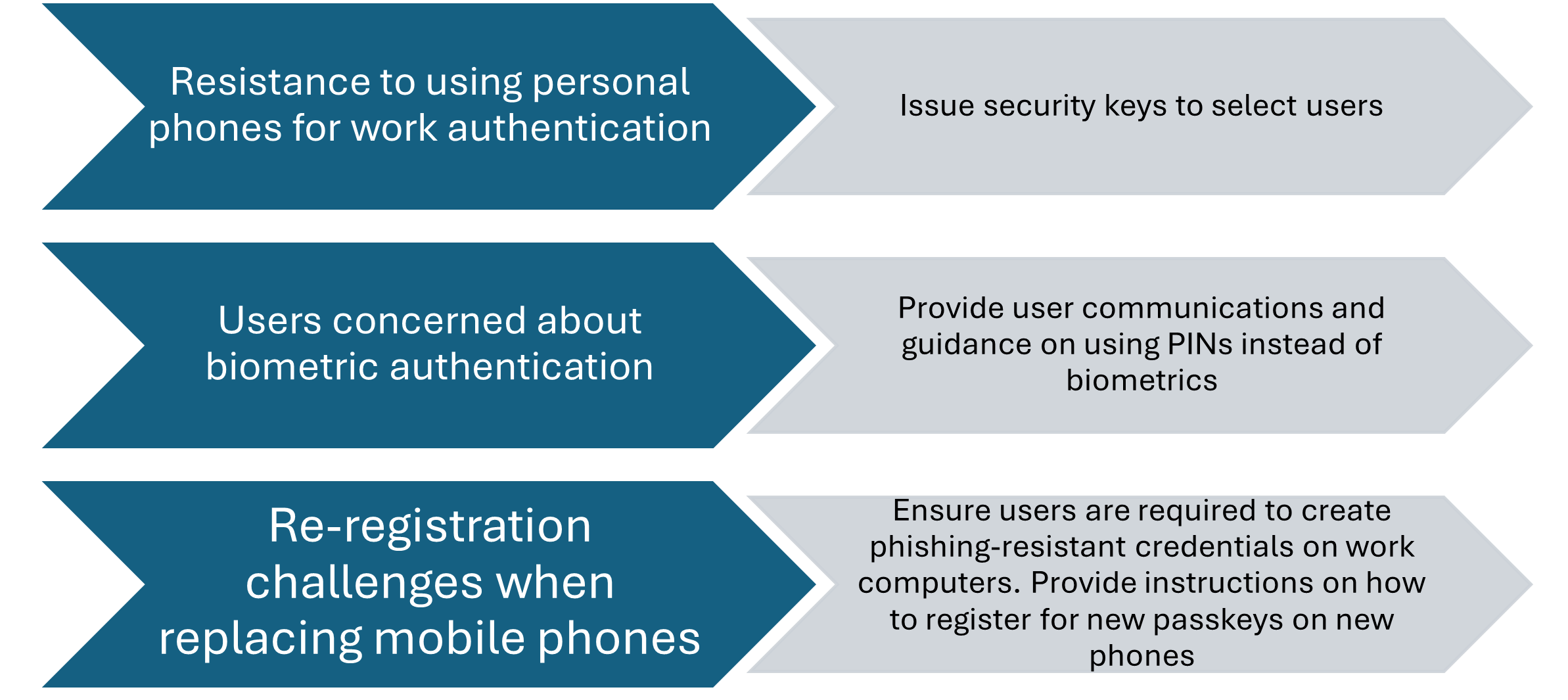

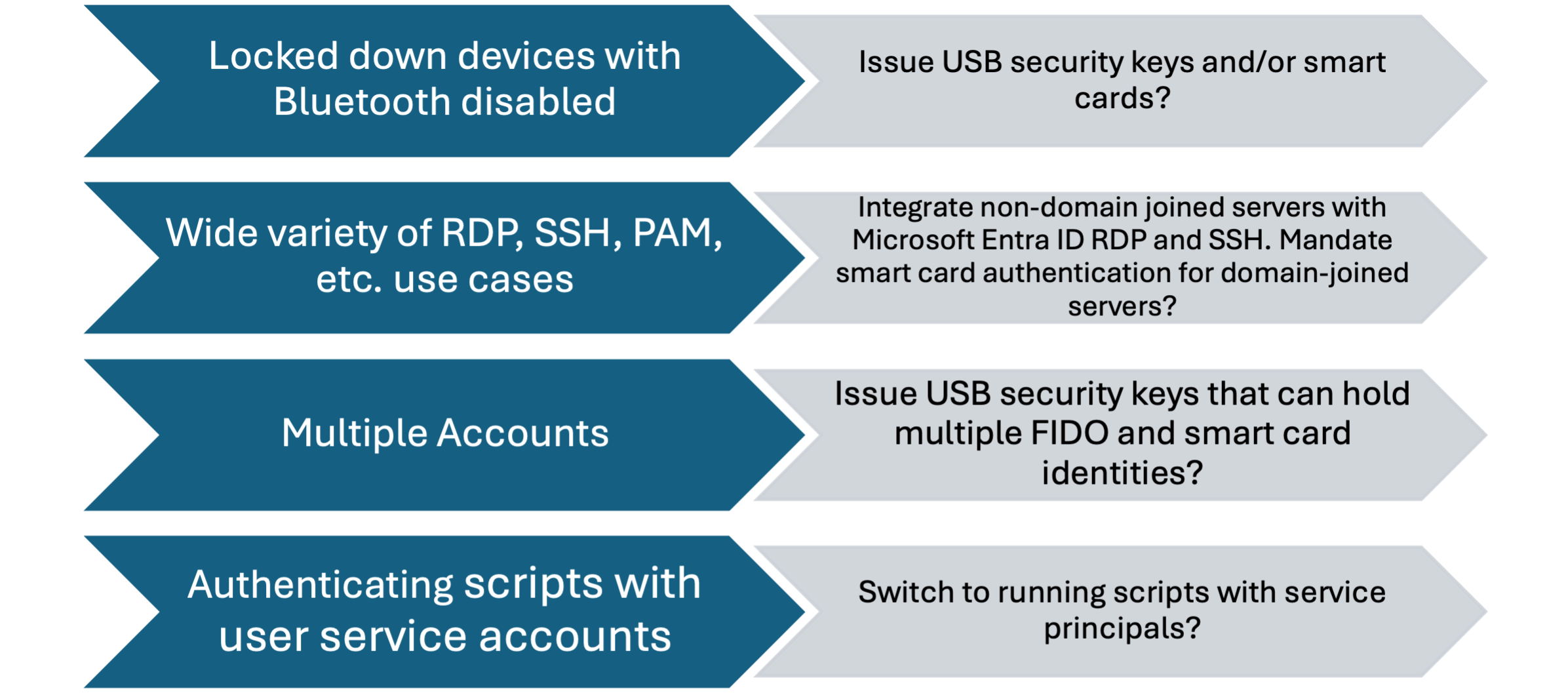

Pracownicy przetwarzający informacje zwykle mają najprostsze wymagania i najłatwiej rozpocząć wdrażanie bez hasła odpornego na wyłudzanie informacji. Jednak nadal istnieją pewne problemy, które często występują podczas wdrażania dla tych użytkowników. Do powszechnych przykładów należą:

Wdrożenia procesów roboczych informacji, podobnie jak każda inna osoba użytkownika, wymagają odpowiedniej komunikacji i pomocy technicznej. Często wiąże się to z przekonaniem użytkowników do instalowania niektórych aplikacji na telefonach, rozpowszechniania kluczy zabezpieczeń, w których użytkownicy nie będą używać aplikacji, rozwiązywania problemów dotyczących biometrii i opracowywania procesów ułatwiających użytkownikom odzyskiwanie po częściowej lub całkowitej utracie poświadczeń.

Podczas pracy z obawami dotyczącymi biometrii upewnij się, że rozumiesz, w jaki sposób technologie takie jak Windows Hello dla firm obsługują dane biometryczne. Dane biometryczne są przechowywane tylko lokalnie na urządzeniu i nie można ich przekonwertować z powrotem na nieprzetworzone dane biometryczne, nawet jeśli zostaną skradzione:

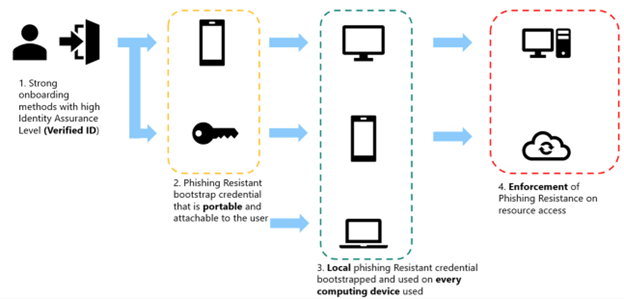

Przepływ wdrażania procesu roboczego informacji

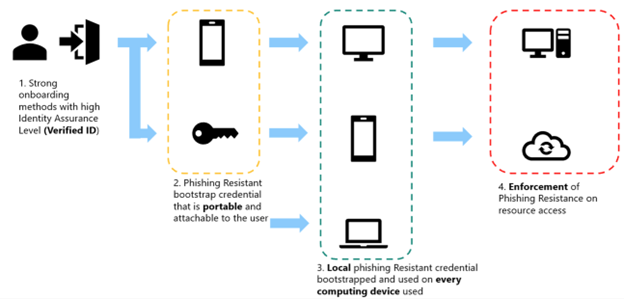

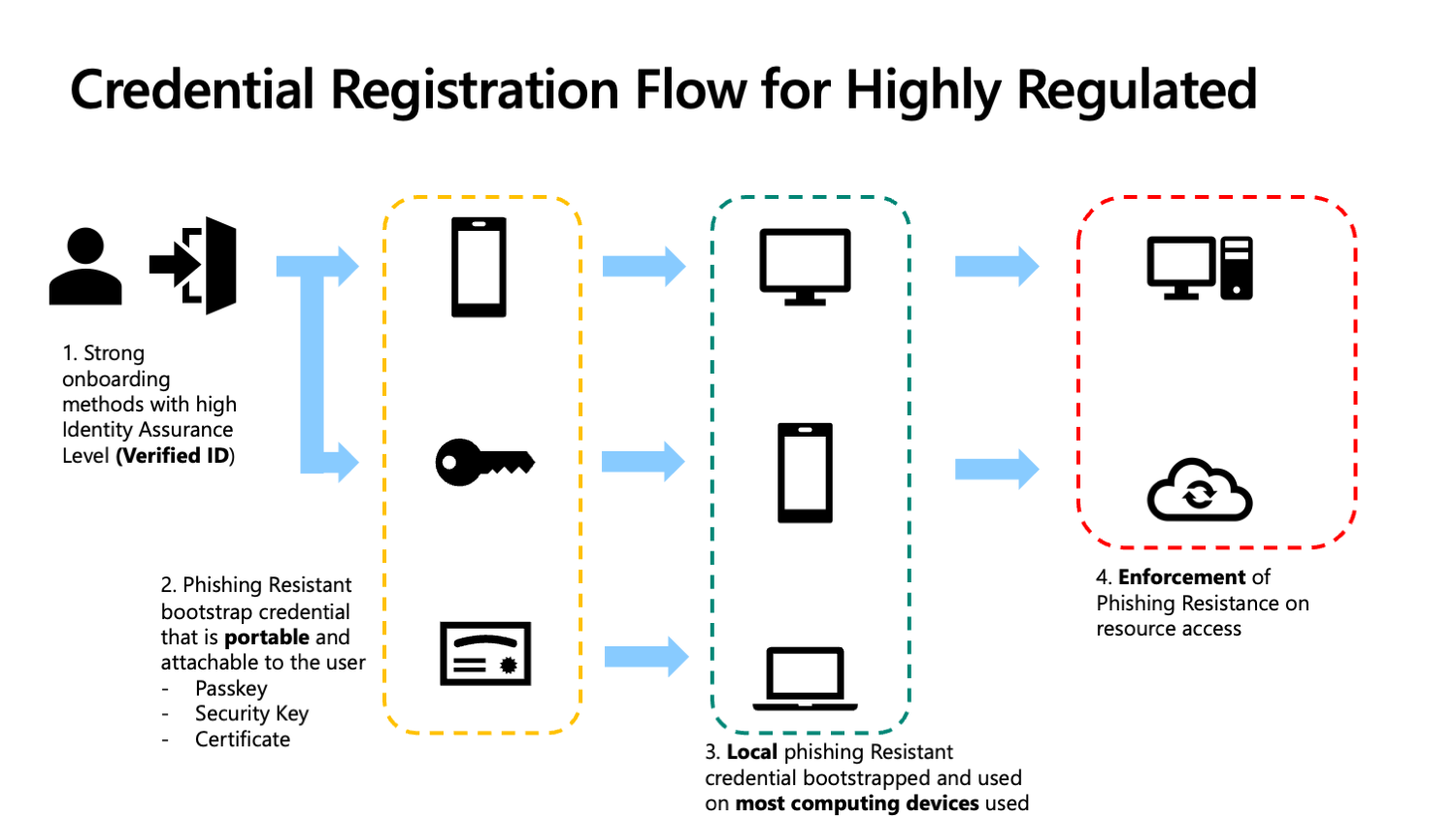

Fazy 1–3 przepływu wdrażania dla pracowników przetwarzających informacje powinny zwykle być zgodne ze standardowym przepływem wdrażania, jak pokazano na poniższej ilustracji. Dostosuj metody używane w każdym kroku zgodnie z potrzebami w środowisku:

- Faza 1. Dołączanie

- usługa Zweryfikowany identyfikator Microsoft Entra używana do uzyskania tymczasowego dostępu

- Faza 2. Rejestracja przenośnych poświadczeń

- Klucz dostępu aplikacji Microsoft Authenticator (preferowany)

- Klucz zabezpieczeń FIDO2

- Faza 3. Rejestracja poświadczeń lokalnych

- Windows Hello for Business

- Klucz bezpiecznej enklawy logowania jednokrotnego platformy

Pracownicy linii frontu

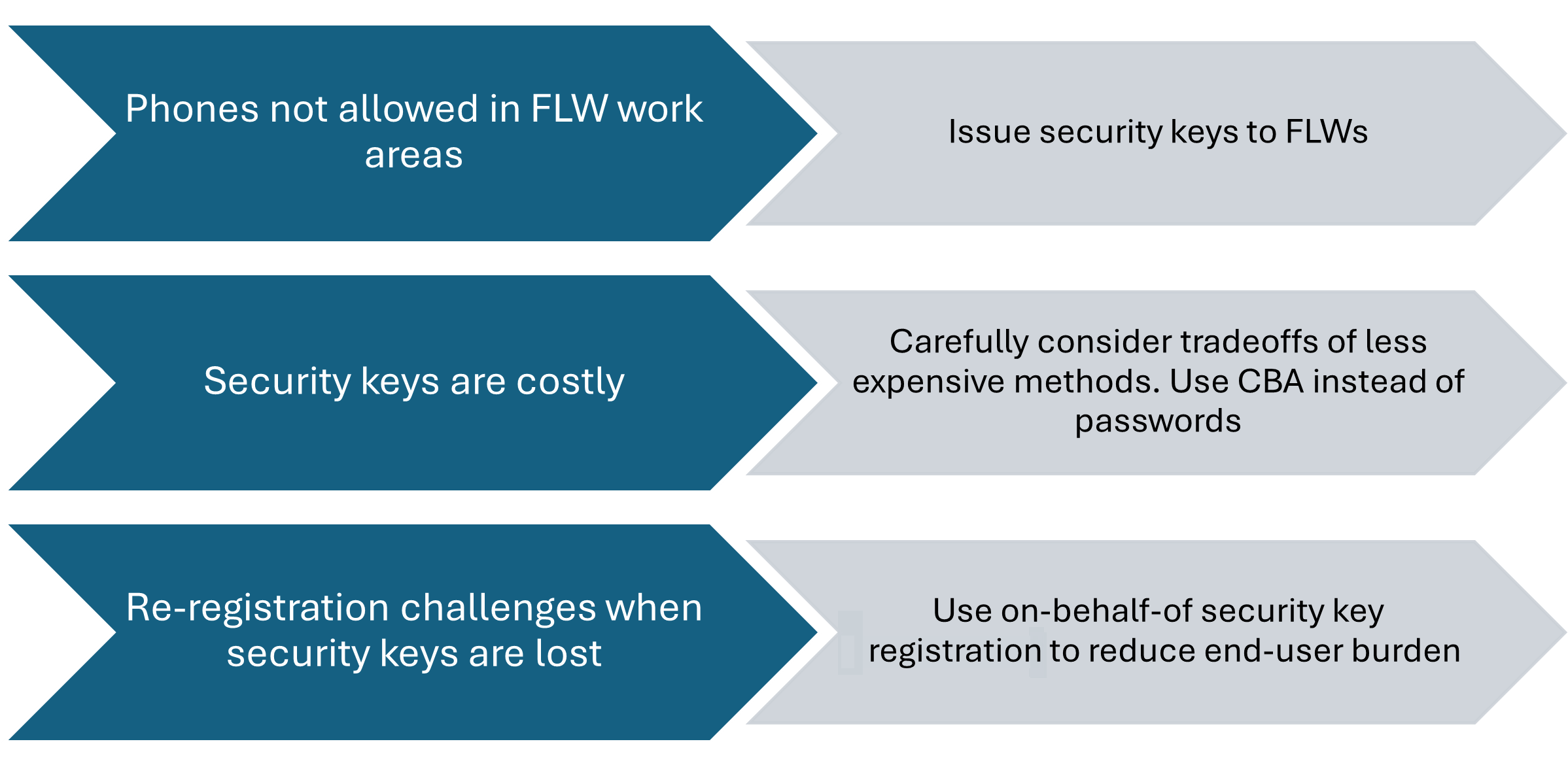

Pracownicy linii frontu często mają bardziej skomplikowane wymagania ze względu na zwiększone potrzeby przenoszenia swoich poświadczeń i ograniczeń, na których urządzenia mogą być przenoszone w ustawieniach detalicznych lub produkcyjnych. Klucze zabezpieczeń są doskonałym rozwiązaniem dla pracowników pierwszej linii, ale mają koszt, który należy rozważyć. Aby osiągnąć odporność na wyłudzanie informacji, należy zrównoważyć wyzwania związane z kosztami kluczy zabezpieczeń przed dodanym obciążeniem wdrażania kart inteligentnych i uwierzytelniania opartego na certyfikatach. Zastanów się, czy w danym środowisku może istnieć inna osoba użytkownika procesu roboczego pierwszej linii. Możliwe, że klucze zabezpieczeń są lepsze dla niektórych pracowników pierwszej linii, gdzie karty inteligentne są lepsze dla innych.

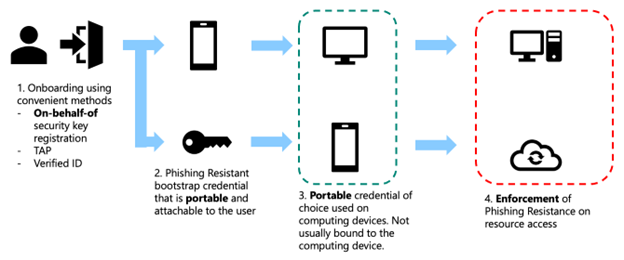

Przepływ wdrażania procesu roboczego linii frontonu

Fazy 1–3 przepływu wdrażania dla procesów roboczych linii frontu powinny zwykle postępować zgodnie ze zmodyfikowanym przepływem, który podkreśla przenośne poświadczenia. Wielu pracowników pierwszej linii może nie mieć stałego urządzenia obliczeniowego i nigdy nie potrzebują poświadczeń lokalnych na stacji roboczej z systemem Windows lub Mac. Zamiast tego w dużej mierze polegają na przenośnych poświadczeniach, które mogą zabrać ze sobą z urządzenia do urządzenia. Dostosuj metody używane w każdym kroku zgodnie z potrzebami w środowisku:

- Faza 1. Dołączanie

- Klucz zabezpieczeń FIDO2 w imieniu rejestracji (preferowane)

- usługa Zweryfikowany identyfikator Microsoft Entra używana do uzyskania tymczasowego dostępu

- Faza 2. Rejestracja przenośnych poświadczeń

- Klucz zabezpieczeń FIDO2 (preferowany)

- Karta inteligentna

- Klucz dostępu aplikacji Microsoft Authenticator

- Faza 3 (opcjonalnie): Rejestracja poświadczeń lokalnych

- Opcjonalne: Windows Hello dla firm

- Opcjonalnie: Klucz bezpiecznej enklawy logowania jednokrotnego platformy

Informatyka/pracownicy DevOps

Informatycy i pracownicy DevOps są szczególnie zależni od dostępu zdalnego i wielu kont użytkowników, dlatego są traktowane inaczej niż pracownicy przetwarzający informacje. Wiele wyzwań stwarzanych przez odporność na wyłudzanie informacji dla profesjonalistów IT wynika ze zwiększonej potrzeby zdalnego dostępu do systemów i możliwości uruchamiania automatyzacji.

Zapoznaj się z obsługiwanymi opcjami odpornymi na wyłudzanie informacji przy użyciu protokołu RDP, szczególnie w przypadku tej osoby.

Pamiętaj, aby dowiedzieć się, gdzie użytkownicy używają skryptów uruchamianych w kontekście użytkownika i dlatego nie korzystają obecnie z uwierzytelniania wieloskładnikowego. Poinstruuj swoich informatyków o odpowiednim sposobie uruchamiania automatyzacji przy użyciu jednostek usługi i tożsamości zarządzanych. Należy również rozważyć procesy umożliwiające specjalistom IT i innym specjalistom żądanie nowych jednostek usługi i uzyskanie odpowiednich uprawnień przypisanych do nich.

- Co to są tożsamości zarządzane dla zasobów platformy Azure?

- Zabezpieczanie jednostek usługi w identyfikatorze Microsoft Entra

Specjalista IT/przepływ wdrażania procesu roboczego DevOps

Fazy 1–3 przepływu wdrażania dla pracowników it pro/DevOps powinny zwykle postępować zgodnie ze standardowym przepływem wdrażania, jak pokazano wcześniej dla konta podstawowego użytkownika. Pracownicy IT/pracownicy DevOps często mają konta pomocnicze, które wymagają różnych zagadnień. Dostosuj metody używane w każdym kroku zgodnie z potrzebami w środowisku dla kont podstawowych:

- Faza 1. Dołączanie

- usługa Zweryfikowany identyfikator Microsoft Entra używana do uzyskania tymczasowego dostępu

- Faza 2. Rejestracja przenośnych poświadczeń

- Klucz dostępu aplikacji Microsoft Authenticator (preferowany)

- Klucz zabezpieczeń FIDO2

- Faza 3. Rejestracja poświadczeń lokalnych

- Windows Hello for Business

- Klucz bezpiecznej enklawy logowania jednokrotnego platformy

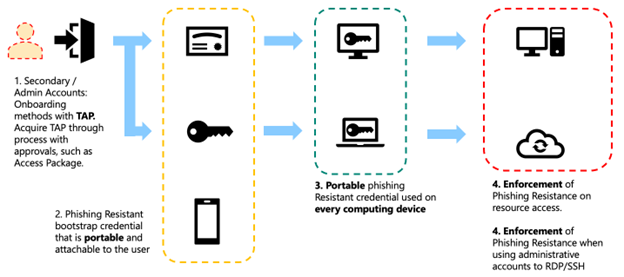

Jeśli pracownicy it/DevOps mają konta pomocnicze, może być konieczne różne obsługiwanie tych kont. Na przykład w przypadku kont pomocniczych można użyć alternatywnych przenośnych poświadczeń i całkowicie zrezygnować z poświadczeń lokalnych na urządzeniach obliczeniowych:

- Faza 1. Dołączanie

- Zweryfikowany identyfikator Microsoft Entra usługi używanej do uzyskania tymczasowego dostępu dostępu (preferowane)

- Alternatywny proces udostępniania doradcom technicznym dla kont pomocniczych w procesie roboczym IT/DevOps

- Faza 2. Rejestracja przenośnych poświadczeń

- Klucz dostępu aplikacji Microsoft Authenticator (preferowany)

- Klucz zabezpieczeń FIDO2

- Karta inteligentna

- Faza 3. Używane poświadczenia przenośne zamiast poświadczeń lokalnych

Pracownicy z wysokimi regulacjami

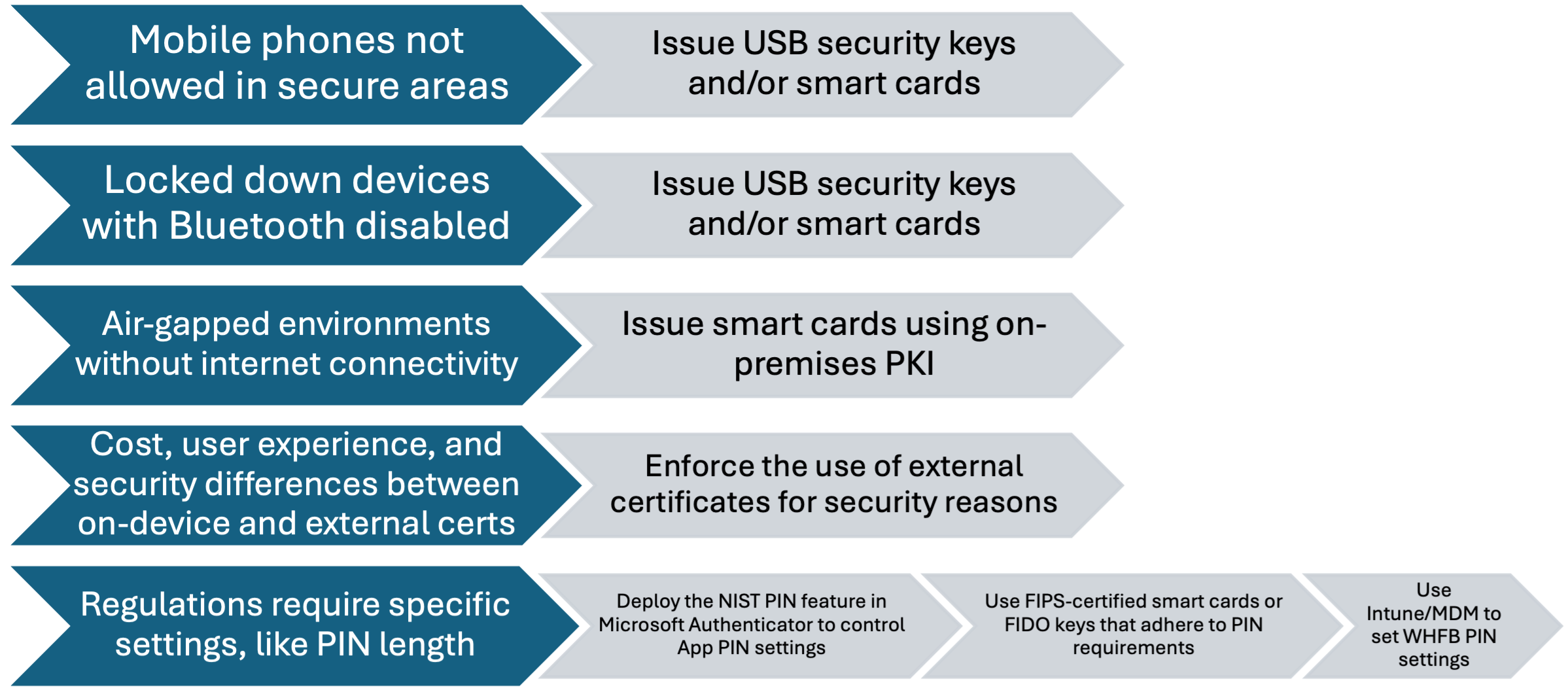

Pracownicy z wysokimi regulacjami stanowią więcej wyzwań niż przeciętny pracownik przetwarzający informacje, ponieważ mogą pracować na zablokowanych urządzeniach, pracować w zamkniętych środowiskach lub mieć specjalne wymagania prawne, które muszą spełnić.

Wysoce regulowane procesy robocze często używają kart inteligentnych ze względu na to, że środowiska regulowane mają już duże wdrożenie infrastruktury infrastruktury PKI i kart inteligentnych. Należy jednak rozważyć, kiedy karty inteligentne są pożądane i wymagane oraz kiedy można je zrównoważyć przy użyciu bardziej przyjaznych dla użytkownika opcji, takich jak Windows Hello dla firm.

Wysoce regulowany przepływ wdrażania procesów roboczych bez infrastruktury kluczy publicznych

Jeśli nie planujesz używania certyfikatów, kart inteligentnych i infrastruktury kluczy publicznych, wdrożenie wysoce regulowanego procesu roboczego ściśle odzwierciedla wdrożenie procesu roboczego informacji. Aby uzyskać więcej informacji, zobacz Pracownicy informacyjni.

Wysoce regulowany przepływ wdrażania procesów roboczych przy użyciu infrastruktury kluczy publicznych

Jeśli planujesz używać certyfikatów, kart inteligentnych i infrastruktury kluczy publicznych, przepływ wdrażania dla wysoce regulowanych procesów roboczych zwykle różni się od przepływu konfiguracji procesu roboczego informacji w kluczowych miejscach. Istnieje większa potrzeba określenia, czy lokalne metody uwierzytelniania są opłacalne dla niektórych użytkowników. Podobnie należy określić, czy niektórzy użytkownicy potrzebują poświadczeń tylko przenośnych, takich jak karty inteligentne, które mogą działać bez połączeń internetowych. W zależności od potrzeb możesz dodatkowo dostosować przepływ wdrażania i dostosować go do różnych osób użytkowników zidentyfikowanych w danym środowisku. Dostosuj metody używane w każdym kroku zgodnie z potrzebami w środowisku:

- Faza 1. Dołączanie

- Zweryfikowany identyfikator Microsoft Entra usługi używanej do uzyskania tymczasowego dostępu dostępu (preferowane)

- Rejestracja karty inteligentnej w imieniu użytkownika po procesie sprawdzania tożsamości

- Faza 2. Rejestracja przenośnych poświadczeń

- Karta inteligentna (preferowana)

- Klucz zabezpieczeń FIDO2

- Klucz dostępu aplikacji Microsoft Authenticator

- Faza 3 (opcjonalnie): Rejestracja poświadczeń lokalnych

- Opcjonalne: Windows Hello dla firm

- Opcjonalnie: Klucz bezpiecznej enklawy logowania jednokrotnego platformy

Uwaga

Zawsze zaleca się, aby użytkownicy mieli co najmniej dwa zarejestrowane poświadczenia. Dzięki temu użytkownik ma dostępne poświadczenia kopii zapasowej, jeśli coś się stanie z innymi poświadczeniami. W przypadku wysoce regulowanych procesów roboczych zaleca się wdrożenie kluczy dostępu lub Windows Hello dla firm oprócz wdrożonych kart inteligentnych.