Konfigurowanie logowania jednokrotnego platformy dla urządzeń z systemem macOS w Microsoft Intune

Na urządzeniach z systemem macOS można skonfigurować logowanie jednokrotne platformy w celu włączenia logowania jednokrotnego przy użyciu uwierzytelniania bez hasła, Tożsamość Microsoft Entra kont użytkowników lub kart inteligentnych. Logowanie jednokrotne platformy to ulepszenie wtyczki logowania jednokrotnego w przedsiębiorstwie firmy Microsoft i rozszerzenia aplikacji logowania jednokrotnego. Logowanie jednokrotne platformy może logować użytkowników do zarządzanych urządzeń Mac przy użyciu poświadczeń Tożsamość Microsoft Entra i funkcji Touch ID.

Ta funkcja ma zastosowanie do:

- macOS

Wtyczka logowania jednokrotnego przedsiębiorstwa firmy Microsoft Tożsamość Microsoft Entra obejmuje dwie funkcje logowania jednokrotnego — logowanie jednokrotne platformy i rozszerzenie aplikacji logowania jednokrotnego. Ten artykuł koncentruje się na konfigurowaniu logowania jednokrotnego platformy z Tożsamość Microsoft Entra dla urządzeń z systemem macOS (publiczna wersja zapoznawcza).

Niektóre zalety logowania jednokrotnego platformy obejmują:

- Zawiera rozszerzenie aplikacji logowania jednokrotnego. Rozszerzenie aplikacji logowania jednokrotnego nie jest konfigurowane oddzielnie.

- Przejdź bez hasła z poświadczeniami odpornymi na wyłudzanie informacji, które są powiązane sprzętowo z urządzeniem Mac.

- Środowisko logowania jest podobne do logowania się na urządzeniu z systemem Windows przy użyciu konta służbowego, tak jak robią to użytkownicy z Windows Hello dla firm.

- Pomaga zminimalizować liczbę poświadczeń Tożsamość Microsoft Entra użytkowników.

- Pomaga zmniejszyć liczbę haseł, które użytkownicy muszą zapamiętać.

- Uzyskaj korzyści wynikające z Microsoft Entra dołączenia, co umożliwia każdemu użytkownikowi organizacji logowanie się do urządzenia.

- Dołączone do wszystkich planów licencjonowania Microsoft Intune.

Gdy urządzenia mac dołączają do dzierżawy Tożsamość Microsoft Entra, urządzenia otrzymują certyfikat dołączania do miejsca pracy (WPJ), który jest powiązany ze sprzętem i jest dostępny tylko przez wtyczkę logowania jednokrotnego przedsiębiorstwa firmy Microsoft. Aby uzyskać dostęp do zasobów chronionych przy użyciu dostępu warunkowego, aplikacje i przeglądarki internetowe potrzebują tego certyfikatu WPJ. Po skonfigurowaniu logowania jednokrotnego platformy rozszerzenie aplikacji logowania jednokrotnego działa jako broker do uwierzytelniania Tożsamość Microsoft Entra i dostępu warunkowego.

Logowanie jednokrotne platformy można skonfigurować przy użyciu katalogu ustawień. Gdy zasady będą gotowe, przypiszesz zasady do użytkowników. Firma Microsoft zaleca przypisanie zasad, gdy użytkownik zarejestruje urządzenie w Intune. Można go jednak przypisać w dowolnym momencie, w tym na istniejących urządzeniach.

W tym artykule pokazano, jak skonfigurować logowanie jednokrotne platformy dla urządzeń z systemem macOS w Intune.

Wymagania wstępne

Urządzenia muszą mieć system macOS 13.0 i nowsze.

Microsoft Intune na urządzeniach jest wymagana aplikacja Portal firmyw wersji 5.2404.0 i nowszej. Ta wersja obejmuje logo jednokrotne platformy.

Następujące przeglądarki internetowe obsługują logwanie jednokrotne platformy:

Microsoft Edge

Przeglądarka Google Chrome z rozszerzeniem Microsoft Logowanie jednokrotne

Korzystając z zasad pliku preferencji Intune (plist), możesz wymusić zainstalowanie tego rozszerzenia. W pliku

.plistpotrzebne są niektóre informacje w temacie Zasady dla przedsiębiorstw programu Chrome — ExtensionInstallForcelist (otwiera witrynę internetową Google).Ostrzeżenie

Przykładowe pliki znajdują

.plistsię w przykładach ManagedPreferencesApplications w usłudze GitHub. To repozytorium GitHub nie jest własnością, nie jest obsługiwane i nie jest tworzone przez firmę Microsoft. Skorzystaj z informacji na własne ryzyko.Program Safari

Za pomocą Intune można dodawać aplikacje przeglądarki internetowej, w tym pliki pakietów (

.pkg) i obrazów dysku (.dmg) oraz wdrażać aplikację na urządzeniach z systemem macOS. Aby rozpocząć, przejdź do pozycji Dodawanie aplikacji do Microsoft Intune.Logowanie jednokrotne platformy używa wykazu ustawień Intune w celu skonfigurowania wymaganych ustawień. Aby utworzyć zasady wykazu ustawień, co najmniej zaloguj się do centrum administracyjnego Microsoft Intune przy użyciu konta z następującymi uprawnieniami Intune:

- Uprawnienia odczytu, tworzenia, aktualizowania i przypisywania konfiguracji urządzenia

Istnieją pewne wbudowane role, które mają te uprawnienia, w tym rola Policy and Profile Manager Intune RBAC. Aby uzyskać więcej informacji na temat ról RBAC w Intune, przejdź do kontroli dostępu opartej na rolach (RBAC) z Microsoft Intune.

W kroku 5 — rejestrowanie urządzenia (w tym artykule) użytkownicy rejestrują swoje urządzenia. Ci użytkownicy muszą mieć możliwość dołączania urządzeń do identyfikatora Entra. Aby uzyskać więcej informacji, przejdź do tematu Konfigurowanie ustawień urządzenia.

Krok 1. Wybieranie metody uwierzytelniania

Podczas tworzenia zasad logowania jednokrotnego platformy w Intune należy wybrać metodę uwierzytelniania, której chcesz użyć.

Zasady logowania jednokrotnego platformy i używana metoda uwierzytelniania zmieniają sposób logowania użytkowników do urządzeń.

- Podczas konfigurowania logowania jednokrotnego platformy użytkownicy logują się do swoich urządzeń z systemem macOS przy użyciu skonfigurowanej metody uwierzytelniania.

- Jeśli nie używasz logowania jednokrotnego platformy, użytkownicy logują się do swoich urządzeń z systemem macOS przy użyciu konta lokalnego. Następnie logują się do aplikacji i witryn internetowych przy użyciu Tożsamość Microsoft Entra.

W tym kroku użyj tych informacji, aby poznać różnice między metodami uwierzytelniania i ich wpływem na środowisko logowania użytkownika.

Porada

Firma Microsoft zaleca używanie bezpiecznej enklawy jako metody uwierzytelniania podczas konfigurowania logowania jednokrotnego platformy.

| Funkcja | Bezpieczna enklawa | Karta inteligentna | Password (hasło) |

|---|---|---|---|

| Bez hasła (odporne na wyłudzanie informacji) | ✅ | ✅ | ❌ |

| Funkcja TouchID obsługiwana do odblokowywania | ✅ | ✅ | ✅ |

| Może służyć jako klucz dostępu | ✅ | ❌ | ❌ |

|

Uwierzytelnianie wieloskładnikowe obowiązkowe dla konfiguracji Uwierzytelnianie wieloskładnikowe (MFA) jest zawsze zalecane |

✅ | ✅ | ❌ |

| Lokalne hasło mac zsynchronizowane z identyfikatorem Entra | ❌ | ❌ | ✅ |

| Obsługiwane w systemie macOS 13.x + | ✅ | ❌ | ✅ |

| Obsługiwane w systemie macOS 14.x + | ✅ | ✅ | ✅ |

| Opcjonalnie zezwól nowym użytkownikom na logowanie się przy użyciu poświadczeń identyfikatora Entra (macOS 14.x +) | ✅ | ✅ | ✅ |

Bezpieczna enklawa

Podczas konfigurowania logowania jednokrotnego platformy przy użyciu metody uwierzytelniania bezpiecznej enklawy wtyczka logowania jednokrotnego używa kluczy kryptograficznych powiązanych ze sprzętem. Nie używa poświadczeń Microsoft Entra do uwierzytelniania użytkownika w aplikacjach i witrynach internetowych.

Aby uzyskać więcej informacji na temat bezpiecznej enklawy, przejdź do pozycji Bezpieczna enklawa (otwiera witrynę internetową firmy Apple).

Bezpieczna enklawa:

- Jest uważany za bez hasła i spełnia wymagania wieloskładnikowe (MFA). Jest to koncepcyjnie podobne do Windows Hello dla firm. Może również używać tych samych funkcji co Windows Hello dla firm, takich jak dostęp warunkowy.

- Pozostawia nazwę użytkownika i hasło konta lokalnego w następującym formacie. Te wartości nie są zmieniane.

Uwaga

To zachowanie jest z założenia spowodowane szyfrowaniem dysków FileVault firmy Apple, które używa hasła lokalnego jako klucza odblokowywania.

- Po ponownym uruchomieniu urządzenia użytkownicy muszą wprowadzić hasło konta lokalnego. Po odblokowaniu komputera początkowego do odblokowania urządzenia można użyć funkcji Touch ID.

- Po odblokowaniu urządzenie pobiera oparty na sprzęcie podstawowy token odświeżania (PRT) dla logowania jednokrotnego na całym urządzeniu.

- W przeglądarkach internetowych ten klucz PRT może służyć jako klucz dostępu przy użyciu interfejsów API webauthn.

- Jego konfigurację można uruchamiać za pomocą aplikacji uwierzytelniania na potrzeby uwierzytelniania MFA lub tymczasowego dostępu firmy Microsoft (TAP).

- Umożliwia tworzenie i używanie Tożsamość Microsoft Entra kluczy dostępu.

Password (hasło)

Podczas konfigurowania logowania jednokrotnego platformy przy użyciu metody uwierzytelniania haseł użytkownicy logują się do urządzenia przy użyciu Tożsamość Microsoft Entra konta użytkownika zamiast hasła konta lokalnego.

Ta opcja umożliwia logowanie jednokrotne w aplikacjach, które używają Tożsamość Microsoft Entra do uwierzytelniania.

Za pomocą metody uwierzytelniania haseł :

Hasło Tożsamość Microsoft Entra zastępuje hasło konta lokalnego, a dwa hasła są synchronizowane.

Uwaga

Hasło komputera konta lokalnego nie jest całkowicie usuwane z urządzenia. To zachowanie jest z założenia spowodowane szyfrowaniem dysków FileVault firmy Apple, które używa hasła lokalnego jako klucza odblokowywania.

Nazwa użytkownika konta lokalnego nie została zmieniona i pozostaje taka, jaka jest.

Użytkownicy końcowi mogą używać funkcji Touch ID do logowania się do urządzenia.

Użytkowników i administratorów jest mniej haseł do zapamiętania i zarządzania.

Użytkownicy muszą wprowadzić swoje hasło Tożsamość Microsoft Entra po ponownym uruchomieniu urządzenia. Po odblokowaniu początkowej maszyny funkcja Touch ID może odblokować urządzenie.

Po odblokowaniu urządzenie pobiera poświadczenia podstawowego tokenu odświeżania (PRT) związane ze sprzętem dla logowania jednokrotnego Tożsamość Microsoft Entra.

Uwaga

Wszystkie skonfigurowane zasady haseł Intune również mają wpływ na to ustawienie. Jeśli na przykład masz zasady haseł, które blokują proste hasła, proste hasła są również blokowane dla tego ustawienia.

Upewnij się, że zasady Intune haseł i/lub zasady zgodności są zgodne z zasadami Microsoft Entra haseł. Jeśli zasady nie są zgodne, hasło może nie zostać zsynchronizowane i użytkownikom końcowym odmówiono dostępu.

Karta inteligentna

Podczas konfigurowania logowania jednokrotnego platformy przy użyciu metody uwierzytelniania kart inteligentnych użytkownicy mogą używać certyfikatu karty inteligentnej i skojarzonego numeru PIN do logowania się do urządzenia i uwierzytelniania w aplikacjach i witrynach internetowych.

Ta opcja:

- Jest uważany za bez hasła.

- Pozostawia nazwę użytkownika i hasło konta lokalnego w następującym formacie. Te wartości nie są zmieniane.

Aby uzyskać więcej informacji, przejdź do Microsoft Entra uwierzytelniania opartego na certyfikatach w systemach iOS i macOS.

Konfigurowanie odzyskiwania programu keyvault (opcjonalnie)

W przypadku korzystania z uwierzytelniania synchronizacji haseł można włączyć odzyskiwanie funkcji keyvault, aby upewnić się, że dane można odzyskać w przypadku, gdy użytkownik zapomni hasła. Administratorzy IT powinni przejrzeć dokumentację firmy Apple i ocenić, czy używanie instytucjonalnych kluczy odzyskiwania programu FileVault jest dla nich dobrym rozwiązaniem.

Zarządzanie programem FileVault przy użyciu zarządzania urządzeniami przenośnymi

Ustawienia ładunku MDM usługi FileVault dla urządzeń firmy Apple

Krok 2. Tworzenie zasad logowania jednokrotnego platformy w Intune

Aby skonfigurować zasady logowania jednokrotnego platformy, wykonaj następujące kroki, aby utworzyć zasady wykazu ustawień Intune. Wtyczka logowania jednokrotnego przedsiębiorstwa firmy Microsoft wymaga wymienionych ustawień.

- Aby dowiedzieć się więcej o wtyczce, przejdź do wtyczki logowania jednokrotnego firmy Microsoft Enterprise dla urządzeń firmy Apple.

- Aby uzyskać szczegółowe informacje na temat ustawień ładunku rozszerzenia Rozszerzalne logowanie jednokrotne, przejdź do obszaru Rozszerzalne ustawienia ładunku MDM dla urządzeń firmy Apple (otwiera witrynę internetową firmy Apple).

Utwórz zasady:

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz kolejno pozycje Urządzenia>Zarządzanie urządzeniami>Konfiguracja>Utwórz>Nowe zasady.

Wprowadź następujące właściwości:

- Platforma: wybierz pozycję macOS.

- Typ profilu: wybierz pozycję Katalog ustawień.

Wybierz pozycję Utwórz.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę zasad. Nadaj nazwę zasadom, aby można było je później łatwo rozpoznać. Na przykład nadaj zasadom nazwę macOS — Logowanie jednokrotne platformy.

- Opis: wprowadź opis zasad. To ustawienie jest opcjonalne, ale zalecane.

Wybierz pozycję Dalej.

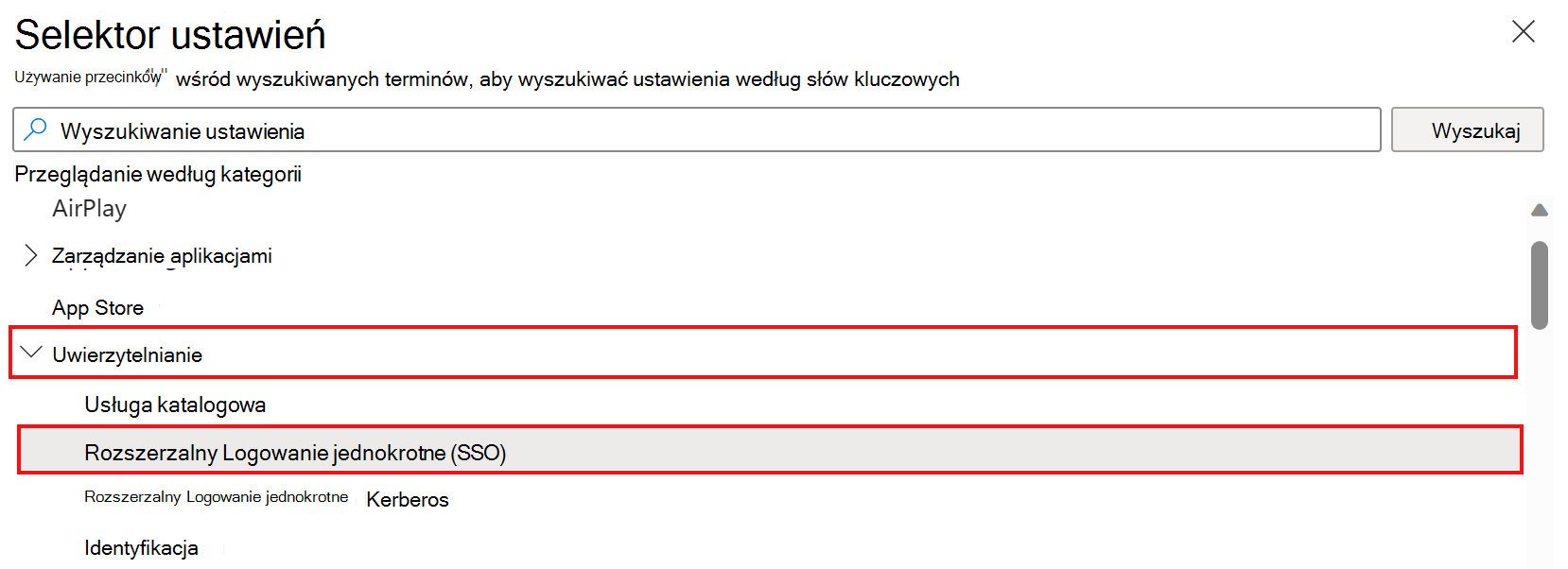

W obszarze Ustawienia konfiguracji wybierz pozycję Dodaj ustawienia. W selektorze ustawień rozwiń węzeł Uwierzytelnianie i wybierz pozycję Rozszerzalne Logowanie jednokrotne (SSO):

Na liście wybierz następujące ustawienia:

- Metoda uwierzytelniania (przestarzała) (tylko system macOS 13)

- Identyfikator rozszerzenia

- Rozwiń węzeł Loganie jednokrotne platformy:

- Wybierz metodę uwierzytelniania (macOS 14+)

- Wybieranie mapowania tokenu na użytkownika

- Wybierz pozycję Użyj kluczy urządzenia udostępnionego

- Token rejestracji

- Zachowanie przy zablokowanym ekranie

- Identyfikator zespołu

- Type

- Adresy URL

Zamknij selektor ustawień.

Porada

Istnieje więcej ustawień logowania jednokrotnego platformy, które można skonfigurować w zasadach:

Skonfiguruj następujące wymagane ustawienia:

Name (Nazwa) Wartość konfiguracji Opis Metoda uwierzytelniania (przestarzała)

(tylko system macOS 13)Hasło lub UserSecureEnclave Wybierz metodę uwierzytelniania logowania jednokrotnego platformy wybraną w kroku 1 — zdecyduj metodę uwierzytelniania (w tym artykule).

To ustawienie dotyczy tylko systemu macOS 13. W systemie macOS 14.0 lub nowszym użyj ustawieniaMetoda uwierzytelnianialogowania jednokrotnego> platformy.Identyfikator rozszerzenia com.microsoft.CompanyPortalMac.ssoextensionSkopiuj i wklej tę wartość w ustawieniu.

Ten identyfikator to rozszerzenie aplikacji logowania jednokrotnego, które musi działać w profilu.

Wartości Identyfikator rozszerzenia i Identyfikator zespołu współpracują ze sobą.Logo jednokrotne> platformyMetoda

uwierzytelniania(macOS 14+)Password, UserSecureEnclave lub SmartCard Wybierz metodę uwierzytelniania logowania jednokrotnego platformy wybraną w kroku 1 — zdecyduj metodę uwierzytelniania (w tym artykule).

To ustawienie dotyczy systemu macOS 14 lub nowszego. W systemie macOS 13 użyj ustawienia Metoda uwierzytelniania (przestarzała ).Logo jednokrotne> platformyUżywanie kluczy

urządzenia udostępnionego(macOS 14+)Włączone Po włączeniu logowanie jednokrotne platformy używa tych samych kluczy podpisywania i szyfrowania dla wszystkich użytkowników na tym samym urządzeniu.

Użytkownicy uaktualnieni z systemu macOS 13.x do wersji 14.x są monitowane o ponowne zarejestrowanie się.Token rejestracji {{DEVICEREGISTRATION}}Skopiuj i wklej tę wartość w ustawieniu. Należy uwzględnić nawiasy klamrowe.

Aby dowiedzieć się więcej na temat tego tokenu rejestracji, przejdź do tematu Konfigurowanie rejestracji urządzenia Microsoft Entra.

To ustawienie wymaga również skonfigurowaniaAuthenticationMethodustawienia.

— Jeśli używasz tylko urządzeń z systemem macOS 13, skonfiguruj ustawienie Metoda uwierzytelniania (przestarzałe ).

— Jeśli używasz tylko urządzeń z systemem macOS 14 lub nowszym, skonfiguruj ustawienieMetoda uwierzytelniania jednokrotnego>platformy.

— Jeśli masz kombinację urządzeń z systemami macOS 13 i macOS 14 lub nowszym, skonfiguruj oba ustawienia uwierzytelniania w tym samym profilu.Zachowanie przy zablokowanym ekranie Nie obsługuj Po ustawieniu pozycji Nie obsługuj żądanie będzie kontynuowane bez logowania jednokrotnego. Mapowanie >tokenu na użytkownikaNazwa konta preferred_usernameSkopiuj i wklej tę wartość w ustawieniu.

Ten token określa, że wartość atrybutu Entrapreferred_usernamejest używana dla wartości Nazwa konta konta systemu macOS.Mapowanie >tokenu na użytkownikaImię i nazwisko nameSkopiuj i wklej tę wartość w ustawieniu.

Ten token określa, że oświadczenie Entranamejest używane dla wartości Pełna nazwa konta systemu macOS.Identyfikator zespołu UBF8T346G9Skopiuj i wklej tę wartość w ustawieniu.

Ten identyfikator jest identyfikatorem zespołu rozszerzenia aplikacji wtyczki logowania jednokrotnego przedsiębiorstwa.Type Przekierowanie Adresy URL Skopiuj i wklej wszystkie następujące adresy URL: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Jeśli środowisko musi zezwalać na domeny suwerennej chmury, takie jak Azure Government lub Azure China 21Vianet, dodaj również następujące adresy URL:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comTe prefiksy adresów URL to dostawcy tożsamości, którzy wykonują rozszerzenia aplikacji logowania jednokrotnego. Adresy URL są wymagane dla ładunków przekierowania i są ignorowane w przypadku ładunków poświadczeń .

Aby uzyskać więcej informacji na temat tych adresów URL, przejdź do wtyczki logowania jednokrotnego firmy Microsoft Enterprise dla urządzeń firmy Apple.Ważna

Jeśli w środowisku istnieje kombinacja urządzeń z systemami macOS 13 i macOS 14+, skonfigurujmetodę uwierzytelniania jednokrotnego platformy> i ustawienia uwierzytelniania metody uwierzytelniania (przestarzałe) w tym samym profilu.

Gdy profil jest gotowy, wygląda podobnie do następującego przykładu:

Wybierz pozycję Dalej.

W obszarze Tagi zakresu (opcjonalnie) przypisz tag, aby filtrować profil do określonych grup IT, takich jak

US-NC IT TeamlubJohnGlenn_ITDepartment. Aby uzyskać więcej informacji na temat tagów zakresu, przejdź do tematu Używanie ról RBAC i tagów zakresu dla rozproszonej infrastruktury IT.Wybierz pozycję Dalej.

W obszarze Przypisania wybierz grupy użytkowników lub urządzeń, które odbierają Twój profil. W przypadku urządzeń z koligacją użytkownika przypisz je do użytkowników lub grup użytkowników. W przypadku urządzeń z wieloma użytkownikami zarejestrowanymi bez koligacji użytkownika przypisz je do urządzeń lub grup urządzeń.

Ważna

W przypadku ustawień logowania jednokrotnego platformy na urządzeniach z koligacją użytkownika nie jest obsługiwane przypisywanie ich do grup urządzeń lub filtrów. W przypadku korzystania z przypisania grupy urządzeń lub przypisania grupy użytkowników z filtrami na urządzeniach z koligacją użytkownika użytkownik może nie mieć dostępu do zasobów chronionych przez dostęp warunkowy. Ten problem może wystąpić:

- Jeśli ustawienia logowania jednokrotnego platformy są stosowane niepoprawnie. Lub

- Jeśli aplikacja Portal firmy pomija rejestrację urządzenia Microsoft Entra, gdy logowanie jednokrotne platformy nie jest włączone.

Aby uzyskać więcej informacji na temat przypisywania profilów, przejdź do tematu Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście profilów.

Następnym razem, gdy urządzenie sprawdzi dostępność aktualizacji konfiguracji, skonfigurowane ustawienia zostaną zastosowane.

Krok 3. Wdrażanie aplikacji Portal firmy dla systemu macOS

Aplikacja Portal firmy dla systemu macOS wdraża i instaluje wtyczkę logowania jednokrotnego firmy Microsoft Enterprise. Ta wtyczka umożliwia logowanie jednokrotne platformy.

Za pomocą Intune możesz dodać aplikację Portal firmy i wdrożyć ją jako wymaganą aplikację na urządzeniach z systemem macOS:

- Dodawanie aplikacji Portal firmy dla systemu macOS zawiera listę kroków.

- Skonfiguruj aplikację Portal firmy, aby zawierała informacje o organizacji (opcjonalnie). Aby uzyskać instrukcje, przejdź do tematu How to configure the Intune — Portal firmy apps, Portal firmy website, and Intune app (Jak skonfigurować aplikacje Intune — Portal firmy, Portal firmy witrynę internetową i aplikację Intune).

Nie ma żadnych konkretnych kroków konfigurowania aplikacji dla logowania jednokrotnego platformy. Upewnij się, że najnowsza aplikacja Portal firmy została dodana do Intune i wdrożona na urządzeniach z systemem macOS.

Jeśli masz zainstalowaną starszą wersję aplikacji Portal firmy, logowanie jednokrotne platformy kończy się niepowodzeniem.

Krok 4. Rejestrowanie urządzeń i stosowanie zasad

Aby korzystać z logowania jednokrotnego platformy, urządzenia muszą być zarejestrowane w usłudze MDM w Intune przy użyciu jednej z następujących metod:

W przypadku urządzeń należących do organizacji można:

- Utwórz zasady automatycznej rejestracji urządzeń przy użyciu programu Apple Business Manager lub Apple School Manager.

- Utwórz zasady rejestracji bezpośredniej przy użyciu programu Apple Configurator.

W przypadku urządzeń należących do użytkownika utwórz zasady rejestracji urządzeń . Dzięki tej metodzie rejestracji użytkownicy końcowi otwierają aplikację Portal firmy i logują się przy użyciu Tożsamość Microsoft Entra. Po pomyślnym zalogowaniu obowiązują zasady rejestracji.

W przypadku nowych urządzeń zalecamy wstępne tworzenie i konfigurowanie wszystkich niezbędnych zasad, w tym zasad rejestracji. Następnie, gdy urządzenia są rejestrowane w Intune, zasady są stosowane automatycznie.

W przypadku istniejących urządzeń już zarejestrowanych w Intune przypisz zasady logowania jednokrotnego platformy do użytkowników lub grup użytkowników. Następnym razem, gdy urządzenia zostaną zsynchronizowane lub zaewidencjonowane z usługą Intune, otrzymają utworzone ustawienia zasad logowania jednokrotnego platformy.

Krok 5. Rejestrowanie urządzenia

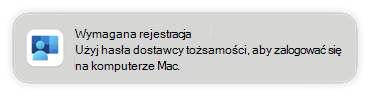

Gdy urządzenie otrzyma zasady, w Centrum powiadomień jest wyświetlane wymagane powiadomienie Rejestracja .

Użytkownicy końcowi wybierają to powiadomienie, logują się do wtyczki Tożsamość Microsoft Entra przy użyciu konta organizacji i w razie potrzeby dokonują uwierzytelniania wieloskładnikowego.

Uwaga

Uwierzytelnianie wieloskładnikowe to funkcja Microsoft Entra. Upewnij się, że uwierzytelnianie wieloskładnikowe jest włączone w dzierżawie. Aby uzyskać więcej informacji, w tym inne wymagania dotyczące aplikacji, przejdź do Microsoft Entra uwierzytelniania wieloskładnikowego.

Po pomyślnym uwierzytelnieniu urządzenie jest Microsoft Entra przyłączone do organizacji, a certyfikat dołączania do miejsca pracy (WPJ) jest powiązany z urządzeniem.

W poniższych artykułach przedstawiono środowisko użytkownika w zależności od metody rejestracji:

- Dołącz urządzenie mac do Tożsamość Microsoft Entra.

- Dołącz urządzenie mac z Tożsamość Microsoft Entra podczas OOBE przy użyciu logowania jednokrotnego platformy systemu macOS.

Krok 6. Potwierdzanie ustawień na urządzeniu

Po zakończeniu rejestracji logowania jednokrotnego platformy możesz potwierdzić skonfigurowanie logowania jednokrotnego platformy. Aby uzyskać instrukcje, przejdź do Tożsamość Microsoft Entra — sprawdź stan rejestracji urządzenia.

Na Intune zarejestrowanych urządzeń możesz również przejść do pozycji Ustawienia>Prywatność i profile zabezpieczeń>. Profil logowania jednokrotnego platformy jest wyświetlany w obszarze com.apple.extensiblesso Profile. Wybierz profil, aby wyświetlić skonfigurowane ustawienia, w tym adresy URL.

Aby rozwiązać problemy z logowaniem jednokrotnym platformy, przejdź do znanych problemów z logowaniem jednokrotnym platformy systemu macOS i rozwiązywania problemów.

Krok 7. Anulowanie przypisania wszelkich istniejących profilów rozszerzeń aplikacji logowania jednokrotnego

Po upewnieniu się, że zasady katalogu ustawień działają, usuń przypisanie wszystkich istniejących profilów rozszerzeń aplikacji logowania jednokrotnego utworzonych przy użyciu szablonu funkcji urządzenia Intune.

Jeśli zachowasz obie zasady, mogą wystąpić konflikty.

Ustawienia rozszerzenia logowania jednokrotnego firmy Microsoft i aplikacji innych niż Microsoft Enterprise

Jeśli wcześniej używano rozszerzenia logowania jednokrotnego przedsiębiorstwa firmy Microsoft i/lub chcesz włączyć logowanie jednokrotne w aplikacjach innych niż Microsoft, dodaj ustawienie Dane rozszerzenia do istniejących zasad wykazu ustawień logowania jednokrotnego platformy.

Ustawienie Dane rozszerzenia jest pojęciem podobnym do otwartego pola tekstowego. możesz skonfigurować wszystkie potrzebne wartości.

W tej sekcji użyjemy ustawienia Dane rozszerzenia , aby:

- Skonfiguruj ustawienia używane w poprzednich zasadach Intune rozszerzenia logowania jednokrotnego przedsiębiorstwa firmy Microsoft.

- Skonfiguruj ustawienia umożliwiające aplikacjom spoza firmy Microsoft korzystanie z logowania jednokrotnego.

W tej sekcji wymieniono minimalne zalecane ustawienia, które należy dodać. W poprzednich zasadach rozszerzenia logowania jednokrotnego przedsiębiorstwa firmy Microsoft można było skonfigurować więcej ustawień. Zalecamy dodanie innych ustawień pary kluczy & wartości skonfigurowanych w poprzednich zasadach rozszerzenia logowania jednokrotnego przedsiębiorstwa firmy Microsoft.

Pamiętaj, że do grup powinna być przypisana tylko jedna zasada logowania jednokrotnego. Dlatego jeśli używasz logowania jednokrotnego platformy, musisz skonfigurować ustawienia logowania jednokrotnego platformy i ustawienia rozszerzenia logowania jednokrotnego w przedsiębiorstwie firmy Microsoft w zasadach wykazu ustawień logowania jednokrotnego platformy utworzonych w kroku 2 — tworzenie zasad logowania jednokrotnego platformy w Intune (w tym artykule).

Poniższe ustawienia są często zalecane do konfigurowania ustawień logowania jednokrotnego, w tym konfigurowania obsługi logowania jednokrotnego dla aplikacji innych niż Microsoft.

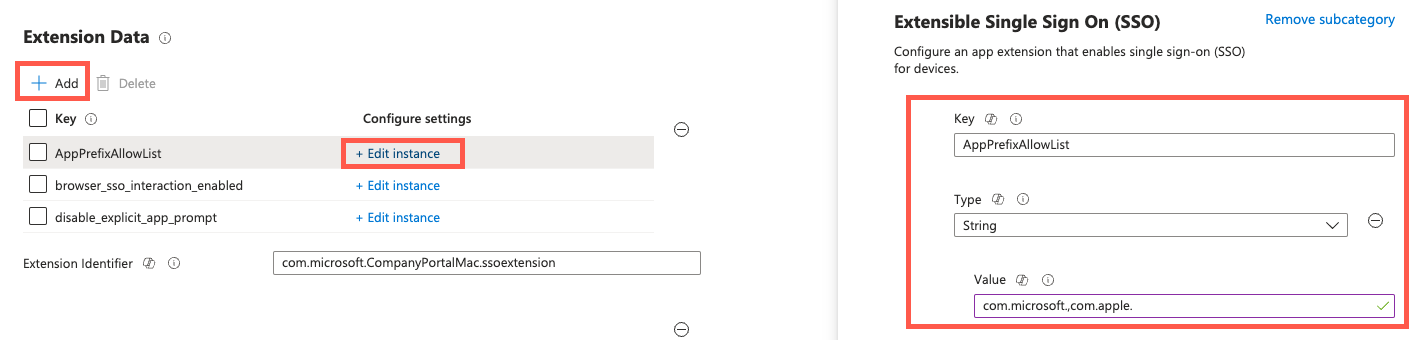

W istniejących zasadach wykazu ustawień logowania jednokrotnego platformy dodaj dane rozszerzenia:

W centrum administracyjnym Intune (Urządzenia>Zarządzajkonfiguracją urządzeń>) wybierz istniejące zasady katalogu ustawień logowania jednokrotnego platformy.

Wobszarze Ustawienia konfiguracjiwłaściwości> wybierz pozycję Edytuj>dodaj ustawienia.

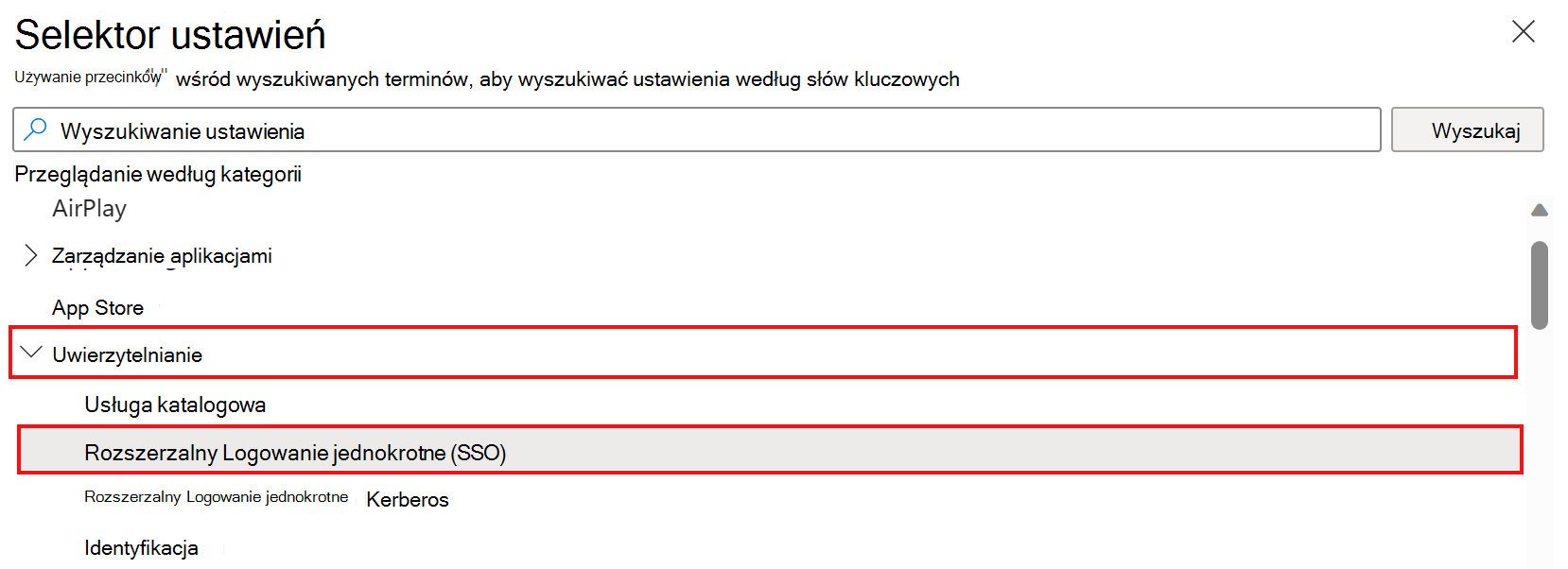

W selektorze ustawień rozwiń węzeł Uwierzytelnianie i wybierz pozycję Rozszerzalne Logowanie jednokrotne (SSO):

Na liście wybierz pozycję Dane rozszerzenia i zamknij selektor ustawień:

W obszarze Dane rozszerzeniadodaj następujące klucze i wartości:

Klucz Wpisać Value Opis AppPrefixAllowList Ciąg com.microsoft.,com.apple.Skopiuj i wklej tę wartość w ustawieniu.

Aplikacja AppPrefixAllowList umożliwia utworzenie listy dostawców aplikacji z aplikacjami, które mogą korzystać z logowania jednokrotnego. W razie potrzeby możesz dodać do tej listy więcej dostawców aplikacji.browser_sso_interaction_enabled Liczba całkowita 1Konfiguruje zalecane ustawienie brokera. disable_explicit_app_prompt Liczba całkowita 1Konfiguruje zalecane ustawienie brokera. W poniższym przykładzie przedstawiono zalecaną konfigurację:

Wybierz pozycję Dalej , aby zapisać zmiany i ukończyć zasady. Jeśli zasady są już przypisane do użytkowników lub grup, te grupy otrzymają zmiany zasad podczas następnej synchronizacji z usługą Intune.

Ustawienia środowiska użytkownika końcowego

Podczas tworzenia profilu katalogu ustawień w kroku 2 — tworzenie zasad logowania jednokrotnego platformy w Intune można skonfigurować bardziej opcjonalne ustawienia.

Poniższe ustawienia pozwalają dostosować środowisko użytkownika końcowego i zapewnić bardziej szczegółową kontrolę nad uprawnieniami użytkownika. Żadne nieudokumentowane ustawienia logowania jednokrotnego platformy nie są obsługiwane.

| Ustawienia logowania jednokrotnego platformy | Dopuszczalne wartości | Zastosowanie |

|---|---|---|

| Nazwa wyświetlana konta | Dowolna wartość ciągu. | Dostosuj nazwę organizacji widoczną dla użytkowników końcowych w powiadomieniach logowania jednokrotnego platformy. |

| Włącz opcję Utwórz użytkownika przy logowaniu | Włącz lub wyłącz. | Zezwalaj dowolnemu użytkownikowi organizacyjnemu na logowanie się do urządzenia przy użyciu swoich poświadczeń Microsoft Entra. Podczas tworzenia nowych kont lokalnych podana nazwa użytkownika i hasło muszą być takie same jak nazwa UPN (user@contoso.com) i hasło użytkownika Tożsamość Microsoft Entra. |

| Nowy tryb autoryzacji użytkownika | Standardowe, Administracja lub grupy | Uprawnienia jednorazowe, które użytkownik ma podczas logowania podczas tworzenia konta przy użyciu logowania jednokrotnego platformy. Obecnie obsługiwane są wartości Standard i Administracja. Przed użyciem trybu standardowego na urządzeniu jest wymagany co najmniej jeden użytkownik Administracja. |

| Tryb autoryzacji użytkownika | Standardowe, Administracja lub grupy | Trwałe uprawnienia, które użytkownik ma podczas logowania za każdym razem, gdy użytkownik uwierzytelnia się przy użyciu logowania jednokrotnego platformy. Obecnie obsługiwane są wartości Standard i Administracja. Przed użyciem trybu standardowego na urządzeniu jest wymagany co najmniej jeden użytkownik Administracja. |

Inne rozwiązania MDM

Możesz skonfigurować logowanie jednokrotne platformy z innymi usługami zarządzania urządzeniami przenośnymi (MDM), jeśli usługa MDM obsługuje logowanie jednokrotne platformy. W przypadku korzystania z innej usługi MDM skorzystaj z następujących wskazówek:

Ustawienia wymienione w tym artykule to ustawienia zalecane przez firmę Microsoft, które należy skonfigurować. Wartości ustawień można skopiować/wkleić z tego artykułu w zasadach usługi MDM.

Kroki konfiguracji w usłudze MDM mogą być różne. Zalecamy współpracę z dostawcą usługi MDM w celu poprawnego skonfigurowania i wdrożenia tych ustawień logowania jednokrotnego platformy.

Rejestracja urządzeń przy użyciu logowania jednokrotnego platformy jest bezpieczniejsza i używa certyfikatów urządzeń powiązanych ze sprzętem. Te zmiany mogą mieć wpływ na niektóre przepływy mdm, takie jak integracja z partnerami zgodności urządzeń.

Należy skontaktować się z dostawcą usługi MDM, aby dowiedzieć się, czy testowane logowanie jednokrotne platformy mdm, certyfikowane, że ich oprogramowanie działa prawidłowo z logiem jednokrotnym platformy, i jest gotowe do obsługi klientów przy użyciu logowania jednokrotnego platformy.

Typowe błędy

Podczas konfigurowania logowania jednokrotnego platformy mogą wystąpić następujące błędy:

10001: misconfiguration in the SSOe payload.Ten błąd może wystąpić, jeśli:

- Istnieje wymagane ustawienie, które nie jest skonfigurowane w profilu katalogu ustawień.

- W skonfigurowanym profilu wykazu ustawień znajduje się ustawienie, które nie ma zastosowania do ładunku typu przekierowania.

Ustawienia uwierzytelniania skonfigurowane w profilu katalogu ustawień są różne dla urządzeń z systemami macOS 13.x i 14.x.

Jeśli w środowisku znajdują się urządzenia z systemami macOS 13 i macOS 14, należy utworzyć jedną zasadę wykazu ustawień i skonfigurować odpowiednie ustawienia uwierzytelniania w tych samych zasadach. Te informacje zostały udokumentowane w kroku 2 — tworzenie zasad logowania jednokrotnego platformy w Intune (w tym artykule).

10002: multiple SSOe payloads configured.Wiele ładunków rozszerzeń logowania jednokrotnego jest stosowanych do urządzenia i jest w konflikcie. Na urządzeniu powinien istnieć tylko jeden profil rozszerzenia, a ten profil powinien być profilem katalogu ustawień.

Jeśli wcześniej utworzono profil rozszerzenia aplikacji logowania jednokrotnego przy użyciu szablonu Funkcje urządzenia, usuń przypisanie tego profilu. Profil wykazu ustawień jest jedynym profilem, który powinien zostać przypisany do urządzenia.

Artykuły pokrewne

- Omówienie logowania jednokrotnego platformy systemu macOS (wersja zapoznawcza)

- Wtyczka logowania jednokrotnego w przedsiębiorstwie firmy Microsoft

- Korzystanie z rozszerzenia aplikacji microsoft Enterprise SSO na urządzeniach z systemem macOS

- Co to jest podstawowy token odświeżania (PRT)?

- Znane problemy i rozwiązywanie problemów z logowaniem jednokrotnym platformy macOS