Konfigurowanie tymczasowego kodu dostępu celem zarejestrowania metod uwierzytelniania bezhasłowego

Metody uwierzytelniania bez hasła, takie jak hasło (FIDO2), umożliwiają użytkownikom bezpieczne logowanie bez hasła. Użytkownicy mogą uruchamiać metody bez hasła na jeden z dwóch sposobów:

- Korzystanie z istniejących metod uwierzytelniania wieloskładnikowego firmy Microsoft

- Użyj tymczasowego przepustki dostępu

Dostęp tymczasowy (TAP) to ograniczony czasowo kod dostępu, który można skonfigurować do pojedynczego użycia lub wielu logów. Użytkownicy mogą zalogować się przy użyciu interfejsu TAP, aby dołączyć inne metody uwierzytelniania bez hasła. Funkcja TAP ułatwia również odzyskiwanie, gdy użytkownik traci lub zapomina o silnej metodzie uwierzytelniania.

W tym artykule przedstawiono sposób włączania i używania interfejsu TAP przy użyciu centrum administracyjnego firmy Microsoft Entra. Możesz również wykonać te akcje przy użyciu interfejsów API REST.

Włącz zasady dostępu tymczasowego

Zasady TAP definiują ustawienia, takie jak okres istnienia przepustek utworzonych w dzierżawie, oraz użytkowników i grupy, które mogą logować się przy użyciu TAP.

Aby użytkownicy mogli zalogować się przy użyciu interfejsu TAP, należy włączyć tę metodę w zasadach Metody uwierzytelniania i wybrać, którzy użytkownicy i grupy mogą się zalogować przy użyciu interfejsu TAP.

Chociaż możesz utworzyć interfejs TAP dla dowolnego użytkownika, tylko użytkownicy uwzględnieni w zasadach mogą się z nim zalogować. Aby zaktualizować zasady uwierzytelniania TAP, musisz mieć rolę administratora zasad uwierzytelniania .

Aby skonfigurować funkcję TAP w zasadach metod uwierzytelniania:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

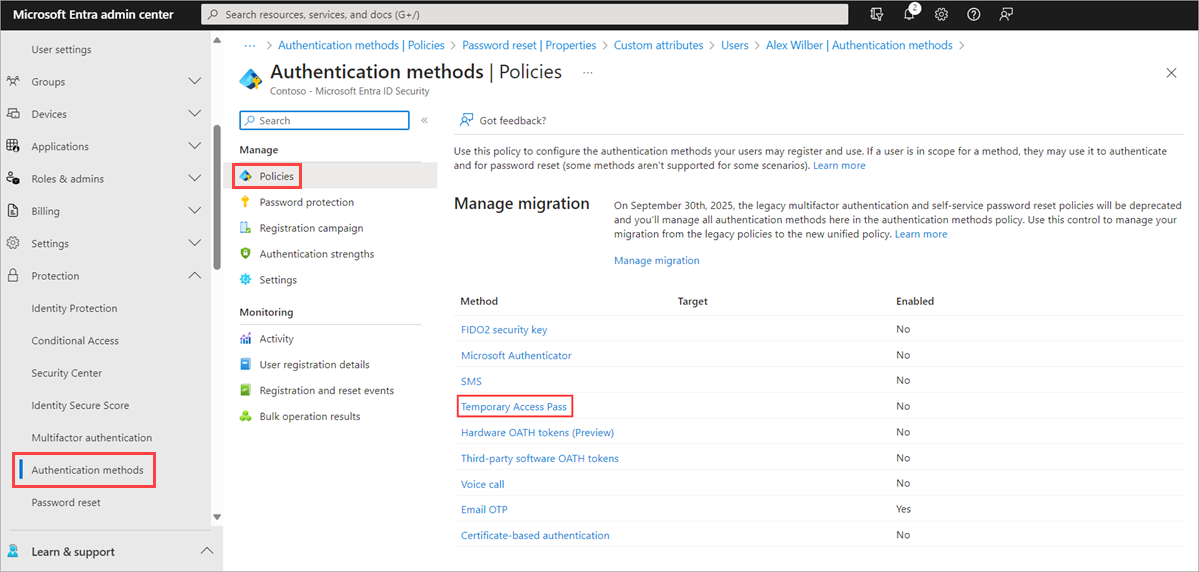

Przejdź do strony Ochrona>Metody uwierzytelniania>Zasady.

Z listy dostępnych metod uwierzytelniania wybierz pozycję Dostęp tymczasowy — dostęp próbny.

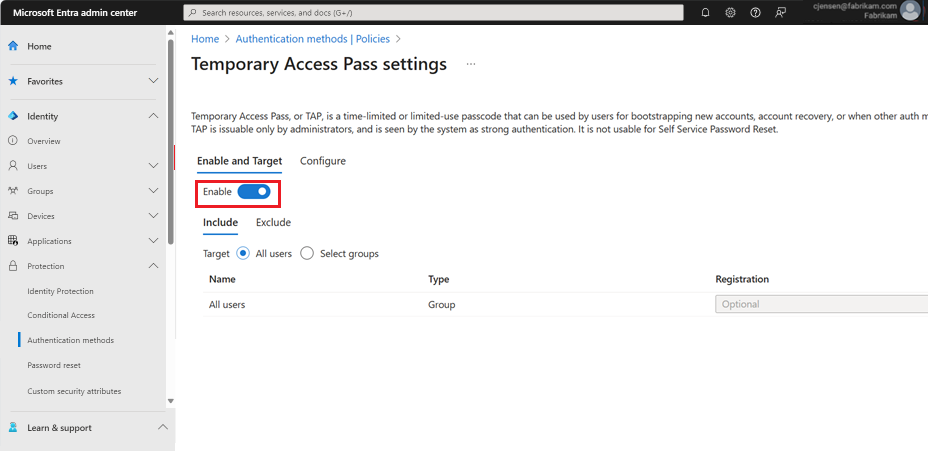

Wybierz pozycję Włącz, a następnie wybierz użytkowników do uwzględnienia lub wykluczenia z tej polityki.

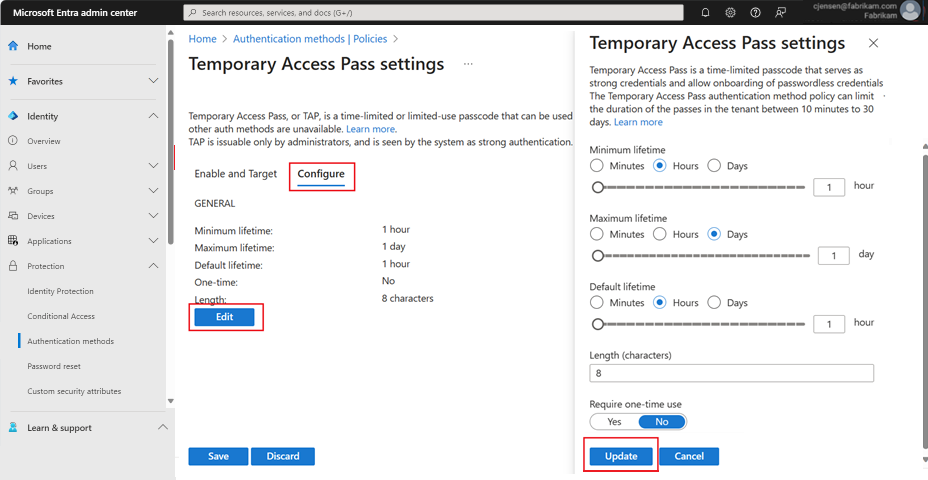

(Opcjonalnie) Wybierz pozycję Skonfiguruj, aby zmodyfikować domyślne ustawienia dostępu tymczasowego, takie jak ustawienie maksymalnego okresu istnienia lub długości, a następnie wybierz pozycję Update.

Wybierz pozycję Zapisz , aby zastosować zasady.

Wartość domyślna i zakres dozwolonych wartości są opisane w poniższej tabeli.

Ustawienie Wartości domyślne Dozwolone wartości Komentarze Minimalny okres istnienia 1 godzina 10 – 43 200 Minut (30 dni) Minimalna liczba minut, przez które TAP jest ważny. Maksymalny okres istnienia 8 godzin 10 – 43 200 Minut (30 dni) Maksymalna liczba minut, przez które naciśnięcie przycisku TAP jest prawidłowe. Domyślny okres istnienia 1 godzina 10 – 43 200 Minut (30 dni) Indywidualne przepustki mieszczące się w zdefiniowanym przez politykę minimalnym i maksymalnym okresie istnienia mogą zastąpić wartość domyślną. Jednorazowe użycie Fałsz Prawda/fałsz Gdy polityka jest ustawiona na wartość false, przepustki w kontekście najemcy mogą być używane raz lub wielokrotnie w okresie ich ważności (maksymalny czas obowiązywania). Wymuszając jednorazowe użycie w polityce TAP, wszystkie przepustki utworzone w dzierżawcy są jednorazowe. Długość 8 8–48 znaków Definiuje długość kodu dostępu.

Tymczasowy kod dostępu

Po włączeniu zasad TAP można utworzyć zasady TAP dla użytkowników w usłudze Microsoft Entra ID. Poniższe role mogą wykonywać różne czynności związane z TAP.

- Administratorzy Uprzywilejowanego Uwierzytelniania mogą tworzyć, usuwać i przeglądać TAP dla administratorów i członków (z wyjątkiem ich samych).

- Administratorzy uwierzytelniania mogą tworzyć, usuwać i wyświetlać TAP dla członków (z wyjątkiem siebie).

- Administratorzy zasad uwierzytelniania mogą włączyć TAP, dołączać lub wykluczać grupy i edytować politykę metod uwierzytelniania.

- Global Readers może wyświetlać szczegóły TAP dla użytkownika (bez odczytywania samego kodu).

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator uwierzytelniania.

Przejdź do Tożsamość>Użytkownicy.

Wybierz użytkownika, dla którego chcesz utworzyć TAP.

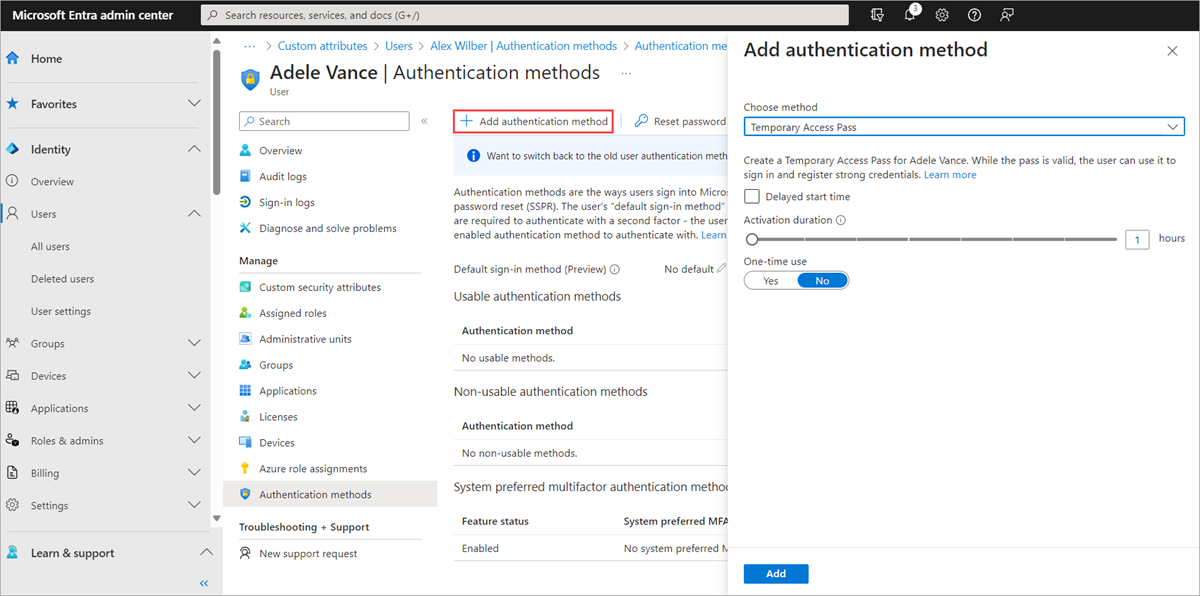

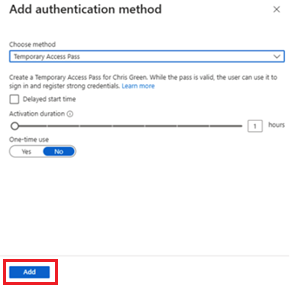

Wybierz Metody uwierzytelniania i wybierz pozycję Dodaj metodę uwierzytelniania.

Wybierz pozycję Dostęp tymczasowy — dostęp próbny.

Zdefiniuj niestandardowy czas aktywacji lub czas trwania i wybierz pozycję Dodaj.

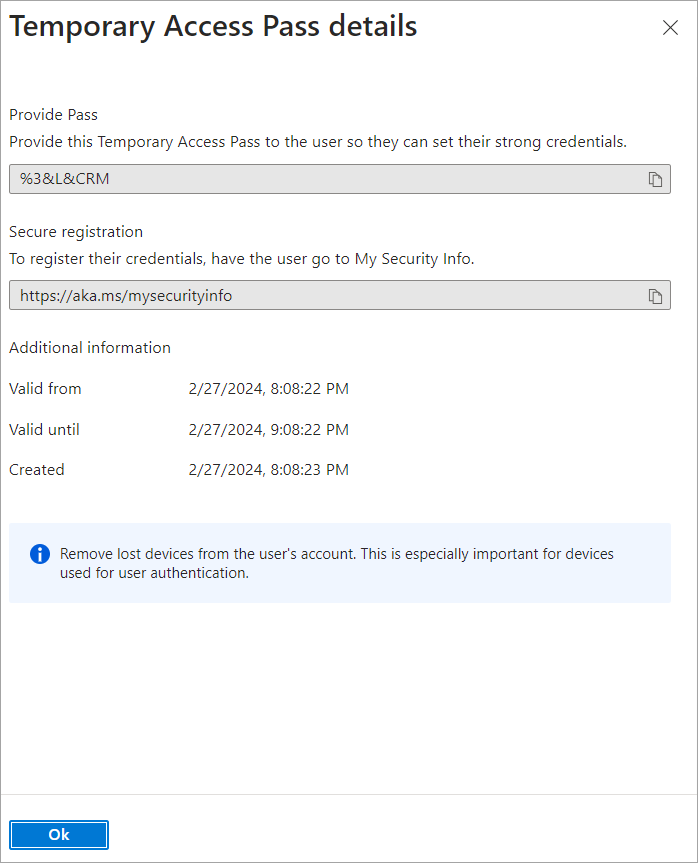

Po dodaniu zostaną wyświetlone szczegóły interfejsu TAP.

Ważne

Zanotuj rzeczywistą wartość TAP, ponieważ podajesz tę wartość użytkownikowi. Nie można wyświetlić tej wartości po wybraniu przycisku OK.

Po zakończeniu wybierz przycisk OK .

Poniższe polecenia pokazują, jak utworzyć i uzyskać interfejs TAP przy użyciu programu PowerShell.

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

Aby uzyskać więcej informacji, zobacz New-MgUserAuthenticationTemporaryAccessPassMethod i Get-MgUserAuthenticationTemporaryAccessPassMethod.

Używanie tymczasowego dostępu

Najczęstszym zastosowaniem interfejsu TAP jest zarejestrowanie szczegółów uwierzytelniania przez użytkownika podczas pierwszej konfiguracji logowania lub urządzenia bez konieczności wykonywania dodatkowych monitów o zabezpieczenia. Metody uwierzytelniania są rejestrowane pod adresem https://aka.ms/mysecurityinfo. Użytkownicy mogą również aktualizować istniejące metody uwierzytelniania tutaj.

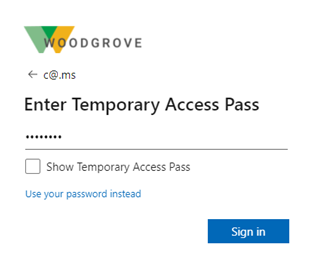

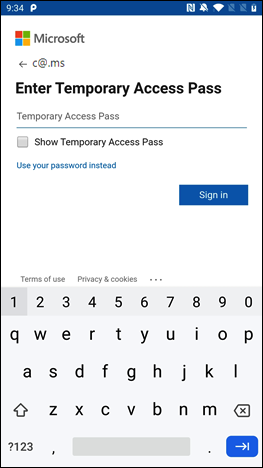

Otwórz przeglądarkę internetową i wejdź na stronę https://aka.ms/mysecurityinfo.

Wprowadź nazwę UPN konta, dla którego utworzono interfejs TAP, na przykład tapuser@contoso.com.

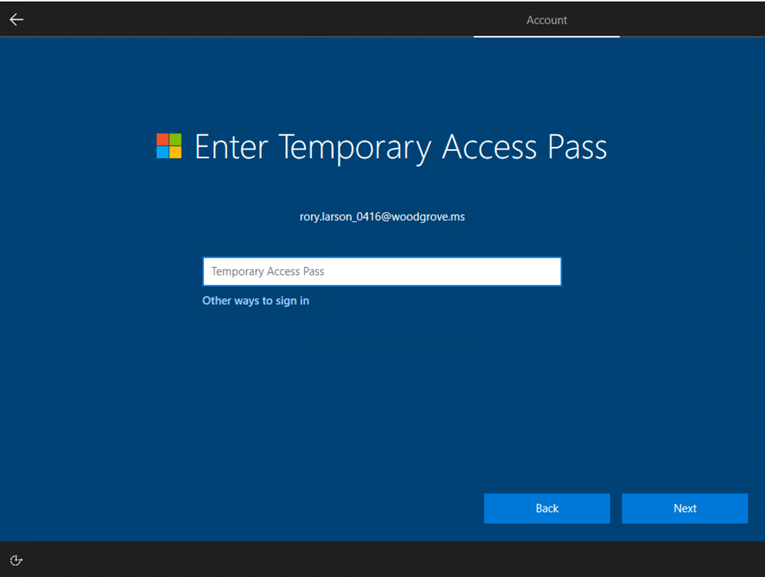

Jeśli użytkownik jest uwzględniony w polityce TAP, zobaczy ekran umożliwiający wprowadzenie swojego TAP.

W centrum administracyjnym Microsoft Entra wprowadź TAP, który został wyświetlony.

Uwaga

W przypadku domen federacyjnych preferowany jest interfejs TAP niż federacja. Użytkownik z TAP dokonuje uwierzytelnienia w Microsoft Entra ID i nie jest przekierowywany do federacyjnego dostawcy tożsamości (IdP).

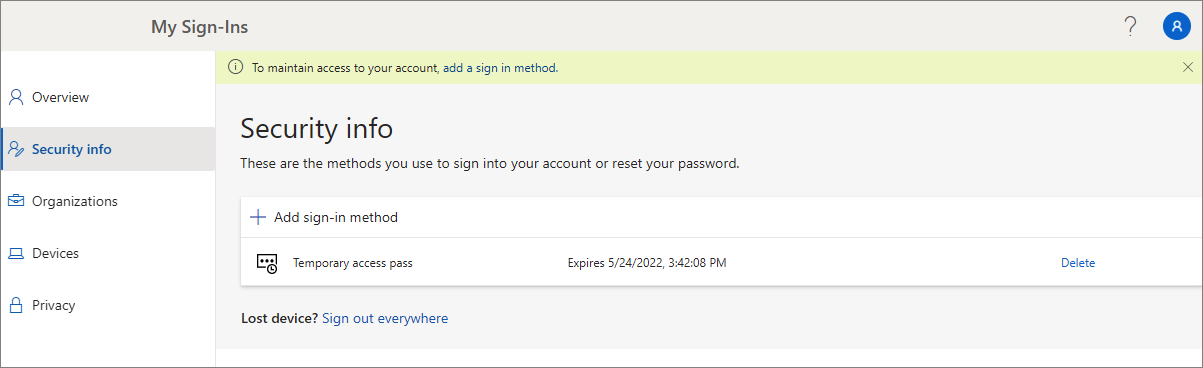

Użytkownik jest teraz zalogowany i może zaktualizować lub zarejestrować metodę, taką jak klucz zabezpieczeń FIDO2. Użytkownicy, którzy aktualizują swoje metody uwierzytelniania z powodu utraty poświadczeń lub urządzenia, powinni upewnić się, że usuwają stare metody uwierzytelniania. Użytkownicy mogą również nadal logować się przy użyciu hasła; naciśnięcie przycisku TAP nie zastępuje hasła użytkownika.

Zarządzanie użytkownikami Tymczasowego Kodu Dostępu

Użytkownicy zarządzający informacjami o zabezpieczeniach na https://aka.ms/mysecurityinfo zobaczą wpis dotyczący Tymczasowej Przepustki Dostępu. Jeśli użytkownik nie ma żadnych innych zarejestrowanych metod, otrzyma baner w górnej części ekranu z informacją o dodaniu nowej metody logowania. Użytkownicy mogą również zobaczyć czas wygaśnięcia TAP i usunąć TAP, jeśli nie jest już potrzebny.

Konfiguracja urządzenia z systemem Windows

Użytkownicy z interfejsem TAP mogą nawigować po procesie instalacji w systemie Windows 10 i 11, aby wykonywać operacje dołączania urządzeń i konfigurować Windows Hello dla firm. Użycie funkcji TAP do konfigurowania Windows Hello dla firm różni się w zależności od stanu przyłączonego urządzeń.

W przypadku urządzeń przyłączonych do identyfikatora Entra firmy Microsoft:

- Podczas procesu konfigurowania przyłączania do domeny użytkownicy mogą uwierzytelniać się przy użyciu interfejsu TAP (bez hasła wymaganego) w celu dołączenia urządzenia i zarejestrowania Windows Hello dla firm.

- Na już dołączonych urządzeniach użytkownicy muszą najpierw uwierzytelnić się przy użyciu innej metody, takiej jak hasło, karta inteligentna lub klucz FIDO2, przed użyciem funkcji TAP w celu skonfigurowania funkcji Windows Hello dla firm.

- Jeśli funkcja logowania do sieci Web w systemie Windows jest również włączona, użytkownik może użyć funkcji TAP, aby zalogować się na urządzeniu. Jest to przeznaczone tylko do ukończenia początkowej konfiguracji urządzenia lub odzyskiwania, gdy użytkownik nie wie lub nie ma hasła.

W przypadku urządzeń przyłączonych hybrydowo użytkownicy muszą najpierw uwierzytelnić się przy użyciu innej metody, takiej jak hasło, karta inteligentna lub klucz FIDO2, przed użyciem funkcji TAP w celu skonfigurowania Windows Hello dla firm.

Korzystanie z interfejsu TAP z aplikacją Microsoft Authenticator

Użytkownicy mogą również użyć swojego interfejsu TAP, aby zarejestrować aplikację Microsoft Authenticator na swoim koncie. Dodając konto służbowe lub szkolne i logując się za pomocą TAP, użytkownicy mogą rejestrować zarówno klucze dostępu, jak i konfigurować logowanie telefonem bez hasła bezpośrednio z aplikacji Authenticator.

Aby uzyskać więcej informacji, zobacz Dodawanie konta służbowego do aplikacji Microsoft Authenticator.

Dostęp gościa

Możesz dodać TAP jako metodę uwierzytelniania dla wewnętrznego gościa, ale nie dla innych typów gości. Wewnętrzny gość ma obiekt użytkownika UserType ustawiony na gościa . Mają metody uwierzytelniania zarejestrowane w usłudze Microsoft Entra ID. Aby uzyskać więcej informacji na temat gości wewnętrznych i innych kont gości, zobacz właściwości użytkownika-gościa B2B.

Jeśli spróbujesz dodać Tymczasowy dostęp (TAP) do zewnętrznego konta gościa w centrum administracyjnym Microsoft Entra lub w Microsoft Graph, zostanie wyświetlony komunikat o błędzie informujący, że nie można dodać Tymczasowego dostępu do zewnętrznego użytkownika-gościa.

Zewnętrzni użytkownicy-goście mogą logować się do dzierżawy zasobów przy użyciu TAP wystawionego przez swoją dzierżawę domową, jeśli TAP spełnia wymagania dotyczące uwierzytelniania dzierżawy domowej i skonfigurowano zasady dostępu międzydzierżawowego, aby ufać MFA z dzierżawy domowej użytkowników. Zobacz Zarządzanie ustawieniami dostępu międzydzierżawowego na potrzeby współpracy B2B.

Wygaśnięcie

Nie można użyć wygasłego lub usuniętego interfejsu TAP na potrzeby uwierzytelniania interakcyjnego ani nieinterakcyjnego.

Użytkownicy muszą ponownie uwierzytelniać się przy użyciu różnych metod uwierzytelniania po wygaśnięciu lub usunięciu interfejsu TAP.

Okres istnienia tokenu (token sesji, token odświeżania, token dostępu itd.) uzyskany przy użyciu logowania TAP jest ograniczony do czasu trwania TAP. Po wygaśnięciu TAP prowadzi to do wygaśnięcia powiązanego tokenu.

Usuń wygasły tymczasowy dostęp

W obszarze Metody uwierzytelniania dla użytkownika kolumna szczegółów pokazuje, kiedy TAP wygasł. Możesz usunąć wygasły TAP, postępując zgodnie z poniższymi krokami:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator uwierzytelniania.

- Przejdź do Tożsamość>Użytkownicy, wybierz użytkownika, takiego jak Tap User, a następnie wybierz Metody uwierzytelniania.

- Po prawej stronie metody uwierzytelniania Dostępu tymczasowego, która jest wyświetlana na liście, wybierz Usuń.

Możesz również użyć programu PowerShell:

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

Aby uzyskać więcej informacji, zobacz Remove-MgUserAuthenticationTemporaryAccessPassMethod.

Zamień tymczasową przepustkę dostępu

- Każdy użytkownik może mieć tylko jeden TAP. Kod dostępu może być używany w okresie rozpoczęcia i zakończenia TAP.

- Jeśli użytkownik potrzebuje nowego TAP:

- Jeśli istniejący interfejs TAP jest prawidłowy, administrator może utworzyć nowy interfejs TAP, aby zastąpić istniejący prawidłowy interfejs TAP.

- Jeśli istniejący TAP wygasł, nowy TAP zastępuje ten obecny.

Aby uzyskać więcej informacji na temat standardów NIST w zakresie wdrażania i przywracania, zobacz Specjalna Publikacja NIST 800-63A.

Ograniczenia

Należy pamiętać o następujących ograniczeniach:

- W przypadku używania jednorazowego TAP-a do rejestrowania metody bez hasła, takiej jak klucz zabezpieczeń FIDO2 lub logowanie telefoniczne, użytkownik musi ukończyć rejestrację w ciągu 10 minut od użycia TAP-a. To ograniczenie nie dotyczy TAP, którego można używać więcej niż raz.

- Użytkownicy, których dotyczą zasady rejestracji samoobsługowego resetowania hasła (SSPR) lub zasady rejestracji uwierzytelniania wieloskładnikowego Microsoft Entra ID Protection, muszą zarejestrować swoje metody uwierzytelniania po zalogowaniu się za pomocą przeglądarki z wykorzystaniem TAP. Użytkownicy w zakresie tych zasad są przekierowywani do trybu przerwania połączonej rejestracji. To środowisko nie obsługuje obecnie rejestracji fiDO2 i logowania telefonicznego.

- Nie można użyć interfejsu TAP z rozszerzeniem serwera polityki sieciowej (NPS) i adapterem usług Active Directory Federation Services (AD FS).

- Replikacja zmian może potrwać kilka minut. Z tego powodu, po dodaniu TAP do konta, może upłynąć trochę czasu, aż monit się pojawi. Z tego samego powodu po wygaśnięciu interfejsu TAP użytkownicy mogą nadal widzieć monit o naciśnięcie przycisku TAP.

Rozwiązywanie problemów

- Jeśli użytkownikowi nie zaproponowano TAP podczas logowania:

- Upewnij się, że użytkownik jest objęty zakresem TAP w zasadach dotyczących metod uwierzytelniania.

- Upewnij się, że użytkownik ma prawidłowy TAP, a jeśli jest przeznaczony do jednorazowego użycia, nie został jeszcze użyty.

- Jeśli logowanie tymczasowym dostępem zostało zablokowane z powodu polityki poświadczeń użytkownika pojawia się podczas logowania przy użyciu TAP:

- Sprawdź, czy użytkownik znajduje się w zakresie zasad TAP

- Upewnij się, że użytkownik nie ma TAP do wielu użyć, podczas gdy zasady dotyczące metod uwierzytelniania wymagają jednorazowego użycia TAP.

- Sprawdź, czy jednorazowy kod dostępu TAP był już użyty.

- Jeśli podczas próby dodania Tymczasowego Klucza Dostępu do zewnętrznego użytkownika-gościa pojawi się komunikat, że nie można go dodać jako metody uwierzytelniania, oznacza to, że konto jest gościem zewnętrznym. Zarówno wewnętrzne, jak i zewnętrzne konta gości mają możliwość dodania TAP do logowania w centrum administracyjnym Microsoft Entra oraz w interfejsach API Microsoft Graph. Jednak tylko kontom wewnętrznych gości można wydać TAP.