Jak skonfigurować uwierzytelnianie oparte na certyfikatach firmy Microsoft

Uwierzytelnianie oparte na certyfikatach Microsoft Entra (CBA) umożliwia organizacjom konfigurowanie dzierżaw Microsoft Entra w celu zezwolenia lub wymagania od użytkowników uwierzytelniania za pomocą certyfikatów X.509 utworzonych przez infrastrukturę kluczy publicznych przedsiębiorstwa na potrzeby logowania się do aplikacji i przeglądarki. Ta funkcja umożliwia organizacjom wdrażanie nowoczesnego uwierzytelniania bez hasła odpornego na wyłudzanie informacji przy użyciu certyfikatu x.509.

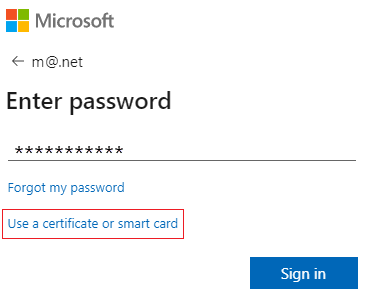

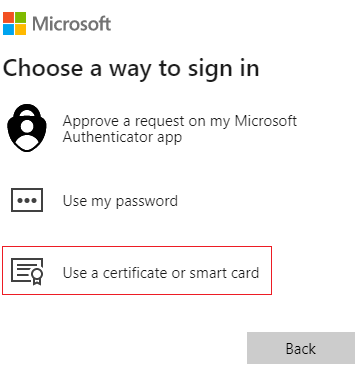

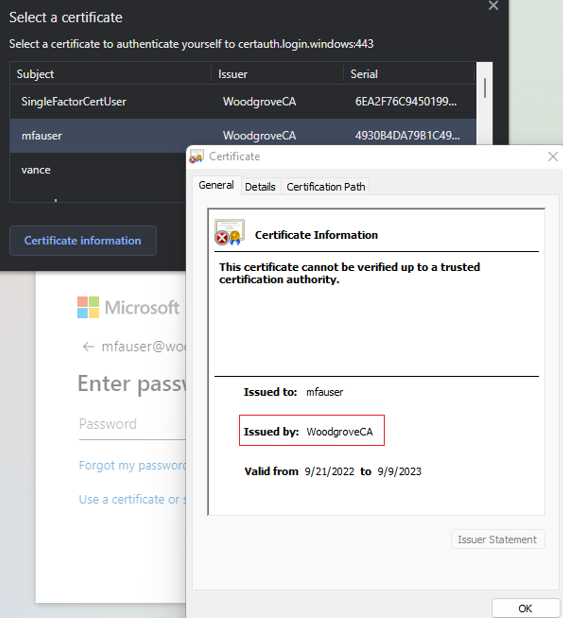

Podczas logowania użytkownicy widzą również opcję uwierzytelniania przy użyciu certyfikatu zamiast wprowadzania hasła. Jeśli na urządzeniu znajduje się wiele pasujących certyfikatów, użytkownik może wybrać, którego certyfikatu użyć. Certyfikat jest weryfikowany względem konta użytkownika, a jeśli weryfikacja zakończy się powodzeniem, użytkownik loguje się.

Postępuj zgodnie z tymi instrukcjami, aby skonfigurować i używać usługi Microsoft Entra CBA dla klientów w planach Office 365 Enterprise i Rządu USA. Powinieneś mieć już skonfigurowaną infrastrukturę kluczy publicznych (PKI).

Wymagania wstępne

Upewnij się, że są spełnione następujące wymagania wstępne:

- Skonfiguruj co najmniej jeden urząd certyfikacji (CA) i wszystkie pośrednie urzędy certyfikacji w identyfikatorze Entra firmy Microsoft.

- Użytkownik musi mieć dostęp do certyfikatu użytkownika (wystawionego z zaufanej infrastruktury kluczy publicznych skonfigurowanych w dzierżawie) przeznaczonego do uwierzytelniania klienta względem identyfikatora Entra firmy Microsoft.

- Każdy urząd certyfikacji powinien mieć listę odwołania certyfikatów (CRL), do których można odwoływać się z internetowych adresów URL. Jeśli zaufany urząd certyfikacji nie ma skonfigurowanej listy CRL, identyfikator Entra firmy Microsoft nie wykonuje sprawdzania listy CRL, odwołanie certyfikatów użytkownika nie działa, a uwierzytelnianie nie jest blokowane.

Ważne

Upewnij się, że infrastruktura kluczy publicznych jest bezpieczna i nie można jej łatwo złamać. W przypadku naruszenia zabezpieczeń osoba atakująca może utworzyć i podpisać certyfikaty klienta oraz naruszyć bezpieczeństwo dowolnego użytkownika w dzierżawie, zarówno tych synchronizowanych z lokalnej infrastruktury, jak i użytkowników korzystających wyłącznie z chmury. Jednak silna strategia ochrony klucza, wraz z innymi mechanizmami kontroli fizycznej i logicznej, takimi jak karty aktywacji modułu HSM lub tokeny do bezpiecznego przechowywania artefaktów, może zapewnić szczegółową ochronę, aby zapobiec atakom zewnętrznym lub zagrożeniom poufnym przed naruszeniem integralności infrastruktury kluczy publicznych. Aby uzyskać więcej informacji, zobacz Zabezpieczanie PKI (Infrastruktury Kluczy Publicznych).

Ważne

Zapoznaj się z zaleceniami firmy Microsoft dotyczącymi najlepszych rozwiązań dotyczących kryptografii firmy Microsoft dotyczących wyboru algorytmu, długości klucza i ochrony danych. Upewnij się, że używasz jednego z zalecanych algorytmów, długości klucza i zatwierdzonych krzywych NIST.

Ważne

W ramach bieżących ulepszeń zabezpieczeń punkty końcowe platformy Azure/M365 dodają obsługę protokołu TLS1.3, a ten proces powinien potrwać kilka miesięcy, aby pokryć tysiące punktów końcowych usługi na platformie Azure/M365. Obejmuje to punkt końcowy Microsoft Entra używany do uwierzytelniania opartego na certyfikatach (CBA) przez Microsoft *.certauth.login.microsoftonline.com oraz *.certauth.login.microsoftonline.us. Protokół TLS 1.3 to najnowsza wersja najbardziej wdrożonego protokołu zabezpieczeń Internetu, który szyfruje dane w celu zapewnienia bezpiecznego kanału komunikacyjnego między dwoma punktami końcowymi. Protokół TLS 1.3 eliminuje przestarzałe algorytmy kryptograficzne, zwiększa bezpieczeństwo starszych wersji i ma na celu szyfrowanie możliwie największej ilości uzgadniania. Zdecydowanie zalecamy deweloperom rozpoczęcie testowania protokołu TLS 1.3 w aplikacjach i usługach.

Uwaga

Podczas oceniania infrastruktury kluczy publicznych ważne jest przejrzenie zasad wystawiania certyfikatów i ich egzekwowania. Jak wspomniano, dodanie urzędów certyfikacji (CA) do konfiguracji Microsoft Entra pozwala na to, aby certyfikaty wydane przez te urzędy certyfikacji mogły uwierzytelniać dowolnego użytkownika w usłudze Microsoft Entra ID. Z tego powodu ważne jest, aby wziąć pod uwagę, jak i kiedy urzędy certyfikacji mogą wystawiać certyfikaty oraz jak implementują identyfikatory wielokrotnego użytku. Jeśli administratorzy muszą zapewnić, że tylko określony certyfikat może być używany do uwierzytelniania użytkownika, administratorzy powinni używać wyłącznie powiązań o wysokiej koligacji, aby zapewnić wyższy poziom pewności, że tylko określony certyfikat jest w stanie uwierzytelnić użytkownika. Aby uzyskać więcej informacji, zobacz powiązania o wysokiej koligacji.

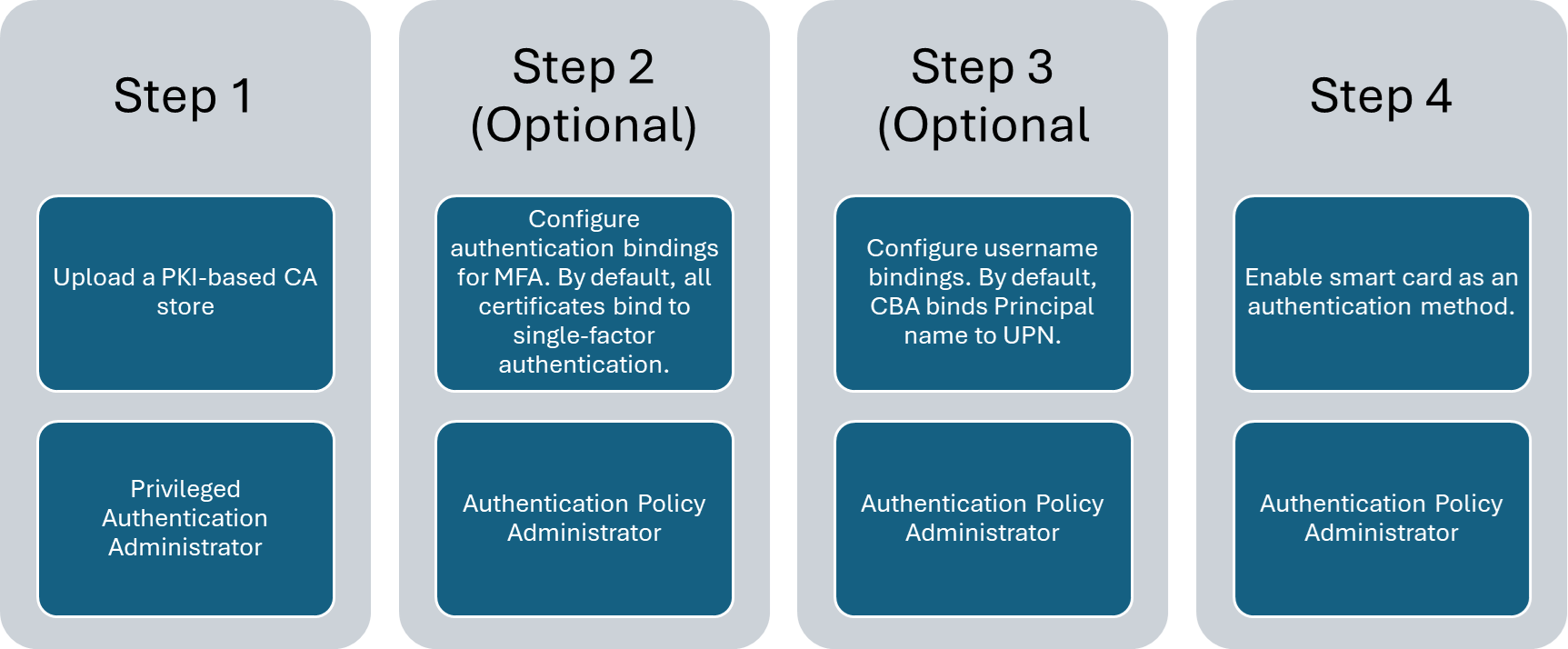

Kroki konfigurowania i testowania usługi Microsoft Entra CBA

Przed włączeniem programu Microsoft Entra CBA należy wykonać pewne czynności konfiguracyjne. Najpierw administrator musi skonfigurować zaufane urzędy certyfikacji wystawiające certyfikaty użytkowników. Jak pokazano na poniższym diagramie, używamy kontroli dostępu opartej na rolach, aby upewnić się, że do wprowadzania zmian są potrzebne tylko najmniej uprzywilejowani administratorzy.

Ważne

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Ta praktyka pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to wysoce uprzywilejowana rola, która powinna być ograniczona do scenariuszy awaryjnych lub gdy nie można użyć istniejącej roli.

Opcjonalnie można również skonfigurować powiązania uwierzytelniania w celu mapowania certyfikatów na uwierzytelnianie jednoskładnikowe lub wieloskładnikowe oraz skonfigurować powiązania nazw użytkowników, aby zamapować pole certyfikatu na atrybut obiektu użytkownika. Administratorzy zasad uwierzytelniania mogą konfigurować ustawienia związane z użytkownikiem. Po zakończeniu wszystkich konfiguracji włącz usługę Microsoft Entra CBA u dzierżawcy.

Krok 1. Konfigurowanie urzędów certyfikacji przy użyciu magazynu zaufania opartego na infrastrukturze kluczy publicznych (wersja zapoznawcza)

Firma Entra ma nowy sklep zaufania oparty na infrastrukturze kluczy publicznych (PKI) od urzędów certyfikacji (CA). Magazyn zaufania CA oparty na PKI przechowuje urzędy certyfikacji w kontenerze dla każdej innej infrastruktury PKI. Administratorzy mogą łatwiej zarządzać urzędami certyfikacji w kontenerze opartym na infrastrukturze kluczy publicznych (PKI) niż w jednej, płaskiej liście urzędów certyfikacji.

Magazyn zaufania oparty na infrastrukturze klucza publicznego ma wyższe limity dla liczby urzędów certyfikacji oraz rozmiaru każdego pliku CA. Magazyn zaufania oparty na infrastrukturze PKI obsługuje maksymalnie 250 urzędów certyfikacji, przy czym rozmiar każdego obiektu urzędu certyfikacji wynosi 8 KB. Silnie zalecamy użycie nowego magazynu zaufania opartego na infrastrukturze kluczy publicznych (PKI) do przechowywania urzędów certyfikacji, ponieważ jest to rozwiązanie skalowalne i obsługuje nowe funkcje, takie jak wskazówki dotyczące wystawców.

Uwaga

Jeśli używasz starego magazynu zaufania do konfigurowania urzędów certyfikacji, zalecamy skonfigurowanie magazynu zaufania opartego na infrastrukturze kluczy publicznych.

Administrator musi skonfigurować zaufane urzędy certyfikacji wystawiające certyfikaty użytkowników. Do wprowadzania zmian potrzebne są tylko administratorzy z najniższymi uprawnieniami. Repozytorium zaufania oparte na infrastrukturze kluczy publicznych ma rolę RBAC Administrator Uwierzytelniania Uprawnień.

Funkcja przekazywania PKI magazynu zaufania opartego na PKI jest dostępna tylko z licencją Microsoft Entra ID P1 lub P2. Jednak przy użyciu bezpłatnej licencji, administratorzy mogą przesyłać te urzędy certyfikacji indywidualnie zamiast pliku PKI, konfigurując magazyn zaufania oparty na PKI.

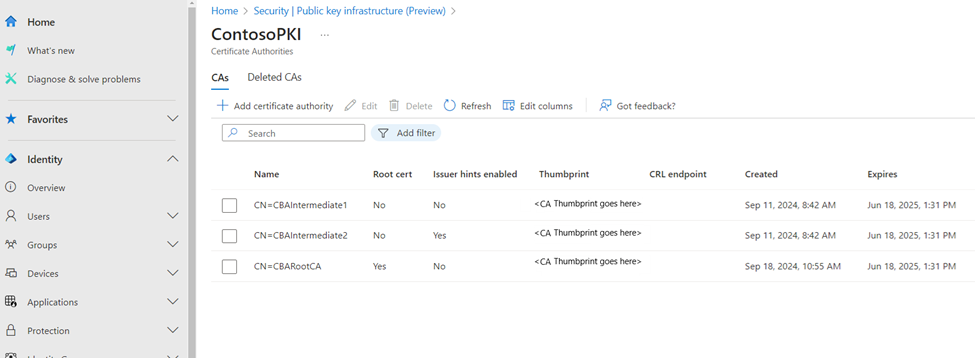

Konfigurowanie urzędów certyfikacji przy użyciu centrum administracyjnego firmy Microsoft Entra

Tworzenie obiektu kontenera PKI

Utwórz obiekt kontenera PKI.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator uwierzytelniania uprzywilejowanego .

Przejdź do Ochrona>Pokaż więcej>Centrum zabezpieczeń (lub Wynik bezpieczeństwa tożsamości) >Infrastruktura Kluczy Publicznych (wersja zapoznawcza).

Kliknij + Utwórz PKI.

W polu Nazwa wyświetlana wprowadź nazwę wyświetlaną.

Kliknij pozycję Utwórz.

Wybierz pozycję Kolumny , aby dodać lub usunąć kolumny.

Wybierz pozycję Odśwież , aby odświeżyć listę kluczy publicznych.

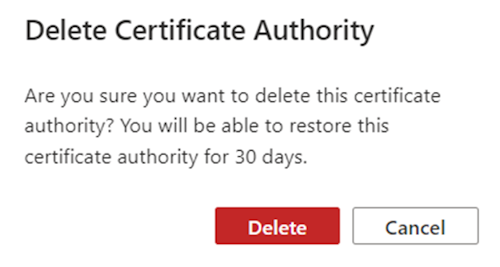

Usuwanie obiektu kontenera PKI

Aby usunąć infrastrukturę kluczy publicznych, wybierz infrastrukturę kluczy publicznych i wybierz pozycję Usuń. Jeśli infrastruktura kluczy publicznych ma w nim urzędy certyfikacji, wprowadź nazwę infrastruktury kluczy publicznych, aby potwierdzić usunięcie wszystkich urzędów certyfikacji w nim, a następnie wybierz pozycję Usuń.

Przekazywanie poszczególnych urzędów certyfikacji do obiektu kontenera PKI

- Aby wgrać certyfikat urzędu CA do kontenera PKI:

Kliknij pozycję + Dodaj urząd certyfikacji.

Wybierz plik CA.

Wybierz opcję Tak, jeśli urząd certyfikujący jest certyfikatem nadrzędnym, w przeciwnym razie wybierz opcję Nie.

W polu Adres URL listy odwołania certyfikatów ustaw zewnętrzny adres URL dla podstawowej listy CRL urzędu certyfikacji, która zawiera wszystkie odwołane certyfikaty. Jeśli adres URL nie jest ustawiony, uwierzytelnianie przy użyciu odwołanych certyfikatów nie powiedzie się.

W polu Adres URL listy odwołania certyfikatów Delta ustaw adres URL listy CRL dostępnej w Internecie, która zawiera wszystkie odwołane certyfikaty od czasu opublikowania ostatniej podstawowej listy CRL.

Flaga Wskazówek wydawcy jest domyślnie aktywna. Wyłącz wskazówki dotyczące wystawcy, jeśli organ certyfikacji nie powinien być uwzględniony w wskazówkach dotyczących wystawcy.

Wybierz pozycję Zapisz.

Aby usunąć certyfikat urzędu certyfikacji, wybierz certyfikat i wybierz pozycję Usuń.

Wybierz pozycję Kolumny , aby dodać lub usunąć kolumny.

Wybierz przycisk Odśwież, aby odświeżyć listę urzędów certyfikacji.

Załaduj wszystkie urzędy certyfikacji za pomocą PKI do obiektu kontenera PKI

Aby załadować wszystkie CAs naraz do kontenera PKI:

- Utwórz obiekt kontenera PKI lub otwórz go.

- Wybierz Prześlij PKI.

- Wprowadź adres URL HTTP, pod którym jest dostępny plik .p7b.

- Wprowadź sumę kontrolną SHA256 pliku.

- Wybierz przesyłanie.

- Ładowanie PKI jest procesem asynchronicznym. Po przesłaniu każdego CA, staje się on dostępny w PKI. Ukończenie przesyłania PKI może potrwać do 30 minut.

- Kliknij Odśwież, aby zaktualizować urzędy certyfikacji.

Aby wygenerować sumę kontrolną SHA256 pliku PKI p7b, uruchom następujące polecenie:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

Edytuj PKI

- Aby edytować infrastrukturę kluczy publicznych, wybierz pozycję ... w wierszu infrastruktury kluczy publicznych i wybierz pozycję Edytuj.

- Wprowadź nową nazwę infrastruktury kluczy publicznych i wybierz pozycję Zapisz.

Edycja urzędu certyfikacji

- Aby edytować CA, wybierz pozycję ... w wierszu CA i wybierz pozycję Edytuj.

- Wprowadź nowe wartości dla typu urzędu certyfikacji (głównego/pośredniego), URL CRL, URL CRL delty oraz flagi włączenia wskazówek wystawcy, zgodnie z potrzebami, i wybierz Zapisz.

Przywróć PKI

- Wybierz kartę Usunięte PKI.

- Wybierz infrastrukturę kluczy publicznych i wybierz pozycję Przywróć infrastrukturę kluczy publicznych.

Przywróć urząd certyfikacji

- Wybierz kartę Usunięci Kontrolerzy Dostępu (CAs).

- Wybierz plik CA i wybierz Przywróć urząd certyfikacji.

Zrozumienie atrybutu isIssuerHintEnabled na platformie CA

Informacje od wystawcy wysyłają z powrotem Indykację Zaufanego Urzędu Certyfikacji w ramach uzgadniania w protokole Transport Layer Security (TLS). Lista zaufanych urzędów certyfikacji jest ustalona na podstawie urzędów certyfikacji przesłanych przez dzierżawcę do magazynu zaufania Entra. Aby uzyskać więcej informacji na temat wskazówek dotyczących wystawców, zobacz Zrozumienie wskazówek wystawcy.

Domyślnie nazwy podmiotów wszystkich urzędów certyfikacji w magazynie zaufania Microsoft Entra są przekazywane jako wskazówki.

Jeśli chcesz wysłać wskazówkę tylko z określonymi urzędami certyfikacji, ustaw atrybut isIssuerHintEnabled na true.

Limit znaków o wielkości 16 KB dotyczy wskazówek wystawcy (nazwa podmiotu urzędu certyfikacji), które serwer może wysłać z powrotem do klienta TLS. Dobrym rozwiązaniem jest ustawienie atrybutu isIssuerHintEnabled na wartość true tylko dla urzędów certyfikacji wystawiających certyfikaty użytkowników.

Jeśli wiele pośrednich urzędów certyfikacji z tego samego certyfikatu głównego wystawia certyfikaty użytkownika końcowego, domyślnie wszystkie certyfikaty są wyświetlane w selektorze certyfikatów. Jeśli jednak ustawisz isIssuerHintEnabled na true dla określonych urzędów certyfikacji, w selektorze certyfikatów są wyświetlane tylko odpowiednie certyfikaty użytkownika. Aby włączyć isIssuerHintEnabled, edytuj CA i zaktualizuj wartość na true.

Konfigurowanie urzędów certyfikacji przy użyciu interfejsów API programu Microsoft Graph

Interfejsy API Microsoft Graph mogą być używane do konfigurowania certyfikatów autoryzacji (CA). W poniższych przykładach pokazano, jak używać programu Microsoft Graph do uruchamiania operacji Tworzenia, odczytu, aktualizacji lub usuwania (CRUD) dla infrastruktury kluczy publicznych lub urzędu certyfikacji.

Tworzenie obiektu kontenera PKI

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/

Content-Type: application/json

{

"displayName": "ContosoPKI"

}

Pobierz wszystkie obiekty infrastruktury kluczy publicznych

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations

ConsistencyLevel: eventual

Pobierz obiekt PKI według identyfikatora PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/

ConsistencyLevel: eventual

Importowanie autorytetów certyfikacji za pomocą pliku .p7b

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"uploadUrl":"https://CBA/demo/CBARootPKI.p7b,

"sha256FileHash": "AAAAAAD7F909EC2688567DE4B4B0C404443140D128FE14C577C5E0873F68C0FE861E6F"

}

Pobierz wszystkie urzędy certyfikacji w infrastrukturze kluczy publicznych

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities

ConsistencyLevel: eventual

Uzyskaj określony urząd certyfikacji w ramach infrastruktury kluczy publicznych według identyfikatora urzędu certyfikacji

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

ConsistencyLevel: eventual

Zaktualizuj flagę wskazówek konkretnego wystawcy certyfikatów (CA)

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"isIssuerHintEnabled": true

}

Skonfiguruj urzędy certyfikacji (CA) przy użyciu programu PowerShell Dla tej konfiguracji możesz użyć programu [Microsoft Graph PowerShell] (/powershell/microsoftgraph/installation).

Uruchom program PowerShell z uprawnieniami administratora.

Zainstaluj i zaimportuj zestaw MICROSOFT Graph PowerShell SDK.

Install-Module Microsoft.Graph -Scope AllUsers Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserPołącz się z dzierżawcą i zaakceptuj wszystko.

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>

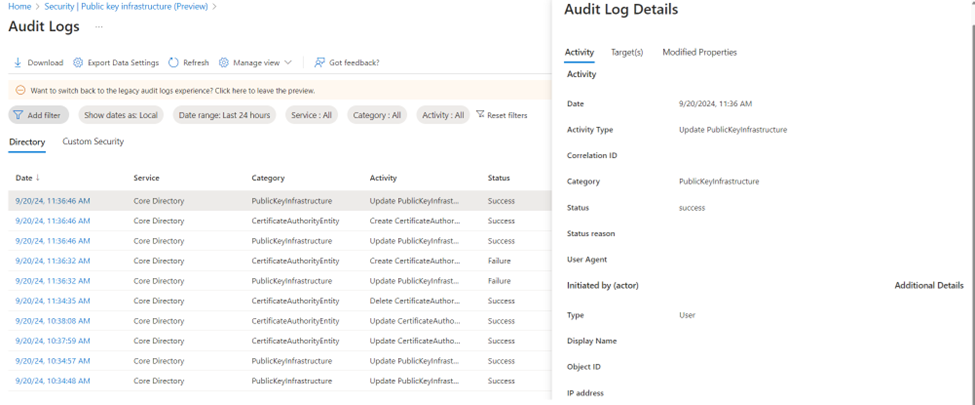

Dziennik inspekcji

Wszystkie operacje CRUD na infrastrukturze PKI lub urzędzie certyfikacji w repozytorium zaufania są rejestrowane w dziennikach audytu Microsoft Entra.

Często zadawane pytania

Pytanie: Dlaczego przesyłanie PKI kończy się niepowodzeniem?

Odpowiedź: Sprawdź, czy plik PKI jest prawidłowy i czy można uzyskać do tego dostęp bez żadnych problemów. Maksymalny rozmiar pliku PKI powinien być

Pytanie: Jaka jest umowa dotycząca poziomu usług (SLA) dotycząca przekazywania infrastruktury kluczy publicznych?

Odpowiedź: Przekazywanie infrastruktury PKI jest operacją asynchroniczną i ukończenie może potrwać do 30 minut.

Pytanie: Jak wygenerować sumę kontrolną SHA256 dla pliku PKI?

Odpowiedź: Aby wygenerować sumę kontrolną SHA256 pliku PKI.p7b, uruchom następujące polecenie:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

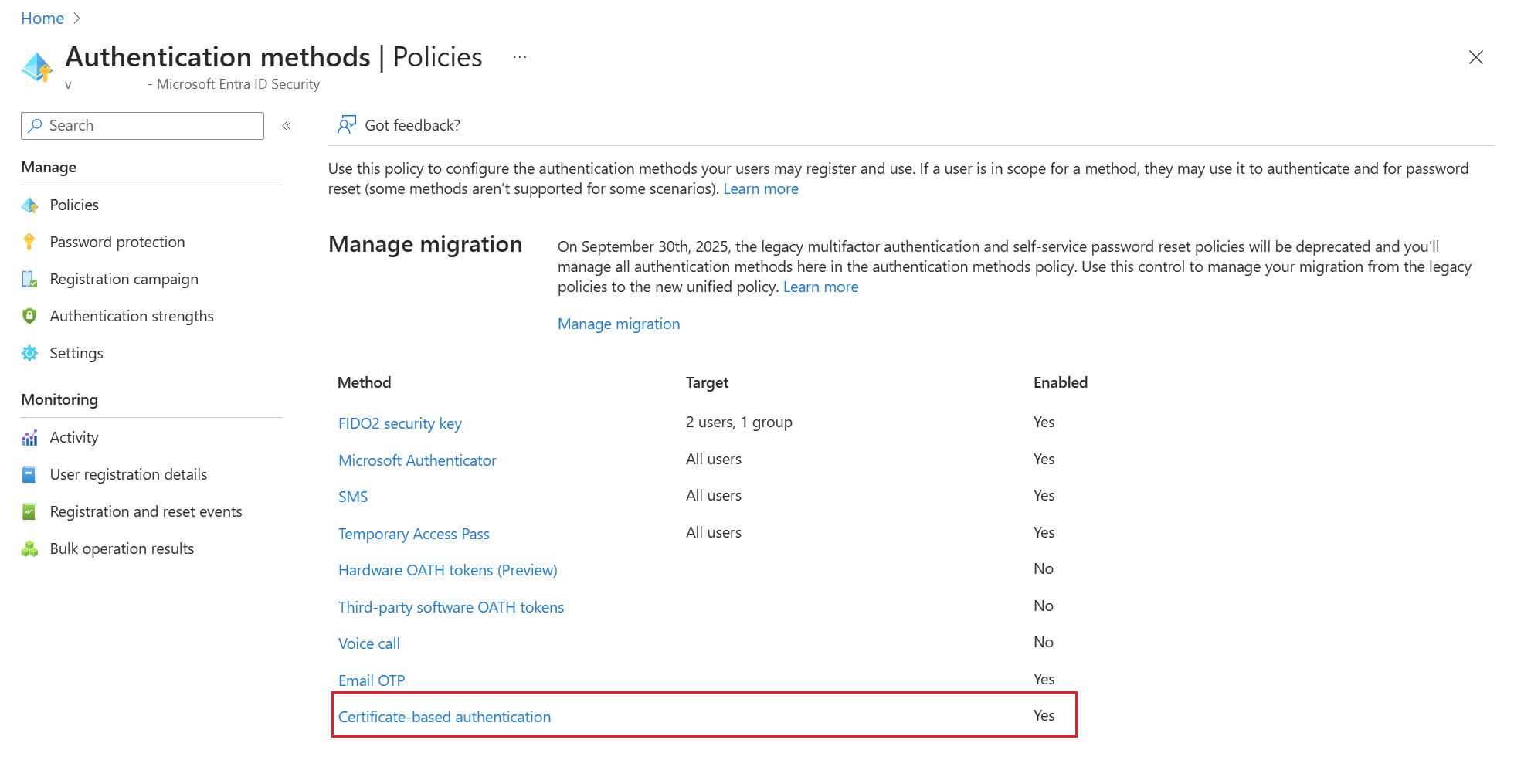

Krok 2. Włączanie usługi CBA w dzierżawie

Ważne

Użytkownik jest uznawany za zdolnego do uwierzytelniania wieloskładnikowego, gdy jest objęty zakresem uwierzytelniania opartego na certyfikatach w ramach zasad Metod uwierzytelniania. To wymaganie polityki oznacza, że użytkownik nie może użyć potwierdzenia tożsamości jako części swojej autoryzacji, aby zarejestrować inne dostępne metody. Jeśli użytkownicy nie mają dostępu do certyfikatów, zostaną zablokowani i nie będą mogli zarejestrować innych metod uwierzytelniania wieloskładnikowego. Administratorzy zasad uwierzytelniania muszą włączyć usługę CBA tylko dla użytkowników, którzy mają ważne certyfikaty. Nie dołączaj Wszystkich Użytkowników do CBA. Używaj tylko grup użytkowników z dostępnymi prawidłowymi certyfikatami. Aby uzyskać więcej informacji, zobacz Microsoft Entra multifactor authentication (Uwierzytelnianie wieloskładnikowe firmy Microsoft).

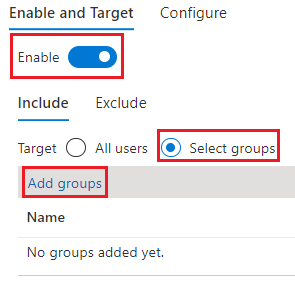

Aby włączyć cba w centrum administracyjnym firmy Microsoft Entra, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do Grupy>Wszystkie grupy> wybierz Nowa grupa i utwórz grupę dla użytkowników CBA.

Przejdź do Ochrona>Metody uwierzytelniania>Uwierzytelnianie oparte na certyfikatach.

W sekcji Włącz i Odbiorca, wybierz Włącz, a potem kliknij Potwierdzam.

Kliknij pozycję Wybierz grupy, kliknij pozycję Dodaj grupy.

Wybierz określone grupy, takie jak utworzona, a następnie kliknij przycisk Wybierz. Użyj określonych grup, a nie wszystkich użytkowników.

Po zakończeniu kliknij Zapisz.

Gdy uwierzytelnianie oparte na certyfikatach zostanie włączone w dzierżawie, wszystkim użytkownikom w dzierżawie pojawi się opcja logowania przy użyciu certyfikatu. Tylko użytkownicy, którzy mają włączony dostęp do CBA, mogą uwierzytelniać się przy użyciu certyfikatu X.509.

Uwaga

Administrator sieci powinien zezwolić na dostęp do punktu końcowego certauth dla środowiska chmurowego klienta oprócz login.microsoftonline.com. Wyłącz inspekcję protokołu TLS w punkcie końcowym uwierzytelniania certyfikatu, aby upewnić się, że żądanie certyfikatu klienta zakończy się powodzeniem w ramach uzgadniania protokołu TLS.

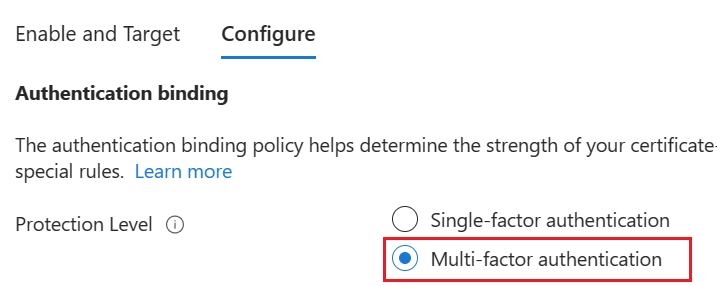

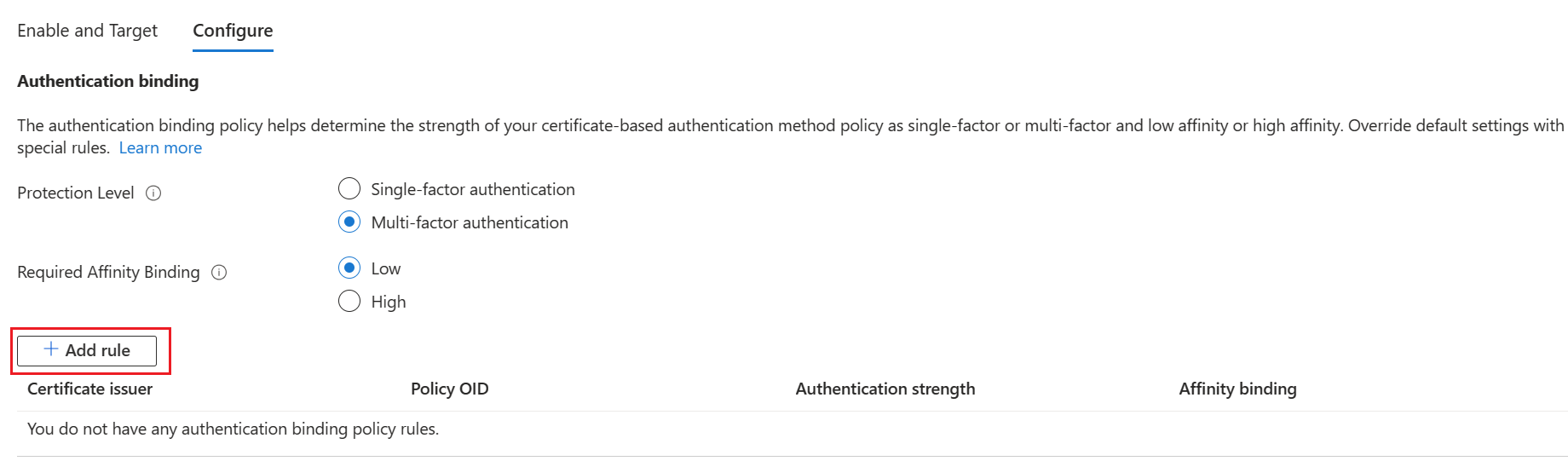

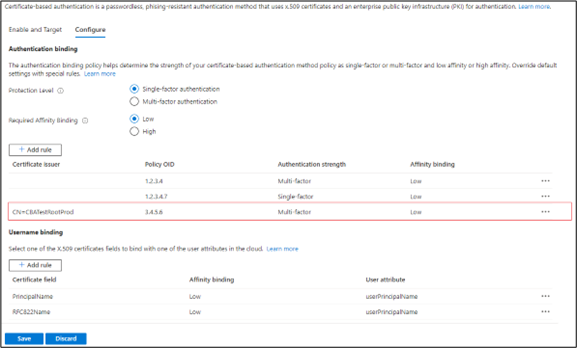

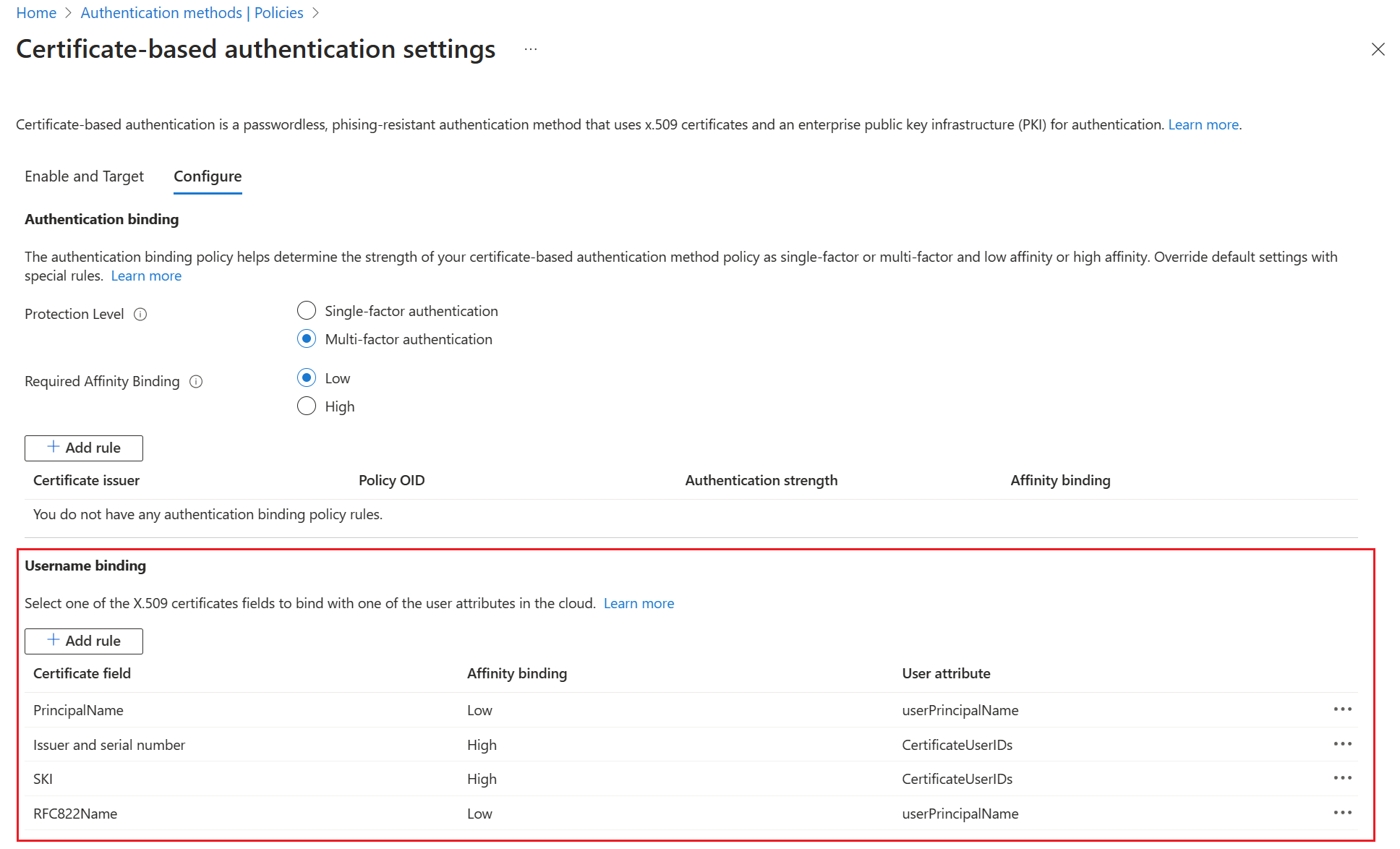

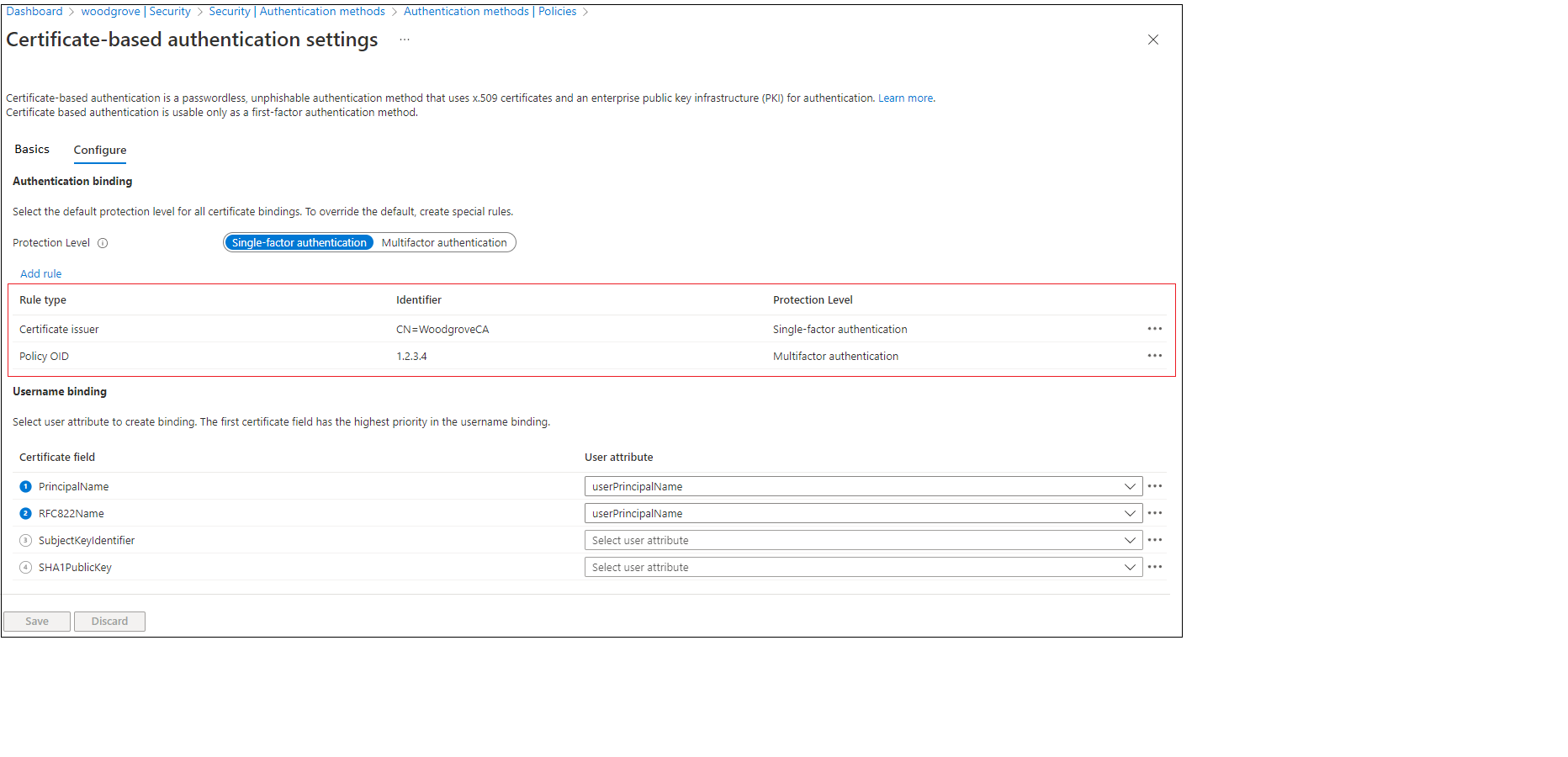

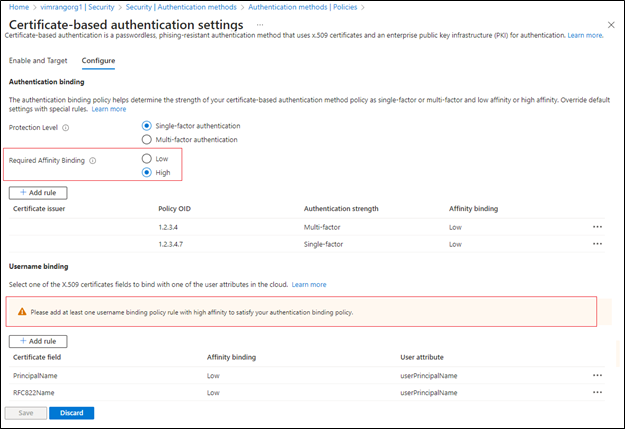

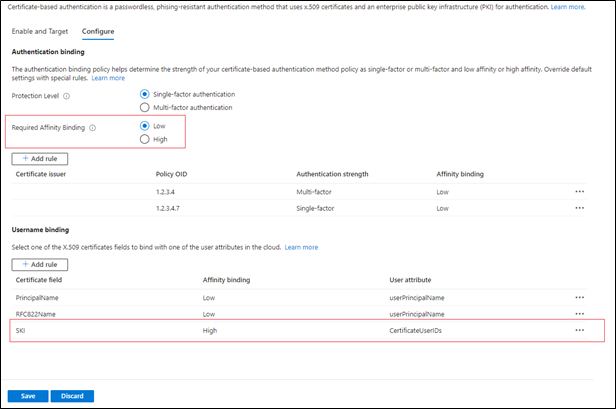

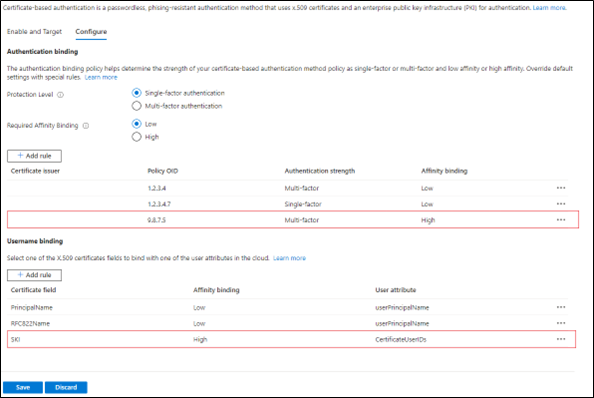

Krok 3. Konfigurowanie zasad powiązania uwierzytelniania

Polityka powiązania uwierzytelniania pomaga określić siłę uwierzytelniania na jeden czynnik lub wieloskładnikowy. Domyślny poziom ochrony wszystkich certyfikatów na najemcy to jednoskładnikowe uwierzytelnianie. Domyślne powiązanie więzi na poziomie dzierżawy to Niski. Administrator polityki uwierzytelniania może zmienić wartość domyślną z jednoskładnikowej na wieloskładnikową, a jeśli zostanie zmieniona ta wartość, wszystkie certyfikaty w tej instancji będą uważane za posiadające zabezpieczenie uwierzytelnianie wieloskładnikowe. Podobnie powiązanie koligacji na poziomie dzierżawy można ustawić na High, co oznacza, że wszystkie certyfikaty zostaną zweryfikowane przy użyciu tylko atrybutów o wysokiej koligacji.

Ważne

Administrator powinien ustawić wartość domyślną najemcy, która będzie odpowiednia dla większości certyfikatów, i tworzyć reguły niestandardowe tylko dla określonych certyfikatów, które wymagają innego poziomu zabezpieczeń i/lub innego powiązania afinitycznego niż wartość domyślna najemcy. Wszystkie konfiguracje metod uwierzytelniania przechodzą do tego samego pliku zasad, dzięki czemu tworzenie wielu nadmiarowych reguł może osiągnąć limit plików zasad.

Reguły powiązań uwierzytelniania mapują atrybuty certyfikatu, takie jak wystawca, identyfikator obiektu zasad (OID), albo wystawca i identyfikator obiektu zasad (OID), na wartość, wybierają domyślny poziom ochrony oraz afinityjne powiązanie dla tej reguły. Aby zmodyfikować ustawienia domyślne dzierżawy i utworzyć reguły niestandardowe w portalu administracyjnym Microsoft Entra, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do Ochrona>Metody uwierzytelniania>Zasady.

W obszarze Zarządzanie wybierz pozycję Metody>uwierzytelniania oparte na certyfikatach.

Wybierz pozycję Konfiguruj , aby skonfigurować powiązanie uwierzytelniania i powiązanie nazwy użytkownika.

Atrybut poziomu ochrony ma wartość domyślną uwierzytelniania jednoskładnikowego. Wybierz pozycję Uwierzytelnianie wieloskładnikowe , aby zmienić wartość domyślną na MFA.

Uwaga

Domyślna wartość poziomu ochrony jest w mocy, jeśli nie zostaną dodane żadne reguły niestandardowe. W przypadku dodawania reguł niestandardowych poziom ochrony zdefiniowany na poziomie reguły jest zamiast tego honorowany.

Można również skonfigurować niestandardowe reguły powiązań uwierzytelniania, aby ułatwić określenie poziomu ochrony dla certyfikatów klienta, które wymagają różnych wartości poziomu ochrony lub powiązania logicznego niż domyślne ustawienie najemcy. Reguły można skonfigurować przy użyciu identyfikatora OID podmiotu wystawcy lub zasad albo obu pól w certyfikacie.

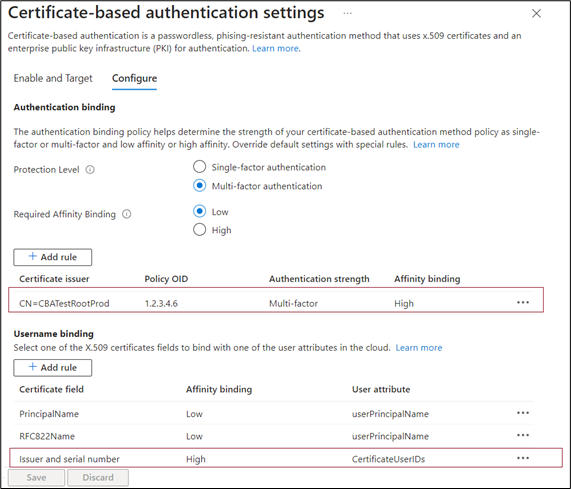

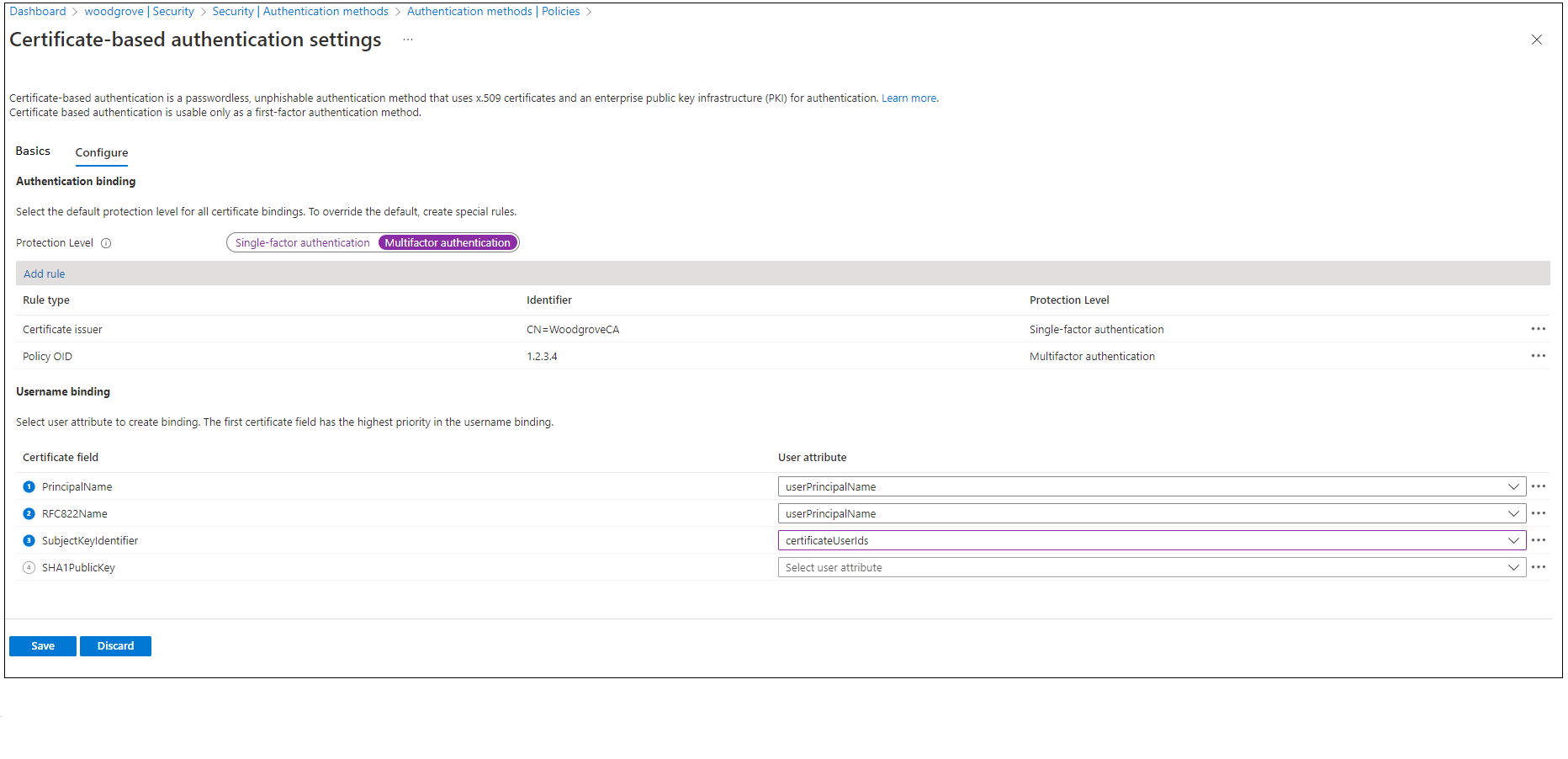

Reguły wiązania uwierzytelniania mapują atrybuty certyfikatu (wystawca lub identyfikator obiektu zasady (OID)) na wartość i wybierają domyślny poziom ochrony dla tej konkretnej reguły. Można utworzyć wiele reguł. W poniższej konfiguracji załóżmy, że domyślną wartością jest uwierzytelnianie wieloskładnikowe i powiązanie o niskim poziomie.

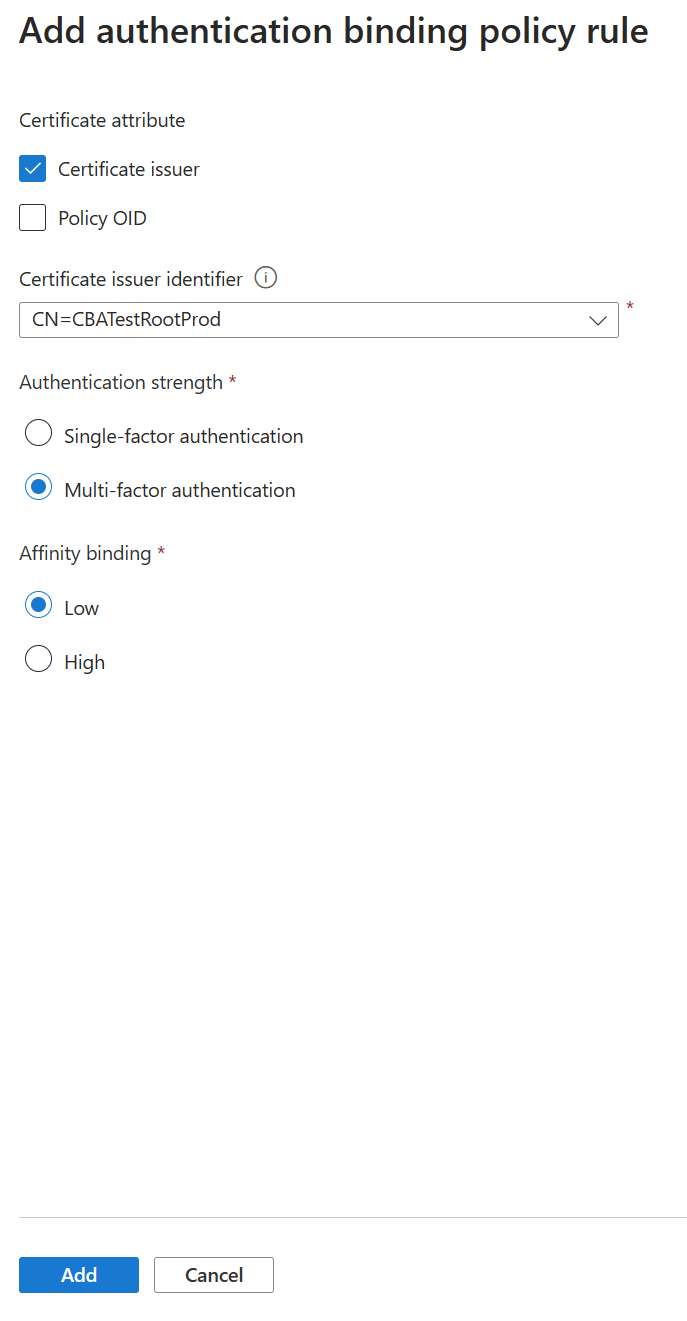

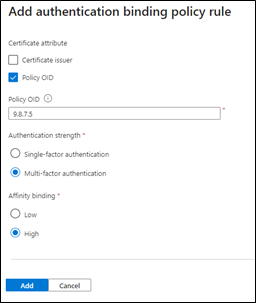

Aby dodać reguły niestandardowe, wybierz pozycję Dodaj regułę.

Aby utworzyć regułę według wystawcy certyfikatów, wybierz pozycję Wystawca certyfikatu.

Wybierz identyfikator wystawcy certyfikatu z pola listy.

Wybierz uwierzytelnianie wieloskładnikowe, ale wiązanie o wysokiej koligacji, a następnie kliknij Dodaj. Po wyświetleniu monitu kliknij pozycję Potwierdzam , aby zakończyć dodawanie reguły.

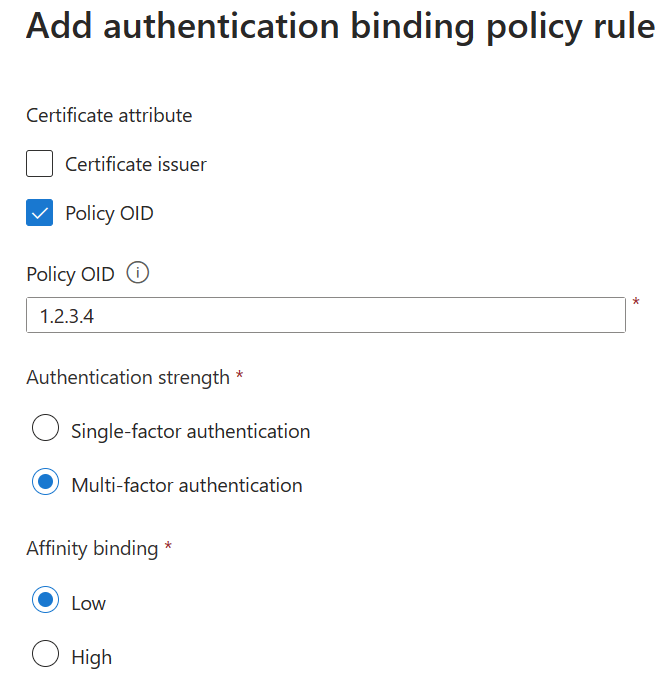

Aby utworzyć regułę za pomocą OID zasad, wybierz OID zasad.

Wprowadź wartość dla OID polityki.

Wybierz jednoskładnikowe uwierzytelnianie, wiązanie o niskiej koligacji, a następnie kliknij przycisk Dodaj. Po wyświetleniu monitu kliknij pozycję Potwierdzam , aby zakończyć dodawanie reguły.

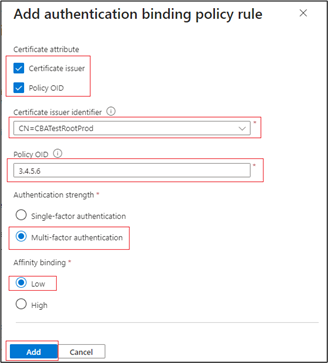

Aby utworzyć regułę według wystawcy i OID polisy:

Wybierz Wystawcę certyfikatu i OID zasad.

Wybierz wystawcę i wprowadź identyfikator polisy OID.

W obszarze Siła uwierzytelniania wybierz uwierzytelnianie wieloskładnikowe.

W opcji Powiązanie afinityczne wybierz High.

Wybierz Dodaj.

Uwierzytelnij się za pomocą certyfikatu, który ma OID polityki o wartości 3.4.5.6 i został wystawiony przez CN=CBATestRootProd. Uwierzytelnianie powinno przejść i uzyskać wielopoziomowe potwierdzenie.

Ważne

Istnieje znany problem polegający na tym, że administrator zasad uwierzytelniania dzierżawy Microsoft Entra konfiguruje regułę zasad uwierzytelniania CBA przy użyciu zarówno identyfikatora OID wystawcy, jak i identyfikatora OID zasad. Problem ma wpływ na niektóre scenariusze rejestracji urządzeń, w tym:

- Rejestracja w usłudze Windows Hello dla firm

- Rejestracja klucza zabezpieczeń FIDO2

- Logowanie za pomocą telefonu bez hasła systemu Windows

Nie ma to wpływu na rejestrację urządzeń z użyciem Workplace Join, Microsoft Entra ID i scenariusze hybrydowego połączenia urządzeń Microsoft Entra. Reguły zasad uwierzytelniania CBA przy użyciu identyfikatora OID wystawcy LUB identyfikatora zasad nie są dotknięte. Aby rozwiązać ten problem, administratorzy powinni:

- Edytuj reguły uwierzytelniania oparte na certyfikatach, które korzystają zarówno z opcji wystawcy, jak i identyfikatora OID polityki. Usuń wymaganie identyfikatora OID wydawcy lub polisy i Zapisz. -Lub-

- Usuń regułę polityki uwierzytelniania, która używa zarówno wystawcy, jak i identyfikatora OID polityki. Utwórz reguły, które używają tylko identyfikatora OID wystawcy lub polisy.

Pracujemy nad rozwiązaniem problemu.

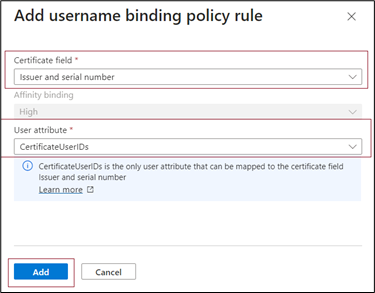

Aby utworzyć regułę według wystawcy i numeru seryjnego:

Dodaj politykę wiążącą uwierzytelniania. Zasada wymaga, aby każdy certyfikat wystawiony przez CN=CBATestRootProd z identyfikatorem policyOID 1.2.3.4.6 wymagał jedynie silnego powiązania o wysokiej korelacji. Wykorzystywany jest wystawca i numer seryjny.

Wybierz pole certyfikatu. W tym przykładzie wybierzmy pozycję Wystawca i numer seryjny.

Jedynym obsługiwanym atrybutem użytkownika jest CertificateUserIds. Wybierz Dodaj.

Wybierz pozycję Zapisz.

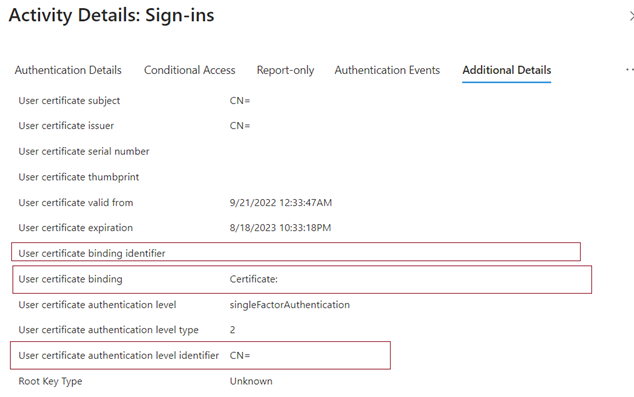

Dziennik logowania pokazuje, które powiązanie zostało użyte do logowania, oraz szczegóły certyfikatu.

Wybierz przycisk OK , aby zapisać dowolną regułę niestandardową.

Ważne

Wprowadź PolicyOID przy użyciu formatu identyfikatora obiektu. Jeśli na przykład zasady certyfikatu mają wartość Wszystkie zasady wystawiania, wprowadź identyfikator OID jako 2.5.29.32.0 podczas dodawania reguły. Ciąg Wszystkie zasady wystawiania jest nieprawidłowy dla edytora reguł i nie działa.

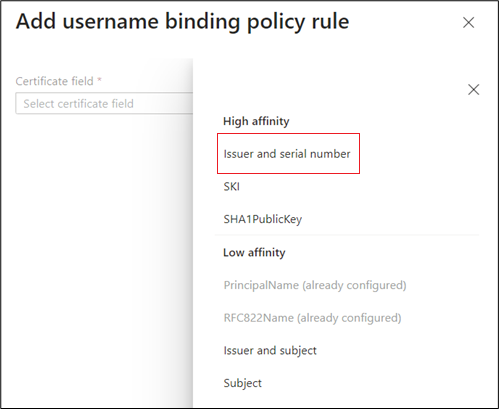

Krok 4. Konfigurowanie zasad powiązania nazwy użytkownika

Zasady powiązania nazwy użytkownika pomagają zweryfikować certyfikat użytkownika. Domyślnie mapujemy nazwę główną w certyfikacie na UserPrincipalName w obiekcie użytkownika, aby zidentyfikować użytkownika.

Administrator zasad uwierzytelniania może zastąpić ustawienie domyślne i utworzyć mapowanie niestandardowe. Aby określić sposób konfigurowania powiązania nazwy użytkownika, zobacz Jak działa powiązanie nazwy użytkownika.

Aby zapoznać się z innymi scenariuszami korzystającymi z atrybutu certificateUserIds, zobacz Identyfikatory użytkowników certyfikatów.

Ważne

Jeśli zasady powiązania nazwy użytkownika używają zsynchronizowanych atrybutów, takich jak certificateUserIds, onPremisesUserPrincipalName i atrybut userPrincipalName obiektu użytkownika, należy pamiętać, że konta z uprawnieniami administracyjnymi w usłudze Active Directory (takie jak te z delegowanymi prawami do obiektów użytkownika lub praw administracyjnych na serwerze Microsoft Entra Connect) mogą wprowadzać zmiany wpływające na te atrybuty w identyfikatorze Entra firmy Microsoft.

Utwórz powiązanie nazwy użytkownika, wybierając jedno z pól certyfikatu X.509 do powiązania z jednym z atrybutów użytkownika. Kolejność powiązania nazwy użytkownika reprezentuje poziom priorytetu powiązania. Pierwszy ma najwyższy priorytet i tak dalej.

Jeśli określone pole certyfikatu X.509 zostanie znalezione w certyfikacie, ale identyfikator Entra firmy Microsoft nie znajdzie obiektu użytkownika przy użyciu tej wartości, uwierzytelnianie zakończy się niepowodzeniem. Microsoft Entra ID wypróbowuje następne powiązanie na liście.

Wybierz Zapisz, aby zapisać zmiany.

Ostateczna konfiguracja wygląda następująco:

Krok 5. Testowanie konfiguracji

W tej sekcji omówiono, jak testować certyfikat oraz niestandardowe reguły wiązania uwierzytelnienia.

Testowanie certyfikatu

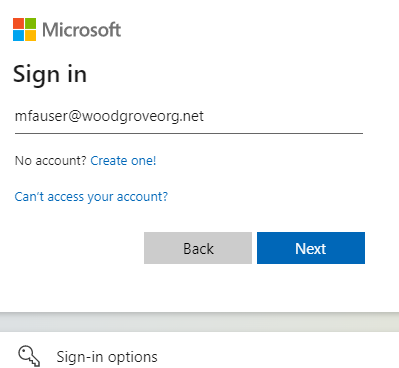

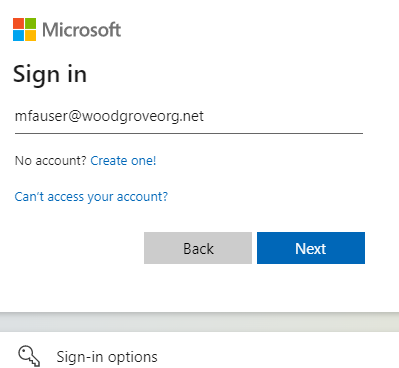

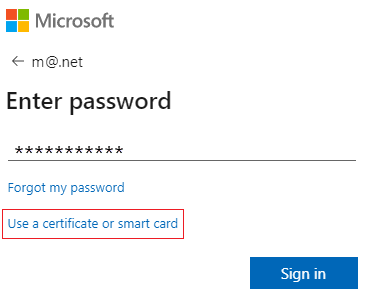

Jako pierwszy test konfiguracji należy spróbować zalogować się do portalu MyApps przy użyciu przeglądarki na urządzeniu.

Wprowadź nazwę główną użytkownika (UPN).

Wybierz Dalej.

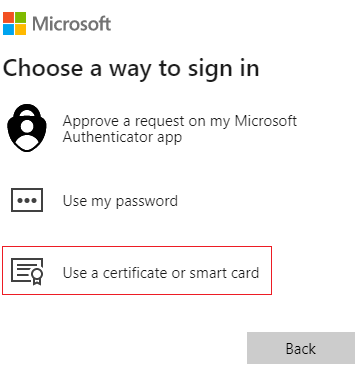

Jeśli włączono inne metody uwierzytelniania, takie jak logowanie na telefon lub FIDO2, użytkownicy mogą zobaczyć inny ekran logowania.

Wybierz pozycję Zaloguj się przy użyciu certyfikatu.

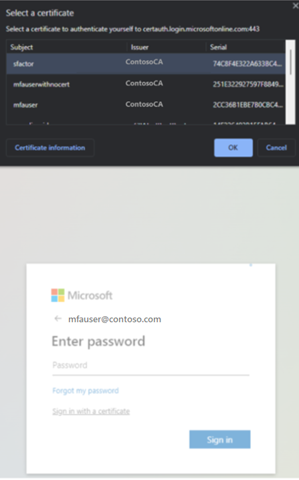

Wybierz prawidłowy certyfikat użytkownika w interfejsie użytkownika selektora certyfikatów klienta i wybierz przycisk OK.

Użytkownicy powinni być zalogowani do portalu MyApps.

Jeśli logowanie zakończyło się pomyślnie, wiesz, że:

- Certyfikat użytkownika został wgrany na Twoje urządzenie testowe.

- Microsoft Entra ID jest poprawnie skonfigurowany z zaufanymi CA.

- Powiązanie nazwy użytkownika jest poprawnie skonfigurowane, a użytkownik zostanie znaleziony i uwierzytelniony.

Testowanie niestandardowych reguł powiązań uwierzytelniania

Przyjrzyjmy się scenariuszowi, w którym weryfikujemy silne uwierzytelnianie. Tworzymy dwie reguły polityki uwierzytelniania: jedną, używając nazwy wystawcy, aby spełnić wymagania uwierzytelniania jednoskładnikowego, a drugą, wykorzystując Identyfikator OID polityki, aby spełnić wymagania uwierzytelniania wieloskładnikowego.

Utwórz regułę podmiotu wystawcy z poziomem ochrony ustawionym na jednopoziomowe uwierzytelnianie i wartością równą wartości Podmiotu Twojego urzędu certyfikacji. Na przykład:

CN = WoodgroveCAUtwórz regułę zasad identyfikatora OID, z poziomem ochrony ustawionym na uwierzytelnianie wieloskładnikowe oraz wartością ustawioną na jeden z identyfikatorów OID zasad w Twoim certyfikacie. Na przykład 1.2.3.4.

Utwórz zasady dostępu warunkowego dla użytkownika, aby wymagać uwierzytelniania wieloskładnikowego, wykonując kroki opisane w temacie Dostęp warunkowy — wymaganie uwierzytelniania wieloskładnikowego.

Przejdź do portalu MyApps. Wprowadź nazwę UPN i wybierz przycisk Dalej.

Wybierz pozycję Zaloguj się przy użyciu certyfikatu.

Jeśli włączono inne metody uwierzytelniania, takie jak logowanie na telefonie lub klucze zabezpieczeń, użytkownicy mogą zobaczyć inny ekran logowania.

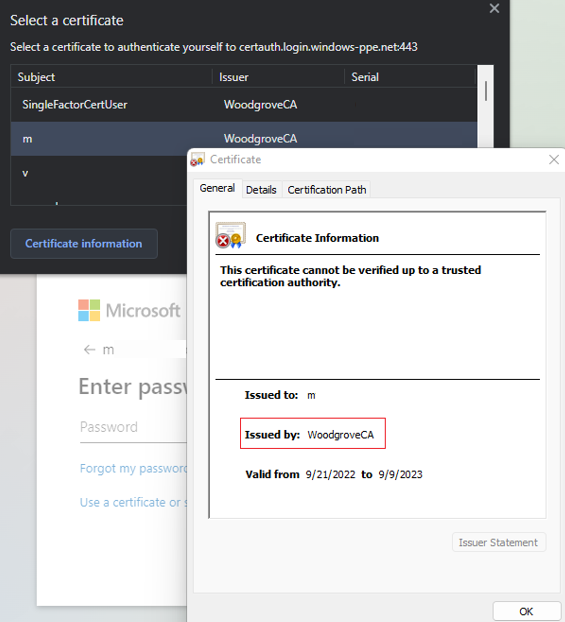

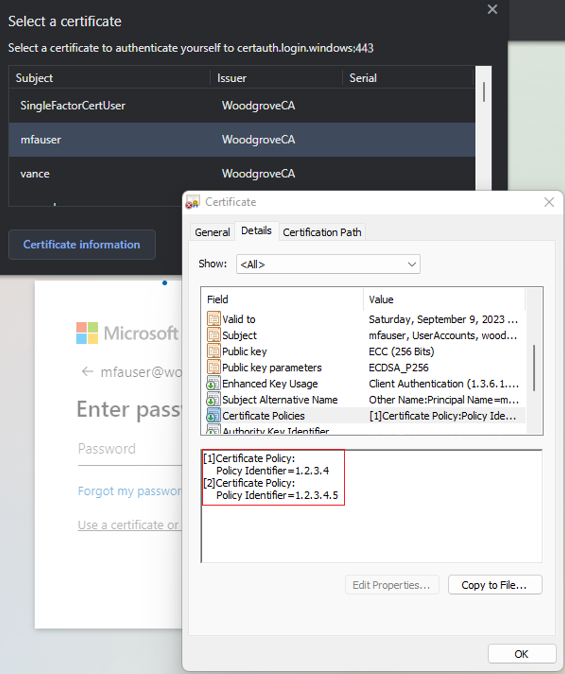

Wybierz certyfikat klienta i wybierz pozycję Informacje o certyfikacie.

Zostanie wyświetlony certyfikat, a Ty możesz zweryfikować wartości OID wystawcy certyfikatu i polityki.

Aby wyświetlić wartości OID zasad, wybierz pozycję Szczegóły.

Wybierz certyfikat klienta i wybierz przycisk OK.

Identyfikator OID zasad w certyfikacie jest zgodny ze skonfigurowaną wartością 1.2.3.4 i spełnia wymogi uwierzytelniania wieloskładnikowego. Podobnie wystawca w certyfikacie odpowiada skonfigurowanej wartości CN=WoodgroveCA i spełnia uwierzytelnianie jednoskładnikowe.

Ponieważ reguła zasady OID ma pierwszeństwo przed regułą wystawcy, certyfikat spełnia wymagania dotyczące uwierzytelniania wieloskładnikowego.

Zasady dostępu warunkowego dla użytkownika wymagają uwierzytelniania wieloskładnikowego i certyfikat spełnia wymagania wieloskładnikowe, aby użytkownik mógł zalogować się do aplikacji.

Testowanie zasad wiązania nazwy użytkownika

Zasady powiązania nazwy użytkownika pomagają zweryfikować certyfikat użytkownika. Obsługiwane są trzy powiązania dla polityki wiązania nazwy użytkownika.

- IssuerAndSerialNumber>CertificateUserIds

- NadawcaIOdbiorca>IdentyfikatoryUżytkownikaCertyfikatu

- Podmiot>Identyfikatory użytkownika certyfikatu

Domyślnie Microsoft Entra ID mapuje Principal Name w certyfikacie na UserPrincipalName w obiekcie użytkownika w celu określenia użytkownika. Administrator zasad uwierzytelniania może zastąpić ustawienie domyślne i utworzyć mapowanie niestandardowe, jak wyjaśniono wcześniej.

Administrator zasad uwierzytelniania musi włączyć nowe powiązania. Aby się przygotować, muszą upewnić się, że prawidłowe wartości dla odpowiednich powiązań z nazwą użytkownika są aktualizowane w atrybucie CertificateUserIds obiektu użytkownika:

- W przypadku użytkowników korzystających wyłącznie z chmury, użyj centrum administracyjnego Microsoft Entra lub interfejsów API Microsoft Graph, aby zaktualizować wartość w CertificateUserIds.

- W przypadku użytkowników synchronizowanych lokalnie użyj programu Microsoft Entra Connect, aby zsynchronizować wartości ze środowiska lokalnego, postępując zgodnie z regułami programu Microsoft Entra Connect lub synchronizując wartość AltSecId.

Ważne

Format wartości Wystawcy, Podmiotu i Numeru seryjnego powinien być w odwrotnej kolejności niż ich format w certyfikacie. Nie dodawaj żadnej spacji w nazwie wystawcy ani podmiotu.

Ręczne mapowanie numeru seryjnego i wystawcy

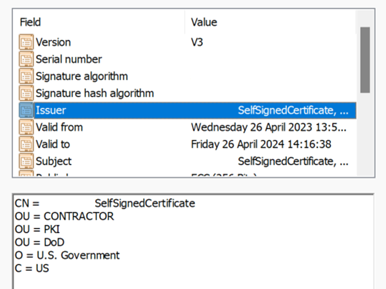

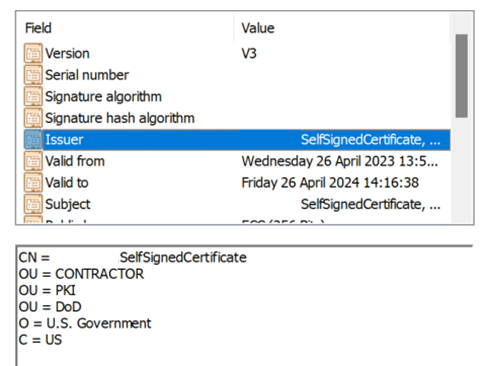

Oto przykład ręcznego mapowania emitenta i numeru seryjnego. Wartość wystawcy, która ma zostać dodana, to:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Aby uzyskać poprawną wartość numeru seryjnego, uruchom następujące polecenie i zapisz wartość wyświetlaną w polach CertificateUserIds. Składnia polecenia to:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Na przykład:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Oto przykład polecenia certutil:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

Wartość SerialNumber do dodania w identyfikatorze Użytkownika Certyfikatowego to:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

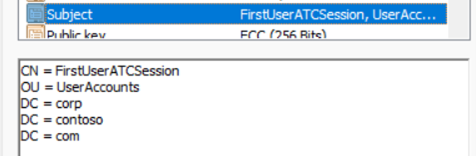

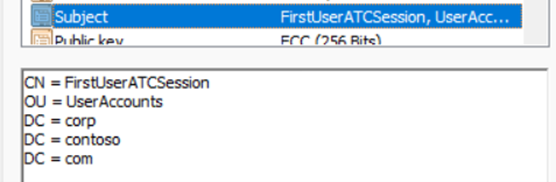

Ręczne mapowanie problemu i tematu

Oto przykład ręcznego mapowania problemu i tematu. Wartość emitenta to:

Wartość tematu to:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Ręczne mapowanie tematu

Oto przykład ręcznego mapowania tematu. Wartość tematu to:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Test wiązania oparty na powinowactwie

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do Ochrona>Metody uwierzytelniania>Zasady.

W obszarze Zarządzanie wybierz pozycję Metody>uwierzytelniania oparte na certyfikatach.

Wybierz Konfiguruj.

Ustaw wymagane wiązanie afinityczne na poziomie najemcy.

Ważne

Zachowaj ostrożność przy użyciu ustawienia globalnej afinitetu dla dzierżawcy. Możesz zablokować całego tenanta, jeśli zmienisz wymagane powiązanie afinitety dla tenanta i nie masz odpowiednich wartości w obiekcie użytkownika. Podobnie, jeśli tworzysz regułę niestandardową, która ma zastosowanie do wszystkich użytkowników i wymaga wiązania o wysokiej afinitetności, użytkownicy w tym tenancie mogą zostać zablokowani.

Aby przetestować, wybierz Wymagane powiązanie i ustaw wartość na Nisko.

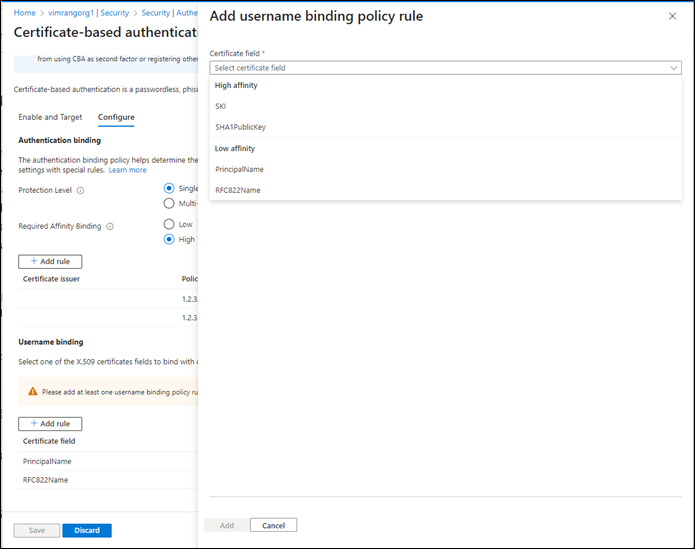

Dodaj wiązanie o wysokiej afinity, takie jak SKI. Wybierz pozycję Dodaj regułę w obszarze Powiązanie nazwy użytkownika.

Wybierz pozycję SKI i wybierz pozycję Dodaj.

Po zakończeniu reguła wygląda następująco:

Zaktualizuj wszystkie obiekty użytkownika, aby atrybut CertificateUserIds zawierał poprawną wartość SKI z certyfikatu użytkownika. Aby uzyskać więcej informacji, zobacz Obsługiwane wzorce dla identyfikatorów CertificateUserIDs.

Utwórz własną regułę dla powiązania uwierzytelniania.

Wybierz Dodaj.

Po zakończeniu reguła wygląda następująco:

Zaktualizuj identyfikatory użytkownika CertificateUserIds, używając poprawnej wartości SKI z certyfikatu o OID polityki 9.8.7.5.

Przetestuj certyfikat z identyfikatorem OID zasad 9.8.7.5, a użytkownik powinien być uwierzytelniony przez powiązanie SKI i uzyskać MFA wyłącznie za pomocą certyfikatu.

Włącz CBA za pomocą interfejsu API Microsoft Graph

Aby włączyć cba i skonfigurować powiązania nazw użytkowników przy użyciu interfejsu API programu Graph, wykonaj następujące kroki.

Przejdź do Eksploratora programu Microsoft Graph.

Wybierz Zaloguj się do Graph Explorera i zaloguj się do swojego konta.

Wykonaj kroki, aby wyrazić zgodę na delegowane uprawnienie Policy.ReadWrite.AuthenticationMethod.

POBIERZ wszystkie metody uwierzytelniania:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyPOBIERZ konfigurację metody uwierzytelniania certyfikatu x509:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateDomyślnie metoda uwierzytelniania certyfikatu x509 jest wyłączona. Aby umożliwić użytkownikom logowanie się przy użyciu certyfikatu, należy włączyć metodę uwierzytelniania i skonfigurować zasady powiązania uwierzytelniania i nazwy użytkownika za pomocą operacji aktualizacji. Aby zaktualizować zasady, uruchom żądanie PATCH.

Treść żądania:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }204 No contentOtrzymasz kod odpowiedzi. Uruchom ponownie żądanie GET, aby upewnić się, że zasady zostały poprawnie zaktualizowane.Przetestuj konfigurację, logując się przy użyciu certyfikatu spełniającego zasady.

Włączanie CBA za pomocą Microsoft PowerShell

- Otwórz program PowerShell.

- Nawiązywanie połączenia z programem Microsoft Graph:

Connect-MgGraph -Scopes "Policy.ReadWrite.AuthenticationMethod" - Utwórz zmienną do definiowania grupy dla użytkowników CBA:

$group = Get-MgGroup -Filter "displayName eq 'CBATestGroup'" - Zdefiniuj treść żądania:

$body = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration" "id" = "X509Certificate" "state" = "enabled" "certificateUserBindings" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "SubjectKeyIdentifier" "userProperty" = "certificateUserIds" "priority" = 1 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "PrincipalName" "userProperty" = "UserPrincipalName" "priority" = 2 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "RFC822Name" "userProperty" = "userPrincipalName" "priority" = 3 } ) "authenticationModeConfiguration" = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationModeConfiguration" "x509CertificateAuthenticationDefaultMode" = "x509CertificateMultiFactor" "rules" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateRule" "x509CertificateRuleType" = "policyOID" "identifier" = "1.3.6.1.4.1.311.21.1" "x509CertificateAuthenticationMode" = "x509CertificateMultiFactor" } ) } "includeTargets" = @( @{ "targetType" = "group" "id" = $group.Id "isRegistrationRequired" = $false } ) } | ConvertTo-Json -Depth 5 - Uruchom żądanie PATCH:

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate" -Body $body -ContentType "application/json"

Następne kroki

- Omówienie usługi Microsoft Entra CBA

- Szczegółowe informacje techniczne dotyczące usługi Microsoft Entra CBA

- Ograniczenia dotyczące usługi Microsoft Entra CBA

- Logowanie do Windows SmartCard przy użyciu Microsoft Entra CBA

- Microsoft Entra CBA na urządzeniach przenośnych (Android i iOS)

- Identyfikatory użytkownika certyfikatu

- Jak migrować użytkowników federacyjnych

- Często zadawane pytania