Włączanie kluczy dostępu (FIDO2) dla organizacji

W przypadku przedsiębiorstw, które używają obecnie haseł, hasła (FIDO2) zapewniają bezproblemowy sposób uwierzytelniania procesów roboczych bez wprowadzania nazwy użytkownika lub hasła. Skróty dostępu (FIDO2) zapewniają lepszą produktywność pracowników i zapewniają lepsze bezpieczeństwo.

W tym artykule wymieniono wymagania i kroki włączania kluczy dostępu w organizacji. Po wykonaniu tych kroków użytkownicy w organizacji mogą następnie zarejestrować się i zalogować się do swojego konta Microsoft Entra przy użyciu klucza dostępu przechowywanego w kluczu zabezpieczeń FIDO2 lub w aplikacji Microsoft Authenticator.

Aby uzyskać więcej informacji na temat włączania kluczy dostępu w aplikacji Microsoft Authenticator, zobacz Jak włączyć klucze dostępu w aplikacji Microsoft Authenticator.

Aby uzyskać więcej informacji na temat uwierzytelniania za pomocą klucza dostępu, zobacz Obsługa uwierzytelniania FIDO2 za pomocą identyfikatora Entra firmy Microsoft.

Uwaga

Identyfikator Entra firmy Microsoft obsługuje obecnie powiązane z urządzeniem klucze dostępu przechowywane w kluczach zabezpieczeń FIDO2 i w aplikacji Microsoft Authenticator. Firma Microsoft zobowiązuje się do zabezpieczania klientów i użytkowników przy użyciu kluczy dostępu. Inwestujemy zarówno w zsynchronizowane, jak i związane z urządzeniem klucze dostępu dla kont służbowych.

Wymagania

- Użytkownicy muszą ukończyć uwierzytelnianie wieloskładnikowe (MFA) w ciągu ostatnich pięciu minut, zanim będą mogli zarejestrować klucz dostępu (FIDO2).

- Użytkownicy potrzebują klucza zabezpieczeń FIDO2 uprawnionego do uwierzytelniania za pomocą Microsoft Entra ID lub Microsoft Authenticator.

- Urządzenia muszą obsługiwać uwierzytelnianie za pomocą klucza dostępu (FIDO2). W przypadku urządzeń z systemem Windows, które są przyłączone do identyfikatora Entra firmy Microsoft, najlepsze środowisko jest w systemie Windows 10 w wersji 1903 lub nowszej. Urządzenia przyłączone hybrydowo muszą działać z systemem Windows 10 w wersji 2004 lub nowszej.

Klucze dostępu (FIDO2) są obsługiwane w głównych scenariuszach w systemach Windows, macOS, Android i iOS. Aby uzyskać więcej informacji na temat obsługiwanych scenariuszy, zobacz Obsługa uwierzytelniania FIDO2 w identyfikatorze Entra firmy Microsoft.

Uwaga

Obsługa rejestracji na tym samym urządzeniu w przeglądarce Edge w systemie Android będzie dostępna wkrótce.

Identyfikator Atestacji Uwierzytelniacza Passkey (FIDO2) (AAGUID)

Specyfikacja FIDO2 wymaga, aby każdy dostawca klucza bezpieczeństwa udostępnił identyfikator Atestu Uwierzytelnienia (AAGUID) podczas rejestracji. Identyfikator AAGUID to 128-bitowy wskaźnik określający typ klucza, taki jak producent i model. Dostawcy kluczy dostępu (FIDO2) na komputerach i urządzeniach przenośnych mają również dostarczyć identyfikator AAGUID podczas rejestracji.

Uwaga

Dostawca musi upewnić się, że AAGUID jest zgodny we wszystkich zasadniczo identycznych kluczach zabezpieczeń lub kluczach dostępowych (FIDO2) stworzonych przez tego dostawcę, i różni się (z wysokim prawdopodobieństwem) od identyfikatorów AAGUID wszystkich innych rodzajów kluczy zabezpieczeń lub kluczy dostępowych (FIDO2). W tym celu należy losowo wygenerować identyfikator AAGUID dla danego modelu kluczy zabezpieczeń lub dostawcy klucza dostępu (FIDO2). Aby uzyskać więcej informacji, zobacz Uwierzytelnianie sieci Web: interfejs API umożliwiający uzyskiwanie dostępu do poświadczeń klucza publicznego — poziom 2 (w3.org).

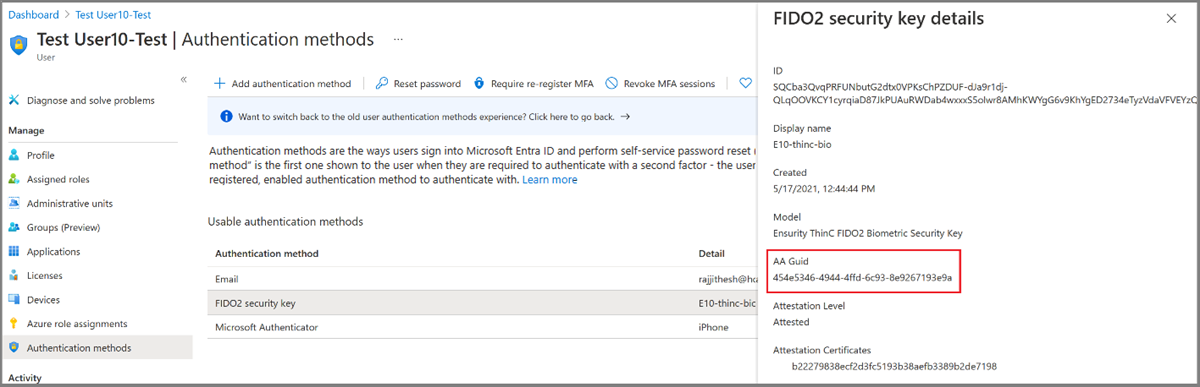

Możesz współpracować z dostawcą klucza zabezpieczeń, aby określić identyfikator AAGUID klucza uwierzytelniania (FIDO2), lub sprawdzić klucze zabezpieczeń FIDO2 kwalifikujące się do atestacji z Microsoft Entra ID. Jeśli klucz dostępu (FIDO2) jest już zarejestrowany, możesz znaleźć identyfikator AAGUID, wyświetlając szczegóły metody uwierzytelniania klucza dostępu (FIDO2) dla użytkownika.

Włączanie metody uwierzytelniania klucza dostępu (FIDO2)

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do Ochrona>Metody uwierzytelniania>Zasady.

W metodzie Passkey (FIDO2) ustaw przełącznik na Włącz. Wybierz pozycję Wszyscy użytkownicy lub Dodaj grupy , aby wybrać określone grupy. Obsługiwane są tylko grupy zabezpieczeń.

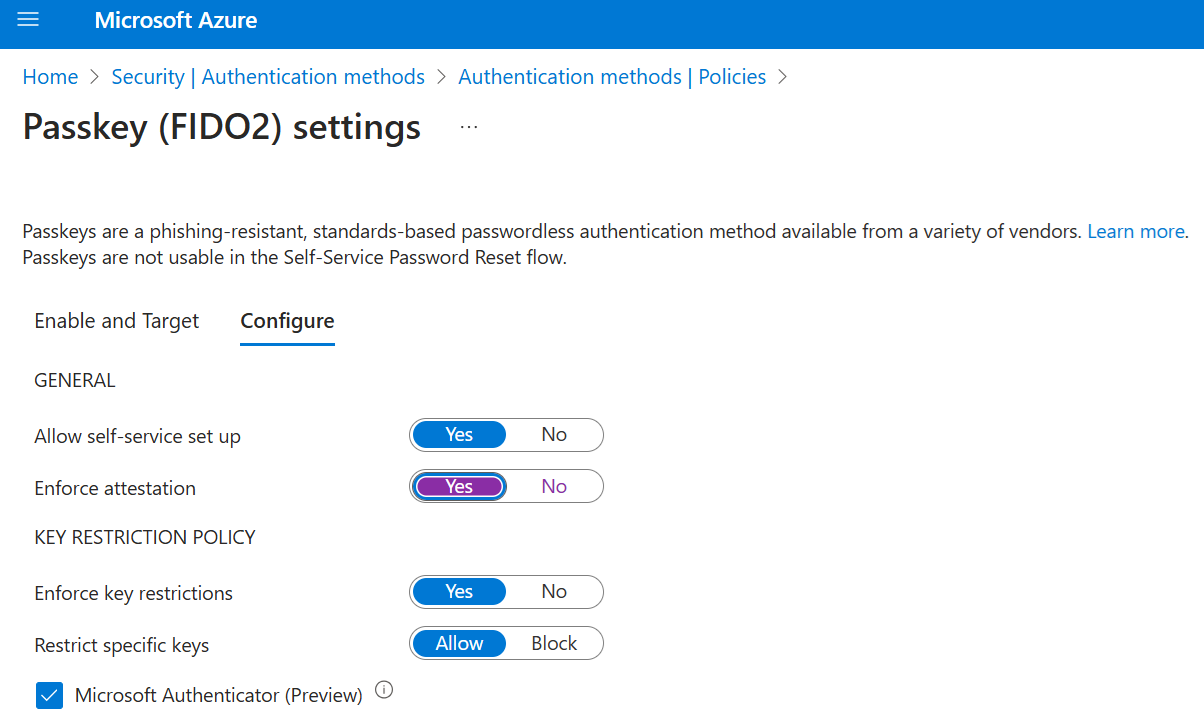

Na karcie Konfigurowanie:

Ustaw Zezwalaj na konfigurowanie samoobsługi na Tak. Jeśli ustawiono wartość Nie, użytkownicy nie będą mogli zarejestrować kluczy dostępu za pomocą Informacji zabezpieczających, nawet jeśli w zasadach metod uwierzytelniania są włączone klucze dostępu (FIDO2).

Ustaw opcję Wymuszaj zaświadczanie na wartość Tak , jeśli organizacja chce mieć pewność, że model klucza zabezpieczeń FIDO2 lub dostawca kluczy dostępu jest prawdziwy i pochodzi od uprawnionego dostawcy.

- W przypadku kluczy zabezpieczeń FIDO2 wymagamy opublikowania i zweryfikowania metadanych klucza zabezpieczeń w usłudze FIDO Alliance Metadata Service, a także przekazania innego zestawu testów weryfikacyjnych firmy Microsoft. Aby uzyskać więcej informacji, zobacz Zostań dostawcą kluczy zabezpieczeń FIDO2 zgodnym z firmą Microsoft.

- Klucze dostępu w aplikacji Microsoft Authenticator obsługują również atestację. Aby uzyskać więcej informacji, zobacz Jak działa potwierdzanie klucza dostępu w Autenticatorze.

Ostrzeżenie

Egzekwowanie uwierzytelnienia określa, czy klucz dostępu (FIDO2) może być używany jedynie podczas rejestracji. Użytkownicy, którzy rejestrują klucz dostępu (FIDO2) bez zaświadczania, nie będą blokowani od logowania, jeśli ustawienie Wymuszanie zaświadczania ma wartość Tak później.

Polityka ograniczenia dostępu do kluczy

- Wymuszanie ograniczeń kluczy powinno być ustawione na Tak tylko wtedy, gdy Twoja organizacja chce zezwolić lub zakazać używania określonych modeli kluczy zabezpieczeń albo dostawców kluczy dostępu, identyfikowanych przez ich AAGUID. Możesz pracować z dostawcą klucza zabezpieczeń, aby określić identyfikator AAGUID klucza dostępu. Jeśli klucz dostępu został już zarejestrowany, możesz znaleźć identyfikator AAGUID, wyświetlając szczegóły metody uwierzytelniania klucza dostępu dla użytkownika.

Ostrzeżenie

Kluczowe ograniczenia umożliwiają określanie użyteczności określonych modeli lub dostawców na potrzeby rejestracji i uwierzytelniania. Jeśli zmienisz ograniczenia klucza i usuniesz wcześniej dozwolony identyfikator AAGUID, użytkownicy, którzy wcześniej zarejestrowali dozwoloną metodę, nie będą mogli używać jej do logowania.

Po zakończeniu konfiguracji wybierz pozycję Zapisz.

Uwaga

Jeśli podczas próby zapisania wystąpi błąd, zastąp wiele grup pojedynczą grupą w jednej operacji, a następnie kliknij przycisk Zapisz ponownie.

Aprowizuj klucze zabezpieczeń FIDO2 przy użyciu interfejsu API programu Microsoft Graph (wersja zapoznawcza)

Obecnie w wersji zapoznawczej administratorzy mogą używać programu Microsoft Graph i niestandardowych klientów do aprowizowania kluczy zabezpieczeń FIDO2 w imieniu użytkowników. Aprowizowanie wymaga roli administratora uwierzytelniania lub aplikacji klienckiej z uprawnieniem UserAuthenticationMethod.ReadWrite.All. Ulepszenia dostarczania zasobów obejmują:

- Możliwość żądania opcji tworzenia protokołu WebAuthn z Microsoft Entra ID

- Możliwość rejestrowania aprowizowanego klucza zabezpieczeń bezpośrednio przy użyciu identyfikatora Entra firmy Microsoft

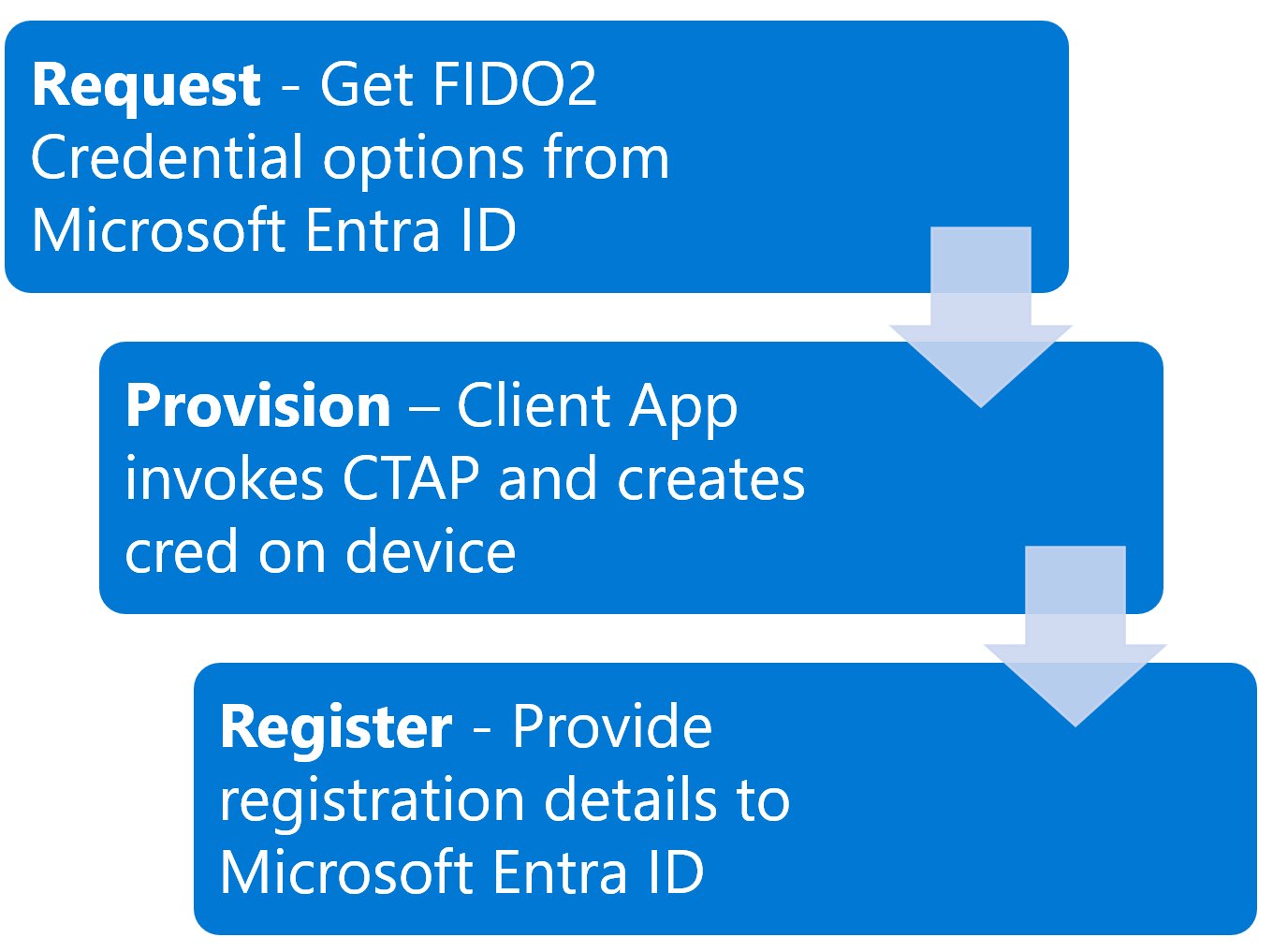

Dzięki tym nowym interfejsom API organizacje mogą tworzyć własnych klientów w celu aprowizowania poświadczeń klucza dostępu (FIDO2) na kluczach zabezpieczeń w imieniu użytkownika. Aby uprościć ten proces, wymagane są trzy główne kroki.

- pl-PL: Request creationOptions dla użytkownika: Microsoft Entra ID zwraca niezbędne dane, aby klient mógł przydzielić poświadczenie klucza dostępu (FIDO2). Obejmuje to informacje, takie jak informacje o użytkowniku, identyfikator strony ufającej, wymagania dotyczące polityki poświadczeń, algorytmy, wyzwanie rejestracji i nie tylko.

-

Skonfiguruj poświadczenie klucza dostępu (FIDO2) z opcjami tworzenia: użyj

creationOptions, a także klienta obsługującego protokół CTAP (Client to Authenticator Protocol), aby skonfigurować poświadczenie. W tym kroku należy wstawić klucz zabezpieczeń i ustawić numer PIN. - Zarejestruj przygotowane poświadczenie w Microsoft Entra ID: Użyj sformatowanych danych wyjściowych z procesu aprowizacji, aby dostarczyć Microsoft Entra ID potrzebne dane do zarejestrowania poświadczenia klucza dostępu (FIDO2) dla docelowego użytkownika.

Włączanie kluczy dostępu (FIDO2) przy użyciu interfejsu API programu Microsoft Graph

Oprócz korzystania z centrum administracyjnego firmy Microsoft Entra można również włączyć klucz dostępu (FIDO2) przy użyciu interfejsu API programu Microsoft Graph. Aby włączyć klucze uwierzytelniające (FIDO2), należy zaktualizować zasady metod uwierzytelniania, będąc co najmniej administratorem polityki uwierzytelniania.

Aby skonfigurować zasady przy użyciu Eksploratora programu Graph:

Zaloguj się do Eksploratora programu Graph i wyrażaj zgodę na uprawnienia Policy.Read.All i Policy.ReadWrite.AuthenticationMethod .

Pobierz zasady metody uwierzytelniania:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Aby wyłączyć wymuszanie zaświadczania i egzekwować ograniczenia kluczy, aby na przykład zezwalać wyłącznie na użycie identyfikatora AAGUID dla RSA DS100, wykonaj operację PATCH, używając następującej treści żądania:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Upewnij się, że zasady klucza dostępu (FIDO2) zostały prawidłowo zaktualizowane.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Usuwanie klucza dostępu (FIDO2)

Aby usunąć klucz dostępu (FIDO2) skojarzony z kontem użytkownika, usuń go z metody uwierzytelniania użytkownika.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra i wyszukaj użytkownika, którego klucz dostępu (FIDO2) musi zostać usunięty.

- Wybierz Metody uwierzytelniania>, kliknij prawym przyciskiem myszy Klucz dostępu (powiązany z urządzeniem) i wybierz Usuń.

Wymuszanie logowania za pomocą klucza dostępu (FIDO2)

Aby umożliwić użytkownikom logowanie się przy użyciu klucza dostępu (FIDO2) podczas uzyskiwania dostępu do poufnego zasobu, możesz:

Użyj wbudowanej metody uwierzytelniania zabezpieczonej przed phishingiem

Or

Utwórz niestandardową siłę uwierzytelniania

Poniższe kroki pokazują, jak utworzyć niestandardową siłę uwierzytelniania. Jest to zasada dostępu warunkowego, która umożliwia logowanie za pomocą klucza dostępu (FIDO2) tylko dla określonego modelu klucza zabezpieczeń lub dostawcy klucza dostępu (FIDO2). Aby uzyskać listę dostawców FIDO2, zobacz FIDO2 security keys eligible for attestation with Microsoft Entra ID (Klucze zabezpieczeń FIDO2 kwalifikujące się do zaświadczania za pomocą identyfikatora Microsoft Entra ID).

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do Ochrona>Metody uwierzytelniania>Siły uwierzytelniania.

- Wybierz pozycję Nowa siła uwierzytelniania.

- Podaj nazwę dla nowego poziomu zabezpieczeń.

- Opcjonalnie podaj opis.

- Wybierz Passkeys (FIDO2).

- Opcjonalnie, jeśli chcesz ograniczyć określony AAGUID, wybierz Opcje zaawansowane>Dodaj AAGUID. Wprowadź identyfikator AAGUID i wybierz Zapisz.

- Wybierz pozycję Dalej i przejrzyj konfigurację zasad.

Znane problemy

Konfigurowanie klucza bezpieczeństwa

Aprowizowanie przez administratora kluczy zabezpieczeń jest w wersji zapoznawczej. Zobacz Program Microsoft Graph i klienci niestandardowi, aby aprowizować klucze zabezpieczeń FIDO2 w imieniu użytkowników.

Użytkownicy współpracy B2B

Rejestracja poświadczeń klucza dostępu (FIDO2) nie jest obsługiwana w przypadku użytkowników współpracy B2B w dzierżawie zasobów.

Zmiany dotyczące UPN

Jeśli nazwa UPN użytkownika ulegnie zmianie, nie można już modyfikować kluczy dostępu (FIDO2), aby uwzględnić zmianę. Jeśli użytkownik ma klucz dostępu (FIDO2), musi zalogować się do informacji zabezpieczających, usunąć stary klucz dostępu (FIDO2) i dodać nowy.

Następne kroki

Logowanie do systemu Windows 10 za pomocą klucza bezpieczeństwa FIDO2

Włączanie uwierzytelniania FIDO2 do zasobów lokalnych

Rejestrowanie kluczy zabezpieczeń w imieniu użytkowników

Dowiedz się więcej o rejestracji urządzeń

Dowiedz się więcej na temat uwierzytelniania wieloskładnikowego firmy Microsoft