Plan wdrażania usługi Microsoft Entra do aprowizacji użytkowników z aplikacjami źródłowymi i docelowymi SAP

Twoja organizacja korzysta z firmy Microsoft dla różnych usług platformy Azure lub platformy Microsoft 365. Oprogramowanie SAP i usługi mogą również zapewniać krytyczne funkcje, takie jak zasoby ludzkie (HR) i planowanie zasobów przedsiębiorstwa (ERP) dla organizacji. Możesz użyć firmy Microsoft Entra do organizowania tożsamości dla pracowników, wykonawców i innych osób oraz ich dostępu w aplikacjach SAP i innych firm.

W tym samouczku pokazano, jak za pomocą funkcji firmy Microsoft Entra zarządzać tożsamościami w aplikacjach SAP na podstawie właściwości tych tożsamości pochodzących ze źródeł SAP HR. W tym samouczku założono, że:

- Twoja organizacja ma instancję Microsoft Entra w chmurze komercyjnej z licencją na co najmniej Microsoft Entra ID P1 w tym środowisku. (Niektóre kroki ilustrują również użycie funkcji Zarządzania tożsamością Microsoft Entra ID).

- Jesteś administratorem tej dzierżawy.

- Twoja organizacja korzysta z systemu rejestrowania danych pracowników, którym jest SAP SuccessFactors.

- Twoja organizacja ma składnik SAP ERP Central Component (ECC), SAP S/4HANA, inne aplikacje SAP, aplikacje oparte na platformie SAP BTP i opcjonalnie ma inne aplikacje spoza SAP.

- Używasz usług SAP Cloud Identity Services do aprowizacji i logowania jednokrotnego (SSO) do dowolnych aplikacji SAP innych niż SAP ECC.

Omówienie

W tym samouczku pokazano, jak połączyć Microsoft Entra ze źródłami autorytatywnymi dla listy pracowników w organizacji, takich jak SAP SuccessFactors. Pokazano również, jak używać firmy Microsoft Entra do konfigurowania tożsamości dla tych pracowników. Następnie dowiesz się, jak używać firmy Microsoft Entra, aby zapewnić pracownikom dostęp do logowania się do co najmniej jednej aplikacji SAP, takiej jak SAP ECC lub SAP S/4HANA.

Proces przebiega następująco:

- Plan: zdefiniuj wymagania dotyczące tożsamości i dostępu dla aplikacji w organizacji. Upewnij się, że Microsoft Entra ID i powiązane usługi Microsoft Online spełniają wymogi organizacyjne w tym scenariuszu.

- Wdrażanie: wprowadź niezbędnych użytkowników do identyfikatora Entra firmy Microsoft i utwórz proces aktualizowania tych użytkowników przy użyciu odpowiednich poświadczeń. Przypisz użytkownikom niezbędne prawa dostępu w usłudze Microsoft Entra. Przydziel tych użytkowników i ich prawa dostępu do aplikacji, aby umożliwić im logowanie się na te aplikacje.

- Monitorowanie: monitoruj przepływy tożsamości, aby w razie potrzeby obserwować błędy i dostosowywać zasady i operacje.

Po zakończeniu procesu użytkownicy mogą logować się do aplikacji SAP i innych niż SAP, które są autoryzowane do używania z tożsamościami użytkowników firmy Microsoft Entra.

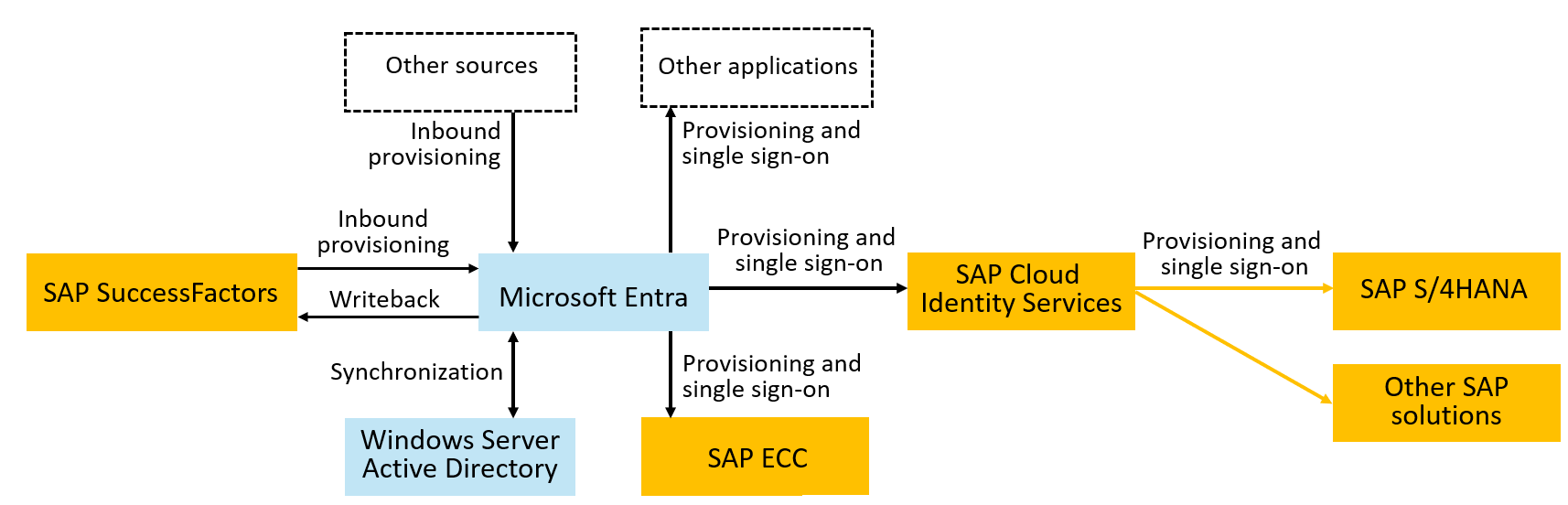

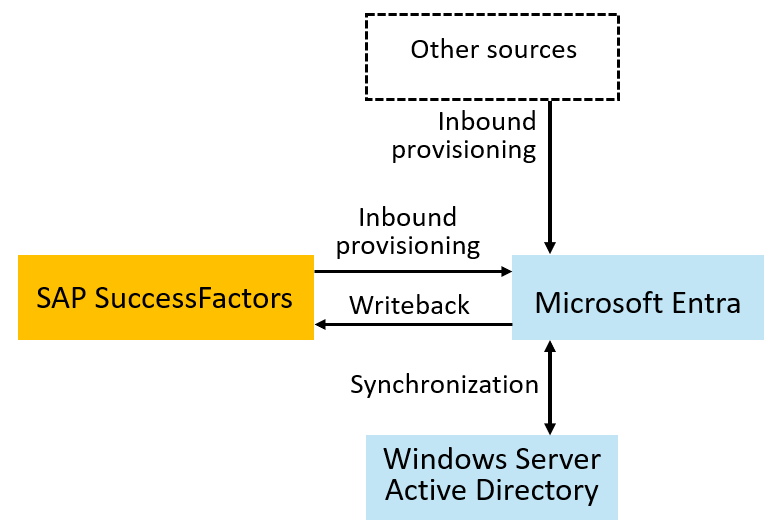

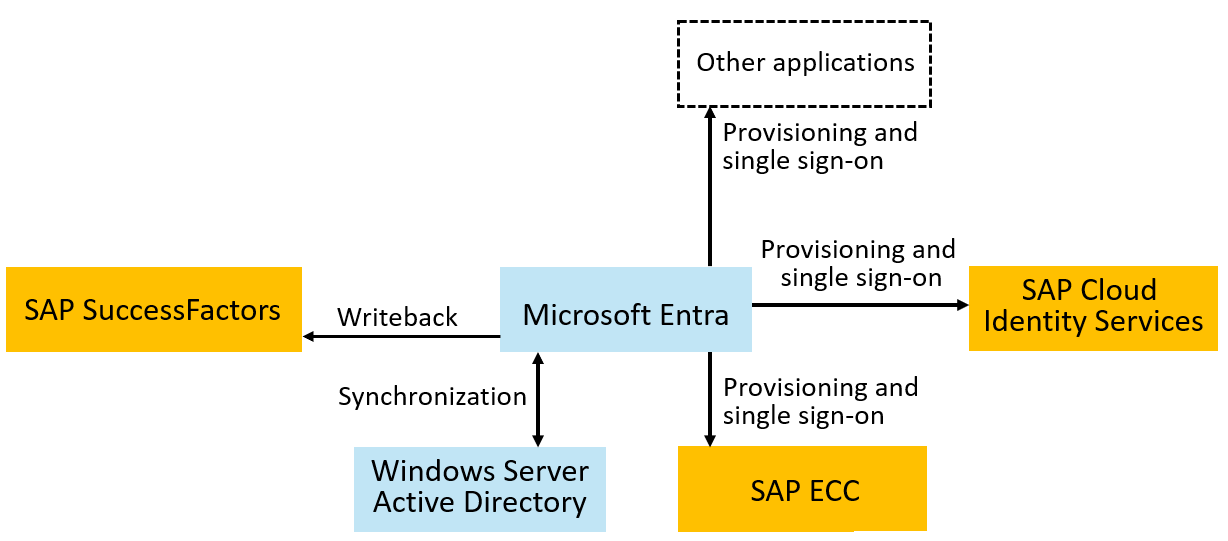

Na poniższym diagramie przedstawiono przykład topologię używaną w tym samouczku. W tej topologii pracownicy są reprezentowani w systemie SuccessFactors i muszą posiadać konta w domenie usługi Windows Server Active Directory (Windows Server AD), w Microsoft Entra, SAP ECC oraz aplikacjach chmurowych SAP. W tym samouczku przedstawiono organizację z domeną usługi AD systemu Windows Server. Jednak usługa AD systemu Windows Server nie jest wymagana w tym poradniku.

Ten samouczek koncentruje się na cyklu życia tożsamości dla użytkowników reprezentujących pracowników i innych pracowników. Cykl życia tożsamości dla gości oraz cykl życia dostępu w odniesieniu do przypisań ról, żądań i przeglądów wykraczają poza zakres tego samouczka.

Planowanie integracji z systemami źródłowymi i docelowymi SAP

W tej sekcji zdefiniujesz wymagania dotyczące tożsamości i dostępu dla aplikacji w organizacji. W tej sekcji przedstawiono kluczowe decyzje niezbędne do integracji z aplikacjami SAP. W przypadku aplikacji innych niż SAP można również zdefiniować zasady organizacyjne do zarządzania dostępem do tych aplikacji.

Jeśli używasz programu SAP IDM, możesz migrować scenariusze zarządzania tożsamościami z programu SAP IDM do usługi Microsoft Entra. Aby uzyskać więcej informacji, zobacz Migrowanie scenariuszy zarządzania tożsamościami z programu SAP IDM do usługi Microsoft Entra.

Określanie sekwencji dołączania aplikacji i sposobu integrowania aplikacji z firmą Microsoft Entra

Być może Twoja organizacja zintegrowała już niektóre aplikacje z firmą Microsoft Entra dla podzbioru dostępnych scenariuszy integracji. Na przykład, może zintegrowałeś usługi SAP Cloud Identity Services z Microsoft Entra w celu logowania jednokrotnego (SSO), aby uzyskać korzyści z dostępu warunkowego, ale nadal polegasz na ręcznej aprowizacji i dezaprowizowaniu. Możesz też mieć aplikacje, takie jak SAP ECC w organizacji, które nie zostały jeszcze zintegrowane z firmą Microsoft Entra.

Ustanów kolejność priorytetów aplikacji do zintegrowania z Microsoft Entra na potrzeby logowania jednokrotnego i aprowizacji. Organizacje zazwyczaj zaczynają integrować się z aplikacjami SaaS (software as a service), które obsługują nowoczesne protokoły. W przypadku aplikacji SAP zalecamy, aby organizacje mające aplikacje SAP w chmurze rozpoczęły integrację, zaczynając od logowania jednokrotnego (SSO) i aprowizacji z SAP Cloud Identity Services jako warstwą pośrednią. W tym miejscu aprowizacja użytkowników i integracja logowania jednokrotnego z Microsoft Entra może być korzystna dla wielu aplikacji SAP.

Potwierdź, jak każda aplikacja integruje się z firmą Microsoft Entra. Jeśli aplikacja jest wymieniona jako jedna z systemów docelowych aprowizacji usług SAP Cloud Identity Services, takich jak SAP S/4HANA lub używa oprogramowania SAP BTP, możesz użyć usługi SAP Cloud Identity Services jako oprogramowania pośredniczącego, aby połączyć logowanie jednokrotne i aprowizować z firmy Microsoft Entra do aplikacji. Jeśli Twoja aplikacja to SAP ECC, możesz zintegrować Microsoft Entra bezpośrednio z SAP NetWeaver do SSO oraz z interfejsami programowania aplikacji biznesowych (BAPI) SAP ECC w celu aprowizacji.

W przypadku aplikacji innych niż SAP postępuj zgodnie z instrukcjami w temacie Integrowanie aplikacji z identyfikatorem Entra firmy Microsoft, aby określić obsługiwane technologie integracji na potrzeby logowania jednokrotnego i aprowizacji dla każdej aplikacji.

Zbierz role i uprawnienia, które udostępnia każda aplikacja. Niektóre aplikacje mają tylko jedną rolę. Na przykład usługa SAP Cloud Identity Services ma tylko jedną rolę, User, która jest dostępna do przypisania. Usługi SAP Cloud Identity Services mogą odczytywać grupy z identyfikatora Entra firmy Microsoft do użycia w przypisaniu aplikacji. Inne aplikacje mogą wyświetlać wiele ról do zarządzania za pomocą identyfikatora Entra firmy Microsoft. Te role aplikacji zwykle nakładają szerokie ograniczenia dostępu użytkownika z tej roli w aplikacji.

Inne aplikacje mogą również polegać na członkostwie w grupach lub oświadczeniach w celu bardziej szczegółowego sprawdzania ról. Można je udostępnić każdej aplikacji z ID Microsoft Entra w dostarczaniu lub roszczeniach wystawionych za pomocą protokołów logowania jednokrotnego (SSO) w federacji. Można je również zapisywać w usłudze Active Directory jako członkostwo w grupie zabezpieczeń.

Uwaga

Jeśli używasz aplikacji z galerii aplikacji Microsoft Entra, która obsługuje aprowizację, Entra ID firmy Microsoft może zaimportować zdefiniowane role w aplikacji i automatycznie zaktualizować manifest aplikacji tymi rolami po skonfigurowaniu aprowizacji.

Wybierz role i grupy, które mają być objęte członkostwem w identyfikatorze Entra firmy Microsoft. Na podstawie wymagań dotyczących zgodności i zarządzania ryzykiem organizacje często ustalają priorytety tych ról aplikacji lub grup, które zapewniają uprzywilejowany dostęp lub dostęp do poufnych informacji. Mimo że ten samouczek nie zawiera kroków konfigurowania przypisania dostępu, może być konieczne zidentyfikowanie ról i grup, które są istotne, aby zapewnić, że wszyscy członkowie tych ról i grup są skonfigurowani do aplikacji.

Definiowanie zasad organizacji z wymaganiami wstępnymi użytkownika i innymi ograniczeniami dostępu do aplikacji

W tej sekcji określisz zasady organizacyjne, które mają być używane do określania dostępu do każdej aplikacji.

Określ, czy istnieją wymagania wstępne lub standardy, które użytkownik musi spełnić przed uzyskaniem dostępu do aplikacji. Organizacje z wymaganiami dotyczącymi zgodności lub planami zarządzania ryzykiem mają wrażliwe lub krytyczne dla działania firmy aplikacje. Być może zostały już udokumentowane zasady dostępu dla osób, które powinny mieć dostęp do tych aplikacji przed ich integracją z identyfikatorem Entra firmy Microsoft. Jeśli nie, może być konieczne skonsultowanie się z uczestnikami projektu, takimi jak zespoły ds. zgodności i zarządzania ryzykiem. Należy upewnić się, że zasady używane do automatyzowania decyzji dotyczących dostępu są odpowiednie dla danego scenariusza.

Na przykład w normalnych okolicznościach tylko pracownicy pełnoetatowi lub pracownicy w określonym dziale lub centrum kosztów powinni domyślnie mieć dostęp do aplikacji określonego działu. Jeśli korzystasz z zarządzania upoważnieniami w Microsoft Entra ID Governance, możesz skonfigurować zasady zarządzania upoważnieniami dla użytkownika z innego działu, który żąda dostępu, aby miał jednego lub więcej zatwierdzających, dzięki czemu ci użytkownicy mogą uzyskać dostęp za pośrednictwem wyjątku.

W niektórych organizacjach żądania dostępu przez pracownika mogą mieć dwa etapy zatwierdzania. Pierwszym etapem jest żądanie menedżera użytkownika. Drugi etap polega na żądaniu jednego z właścicieli zasobów odpowiedzialnych za dane przechowywane w aplikacji.

Zdecyduj, jak długo użytkownik zatwierdzony na potrzeby dostępu powinien mieć dostęp, a kiedy ten dostęp powinien odejść. W przypadku wielu aplikacji użytkownik może zachować dostęp przez czas nieokreślony, dopóki nie będzie już powiązany z organizacją. W niektórych sytuacjach dostęp może być powiązany z konkretnymi projektami lub kamieniami milowymi, aby po zakończeniu projektu dostęp został automatycznie usunięty. Ewentualnie, jeśli tylko kilku użytkowników korzysta z aplikacji za pośrednictwem zasad, możesz skonfigurować kwartalne lub roczne przeglądy dostępu wszystkich użytkowników za pośrednictwem zasad, aby zapewnić regularny nadzór. Te scenariusze wymagają zarządzania tożsamością Microsoft Entra.

Jeśli Twoja organizacja już zarządza dostępem za pomocą modelu roli organizacji, zaplanuj wprowadzenie tego modelu roli organizacji do identyfikatora Entra firmy Microsoft. Może istnieć zdefiniowany model roli organizacji, który przypisuje dostęp na podstawie właściwości użytkownika, takiej jak ich stanowisko lub dział. Te procesy mogą zapewnić, że użytkownicy utracą dostęp w końcu, gdy dostęp nie będzie już potrzebny, nawet jeśli nie ma wstępnie ustalonej daty zakończenia projektu.

Jeśli masz już definicję roli organizacyjnej, możesz migrować definicje ról organizacyjnych do Microsoft Entra ID Governance.

Sprawdź, czy istnieją ograniczenia oparte na rozdzieleniu obowiązków. Ten samouczek koncentruje się na cyklu życia tożsamości, aby zapewnić użytkownikowi podstawowy dostęp do aplikacji. Jednak podczas planowania wdrażania aplikacji można zidentyfikować ograniczenia oparte na rozdzieleniu obowiązków, które należy przestrzegać.

Załóżmy na przykład, że istnieje aplikacja z dwiema rolami aplikacji: Western Sales i Eastern Sales. Chcesz mieć pewność, że użytkownik w danym momencie ma tylko jedną rolę terytorium sprzedaży. Dołącz listę wszystkich par ról aplikacji, które są niezgodne z aplikacją. Jeśli użytkownik ma jedną rolę, nie może zażądać drugiej roli. Ustawienia niezgodności zarządzania upoważnieniami firmy Microsoft w pakietach dostępu mogą wymuszać te ograniczenia.

Wybierz odpowiednie zasady dostępu warunkowego, aby uzyskać dostęp do każdej aplikacji. Zalecamy analizowanie aplikacji i organizowanie ich w kolekcje aplikacji, które mają te same wymagania dotyczące zasobów dla tych samych użytkowników.

Podczas pierwszej integracji federacyjnej aplikacji logowania jednokrotnego z identyfikatorem Entra firmy Microsoft może być konieczne utworzenie nowych zasad dostępu warunkowego w celu wyrażenia ograniczeń. Może być konieczne wymuszenie wymagań dotyczących uwierzytelniania wieloskładnikowego (MFA) lub dostępu opartego na lokalizacji dla tej aplikacji i kolejnych aplikacji. Możesz również skonfigurować w dostępie warunkowym, że użytkownicy muszą wyrazić zgodę na warunki użytkowania.

Aby uzyskać więcej informacji na temat sposobu definiowania zasad dostępu warunkowego, zobacz Planowanie wdrożenia dostępu warunkowego.

Zdecyduj, jak powinny być obsługiwane wyjątki od kryteriów. Na przykład aplikacja może być zwykle dostępna tylko dla wyznaczonych pracowników, ale audytor lub dostawca może potrzebować tymczasowego dostępu do określonego projektu. Lub pracownik, który podróżuje, może wymagać dostępu z lokalizacji, która jest zwykle zablokowana, ponieważ twoja organizacja nie ma obecności w tej lokalizacji.

W takich sytuacjach, jeśli posiadasz Microsoft Entra ID Governance, możesz również ustanowić politykę zarządzania upoważnieniami do zatwierdzenia, która ma różne etapy, inny limit czasowy lub inną osobę zatwierdzającą. Dostawca, który jest zalogowany jako gość w dzierżawie Microsoft Entra, może nie mieć menedżera. Zamiast tego sponsor organizacji, właściciel zasobu lub oficer zabezpieczeń może zatwierdzić żądania dostępu.

Wybieranie topologii aprowizacji i uwierzytelniania

Po określeniu aplikacji do integracji z firmą Microsoft Entra na potrzeby aprowizacji użytkowników i logowania jednokrotnego zdecyduj się na przepływ danych dotyczący sposobu dostarczania tożsamości użytkowników i ich atrybutów do tych aplikacji na podstawie danych pochodzących z autorytatywnego systemu źródeł rekordów.

Wybierz autorytatywne źródła dla każdej tożsamości i ich atrybutów. W tym samouczku założono, że SuccessFactors jest systemem, który jest autorytatywnym źródłem danych dla użytkowników, którzy potrzebują dostępu do aplikacji SAP. Skonfigurowanie aprowizowania użytkowników sterowanego zasobami HR w chmurze z rozwiązania SuccessFactors do Entra ID firmy Microsoft wymaga planowania obejmującego różne aspekty. Te czynniki obejmują określanie zgodnego identyfikatora i definiowanie mapowań atrybutów, transformacji atrybutów oraz filtrów zakresowych.

Aby uzyskać kompleksowe wskazówki dotyczące tych tematów, zapoznaj się z planem wdrażania działu kadr w chmurze. Aby dowiedzieć się więcej na temat obsługiwanych jednostek, szczegółów przetwarzania i sposobu dostosowywania integracji dla różnych scenariuszy hr, zapoznaj się z dokumentacją integracji rozwiązania SAP SuccessFactors. Możesz również mieć inne autorytatywne źródła dla różnych tożsamości. Niektóre z tych tożsamości, takie jak konta typu break-glass lub inni administratorzy IT, mają Microsoft Entra ID jako swoje źródło autorytatywne.

Zdecyduj, czy użytkownicy istnieją lub czy muszą być włączani do Windows Server AD oprócz Microsoft Entra ID. Być może masz już istniejących użytkowników w usłudze AD systemu Windows Server, którzy odpowiadają pracownikom w Twoim autorytatywnym źródle danych o pracownikach. Być może skonfigurowano usługę SAP ECC lub inne aplikacje do korzystania z systemu Windows Server za pośrednictwem protokołu LDAP (Lightweight Directory Access Protocol) lub Kerberos. W takich sytuacjach wprowadź użytkowników do usługi AD systemu Windows Server. Ci użytkownicy są następnie synchronizowani z identyfikatorem Entra firmy Microsoft.

Zaprojektuj topologię wdrażania agenta aprowizacji Microsoft Entra Connect. Jeśli używasz rozwiązania SuccessFactors i masz usługę AD systemu Windows Server, musisz zainstalować agenta aprowizacji, aby aprowizować użytkowników w tych domenach. Topologia wdrażania agenta aprowizacji programu Microsoft Entra Connect zależy od liczby dzierżaw aplikacji HR w chmurze i domen podrzędnych usługi Active Directory, które planujesz zintegrować. Jeśli masz wiele domen usługi Active Directory, zależy to od tego, czy domeny usługi Active Directory są ciągłe, czy rozłączne. Aby uzyskać więcej informacji, zobacz Design the Microsoft Entra Connect provisioning agent deployment topology (Projektowanie topologii wdrażania agenta aprowizacji programu Microsoft Entra Connect).

Ustal, czy będziesz używać wielu kontenerów w usłudze AD systemu Windows Server. Jeśli używasz rozwiązania SuccessFactors i masz usługę AD systemu Windows Server, w każdej domenie należy określić, czy użytkownicy reprezentujący pracowników są zorganizowani w hierarchii kontenerów. Niektóre organizacje mogą utworzyć wszystkich użytkowników reprezentujących pracowników w jednym

organizationalUnit, inne organizacje mogą mieć wiele. Aby uzyskać więcej informacji, zobacz konfigurowanie przypisania kontenera jednostki organizacyjnej (OU) w usłudze Active Directory.Zdecyduj, czy chcesz użyć identyfikatora Entra firmy Microsoft do aprowizacji w usługach SAP Cloud Identity Services lub użyć usług SAP Cloud Identity Services do odczytu z identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji na temat możliwości aprowizacji Microsoft Entra, zobacz Automatyzowanie aprowizacji użytkowników i deaprowizacji w usługach SAP Cloud Identity Services przy użyciu Microsoft Entra ID. Usługa SAP Cloud Identity Services ma również własny oddzielny łącznik do odczytywania użytkowników i grup z identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz SAP Cloud Identity Services — Identity Provisioning — Microsoft Entra ID jako system źródłowy.

Zdecyduj, czy chcesz aprowizować użytkowników w usłudze SAP ECC. Możesz aprowizować użytkowników z usługi Microsoft Entra ID w oprogramowaniu SAP ECC (dawniej SAP R/3) NetWeaver 7.0 lub nowszym. Jeśli używasz innych wersji oprogramowania SAP R/3, nadal możesz użyć przewodników podanych w sekcji Łączniki dla programu Microsoft Identity Manager 2016 do pobrania jako odwołanie do tworzenia własnego szablonu na potrzeby aprowizacji.

Upewnij się, że wymagania wstępne organizacji zostały spełnione przed skonfigurowaniem identyfikatora entra firmy Microsoft

Przed rozpoczęciem procesu aprowizacji dostępu aplikacji krytycznej dla działania firmy z identyfikatora Entra firmy Microsoft upewnij się, że środowisko firmy Microsoft Entra jest odpowiednio skonfigurowane.

Upewnij się, że twoje środowisko Microsoft Entra ID i Microsoft Online Services jest gotowe dospełnienia wymagańdotyczących zgodności aplikacji. Zgodność jest wspólną odpowiedzialnością między firmy Microsoft, dostawców usług w chmurze i organizacji.

Upewnij się, że klient Microsoft Entra ID jest prawidłowo licencjonowany. Aby zautomatyzować aprowizację przy użyciu Microsoft Entra ID, twoja dzierżawa musi mieć co najmniej tyle licencji na Microsoft Entra ID P1, ilu jest pracowników pochodzących z źródłowej aplikacji HR lub użytkowników będących członkami (nie-gości), którzy są aprowizowani.

Ponadto korzystanie z Przepływów pracy cyklu życia i innych funkcji Microsoft Entra ID Governance, takich jak zasady automatycznego przypisywania uprawnień w ramach zarządzania udzieleniami Microsoft Entra w procesie aprowizacji, wymaga licencji na Microsoft Entra ID Governance dla pracowników. Te licencje to Zarządzanie Microsoft Entra ID lub Microsoft Entra ID Governance Step Up dla Microsoft Entra ID P2.

Sprawdź, czy identyfikator Entra firmy Microsoft już wysyła dziennik inspekcji i opcjonalnie inne dzienniki do usługi Azure Monitor. Usługa Azure Monitor jest opcjonalna, ale przydatna do zarządzania dostępem do aplikacji, ponieważ firma Microsoft Entra przechowuje zdarzenia inspekcji tylko przez maksymalnie 30 dni w dzienniku inspekcji. Dane inspekcji można przechowywać dłużej niż ten domyślny okres przechowywania. Aby uzyskać więcej informacji, zobacz Jak długo Microsoft Entra ID przechowuje dane raportowania?

Możesz również użyć skoroszytów usługi Azure Monitor oraz niestandardowych zapytań i raportów dotyczących historycznych danych inspekcji. Konfigurację Microsoft Entra można sprawdzić w zakresie korzystania z usługi Azure Monitor w usłudze Microsoft Entra ID w centrum administracyjnym Microsoft Entra, wybierając pozycję Skoroszyty. Jeśli ta integracja nie jest skonfigurowana i masz subskrypcję platformy Azure i jesteś co najmniej administratorem zabezpieczeń, możesz skonfigurować identyfikator entra firmy Microsoft do korzystania z usługi Azure Monitor.

Upewnij się, że tylko autoryzowani użytkownicy znajdują się w wysoce uprzywilejowanych rolach administracyjnych w dzierżawie Microsoft Entra. Administratorzy, którzy są co najmniej Administratorami zarządzania tożsamością, Administratorami użytkowników, Administratorami aplikacji, Administratorami aplikacji w chmurze lub Administratorami ról uprzywilejowanych, mogą wprowadzać zmiany dla użytkowników i ich przypisania ról w aplikacjach. Jeśli ostatnio nie przejrzano członkostwa tych ról, musisz mieć użytkownika, który jest co najmniej administratorem ról uprzywilejowanych, aby upewnić się, że rozpoczął się przegląd dostępu do tych ról katalogu.

Należy również przejrzeć użytkowników pełniących role w platformie Azure w subskrypcjach, które zawierają Azure Monitor, Logic Apps i inne zasoby potrzebne do działania konfiguracji Microsoft Entra.

Sprawdź, czy twój najemca ma odpowiednią izolację. Jeśli twoja organizacja korzysta z lokalnej usługi Active Directory, a te domeny usługi Active Directory są połączone z identyfikatorem Entra firmy Microsoft, musisz upewnić się, że wysoce uprzywilejowane operacje administracyjne dla usług hostowanych w chmurze są odizolowane od kont lokalnych. Upewnij się, że skonfigurowano ochronę środowiska chmury platformy Microsoft 365 przed naruszeniem zabezpieczeń lokalnych.

Oceń środowisko pod kątem najlepszych rozwiązań w zakresie zabezpieczeń. Aby ocenić, jak zabezpieczyć dzierżawę Microsoft Entra ID, zapoznaj się z najlepszymi praktykami dla wszystkich architektur izolacji.

Dokumentowanie okresu istnienia tokenu i ustawień sesji aplikacji. Na końcu tego samouczka integrujesz aplikacje SAP ECC lub SAP Cloud Identity Services z firmą Microsoft Entra na potrzeby logowania jednokrotnego. Jak długo użytkownik, który odmówił dalszego dostępu, może nadal korzystać z aplikacji federacyjnej, zależy od okresu istnienia sesji aplikacji i okresu istnienia tokenu dostępu. Okres istnienia sesji dla aplikacji zależy od samej aplikacji. Aby dowiedzieć się więcej na temat kontrolowania okresu istnienia tokenów dostępu, zobacz Konfigurowanie okresów istnienia tokenów.

Upewnij się, że usługi SAP Cloud Identity Services mają niezbędne mapowania schematów dla Twoich aplikacji

Każda z aplikacji SAP w organizacji może mieć własne wymagania, aby użytkownicy tych aplikacji musieli mieć wypełnione określone atrybuty podczas ich wdrażania do aplikacji.

Jeśli używasz usług SAP Cloud Identity Services do aprowizowania oprogramowania SAP S/4HANA lub innych aplikacji SAP, upewnij się, że usługi SAP Cloud Identity Services mają mapowania, aby wysyłać te atrybuty z usługi Microsoft Entra ID za pośrednictwem usług SAP Cloud Identity Services do tych aplikacji. Jeśli nie używasz usług SAP Cloud Identity Services, przejdź do następnej sekcji.

- Upewnij się, że katalog sap cloud ma schemat użytkownika wymagany przez aplikacje w chmurze SAP. W usługach SAP Cloud Identity Services każdy skonfigurowany system docelowy dodaje przekształcenia z modelu danych źródła tożsamości dostarczonych do usług SAP Cloud Identity Services zgodnie z wymaganiami obiektu docelowego. Może być konieczne zmianę tych przekształceń w usługach SAP Cloud Identity Services w taki sposób, aby odpowiadały sposobom modelowania tożsamości, zwłaszcza jeśli skonfigurowano wiele systemów docelowych. Następnie zapisz wymagany schemat dla Microsoft Entra, aby zapewnić dostęp do aplikacji chmurowych SAP za pośrednictwem SAP Cloud Identity Services.

Zdefiniuj relację między rekordami pracowników w systemie źródeł rekordów a użytkownikami w Microsoft Entra

Każdy atrybut wymagany przez aplikacje musi pochodzić z jakiegoś źródła w organizacji. Niektóre atrybuty mogą mieć wartości, które są stałe lub które są przekształcane z innych atrybutów. Inne wartości mogą być przypisywane przez usługę online firmy Microsoft, taką jak adres e-mail użytkownika. Inne atrybuty, takie jak imię i nazwisko użytkownika, dział lub inne właściwości organizacyjne, zazwyczaj pochodzą z autorytatywnego systemu HR. Aby upewnić się, że odpowiednie rekordy HR są mapowane na użytkowników w usłudze Microsoft Entra ID, współpracuj z zespołami HR i IT, aby zapewnić spójność danych i zaplanować zadania związane z czyszczeniem danych.

Ustal, jak mapować zmiany w systemie źródła rekordów w celu dołączenia i pozostawienia zdarzeń. Jeśli chcesz zautomatyzować procesy związane z dołączaniem i opuszczaniem pracowników, musisz skorelować informacje o statusie pracownika z atrybutami w Microsoft Entra. Aby uzyskać więcej informacji, należy określić stan konta użytkownika.

Upewnij się, że źródło kadr ma schemat procesu roboczego, który może dostarczyć wymagany schemat dla tych aplikacji SAP. Upewnij się, że każdy wymagany atrybut aplikacji SAP w chmurze lub lokalnej, który nie pochodzi z systemu Microsoft Entra ani z innej usługi online firmy Microsoft, może być powiązany z właściwością dostępną z Twojego źródła, takiego jak SuccessFactors. Jeśli źródło nie ma wymaganego schematu lub atrybuty nie zostały przypisane jednej lub kilku tożsamościom, które otrzymają dostęp do aplikacji, lub nie są dostępne dla Microsoft Entra do odczytu, przed włączeniem aprowizacji należy spełnić te wymagania dotyczące schematu.

Zarejestruj schemat używany do korelacji między identyfikatorem Entra firmy Microsoft i systemami rekordów. Być może masz istniejących użytkowników w systemie Active Directory (AD) w Windows Server lub systemie tożsamości Microsoft Entra ID odpowiadających pracownikom w rozwiązaniu SAP SuccessFactors. Jeśli ci użytkownicy nie zostali utworzeni przez Microsoft Entra ID, ale przez inny proces, zapoznaj się z referencją do atrybutów SAP SuccessFactors oraz schematem użytkownika Windows Server lub Microsoft Entra, aby wybrać, które atrybuty obiektów użytkownika zawierają unikatowy identyfikator dla pracownika w SAP SuccessFactors.

Ten atrybut musi być obecny z unikalną wartością dla każdego użytkownika, który odpowiada pracownikowi, by wewnętrzna aprowizacja Microsoft Entra mogła ustalić, którzy użytkownicy już istnieją dla pracowników i uniknąć tworzenia zduplikowanych użytkowników. Domyślny atrybut dopasowania jest oparty na identyfikatorze pracownika. Przed zaimportowaniem pracowników ze źródła HR należy upewnić się, że wartość tego atrybutu, takiego jak identyfikator pracownika, jest wypełniona w Microsoft Entra ID (dla użytkowników korzystających tylko z chmury) i w usłudze AD systemu Windows Server (dla użytkowników hybrydowych) przed zainicjowaniem pełnej synchronizacji i jego wartość unikatowo identyfikuje każdego użytkownika. Aby uzyskać więcej informacji, zobacz Określanie pasujących atrybutów i generowanie unikatowej wartości atrybutu.

Wybierz filtry zakresu, aby pominąć rekordy HR, które nie są już istotne. Systemy kadr mają kilka lat danych o zatrudnieniu, w tym pracowników, którzy nie byli pracownikami od lat. Z drugiej strony twój zespół IT może być zainteresowany tylko listą aktualnie zatrudnionych pracowników, nowych pracowników i rekordów zakończenia zatrudnienia, które są przekazywane po uruchomieniu systemu. Aby odfiltrować rekordy kadr, które nie są już istotne z perspektywy zespołu IT, skontaktuj się z zespołem kadr, aby dodać flagi do rekordu HR, które mogą być używane w filtrach określania zakresu aprowizacji firmy Microsoft. Aby uzyskać więcej informacji, zobacz definiowanie filtrów zakresu.

Zaplanuj obsługę znaków specjalnych, które mogą stanowić nazwę nowego użytkownika. Typowym rozwiązaniem jest użycie imienia i nazwiska pracownika w celu utworzenia unikatowego

userPrincipalNamedla użytkownika. W usługach AD systemu Windows Server i Microsoft Entra IDuserPrincipalNamenie zezwala na znaki akcentowane, a dozwolone są tylko następujące znakiA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Użyj funkcji NormalizeDiacritics, aby obsługiwać znaki diakrytyczne i konstruować odpowiednieuserPrincipalName.Zaplanuj obsługę długich ciągów pochodzących ze źródła HR. Sprawdź, czy dane hr mają długie wartości ciągów skojarzone z polami hr, których użyjesz do wypełnienia atrybutów Microsoft Entra ID i Windows Server AD. Każdy atrybut Microsoft Entra ID ma maksymalną długość ciągu. Jeśli wartość w polu HR zamapowana na atrybut Microsoft Entra ID zawiera więcej znaków, aktualizacja atrybutu może zakończyć się niepowodzeniem. Jedną z opcji jest przejrzenie mapowania atrybutów i sprawdzenie, czy istnieje możliwość obcięcia/zaktualizowania długich wartości ciągów w systemie HR. Jeśli nie jest to opcja, możesz użyć funkcji, takich jak Mid , aby obcinać długie ciągi lub użyć funkcji, takich jak Switch , aby mapować długie wartości na krótsze wartości/skróty.

Rozwiąż potencjalnie puste wartości w obowiązkowych atrybutach. Należy wypełnić niektóre atrybuty, takie jak

firstName,lastName,CNlubUPNpodczas tworzenia konta w usłudze Microsoft Entra ID lub Ad systemu Windows Server. Jeśli którekolwiek z odpowiednich pól HR mapowanych na takie atrybuty mają wartość null, operacja tworzenia użytkownika zakończy się niepowodzeniem. Jeśli na przykład zamapujesz atrybut usługi ADCNna wartość "nazwa wyświetlana" i jeśli "nazwa wyświetlana" nie zostanie ustawiona dla wszystkich użytkowników, wystąpi błąd. Jedną z opcji jest przejrzenie takich obowiązkowych mapowań atrybutów i upewnienie się, że odpowiednie pola są wypełniane w dziale kadr. Możesz również rozważyć opcję sprawdzania istnienia wartości null w mapowaniu wyrażenia. Jeśli na przykład nazwa wyświetlana jest pusta, połącz imię z nazwiskiem lub nazwą rodziny, aby utworzyć nazwę wyświetlaną.

Upewnij się, że niezbędne interfejsy BAPI dla rozwiązania SAP ECC są gotowe do użycia przez firmę Microsoft Entra

Łącznik agenta aprowizacji Microsoft Entra oraz ogólny łącznik usług internetowych zapewnia łączność z lokalnymi punktami końcowymi protokołu SOAP, w tym z interfejsami SAP BAPI.

Jeśli nie używasz SAP ECC i aprowizujesz tylko w usługach chmurowych SAP, przejdź do następnej sekcji.

Upewnij się, że interfejsy BAPI wymagane do aprowizacji są publikowane. Uwidaczniaj niezbędne interfejsy API w oprogramowaniu SAP ECC NetWeaver 7.51, aby tworzyć, aktualizować i usuwać użytkowników. Plik Connectors for Microsoft Identity Manager 2016 (Łączniki dla programu Microsoft Identity Manager 2016 ) zawiera opis

Deploying SAP NetWeaver AS ABAP 7.pdfsposobu uwidocznienia niezbędnych interfejsów API.Zarejestruj schemat dostępny dla istniejących użytkowników systemu SAP. Być może masz istniejących użytkowników w programie SAP ECC, którzy odpowiadają pracownikom w autorytatywnym systemie źródła rekordów. Jeśli jednak ci użytkownicy nie zostali utworzeni przez firmę Microsoft Entra ID, musisz mieć wypełnione pole dla tych użytkowników, którego można użyć jako unikatowego identyfikatora pracownika. To pole musi być wypełnione unikatową wartością dla każdego użytkownika, który odpowiada pracownikowi. Następnie aprowizacja Microsoft Entra może określić, którzy użytkownicy już istnieją dla pracowników, i uniknąć tworzenia zduplikowanych użytkowników.

Na przykład możesz używać SAP BAPI

BAPI_USER_GETLISTiBAPI_USER_GETDETAIL. Jedno z pól zwracanych przezBAPI_USER_GETDETAILnależy wybrać jako unikatowy identyfikator, które ma być skorelowane ze źródłem. Jeśli nie masz pola odpowiadającego unikatowemu identyfikatorowi ze źródła, może być konieczne użycie innego unikatowego identyfikatora. Na przykład może być konieczne użycie polaaddress.e_mailSAP, jeśli jego wartości są unikatowe dla każdego użytkownika SYSTEMU SAP, a także w przypadku użytkowników identyfikatora Entra firmy Microsoft.Zarejestruj wymagany schemat dla Microsoft Entra do dostarczenia do SAP BAPI. Możesz na przykład użyć interfejsu SAP BAPI

BAPI_USER_CREATE1, który wymaga pólADDRESS,COMPANY,DEFAULTS,LOGONDATA,PASSWORD,SELF_REGISTERiUSERNAMEw celu utworzenia użytkownika. Podczas konfigurowania mapowania ze schematu użytkownika Microsoft Entra ID na wymagania dotyczące SAP ECC, przypisz atrybuty użytkownika tego identyfikatora lub stałe do każdego z tych pól.

Dokumentowanie pełnego przepływu atrybutów i przekształceń

Zidentyfikowano wymagania dotyczące schematu aplikacji i dostępnych pól procesów roboczych z systemu źródeł rekordów. Teraz udokumentuj ścieżki przepływu tych pól przez Microsoft Entra i, opcjonalnie, usługi AD systemu Windows Server i SAP Cloud Identity Services do aplikacji.

W niektórych przypadkach atrybuty wymagane przez aplikacje nie odpowiadają bezpośrednio wartościom danych dostępnym ze źródła. Następnie należy przekształcić wartości przed dostarczeniem tych wartości do aplikacji docelowej.

Istnieje kilka etapów przetwarzania, w których można zastosować przekształcenie.

| Etap | Kwestie wymagające rozważenia | Linki umożliwiające uzyskanie dodatkowych informacji |

|---|---|---|

| W samym systemie ewidencyjnym | Zarządzanie cyklem życia tożsamości Microsoft Entra może nie być jedynym rozwiązaniem odczytującym dane z systemu źródłowego rekordów. Normalizacja danych przed ujawnieniem danych firmie Microsoft Entra może również przynieść korzyści innym rozwiązaniom, które wymagają podobnych danych. | Zapoznaj się z dokumentacją systemu rekordów |

| W przepływie aprowizacji wejściowej z systemu rejestru do usługi Microsoft Entra lub Windows Server AD | Wartość niestandardową można zapisać w atrybucie użytkownika usługi AD systemu Windows Server lub w atrybucie użytkownika Microsoft Entra ID, opierając się na jednym lub kilku atrybutach SuccessFactors. | Wyrażenie z funkcjami dostosowywania |

| Podczas synchronizacji z usługi AD systemu Windows Server do identyfikatora entra firmy Microsoft | Jeśli masz już użytkowników w usłudze AD systemu Windows Server, możesz przekształcać atrybuty tych użytkowników, ponieważ są one wprowadzane do identyfikatora Entra firmy Microsoft. | Jak dostosować regułę synchronizacji w programie Microsoft Entra Connect i użyć konstruktora wyrażeń z usługą Microsoft Entra Cloud Sync |

| W przepływie aprowizacji wychodzącej z usługi Microsoft Entra ID do usług SAP Cloud Identity Services, SAP ECC lub innych aplikacji niż SAP | Podczas konfigurowania aprowizacji dla aplikacji, jednym z typów mapowania atrybutów, które można określić, jest mapowanie, które przypisuje co najmniej jeden atrybut w usłudze Microsoft Entra ID do atrybutu w obiekcie docelowym. | Wyrażenie z funkcjami dostosowywania |

| W wychodzącym federacyjnym logowaniu jednokrotnym | Domyślnie Platforma tożsamości Microsoft wystawia token SAML aplikacji zawierającej oświadczenie z wartością nazwy użytkownika (znanej również jako główna nazwa użytkownika), co może jednoznacznie zidentyfikować użytkownika. Token SAML zawiera również inne twierdzenia, które obejmują adres e-mail użytkownika lub nazwę wyświetlaną, a także można skorzystać z funkcji przekształcania twierdzeń. | Dostosuj oświadczenia tokenu SAML i oświadczenia tokenu internetowego JSON klienta |

| W systemie SAP Cloud Identity Services | W usługach SAP Cloud Identity Services każdy skonfigurowany system docelowy dodaje przekształcenia z modelu danych źródła tożsamości dostarczonych do usług SAP Cloud Identity Services zgodnie z wymaganiami obiektu docelowego. Może być konieczne zmianę tych przekształceń w usługach SAP Cloud Identity Services w taki sposób, aby odpowiadały sposobom modelowania tożsamości, zwłaszcza jeśli skonfigurowano wiele systemów docelowych. Takie podejście może być odpowiednie, gdy wymaganie atrybutu jest specyficzne dla co najmniej jednej aplikacji SAP połączonej z usługami SAP Cloud Identity Services. | SAP Cloud Identity Services — zarządzanie transformacją |

Przygotowanie do wystawiania nowych poświadczeń uwierzytelniania

Jeśli używasz usługi AD systemu Windows Server, zaplanuj wystawienie poświadczeń usługi AD systemu Windows Server dla pracowników, którzy potrzebują dostępu do aplikacji i nie mieli wcześniej kont użytkowników usługi AD systemu Windows Server. Historycznie, w niektórych organizacjach użytkownicy byli przydzielani bezpośrednio do repozytoriów aplikacji. Pracownicy otrzymywali konta użytkowników usługi AD systemu Windows Server tylko wtedy, gdy potrzebowali skrzynki pocztowej programu Microsoft Exchange lub dostępu do aplikacji zintegrowanych z usługą AD systemu Windows Server.

W tym scenariuszu, jeśli konfigurujesz aprowizację przychodzącą do usługi Windows Server AD, Microsoft Entra tworzy użytkowników w usłudze Windows Server AD zarówno dla istniejących pracowników, którzy wcześniej nie mieli kont użytkowników, jak i dla nowych pracowników. Jeśli użytkownicy logują się do domeny systemu Windows, zalecamy zarejestrowanie użytkowników w Windows Hello dla firm w celu uzyskania silniejszego uwierzytelniania niż tylko hasła.

Jeśli nie używasz usługi AD systemu Windows Server, zaplanuj wystawianie poświadczeń Microsoft Entra ID dla pracowników potrzebujących dostępu do aplikacji, którzy nie mieli wcześniej kont użytkowników Microsoft Entra ID. Jeśli konfigurujesz aprowizację przychodzącą do Microsoft Entra ID, pomijając wcześniejsze połączenie z usługą AD systemu Windows Server, Microsoft Entra ID tworzy konta użytkowników zarówno dla obecnych pracowników, którzy wcześniej nie mieli kont, jak i dla nowych pracowników.

Jeśli użytkownicy potrzebują haseł, możesz wdrożyć funkcję samoobsługowego resetowania haseł (SSPR) Microsoft Entra ID, aby mogli zresetować swoje hasło. Atrybut Numer telefonu komórkowego można aprowizować z poziomu aplikacji cloud HR. Po dodaniu atrybutu Numer telefonu komórkowego w Microsoft Entra ID, możesz włączyć samoobsługowe resetowanie hasła dla konta użytkownika. Następnie pierwszego dnia nowy użytkownik może użyć zarejestrowanego i zweryfikowanego numeru telefonu komórkowego do uwierzytelniania. Aby uzyskać szczegółowe informacje na temat wstępnego wypełniania informacji kontaktowych uwierzytelniania, zapoznaj się z dokumentacją SSPR.

Jeśli użytkownicy będą używać silniejszego uwierzytelniania, włącz zasady Tymczasowego przejścia dostępu, aby można było generować tymczasowe kody dostępu dla nowych użytkowników.

Sprawdź, czy użytkownicy są gotowi do korzystania z usługi Microsoft Entra MFA. Zalecamy wymaganie Microsoft Entra MFA dla aplikacji o kluczowym znaczeniu dla działalności biznesowej zintegrowanych federacyjnie. W przypadku tych aplikacji zasady powinny wymagać od użytkownika spełnienia wymagania uwierzytelniania wieloskładnikowego przed identyfikatorem Entra firmy Microsoft, który pozwala im zalogować się do aplikacji. Niektóre organizacje mogą również zablokować dostęp według lokalizacji lub wymagać od użytkownika dostępu z zarejestrowanego urządzenia.

Jeśli nie istnieje jeszcze odpowiednia zasada, która zawiera niezbędne warunki dotyczące uwierzytelniania, lokalizacji, urządzenia i warunków użytkowania, dodaj zasadę do wdrożenia dostępu warunkowego.

Przygotuj się do wystawienia Tymczasowej Przepustki Dostępu dla nowych pracowników. Jeśli masz Microsoft Entra ID Governance i konfigurujesz aprowizację przychodzącą do Microsoft Entra ID, zaplanuj skonfigurowanie przepływów pracy cyklu życia w celu wystawienia Tymczasowego przepustu dostępu dla nowych pracowników.

Zaplanuj pilotaż

Integracja procesów biznesowych związanych z zasobami ludzkimi (HR) i przepływów pracy związanych z tożsamością ze źródeł kadr do systemów docelowych wymaga znacznego nakładu weryfikacji danych, transformacji danych, czyszczenia danych oraz kompleksowego testowania przed wdrożeniem rozwiązania do środowiska produkcyjnego.

Uruchom początkową konfigurację w środowisku pilotażowym , zanim przeskalujesz ją do wszystkich użytkowników w środowisku produkcyjnym.

Wdrażanie integracji z firmą Microsoft Entra

W tej sekcji, ty:

Wprowadź użytkowników do Microsoft Entra ID z autorytatywnego systemu źródłowego.

Aprowizuj tych użytkowników do usług SAP Cloud Identity Services lub SAP ECC, aby umożliwić im logowanie się do aplikacji SAP lub na platformie SAP BTP.

Aktualizowanie schematu użytkownika usługi AD systemu Windows Server

Jeśli aprowizujesz użytkowników w usługach AD systemu Windows Server i Microsoft Entra ID, upewnij się, że środowisko usługi AD systemu Windows Server i skojarzonych agentów firmy Microsoft Entra są gotowe do transportu użytkowników do i z usługi AD systemu Windows Server przy użyciu niezbędnego schematu dla aplikacji SAP.

Jeśli nie używasz usługi AD systemu Windows Server, przejdź do następnej sekcji.

W razie potrzeby rozszerz schemat usługi AD systemu Windows Server. Dla każdego atrybutu użytkownika wymaganego przez firmę Microsoft Entra i aplikacji, które nie są jeszcze częścią schematu użytkownika usługi AD systemu Windows Server, należy wybrać wbudowany atrybut rozszerzenia użytkownika usługi AD systemu Windows Server. Możesz też rozszerzyć schemat usługi AD systemu Windows Server, aby mieć miejsce dla usługi AD systemu Windows Server do przechowywania tego atrybutu. To wymaganie obejmuje również atrybuty używane do automatyzacji, takie jak data dołączenia pracownika i data opuszczenia.

Na przykład niektóre organizacje mogą używać atrybutów

extensionAttribute1iextensionAttribute2do przechowywania tych właściwości. Jeśli zdecydujesz się używać wbudowanych atrybutów rozszerzenia, upewnij się, że te atrybuty nie są jeszcze używane przez żadne inne aplikacje oparte na protokole LDAP usługi AD systemu Windows Server lub aplikacje zintegrowane z identyfikatorem Entra firmy Microsoft. Inne organizacje tworzą nowe atrybuty usługi AD systemu Windows Server z nazwami specyficznymi dla ich wymagań, takich jakcontosoWorkerId.Upewnij się, że wszyscy istniejący użytkownicy usługi AD systemu Windows Server mają niezbędne atrybuty do korelacji ze źródłem HR. Być może masz istniejących użytkowników w usłudze AD systemu Windows Server, którzy odpowiadają pracownikom. Ci użytkownicy muszą mieć atrybut, którego wartość jest unikatowa i odpowiada właściwości w autorytatywnym systemie rejestru źródłowym dla tych pracowników.

Na przykład niektóre organizacje używają atrybutu, takiego jak

employeeIdw usłudze AD systemu Windows Server. Jeśli istnieją użytkownicy, którzy nie mają tego atrybutu, mogą nie być brani pod uwagę podczas kolejnej integracji. Następnie automatyczne aprowizowanie powoduje zduplikowanie użytkowników utworzonych w usłudze AD systemu Windows Server. Po opuszczeniu użytkownika oryginalni użytkownicy nie są aktualizowani ani usuwani. Możesz użyć:- Potok programu PowerShell na komputerze przyłączonym do domeny za pomocą polecenia

Get-ADUser, aby uzyskać wszystkich użytkowników w kontenerze usługi Active Directory. - Polecenie

where-objectfiltrowania użytkowników, którzy mają brakujący atrybut, za pomocą filtru, takiego jak{$_.employeeId -eq $null}. - Polecenie

export-csvdo eksportowania użytkowników wynikowych do pliku CSV.

Upewnij się, że żaden użytkownik nie odpowiada pracownikom, którzy nie mają tego atrybutu. Jeśli istnieją, musisz edytować tych użytkowników w usłudze AD systemu Windows Server, aby dodać brakujący atrybut przed kontynuowaniem.

- Potok programu PowerShell na komputerze przyłączonym do domeny za pomocą polecenia

Rozszerz schemat identyfikatora Entra firmy Microsoft i skonfiguruj mapowania ze schematu usługi AD systemu Windows Server do schematu użytkownika identyfikatora entra firmy Microsoft. Jeśli używasz programu Microsoft Entra Connect Sync, wykonaj kroki opisane w Microsoft Entra Connect Sync: Directory extensions w celu rozszerzenia schematu użytkownika Microsoft Entra ID dodając atrybuty. Skonfiguruj mapowania synchronizacji programu Microsoft Entra Connect dla atrybutów usługi Active Directory systemu Windows Server, aby odpowiadały tym atrybutom.

Jeśli używasz usługi Microsoft Entra Cloud Sync, wykonaj kroki opisane w artykule Microsoft Entra Cloud Sync directory extensions and custom attribute mapping (Rozszerzenia katalogów usługi Microsoft Entra Sync i mapowanie atrybutów niestandardowych), aby rozszerzyć schemat użytkownika microsoft Entra ID z innymi niezbędnymi atrybutami. Skonfiguruj mapowania Microsoft Entra Cloud Sync dla atrybutów Windows Server AD na odpowiadające im atrybuty. Upewnij się, że synchronizujesz atrybuty wymagane przez przepływy pracy Lifecycle.

Poczekaj na zakończenie synchronizacji z usługi AD systemu Windows Server do identyfikatora entra firmy Microsoft. Jeśli wprowadzono zmiany w mapowaniach w celu zapewnienia większej liczby atrybutów z usługi AD systemu Windows Server, poczekaj, aż te zmiany dla użytkowników przejdą z usługi AD systemu Windows Server do Microsoft Entra ID, aby reprezentacja Microsoft Entra ID użytkowników miała pełny zestaw atrybutów z usługi AD systemu Windows Server.

Jeśli używasz usługi Microsoft Entra Cloud Sync, możesz monitorować

steadyStateLastAchievedTimewłaściwość stanu synchronizacji, pobierając zadanie synchronizacji jednostki usługi reprezentującej usługę Microsoft Entra Cloud Sync. Jeśli nie masz identyfikatora jednostki usługi, zobacz Wyświetlanie schematu synchronizacji.Utwórz wszelkie niezbędne kontenery w usłudze AD systemu Windows Server. Jeśli będziesz aprowizować użytkowników w jednostkach organizacyjnych w domenie, upewnij się, że te

organizationalUnitkontenery istnieją, zanim włączysz agenta aprowizacji.

Zaktualizuj schemat użytkownika Microsoft Entra ID

Jeśli używasz usługi AD systemu Windows Server, już rozszerzyłeś schemat użytkownika Microsoft Entra ID jako część konfigurowania mapowań z usługi AD Windows Server. Jeśli ten krok zostanie ukończony, przejdź do następnej sekcji.

Jeśli nie używasz usługi AD systemu Windows Server, wykonaj kroki opisane w tej sekcji, aby rozszerzyć schemat użytkownika microsoft Entra ID.

Utwórz aplikację do przechowywania rozszerzeń schematu firmy Microsoft Entra. W przypadku dzierżawców, którzy nie są synchronizowani z usługi Active Directory Windows Server, rozszerzenia schematu muszą być częścią nowej aplikacji. Jeśli jeszcze tego nie zrobiono, utwórz aplikację do reprezentowania rozszerzeń schematu. Ta aplikacja nie będzie mieć przypisanych do niej żadnych użytkowników.

Zidentyfikuj atrybut korelacji z systemem rekordów. Być może masz istniejących użytkowników w identyfikatorze Entra firmy Microsoft odpowiadającym pracownikom. Następnie ci użytkownicy muszą mieć atrybut, którego wartość jest unikatowa i odpowiada właściwości w systemie autorytatywnego źródła danych dla tych pracowników.

Na przykład niektóre organizacje rozszerzają schemat użytkownika identyfikatora Entra firmy Microsoft, aby w tym celu uzyskać nowy atrybut. Jeśli w tym celu nie utworzono jeszcze atrybutu, dołącz go jako atrybut w następnym kroku.

Rozszerz schemat użytkownika Microsoft Entra ID o nowe atrybuty. Utwórz rozszerzenia schematu katalogu dla każdego atrybutu wymaganego przez aplikacje SAP, które nie są jeszcze częścią schematu użytkownika microsoft Entra ID. Te atrybuty umożliwiają firmie Microsoft Entra przechowywanie większej ilości danych na temat użytkowników. Schemat można rozszerzyć, tworząc atrybut rozszerzenia.

Upewnij się, że użytkownicy w Microsoft Entra ID mogą być skorelowani z rekordami pracowników w źródle HR

Być może masz istniejących użytkowników w identyfikatorze Entra firmy Microsoft odpowiadającym pracownikom. Następnie ci użytkownicy muszą mieć atrybut, którego wartość jest unikatowa i odpowiada właściwości w autorytatywnym systemie rejestrowania dla tych pracowników.

Na przykład niektóre organizacje mogą rozszerzyć schemat użytkownika identyfikatora Entra firmy Microsoft w celu uzyskania nowego atrybutu w tym celu. Jeśli istnieją użytkownicy, którzy nie mają tego atrybutu, mogą nie być brani pod uwagę podczas kolejnej integracji. Następnie automatyczne przypisywanie prowadzi do tworzenia zduplikowanych użytkowników w usłudze AD systemu Windows Server. Po opuszczeniu użytkownika oryginalni użytkownicy nie są aktualizowani ani usuwani.

Pobierz użytkowników z identyfikatora Entra firmy Microsoft. Upewnij się, że każdy użytkownik, który już znajduje się w Microsoft Entra ID i reprezentuje pracownika, ma atrybut, który można skorelować. Zazwyczaj kilku użytkowników w identyfikatorze Entra firmy Microsoft nie odpowiada pracownikom w autorytatywnym systemie źródła rekordów. Użytkownicy ci obejmują konto awaryjne typu break-glass dla dostępu administracyjnego, konta dla dostawców IT i gości biznesowych. Reszta użytkowników musi już mieć atrybut z unikatową wartością, która ma być używana do korelacji.

Jeśli niektórzy użytkownicy nie są skorelowani, mogą zostać pominięci w przypadku aktualizacji i dezaktywacji. Firma Microsoft Entra może nawet tworzyć zduplikowanych użytkowników. Jeśli na przykład wymaganie jest takie, że wszyscy użytkownicy będący członkami (oprócz konta break-glass) mają

employeeidatrybut, można zidentyfikować tych użytkowników z potokiem poleceń programu PowerShell podobnym do następującego skryptu:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Konfigurowanie wymagań wstępnych dotyczących funkcji zarządzania tożsamościami

Jeśli zidentyfikowano potrzebę wdrożenia funkcjonalności zarządzania tożsamościami Microsoft Entra, takiej jak zarządzanie uprawnieniami Microsoft Entra lub przepływy pracy zarządzania cyklem życia Microsoft Entra, należy wdrożyć te funkcje przed dodaniem pracowników jako użytkowników do Microsoft Entra ID.

W razie potrzeby przekaż dokument warunków użytkowania. Jeśli użytkownicy muszą zaakceptować warunki użytkowania, zanim będą mogli uzyskać dostęp do aplikacji, utwórz i przekaż dokument warunków użytkowania, aby można było uwzględnić go w zasadach dostępu warunkowego.

W razie potrzeby utwórz wykaz. Domyślnie, gdy administrator pierwszy raz wchodzi w interakcję z Microsoft Entra entitlement management, domyślny katalog jest tworzony automatycznie. Jednak pakiety dostępu dla zarządzanych aplikacji powinny znajdować się w wyznaczonym wykazie. Aby utworzyć wykaz w centrum administracyjnym firmy Microsoft Entra, wykonaj kroki opisane w sekcji Tworzenie wykazu.

Aby utworzyć wykaz przy użyciu programu PowerShell, wykonaj kroki opisane w sekcjach Uwierzytelnianie w identyfikatorze Entra firmy Microsoft i Tworzenie wykazu.

Utwórz przepływ pracy sprzężenia. Jeśli konfigurujesz aprowizację przychodzącą do Microsoft Entra ID, skonfiguruj przepływ pracy dołączenia cyklu życia z zadaniem wystawienia Tymczasowego Dostępu dla nowych pracowników.

Utwórz przepływ pracy dla odchodzącego pracownika, który blokuje dostęp do logowania. W Microsoft Entra Lifecycle Workflows skonfiguruj przepływ pracy dla odchodzącego pracownika z zadaniem, które uniemożliwia użytkownikom logowanie. Ten przepływ pracy może działać na żądanie. Jeśli nie skonfigurowano przychodzącej aprowizacji ze źródeł danych, aby zablokować pracownikom możliwość logowania się po zaplanowanej dacie zakończenia pracy, skonfiguruj przepływ pracy dla opuszczających, aby uruchamiał się w zaplanowanych terminach ich odejścia.

Utwórz przepływ pracy dla odchodzących pracowników, aby usunąć konta użytkowników. Opcjonalnie skonfiguruj przepływ pracy dla odchodzących pracowników z zadaniem usunięcia użytkownika. Zaplanuj uruchomienie tego przepływu pracy przez jakiś czas, na przykład 30 lub 90 dni po zaplanowanej dacie urlopu pracownika.

Łączenie użytkowników w usłudze Microsoft Entra ID z rekordami pracowników ze źródła HR

W tej sekcji pokazano, jak zintegrować Microsoft Entra ID z systemem SAP SuccessFactors jako podstawowym systemem ewidencji kadrowej.

Skonfiguruj system rekordów przy użyciu konta usługi i przyznaj odpowiednie uprawnienia dla identyfikatora Entra firmy Microsoft. Jeśli używasz rozwiązania SAP SuccessFactors, wykonaj kroki opisane w sekcji Konfigurowanie rozwiązania SuccessFactors na potrzeby integracji.

Skonfiguruj mapowania przychodzące z systemu ewidencji do Windows Server AD lub Microsoft Entra ID. Jeśli używasz rozwiązania SAP SuccessFactors do aprowizowania użytkowników do usług AD systemu Windows Server oraz Microsoft Entra ID, wykonaj kroki opisane w sekcji Konfigurowanie aprowizacji użytkowników z rozwiązania SuccessFactors do usługi Active Directory.

Jeśli używasz rozwiązania SAP SuccessFactors i nie aprowizujesz w usłudze AD systemu Windows Server, wykonaj kroki opisane w sekcji Konfigurowanie aprowizacji użytkowników z rozwiązania SuccessFactors do Microsoft Entra ID.

Podczas konfigurowania mapowań upewnij się, że skonfigurowano mapowanie z Dopasuj obiekty przy użyciu tego atrybutu dla atrybutu usługi AD systemu Windows Server lub atrybutu użytkownika Microsoft Entra ID używanego do korelacji. Skonfiguruj także mapowania dla atrybutów wymaganych do dat rozpoczęcia i zakończenia pracy pracowników oraz wszystkich atrybutów wymaganych przez aplikacje docelowe, pochodzących ze źródła kadrowego.

Wykonaj początkowe wdrożenie przychodzące z systemu referencyjnego. Jeśli używasz rozwiązania SAP SuccessFactors i prowizjonowania użytkowników w AD systemu Windows Server oraz Microsoft Entra ID, wykonaj kroki opisane w sekcji Włącz i uruchom aprowizację. Jeśli używasz rozwiązania SAP SuccessFactors i nie przeprowadzasz aprowizacji w usłudze AD systemu Windows Server, wykonaj kroki opisane w sekcji Włączanie i uruchamianie aprowizacji. W przypadku dużych dzierżaw aplikacji HR w chmurze (>30 000 użytkowników) uruchom początkowy cykl w kolejnych etapach, zgodnie z opisem w planie dla cyklu początkowego.

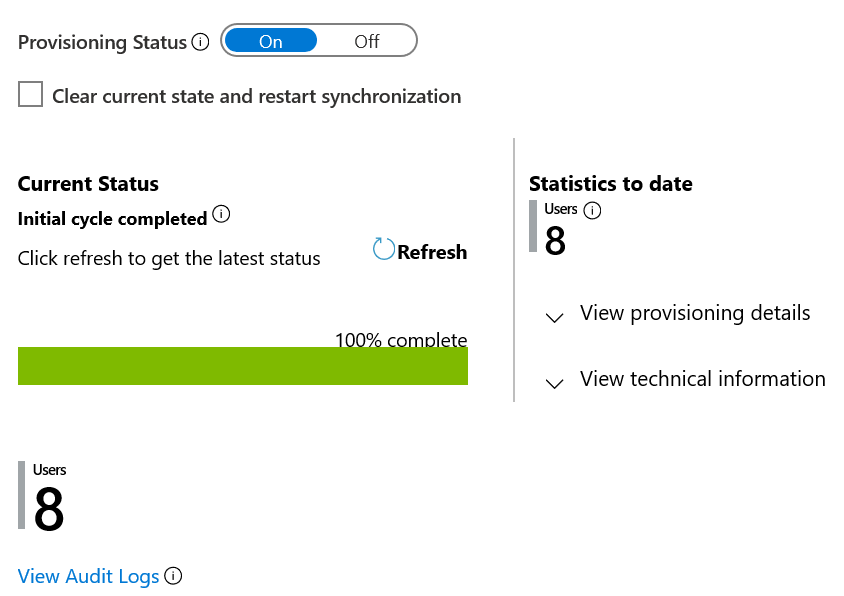

Poczekaj na zakończenie początkowej synchronizacji z systemu ewidencji. Jeśli synchronizujesz dane z SAP SuccessFactors do usługi Windows Server AD lub Microsoft Entra ID, po zakończeniu początkowej synchronizacji z katalogiem, Microsoft Entra aktualizuje raport podsumowania inspekcji na karcie Aprowizacja aplikacji SAP SuccessFactors w centrum administracyjnym Microsoft Entra.

Jeśli aprowizujesz do usługi AD systemu Windows Server, poczekaj, aż nowi użytkownicy utworzeni lub zaktualizowani w niej zostaną zsynchronizowani z usługi AD systemu Windows Server do Microsoft Entra ID. Zaczekaj, aż zmiany dla użytkowników w Windows Server AD dotrą do Microsoft Entra ID, aby odzwierciedlenie Microsoft Entra ID zawierało pełny zestaw użytkowników i ich atrybuty z Windows Server AD.

Jeśli używasz usługi Microsoft Entra Cloud Sync, możesz monitorować

steadyStateLastAchievedTimestan synchronizacji, pobierając zadanie synchronizacji jednostki usługi reprezentującej usługę Microsoft Entra Cloud Sync. Jeśli nie masz identyfikatora jednostki usługi, zobacz Wyświetlanie schematu synchronizacji.Upewnij się, że użytkownicy zostali aprowizowani w usłudze Microsoft Entra ID. Na tym etapie użytkownicy powinni znajdować się w identyfikatorze Entra firmy Microsoft z atrybutami wymaganymi przez aplikacje docelowe. Na przykład możesz wymagać, aby użytkownicy mieli atrybuty

givenname,surnameiemployeeID. Aby wyświetlić liczbę użytkowników z określonymi atrybutami lub brakujących atrybutów, możesz użyć poleceń programu PowerShell podobnych do następującego skryptu:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Upewnij się, że w Microsoft Entra ID nie ma nieoczekiwanych niepowiązanych kont. Zazwyczaj kilku użytkowników w Microsoft Entra ID nie odpowiada pracownikom w autorytatywnym systemie, z którego pochodzi źródło danych. Obejmują one konto awaryjne przeznaczone do awaryjnego dostępu administracyjnego, konta dla dostawców IT oraz gości biznesowych.

Mogą one jednak być również kontami osieroconymi w firmie Microsoft Entra, które przypominają konta obecnych pracowników, ale nie zostały zsynchronizowane z zapisem pracownika. Sierocze konta mogą wynikać z byłych pracowników, którzy nie są już w systemie HR. Mogą również pochodzić z błędów dopasowania. Mogą też wystąpić problemy z jakością danych, takie jak osoba, która zmieniła swoje nazwisko lub została ponownie zatrudniona.

Przetestuj łączenie, aktualizowanie i pozostawienie działań w nadrzędnym systemie rejestrowania przepływu rekordów poprawnie do Microsoft Entra. Aby uzyskać więcej informacji, zobacz planowanie testowania.

Przydzielaj użytkownikom uprawnienia dostępu do aplikacji i umożliwiaj im logowanie się do tych aplikacji.

Teraz, gdy użytkownicy istnieją w usłudze Microsoft Entra ID, w następnych sekcjach aprowizujesz je w aplikacjach docelowych.

Przydziel użytkowników do usług SAP Cloud Identity Services

Kroki opisane w tej sekcji umożliwiają skonfigurowanie aprowizacji z usługi Microsoft Entra ID do usług SAP Cloud Identity Services. Domyślnie skonfiguruj Microsoft Entra ID, aby automatycznie aprowizować i dezaprowizować użytkowników w usługach SAP Cloud Identity Services. Następnie ci użytkownicy mogą uwierzytelniać się w usługach SAP Cloud Identity Services i mieć dostęp do innych obciążeń SAP zintegrowanych z usługami SAP Cloud Identity Services. Usługa SAP Cloud Identity Services obsługuje aprowizowanie z lokalnego katalogu tożsamości do innych aplikacji SAP jako systemów docelowych.

Alternatywnie można skonfigurować usługi SAP Cloud Identity Services do odczytu z identyfikatora Entra firmy Microsoft. Jeśli używasz usług SAP Cloud Identity Services do odczytywania użytkowników i opcjonalnie grup z identyfikatora Entra firmy Microsoft, postępuj zgodnie ze wskazówkami sap dotyczącymi konfigurowania usług SAP Cloud Identity Services. Następnie przejdź do następnej sekcji.

Jeśli nie używasz usług SAP Cloud Identity Services, przejdź do następnej sekcji.

Upewnij się, że masz dzierżawęusług SAP Cloud Identity Services z kontem użytkownika w usługach SAP Cloud Identity Services z uprawnieniami administratora.

Skonfiguruj usługi SAP Cloud Identity Services do aprowizacji. Zaloguj się do konsoli administracyjnej usług SAP Cloud Identity Services i wykonaj kroki opisane w sekcji Konfigurowanie usług SAP Cloud Identity Services na potrzeby aprowizacji.

Dodaj usługi SAP Cloud Identity Services z galerii i skonfiguruj automatyczną aprowizację użytkowników do usług SAP Cloud Identity Services. Wykonaj kroki opisane w sekcjach Dodawanie usług SAP Cloud Identity Services z galerii i Konfigurowanie automatycznej aprowizacji użytkowników w usługach SAP Cloud Identity Services.

Aprowizuj użytkownika testowego z witryny Microsoft Entra ID do usług SAP Cloud Identity Services. Sprawdź, czy integracja aprowizacji jest gotowa, wykonując kroki opisane w sekcji Aprowizowanie nowego użytkownika testowego z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services.

Upewnij się, że istniejący użytkownicy w usługach Microsoft Entra i SAP Cloud Identity Services są skorelowani. Aby porównać użytkowników z identyfikatorem Entra firmy Microsoft z tymi użytkownikami już w usługach SAP Cloud Identity Services, wykonaj kroki opisane w poniższych sekcjach:

Przypisz istniejących użytkowników usług SAP Cloud Identity Services do aplikacji w usłudze Microsoft Entra ID. Wykonaj kroki opisane w sekcji Przypisywanie użytkowników do aplikacji SAP Cloud Identity Services w usłudze Microsoft Entra ID. W tych krokach należy wykonać następujące czynności:

- Rozwiąż wszelkie problemy z aprowizowaniem, aby aprowizacja nie została poddana kwarantannie.

- Sprawdź użytkowników, którzy są obecni w usługach SAP Cloud Identity Services i nie są jeszcze przypisani do aplikacji w usłudze Microsoft Entra ID.

- Przypisz pozostałych użytkowników.

- Monitoruj synchronizację początkową.

Poczekaj na synchronizację z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services. Poczekaj, aż wszyscy użytkownicy przypisani do aplikacji zostaną aprowizowani. Początkowy cykl trwa od 20 minut do kilku godzin. Czas zależy od rozmiaru katalogu Microsoft Entra i liczby użytkowników, których dotyczy aprowizacja. Właściwość

steadyStateLastAchievedTimestanu synchronizacji można monitorować, pobierając zadanie synchronizacji dla głównego elementu usługi, który reprezentuje usługi SAP Cloud Identity Services.Sprawdź, czy występują błędy aprowizacji. Sprawdź dziennik zarządzania za pośrednictwem centrum administracyjnego Microsoft Entra lub interfejsów API Graph. Przefiltruj dziennik do stanu Niepowodzenie.

Jeśli występują błędy z kodem błędu

DuplicateTargetEntries, ten kod wskazuje niejednoznaczność w regułach dopasowywania aprowizacji. Aby upewnić się, że każdy użytkownik Microsoft Entra odpowiada jednemu użytkownikowi aplikacji, należy zaktualizować użytkowników Microsoft Entra lub mapowania wykorzystywane do dopasowywania. Następnie przefiltruj dziennik na akcję Utwórz i status Pominięto.Jeśli użytkownicy zostali pominięci przy użyciu

SkipReasonkodu *NotEffectivelyEntitled, to zdarzenie dziennika może wskazywać, że konta użytkowników w Microsoft Entra ID nie były zgodne, ponieważ stan konta użytkownika był Wyłączony.Porównaj użytkowników w usługach SAP Cloud Identity Services z tymi w usłudze Microsoft Entra ID. Powtórz kroki opisane w sekcji Upewnij się, że istniejący użytkownicy usług SAP Cloud Identity Services mają niezbędne odpowiednie atrybuty , aby ponownie wyeksportować użytkowników z usług SAP Cloud Identity Services. Następnie sprawdź, czy wyeksportowani użytkownicy mają niezbędne właściwości dla aplikacji SAP. Możesz użyć polecenia programu PowerShell

where-object, aby filtrować listę użytkowników tylko do tych użytkowników, którzy mają brakujący atrybut, z filtrem, na przykład{$_.employeeId -eq $null}.Skonfiguruj federacyjne logowanie jednokrotne z Microsoft Entra do SAP Cloud Identity Services. Włącz logowanie jednokrotne oparte na protokole SAML dla usług SAP Cloud Identity Services. Postępuj zgodnie z instrukcjami podanymi w samouczku dotyczącym logowania jednokrotnego usług SAP Cloud Identity Services.

Utwórz grupy dla ról aplikacji SAP BTP i przypisz grupy do kolekcji ról BTP. Jeśli masz aplikacje w usłudze BTP, możesz utworzyć grupy zabezpieczeń firmy Microsoft Entra i zamapować te identyfikatory grup na role aplikacji. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do usługi SAP BTP.

Przełącz internetowy punkt końcowy aplikacji do zakresu odpowiednich zasad dostępu warunkowego. Być może masz istniejącą zasadę dostępu warunkowego, która została utworzona dla innej aplikacji podlegających tym samym wymogom dotyczącym ładu. Następnie można zaktualizować te zasady, aby te zasady miały zastosowanie również do tej aplikacji, aby uniknąć dużej liczby zasad.

Po wprowadzeniu aktualizacji sprawdź, czy oczekiwane zasady są stosowane. Możesz zobaczyć, jakie zasady będą stosowane dla użytkownika za pomocą narzędzia what-if warunkowego dostępu .

Sprawdź, czy użytkownik testowy może nawiązać połączenie z aplikacjami SAP. Aby przetestować logowanie jednokrotne aplikacji, możesz użyć My Apps firmy Microsoft. Upewnij się, że użytkownik testowy został przypisany do aplikacji SAP Cloud Identity Services i aprowizowany z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services. Następnie zaloguj się do aplikacji Microsoft Entra jako ten użytkownik i przejdź do witryny

myapps.microsoft.com.Po wybraniu kafelka SAP Cloud Identity Services w Moje aplikacje, jeśli skonfigurowano integrację w trybie dostawcy usług (SP), nastąpi przekierowanie do strony logowania aplikacji w celu zainicjowania przepływu logowania. Jeśli skonfigurowałeś tryb dostawcy tożsamości (IdP), logujesz się automatycznie do usług SAP Cloud Identity Services, dla których skonfigurowałeś logowanie jednokrotne.

Przydziel użytkowników do SAP ECC

Teraz, gdy masz użytkowników w usłudze Microsoft Entra ID, możesz aprowizować je w środowisku lokalnym SAP.

Jeśli nie używasz usługi SAP ECC, przejdź do następnej sekcji.

Skonfiguruj aprowizację. Postępuj zgodnie z instrukcjami w temacie Konfiguracja Microsoft Entra ID w celu przydzielenia użytkowników do SAP ECC z NetWeaver AS ABAP 7.0 lub nowszej wersji.

Poczekaj na synchronizację z identyfikatora Entra firmy Microsoft do rozwiązania SAP ECC. Poczekaj, aż wszyscy użytkownicy przypisani do aplikacji SAP ECC zostaną aprowizowani. Początkowy cykl trwa od 20 minut do kilku godzin. Czas zależy od rozmiaru katalogu Microsoft Entra i liczby użytkowników objętych procesem provisioningu. Można monitorować właściwość

steadyStateLastAchievedTimestanu synchronizacji, pobierając zadanie synchronizacji głównej usługi.Sprawdź, czy występują błędy aprowizacji. Sprawdź dziennik aprowizacji za pośrednictwem centrum administracyjnego Microsoft Entra lub interfejsów API Graph. Przefiltruj dziennik do stanu Niepowodzenie.

Jeśli występują błędy z kodem błędu

DuplicateTargetEntries, to zdarzenie dziennika wskazuje na niejednoznaczność w regułach dopasowywania konfiguracyjnych. Należy zaktualizować użytkowników Microsoft Entra lub mapowania używane do dopasowywania, aby upewnić się, że każdy użytkownik Microsoft Entra jest przypisany do jednego użytkownika aplikacji. Następnie przefiltruj dziennik do akcji Utwórz i stanu Pominięto.Jeśli użytkownicy zostali pominięci z powodu kodu

SkipReason, ten kod może wskazywać, że konta użytkowników w Microsoft Entra ID nie pasowały, ponieważ stan konta użytkownika był zablokowany.Porównaj użytkowników w usłudze SAP ECC z użytkownikami w usłudze Microsoft Entra ID. Na serwerze Windows hostującym agenta aprowizacji dla systemu SAP ECC, uruchom ponownie usługę

Microsoft ECMA2Hostsystemu Windows. Po ponownym uruchomieniu usługi wykonuje pełny import użytkowników z usługi SAP ECC.Skonfiguruj federacyjne logowanie jednokrotne z firmy Microsoft Entra do oprogramowania SAP. Włącz jednokrotne logowanie oparte na SAML dla aplikacji SAP. Jeśli używasz oprogramowania SAP NetWeaver, postępuj zgodnie z instrukcjami podanymi w samouczku sap NetWeaver SSO.

Wprowadź sieciowy punkt końcowy aplikacji w zakres odpowiednich zasad dostępu warunkowego. Być może masz istniejące zasady dostępu warunkowego, które zostały utworzone dla innej aplikacji objętej tymi samymi wymaganiami dotyczącymi zarządzania. Następnie można zaktualizować te zasady, aby te zasady miały zastosowanie również do tej aplikacji, aby uniknąć dużej liczby zasad.

Po wprowadzeniu aktualizacji sprawdź, czy oczekiwane zasady są stosowane. Możesz zobaczyć, jakie zasady będą stosowane dla użytkownika za pomocą narzędzia 'co-jeśli' dostępu warunkowego .

Sprawdź, czy można utworzyć użytkownika testowego i zalogować się do SAP NetWeaver. Postępuj zgodnie z instrukcjami w sekcji Testowanie logowania jednokrotnego, aby upewnić się, że użytkownicy mogą logować się po skonfigurowaniu dostępu warunkowego.

Konfigurowanie aprowizacji w usłudze SuccessFactors i innych aplikacjach

Możesz skonfigurować firmę Microsoft Entra, aby zapisywać określone atrybuty z identyfikatora Entra firmy Microsoft do rozwiązania SAP SuccessFactors Employee Central, w tym służbowej poczty e-mail. Aby uzyskać więcej informacji, zobacz Configure SAP SuccessFactors writeback in Microsoft Entra ID (Konfigurowanie zapisywania zwrotnego rozwiązania SAP SuccessFactors w usłudze Microsoft Entra ID).

Microsoft Entra może również aprowizować wiele innych aplikacji, w tym tych, które korzystają ze standardów, takich jak OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP i REST. Aby uzyskać więcej informacji, zobacz Integrowanie aplikacji z identyfikatorem Entra firmy Microsoft.

Przypisywanie użytkownikom niezbędnych praw dostępu do aplikacji w usłudze Microsoft Entra

O ile konfigurowana jednostka nie jest w pełni odizolowaną jednostką skonfigurowaną specjalnie dla dostępu do aplikacji SAP, jest mało prawdopodobne, aby wszyscy w jednostce potrzebowali dostępu do aplikacji SAP. Aplikacje SAP w dzierżawie są skonfigurowane w taki sposób, że tylko użytkownicy z przypisaną rolą w aplikacji są provisionowani do tej aplikacji i mogą logować się do niej z Microsoft Entra ID.

Ponieważ użytkownicy przypisani do aplikacji są aktualizowani w identyfikatorze Entra firmy Microsoft, te zmiany są automatycznie aprowizowane w tej aplikacji.

Jeśli masz aplikacje w oprogramowaniu SAP BTP, możesz również przypisać grupy zarządzane w usłudze Microsoft Entra do ról tej aplikacji w usługach SAP Cloud Identity Services.

Jeśli posiadasz Microsoft Entra ID Governance, możesz zautomatyzować zmiany przypisań ról aplikacji dla usług SAP Cloud Identity Services lub SAP ECC oraz grup w Microsoft Entra ID. Automatyzacja umożliwia dodawanie lub usuwanie przypisań, gdy osoby dołączają do organizacji lub opuszczają lub zmieniają role.

Przejrzyj istniejące zadania. Opcjonalnie przeprowadzić jednorazowy przegląd przypisań ról aplikacji lub członkostwa w grupach. Po zakończeniu tego przeglądu, przegląd dostępu usuwa przydziały lub członków grupy, które są już zbędne.

Skonfiguruj proces, aby aktualizować przypisania ról w aplikacji na bieżąco. Jeśli używasz Zarządzania Uprawnieniami Microsoft Entra i masz aplikacje SAP, zobacz Tworzenie pakietu dostępu w zarządzaniu uprawnieniami dla aplikacji z jedną rolą za pomocą programu PowerShell w celu skonfigurowania przypisań do aplikacji, które reprezentują usługi tożsamości w chmurze SAP lub SAP ECC. Jeśli masz aplikacje w oprogramowaniu SAP BTP, możesz skonfigurować zarządzanie upoważnieniami w celu przypisania użytkowników do grup zabezpieczeń firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do usługi SAP BTP.

W tym pakiecie dostępu można ustawić zasady umożliwiające przypisanie dostępu użytkownikom, gdy o to poproszą. Przypisania mogą być wykonywane przez administratora, automatycznie na podstawie reguł lub generowane za pośrednictwem Lifecycle Workflows.

Jeśli nie masz Zarządzania tożsamościami Microsoft Entra, możesz przypisać każdego użytkownika do aplikacji w centrum administracyjnym Microsoft Entra. Do aplikacji można przypisać poszczególnych użytkowników za pomocą polecenia cmdlet New-MgServicePrincipalAppRoleAssignedToprogramu PowerShell .

Dystrybuowanie poświadczeń do nowo utworzonych użytkowników usługi Microsoft Entra lub użytkowników usługi AD systemu Windows Server

Na tym etapie wszyscy użytkownicy są obecni w usłudze Microsoft Entra ID i udostępnieni do odpowiednich aplikacji SAP. Wszyscy użytkownicy, którzy zostali utworzeni podczas tego procesu dla pracowników, którzy nie byli wcześniej obecni w usłudze AD systemu Windows Server ani w Microsoft Entra ID, wymagają nowych poświadczeń.

Jeśli aprowizacja ruchu przychodzącego Microsoft Entra tworzy użytkowników w Windows Server AD, należy przekazać początkowe poświadczenia Windows Server AD dla nowo utworzonych użytkowników. Listę zdarzeń dotyczących interakcji Microsoft Entra z usługą AD systemu Windows Server można pobrać za pomocą polecenia Get-MgAuditLogProvisioning.

Możesz użyć

Set-ADAccountPasswordpolecenia z parametrem-Resetna komputerze przyłączonym do domeny, aby ustawić nowe hasło usługi AD systemu Windows Server dla użytkownika. Następnie użyjSet-ADUserpolecenia z parametrem-ChangePasswordAtLogon, aby wymagać od użytkownika wybrania nowego hasła podczas następnego logowania.Jeśli aprowizacja przychodząca Microsoft Entra tworzy użytkowników w Microsoft Entra ID, rozpowszechnij początkowe poświadczenia Microsoft Entra ID dla nowo utworzonych użytkowników. Listę nowo utworzonych użytkowników można pobrać za pomocą polecenia Get-MgAuditLogDirectoryAudit z parametrami takimi jak

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Aby wygenerować Tymczasowy Identyfikator Dostępu dla użytkownika, możesz użyć poleceń New-MgUserAuthenticationTemporaryAccessPassMethod i Get-MgUserAuthenticationTemporaryAccessPassMethod, jak pokazano w części Tworzenie tymczasowego identyfikatora dostępu.

Upewnij się, że użytkownicy są zarejestrowani w usłudze MFA. Możesz zidentyfikować użytkowników, którzy nie są zarejestrowani w usłudze MFA, uruchamiając polecenia programu PowerShell w sekcji Raportowanie programu PowerShell dla użytkowników zarejestrowanych w usłudze MFA.

Utwórz cykliczny przegląd dostępu, gdy którykolwiek z użytkowników potrzebuje tymczasowych wykluczeń zasad. W niektórych przypadkach może nie być możliwe natychmiastowe wymuszanie zasad dostępu warunkowego dla każdego autoryzowanego użytkownika. Na przykład niektórzy użytkownicy mogą nie mieć odpowiedniego zarejestrowanego urządzenia. Jeśli konieczne jest wykluczenie co najmniej jednego użytkownika z zasad dostępu warunkowego i zezwolenie im na dostęp, skonfiguruj przegląd dostępu dla grupy użytkowników , którzy są wykluczeni z zasad dostępu warunkowego.

Monitorowanie przepływów tożsamości

Teraz, gdy masz skonfigurowaną aprowizację ruchu przychodzącego i wychodzącego z aplikacjami, możesz użyć automatyzacji w Microsoft Entra, aby monitorować ciągłą aprowizację z autorytatywnych systemów ewidencji do aplikacji docelowych.

Monitorowanie ruchu przychodzącego

Działania wykonywane przez usługę aprowizacji są rejestrowane w dziennikach aprowizacji Microsoft Entra. Dostęp do dzienników aprowizacji można uzyskać w centrum administracyjnym firmy Microsoft Entra. Dane aprowizacji można przeszukiwać na podstawie nazwy użytkownika lub identyfikatora w systemie źródłowym lub systemie docelowym. Aby uzyskać więcej informacji, zobacz Dzienniki konfiguracyjne.

Monitorowanie zmian w usłudze AD systemu Windows Server

Zgodnie z opisem w zaleceniach dotyczących zasad inspekcji systemu Windows Server upewnij się, że zdarzenia inspekcji powodzenia zarządzania kontami użytkowników są włączone na wszystkich kontrolerach domeny i zbierane do analizy.

Monitorowanie przypisań ról aplikacji

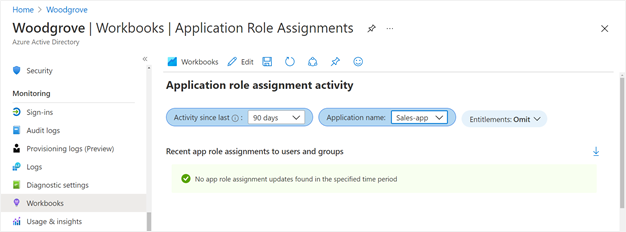

Jeśli skonfigurowano identyfikator Entra firmy Microsoft do wysyłania zdarzeń inspekcji do usługi Azure Monitor, możesz użyć skoroszytów usługi Azure Monitor, aby uzyskać szczegółowe informacje na temat sposobu uzyskiwania dostępu przez użytkowników.

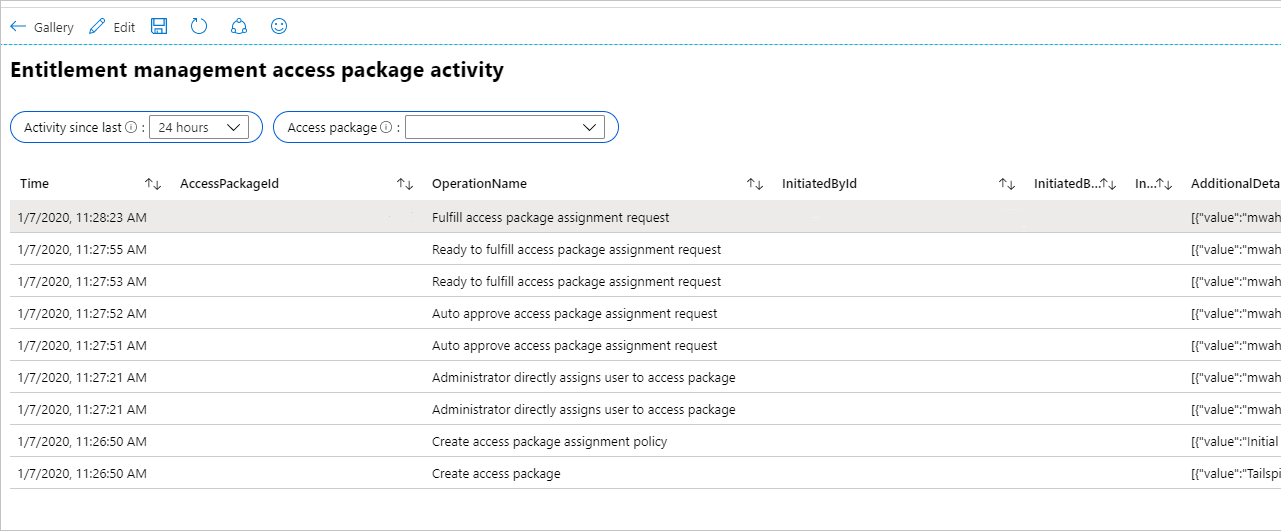

Jeśli używasz zarządzania upoważnieniami firmy Microsoft Entra, skoroszyt o nazwie Działanie pakietu programu Access wyświetla każde zdarzenie związane z określonym pakietem dostępu.

Aby sprawdzić, czy zmiany przypisań ról w aplikacji nie zostały utworzone na skutek przypisania pakietów dostępu, wybierz skoroszyt o nazwie Aktywność przypisania ról aplikacji. Jeśli wybierzesz opcję pominięcia działania uprawnień, zostaną wyświetlone tylko zmiany ról aplikacji, które nie zostały wprowadzone przez zarządzanie upoważnieniami. Na przykład zostanie wyświetlony wiersz, jeśli inny administrator bezpośrednio przypisał użytkownika do roli aplikacji.

Monitorowanie aprowizacji ruchu wychodzącego

Dla każdej aplikacji zintegrowanej z Microsoft Entra możesz użyć sekcji Szczegóły synchronizacji, aby monitorować postęp i śledzić linki do raportu z aktywności aprowizacji. W raporcie opisano wszystkie działania wykonywane przez usługę aprowizacji Microsoft Entra na aplikacji. Projekt aprowizacji można również monitorować za pośrednictwem interfejsów API programu Microsoft Graph.

Aby uzyskać więcej informacji na temat sposobu odczytywania dzienników aprowizacji Microsoft Entra, zobacz Raportowanie automatycznej aprowizacji konta użytkownika.

Monitorowanie logowania jednokrotnego

Ostatnie 30 dni logowania do aplikacji można wyświetlić w raporcie logowania w centrum administracyjnym firmy Microsoft Entra lub za pośrednictwem programu Microsoft Graph. Możesz również wysłać dzienniki logowania do usługi Azure Monitor , aby zarchiwizować aktywność logowania przez maksymalnie dwa lata.

Monitorowanie przypisań dla Microsoft Entra ID Governance

Jeśli używasz Zarządzania Microsoft Entra ID, możesz raportować, w jaki sposób użytkownicy uzyskują dostęp za pomocą funkcji Zarządzania Microsoft Entra ID. Na przykład:

- Administrator lub właściciel wykazu może pobrać listę użytkowników, którzy mają dostęp do przypisań pakietów za pośrednictwem centrum administracyjnego firmy Microsoft Entra, programu Microsoft Graph lub programu PowerShell.

- Dzienniki inspekcji można również wysłać do usługi Azure Monitor i wyświetlić historię zmian w pakiecie dostępu w centrum administracyjnym firmy Microsoft Entra lub za pośrednictwem programu PowerShell.

Aby uzyskać więcej informacji na temat tych scenariuszy i innych scenariuszy zarządzania tożsamościami, zobacz, jak monitorować dostosowywanie zasad zarządzania upoważnieniami i dostępu zgodnie z potrzebami.

Powiązana zawartość

- Zarządzanie dostępem do aplikacji w środowisku

- Zarządzaj dostępem, migrując model ról organizacyjnych do Governance Microsoft Entra ID

- Definiowanie zasad organizacji na potrzeby zarządzania dostępem do innych aplikacji w danym środowisku

- Zabezpieczanie dostępu do platform i aplikacji SAP przy użyciu identyfikatora Entra firmy Microsoft

- Poznaj podstawy tożsamości i zarządzania dla oprogramowania SAP na platformie Azure