Używanie przeglądów dostępu do zarządzania użytkownikami wykluczonymi z zasad dostępu warunkowego

W idealnym świecie wszyscy użytkownicy przestrzegają zasad dostępu, aby zabezpieczyć dostęp do zasobów organizacji. Czasami jednak istnieją przypadki biznesowe, które wymagają wyjątków. W tym artykule omówiono kilka przykładów sytuacji, w których może być konieczne wykluczenie. Ty, jako administrator IT, możesz zarządzać tym zadaniem, unikać nadzoru nad wyjątkami zasad i dostarczać audytorom dowody, że wyjątki te są regularnie sprawdzane za pomocą przeglądów dostępu Microsoft Entra.

Uwaga

Do korzystania z przeglądów dostępu Microsoft Entra wymagany jest ważny Microsoft Entra ID P2 lub Microsoft Entra ID Governance, płatna lub próbna wersja Enterprise Mobility + Security E5. Aby uzyskać więcej informacji, zobacz Microsoft Entra editions.

Dlaczego wykluczasz użytkowników z zasad?

Załóżmy, że jako administrator decydujesz się na użycie dostępu warunkowego firmy Microsoft Entra, aby wymagać uwierzytelniania wieloskładnikowego (MFA) i ograniczyć żądania uwierzytelniania do określonych sieci lub urządzeń. Podczas planowania wdrożenia zdajesz sobie sprawę, że nie wszyscy użytkownicy mogą spełnić te wymagania. Możesz na przykład mieć użytkowników, którzy pracują z biur zdalnych, a nie z sieci wewnętrznej. Można również uwzględnić użytkowników łączących się przy użyciu nieobsługiwanych urządzeń podczas oczekiwania na zastąpienie tych urządzeń. Krótko mówiąc, firma potrzebuje tych użytkowników, aby logowali się i wykonywać swoje zadania, aby wykluczyć ich z zasad dostępu warunkowego.

Innym przykładem może być użycie nazwanych lokalizacji w dostępie warunkowym w celu określenia zestawu krajów i regionów, z których nie chcesz zezwalać użytkownikom na dostęp do dzierżawcy.

Niestety, niektórzy użytkownicy mogą nadal mieć ważny powód logowania się z tych zablokowanych krajów/regionów. Na przykład użytkownicy mogą podróżować do pracy i muszą uzyskiwać dostęp do zasobów firmy. W takim przypadku zasady dostępu warunkowego blokujące te kraje/regiony mogą używać grupy zabezpieczeń w chmurze dla wykluczonych użytkowników z zasad. Użytkownicy, którzy potrzebują dostępu podczas podróży, mogą dodawać się do grupy przy użyciu samoobsługowego zarządzania grupami firmy Microsoft.

Innym przykładem może być to, że masz zasady dostępu warunkowego blokujące starsze uwierzytelnianie dla większości użytkowników. Jeśli jednak niektórzy użytkownicy muszą używać starszych metod uwierzytelniania w celu uzyskania dostępu do określonych zasobów, możesz wykluczyć tych użytkowników z zasad blokujących starsze metody uwierzytelniania.

Uwaga

Firma Microsoft zdecydowanie zaleca zablokowanie używania starszych protokołów w Twojej dzierżawie w celu poprawy stanu bezpieczeństwa.

Dlaczego wykluczenia są trudne?

W usłudze Microsoft Entra ID można określić zakres zasad dostępu warunkowego do zestawu użytkowników. Możesz również skonfigurować wykluczenia, wybierając role Microsoft Entra, poszczególnych użytkowników lub gości. Należy pamiętać, że po skonfigurowaniu wykluczeń intencja zasad nie może być wymuszana dla wykluczonych użytkowników. Jeśli wykluczenia są konfigurowane przy użyciu listy użytkowników lub starszych lokalnych grup zabezpieczeń, masz ograniczony wgląd w wykluczenia. W efekcie:

Użytkownicy mogą nie wiedzieć, że są wykluczeni.

Użytkownicy mogą dołączyć do grupy zabezpieczeń, aby pominąć zasady.

Wykluczeni użytkownicy mogli wcześniej zakwalifikować się do wykluczenia, ale nie kwalifikują się do niego.

Często podczas pierwszego konfigurowania wykluczenia istnieje krótka lista użytkowników, którzy pomijają zasady. Wraz z upływem czasu coraz więcej użytkowników jest dodawanych do wykluczenia, a lista rośnie. W pewnym momencie musisz przejrzeć listę i potwierdzić, że każdy z tych użytkowników nadal kwalifikuje się do wykluczenia. Zarządzanie listą wykluczeń z technicznego punktu widzenia może być stosunkowo łatwe, ale kto podejmuje decyzje biznesowe i jak upewnić się, że wszystko jest możliwe do przeprowadzenia inspekcji? Jeśli jednak skonfigurujesz wykluczenie przy użyciu grupy Microsoft Entra, możesz użyć przeglądów dostępu jako kontrolki wyrównywujące, aby zwiększyć widoczność i zmniejszyć liczbę wykluczonych użytkowników.

Jak utworzyć grupę wykluczeń w zasadach dostępu warunkowego

Wykonaj następujące kroki, aby utworzyć nową grupę Microsoft Entra i zasady dostępu warunkowego, które nie mają zastosowania do tej grupy.

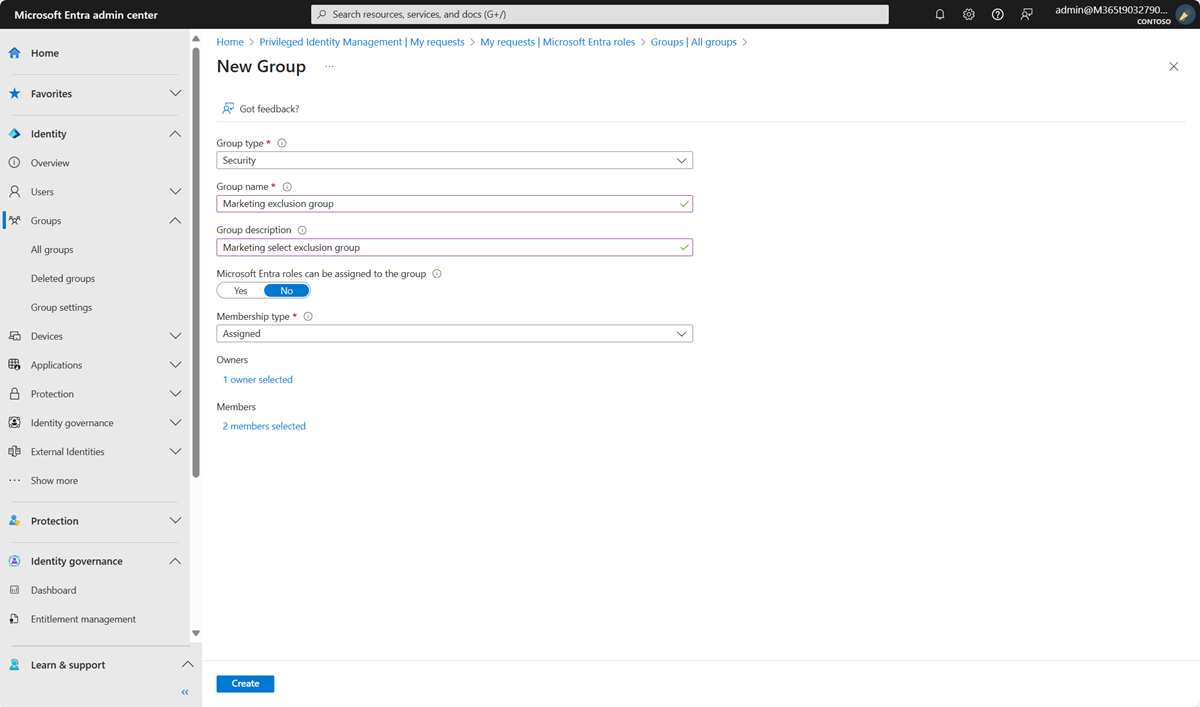

Utwórz grupę wykluczeń

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

Przejdź do Tożsamość>Grupy>Wszystkie grupy.

Wybierz pozycję Nowa grupa.

Na liście Typ grupy wybierz pozycję Zabezpieczenia. Określ nazwę i opis.

Upewnij się, że ustawiono typ członkostwa na Przypisany.

Wybierz użytkowników, którzy powinni należeć do tej grupy wykluczeń, a następnie wybierz pozycję Utwórz.

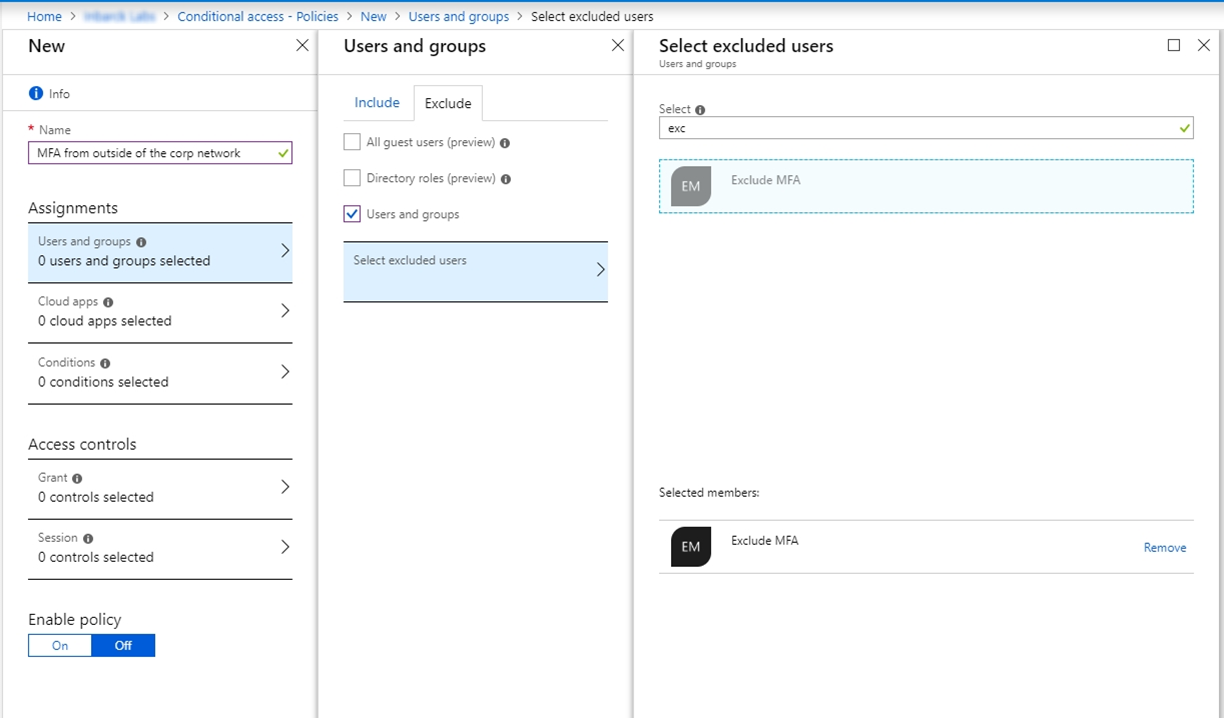

Tworzenie zasad dostępu warunkowego wykluczających grupę

Teraz możesz utworzyć zasady dostępu warunkowego, które używają tej grupy wykluczeń.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

Przejdź do Ochrona>Dostęp warunkowy.

Wybierz pozycję Utwórz nowe zasady.

Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

W obszarze Przypisania wybierz pozycję Użytkownicy i grupy.

Na karcie Dołączanie wybierz pozycję Wszyscy użytkownicy.

W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz utworzoną grupę wykluczeń.

Uwaga

Zalecane jest wyłączenie co najmniej jednego konta administratora z zasad podczas testowania, aby upewnić się, że nie zostaniesz zablokowany z dzierżawy.

Kontynuuj konfigurowanie zasad dostępu warunkowego na podstawie wymagań organizacji.

Omówimy dwa przykłady, w których można użyć przeglądów dostępu do zarządzania wykluczeniami w zasadach dostępu warunkowego.

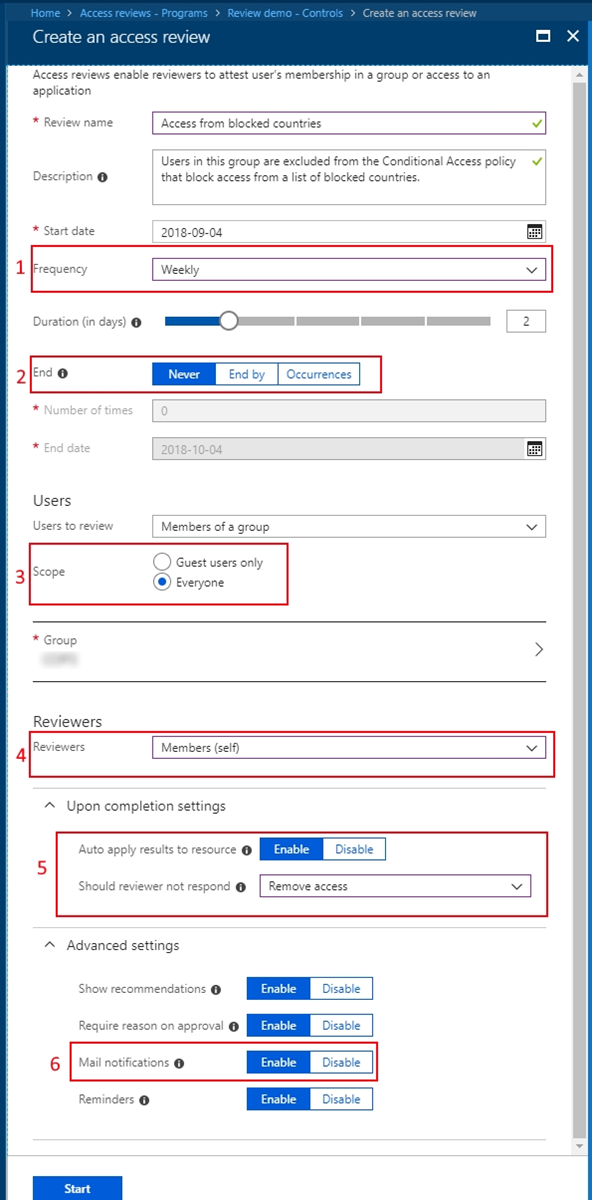

Przykład 1. Przegląd dostępu dla użytkowników, którzy uzyskują dostęp do zablokowanych krajów/regionów

Załóżmy, że masz zasady dostępu warunkowego, które blokują dostęp z niektórych krajów/regionów. Obejmuje ona grupę, która jest wykluczona z polityki. Oto zalecany przegląd dostępu, w którym są poddawani przeglądowi członkowie grupy.

Uwaga

Do tworzenia przeglądów dostępu wymagany jest przynajmniej jeden z ról: administrator zarządzania tożsamością lub administrator użytkowników. Aby zapoznać się z przewodnikiem krok po kroku dotyczącym tworzenia przeglądu dostępu, zobacz: Tworzenie przeglądu dostępu grup i aplikacji.

Przegląd odbywa się co tydzień.

Przegląd nigdy się nie kończy, aby upewnić się, że ta grupa wykluczeń jest stale aktualizowana.

Wszyscy członkowie tej grupy podlegają przeglądowi.

Każdy użytkownik musi potwierdzić, że nadal potrzebuje dostępu z tych zablokowanych krajów/regionów, dlatego nadal musi być członkiem grupy.

Jeśli użytkownik nie odpowiada na żądanie przeglądu, zostaje automatycznie usunięty z grupy, przez co nie ma już dostępu do dzierżawy podczas podróży do tych krajów/regionów.

Włącz powiadomienia e-mail, aby poinformować użytkowników o rozpoczęciu i zakończeniu przeglądu dostępu.

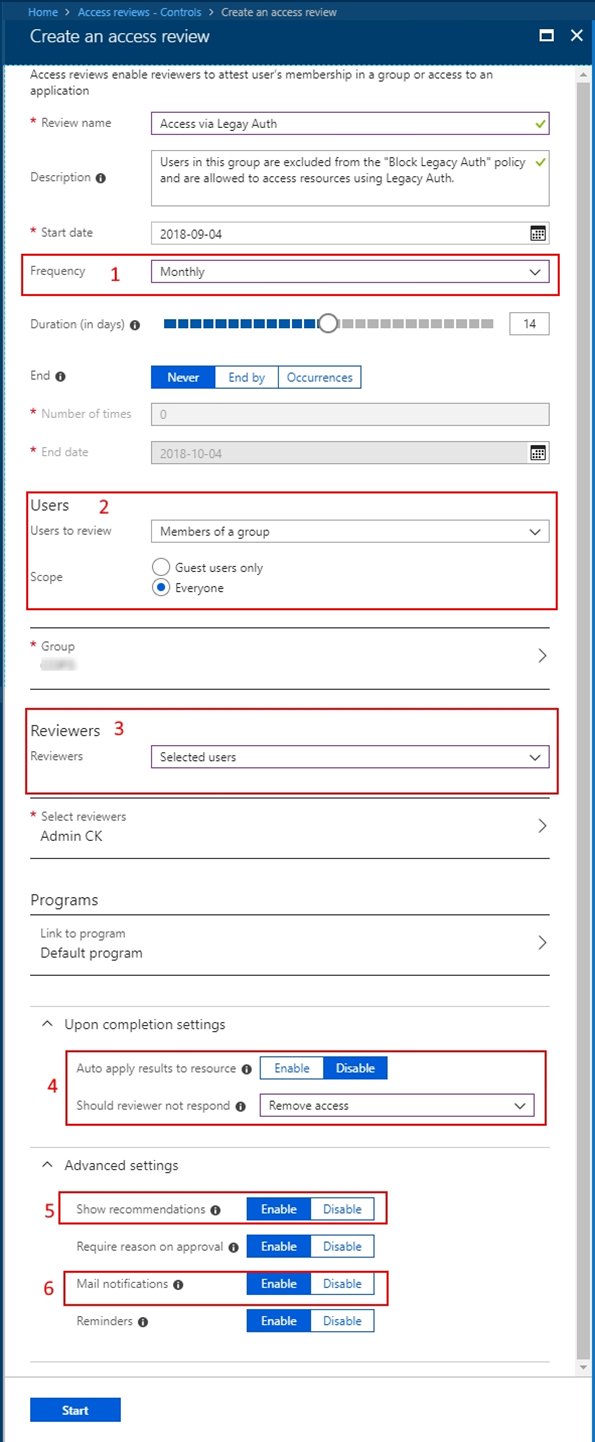

Przykład 2. Przegląd dostępu dla użytkowników, którzy uzyskują dostęp przy użyciu starszego uwierzytelniania

Załóżmy, że masz zasady dostępu warunkowego, które blokują dostęp dla użytkowników przy użyciu starszego uwierzytelniania i starszych wersji klienta, a także grupę, która jest wykluczona z zasad. Oto zalecany przegląd dostępu, podczas którego dokonuje się przeglądu członków grupy.

Ta recenzja wymagałaby cyklicznego przeglądu.

Wszyscy w grupie muszą zostać ocenieni.

Można go skonfigurować tak, aby wyświetlić listę właścicieli jednostek biznesowych jako wybranych recenzentów.

Automatycznie zastosuj wyniki i usuń użytkowników, którzy nie mają uprawnień do dalszego używania starszych metod uwierzytelniania.

Warto włączyć rekomendacje, aby recenzenci dużych grup mogli łatwo podejmować decyzje.

Włącz powiadomienia e-mail, aby użytkownicy otrzymywali powiadomienia o rozpoczęciu i zakończeniu przeglądu dostępu.

Ważne

Jeśli masz wiele grup wykluczeń i dlatego musisz utworzyć wiele przeglądów dostępu, program Microsoft Graph umożliwia programowe tworzenie i zarządzanie nimi. Aby rozpocząć, zapoznaj się z dokumentacją interfejsu API przeglądów dostępu i samouczkiem dotyczącym użycia interfejsu API przeglądów dostępu w Microsoft Graph.

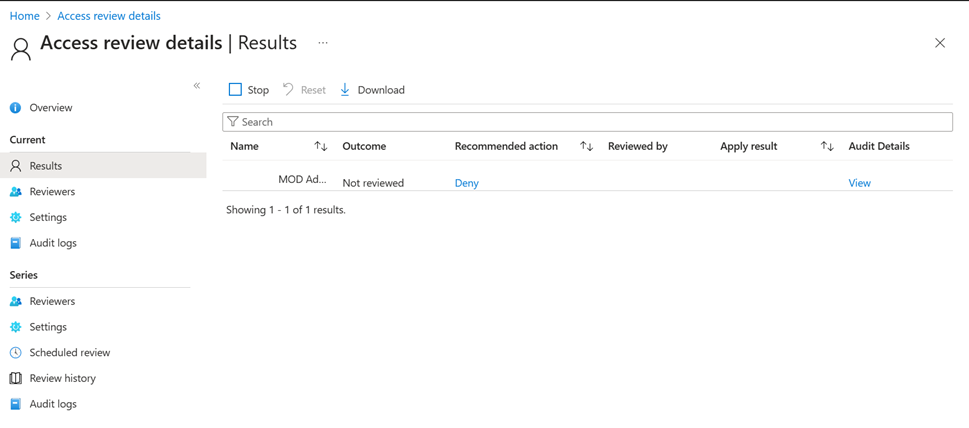

Uzyskiwanie dostępu do wyników przeglądu i dzienników inspekcji

Teraz, gdy masz wszystko przygotowane: grupę, zasady dostępu warunkowego oraz przeglądy dostępu, nadszedł czas, aby monitorować i śledzić wyniki tych przeglądów.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator zarządzania tożsamością.

Przejdź do zarządzanie tożsamością>przeglądy dostępu.

Wybierz przegląd dostępu powiązany z grupą, dla której utworzono politykę wykluczania.

Wybierz pozycję Wyniki , aby zobaczyć, kto został zatwierdzony, aby pozostać na liście i kto został usunięty.

Wybierz pozycję Dzienniki inspekcji , aby wyświetlić akcje, które zostały podjęte podczas tej przeglądu.

Jako administrator IT wiesz, że zarządzanie grupami wykluczeń w politykach czasami jest nieuniknione. Jednak utrzymanie tych grup, regularne przeglądanie ich przez właściciela firmy lub użytkowników i inspekcję tych zmian można ułatwić dzięki przeglądom dostępu.