Konfigurowanie zasad automatycznego przypisywania dla pakietu dostępu w zarządzaniu upoważnieniami

Za pomocą reguł można określić przypisanie pakietu dostępu na podstawie właściwości użytkownika w usłudze Microsoft Entra ID, części microsoft Entra. W obszarze Zarządzanie upoważnieniami pakiet dostępu może mieć wiele zasad, a każda zasada określa, jak użytkownicy uzyskują przypisanie do pakietu dostępu i jak długo. Jako administrator możesz ustanowić zasady dla przypisań automatycznych, podając regułę członkostwa, że zarządzanie upoważnieniami następuje w celu automatycznego tworzenia i usuwania przypisań. Podobnie jak w przypadku grupy dynamicznej, po utworzeniu zasad automatycznego przypisania atrybuty użytkownika są oceniane pod kątem dopasowań do reguły członkostwa zasad. Gdy atrybut zmieni się dla użytkownika, te reguły zasad automatycznego przypisania w pakietach dostępu są przetwarzane pod kątem zmian członkostwa. Przypisania do użytkowników są następnie dodawane lub usuwane w zależności od tego, czy spełniają kryteria reguły.

W pakiecie dostępu można mieć co najwyżej jedną zasadę automatycznego przypisania, a zasady można utworzyć tylko przez administratora. (Właściciele katalogu i menedżerowie pakietów dostępu nie mogą tworzyć zasad automatycznego przypisywania).

W tym artykule opisano sposób tworzenia zasad automatycznego przypisywania pakietu dostępu dla istniejącego pakietu dostępu.

Zanim rozpoczniesz

Musisz mieć atrybuty wypełnione dla użytkowników, którzy będą w zakresie przypisywanego dostępu. Atrybuty, których można użyć w kryteriach reguł zasad przypisania pakietu dostępu, to te atrybuty wymienione we obsługiwanych właściwościach wraz z atrybutami rozszerzenia i właściwościami rozszerzenia niestandardowego. Te atrybuty można wprowadzić do identyfikatora Entra firmy Microsoft, stosując poprawkiużytkownika, systemu hr, takiego jak SuccessFactors, microsoft Entra Connect cloud sync lub Microsoft Entra Connect Sync. Reguły mogą obejmować maksymalnie 15 000 użytkowników na zasady.

Wymagania dotyczące licencji

Korzystanie z tej funkcji wymaga licencji Zarządzanie tożsamością Microsoft Entra lub Microsoft Entra Suite. Aby znaleźć odpowiednią licencję dla wymagań, zobacz Zarządzanie tożsamością Microsoft Entra podstawy licencjonowania.

Tworzenie zasad automatycznego przypisania

Aby utworzyć zasady dla pakietu dostępu, należy rozpocząć od karty zasad pakietu dostępu. Wykonaj następujące kroki, aby utworzyć nowe zasady automatycznego przypisania dla pakietu dostępu.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do pakietu dostępu do zarządzania upoważnieniami do zarządzania>tożsamościami>.

Na stronie Pakiety dostępu otwórz pakiet dostępu.

Wybierz pozycję Zasady , a następnie dodaj zasady automatycznego przypisania, aby utworzyć nowe zasady.

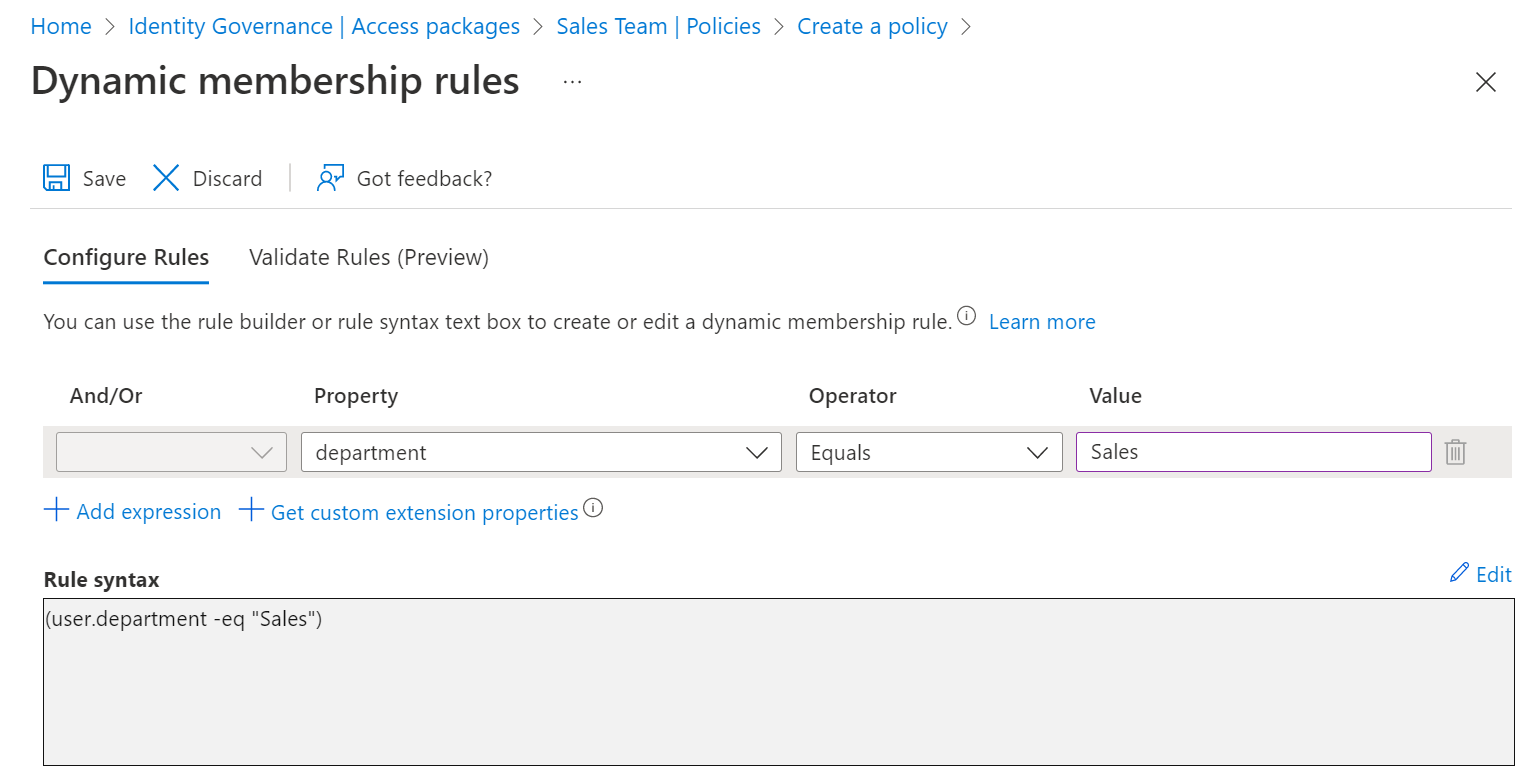

Na pierwszej karcie należy określić regułę. Zaznacz Edytuj.

Podaj regułę dla dynamicznych grup członkostwa przy użyciu konstruktora reguł członkostwa lub klikając pozycję Edytuj w polu tekstowym składni reguły.

Uwaga

Konstruktor reguł może nie być w stanie wyświetlić niektórych reguł utworzonych w polu tekstowym, a walidacja reguły obecnie wymaga, aby użytkownik był w roli Administrator grup. Aby uzyskać więcej informacji, zobacz Konstruktor reguł w centrum administracyjnym firmy Microsoft Entra.

Wybierz pozycję Zapisz , aby zamknąć edytor reguł dla dynamicznych grup członkostwa.

Domyślnie pola wyboru do automatycznego tworzenia i usuwania przypisań powinny pozostać zaznaczone.

Jeśli chcesz, aby użytkownicy zachowali dostęp przez ograniczony czas po przekroczeniu zakresu, możesz określić czas trwania w godzinach lub dniach. Na przykład gdy pracownik opuszcza dział sprzedaży, możesz zezwolić im na dalsze zachowanie dostępu przez siedem dni, aby umożliwić im korzystanie z aplikacji sprzedaży i przenoszenie własności swoich zasobów w tych aplikacjach do innego pracownika.

Wybierz przycisk Dalej , aby otworzyć kartę Rozszerzenia niestandardowe.

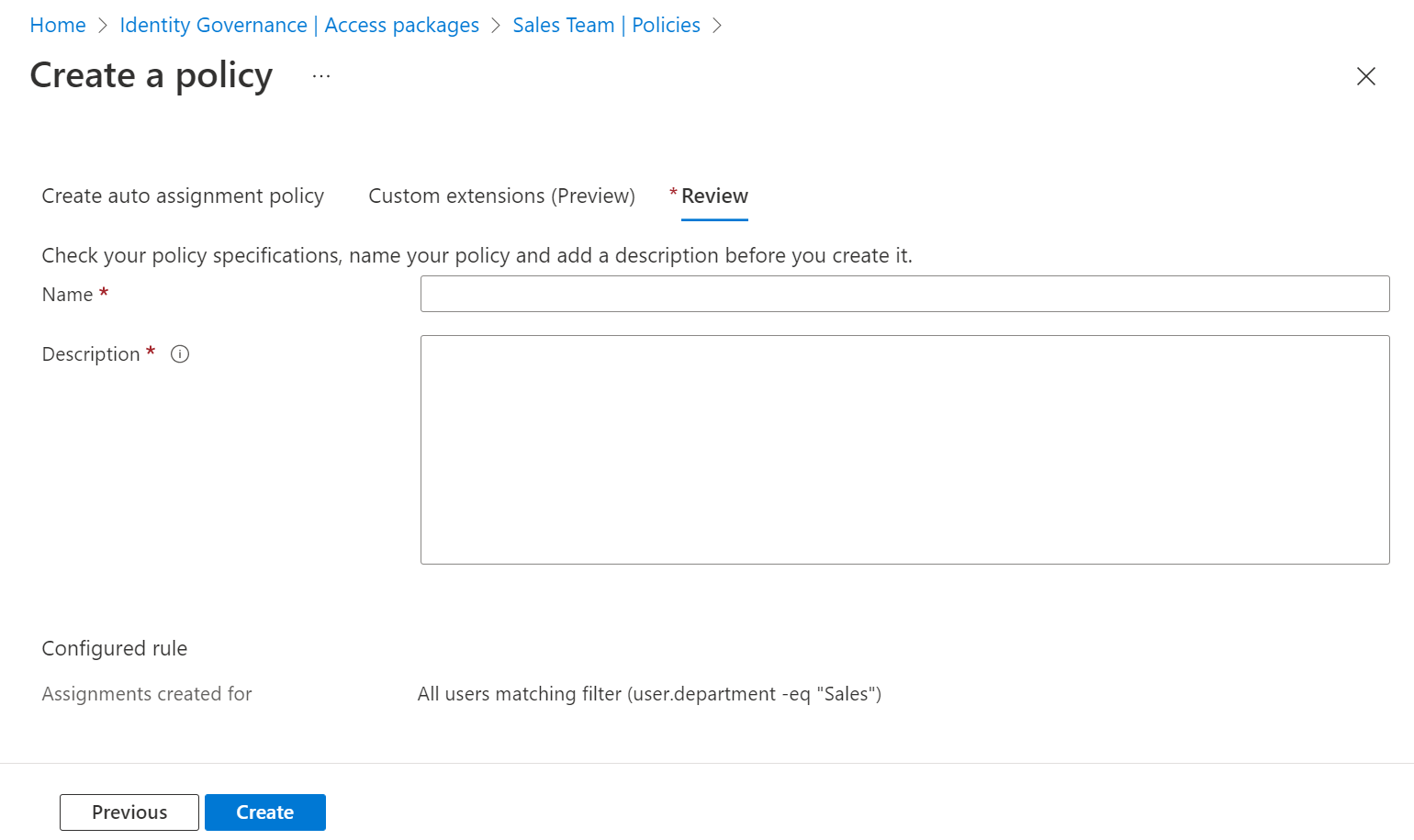

Jeśli masz rozszerzenia niestandardowe w katalogu, które chcesz uruchomić, gdy zasady przypisują lub usuwają dostęp, możesz dodać je do tych zasad. Następnie wybierz przycisk obok, aby otworzyć kartę Przegląd .

Wpisz nazwę i opis zasad.

Wybierz pozycję Utwórz , aby zapisać zasady.

Uwaga

W tej chwili zarządzanie upoważnieniami automatycznie utworzy dynamiczną grupę zabezpieczeń odpowiadającą poszczególnym zasadom, aby ocenić użytkowników w zakresie. Ta grupa nie powinna być modyfikowana z wyjątkiem zarządzania upoważnieniami. Tę grupę można również modyfikować lub usuwać automatycznie przez usługę Zarządzanie upoważnieniami, więc nie używaj tej grupy w innych aplikacjach ani scenariuszach.

Identyfikator entra firmy Microsoft ocenia użytkowników w organizacji, którzy mają zakres tej reguły, i tworzy przypisania dla tych użytkowników, którzy nie mają jeszcze przypisań do pakietu dostępu. Zasady mogą zawierać co najwyżej 15 000 użytkowników w swojej regule. Ocena może potrwać kilka minut lub kolejne aktualizacje atrybutów użytkownika, które mają zostać odzwierciedlone w przypisaniach pakietu dostępu.

Programowe tworzenie zasad automatycznego przypisania

Istnieją dwa sposoby programowego tworzenia zasad przypisywania pakietów dostępu do automatycznego przypisywania za pośrednictwem programu Microsoft Graph i poleceń cmdlet programu PowerShell dla programu Microsoft Graph.

Tworzenie zasad przypisywania pakietów dostępu za pomocą programu Graph

Zasady można utworzyć przy użyciu programu Microsoft Graph. Użytkownik w odpowiedniej roli z aplikacją, która ma delegowane EntitlementManagement.ReadWrite.All uprawnienia, lub aplikację w roli katalogu lub z EntitlementManagement.ReadWrite.All uprawnieniem, może wywołać interfejs API tworzenia przypisaniaPolicy .

W ładunku żądania uwzględnij displayNamewłaściwości zasad , description, specificAllowedTargetsautomaticRequestSettings i accessPackage .

Tworzenie zasad przypisywania pakietów dostępu za pomocą programu PowerShell

Zasady można również utworzyć w programie PowerShell przy użyciu poleceń cmdlet programu PowerShell programu Microsoft Graph dla modułu Identity Governance w wersji 1.16.0 lub nowszej.

Poniższy skrypt ilustruje użycie v1.0 profilu, aby utworzyć zasady automatycznego przypisania do pakietu dostępu. Aby uzyskać więcej przykładów, zobacz create an assignmentPolicy and Create an access package in entitlement management for an application with a single role using PowerShell (Tworzenie pakietu dostępu w zarządzaniu upoważnieniami dla aplikacji z jedną rolą przy użyciu programu PowerShell ).

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams