Przygotowanie do przeglądu dostępu użytkowników dostępu do aplikacji

Zarządzanie tożsamością Microsoft Entra umożliwia zrównoważenie potrzeb organizacji w zakresie bezpieczeństwa i produktywności pracowników przy użyciu odpowiednich procesów i widoczności. Zapewnia ona możliwości, aby upewnić się, że odpowiednie osoby mają odpowiedni dostęp do odpowiednich zasobów.

Organizacje z wymaganiami dotyczącymi zgodności lub planami zarządzania ryzykiem mają wrażliwe lub krytyczne dla działania firmy aplikacje. Czułość aplikacji może być oparta na jego celach lub na danych, które zawiera, takich jak informacje finansowe lub dane osobowe klientów organizacji. W przypadku tych aplikacji tylko podzbiór wszystkich użytkowników w organizacji ma uprawnienia dostępu, a dostęp powinien być dozwolony tylko na podstawie udokumentowanych wymagań biznesowych. Identyfikator Entra firmy Microsoft można zintegrować z wieloma popularnymi aplikacjami SaaS, aplikacjami lokalnymi i aplikacjami rozwijanymi przez organizację przy użyciu standardowych protokołów i interfejsów API. Za pomocą tych interfejsów identyfikator Entra firmy Microsoft może być autorytatywnym źródłem kontroli nad tym, kto ma dostęp do tych aplikacji. Po zintegrowaniu aplikacji z identyfikatorem Entra firmy Microsoft możesz użyć przeglądów dostępu, aby ponownie certyfikować użytkowników, którzy mają dostęp do tych aplikacji, i usunąć dostęp tych użytkowników, którzy nie potrzebują już dostępu. Można również używać innych funkcji, w tym warunków użytkowania, dostępu warunkowego i zarządzania upoważnieniami, do zarządzania dostępem do aplikacji, zgodnie z opisem w temacie dotyczącym zarządzania dostępem do aplikacji w danym środowisku.

Wymagania wstępne dotyczące przeglądania dostępu

Aby użyć identyfikatora Entra firmy Microsoft do przeglądu dostępu do aplikacji, musisz mieć jedną z następujących licencji w dzierżawie:

- Microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra

- Licencja Enterprise Mobility + Security (EMS) E5

Chociaż korzystanie z funkcji przeglądów dostępu nie wymaga, aby użytkownicy mieli przypisane do nich licencje do korzystania z tej funkcji, musisz mieć wystarczające licencje. Aby uzyskać więcej informacji, zobacz Przykładowe scenariusze licencji dotyczące przeglądów dostępu.

Ponadto, chociaż nie jest to wymagane do przeglądania dostępu do aplikacji, zalecamy również regularne przeglądanie członkostwa w rolach katalogu uprzywilejowanego, które mają możliwość kontrolowania dostępu innych użytkowników do wszystkich aplikacji. Administratorzy w Global Administrator, Identity Governance Administrator, User Administrator, Application Administrator, Cloud Application Administratori Privileged Role Administrator mogą wprowadzać zmiany dotyczące użytkowników oraz przypisania ich ról aplikacji, więc upewnij się, że przegląd dostępu tych ról katalogu został zaplanowany.

Określanie sposobu, w jaki aplikacja jest zintegrowana z identyfikatorem Entra firmy Microsoft

Aby przeglądy dostępu były używane dla aplikacji, należy najpierw zintegrować aplikację z identyfikatorem Entra firmy Microsoft i reprezentowanym w katalogu. Zintegrowanie aplikacji z identyfikatorem Entra firmy Microsoft oznacza, że należy spełnić jedno z dwóch wymagań:

- Aplikacja korzysta z identyfikatora Entra firmy Microsoft dla federacyjnego logowania jednokrotnego, a identyfikator Entra firmy Microsoft kontroluje wystawianie tokenu uwierzytelniania. Jeśli identyfikator Entra firmy Microsoft jest jedynym dostawcą tożsamości dla aplikacji, tylko użytkownicy przypisani do jednej z ról aplikacji w identyfikatorze Entra firmy Microsoft mogą zalogować się do aplikacji. Ci użytkownicy, którzy są odrzucani przez przegląd, tracą przypisanie roli aplikacji i nie mogą już uzyskać nowego tokenu do zalogowania się do aplikacji.

- Aplikacja opiera się na listach użytkowników lub grup udostępnianych aplikacji przez identyfikator Entra firmy Microsoft. To spełnienie można wykonać za pośrednictwem protokołu aprowizacji, takiego jak System for Cross-Domain Identity Management (SCIM), przez aplikację wysyłającą zapytanie do identyfikatora Entra firmy Microsoft za pośrednictwem programu Microsoft Graph, firma Microsoft Entra aprowizacji użytkowników w bazie danych lub grupach aplikacji, które są zapisywane w usługach AD DS. Ci użytkownicy, którzy są odrzucani przez recenzję, utracą przypisanie roli aplikacji lub członkostwo w grupie, a gdy te zmiany zostaną udostępnione aplikacji, wówczas odmówieni użytkownicy nie będą już mieli dostępu.

Jeśli żadna z tych kryteriów nie zostanie spełnina dla aplikacji, ponieważ aplikacja nie korzysta z identyfikatora Microsoft Entra ID, przeglądy dostępu mogą być nadal używane, jednak będą istnieć pewne ograniczenia. Użytkownicy, którzy nie znajdują się w Identyfikatorze Entra firmy Microsoft lub nie są przypisani do ról aplikacji w identyfikatorze Entra firmy Microsoft, nie zostaną uwzględnieni w przeglądzie. Ponadto zmiany, które mają zostać usunięte, nie będą mogły być automatycznie wysyłane do aplikacji, jeśli nie ma protokołu aprowizacji obsługiwanego przez aplikację. Organizacja musi zamiast tego mieć proces wysyłania wyników ukończonego przeglądu do aplikacji.

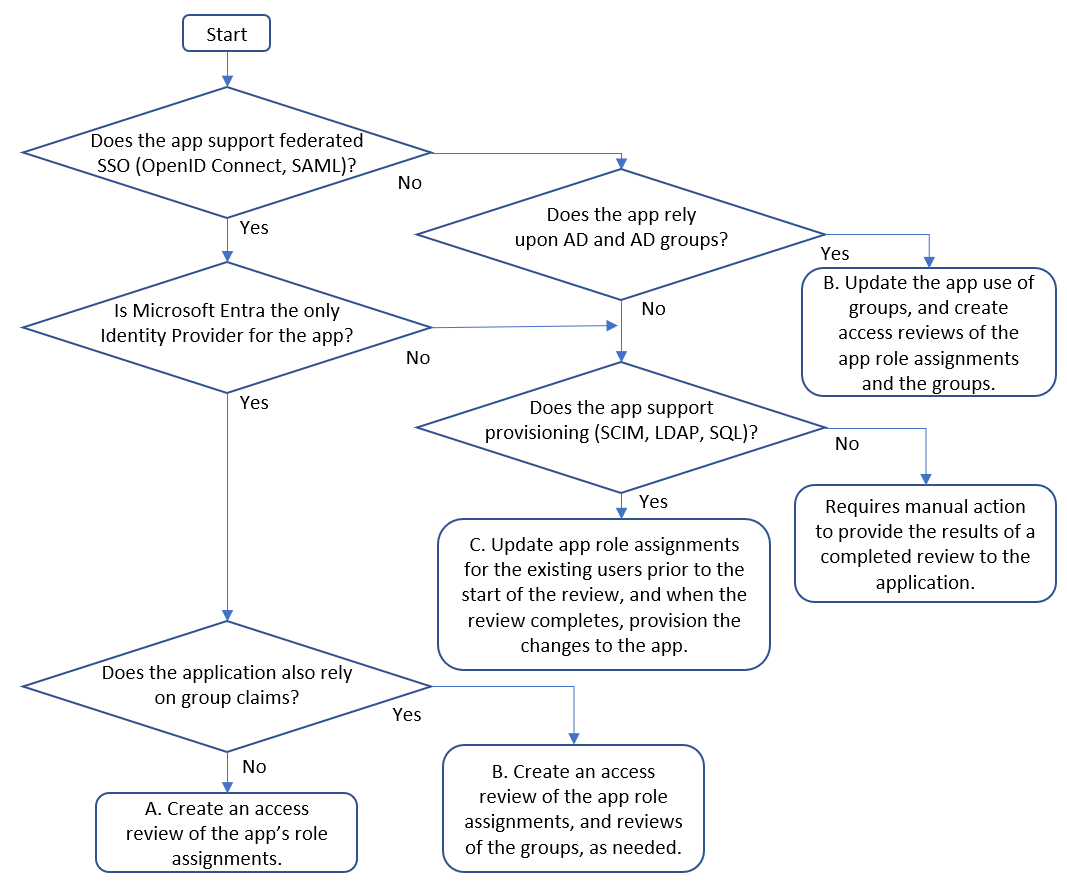

Aby umożliwić obsługę wielu różnych aplikacji i wymagań IT przy użyciu identyfikatora Entra firmy Microsoft, istnieje wiele wzorców, w jaki sposób można zintegrować aplikację z identyfikatorem Entra firmy Microsoft. Każdy wzorzec korzysta z różnych artefaktów firmy Microsoft Entra. Poniższy schemat blokowy ilustruje sposób wybierania spośród trzech wzorców integracji A, B i C, które są odpowiednie dla aplikacji do użycia z ładem tożsamości. Znajomość wzorca używanego dla określonej aplikacji pomaga skonfigurować odpowiednie zasoby w identyfikatorze Entra firmy Microsoft, aby były gotowe do przeglądu dostępu.

| Wzorzec | Wzorzec integracji aplikacji | Kroki przygotowania do przeglądu dostępu |

|---|---|---|

| A | Aplikacja obsługuje federacyjne logowanie jednokrotne, identyfikator Entra firmy Microsoft jest jedynym dostawcą tożsamości, a aplikacja nie korzysta z oświadczeń grupy ani roli. | W tym wzorcu skonfigurujesz, że aplikacja wymaga przypisań ról poszczególnych aplikacji i że użytkownicy są przypisani do aplikacji. Następnie, aby przeprowadzić przegląd, należy utworzyć pojedynczy przegląd dostępu dla aplikacji, użytkowników przypisanych do tej roli aplikacji. Po zakończeniu przeglądu, jeśli użytkownik został odrzucony, zostanie on usunięty z roli aplikacji. Identyfikator Entra firmy Microsoft nie będzie już wystawiać tego użytkownika z tokenami federacyjnymi, a użytkownik nie będzie mógł zalogować się do tej aplikacji. |

| B | Jeśli aplikacja używa oświadczeń grup oprócz przypisań ról aplikacji. | Aplikacja może używać członkostwa w grupach w usłudze Active Directory lub Microsoft Entra, różni się od ról aplikacji w celu wyrażenia bardziej szczegółowego dostępu. W tym miejscu możesz wybrać na podstawie wymagań biznesowych, aby użytkownicy, którzy mają przypisania ról aplikacji, lub przejrzeć użytkowników, którzy mają członkostwo w grupach. Jeśli grupy nie zapewniają kompleksowego pokrycia dostępu, w szczególności jeśli użytkownicy mogą mieć dostęp do aplikacji, nawet jeśli nie są członkami tych grup, zalecamy przejrzenie przypisań ról aplikacji, jak w poprzednim wzorcu A. |

| C | Jeśli aplikacja nie korzysta wyłącznie z identyfikatora Entra firmy Microsoft na potrzeby federacyjnego logowania jednokrotnego, ale obsługuje aprowizowanie za pośrednictwem protokołu SCIM, za pośrednictwem aktualizacji tabeli SQL użytkowników, ma katalog LDAP innej niż AD lub obsługuje protokół aprowizacji PROTOKOŁU SOAP lub REST. | W tym wzorcu skonfigurujesz identyfikator Entra firmy Microsoft, aby aprowizować użytkowników z przypisaniami ról aplikacji do bazy danych lub katalogu aplikacji, zaktualizować przypisania ról aplikacji w usłudze Microsoft Entra ID z listą użytkowników, którzy mają obecnie dostęp, a następnie utworzyć pojedynczy przegląd dostępu przypisań ról aplikacji. Aby uzyskać więcej informacji, zobacz Zarządzanie istniejącymi użytkownikami aplikacji w celu zaktualizowania przypisań ról aplikacji w identyfikatorze Entra firmy Microsoft. |

Inne opcje

Wzorce integracji wymienione w poprzedniej sekcji mają zastosowanie do aplikacji SaaS innych firm lub aplikacji, które zostały opracowane przez organizację lub dla organizacji.

- Niektóre usługi Microsoft Online Services, takie jak Exchange Online, używają licencji. Chociaż licencje użytkownika nie mogą być przeglądane bezpośrednio, jeśli używasz przypisań licencji opartych na grupach, z grupami z przypisanymi użytkownikami, możesz przejrzeć członkostwo w tych grupach.

- Niektóre aplikacje używają delegowanej zgody użytkownika na kontrolowanie dostępu do programu Microsoft Graph lub innych zasobów. Ponieważ zgody poszczególnych użytkowników nie są kontrolowane przez proces zatwierdzania, zgody nie można przeglądać. Zamiast tego możesz sprawdzić, kto może nawiązać połączenie z aplikacją za pomocą zasad dostępu warunkowego, które mogą być oparte na przypisaniach ról aplikacji lub członkostwie w grupach.

- Jeśli aplikacja nie obsługuje protokołów federacji ani aprowizacji, potrzebny jest proces ręcznego stosowania wyników po zakończeniu przeglądu. W przypadku aplikacji, która obsługuje integrację logowania jednokrotnego z hasłami, jeśli przypisanie aplikacji zostanie usunięte po zakończeniu przeglądu, aplikacja nie będzie widoczna na stronie aplikacji myapps dla użytkownika, ale nie uniemożliwi użytkownikowi, który już zna hasło, nie będzie mógł nadal logować się do aplikacji. W przypadku aplikacji lokalnych zobacz Zarządzanie użytkownikami aplikacji, która nie obsługuje aprowizacji. W przypadku aplikacji SaaS poproś dostawcę SaaS o dołączenie do galerii aplikacji na potrzeby federacji lub aprowizacji przez zaktualizowanie aplikacji w celu obsługi standardowego protokołu.

Sprawdź, czy aplikacja jest gotowa do przeglądu

Teraz, gdy zidentyfikowano wzorzec integracji dla aplikacji, sprawdź, czy aplikacja przedstawiona w identyfikatorze Entra firmy Microsoft jest gotowa do przejrzenia.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do >sekcji Identity Applications Enterprise Applications> ( Aplikacje>dla przedsiębiorstw).

W tym miejscu możesz sprawdzić, czy aplikacja znajduje się na liście aplikacji dla przedsiębiorstw w dzierżawie.

Jeśli aplikacja nie jest jeszcze wymieniona, sprawdź, czy aplikacja jest dostępna w galerii aplikacji dla aplikacji, które można zintegrować z federacyjnym logowaniem jednokrotnym lub aprowizowaniem. Jeśli znajduje się ona w galerii, skorzystaj z samouczków , aby skonfigurować aplikację na potrzeby federacji, a jeśli obsługuje aprowizowanie, skonfiguruj również aplikację do aprowizacji.

Jeśli aplikacja nie jest jeszcze wymieniona, ale używa grup zabezpieczeń usługi AD i jest aplikacją internetową, a konfiguracja aplikacji można zmienić, aby wyszukać różne grupy zabezpieczeń w usłudze AD, a następnie dodać aplikację do dostępu zdalnego za pośrednictwem serwer proxy aplikacji, przenieść członkostwo istniejących grup zabezpieczeń usługi AD do nowych grup firmy Microsoft Entra i skonfigurować zapisywanie zwrotne grup w usłudze AD. Następnie zaktualizuj aplikację, aby sprawdzić nowe grupy usługi AD utworzone przez zapisywanie zwrotne grup zgodnie z opisem w temacie Zarządzanie aplikacjami opartymi na lokalna usługa Active Directory (Kerberos).

Jeśli aplikacja nie jest jeszcze wymieniona, ale używa grup zabezpieczeń usługi AD i jest aplikacją internetową, a konfiguracja aplikacji nie może zostać zmieniona, aby wyszukać różne grupy zabezpieczeń w usłudze AD, dodaj aplikację do dostępu zdalnego za pośrednictwem serwer proxy aplikacji, przenieś członkostwo istniejących grup zabezpieczeń usługi AD do nowych grup firmy Microsoft Entra i skonfiguruj zapisywanie zwrotne grup w usłudze AD. Następnie zaktualizuj istniejące grupy zabezpieczeń usługi AD, które aplikacja sprawdzała, aby uwzględnić nowe grupy jako członka zgodnie z opisem w temacie Zarządzanie aplikacjami opartymi na lokalna usługa Active Directory (Kerberos).

Jeśli aplikacja nie jest jeszcze wymieniona, używa grup zabezpieczeń usługi AD i nie jest aplikacją internetową, a konfiguracja aplikacji można zmienić, aby wyszukać różne grupy zabezpieczeń w usłudze AD, a następnie przenieść członkostwo istniejących grup zabezpieczeń usługi AD do nowych grup microsoft Entra i skonfigurować zapisywanie zwrotne grup w usłudze AD. Następnie zaktualizuj aplikację, aby sprawdzić nowe grupy usługi AD utworzone przez zapisywanie zwrotne grup zgodnie z opisem w temacie Zarządzanie aplikacjami opartymi na lokalna usługa Active Directory (Kerberos). Następnie przejdź do następnej sekcji.

Jeśli aplikacja nie jest jeszcze wymieniona, używa grup zabezpieczeń usługi AD i nie jest aplikacją internetową, a konfiguracja aplikacji nie może zostać zmieniona, aby wyszukać różne grupy zabezpieczeń w usłudze AD, a następnie przenieść członkostwo istniejących grup zabezpieczeń usługi AD do nowych grup usługi Microsoft Entra i skonfigurować zapisywanie zwrotne grup w usłudze AD. Następnie zaktualizuj istniejące grupy zabezpieczeń usługi AD, które aplikacja sprawdzała, aby uwzględnić nowe grupy jako członka zgodnie z opisem w temacie Zarządzanie aplikacjami opartymi na lokalna usługa Active Directory (Kerberos). Następnie przejdź do następnej sekcji.

Jeśli aplikacja nie jest jeszcze wymieniona, ale używa grup zabezpieczeń firmy Microsoft Entra wyłącznie do kontrolowania dostępu, przejdź do następnej sekcji.

Gdy aplikacja znajduje się na liście aplikacji dla przedsiębiorstw w dzierżawie, wybierz aplikację z listy.

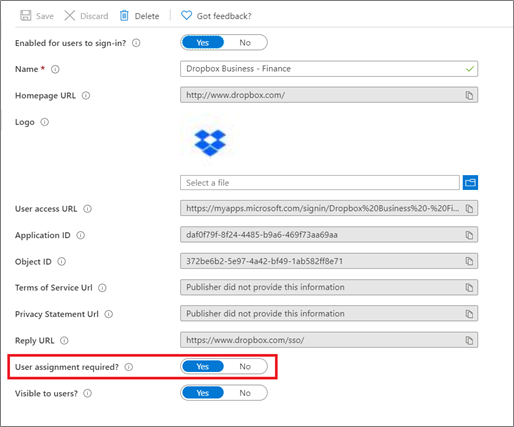

Przejdź do karty Właściwości . Sprawdź, czy wymagane jest przypisanie użytkownika? jest ustawiona na Wartość Tak. Jeśli jest ustawiona wartość Nie, wszyscy użytkownicy w katalogu, w tym tożsamości zewnętrzne, mogą uzyskiwać dostęp do aplikacji i nie możesz przeglądać dostępu do aplikacji.

Przejdź do karty Role i administratorzy . Na tej karcie są wyświetlane role administracyjne, które dają uprawnienia do kontrolowania reprezentacji aplikacji w identyfikatorze Entra firmy Microsoft, a nie prawach dostępu w aplikacji. Dla każdej roli administracyjnej, która ma uprawnienia umożliwiające zmianę integracji lub przypisań aplikacji i ma przypisanie do tej roli administracyjnej, upewnij się, że tylko autoryzowani użytkownicy znajdują się w tej roli.

Przejdź do karty Aprowizacja . Jeśli automatyczna aprowizacja nie jest skonfigurowana, zostanie zatrzymana lub znajduje się w kwarantannie, identyfikator Entra firmy Microsoft nie będzie miał możliwości powiadamiania aplikacji, gdy dostęp użytkownika zostanie usunięty, jeśli ten dostęp zostanie odrzucony podczas przeglądu. Aprowizowanie może nie być konieczne w przypadku niektórych wzorców integracji, jeśli aplikacja jest federacyjna i opiera się wyłącznie na identyfikatorze Entra firmy Microsoft jako dostawcy tożsamości lub aplikacja korzysta z grup usług AD DS. Jeśli jednak integracja aplikacji jest wzorcem C, a aplikacja nie obsługuje federacyjnego logowania jednokrotnego przy użyciu identyfikatora Entra firmy Microsoft jako jedynego dostawcy tożsamości, musisz skonfigurować aprowizację z identyfikatora Microsoft Entra do aplikacji. Aprowizowanie jest konieczne, aby identyfikator Entra firmy Microsoft mógł automatycznie usunąć przeglądanych użytkowników z aplikacji po zakończeniu przeglądu, a ten krok usuwania można wykonać za pomocą zmiany wysłanej z identyfikatora Entra firmy Microsoft do aplikacji za pośrednictwem protokołu SCIM, LDAP, SQL, SOAP lub REST.

- Jeśli ta aplikacja jest aplikacją galerii, która obsługuje aprowizację, skonfiguruj aplikację do aprowizacji.

- Jeśli aplikacja jest aplikacją w chmurze i obsługuje protokół SCIM, skonfiguruj aprowizację użytkowników za pomocą rozwiązania SCIM.

- Jeśli aplikacja jest aplikacją lokalną i obsługuje protokół SCIM, skonfiguruj aplikację przy użyciu agenta aprowizacji dla lokalnych aplikacji opartych na protokole SCIM.

- Jeśli aplikacja opiera się na bazie danych SQL, skonfiguruj aplikację przy użyciu agenta aprowizacji dla lokalnych aplikacji opartych na języku SQL.

- Jeśli aplikacja korzysta z innego katalogu LDAP, skonfiguruj aplikację przy użyciu agenta aprowizacji dla lokalnych aplikacji opartych na protokole LDAP.

- Jeśli aplikacja ma konta użytkowników lokalnych, zarządzane za pośrednictwem protokołu SOAP lub interfejsu API REST, skonfiguruj aplikację przy użyciu agenta aprowizacji za pomocą łącznika usług internetowych.

- Jeśli aplikacja ma konta użytkowników lokalnych, zarządzane za pośrednictwem łącznika programu MIM, skonfiguruj aplikację przy użyciu agenta aprowizacji przy użyciu łącznika niestandardowego.

- Jeśli aplikacja jest oprogramowaniem SAP ECC z programem NetWeaver AS ABAP 7.0 lub nowszym, skonfiguruj aplikację z agentem aprowizacji przy użyciu łącznika usług internetowych skonfigurowanych przez oprogramowanie SAP ECC.

Aby uzyskać więcej informacji, zobacz integrowanie aplikacji z identyfikatorem Entra firmy Microsoft.

Jeśli aprowizacja jest skonfigurowana, wybierz pozycję Edytuj mapowania atrybutów, rozwiń sekcję Mapowanie i wybierz pozycję Aprowizuj użytkowników firmy Microsoft Entra. Sprawdź, czy na liście mapowań atrybutów istnieje mapowanie atrybutu

isSoftDeletedw magazynie danych aplikacji, które chcesz ustawić na wartość false, gdy użytkownik utraci dostęp. Jeśli to mapowanie nie jest obecne, identyfikator Entra firmy Microsoft nie powiadomi aplikacji, gdy użytkownik opuści zakres, zgodnie z opisem w jaki sposób działa aprowizacja.Jeśli aplikacja obsługuje federacyjne logowanie jednokrotne, przejdź na kartę Dostęp warunkowy. Sprawdź włączone zasady dla tej aplikacji. Jeśli istnieją zasady, które są włączone, blokuj dostęp, mają użytkowników przypisanych do zasad, ale nie ma innych warunków, to ci użytkownicy mogą być już zablokowani w celu uzyskania federacyjnego logowania jednokrotnego do aplikacji.

Przejdź do karty Użytkownicy i grupy . Ta lista zawiera wszystkich użytkowników przypisanych do aplikacji w identyfikatorze Entra firmy Microsoft. Jeśli lista jest pusta, przegląd aplikacji zostanie ukończony natychmiast, ponieważ nie ma żadnego dostępu do recenzenta do przejrzenia.

Jeśli aplikacja jest zintegrowana ze wzorcem C, przed rozpoczęciem przeglądu należy potwierdzić, że użytkownicy na tej liście są tacy sami jak w wewnętrznym magazynie danych aplikacji. Identyfikator Entra firmy Microsoft nie importuje automatycznie użytkowników ani ich praw dostępu z aplikacji, ale możesz przypisać użytkowników do roli aplikacji za pomocą programu PowerShell. Zobacz Zarządzanie istniejącymi użytkownikami aplikacji, aby dowiedzieć się, jak przenieść użytkowników z różnych magazynów danych aplikacji do identyfikatora Entra firmy Microsoft i przypisać je do roli aplikacji.

Sprawdź, czy wszyscy użytkownicy są przypisani do tej samej roli aplikacji, takiej jak Użytkownik. Jeśli użytkownicy są przypisani do wielu ról, wówczas jeśli utworzysz przegląd dostępu aplikacji, wszystkie przypisania do wszystkich ról aplikacji będą przeglądane razem.

Sprawdź listę obiektów katalogu przypisanych do ról, aby potwierdzić, że nie ma żadnych grup przypisanych do ról aplikacji. Istnieje możliwość przejrzenia tej aplikacji, jeśli istnieje grupa przypisana do roli; jednak użytkownik, który jest członkiem grupy przypisanej do roli i którego dostęp został odrzucony, nie zostanie automatycznie usunięty z grupy. Jeśli aplikacja nie korzysta z grup, zalecamy najpierw przekonwertowanie aplikacji na bezpośrednie przypisania użytkowników, a nie członków grup, aby użytkownik, którego dostęp został odrzucony podczas przeglądu dostępu, mógł automatycznie usunąć przypisanie roli aplikacji. Jeśli aplikacja korzysta z grup, a wszystkie grupy aplikacji są przypisane do tej samej roli aplikacji, należy przejrzeć członkostwa w grupach zamiast przeglądać przypisania aplikacji.

Sprawdź, czy grupy są gotowe do przeglądu

Jeśli aplikacja nie korzysta z grup, przejdź do następnej sekcji. W przeciwnym razie, jeśli integracja aplikacji wymaga również przejrzenia co najmniej jednej grupy, zgodnie z opisem w wzorcu B, sprawdź, czy każda grupa jest gotowa do przeglądu.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

- Przejdź do >pozycji Grupy.

- Wyszukaj i wybierz każdą grupę z listy.

- Na karcie Przegląd sprawdź, czy typ członkostwa ma wartość Przypisano, a źródło to Chmura. Jeśli aplikacja używa grupy dynamicznej lub grupy zsynchronizowanej ze środowiska lokalnego, nie można zmienić członkostwa w tych grupach w identyfikatorze Entra firmy Microsoft. Zalecamy przekonwertowanie aplikacji na grupy utworzone w usłudze Microsoft Entra ID z przypisanymi członkostwami, a następnie skopiowanie użytkowników członkowskich do tej nowej grupy.

- Przejdź do karty Role i administratorzy . Na tej karcie są wyświetlane role administracyjne, które dają uprawnienia do kontrolowania reprezentacji grupy w identyfikatorze Entra firmy Microsoft, a nie prawach dostępu w aplikacji. Dla każdej roli administracyjnej, która umożliwia zmianę członkostwa w grupie i ma użytkowników w tej roli administracyjnej, upewnij się, że tylko autoryzowani użytkownicy znajdują się w tej roli.

- Zmień na kartę Członkowie . Sprawdź, czy członkowie grupy są użytkownikami i czy nie ma żadnych członków innych niż użytkownicy ani grup zagnieżdżonych. Jeśli nie ma członków grupy po rozpoczęciu przeglądu, przegląd tej grupy zostanie ukończony natychmiast.

- Przejdź do karty Właściciele . Upewnij się, że nieautoryzowani użytkownicy nie są wyświetlani jako właściciele. Jeśli prosisz właścicieli grup o przeprowadzenie przeglądu dostępu grupy, upewnij się, że grupa ma co najmniej jednego właściciela.

Wybieranie odpowiednich recenzentów

Podczas tworzenia każdego przeglądu dostępu administratorzy mogą wybrać co najmniej jednego recenzenta. Recenzenci mogą przeprowadzić przegląd, wybierając użytkowników w celu dalszego dostępu do zasobu lub usuwania ich.

Zazwyczaj właściciel zasobu jest odpowiedzialny za przeprowadzenie przeglądu. Jeśli tworzysz przegląd grupy, w ramach przeglądania dostępu do aplikacji zintegrowanej ze wzorcem B, możesz wybrać właścicieli grup jako recenzentów. Ponieważ aplikacje w identyfikatorze Entra firmy Microsoft nie muszą mieć właściciela, opcja wybierania właściciela aplikacji jako recenzenta nie jest możliwa. Zamiast tego podczas tworzenia przeglądu można podać nazwy właścicieli aplikacji jako recenzentów.

Możesz również wybrać podczas tworzenia przeglądu grupy lub aplikacji, aby mieć przegląd wieloetapowy. Na przykład można wybrać, aby menedżer każdego przypisanego użytkownika wykonał pierwszy etap przeglądu, a właściciel zasobu drugi etap. Dzięki temu właściciel zasobu może skupić się na użytkownikach, którzy zostali już zatwierdzeni przez menedżera.

Przed utworzeniem recenzji sprawdź, czy masz wystarczającą liczbę stanowisk jednostek SKU microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra w dzierżawie. Sprawdź również, czy wszyscy recenzenci są aktywnymi użytkownikami z adresami e-mail. Po rozpoczęciu przeglądów dostępu każda z nich przegląda wiadomość e-mail z identyfikatora Entra firmy Microsoft. Jeśli recenzent nie ma skrzynki pocztowej, nie otrzyma wiadomości e-mail po rozpoczęciu przeglądu lub przypomnieniu e-mail. Jeśli nie będą oni mogli zalogować się do identyfikatora Entra firmy Microsoft, nie będą mogli wykonać przeglądu.

Tworzenie przeglądów

Po zidentyfikowaniu zasobów aplikacja i opcjonalnie co najmniej jedna grupa, na podstawie wzorca integracji i osoba recenzentów powinna być, możesz skonfigurować identyfikator Entra firmy Microsoft, aby rozpocząć przeglądy.

W tym kroku należy być w

Identity Governance Administratorroli.W wzorcach A i C utworzysz jedną recenzję dostępu, wybierając aplikację. Postępuj zgodnie z instrukcjami w przewodniku dotyczącym tworzenia przeglądu dostępu grup lub aplikacji, aby utworzyć przegląd przypisań ról aplikacji.

Jeśli aplikacja jest zintegrowana ze wzorcem B, skorzystaj z tego samego przewodnika , aby utworzyć dodatkowe przeglądy dostępu dla każdej z grup.

Uwaga

Jeśli utworzysz przegląd dostępu i włączysz pomocników decyzyjnych przeglądu, pomocnik decyzyjny będzie się różnić w zależności od przeglądanego zasobu. Jeśli zasób jest aplikacją, zalecenia są oparte na 30-dniowym okresie interwału w zależności od tego, kiedy użytkownik po raz ostatni zalogował się do aplikacji. Jeśli zasób jest grupą, rekomendacje są oparte na interwale, kiedy użytkownik ostatnio zalogował się do dowolnej aplikacji w dzierżawie, a nie tylko aplikacji używającej tych grup.

Po rozpoczęciu przeglądów dostępu poproś recenzentów o podanie danych wejściowych. Domyślnie każda z nich otrzymuje wiadomość e-mail od firmy Microsoft Entra ID z linkiem do panelu dostępu, w którym przegląda członkostwo w grupach lub dostęp do aplikacji.

Wyświetlanie przypisań, które są aktualizowane po zakończeniu przeglądów

Po rozpoczęciu przeglądów możesz monitorować ich postęp i aktualizować osoby zatwierdzające w razie potrzeby do momentu ukończenia przeglądu. Następnie możesz potwierdzić, że użytkownicy, których dostęp został odrzucony przez recenzentów, mają dostęp usunięty z aplikacji.

Monitoruj przeglądy dostępu, upewniając się, że recenzenci będą zatwierdzać lub odrzucać potrzebę dalszego dostępu użytkownika do momentu ukończenia przeglądu dostępu.

Jeśli automatyczne zastosowanie nie zostało wybrane podczas tworzenia przeglądu, należy zastosować wyniki przeglądu po zakończeniu.

Poczekaj, aż stan przeglądu zmieni się na Wynik zastosowany. W ciągu kilku minut odmówiono użytkownikom usunięcia z członkostwa w grupie lub przypisania aplikacji.

Jeśli wcześniej skonfigurowano aprowizowanie użytkowników w aplikacji, po zastosowaniu wyników identyfikator Entra firmy Microsoft rozpoczyna anulowanie aprowizacji użytkowników z aplikacji. Możesz monitorować proces anulowania aprowizacji użytkowników. Jeśli aprowizacja wskazuje błąd aplikacji, możesz pobrać dziennik aprowizacji, aby sprawdzić, czy wystąpił problem z aplikacją.

Jeśli skonfigurowano zapisywanie zwrotne grup dla przeglądanych grup, poczekaj na zakończenie zapisywania zwrotnego grup w usłudze Microsoft Entra Cloud Sync, a zmiany są propagowane do wszystkich kontrolerów domeny.

Jeśli aprowizacja nie została skonfigurowana dla aplikacji, musisz oddzielnie skopiować listę odrzuconych użytkowników do aplikacji. Na przykład w przeglądach dostępu dla grupy zarządzanej przez usługę AD systemu Windows Server użyj tego przykładowego skryptu programu PowerShell. Skrypt przedstawia wymagane wywołania programu Microsoft Graph i eksportuje polecenia cmdlet programu PowerShell usługi AD systemu Windows Server w celu przeprowadzenia zmian.

Jeśli chcesz, możesz również pobrać raport historii przeglądu ukończonych recenzji.

Jak długo użytkownik, który odmówił dalszego dostępu, będzie mógł nadal korzystać z aplikacji federacyjnej, zależy od okresu istnienia sesji aplikacji i okresu istnienia tokenu dostępu. Jeśli aplikacje używały protokołu Kerberos, ponieważ protokół Kerberos buforuje członkostwo w grupie użytkownika podczas logowania się do domeny, użytkownicy mogą nadal mieć dostęp do momentu wygaśnięcia biletów Protokołu Kerberos. Aby dowiedzieć się więcej na temat kontrolowania okresu istnienia tokenów dostępu, zobacz Konfigurowalne okresy istnienia tokenów.