Dowiedz się więcej o szczegółach aktywności dziennika logowania

Firma Microsoft Entra rejestruje wszystkie logowania do dzierżawy platformy Azure na potrzeby zgodności. Jako administrator IT musisz wiedzieć, jakie wartości w dziennikach logowania oznaczają, aby można było poprawnie interpretować wartości dziennika.

W tym artykule wyjaśniono wartości znalezione w dziennikach logowania. Te wartości zawierają cenne informacje dotyczące rozwiązywania problemów z błędami logowania.

Składniki działań logowania

W usłudze Microsoft Entra ID działanie logowania składa się z trzech głównych składników:

- Kto: tożsamość (użytkownik) wykonuje logowanie.

- Instrukcje: klient (aplikacja) używany do uzyskiwania dostępu.

- Co: element docelowy (zasób) uzyskiwany przez tożsamość.

Skoncentruj się na tych trzech składnikach podczas badania logowania w celu zawężenia wyszukiwania, aby nie patrzeć na wszystkie szczegóły. W ramach każdego z tych trzech składników istnieją powiązane identyfikatory, które mogą zawierać więcej informacji. Każde logowanie zawiera również unikatowe identyfikatory, które korelują próby logowania do skojarzonych działań.

Kto

Następujące szczegóły są skojarzone z użytkownikiem:

- User

- Username

- Identyfikator użytkownika

- Identyfikator logowania

- Typ użytkownika

Jak

Jak można zidentyfikować użytkownika, przeglądając następujące szczegóły:

- Wymaganie dotyczące uwierzytelniania

- Aplikacja kliencka

- Typ poświadczeń klienta

- Ciągła weryfikacja dostępu

Co

Możesz zidentyfikować zasób, do którego użytkownik próbuje uzyskać dostęp, korzystając z następujących szczegółów:

- Aplikacja

- Application ID

- Zasób

- Identyfikator zasobu

- Identyfikator dzierżawy zasobów

- Identyfikator jednostki usługi zasobów

Unikatowe identyfikatory

Dzienniki logowania zawierają również kilka unikatowych identyfikatorów, które zapewniają dalszy wgląd w próbę logowania.

- Identyfikator korelacji: identyfikator korelacji grupuje logowania z tej samej sesji logowania. Wartość jest oparta na parametrach przekazywanych przez klienta, więc identyfikator Entra firmy Microsoft nie może zagwarantować jego dokładności.

- Identyfikator żądania: identyfikator odpowiadający wystawionemu tokenowi. Jeśli szukasz logów przy użyciu określonego tokenu, najpierw musisz wyodrębnić identyfikator żądania z tokenu.

- Unikatowy identyfikator tokenu: unikatowy identyfikator tokenu przekazanego podczas logowania. Ten identyfikator służy do korelowania logowania z żądaniem tokenu.

Szczegóły działania logowania

Każda próba logowania zawiera szczegóły skojarzone z tymi trzema głównymi składnikami. Szczegóły są uporządkowane na kilka kart na podstawie typu logowania.

Informacje podstawowe

Karta Informacje podstawowe zawiera większość szczegółów skojarzonych z próbą logowania. Zanotuj unikatowe identyfikatory, ponieważ mogą one być potrzebne do rozwiązywania problemów z logowaniem. Możesz śledzić, kto, jak, jaki wzorzec używa szczegółów na karcie Informacje podstawowe.

Możesz również uruchomić diagnostykę logowania na karcie Informacje podstawowe. Aby uzyskać więcej informacji, zobacz Jak używać diagnostyki logowania.

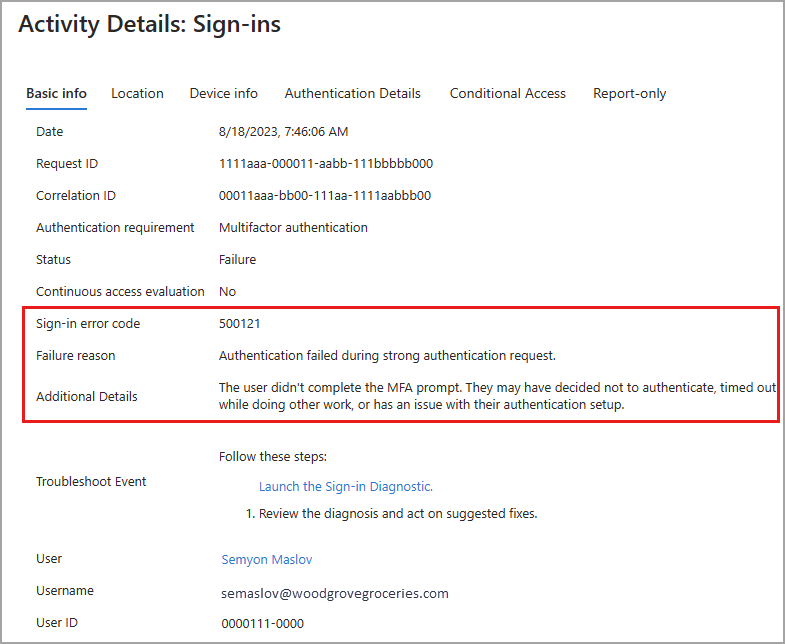

Kody błędów logowania

Jeśli logowanie nie powiodło się, możesz uzyskać więcej informacji na temat przyczyny na karcie Podstawowe informacje powiązanego elementu dziennika. Kod błędu i skojarzona przyczyna błędu są wyświetlane w szczegółach. Aby uzyskać więcej informacji, zobacz Jak rozwiązywać problemy z błędami logowania.

Lokalizacja i urządzenie

Na kartach Lokalizacja i Informacje o urządzeniu są wyświetlane ogólne informacje o lokalizacji i adresie IP użytkownika. Karta Informacje o urządzeniu zawiera szczegółowe informacje dotyczące przeglądarki i systemu operacyjnego używanego do logowania. Ta karta zawiera również szczegółowe informacje o tym, czy urządzenie jest zgodne, zarządzane lub dołączone hybrydowe rozwiązanie Microsoft Entra.

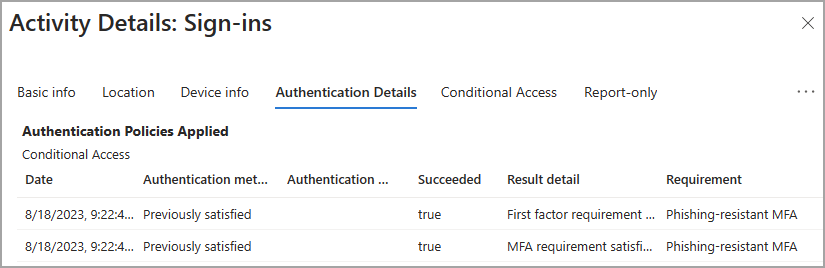

Szczegóły uwierzytelniania

Karta Szczegóły uwierzytelniania w szczegółach dziennika logowania zawiera następujące informacje dotyczące każdej próby uwierzytelnienia:

- Lista zastosowanych zasad uwierzytelniania, takich jak dostęp warunkowy lub ustawienia domyślne zabezpieczeń.

- Sekwencja metod uwierzytelniania używanych do logowania.

- Jeśli próba uwierzytelnienia zakończyła się powodzeniem i przyczyną.

Te informacje umożliwiają rozwiązywanie problemów z każdym krokiem logowania użytkownika. Użyj tych szczegółów do śledzenia:

- Liczba logów chronionych przez uwierzytelnianie wieloskładnikowe.

- Użycie i współczynniki powodzenia dla każdej metody uwierzytelniania.

- Użycie metod uwierzytelniania bez hasła, takich jak logowanie za pomocą telefonu bez hasła i fiDO2.

- Jak często wymagania dotyczące uwierzytelniania są spełnione przez oświadczenia tokenu, takie jak wtedy, gdy użytkownicy nie są interaktywnie monitowani o wprowadzenie hasła lub wprowadzenie protokołu SMS OTP.

Dostęp warunkowy

Jeśli zasady dostępu warunkowego są używane w dzierżawie, możesz sprawdzić, czy te zasady zostały zastosowane do próby logowania. Zostaną wyświetlone wszystkie zasady, które można zastosować do logowania. Wynik końcowy zasad zostanie wyświetlony, aby szybko sprawdzić, czy zasady mają wpływ na próbę logowania.

- Powodzenie: zasady urzędu certyfikacji zostały pomyślnie zastosowane do próby logowania.

- Niepowodzenie: zasady urzędu certyfikacji zostały zastosowane do próby logowania, ale próba logowania nie powiodła się.

- Nie zastosowano: logowanie nie jest zgodne z kryteriami stosowania zasad.

- Istnieją konkretne scenariusze, które ze względu na ich charakter, muszą być zwolnione z oceny dostępu warunkowego, aby zapobiec zależności cyklicznej (scenariusz kurczaka i jaja), które nie byłyby możliwe do ukończenia. Są one traktowane jako "scenariusze uruchamiania" i mogą obejmować logowania skojarzone z rejestracją urządzenia, zgodnością urządzeń lub łącznikami serwera zasad sieciowych.

- Windows Hello dla firm logowania są wyświetlane jako "Nie zastosowano", ponieważ zasady dostępu warunkowego chronią próby logowania do zasobów w chmurze, a nie proces logowania systemu Windows.

- Wyłączone: zasady zostały wyłączone w momencie próby logowania.

Sam raport

Ponieważ zasady dostępu warunkowego mogą zmieniać środowisko logowania użytkowników i potencjalnie zakłócać ich procesy, warto upewnić się, że zasady zostały prawidłowo skonfigurowane. W trybie tylko do raportu można skonfigurować zasady i ocenić jej potencjalny efekt przed włączeniem zasad.

Na tej karcie dzienników logowania są wyświetlane wyniki prób logowania, które były w zakresie zasad. Aby uzyskać więcej informacji, zobacz artykuł Co to jest tryb tylko do dostępu warunkowego?

Szczegóły logowania i zagadnienia

Poniższe scenariusze są ważne, aby wziąć pod uwagę podczas przeglądania dzienników logowania.

Adres IP i lokalizacja: nie ma ostatecznego połączenia między adresem IP i miejscem, w którym komputer z tym adresem jest fizycznie zlokalizowany. Dostawcy urządzeń przenośnych i sieci VPN wystawiają adresy IP z pul centralnych, które są często dalekie od lokalizacji, w której jest używane urządzenie klienckie. Obecnie konwertowanie adresu IP na lokalizację fizyczną prezentuje najlepszy wynik, jaki udaje się uzyskać w oparciu o ślady, dane rejestru, wyszukiwania wsteczne i inne informacje.

Data i godzina: data i godzina próby logowania jest zlokalizowana w strefie czasowej dla osoby zalogowanej w centrum administracyjnym firmy Microsoft Entra, a nie do użytkownika, który próbował się zalogować.

Dostęp warunkowy:

Not applied: żadne zasady nie są stosowane do użytkownika i aplikacji podczas logowania. Windows Hello dla firm jest wyświetlana jako "Nie zastosowano", ponieważ zasady dostępu warunkowego chronią próby logowania do zasobów w chmurze, a nie proces logowania systemu Windows. Inne logowania mogą zostać przerwane, więc zasady nie są stosowane.Success: Co najmniej jedna zasada dostępu warunkowego zastosowana do użytkownika i aplikacji (ale niekoniecznie inne warunki) podczas logowania. Mimo że zasady dostępu warunkowego mogą nie mieć zastosowania, jeśli zostały ocenione, stan dostępu warunkowego wskazuje powodzenie.Failure: Logowanie spełnia warunek użytkownika i aplikacji co najmniej jednego zasad dostępu warunkowego i kontrole udzielania nie są spełnione lub ustawione w celu blokowania dostępu.- Dostęp warunkowy nie ma zastosowania do logowania systemu Windows, takiego jak Windows Hello dla firm. Dostęp warunkowy chroni próby logowania do zasobów w chmurze, a nie proces logowania urządzenia.

Ocena ciągłego dostępu: pokazuje, czy ocena ciągłego dostępu (CAE) została zastosowana do zdarzenia logowania.

- Istnieje wiele żądań logowania dla każdego uwierzytelniania, które mogą być wyświetlane na interaktywnych lub nieinterakcyjnych kartach.

- Funkcja CAE jest wyświetlana tylko jako prawda dla jednego z żądań i może być wyświetlana na karcie interakcyjnej lub na karcie nieinterakcyjnej.

- Aby uzyskać więcej informacji, zobacz Monitorowanie i rozwiązywanie problemów z logowaniem przy użyciu ciągłej oceny dostępu w usłudze Microsoft Entra ID.

Typ dostępu między dzierżawami: opisuje typ dostępu między dzierżawami używany przez aktora do uzyskiwania dostępu do zasobu. Dopuszczalne wartości:

none— Zdarzenie logowania, które nie przekroczyło granic dzierżawy firmy Microsoft Entra.b2bCollaboration— Logowanie między dzierżawami wykonywane przez użytkownika-gościa przy użyciu funkcji współpracy B2B.b2bDirectConnect— Logowanie między dzierżawami wykonywane przez B2B.microsoftSupport— Logowanie między dzierżawami wykonywane przez agenta pomocy technicznej firmy Microsoft w dzierżawie zewnętrznej firmy Microsoft.serviceProvider— Logowanie między dzierżawami wykonywane przez dostawcę usług w chmurze (CSP) lub podobnego administratora w imieniu klienta tego dostawcy usług w chmurze w dzierżawie.unknownFutureValue— Wartość sentinel używana przez program MS Graph do obsługi zmian na listach wyliczenia przez klientów. Aby uzyskać więcej informacji, zobacz Najlepsze rozwiązania dotyczące pracy z programem Microsoft Graph.

Dzierżawa: dziennik logowania śledzi dwa identyfikatory dzierżawy, które są istotne w scenariuszach obejmujących wiele dzierżaw:

- Dzierżawa domowa — dzierżawa , która jest właścicielem tożsamości użytkownika. Identyfikator Entra firmy Microsoft śledzi identyfikator i nazwę.

- Dzierżawa zasobów — dzierżawa , która jest właścicielem zasobu (docelowego).

- Ze względu na zobowiązania dotyczące prywatności identyfikator Entra firmy Microsoft nie wypełnia nazwy dzierżawy głównej podczas scenariuszy między dzierżawami.

- Aby dowiedzieć się, jak użytkownicy spoza dzierżawy uzyskują dostęp do zasobów, wybierz wszystkie wpisy, w których dzierżawa domowa nie jest zgodna z dzierżawą zasobów.

Uwierzytelnianie wieloskładnikowe: gdy użytkownik loguje się przy użyciu uwierzytelniania wieloskładnikowego, w rzeczywistości odbywa się kilka oddzielnych zdarzeń uwierzytelniania wieloskładnikowego. Jeśli na przykład użytkownik wprowadzi nieprawidłowy kod weryfikacji lub nie odpowie na czas, więcej zdarzeń uwierzytelniania wieloskładnikowego jest wysyłanych w celu odzwierciedlenia najnowszego stanu próby logowania. Te zdarzenia logowania są wyświetlane jako jeden element wiersza w dziennikach logowania firmy Microsoft Entra. To samo zdarzenie logowania w usłudze Azure Monitor jest jednak wyświetlane jako wiele elementów wiersza. Wszystkie te zdarzenia mają ten sam

correlationIdelement .Wymaganie dotyczące uwierzytelniania: pokazuje najwyższy poziom uwierzytelniania wymagany przez wszystkie kroki logowania, aby logowanie zakończyło się pomyślnie.

- Interfejs API programu Graph obsługuje (

$filtereqistartsWithtylko operatory).

- Interfejs API programu Graph obsługuje (

Typy zdarzeń logowania: wskazuje kategorię zdarzenia logowania reprezentuje.

- Kategoria logowania użytkownika może być

interactiveUserlubnonInteractiveUserodpowiada wartości właściwości isInteractive w zasobie logowania. - Kategoria tożsamości zarządzanej to

managedIdentity. - Kategoria jednostki usługi to servicePrincipal.

- Interfejs API programu Microsoft Graph obsługuje:

$filter(eqtylko operator). - Witryna Azure Portal nie wyświetla tej wartości, ale zdarzenie logowania znajduje się na karcie zgodnej z typem zdarzenia logowania. Możliwe wartości to:

interactiveUsernonInteractiveUserservicePrincipalmanagedIdentityunknownFutureValue

- Kategoria logowania użytkownika może być

Typ użytkownika: przykłady obejmują

member,guestlubexternal.Szczegóły uwierzytelniania:

- Kod weryfikacyjny OATH jest rejestrowany jako metoda uwierzytelniania zarówno dla sprzętu OATH, jak i tokenów oprogramowania (takich jak aplikacja Microsoft Authenticator).

- Karta Szczegóły uwierzytelniania może początkowo pokazywać niekompletne lub niedokładne dane, dopóki informacje dziennika nie zostaną w pełni zagregowane. Znane przykłady obejmują:

- Oświadczenie w komunikacie tokenu jest niepoprawnie wyświetlane po początkowym zarejestrowaniu zdarzeń logowania.

- Wiersz uwierzytelniania podstawowego nie jest początkowo rejestrowany.

- Jeśli nie masz pewności co do szczegółów w dziennikach, zbierz identyfikator żądania i identyfikator korelacji, aby użyć ich do dalszej analizy lub rozwiązywania problemów.

- Jeśli zastosowano zasady dostępu warunkowego na potrzeby uwierzytelniania lub okresu istnienia sesji, są one wymienione powyżej prób logowania. Jeśli nie widzisz żadnej z tych opcji, te zasady nie są obecnie stosowane. Aby uzyskać więcej informacji, zobacz Kontrole sesji dostępu warunkowego.