Konfigurowanie usług SAP Cloud Identity Services na potrzeby automatycznej aprowizacji użytkowników

W tym artykule przedstawiono kroki konfigurowania aprowizacji z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services. Celem jest skonfigurowanie identyfikatora Entra firmy Microsoft w celu automatycznego aprowizowania i anulowania aprowizacji użytkowników w usługach SAP Cloud Identity Services, dzięki czemu ci użytkownicy mogą uwierzytelniać się w usługach SAP Cloud Identity Services i mieć dostęp do innych obciążeń SAP. Usługi SAP Cloud Identity Services obsługują prowizjonowanie z lokalnego katalogu tożsamości do innych aplikacji SAP jako systemów docelowych.

Uwaga

W tym artykule opisano łącznik wbudowany w usługę aprowizacji użytkowników firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft. Usługa SAP Cloud Identity Services ma również własny oddzielny łącznik do odczytywania użytkowników i grup z identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz SAP Cloud Identity Services — Identity Provisioning — system źródłowy Microsoft Entra ID.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Dzierżawa usług SAP Cloud Identity Services

- Konto użytkownika w usługach SAP Cloud Identity Services z uprawnieniami administratora.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w środowisku chmury publicznej.

Jeśli jeszcze nie masz użytkowników w usłudze Microsoft Entra ID, zacznij od artykułu planu wdrożenia usługi Microsoft Entra na potrzeby aprowizacji użytkowników za pomocą aplikacji źródłowych i docelowych SAP. W tym artykule pokazano, jak połączyć Microsoft Entra ze źródłami autorytatywnymi dla listy pracowników w organizacji, takich jak SAP SuccessFactors. Pokazano również, jak używać firmy Microsoft Entra do konfigurowania tożsamości dla tych pracowników, aby mogli zalogować się do co najmniej jednej aplikacji SAP, takiej jak SAP ECC lub SAP S/4HANA.

Jeśli konfigurujesz aprowizację w SAP Cloud Identity Services w środowisku produkcyjnym, gdzie będziesz zarządzać dostępem do obciążeń SAP przy użyciu Microsoft Entra ID do zarządzania, zapoznaj się z wymaganiami wstępnymi przed skonfigurowaniem Microsoft Entra ID dla zarządzania tożsamościami.

Konfigurowanie usług SAP Cloud Identity Services do prowizjonowania

W tym artykule dodasz system administracyjny w usługach SAP Cloud Identity Services, a następnie skonfigurujesz firmę Microsoft Entra.

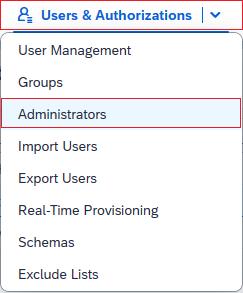

Zaloguj się do konsoli

https://<tenantID>.accounts.ondemand.com/adminadministracyjnej usług SAP Cloud Identity Services lubhttps://<tenantID>.trial-accounts.ondemand.com/adminw przypadku wersji próbnej. Przejdź doUżytkownicy & Autoryzacje .Administratorzy

Naciśnij przycisk +Dodaj na panelu po lewej stronie, aby dodać nowego administratora do listy. Wybierz pozycję Dodaj system i wprowadź nazwę systemu.

Uwaga

Tożsamość administratora w usługach SAP Cloud Identity Services musi być typu System. Podczas aprowizacji użytkownik administratora nie będzie mógł uwierzytelniać się w interfejsie API SCIM SAP. Usługa SAP Cloud Identity Services nie zezwala na zmianę nazwy systemu po jego utworzeniu.

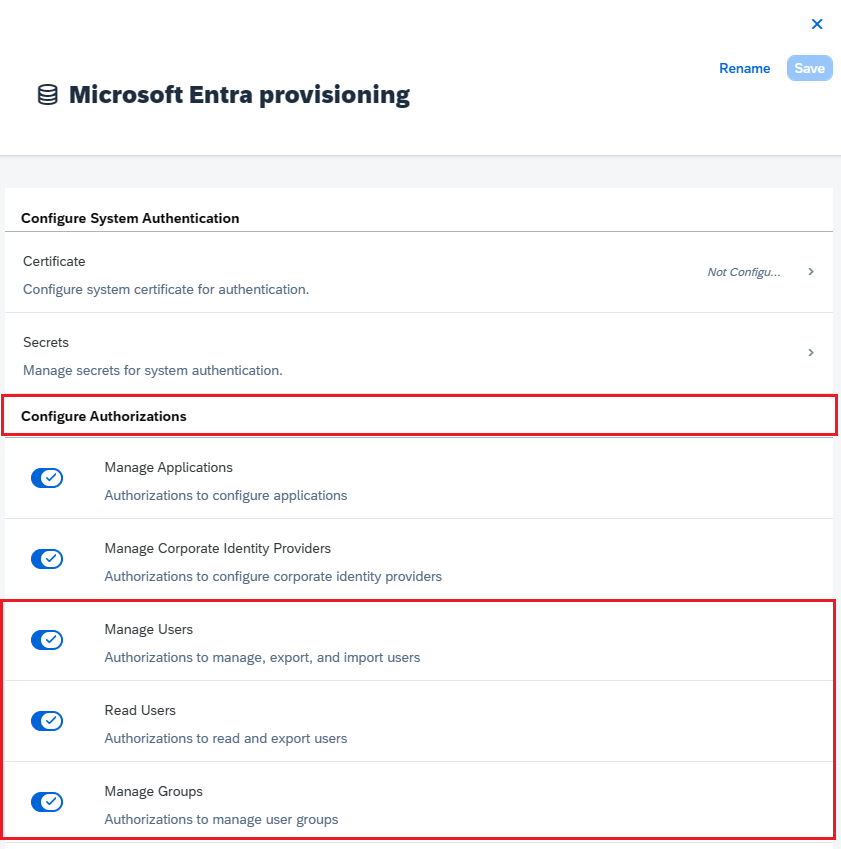

W sekcji Konfiguracja autoryzacji włącz przycisk przełączania przy Zarządzaj użytkownikami. Następnie kliknij przycisk Zapisz , aby utworzyć system.

Po utworzeniu systemu administratora dodaj nowy sekret do tego systemu.

Skopiuj identyfikator klienta i klucz tajny klienta generowany przez oprogramowanie SAP. Te wartości zostaną wprowadzone odpowiednio w polach Nazwa użytkownika administratora i Hasło administratora. Odbywa się to w zakładce Aprowizacja aplikacji SAP Cloud Identity Services, którą skonfigurujesz w następnej sekcji.

Usługi SAP Cloud Identity Services mogą mieć przypisania do jednej lub więcej aplikacji SAP jako systemów docelowych. Sprawdź, czy istnieją jakieś atrybuty dla użytkowników, których te aplikacje SAP wymagają aprowizacji za pośrednictwem usług SAP Cloud Identity Services. W tym artykule założono, że usługi SAP Cloud Identity Services i podrzędne systemy docelowe wymagają dwóch atrybutów,

userNameiemails[type eq "work"].value. Jeśli systemy docelowe SAP wymagają innych atrybutów i nie są one częścią schematu użytkownika identyfikatora Entra firmy Microsoft, może być konieczne skonfigurowanie atrybutów rozszerzenia synchronizacji.

Dodaj usługi SAP Cloud Identity Services z galerii

Przed skonfigurowaniem Microsoft Entra ID w celu automatycznej aprowizacji użytkowników w SAP Cloud Identity Services, należy dodać SAP Cloud Identity Services z galerii aplikacji Microsoft Entra do listy aplikacji korporacyjnych w ramach dzierżawy. Ten krok można wykonać w centrum administracyjnym firmy Microsoft Entra lub za pośrednictwem interfejsu API programu Graph.

Jeśli usługi SAP Cloud Identity Services są już skonfigurowane do logowania jednokrotnego z firmy Microsoft Entra, a aplikacja jest już obecna na liście aplikacji firmy Microsoft Entra, przejdź do następnej sekcji.

Aby dodać usługi SAP Cloud Identity Services z galerii aplikacji Firmy Microsoft Entra przy użyciu centrum administracyjnego firmy Microsoft Entra, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Tożsamość>Aplikacje>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- Aby dodać aplikację z galerii, wpisz SAP Cloud Identity Services w polu wyszukiwania.

- Wybierz pozycję SAP Cloud Identity Services z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, aż aplikacja zostanie dodana do Twojej dzierżawy.

Konfigurowanie automatycznej aprowizacji użytkowników do usług SAP Cloud Identity Services

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników w usługach SAP Cloud Identity Services na podstawie przypisań użytkowników do aplikacji w usłudze Microsoft Entra ID.

Aby skonfigurować automatyczną aprowizację użytkowników dla usług SAP Cloud Identity Services w usłudze Microsoft Entra ID:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Identity>Applications>aplikacji dla przedsiębiorstw

Na liście aplikacji wybierz aplikację SAP Cloud Identity Services.

Wybierz kartę Właściwości.

Sprawdź, czy opcja Przypisanie wymagane? jest ustawiona na Tak. Jeśli jest ustawione na Nie, wszyscy użytkownicy w katalogu, w tym tożsamości zewnętrzne, mogą uzyskiwać dostęp do aplikacji i nie możesz kontrolować dostępu do aplikacji.

Wybierz kartę Aprowizacja.

Ustaw Tryb aprowizacji na Automatyczny.

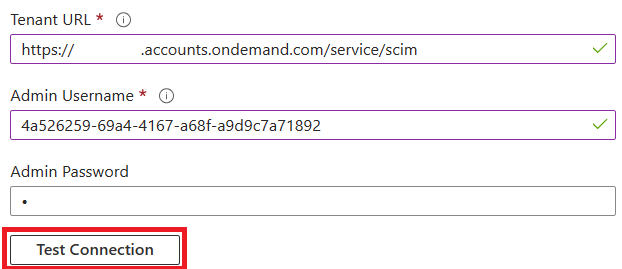

W sekcji Poświadczenia administratora wprowadź wartość

https://<tenantID>.accounts.ondemand.com/service/scim, lubhttps://<tenantid>.trial-accounts.ondemand.com/service/scim, jeśli jest to wersja próbna, z identyfikatorem dzierżawy usług SAP Cloud Identity Services w polu Adres URL dzierżawy. Wprowadź odpowiednio wartości Identyfikator klienta i Klucz tajny klienta pobrane wcześniej w polach Nazwa użytkownika administratora i Hasło administratora. Kliknij pozycję Testuj połączenie , aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z usługami SAP Cloud Identity Services. Jeśli połączenie nie powiedzie się, upewnij się, że konto systemowe usług SAP Cloud Identity Services ma uprawnienia administratora, wpis tajny jest nadal prawidłowy i spróbuj ponownie.

W polu Wiadomość e-mail z powiadomieniem wprowadź adres e-mail osoby lub grupy, która powinna otrzymywać powiadomienia o błędach aprowizacji, i zaznacz pole wyboru — Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Kliknij przycisk Zapisz.

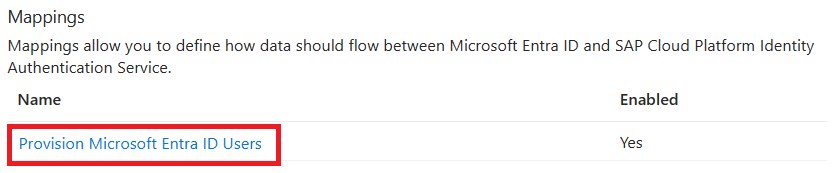

W sekcji Mapowania wybierz pozycję Aprowizuj użytkowników identyfikatora Entra firmy Microsoft.

Przejrzyj atrybuty użytkownika synchronizowane z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services w sekcji Mapowanie atrybutów. Jeśli atrybuty w usługach SAP Cloud Identity Services nie są widoczne jako element docelowy do mapowania, wybierz pozycję Pokaż opcje zaawansowane i wybierz pozycję Edytuj listę atrybutów dla usługi SAP Cloud Platform Identity Authentication, aby edytować listę obsługiwanych atrybutów. Dodaj atrybuty tenanta usług SAP Cloud Identity Services.

Przejrzyj i zarejestruj atrybuty źródłowe i docelowe wybrane jako pasujące właściwości oraz mapowania, które mają pierwszeństwo dopasowywania. Te atrybuty są używane do dopasowywania kont użytkowników w SAP Cloud Identity Services dla usługi aprowizacji Microsoft Entra w celu ustalenia, czy należy utworzyć nowego użytkownika, czy zaktualizować już istniejącego. Aby uzyskać więcej informacji na temat dopasowywania, zobacz dopasowywanie użytkowników w systemach źródłowych i docelowych. W kolejnym kroku upewnisz się, że wszyscy użytkownicy już w ramach SAP Cloud Identity Services mają atrybuty wybrane jako właściwości Dopasowywania, aby zapobiec tworzeniu zduplikowanych użytkowników.

Upewnij się, że istnieje mapowanie atrybutu dla

IsSoftDeletedlub funkcji zawierającejIsSoftDeleted, zamapowane na atrybut aplikacji. Gdy użytkownik zostaje odpięty od aplikacji, miękko usunięty w Microsoft Entra ID lub zablokowany przed zalogowaniem się, usługa aprowizacji firmy Microsoft zaktualizuje atrybut zamapowany naisSoftDeleted. Jeśli atrybut nie zostanie przypisany, użytkownicy, którzy później zostali odjęci z roli aplikacji, będą nadal istnieć w magazynie danych aplikacji.Dodaj wszelkie dodatkowe mapowania wymagane przez usługi SAP Cloud Identity Services lub podrzędne docelowe systemy SAP.

Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania Wymagane przez usługę SAP Cloud Identity Services userNameString ✓ ✓ emails[type eq "work"].valueSznurek ✓ activeWartość logiczna displayNameString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerOdniesienie addresses[type eq "work"].countrySznurek addresses[type eq "work"].localityString addresses[type eq "work"].postalCodeString addresses[type eq "work"].regionString addresses[type eq "work"].streetAddressString name.givenNameString name.familyNameString name.honorificPrefixString phoneNumbers[type eq "fax"].valueString phoneNumbers[type eq "mobile"].valueString phoneNumbers[type eq "work"].valueString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationString localeString timezoneString userTypeString companyString urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10String sendMailString mailVerifiedString Aby skonfigurować filtry określania zakresu, zapoznaj się z poniższymi instrukcjami podanymi w artykule Filtrowanie zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft dla usług SAP Cloud Identity Services, zmień Status aprowizacji na Wł w sekcji Ustawienia.

Dla wartości Zakres w sekcji Ustawienia wybierz Synchronizuj tylko przypisanych użytkowników i grupy.

Gdy wszystko będzie gotowe do aprowizacji, kliknij przycisk Zapisz.

Ta operacja rozpoczyna początkową synchronizację wszystkich użytkowników zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Jeśli masz ustawiony zakres na Synchronizacja tylko przypisanych użytkowników i grup, a do aplikacji nie przypisano żadnych użytkowników lub grup , synchronizacja nie zostanie wykonana, dopóki użytkownicy nie zostaną przypisani do aplikacji.

Aprowizuj nowego użytkownika testowego z identyfikatora Entra firmy Microsoft do usług SAP Cloud Identity Services

Zaleca się przypisanie jednego nowego użytkownika testowego firmy Microsoft Entra do usług SAP Cloud Identity Services w celu przetestowania automatycznej konfiguracji aprowizacji użytkowników.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator aplikacji w chmurze i administrator użytkowników.

- Przejdź do Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik>Utwórz nowego użytkownika.

- Wpisz główną nazwę użytkownika i nazwę wyświetlaną nowego użytkownika testowego. Główna nazwa użytkownika musi być unikatowa, a nie taka sama jak bieżący lub poprzedni użytkownik firmy Microsoft Entra lub użytkownik sap Cloud Identity Services. Wybierz Przejrzyj + utwórz i Utwórz.

- Po utworzeniu użytkownika testowego przejdź do sekcji Identity>Applications>Enterprise Applications.

- Wybierz aplikację SAP Cloud Identity Services.

- Wybierz pozycję Użytkownicy i grupy , a następnie wybierz pozycję Dodaj użytkownika/grupę.

- W obszarze Użytkownicy i grupy wybierz pozycję Brak zaznaczone, a w polu tekstowym wpisz główną nazwę użytkownika testowego.

- Wybierz pozycję Wybierz, a następnie przypisz.

- Wybierz Aprowizowanie, a następnie wybierz Aprowizowanie na żądanie.

- W polu tekstowym Wybierz użytkownika lub grupę wpisz główną nazwę użytkownika testowego.

- Kliknij pozycję Aprowizuj.

- Poczekaj na zakończenie przygotowania. Jeśli operacja powiedzie się, zostanie wyświetlony komunikat

Modified attributes (successful).

Opcjonalnie możesz również zweryfikować, co usługa aprowizacji Microsoft Entra wykona, gdy użytkownik wykracza poza zakres aplikacji.

- Wybierz pozycję Użytkownicy i grupy.

- Wybierz użytkownika testowego, a następnie wybierz pozycję Usuń.

- Po usunięciu użytkownika testowego wybierz pozycję Aprowizowanie , a następnie wybierz pozycję Aprowizacja na żądanie.

- W polu tekstowym (Wybierz użytkownika lub grupę) wpisz nazwę główną użytkownika testowego, który został właśnie odłączony.

- Kliknij Aprowizuj.

- Poczekaj na zakończenie przygotowania.

Na koniec możesz usunąć użytkownika testowego z identyfikatora Entra firmy Microsoft.

- Przejdź do Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz użytkownika testowego, wybierz Usuń, a następnie wybierz OK. Ta akcja tymczasowo usuwa użytkownika testowego z Microsoft Entra ID.

Następnie możesz usunąć użytkownika testowego z usług SAP Cloud Identity Services.

Upewnij się, że istniejący użytkownicy usług SAP Cloud Identity Services mają niezbędne pasujące atrybuty

Przed przypisaniem użytkowników nie będących użytkownikami testowymi do aplikacji SAP Cloud Identity Services w usłudze Microsoft Entra ID należy upewnić się, że wszyscy użytkownicy już istniejący w SAP Cloud Identity Services, reprezentujący te same osoby co użytkownicy w Microsoft Entra ID, mają wypełnione atrybuty mapowania w tej usłudze.

W mapowaniu udostępniania atrybuty wybrane jako Pasujące właściwości są używane do dopasowania kont użytkowników w Microsoft Entra ID do kont użytkowników w SAP Cloud Identity Services. Jeśli użytkownik w usłudze Microsoft Entra ID nie jest zgodny z usługami SAP Cloud Identity Services, usługa aprowizacji Firmy Microsoft podejmie próbę utworzenia nowego użytkownika. Jeśli istnieje użytkownik w Microsoft Entra ID oraz dopasowanie w SAP Cloud Identity Services, to usługa aprowizacji Microsoft Entra zaktualizuje tego użytkownika w SAP Cloud Identity Services. pl-PL: Z tego powodu należy upewnić się, że wszyscy użytkownicy już znajdujący się w usługach SAP Cloud Identity Services mają atrybuty właściwości porównawcze wypełnione, w przeciwnym razie mogą zostać utworzeni zduplikowani użytkownicy. Jeśli musisz zmienić pasujący atrybut w mapowaniu atrybutów aplikacji Microsoft Entra, zobacz dopasowywanie użytkowników w systemach źródłowych i docelowych.

Zaloguj się do konsoli

https://<tenantID>.accounts.ondemand.com/adminadministracyjnej usług SAP Cloud Identity Services lubhttps://<tenantID>.trial-accounts.ondemand.com/adminw przypadku wersji próbnej.Przejdź do pozycji Użytkownicy i autoryzacje > Eksportuj użytkowników.

Wybierz wszystkie atrybuty wymagane do dopasowania użytkowników firmy Microsoft Entra z tymi w oprogramowaniu SAP. Te atrybuty obejmują

SCIM ID,userName,emails, oraz inne, które mogą być używane w systemach SAP jako identyfikatory.Wybierz pozycję Eksportuj i poczekaj na pobranie pliku CSV w przeglądarce.

Otwórz okno programu PowerShell.

Wpisz następujący skrypt w edytorze. W wierszu jeden, jeśli wybrano inny zgodny atrybut inny niż

userName, zmień wartośćsapScimUserNameFieldzmiennej na nazwę atrybutu SAP Cloud Identity Services. W wierszu dwa zmień argument na nazwę wyeksportowanego pliku CSV zUsers-exported-from-sap.csvna nazwę pobranego pliku.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file does not contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id does not have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Uruchom skrypt. Po zakończeniu działania skryptu, jeśli brakuje co najmniej jednego użytkownika, którzy nie mieli wymaganego atrybutu dopasowania, wyszukaj tych użytkowników w wyeksportowanym pliku CSV lub w konsoli administracyjnej usług SAP Cloud Identity Services. Jeśli ci użytkownicy są również obecni w firmie Microsoft Entra, należy najpierw zaktualizować reprezentację tych użytkowników w usłudze SAP Cloud Identity Services, aby mieli wypełniony odpowiedni atrybut.

Po zaktualizowaniu atrybutów tych użytkowników w usługach SAP Cloud Identity Services ponownie wyeksportuj użytkowników z usług SAP Cloud Identity Services, zgodnie z opisem w krokach 2–5 i krokach programu PowerShell w tej sekcji, aby potwierdzić, że żaden użytkownik w usługach SAP Cloud Identity Services nie ma pasujących atrybutów, które uniemożliwiłyby aprowizowanie tych użytkowników.

Teraz, gdy masz listę wszystkich użytkowników uzyskanych z usług SAP Cloud Identity Services, porównasz tych użytkowników z bazy danych aplikacji z użytkownikami, którzy już znajdują się w Microsoft Entra ID, aby określić, których użytkowników należy uwzględnić w procesie aprowizacji.

Pobierz identyfikatory użytkowników w Microsoft Entra ID

W tej sekcji przedstawiono sposób interakcji z Microsoft Entra ID przy użyciu poleceń cmdlet programu PowerShell Microsoft Graph.

Przy pierwszym użyciu tych poleceń cmdlet przez Twoją organizację w tym scenariuszu musisz być w roli administratora globalnego, aby umożliwić użytkownikom korzystanie z programu Microsoft Graph PowerShell w Twojej dzierżawie. Kolejne interakcje mogą używać roli o niższych uprawnieniach, taka jak:

- Administrator użytkowników, jeśli przewidujesz tworzenie nowych użytkowników.

- Administrator aplikacji lub Administrator zarządzania tożsamością, jeśli zajmujesz się jedynie zarządzaniem przypisaniami ról aplikacji.

Otwórz program PowerShell.

Jeśli nie masz już zainstalowanych modułów programu PowerShell programu Microsoft Graph, zainstaluj

Microsoft.Graph.Usersmoduł i inne za pomocą tego polecenia:Install-Module Microsoft.GraphJeśli masz już zainstalowane moduły, upewnij się, że używasz najnowszej wersji:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsPołącz się z identyfikatorem Entra firmy Microsoft:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Jeśli używasz tego polecenia po raz pierwszy, może być konieczne wyrażenie zgody na zezwolenie narzędziom wiersza polecenia programu Microsoft Graph na te uprawnienia.

Przeczytaj listę użytkowników uzyskanych z magazynu danych aplikacji do sesji programu PowerShell. Jeśli lista użytkowników znajdowała się w pliku CSV, możesz użyć polecenia cmdlet

Import-Csvprogramu PowerShell i podać nazwę pliku z poprzedniej sekcji jako argument.Jeśli na przykład plik uzyskany z usług SAP Cloud Identity Services nosi nazwę Users-exported-from-sap.csv i znajduje się w bieżącym katalogu, wprowadź to polecenie.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8W innym przykładzie, jeśli używasz bazy danych lub katalogu, jeśli plik ma nazwę users.csv i znajduje się w bieżącym katalogu, wprowadź następujące polecenie:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Wybierz kolumnę pliku users.csv, która będzie zgodna z atrybutem użytkownika w Microsoft Entra ID.

Jeśli używasz usług SAP Cloud Identity Services, domyślne mapowanie to atrybut SAP SCIM

userNamez atrybutem Microsoft Entra IDuserPrincipalName.$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"W innym przykładzie, jeśli używasz bazy danych lub katalogu, możesz mieć użytkowników w bazie danych, gdzie wartość w kolumnie o nazwie

EMailjest taka sama jak w atrybucie Microsoft EntrauserPrincipalName:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Pobierz identyfikatory tych użytkowników w identyfikatorze Entra firmy Microsoft.

Poniższy skrypt programu PowerShell używa wartości

$dbusers,$db_match_column_namei$azuread_match_attr_nameokreślonych wcześniej. Spowoduje to wysłanie zapytania do identyfikatora Entra firmy Microsoft w celu zlokalizowania użytkownika, który ma atrybut z pasującą wartością dla każdego rekordu w pliku źródłowym. Jeśli w pliku uzyskanym ze źródłowej usługi SAP Cloud Identity Services, bazy danych lub katalogu istnieje wiele użytkowników, ten skrypt może potrwać kilka minut. Jeśli nie masz atrybutu w Microsoft Entra ID, który posiada wartość, i musisz użyćcontainslub innego wyrażenia filtra, musisz dostosować ten skrypt oraz ten w kroku 11 poniżej, aby użyć innego wyrażenia filtra.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Wyświetl wyniki poprzednich zapytań. Sprawdź, czy którykolwiek z użytkowników w usługach SAP Cloud Identity Services, bazie danych lub katalogu nie może znajdować się w identyfikatorze Entra firmy Microsoft z powodu błędów lub brakujących dopasowań.

Poniższy skrypt programu PowerShell wyświetli liczbę rekordów, które nie zostały zlokalizowane:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Po zakończeniu działania skryptu będzie on wskazywać błąd, jeśli jakiekolwiek rekordy ze źródła danych nie znajdowały się w identyfikatorze Entra firmy Microsoft. Jeśli nie wszystkie rekordy użytkowników z magazynu danych aplikacji mogą znajdować się jako użytkownicy w usłudze Microsoft Entra ID, należy zbadać, które rekordy nie są zgodne i dlaczego.

Na przykład adres e-mail użytkownika i userPrincipalName mogły zostać zmienione w identyfikatorze Entra firmy Microsoft bez aktualizowania odpowiedniej

mailwłaściwości w źródle danych aplikacji. Lub użytkownik mógł już opuścił organizację, ale nadal znajduje się w źródle danych aplikacji. Może też istnieć konto dostawcy lub administratora w źródle danych aplikacji, które nie odpowiada żadnej konkretnej osobie w identyfikatorze Entra firmy Microsoft.Jeśli byli użytkownicy, których nie dało się znaleźć w Microsoft Entra ID lub którzy nie byli aktywni i nie mogli się zalogować, lecz chcesz, aby ich dostęp został przejrzany lub ich atrybuty zostały zaktualizowane w usługach SAP Cloud Identity Services, bazie danych lub katalogu, musisz zaktualizować aplikację, regułę dopasowania lub zaktualizować albo utworzyć dla nich użytkowników w Microsoft Entra. Aby uzyskać więcej informacji na temat wprowadzania zmian, zobacz Zarządzanie mapowaniami i kontami użytkowników w aplikacjach, które nie są zgodne z użytkownikami w identyfikatorze Entra firmy Microsoft.

Jeśli wybierzesz opcję tworzenia użytkowników w usłudze Microsoft Entra ID, możesz utworzyć użytkowników zbiorczo przy użyciu jednego z następujących elementów:

- Plik CSV, zgodnie z opisem w artykule Zbiorcze tworzenie użytkowników w centrum administracyjnym firmy Microsoft Entra

- Polecenie cmdlet New-MgUser

Upewnij się, że nowi użytkownicy mają przypisane atrybuty wymagane przez Microsoft Entra ID, aby można było później dopasować ich do istniejących użytkowników w aplikacji, oraz inne atrybuty, w tym

userPrincipalName,mailNicknameidisplayName. ElementuserPrincipalNamemusi być unikatowy dla wszystkich użytkowników w katalogu.Możesz na przykład mieć użytkowników w bazie danych, w której wartość w kolumnie o nazwie

EMailjest wartością, której chcesz użyć jako głównej nazwy użytkownika Microsoft Entra, wartość w kolumnieAliaszawiera pseudonim poczty Microsoft Entra ID, a wartość w kolumnieFull namezawiera nazwę wyświetlaną użytkownika:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Następnie możesz użyć tego skryptu, aby utworzyć użytkowników w usłudze Microsoft Entra dla osób korzystających z usług SAP Cloud Identity Services lub dla użytkowników w bazie danych albo katalogu, którzy nie znaleźli odpowiedników w usłudze Microsoft Entra ID. Należy pamiętać, że może być konieczne zmodyfikowanie tego skryptu w celu dodania dodatkowych atrybutów Microsoft Entra wymaganych w organizacji, lub jeśli

$azuread_match_attr_namenie jest animailNicknameaniuserPrincipalName, aby uwzględnić ten atrybut Microsoft Entra.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Po dodaniu wszystkich brakujących użytkowników do identyfikatora Entra firmy Microsoft ponownie uruchom skrypt z kroku 7. Następnie uruchom skrypt z kroku 8. Sprawdź, czy nie zgłoszono żadnych błędów.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Upewnij się, że istniejący użytkownicy firmy Microsoft Entra mają niezbędne atrybuty

Przed włączeniem automatycznej aprowizacji użytkowników musisz zdecydować, którzy użytkownicy w Microsoft Entra ID potrzebują dostępu do SAP Cloud Identity Services, a następnie sprawdzić, czy ci użytkownicy mają niezbędne atrybuty w Microsoft Entra ID i czy te atrybuty są mapowane na oczekiwany schemat SAP Cloud Identity Services.

- Domyślnie wartość atrybutu użytkownika

userPrincipalNameEntra firmy Microsoft jest mapowana na atrybutyuserNameiemails[type eq "work"].valueusług SAP Cloud Identity Services. Jeśli adresy e-mail użytkownika różnią się od głównych nazw użytkowników, może być konieczne zmianę tego mapowania. - Usługi SAP Cloud Identity Services mogą ignorować wartości atrybutu

postalCode, jeśli format kodu pocztowego firmy nie jest zgodny z krajem lub regionem firmy. - Domyślnie atrybut

departmentMicrosoft Entra jest mapowany na atrybut SAP Cloud Identity Servicesurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department. Jeśli użytkownicy firmy Microsoft Entra mają wartości atrybutudepartment, te wartości muszą być zgodne z tymi działami skonfigurowanymi już w usługach SAP Cloud Identity Services, w przeciwnym razie tworzenie lub aktualizowanie użytkownika zakończy się niepowodzeniem.departmentJeśli wartości użytkowników firmy Microsoft Entra nie są zgodne z tymi w środowisku SAP, usuń mapowanie przed przypisaniem użytkowników. - Punkt końcowy SCIM usług SAP Cloud Identity Services wymaga określonego formatu niektórych atrybutów. Więcej informacji na temat tych atrybutów i ich konkretnego formatu można znaleźć tutaj.

Przypisywanie użytkowników do aplikacji SAP Cloud Identity Services w Microsoft Entra ID

Identyfikator Entra firmy Microsoft używa koncepcji nazywanej przypisaniami , aby określić, którzy użytkownicy powinni otrzymywać dostęp do wybranych aplikacji. W kontekście automatycznej aprowizacji użytkowników, jeśli wartość Ustawienia zakresu ma wartość Synchronizuj tylko przypisanych użytkowników i grup, tylko użytkownicy i grupy, które zostały przypisane do roli aplikacji tej aplikacji w identyfikatorze Entra firmy Microsoft, są synchronizowane z usługami SAP Cloud Identity Services. Podczas przypisywania użytkownika do usług SAP Cloud Identity Services należy wybrać dowolną prawidłową rolę specyficzną dla aplikacji (jeśli jest dostępna) w oknie dialogowym przypisywania. Użytkownicy z rolą Dostęp domyślny są wykluczeni z aprowizacji. Obecnie jedyną dostępną rolą dla usług SAP Cloud Identity Services jest Użytkownik.

Jeśli aprowizacja została już włączona dla aplikacji, sprawdź, czy aprowizacja aplikacji nie znajduje się w kwarantannie przed przypisaniem większej liczby użytkowników do aplikacji. Przed kontynuowaniem rozwiąż wszelkie problemy powodujące kwarantannę.

Sprawdź użytkowników, którzy są obecni w usługach SAP Cloud Identity Services i nie są jeszcze przypisani do aplikacji w usłudze Microsoft Entra ID

Poprzednie kroki oceniły, czy użytkownicy w usługach SAP Cloud Identity Services również istnieją jako użytkownicy w identyfikatorze Entra firmy Microsoft. Jednak mogą one nie być obecnie przypisane do ról aplikacji w identyfikatorze Entra firmy Microsoft. Następnym krokiem jest sprawdzenie, którzy użytkownicy nie mają przypisanych ról aplikacji.

Za pomocą programu PowerShell wyszukaj identyfikator jednostki usługi dla aplikacji.

Jeśli na przykład aplikacja dla przedsiębiorstw ma nazwę

SAP Cloud Identity Services, wprowadź następujące polecenia:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllPobierz użytkowników, którzy mają obecnie przypisania do aplikacji w identyfikatorze Entra firmy Microsoft.

Opiera się to na zmiennej

$azuread_spustawionej w poprzednim poleceniu.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Porównaj listę identyfikatorów użytkowników, którzy są już w usługach SAP Cloud Identity Services i Microsoft Entra ID, z użytkownikami obecnie przypisanymi do aplikacji w Microsoft Entra ID. Ten skrypt opiera się na zmiennej

$azuread_match_id_listustawionej w poprzednich sekcjach:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Jeśli żadni użytkownicy nie są przypisani do ról aplikacji, wskazując, że wszyscy użytkownicy są przypisani do ról aplikacji, oznacza to, że żadni użytkownicy nie są wspólni w usługach Microsoft Entra ID i SAP Cloud Identity Services, więc nie są potrzebne żadne zmiany. Jeśli jednak co najmniej jeden użytkownik już w usługach SAP Cloud Identity Services nie jest obecnie przypisany do ról aplikacji, musisz kontynuować procedurę i dodać ich do jednej z ról aplikacji.

UserWybierz rolę jednostki usługi aplikacji.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}Utwórz przypisania ról aplikacji dla użytkowników, którzy są już obecni w usługach SAP Cloud Identity Services i Microsoft Entra, a którzy obecnie nie mają przypisania ról do aplikacji.

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Poczekaj minutę, aż zmiany propagują się w Microsoft Entra ID.

W następnym cyklu aprowizacji Microsoft Entra, usługa aprowizacji Microsoft Entra porówna reprezentację tych użytkowników przypisanych do aplikacji z reprezentacją w usługach SAP Cloud Identity Services i zaktualizuje użytkowników SAP Cloud Identity Services tak, aby posiadali atrybuty z Microsoft Entra ID.

Przypisywanie pozostałych użytkowników i monitorowanie synchronizacji początkowej

Po zakończeniu testowania użytkownik zostanie pomyślnie aprowizowany w usługach SAP Cloud Identity Services, a wszyscy istniejący użytkownicy usług SAP Cloud Identity Services zostaną przypisani do roli aplikacji, można przypisać wszystkich dodatkowych autoryzowanych użytkowników do aplikacji SAP Cloud Identity Services, wykonując jedną z instrukcji podanych tutaj:

- Każdy użytkownik można przypisać do aplikacji w centrum administracyjnym firmy Microsoft Entra.

- Możesz przypisać poszczególnych użytkowników do aplikacji za pomocą polecenia cmdlet

New-MgServicePrincipalAppRoleAssignedToprogramu PowerShell, jak pokazano w poprzedniej sekcji, lub - Jeśli organizacja ma licencję na Zarządzanie tożsamością Microsoft Entra, możesz również wdrożyć zasady zarządzania upoważnieniami na potrzeby automatyzacji przypisywania dostępu.

Gdy użytkownicy zostaną przypisani do roli aplikacji i będą podlegać aprowizacji, usługa aprowizacji Microsoft Entra dostarczy ich do SAP Cloud Identity Services. Należy pamiętać, że pierwsza synchronizacja trwa dłużej niż kolejne synchronizacje, które są wykonywane co około 40 minut, o ile usługa aprowizacji Microsoft Entra jest uruchomiona.

Jeśli nie widzisz aprowizowania użytkowników, zapoznaj się z krokami w przewodniku rozwiązywania problemów, aby nie aprowizować użytkowników. Następnie sprawdź dziennik aprowizacji za pośrednictwem centrum administracyjnego Microsoft Entra lub interfejsów API programu Graph. Przefiltruj dziennik do stanu Niepowodzenie. Jeśli występują niepowodzenia z kodem błędu DuplicateTargetEntries, oznacza to niejednoznaczność w regułach dopasowywania aprowizacji i należy zaktualizować użytkowników Microsoft Entra lub mapowania, które są używane do dopasowywania, aby upewnić się, że każdy użytkownik Microsoft Entra jest zgodny z jednym użytkownikiem aplikacji. Następnie przefiltruj dziennik, aby wyświetlać tylko akcję Utwórz i stan Pominięto. Jeśli użytkownicy zostali pominięti przy użyciu kodu SkipReason notEffectivelyEntitled, może to wskazywać, że konta użytkowników w identyfikatorze Entra Firmy Microsoft nie były zgodne, ponieważ stan konta użytkownika był wyłączony.

Konfigurowanie logowania jednokrotnego

Możesz również włączyć logowanie jednokrotne oparte na protokole SAML dla usług SAP Cloud Identity Services, postępując zgodnie z instrukcjami podanymi w artykule SAP Cloud Identity Services Single sign-on (Logowanie jednokrotne usługi SAP Cloud Identity Services). Logowanie jednokrotne można skonfigurować niezależnie od automatycznej aprowizacji użytkowników, chociaż te funkcje się uzupełniają.

Monitorowanie aprowizacji

Możesz użyć sekcji Szczegółów synchronizacji, aby monitorować postęp i śledzić linki do raportu z aktywności aprowizacji, który opisuje wszystkie akcje wykonywane przez usługę aprowizacji firmy Microsoft w SAP Cloud Identity Services. Projekt aprowizacji można również monitorować za pośrednictwem interfejsów API programu Microsoft Graph.

Aby uzyskać więcej informacji na temat sposobu odczytywania dzienników aprowizacji Microsoft Entra, zobacz Raportowanie automatycznej aprowizacji kont użytkowników.

Obsługa przypisań ról aplikacji

Gdy użytkownicy przypisani do aplikacji są aktualizowani w Microsoft Entra ID, te zmiany zostaną automatycznie wprowadzone w usługach SAP Cloud Identity Services.

Jeśli masz Zarządzanie tożsamościami Microsoft Entra ID, możesz automatyzować zmiany przypisań ról aplikacji dla usług SAP Cloud Identity Services w Microsoft Entra ID, aby dodawać lub usuwać przydziały, gdy osoby dołączają do organizacji, odchodzą z niej lub zmieniają role.

- Można przeprowadzić jednorazowy lub cykliczny przegląd przypisań ról aplikacji.

- Możesz utworzyć pakiet dostępu do zarządzania upoważnieniami dla tej aplikacji. Możesz ustanowić zasady przypisywania dostępu użytkownikom, gdy żądają, przez administratora, automatycznie na podstawie reguł lub za pośrednictwem przepływów pracy cyklu życia.

Więcej zasobów

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?

- Zarządzanie dostępem do aplikacji SAP

- Zarządzanie dostępem do aplikacji w środowisku