guide d’administration Microsoft 365 Copilot pour les licences E5 + SAM

Lorsque vous préparez votre organization pour Microsoft 365 Copilot ou que vous êtes prêt à utiliser Copilot, il existe des fonctionnalités dans vos licences E5 + SAM qui peuvent vous aider à préparer vos données.

Lorsque les utilisateurs entrent une invite, Copilot peut répondre avec des données auxquelles l’utilisateur est autorisé à accéder. Les données surpartagées et obsolètes peuvent entraîner des résultats inexacts de Copilot.

Cet article fournit des conseils aux administrateurs informatiques disposant de licences Microsoft 365 E5 et Gestion avancée de SharePoint (SAM). Avec les fonctionnalités incluses dans ces licences, vous :

- Utilisez Gestion avancée de SharePoint (SAM) pour empêcher le surpartage, désencombrer les sources de données et surveiller les modifications apportées aux sites SharePoint.

- Utilisez Microsoft Purview pour activer les étiquettes de confidentialité, identifier et protéger les données sensibles, restreindre les points de terminaison et supprimer le contenu dont vous n’avez pas besoin.

Pour en savoir plus, watch contrôle de surpartage à l’échelle de l’entreprise (ouvre le site web de YouTube).

Utilisez cet article pour commencer à utiliser Microsoft 365 Copilot dans votre organization. Lorsque vous utilisez les fonctionnalités décrites dans cet article, votre organization est mieux préparé pour Copilot, notamment pour obtenir des résultats plus précis à partir de Copilot.

Cet article s’applique à :

- Microsoft 365 Copilot

- Microsoft SharePoint Premium - Gestion avancée de SharePoint (SAM)

- Microsoft Purview

Remarque

Si vous disposez d’une licence E3, consultez Microsoft 365 Copilot guide d’administration pour les licences E3. Pour une comparaison des fonctionnalités des licences, consultez Comparer Microsoft Copilot fonctionnalités dans les licences E3 et E5.

Avant de commencer

Microsoft vous recommande également de suivre les étapes décrites dans Microsoft 365 Copilot - Bonnes pratiques avec SharePoint. Il vous permet d’optimiser votre recherche dans SharePoint, de mettre à jour les paramètres de partage dans SharePoint & OneDrive et de case activée autorisations & l’accès au site sur vos sites SharePoint.

Les licences suivantes sont requises pour utiliser les fonctionnalités de cet article :

Microsoft 365 E5 ou Office 365 E5

- Microsoft Purview - Inclus avec votre licence E5

Pour obtenir la liste des fonctionnalités et services que vous obtenez avec votre licence, consultez Abonnements Microsoft 365, Office 365, Enterprise Mobility + Security et Windows 11.

Microsoft SharePoint Premium - Gestion avancée de SharePoint

À compter du début de 2025, Microsoft SharePoint Premium - Gestion avancée de SharePoint (SAM) sera inclus avec votre licence Microsoft 365 Copilot. Pour en savoir plus sur les licences SAM, consultez Microsoft SharePoint Premium - Gestion avancée de SharePoint.

-

Selon votre plan d’abonnement, vous pouvez acheter des licences Microsoft 365 Copilot via le Centre d’administration Microsoft 365 (services d’achatde facturation>), les partenaires Microsoft ou votre équipe de compte Microsoft.

Microsoft 365 Copilot licences sont disponibles en tant que module complémentaire pour d’autres plans de licence. Pour plus d’informations, consultez Comprendre les licences pour Microsoft 365 Copilot.

Cet article utilise les centres d’administration suivants. Ces centres d’administration nécessitent un rôle spécifique pour effectuer les tâches décrites dans l’article.

Centre d’administration SharePoint : connectez-vous en tant qu’administrateur SharePoint.

Portail Microsoft Purview : il existe différents rôles, en fonction de la tâche que vous devez effectuer. Pour en savoir plus, reportez-vous à la rubrique :

Tâche d’administration SharePoint - Utiliser les fonctionnalités Gestion avancée de SharePoint (SAM)

Il existe des fonctionnalités dans Gestion avancée de SharePoint (SAM) qui peuvent vous aider à vous préparer pour Copilot.

✅ Objectifs de Copilot avec SAM :

- Désencombrer les sources de données en recherchant et en supprimant les sites SharePoint inactifs.

- Identifier les sites SharePoint avec du contenu surpartagé ou sensible.

- Utilisez une stratégie pour restreindre l’accès aux sites SharePoint qui sont critiques pour l’entreprise ou qui ont du contenu sensible.

- Surveiller les modifications de site.

Cette section vous guide dans les différentes fonctionnalités SAM qui peuvent vous aider à préparer vos organization et vos données pour Copilot.

Pour en savoir plus sur SAM + Copilot, consultez Se préparer pour Copilot avec Gestion avancée de SharePoint.

Vérifier que tous les sites ont des propriétaires valides

✅ Exécuter une stratégie de propriété du site qui recherche tous les sites qui n’ont pas au moins deux propriétaires

Une stratégie de propriété de site détecte automatiquement les sites qui n’ont pas au moins deux propriétaires et peut aider à trouver des propriétaires potentiels. Configurez la stratégie en mode simulation pour identifier les propriétaires en fonction des critères souhaités. Ensuite, mettez à niveau la stratégie en mode Actif pour activer les notifications aux candidats propriétaires de site.

Vous avez besoin que les propriétaires de site vous aident à confirmer que le site est toujours actif, à effectuer une révision de l’accès au site, à mettre à jour les autorisations de contenu et à contrôler l’accès si nécessaire.

- Connectez-vous au Centre d’administration SharePoint en tant qu’administrateur SharePoint.

- Développez Stratégies> sélectionnez Gestion du cycle de vie du site.

- Sélectionnez Créer une stratégie, entrez vos paramètres et terminez votre stratégie.

- Lorsque la stratégie s’exécute, le rapport indique le nombre de sites qui ne sont pas conformes. Vous pouvez également télécharger le rapport.

Pour en savoir plus sur cette stratégie et ce rapport, consultez Stratégie de propriété du site.

Rechercher et nettoyer les sites inactifs

✅ Créer une stratégie de gestion du cycle de vie des sites qui recherche les sites inactifs

Une stratégie de gestion du cycle de vie du site détecte automatiquement les sites inactifs et envoie un e-mail de notification aux propriétaires du site. Lorsque vous utilisez l’e-mail, les propriétaires du site peuvent confirmer que le site est toujours actif.

Copilot peut afficher les données de ces sites inactifs dans les invites de l’utilisateur, ce qui peut entraîner des résultats Copilot inexacts et encombrés.

La stratégie crée également un rapport que vous pouvez télécharger et examiner. Le rapport affiche les sites inactifs, la date de la dernière activité et la notification par e-mail status.

- Connectez-vous au Centre d’administration SharePoint en tant qu’administrateur SharePoint.

- Développez Stratégies> sélectionnez Gestion du cycle de vie du site.

- Sélectionnez Créer une stratégie, entrez vos paramètres et terminez votre stratégie.

- Lorsque la stratégie s’exécute et trouve des sites inactifs, elle envoie automatiquement un e-mail aux propriétaires de sites. Les propriétaires du site doivent confirmer si le site est toujours actif.

- Si les propriétaires du site confirment que les sites ne sont pas nécessaires, placez les sites inactifs en mode lecture seule avec SAM, ou déplacez les sites vers Microsoft 365 Archive avec SAM.

Pour en savoir plus sur cette stratégie et ce rapport, consultez Stratégie de gestion du cycle de vie du site.

Bonnes pratiques pour la gestion des sites SharePoint inactifs

- Utilisez le rapport d’exécution de stratégie pour suivre l’action du propriétaire du site status en réponse aux notifications.

- Sélectionnez le bouton Obtenir des insights IA pour obtenir des insights IA générés pour le rapport afin de vous aider à identifier les problèmes liés aux sites et les actions possibles pour résoudre ces problèmes.

- Donnez aux propriétaires du site un chronologie pour effectuer ces tâches. S’ils n’effectuent pas la tâche dans le délai imparti, vous pouvez déplacer les sites vers Microsoft 365 Archive à l’aide de SAM Sites inactifs - Archive fonctionnalité afin de pouvoir les réactiver ultérieurement si nécessaire.

Cette action permet de réduire le contenu obsolète qui encombre la source de données de Copilot, ce qui améliore la précision des réponses Copilot.

Conseil

Les sites déplacés vers Microsoft 365 Archive ne sont plus accessibles à quiconque dans le organization en dehors de Microsoft Purview ou de la recherche d’administrateur. Copilot n’inclut pas le contenu de ces sites lors de la réponse aux invites des utilisateurs.

Identifier les sites avec du contenu surpartagé ou sensible

✅ Exécuter des rapports de gouvernance d’accès aux données (DAG) dans le Centre d’administration SharePoint

Les rapports DAG fournissent des informations plus détaillées sur les liens de partage de site, les étiquettes de confidentialité et les Everyone except external users autorisations (EEEU) sur vos sites SharePoint. Utilisez ces rapports pour rechercher des sites surpartagés.

Les sites surpartagés sont des sites qui sont partagés avec plus de personnes que nécessaire. Copilot peut afficher les données de ces sites dans les réponses.

Connectez-vous au Centre d’administration SharePoint en tant qu’administrateur SharePoint.

Sélectionnez Rapports Gouvernance>de l’accès aux données. Options de rapport :

Rapport Description Tâche Liens de partage Affiche les sites qui ont des liens de partage, y compris les liens partagés avec tout le monde, partagés avec Personnes dans votre organization et partagés avec des personnes spécifiques en dehors de votre entreprise ou de votre établissement scolaire. Passez en revue ces sites.

Assurez-vous que les sites sont partagés uniquement avec les utilisateurs ou les groupes qui ont besoin d’un accès. Supprimez le partage pour les utilisateurs et les groupes inutiles.Étiquettes de confidentialité appliquées aux fichiers Affiche les sites avec des fichiers Office qui ont des étiquettes de confidentialité. Passez en revue ces sites.

Vérifiez que les étiquettes correctes sont appliquées. Mettez à jour les étiquettes en fonction des besoins. Pour plus d’informations, consultez Identifier et étiqueter les données sensibles (dans cet article).Partagé avec Everyone except external users(EEEU)Affiche les sites partagés avec tous les membres de votre organization à l’exception des utilisateurs externes. Passez en revue ces sites.

Déterminez si les autorisations EEEU sont appropriées. De nombreux sites avec EEEU sont surpartagés. Supprimez l’autorisation EEEU et affectez-la aux utilisateurs ou aux groupes si nécessaire.Rapport de référence de surpartage pour les sites, OneDrives et les fichiers Analyse tous les sites de votre locataire et répertorie les sites qui partagent du contenu avec plus d’un nombre spécifié d’utilisateurs (vous spécifiez le nombre). Triez, filtrez ou téléchargez le rapport, puis identifiez les sites avec du contenu potentiellement surpartagé.

Vous pouvez exécuter l’un de ces rapports individuellement ou les exécuter tous ensemble. Pour en savoir plus sur ces rapports, consultez Rapports de gouvernance d’accès aux données (DAG).

Bonnes pratiques pour la gestion des rapports DAG

Exécutez ces rapports chaque semaine, en particulier au début de l’adoption de Copilot. À mesure que vous vous familiarisez avec les rapports et les données, vous pouvez ajuster la fréquence.

Si vous avez une équipe d’administration, créez une tâche d’administration pour exécuter ces rapports et examiner les données.

Votre organization paie la licence pour exécuter ces rapports et utiliser les données pour prendre des décisions. Assurez-vous d’en tirer le meilleur parti.

Sélectionnez Obtenir des insights sur l’IA pour générer un rapport qui vous aide à identifier les problèmes liés aux sites et les actions possibles pour résoudre ces problèmes.

Contrôler l’accès aux sites SharePoint surpartagés

✅ Lancer des révisions d’accès au site pour les propriétaires de site

Dans un rapport de gouvernance de l’accès aux données (DAG), vous pouvez sélectionner des sites présentant des risques de surpartage. Ensuite, lancez des révisions d’accès au site. Les propriétaires de site reçoivent une notification pour chaque site nécessitant une attention particulière. Ils peuvent utiliser la page Révisions du site pour suivre et gérer plusieurs demandes de révision.

Le propriétaire du site examine l’accès dans deux zones main : les groupes SharePoint et les éléments individuels. Ils peuvent déterminer si le partage à grande échelle est approprié, ou si un site est surpartagé et nécessite une correction.

Si le propriétaire du site détermine que le contenu est surpartagé, il peut utiliser le tableau de bord Révision d’accès pour mettre à jour les autorisations.

✅ Utiliser la stratégie de contrôle d’accès restreint (RAC) dans le Centre d’administration SharePoint

Une stratégie de contrôle d’accès restreint restreint restreint l’accès à un site avec du contenu surpartagé. Il peut restreindre l’accès aux sites et au contenu SharePoint aux utilisateurs d’un groupe spécifique. Les utilisateurs qui ne font pas partie du groupe ne peuvent pas accéder au site ou à son contenu, même s’ils disposaient auparavant d’autorisations ou d’un lien partagé.

Lorsque les utilisateurs du groupe disposent d’autorisations sur le contenu, ce contenu peut s’afficher dans les résultats Copilot. Les utilisateurs qui ne font pas partie du groupe ne voient pas ces informations dans leurs résultats Copilot. Vous pouvez configurer le contrôle d’accès restreint pour des sites individuels ou OneDrive.

✅ Utiliser la stratégie de découverte de contenu restreint (RCD) dans le Centre d’administration SharePoint

Une stratégie de détection de contenu restreint (RCD) ne modifie pas l’accès au site. Au lieu de cela, il modifie la détectabilité du contenu du site. Lorsque vous appliquez rcD à un site, le contenu du site n’est pas détectable par Copilot ou les résultats de recherche à l’échelle organization pour tous les utilisateurs.

Le Administration SharePoint peut définir la détectabilité du contenu restreint sur des sites individuels.

Meilleures pratiques pour contrôler l’accès aux sites SharePoint surpartagés

Si votre organization a un état d’esprit Confiance nulle, vous pouvez appliquer le contrôle d’accès restreint (RAC) à tous les sites. Ensuite, ajustez les autorisations en fonction des besoins. Si vous avez de nombreux sites, cette action peut vous aider à sécuriser rapidement vos sites. Toutefois, cela peut entraîner des interruptions pour les utilisateurs.

Si vous utilisez RAC ou RCD, veillez à communiquer les modifications et les raisons des modifications.

Conseil

Pour les sites critiques pour l’entreprise, vous pouvez également :

- Lorsque vous créez des sites, configurez une stratégie RAC ou RCD dans le cadre de votre processus d’approvisionnement de site personnalisé. Cette étape évite de manière proactive le surpartage.

- Envisagez de bloquer les téléchargements à partir de sites sélectionnés à l’aide d’une stratégie de téléchargement de bloc. Par exemple, bloquez le téléchargement des enregistrements et des transcriptions de réunion Teams.

- Appliquez le chiffrement avec des « droits d’extraction » appliqués aux documents de bureau critiques pour l’entreprise. Pour plus d’informations, consultez Protections de conformité et de sécurité des données Microsoft Purview pour les applications d’IA générative.

Surveiller les modifications

✅ Exécuter le rapport d’historique des modifications dans le Centre d’administration SharePoint

Le rapport d’historique des modifications suit et surveille les modifications, y compris ce qui a changé, le moment où la modification s’est produite et qui a initié la modification. L’objectif est d’identifier les changements récents susceptibles d’entraîner un surpartage, ce qui a un impact sur les résultats de Copilot.

Utilisez ce rapport pour passer en revue les modifications apportées à vos sites SharePoint et organization paramètres.

Connectez-vous au Centre d’administration SharePoint en tant qu’administrateur SharePoint.

Développez Rapports>, sélectionnez Historique> des modificationsNouveau rapport.

Options de rapport :

Rapport Description Tâche Rapport des paramètres de site Affiche les modifications de propriété de site et les actions exécutées par les administrateurs de site et les administrateurs SharePoint. Passez en revue les modifications et les actions. Assurez-vous que les actions répondent à vos exigences de sécurité. Rapport des paramètres de l’organisation Affiche les modifications apportées aux paramètres organization, par exemple lorsqu’un site est créé et si le partage externe est activé. Passez en revue les modifications et les actions. Assurez-vous que les modifications répondent à vos exigences de sécurité.

Bonnes pratiques pour la gestion des rapports d’historique des modifications

Exécutez ces rapports chaque semaine, en particulier au début de l’adoption de Copilot. À mesure que vous vous familiarisez avec les rapports et les données, vous pouvez ajuster la fréquence.

Si vous avez une équipe d’administration, créez une tâche d’administration pour exécuter ces rapports et examiner les données.

Votre organization paie la licence pour exécuter ces rapports et utiliser les données pour prendre des décisions. Assurez-vous d’en tirer le meilleur parti.

Créez un rapport pour les modifications au niveau du site et les modifications de niveau organization. Les rapports au niveau du site affichent les modifications apportées aux propriétés et actions du site. Les rapports de niveau organization affichent les modifications apportées aux paramètres de organization.

Passez en revue les paramètres de partage et les paramètres de contrôle d’accès. Assurez-vous que les modifications s’alignent sur vos exigences de sécurité. S’ils ne s’alignent pas, collaborez avec les propriétaires du site pour corriger les paramètres.

Appliquez le contrôle d’accès restreint (RAC) aux sites qui semblent être surpartagés. Informez les propriétaires du site des modifications et pourquoi.

Si votre organization a un état d’esprit Confiance nulle, vous pouvez appliquer RAC à tous les sites. Ensuite, ajustez les autorisations en fonction des besoins. Si vous avez de nombreux sites, cette action peut vous aider à sécuriser rapidement vos sites. Toutefois, cela peut également entraîner des interruptions pour les utilisateurs. Veillez à communiquer les modifications et les raisons de ces modifications.

Tâche d’administration SharePoint - Restreindre la recherche SharePoint (RSS)

✅ Objectif Copilot : Désactiver RSS

Lorsque vous vous préparez pour Copilot, vous passez en revue et configurez les autorisations appropriées sur vos sites SharePoint. Vous avez peut-être activé Recherche SharePoint restreinte (RSS).

RSS est une solution temporaire qui vous donne le temps de passer en revue et de configurer les autorisations appropriées sur vos sites SharePoint. Vous ajoutez les sites révisés & corrigés à une liste autorisée.

Si vos autorisations de site SharePoint sont correctement définies, désactivez RSS.

Lorsqu’elle est désactivée, la recherche SharePoint accède à tous vos sites SharePoint. Lorsque les utilisateurs entrent des invites, Copilot peut afficher les données de tous vos sites, ce qui affiche des informations plus pertinentes et complètes dans la réponse.

L’objectif est de désactiver RSS et d’autoriser la recherche SharePoint à accéder à tous vos sites. Cette action donne à Copilot davantage de données à utiliser, ce qui peut améliorer la précision des réponses.

OU

Si vous avez activé RSS, ajoutez d’autres sites à la liste autorisée. Vous pouvez ajouter jusqu’à 100 sites à la liste autorisée. Copilot peut afficher les données des sites de liste autorisés dans les invites utilisateur.

N’oubliez pas que votre objectif est de passer en revue & de configurer les autorisations appropriées sur vos sites SharePoint et de désactiver RSS.

Pour en savoir plus, reportez-vous à la rubrique :

- Recherche SharePoint restreinte

- Organiser la liste autorisée pour la recherche SharePoint restreinte

- Blog - Présentation de la recherche SharePoint restreinte pour vous aider à bien démarrer avec Microsoft 365 Copilot

Désactiver RSS et supprimer des sites de la liste autorisée

- Utilisez l’applet de

Set-SPOTenantRestrictedSearchModecommande PowerShell pour désactiver RSS. - Utilisez l’applet

Remove-SPOTenantRestrictedSearchAllowedSitede commande PowerShell pour supprimer des sites de la liste autorisée.

Pour en savoir plus sur ces applets de commande, voir Utiliser des scripts PowerShell pour la recherche SharePoint restreinte.

Ajouter des sites à la liste RSS autorisée

Obtenez la liste des sites que vous souhaitez ajouter à la liste autorisée.

Option 1 - Utiliser le rapport De liens de partage

- Connectez-vous au Centre d’administration SharePoint en tant qu’administrateur SharePoint.

- Sélectionnez Rapports>Gouvernance d’accès aux> donnéesLiens de> partageAfficher les rapports.

- Sélectionnez l’un des rapports, comme les liens « Tout le monde ». Ce rapport affiche la liste des sites avec le plus grand nombre de liens Anyone créés. Ces liens permettent à tout le monde d’accéder aux fichiers et dossiers sans se connecter. Ces sites sont des candidats à autoriser dans la recherche à l’échelle du locataire/de l’organisation.

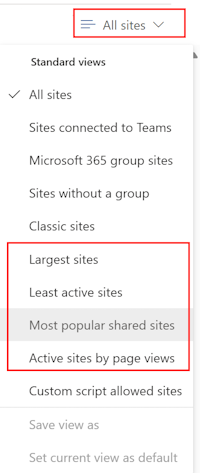

Option 2 : utiliser les options de tri et de filtre pour les sites actifs

Connectez-vous au Centre d’administration SharePoint en tant qu’administrateur SharePoint.

Sélectionnez Sites>sites actifs.

Utilisez les options de tri et de filtre pour rechercher le site le plus actif, y compris les affichages de page. Ces sites sont des candidats à autoriser dans une recherche large de locataire/organization.

Utilisez l’applet

Add-SPOTenantRestrictedSearchAllowedListde commande PowerShell pour ajouter les sites à la liste autorisée.Pour en savoir plus sur cette applet de commande, consultez Utiliser des scripts PowerShell pour la recherche SharePoint restreinte.

Tâches d’administration Purview - Utiliser les fonctionnalités de Microsoft Purview

Il existe des fonctionnalités dans Microsoft Purview qui peuvent vous aider à vous préparer pour Copilot.

✅ Objectifs Copilot avec Purview :

- Identifier et étiqueter les données sensibles dans Microsoft 365.

- Détecter et protéger les informations sensibles contre les partages ou les fuites non autorisés.

- Supprimez le contenu dont vous n’avez pas besoin.

- Détectez les données sensibles et le contenu non conforme dans les invites et les réponses Copilot.

- Passez en revue et analysez les invites et les réponses Copilot.

Pour en savoir plus sur la façon dont Microsoft Purview peut vous aider à gouverner, protéger et gérer vos données, consultez En savoir plus sur Microsoft Purview.

Identifier et étiqueter les données sensibles

✅ Créer et appliquer des étiquettes de confidentialité pour protéger vos données

Les étiquettes de confidentialité permettent d’identifier et de classifier la confidentialité des données de votre organization, ce qui ajoute une couche de protection supplémentaire à vos données.

Lorsque des étiquettes de confidentialité sont appliquées à des éléments, tels que des documents et des e-mails, les étiquettes ajoutent la protection directement à ces données. Par conséquent, cette protection persiste, quel que soit l’endroit où les données sont stockées. Lorsque des étiquettes de confidentialité sont appliquées à des conteneurs, tels que des sites et des groupes SharePoint, les étiquettes ajoutent indirectement une protection en contrôlant l’accès au conteneur dans lequel les données sont stockées. Par exemple, les paramètres de confidentialité, l’accès des utilisateurs externes et l’accès à partir d’appareils non gérés.

Les étiquettes de confidentialité peuvent également affecter les résultats Copilot, notamment :

Les paramètres d’étiquette incluent des actions de protection, telles que l’accès aux sites, des en-têtes et pieds de page personnalisables, et le chiffrement.

Si l’étiquette applique un chiffrement, Copilot vérifie les droits d’utilisation de l’utilisateur. Pour que Copilot retourne des données à partir de cet élément, l’utilisateur doit disposer des autorisations nécessaires pour copier à partir de cet élément.

Une session d’invite avec Copilot (appelée Microsoft 365 Copilot Chat) peut référencer des données de différents types d’éléments. Les étiquettes de confidentialité sont affichées dans les résultats retournés. La dernière réponse affiche l’étiquette de confidentialité avec la priorité la plus élevée.

Si Copilot crée du contenu à partir d’éléments étiquetés, l’étiquette de confidentialité de l’élément source est automatiquement héritée.

Cette section vous guide tout au long des étapes de création et d’utilisation des étiquettes de confidentialité par défaut de Microsoft Purview. Si vous devez utiliser vos propres noms et configurations d’étiquettes, créez les étiquettes manuellement ou modifiez les étiquettes par défaut. Si vous avez déjà créé vos propres étiquettes de confidentialité, vous ne pouvez pas créer les étiquettes par défaut.

Pour en savoir plus sur les étiquettes de confidentialité, consultez :

- Prise en main des étiquettes de confidentialité

- Activer les étiquettes et stratégies par défaut pour protéger vos données

- Découvrir quelques scénarios courants pour les étiquettes de confidentialité

- Utiliser Microsoft Purview pour renforcer la protection des informations pour Copilot

1. Créer les étiquettes de confidentialité par défaut

Connectez-vous au portail Microsoft Purview en tant qu’administrateur dans l’un des groupes répertoriés dans Étiquettes de confidentialité - autorisations.

Sélectionnez Solutions>DSPM pour Vue d’ensemble de l’IA>.

Dans la section Recommandations, sélectionnez Information Protection Stratégie pour les étiquettes de confidentialité. Cette étape crée les étiquettes par défaut et leurs stratégies.

Pour afficher ou modifier les étiquettes par défaut, ou pour créer vos propres étiquettes, sélectionnez Informations protection>Étiquettes de confidentialité. Vous devrez peut-être sélectionner Actualiser.

Lorsque vous avez les étiquettes de confidentialité par défaut :

- Les étiquettes aident à protéger vos données et peuvent affecter les résultats De Copilot.

- Vos utilisateurs peuvent commencer à appliquer manuellement des étiquettes publiées à leurs fichiers et e-mails.

- Les administrateurs peuvent commencer à créer des stratégies et à configurer des fonctionnalités qui appliquent automatiquement des étiquettes aux fichiers et aux e-mails.

À tout moment, vous pouvez créer vos propres étiquettes de confidentialité. Pour plus d’informations, consultez Créer et configurer des étiquettes de confidentialité et leurs stratégies.

2. Activer et configurer des étiquettes de confidentialité pour les conteneurs

Les étiquettes de confidentialité par défaut n’incluent pas de paramètres pour les groupes et les sites, ce qui vous permet d’appliquer une étiquette de confidentialité à un site SharePoint ou Teams, ou à Microsoft Loop espace de travail. Les éléments d’un conteneur n’héritent pas de l’étiquette de confidentialité.

Au lieu de cela, les paramètres d’étiquette peuvent restreindre l’accès au conteneur. Cette restriction fournit une couche de sécurité supplémentaire lorsque vous utilisez Copilot. Si un utilisateur ne peut pas accéder au site ou à l’espace de travail, Copilot ne peut pas y accéder au nom de cet utilisateur.

Par exemple, vous pouvez définir le paramètre de confidentialité sur Privé, ce qui limite l’accès au site aux seuls membres approuvés dans votre organization. Lorsque l’étiquette est appliquée au site, elle remplace tout paramètre précédent et verrouille le site tant que l’étiquette est appliquée. Cette fonctionnalité est un paramètre plus sécurisé que de permettre à quiconque d’accéder au site et de permettre aux utilisateurs de modifier le paramètre. Lorsque seuls les membres approuvés peuvent accéder aux données, cela permet d’éviter le surpartage des données auxquelles Copilot peut accéder.

Pour configurer les paramètres d’étiquette pour les groupes et les sites, vous devez activer cette fonctionnalité dans votre locataire, puis synchroniser vos étiquettes. Cette configuration est une configuration unique qui utilise PowerShell. Pour plus d’informations, consultez Comment activer les étiquettes de confidentialité pour les conteneurs et synchroniser les étiquettes.

Vous pouvez ensuite modifier vos étiquettes de confidentialité ou créer de nouvelles étiquettes de confidentialité spécifiquement pour les groupes et les sites :

Pour l’étendue de l’étiquette de confidentialité, sélectionnez Groupes & sites. N’oubliez pas que vous devez avoir déjà exécuté les commandes PowerShell. Si ce n’est pas le cas, vous ne pouvez pas sélectionner cette étendue.

Pour plus d’informations, consultez Comment activer les étiquettes de confidentialité pour les conteneurs et synchroniser les étiquettes.

Sélectionnez les regroupements de paramètres à configurer. Certains paramètres ont des dépendances back-end avant de pouvoir être appliqués, comme l’accès conditionnel qui doit être déjà configuré. Le paramètre de confidentialité, qui est inclus dans les paramètres de confidentialité et d’accès des utilisateurs externes, n’a pas de dépendances back-end.

Configurez les paramètres que vous souhaitez utiliser et enregistrez vos modifications.

Pour plus d’informations, notamment des détails sur tous les paramètres d’étiquette disponibles que vous pouvez configurer pour les groupes et les sites, voir Utiliser des étiquettes de confidentialité pour protéger le contenu dans Microsoft Teams, les groupes Microsoft 365 et les sites SharePoint.

3. Publiez vos étiquettes et informez vos utilisateurs

Si vous utilisez les étiquettes de confidentialité par défaut, les étiquettes sont automatiquement publiées pour tous les utilisateurs, même si vous modifiez les étiquettes.

Si vous avez créé vos propres étiquettes de confidentialité, vous devez ajouter vos étiquettes à une stratégie de publication. Lorsqu’ils sont publiés, les utilisateurs peuvent appliquer manuellement les étiquettes dans leurs applications Office. Pour les étiquettes qui incluent l’étendue Groupes & sites, les utilisateurs peuvent appliquer ces étiquettes aux sites, équipes et espaces de travail Loop nouveaux et existants. Les stratégies de publication ont également des paramètres que vous devez prendre en compte, comme une étiquette par défaut et l’obligation pour les utilisateurs d’étiqueter leurs données.

Pour en savoir plus, consultez Publier des étiquettes de confidentialité en créant une stratégie d’étiquette.

Informez vos utilisateurs et fournissez des conseils pour savoir quand ils doivent appliquer chaque étiquette de confidentialité.

En plus d’appliquer manuellement des étiquettes, la stratégie d’étiquette par défaut inclut l’application de l’étiquette Général \ Tous les employés (sans restriction) comme étiquette par défaut pour les éléments. Cette étiquette offre une couche de protection de base. Toutefois, les utilisateurs doivent modifier l’étiquette si nécessaire, en particulier pour le contenu plus sensible qui nécessite un chiffrement.

Pour vous aider dans cette étape, consultez la documentation de l’utilisateur final pour les étiquettes de confidentialité.

Surveillez vos étiquettes. Sélectionnez Rapports de protection> des informations. Vous pouvez voir l’utilisation de vos étiquettes.

4. Activer les étiquettes de confidentialité pour les fichiers dans SharePoint et OneDrive

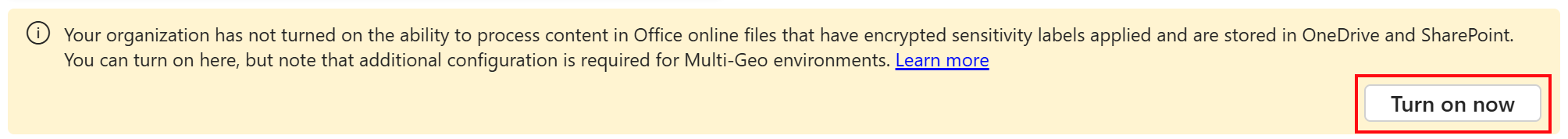

Cette étape est une configuration unique qui est requise pour activer les étiquettes de confidentialité pour SharePoint et OneDrive. Il est également nécessaire pour Microsoft 365 Copilot d’accéder aux fichiers chiffrés stockés dans ces emplacements.

Comme pour toutes les modifications de configuration au niveau du client pour Microsoft Office SharePoint Online et OneDrive, la modification met environ 15 minutes à prendre effet. Les utilisateurs peuvent ensuite sélectionner des étiquettes de confidentialité dans Office sur le Web et vous pouvez créer des stratégies qui étiquetent automatiquement les fichiers dans ces emplacements.

Vous disposez de deux options :

Option 1 : sélectionnez Information Protection>Étiquettes de sécurité. Si le message suivant s’affiche, sélectionnez Activer maintenant :

Option 2 : utilisez l’applet de

[Set-SPOTenant](/powershell/module/sharepoint-online/set-spotenant)commande Windows PowerShell.

Pour en savoir plus sur cette configuration, voir Activer les étiquettes de confidentialité pour les fichiers dans SharePoint et OneDrive.

Conseil

Bien que cela ne soit pas lié à Copilot, le moment est venu d’activer la co-création pour les fichiers chiffrés. Ce paramètre garantit la meilleure expérience utilisateur pour la collaboration et peut être nécessaire pour d’autres scénarios d’étiquetage.

5. Définir des étiquettes de confidentialité par défaut pour vos bibliothèques de documents SharePoint

La stratégie d’étiquetage par défaut est configurée pour appliquer l’étiquette de confidentialité par défaut Général \ Tous les employés (sans restriction) pour les fichiers, e-mails et réunions sans étiquette. Vous souhaiterez peut-être remplacer ce paramètre par l’étiquetage basé sur l’emplacement pour les bibliothèques de documents SharePoint. Cette méthode d’étiquetage applique une étiquette par défaut à une bibliothèque de documents.

Vous disposez de deux options d’étiquetage automatique pour les fichiers de la même bibliothèque de documents :

| Option de bibliothèque | Quand utiliser cette option |

|---|---|

| Option 1 : étiquette de confidentialité par défaut qui peut appliquer des autorisations définies par l’administrateur (l’option Attribuer des autorisations maintenant le chiffrement) ou aucun chiffrement. | Recommandé pour les nouvelles bibliothèques de documents et lorsque les bibliothèques stockent des fichiers qui ont généralement le même niveau de confidentialité connu. Pour les exceptions, vous souhaitez que les utilisateurs puissent sélectionner une autre étiquette qui n’applique pas le chiffrement. Tous les nouveaux fichiers qui n’ont pas d’étiquette de confidentialité et qui sont chargés dans la bibliothèque sont étiquetés avec cette étiquette de bibliothèque par défaut. |

|

Option 2 : protège les fichiers téléchargés et étend les autorisations SharePoint à la copie de fichier téléchargée. Pour configurer ce paramètre pour la bibliothèque, l’étiquette de confidentialité doit être configurée avec des autorisations définies par l’utilisateur (l’option de chiffrement Autoriser les utilisateurs à attribuer des autorisations ). Actuellement en préversion, cette configuration nécessite des commandes PowerShell au niveau du locataire, puis au niveau du site avant de pouvoir sélectionner une étiquette de confidentialité. |

Recommandé pour les bibliothèques de documents nouvelles et existantes lorsque vous souhaitez centraliser les autorisations et continuer à protéger les fichiers lorsqu’ils sont téléchargés. Cette option convient dans les cas suivants : - Vous n’avez pas vérifié la sensibilité du contenu du fichier. - Vous ne pouvez pas configurer les autorisations d’utilisateur et de groupe pour l’étiquette qui définit qui obtient l’accès au contenu. Dans ce scénario, les propriétaires d’entreprise doivent contrôler l’accès à l’aide des autorisations SharePoint et des fonctionnalités de gestion des accès. Toutefois, cette configuration d’étiquette offre davantage de protection, car la copie téléchargée du fichier est autorisée de la même façon que sa copie source en temps réel. |

Les deux options fournissent un niveau de protection de base spécifique à la bibliothèque de documents, ne nécessite pas d’inspection du contenu et ne repose pas sur l’action des utilisateurs finaux.

L’administrateur de site SharePoint peut sélectionner une étiquette par défaut pour la bibliothèque de documents.

Dans votre site SharePoint, sélectionnez Documents>Icône Paramètres> de la bibliothèque>Plus de paramètres de bibliothèque.

Dans Étiquettes de confidentialité par défaut (Appliquer l’étiquette aux éléments de cette liste ou bibliothèque) :

a. Pour une étiquette de confidentialité par défaut standard, dans la zone de liste déroulante, sélectionnez une étiquette de confidentialité adaptée à la plupart des fichiers de la bibliothèque. Il peut s’agir d’une étiquette de confidentialité configurée pour les autorisations définies par l’administrateur, telles que Confidentiel \ Tous les employés. Ou une étiquette de confidentialité qui n’applique pas de chiffrement, telle que Public. Ne sélectionnez pas Étendre la protection lors du téléchargement, de la copie ou du déplacement.

b. Pour obtenir une étiquette de confidentialité par défaut qui étend la protection aux fichiers téléchargés, copiés ou déplacés, sélectionnez Étendre la protection lors du téléchargement, de la copie ou du déplacement. Ensuite, dans la zone de liste déroulante, sélectionnez une étiquette de confidentialité configurée pour les autorisations définies par l’utilisateur, telles que Confidentiel \ Personnes approuvé.

Remarque

La case à cocher Étendre la protection lors du téléchargement, de la copie ou du déplacement n’est pas affichée tant que les commandes PowerShell requises ne sont pas terminées. Pour plus d’informations, voir Configurer SharePoint avec une étiquette de confidentialité pour étendre les autorisations aux documents téléchargés.

Enregistrez les changements apportés.

Pour en savoir plus, notamment sur l’exécution des commandes PowerShell pour la case à cocher, les détails sur les résultats d’étiquetage pour chaque configuration et les limitations éventuelles :

- Configurer une étiquette de confidentialité par défaut pour une bibliothèque de documents SharePoint

- Configurer SharePoint avec une étiquette de confidentialité pour étendre les autorisations aux documents téléchargés

6. Appliquer automatiquement des étiquettes de confidentialité aux fichiers et aux e-mails

Vous pouvez appliquer automatiquement des étiquettes à des fichiers dans des sites SharePoint, des comptes OneDrive, des e-mails Exchange et des fichiers Office. L’étiquetage automatique permet d’identifier une étiquette de priorité plus élevée pour les informations plus sensibles qui peuvent nécessiter un paramètre plus restrictif qu’une étiquette par défaut.

- Pour connaître les étapes et les informations spécifiques que vous devez connaître, notamment en savoir plus sur le mode de simulation pour les stratégies d’étiquetage automatique, consultez Appliquer automatiquement une étiquette de confidentialité au contenu.

Étiquetage automatique côté client et étiquetage automatique côté service

- Lorsque vous marquez automatiquement des documents et des e-mails utilisés par Word, Excel, PowerPoint et Outlook, vous utilisez l’étiquetage automatique côté client. Les utilisateurs voient l’étiquette appliquée automatiquement dans leurs applications Office, ou vous pouvez recommander l’étiquette appropriée à l’utilisateur.

- Lorsque vous marquez automatiquement les documents stockés dans tous les sites SharePoint ou OneDrive, et tous les e-mails envoyés à l’aide de Exchange Online, il s’agit de l’étiquetage automatique côté service. Il n’y a pas d’interaction de l’utilisateur. Vous pouvez étiqueter à grande échelle les fichiers au repos dans OneDrive et SharePoint, ainsi que tous les e-mails envoyés et reçus.

Si vous avez créé les étiquettes et stratégies de confidentialité par défaut, elles incluent à la fois l’étiquetage automatique côté client et l’étiquetage automatique côté service pour détecter les numéros de carte de crédit et les données personnelles. Ces paramètres par défaut vous permettent de tester facilement la fonctionnalité d’étiquetage automatique.

Vous pouvez modifier ou créer vos propres paramètres d’étiquetage automatique. Cette fonctionnalité permet d’identifier vos données organization qui ont besoin d’une étiquette de confidentialité spécifique pour appliquer des actions de protection, telles que le chiffrement.

Détecter les informations sensibles et les protéger contre les partages ou les fuites non autorisés

✅ Utiliser des stratégies de protection contre la perte de données (DLP) pour vous protéger contre le partage involontaire

Protection contre la perte de données Microsoft Purview (DLP) aide les organisations à protéger les informations sensibles en les protégeant contre les partages ou les fuites non autorisés. L’objectif est de protéger dynamiquement les informations sensibles, telles que les données financières, les numéros de sécurité sociale et les dossiers de santé, contre le surpartage.

Vous pouvez créer des stratégies DLP pour protéger les informations sensibles aux emplacements suivants :

- Services Microsoft 365, comme les comptes Teams, Exchange, SharePoint et OneDrive

- Applications Office, comme Word, Excel et PowerPoint

- points de terminaison Windows 10, Windows 11 et macOS (trois dernières versions publiées)

- Applications cloud non-Microsoft

- Partages de fichiers locaux et SharePoint local

- Infrastructure et Power BI

Lorsque les stratégies DLP trouvent ces données, elles peuvent agir et empêcher les données d’apparaître dans Microsoft 365 Copilot résultats. Cela peut également empêcher Copilot de résumer les éléments auxquels des étiquettes de confidentialité spécifiques sont appliquées.

Pour en savoir plus, reportez-vous à la rubrique :

- Créer et déployer des stratégies de protection contre la perte de données

- En savoir plus sur l’emplacement de la stratégie Microsoft 365 Copilot

Avec les stratégies DLP, vous pouvez utiliser des classifieurs pouvant être formés, destypes d’informations sensibles, des étiquettes de confidentialité et des étiquettes de rétention pour identifier les informations sensibles dans votre organization.

Cette section vous présente le processus de création de stratégie DLP. Les stratégies DLP sont un outil puissant. Veillez à :

- Comprenez les données que vous protégez et les objectifs que vous souhaitez atteindre.

- Prenez le temps de concevoir une stratégie avant de l’implémenter. Vous souhaitez éviter tout problème inattendu. Nous vous déconseillons de créer une stratégie, puis d’ajuster la stratégie uniquement par essai et erreur.

- Utiliser la protection contre la perte de données : avant de commencer à concevoir une stratégie. Cette étape vous aide à comprendre les concepts et les outils que vous utilisez pour créer et gérer des stratégies DLP.

1. Ouvrez le portail Microsoft Purview

- Connectez-vous au portail Microsoft Purview en tant qu’administrateur répertorié dans Créer et déployer des stratégies DLP - Autorisations.

- Sélectionnez Solutions>Protection contre la perte de données.

2. Créer des stratégies DLP

Pour Exchange Online, SharePoint Online et OneDrive, vous pouvez utiliser DLP pour identifier, surveiller et protéger automatiquement les informations sensibles dans les e-mails et les fichiers, y compris les fichiers stockés dans les référentiels de fichiers Microsoft Teams.

- Pour connaître les étapes à suivre, consultez Concevoir une stratégie DLP et Créer et déployer des stratégies de protection contre la perte de données.

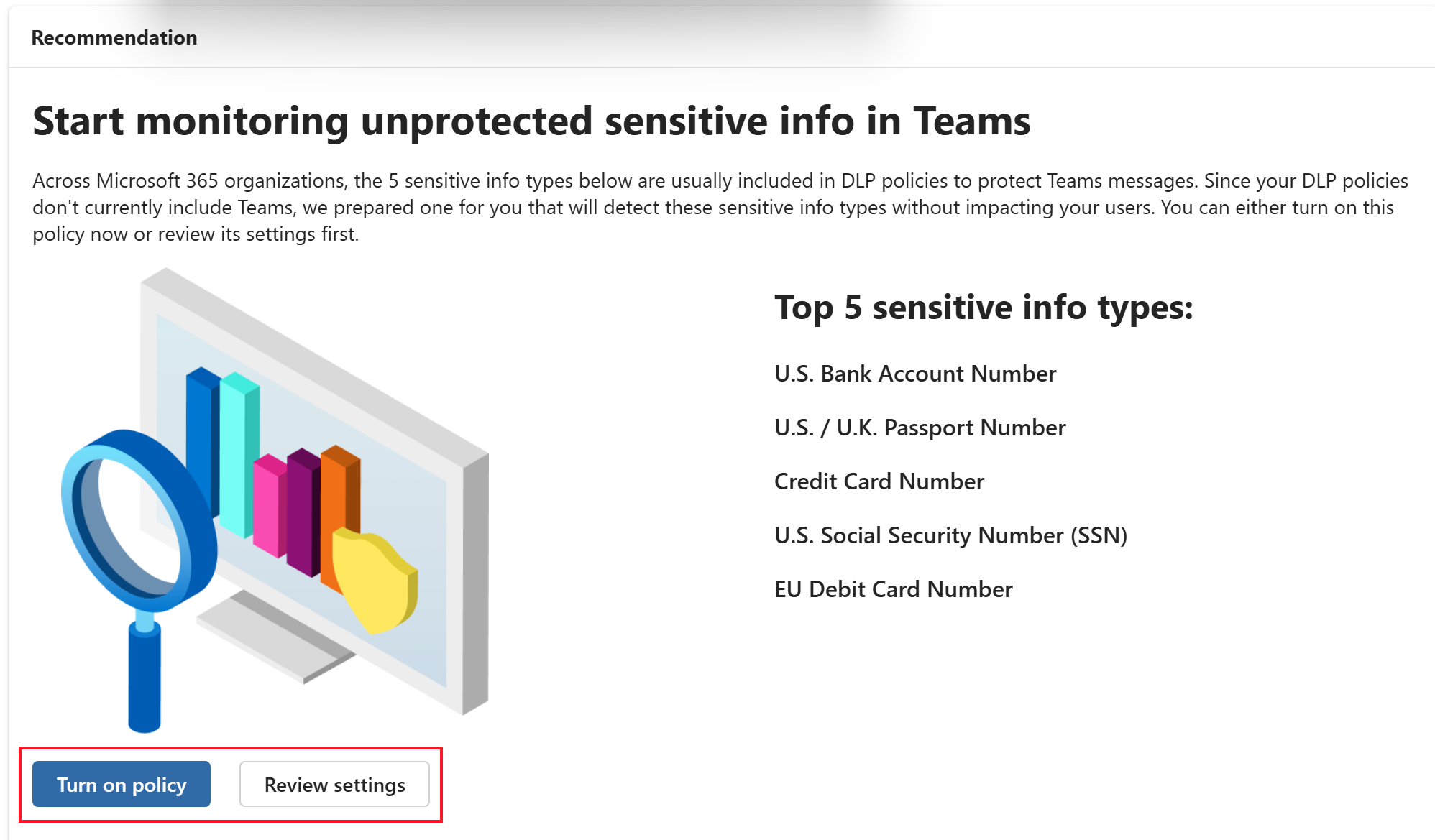

3. Créer une stratégie DLP pour Teams

Par défaut, Purview inclut certaines stratégies pour Teams que vous pouvez activer. Ces stratégies constituent un moyen rapide de commencer à protéger les informations dans Teams.

Ces stratégies peuvent détecter quand des informations sensibles, telles que des numéros de compte bancaire ou de passeport, sont partagées dans des messages Teams. Ensuite, vous pouvez créer des conseils de stratégie pour éduquer les utilisateurs ou ajouter des actions qui contrôlent le partage.

Dans Protection contre la perte de données, sélectionnez Vue d’ensemble.

Faites défiler vers le bas pour afficher les stratégies suivantes :

- Démarrer la surveillance des informations sensibles non protégées dans Teams

- Configurer automatiquement les stratégies DLP Teams pour protéger les fichiers partagés dans les messages d’équipe

Vous pouvez activer ces stratégies et également passer en revue les paramètres de la stratégie :

Pour plus d’informations sur l’utilisation de stratégies DLP pour protéger les informations dans Teams, consultez :

- En savoir plus sur la stratégie de protection contre la perte de données par défaut pour Microsoft Teams

- Protection contre la perte de données et Microsoft Teams

4. Créer une stratégie DLP de point de terminaison pour vos appareils Windows et macOS

La protection contre la perte de données de point de terminaison (Endpoint DLP) étend les fonctionnalités de surveillance et de protection DLP aux éléments sensibles qui sont physiquement stockés sur des appareils Windows 10/11 et macOS (les trois dernières versions majeures publiées).

DLP peut surveiller et prendre des mesures de protection sur les activités des utilisateurs, comme :

- Copier sur un périphérique usb amovible

- Copier vers un partage réseau

- Charger vers un domaine de service cloud restreint ou un accès à partir d’un navigateur non autorisé

Ces activités ne sont que quelques-unes des activités que DLP peut surveiller et protéger. Pour obtenir la liste complète, consultez En savoir plus sur la protection contre la perte de données de point de terminaison.

Pour plus d’informations sur les prérequis et les étapes de création d’une stratégie DLP de point de terminaison, consultez :

- Prise en main des points de terminaison de protection contre la perte de données

- Vue d’ensemble de l’intégration d’appareils Windows dans Microsoft 365

- Vue d’ensemble de l’intégration d’appareils macOS dans Microsoft 365.

Remarque

Si vous utilisez un service de gestion des appareils mobiles (GPM) pour gérer et protéger vos appareils, comme Microsoft Intune, continuez à utiliser votre fournisseur GPM. Les stratégies DLP de point de terminaison se concentrent sur la protection contre la perte de données avec vos données Microsoft 365. GPM se concentre sur la gestion des appareils. Vous les utilisez simultanément.

5. Créer une protection adaptative

La protection adaptative intègre les informations de la gestion des risques internes à DLP. Lorsque le risque interne identifie un utilisateur qui se livre à un comportement à risque, l’utilisateur se voit attribuer dynamiquement un niveau de risque interne, comme Elevated.

La protection adaptative peut créer automatiquement des stratégies DLP qui aident à protéger le organization contre le comportement à risque associé au niveau de risque interne. À mesure que le niveau de risque interne change pour les utilisateurs, les stratégies DLP appliquées aux utilisateurs peuvent également s’ajuster.

Activer la protection adaptative :

Connectez-vous au portail Microsoft Purview en tant qu’administrateur répertorié dans Adaptive Protection - Autorisations.

Sélectionnez Solutions>Insider Risk Management>Adaptive Protection.

Dans Tableau de bord, sélectionnez Installation rapide.

Protection adaptative : la configuration rapide est le moyen le plus simple et le plus rapide de commencer à utiliser la protection adaptative. Il crée et affecte automatiquement les stratégies de risque interne, les stratégies DLP et une stratégie d’accès conditionnel.

Lorsque le niveau de risque est atteint, les stratégies s’ajustent automatiquement pour correspondre au nouveau niveau de risque.

Vous pouvez également créer une stratégie personnalisée au lieu d’utiliser la configuration rapide. Si vous créez une stratégie personnalisée, vous devez également créer les stratégies DLP et d’accès conditionnel.

Pour plus d’informations, consultez Stratégies de protection adaptative.

6. Tester et surveiller vos stratégies

Pour les stratégies DLP, vous pouvez :

Testez vos stratégies à l’aide du mode de simulation. Le mode simulation vous permet de voir l’effet d’une stratégie individuelle sans appliquer la stratégie. Utilisez-la pour rechercher les éléments qui correspondent à votre stratégie.

Surveillez vos stratégies avec des alertes et des rapports intégrés, y compris les activités des utilisateurs à risque en dehors des stratégies DLP.

Pour en savoir plus, reportez-vous à la rubrique :

Lorsque vous activez la protection adaptative et que vos stratégies sont configurées, vous pouvez obtenir :

- Métriques de stratégie

- Utilisateurs avec un niveau de risque attribué

- Stratégies actuellement dans l’étendue pour l’utilisateur

Pour en savoir plus, reportez-vous à la rubrique :

Supprimer le contenu dont vous n’avez pas besoin

✅ Utiliser la gestion du cycle de vie des données pour la conservation ou la suppression automatiques des données

La gestion du cycle de vie des données utilise des stratégies de rétention et éventuellement des étiquettes de rétention. Ils sont généralement utilisés pour conserver le contenu pour des raisons de conformité et peuvent également supprimer automatiquement des informations obsolètes.

Par exemple, votre organization peut avoir des exigences réglementaires qui vous obligent à conserver le contenu pendant une certaine période. Vous pouvez également avoir du contenu que vous souhaitez supprimer, car il est ancien, obsolète ou n’est plus nécessaire.

Si vous avez des données obsolètes dans votre organization, créez et utilisez des stratégies de rétention. Ces stratégies aident Copilot à retourner des informations plus précises à partir de vos documents et e-mails.

Les stratégies de rétention peuvent également conserver les invites et réponses Copilot pour les exigences de conformité, même si les utilisateurs suppriment leur activité Copilot. Pour en savoir plus, consultez En savoir plus sur la rétention des applications Copilot & IA.

Les paramètres d’une stratégie de rétention s’appliquent au niveau du conteneur, comme un site SharePoint ou une boîte aux lettres Exchange. Les données de ce conteneur héritent automatiquement de ces paramètres.

Si vous avez besoin d’exceptions pour des e-mails ou des documents individuels, utilisez des étiquettes de rétention. Par exemple, vous disposez d’une stratégie de rétention pour supprimer des données dans OneDrive si les données datent de plus d’un an. Toutefois, les utilisateurs peuvent appliquer des étiquettes de rétention à des documents spécifiques pour empêcher la suppression automatique de ces documents.

Pour créer des stratégies de rétention, connectez-vous au portail Microsoft Purview en tant qu’administrateur de conformité.

Pour en savoir plus sur les autorisations, consultez Gestion du cycle de vie des données - Autorisations.

Sélectionnez Solutions Stratégies> degestion du cycle de vie des> donnéesStratégies>de rétention.

Sélectionnez Nouvelle stratégie de rétention et suivez les instructions. Pour plus d’informations, consultez Créer et configurer des stratégies de rétention.

Si nécessaire, créez et appliquez des étiquettes de rétention.

Vous pouvez utiliser la gestion du cycle de vie des données ou Gestion des enregistrements Microsoft Purview pour créer les étiquettes. La gestion des enregistrements inclut d’autres options de configuration, comme un processus de révision de destruction. Une révision de destruction est utile si vous avez besoin d’une confirmation manuelle avant la suppression automatique des éléments.

Utilisez la gestion du cycle de vie des données pour les stratégies de rétention qui gèrent la rétention et la suppression automatiques des charges de travail Microsoft 365 & Microsoft 365 Copilot les interactions et les étiquettes de rétention pour toutes les exceptions.

- Dans Gestion du cycle de vie des données, sélectionnez Étiquettes> de rétentionCréer une étiquette.

Suivez les instructions de configuration et, si vous avez besoin d’aide supplémentaire, consultez Comment créer des étiquettes de rétention pour la gestion du cycle de vie des données.

Après avoir créé les étiquettes de rétention, vous pouvez appliquer les étiquettes aux documents et aux e-mails :

Si vous avez appliqué des étiquettes de rétention, surveillez-les pour voir comment elles sont utilisées.

Connectez-vous au portail Microsoft Purview en tant qu’administrateur répertorié dans :

Utilisez l’Explorateur de contenu pour obtenir des informations sur les éléments à l’aide d’étiquettes de rétention.

Il existe plusieurs façons d’ouvrir content Explorer :

- Protection contre la> perte de donnéesExplorateurs

- Gestion des> enregistrementsExplorateurs

- Protection> des informationsExplorateurs

Utilisez l’Explorateur d’activités pour obtenir une vue historique des activités sur votre contenu qui a des étiquettes de rétention. Vous pouvez utiliser différents filtres.

Il existe plusieurs façons d’ouvrir l’Explorateur d’activités :

- Gestion du cycle de vie des> donnéesExplorateurs

- Gestion des> enregistrementsExplorateurs

- Protection contre la> perte de donnéesExplorateurs

- Protection> des informationsExplorateurs

Pour en savoir plus, reportez-vous à la rubrique :

- En savoir plus sur les stratégies et les balises de rétention

- Paramètres courants des stratégies de rétention et stratégies d’étiquettes de rétention

Détecter les données sensibles et le contenu non conforme dans les interactions Copilot

✅ Créer des stratégies de conformité des communications pour surveiller les interactions avec Microsoft 365 Copilot

La conformité des communications peut détecter, capturer et agir sur les messages potentiellement inappropriés dans votre organization. Le contenu inapproprié inclut des informations sensibles ou confidentielles, des propos harcelants ou menaçants et le partage de contenu pour adultes.

La conformité des communications est fournie avec certaines stratégies prédéfinies qui vous aident à commencer. Nous vous recommandons d’utiliser ces modèles prédéfinis. Vous pouvez également créer vos propres stratégies personnalisées.

Ces stratégies surveillent et évaluent les invites et les réponses avec Copilot.

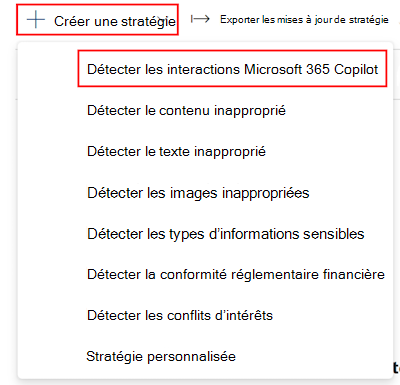

Connectez-vous au portail Microsoft Purview en tant qu’administrateur répertorié dans Conformité des communications - Autorisations.

SélectionnezVue d’ensemblede la conformité des communications> des solutions>.

Si certaines étapes requises sont répertoriées, effectuez-les. Pour en savoir plus sur ces étapes, consultez Configurer et créer une stratégie de conformité des communications.

Pour les stratégies prédéfinies, sélectionnez Créer une stratégie>Détecter les interactions Microsoft 365 Copilot :

Cette stratégie Copilot vous aide à démarrer. Vous pouvez également utiliser d’autres modèles prédéfinis. À tout moment, vous pouvez également créer vos propres stratégies personnalisées.

Pour en savoir plus, reportez-vous à la rubrique :

Supervisez vos stratégies. Examinez régulièrement les rapports de stratégie et les journaux d’audit pour voir les correspondances de stratégie & les éléments résolus, y compris l’activité des utilisateurs.

Pour plus d’informations, consultez Utiliser des rapports et des audits de conformité des communications.

Pour en savoir plus, reportez-vous à la rubrique :

- En savoir plus sur la conformité des communications

- Prise en main de la conformité des communications

- Créer des stratégies de conformité des communications

Examiner et analyser les invites et les réponses Copilot

✅ Utiliser Gestion de la posture de sécurité des données (DSPM) pour l’IA ou eDiscovery pour analyser les invites et les réponses des utilisateurs Copilot

Lorsque les utilisateurs entrent une invite et reçoivent une réponse de Copilot, vous pouvez afficher et rechercher ces interactions. Plus précisément, ces fonctionnalités vous aident à :

- Recherchez des informations sensibles ou du contenu inapproprié inclus dans les activités Copilot.

- Répondre à un incident de déversement de données lorsque des informations confidentielles ou malveillantes sont publiées via une activité liée à Copilot.

- Avec eDiscovery, vous pouvez supprimer les informations sensibles ou le contenu inapproprié inclus dans les activités Copilot.

Il existe deux façons d’examiner et d’analyser les invites et réponses Copilot : Gestion de la posture de sécurité des données pour l’IA et eDiscovery.

Gestion de la posture de sécurité des données (DSPM) pour l’IA (anciennement appelé Hub IA) est un emplacement central dans le portail Microsoft Purview qui surveille de manière proactive l’utilisation de l’IA. Il inclut eDiscovery et vous pouvez l’utiliser pour analyser et examiner les invites et les réponses Copilot.

- Connectez-vous au portail Microsoft Purview en tant qu’administrateur dans l’un des groupes répertoriés dans Gestion de la posture de sécurité des données pour l’IA - Autorisations.

- Sélectionnez Solutions>DSPM pour l’Explorateur d’activités IA>.

- Sélectionnez une activité existante dans la liste. Par exemple, s’il existe une activité Types d’informations sensibles , sélectionnez-la.

- Sélectionnez Afficher l’activité d’interaction IA associée. Dans Détails de l’interaction, vous pouvez voir l’application et l’invite & réponse. Vous pouvez également exporter une activité.

Pour en savoir plus, reportez-vous à la rubrique :

Ressources techniques et de déploiement à votre disposition

Les organisations disposant d’un nombre minimal de licences Copilot sont éligibles pour un co-investissement Microsoft dans le déploiement et l’adoption par le biais de partenaires Microsoft éligibles.

Pour plus d’informations, consultez Microsoft 365 Copilot’annuaire des partenaires.

Les clients éligibles peuvent demander une assistance technique et de déploiement à Microsoft FastTrack. FastTrack fournit des conseils et des ressources pour vous aider à planifier, déployer et adopter Microsoft 365.

Pour en savoir plus, consultez FastTrack pour Microsoft 365.