Créer et gérer des stratégies de conformité des communications

Importante

Conformité des communications Microsoft Purview fournit des outils pour aider les organisations à détecter la conformité réglementaire (par exemple, SEC ou FINRA) et les violations de conduite commerciale, telles que des informations sensibles ou confidentielles, des propos harcelants ou menaçants, et le partage de contenu pour adultes. La conformité des communications est conçue avec la confidentialité par conception. Les noms d’utilisateur sont pseudonymisés par défaut, les contrôles d’accès en fonction du rôle sont intégrés, les enquêteurs sont activés par un administrateur et les journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

Politiques

Importante

L’utilisation de PowerShell pour créer et gérer des stratégies de conformité des communications n’est pas prise en charge. Pour créer et gérer ces stratégies, vous devez utiliser les contrôles de gestion des stratégies dans la solution De conformité des communications.

Vous créez des stratégies de conformité des communications pour Microsoft 365 organisations dans le portail de conformité Microsoft Purview. Les stratégies de conformité des communications définissent les communications et les utilisateurs qui sont soumis à révision dans votre organization, définissent les conditions personnalisées auxquelles les communications doivent répondre et spécifient qui doit effectuer des révisions. Les utilisateurs auxquels est attribué le rôle Administrateurs de conformité des communications peuvent configurer des stratégies, et toute personne disposant de ce rôle peut accéder à la page Conformité des communications et aux paramètres globaux dans Microsoft Purview. Si nécessaire, vous pouvez exporter l’historique des modifications apportées à une stratégie vers un fichier .csv (valeurs séparées par des virgules) qui inclut également la status des alertes en attente de révision, des éléments réaffectés et des éléments résolus. Les stratégies ne peuvent pas être renommées et peuvent être supprimées lorsqu’elles ne sont plus nécessaires.

Modèles de stratégie

Les modèles de stratégie sont des paramètres de stratégie prédéfinis que vous pouvez utiliser pour créer rapidement des stratégies afin de traiter les scénarios de conformité courants. Chacun de ces modèles présente des différences dans les conditions et l’étendue, et tous les modèles utilisent les mêmes types de signaux de détection. Vous pouvez choisir parmi les modèles de stratégie suivants :

| Catégorie | Modèle de stratégie | Détails |

|---|---|---|

| Interactions copilot | Détecter les interactions Microsoft 365 Copilot et Microsoft 365 Copilot Chat | - Emplacement : Microsoft 365 Copilot et Microsoft 365 Copilot Chat - Direction : entrant, sortant, interne - Pourcentage de révision : 100 % - Conditions : Boucliers d’invite, classifieurs de matériaux protégés |

| Contenu inapproprié | Détecter le contenu inapproprié | - Emplacement : Microsoft Teams, Viva Engage - Direction : entrant, sortant, interne - Pourcentage de révision : 100 % - Conditions : Classifieurs haineux, violence, sexuel, automutilation |

| Texte inapproprié | Détecter le texte inapproprié | - Emplacements : Exchange Online, Microsoft Teams, Viva Engage - Direction : entrant, sortant, interne - Pourcentage de révision : 100 % - Conditions : classifieurs de menaces, de discrimination et de harcèlement ciblé |

| Images inappropriées | Détecter les images inappropriées | - Emplacements : Exchange Online, Microsoft Teams - Direction : entrant, sortant, interne - Pourcentage de révision : 100 % - Conditions : classifieurs d’images adultes et racé |

| Informations sensibles | Détecter les types d’informations sensibles | - Emplacements : Exchange Online, Microsoft Teams, Viva Engage - Direction : entrant, sortant, interne - Pourcentage de révision : 10 % - Conditions : informations sensibles, modèles de contenu et types prêtes à l’emploi, option de dictionnaire personnalisé, pièces jointes d’une taille supérieure à 1 Mo |

| Conformité réglementaire | Détecter la conformité réglementaire financière | - Emplacements : Exchange Online, Microsoft Teams, Viva Engage - Direction : entrant, sortant - Pourcentage de révision : 10 % - Conditions : réclamations des clients, cadeaux & divertissement, blanchiment d’argent, collusion réglementaire, manipulation de stock et classifieurs de divulgation non autorisée |

| Conflit d’intérêts | Détecter les conflits d’intérêts | - Emplacements : Exchange Online, Microsoft Teams, Viva Engage - Direction : Interne - Pourcentage de révision : 100 % - Conditions : Aucune |

Stratégie de messages signalés par l’utilisateur

Remarque

La stratégie de messages signalés par l’utilisateur est implémentée pour votre organization lorsque vous achetez une licence qui inclut Conformité des communications Microsoft Purview. Toutefois, la disponibilité de cette fonctionnalité après l’achat de la licence peut prendre jusqu’à trente jours.

Dans le cadre d’une défense en couches pour détecter et corriger les messages inappropriés dans votre organization, vous pouvez compléter les stratégies de conformité des communications par des messages signalés par l’utilisateur dans Microsoft Teams et Viva Engage (préversion). Pour aider à favoriser un environnement de travail sûr et conforme, cette fonctionnalité permet aux utilisateurs de votre organization de signaler eux-mêmes les messages de conversation teams internes inappropriés et les conversations Viva Engage, telles que le harcèlement ou la menace de langage, le partage de contenu pour adultes et le partage d’informations sensibles ou confidentielles.

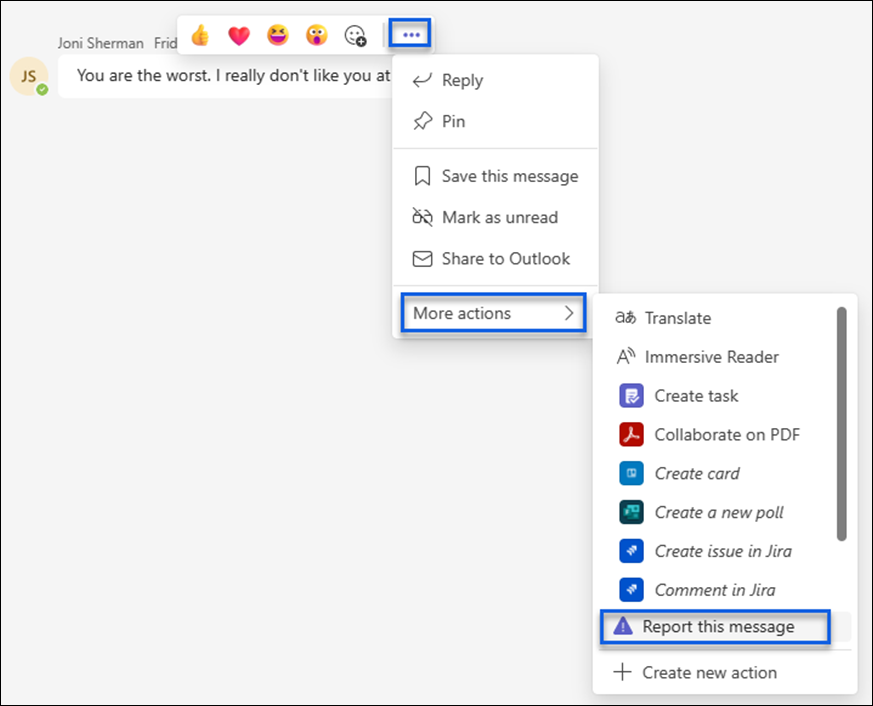

Microsoft Teams

Activée par défaut dans le Centre d’administration Teams, l’option Signaler du contenu inapproprié dans les messages Teams permet aux utilisateurs de votre organization d’envoyer des messages de conversation de groupe et personnels internes inappropriés pour examen par les réviseurs de conformité des communications pour la stratégie. Ces messages sont pris en charge par une stratégie système par défaut qui prend en charge la création de rapports de messages dans les conversations privées et de groupe Teams.

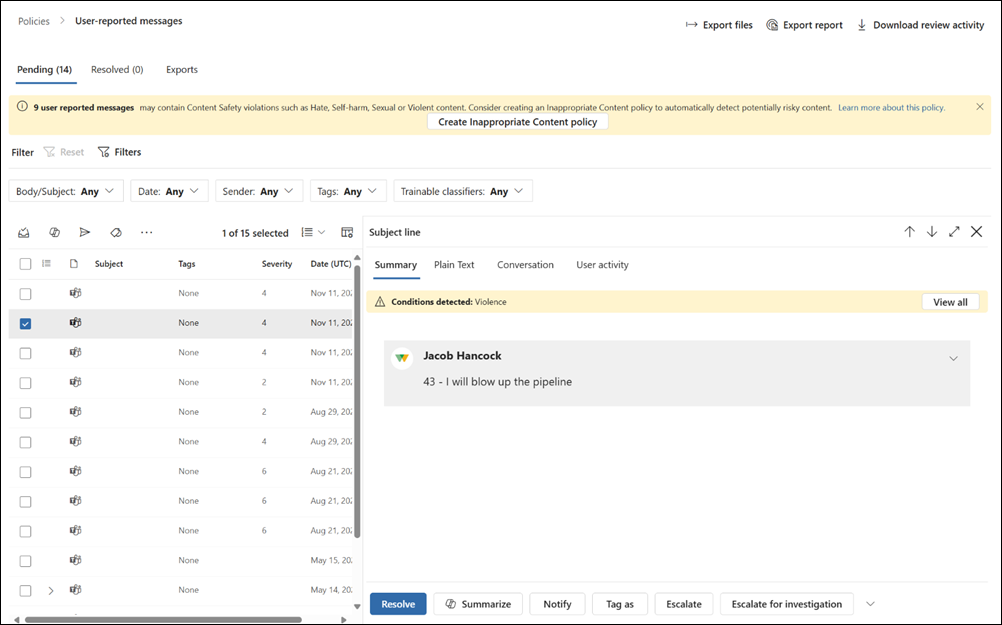

Les messages signalés par les utilisateurs sont évalués à l’aide des classifieurs de haine, d’automutilation, d’automutilation, de sexe et de violence de Azure AI Sécurité du Contenu. Cette évaluation vise à aider les enquêteurs de conformité des communications à comprendre plus rapidement tout risque potentiel dans le contenu signalé par les utilisateurs afin qu’ils puissent prendre des mesures en toute confiance pour atténuer les risques.

Lorsqu’un utilisateur envoie un message de conversation Teams pour révision, le message est copié dans la stratégie de message signalé par l’utilisateur. Les messages signalés restent initialement visibles par tous les membres de la conversation et aucune notification n’est envoyée aux membres de la conversation ou à l’émetteur indiquant qu’un message a été signalé dans des conversations de canal, privées ou de groupe. Un utilisateur ne peut pas signaler le même message plusieurs fois et le message reste visible par tous les utilisateurs inclus dans la session de conversation pendant le processus de révision de stratégie.

Pendant le processus de révision, les réviseurs de conformité des communications peuvent effectuer toutes les actions de correction standard sur le message, y compris la suppression du message de la conversation Teams. Selon la façon dont les messages sont corrigés, l’expéditeur et les destinataires du message voient différents messages de notification dans les conversations Teams après la révision. Tout contenu signalé par l’utilisateur qui déclenche les classifieurs de sécurité du contenu affiche le nom du classifieur qui a marqué le message et une valeur de gravité correspondante est visible dans la colonne Gravité .

Importante

Si un utilisateur signale un message qui a été envoyé avant son ajout à une conversation, la correction des messages Teams n’est pas prise en charge ; Le message Teams ne peut pas être supprimé de la conversation.

Les messages signalés par l’utilisateur à partir de conversations Teams sont les seuls messages traités par la stratégie de message signalé par l’utilisateur et seuls les réviseurs attribués pour la stratégie peuvent être modifiés. Toutes les autres propriétés de stratégie ne sont pas modifiables. Lorsque la stratégie est créée, les réviseurs initiaux affectés à la stratégie sont tous membres du groupe de rôles Administrateurs de conformité des communications (s’il est rempli avec au moins un utilisateur) ou tous les membres du groupe de rôles Global Administration de votre organization. Le créateur de la stratégie est un utilisateur sélectionné de manière aléatoire dans le groupe de rôles Administrateurs de conformité des communications (s’il est rempli avec au moins un utilisateur) ou un utilisateur sélectionné de manière aléatoire dans le groupe de rôles Global Administration de votre organization.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization. En savoir plus sur les rôles et autorisations Microsoft Purview.

Les administrateurs doivent immédiatement affecter des réviseurs personnalisés à cette stratégie en fonction de votre organization. Cela peut inclure des réviseurs tels que votre agent de conformité, votre responsable des risques ou des membres de votre service des ressources humaines.

Personnaliser les réviseurs pour les messages de conversation envoyés en tant que messages signalés par l’utilisateur

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution De conformité des communications .

- Sélectionnez Stratégies dans le volet de navigation de gauche.

- Sélectionnez la stratégie Messages signalés par l’utilisateur, puis sélectionnez Modifier.

- Dans le volet Détecter les messages signalés par l’utilisateur , affectez des réviseurs pour la stratégie. Les réviseurs doivent avoir des boîtes aux lettres hébergées sur Exchange Online. Lorsque des réviseurs sont ajoutés à une stratégie, ils reçoivent automatiquement un e-mail qui les informe de l’affectation à la stratégie et fournit des liens vers des informations sur le processus de révision.

- Sélectionnez Enregistrer.

L’option Signaler un contenu inapproprié est activée par défaut et peut être contrôlée via des stratégies de messagerie Teams dans le Centre Administration Teams. Les utilisateurs de votre organization recevoir automatiquement la stratégie globale, sauf si vous créez et affectez une stratégie personnalisée. Modifiez les paramètres de la stratégie globale ou créez et affectez une ou plusieurs stratégies personnalisées pour activer ou désactiver l’option Signaler un contenu inapproprié . Pour en savoir plus, consultez Gérer les stratégies de messagerie dans Teams.

Importante

Si vous utilisez PowerShell pour activer ou désactiver l’option Rapports utilisateur final dans le Centre de Administration Teams, vous devez utiliser le module d’applets de commande Microsoft Teams version 4.2.0 ou ultérieure.

Viva Engage

L’option Signaler les conversations est désactivée par défaut dans le centre d’administration Viva Engage. Lorsque vous activez cette option, vous voyez différentes options selon que vous disposez ou non d’une licence qui inclut la conformité des communications :

Licences qui n’incluent pas la conformité des communications. Si vous n’avez pas de licence incluant la conformité des communications, lorsque l’option est activée, l’administrateur Viva Engage peut spécifier une adresse e-mail pour recevoir les conversations signalées. L’administrateur peut également entrer des instructions préalables à la soumission et des confirmations post-soumission pour l’utilisateur. En savoir plus sur l’activation de l’option Signaler des conversations si vous n’avez pas de licence qui inclut la conformité des communications

Les licences qui incluent la conformité des communications. Si vous disposez d’une licence qui inclut la conformité des communications, lorsque l’option est activée, toutes les conversations signalées sont automatiquement routées via la conformité des communications à des fins d’investigation.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’évaluation Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Comment les mises à niveau et les rétrogradations dans les licences affectent le flux de travail des conversations signalées

Si un client dispose d’une licence qui n’inclut pas la conformité des communications et les mises à niveau vers une licence qui inclut la conformité des communications et qui a activé l’option Signaler les conversations , les conversations signalées sont automatiquement redirigées vers la conformité des communications. L’administrateur Viva Engage peut continuer à accéder aux conversations signalées précédemment et peut afficher les nouvelles conversations signalées si elles sont ajoutées en tant qu’enquêteur dans la conformité des communications.

Si un client dispose d’une licence qui inclut la conformité des communications et passe à une licence qui n’inclut pas la conformité des communications et a activé l’option Signaler les conversations , le flux de travail revient au processus décrit dans cet article pour les clients qui n’ont pas de licence de conformité des communications. Pour continuer à utiliser la fonctionnalité, un administrateur doit à nouveau activer l’option Signaler les conversations dans le centre d’administration Viva Engage et spécifier une adresse e-mail à laquelle envoyer les conversations signalées.

Expérience utilisateur pour les clients disposant d’une licence incluant la conformité des communications

Si vous choisissez d’acheminer les conversations signalées par l’utilisateur via la conformité des communications, vous pouvez créer des instructions de pré-soumission pour l’utilisateur.

Pour signaler une conversation dans Viva Engage, l’utilisateur sélectionne les points de suspension (trois points), puis sélectionne Signaler la conversation.

Remarque

Le nom de la commande devient Commentaire de rapport, Question de rapport ou Réponse au rapport selon l’emplacement où l’utilisateur se trouve dans Viva Engage ou Réponses dans Viva.

Si le rapport est envoyé avec succès, l’utilisateur voit un message de confirmation.

Lorsqu’une conversation est signalée, la conversation est copiée dans la stratégie de message signalé par l’utilisateur de conformité des communications. L’enquêteur de conformité des communications peut examiner les conversations signalées dans la boîte de réception de la stratégie Signalée par l’utilisateur et peut effectuer toutes les actions de correction standard pour la conversation.

Activer la fonctionnalité Rapport de conversation dans le Centre d’administration Viva Engage

- Accédez au centre d’administration Viva Engage.

- Dans la page Paramètres , sélectionnez Signaler les conversations.

- Activez le paramètre.

- Sous Destinataire du rapport, ajoutez une adresse e-mail vers laquelle acheminer les rapports. Cette adresse e-mail est utilisée pour avertir l’administrateur en cas de problème de configuration.

- Dans la zone Détails de la pré-soumission ou instructions pour les utilisateurs , entrez les instructions que vous souhaitez afficher pour l’utilisateur.

- Dans la zone Instructions post-soumission à l’utilisateur , entrez toutes les instructions (facultatives) que l’utilisateur verra après avoir signalé une conversation.

Intégrer la conformité des communications à Gestion des risques internes Microsoft Purview

Lorsque les utilisateurs subissent des facteurs de stress de l’emploi, ils peuvent s’engager dans des activités à risque. Le stress sur le lieu de travail peut entraîner un comportement non caractéristique ou malveillant de la part de certains utilisateurs qui pourrait apparaître comme un comportement potentiellement inapproprié sur les systèmes de messagerie de votre organization. Un comportement contre-productif au travail peut être un précurseur de violations plus graves, telles que le sabotage des actifs de l’entreprise ou la fuite d’informations sensibles. En intégrant la conformité de la communication à Gestion des risques internes Microsoft Purview, vous pouvez détecter les facteurs de stress qui indiquent un environnement de travail défectueux.

Vous pouvez intégrer la conformité des communications à la gestion des risques internes en créant automatiquement une stratégie de conformité des communications à partir de la gestion des risques internes. Vous pouvez créer ce type de stratégie de deux façons différentes :

- En créant un déclencheur de gestion des risques internes pour les modèles de stratégie

- En sélectionnant des indicateurs de stratégie de gestion des risques internes pour les modèles de stratégie basés sur les données

- En sélectionnant indicateurs de stratégie d’IA générative pour les modèles de stratégie

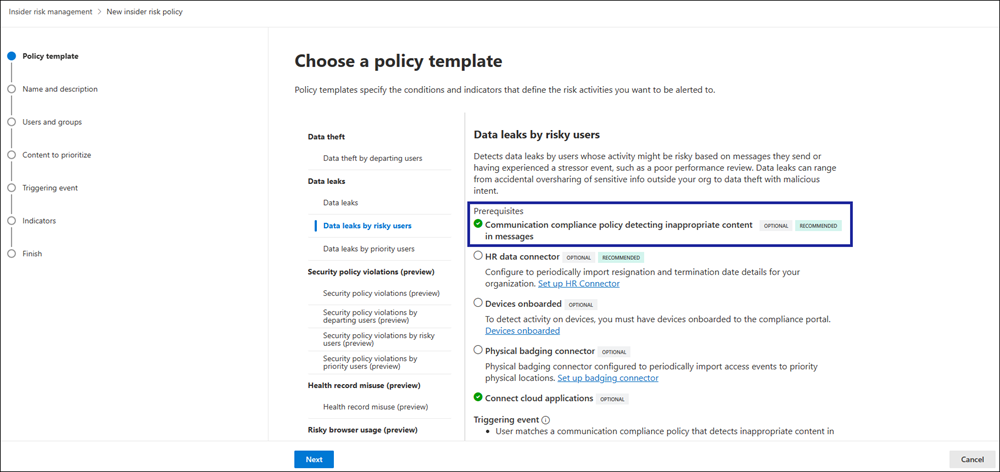

Créer un déclencheur de gestion des risques internes pour les modèles de stratégie

La conformité des communications peut fournir des signaux de risque détectés dans les messages applicables aux stratégies utilisateur à risque de gestion des risques internes à l’aide d’une stratégie de détection de texte inappropriée dédiée. Cette stratégie est créée automatiquement si elle est sélectionnée comme option lors de la création d’une stratégie à l’aide du modèle Fuites de données par les utilisateurs à risque ou du modèle Violations de stratégie de sécurité par les utilisateurs à risque dans la gestion des risques internes. Par exemple, la capture d’écran suivante montre l’option sélectionnée dans le modèle Fuites de données par les utilisateurs à risque .

Lorsqu’elle est configurée pour une stratégie de gestion des risques internes, une stratégie dédiée nommée Déclencheur de risque interne ( date de création) est créée dans la conformité des communications et inclut automatiquement tous les utilisateurs organization dans la stratégie. Cette stratégie commence à détecter les comportements à risque dans les messages à l’aide des classifieurs formés de menaces, de harcèlement et de discrimination intégrés et envoie automatiquement ces signaux à la gestion des risques internes. Si nécessaire, cette stratégie peut être modifiée pour mettre à jour l’étendue des utilisateurs inclus, ainsi que les conditions de stratégie et les classifieurs.

Les utilisateurs qui envoient au moins cinq messages classés comme potentiellement à risque dans les 24 heures sont automatiquement placés dans le cadre des stratégies de gestion des risques internes qui incluent cette option. Une fois dans l’étendue, la stratégie de gestion des risques internes détecte les activités potentiellement risquées configurées dans la stratégie et génère des alertes le cas échéant. Cela peut prendre jusqu’à 48 heures entre le moment où les messages à risque sont envoyés et le moment où un utilisateur est inclus dans l’étendue d’une stratégie de gestion des risques internes. Si une alerte est générée pour une activité potentiellement risquée détectée par la stratégie de gestion des risques internes, l’événement déclencheur de l’alerte est identifié comme provenant de l’activité à risque de conformité des communications.

Tous les utilisateurs affectés au groupe de rôles Enquêteurs de gestion des risques internes sont automatiquement affectés en tant que réviseurs dans la stratégie de conformité des communications dédiée. Si les enquêteurs de gestion des risques internes doivent examiner l’alerte utilisateur à risque associée directement dans la page des alertes de conformité des communications (liée à partir des détails de l’alerte de gestion des risques internes), ils doivent être ajoutés manuellement au groupe de rôles Enquêteurs de conformité des communications .

Avant d’intégrer la conformité des communications à la gestion des risques internes, vous devez également prendre en compte les conseils suivants lors de la détection des messages contenant du texte potentiellement inapproprié :

- Pour les organisations sans stratégie Détecter le texte inapproprié existante. La nouvelle stratégie d’utilisateur à risque dans les messages (date de création) est automatiquement créée par le workflow de stratégie de gestion des risques internes. Dans la plupart des cas, aucune action supplémentaire n’est nécessaire.

- Pour les organisations disposant d’une stratégie Détecter le texte inapproprié existante. La nouvelle stratégie d’utilisateur à risque dans les messages (date de création) est automatiquement créée par le workflow de stratégie de gestion des risques internes. Bien que vous ayez deux stratégies de conformité des communications pour le texte potentiellement inapproprié dans les messages, les enquêteurs ne verront pas les alertes en double pour la même activité. Les enquêteurs de gestion des risques internes voient uniquement les alertes pour la stratégie d’intégration dédiée et les enquêteurs de conformité de la communication voient uniquement les alertes pour la stratégie existante. Si nécessaire, vous pouvez modifier la stratégie dédiée pour modifier les utilisateurs dans l’étendue ou les conditions de stratégie individuelles, le cas échéant.

Sélectionner des indicateurs de stratégie de gestion des risques internes pour les modèles de stratégie basés sur les données

Le paramètre Indicateurs de stratégie dans la gestion des risques internes fournit des indicateurs de conformité des communications parmi lesquels choisir lors de l’utilisation des modèles Vol de données, Fuites de données, Fuites de données par des utilisateurs à risque et/ou Fuites de données par les utilisateurs prioritaires :

- Envoi d’un texte réglementaire financier susceptible d’être risqué

- Envoi d’images inappropriées

- Envoi de contenu inapproprié

- Envoi de messages contenant des types d’informations sensibles spécifiques

Pour plus d’informations sur la création d’une stratégie de conformité des communications de cette façon, consultez Paramètres des indicateurs de stratégie de gestion des risques internes.

Sélection des indicateurs de stratégie d’IA générative pour les modèles de stratégie

Le paramètre Indicateurs de stratégie dans la gestion des risques internes fournit des indicateurs d’application d’IA générative parmi lesquels choisir lorsque vous utilisez les fuites de données, les fuites de données par les utilisateurs à risque, les fuites de données par les utilisateurs prioritaires ou les modèles de stratégie d’utilisation de l’IA à risque . Ces indicateurs Azure AI Sécurité du Contenu permettent de détecter quand les invites et les réponses dans les applications IA correspondent aux classifieurs suivants :

Pour plus d’informations sur la création d’une stratégie de conformité des communications de cette façon, consultez Paramètres des indicateurs de stratégie de gestion des risques internes. Pour plus d’informations sur Azure AI Content Security, consultez Azure AI Content Security.

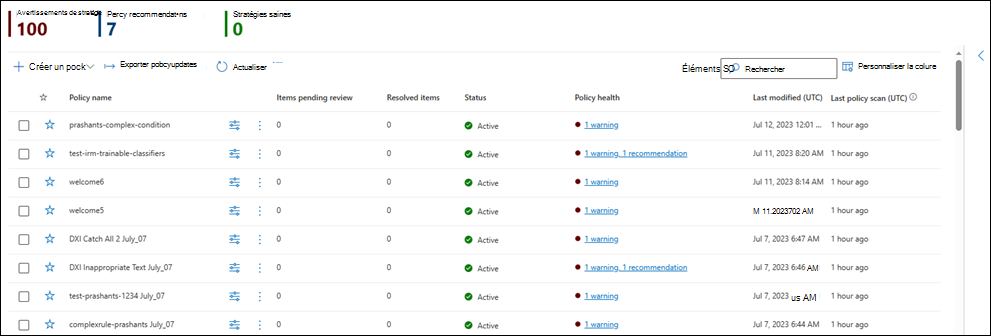

Intégrité de la stratégie (préversion)

L’status d’intégrité de la stratégie vous donne des informations sur les problèmes potentiels ou les optimisations pour vos stratégies de conformité des communications. En haut de la page Stratégies , vous verrez un résumé qui répertorie le nombre total d’avertissements et de recommandations de stratégie, ainsi que le nombre total de stratégies saines. Si une stratégie spécifique comporte un avertissement ou des recommandations, un lien vers l’avertissement ou les recommandations est répertorié dans la colonne Intégrité de la stratégie. Lorsque vous sélectionnez le lien, un volet d’informations s’ouvre sur le côté droit de l’écran avec l’onglet Intégrité de la stratégie sélectionné, ce qui facilite la révision rapide de l’avertissement ou de la recommandation et la prise de mesures à son sujet.

L’onglet Intégrité de la stratégie comprend deux parties. La partie supérieure de l’onglet affiche des informations générales sur la stratégie : si la stratégie est active, si elle est mise à jour et des conseils généraux. La partie inférieure de l’onglet affiche l’avertissement ou les recommandations spécifiques. Si vous êtes membre du groupe Conformité des communications ou Administrateurs de conformité des communications , vous pouvez prendre des mesures directement à partir de l’avertissement ou de la recommandation. Si vous êtes membre du groupe Analystes de conformité des communications ou Enquêteurs en conformité des communications , vous pouvez voir l’avertissement ou la recommandation afin de pouvoir inviter votre administrateur à prendre des mesures.

- Avertissements : si vous n’effectuez aucune action sur un avertissement, la stratégie cesse de fonctionner. Pour la préversion de l’intégrité de la stratégie, il existe un avertissement, lié à la taille limite de stockage d’une stratégie.

-

Recommandations : Les recommandations fournissent des suggestions pour optimiser les stratégies. Si vous ignorez une recommandation de stratégie, la stratégie continue de fonctionner. Si vous êtes membre du groupe Conformité des communications ou Administrateurs de conformité des communications , vous pouvez agir sur une recommandation tant que la stratégie est active et si elle n’est pas mise à jour. Si vous êtes membre du groupe Analystes de conformité des communications ou Enquêteurs sur la conformité des communications, vous pouvez voir la recommandation et inviter votre administrateur à prendre des mesures. Pour la préversion, il existe deux recommandations :

- Réduisez potentiellement les faux positifs en filtrant les e-mails en bloc : cette recommandation vous invite à activer le paramètre Filtrer les envois de messages électroniques. Cela permet de réduire les faux positifs en excluant les e-mails en bloc, tels que les bulletins d’informations, le courrier indésirable, l’hameçonnage et les programmes malveillants, d’être marqués par des stratégies de conformité de communication si les conditions de stratégie sont mises en correspondance.

- Réduire les angles morts de portée utilisateur : cette recommandation vous invite à réduire les angles morts en activant la case à cocher Afficher les insights et les recommandations pour les utilisateurs qui correspondent aux conditions de cette stratégie mais qui n’ont pas été inclus dans la stratégie (utilisée avec l’option de stratégie Utilisateurs sélectionnés ).

- Stratégies saines : s’il n’y a pas d’avertissements ou de recommandations pour une stratégie spécifique, la stratégie est considérée comme saine.

Réduire les angles morts de l’utilisateur

Vous pouvez réduire les angles morts liés à l’étendue de l’utilisateur en activant la case à cocher Afficher les insights et les recommandations pour les utilisateurs qui correspondent aux conditions de cette stratégie mais qui n’ont pas été inclus dans la stratégie. Lorsque cette case à cocher est activée, vous voyez des insights et des recommandations pour les utilisateurs qui envoient des messages qui correspondent à la condition de stratégie, mais qui ne sont pas inclus dans l’étendue de la stratégie. Dans ce cas, la conformité des communications vous recommande d’inclure ces utilisateurs dans l’étendue de la stratégie afin de pouvoir examiner les messages envoyés par ces utilisateurs et prendre des mesures. Vous pouvez sélectionner les utilisateurs spécifiques que vous souhaitez ajouter ou étendre la stratégie à tous les utilisateurs.

Les insights pour ces utilisateurs sont agrégés ; vous ne pouvez pas voir les messages envoyés par eux tant que vous ne les avez pas ajoutés à l’étendue de la stratégie.

Si un administrateur n’agit pas sur une recommandation, la recommandation continue de se reproduire. Pour désactiver les recommandations pour les utilisateurs en dehors de l’étendue de la stratégie, désactivez la case à cocher.

Suspendre une stratégie

Une fois que vous avez créé une stratégie de conformité des communications, la stratégie peut être temporairement suspendue si nécessaire. La suspension d’une stratégie peut être utilisée pour tester ou résoudre les problèmes de correspondances de stratégie, ou pour optimiser les conditions de stratégie. Au lieu de supprimer une stratégie dans ces circonstances, la suspension d’une stratégie conserve également les alertes et les messages de stratégie existants pour les enquêtes et les révisions en cours. La suspension d’une stratégie empêche l’inspection et la génération d’alertes pour toutes les conditions de message utilisateur définies dans la stratégie au moment où la stratégie est suspendue. Pour suspendre ou redémarrer une stratégie, les utilisateurs doivent être membres du groupe de rôles Administrateurs de conformité des communications .

Pour suspendre une stratégie, accédez à la page Stratégie , sélectionnez une stratégie, puis sélectionnez Suspendre la stratégie dans la barre d’outils Actions. Dans le volet Suspendre la stratégie , vérifiez que vous souhaitez suspendre la stratégie en sélectionnant Suspendre. Dans certains cas, la suspension d’une stratégie peut prendre jusqu’à 24 heures. Une fois la stratégie suspendue, les alertes pour les messages correspondant à la stratégie ne sont pas créées. Toutefois, les messages associés aux alertes qui ont été créées avant la suspension de la stratégie restent disponibles pour examen, examen et correction.

Les status de stratégie pour les stratégies suspendues peuvent indiquer plusieurs états :

- Actif : la stratégie est active

- Suspendu : la stratégie est entièrement suspendue.

- Suspension : la stratégie est en cours de suspension.

- Reprise : stratégie en cours de reprise.

- Erreur lors de la reprise : une erreur s’est produite lors de la reprise de la stratégie. Pour le suivi de la pile d’erreurs, placez votre souris sur l’erreur lors de la reprise de status dans la colonne État de la page Stratégie.

- Erreur lors de la suspension : une erreur s’est produite lors de la suspension de la stratégie. Pour la trace de la pile d’erreurs, placez votre souris sur l’erreur lors de la suspension de status dans la colonne État de la page Stratégie.

Pour reprendre une stratégie, accédez à la page Stratégie , sélectionnez une stratégie, puis sélectionnez Reprendre la stratégie dans la barre d’outils Actions. Dans le volet Reprendre la stratégie , confirmez que vous souhaitez reprendre la stratégie en sélectionnant Reprendre. Dans certains cas, la reprise d’une stratégie peut prendre jusqu’à 24 heures. Une fois la stratégie reprise, des alertes pour les messages correspondant à la stratégie sont créées et peuvent être examinées, examinées et correctives.

Copier une stratégie

Pour les organisations disposant de stratégies de conformité des communications existantes, il peut s’avérer utile de créer une stratégie à partir d’une stratégie existante. La copie d’une stratégie crée un doublon exact d’une stratégie existante, y compris tous les utilisateurs dans l’étendue, tous les réviseurs affectés et toutes les conditions de stratégie. Voici quelques scénarios :

- Limite de stockage de stratégie atteinte : les stratégies de conformité des communications actives ont des limites de stockage de messages. Lorsque la limite de stockage d’une stratégie est atteinte, la stratégie est automatiquement désactivée. Les organisations qui doivent continuer à détecter, capturer et agir sur les messages inappropriés couverts par la stratégie désactivée peuvent rapidement créer une nouvelle stratégie avec une configuration identique.

- Détecter et examiner les messages inappropriés pour différents groupes d’utilisateurs : certaines organisations peuvent préférer créer plusieurs stratégies avec la même configuration, mais inclure différents utilisateurs dans l’étendue et différents réviseurs pour chaque stratégie.

- Stratégies similaires avec de petites modifications : pour les stratégies avec des configurations ou des conditions complexes, la création d’une stratégie à partir d’une stratégie similaire peut gagner du temps.

Pour copier une stratégie, les utilisateurs doivent être membres des groupes de rôles Conformité des communications ou Administrateurs de conformité des communications. Une fois qu’une nouvelle stratégie est créée à partir d’une stratégie existante, l’affichage des messages correspondant à la nouvelle configuration de stratégie peut prendre jusqu’à 24 heures.

Pour copier une stratégie et créer une stratégie, procédez comme suit :

- Sélectionnez la stratégie que vous souhaitez copier.

- Sélectionnez Copier la stratégie dans la barre de commandes ou sélectionnez Copier la stratégie dans le menu d’action de la stratégie.

- Dans le volet Copier la stratégie , vous pouvez accepter le nom par défaut de la stratégie dans le champ Nom de la stratégie ou renommer la stratégie. Le nom de la stratégie pour la nouvelle stratégie ne peut pas être identique à une stratégie active ou désactivée existante. Renseignez le champ Description si nécessaire.

- Si vous n’avez pas besoin d’une personnalisation supplémentaire de la stratégie, sélectionnez Copier la stratégie pour terminer le processus. Si vous devez mettre à jour la configuration de la nouvelle stratégie, sélectionnez Personnaliser la stratégie. Cela démarre le workflow de stratégie pour vous aider à mettre à jour et à personnaliser la nouvelle stratégie.

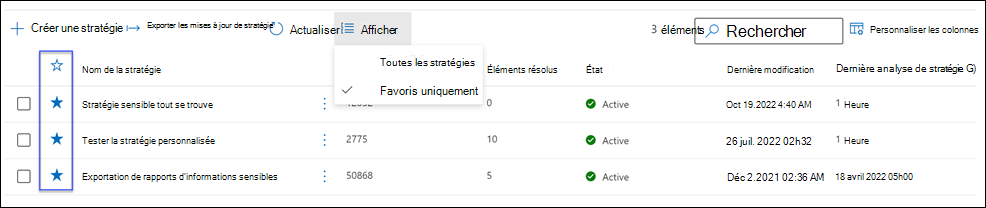

Marquer une stratégie comme favorite

Une fois que vous avez créé une stratégie de conformité des communications, vous pouvez la marquer comme favorite. Une fois qu’une stratégie a été identifiée comme favorite, vous pouvez filtrer les stratégies favorites pour qu’elles apparaissent en haut de la liste des stratégies. En marquant une stratégie comme favorite, vous pouvez également trier facilement les stratégies par favoris.

Pour marquer une stratégie comme favorite, vous disposez des options suivantes :

- Marquer comme favoris : vous permet de marquer les stratégies sélectionnées comme favorites, ce qui vous permet de trouver facilement les stratégies qui vous intéressent le plus plutôt que d’avoir à les rechercher.

- Trier les favoris : trie les stratégies par favoris, de sorte que vos stratégies favorites apparaissent en haut de la liste.

- Personnaliser les colonnes : choisissez de répertorier les favoris que vous souhaitez afficher. Vous pouvez également choisir de trier les stratégies favorites dans l’ordre croissant ou décroissant.

Pour trier les stratégies par groupes :

- Toutes les stratégies : il s’agit de l’affichage par défaut, qui affiche toutes les stratégies de la liste.

- Favoris uniquement : regroupe les stratégies par favoris en haut de la liste.

Détection de l’activité de stratégie

Les communications sont analysées toutes les heures à partir de la création des stratégies. Par exemple, si vous créez une stratégie de contenu inapproprié à 11h00, la stratégie collecte les signaux de conformité des communications toutes les heures à partir de la date de création de la stratégie. La modification d’une stratégie ne change pas cette fois. Pour afficher la date de la dernière analyse et le temps universel coordonné (UTC) d’une stratégie, accédez à la colonne Dernière analyse de stratégie dans la page Stratégie . Après avoir créé une stratégie, l’affichage de la date et de l’heure de la première analyse de stratégie peut prendre jusqu’à une heure.

Le tableau suivant décrit le délai de détection des types de contenu pris en charge :

| Type de contenu | Délai de détection |

|---|---|

| Email contenu du corps | 1 heure |

| Contenu du corps teams | 1 heure |

| Viva Engage contenu du corps | 1 heure |

| Viva Engage pièce jointe | Jusqu’à 24 heures |

| Microsoft 365 Copilot et Microsoft 365 Copilot Chat contenu du corps (invites et réponses) | 1 heure |

| Email OCR | 24 heures |

| Teams OCR | 24 heures |

| Email pièce jointe | 24 heures |

| Pièce jointe d’équipe | 24 heures |

| Pièce jointe moderne Teams | 24 heures |

| Métadonnées Teams | 1 heure |

| métadonnées Email | 1 heure |

| Canaux partagés Teams | 24 heures |

| Transcriptions Teams | 1 heure |

Pour les stratégies existantes créées avant le 31 juillet 2022, la détection des messages et la révision des alertes correspondant à ces stratégies peuvent prendre jusqu’à 24 heures. Pour réduire la latence de ces stratégies, copiez la stratégie existante et créez une stratégie à partir de la copie. Si vous n’avez pas besoin de conserver les données de l’ancienne stratégie, vous pouvez les suspendre ou les supprimer.

Pour identifier une stratégie plus ancienne, consultez la colonne Dernière analyse de stratégie dans la page Stratégie . Les stratégies plus anciennes affichent une date complète pour l’analyse, tandis que les stratégies créées après le 31 juillet 2022 s’affichent il y a 1 heure pour l’analyse. Une autre option pour réduire la latence consiste à attendre le 28 février 2023 pour que vos stratégies existantes soient automatiquement migrées vers les nouveaux critères de détection.

Notification de limite de stockage

Chaque stratégie de conformité des communications a une taille de limite de stockage de 100 Go ou 1 million de messages, selon la valeur atteinte en premier. À mesure que la stratégie approche de ces limites, des e-mails de notification sont automatiquement envoyés aux utilisateurs affectés aux groupes de rôles Conformité des communications ou Administrateurs de conformité des communications . Les messages de notification sont envoyés lorsque la taille de stockage ou le nombre de messages atteint 80, 90 et 95 % de la limite. Lorsque la limite de stratégie est atteinte, la stratégie est automatiquement désactivée et la stratégie cesse de traiter les messages pour les alertes.

Importante

Si une stratégie est désactivée en raison de l’atteinte des limites de stockage et de message, veillez à évaluer comment gérer la stratégie désactivée. Si vous supprimez la stratégie, tous les messages, pièces jointes associées et alertes de message sont définitivement supprimés. Si vous devez conserver ces éléments pour une utilisation ultérieure, ne supprimez pas la stratégie désactivée.

Pour gérer les stratégies qui approchent des limites de stockage et de messages, envisagez de créer une copie de la stratégie pour maintenir la continuité de la couverture ou d’effectuer les actions suivantes pour réduire la taille de stockage de la stratégie actuelle et le nombre de messages :

- Envisagez de réduire le nombre d’utilisateurs affectés à la stratégie. La suppression d’utilisateurs de la stratégie ou la création de stratégies différentes pour différents groupes d’utilisateurs peut aider à ralentir la croissance de la taille de la stratégie et du nombre total de messages.

- Examinez la stratégie pour les alertes de faux positifs excessifs. Envisagez d’ajouter des exceptions ou des modifications aux conditions de stratégie pour ignorer les alertes de faux positifs courants.

- Si une stratégie a atteint les limites de stockage ou de message et a été désactivée, effectuez une copie de la stratégie pour continuer à détecter et à prendre des mesures pour les mêmes conditions et utilisateurs.

Paramètres de stratégie

Utilisateurs

Vous pouvez sélectionner Tous les utilisateurs, définir des utilisateurs spécifiques dans une stratégie de conformité des communications ou sélectionner une étendue adaptative.

- Tous les utilisateurs : la sélection de Tous les utilisateurs applique la stratégie à tous les utilisateurs et à tous les groupes auxquels un utilisateur est inclus en tant que membre.

- Sélectionner des utilisateurs : la définition d’utilisateurs spécifiques applique la stratégie aux utilisateurs définis et à tous les groupes auxquels les utilisateurs définis sont inclus en tant que membres. Si vous choisissez l’option Utilisateurs sélectionnés , la case à cocher Afficher les insights et les recommandations pour les utilisateurs qui correspondent aux conditions de cette stratégie mais qui n’étaient pas inclus dans la stratégie s’affiche automatiquement. Laissez cette case à cocher cochée si vous souhaitez recevoir des recommandations lorsque des utilisateurs en dehors des utilisateurs sélectionnés correspondent aux conditions de stratégie. Ce paramètre n’est pas disponible si vous choisissez l’option Tous les utilisateurs ou l’option Sélectionner des étendues adaptatives .

- Sélectionnez étendue adaptative. Une étendue adaptative utilise une requête que vous spécifiez pour définir l’appartenance des utilisateurs ou des groupes. Si vous décidez de créer une stratégie adaptative, vous devez créer une ou plusieurs étendues adaptatives avant de créer votre stratégie, puis les sélectionner lorsque vous choisissez cette option. Les étendues que vous pouvez sélectionner dépendent des types d’étendue que vous ajoutez. Par exemple, si vous avez uniquement ajouté un type d’étendue Utilisateur, vous pouvez sélectionner Groupes. En savoir plus sur les avantages de l’utilisation d’une étendue adaptative.

Direction

Par défaut, la condition Direction is s’affiche et ne peut pas être supprimée. Les paramètres de direction de la communication dans une stratégie sont choisis individuellement ou ensemble :

- Entrant : détecte les communications envoyées aux utilisateurs délimités à partir d’expéditeurs externes et internes, y compris d’autres utilisateurs délimités dans la stratégie.

- Sortant : détecte les communications envoyées des utilisateurs délimités à des destinataires externes et internes, y compris d’autres utilisateurs délimités dans la stratégie.

- Interne : détecte les communications entre les utilisateurs ou les groupes délimités dans la stratégie.

Types d’information sensible

Vous avez la possibilité d’inclure des types d’informations sensibles dans le cadre de votre stratégie de conformité des communications. Les types d’informations sensibles sont des types de données prédéfinis ou personnalisés qui peuvent aider à identifier et à protéger les numéros de carte de crédit, les numéros de compte bancaire, les numéros de passeport, etc. Dans le cadre d’En savoir plus sur les Protection contre la perte de données Microsoft Purview, la configuration des informations sensibles peut utiliser des modèles, la proximité des caractères, des niveaux de confiance et même des types de données personnalisés pour aider à identifier et à marquer le contenu susceptible d’être sensible. Les types d’informations sensibles par défaut sont les suivants :

- Financier

- Santé et médical

- Confidentialité

- Type d’informations personnalisées

Importante

Les types d’informations sensibles ont deux façons différentes de définir les paramètres de nombre maximal de instance uniques. Pour plus d’informations, consultez Créer des types d’informations sensibles personnalisés.

La solution de conformité des communications prend en charge les types d’informations sensibles par défaut et les types d’informations sensibles d’entités nommées groupées, qui sont des collections de types d’informations sensibles. Pour en savoir plus sur les détails des informations sensibles et les modèles inclus dans les types par défaut, consultez Définitions d’entité de type d’informations sensibles. Pour plus d’informations sur les types d’informations sensibles d’entité nommée groupées prises en charge, consultez les articles suivants :

- Toutes les informations d’identification

- Tous les noms complets

- Toutes les conditions générales médicales

- Toutes les adresses physiques aux États-Unis

Pour en savoir plus sur les détails des informations sensibles et les modèles inclus dans les types par défaut, consultez Définitions d’entité de type d’informations sensibles.

Dictionnaires mot clé personnalisés

Configurez des dictionnaires de mot clé personnalisés (ou lexiques) pour fournir une gestion simple des mots clés spécifiques à votre organization ou secteur d’activité. Les dictionnaires de mots clés prennent en charge jusqu’à 100 Ko de termes (post-compression) dans le dictionnaire et prennent en charge n’importe quelle langue. La limite de locataire est également de 100 Ko après la compression. Si nécessaire, vous pouvez appliquer plusieurs dictionnaires mot clé personnalisés à une seule stratégie ou avoir un seul dictionnaire mot clé par stratégie. Ces dictionnaires sont affectés dans une stratégie de conformité des communications et peuvent provenir d’un fichier (tel qu’une liste .CSV ou .TXT) ou d’une liste que vous pouvez importer. Utilisez des dictionnaires personnalisés lorsque vous devez prendre en charge des termes ou des langues spécifiques à vos organization et stratégies.

Classifieurs entraînables

Les stratégies de conformité des communications utilisant des classifieurs pouvant être entraînés inspectent et évaluent les messages qui répondent à une exigence minimale de nombre de mots, en fonction de la langue du contenu. Pour obtenir la liste complète des langues prises en charge, des exigences en matière de nombre de mots et des types de fichiers pour ces classifieurs, consultez Définitions de classifieur pouvant être formés.

Pour identifier et prendre des mesures sur les messages contenant du contenu linguistique inapproprié qui ne répond pas à la spécification du nombre de mots, vous pouvez créer un type d’informations sensibles ou un dictionnaire de mot clé personnalisé pour les stratégies de conformité des communications détectant ce type de contenu.

| Classifieur pouvant être formé | Description |

|---|---|

| Sabotage d’entreprise | Détecte les messages qui peuvent mention agissent pour endommager ou détruire des biens ou des biens de l’entreprise. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire, telles que les normes de protection de l’infrastructure critique de la NERC ou les réglementations par état comme le chapitre 9.05 RCW dans l’état de Washington. |

| Plaintes des clients | Détecte les messages qui peuvent suggérer des plaintes des clients concernant les produits ou services de votre organization, comme l’exige la loi pour les secteurs réglementés. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire telles que la Règle 4530 de la FINRA, la FINRA 4513, la FINRA 2111, le Consumer Financial Protection Bureau, le Code of Federal Regulations Title 21 : Food and Drugs et la Loi sur la Federal Trade Commission. |

| Discrimination | Détecte une langue discriminatoire potentiellement explicite et est particulièrement sensible aux langues discriminatoires à l’égard des communautés afro-américaines/noires par rapport à d’autres communautés. |

| Cadeaux & divertissement | Détecte les messages qui peuvent suggérer l’échange de cadeaux ou de divertissements en échange d’un service, ce qui enfreint les réglementations liées à la corruption. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire telles que la Loi sur les pratiques corrompues étrangères (FCPA), la loi britannique sur la corruption et la règle 2320 de la FINRA. |

| Harcèlement | Détecte le contenu potentiellement offensant dans plusieurs langues qui cible des personnes concernant la race, la couleur, la religion, l’origine nationale. |

| Blanchiment | Détecte les signes qui peuvent suggérer le blanchiment d’argent ou la participation à des actes de dissimulation ou de déguisement de l’origine ou de la destination du produit. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire telles que la Bank Secrecy Act, l’USA Patriot Act, la règle 3310 de la FINRA et la loi anti-blanchiment de 2020. |

| Impiété | Détecte le contenu potentiellement profane dans plusieurs langues susceptibles d’offenser la plupart des gens. |

| Collusion réglementaire | Détecte les messages susceptibles d’enfreindre les exigences réglementaires en matière de collusion, comme une tentative de dissimulation d’informations sensibles. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire telles que le Sherman Antitrust Act, securities exchange act 1933, Securities Exchange Act de 1934, Investment Advisors Act de 1940, Federal Commission Act et la loi Robinson-Patman. |

| Manipulation de stock | Détecte les signes d’une possible manipulation des actions, comme des recommandations d’achat, de vente ou de conservation d’actions qui peuvent suggérer une tentative de manipulation du cours des actions. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire telles que la Loi sur la bourse de valeurs mobilières de 1934, la règle 2372 de la FINRA et la règle 5270 de la FINRA. |

| Menace | Détecte le contenu potentiellement menaçant dans plusieurs langues visant à commettre des violences ou des dommages physiques à une personne ou à un bien. |

| Divulgation non autorisée | Détecte le partage d’informations contenant du contenu qui est explicitement désigné comme confidentiel ou interne à des personnes non autorisées. Ce classifieur peut aider les clients à gérer les obligations de conformité réglementaire telles que la règle FINRA 2010 et la règle SEC 10b-5. |

Importante

Les classifieurs pouvant être formés peuvent détecter un grand volume de contenu de l’expéditeur en bloc/du bulletin d’informations en raison d’un problème connu. Vous pouvez atténuer la détection de grands volumes de contenu de l’expéditeur en bloc/bulletin d’informations en sélectionnant la zone Filtrer les envois de courrier électronique case activée lorsque vous créez la stratégie. Vous pouvez également modifier une stratégie existante pour activer cette fonctionnalité.

Classifieurs de sécurité de contenu basés sur des modèles de langage volumineux

La conformité des communications comprend également un ensemble de classifieurs Azure AI pour les communications Microsoft 365 Copilot, Teams et Viva Engage qui s’exécutent sur des modèles de langage volumineux (LLM) et sont très précis. Les messages contenant trois mots ou plus peuvent être évalués par ces classifieurs et si la gravité évaluée est de 4 ou plus, le message est affiché sous forme d’alerte avec une colonne Gravité ajoutée au tableau de bord Alertes pour faciliter la hiérarchisation des alertes. Les enquêteurs peuvent également trier et filtrer sur la colonne Gravité .

Remarque

La colonne Gravité s’affiche uniquement si la correspondance de stratégie provient de l’un des classifieurs répertoriés dans le tableau ci-dessous. Pour tous les autres classifieurs, la colonne est vide.

Le tableau suivant décrit les classifieurs :

| Classifieur | Description |

|---|---|

| Haïr | La haine désigne tout contenu qui attaque ou utilise un langage péjoratif ou discriminatoire faisant référence à une personne ou à un groupe d’identité en fonction de certains attributs différenciants de ces groupes, y compris, mais sans s’y limiter, la race, l’ethnicité, la nationalité, l’identité et l’expression de genre, l’orientation sexuelle, la religion, l’immigration status, la capacité status, l’apparence personnelle et la taille du corps. |

| Sexuel | L’expression sexuelle décrit le langage relatif aux organes anatomiques et aux organes génitaux, aux relations amoureuses, aux actes présentés en termes érotiques ou affectueux, à la grossesse, aux actes sexuels physiques, y compris ceux qui sont présentés comme une agression ou un acte violent sexuel forcé contre sa volonté, la prostitution, la pornographie et les abus. |

| Violence | La violence décrit le langage lié aux actions physiques visant à blesser, blesser, endommager ou tuer quelqu’un ou quelque chose ; décrit les armes, les armes et les entités connexes, telles que les fabricants, les associations, la législation, etc. |

| Automutilation | L’automutilation décrit le langage lié aux actions physiques visant à blesser, blesser, endommager le corps ou se tuer. |

En savoir plus sur Azure AI Sécurité du Contenu

Limitations

- Seules les charges de travail Microsoft 365 Copilot, Teams et Viva Engage sont prises en charge.

- Seuls les messages contenant cinq mots ou plus sont évalués. Les pièces jointes et les images OCR ne sont pas évaluées.

- Les transcriptions de réunion Teams ne sont pas évaluées.

- La boucle de commentaires n’est pas encore prise en charge pour envoyer des éléments mal classés à Microsoft

- Le nombre maximal de caractères pris en charge par message est de 10 000.

- En savoir plus sur les langues prises en charge

Détecter les interactions d’IA génératives à risque

La conformité des communications détecte les contenus dangereux générés par l’utilisateur et générés par l’IA dans les applications et les services. Cela inclut l’évaluation des invites utilisateur envoyées aux services d’IA générative et l’inclusion de contenu texte connu qui peut être sensible à votre organization.

Le tableau suivant décrit les classifieurs.

| Classifieur | Description |

|---|---|

| Bouclier d’invite | Détecte les attaques d’entrée utilisateur contradictoires telles que les attaques par injection d’invite utilisateur (jailbreak). Les attaques par injection d’invite utilisateur exploitent délibérément les vulnérabilités du système pour provoquer un comportement non autorisé à partir du modèle de langage volumineux. |

| Matériel protégé | Détecte le contenu texte connu qui peut être protégé en vertu des lois sur le droit d’auteur ou la personnalisation. La détection de l’affichage de contenu protégé dans les réponses d’IA génératives garantit la conformité aux lois sur la propriété intellectuelle et maintient l’originalité du contenu. |

Pour plus d’informations, consultez En savoir plus sur Azure AI Sécurité du Contenu.

Reconnaissance optique des caractères

Remarque

Microsoft Purview inclut des paramètres OCR (préversion) pour les Gestion des risques internes Microsoft Purview, les Protection contre la perte de données Microsoft Purview, la gestion de la perte de données Microsoft Purview et l’étiquetage automatique. Vous pouvez utiliser les paramètres OCR (préversion) pour fournir des fonctionnalités d’analyse d’image pour ces solutions et technologies. La conformité des communications a sa propre fonctionnalité d’analyse OCR intégrée, comme décrit dans cette section, et ne prend pas en charge les paramètres OCR (préversion) pour l’instant.

Configurez des stratégies de conformité de communication intégrées ou personnalisées pour analyser et identifier le texte imprimé ou manuscrit à partir d’images qui peuvent être inappropriés dans votre organization. Azure Cognitive Services intégré et la prise en charge de la numérisation optique pour l’identification du texte dans les images aident les analystes et les enquêteurs à détecter et à agir sur les cas où une conduite inappropriée peut être manquée dans des communications principalement non textuelles.

Vous pouvez activer la reconnaissance optique de caractères (OCR) dans de nouvelles stratégies à partir de modèles ou de stratégies personnalisées, ou mettre à jour les stratégies existantes pour étendre la prise en charge du traitement des images incorporées et des pièces jointes. Lorsqu’elle est activée dans une stratégie créée à partir d’un modèle de stratégie, l’analyse automatique est prise en charge pour les images incorporées ou jointes dans les e-mails et les messages de conversation Microsoft Teams. Pour les images incorporées dans les fichiers de document, l’analyse OCR n’est pas prise en charge. Pour les stratégies personnalisées, un ou plusieurs paramètres conditionnels associés à des mots clés, des classifieurs pouvant être entraînés ou des types d’informations sensibles doivent être configurés dans la stratégie pour permettre la sélection de l’analyse OCR.

Les images de 100 Ko à 4 Mo dans les formats d’image suivants sont analysées et traitées :

- .jpg/.jpeg (groupe conjoint d’experts photographiques)

- .png (graphiques réseau portables)

- .bmp (bitmap)

- .tiff (format de fichier image de balise)

Lors de l’examen des correspondances de stratégie en attente pour les stratégies avec la reconnaissance optique de caractères activée, les images identifiées et mises en correspondance avec les conditions de stratégie sont affichées en tant qu’éléments enfants pour les alertes associées. Vous pouvez afficher l’image d’origine pour évaluer le texte identifié en contexte avec le message d’origine. La disponibilité des images détectées avec des alertes peut prendre jusqu’à 48 heures.

Choisir des conditions pour vos stratégies

Les conditions que vous choisissez pour une stratégie s’appliquent aux communications provenant à la fois de la messagerie électronique et de sources tierces dans votre organization (Bloomberg instantanée, par exemple).

À ce stade, les noms de condition que vous choisissez varient selon que vous créez une stratégie ou une stratégie existante :

Pour les nouvelles stratégies, nous vous recommandons d’utiliser le générateur de conditions. Le générateur de conditions prend en charge l’opérateur OR , qui vous permet de combiner plusieurs conditions dans la même stratégie pour créer des conditions composées avec les opérateurs AND, OR et NOT. Cela vous permet de répondre à des scénarios complexes pour vos exigences de conformité uniques. Si vous créez une stratégie avec un modèle, la conformité des communications utilise automatiquement le générateur de conditions. En savoir plus sur le générateur de conditions

Remarque

Toutes les exceptions dans le générateur de conditions sont remplacées par une condition NOT. Vous devez inclure la condition NOT dans un groupe imbriqué.

Pour les stratégies existantes, utilisez les noms de condition répertoriés dans la première colonne du tableau ci-dessous.

Conseil

Pour gagner du temps, vous pouvez tester certaines conditions avant de créer votre stratégie.

Noms des conditions pour les stratégies existantes et nouvelles

Le tableau suivant répertorie les noms des conditions à utiliser pour les stratégies existantes et les nouvelles stratégies (à l’aide du générateur de conditions). Il indique également comment utiliser chaque condition.

| Nom de la condition pour les stratégies existantes | Nom de la condition pour les nouvelles stratégies | Comment utiliser cette condition ? |

|---|---|---|

| Le contenu correspond à l’un de ces classifieurs | Le contenu correspond aux classifieurs pouvant être entraînés | Appliquez à la stratégie quand des classifieurs pouvant être entraînés sont inclus ou exclus dans un message. Certains classifieurs sont prédéfinis dans votre organization, et les classifieurs personnalisés doivent être configurés séparément avant d’être disponibles pour cette condition. Pour les stratégies existantes, un seul classifieur pouvant être formé peut être défini comme condition dans une stratégie. Si vous utilisez le générateur de conditions pour une nouvelle stratégie, vous n’êtes pas limité à un seul classifieur pouvant être formé. Pour plus d’informations sur la configuration des classifieurs pouvant être entraînés, consultez En savoir plus sur les classifieurs pouvant être entraînés. |

| Le contenu contient l’un de ces types d’informations sensibles | Le contenu contient des types d’informations sensibles | Appliquer à la stratégie lorsque des types d’informations sensibles sont inclus ou exclus dans un message. Chaque type d’informations sensibles que vous choisissez est appliqué séparément et un seul de ces types d’informations sensibles doit s’appliquer pour que la stratégie s’applique au message. Pour plus d’informations sur les types d’informations sensibles personnalisés, consultez En savoir plus sur les types d’informations sensibles. |

|

Un message est reçu de l’un de ces domaines Le message n’est reçu d’aucun de ces domaines |

Le domaine de l’expéditeur est | Appliquez la stratégie pour inclure ou exclure des domaines spécifiques dans les messages reçus. Veillez à utiliser la syntaxe suivante lors de la saisie de texte conditionnel : -Entrez chaque domaine et séparez plusieurs domaines par une virgule. - N’incluez pas d’espaces entre les éléments séparés par une virgule. -Supprimez tous les espaces de début et de fin. Chaque domaine entré est appliqué séparément, un seul domaine doit s’appliquer pour que la stratégie s’applique au message. Si vous souhaitez utiliser Message reçu à partir de l’un de ces domaines pour rechercher des messages provenant de domaines spécifiques, vous devez combiner cette condition avec une autre condition telle que Message contient l’un de ces mots, ou le contenu correspond à l’un de ces classifieurs, ou vous pouvez obtenir des résultats inattendus. Pour les stratégies existantes, si vous souhaitez analyser tous les e-mails, mais que vous souhaitez exclure les messages d’un domaine spécifique qui n’ont pas besoin d’être examinés (bulletins d’informations, annonces, etc.), vous devez configurer qu’un message n’est reçu d’aucune de ces conditions de domaines qui exclut le domaine (exemple « contoso.com,wingtiptoys.com »). |

|

Le message est envoyé à l’un de ces domaines Le message n’est envoyé à aucun de ces domaines |

Le domaine du destinataire est | Appliquez la stratégie pour inclure ou exclure des domaines spécifiques dans les messages envoyés. Veillez à utiliser la syntaxe suivante lors de la saisie de texte conditionnel : -Entrez chaque domaine et séparez plusieurs domaines par une virgule. - N’incluez pas d’espaces entre les éléments séparés par une virgule. -Supprimez tous les espaces de début et de fin. Chaque domaine est appliqué séparément ; Un seul domaine doit s’appliquer pour que la stratégie s’applique au message. Pour les stratégies existantes, si vous souhaitez exclure tous les e-mails envoyés à deux domaines spécifiques, configurez la condition Message n’est envoyé à aucun de ces domaines avec les deux domaines (exemple « contoso.com,wingtiptoys.com »). |

|

Le message est reçu de l’une de ces adresses e-mail externes Le message n’est reçu d’aucune de ces adresses e-mail externes |

L’expéditeur est | Appliquez la stratégie pour inclure ou exclure les messages reçus ou non reçus à partir d’adresses e-mail externes spécifiques (exemple someone@outlook.com). Utilisez cette condition pour détecter uniquement les messages qui proviennent de l’extérieur du organization (messages qui traversent le pare-feu). Veillez à utiliser la syntaxe suivante lors de la saisie d’adresses e-mail : - Entrez chaque adresse e-mail et séparez plusieurs adresses e-mail par une virgule. - N’incluez pas d’espaces entre les adresses e-mail séparées par une virgule. - Supprimez tous les espaces de début et de fin. - Supprimer les guillemets simples ou les guillemets doubles |

|

Le message est envoyé à l’une de ces adresses e-mail externes Le message n’est envoyé à aucune de ces adresses e-mail externes |

Le destinataire est | Appliquez la stratégie pour inclure ou exclure les messages envoyés ou non envoyés à des adresses e-mail externes spécifiques (exemple someone@outlook.com). Utilisez cette condition pour détecter uniquement les messages envoyés en dehors du organization (messages qui traversent le pare-feu). Veillez à utiliser la syntaxe suivante lors de la saisie d’adresses e-mail : - Entrez chaque adresse e-mail et séparez plusieurs adresses e-mail par une virgule. - N’incluez pas d’espaces entre les adresses e-mail séparées par une virgule. - Supprimez tous les espaces de début et de fin. - Supprimer les guillemets simples ou les guillemets doubles |

|

Le message est classé avec l’une de ces étiquettes Le message n’est classé avec aucune de ces étiquettes |

Des étiquettes de rétention sont appliquées aux messages | Pour appliquer la stratégie lorsque certaines étiquettes de rétention sont incluses ou exclues dans un message. Les étiquettes de rétention doivent être configurées séparément et les étiquettes configurées sont choisies dans le cadre de cette condition. Chaque étiquette que vous choisissez est appliquée séparément (une seule de ces étiquettes doit s’appliquer pour que la stratégie s’applique au message). Pour plus d’informations sur les étiquettes de rétention, consultez En savoir plus sur les stratégies de rétention et les étiquettes de rétention. |

|

Le message contient l’un de ces mots Le message ne contient aucun de ces mots |

Le message contient des mots ou des expressions | Pour appliquer la stratégie lorsque certains mots ou expressions sont inclus ou exclus dans un message. Veillez à utiliser la syntaxe suivante lors de la saisie de texte conditionnel : - Supprimez tous les espaces de début et de fin. - Ajoutez des guillemets avant et après chaque mot clé ou phrase clé. - Séparez chaque mot clé ou expression clé par une virgule. - N’incluez pas d’espaces entre les éléments séparés par une virgule. Exemple: « banquier »,"délit d’initié »,"confidentiel 123 » Chaque mot ou expression que vous entrez est appliqué séparément (un seul mot doit s’appliquer pour que la stratégie s’applique au message). Pour plus d’informations sur la saisie des mots ou des expressions, voir la section suivante Matching words and phrases to emails or attachments. |

|

La pièce jointe contient l’un de ces mots Pièce jointe ne contient aucun de ces mots |

La pièce jointe contient des mots ou des expressions | Pour appliquer la stratégie lorsque certains mots ou expressions sont inclus ou exclus dans une pièce jointe de message (par exemple, un document Word). Veillez à utiliser la syntaxe suivante lors de la saisie de texte conditionnel : - Supprimez tous les espaces de début et de fin. - Ajoutez des guillemets avant et après chaque mot clé ou phrase clé. - Séparez chaque mot clé ou expression clé par une virgule. - N’incluez pas d’espaces entre les éléments séparés par une virgule. Exemple: « banquier »,"délit d’initié »,"confidentiel 123 » Chaque mot ou expression que vous entrez est appliqué séparément (un seul mot doit s’appliquer pour que la stratégie s’applique à la pièce jointe). Pour plus d’informations sur la saisie des mots ou des expressions, voir la section suivante Matching words and phrases to emails or attachments. |

|

La pièce jointe est l’un de ces types de fichiers Pièce jointe ne correspond à aucun de ces types de fichiers |

L’extension de fichier pièce jointe est | Pour placer dans l’étendue des communications qui incluent ou excluent des types spécifiques de pièces jointes, entrez les extensions de fichier (telles que .exe ou .pdf). Si vous souhaitez inclure ou exclure plusieurs extensions de fichier, entrez les types de fichiers séparés par une virgule (exemple .exe,.pdf,.zip). N’incluez pas d’espaces entre les éléments séparés par une virgule. Une seule extension de pièce jointe doit correspondre pour que la stratégie s’applique. |

|

La taille du message est supérieure à La taille du message n’est pas supérieure à |

La taille du message est égale ou supérieure à | Pour passer en revue les messages en fonction d’une certaine taille, utilisez ces conditions pour spécifier la taille maximale ou minimale d’un message avant d’être soumis à révision. Par exemple, pour une stratégie existante, si vous spécifiez La taille du message est supérieure> à1,0 Mo, tous les messages de 1,01 Mo et plus sont susceptibles d’être examinés. Vous pouvez choisir des octets, kilo-octets, mégaoctets ou gigaoctets pour cette condition. |

|

La pièce jointe est plus grande que La pièce jointe n’est pas plus grande que |

La taille de la pièce jointe est égale ou supérieure à | Pour passer en revue les messages en fonction de la taille de leurs pièces jointes, spécifiez la taille maximale ou minimale d’une pièce jointe avant que le message et ses pièces jointes soient soumis à révision. Par exemple, pour une stratégie existante, si vous spécifiez Pièce jointe supérieure> à2,0 Mo, tous les messages avec des pièces jointes de 2,01 Mo et plus sont susceptibles d’être examinés. Vous pouvez choisir des octets, kilo-octets, mégaoctets ou gigaoctets pour cette condition. |

Importante

Si une condition inclut une liste, n’incluez pas d’espaces entre les éléments de liste. Par exemple, entrez « biais, harcèlement » au lieu de « biais, harcèlement ».

Correspondance de mots et expressions avec des courriers électroniques ou des pièces jointes

Chaque mot que vous entrez et séparez par une virgule est appliqué séparément (un seul mot doit s’appliquer pour que la condition de stratégie s’applique à l’e-mail ou à la pièce jointe). Par exemple, utilisons la condition Message contient l’un de ces mots avec les mots clés « banquier », « confidentiel » et « délit d’initié » séparés par une virgule (banquier, confidentiel, « délit d’initié »). La politique s’applique à tous les messages qui incluent le mot « banquier », « confidentiel » ou l’expression « délit d’initié ». Un seul de ces mots ou expression doit être présent pour que cette condition de stratégie s’applique. Les mots du message ou de la pièce jointe doivent correspondre exactement à ce que vous entrez.

Importante

Lors de l’importation d’un fichier de dictionnaire personnalisé, chaque mot ou expression doit être séparé par un retour chariot et sur une ligne distincte. Par exemple :

banquier

confidentiel

Initiés

Pour analyser les mêmes mots clés dans les e-mails et les pièces jointes, créez un dictionnaire mot clé personnalisé pour les termes que vous souhaitez analyser. Cette configuration de stratégie identifie les mots clés définis qui apparaissent dans le message électronique OU dans la pièce jointe de l’e-mail. L’utilisation des paramètres de stratégie conditionnelle standard (Message contient l’un de ces mots et Pièce jointe contient l’un de ces mots) pour identifier les termes dans les messages et dans les pièces jointes nécessite que les termes soient présents dans le message et la pièce jointe.

Utiliser le générateur de conditions pour créer des conditions complexes (nouvelles stratégies)

Si vous souhaitez créer des conditions imbriquées ou utiliser l’opérateur OR en plus de l’opérateur AND dans les nouvelles stratégies, utilisez le générateur de conditions. Pour utiliser plusieurs opérateurs ( AND et OR) dans la même condition, vous devez créer un groupe distinct pour chaque opérateur. Pour créer un groupe, sélectionnez Ajouter un groupe.

Remarque

Pour utiliser le générateur de conditions, vous devez d’abord vous inscrire. Pour ce faire, dans la section Conditions , au-dessus du générateur de conditions existant, activez l’option Générateur de conditions. Toutefois, si vous créez une stratégie à l’aide d’un modèle, vous n’êtes pas obligé de choisir le générateur de conditions. La conformité des communications utilise automatiquement le générateur de conditions pour les nouvelles stratégies basées sur des modèles.

Toutes les exceptions dans le générateur de conditions sont remplacées par une condition NOT. Par exemple, le générateur de conditions existant inclut le message n’est reçu d’aucun de ces domaines . Cette condition a été renommée domaine de l’expéditeur se trouve dans le générateur de conditions. Par conséquent, pour générer le message n’est reçu d’aucune de ces conditions de domaines dans le générateur de conditions, utilisez la condition Domaine de l’expéditeur est avec la condition NOT . Vous devez inclure la condition NOT dans un groupe imbriqué.

Remarque

Vous pouvez utiliser des conditions avec des classifieurs pouvant être entraînés et des types d’informations sensibles comme exception à l’aide de la condition NOT dans un groupe imbriqué, mais mot clé mise en surbrillance n’est pas disponible dans ce cas.

Pour faciliter l’affichage d’un résumé d’une condition complexe qui inclut plusieurs opérateurs/groupes AND et OR , le générateur de conditions inclut également une vue récapitulative simplifiée de la condition. Pour afficher le résumé d’une condition que vous avez générée, activez l’option Résumé rapide .

Pour voir les scénarios d’utilisation de conditions dans des stratégies, consultez Scénarios d’utilisation de conditions dans les stratégies de conformité des communications.

Pourcentage de révision

Si vous souhaitez réduire la quantité de contenu à réviser, vous pouvez spécifier un pourcentage de toutes les communications régies par une stratégie de conformité des communications. Un échantillon aléatoire de contenu est sélectionné à partir du pourcentage total de contenu qui correspond aux conditions de stratégie choisies. Si vous souhaitez que les réviseurs examinent tous les éléments, vous pouvez configurer 100 % dans une stratégie de conformité des communications.

Filtrer les envois d’e-mails

Utilisez le paramètre Filtrer les envois d’e-mails pour exclure les messages envoyés à partir des services d’envoi d’e-mails. Les messages qui correspondent aux conditions que vous spécifiez ne génèrent pas d’alertes. Cela inclut les e-mails en bloc, tels que les bulletins d’informations, le courrier indésirable, l’hameçonnage et les programmes malveillants. Lorsque cette option est sélectionnée, vous pouvez afficher un rapport qui répertorie les expéditeurs d’e-mails en bloc qui ont été filtrés. Les rapports sont conservés pendant 60 jours.

Remarque

La liste des expéditeurs est filtrée avant l’analyse du contenu afin qu’il puisse y avoir des expéditeurs qui ne correspondent pas aux conditions de contenu (il peut y avoir des expéditeurs supplémentaires dans le rapport).

Ce paramètre est activé par défaut pour les nouvelles stratégies. Si le paramètre Filtrer les explosions de courrier électronique est désactivé pour les stratégies existantes, une recommandation est générée pour activer le paramètre.

Stratégies d’alerte

Après avoir configuré une stratégie, une stratégie d’alerte correspondante est automatiquement créée et des alertes sont générées pour les messages qui correspondent aux conditions définies dans la stratégie. La création d’une stratégie peut prendre jusqu’à 24 heures pour recevoir des alertes à partir d’indicateurs d’activité. Par défaut, tous les déclencheurs d’alerte correspondant à une stratégie se voient attribuer un niveau de gravité moyen dans la stratégie d’alerte associée. Des alertes sont générées pour une stratégie de conformité des communications une fois que le niveau de seuil du déclencheur d’agrégation est atteint dans la stratégie d’alerte associée. Une notification par e-mail unique est envoyée toutes les 24 heures pour toutes les alertes, quel que soit le nombre de messages individuels qui correspondent aux conditions de stratégie. Par exemple, Contoso a une stratégie de contenu inappropriée activée et pour le 1er janvier, 100 correspondances de stratégie ont généré six alertes. Une seule notification par e-mail pour les six alertes est envoyée à la fin du 1er janvier.

Pour les stratégies de conformité des communications, les valeurs de stratégie d’alerte suivantes sont configurées par défaut :

| Déclencheur de stratégie d’alerte | Valeur par défaut |

|---|---|

| Agrégation | Agrégation simple |

| Seuil | Par défaut : 4 activités Minimum : 3 activités Maximum : 2 147 483 647 activités |

| Fenêtre | Valeur par défaut : 60 minutes Minimum : 60 minutes Maximum : 10 000 minutes |

Remarque

Les paramètres de déclencheur de seuil de stratégie d’alerte pour les activités prennent en charge une valeur minimale de 3 ou plus pour les stratégies de conformité des communications.

Vous pouvez modifier les paramètres par défaut des déclencheurs sur le nombre d’activités, la période des activités et pour des utilisateurs spécifiques dans les stratégies d’alerte dans la page Stratégies d’alerte dans Microsoft Purview.

Modifier le niveau de gravité d’une stratégie d’alerte

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution De conformité des communications .

- Sélectionnez Stratégies dans le volet de navigation de gauche.

- Sélectionnez Office 365 alerte dans la page Stratégies pour ouvrir la page Stratégies d’alertes.

- Cochez la case pour la stratégie de conformité des communications que vous souhaitez mettre à jour, puis sélectionnez Modifier la stratégie.

- Sous l’onglet Description , sélectionnez la liste déroulante Gravité pour configurer le niveau d’alerte de stratégie.

- Sélectionnez Enregistrer pour appliquer le nouveau niveau de gravité à la stratégie.

- Sélectionnez Fermer.