Considérations relatives à DSPM pour les protections de conformité et de sécurité des données & ia pour Copilot

Guide de gestion des licences Microsoft 365 pour la sécurité & la conformité

Quand vous comprenez comment utiliser Gestion de la posture de sécurité des données Microsoft Purview (DSPM) pour l’IA et d’autres fonctionnalités pour gérer la sécurité des données et les protections de conformité pour les Microsoft 365 Copilot et Microsoft 365 Copilot Chat, utilisez les informations détaillées suivantes pour connaître les conditions préalables, considérations et exemptions qui peuvent s’appliquer à votre organization. Pour Microsoft 365 Copilot et Microsoft 365 Copilot Chat, veillez à les lire conjointement avec les exigences Microsoft 365 Copilot et la protection des données d’entreprise dans Microsoft 365 Copilot et Microsoft Copilot 365 Conversation.

Pour obtenir des informations sur les licences permettant d’utiliser ces fonctionnalités pour Copilot, consultez les liens de description des licences et du service en haut de la page. Pour plus d’informations sur les licences pour Copilot, consultez la description du service pour Microsoft 365 Copilot.

Gestion de la posture de sécurité des données pour l’IA conditions préalables et considérations

Pour la plupart, Gestion de la posture de sécurité des données pour l’IA est facile à utiliser et explicite, vous guidant à travers les conditions préalables et les rapports et stratégies préconfigurés. Utilisez cette section pour compléter ces informations et fournir des détails supplémentaires dont vous pourriez avoir besoin.

Prérequis pour Gestion de la posture de sécurité des données pour l’IA

Pour utiliser Gestion de la posture de sécurité des données pour l’IA à partir du portail Microsoft Purview ou du portail de conformité Microsoft Purview, vous devez disposer des prérequis suivants :

Vous disposez des autorisations appropriées.

Requis pour la surveillance des interactions avec Copilot :

Les utilisateurs se voient attribuer une licence pour Microsoft 365 Copilot.

L’audit Microsoft Purview est activé pour votre organization. Bien qu’il s’agisse de la valeur par défaut, vous pouvez case activée les instructions pour Activer ou désactiver l’audit.

Requis pour surveiller les interactions avec les sites d’IA générative tiers :

Les appareils sont intégrés à Microsoft Purview, requis pour :

- Visibilité des informations sensibles partagées avec des sites d’IA générative tiers. Par exemple, un utilisateur colle des numéros de carte de crédit dans ChatGPT.

- Application de stratégies DLP de point de terminaison pour avertir ou empêcher les utilisateurs de partager des informations sensibles avec des sites d’IA générative tiers. Par exemple, un utilisateur identifié comme à risque élevé dans La protection adaptative est bloqué avec l’option de remplacement lorsqu’il colle des numéros de carte de crédit dans ChatGPT.

L’extension de navigateur Microsoft Purview est déployée pour les utilisateurs et nécessaire pour découvrir les visites de sites sur des sites d’IA générative tiers.

Vous trouverez plus d’informations sur les conditions préalables à l’audit, à l’intégration des appareils et à l’extension de navigateur dans Gestion de la posture de sécurité des données pour l’IA section Vue d’ensemble>Prise en main.

Pour obtenir la liste des applications IA tierces actuellement prises en charge, consultez Sites IA pris en charge par Microsoft Purview pour les protections de conformité et de sécurité des données.

Remarque

Bien que les unités administratives soient prises en charge pour les rapports et l’Explorateur d’activités dans Gestion de la posture de sécurité des données Microsoft Purview pour l’IA, elles ne sont pas prises en charge pour les stratégies en un clic. Cela signifie qu’un administrateur affecté à une unité administrative spécifique verra les résultats uniquement pour les utilisateurs de cette unité administrative affectée, mais peut créer des stratégies pour tous les utilisateurs.

Stratégies en un clic à partir de Gestion de la posture de sécurité des données pour l’IA

Une fois les stratégies par défaut créées, vous pouvez les afficher et les modifier à tout moment à partir de leurs zones de solution respectives dans le portail. Par exemple, vous souhaitez étendre les stratégies à des utilisateurs spécifiques pendant le test ou aux besoins de l’entreprise. Vous souhaitez également ajouter ou supprimer des classifieurs utilisés pour détecter les informations sensibles. Utilisez la page Stratégies pour accéder rapidement à l’emplacement approprié dans le portail.

Si vous supprimez l’une des stratégies, leur status dans la page Stratégies affiche PendingDeletion et continue à s’afficher comme créées dans leurs cartes de recommandation respectives jusqu’à ce que le processus de suppression soit terminé.

Pour les étiquettes de confidentialité et leurs stratégies, affichez-les et modifiez-les indépendamment de Gestion de la posture de sécurité des données pour l’IA, en accédant à Information Protection dans le portail. Pour plus d’informations, utilisez les liens de configuration dans Étiquettes et stratégies par défaut pour protéger vos données.

Pour plus d’informations sur les actions DLP prises en charge et sur les plateformes qui les prennent en charge, consultez les deux premières lignes du tableau des activités de point de terminaison que vous pouvez surveiller et prendre des mesures.

Pour les stratégies par défaut qui utilisent la protection adaptative, cette fonctionnalité est activée si elle n’est pas déjà activée, en utilisant les niveaux de risque par défaut pour tous les utilisateurs et groupes afin d’appliquer dynamiquement des actions de protection. Pour plus d’informations, consultez Configuration rapide

Remarque

Les stratégies par défaut créées alors que Gestion de la posture de sécurité des données pour l’IA était en préversion et nommées Microsoft Purview Hub IA ne seront pas modifiées. Par exemple, les noms de stratégie conservent leur préfixe Microsoft Hub IA.

Stratégies par défaut pour la découverte des données à l’aide de Gestion de la posture de sécurité des données pour l’IA

Stratégie DLP : DSPM pour l’IA : Détecter les informations sensibles ajoutées aux sites IA

Cette stratégie détecte le contenu sensible collé ou chargé dans Microsoft Edge, Chrome et Firefox sur des sites IA. Cette stratégie couvre tous les utilisateurs et groupes de votre organisation en mode audit uniquement.

Stratégie de gestion des risques internes : DSPM pour l’IA - Détecter quand les utilisateurs visitent des sites IA

Détecte quand les utilisateurs utilisent un navigateur pour visiter des sites IA.

Stratégie de gestion des risques internes : DSPM pour l’IA - Détecter l’utilisation risquée de l’IA

Cette stratégie permet de calculer le risque utilisateur en détectant les invites et les réponses à risque dans Microsoft 365 Copilot et d’autres applications d’IA générative.

Stratégie de gestion des risques internes : DSPM pour l’IA - Comportement contraire à l’éthique dans Copilot

Cette stratégie détecte les informations sensibles dans les invites et les réponses dans Microsoft 365 Copilot. Cette stratégie couvre tous les utilisateurs et groupes de votre organization.

Stratégies par défaut de la sécurité des données pour vous aider à protéger les données sensibles utilisées dans l’IA générative

DSPM de stratégie DLP pour l’IA - Bloquer les informations sensibles des sites IA

Cette stratégie utilise la protection adaptative pour donner un bloc avec remplacement aux utilisateurs à risque élevé qui tentent de coller ou de charger des informations sensibles dans d’autres applications IA dans Edge, Chrome et Firefox. Cette stratégie couvre tous les utilisateurs et groupes de votre organisation en mode test.

Protection des informations

Cette option crée des étiquettes de confidentialité par défaut et des stratégies d’étiquette de confidentialité.

Si vous avez déjà configuré les étiquettes de confidentialité et leurs stratégies, cette configuration est ignorée.

Événements de l’Explorateur d’activités

Utilisez les informations suivantes pour vous aider à comprendre les événements que vous pouvez voir dans l’Explorateur d’activités à partir de Gestion de la posture de sécurité des données pour l’IA. Les références à un site d’IA générative peuvent inclure des Microsoft 365 Copilot, des Microsoft 365 Copilot Chat et d’autres copilotes Microsoft, ainsi que des sites IA tiers.

| Événement | Description |

|---|---|

| Interaction de l’IA | L’utilisateur a interagi avec un site d’IA générative. Les informations détaillées incluent les invites et les réponses. Pour Microsoft 365 Copilot et Microsoft 365 Copilot Chat, cet événement nécessite l’activation de l’audit. |

| Visite du site web de l’IA | L’utilisateur a parcouru un site d’IA générative. |

| Correspondance de règle DLP | Une règle de protection contre la perte de données a été mise en correspondance lorsqu’un utilisateur interagissait avec un site d’IA générative Inclut DLP pour Microsoft 365 Copilot. |

| Types d’informations sensibles | Des types d’informations sensibles ont été trouvés lorsqu’un utilisateur interagitait avec un site d’IA générative. Pour Microsoft 365 Copilot et Microsoft 365 Copilot Chat, cet événement nécessite l’activation de l’audit. |

L’événement d’interaction IA n’affiche pas toujours le texte de l’invite et de la réponse Copilot. Parfois, l’invite et la réponse couvrent des entrées consécutives. D’autres scénarios peuvent être les suivants :

- Copilot pour Word, lorsqu’un utilisateur sélectionne m’inspirer pour un document existant, aucune invite ne s’affiche

- Copilot pour Word, lorsqu’un document n’a pas de contenu ou n’a pas de contenu, mais n’est pas enregistré, aucune invite ou réponse n’est affichée

- Copilot pour Excel, lorsqu’un utilisateur demande à générer des insights sur les données, aucune invite ou réponse n’est affichée

- Copilot pour Excel, lorsqu’un utilisateur demande à mettre en surbrillance les cellules ou le format, aucune invite ou réponse n’est affichée

- Copilot pour PowerPoint, lorsqu’une présentation n’est pas enregistrée, aucune invite ou réponse n’est affichée

- Copilot pour Teams, aucune invite n’est affichée

- Copilot pour Whiteboard, aucune invite ou réponse n’est affichée

- Copilot pour Forms, aucune invite ou réponse n’est affichée

L’événement Types d’informations sensibles détectés n’affiche pas le niveau de risque utilisateur.

Considérations relatives à la protection des informations pour Copilot

Microsoft 365 Copilot et Microsoft 365 Copilot Chat ont la possibilité d’accéder aux données stockées dans votre client Microsoft 365, y compris aux boîtes aux lettres dans Exchange Online et aux documents dans SharePoint ou OneDrive.

En plus d’accéder au contenu Microsoft 365, Copilot peut également utiliser le contenu du fichier spécifique sur lequel vous travaillez dans le contexte d’une session d’application Office, quel que soit l’emplacement de stockage de ce fichier. Par exemple, le stockage local, les partages réseau, le stockage cloud ou une clé USB. Lorsque des fichiers sont ouverts par un utilisateur au sein d’une application, l’accès est souvent appelé données en cours d’utilisation.

Avant de déployer des licences pour Copilot, veillez à connaître les détails suivants qui vous aident à renforcer vos solutions de protection des données :

Si le contenu accorde à un utilisateur les droits d’utilisation d’AFFICHER, mais pas EXTRACT :

- Lorsqu’un utilisateur a ouvert ce contenu dans une application, il ne peut pas utiliser Copilot.

- Copilot ne résume pas ce contenu, mais peut le référencer avec un lien afin que l’utilisateur puisse ensuite ouvrir et afficher le contenu en dehors de Copilot.

Vous pouvez également empêcher Copilot de résumer les fichiers étiquetés (chiffrés ou non) identifiés par une stratégie de protection contre la perte de données Microsoft Purview. Copilot ne résume pas ce contenu, mais peut le référencer avec un lien afin que l’utilisateur puisse ensuite ouvrir et afficher le contenu en dehors de Copilot.

Tout comme vos applications Office, Copilot peut accéder aux étiquettes de confidentialité à partir de votre organization, mais pas d’autres organisations. Pour plus d’informations sur la prise en charge de l’étiquetage au sein des organisations, consultez Prise en charge des utilisateurs externes et du contenu étiqueté.

Un paramètre PowerShell avancé pour les étiquettes de confidentialité peut empêcher les applications Office d’envoyer du contenu à certaines expériences connectées, notamment Microsoft 365 Copilot.

Copilot ne peut pas accéder aux documents non ouverts dans SharePoint et OneDrive lorsqu’ils sont étiquetés et chiffrés avec des autorisations définies par l’utilisateur. Copilot peut accéder à ces documents pour un utilisateur lorsqu’il est ouvert dans l’application (données en cours d’utilisation).

Copilot ne peut pas accéder aux documents non ouverts dans SharePoint qui ont été configurés avec une étiquette de confidentialité par défaut qui étend les autorisations SharePoint aux documents téléchargés.

Les étiquettes de confidentialité appliquées aux groupes et aux sites (également appelées « étiquettes de conteneur ») ne sont pas héritées par les éléments de ces conteneurs. Par conséquent, les éléments n’affichent pas leur étiquette de conteneur dans Copilot et ne peuvent pas prendre en charge l’héritage des étiquettes de confidentialité. Par exemple, les messages de conversation de canal Teams qui sont résumés à partir d’une équipe étiquetée confidentiel n’affichent pas cette étiquette pour le contexte de confidentialité dans Microsoft 365 Copilot Chat. De même, le contenu des listes et pages de site SharePoint n’affiche pas l’étiquette de confidentialité de leur étiquette de conteneur.

Si vous utilisez des paramètres de bibliothèque de gestion des droits relatifs à l’information (IRM) SharePoint qui empêchent les utilisateurs de copier du texte, n’oubliez pas que les droits d’utilisation sont appliqués lorsque les fichiers sont téléchargés et non lorsqu’ils sont créés ou chargés sur SharePoint. Si vous ne souhaitez pas que Copilot résume ces fichiers lorsqu’ils sont au repos, utilisez des étiquettes de confidentialité qui appliquent le chiffrement sans le droit d’utilisation EXTRACT.

Contrairement à d’autres scénarios d’étiquetage automatique, une étiquette héritée lorsque vous créez du contenu remplace une étiquette de priorité inférieure qui a été appliquée manuellement.

Lorsqu’une étiquette de confidentialité héritée ne peut pas être appliquée, le texte n’est pas ajouté à l’élément de destination. Par exemple :

- L’élément de destination est en lecture seule

- L’élément de destination est déjà chiffré et l’utilisateur ne dispose pas des autorisations nécessaires pour modifier l’étiquette (nécessite des droits d’utilisation EXPORT ou FULL CONTROL)

- L’étiquette de confidentialité héritée n’est pas publiée sur l’utilisateur

Si un utilisateur demande à Copilot de créer du contenu à partir d’éléments étiquetés et chiffrés, l’héritage des étiquettes n’est pas pris en charge lorsque le chiffrement est configuré pour les autorisations définies par l’utilisateur ou si le chiffrement a été appliqué indépendamment de l’étiquette. L’utilisateur ne pourra pas envoyer ces données à l’élément de destination.

Étant donné que le chiffrement à double clé (DKE) est destiné à vos données les plus sensibles soumises aux exigences de protection les plus strictes, Copilot ne peut pas accéder à ces données. Par conséquent, les éléments protégés par DKE ne seront pas retournés par Copilot, et si un élément DKE est ouvert (données en cours d’utilisation), vous ne pourrez pas utiliser Copilot dans l’application.

Les étiquettes de confidentialité qui protègent les réunions et les conversations Teams ne sont actuellement pas reconnues par Copilot. Par exemple, les données retournées à partir d’une conversation de réunion ou d’une conversation de canal n’affichent pas d’étiquette de confidentialité associée, la copie des données de conversation ne peut pas être empêchée pour un élément de destination et l’étiquette de confidentialité ne peut pas être héritée. Cette limitation ne s’applique pas aux invitations, réponses et événements de calendrier qui sont protégés par des étiquettes de confidentialité.

Pour Microsoft 365 Copilot Chat (anciennement appelé Business Chat, Conversation fondée sur Graph et Microsoft 365 Chat) :

- Quand une étiquette de confidentialité est appliquée aux invitations à la réunion, l’étiquette est appliquée au corps de l’invitation à la réunion, mais pas aux métadonnées, telles que la date et l’heure, ou aux destinataires. Par conséquent, les questions basées uniquement sur les métadonnées retournent des données sans l’étiquette. Par exemple, « Quelles réunions ai-je le lundi ? » Les questions qui incluent le corps de la réunion, telles que l’ordre du jour, retournent les données telles qu’elles sont étiquetées.

- Si le contenu est chiffré indépendamment de son étiquette de confidentialité appliquée et que ce chiffrement n’accorde pas les droits d’utilisation EXTRACT à l’utilisateur (mais inclut le droit d’utilisation VIEW), le contenu peut être retourné par Copilot et donc envoyé à un élément source. Exemple de cas où cette configuration peut se produire si un utilisateur a appliqué des restrictions Office à partir de la Gestion des droits relatifs à l’information lorsqu’un document est étiqueté « Général » et que cette étiquette n’applique pas de chiffrement.

- Quand une étiquette de confidentialité est appliquée au contenu retourné, les utilisateurs ne voient pas l’option Modifier dans Outlook , car cette fonctionnalité n’est actuellement pas prise en charge pour les données étiquetées.

- Si vous utilisez les fonctionnalités d’extension qui incluent les plug-ins et le connecteur Microsoft Graph, les étiquettes de confidentialité et le chiffrement appliqués à ces données à partir de sources externes ne sont pas reconnus par Microsoft 365 Copilot Chat. La plupart du temps, cette limitation ne s’applique pas, car il est peu probable que les données prennent en charge les étiquettes de confidentialité et le chiffrement, bien que les données Power BI soient une exception. Vous pouvez toujours déconnecter les sources de données externes à l’aide de la Centre d’administration Microsoft 365 pour désactiver ces plug-ins pour les utilisateurs et déconnecter les connexions qui utilisent un connecteur API Graph.

Exceptions spécifiques à l’application :

Microsoft 365 Copilot pour Outlook : vous devez disposer d’une version minimale d’Outlook pour utiliser Microsoft 365 Copilot pour les éléments chiffrés dans Outlook :

- Outlook (Classique) pour Windows : à compter de la version 2408 dans le canal actuel et le canal Entreprise mensuel

- Outlook pour Mac : version 16.86.609+

- Outlook pour iOS : version 4.2420.0+

- Outlook pour Android : version 4.2420.0 et ultérieures

- Outlook sur le web : Oui

- Nouvel Outlook pour Windows : Oui

Microsoft 365 Copilot pour Edge, Microsoft 365 Copilot pour Windows : sauf si la protection contre la perte de données (DLP) est utilisée dans Edge, Copilot peut référencer du contenu chiffré à partir de l’onglet de navigateur actif dans Edge lorsque ce contenu n’accorde pas les droits d’utilisation EXTRACT à l’utilisateur. Par exemple, le contenu chiffré provient de Office sur le Web ou de Outlook pour le Web.

Une étiquette existante sera-t-elle remplacée pour l’héritage des étiquettes de confidentialité ?

Résumé des résultats lorsque Copilot applique automatiquement une protection avec héritage d’étiquette de confidentialité :

| Étiquette existante | Remplacer par l’héritage des étiquettes de confidentialité |

|---|---|

| Appliqué manuellement, priorité inférieure | Oui |

| Appliqué manuellement, priorité plus élevée | Non |

| Application automatique, priorité inférieure | Oui |

| Application automatique, priorité plus élevée | Non |

| Étiquette par défaut de la stratégie, priorité inférieure | Oui |

| Étiquette par défaut de la stratégie, priorité plus élevée | Non |

| Étiquette de confidentialité par défaut pour une bibliothèque de documents, priorité inférieure | Oui |

| Étiquette de confidentialité par défaut pour une bibliothèque de documents, priorité plus élevée | Non |

Copilot respecte la protection existante avec le droit d’utilisation EXTRACT

Bien que vous ne connaissiez peut-être pas très bien les droits d’utilisation individuels pour le contenu chiffré, ils sont là depuis longtemps. De Windows Server Rights Management à Active Directory Rights Management, à la version cloud qui est devenue Azure Information Protection avec le service Azure Rights Management.

Si vous avez déjà reçu un e-mail « Ne pas transférer », il utilise des droits d’utilisation pour vous empêcher de transférer l’e-mail une fois que vous avez été authentifié. Comme pour les autres droits d’utilisation groupés qui correspondent à des scénarios métier courants, un e-mail Ne pas transférer accorde aux destinataires des droits d’utilisation qui contrôlent ce qu’ils peuvent faire avec le contenu, et il n’inclut pas le droit d’utilisation FORWARD. En plus de ne pas transférer, vous ne pouvez pas imprimer cet e-mail Ne pas transférer ou copier du texte à partir de celui-ci.

Le droit d’utilisation qui accorde l’autorisation de copier du texte est EXTRACT, avec le nom plus convivial et commun de Copy. C’est ce droit d’utilisation qui détermine si Copilot peut afficher du texte à l’utilisateur à partir de contenu chiffré.

Remarque

Étant donné que le droit d’utilisation Contrôle total (OWNER) inclut tous les droits d’utilisation, EXTRACT est automatiquement inclus avec contrôle total.

Lorsque vous utilisez le portail Microsoft Purview ou le portail de conformité Microsoft Purview pour configurer une étiquette de confidentialité pour appliquer le chiffrement, le premier choix consiste à attribuer les autorisations maintenant ou à laisser les utilisateurs attribuer les autorisations. Si vous attribuez maintenant, vous configurez les autorisations en sélectionnant un niveau d’autorisation prédéfini avec un groupe prédéfini de droits d’utilisation, par exemple Co-Author ou Réviseur. Vous pouvez également sélectionner des autorisations personnalisées dans lesquelles vous pouvez sélectionner individuellement les droits d’utilisation disponibles.

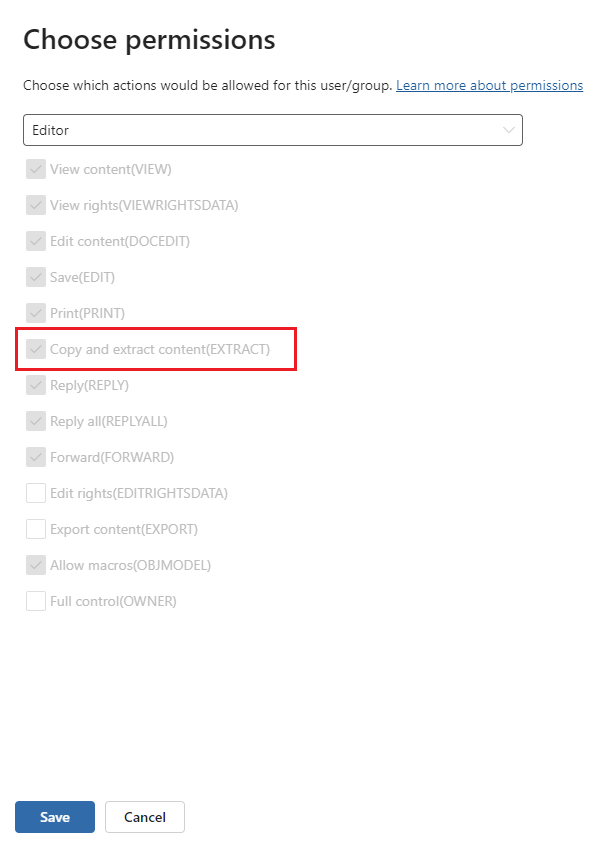

Dans le portail Microsoft Purview, le droit d’utilisation EXTRACT s’affiche sous la forme Copier et extraire du contenu(EXTRACT). Par exemple, le niveau d’autorisation par défaut sélectionné est Rédacteur, où vous voyez Copier et extraire du contenu(EXTRACT) est inclus. Par conséquent, le contenu protégé par cette configuration de chiffrement peut être retourné par Copilot :

Si vous sélectionnez Personnalisé dans la zone de liste déroulante, puis Contrôle total (PROPRIÉTAIRE) dans la liste, cette configuration accorde également le droit d’utilisation EXTRACT.

Remarque

La personne qui applique le chiffrement a toujours le droit d’utilisation EXTRACT, car elle est propriétaire de Rights Management. Ce rôle spécial inclut automatiquement tous les droits d’utilisation et d’autres actions, ce qui signifie que le contenu qu’un utilisateur a chiffré lui-même peut toujours lui être retourné par Microsoft 365 Copilot et Microsoft 365 Copilot Chat. Les restrictions d’utilisation configurées s’appliquent aux autres personnes autorisées à accéder au contenu.

Sinon, si vous sélectionnez la configuration de chiffrement pour permettre aux utilisateurs d’attribuer des autorisations, pour Outlook, cette configuration inclut des autorisations prédéfinies pour Ne pas transférer et Chiffrer uniquement. L’option Encrypt-Only, contrairement à Ne pas transférer, inclut le droit d’utilisation EXTRACT.

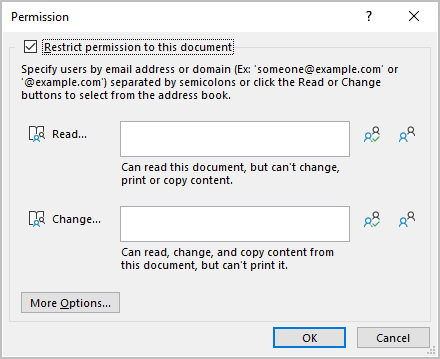

Lorsque vous sélectionnez des autorisations personnalisées pour Word, Excel et PowerPoint, les utilisateurs sélectionnent leurs propres autorisations dans l’application Office lorsqu’ils appliquent l’étiquette de confidentialité. Il existe actuellement deux versions de la boîte de dialogue. Dans l’ancienne version, ils sont informés que, parmi les deux sélections, Read n’inclut pas l’autorisation de copier le contenu, contrairement à Change . Ces références à copier font référence au droit d’utilisation EXTRACT. Si l’utilisateur sélectionne Plus d’options, il peut ajouter le droit d’utilisation EXTRACT à Lecture en sélectionnant Autoriser les utilisateurs disposant d’un accès en lecture à copier du contenu.

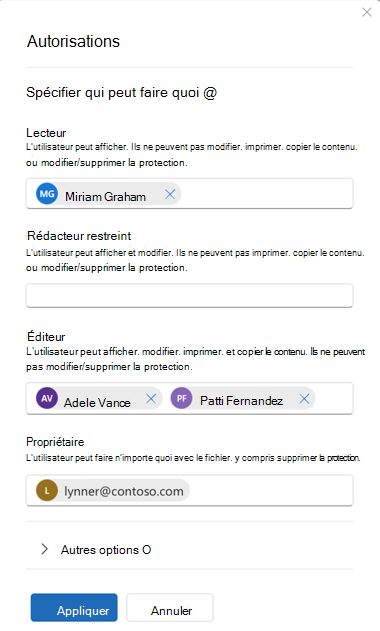

Dans la dernière version de la boîte de dialogue, Lecture et modification est remplacé par des niveaux d’autorisation où les descriptions indiquant que la copie d’état n’est pas autorisée n’incluent pas le droit d’utilisation EXTRACT. Les niveaux d’autorisation qui incluent EXTRACT sont Rédacteur et Propriétaire. Par exemple :

Conseil

Si vous devez case activée si un document que vous êtes autorisé à afficher inclut le droit d’utilisation EXTRACT, ouvrez-le dans l’application Windows Office et personnalisez la barre status pour afficher les autorisations. Sélectionnez l’icône en regard du nom de l’étiquette de confidentialité pour afficher Mon autorisation. Affichez la valeur de Copy, qui correspond au droit d’utilisation EXTRACT, et vérifiez si elle affiche Oui ou Non.

Pour les e-mails, si les autorisations ne sont pas affichées en haut du message dans Outlook pour Windows, sélectionnez la bannière d’informations avec le nom de l’étiquette, puis sélectionnez Afficher l’autorisation.

Copilot respecte le droit d’utilisation EXTRACT pour un utilisateur, mais il a été appliqué au contenu. La plupart du temps, lorsque le contenu est étiqueté, les droits d’utilisation accordés à l’utilisateur correspondent à ceux de la configuration de l’étiquette de confidentialité. Toutefois, il existe certaines situations qui peuvent entraîner une différence entre les droits d’utilisation du contenu et la configuration d’étiquette appliquée :

- L’étiquette de confidentialité est appliquée une fois que les droits d’utilisation sont déjà appliqués

- Les droits d’utilisation sont appliqués après l’application d’une étiquette de confidentialité

Pour plus d’informations sur la configuration d’une étiquette de confidentialité pour le chiffrement, consultez Restreindre l’accès au contenu à l’aide d’étiquettes de confidentialité pour appliquer le chiffrement.

Pour plus d’informations techniques sur les droits d’utilisation, consultez Configurer des droits d’utilisation pour Azure Information Protection.

Considérations relatives à la gestion de la conformité pour Copilot

La gestion de la conformité pour les interactions avec Copilot s’étend à Word, Excel, PowerPoint, Outlook, Teams, Loop et Pages Copilot, Whiteboard, OneNote et Microsoft 365 Copilot Chat (anciennement Business Chat, conversation fondée sur Graph et Microsoft 365 Chat).

Remarque

La gestion de la conformité pour Microsoft 365 Copilot Chat inclut des invites et des réponses à partir du web public lorsque les utilisateurs sont connectés et sélectionnent l’option Travailler plutôt que Web.

Les outils de conformité identifient les interactions Copilot sources par le nom de l’application. Par exemple, Copilot pour Word, Copilot pour Teams et Microsoft 365 Chat (pour Microsoft 365 Copilot Chat).

Avant que votre organization utilise Microsoft 365 Copilot et Microsoft 365 Copilot Chat, veillez à connaître les détails suivants pour prendre en charge vos solutions de gestion de la conformité :

Les données d’audit sont conçues à des fins de sécurité et de conformité des données et offrent une visibilité complète des interactions Copilot pour ces cas d’usage. Par exemple, pour découvrir les risques de surpartage des données ou pour collecter des interactions à des fins de conformité réglementaire ou à des fins juridiques. Il n’est pas destiné à être utilisé comme base pour les rapports d’utilisation de Copilot.

Remarque

Les métriques agrégées que vous générez sur ces données d’audit, telles que « nombre d’invites » ou « nombre d’utilisateurs actifs », peuvent ne pas être cohérentes avec les points de données correspondants dans les rapports d’utilisation Officiels de Copilot fournis par Microsoft. Microsoft ne peut pas fournir de conseils sur l’utilisation des données du journal d’audit comme base pour la création de rapports d’utilisation, et Microsoft ne peut pas non plus indiquer que les métriques d’utilisation agrégées basées sur les données du journal d’audit correspondent à des métriques d’utilisation similaires signalées dans d’autres outils.

Pour accéder à des informations précises sur l’utilisation de Copilot, utilisez l’un des rapports suivants : le rapport d’utilisation Microsoft 365 Copilot dans le Centre Administration Microsoft 365 ou le tableau de bord Copilot dans Viva Insights.

L’audit capture l’activité Copilot de la recherche, mais pas l’invite ou la réponse réelle de l’utilisateur. Pour obtenir ces informations, utilisez eDiscovery. Ou à partir de Gestion de la posture de sécurité des données Microsoft Purview pour l’IA, utilisez l’interaction IA à partir de la page Explorateur d’activités.

Administration modifications liées à l’audit de Copilot ne sont pas encore prises en charge.

Les informations d’identification de l’appareil ne sont actuellement pas incluses dans les détails de l’audit.

Les stratégies de rétention pour les interactions Copilot n’informent pas les utilisateurs lorsque les messages sont supprimés à la suite d’une stratégie de rétention.

Exceptions spécifiques à l’application :

-

Microsoft 365 Copilot pour Teams :

- Si les transcriptions sont désactivées, les fonctionnalités d’audit, d’eDiscovery et de rétention ne sont pas prises en charge

- Si les transcriptions sont référencées, cette action n’est pas capturée à des fins d’audit

- Par Microsoft 365 Copilot Chat, Copilot ne peut pas conserver en tant que pièces jointes cloud, fichiers référencés qu’il renvoie aux utilisateurs. Les fichiers référencés par les utilisateurs sont pris en charge pour être conservés en tant que pièces jointes cloud.