Examiner les activités de gestion des risques internes

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiels malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

L’examen des activités potentiellement risquées des utilisateurs est une première étape importante pour réduire les risques internes pour vos organization. Ces risques peuvent être des activités qui génèrent des alertes à partir de stratégies de gestion des risques internes. Ils peuvent également être des risques liés aux activités liées à la conformité qui sont détectés par les stratégies, mais qui ne créent pas immédiatement des alertes de gestion des risques internes pour les utilisateurs. Vous pouvez examiner ces types d’activités à l’aide des rapports d’activité utilisateur (préversion) ou avec le tableau de bord Alerte.

Conseil

Bien démarrer avec Microsoft Security Copilot pour explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Security Copilot dans Microsoft Purview.

Rapports d'activité des utilisateurs

Les rapports d’activité utilisateur vous permettent d’examiner les activités potentiellement risquées (pour des utilisateurs spécifiques et pour une période définie) sans avoir à affecter ces activités, temporairement ou explicitement, à une stratégie de gestion des risques internes. Pour créer et afficher des rapports d’activité utilisateur, accédez àRapports degestion des> risques internesRapports> d’activité utilisateur.

Tableau de bord d’alerte

Les alertes de gestion des risques internes sont générées automatiquement par des indicateurs de risque définis dans les stratégies de gestion des risques internes. Ces alertes donnent aux analystes de conformité et aux enquêteurs une vue d’ensemble des risques actuels status et permettent à vos organization de trier et de prendre des mesures pour les risques potentiels découverts. Par défaut, les stratégies génèrent un certain nombre d’alertes de gravité faible, moyenne et élevée, mais vous pouvez augmenter ou diminuer le volume d’alertes en fonction de vos besoins. En outre, vous pouvez configurer le seuil d’alerte pour les indicateurs de stratégie lors de la création d’une stratégie avec l’outil de création de stratégie.

Remarque

Pour toutes les alertes générées, la gestion des risques internes génère une seule alerte agrégée par utilisateur. Tous les nouveaux insights pour cet utilisateur sont ajoutés à la même alerte.

Regardez la vidéo Expérience de triage des alertes de gestion des risques internes pour obtenir une vue d’ensemble de la façon dont les alertes fournissent des détails, du contexte et du contenu associé pour les activités à risque, et comment rendre votre processus d’investigation plus efficace.

Importante

Si vos stratégies sont délimitées par une ou plusieurs unités administratives, vous pouvez uniquement voir les alertes pour les utilisateurs auxquels vous êtes limité. Par exemple, si une étendue administrative s’applique uniquement aux utilisateurs en Allemagne, vous pouvez uniquement voir les alertes pour les utilisateurs en Allemagne. Les administrateurs non restreints peuvent voir toutes les alertes pour tous les utilisateurs dans le organization.

Les administrateurs restreints ne peuvent pas accéder aux alertes pour les utilisateurs qui leur sont affectés via des groupes de sécurité ou des groupes de distribution ajoutés dans les unités administratives. Ces alertes utilisateur sont visibles uniquement par les administrateurs non restreints. Microsoft recommande d’ajouter des utilisateurs directement aux unités administratives pour s’assurer que leurs alertes sont également visibles par les administrateurs restreints auxquels des unités administratives sont affectées.

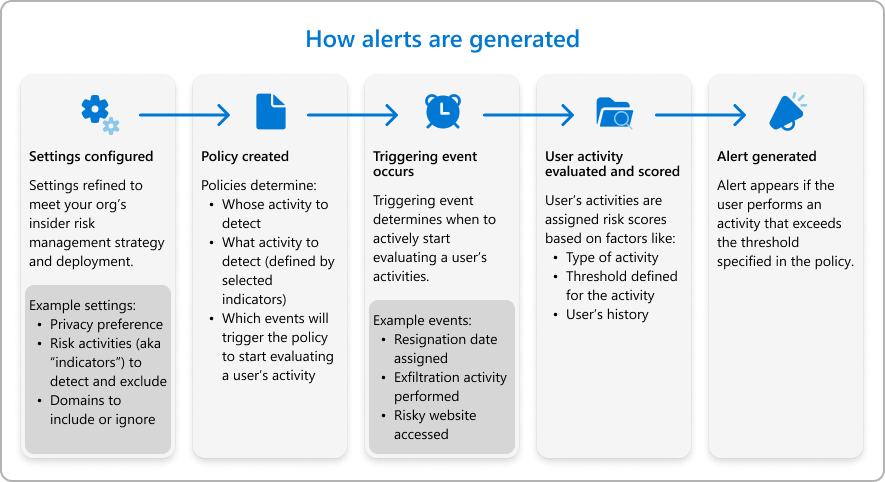

Comment les alertes sont générées

Le graphique suivant montre comment les alertes sont générées dans la gestion des risques internes.

Filtrer les alertes, enregistrer une vue d’un jeu de filtres, personnaliser des colonnes ou rechercher des alertes

Selon le nombre et le type de stratégies de gestion des risques internes actif au sein de votre organisation, il peut être difficile de réviser une grande file d’alertes. Pour vous aider à effectuer le suivi des alertes, vous pouvez :

- Filtrez les alertes par différents attributs.

- Enregistrez une vue d’un jeu de filtres à réutiliser ultérieurement.

- Afficher ou masquer des colonnes.

- Recherchez une alerte.

- Afficher les rapports d’alerte.

Filtrer les alertes

Sélectionnez Ajouter un filtre.

Sélectionnez un ou plusieurs des attributs suivants :

Attribut Description Activité qui a généré l’alerte Affiche la correspondance la plus risquée de l’activité et de la stratégie pendant la période d’évaluation de l’activité qui a conduit à la génération de l’alerte. Cette valeur peut être mise à jour au fil du temps. Motif du rejet de l’alerte Raison pour laquelle l’alerte a été ignorée. Affectée à Administrateur auquel l’alerte est affectée pour le triage (le cas échéant). Stratégie Nom de la stratégie. Facteur de risque Facteurs de risque qui aident à déterminer le risque de l’activité d’un utilisateur. Les valeurs possibles sont Activités d’exfiltration cumulatives, Activités incluent le contenu prioritaire, Activités de séquence, Activités incluent des domaines non autorisés, Membre d’un groupe d’utilisateurs prioritaire et Utilisateur potentiel à fort impact. Gravité Niveau de gravité du risque de l’utilisateur. Les options disponibles sont Élevée, Moyenneet Faible. État Statut de l’alerte. Les options sont Confirmé, Fermé, Révision requiseet Résolu. Heure détectée (UTC) Dates de début et de fin de la création de l’alerte. Le filtre recherche les alertes entre UTC 00:00 à la date de début et UTC 00:00 à la date de fin. Déclenchement d’un événement Événement qui a placé l’utilisateur dans l’étendue de la stratégie. L’événement de déclenchement peut changer au fil du temps. Les attributs que vous sélectionnez sont ajoutés à la barre de filtre.

Sélectionnez un attribut dans la barre de filtre, puis sélectionnez une valeur par laquelle filtrer. Par exemple, sélectionnez l’attribut Heure détectée (UTC), entrez ou sélectionnez les dates dans les champs Date de début et Date de fin , puis sélectionnez Appliquer.

Conseil

Si vous souhaitez recommencer à tout moment, sélectionnez Réinitialiser tout dans la barre de filtre.

Enregistrer une vue d’un jeu de filtres à réutiliser ultérieurement

Après avoir appliqué les filtres comme décrit dans la procédure précédente, sélectionnez Enregistrer, entrez un nom pour le jeu de filtres, puis sélectionnez Enregistrer.

Le jeu de filtres est ajouté en tant que carte. Il inclut un nombre qui indique le nombre d’alertes qui répondent aux critères du jeu de filtres.

Remarque

Vous pouvez enregistrer jusqu’à cinq jeux de filtres. Si vous avez besoin de supprimer un jeu de filtres, sélectionnez les points de suspension (trois points) dans le coin supérieur droit du carte, puis sélectionnez Supprimer.

Pour réappliquer un jeu de filtres enregistré, sélectionnez simplement le carte pour le jeu de filtres.

Afficher ou masquer des colonnes

Sur le côté droit de la page, sélectionnez Personnaliser les colonnes.

Activez ou désactivez la ou les cases à cocher pour les colonnes que vous souhaitez afficher ou masquer.

Les paramètres de colonne sont enregistrés entre les sessions et les navigateurs.

Rechercher des alertes

Utilisez le contrôle De recherche pour rechercher un nom d’utilisateur principal (UPN), un nom d’administrateur attribué ou un ID d’alerte.

Afficher les rapports d’alerte

Accédez àRapports>de gestion des> risques internesAlertes pour afficher les rapports sur les alertes générées, les alertes par région, les alertes par déclencheur d’événement, etc.

Triage des alertes

L’examen et l’action des alertes dans la gestion des risques internes comprennent les étapes suivantes :

- Passez en revue le tableau de bord d’alerte pour les alertes avec un status de révision des besoins. Filtrez par état d’alerte si nécessaire pour vous aider à localiser ces types d’alertes.

- Commencez par les alertes avec la gravité la plus élevée. Filtrez par gravité d’alerte si nécessaire pour vous aider à localiser ces types d’alertes.

- Sélectionnez une alerte pour découvrir plus d’informations et passer en revue les détails de l’alerte. Si nécessaire, utilisez l’Explorateur d’activités pour passer en revue une chronologie du comportement potentiellement risqué associé et identifier toutes les activités à risque pour l’alerte.

- Agir sur l’alerte. Vous pouvez confirmer et créer un cas pour l’alerte ou ignorer et résoudre l’alerte.

Chacune de ces étapes est décrite plus en détail dans cette section

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

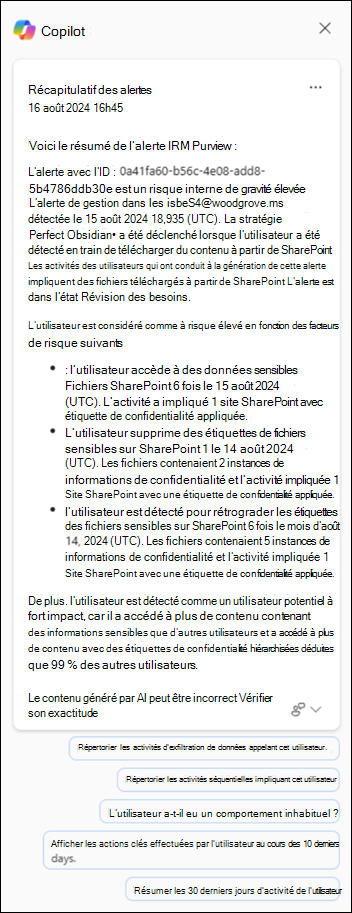

Utiliser Copilot pour résumer une alerte

Vous pouvez sélectionner Résumer avec Copilot ou l’icône Copilot pour résumer rapidement une alerte et hiérarchiser les alertes qui nécessitent une investigation plus approfondie. Vous pouvez résumer les alertes sélectionnées sans ouvrir l’alerte ou après avoir consulté les détails de l’alerte. Lorsque vous résumez une alerte avec Microsoft Copilot dans Microsoft Purview, un volet Copilot s’affiche sur le côté droit de l’écran avec un résumé de l’alerte.

Le résumé de l’alerte inclut tous les détails essentiels sur l’alerte, tels que la stratégie qui a été déclenchée, l’activité qui a généré l’alerte, l’événement déclencheur, l’utilisateur impliqué, sa dernière date de travail (le cas échéant), les attributs utilisateur clés et les principaux facteurs de risque de l’utilisateur. Copilot dans Microsoft Purview regroupe les informations relatives à l’utilisateur à partir de toutes ses alertes et stratégies dans l’étendue, et met l’accent sur les principaux facteurs de risque de l’utilisateur.

Les invites suggérées sont automatiquement répertoriées pour vous aider à affiner votre résumé et à fournir des insights supplémentaires sur les activités associées à l’alerte. Choisissez parmi les invites suggérées suivantes :

- Répertorie toutes les activités d’exfiltration de données impliquant cet utilisateur.

- Répertorier toutes les activités séquentielles impliquant cet utilisateur.

- L’utilisateur a-t-il eu un comportement inhabituel ?

- Afficher les actions clés effectuées par l’utilisateur au cours des 10 derniers jours.

- Résumez les 30 derniers jours d’activité de l’utilisateur.

Conseil

Vous pouvez également utiliser la version autonome de Microsoft Security Copilot pour examiner la gestion des risques internes, la protection contre la perte de données Microsoft Purview (DLP) et les alertes Microsoft Defender XDR.

Trier une alerte

Vous pouvez trier les alertes en accédant à la page Détails de l’alerte .

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Alertes dans le volet de navigation de gauche.

- Dans le tableau de bord Alertes, sélectionnez l’alerte que vous souhaitez trier.

- Dans la page Détails de l’alerte, vous pouvez consulter les informations relatives à l’alerte. Vous pouvez confirmer l’alerte et créer un cas, confirmer l’alerte et l’ajouter à un cas existant, ou ignorer l’alerte. Cette page inclut également les status actuelles pour l’alerte et le niveau de gravité de risque de l’alerte, répertorié comme Élevé, Moyen ou Faible. Le niveau de gravité peut augmenter ou diminuer au fil du temps si l’alerte n’est pas triée. Pour les faux positifs, vous pouvez sélectionner plusieurs alertes et les ignorer en bloc en sélectionnant Ignorer les alertes.

Section En-tête/résumé de la page Détails de l’alerte

Cette section de la page Détails de l’alerte contient des informations générales sur l’utilisateur et l’alerte. Ces informations sont disponibles pour le contexte lors de l’examen d’informations détaillées sur l’activité de gestion des risques détectée incluse dans l’alerte pour l’utilisateur :

- Activité qui a généré cette alerte : affiche l’activité potentiellement risquée et la correspondance de stratégie la plus haute pendant la période d’évaluation de l’activité qui a conduit à la génération de l’alerte.

- Événement déclencheur : affiche l’événement déclencheur le plus récent qui a invité la stratégie à commencer à attribuer des scores de risque à l’activité de l’utilisateur. Si vous avez configuré l’intégration avec la conformité des communications pour les fuites de données par les utilisateurs à risque ou les violations de stratégie de sécurité par des stratégies d’utilisateurs à risque , l’événement de déclenchement de ces alertes est limité à l’activité de conformité des communications.

- Détails de l’utilisateur : affiche des informations générales sur l’utilisateur affecté à l’alerte. Si l’anonymisation est activée, les champs nom d’utilisateur, adresse e-mail, alias et organization sont rendus anonymes.

- Historique des alertes utilisateur : affiche une liste d’alertes pour l’utilisateur au cours des 30 derniers jours. Inclut un lien permettant d’afficher l’historique complet des alertes de l’utilisateur.

Remarque

Lorsqu’un utilisateur est détecté comme un utilisateur potentiel à fort impact, ces informations sont mises en surbrillance dans l’en-tête d’alerte de la page Détails de l’utilisateur . Les détails de l’utilisateur incluent également un résumé avec les raisons pour lesquelles l’utilisateur a été détecté comme tel. Pour en savoir plus sur la définition d’indicateurs de stratégie pour les utilisateurs potentiels à fort impact, consultez Paramètres de gestion des risques internes.

Les alertes générées à partir de stratégies limitées aux seules activités qui incluent du contenu prioritaire incluent l’option Seule l’activité avec du contenu prioritaire a été notée pour cette notification d’alerte dans cette section.

Conseil

Pour obtenir une vue d’ensemble rapide d’une alerte, sélectionnez Résumer dans la page des détails de l’alerte. Lorsque vous sélectionnez Résumer, un volet Copilot s’affiche sur le côté droit de la page avec un résumé d’alerte. Le résumé de l’alerte inclut tous les détails essentiels sur l’alerte, tels que la stratégie qui a été déclenchée, l’activité qui a généré l’alerte, l’événement déclencheur, l’utilisateur impliqué, sa dernière date de travail (le cas échéant), les attributs utilisateur clés et les principaux facteurs de risque de l’utilisateur. Copilot dans Microsoft Purview regroupe les informations relatives à l’utilisateur à partir de toutes ses alertes et stratégies dans l’étendue, et met l’accent sur les principaux facteurs de risque de l’utilisateur. Vous pouvez également résumer l’alerte à partir de la file d’attente Alertes sans avoir à ouvrir l’alerte à l’aide de Copilot. Vous pouvez également utiliser la version autonome de Microsoft Security Copilot pour examiner la gestion des risques internes, la protection contre la perte de données Microsoft Purview (DLP) et les alertes Microsoft Defender XDR.

Onglet Tous les facteurs de risque

Cet onglet de la page Détails de l’alerte ouvre le résumé des facteurs de risque pour l’activité d’alerte de l’utilisateur. Les facteurs de risque peuvent vous aider à déterminer à quel point l’activité de gestion des risques de cet utilisateur est risquée pendant votre révision. Les facteurs de risque incluent des résumés pour :

- Principales activités d’exfiltration : affiche les activités d’exfiltration avec le nombre ou les événements les plus élevés pour l’alerte.

- Activités d’exfiltration cumulatives : affiche les événements associés aux activités d’exfiltration cumulatives.

- Séquences d’activités : affiche les activités potentiellement risquées détectées associées aux séquences de risques.

- Activité inhabituelle pour cet utilisateur : affiche des activités spécifiques pour l’utilisateur qui sont considérées comme potentiellement risquées, car elles sont inhabituelles et en rupture avec leurs activités typiques.

- Contenu prioritaire : affiche les activités potentiellement risquées associées au contenu prioritaire.

- Domaines non autorisés : affiche les activités potentiellement risquées pour les événements associés à des domaines non autorisés.

- Accès aux enregistrements d’intégrité : affiche les activités potentiellement risquées pour les événements associés à l’accès aux enregistrements d’intégrité.

- Utilisation risquée du navigateur : affiche les activités potentiellement risquées pour les événements associés à la navigation vers des sites web potentiellement inappropriés.

Avec ces filtres, vous voyez uniquement les alertes avec ces facteurs de risque, mais l’activité qui a généré une alerte peut ne pas appartenir à l’une de ces catégories. Par exemple, une alerte contenant des activités de séquence peut avoir été générée simplement parce que l’utilisateur a copié un fichier sur un périphérique USB.

Contenu détecté

Cette section de l’onglet Tous les facteurs de risque inclut le contenu associé aux activités à risque pour l’alerte et résume les événements d’activité par domaines clés. La sélection d’un lien d’activité ouvre l’Explorateur d’activités et affiche plus de détails sur l’activité.

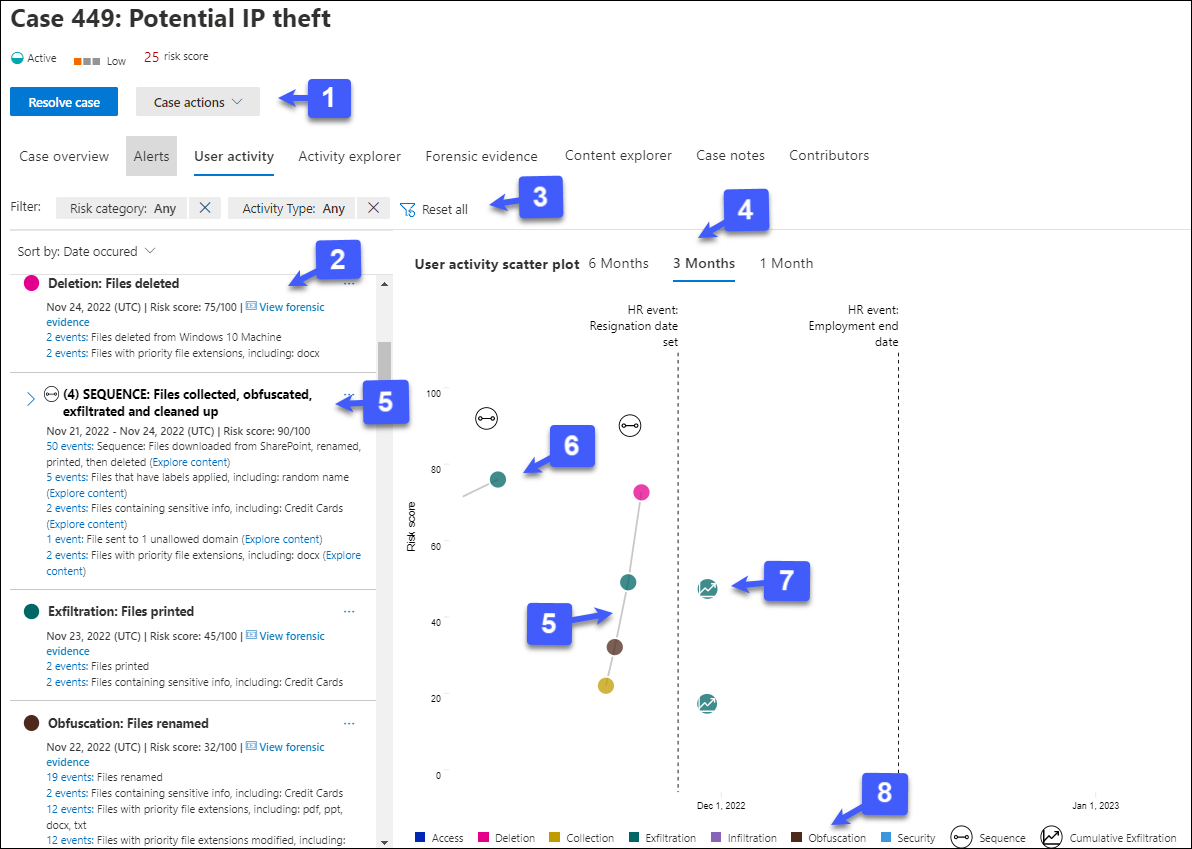

Onglet Activité de l’utilisateur

L’onglet Activité de l’utilisateur est l’un des outils les plus puissants pour l’analyse des risques internes et l’investigation des alertes et des cas dans la solution de gestion des risques internes. Cet onglet est structuré de façon à permettre une révision rapide de toutes les activités d’un utilisateur, y compris un chronologie historique de toutes les alertes, les détails de l’alerte, le score de risque actuel pour l’utilisateur et la séquence d’événements à risque.

Actions de cas : les options de résolution du cas se trouvent dans la barre d’outils d’action de cas. Lors de l’affichage dans un cas, vous pouvez résoudre un cas, envoyer une notification par e-mail à l’utilisateur ou remonter le cas pour une enquête sur les données ou l’utilisateur.

Chronologie des activités à risque : la chronologie complète de toutes les alertes à risque associées au cas est répertoriée, y compris tous les détails disponibles dans la bulle d’alerte correspondante.

Filtres et tri (préversion) :

- Catégorie de risque : Filtrez les activités selon les catégories de risque suivantes : Activités avec un score > de risque 15 (sauf dans une séquence) et Activités de séquence.

- Type d’activité : Filtrez les activités selon les types suivants : Accès, Suppression, Collection, Exfiltration, Infiltration, Obfuscation, Sécurité, Indicateur personnalisé, Évasion de défense, Escalade des privilèges, Risque de communication, Risque de compromission de l’utilisateur et Utilisation de l’IA.

- Trier par : répertoriez les chronologie d’activités potentiellement risquées par Date de survenue ou Score de risque.

Filtres de temps : par défaut, les trois derniers mois d’activités potentiellement risquées sont affichés dans le graphique d’activité utilisateur. Vous pouvez facilement filtrer l’affichage graphique en sélectionnant les onglets 6 mois, 3 mois ou 1 mois sur le graphique en bulles.

Séquence de risques : L’ordre chronologique des activités potentiellement risquées est un aspect important de l’examen des risques et l’identification de ces activités connexes est une partie importante de l’évaluation du risque global pour votre organization. Les activités d’alerte associées sont affichées avec des lignes de connexion pour mettre en évidence que ces activités sont associées à une zone de risque plus grande. Les séquences sont également identifiées dans cette vue par une icône positionnée sur les activités de séquence par rapport au score de risque pour la séquence. Pointez sur l’icône pour voir la date et l’heure de l’activité à risque associée à cette séquence. Cette vue des activités peut aider les enquêteurs littéralement à « connecter les points » pour les activités à risque qui auraient pu être vues comme des événements isolés ou ponctuels. Sélectionnez l’icône ou une bulle dans la séquence pour afficher les détails de toutes les activités à risque associées. Les détails sont les suivants :

- Nom de la séquence.

- Date ou Plage de dates de la séquence.

- Score de risque pour la séquence. Ce score est le score numérique de la séquence des niveaux de gravité de risque d’alerte combinés pour chaque activité associée dans la séquence.

- Nombre d’événements associés à chaque alerte dans la séquence. Des liens vers chaque fichier ou e-mail associé à chaque activité potentiellement à risque sont également disponibles.

- Afficher les activités dans l’ordre. Affiche la séquence sous la forme d’une ligne de mise en surbrillance sur le graphique en bulles et développe les détails de l’alerte pour afficher toutes les alertes associées dans la séquence.

Activité d’alerte à risque et détails : les activités potentiellement risquées sont visuellement affichées sous forme de bulles colorées dans le graphique d’activité de l’utilisateur. Des bulles sont créées pour différentes catégories de risques. Sélectionnez une bulle pour afficher les détails de chaque activité potentiellement risquée. Les détails sont les suivants :

- Date de l’activité de risque.

- Catégorie d’activité à risque. Par exemple, Email avec des pièces jointes envoyées en dehors des organization ou fichiers téléchargés à partir de SharePoint Online.

- Score de risque pour l’alerte. Ce score correspond au score numérique du niveau de gravité des risques d’alerte.

- Nombre d’événements associés à l’alerte. Des liens vers chaque fichier ou e-mail associé à l’activité à risque sont également disponibles.

Activités d’exfiltration cumulatives : sélectionnez cette option pour afficher un graphique visuel de la façon dont l’activité se crée au fil du temps pour l’utilisateur.

Légende de l’activité à risque : en bas du graphique d’activité utilisateur, une légende codée en couleur vous permet de déterminer rapidement la catégorie de risque pour chaque alerte.

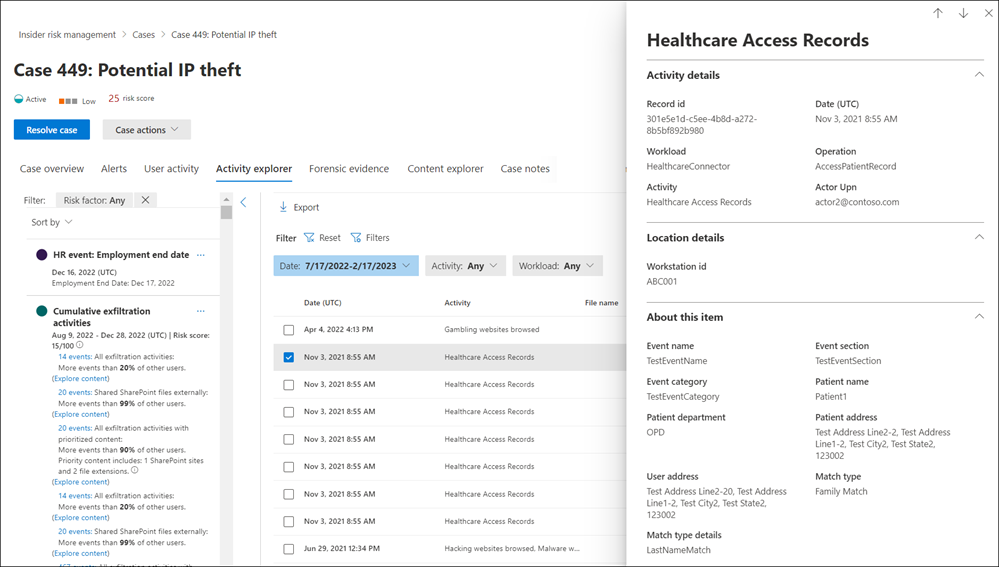

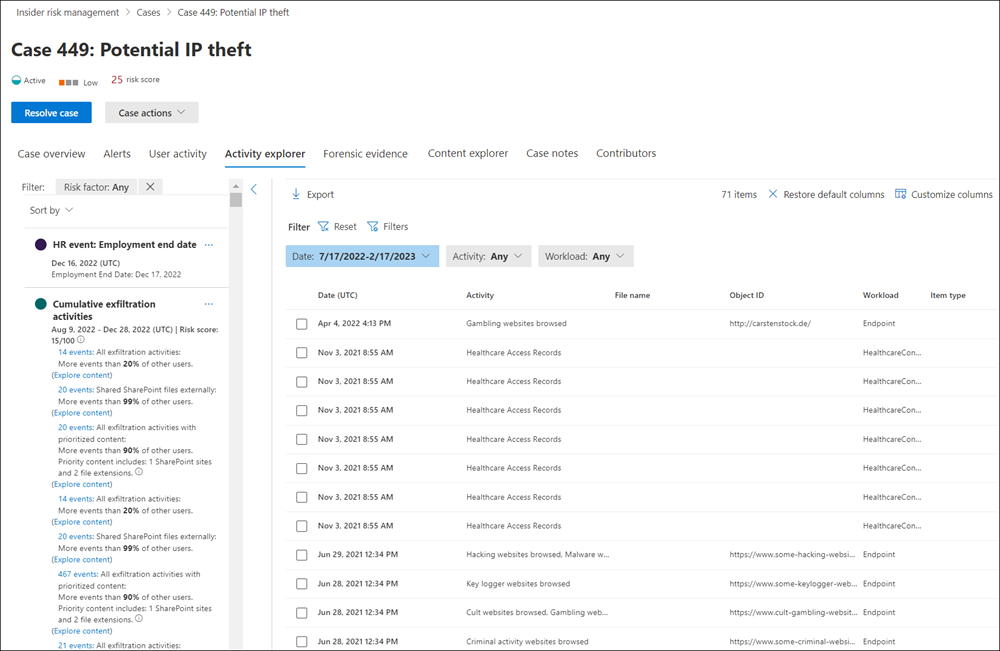

Onglet Explorateur d’activités

Remarque

L’Explorateur d’activités est disponible dans la zone de gestion des alertes pour les utilisateurs ayant déclenché des événements une fois cette fonctionnalité disponible dans votre organization.

L’Explorateur d’activités fournit aux enquêteurs et aux analystes des risques un outil d’analyse complet qui fournit des informations détaillées sur les alertes. Avec l’Explorateur d’activités, les réviseurs peuvent rapidement passer en revue une chronologie d’activité potentiellement à risque détectée et identifier et filtrer toutes les activités à risque associées aux alertes.

Utiliser l’Explorateur d’activités

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Alertes dans le volet de navigation de gauche.

- Dans le tableau de bord Alertes, sélectionnez l’alerte que vous souhaitez trier.

- Dans le volet de détails Alertes, sélectionnez Ouvrir la vue développée.

- Dans la page de l’alerte sélectionnée, sélectionnez l’onglet Explorateur d’activités .

Lors de l’examen des activités dans l’Explorateur d’activités, les enquêteurs et les analystes peuvent sélectionner une activité spécifique et ouvrir le volet détails de l’activité. Le volet affiche des informations détaillées sur l’activité que les enquêteurs et les analystes peuvent utiliser pendant le processus de triage des alertes. Des informations détaillées peuvent fournir un contexte pour l’alerte et aider à identifier l’étendue complète de l’activité à risque qui a déclenché l’alerte.

Lorsque vous sélectionnez les événements d’une activité dans le chronologie d’activité, le nombre d’activités affichées dans l’explorateur peut ne pas correspondre au nombre d’événements d’activité répertoriés dans le chronologie. Voici quelques exemples de raisons pour lesquelles cette différence peut se produire :

- Détection d’exfiltration cumulative : la détection d’exfiltration cumulative analyse les journaux des événements, mais applique un modèle qui inclut la déduplication d’activités similaires pour calculer le risque cumulé d’exfiltration. En outre, il peut également y avoir une différence dans le nombre d’activités potentiellement risquées affichées dans l’Explorateur d’activités si vous avez apporté des modifications à votre stratégie ou paramètres existants. Par exemple, si vous modifiez des domaines autorisés/non autorisés ou ajoutez de nouvelles exclusions de type de fichier après la création d’une stratégie et que des correspondances d’activité potentiellement risquées se sont produites, les activités de détection d’exfiltration cumulatives diffèrent des résultats avant que la stratégie ou les paramètres ne changent. Les totaux d’activité de détection d’exfiltration cumulés sont basés sur la configuration de la stratégie et des paramètres au moment du calcul et n’incluent pas les activités antérieures aux modifications de la stratégie et des paramètres.

- E-mails aux destinataires externes : une activité potentiellement risquée pour les e-mails envoyés à des destinataires externes se voit attribuer un score de risque basé sur le nombre d’e-mails envoyés, qui peut ne pas correspondre aux journaux des événements d’activité.

Séquences qui contiennent des événements exclus du scoring des risques

Une séquence peut contenir un ou plusieurs événements exclus du scoring des risques en fonction de la configuration de vos paramètres. Par exemple, votre organization peut utiliser le paramètre Exclusions globales pour exclure .png fichiers du scoring des risques, car .png fichiers ne sont normalement pas risqués. Mais un fichier .png peut être utilisé pour masquer une activité malveillante. Pour cette raison, si un événement exclu du scoring de risque fait partie d’une séquence en raison d’une activité d’obfuscation, l’événement est inclus dans la séquence, car il peut être intéressant dans le contexte de la séquence.

L’Explorateur d’activités affiche les informations suivantes pour les événements exclus par séquences :

- Si une séquence contient une étape où tous les événements sont exclus, l’insight inclut uniquement le nom et la date de l’activité. Sélectionnez le lien Afficher les événements exclus pour filtrer les événements exclus dans l’Explorateur d’activités. L’icône de nuage de points de l’activité utilisateur a un score de risque de 0 si tous les événements sont exclus.

- Si une séquence a un insight dans lequel certains événements sont exclus, les informations relatives aux événements non exclus s’affichent, mais le nombre d’événements n’inclut pas les événements exclus. Sélectionnez le lien Afficher les événements exclus pour filtrer les événements exclus dans l’Explorateur d’activités.

- Si vous sélectionnez un lien de séquence pour un insight, vous pouvez explorer la séquence d’événements dans le volet détails de l’activité, y compris tous les événements qui ont été exclus du scoring. Un événement exclu du scoring est marqué comme Exclu.

Filtrer les alertes dans l’Explorateur d’activités

Pour filtrer les alertes dans l’Explorateur d’activités pour les informations de colonne, sélectionnez Filtres. Vous pouvez filtrer les alertes par un ou plusieurs attributs répertoriés dans le volet d’informations de l’alerte. L’Explorateur d’activités prend également en charge les colonnes personnalisables pour aider les enquêteurs et les analystes à concentrer le tableau de bord sur les informations les plus importantes pour eux.

Utilisez les filtres Étendue d’activité, Facteur de risque et Révision status pour afficher et trier les activités et les insights pour les zones suivantes.

Étendue de l’activité : filtre toutes les activités notées pour l’utilisateur.

- Toutes les activités notées pour cet utilisateur

- Activité notée uniquement dans cette alerte

Facteur de risque : filtre l’activité du facteur de risque applicable à toutes les stratégies affectant des scores de risque Cela inclut toutes les activités de toutes les stratégies pour les utilisateurs dans l’étendue.

- Activité inhabituelle

- Inclut des événements avec du contenu prioritaire

- Inclut des événements avec un domaine non autorisé

- Activités de séquence

- Activités d’exfiltration cumulatives

- Activités d’accès aux enregistrements d’intégrité

- Utilisation risquée du navigateur

Vérifier status : filtre les status de révision de l’activité.

- tous

- Pas encore examiné (filtre toute activité faisant partie d’une alerte ignorée ou résolue)

Enregistrer une vue d’un filtre à réutiliser ultérieurement

Si vous créez un filtre et personnalisez les colonnes pour le filtre, vous pouvez enregistrer une vue de vos modifications afin que vous ou d’autres utilisateurs puissiez rapidement filtrer les mêmes modifications plus tard. Lorsque vous enregistrez une vue, vous enregistrez les filtres et les colonnes. Lorsque vous chargez la vue, elle charge les filtres et les colonnes enregistrés.

- Créez un filtre et personnalisez les colonnes.

Conseil

Si vous souhaitez recommencer à tout moment, sélectionnez Réinitialiser. Pour modifier les colonnes que vous avez personnalisées, sélectionnez Réinitialiser les colonnes.

- Lorsque vous avez le filtre comme vous le souhaitez, sélectionnez Enregistrer cet affichage, entrez un nom pour l’affichage, puis sélectionnez Enregistrer.

Remarque

La longueur maximale d’un nom d’affichage est de 40 caractères et vous ne pouvez pas utiliser de caractères spéciaux.

- Pour réutiliser l’affichage du filtre ultérieurement, sélectionnez Affichages, puis sélectionnez l’affichage que vous souhaitez ouvrir sous l’onglet Affichages recommandés (affiche les affichages les plus utilisés) ou l’onglet Affichages personnalisés (les filtres les plus fréquemment utilisés sont affichés en haut de la liste).

Lorsque vous sélectionnez une vue de cette façon, il réinitialise tous les filtres existants et les remplace par la vue que vous avez sélectionnée.

État de l’alerte et gravité

Remarque

Les limitations de gestion des risques internes déclenchent le traitement pour vous aider à protéger et à optimiser votre expérience d’examen et de révision des risques. Cette limitation protège contre les problèmes susceptibles d’entraîner une surcharge d’alertes de stratégie, telles que des connecteurs de données mal configurés ou des stratégies de protection contre la perte de données. Les signaux reçus au-delà des limites de limitation ne sont pas traités par la gestion des risques internes. En savoir plus sur les limites dans la gestion des risques internes.

Vous pouvez trier les alertes dans l’un des états suivants :

- Confirmé : alerte confirmée et affectée à un cas nouveau ou existant.

- Ignoré : alerte ignorée comme étant sans gravité dans le processus de triage. Vous pouvez fournir une raison pour le rejet de l’alerte et inclure des notes qui sont disponibles dans l’historique des alertes de l’utilisateur afin de fournir un contexte supplémentaire pour une référence ultérieure ou pour d’autres réviseurs. Les raisons peuvent être des activités attendues, des événements non impactants, en réduisant simplement le nombre d’activités d’alerte pour l’utilisateur ou une raison liée aux notes d’alerte. Les choix de classification des motifs incluent l’activité est attendue pour cet utilisateur, l’activité est suffisamment percutante pour que j’examine plus en détail et les alertes pour cet utilisateur contiennent trop d’activité.

- Révision requise : nouvelle alerte dans laquelle les actions de triage n’ont pas encore été effectuées.

- Résolu : alerte qui fait partie d’un cas fermé et résolu.

Les scores de risque d’alerte sont automatiquement calculés à partir de plusieurs indicateurs d’activité à risque. Ces indicateurs incluent le type d’activité à risque, le nombre et la fréquence de l’occurrence de l’activité, l’historique de l’activité à risque des utilisateurs et l’ajout de risques d’activité susceptibles d’accroître la gravité de l’activité potentiellement à risque. Le score de risque d’alerte détermine l’attribution par programme d’un niveau de gravité de risque pour chaque alerte et ne peut pas être personnalisé. Si les alertes restent nontriées et que les activités à risque continuent de s’accumuler dans l’alerte, le niveau de gravité du risque peut augmenter. Les analystes des risques et les enquêteurs peuvent utiliser la gravité des risques d’alerte pour faciliter le tri des alertes conformément aux stratégies et normes de risque de votre organization.

Les niveaux de gravité des risques d’alerte sont les suivants :

- Gravité élevée : les activités potentiellement risquées et les indicateurs de l’alerte posent un risque significatif. Les activités à risque associées sont graves, répétitives et étroitement liées à d’autres facteurs de risque importants.

- Gravité moyenne : les activités potentiellement risquées et les indicateurs de l’alerte posent un risque modéré. Les activités de risque associées sont modérées, fréquentes et présentent une corrélation avec d’autres facteurs de risque.

- Gravité faible : les activités potentiellement risquées et les indicateurs de l’alerte posent un risque mineur. Les activités à risque associées sont mineures, plus peu fréquentes et ne sont pas associées à d’autres facteurs de risque importants.

Ignorer plusieurs alertes (préversion)

Cela peut permettre aux analystes et aux enquêteurs d’ignorer immédiatement plusieurs alertes à la fois. L’option Ignorer la barre de commandes des alertes vous permet de sélectionner une ou plusieurs alertes avec un status d’examen Des besoins dans le tableau de bord et d’ignorer rapidement ces alertes comme étant sans gravité, le cas échéant, dans votre processus de triage. Vous pouvez sélectionner jusqu’à 400 alertes à ignorer simultanément.

Ignorer une alerte de risque interne

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Alertes dans le volet de navigation de gauche.

- Dans le tableau de bord Alertes, sélectionnez l’alerte (ou les alertes) qui a un status d’examen Des besoins.

- Dans la barre de commandes Alertes, sélectionnez Ignorer les alertes.

- Dans le volet détails Ignorer les alertes , passez en revue les détails de l’utilisateur et de la stratégie associés aux alertes sélectionnées.

- Sélectionnez Ignorer les alertes pour résoudre les alertes comme étant sans gravité.

Rapports pour les alertes

Pour afficher les rapports des alertes, accédez à la page Rapports . Chaque widget de rapport dans la page Rapports affiche des informations pour les 30 derniers jours :

- Nombre total d’alertes nécessitant une révision : le nombre total d’alertes nécessitant une révision et un tri sont répertoriées, y compris une répartition par gravité de l’alerte.

- Alertes ouvertes au cours des 30 derniers jours : nombre total d’alertes créées par la stratégie correspond au cours des 30 derniers jours, triées par niveau de gravité d’alerte élevé, moyen et faible.

-

Temps moyen de résolution des alertes : résumé des statistiques d’alerte utiles :

- Délai moyen de résolution des alertes de gravité élevée, indiqué en heures, jours ou mois.

- Délai moyen de résolution des alertes de gravité moyenne, indiqué en heures, jours ou mois.

- Délai moyen de résolution des alertes de faible gravité, indiqué en heures, jours ou mois.

Affecter une alerte

Si vous êtes administrateur et que vous êtes membre du groupe de rôles Insider Risk Management, Insider Risk Management Analysts ou Insider Risk Management Investigate, vous pouvez attribuer la propriété d’une alerte à vous-même ou à un utilisateur de gestion des risques internes avec l’un des mêmes rôles. Une fois qu’une alerte est affectée, vous pouvez également la réaffecter à un utilisateur disposant des mêmes rôles. Vous ne pouvez affecter une alerte qu’à un seul administrateur à la fois.

Remarque

Si vos stratégies sont délimitées par une ou plusieurs unités administratives, la propriété d’une alerte peut uniquement être attribuée aux utilisateurs de gestion des risques internes disposant des autorisations de groupe de rôles appropriées, et l’utilisateur mis en surbrillance dans l’alerte doit être dans l’étendue de l’unité d’administration. Par exemple, si une étendue administrative s’applique uniquement aux utilisateurs en Allemagne, l’utilisateur de gestion des risques internes peut uniquement voir les alertes pour les utilisateurs en Allemagne. Les administrateurs non restreints peuvent voir toutes les alertes pour tous les utilisateurs dans le organization.

Une fois qu’un administrateur est affecté, vous pouvez effectuer une recherche par administrateur.

Remarque

Les administrateurs contenus dans un groupe de sécurité Microsoft Entra ne sont pas pris en charge pour l’attribution d’alerte. Les administrateurs doivent être directement affectés à l’un des rôles requis.

Si vous utilisez un groupe personnalisé, assurez-vous que le groupe personnalisé contient le rôle Gestion des cas. Les groupes de rôles Analystes de gestion des risques internes et Enquêteurs en gestion des risques internes contiennent tous deux le rôle Gestion de cas , mais si vous utilisez un groupe personnalisé, vous devez ajouter explicitement le rôle gestion des cas au groupe.

Attribuer une alerte à partir du tableau de bord Alertes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Alertes dans le volet de navigation de gauche.

- Dans le tableau de bord Alertes, sélectionnez la ou les alertes que vous souhaitez attribuer.

- Dans la barre de commandes sur la file d’attente des alertes, sélectionnez Attribuer.

- Dans le volet Affecter un propriétaire sur le côté droit de l’écran, recherchez un administrateur disposant des autorisations appropriées, puis cochez la case pour cet administrateur.

- Sélectionnez Affecter.

Attribuer une alerte à partir de la page détails des alertes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Alertes dans le volet de navigation de gauche.

- Sélectionnez une alerte.

- Dans le volet d’informations de l’alerte, dans le coin supérieur droit de la page, sélectionnez Attribuer.

- Dans la liste Contacts suggérés , sélectionnez l’administrateur approprié.

Créer un cas pour une alerte

Vous pouvez créer un cas pour une alerte si vous souhaitez examiner plus en détail les activités potentiellement à risque.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sélectionnez Alertes dans le volet de navigation de gauche.

- Dans le tableau de bord Alertes, sélectionnez l’alerte pour laquelle vous souhaitez confirmer et créez un cas.

- Dans le volet Détails des alertes, sélectionnez Actions>Confirmer les alertes & créer un cas.

- Dans la boîte de dialogue Confirmer l’alerte et créer un cas de risque interne , entrez un nom pour le cas, sélectionnez les utilisateurs à ajouter en tant que contributeurs et ajoutez des commentaires le cas échéant. Les commentaires sont automatiquement ajoutés au cas en tant que note de cas.

- Sélectionnez Créer un cas pour créer un cas.

Une fois le cas créé, les enquêteurs et les analystes peuvent gérer et agir sur le cas. Pour plus d’informations, consultez l’article Cas de gestion des risques internes .

Bonnes pratiques pour la gestion du volume d’alertes

L’examen, l’examen et l’action sur les alertes internes potentiellement risquées sont des éléments importants de la réduction des risques internes dans votre organization. Prendre rapidement des mesures pour minimiser l’impact de ces risques peut potentiellement faire gagner du temps, de l’argent et des conséquences réglementaires ou juridiques pour votre organization. En savoir plus sur les bonnes pratiques de gestion de votre file d’attente d’alertes de gestion des risques internes