Arkiv över tidigare uppdateringar för Microsoft Defender for Cloud Apps

Den här artikeln är ett arkiv som beskriver uppdateringar som gjorts i tidigare versioner av Defender for Cloud Apps. Om du vill se den senaste listan över nyheter kan du läsa Nyheter i Defender for Cloud Apps.

December 2023

Nya IP-adresser för portalåtkomst och SIEM-agentanslutning

IP-adresserna som används för portalåtkomst och SIEM-agentanslutningar har uppdaterats. Se till att lägga till de nya IP-adresserna i brandväggens tillåtna lista för att tjänsten ska fungera fullt ut. Mer information finns i:

Eftersläpningsperiodjusteringar för inledande genomsökningar

Vi har justerat kvarvarande uppgifter för inledande genomsökningar efter att ha anslutit en ny app till Defender for Cloud Apps. Följande appanslutningsprogram har alla en inledande period för kvarvarande genomsökningar på sju dagar:

Mer information finns i Ansluta appar för att få synlighet och kontroll med Microsoft Defender for Cloud Apps.

SSPM-stöd för fler anslutna appar

Defender for Cloud Apps ger dig säkerhetsrekommendationer för dina SaaS-program som hjälper dig att förhindra eventuella risker. Dessa rekommendationer visas via Microsoft Secure Score när du har en anslutningsapp till ett program.

Defender for Cloud Apps har nu förbättrat sitt SSPM-stöd genom att inkludera följande appar: (förhandsversion)

SSPM stöds nu också för Google Workspace i Allmän tillgänglighet.

Obs!

Om du redan har en anslutningsapp till någon av dessa appar kan poängen i Säkerhetspoäng uppdateras automatiskt.

Mer information finns i:

- SaaS-hantering av säkerhetsstatus (SSPM)

- Synlighet för användar-, appstyrnings- och säkerhetskonfiguration

- Microsoft Secure Score

November 2023

Defender for Cloud Apps rotering av programcertifikat

Defender for Cloud Apps planerar att rotera programcertifikatet. Om du tidigare uttryckligen har litat på det äldre certifikatet och för närvarande har SIEM-agenter som körs på nyare versioner av Java Development Kit (JDK), måste du lita på det nya certifikatet för att säkerställa fortsatt SIEM-agenttjänst. Även om det förmodligen inte behövs någon åtgärd rekommenderar vi att du kör följande kommandon för att verifiera:

I ett kommandoradsfönster växlar du till mappen bin för Java-installationen, till exempel:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Kör följande kommando:

keytool -list -keystore ..\lib\security\cacertsOm du ser följande fyra alias innebär det att du tidigare uttryckligen har litat på vårt certifikat och måste vidta åtgärder. Om dessa alias inte finns bör ingen åtgärd behövas.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Om du är i behov av åtgärder rekommenderar vi att du redan litar på de nya certifikaten för att förhindra problem när certifikaten har roterats fullständigt.

Mer information finns i felsökningsguiden Problem med nya versioner av Java .

CSPM-stöd i Microsoft Defender för molnet

Med kontinuerlig Microsoft Defender for Cloud Apps konvergens i Microsoft Defender XDR stöds CSPM-anslutningar (Cloud Security Posture Management) fullt ut via Microsoft Defender för molnet.

Vi rekommenderar att du ansluter dina Azure-, AWS- och Google Cloud Platform-miljöer (GCP) till Microsoft Defender för molnet för att få de senaste CSPM-funktionerna.

Mer information finns i:

- Vad är Microsoft Defender for Cloud?

- Hantering av molnsäkerhetsstatus (CSPM) i Defender för molnet

- Ansluta dina Azure-prenumerationer till Microsoft Defender för molnet

- Ansluta ditt AWS-konto till Microsoft Defender för molnet

- Ansluta ditt GCP-projekt till Microsoft Defender för molnet

Obs!

Kunder som fortfarande använder den klassiska Defender for Cloud Apps-portalen ser inte längre säkerhetskonfigurationsutvärderingar för Azure-, AWS- och GCP-miljöer.

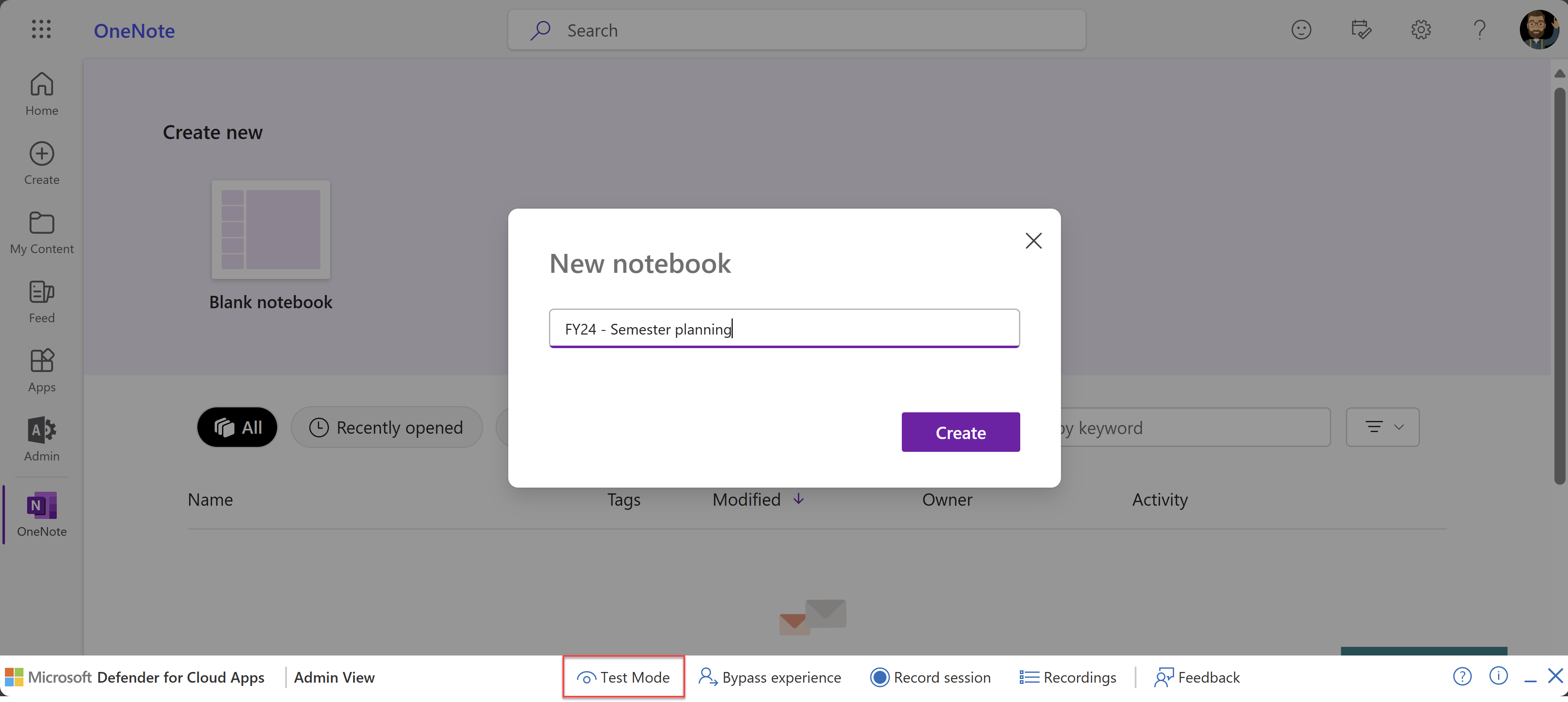

Testläge för administratörsanvändare (förhandsversion)

Som administratörsanvändare kanske du vill testa kommande korrigeringar av proxyfel innan den senaste Defender for Cloud Apps versionen distribueras helt till alla klienter. För att hjälpa dig med detta tillhandahåller Defender for Cloud Apps nu ett testläge som är tillgängligt i verktygsfältet Admin Visa.

I testläge exponeras endast administratörsanvändare för ändringar som tillhandahålls i felkorrigeringarna. Det finns ingen effekt på andra användare. Vi rekommenderar att du skickar feedback om de nya korrigeringarna till Microsofts supportteam för att påskynda lanseringscyklerna.

När du är klar med att testa den nya korrigeringen inaktiverar du testläget för att återgå till vanliga funktioner.

Följande bild visar till exempel den nya knappen Testläge i verktygsfältet Admin Visa, som läggs över OneNote som används i en webbläsare.

Mer information finns i Diagnostisera och felsöka med verktygsfältet Admin Visa och Testläge.

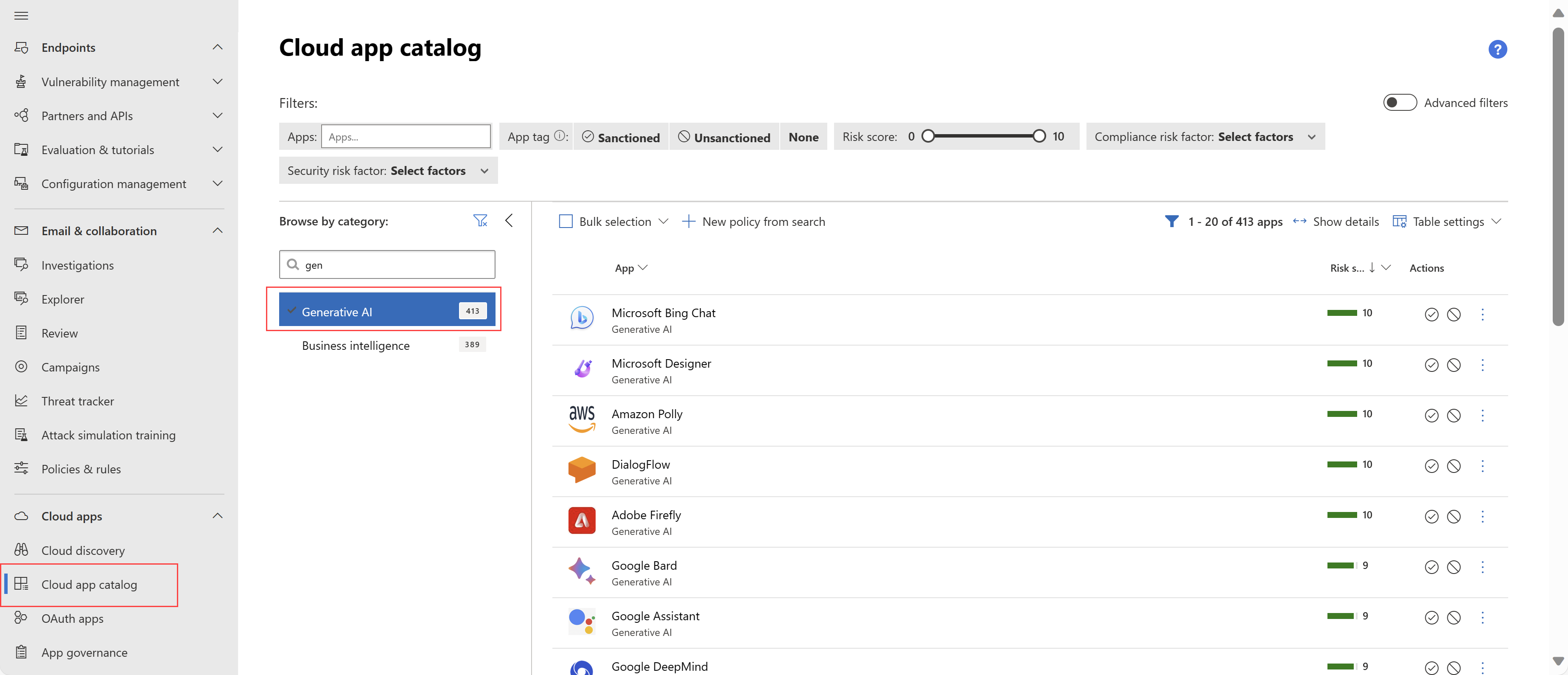

Ny katalogkategori för molnappar för Generativ AI

Den Defender for Cloud Apps appkatalogen stöder nu den nya generativa AI-kategorin för LLM-appar (Large Language Model), till exempel Microsoft Bing Chat, Google Bard, ChatGPT med mera. Tillsammans med den här nya kategorin har Defender for Cloud Apps lagt till hundratals generativa AI-relaterade appar i katalogen, vilket ger insyn i hur generativa AI-appar används i din organisation och hjälper dig att hantera dem på ett säkert sätt.

Du kanske till exempel vill använda Defender for Cloud Apps integrering med Defender för Endpoint för att godkänna eller blockera användningen av specifika LLM-appar baserat på en princip.

Mer information finns i Hitta din molnapp och beräkna riskpoäng.

Allmän tillgänglighet för fler identifieringar av Skugg-IT-händelser med Defender för Endpoint

Defender for Cloud Apps kan nu identifiera skugg-IT-nätverkshändelser som identifierats från Defender för Endpoint-enheter som arbetar i samma miljö som en nätverksproxy, i allmän tillgänglighet.

Mer information finns i Identifiera appar via Defender för Endpoint när slutpunkten finns bakom en nätverksproxy och Integrera Microsoft Defender för Endpoint.

Oktober 2023

Automatisk omdirigering till Microsoft Defender XDR allmän tillgänglighet

Nu omdirigeras alla kunder automatiskt till Microsoft Defender XDR från den klassiska Microsoft Defender for Cloud Apps-portalen, eftersom omdirigeringen är allmänt tillgänglig. Administratörer kan fortfarande uppdatera omdirigeringsinställningen efter behov för att fortsätta använda den klassiska Defender for Cloud Apps-portalen.

Integreringen av Defender for Cloud Apps inuti Microsoft Defender XDR effektiviserar processen med att identifiera, undersöka och minimera hot mot användare, appar och data – så att du kan granska många aviseringar och incidenter från en enda fönsterruta i ett XDR-system.

Mer information finns i Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

September 2023

Mer identifiering för Skugg-IT-händelser (förhandsversion)

Defender for Cloud Apps kan nu identifiera skugg-IT-nätverkshändelser som identifierats från Defender för Endpoint-enheter som arbetar i samma miljö som en nätverksproxy.

Mer information finns i Identifiera appar via Defender för Endpoint när slutpunkten finns bakom en nätverksproxy (förhandsversion) och Integrera Microsoft Defender för Endpoint.

Kontinuerlig NRT-frekvens som stöds för CloudAPPEvents-tabellen (förhandsversion)

Defender for Cloud Apps stöder nu NRT-frekvensen (Continuous) för identifieringsregler med hjälp av tabellen CloudAppEvents.

Genom att ange en anpassad identifiering som ska köras i kontinuerlig (NRT)-frekvens kan du öka organisationens möjlighet att identifiera hot snabbare. Mer information finns i Skapa och hantera anpassade identifieringsregler.

Augusti 2023

Nya säkerhetsrekommendationer i Secure Score (förhandsversion)

Nya Microsoft Defender for Cloud Apps rekommendationer har lagts till som Microsoft Secure Score-förbättringsåtgärder. Mer information finns i Nyheter i Microsoft Secure Score och Microsoft Secure Score.

Uppdateringar av Microsoft 365-anslutningsappen

Vi har gjort följande uppdateringar av Defender for Cloud Apps Microsoft 365-anslutningsapp:

- (Förhandsversion) Uppdaterat SSPM-stöd med nya säkerhetsrekommendationer för CIS-benchmark .

- Justerat namnen på befintliga rekommendationer så att de matchar CIS-riktmärket.

Om du vill visa relaterade data kontrollerar du att du har konfigurerat Microsoft 365-anslutningsappen. Mer information finns i Ansluta Microsoft 365 till Microsoft Defender for Cloud Apps.

Juli 2023

Logginsamlare version 0.255.0

Defender for Cloud Apps har släppt Defender for Cloud Apps logginsamlare version 0.255.0, inklusive uppdateringar av amazon-corretto och openssl-beroenden.

Det nya versionsfilnamnet är columbus-0.255.0-signed.jar, och avbildningens namn är mcaspublic.azurecr.io/public/mcas/logcollector, med taggen latest/0.255.0 .

Om du vill uppdatera logginsamlaren måste du stoppa logginsamlaren i din miljö, ta bort den aktuella avbildningen, installera den nya och uppdatera certifikaten.

Mer information finns i Avancerad hantering av logginsamlare.

ServiceNow-anslutningsappen stöder nu Utah-versionen

Defender for Cloud Apps ServiceNow-anslutningsappen stöder nu ServiceNow Utah-versionen. Mer information finns i Ansluta ServiceNow till Microsoft Defender for Cloud Apps

Uppdateringar av Anslutningsappen för Google Workspace

Google Workspace-anslutningsappen stöder nu:

- (Förhandsversion) SaaS SSPM-verktyg (Security Posture Management) för ökad insyn i felkonfigurationer i SaaS-appar jämfört med de perfekta appkonfigurationerna. SSPM-funktioner hjälper dig att proaktivt minska risken för intrång och attacker utan att behöva vara säkerhetsexpert för varje plattform.

- Kontrollen Aktivera multifaktorautentisering . Om du vill visa relaterade data kontrollerar du att du har konfigurerat Google Workspace-anslutningsappen.

Mer information finns i Ansluta Google Workspace till Microsoft Defender for Cloud Apps.

Anpassade anslutningsappar med plattformen för öppen appanslutning (förhandsversion)

Defender for Cloud Apps nya plattform för kodlös, öppen appanslutning hjälper SaaS-leverantörer att skapa appanslutningar för sina SaaS-appar.

Skapa Defender for Cloud Apps anslutningsappar för att utöka appsäkerhetsfunktionerna i kundens SaaS-ekosystem, skydda data, minimera risker och förstärka den övergripande SaaS-säkerhetspositionen.

Mer information finns i Microsoft Defender for Cloud Apps öppna appanslutningsplattformen.

Nya appanslutningsprogram för Asana och Miro (förhandsversion)

Defender for Cloud Apps har nu stöd för inbyggda appanslutningar för Asana och Miro, som båda kan innehålla kritiska data i organisationen och därför är mål för skadliga aktörer. Anslut dessa appar till Defender for Cloud Apps för bättre insikter om användarnas aktiviteter och hotidentifiering med maskininlärningsbaserade avvikelseidentifieringar.

Mer information finns i:

Konsolidering av sessions- och åtkomstprincip

Defender for Cloud Apps förenklar nu arbetet med både sessions- och åtkomstprinciper. Tidigare, för att skapa en session eller åtkomstprincip för en värdapp, till exempel Exchange, Teams eller Gmail, skulle kunder behöva skapa en separat princip för alla relevanta resursappar, till exempel SharePoint, OneDrive eller Google Drive. Från och med den 11 juli 2023 behöver du nu bara skapa en enda princip i den värdbaserade appen.

Mer information finns i:

- Kontrollera molnappar med principer

- Åtkomstprinciper i Microsoft Defender for Cloud Apps

- Sessionsprinciper

Automatisk omdirigering till Microsoft Defender XDR (förhandsversion)

Kunder som använder förhandsversionsfunktioner omdirigeras nu automatiskt till Microsoft Defender XDR från den klassiska Microsoft Defender for Cloud Apps-portalen. Administratörer kan fortfarande uppdatera omdirigeringsinställningen efter behov för att fortsätta använda den klassiska Defender for Cloud Apps-portalen.

Mer information finns i Omdirigera konton från Microsoft Defender for Cloud Apps till Microsoft Defender XDR.

Juni 2023

Obs!

Från och med juni 2023 visas uppdateringar för appstyrning tillsammans med andra Microsoft Defender för molnfunktioner. Information om tidigare versioner finns i Nyheter i appstyrningstillägget till Defender for Cloud Apps.

Nya IP-adresser för åtkomst- och sessionskontroller

IP-adresserna som används för våra tjänster för åtkomst- och sessionskontroller har uppdaterats. Se till att uppdatera brandväggens lista över tillåtna så att tjänsten fungerar fullt ut. Nyligen tillagda adresser är:

| Datacenter | Offentliga IP-adresser |

|---|---|

| Brasilien, södra | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| USA, västra 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Europa, norra | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Kanada, centrala | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Asien, östra | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australien, sydvästra | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| Indien, centrala | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Sydostasien | 20.24.14.233 |

| Frankrike, centrala | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Europa, västra | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Storbritannien, västra | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| USA, östra | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Mer information finns i Nätverkskrav.

Appstyrning är nu tillgänglig som en del av Defender for Cloud Apps licens

Appstyrning ingår nu som en del av Microsoft Defender for Cloud Apps licenser och kräver inte längre någon tilläggslicens.

I Microsoft Defender-portalen går du till Inställningar > Appstyrningstjänststatus > för molnappar > för att antingen aktivera appstyrning om det är tillgängligt eller registrera dig för väntelistan.

Befintliga innehavare av utvärderingslicenser för appstyrningstillägget har fram till den 31 juli 2023 på sig att aktivera växlingsknappen och behålla sin appstyrningsåtkomst.

Mer information finns i:

- Appstyrning Defender for Cloud Apps i Microsoft Defender XDR

- Aktivera appstyrning för Microsoft Defender for Cloud Apps.

OAuth-konvergens för appstyrning

För kunder som har aktiverat appstyrning har vi konsoliderade funktioner för övervakning och principtillämpning för alla OAuth-appar i appstyrning.

I Microsoft Defender-portalen har vi sammanfogat alla funktioner som ursprungligen finns under OAuth-appar för molnappar > under Appstyrning, där du kan hantera alla OAuth-appar i ett enda fönster.

Mer information finns i Visa dina appar.

Förbättrad jaktupplevelse för OAuth-appaktiviteter

Appstyrning gör det nu enkelt för dig att ta jakt med appdata till nästa nivå genom att ge djupare OAuth-appinsikter, vilket hjälper din SOC att identifiera en apps aktiviteter och de resurser som den har åtkomst till.

OAuth-appinsikter omfattar:

- Färdiga frågor som hjälper dig att effektivisera undersökningen

- Insyn i data med hjälp av resultatvyn

- Möjligheten att inkludera OAuth-appdata som resurs-, app-, användar- och appaktivitetsinformation i anpassade identifieringar.

Mer information finns i Söka efter hot i appaktiviteter.

Uppdatering av apphygien med Microsoft Entra

Från och med 1 juni 2023 är hantering av oanvända appar, oanvända autentiseringsuppgifter och utgångna autentiseringsuppgifter endast tillgängligt för appstyrningskunder med Microsoft Entra Workload Identities Premium.

Mer information finns i Skydda appar med apphygienfunktioner och Vad är arbetsbelastningsidentiteter?.

Maj 2023

Beteendegenererande principer genererar inte längre aviseringar (förhandsversion). Från och med den 28 maj 2023 genererar inte principer som genererar beteenden i Microsoft Defender XDR avancerad jakt aviseringar. Principerna fortsätter att generera beteenden oavsett om de är aktiverade eller inaktiverade i klientorganisationens konfiguration.

Mer information finns i Undersöka beteenden med avancerad jakt (förhandsversion).

Program som inte kan blockeras (förhandsversion): För att förhindra att användare oavsiktligt orsakar driftstopp hindrar Defender for Cloud Apps dig nu från att blockera affärskritiska Microsoft-tjänster. Mer information finns i Styra identifierade appar.

April 2023

Defender for Cloud Apps version 251-252

30 april 2023

Den Microsoft Defender for Cloud Apps integreringen i Microsoft Defender XDR är allmänt tillgänglig (GA). Mer information finns i Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

Alternativet för automatisk omdirigering är allmänt tillgängligt (GA). Administratörer kan använda det här alternativet för att omdirigera användare från den fristående Defender for Cloud Apps-portalen till Microsoft Defender XDR.

Som standard är det här alternativet inställt på Av. Administratörer måste uttryckligen anmäla sig genom att växla växlingsknappen till På för att uteslutande använda Microsoft Defender XDR-upplevelsen.

Mer information finns i Omdirigera konton från Microsoft Defender for Cloud Apps till Microsoft Defender XDR.

Uppdateringar av inställningssidor:

Funktionerna på följande sidor är helt integrerade i Microsoft Defender XDR och har därför ingen egen fristående upplevelse i Microsoft Defender XDR:

- Inställningar > Azure AD Identity Protection

- Inställningar > Appstyrning

- Inställningar > Microsoft Defender for Identity

Följande sidor planeras för utfasning tillsammans med Microsoft Defender for Cloud Apps-portalen:

- Inställningar > Exportera inställningar

- Webbtrafiklogg för aktivitetslogg >

Defender for Cloud Apps version 250

Den 24 april 2023

Zooma appanslutningsprogram för SSPM (offentlig förhandsversion)

Defender for Cloud-appar har nu stöd för en ny Zoom App-anslutningsapp för SSPM. Mer information finns i Ansluta Zoom till Microsoft Defender for Cloud Apps.

2 april 2023

- Ny datatyp för "beteenden" i Microsoft Defender XDR avancerad jakt (förhandsversion)

För att förbättra vårt hotskydd och minska aviseringströttheten har vi lagt till ett nytt datalager med namnet "beteenden" i Microsoft Defender for Cloud Apps erfarenhet av Microsoft Defender XDR avancerad jakt. Den här funktionen är avsedd att ge relevant information för undersökningar genom att identifiera avvikelser eller andra aktiviteter som kan vara relaterade till säkerhetsscenarier, men som inte nödvändigtvis indikerar skadlig aktivitet eller en säkerhetsincident. I det här första steget visas även några av de Microsoft Defender för cloud app-avvikelseidentifieringar som beteenden. I framtida faser genererar dessa identifieringar bara beteenden och inte aviseringar. Mer information finns i Undersöka beteenden med avancerad jakt (förhandsversion).

Mars 2023

Defender for Cloud Apps version 249

Den 19 mars 2023

-

Automatisk omdirigering från Microsoft Defender for Cloud Apps till Microsoft Defender-portalen (förhandsversion)

Med en ny växlingsknapp för automatisk omdirigering kan du utlösa den automatiska omdirigeringen från Microsoft Defender for Cloud Apps till Microsoft Defender XDR. När omdirigeringsinställningen är aktiverad dirigeras användare som kommer åt Microsoft Defender for Cloud Apps-portalen automatiskt till Microsoft Defender-portalen. Växlingsknappens standardvärde är inställt på Av, och administratörer måste uttryckligen välja automatisk omdirigering och börja använda Microsoft Defender XDR exklusivt. Du har fortfarande ett alternativ för att avregistrera dig från Microsoft Defender XDR och använda Microsoft Defender for Cloud Apps fristående portalen. Detta kan göras genom att stänga av växlingsknappen. Mer information finns i Omdirigera konton från Microsoft Defender for Cloud Apps till Microsoft Defender XDR.

Appstyrning i mars 2023

- Offentlig förhandsversion av apphygien: Appstyrning ger nu insikter och principfunktioner för oanvända appar, appar med oanvända autentiseringsuppgifter och appar med utgångna autentiseringsuppgifter. Var och en av dessa funktioner har en fördefinierad princip direkt och du kan även definiera dina egna anpassade principer. Du kan exportera dessa insikter från applistan för enkel rapportering och prioritering i hela organisationen.

Defender for Cloud Apps version 248

5 mars 2023

Snabbare inläsningstid för skyddade sessioner

Vi har gjort betydande förbättringar av inläsningstiden för webbsidor som skyddas av sessionsprinciper. Slutanvändare som omfattas av sessionsprinciper, antingen från en stationär eller mobil enhet, kan nu få en snabbare och smidigare surfupplevelse. Vi har sett en förbättring på mellan 10 % och 40 %, beroende på programmet, nätverket och komplexiteten på webbsidan.Stöd för Tokyo ServiceNow-version

Defender for Cloud Apps-anslutningsappen för ServiceNow stöder nu ServiceNow Tokyo-versionen. Med den här uppdateringen kan du skydda de senaste versionerna av ServiceNow med hjälp av Defender for Cloud Apps. Mer information finns i Ansluta ServiceNow till Microsoft Defender for Cloud Apps.

Februari 2023

Appstyrning i februari 2023

- Förbättrad undersökning av aviseringar: Appstyrning ger nu ytterligare information som administratörer behöver för att undersöka och åtgärda incidenter och aviseringar. Den här förbättringen innehåller mer information under Vad som hände och rekommenderade åtgärder i aviseringsartikeln på Microsoft Defender XDR aviseringssidor. Den här informationen är tillgänglig för alla appstyrningsaviseringar, inklusive aviseringar som utlöses av hotidentifieringsregler, fördefinierade principer och användardefinierade principer. Läs mer om den förbättrade aviseringsupplevelsen.

- Appstyrningsappens hygienfunktioner allmänt tillgänglig förhandsversion: Insikter och kontroller för appstyrning för oanvända appar, appar med oanvända autentiseringsuppgifter och appar med utgångna autentiseringsuppgifter som startas till offentlig förhandsversion den 15 februari 2023. Administratörer kan sortera, filtrera och exportera efter appens senast använda datum, oanvända autentiseringsuppgifter sedan dess och förfallodatum för autentiseringsuppgifter. En fördefinierad princip för oanvända appar, appar med oanvända autentiseringsuppgifter och appar med utgångna autentiseringsuppgifter visas direkt.

Defender for Cloud Apps version 246 och 247

den 19 februari 2023

SaaS Security Posture Management (SSPM) funktioner uppdateringsmeddelanden (GA och offentlig förhandsversion)

Vi har gjort viktiga förbättringar av vår styrning och skydd av SaaS-program (programvara som en tjänst) från tredje part. Dessa förbättringar omfattar utvärderingar för att identifiera riskfyllda säkerhetskonfigurationer med hjälp av Microsoft Defender for Cloud Apps och smidigare integrering i Microsoft Secure Score-upplevelsen. Vi har nu släppt Salesforce och ServiceNow till allmän tillgänglighet, medan Okta, GitHub, Citrix ShareFile och DocuSign för närvarande är i offentlig förhandsversion. Mer information finns i Ansluta appar för att få synlighet och kontroll med Microsoft Defender for Cloud Apps.Policystyrningsåtgärder för identifiering av skadlig kod är nu tillgängliga (förhandsversion)

Automatiska åtgärder för filer som identifieras av principen för identifiering av skadlig kod är nu tillgängliga som en del av principkonfigurationen. Åtgärderna skiljer sig från app till app. Mer information finns i Styrningsåtgärder för skadlig kod (förhandsversion).Uppdatering av logginsamlareversion

Vi har släppt en ny version av logginsamlaren med de senaste sårbarhetskorrigeringarna.

Ny version: columbus-0.246.0-signed.jar

Bildnamn: mcaspublic.azurecr.io/public/mcas/logcollector tagg: senaste/0.246.0 bild-ID: eeb3c4f1a64cDocker-avbildningen återskapades med följande uppdateringar:

Beroendenamn Från version Till version Kommentarer amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s Serien 1.1.1 är tillgänglig och stöds fram till 11 september 2023. Ren ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 släpptes i november 2022 org.jacoco 0.7.9 0.8.8 Version 0.8.8 från 05 apr 2022 Om du vill börja använda den nya versionen måste du stoppa logginsamlaren, ta bort den aktuella avbildningen och installera den nya.

Kontrollera att den nya versionen körs genom att köra följande kommando i Docker-containern:

cat /var/adallom/versions | grep columbus-

Januari 2023

Defender for Cloud Apps version 244 och 245

Den 22 januari 2023

-

Filprincip – utforska flera SIT

Defender for Cloud Apps innehåller redan möjligheten att utforska principfilmatchningar som innehåller typer av känslig information (SIT). Nu kan du Defender for Cloud Apps också skilja mellan flera SIT i samma filmatchning. Med den här funktionen, som kallas korta bevis, kan Defender for Cloud Apps bättre hantera och skydda organisationens känsliga data. Mer information finns i Granska bevis (förhandsversion).

Uppdateringar som gjordes 2022

Obs!

Från och med den 28 augusti 2022 kommer användare som har tilldelats rollen Azure AD säkerhetsläsare inte att kunna hantera Microsoft Defender for Cloud Apps aviseringar. Om du vill fortsätta att hantera aviseringar bör användarens roll uppdateras till en Azure AD säkerhetsoperatör.

Defender for Cloud Apps version 240, 241, 242 och 243

Den 25 december 2022

-

Azure AD identitetsskydd

Azure AD identitetsskyddsaviseringar skickas direkt till Microsoft Defender XDR. De Microsoft Defender for Cloud Apps principerna påverkar inte aviseringarna i Microsoft Defender-portalen. Azure AD identitetsskyddsprinciper tas bort gradvis från listan över molnappars principer i Microsoft Defender-portalen. Information om hur du konfigurerar aviseringar från dessa principer finns i Konfigurera Azure AD IP-aviseringstjänst.

Defender for Cloud Apps version 237, 238 och 239

den 30 oktober 2022

Intern integrering av Microsoft Defender for Cloud Apps i Microsoft Defender XDR finns nu i offentlig förhandsversion

Hela Defender for Cloud Apps upplevelsen i Microsoft Defender XDR är nu tillgänglig för offentlig förhandsversion.SecOps och säkerhetsadministratörer har följande stora fördelar:

- Sparad tid och kostnader

- Holistisk undersökningsupplevelse

- Extra data och signaler i avancerad jakt

- Integrerat skydd för alla säkerhetsarbetsbelastningar

Mer information finns i Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

Version av appstyrning oktober 2022

- Insikter och åtgärder har lagts till för känsligt innehåll: Appstyrning ger insikter och automatiserade reparationsfunktioner via fördefinierade och anpassade principer för appar som har åtkomst till innehåll med Microsoft Purview Information Protection etiketter. Företagsadministratörer har nu insyn i de arbetsbelastningar som dessa appar har åtkomst till och om de har åtkomst till känsliga data i dessa arbetsbelastningar. Med fördefinierade och anpassade principer får administratörer aviseringar om appar som har försökt komma åt känsliga data. Dessutom kan appstyrning automatiskt inaktivera inkompatibla appar.

- Utökad täckning för att inkludera alla appar som inte är Graph API – Appstyrning har utökat täckningen för att skydda fler appar i din klientorganisation. Förutom OAuth-appar som använder Microsoft Graph API ger appstyrning nu synlighet och skydd för alla OAuth-appar som är registrerade på Microsoft Entra ID. Läs mer om appstyrningstäckning.

Defender for Cloud Apps version 236

den 18 september 2022

-

Egnyte API-anslutningsappen är allmänt tillgänglig

Egnyte API-anslutningsappen är allmänt tillgänglig, vilket ger dig djupare insyn och kontroll över organisationens användning av Egnyte-appen. Mer information finns i Hur Defender for Cloud Apps hjälper dig att skydda din Egnyte-miljö.

Defender for Cloud Apps version 235

4 september 2022

Uppdatering av logginsamlaren

Vi har släppt en ny version av logginsamlaren med de senaste sårbarhetskorrigeringarna.Ny version: columbus-0.235.0-signed.jar

Huvudsakliga ändringar:

- Docker-avbildningen återskapades med de senaste uppdateringarna

- Opensl-biblioteket uppdaterades från 1.1.1l till 1.1.1q

- fasterxml.jackson.core.version uppdaterades från 2.13.1 till 2.13.3

Om du vill uppdatera versionen stoppar du logginsamlaren, tar bort den aktuella avbildningen och installerar en ny.

Kontrollera versionen genom att köra det här kommandot i Docker-containern:cat var/adallom/versions | grep columbus-

Mer information finns i Konfigurera automatisk logguppladdning för kontinuerliga rapporter.Registrering av program till sessionskontroller (förhandsversion)

Registreringsprocessen för ett program som ska användas för sessionskontroller har förbättrats och bör öka frekvensen för registreringsprocessen. Så här registrerar du ett program:- Gå till listan Appkontroll för villkorsstyrd åtkomst i Inställningar –>Appkontroll för villkorsstyrd åtkomst.

- När du har valt Publicera med sessionskontroll visas formuläret Redigera den här appen .

- Om du vill publicera program till sessionskontroller måste du välja alternativet Använd appen med sessionskontroller .

Mer information finns i Distribuera appkontroll för villkorsstyrd åtkomst för katalogappar med Azure AD.

Defender for Cloud Apps version 234

21 augusti 2022

Funktionsparitet mellan kommersiella erbjudanden och myndighetserbjudanden

Vi har konsoliderat flödet som gör att Microsoft Defender for Cloud Apps data kan användas via Microsoft Defender XDR. Om du vill använda dessa data i Microsoft Defender för molnet bör Microsoft Defender XDR användas. Mer information finns i Microsoft Defender XDR ger en enhetlig XDR-upplevelse till GCC-, GCC High- och DoD-kunder ochAnslut Microsoft Defender XDR data till Microsoft Sentinel.Skydda appar som använder icke-standardportar med sessionskontroller

Med den här funktionen kan Microsoft Defender for Cloud Apps framtvinga sessionsprinciper för program som använder andra portnummer än 443. Splunk och andra program som använder andra portar än 443 är nu berättigade till sessionskontroll.

Det finns inget konfigurationskrav för den här funktionen. Funktionen är för närvarande i förhandsgranskningsläge. Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.

Defender for Cloud Apps version 232 och 233

7 augusti 2022

-

MITRE-tekniker

Defender for Cloud Apps avvikelseidentifieringar för skydd mot hot kommer nu att innehålla MITRE-tekniker och undertekniker där det är relevant, förutom den MITRE-taktik som redan finns. Dessa data kommer också att vara tillgängliga i aviseringens sidofönster i Microsoft Defender XDR. Mer information finns i Så här undersöker du aviseringar för avvikelseidentifiering.

Viktigt

Utfasning av gamla proxysuffixdomäner för sessionskontroller (gradvis distribution)

Från och med den 15 september 2022 stöder Defender for Cloud Apps inte längre suffixdomäner i formuläret<appName>.<region>.cas.ms.

I november 2020 flyttade vi till suffixdomäner i form av <appName>.mcas.ms, men gav ändå respittid för att växla från de gamla suffixen.

Slutanvändarna har mycket liten chans att stöta på navigeringsproblem på en sådan domän. Det kan dock finnas situationer där de kan ha problem , till exempel om bokmärken sparas i det gamla domänformuläret eller om en gammal länk lagras någonstans.

Om användarna stöter på följande meddelande:

Anslutningen för den här webbplatsen är inte säker.

missing.cert.microsoft.sharepoint.com.us.cas.ms skickade ett ogiltigt svar

De bör manuellt ersätta URL-avsnittet .<region>.cas.ms med .mcas.us.

Appstyrning juli 2022-versionen

- Fler fördefinierade principer har lagts till: Appstyrning släppte ytterligare fem färdiga principer för att identifiera avvikande appbeteenden. Dessa principer aktiveras som standard, men du kan inaktivera dem om du väljer att göra det. Läs mer här

- Nytt videobibliotek: Appstyrning skapade ett nytt bibliotek med korta videor om funktioner i appstyrning, hur du använder dem och information om hur du lär dig mer. Kolla in det här

- Integrering av säker poäng GA: Microsoft Secure Score-integrering med appstyrningstillägget (AppG) till Microsoft Defender for Cloud Apps (MDA) har nått allmän tillgänglighet. AppG-kunder får nu rekommendationer i Secure Score som hjälper dem att skydda sina Microsoft 365 OAuth-appar. Varför är den här integrationen viktig? Säkerhetspoäng är en representation av en organisations säkerhetsstatus och en startpunkt för olika möjligheter att förbättra den hållningen. Genom att följa rekommendationerna för säkerhetspoäng förbättrar kunderna motståndskraften mot kända och nya hot. AppG är en säkerhets- och principhanteringsfunktion som utformats för OAuth-aktiverade appar som har åtkomst till Microsoft 365-data. Med djup integrering i arbetsbelastningar och funktioner för hotidentifiering är AppG väl lämpat för att avsevärt minska stora attackytor i företagets appekosystem. Genom att följa AppG-relaterade rekommendationer och aktivera föreslagna principinställningar kan företag skydda både appar och data från missbruk och faktisk aktivitet med felaktig aktör.

Defender for Cloud Apps version 231

10 juli 2022

-

Hashvärden för skadlig kod är tillgängliga för SharePoint och OneDrive (förhandsversion)

Förutom filhashvärden som är tillgängliga för skadlig kod som identifieras i lagringsappar som inte kommer från Microsoft, tillhandahåller nu nya aviseringar om identifiering av skadlig kod hashvärden för skadlig kod som identifierats i SharePoint och OneDrive. Mer information finns i Identifiering av skadlig kod.

Defender for Cloud Apps version 230

Den 26 juni 2022

-

SaaS Security Posture Management-funktioner för Salesforce och ServiceNow

Utvärderingar av säkerhetsstatus är tillgängliga för Salesforce och ServiceNow. Mer information finns i Säkerhetsstatushantering för SaaS-appar.

Defender for Cloud Apps version 227, 228 och 229

14 juni 2022

Admin granskningsförbättringar

Ytterligare Defender for Cloud Apps administratörsaktiviteter har lagts till:- Status för filövervakning – slå på/av

- Skapa och ta bort principer

- Redigering av principer har berikats med mer data

- Admin hantering: lägga till och ta bort administratörer

För var och en av aktiviteterna som anges ovan hittar du informationen i aktivitetsloggen. Mer information finns i Admin aktivitetsgranskning.

DocuSign API Connector är allmänt tillgänglig

DocuSign API-anslutningsappen är allmänt tillgänglig, vilket ger dig djupare synlighet och kontroll över organisationens användning av DocuSign-appen. Mer information finns i Så här skyddar Defender for Cloud Apps din DocuSign-miljö.

Version av appstyrning maj 2022

- Fördefinierade principer GA: Appstyrning släppte en uppsättning färdiga principer för att identifiera avvikande appbeteenden. Dessa principer aktiveras som standard, men du kan inaktivera dem om du väljer att göra det. Läs mer här

- Allmän tillgänglighet för Teams-arbetsbelastning: Appstyrning har lagt till insikter, principfunktioner och styrning för Teams-arbetsbelastningen. Du kan se dataanvändning, behörighetsanvändning och skapa principer för Teams-behörigheter och -användning.

- Appstyrningsaviseringar enhetliga i köerna för M365D-aviseringar och incidenter: Kön för appstyrningsaviseringar har enhetligts med Microsoft Defender XDR-aviseringar och aggregeras till incidenter.

Defender for Cloud Apps version 226

1 maj 2022

-

Förbättringar i identifiering av skadlig kod för lagringsappar som inte kommer från Microsoft

Defender for Cloud Apps har infört stora förbättringar i identifieringsmekanismen för lagringsappar som inte kommer från Microsoft. Detta minskar antalet falska positiva aviseringar.

Defender for Cloud Apps version 225

Den 24 april 2022

-

Stöd för Rom- och San Diego ServiceNow-versioner

Defender for Cloud Apps-anslutningsappen för ServiceNow har nu stöd för Rom- och San Diego-versioner av ServiceNow. Med den här uppdateringen kan du skydda de senaste versionerna av ServiceNow med hjälp av Defender for Cloud Apps. Mer information finns i Ansluta ServiceNow till Microsoft Defender for Cloud Apps.

Defender for Cloud Apps version 222, 223 och 224

Den 3 april 2022

-

Uppdaterade allvarlighetsgradsnivåer för Defender for Cloud Apps avvikelseidentifieringar

Allvarlighetsgraderna för Defender for Cloud Apps inbyggda aviseringar för avvikelseidentifiering ändras för att bättre återspegla risknivån i händelse av sanna positiva aviseringar. De nya allvarlighetsgraderna kan visas på principsidan: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps version 221

den 20 februari 2022

-

Egnyte-appanslutningsappen är tillgänglig i offentlig förhandsversion

En ny appanslutning för Egnyte är tillgänglig i offentlig förhandsversion. Nu kan du ansluta Microsoft Defender for Cloud Apps till Atlassian för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta Egnyte till Microsoft Defender for Cloud Apps (förhandsversion).

Defender for Cloud Apps version 220

den 6 februari 2022

-

Ny logginsamlare för molnidentifiering

Cloud Discovery-logginsamlaren har uppdaterats till Ubuntu 20.04. Information om hur du installerar den finns i Konfigurera automatisk logguppladdning för kontinuerliga rapporter.

Defender for Cloud Apps version 218 och 219

Den 23 januari 2022

-

Atlassian-appanslutningsapp tillgänglig i offentlig förhandsversion

En ny appanslutning för Atlassian finns i offentlig förhandsversion. Nu kan du ansluta Microsoft Defender for Cloud Apps till Atlassian för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta Atlassian till Microsoft Defender for Cloud Apps (förhandsversion).

Uppdateringar som gjordes 2021

Defender for Cloud Apps version 216 och 217

den 26 december 2021

Aktiviteter som inte kommer från Microsoft i avancerad jakt

Aktiviteter som inte kommer från Microsoft-appar ingår nu i CloudAppEvent-tabellen i Microsoft Defender XDR avancerad jakt. Mer information finns i blogginlägget Microsoft Defender XDR Tech Community.NetDocuments API-anslutningsappen är nu allmänt tillgänglig

NetDocuments API-anslutningsappen är allmänt tillgänglig, vilket ger dig mer insyn i och kontroll över hur din NetDocument-app används i din organisation. Mer information finns i Hur Cloud App Security hjälper dig att skydda dina NetDocuments

Defender for Cloud Apps version 214 och 215

den 28 november 2021

-

NetDocuments-appanslutningsappen är tillgänglig i offentlig förhandsversion

En ny appanslutning för NetDocuments är tillgänglig i offentlig förhandsversion. Nu kan du ansluta Microsoft Defender for Cloud Apps till NetDocuments för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta NetDocuments till Microsoft Defender for Cloud Apps.

Cloud App Security version 212 och 213

den 31 oktober 2021

Omöjlig resa, aktivitet från ovanliga länder/regioner, aktivitet från anonyma IP-adresser och aktivitet från misstänkta IP-adressaviseringar gäller inte vid misslyckade inloggningar.

Efter en grundlig säkerhetsgranskning bestämde vi oss för att separera den misslyckade inloggningshanteringen från aviseringarna som nämns ovan. Från och med nu utlöses de bara av lyckade inloggningsfall och inte av misslyckade inloggningar eller attackförsök. Massavisering om misslyckade inloggningar tillämpas fortfarande om det finns en avvikande mängd misslyckade inloggningsförsök på en användare. Mer information finns i Beteendeanalys och avvikelseidentifiering.Ny avvikelseidentifiering: Ovanlig ISP för en OAuth-app

Vi har utökat våra avvikelseidentifieringar till att omfatta misstänkt tillägg av privilegierade autentiseringsuppgifter till en OAuth-app. Den nya identifieringen är nu tillgänglig direkt och aktiveras automatiskt. Identifieringen kan indikera att en angripare har komprometterat appen och använder den för skadlig aktivitet. Mer information finns i Ovanlig ISP för en OAuth-app.Ny identifiering: Aktivitet från lösenordsbesprutade associerade IP-adresser

Den här identifieringen jämför IP-adresser som utför lyckade aktiviteter i dina molnprogram med IP-adresser som identifierats av Microsofts hotinformationskällor som nyligen utförde lösenordssprayattacker. Den varnar om användare som utsatts för lösenordsspraykampanjer och som har lyckats komma åt dina molnprogram från dessa skadliga IP-adresser. Den här nya aviseringen genereras av den befintliga aktiviteten från principen för misstänkta IP-adresser . Mer information finns i Aktivitet från misstänkta IP-adresser.Smartsheet- och OneLogin API-anslutningsappar är nu allmänt tillgängliga

Smartsheet- och OneLogin API-anslutningsappar är nu allmänt tillgängliga. Nu kan du ansluta Microsoft Cloud App Security till Smartsheet och till OneLogin för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta Smartsheet och Anslut OneLogin.Ny Shadow IT-integrering med Open Systems

Vi har lagt till intern integrering med Open Systems som ger dig shadow IT-insyn i appanvändning och kontroll över appåtkomst. Mer information finns i Integrera Cloud App Security med Öppna system.

Cloud App Security version 209, 210 och 211

den 10 oktober 2021

Slack API-anslutningsappen är nu allmänt tillgänglig

Slack API-anslutningsappen är allmänt tillgänglig, vilket ger dig mer insyn i och kontroll över hur din app används i din organisation. Mer information finns i Så här skyddar Cloud App Security slack enterprise.Ny varningsupplevelse för övervakade appar med Microsoft Defender för Endpoint är nu allmänt tillgänglig

Cloud App Security har utökat sin interna integrering med Microsoft Defender för Endpoint. Nu kan du använda mjuk blockering för åtkomst till appar som markerats som övervakade med hjälp av Microsoft Defender för Endpoint nätverksskyddsfunktion. Slutanvändarna kan kringgå blocket. Rapporten för att kringgå blockering är tillgänglig i Cloud App Security identifierade appupplevelse. Mer information finns i:Ny identifierad appupplevelse i allmän tillgänglighet

Som en del av den kontinuerliga förbättringen av våra entitetsupplevelser introducerar vi en moderniserad upptäckt appupplevelse som täcker identifierade webbappar och OAuth-appar och ger en enhetlig vy över en programentitet. Mer information finns i Arbeta med appsidan.

Cloud App Security version 208

22 augusti 2021

Ny identifierad appupplevelse i offentlig förhandsversion

Som en del av den kontinuerliga förbättringen av våra entitetsupplevelser introducerar vi en moderniserad upptäckt appupplevelse som täcker identifierade webbappar och OAuth-appar och ger en enhetlig vy över en programentitet. Mer information finns i Arbeta med appsidan.Tillägg för appstyrning i Cloud App Security tillgängligt i offentlig förhandsversion

Appstyrningstillägget till Microsoft Cloud App Security är en säkerhets- och principhanteringsfunktion som är utformad för OAuth-aktiverade appar som har åtkomst till Microsoft 365-data via Microsoft Graph-API:er. Appstyrning ger fullständig insyn, reparation och styrning av hur dessa appar får åtkomst till, använder och delar känsliga data som lagras i Microsoft 365 via användbara insikter och automatiska principaviseringar och åtgärder. Mer information:Smartsheet-appanslutningsappen är tillgänglig i offentlig förhandsversion

En ny appanslutning för Smartsheet är tillgänglig i offentlig förhandsversion. Nu kan du ansluta Microsoft Cloud App Security till Smartsheet för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta Smartsheet till Microsoft Cloud App Security.

Cloud App Security version 207

Den 8 augusti 2021

-

Ny varningsupplevelse för övervakade appar med Microsoft Defender för Endpoint (offentlig förhandsversion)

Cloud App Security har utökat sin interna integrering med Microsoft Defender för Endpoint (MDE). Nu kan du använda mjuk blockering för åtkomst till appar som markerats som övervakade med hjälp av Microsoft Defender för Endpoint nätverksskyddsfunktion. Slutanvändarna kan kringgå blocket. Rapporten för att kringgå blockering är tillgänglig i Cloud App Security identifierade appupplevelse. Mer information finns i:

Cloud App Security version 206

den 25 juli 2021

-

Ny Loggparser för Cloud Discovery Open Systems

Cloud App Security Cloud Discovery analyserar en mängd olika trafikloggar för att rangordna och bedöma appar. Nu innehåller Cloud Discovery en inbyggd loggparser för att stödja Open Systems-formatet. En lista över loggparsers som stöds finns i Brandväggar och proxyservrar som stöds.

Cloud App Security version 205

den 11 juli 2021

Zendesk-appanslutningsappen är tillgänglig i offentlig förhandsversion

En ny appanslutning för Zendesk finns i offentlig förhandsversion. Nu kan du ansluta Microsoft Cloud App Security till Zendesk för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta Zendesk.Ny Cloud Discovery-parser för Wandera

Cloud Discovery i Cloud App Security analyserar en mängd olika trafikloggar för att rangordna och bedöma appar. Nu innehåller Cloud Discovery en inbyggd loggparser för att stödja Wandera-formatet. En lista över loggparsers som stöds finns i Brandväggar och proxyservrar som stöds.

Cloud App Security version 204

Den 27 juni 2021

-

Slack- och OneLogin-appanslutningsprogram som är tillgängliga i offentlig förhandsversion

Nya appanslutningsprogram är nu tillgängliga för Slack och OneLogin i offentlig förhandsversion. Nu kan du ansluta Microsoft Cloud App Security till Slack och OneLogin för att övervaka och skydda användare och aktiviteter. Mer information finns i Ansluta Slack och Ansluta OneLogin.

Cloud App Security version 203

Den 13 juni 2021

Exponera verifierad utgivare som anger O365 OAuth-appar

Cloud App Security nu visas om en utgivare av en Microsoft 365 OAuth-app har verifierats av Microsoft för att aktivera högre appförtroende. Den här funktionen distribueras gradvis. Mer information finns i Arbeta med OAuth-appsidan.Azure Active Directory Cloud App Security admin

En Cloud App Security administratörsroll har lagts till i Azure Active Directory (Azure AD), vilket gör att tilldelningen av globala administratörsfunktioner kan Cloud App Security ensam via Azure AD. Mer information finns i Microsoft 365 och Azure AD roller med åtkomst till Cloud App Security.Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Exportera anpassade tagg- och appdomäner per identifierad app

Exportera till CSV på sidan identifierade appar innehåller nu programmets anpassade apptaggar och associerade webbdomäner. Mer information finns i Arbeta med identifierade appar.Viktigt

Förbättrad proxy-URL för åtkomstkontroller (gradvis distribution)

Från och med början av juli 2021 ändrar vi åtkomstslutpunkten från<mcas-dc-id>.access-control.cas.mstillaccess.mcas.ms. Se till att du uppdaterar reglerna för nätverksinstallationen före slutet av juni, eftersom det kan leda till åtkomstproblem. Mer information finns i Åtkomst- och sessionskontroller

Cloud App Security version 200, 201 och 202

Den 30 maj 2021

-

Autentiseringskontext (step-up-autentisering) i offentlig förhandsversion

Vi har lagt till möjligheten att skydda användare som arbetar med upphovsrättsskyddade och privilegierade tillgångar genom att kräva att Azure AD principer för villkorsstyrd åtkomst utvärderas på nytt i sessionen. Om en ändring i IP-adressen till exempel identifieras på grund av att en anställd i en mycket känslig session har flyttats från kontoret till kaféet på nedervåningen, kan steg-upp konfigureras för att autentisera användaren igen. Mer information finns i Kräv stegvis autentisering (autentiseringskontext) vid riskfylld åtgärd.

Cloud App Security version 199

Den 18 april 2021

Tillgänglighet för instrumentpanelen för tjänsthälsa

Den förbättrade Cloud App Security Service Health-instrumentpanelen är nu tillgänglig i Microsoft 365 Admin-portalen för användare med behörighet att övervaka tjänstens hälsotillstånd. Läs mer om Microsoft 365 Admin roller. På instrumentpanelen kan du konfigurera meddelanden så att relevanta användare kan hålla sig uppdaterade med den aktuella Cloud App Security statusen. Mer information om hur du konfigurerar e-postaviseringar och ytterligare information om instrumentpanelen finns i Så här kontrollerar du tjänstens hälsotillstånd för Microsoft 365.AIP-stöd inaktuellt

Etiketthantering från Azure Information Protection-portalen (klassisk) är inaktuell från och med den 1 april 2021. Kunder utan utökad AIP-support bör migrera sina etiketter till Microsoft Purview Information Protection för att fortsätta använda känslighetsetiketter i Cloud App Security. Utan migrering till Microsoft Purview Information Protection eller utökat AIP-stöd inaktiveras filprinciper med känslighetsetiketter. Mer information finns i Förstå migrering av enhetlig etikettering.DLP nära realtidsdistribution slutförd för Dropbox, ServiceNow, AWS och Salesforce

Ny filgenomsökning i nära realtid finns i Dropbox, ServiceNow och Salesforce. Ny S3-bucketidentifiering i nära realtid är tillgänglig i AWS. Mer information finns i Ansluta appar.Offentlig förhandsversion för att åsidosätta känslighetsetiketter för privilegier

Cloud App Security stöder åsidosättande av känslighetsetiketter för filer som har etiketterats utanför Cloud App Security. Mer information finns i Integrera Microsoft Purview med Defender for Cloud Apps.Extended Advanced Hunting-händelser

Vi har utökat de tillgängliga händelserna i Cloud App Security. Microsoft Defender XDR Avancerad jakt innehåller nu telemetri från Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype för företag och Power Automate, förutom Exchange Online och Teams, som var tillgängliga hittills. Mer information finns i Appar och tjänster som omfattas.

Cloud App Security version 198

Publicerad 4 april 2021

Undantag av Azure Active Directory-gruppera entiteter från identifiering

Vi har lagt till möjligheten att undanta identifierade entiteter baserat på importerade Azure Active Directory-grupper. Om du exkluderar Azure AD grupper döljs alla identifieringsrelaterade data för alla användare i dessa grupper. Mer information finns i Exkludera entiteter.Stöd för API-anslutningsprogram för ServiceNow Orlando- och Paris-versioner

Vi har lagt till stöd för ServiceNow API-anslutningsappen till Orlando- och Paris-versionerna. Mer information finns i Ansluta ServiceNow till Microsoft Cloud App Security.Använd alltid den valda åtgärden även om data inte kan genomsökas

Vi har lagt till en ny kryssruta i Sessionsprinciper som behandlar data som inte kan skannas som en matchning för principen.Obs!

Utfasningsmeddelande: Den här funktionen ersätter både Behandla krypterad som matchning och Behandla filer som inte kan genomsökas som matchning, förutom att lägga till nya funktioner. Nya principer innehåller den nya kryssrutan som standard, avmarkerad som standard. Befintliga principer migreras till den nya kryssrutan den 30 maj. Principer med antingen eller båda alternativen valda har det nya alternativet valt som standard. alla andra principer kommer att ha det avmarkerat.

Cloud App Security version 197

Publicerad 21 mars 2021

Meddelande om utfasning av statussida

Den 29 april kommer Cloud App Security att föråldra statussidan för tjänstens hälsotillstånd och ersätta den med instrumentpanelen för tjänsthälsa i Microsoft 365 Admin-portalen. Ändringen överensstämmer Cloud App Security med andra Microsoft-tjänster och ger en förbättrad tjänstöversikt.Obs!

Endast användare med behörighet att övervaka tjänstens hälsotillstånd kan komma åt instrumentpanelen. Mer information finns i Om administratörsroller.

På instrumentpanelen kan du konfigurera meddelanden så att relevanta användare kan hålla sig uppdaterade med den aktuella Cloud App Security statusen. Mer information om hur du konfigurerar e-postaviseringar och ytterligare information om instrumentpanelen finns i Så här kontrollerar du tjänstens hälsotillstånd för Microsoft 365.

Länken för OAuth-appmedgivanden

Vi har lagt till möjligheten att begränsa aktivitetsundersökningar till specifika OAuth-appars medgivandeaktiviteter direkt från OAuth-appvyn. Mer information finns i Undersöka misstänkta OAuth-appar.

Cloud App Security version 195 och 196

Publicerad 7 mars 2021

Förbättrad skugg-IT-identifiering med Microsoft Defender för Endpoint

Vi har förbättrat vår Defender för Endpoint-integrering ytterligare genom att använda förbättrade signaler för Defender-agenten, vilket ger mer exakt appidentifiering och organisationsanvändarkontext.Om du vill dra nytta av de senaste förbättringarna kontrollerar du att organisationens slutpunkter har uppdaterats med de senaste Windows 10 uppdateringarna:

- KB4601383: Windows 10 version 1809

- KB4601380: Windows 10, version 1909

- KB4601382: Windows 10, version 20H2, version 21H1 Insider

Konfigurerbar sessionslivslängd

Vi gör det möjligt för kunder att konfigurera en kortare sessionslivstid för appkontroll med villkorsstyrd åtkomst. Som standard Cloud App Security sessioner ha en maximal livslängd på 14 dagar. Om du vill ha mer information om hur du förkortar sessionslivslängden kontaktar du oss på mcaspreview@microsoft.com.

Cloud App Security version 192, 193 och 194

Publicerad 7 februari 2021

Uppdateringar till sidan Principer

Vi har uppdaterat sidan Principer och lagt till en flik för varje principkategori. Vi har också lagt till fliken Alla principer för att ge dig en fullständig lista över alla dina principer. Mer information om principkategorisering finns i Principtyper.Förbättrad export av Microsoft 365 OAuth-appar

Vi har förbättrat exporten av Aktiviteter för Microsoft 365 OAuth-appar till CSV-fil med omdirigerings-URL:en för OAuth-apparna. Mer information om hur du exporterar OAuth-appaktiviteter finns i OAuth-appgranskning.Uppdateringar till portalgränssnittet

Under de kommande månaderna uppdaterar Cloud App Security användargränssnittet för att ge en mer konsekvent upplevelse i Microsoft 365-säkerhetsportalerna. Läs mer

Cloud App Security version 189, 190 och 191

Publicerad 10 januari 2021

Ny logginsamlareversion

Uppgraderad logginsamlare för Shadow IT-identifiering är nu tillgänglig. Den innehåller följande uppdateringar:- Vi har uppgraderat vår Pure-FTPd version till den senaste versionen: 1.0.49. TLS < 1.2 är nu inaktiverat som standard.

- Vi har inaktiverat inramningsfunktionen "octet-counted" i RSyslog för att förhindra misslyckad bearbetning.

Mer information finns i Konfigurera automatisk logguppladdning för kontinuerliga rapporter.

Ny avvikelseidentifiering: Misstänkt tillägg av autentiseringsuppgifter i en OAuth-app

Vi har utökat våra avvikelseidentifieringar till att omfatta misstänkt tillägg av privilegierade autentiseringsuppgifter till en OAuth-app. Den nya identifieringen är nu tillgänglig direkt och aktiveras automatiskt. Identifieringen kan indikera att en angripare har komprometterat appen och använder den för skadlig aktivitet. Mer information finns i Ovanligt tillägg av autentiseringsuppgifter till en OAuth-app.Förbättrad granskning för skugg-IT-identifieringsaktiviteter

Vi har uppdaterat granskningen för Shadow IT-aktiviteter så att den omfattar åtgärder som utförs av administratörer. Följande nya aktiviteter är nu tillgängliga i aktivitetsloggen och kan användas som en del av din Cloud App Security undersökning.- Tagga eller ta bort appar

- Skapa, uppdatera eller ta bort logginsamlare

- Skapa, uppdatera eller ta bort datakällor

Nya REST API-slutpunkter för databerikning

Vi har lagt till följande API-slutpunkter för databerikning så att du kan hantera dina IP-adressintervall fullständigt med hjälp av API:et. Använd vårt exempelhanteringsskript för att komma igång. Mer information om intervall finns i Arbeta med IP-intervall och taggar.

Uppdateringar som gjordes 2020

Obs!

Produktnamn för skydd mot hot från Microsoft ändras. Läs mer om detta och andra uppdateringar här. Vi kommer att använda de nya namnen i framtida versioner.

Cloud App Security version 187 och 188

Publicerad 22 november 2020

Ny Shadow IT-integrering med Menlo Security

Vi har lagt till intern integrering med Menlo Security som ger dig shadow IT-insyn i appanvändning och kontroll över appåtkomst. Mer information finns i Integrera Cloud App Security med Menlo Security.Ny Cloud Discovery WatchGuard-loggparser

Cloud App Security Cloud Discovery analyserar en mängd olika trafikloggar för att rangordna och bedöma appar. Nu innehåller Cloud Discovery en inbyggd loggparser för att stödja WatchGuard-formatet. En lista över loggparsers som stöds finns i Brandväggar och proxyservrar som stöds.Ny behörighet för den globala administratörsrollen för Cloud Discovery

Cloud App Security tillåter nu användare med den globala administratörsrollen för Cloud Discovery att skapa API-token och använda alla Cloud Discovery-relaterade API:er. Mer information om rollen finns i Inbyggda Cloud App Security administratörsroller.Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Förbättrad känslighetsreglage: Omöjlig resa

Vi har uppdaterat känslighetsreglaget för omöjlig resa för att konfigurera olika känslighetsnivåer för olika användaromfång, vilket ger förbättrad kontroll över återgivningen av aviseringar för användaromfång. Du kan till exempel definiera en högre känslighetsnivå för administratörer än för andra användare i organisationen. Mer information om den här avvikelseidentifieringsprincipen finns i Omöjlig resa.Förbättrat proxy-URL-suffix för sessionskontroller (gradvis distribution)

Den 7 juni 2020 började vi gradvis lansera våra förbättrade proxysessionskontroller för att använda ett enhetligt suffix som inte innehåller namngivna regioner. Användare kan till exempel se<AppName>.mcas.mssuffix i stället för<AppName>.<Region>.cas.ms. Om du rutinmässigt blockerar domäner i dina nätverksinstallationer eller gatewayer kontrollerar du att du tillåter listan över alla domäner som anges under Åtkomst- och sessionskontroller.

Cloud App Security version 184, 185 och 186

Utgiven 25 oktober 2020

Ny förbättrad övervakning och hantering av aviseringar

Som en del av våra pågående förbättringar av övervakning och hantering av aviseringar har sidan Cloud App Security Aviseringar förbättrats baserat på din feedback. I den förbättrade upplevelsen ersätts statusen Löst och Avvisad av statusen Stängd med en lösningstyp. Läs merNy global allvarlighetsgrad för signaler som skickas till Microsoft Defender för slutpunkter

Vi har lagt till möjligheten att ange den globala allvarlighetsgraden för signaler som skickas till Microsoft Defender för Endpoint. Mer information finns i Integrera Microsoft Defender för Endpoint med Cloud App Security.Ny rapport om säkerhetsrekommendationer

Cloud App Security ger dig säkerhetskonfigurationsutvärderingar för din Azure, Amazon Web Services (AWS) och Google Cloud Platform (GCP) som ger dig insikter om säkerhetskonfigurationsluckor i din miljö med flera moln. Nu kan du exportera detaljerade rapporter om säkerhetsrekommendationer som hjälper dig att övervaka, förstå och anpassa dina molnmiljöer för att bättre skydda din organisation. Mer information om hur du exporterar rapporten finns i Rapporten säkerhetsrekommendationer.Förbättrat proxy-URL-suffix för sessionskontroller (gradvis distribution)

Den 7 juni 2020 började vi gradvis lansera våra förbättrade proxysessionskontroller för att använda ett enhetligt suffix som inte innehåller namngivna regioner. Användare kan till exempel se<AppName>.mcas.mssuffix i stället för<AppName>.<Region>.cas.ms. Om du rutinmässigt blockerar domäner i dina nätverksinstallationer eller gatewayer kontrollerar du att du tillåter listan över alla domäner som anges under Åtkomst- och sessionskontroller.Uppdateringar till Cloud App Catalog

Vi har gjort följande uppdateringar av cloud app-katalogen:- Teams Admin Center har uppdaterats som en fristående app

- Microsoft 365 Admin Center har bytt namn till Office-portalen

Terminologiuppdatering

Vi har uppdaterat termen dator till enhet som en del av Microsofts allmänna arbete med att justera terminologin mellan produkter.

Cloud App Security version 182 och 183

Utgiven 6 september 2020

-

Åtkomst- och sessionskontroller för Azure Portal GA

Appkontroll för villkorsstyrd åtkomst för Azure Portal är nu allmänt tillgänglig. Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.

Cloud App Security version 181

Utgiven 9 augusti 2020

Ny Cloud Discovery Menlo Security-loggparser

Cloud App Security Cloud Discovery analyserar en mängd olika trafikloggar för att rangordna och bedöma appar. Nu innehåller Cloud Discovery en inbyggd loggparser för att stödja Menlo Security CEF-formatet. En lista över loggparsers som stöds finns i Brandväggar och proxyservrar som stöds.Azure Active Directory (AD) Cloud App Discovery-namn visas i portalen

För Azure AD P1- och P2-licenser har vi uppdaterat produktnamnet i portalen till Cloud App Discovery. Läs mer om Cloud App Discovery.

Cloud App Security version 179 och 180

Utgiven 26 juli 2020

Ny avvikelseidentifiering: Misstänkta aktiviteter för nedladdning av OAuth-appfiler

Vi har utökat våra avvikelseidentifieringar till att omfatta misstänkta nedladdningsaktiviteter av en OAuth-app. Den nya identifieringen är nu tillgänglig direkt och aktiveras automatiskt för att varna dig när en OAuth-app laddar ned flera filer från Microsoft SharePoint eller Microsoft OneDrive på ett sätt som är ovanligt för användaren.Prestandaförbättringar med hjälp av proxycachelagring för sessionskontroller (gradvis distribution)

Vi har gjort extra prestandaförbättringar för våra sessionskontroller genom att förbättra våra mekanismer för cachelagring av innehåll. Den förbättrade tjänsten är ännu effektivare och ger bättre svarstider när du använder sessionskontroller. Sessionskontroller cachelagrar inte privat innehåll och överensstämmer med lämpliga standarder för endast cachelagrat delat (offentligt) innehåll. Mer information finns i Så här fungerar sessionskontrollen.Ny funktion: Spara frågor om säkerhetskonfiguration

Vi har lagt till möjligheten att spara frågor för våra instrumentpanelsfilter för säkerhetskonfiguration för Azure, Amazon Web Services (AWS) och Google Cloud Platform (GCP). Detta kan göra framtida undersökningar ännu enklare genom att återanvända vanliga frågor. Läs mer om säkerhetskonfigurationsrekommendationer.Förbättrade aviseringar för avvikelseidentifiering

Vi har utökat informationen som vi tillhandahåller för aviseringar om avvikelseidentifiering för att inkludera en mappning till motsvarande MITRE ATT-&CK-taktik. Den här mappningen hjälper dig att förstå fasen och effekten av attacken och hjälpa dig med dina undersökningar. Läs mer om hur du undersöker aviseringar för avvikelseidentifiering.Förbättrad identifieringslogik: Utpressningstrojanaktivitet

Vi har uppdaterat identifieringslogik för utpressningstrojanaktivitet för att ge bättre noggrannhet och minskad aviseringsvolym. Mer information om den här avvikelseidentifieringsprincipen finns i Utpressningstrojanaktivitet.Rapporter om identitetssäkerhetsstatus: Taggars synlighet

Vi har lagt till entitetstaggar i rapporter om identitetssäkerhetsstatus som ger extra insikter om entiteter. Taggen Sensitive kan till exempel hjälpa dig att identifiera riskfyllda användare och prioritera dina undersökningar. Läs mer om att undersöka riskfyllda användare.

Cloud App Security version 178

Utgiven 28 juni 2020

Nya säkerhetskonfigurationer för Google Cloud Platform (gradvis distribution)

Vi har utökat våra säkerhetskonfigurationer för flera moln för att ge säkerhetsrekommendationer för Google Cloud Platform, baserat på GCP CIS-riktmärket. Med den här nya funktionen ger Cloud App Security organisationer en enda vy för övervakning av efterlevnadsstatus för alla molnplattformar, inklusive Azure-prenumerationer, AWS-konton och nu GCP-projekt.Ga för nya appanslutningsprogram

Vi har lagt till följande appanslutningsprogram i vår portfölj med allmänt tillgängliga API-anslutningsappar, vilket ger dig mer insyn i och kontroll över hur dina appar används i din organisation:Ny identifiering av skadlig kod i realtid ga

Vi har utökat våra sessionskontroller för att identifiera potentiell skadlig kod med hjälp av Microsoft Threat Intelligence vid filuppladdningar eller nedladdningar. Den nya identifieringen är nu allmänt tillgänglig direkt och kan konfigureras för att automatiskt blockera filer som identifieras som potentiell skadlig kod. Mer information finns i Blockera skadlig kod vid uppladdning eller nedladdning.Förbättrad åtkomst och sessionskontroller med valfri IdP GA

Stöd för åtkomst- och sessionskontroller för SAML-appar som konfigurerats med en identitetsprovider är nu allmänt tillgängligt. Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.Förbättring av riskfyllda maskinundersökningar

Cloud App Security ger möjlighet att identifiera riskfyllda datorer som en del av din undersökning av skugg-IT-identifiering. Nu har vi lagt till risknivån Microsoft Defender Advanced Threat Protection Machine på datorsidan, vilket ger analytiker mer kontext när de undersöker datorer i din organisation. Mer information finns i Undersöka enheter i Cloud App Security.Ny funktion: Inaktivera appanslutningsprogram via självbetjäning (gradvis distribution)

Vi har lagt till möjligheten att inaktivera appanslutningsprogram direkt i Cloud App Security. Mer information finns i Inaktivera appanslutningsprogram.

Cloud App Security version 177

Utgiven 14 juni 2020

Ny identifiering av skadlig kod i realtid (förhandsversion, gradvis distribution)

Vi har utökat våra sessionskontroller för att identifiera potentiell skadlig kod med hjälp av Microsoft Threat Intelligence vid filuppladdningar eller nedladdningar. Den nya identifieringen är nu tillgänglig direkt och kan konfigureras för att automatiskt blockera filer som identifieras som potentiell skadlig kod. Mer information finns i Blockera skadlig kod vid uppladdning eller nedladdning.Nytt stöd för åtkomsttoken för åtkomst- och sessionskontroller

Vi har lagt till möjligheten att behandla åtkomsttoken och kodbegäranden som inloggningar vid registrering av appar för åtkomst- och sessionskontroller. Om du vill använda token väljer du kugghjulsikonen för inställningar, väljer Appkontroll för villkorsstyrd åtkomst, redigerar relevant app (tre punkter-menyn >Redigera app), väljer Behandla åtkomsttoken och kodbegäranden som appinloggningar och väljer sedan Spara. Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.Förbättrat proxy-URL-suffix för sessionskontroller (gradvis distribution)

Den 7 juni 2020 började vi gradvis lansera våra förbättrade proxysessionskontroller för att använda ett enhetligt suffix som inte innehåller namngivna regioner. Användare kan till exempel se<AppName>.mcas.mssuffix i stället för<AppName>.<Region>.cas.ms. Om du rutinmässigt blockerar domäner i dina nätverksinstallationer eller gatewayer kontrollerar du att du tillåter listan över alla domäner som anges under Åtkomst- och sessionskontroller.Ny dokumentation

Cloud App Security dokumentationen har utökats så att den innehåller följande nya innehåll:- Använda Cloud App Security REST API: Lär dig mer om våra API-funktioner och börja integrera dina program med Cloud App Security.

- Undersöka aviseringar för avvikelseidentifiering: Bekanta dig med tillgängliga UEBA-aviseringar, vad de innebär, identifiera den risk de utgör, förstå omfattningen av ett intrång och vilka åtgärder du kan vidta för att åtgärda situationen.

Cloud App Security version 176

Utgiven 31 maj 2020

Ny funktion för aktivitetssekretess

Vi har förbättrat din möjlighet att detaljerat avgöra vilka användare du vill övervaka med möjlighet att göra aktiviteter privata. Med den här nya funktionen kan du ange användare baserat på gruppmedlemskap vars aktiviteter ska döljas som standard. Endast behöriga administratörer har möjlighet att välja att visa dessa privata aktiviteter, där varje instans granskas i styrningsloggen. Mer information finns i Aktivitetssekretess.Ny integrering med Azure Active Directory-galleriet (Azure AD)

Vi har använt vår interna integrering med Azure AD för att ge dig möjlighet att navigera direkt från en app i Cloud App Catalog till motsvarande Azure AD Galleri-app och hantera den i galleriet. Mer information finns i Hantera appar med Azure AD-galleriet.Nytt feedbackalternativ som är tillgängligt i valda principer

Vi är intresserade av att få din feedback och lära oss hur vi kan hjälpa till. Nu ger en ny feedbackdialogruta dig möjlighet att förbättra Cloud App Security när du skapar, ändrar eller tar bort en fil, avvikelseidentifiering eller sessionsprincip.Förbättrat proxy-URL-suffix för sessionskontroller (gradvis distribution)

Från och med den 7 juni 2020 distribuerar vi gradvis våra förbättrade proxysessionskontroller för att använda ett enhetligt suffix som inte innehåller namngivna regioner. Användare kan till exempel se<AppName>.mcas.mssuffix i stället för<AppName>.<Region>.cas.ms. Om du rutinmässigt blockerar domäner i dina nätverksinstallationer eller gatewayer kontrollerar du att du tillåter listan över alla domäner som anges under Åtkomst- och sessionskontroller.Prestandaförbättringar för sessionskontroller (gradvis distribution)

Vi har gjort betydande förbättringar av nätverksprestanda för vår proxytjänst. Den förbättrade tjänsten är ännu effektivare och ger bättre svarstider när du använder sessionskontroller.Ny identifiering av riskfylld aktivitet: Ovanlig misslyckad inloggning

Vi har utökat vår nuvarande funktion för att identifiera riskfyllda beteenden. Den nya identifieringen är nu tillgänglig direkt och aktiveras automatiskt för att varna dig när ett ovanligt misslyckat inloggningsförsök identifieras. Ovanliga misslyckade inloggningsförsök kan vara en indikation på en potentiell brute force-attack med lösenordsspray (även kallat låg och långsam metod). Den här identifieringen påverkar användarens övergripande undersökningsprioritetspoäng .Förbättrad tabellupplevelse

Vi har lagt till möjligheten att ändra storlek på tabellkolumnbredder så att du kan bredda eller begränsa kolumner för att anpassa och förbättra hur du visar tabeller. Du kan också återställa den ursprungliga layouten genom att välja menyn tabellinställningar och välja Standardbredd.

Cloud App Security version 175

Utgiven 17 maj 2020

Ny Shadow IT Discovery-integrering med Corrata (förhandsversion)

Vi har lagt till intern integrering med Corrata som ger dig Shadow IT-insyn i appanvändning och kontroll över appåtkomst. Mer information finns i Integrera Cloud App Security med Corrata.Nya Cloud Discovery-loggparsers

Cloud App Security Cloud Discovery analyserar en mängd olika trafikloggar för att rangordna och bedöma appar. Nu innehåller Cloud Discovery en inbyggd loggparser för att stödja Corrata och Cisco ASA med FirePOWER 6.4-loggformat. En lista över loggparsers som stöds finns i Brandväggar och proxyservrar som stöds.Förbättrad instrumentpanel (gradvis distribution) Som en del av våra pågående förbättringar av portaldesignen distribuerar vi nu gradvis den förbättrade Cloud App Security instrumentpanelen. Instrumentpanelen har moderniserats baserat på din feedback och ger en förbättrad användarupplevelse med uppdaterat innehåll och data. Mer information finns i Gradvis distribution av vår förbättrade instrumentpanel.

Förbättrad styrning: Bekräfta att användaren har komprometterats för avvikelseidentifieringar

Vi har utökat våra nuvarande styrningsåtgärder för avvikelseprinciper till att omfatta Bekräfta att användaren har komprometterats så att du proaktivt kan skydda din miljö från misstänkt användaraktivitet. Mer information finns i Aktivitetsstyrningsåtgärder.

Cloud App Security version 173 och 174

Utgiven 26 april 2020

-

Nytt CEF-format för SIEM-agenten för aviseringar

Som en del av vårt arbete med att utöka aviseringsinformationen i CEF-filerna som används av generiska SIEM-servrar har vi utökat formatet till att omfatta följande klientfält:IPv4-adress

IPv6-adress

IP-adressplats

Mer information finns i CEF-filformat.

-

Förbättrad identifieringslogik: Omöjlig resa

Vi har uppdaterat identifieringslogik för omöjliga resor för att ge bättre noggrannhet och minskad aviseringsvolym. Mer information om den här avvikelseidentifieringsprincipen finns i Omöjlig resa.

Cloud App Security version 172

Utgiven 5 april 2020

Förbättrad åtkomst och sessionskontroller med valfri IdP (förhandsversion)

Åtkomst- och sessionskontroller stöder nu SAML-appar som konfigurerats med alla identitetsproviders. Den offentliga förhandsversionen av den här nya funktionen lanseras nu gradvis. Mer information finns i Skydda appar med Microsoft Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst.Ny massdekanonymisering av användare och datorer

Vi har utökat och förenklat processen med att deanonymisera en eller flera användare och datorer som är under utredning. Mer information om massdekanonymisering finns i Så här fungerar anonymisering av data.

Cloud App Security version 170 och 171

Publicerad 22 mars 2020

Ny avvikelseidentifiering: Ovanlig region för molnresurs (förhandsversion)

Vi har utökat vår nuvarande funktion för att identifiera avvikande beteende för AWS. Den nya identifieringen är nu tillgänglig direkt och aktiveras automatiskt för att varna dig när en resurs skapas i en AWS-region där aktiviteten normalt inte utförs. Angripare använder ofta en organisations AWS-krediter för att utföra skadliga aktiviteter som kryptoutvinning. Genom att identifiera sådana avvikande beteenden kan du undvika en attack.Nya aktivitetsprincipmallar för Microsoft Teams

Cloud App Security innehåller nu följande nya aktivitetsprincipmallar som gör att du kan identifiera potentiellt misstänkta aktiviteter i Microsoft Teams:- Ändring av åtkomstnivå (Teams): Aviseringar när ett teams åtkomstnivå ändras från privat till offentlig.

- Extern användare har lagts till (Teams): Aviseringar när en extern användare läggs till i ett team.

- Massborttagning (Teams): Aviseringar när en användare tar bort ett stort antal team.

Integrering av identitetsskydd i Azure Active Directory (Azure AD)

Nu kan du kontrollera allvarlighetsgraden för Azure AD Identity Protection-aviseringar som matas in i Cloud App Security. Om du inte redan har aktiverat Azure AD identifiering av riskfylld inloggning aktiveras identifieringen automatiskt för att mata in aviseringar med hög allvarlighetsgrad. Mer information finns i Integrering av Azure Active Directory Identity Protection.

Cloud App Security version 169

Utgiven 1 mars 2020

Ny identifiering för Workday

Vi har utökat våra aktuella avvikande beteendeaviseringar för Workday. De nya aviseringarna omfattar följande identifieringar av användargeolocation:Förbättrad Salesforce-loggsamling