Så här skyddar Defender for Cloud Apps din GitHub Enterprise-miljö

GitHub Enterprise Cloud är en tjänst som hjälper organisationer att lagra och hantera sin kod, samt spåra och kontrollera ändringar i koden. Tillsammans med fördelarna med att skapa och skala kodlagringsplatser i molnet kan organisationens viktigaste tillgångar exponeras för hot. Exponerade tillgångar omfattar lagringsplatser med potentiellt känslig information, samarbets- och partnerskapsinformation med mera. För att förhindra exponering av dessa data krävs kontinuerlig övervakning för att förhindra att skadliga aktörer eller säkerhetsmedvetna insiders exfiltraterar känslig information.

Genom att ansluta GitHub Enterprise Cloud till Defender for Cloud Apps får du bättre insikter om användarnas aktiviteter och ger hotidentifiering för avvikande beteende.

Använd den här appanslutningsappen för att få åtkomst till SaaS SSPM-funktioner (Security Posture Management) via säkerhetskontroller som visas i Microsoft Secure Score. Mer information.

Huvudsakliga hot

- Komprometterade konton och insiderhot

- Dataläckage

- Otillräcklig säkerhetsmedvetenhet

- Ohanterad BYOD (Bring Your Own Device)

Hur Defender for Cloud Apps hjälper till att skydda din miljö

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Hantering av SaaS-säkerhetsstatus

Om du vill se rekommendationer för säkerhetsstatus för GitHub i Microsoft Secure Score skapar du en API-anslutningsapp via fliken Anslutningsappar med behörigheter för ägare och företag . I Säkerhetspoäng väljer du Rekommenderade åtgärder och filtrerar efter Produkt = GitHub.

Rekommendationer för GitHub kan till exempel vara:

- Aktivera multifaktorautentisering (MFA)

- Aktivera enkel inloggning (SSO)

- Inaktivera "Tillåt medlemmar att ändra databasens känslighet för den här organisationen"

- Inaktivera "medlemmar med administratörsbehörighet för lagringsplatser kan ta bort eller överföra lagringsplatser"

Om det redan finns en anslutningsapp och du inte ser GitHub-rekommendationer ännu uppdaterar du anslutningen genom att koppla från API-anslutningsappen och sedan återansluta den med behörigheterna Ägare och Företag .

Mer information finns i:

Skydda GitHub i realtid

Läs våra metodtips för att skydda och samarbeta med externa användare.

Ansluta GitHub Enterprise Cloud till Microsoft Defender for Cloud Apps

Det här avsnittet innehåller instruktioner för hur du ansluter Microsoft Defender for Cloud Apps till din befintliga GitHub Enterprise Cloud-organisation med appanslutnings-API:er. Den här anslutningen ger dig insyn i och kontroll över organisationens GitHub Enterprise Cloud-användning. Mer information om hur Defender for Cloud Apps skyddar GitHub Enterprise Cloud finns i Skydda GitHub Enterprise.

Använd den här appanslutningsappen för att få åtkomst till SaaS SSPM-funktioner (Security Posture Management) via säkerhetskontroller som visas i Microsoft Secure Score. Mer information.

Förhandskrav

- Din organisation måste ha en GitHub Enterprise Cloud-licens.

- Det GitHub-konto som används för att ansluta till Defender for Cloud Apps måste ha ägarbehörighet för din organisation.

- För SSPM-funktioner måste det angivna kontot vara ägare till företagskontot.

- Om du vill verifiera organisationens ägare bläddrar du till organisationens sida, väljer Personer och filtrerar sedan efter Ägare.

Verifiera dina GitHub-domäner

Det är valfritt att verifiera dina domäner. Vi rekommenderar dock starkt att du verifierar dina domäner så att Defender for Cloud Apps kan matcha domänens e-post för din GitHub-organisations medlemmar med motsvarande Azure Active Directory-användare.

De här stegen kan utföras oberoende av stegen konfigurera GitHub Enterprise Cloud och kan hoppas över om du redan har verifierat dina domäner.

Uppgradera din organisation till företagets användningsvillkor.

Verifiera organisationens domäner.

Obs!

Kontrollera var och en av de hanterade domäner som anges i inställningarna för Defender for Cloud Apps. Om du vill visa dina hanterade domäner går du till Microsoft Defender-portalen och väljer Inställningar. Välj sedan Cloud Apps. Under System väljer du Organisationsinformation och går sedan till avsnittet Hanterade domäner .

Konfigurera GitHub Enterprise Cloud

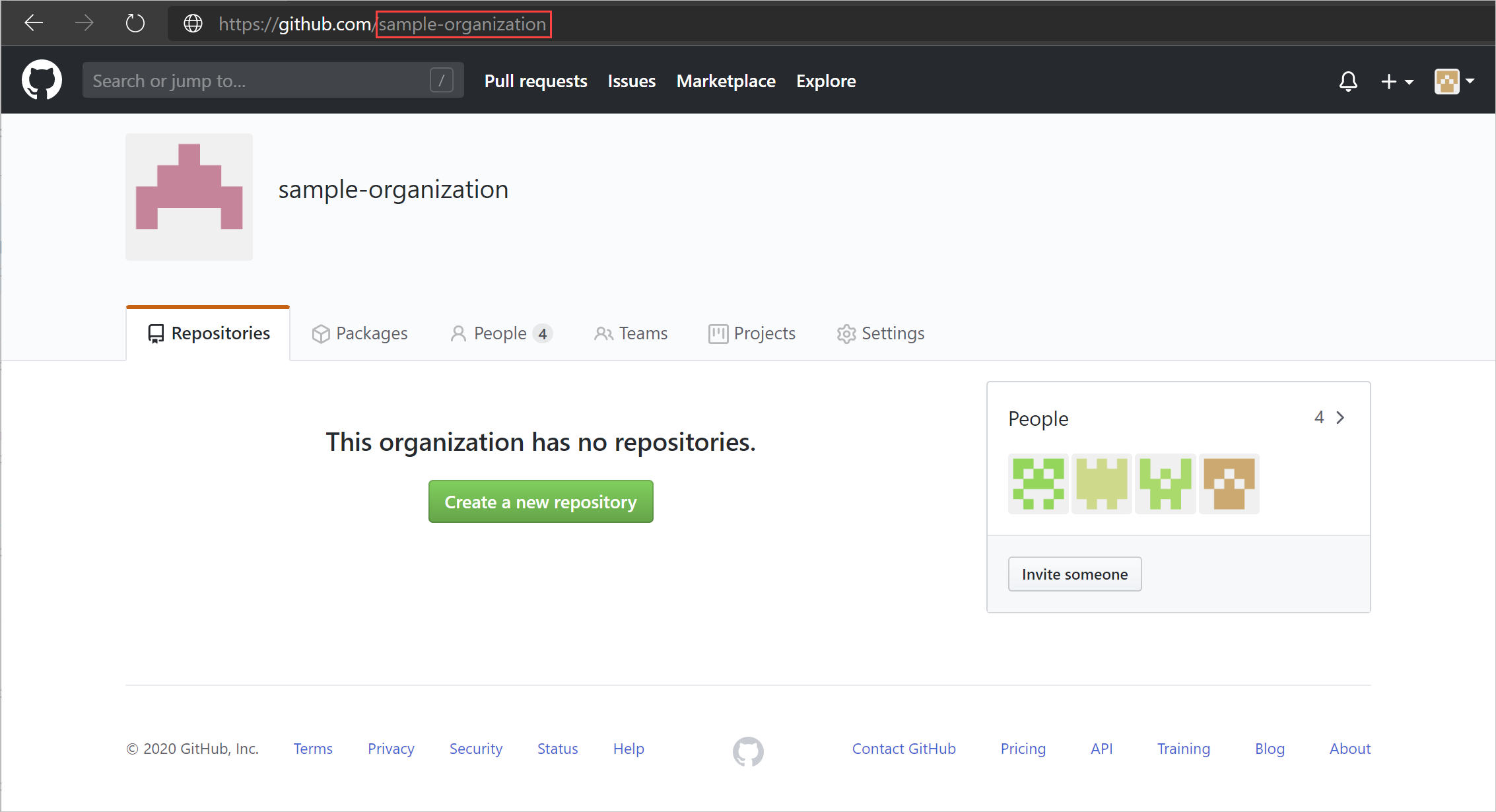

Hitta organisationens inloggningsnamn. I GitHub bläddrar du till organisationens sida och från URL:en antecknar du organisationens inloggningsnamn. Du behöver det senare.

Obs!

Sidan har en URL som

https://github.com/<your-organization>. Om din organisations sida till exempel ärhttps://github.com/sample-organizationär organisationens inloggningsnamn exempelorganisation.

Skapa en OAuth-app för Defender for Cloud Apps för att ansluta din GitHub-organisation. Upprepa det här steget för varje ytterligare ansluten organisation.

Obs!

Om du har förhandsgranskningsfunktioner och appstyrning aktiverat använder du sidan Appstyrning i stället för sidan OAuth-appar för att utföra den här proceduren.

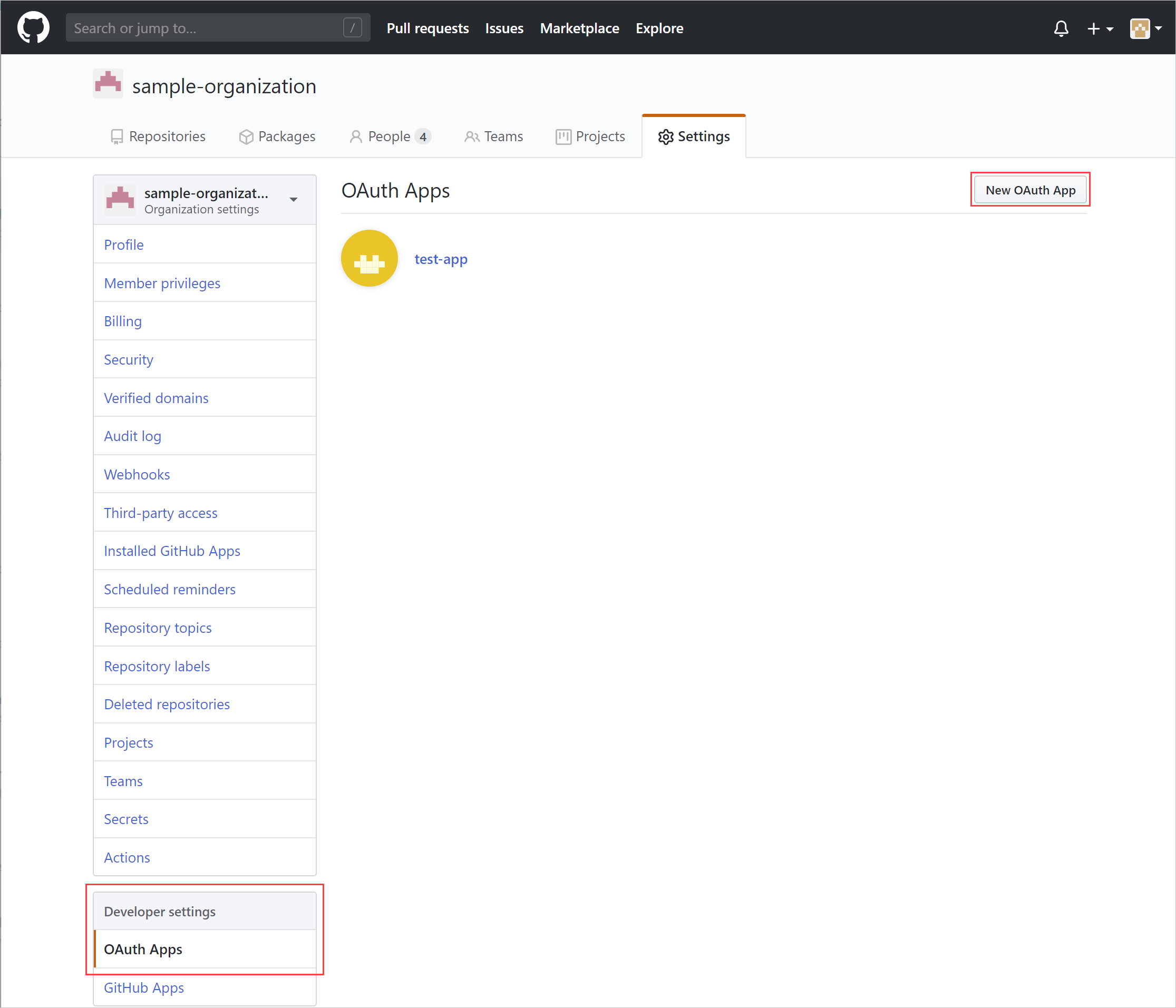

Bläddra till Inställningar>Utvecklarinställningar, välj OAuth-appar och välj sedan Registrera ett program. Om du har befintliga OAuth-appar kan du också välja Ny OAuth-app.

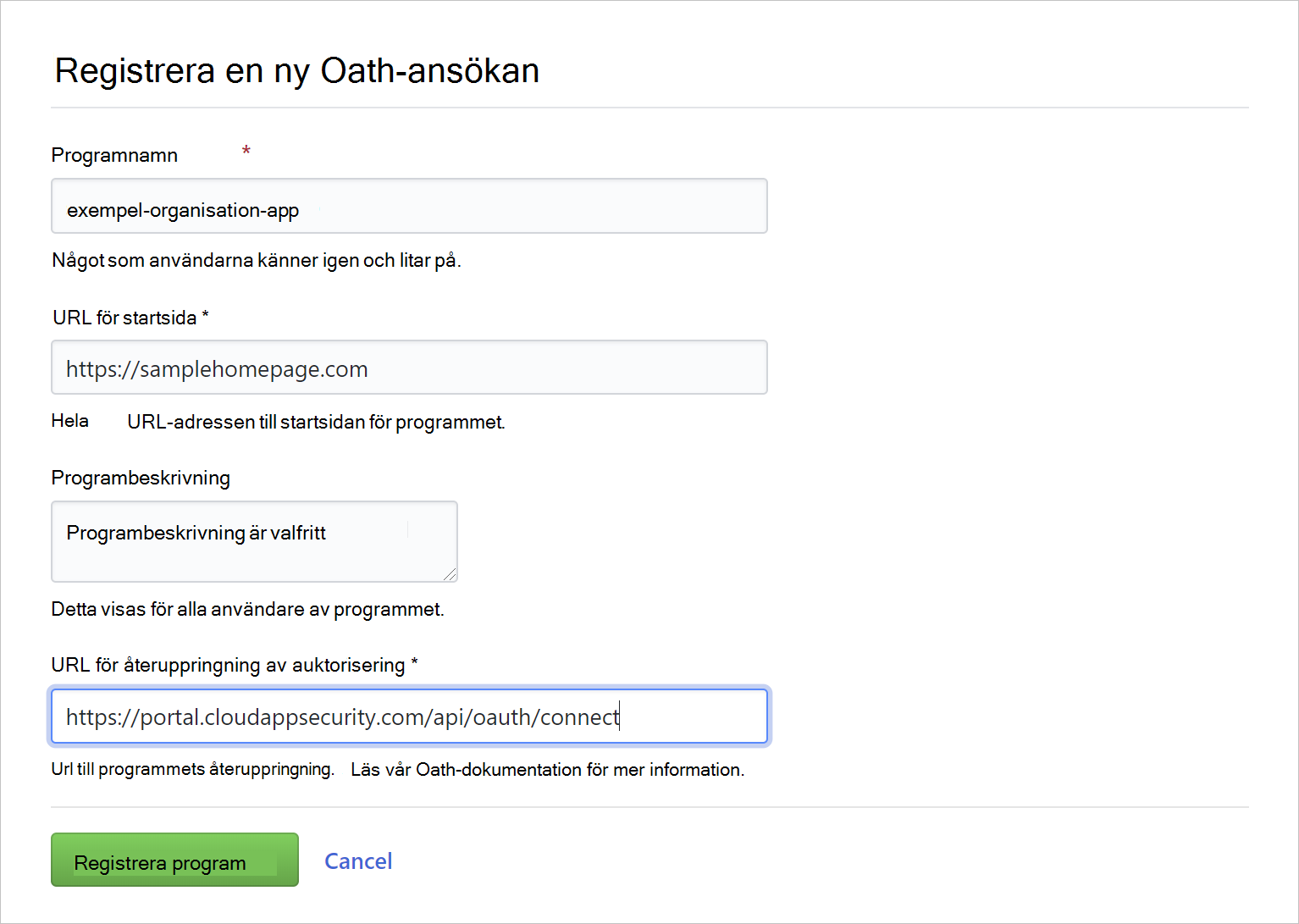

Fyll i registrera en ny OAuth-appinformation och välj sedan Registrera program.

- I rutan Programnamn anger du ett namn för appen.

- I rutan Webbadress till startsida anger du URL:en för appens startsida.

- I rutan Auktoriseringsåteranrops-URL anger du följande värde:

https://portal.cloudappsecurity.com/api/oauth/connect.

Obs!

- För US Government GCC-kunder anger du följande värde:

https://portal.cloudappsecuritygov.com/api/oauth/connect - För US Government GCC High-kunder anger du följande värde:

https://portal.cloudappsecurity.us/api/oauth/connect

Obs!

- Appar som ägs av en organisation har åtkomst till organisationens appar. Mer information finns i Om åtkomstbegränsningar för OAuth-appar.

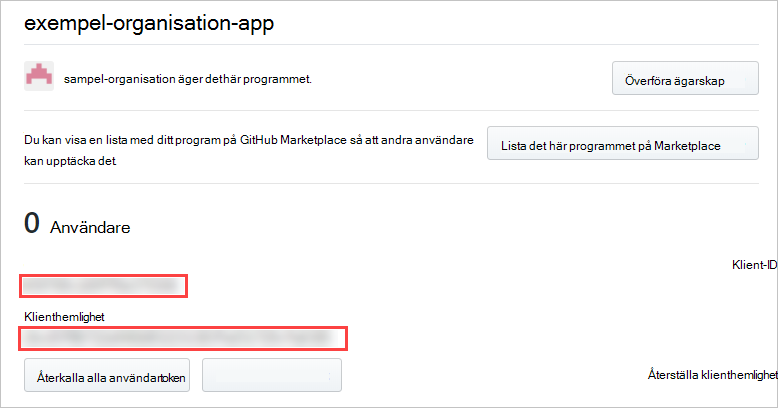

Bläddra till Inställningar>OAuth-appar, välj den OAuth-app som du nyss skapade och anteckna dess klient-ID och klienthemlighet.

Konfigurera Defender for Cloud Apps

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram.

På sidan Appanslutningsprogram väljer du +Anslut en app följt av GitHub.

I nästa fönster ger du anslutningsappen ett beskrivande namn och väljer sedan Nästa.

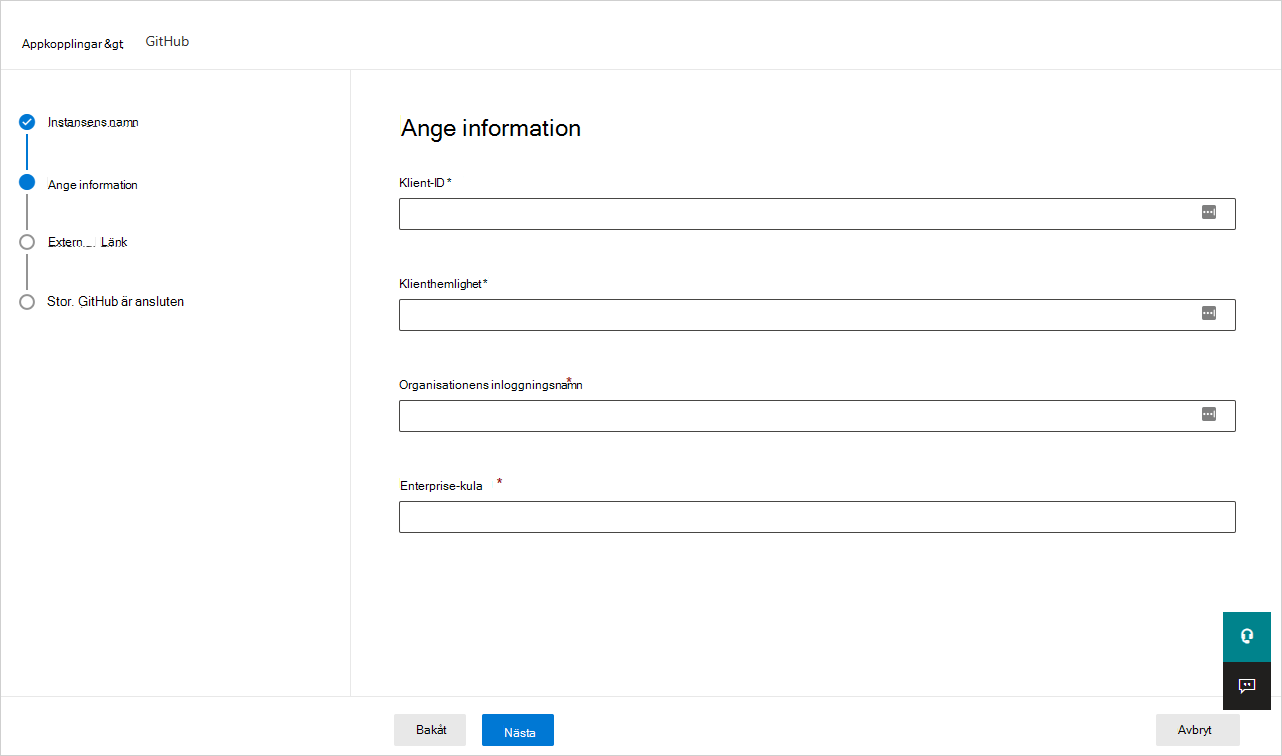

I fönstret Ange information fyller du i det klient-ID, klienthemlighet och organisationsinloggningsnamn som du antecknade tidigare.

För Enterprise-snigel, även kallat företagsnamn, krävs för att stödja SSPM-funktioner. Så här hittar du enterprise-snigeln:

- Välj GitHub-profilbilden –>dina företag.

- Välj ditt företagskonto och välj det konto som du vill ansluta till Microsoft Defender for Cloud Apps.

- Bekräfta att URL:en är företagets snigel. I det här exemplet

https://github.com/enterprises/testEnterpriseär till exempel testEnterprise företagssnigeln.

Välj Nästa.

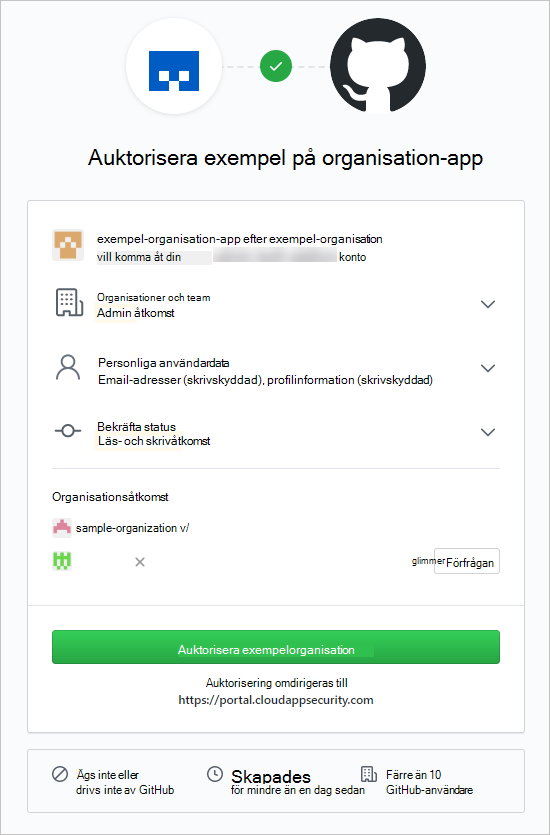

Välj Anslut GitHub.

Inloggningssidan för GitHub öppnas. Om det behövs anger du dina autentiseringsuppgifter för GitHub-administratören för att tillåta Defender for Cloud Apps åtkomst till teamets GitHub Enterprise Cloud-instans.

Begär åtkomst till organisationen och ge appen behörighet att ge Defender for Cloud Apps åtkomst till din GitHub-organisation. Defender for Cloud Apps kräver följande OAuth-omfång:

- admin:org – krävs för att synkronisera organisationens granskningslogg

- read:user and user:email – krävs för att synkronisera organisationens medlemmar

- repo:status – krävs för att synkronisera databasrelaterade händelser i granskningsloggen

- admin:enterprise – krävs för SSPM-funktioner, Observera att den angivna användaren måste vara ägare till företagskontot.

Mer information om OAuth-omfång finns i Förstå omfång för OAuth-appar.

Tillbaka i Defender for Cloud Apps-konsolen bör du få ett meddelande om att GitHub har anslutits.

Arbeta med din GitHub-organisationsägare för att ge organisationen åtkomst till OAuth-appen som skapats under inställningarna för åtkomst från tredje part på GitHub. Mer information finns i GitHub-dokumentationen.

Organisationsägaren hittar begäran från OAuth-appen först efter att ha anslutit GitHub till Defender for Cloud Apps.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram. Kontrollera att statusen för den anslutna appanslutningen är Ansluten.

När du har anslutit GitHub Enterprise Cloud får du händelser i 7 dagar före anslutningen.

Om du har problem med att ansluta appen läser du Felsöka appanslutningsprogram.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.