Så här skyddar Defender for Cloud Apps dropbox-miljön

Som molnverktyg för fillagring och samarbete gör Dropbox det möjligt för användarna att dela sina dokument i organisationen och partner på ett effektivt sätt. Att använda Dropbox kan exponera känsliga data inte bara internt, utan även för externa medarbetare, eller ännu värre göra dem offentligt tillgängliga via en delad länk. Sådana incidenter kan orsakas av skadliga aktörer eller av ovetande anställda.

Genom att ansluta Dropbox till Defender for Cloud Apps får du bättre insikter om användarnas aktiviteter, ger hotidentifiering med hjälp av maskininlärningsbaserade avvikelseidentifieringar, identifiering av informationsskydd, till exempel identifiering av extern informationsdelning och aktivering av automatiska reparationskontroller.

Obs!

Dropbox har gjort ändringar i hur delade mappar lagras. Genomsökningen kommer att uppdateras i sinom tid för att inkludera dessa Teams-utrymmen.

Huvudsakliga hot

- Komprometterade konton och insiderhot

- Dataläckage

- Otillräcklig säkerhetsmedvetenhet

- Skadlig kod

- Utpressningstrojan

- Ohanterad BYOD (Bring Your Own Device)

Hur Defender for Cloud Apps hjälper till att skydda din miljö

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Upptäck, klassificera, märka och skydda känsliga och reglerade data som lagras i molnet

- Tillämpa DLP- och efterlevnadsprinciper för data som lagras i molnet

- Begränsa exponeringen av delade data och framtvinga samarbetsprinciper

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Kontrollera Dropbox med inbyggda principer och principmallar

Du kan använda följande inbyggda principmallar för att identifiera och meddela dig om potentiella hot:

| Typ | Namn |

|---|---|

| Inbyggd princip för avvikelseidentifiering |

Aktivitet från anonyma IP-adresser Aktivitet från sällan förekommande land Aktivitet från misstänkta IP-adresser Omöjlig resa Aktivitet som utförs av avslutad användare (kräver Microsoft Entra ID som IdP) Identifiering av skadlig kod Flera misslyckade inloggningsförsök Identifiering av utpressningstrojaner Ovanliga filborttagningsaktiviteter Ovanliga filresursaktiviteter Ovanliga nedladdningsaktiviteter för flera filer |

| Mall för aktivitetsprincip | Logga in från en riskabel IP-adress Massnedladdning av en enskild användare Potentiell utpressningstrojanaktivitet |

| Filprincipmall | Identifiera en fil som delas med en obehörig domän Identifiera en fil som delas med personliga e-postadresser Identifiera filer med PII/PCI/PHI |

Mer information om hur du skapar principer finns i Skapa en princip.

Automatisera styrningskontroller

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande Dropbox-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Datastyrning | – Ta bort direkt delad länk – Skicka DLP-överträdelse sammanfattad till filägare – Papperskorgen |

| Användarstyrning | – Meddela användaren vid avisering (via Microsoft Entra ID) – Kräv att användaren loggar in igen (via Microsoft Entra ID) – Pausa användare (via Microsoft Entra ID) |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Skydda Dropbox i realtid

Läs våra metodtips för att skydda och samarbeta med externa användare och blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Hantering av SaaS-säkerhetsstatus

Anslut Dropbox för att automatiskt få säkerhetsstatusrekommendationer för Dropbox i Microsoft Secure Score. I Säkerhetspoäng väljer du Rekommenderade åtgärder och filtrerar efter Produkt = dropbox. Dropbox har stöd för säkerhetsrekommendationer för att aktivera tidsgränser för webbsessioner för webbanvändare.

Mer information finns i:

Ansluta Dropbox till Microsoft Defender for Cloud Apps

Det här avsnittet innehåller instruktioner för hur du ansluter Microsoft Defender for Cloud Apps till ditt befintliga Dropbox-konto med hjälp av anslutnings-API:erna. Den här anslutningen ger dig insyn i och kontroll över Dropbox-användning. Information om hur Defender for Cloud Apps skyddar Dropbox finns i Skydda Dropbox.

Eftersom Dropbox ger åtkomst till filer från delade länkar utan att logga in registrerar Defender for Cloud Apps dessa användare som oautentiserade användare. Om du ser oautentiserade Dropbox-användare kan det tyda på användare som inte är från din organisation, eller så kan de kännas igen från din organisation som inte har loggat in.

Ansluta Dropbox till Defender for Cloud Apps

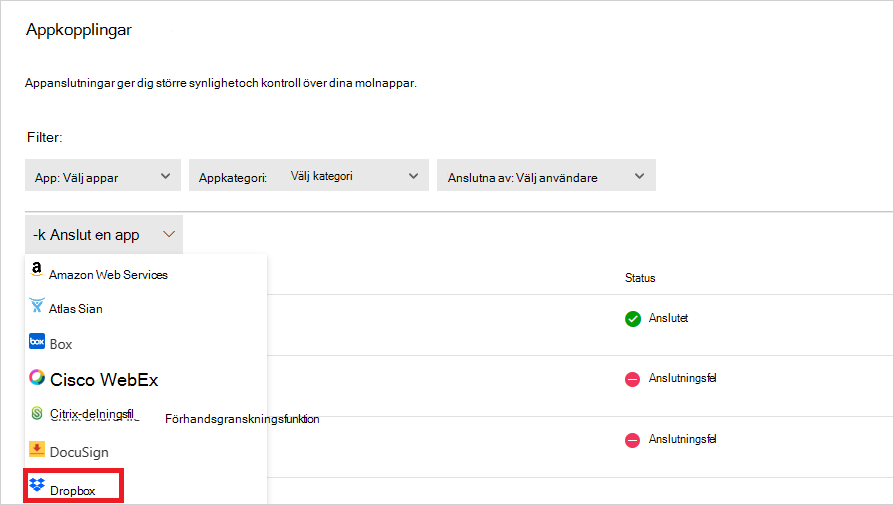

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram.

På sidan Appanslutningsprogram väljer du +Anslut en app följt av Dropbox.

I nästa fönster ger du anslutningsappen ett namn och väljer Nästa.

I fönstret Ange information anger du e-postadressen för administratörskontot.

I fönstret Följ länken väljer du Anslut Dropbox.

Inloggningssidan för Dropbox öppnas. Ange dina autentiseringsuppgifter för att tillåta Defender for Cloud Apps åtkomst till teamets Dropbox-instans.

Dropbox frågar dig om du vill ge Defender for Cloud Apps åtkomst till din teaminformation, aktivitetslogg och utföra aktiviteter som gruppmedlem. Fortsätt genom att välja Tillåt.

Tillbaka i Defender for Cloud Apps-konsolen bör du få ett meddelande om att Dropbox har anslutits.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram. Kontrollera att statusen för den anslutna appanslutningen är Ansluten.

När du har anslutit DropBox får du händelser i sju dagar före anslutningen.

Obs!

Alla Dropbox-händelser för att lägga till en fil visas i Defender for Cloud Apps som uppladdningsfil för att justera till alla andra appar som är anslutna till Defender for Cloud Apps.

Om du har problem med att ansluta appen läser du Felsöka appanslutningsprogram.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.