Skapa Microsoft Defender for Cloud Apps sessionsprinciper

Microsoft Defender for Cloud Apps sessionsprinciper ger detaljerad insyn i molnappar med övervakning på sessionsnivå i realtid. Använd sessionsprinciper för att vidta olika åtgärder, beroende på vilken princip du anger för en användarsession.

Till skillnad från åtkomstprinciper, som tillåter eller blockerar åtkomst helt, tillåter sessionsprinciper åtkomst under övervakningen av sessionen. Lägg till appkontroll för villkorsstyrd åtkomst i dina sessionsprinciper för att begränsa specifika sessionsaktiviteter.

Du kanske till exempel vill tillåta användare att komma åt en app från ohanterade enheter eller från specifika platser. Du kanske dock vill begränsa nedladdningen av känsliga filer under dessa sessioner eller kräva att specifika dokument skyddas från nedladdning, uppladdning eller kopiering när appen avslutas.

Principer som skapats för en värdapp är inte anslutna till några relaterade resursappar. Åtkomstprinciper som du skapar för Teams, Exchange eller Gmail är till exempel inte anslutna till SharePoint, OneDrive eller Google Drive. Om du behöver en princip för resursappen utöver värdappen skapar du en separat princip.

Det finns ingen gräns för hur många principer som kan tillämpas.

Förhandskrav

Kontrollera att du har följande förutsättningar innan du börjar:

En Defender for Cloud Apps licens, antingen som en fristående licens eller som en del av en annan licens

En licens för Microsoft Entra ID P1, antingen som fristående licens eller som en del av en annan licens.

Om du använder en IdP som inte kommer från Microsoft krävs den licens som krävs av identitetsproviderns (IdP) lösning.

Relevanta appar som registrerats för appkontrollen för villkorsstyrd åtkomst. Microsoft Entra ID appar registreras automatiskt, medan IdP-appar som inte kommer från Microsoft måste registreras manuellt.

Om du arbetar med en IdP som inte kommer från Microsoft kontrollerar du att du också har konfigurerat din IdP så att den fungerar med Microsoft Defender for Cloud Apps. Mer information finns i:

För att sessionspolicyn ska fungera måste du också ha en Microsoft Entra ID princip för villkorsstyrd åtkomst som skapar behörigheter för att styra trafiken.

Exempel: Skapa Microsoft Entra ID principer för villkorsstyrd åtkomst för användning med Defender for Cloud Apps

Den här proceduren innehåller ett övergripande exempel på hur du skapar en princip för villkorsstyrd åtkomst för användning med Defender for Cloud Apps.

I Microsoft Entra ID villkorlig åtkomst väljer du Skapa ny princip.

Ange ett beskrivande namn för principen och välj sedan länken under Session för att lägga till kontroller i principen.

I området Session väljer du Använd appkontroll för villkorsstyrd åtkomst.

I området Användare väljer du att endast inkludera alla användare eller specifika användare och grupper.

I områdena Villkor och Klientappar väljer du de villkor och klientappar som du vill inkludera i principen.

Spara principen genom att växla Endast rapport till På och sedan välja Skapa.

Microsoft Entra ID stöder både webbläsarbaserade och icke-webbläsarbaserade principer. Vi rekommenderar att du skapar båda typerna för ökad säkerhetstäckning.

Upprepa den här proceduren om du vill skapa en icke-inläst princip för villkorsstyrd åtkomst. I området Klientappar växlar du alternativet Konfigurera till Ja. Under Moderna autentiseringsklienter avmarkerar du sedan alternativet Webbläsare . Låt alla andra standardval vara markerade.

Mer information finns i Principer för villkorsstyrd åtkomst och Skapa en princip för villkorsstyrd åtkomst.

Obs!

Microsoft Defender for Cloud Apps använder programmet Microsoft Defender for Cloud Apps – Sessionskontroller som en del av appkontrolltjänsten för villkorsstyrd åtkomst för användarinloggning. Det här programmet finns i avsnittet "Företagsprogram" i Entra-ID. För att skydda dina SaaS-program med sessionskontroller måste du tillåta åtkomst till det här programmet.

Om du har några principer för villkorsstyrd åtkomst som har "Blockera åtkomst" valt i kontrollen "Bevilja åtkomst" under en Microsoft Entra ID princip för villkorsstyrd åtkomst som är begränsad till den här appen, kommer slutanvändarna inte att kunna komma åt de skyddade programmen under sessionskontroller.

Det är viktigt att se till att det här programmet inte oavsiktligt begränsas av några principer för villkorsstyrd åtkomst. För principer som begränsar alla eller vissa program kontrollerar du att det här programmet visas som ett undantag i målresurserna eller bekräftar att blockeringsprincipen är avsiktlig.

För att säkerställa att dina platsbaserade principer för villkorlig åtkomst fungerar korrekt inkluderar du programmet Microsoft Defender for Cloud Apps – Sessionskontroller i dessa principer.

Skapa en Defender for Cloud Apps sessionsprincip

Den här proceduren beskriver hur du skapar en ny sessionsprincip i Defender for Cloud Apps.

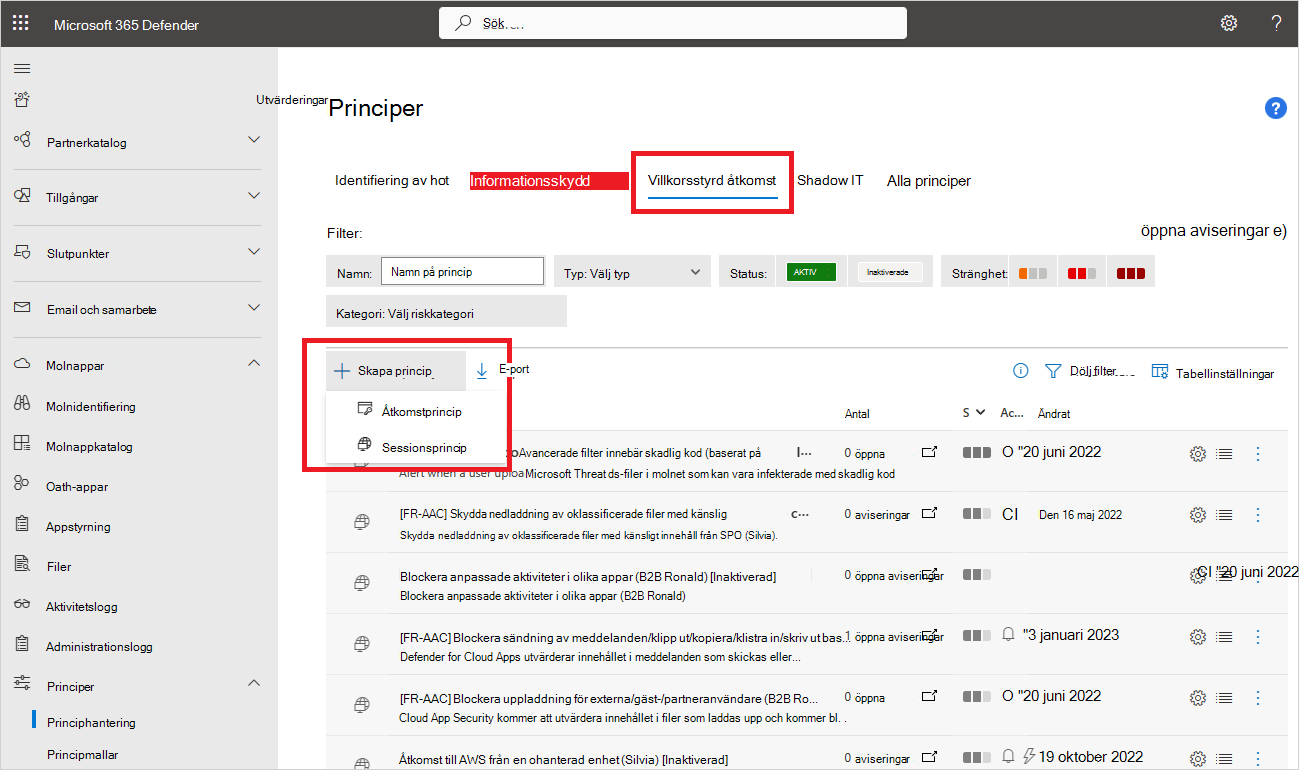

I Microsoft Defender XDR väljer du fliken Principhantering av > principer för molnappar >> villkorsstyrd åtkomst.

Välj Skapa princip>Sessionsprincip. Till exempel:

På sidan Skapa sessionsprincip börjar du med att antingen välja en mall i listrutan Principmall eller genom att ange all information manuellt.

Ange följande grundläggande information för principen. Om du använder en mall är mycket av innehållet redan ifyllt åt dig.

Namn Beskrivning Principnamn Ett beskrivande namn för din princip, till exempel Blockera nedladdning av känsliga dokument i Box för marknadsföringsanvändare Allvarlighetsgrad för princip Välj den allvarlighetsgrad som du vill tillämpa på principen. Kategori Välj den kategori som du vill använda. Beskrivning Ange en valfri och beskrivande beskrivning av principen som hjälper ditt team att förstå dess syfte. Typ av sessionskontroll Använd någon av följande metoder:

- Endast övervakare. Övervakar endast användaraktivitet och skapar en princip för endast övervakare för de appar som du väljer.

- Blockera aktiviteter. Blockerar specifika aktiviteter som definieras av filtret Aktivitetstyp . Alla aktiviteter från valda appar övervakas och rapporteras i aktivitetsloggen.

- Kontrollera filnedladdning (med kontroll). Övervakar filnedladdningar och kan kombineras med andra åtgärder, till exempel blockera eller skydda nedladdningar.

- Kontrollera filuppladdning (med inspektion). Övervakar filuppladdningar och kan kombineras med andra åtgärder, till exempel blockera eller skydda uppladdningar.

Mer information finns i Aktiviteter som stöds för sessionsprinciper.I området Aktiviteter som matchar hela följande område väljer du ytterligare aktivitetsfilter som ska tillämpas på principen. Filter innehåller följande alternativ:

Namn Beskrivning Aktivitetstyp Välj den aktivitetstyp som du vill använda, till exempel:

-Utskrift

– Urklippsåtgärder som klippning, kopiering, inklistring

– Skicka, dela, dela eller redigera objekt i appar som stöds.

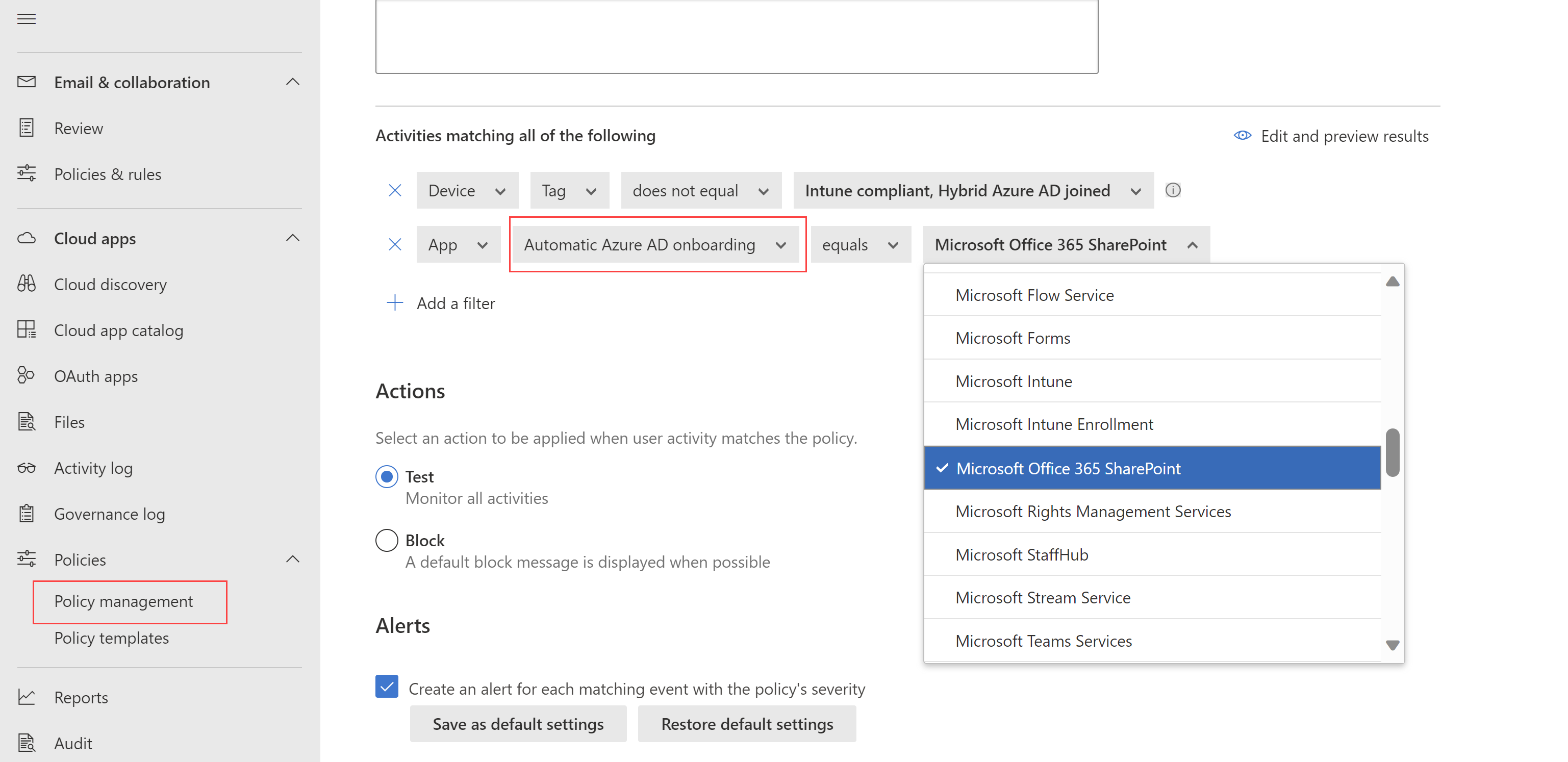

Använd till exempel en aktivitet för att skicka objekt i dina villkor för att fånga en användare som försöker skicka information i en Teams-chatt eller Slack-kanal och blockera meddelandet om det innehåller känslig information som ett lösenord eller andra autentiseringsuppgifter.Program Filter för en specifik app som ska inkluderas i principen. Välj appar genom att först välja om de använder automatisk Azure AD registrering för Microsoft Entra ID appar eller manuell registrering för IdP-appar som inte kommer från Microsoft. Välj sedan den app som du vill inkludera i filtret i listan.

Om din IdP-app som inte är från Microsoft saknas i listan kontrollerar du att du har registrerat den helt. Mer information finns i:

- Registrera icke-Microsoft IdP-katalogappar för appkontroll med villkorsstyrd åtkomst.

- Registrera anpassade IdP-appar som inte kommer från Microsoft för appkontroll för villkorsstyrd åtkomst

Om du väljer att inte använda appfiltret gäller principen för alla program som har markerats som Aktiverade på sidan Inställningar > Cloud Apps-anslutna > appar > För appkontrollappar för villkorsstyrd åtkomst .

Obs! Du kan se viss överlappning mellan appar som är registrerade och appar som behöver manuell registrering. I händelse av en konflikt i filtret mellan apparna har manuellt registrerade appar företräde.Enhet Filtrera efter enhetstaggar, till exempel för en specifik enhetshanteringsmetod eller enhetstyper, till exempel pc, mobil eller surfplatta. IP-adress Filtrera per IP-adress eller använd tidigare tilldelade IP-adresstaggar. Plats Filtrera efter geografisk plats. Avsaknaden av en tydligt definierad plats kan identifiera riskfyllda aktiviteter. Registrerad INTERNETleverantör Filtrera efter aktiviteter som kommer från en specifik ISP. Användare Filtrera efter en specifik användare eller grupp med användare. Användaragentsträng Filtrera efter en specifik användaragentsträng. Tagg för användaragent Filtrera efter taggar för användaragenter, till exempel för inaktuella webbläsare eller operativsystem. Till exempel:

Välj Redigera och förhandsgranska resultat för att få en förhandsgranskning av de typer av aktiviteter som skulle returneras med ditt aktuella val.

Konfigurera extra alternativ som är tillgängliga för specifika sessionskontrolltyper.

Om du till exempel har valt Blockera aktiviteter väljer du Använd innehållsgranskning för att inspektera aktivitetsinnehållet och konfigurerar sedan inställningarna efter behov. I det här fallet kanske du vill söka efter text som innehåller specifika uttryck, till exempel ett personnummer.

Om du har valt Kontrollera filnedladdning (med inspektion) eller Kontrollfiluppladdning (med inspektion) konfigurerar du filerna som matchar alla följande inställningar.

Konfigurera något av följande filfilter:

Namn Beskrivning Känslighetsetikett Filtrera efter Microsoft Purview Information Protection känslighetsetiketter om du även använder Microsoft Purview och dina data skyddas av dess känslighetsetiketter. Filnamn Filtrera efter specifika filer. Förlängning Filtrera efter specifika filtyper, till exempel blockera nedladdning för alla .xls filer. Filstorlek (MB) Filtrera efter specifika filstorlekar, till exempel stora eller små filer. I området Tillämpa på (förhandsversion):

- Välj om principen ska tillämpas på alla filer eller endast filer i angivna mappar

- Välj en inspektionsmetod som ska användas, till exempel dataklassificeringstjänster eller skadlig kod. Mer information finns i Microsoft Data Classification Services-integrering.

- Konfigurera mer detaljerade alternativ för principen, till exempel scenarier som baseras på element som fingeravtryck eller träningsbara klassificerare.

I området Åtgärder väljer du något av följande alternativ:

Namn Beskrivning Granskning Övervakar alla aktiviteter. Välj om du uttryckligen vill tillåta nedladdning enligt de principfilter som du anger. Blockera Blockerar filnedladdningar och övervakar alla aktiviteter. Välj om du uttryckligen vill blockera nedladdningar enligt de principfilter som du anger.

Med blockeringsprinciper kan du också välja att meddela användarna via e-post och anpassa blockeringsmeddelandet.Skydda Använder en känslighetsetikett för nedladdningen och övervakar alla aktiviteter. Endast tillgängligt om du har valt Kontrollera filnedladdning (med kontroll).

Om du använder Microsoft Purview Information Protection kan du också välja att använda en känslighetsetikett för matchande filer, använda anpassade behörigheter för användaren som laddar ned filer eller blockera nedladdningen av specifika filer.

Om du har en Microsoft Entra ID princip för villkorsstyrd åtkomst kan du också välja att kräva stegvis autentisering (förhandsversion).Du kan också välja alternativet Tillämpa alltid den valda åtgärden även om data inte kan genomsökas efter behov för principen.

I området Aviseringar konfigurerar du någon av följande åtgärder efter behov:

- Skapa en avisering för varje matchande händelse med principens allvarlighetsgrad

- Skicka en avisering som e-post

- Daglig aviseringsgräns per princip

- Skicka aviseringar till Power Automate

När du är klar väljer du Skapa.

Testa principen

När du har skapat din sessionsprincip testar du den genom att autentisera till varje app som konfigurerats i principen och testa scenariot som du har konfigurerat i principen.

Vi rekommenderar att du:

- Logga ut från alla befintliga sessioner innan du autentiserar till dina appar igen.

- Logga in på mobilappar och skrivbordsappar från både hanterade och ohanterade enheter för att säkerställa att aktiviteterna registreras fullständigt i aktivitetsloggen.

Se till att logga in med en användare som matchar din princip.

Så här testar du principen i din app:

Kontrollera om låsikonen

visas i webbläsaren eller om du arbetar i en annan webbläsare än Microsoft Edge. Kontrollera att appens URL innehåller suffixet

visas i webbläsaren eller om du arbetar i en annan webbläsare än Microsoft Edge. Kontrollera att appens URL innehåller suffixet .mcas. Mer information finns i Webbläsarskydd med Microsoft Edge for Business (förhandsversion).Besök alla sidor i appen som ingår i en användares arbetsprocess och kontrollera att sidorna återges korrekt.

Kontrollera att appens beteende och funktioner inte påverkas negativt av vanliga åtgärder som att ladda ned och ladda upp filer.

Om du arbetar med anpassade IdP-appar som inte kommer från Microsoft kontrollerar du var och en av de domäner som du har lagt till manuellt för din app.

Om du stöter på fel eller problem använder du administratörsverktygsfältet för att samla in resurser, till exempel .har filer och inspelade sessioner för att skicka in ett supportärende.

Så här söker du efter uppdateringar i Microsoft Defender XDR:

I Microsoft Defender-portalen går du till Principer under Cloud Apps och väljer Sedan Principhantering.

Välj den princip som du har skapat för att visa principrapporten. En sessionsprincipmatchning bör visas inom kort.

Principrapporten visar vilka inloggningar som omdirigerades till Microsoft Defender for Cloud Apps för sessionskontroll, samt andra åtgärder, till exempel vilka filer som laddades ned eller blockerades från de övervakade sessionerna.

Inaktivera inställningar för användarmeddelanden

Som standard meddelas användarna när deras sessioner övervakas. Om du föredrar att användarna inte meddelas, eller om du vill anpassa aviseringsmeddelandet, konfigurerar du meddelandeinställningarna.

I Microsoft Defender XDR väljer du Inställningar > Molnappar > Villkorlig åtkomst Appkontroll > Användarövervakning.

Gör något av följande val:

- Avmarkera alternativet Meddela användare om att deras aktivitet övervakas helt och hållet

- Behåll markeringen och välj om du vill använda standardmeddelandet eller anpassa meddelandet.

Välj länken Förhandsgranska för att visa ett exempel på det konfigurerade meddelandet på en ny webbläsarflik.

Exportera molnidentifieringsloggar

Appkontroll för villkorsstyrd åtkomst registrerar trafikloggarna för varje användarsession som dirigeras genom den. Trafikloggarna omfattar tid, IP, användaragent, besökta URL:er och antalet byte som laddats upp och laddats ned. Dessa loggar analyseras och en kontinuerlig rapport, Defender for Cloud Apps appkontroll för villkorsstyrd åtkomst, läggs till i listan över molnidentifieringsrapporter på instrumentpanelen för molnidentifiering.

Så här exporterar du molnidentifieringsloggar från instrumentpanelen för molnidentifiering:

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appkontroll för villkorsstyrd åtkomst.

Välj exportknappen ovanför tabellen. Till exempel:

Välj intervallet för rapporten och välj Exportera. Den här processen kan ta lite tid.

Om du vill ladda ned den exporterade loggen när rapporten är klar går du till Microsoft Defender-portalen till Rapporter –>Cloud Apps och sedan Exporterade rapporter.

I tabellen väljer du relevant rapport i listan över trafikloggar för appkontroll för villkorsstyrd åtkomst och väljer Ladda ned. Till exempel:

Aktiviteter som stöds för sessionsprinciper

Följande avsnitt innehåller mer information om varje aktivitet som stöds av Defender for Cloud Apps sessionsprinciper.

Endast övervakare

Endast sessionskontrolltypenÖvervakare övervakar endast inloggningsaktiviteten.

Om du vill övervaka andra aktiviteter väljer du någon av de andra sessionskontrolltyperna och använder åtgärden Granskning.

Om du vill övervaka andra aktiviteter än nedladdningar och uppladdningar måste du ha minst ett block per aktivitetsprincip i din övervakningsprincip.

Blockera alla nedladdningar

När Kontrollfilnedladdning (med inspektion) anges som sessionskontrolltyp och Blockera har angetts som åtgärd, förhindrar appkontrollen för villkorsstyrd åtkomst användare från att ladda ned en fil enligt principfilfilfilter.

När en användare initierar en nedladdning visas ett meddelande om begränsad nedladdning för användaren och den nedladdade filen ersätts med en textfil. Konfigurera textfilens meddelande till användaren efter behov för din organisation.

Kräv stegvis autentisering

ÅtgärdenKräv stegvis autentisering är tillgänglig när sessionskontrolltypen är inställd på Blockera aktiviteter, Hämtning av kontrollfil (med inspektion) eller Kontrollfiluppladdning (med inspektion).

När den här åtgärden har valts omdirigerar Defender for Cloud Apps sessionen till Microsoft Entra villkorlig åtkomst för principomvärdering, när den valda aktiviteten inträffar.

Använd det här alternativet för att kontrollera anspråk som multifaktorautentisering och enhetsefterlevnad under en session, baserat på den konfigurerade autentiseringskontexten i Microsoft Entra ID.

Blockera specifika aktiviteter

När Blockera aktiviteter anges som sessionskontrolltyp väljer du specifika aktiviteter som ska blockeras i specifika appar.

Alla aktiviteter från konfigurerade appar övervakas och rapporteras i aktivitetsloggen för molnappar>.

Om du vill blockera specifika aktiviteter väljer du åtgärden Blockeraytterligare och väljer de aktiviteter som du vill blockera.

Om du vill skapa aviseringar för specifika aktiviteter väljer du åtgärden Granska och konfigurerar aviseringsinställningarna.

Du kanske till exempel vill blockera följande aktiviteter:

Teams-meddelande har skickats. Blockera användare från att skicka meddelanden från Microsoft Teams eller blockera Teams-meddelanden som innehåller specifikt innehåll.

Skriv ut. Blockera alla utskriftsåtgärder.

Kopiera. Blockera alla kopieringsåtgärder till Urklipp eller blockera endast kopiering för specifikt innehåll.

Skydda filer vid nedladdning

Välj sessionskontrolltypenBlockera aktiviteter för att blockera specifika aktiviteter, som du definierar med hjälp av filtretAktivitetstyp.

Alla aktiviteter från konfigurerade appar övervakas och rapporteras i aktivitetsloggen för molnappar>.

Välj åtgärdenBlockera för att blockera specifika aktiviteter eller välj åtgärden Granska och definiera aviseringsinställningar för att skapa aviseringar för specifika aktiviteter.

Välj åtgärdenSkydda för att skydda filer med känslighetsetiketter och andra skydd enligt principens filfilter.

Känslighetsetiketter konfigureras i Microsoft Purview och måste konfigureras för att tillämpa kryptering för att den ska visas som ett alternativ i Defender for Cloud Apps sessionsprincip.

När du har konfigurerat din sessionsprincip med en specifik etikett och användaren laddar ned en fil som uppfyller principens villkor tillämpas etiketten och eventuella motsvarande skydd och behörigheter på filen.

Den ursprungliga filen finns kvar som den var i molnappen medan den nedladdade filen är skyddad. Användare som försöker komma åt den nedladdade filen måste uppfylla behörighetskraven som bestäms av det skydd som tillämpas.

Defender for Cloud Apps stöder för närvarande användning av känslighetsetiketter från Microsoft Purview Information Protection för följande filtyper:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Obs!

PDF-filer måste vara märkta med enhetliga etiketter.

Alternativet Skydda stöder inte överskrivning av filer med en befintlig etikett i sessionsprinciper.

Skydda uppladdningar av känsliga filer

Välj kontrollkontrolltypenKontrollera filuppladdning (med inspektion) för att förhindra att en användare laddar upp en fil enligt principens filfilter.

Om filen som laddas upp har känsliga data och inte har rätt etikett blockeras filuppladdningen.

Skapa till exempel en princip som söker igenom innehållet i en fil för att avgöra om den innehåller en matchning av känsligt innehåll, till exempel ett personnummer. Om den innehåller känsligt innehåll och inte är märkt med en Microsoft Purview Information Protection konfidentiell etikett blockeras filuppladdningen.

Tips

Konfigurera ett anpassat meddelande till användaren när en fil blockeras, instruera dem om hur du etiketterar filen för att ladda upp den, vilket hjälper till att säkerställa att filer som lagras i dina molnappar följer dina principer.

Mer information finns i Utbilda användare att skydda känsliga filer.

Blockera skadlig kod vid uppladdning eller nedladdning

Välj Kontrollfiluppladdning (med inspektion) eller Kontrollfilnedladdning (med inspektion) som sessionskontrolltyp och Identifiering av skadlig kod som kontrollmetod för att förhindra att en användare laddar upp eller laddar ned en fil med skadlig kod. Filer genomsöks efter skadlig kod med hjälp av Microsofts hotinformationsmotor.

Visa filer som flaggats som potentiell skadlig kod i aktivitetsloggen för molnappar > genom att filtrera efter potentiell skadlig kod identifierade objekt. Mer information finns i Aktivitetsfilter och frågor.

Utbilda användare att skydda känsliga filer

Vi rekommenderar att du utbildar användare när de bryter mot dina principer så att de lär sig att uppfylla organisationens krav.

Eftersom varje företag har unika behov och principer kan du Defender for Cloud Apps anpassa en princips filter och meddelandet som visas för användaren när en överträdelse identifieras.

Ge specifik vägledning till dina användare, till exempel att ge instruktioner om hur du etiketterar en fil på rätt sätt eller hur du registrerar en ohanterad enhet för att säkerställa att filerna laddas upp korrekt.

Om en användare till exempel laddar upp en fil utan en känslighetsetikett konfigurerar du ett meddelande som ska visas och förklarar att filen innehåller känsligt innehåll och kräver en lämplig etikett. Om en användare försöker ladda upp ett dokument från en ohanterad enhet konfigurerar du på samma sätt ett meddelande som ska visas med instruktioner om hur du registrerar enheten eller en som ger ytterligare förklaring till varför enheten måste registreras.

Åtkomstkontroller i sessionsprinciper

Många organisationer som väljer att använda sessionskontroller för molnappar för att styra aktiviteter under sessionen tillämpar också åtkomstkontroller för att blockera samma uppsättning inbyggda mobilappar och skrivbordsklientappar, vilket ger omfattande säkerhet för apparna.

Blockera åtkomst till inbyggda mobilappar och skrivbordsklientappar med åtkomstprinciper genom att ställa in klientappfiltret på Mobil och skrivbord. Vissa inbyggda klientappar kan identifieras individuellt, medan andra som ingår i en uppsättning appar bara kan identifieras som deras toppnivåapp. Appar som SharePoint Online kan till exempel bara identifieras genom att skapa en åtkomstprincip som tillämpas på Microsoft 365-appar.

Obs!

Om inte klientappfiltret är specifikt inställt på Mobil och skrivbord gäller den resulterande åtkomstprincipen endast för webbläsarsessioner. Detta är avsett att förhindra oavsiktlig proxying av användarsessioner.

De flesta större webbläsare har stöd för att utföra en kontroll av klientcertifikat, men vissa mobilappar och skrivbordsappar använder inbyggda webbläsare som kanske inte stöder den här kontrollen. Därför kan användningen av det här filtret påverka autentiseringen för dessa appar.

Konflikter mellan principer

När det finns en konflikt mellan två sessionsprinciper vinner den mer restriktiva principen.

Till exempel:

- Om en användarsession matchar båda en princip där nedladdningar blockeras

- Och en princip där filer märks vid nedladdning, eller där nedladdningar granskas,

- Alternativet för filnedladdning blockeras för att följa den mer restriktiva principen.

Relaterat innehåll

Mer information finns i:

- Felsöka åtkomst- och sessionskontroller

- Självstudie: Blockera nedladdning av känslig information med appkontroll för villkorsstyrd åtkomst

- Blockera nedladdningar på ohanterade enheter med sessionskontroller

- Webbseminarier för appkontroll för villkorsstyrd åtkomst

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.