Konfigurera administratörsåtkomst

Microsoft Defender for Cloud Apps stöder rollbaserad åtkomstkontroll. Den här artikeln innehåller anvisningar för hur du anger åtkomst till Defender for Cloud Apps för dina administratörer. Mer information om hur du tilldelar administratörsroller finns i artiklarna för Microsoft Entra ID och Microsoft 365.

Microsoft 365- och Microsoft Entra-roller med åtkomst till Defender for Cloud Apps

Obs!

- Microsoft 365- och Microsoft Entra-roller visas inte på sidan Defender for Cloud Apps Hantera administratörsåtkomst. Om du vill tilldela roller i Microsoft 365 eller Microsoft Entra ID går du till relevanta RBAC-inställningar för den tjänsten.

- Defender for Cloud Apps använder Microsoft Entra ID för att fastställa användarens inaktivitetstidsinställning för katalognivå. Om en användare har konfigurerats i Microsoft Entra ID att aldrig logga ut när den är inaktiv gäller samma inställning även i Defender for Cloud Apps.

Som standard har följande administratörsroller för Microsoft 365 och Microsoft Entra ID åtkomst till Defender for Cloud Apps:

| Rollnamn | Beskrivning |

|---|---|

| Global administratör och säkerhetsadministratör | Administratörer med fullständig åtkomst har fullständiga behörigheter i Defender for Cloud Apps. De kan lägga till administratörer, lägga till principer och inställningar, ladda upp loggar och utföra styrningsåtgärder, komma åt och hantera SIEM-agenter. |

| Cloud App Security administratör | Tillåter fullständig åtkomst och behörigheter i Defender for Cloud Apps. Den här rollen ger fullständig behörighet till Defender for Cloud Apps, till exempel rollen Microsoft Entra ID Global administratör. Den här rollen är dock begränsad till Defender for Cloud Apps och beviljar inte fullständiga behörigheter för andra Microsoft-säkerhetsprodukter. |

| Efterlevnadsadministratör | Har skrivskyddad behörighet och kan hantera aviseringar. Det går inte att komma åt säkerhetsrekommendationer för molnplattformar. Kan skapa och ändra filprinciper, tillåta filstyrningsåtgärder och visa alla inbyggda rapporter under Datahantering. |

| Administratör för efterlevnadsdata | Har skrivskyddade behörigheter, kan skapa och ändra filprinciper, tillåta filstyrningsåtgärder och visa alla identifieringsrapporter. Det går inte att komma åt säkerhetsrekommendationer för molnplattformar. |

| Säkerhetsoperatör | Har skrivskyddad behörighet och kan hantera aviseringar. Dessa administratörer är begränsade från att utföra följande åtgärder:

|

| Säkerhetsläsare | Har skrivskyddade behörigheter och kan skapa API-åtkomsttoken. Dessa administratörer är begränsade från att utföra följande åtgärder:

|

| Global läsare | Har fullständig skrivskyddad åtkomst till alla aspekter av Defender for Cloud Apps. Det går inte att ändra några inställningar eller vidta några åtgärder. |

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Obs!

Appstyrningsfunktioner styrs endast av Microsoft Entra ID roller. Mer information finns i Appstyrningsroller.

Roller och behörigheter

| Behörigheter | Global administration | Säkerhets-Admin | Efterlevnad Admin | Efterlevnadsdata Admin | Säkerhetsoperatör | Säkerhetsläsare | Global läsare | PBI-Admin | Cloud App Security administratör |

|---|---|---|---|---|---|---|---|---|---|

| Läs aviseringar | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Hantera varningar | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Läsa OAuth-program | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utföra OAuth-programåtgärder | ✔ | ✔ | ✔ | ✔ | |||||

| Få åtkomst till identifierade appar, molnappkatalogen och andra molnidentifieringsdata | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Konfigurera API-anslutningsappar | ✔ | ✔ | ✔ | ✔ | |||||

| Utföra åtgärder för molnidentifiering | ✔ | ✔ | ✔ | ||||||

| Åtkomst till fildata och filprinciper | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utföra filåtgärder | ✔ | ✔ | ✔ | ✔ | |||||

| Åtkomststyrningslogg | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utföra styrningsloggåtgärder | ✔ | ✔ | ✔ | ✔ | |||||

| Åtkomst till begränsad identifieringsstyrningslogg | ✔ | ✔ | ✔ | ||||||

| Läs principer | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Utföra alla principåtgärder | ✔ | ✔ | ✔ | ✔ | |||||

| Utföra filprincipåtgärder | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Utföra OAuth-principåtgärder | ✔ | ✔ | ✔ | ✔ | |||||

| Visa hantera administratörsåtkomst | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Hantera administratörer och aktivitetssekretess | ✔ | ✔ | ✔ |

Inbyggda administratörsroller i Defender for Cloud Apps

Följande specifika administratörsroller kan konfigureras i Microsoft Defender-portalen i området Behörigheter > för Cloud Apps-roller>:

| Rollnamn | Beskrivning |

|---|---|

| Global administratör | Har fullständig åtkomst som liknar rollen Microsoft Entra global administratör, men bara för att Defender for Cloud Apps. |

| Efterlevnadsadministratör | Ger samma behörigheter som administratörsrollen Microsoft Entra efterlevnad, men bara för att Defender for Cloud Apps. |

| Säkerhetsläsare | Ger samma behörigheter som Microsoft Entra rollen säkerhetsläsare men bara för att Defender for Cloud Apps. |

| Säkerhetsoperatör | Ger samma behörigheter som operatörsrollen Microsoft Entra security men bara för att Defender for Cloud Apps. |

| App-/instansadministratör | Har fullständiga eller skrivskyddade behörigheter till alla data i Defender for Cloud Apps som uteslutande behandlar den specifika appen eller instansen av en app som valts. Du kan till exempel ge en användaradministratör behörighet till din Box European-instans. Administratören ser endast data som relaterar till Box European-instansen, oavsett om det är filer, aktiviteter, principer, beteenden eller aviseringar:

|

| Administratör för användargrupp | Har fullständiga eller skrivskyddade behörigheter till alla data i Defender for Cloud Apps som uteslutande behandlar de specifika grupper som tilldelats dem. Om du till exempel tilldelar en användaradministratör behörighet till gruppen "Tyskland – alla användare" kan administratören visa och redigera information i Defender for Cloud Apps endast för den användargruppen. Administratören för användargruppen har följande åtkomst:

Anmärkningar:

|

| Global administratör för Cloud Discovery | Har behörighet att visa och redigera alla inställningar och data för molnidentifiering. Global Discovery-administratören har följande åtkomst:

|

| Cloud Discovery-rapportadministratör |

|

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

De inbyggda Defender for Cloud Apps administratörsrollerna ger bara åtkomstbehörighet till Defender for Cloud Apps.

Åsidosätt administratörsbehörigheter

Om du vill åsidosätta en administratörs behörighet från Microsoft Entra ID eller Microsoft 365 kan du göra det genom att manuellt lägga till användaren i Defender for Cloud Apps och tilldela användarbehörigheterna. Om du till exempel vill tilldela Stephanie, som är säkerhetsläsare i Microsoft Entra ID att ha fullständig åtkomst i Defender for Cloud Apps, kan du lägga till henne manuellt för att Defender for Cloud Apps och tilldela henne fullständig åtkomst för att åsidosätta hennes roll och ge henne nödvändiga behörigheter i Defender for Cloud Apps. Observera att det inte går att åsidosätta Microsoft Entra roller som ger fullständig åtkomst (Global administratör, säkerhetsadministratör och Cloud App Security administratör).

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Lägga till ytterligare administratörer

Du kan lägga till ytterligare administratörer i Defender for Cloud Apps utan att lägga till användare i Microsoft Entra administrativa roller. Utför följande steg för att lägga till ytterligare administratörer:

Viktigt

- Åtkomst till sidan Hantera administratörsåtkomst är tillgänglig för medlemmar i grupperna Globala administratörer, Säkerhetsadministratörer, Efterlevnadsadministratörer, Efterlevnadsdataadministratörer, Säkerhetsoperatörer, Säkerhetsläsare och Globala läsare.

- Om du vill redigera sidan Hantera administratörsåtkomst och ge andra användare åtkomst till Defender for Cloud Apps måste du ha minst en roll som säkerhetsadministratör.

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

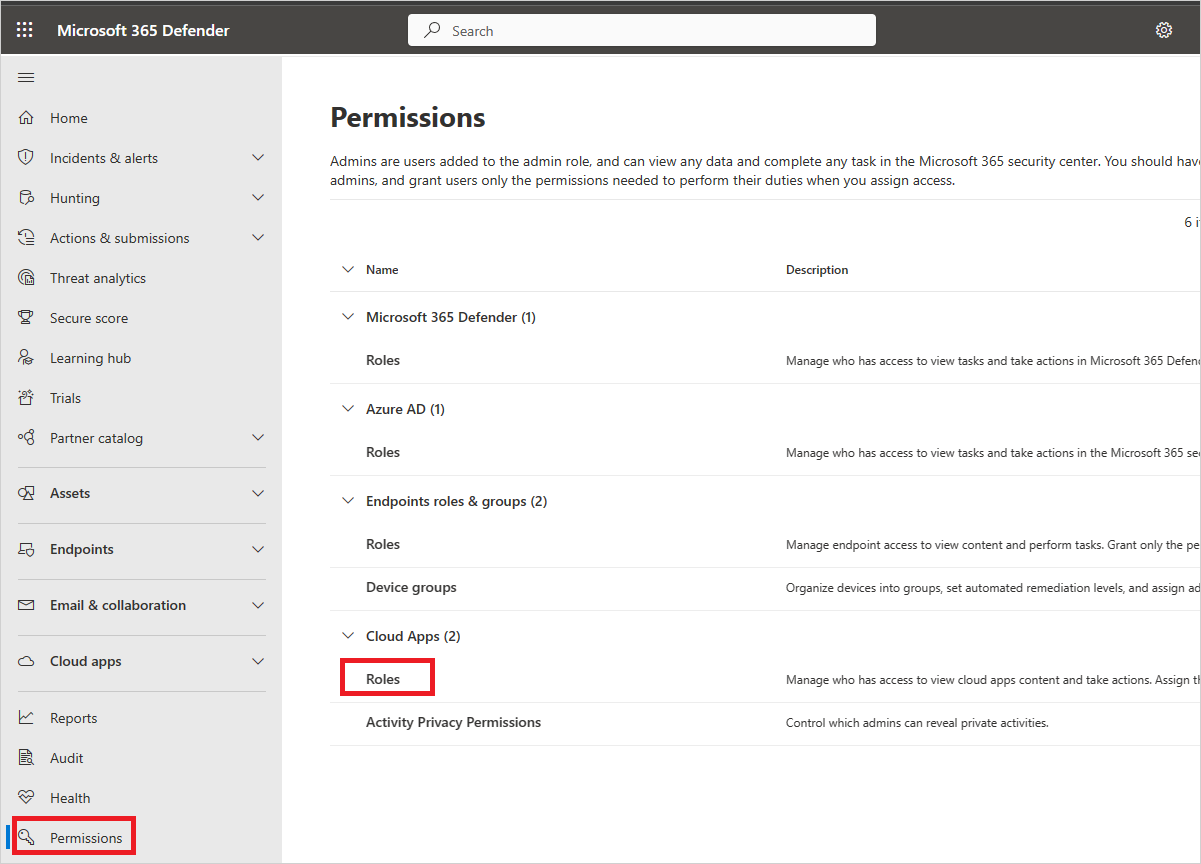

I Microsoft Defender-portalen går du till den vänstra menyn och väljer Behörigheter.

Under Cloud Apps väljer du Roller.

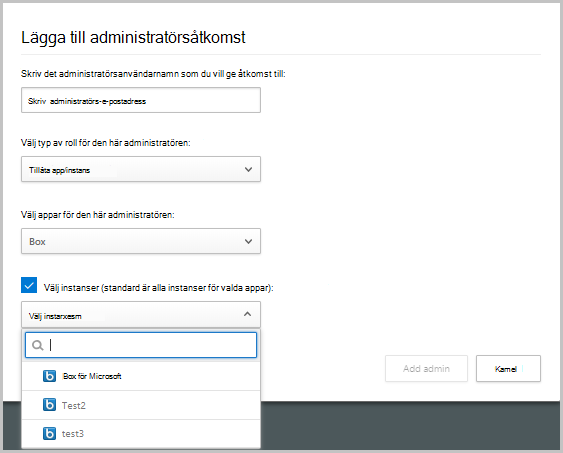

Välj +Lägg till användare för att lägga till de administratörer som ska ha åtkomst till Defender for Cloud Apps. Ange en e-postadress till en användare inifrån din organisation.

Obs!

Om du vill lägga till externa leverantörer av hanterade säkerhetstjänster (MSSP:er) som administratörer för Defender for Cloud Apps ska du först bjuda in dem som gäst i din organisation.

Välj sedan listrutan för att ange vilken typ av roll administratören har. Om du väljer App-/instansadministratör väljer du appen och instansen som administratören ska ha behörighet för.

Obs!

Alla administratörer, vars åtkomst är begränsad, som försöker komma åt en begränsad sida eller utföra en begränsad åtgärd får ett felmeddelande om att de inte har behörighet att komma åt sidan eller utföra åtgärden.

Välj Lägg till administratör.

Bjud in externa administratörer

Defender for Cloud Apps kan du bjuda in externa administratörer (MSSP:er) som administratörer för organisationens (MSSP-kund) Defender for Cloud Apps tjänst. Om du vill lägga till MSSP:er kontrollerar du att Defender for Cloud Apps är aktiverat i MSSP-klientorganisationen och lägger sedan till dem som Microsoft Entra B2B-samarbetsanvändare i MSSP-kunder Azure Portal. När mssp har lagts till kan de konfigureras som administratörer och tilldelas någon av de roller som är tillgängliga i Defender for Cloud Apps.

Så här lägger du till MSSP:er i MSSP-kundens Defender for Cloud Apps-tjänst

- Lägg till MSSP:er som gäst i MSSP-kundkatalogen med hjälp av stegen under Lägg till gästanvändare i katalogen.

- Lägg till MSSP:er och tilldela en administratörsroll i MSSP-kunden Defender for Cloud Apps med hjälp av stegen under Lägg till ytterligare administratörer. Ange samma externa e-postadress som används när du lägger till dem som gäster i MSSP-kundkatalogen.

Åtkomst för MSSP:er till MSSP-kundens Defender for Cloud Apps-tjänst

Som standard får MSSP:er åtkomst till sin Defender for Cloud Apps klientorganisation via följande URL: https://security.microsoft.com.

MSSP:er måste dock komma åt MSSP-kunden Microsoft Defender Portal med hjälp av en klientspecifik URL i följande format: https://security.microsoft.com/?tid=<tenant_id>.

MSSP:er kan använda följande steg för att hämta KLIENT-ID:t för MSSP-kundportalen och sedan använda ID:t för att komma åt den klientspecifika URL:en:

Logga in på Microsoft Entra ID med dina autentiseringsuppgifter som MSSP.

Växla katalog till MSSP-kundens klientorganisation.

Välj Microsoft Entra ID>Egenskaper. Du hittar MSSP-kundens klientorganisations-ID i fältet Klientorganisations-ID .

Öppna MSSP-kundportalen genom att

customer_tenant_idersätta värdet i följande URL:https://security.microsoft.com/?tid=<tenant_id>.

Admin aktivitetsgranskning

Defender for Cloud Apps kan du exportera en logg över inloggningsaktiviteter för administratörer och en granskning av vyer för en viss användare eller aviseringar som utförs som en del av en undersökning.

Utför följande steg för att exportera en logg:

I Microsoft Defender-portalen går du till den vänstra menyn och väljer Behörigheter.

Under Cloud Apps väljer du Roller.

I det övre högra hörnet på sidan Admin roller väljer du Exportera administratörsaktiviteter.

Ange det tidsintervall som krävs.

Välj Exportera.