Hur Defender for Cloud Apps hjälper dig att skydda din Atlassian-miljö

Atlassian är en plattform för samarbets- och programvaruutveckling online (inklusive Confluence, Jira och Bitbucket). Tillsammans med fördelarna med effektivt samarbete i molnet kan organisationens mest kritiska tillgångar exponeras för hot. Exponerade tillgångar omfattar inlägg, uppgifter och filer med potentiellt känslig information, samarbete och partnerskapsinformation med mera. För att förhindra exponering av dessa data krävs kontinuerlig övervakning för att förhindra att skadliga aktörer eller säkerhetsmedvetna insiders exfiltraterar känslig information.

Genom att ansluta Atlassian till Defender for Cloud Apps får du bättre insikter om användarnas aktiviteter och ger hotidentifiering för avvikande beteende. Anslutningsappen täcker alla användare i din organisation som använder Atlassian-plattformen och visar aktiviteter från Confluence, Jira och specifika Bitbucket-aktiviteter.

Huvudsakliga hot är:

Komprometterade konton och insiderhot

Otillräcklig säkerhetsmedvetenhet

Ohanterad BYOD (Bring Your Own Device)

Kontrollera Atlassian med principer

| Typ | Namn |

|---|---|

| Inbyggd princip för avvikelseidentifiering |

Aktivitet från anonyma IP-adresser Aktivitet från sällan förekommande land Aktivitet från misstänkta IP-adresser Omöjlig resa Flera misslyckade inloggningsförsök Ovanlig administrativ verksamhet Ovanliga personifierade aktiviteter |

| Aktivitetspolicy | Skapat en anpassad princip av Atlassian-aktiviteterna. |

Mer information om hur du skapar principer finns i Skapa en princip.

Automatisera styrningskontroller

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande Atlassian-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Användarstyrning | Meddela användaren vid avisering (via Microsoft Entra ID) Kräv att användaren loggar in igen (via Microsoft Entra ID) Pausa användare (via Microsoft Entra ID) |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Skydda Atlassian i realtid

Läs våra metodtips för att skydda och samarbeta med externa användare och blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Hantering av SaaS-säkerhetsstatus

Anslut Atlassian för att få säkerhetsstatusrekommendationer för Atlassian i Microsoft Secure Score. Så här ser du säkerhetsrekommendationer för Atlassian i Microsoft Secure Score:

- Uppdatera dina principer genom att öppna och spara varje princip i Atlassian-portalen.

- I Microsoft Secure Score väljer du Rekommenderade åtgärder och filtrerar efter Product = Atlassian.

Rekommendationer för Atlassian är till exempel:

- Aktivera multifaktorautentisering

- Aktivera tidsgräns för sessioner för webbanvändare

- Förbättra lösenordskraven

- Atlassian-mobilappsäkerhet

- Appdataskydd

Mer information finns i:

Anslut Atlassian till Microsoft Defender for Cloud Apps

Det här avsnittet innehåller instruktioner för hur du ansluter Microsoft Defender for Cloud Apps till dina befintliga Atlassian-produkter med appanslutnings-API:er. Den här anslutningen ger dig insyn i och kontroll över din organisations Atlassian-användning.

Obs!

Anslutningsappen täcker alla användare i din organisation som använder Atlassian-plattformen och visar aktiviteter från Confluence, Jira och specifika Bitbucket-aktiviteter. Mer information om Atlassian-aktiviteter finns i Atlassian-granskningsloggaktiviteter.

Förhandskrav

- Atlassian Access-planen krävs.

- Du måste vara signerad som organisationsadministratör för Atlassian.

Konfigurera Atlassian

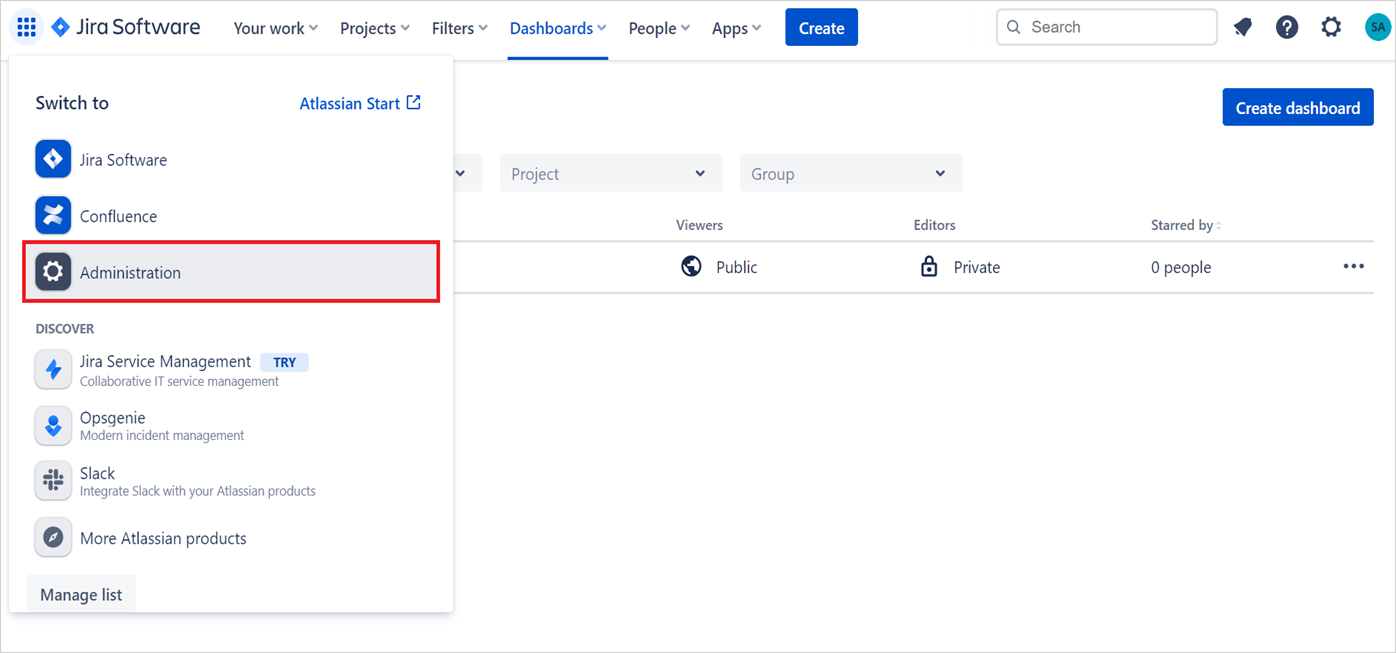

Logga in på Atlassian Admin-portalen med ett administratörskonto.

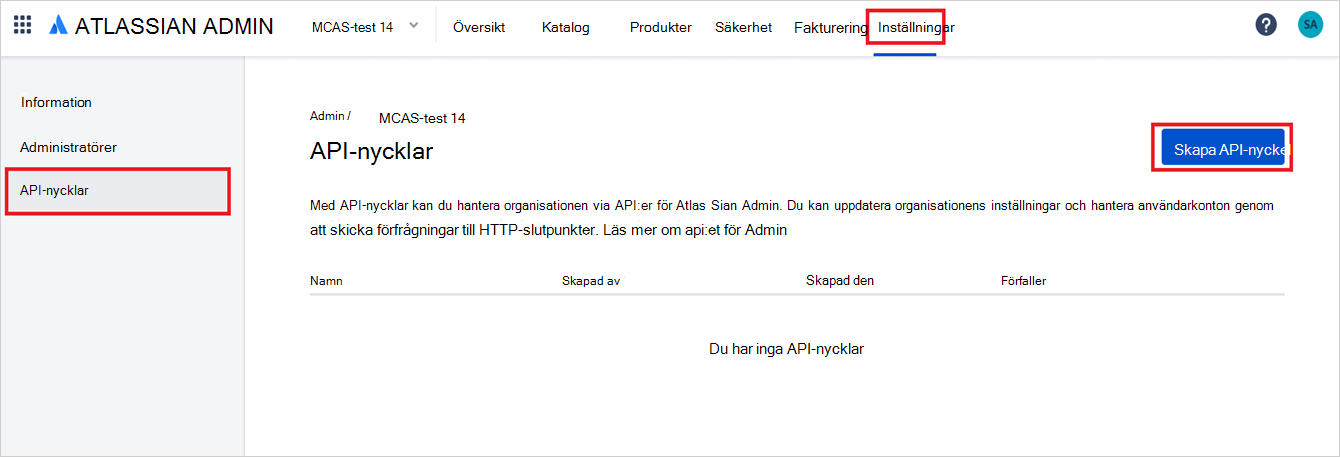

Gå till Inställningar –> API-nycklar och sedan Skapa API-nyckel. (Atlassian-dokumentation för att skapa API-nycklar finns också här).

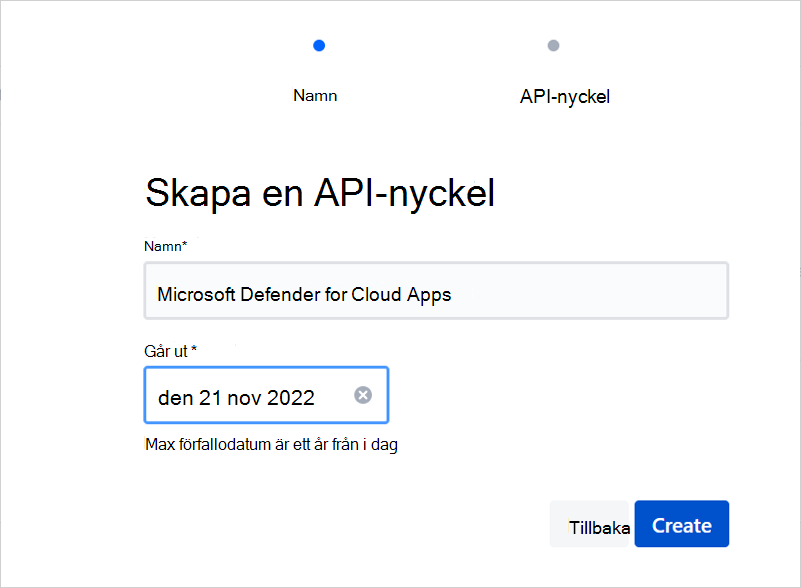

Ge följande värden till API-nyckeln:

Namn: Du kan ge valfritt namn. Det rekommenderade namnet är Microsoft Defender for Cloud Apps så att du kan vara medveten om den här integreringen.

Upphör att gälla: Ange förfallodatumet som ett år från det datum då det skapades (det här är atlassianska maxtiden för förfallodatumet).

Obs!

Enligt atlassianska API-krav måste du varje år skapa en API-nyckel för den här integreringen.

När du har valt Skapa kopierar du organisations-ID :t och API-nyckeln. Du behöver det senare.

Obs!

Verifiera din domän: Om du vill se dina Atlassian-användare och deras aktiviteter i Defender for Cloud Apps måste du verifiera din domän. I Atlassian används domäner för att avgöra vilka användarkonton som kan hanteras av din organisation. Du ser inte användare och deras aktiviteter om deras domäner inte verifieras i Atlassian-konfigurationen. Information om hur du verifierar domäner i Atlassian finns i Verifiera en domän för att hantera konton.

Konfigurera Defender for Cloud Apps

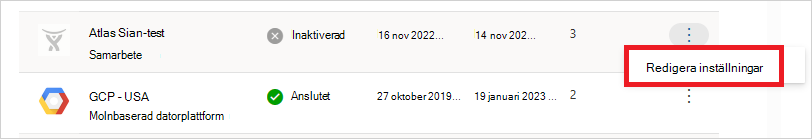

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram.

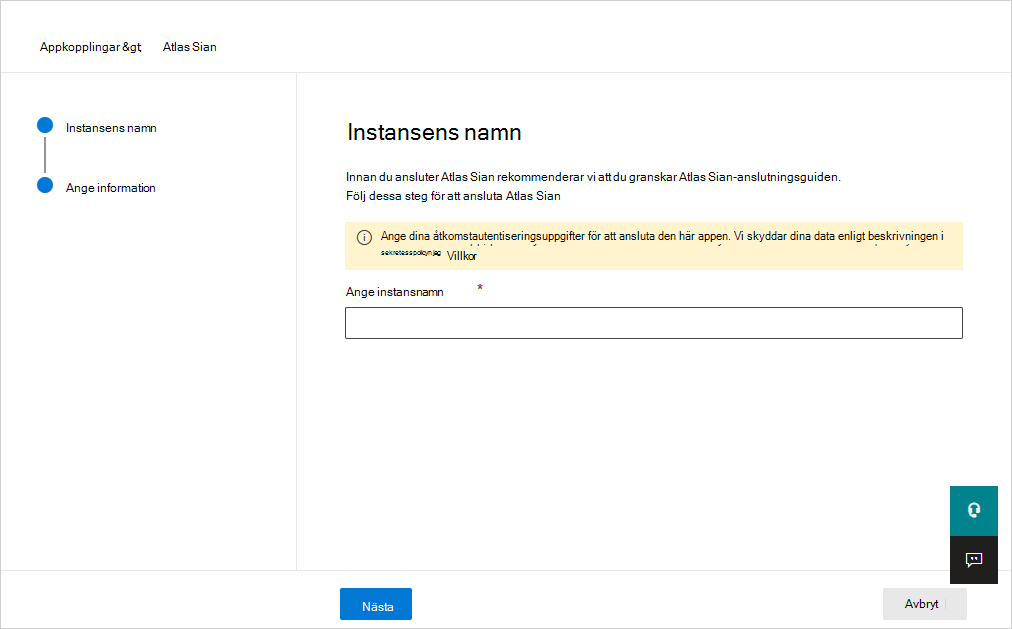

På sidan Appanslutningsprogram väljer du +Anslut en app följt av Atlassian.

I nästa fönster ger du instansen ett beskrivande namn och väljer Nästa.

På nästa sida anger du organisations-ID och API-nyckel som du sparade tidigare.

Obs!

- Den första anslutningen kan ta upp till fyra timmar att hämta alla användare och deras aktiviteter.

- De aktiviteter som visas är de aktiviteter som genererades från det ögonblick då anslutningsappen är ansluten.

- Aktiviteter från granskningsloggen "Atlassian Access" hämtas av Defender for Cloud-appar. Andra aktiviteter hämtas inte för närvarande. Se Produktgranskningsloggar.

- När anslutningsappens status har markerats som Ansluten är anslutningsappen aktiv och fungerar.

Återkalla och förnya API-nycklar

Microsoft rekommenderar att du använder kortlivade nycklar eller token för att ansluta appar som bästa praxis för säkerhet.

Vi rekommenderar att du uppdaterar Atlassian API-nyckeln var sjätte månad som bästa praxis. Om du vill uppdatera nyckeln återkallar du den befintliga API-nyckeln och genererar en ny nyckel.

Om du vill återkalla API-nyckeln går du till admin.atlassian.com>API-nycklar förinställningar>, fastställer den API-nyckel som används för integrering och väljer Återkalla.

Återskapa en API-nyckel i Atlassian-administratörsportalen med stegen som beskrivs ovan.

Därefter går du till sidan Appanslutningsprogram i Microsoft Defender-portalen och redigerar anslutningsappen:

Ange den nya genererade nya API-nyckeln och välj Anslut Atlassian.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram. Kontrollera att statusen för den anslutna appanslutningen är Ansluten.

Obs!

SOM standard är API-nyckeln giltig i 1 år och upphör att gälla automatiskt efter ett år.

Relaterat innehåll

Skydda samarbetet med externa användare genom att framtvinga sessionskontroller i realtid

Identifiera molnhot, komprometterade konton och skadliga insiders

Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Frekvensbegränsningar och begränsningar

Hastighetsbegränsningarna omfattar 1 000 begäranden per minut (per API-nyckel/anslutningsinstans).

Mer information om Atlassian API-begränsningen finns i REST-API:er för Atlassian-administratör.

Begränsningarna omfattar:

Aktiviteter visas endast i Defender for Cloud Apps för användare med en verifierad domän.

API-nyckeln har en maximal förfalloperiod på ett år. Efter ett år måste du skapa en annan API-nyckel från Atlassian Admin-portalen och ersätta den för den gamla API-nyckeln i Defender for Cloud Apps-konsolen.

Du kan inte se i Defender for Cloud Apps om en användare är administratör eller inte.

Systemaktiviteter visas med Atlassian Internal System-kontonamnet .

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.