Skapa Microsoft Defender for Cloud Apps åtkomstprinciper

Microsoft Defender for Cloud Apps åtkomstprinciper använder appkontrollen för villkorsstyrd åtkomst för att tillhandahålla övervakning i realtid och kontroll över åtkomsten till molnappar. Åtkomstprinciper styr åtkomsten baserat på användare, plats, enhet och app och stöds för alla enheter.

Principer som skapats för en värdapp är inte anslutna till några relaterade resursappar. Åtkomstprinciper som du skapar för Teams, Exchange eller Gmail är till exempel inte anslutna till SharePoint, OneDrive eller Google Drive. Om du behöver en princip för resursappen utöver värdappen skapar du en separat princip.

Tips

Om du föredrar att vanligtvis tillåta åtkomst vid övervakning av sessioner eller begränsa specifika sessionsaktiviteter skapar du sessionsprinciper i stället. Mer information finns i Sessionsprinciper.

Förhandskrav

Kontrollera att du har följande förutsättningar innan du börjar:

En Defender for Cloud Apps licens, antingen som en fristående licens eller som en del av en annan licens.

En licens för Microsoft Entra ID P1, antingen som fristående licens eller som en del av en annan licens.

Om du använder en IdP som inte kommer från Microsoft krävs den licens som krävs av identitetsproviderns (IdP) lösning.

Relevanta appar som registrerats för appkontrollen för villkorsstyrd åtkomst. Microsoft Entra ID appar registreras automatiskt, medan IdP-appar som inte kommer från Microsoft måste registreras manuellt.

Om du arbetar med en IdP som inte kommer från Microsoft kontrollerar du att du också har konfigurerat din IdP så att den fungerar med Microsoft Defender for Cloud Apps. Mer information finns i:

För att din åtkomstprincip ska fungera måste du också ha en Microsoft Entra ID princip för villkorsstyrd åtkomst som skapar behörigheter för att styra trafik.

Exempel: Skapa Microsoft Entra ID principer för villkorsstyrd åtkomst för användning med Defender for Cloud Apps

Den här proceduren innehåller ett övergripande exempel på hur du skapar en princip för villkorsstyrd åtkomst för användning med Defender for Cloud Apps.

I Microsoft Entra ID villkorlig åtkomst väljer du Skapa ny princip.

Ange ett beskrivande namn för principen och välj sedan länken under Session för att lägga till kontroller i principen.

I området Session väljer du Använd appkontroll för villkorsstyrd åtkomst.

I området Användare väljer du att endast inkludera alla användare eller specifika användare och grupper.

I områdena Villkor och Klientappar väljer du de villkor och klientappar som du vill inkludera i principen.

Spara principen genom att växla Endast rapport till På och sedan välja Skapa.

Microsoft Entra ID stöder både webbläsarbaserade och icke-webbläsarbaserade principer. Vi rekommenderar att du skapar båda typerna för ökad säkerhetstäckning.

Upprepa den här proceduren om du vill skapa en icke-inläst princip för villkorsstyrd åtkomst. I området Klientappar växlar du alternativet Konfigurera till Ja. Under Moderna autentiseringsklienter avmarkerar du sedan alternativet Webbläsare . Låt alla andra standardval vara markerade.

Mer information finns i Principer för villkorsstyrd åtkomst och Skapa en princip för villkorsstyrd åtkomst.

Obs!

Microsoft Defender for Cloud Apps använder programmet Microsoft Defender for Cloud Apps – Sessionskontroller som en del av appkontrolltjänsten för villkorsstyrd åtkomst för användarinloggning. Det här programmet finns i avsnittet "Företagsprogram" i Entra-ID. För att skydda dina SaaS-program med sessionskontroller måste du tillåta åtkomst till det här programmet.

Om du har några principer för villkorsstyrd åtkomst som har "Blockera åtkomst" valt i kontrollen "Bevilja åtkomst" under en Microsoft Entra ID princip för villkorsstyrd åtkomst som är begränsad till den här appen, kommer slutanvändarna inte att kunna komma åt de skyddade programmen under sessionskontroller.

Det är viktigt att se till att det här programmet inte oavsiktligt begränsas av några principer för villkorsstyrd åtkomst. För principer som begränsar alla eller vissa program kontrollerar du att det här programmet visas som ett undantag i målresurserna eller bekräftar att blockeringsprincipen är avsiktlig.

För att säkerställa att dina platsbaserade principer för villkorlig åtkomst fungerar korrekt inkluderar du programmet Microsoft Defender for Cloud Apps – Sessionskontroller i dessa principer.

Skapa en Defender for Cloud Apps åtkomstprincip

Den här proceduren beskriver hur du skapar en ny åtkomstprincip i Defender for Cloud Apps.

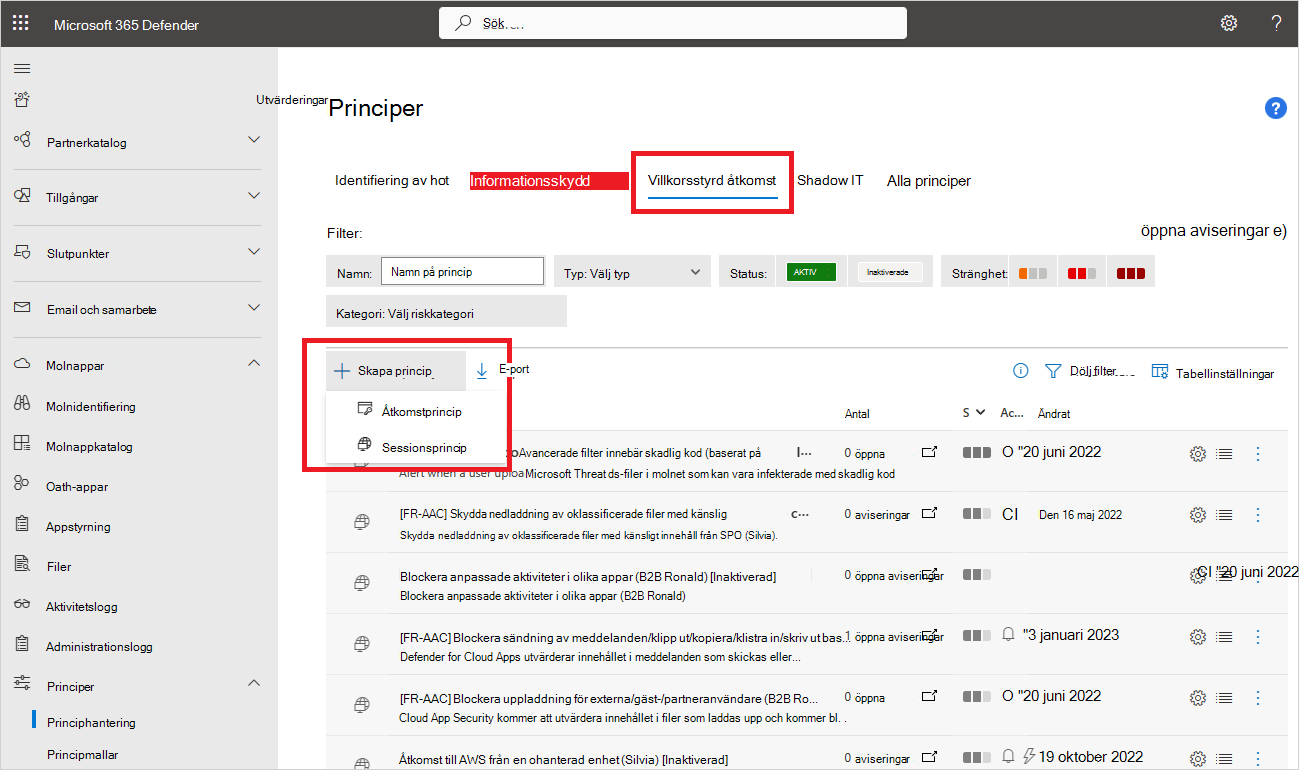

I Microsoft Defender XDR väljer du fliken Principhantering av > principer för molnappar >> villkorsstyrd åtkomst.

Välj SkapaprincipÅtkomstprincip>. Till exempel:

På sidan Skapa åtkomstprincip anger du följande grundläggande information:

Namn Beskrivning Principnamn Ett beskrivande namn för principen, till exempel Blockera åtkomst från ohanterade enheter Allvarlighetsgrad för princip Välj den allvarlighetsgrad som du vill tillämpa på principen. Kategori Behåll standardvärdet för Åtkomstkontroll Beskrivning Ange en valfri och beskrivande beskrivning av principen som hjälper ditt team att förstå dess syfte. I området Aktiviteter som matchar hela följande område väljer du ytterligare aktivitetsfilter som ska tillämpas på principen. Filter innehåller följande alternativ:

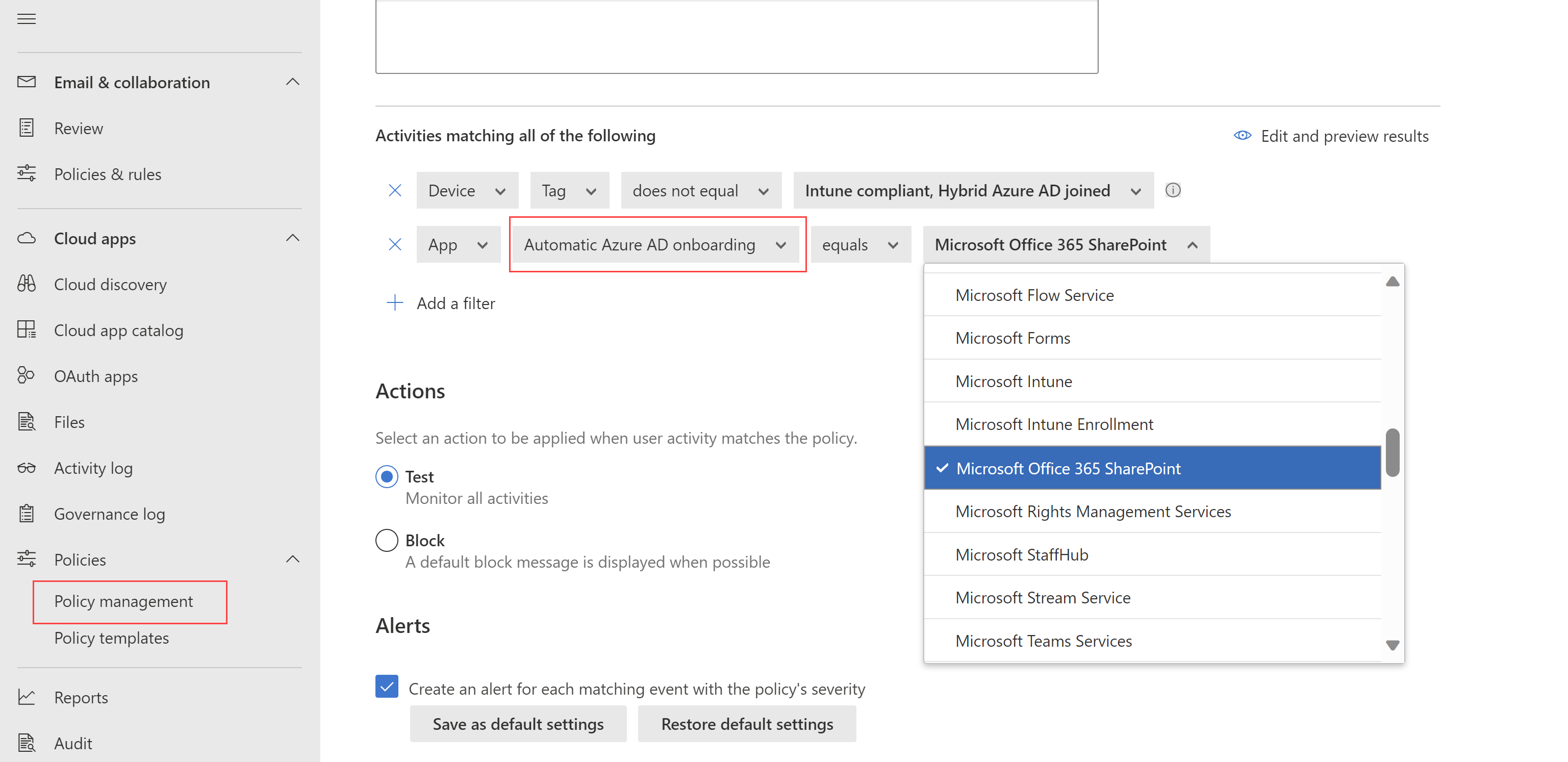

Namn Beskrivning Program Filter för en specifik app som ska inkluderas i principen. Välj appar genom att först välja om de använder automatisk Azure AD registrering för Microsoft Entra ID appar eller manuell registrering för IdP-appar som inte kommer från Microsoft. Välj sedan den app som du vill inkludera i filtret i listan.

Om din IdP-app som inte är från Microsoft saknas i listan kontrollerar du att du har registrerat den helt. Mer information finns i:

- Registrera icke-Microsoft IdP-katalogappar för appkontroll för villkorsstyrd åtkomst

- Registrera anpassade IdP-appar som inte kommer från Microsoft för appkontroll för villkorsstyrd åtkomst

Om du väljer att inte använda appfiltret gäller principen för alla program som har markerats som Aktiverade på sidan Inställningar > Cloud Apps-anslutna > appar > För appkontrollappar för villkorsstyrd åtkomst .

Obs! Du kan se viss överlappning mellan appar som är registrerade och appar som behöver manuell registrering. Vid en konflikt i filtret mellan apparna har manuellt registrerade appar företräde.Klientapp Filtrera efter webbläsare eller mobilappar/skrivbordsappar. Enhet Filtrera efter enhetstaggar, till exempel för en specifik enhetshanteringsmetod eller enhetstyper, till exempel pc, mobil eller surfplatta. IP-adress Filtrera per IP-adress eller använd tidigare tilldelade IP-adresstaggar. Plats Filtrera efter geografisk plats. Avsaknaden av en tydligt definierad plats kan identifiera riskfyllda aktiviteter. Registrerad INTERNETleverantör Filtrera efter aktiviteter som kommer från en specifik ISP. Användare Filtrera efter en specifik användare eller grupp med användare. Användaragentsträng Filtrera efter en specifik användaragentsträng. Tagg för användaragent Filtrera efter taggar för användaragenter, till exempel för inaktuella webbläsare eller operativsystem. Till exempel:

Välj Redigera och förhandsgranska resultat för att få en förhandsgranskning av de typer av aktiviteter som skulle returneras med ditt aktuella val.

I området Åtgärder väljer du något av följande alternativ:

Granskning: Ställ in den här åtgärden så att åtkomst tillåts enligt de principfilter som du uttryckligen anger.

Blockera: Ange den här åtgärden för att blockera åtkomst enligt de principfilter som du uttryckligen anger.

I området Aviseringar konfigurerar du någon av följande åtgärder efter behov:

- Skapa en avisering för varje matchande händelse med principens allvarlighetsgrad

- Skicka en avisering som e-post

- Daglig aviseringsgräns per princip

- Skicka aviseringar till Power Automate

När du är klar väljer du Skapa.

Testa principen

När du har skapat din åtkomstprincip testar du den genom att autentisera till varje app som konfigurerats i principen. Kontrollera att appupplevelsen är som förväntat och kontrollera sedan dina aktivitetsloggar.

Vi rekommenderar att du:

- Skapa en princip för en användare som du har skapat specifikt för testning.

- Logga ut från alla befintliga sessioner innan du autentiserar till dina appar igen.

- Logga in på mobilappar och skrivbordsappar från både hanterade och ohanterade enheter för att säkerställa att aktiviteterna registreras fullständigt i aktivitetsloggen.

Se till att logga in med en användare som matchar din princip.

Så här testar du principen i din app:

- Besök alla sidor i appen som ingår i en användares arbetsprocess och kontrollera att sidorna återges korrekt.

- Kontrollera att appens beteende och funktioner inte påverkas negativt av vanliga åtgärder som att ladda ned och ladda upp filer.

- Om du arbetar med anpassade IdP-appar som inte kommer från Microsoft kontrollerar du var och en av de domäner som du har lagt till manuellt för din app.

Så här kontrollerar du aktivitetsloggar:

I Microsoft Defender XDR väljer du Aktivitetslogg för molnappar >och söker efter de inloggningsaktiviteter som samlas in för varje steg. Du kanske vill filtrera genom att välja Avancerade filter och filtrering för Källa är lika med Åtkomstkontroll.

Aktiviteter för inloggning med enkel inloggning är appkontrollhändelser för villkorsstyrd åtkomst.

Välj en aktivitet för att expandera för mer information. Kontrollera att taggen Användaragent korrekt visar om enheten är en inbyggd klient, antingen en mobil- eller skrivbordsapp eller om enheten är en hanterad enhet som är kompatibel och domänansluten.

Om du stöter på fel eller problem använder du verktygsfältet Admin Visa för att samla in resurser som .Har filer och inspelade sessioner och sedan skapa ett supportärende.

Skapa åtkomstprinciper för identitetshanterade enheter

Använd klientcertifikat för att styra åtkomsten för enheter som inte är Microsoft Entra-hybrid-anslutna och som inte hanteras av Microsoft Intune. Distribuera nya certifikat till hanterade enheter eller använd befintliga certifikat, till exempel MDM-certifikat från tredje part. Du kanske till exempel vill distribuera klientcertifikat till hanterade enheter och sedan blockera åtkomst från enheter utan certifikat.

Mer information finns i Identitetshanterade enheter med appkontroll för villkorsstyrd åtkomst.

Relaterat innehåll

Mer information finns i:

- Felsöka åtkomst- och sessionskontroller

- Självstudie: Blockera nedladdning av känslig information med appkontroll för villkorsstyrd åtkomst

- Blockera nedladdningar på ohanterade enheter med sessionskontroller

- Webbseminariet för appkontroll för villkorsstyrd åtkomst

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.