Wyświetlanie raportów zabezpieczeń poczty e-mail w portalu Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

We wszystkich organizacjach platformy Microsoft 365 dostępne są różne raporty ułatwiające sprawdzenie, jak funkcje zabezpieczeń poczty e-mail chronią organizację. Jeśli masz niezbędne uprawnienia, możesz wyświetlać i pobierać te raporty zgodnie z opisem w tym artykule.

Raporty są dostępne w portalu Microsoft Defender na https://security.microsoft.com stronie raportów o współpracy Email & w artykule Raporty>Email & współpracy>Email & raporty współpracy. Możesz też przejść bezpośrednio do strony raportów Email & współpracy, użyj polecenia https://security.microsoft.com/emailandcollabreport.

Informacje podsumowujące dla każdego raportu są dostępne na stronie. Zidentyfikuj raport, który chcesz wyświetlić, a następnie wybierz pozycję Wyświetl szczegóły dla tego raportu.

W pozostałej części tego artykułu opisano raporty, które są przeznaczone wyłącznie dla Ochrona usługi Office 365 w usłudze Defender.

Uwaga

Niektóre raporty na stronie raportów współpracy Email & są dostępne wyłącznie dla Ochrona usługi Office 365 w usłudze Microsoft Defender. Aby uzyskać informacje o tych raportach, zobacz Wyświetlanie raportów Ochrona usługi Office 365 w usłudze Defender w portalu Microsoft Defender.

Raporty powiązane z przepływem poczty znajdują się teraz w centrum administracyjnym programu Exchange. Aby uzyskać więcej informacji na temat tych raportów, zobacz Raporty przepływu poczty w nowym centrum administracyjnym programu Exchange.

Link do tych raportów jest dostępny w portalu usługi Defender pod adresem Raporty>Email & współpracy>Email & raporty> dotyczące współpracy raportówprzepływu poczty programu Exchange, które umożliwiają przejście do https://admin.exchange.microsoft.com/#/reports/mailflowreportsmainusługi .

Email zmiany raportu zabezpieczeń w portalu Microsoft Defender

Raporty Exchange Online Protection (EOP) i Ochrona usługi Office 365 w usłudze Microsoft Defender w portalu Microsoft Defender, które zostały zastąpione, przeniesione lub przestarzałe, zostały opisane w poniższej tabeli.

| Przestarzały raport i polecenia cmdlet | Nowy raport i polecenia cmdlet | Identyfikator centrum komunikatów | Data |

|---|---|---|---|

|

Śledzenie adresu URL Get-URLTrace |

Raport ochrony adresu URL Get-SafeLinksAggregateReport Get-SafeLinksDetailReport |

MC239999 | Czerwiec 2021 |

|

Wysłany i odebrany raport e-mail Get-MailTrafficReport Get-MailDetailReport |

Raport o stanie ochrony przed zagrożeniami Raport o stanie przepływu poczty Get-MailTrafficATPReport Get-MailDetailATPReport Get-MailFlowStatusReport |

MC236025 | Czerwiec 2021 |

|

Przekazywanie raportu brak poleceń cmdlet |

Raport komunikatów przesyłanych automatycznie w usłudze EAC brak poleceń cmdlet |

MC250533 | Czerwiec 2021 |

|

Raport typów plików bezpiecznych załączników Get-AdvancedThreatProtectionTrafficReport Get-MailDetailMalwareReport |

Raport o stanie ochrony przed zagrożeniami: wyświetlanie danych według złośliwego oprogramowania Email > Get-MailTrafficATPReport Get-MailDetailATPReport |

MC250532 | Czerwiec 2021 |

|

Raport dotyczący usposobienia komunikatów o bezpiecznych załącznikach Get-AdvancedThreatProtectionTrafficReport Get-MailDetailMalwareReport |

Raport o stanie ochrony przed zagrożeniami: wyświetlanie danych według złośliwego oprogramowania Email > Get-MailTrafficATPReport Get-MailDetailATPReport |

MC250531 | Czerwiec 2021 |

|

Wykryto złośliwe oprogramowanie w raporcie poczty e-mail Get-MailTrafficReport Get-MailDetailMalwareReport |

Raport o stanie ochrony przed zagrożeniami: wyświetlanie danych według złośliwego oprogramowania Email > Get-MailTrafficATPReport Get-MailDetailATPReport |

MC250530 | Czerwiec 2021 |

|

Raport wykrywania spamu Get-MailTrafficReport Get-MailDetailSpamReport |

Raport o stanie ochrony przed zagrożeniami: wyświetlanie danych według Email > spamu Get-MailTrafficATPReport Get-MailDetailATPReport |

MC250529 | Październik 2021 |

| Get-AdvancedThreatProtectionDocumentReport Get-AdvancedThreatProtectionDocumentDetail |

Get-ContentMalwareMdoAggregateReport Get-ContentMalwareMdoDetailReport |

MC343433 | Maj 2022 |

|

Raport reguł transportu programu Exchange Get-MailTrafficPolicyReport Get-MailDetailTransportRuleReport |

Raport reguł transportu programu Exchange w usłudze EAC Get-MailTrafficPolicyReport Get-MailDetailTransportRuleReport |

MC316157 | Kwiecień 2022 |

| Get-MailTrafficTopReport |

Raport najpopularniejszych nadawców i adresatów Get-MailTrafficSummaryReport Uwaga: Funkcje raportowania szyfrowania nie są zastępowane w temacie Get-MailTrafficTopReport. |

MC315742 | Kwiecień 2022 |

Raport użytkowników z naruszonymi zabezpieczeniami

Raport Użytkownicy, których bezpieczeństwo zostało naruszone , pokazuje liczbę kont użytkowników oznaczonych jako Podejrzane lub Ograniczone w ciągu ostatnich 7 dni. Konta w każdym z tych stanów są problematyczne, a nawet zagrożone. W przypadku częstego użycia raport umożliwia wykrywanie skoków, a nawet trendów na podejrzanych lub ograniczonych kontach. Aby uzyskać więcej informacji na temat użytkowników, którzy naruszyli bezpieczeństwo, zobacz Odpowiadanie na naruszone konto e-mail.

Widok agregacji przedstawia dane z ostatnich 90 dni, a widok szczegółów przedstawia dane z ostatnich 30 dni.

Na stronie raportów współpracy Email & w witrynie https://security.microsoft.com/emailandcollabreportznajdź pozycję Użytkownicy z naruszeniem zabezpieczeń, a następnie wybierz pozycję Wyświetl szczegóły. Aby przejść bezpośrednio do raportu, użyj polecenia https://security.microsoft.com/reports/CompromisedUsers.

Na stronie Użytkownicy, którzy naruszyli bezpieczeństwo, na wykresie przedstawiono następujące informacje dotyczące określonego zakresu dat:

- Ograniczone: Konto użytkownika zostało ograniczone do wysyłania wiadomości e-mail z powodu wysoce podejrzanych wzorców.

- Podejrzane: konto użytkownika wysłało podejrzaną wiadomość e-mail i istnieje ryzyko ograniczenia wysyłania wiadomości e-mail.

Poniższa tabela szczegółów przedstawia następujące informacje:

- Czas tworzenia

- Identyfikator użytkownika

- Akcja

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC): data rozpoczęcia i data zakończenia.

- Działanie: Ograniczone lub podejrzane

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Użytkownicy, których bezpieczeństwo zostało naruszone, są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

Raport reguł transportu programu Exchange

Uwaga

Raport reguł transportu programu Exchange jest teraz dostępny w usłudze EAC. Aby uzyskać więcej informacji, zobacz Raport reguł transportu programu Exchange w nowej usłudze EAC.

Przekazywanie raportu

Uwaga

Ten raport jest teraz dostępny w usłudze EAC. Aby uzyskać więcej informacji, zobacz Raport automatycznego przekazywania komunikatów w nowym eac.

Raport o stanie przepływu poczty

Raport o stanie przepływu poczty to inteligentny raport zawierający informacje o przychodzącej i wychodzącej wiadomości e-mail, wykrywaniu spamu, złośliwym oprogramowaniu, wiadomości e-mail identyfikowanej jako "dobra" oraz informacje o dozwolonej lub zablokowanej wiadomości e-mail na brzegu. Jest to jedyny raport zawierający informacje o ochronie krawędzi. Raport pokazuje, ile wiadomości e-mail jest zablokowanych przed wejściem do usługi w celu zbadania przez Exchange Online Protection (EOP) lub Defender for Microsoft 365.

Porada

Jeśli wiadomość zostanie wysłana do pięciu adresatów, zliczmy ją jako pięć różnych wiadomości, a nie jedną wiadomość.

Raport o stanie przepływu poczty przedstawia podstawowe zagrożenie odpowiedzialne za blokowanie lub ograniczanie komunikatów. Wykrywanie zagrożeń lub wykrywanie w czasie rzeczywistym oraz zaawansowane wyszukiwanie zagrożeń w Ochrona usługi Office 365 w usłudze Defender planie 2 pokazują podstawowe i pomocnicze zagrożenia odpowiedzialne za blokowanie lub ograniczanie komunikatów. Zwiększona liczba komunikatów w tych innych funkcjach raportowania nie jest spowodowana niezgodnością ani wielokrotnym zliczaniem tego samego elementu. Zwiększona liczba komunikatów jest wynikiem wyświetlania wszystkich wykrytych zagrożeń w tym samym czasie.

Zagregowana liczba komunikatów w raporcie o stanie przepływu poczty może być większa niż liczba komunikatów w Eksploratorze zagrożeń lub wykrywaniu w czasie rzeczywistym z powodu działania automatycznego zakupu o wartości zero godzin (ZAP ). Zap usuwa wiadomości ze skrzynek pocztowych po dostarczeniu, więc działanie ZAP nie wpływa na liczbę komunikatów w raporcie o stanie przepływu poczty. Działanie ZAP ma wpływ na liczbę komunikatów w Eksploratorze zagrożeń lub wykrywaniu w czasie rzeczywistym. W Ochrona usługi Office 365 w usłudze Defender użyj raportu działań po dostarczeniu, aby zrozumieć cykl życia zap na komunikatach w organizacji.

Na stronie Email & raporty współpracy pod adresem https://security.microsoft.com/emailandcollabreportznajdź podsumowanie stanu przepływu poczty, a następnie wybierz pozycję Wyświetl szczegóły. Aby przejść bezpośrednio do raportu, użyj polecenia https://security.microsoft.com/reports/mailflowStatusReport.

Dostępne widoki w raporcie o stanie przepływu poczty są opisane w poniższych podsekcjach.

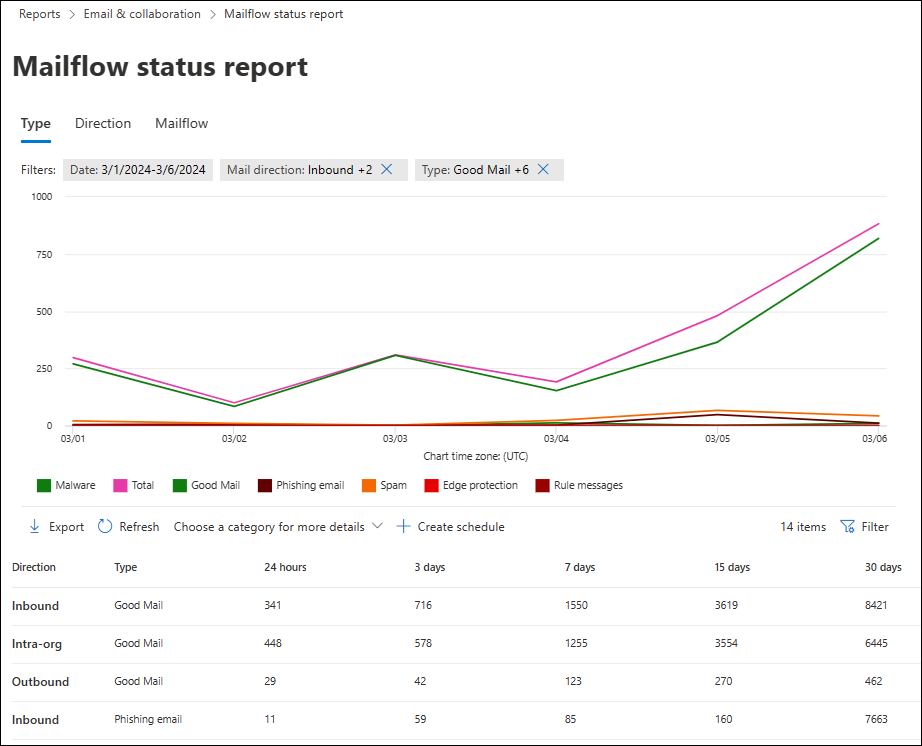

Widok typów dla raportu o stanie przepływu poczty

Na stronie Raport o stanie przepływu poczty domyślnie jest zaznaczona karta Typ . Na wykresie przedstawiono następujące informacje dotyczące określonego zakresu dat:

- Złośliwe oprogramowanie: Email zablokowane jako złośliwe oprogramowanie przez różne filtry.

- Suma

- Dobra wiadomość e-mail: Email nie jest spamem ani dozwolona przez zasady użytkownika lub organizacji.

- Wiadomość e-mail wyłudzająca informacje: Email zablokowana jako wyłudzanie informacji przez różne filtry.

- Spam: Email zablokowany jako spam przez różne filtry.

- Ochrona krawędzi: Email odrzucona na krawędzi/obwodzie przed badaniem przez EOP lub Ochrona usługi Office 365 w usłudze Defender.

- Komunikaty reguł: Email poddane kwarantannie przez reguły przepływu poczty (nazywane również regułami transportu).

- Zapobieganie utracie danych: Email poddane kwarantannie przez zasady ochrony przed utratą danych (DLP).

Poniższa tabela szczegółów przedstawia następujące informacje:

- Kierunek

- Type

- 24 godziny

- 3 dni

- 7 dni

- 15 dni

- 30 dni

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC): data rozpoczęcia i data zakończenia.

- Kierunek poczty: wybierz pozycje Przychodzące, Wychodzące i Wewnątrz organizacji.

-

Typ: Wybierz co najmniej jedną z następujących wartości:

- Dobra poczta

- Złośliwe oprogramowanie

- Spam

- Ochrona krawędzi

- Komunikaty reguł

- Poczta e-mail wyłudzająca informacje

- Zapobieganie utracie danych

- Domena: wybierz pozycję Wszystkie lub zaakceptowaną domenę.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na karcie Typ wybierz pozycję Wybierz kategorię, aby uzyskać więcej szczegółów , aby wyświetlić więcej informacji:

- Wiadomość e-mail dotycząca wyłudzania informacji: ten wybór umożliwia wyświetlenie danych według Email > phish i wykresu według technologii wykrywania w raporcie o stanie ochrony przed zagrożeniami.

- Złośliwe oprogramowanie w wiadomości e-mail: ten wybór powoduje wyświetlenie danych według Email > podział złośliwego oprogramowania i wykresu według technologii wykrywania w raporcie o stanie ochrony przed zagrożeniami.

- Wykrywanie spamu: ten wybór umożliwia wyświetlenie danych według Email > podział spamu i wykresu według technologii wykrywania w raporcie o stanie ochrony przed zagrożeniami.

Na karcie Typ są dostępne akcje Tworzenie harmonogramu![]() i

i ![]() Eksportuj.

Eksportuj.

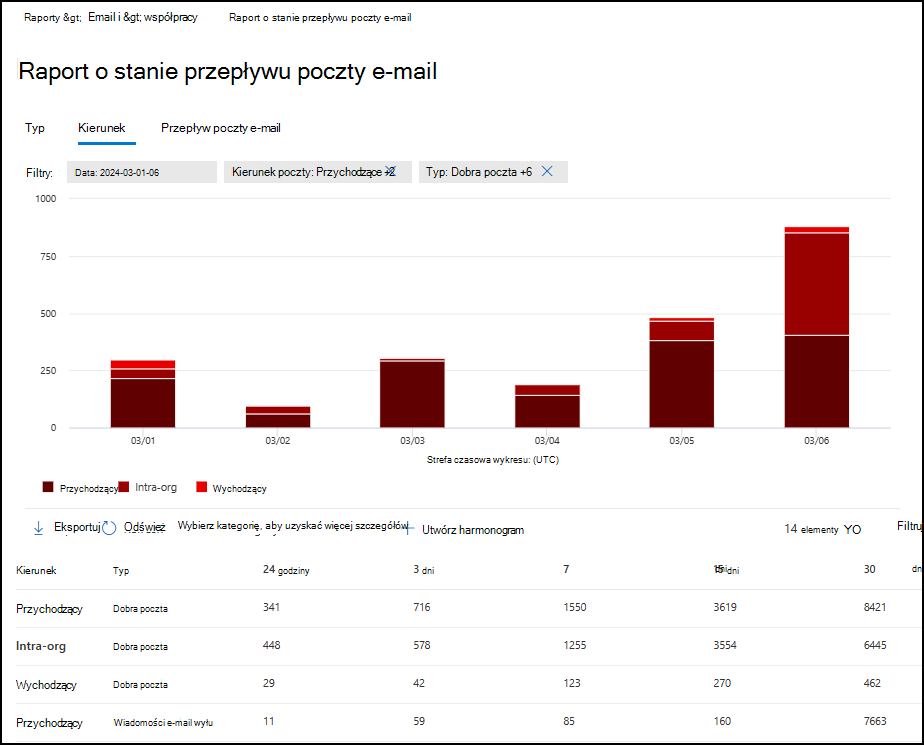

Widok kierunku dla raportu o stanie przepływu poczty

Na karcie Kierunek na wykresie przedstawiono następujące informacje dotyczące określonego zakresu dat:

- Przychodzących

- Wewnątrz organizacji

- Wychodzące

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Data (UTC): data rozpoczęcia i data zakończenia.

Uwaga

Aby wyświetlić dane dla określonej daty, użyj dnia po. Aby na przykład wyświetlić dane z 10 stycznia, użyj 11 stycznia w filtrze. Dzisiejsze dane są dostępne do filtrowania jutro.

Dane raportu przez kilka dni są aktualizowane w sposób ciągły, więc tym dłużej czekasz na uruchomienie raportu, tym bardziej stabilna będzie liczba komunikatów i klasyfikacje. Aby na przykład zwrócić kompleksowe dane tygodniowe z niedzieli od 10 do soboty 17, uruchom raport w piątek, 23. Ten sam raport uruchomiony w niedzielę 18 lub wtorek 20 może zawierać nieco inną liczbę komunikatów i klasyfikacje.

Kierunek poczty: wybierz pozycje Przychodzące, Wychodzące i Wewnątrz organizacji.

Typ: Wybierz co najmniej jedną z następujących wartości:

- Dobra poczta

- Złośliwe oprogramowanie

- Spam

- Ochrona krawędzi

- Komunikaty reguł

- Poczta e-mail wyłudzająca informacje

- Zapobieganie utracie danych: Email poddane kwarantannie przez zasady ochrony przed utratą danych (DLP).

Domena: wybierz pozycję Wszystkie lub zaakceptowaną domenę.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na karcie Kierunek wybierz pozycję Wybierz kategorię, aby uzyskać więcej informacji , aby wyświetlić więcej informacji:

- Wiadomość e-mail dotycząca wyłudzania informacji: ten wybór umożliwia wyświetlenie danych według Email > phish i wykresu według technologii wykrywania w raporcie o stanie ochrony przed zagrożeniami.

- Złośliwe oprogramowanie w wiadomości e-mail: ten wybór powoduje wyświetlenie danych według Email > podział złośliwego oprogramowania i wykresu według technologii wykrywania w raporcie o stanie ochrony przed zagrożeniami.

- Wykrywanie spamu: ten wybór umożliwia wyświetlenie danych według Email > podział spamu i wykresu według technologii wykrywania w raporcie o stanie ochrony przed zagrożeniami.

Na karcie Kierunek są dostępne akcje Tworzenie harmonogramu![]() i

i ![]() Eksportuj.

Eksportuj.

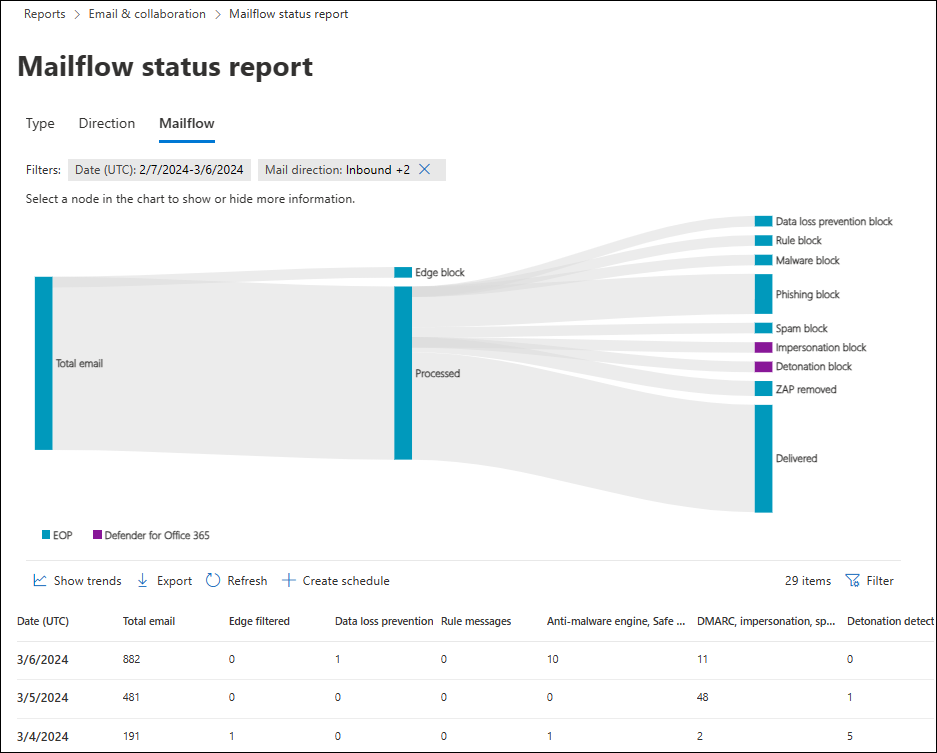

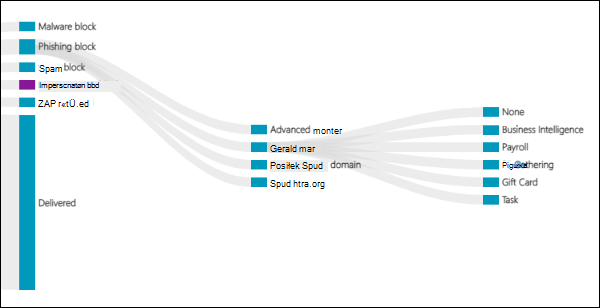

Widok przepływu poczty dla raportu o stanie przepływu poczty

Na karcie Przepływ poczty pokazano, jak funkcje ochrony przed zagrożeniami poczty e-mail firmy Microsoft filtruje przychodzące i wychodzące wiadomości e-mail w organizacji. Ten widok używa diagramu przepływu poziomego (znanego jako diagram Sankey ), aby podać szczegółowe informacje na temat łącznej liczby wiadomości e-mail i wpływu funkcji ochrony przed zagrożeniami na tę liczbę.

Widok agregujący i widok tabeli szczegółów umożliwiają filtrowanie przez 90 dni.

Informacje na diagramie są kodowane kolorami za pomocą technologii EOP i Ochrona usługi Office 365 w usłudze Defender.

Diagram składa się z następujących poziomych pasm:

- Łączny przedział wiadomości e-mail : ta wartość jest zawsze wyświetlana jako pierwsza.

-

Blok krawędzi i pasek przetworzony :

- Blok krawędzi: komunikaty filtrowane na krawędzi i identyfikowane jako ochrona krawędzi.

- Przetworzone: komunikaty obsługiwane przez stos filtrowania.

- Zespół wyników:

- Blok zapobiegania utracie danych

- Blok reguł: wiadomości poddane kwarantannie przez reguły przepływu poczty programu Exchange (reguły transportu).

- Blok złośliwego oprogramowania: komunikaty zidentyfikowane jako złośliwe oprogramowanie.*

- Blok wyłudzania informacji: komunikaty zidentyfikowane jako wyłudzanie informacji.*

- Blok spamu: wiadomości zidentyfikowane jako spam.*

- Blok personifikacji: komunikaty wykryte jako personifikacja użytkownika lub personifikacja domeny w Ochrona usługi Office 365 w usłudze Defender.*

- Blok detonacji: komunikaty wykryte podczas detonacji pliku lub adresu URL za pomocą zasad bezpiecznych załączników lub zasad bezpiecznych linków w Ochrona usługi Office 365 w usłudze Defender.*

- Zap usunięte: komunikaty usunięte przez automatyczne przeczyszczanie zero godzin (ZAP).*

- Dostarczone: komunikaty dostarczane do użytkowników z powodu zezwolenia.*

Po umieszczeniu wskaźnika myszy na pasmie poziomym na diagramie zostanie wyświetlona liczba powiązanych komunikatów.

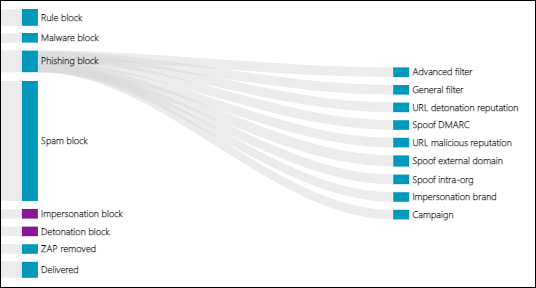

* Jeśli wybierzesz ten element, diagram zostanie rozszerzony, aby wyświetlić więcej szczegółów. Opis każdego elementu w węzłach rozwiniętych można znaleźć w temacie Technologie wykrywania.

W Ochrona usługi Office 365 w usłudze Defender jeśli wybierzeszfiltr Ogólny bloku >wyłudzania informacji, zostaną wyświetlone wyniki klasyfikacji zagrożeń. Aby uzyskać więcej informacji, zobacz Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Poniższa tabela szczegółów przedstawia następujące informacje:

- Data (UTC)

- Łączna liczba wiadomości e-mail

- Filtrowana krawędź

- Komunikaty reguł

- Aparat chroniący przed złośliwym oprogramowaniem, bezpieczne załączniki, filtrowane reguły

- Personifikacja DMARC, fałszowanie, phish filtrowane

- Wykrywanie detonacji

- Filtrowane antyspamowe

- Usunięto zap

- Komunikaty, w których nie wykryto zagrożeń

Wybierz wiersz w tabeli szczegółów, aby wyświetlić kolejny podział liczby wiadomości e-mail w wyświetlonym wysuwnym oknie szczegółów.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia.

- Kierunek poczty: wybierz pozycje Przychodzące, Wychodzące i Wewnątrz organizacji.

- Domena: wybierz pozycję Wszystkie lub zaakceptowaną domenę.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

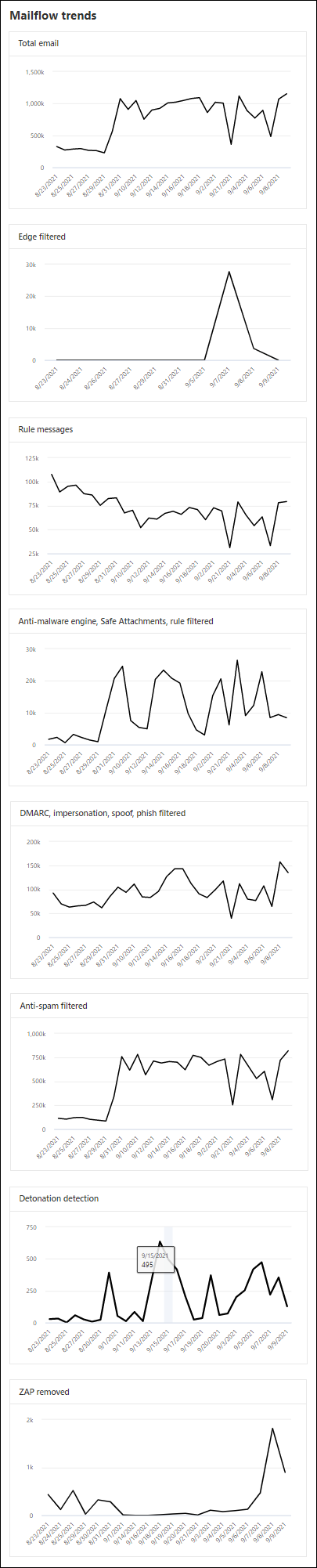

Na karcie Przepływ poczty wybierz pozycję ![]() Pokaż trendy , aby wyświetlić wykresy trendów w wyświetlonym wysuwu trendów przepływu poczty .

Pokaż trendy , aby wyświetlić wykresy trendów w wyświetlonym wysuwu trendów przepływu poczty .

Na karcie Przepływ poczty jest dostępna akcja ![]() Eksportuj .

Eksportuj .

Raport wykrywania złośliwego oprogramowania

Uwaga

Ten raport jest przestarzały. Te same informacje są dostępne w raporcie o stanie ochrony przed zagrożeniami.

Raport opóźnienia poczty

Raport opóźnienia poczty w Ochrona usługi Office 365 w usłudze Defender zawiera informacje dotyczące opóźnienia dostarczania i detonacji poczty w organizacji. Aby uzyskać więcej informacji, zobacz Raport opóźnienia poczty.

Raport działań po dostarczeniu

Raport działania po dostarczeniu jest dostępny tylko w organizacjach z Ochrona usługi Office 365 w usłudze Microsoft Defender plan 2. Aby uzyskać informacje o raporcie, zobacz Raport działań po dostarczeniu.

Raport dotyczący wykrywania spamu

Uwaga

Ten raport jest przestarzały. Te same informacje są dostępne w raporcie o stanie ochrony przed zagrożeniami.

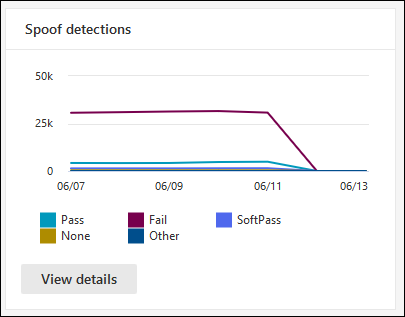

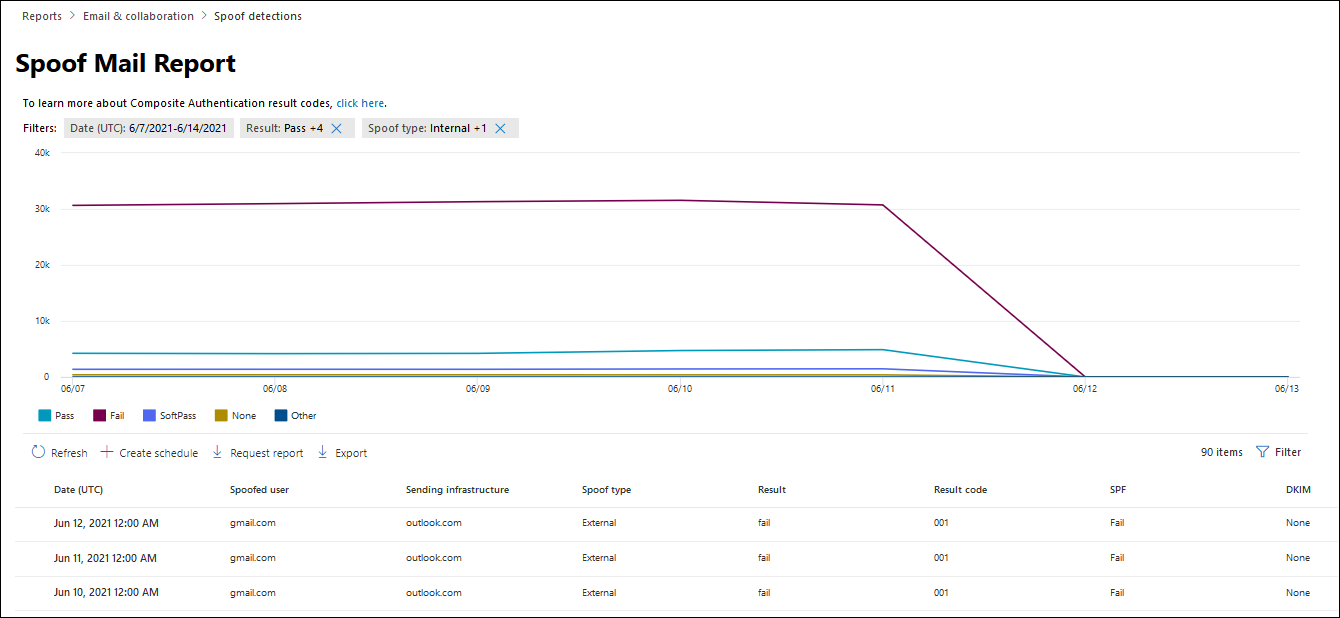

Raport dotyczący wykrywania fałszowania

Raport Wykrywanie fałszowania zawiera informacje o komunikatach zablokowanych lub dozwolonych z powodu fałszowania. Aby uzyskać więcej informacji na temat fałszowania, zobacz Ochrona przed fałszowaniem w ramach EOP.

Zagregowane i szczegółowe widoki raportu umożliwiają filtrowanie przez 90 dni.

Uwaga

Najnowsze dostępne dane w raporcie mają od 3 do 4 dni.

Na stronie Email & raporty współpracy pod adresem https://security.microsoft.com/emailandcollabreportznajdź pozycję Wykrywanie fałszowania, a następnie wybierz pozycję Wyświetl szczegóły. Aby przejść bezpośrednio do raportu, użyj polecenia https://security.microsoft.com/reports/SpoofMailReport.

Na wykresie przedstawiono następujące informacje:

- Przechodzić

- Zawieść

- SoftPass

- Brak

- Inne

Zatrzymaj kursor na dzień (punkt danych) na wykresie, aby zobaczyć, ile sfałszowanych komunikatów zostało wykrytych i dlaczego.

Poniższa tabela szczegółów przedstawia następujące informacje:

Data

Sfałszowany użytkownik

Wysyłanie infrastruktury

Typ fałszowania

Result (Wynik)

Kod wyniku

SPF

DKIM

DMARC

Liczba komunikatów

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Aby uzyskać więcej informacji na temat kodów wyników uwierzytelniania złożonego, zobacz Nagłówki wiadomości antyspamowych w usłudze Microsoft 365.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

-

Wynik:

- Przechodzić

- Zawieść

- SoftPass

- Brak

- Inne

- Typ fałszowania: wewnętrzny i zewnętrzny

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Raport dotyczący fałszowania poczty są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

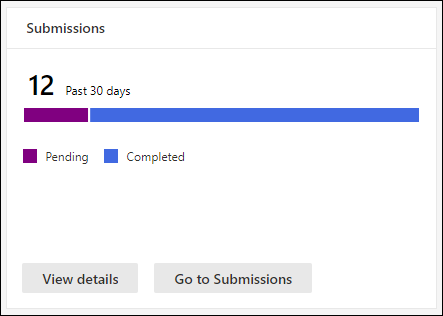

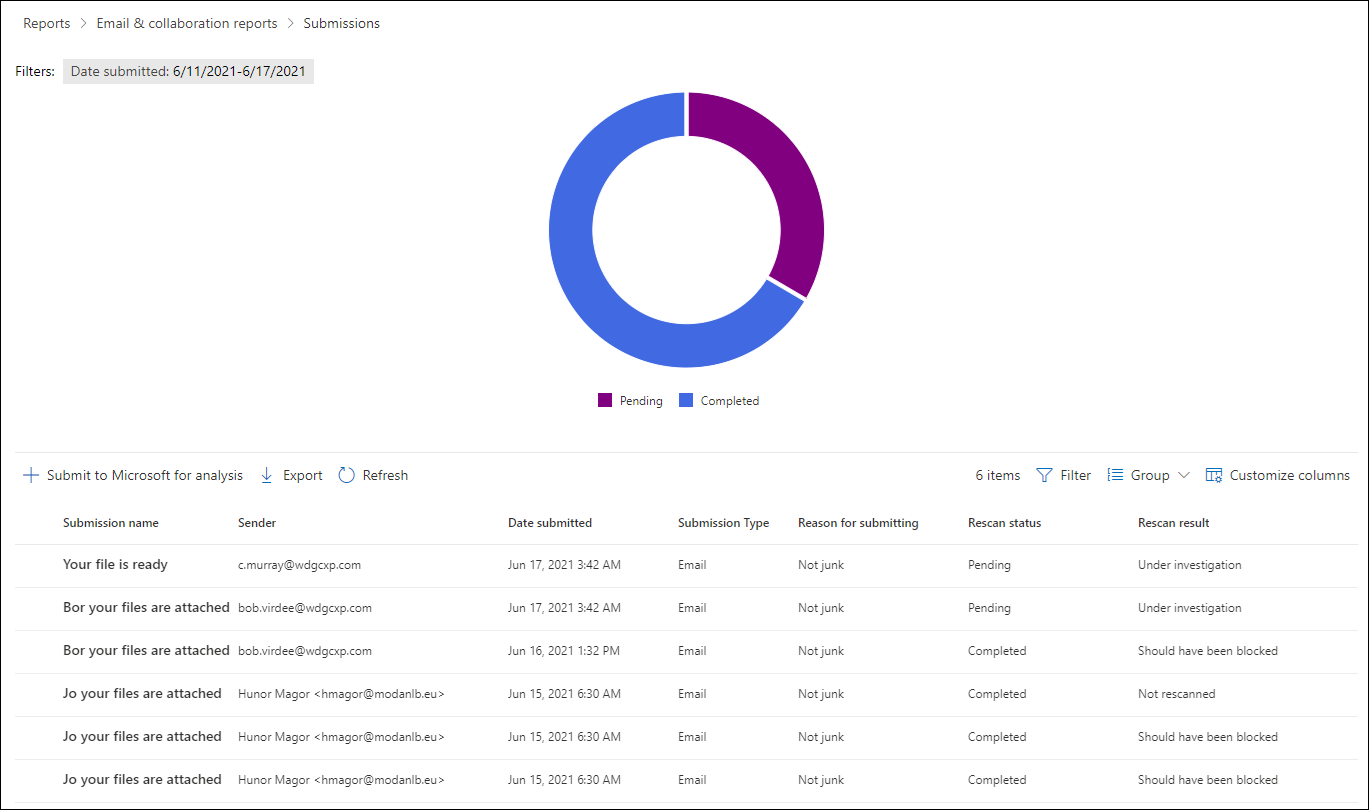

Raport dotyczący przesyłania

Raport Przesłane zawiera informacje o elementach, które administratorzy zgłosili firmie Microsoft do analizy w ciągu ostatnich 30 dni. Aby uzyskać więcej informacji na temat przesyłania przez administratora, zobacz Używanie Administracja przesyłania do firmy Microsoft podejrzanego spamu, phish, adresów URL i plików.

Na stronie Email & raporty współpracy pod adresem https://security.microsoft.com/emailandcollabreportznajdź pozycję Przesłane, a następnie wybierz pozycję Wyświetl szczegóły. Aby przejść bezpośrednio do raportu, użyj polecenia https://security.microsoft.com/adminSubmissionReport.

Aby przejść bezpośrednio do strony Przesłane w portalu usługi Defender, wybierz pozycję Przejdź do przesyłania.

Na wykresie przedstawiono następujące informacje:

- Oczekujące

- Zakończone

Poniższa tabela szczegółów przedstawia te same informacje i zawiera te same dostępne akcje co na karcie Wiadomości e-mail na stronie Przesłane pod adresem https://security.microsoft.com/reportsubmission?viewid=email:

-

Dostosowywanie kolumn

Dostosowywanie kolumn -

Grupa

Grupa -

Przesyłanie do firmy Microsoft w celu analizy

Przesyłanie do firmy Microsoft w celu analizy

Aby uzyskać więcej informacji, zobacz Wyświetlanie przesłanych wiadomości e-mail do firmy Microsoft przez administratora poczty e-mail.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport i tabelę szczegółów, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data przesłania: data rozpoczęcia i data zakończenia

- Identyfikator przesyłania

- Identyfikator komunikatu sieci

- Nadawca

- Odbiorca

- Nazwa przesyłania

- Przesłane przez

-

Przyczyna przesłania:

- Nie śmieci

- Wygląda na czystą

- Wydaje się podejrzane

- Język phish

- Złośliwe oprogramowanie

- Spam

-

Stan ponownego skanowania:

- Oczekujące

- Zakończone

- Tagi: wszystkie lub co najmniej jeden tag użytkownika.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Przesłane jest dostępna akcja Eksportuj .

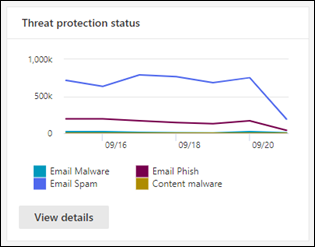

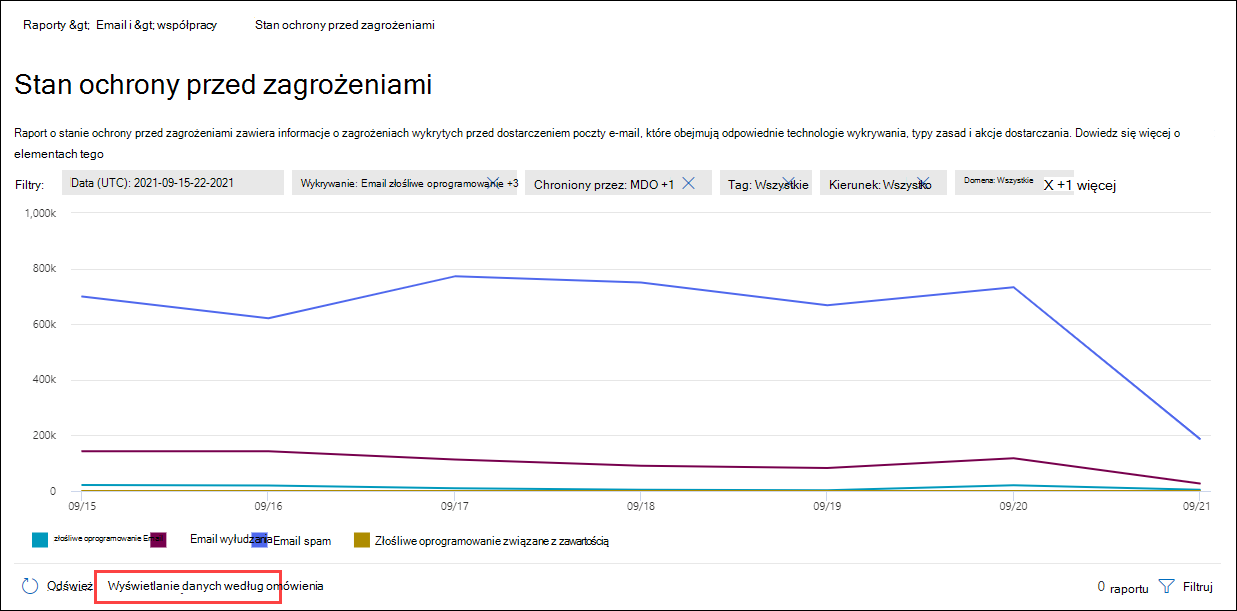

Raport o stanie ochrony przed zagrożeniami

Raport o stanie ochrony przed zagrożeniami jest dostępny zarówno w ramach EOP, jak i Ochrona usługi Office 365 w usłudze Defender. Raporty zawierają jednak różne dane. Na przykład klienci EOP mogą wyświetlać informacje o złośliwym oprogramowaniu wykrytym w wiadomości e-mail, ale nie informacje o złośliwych plikach wykrytych przez bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams.

Raport zawiera liczbę wiadomości e-mail ze złośliwą zawartością. Przykład:

- Pliki lub adresy witryn sieci Web (ADRESY URL) zablokowane przez aparat ochrony przed złośliwym oprogramowaniem.

- Pliki lub komunikaty, których dotyczy automatyczne przeczyszczanie o zerowej godzinie (ZAP)

- Pliki lub wiadomości zablokowane przez funkcje Ochrona usługi Office 365 w usłudze Defender: bezpieczne linki, bezpieczne załączniki i funkcje ochrony przed personifikacją w zasadach ochrony przed wyłudzaniem informacji.

Informacje zawarte w tym raporcie umożliwiają identyfikowanie trendów lub określanie, czy zasady organizacyjne wymagają dostosowania.

Porada

Jeśli wiadomość zostanie wysłana do pięciu adresatów, zliczmy ją jako pięć różnych wiadomości, a nie jedną wiadomość.

Na stronie Email & raporty współpracy pod adresem https://security.microsoft.com/emailandcollabreportznajdź pozycję Przesłane, a następnie wybierz pozycję Wyświetl szczegóły. Aby przejść bezpośrednio do raportu, użyj jednego z następujących adresów URL:

- Ochrona usługi Office 365 w usłudze Defender:https://security.microsoft.com/reports/TPSAggregateReportATP

- EOP: https://security.microsoft.com/reports/TPSAggregateReport

Domyślnie na wykresie są wyświetlane dane z ostatnich siedmiu dni. Wybierz pozycję ![]() Filtr na stronie Raport o stanie ochrony przed zagrożeniami , aby wybrać zakres dat 90 dni (subskrypcje wersji próbnej mogą być ograniczone do 30 dni). Tabela szczegółów umożliwia filtrowanie przez 30 dni.

Filtr na stronie Raport o stanie ochrony przed zagrożeniami , aby wybrać zakres dat 90 dni (subskrypcje wersji próbnej mogą być ograniczone do 30 dni). Tabela szczegółów umożliwia filtrowanie przez 30 dni.

Dostępne widoki są opisane w poniższych podsekcjach.

Wyświetlanie danych według przeglądu

W widoku Wyświetl dane według przeglądu na wykresie są wyświetlane następujące informacje o wykrywaniu:

- złośliwe oprogramowanie Email

- Email phish

- spam Email

- Złośliwe oprogramowanie zawartości (tylko Ochrona usługi Office 365 w usłudze Defender: pliki wykryte przez wbudowaną ochronę przed wirusami w programach SharePoint, OneDrive i Microsoft Teams oraz bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams)

Tabela szczegółów nie jest dostępna poniżej wykresu.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia.

- Wykrywanie: te same wartości co na wykresie.

- Chronione przez: MDO (Ochrona usługi Office 365 w usłudze Defender) i EOP.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

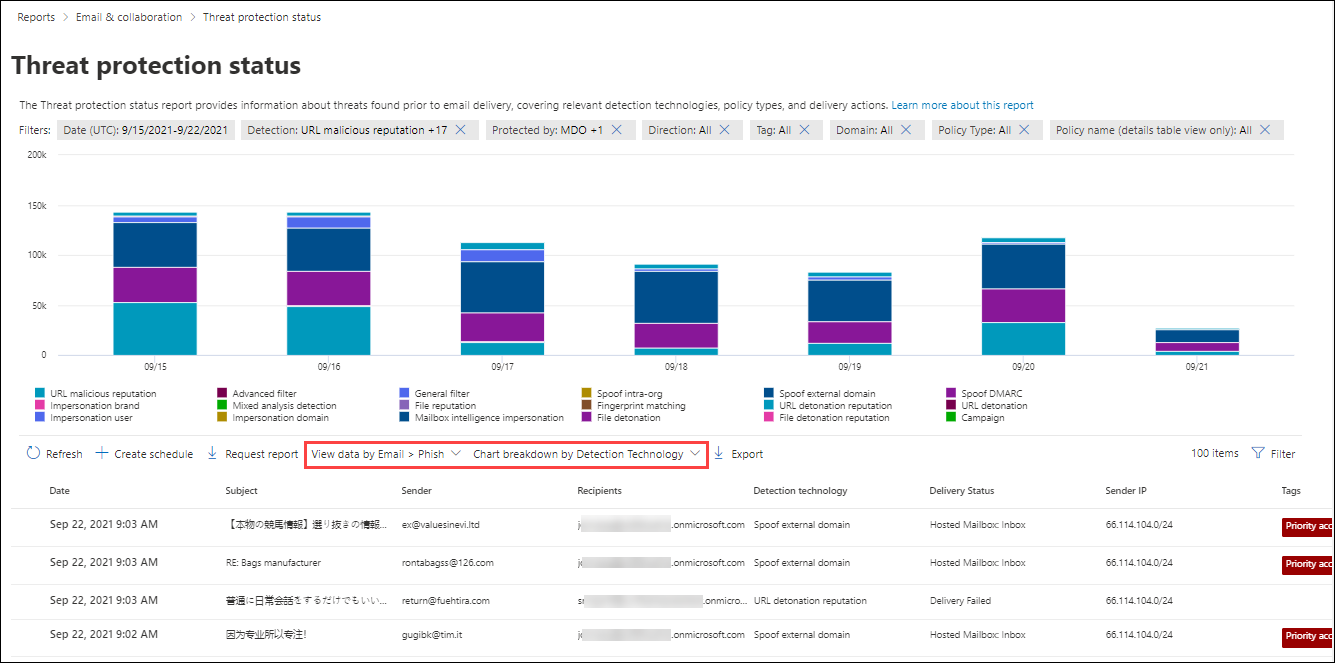

Wyświetlanie danych według Email > phish i podział wykresów według technologii wykrywania

Uwaga

W maju 2021 r. wykrywanie wyłudzania informacji w wiadomościach e-mail zostało zaktualizowane w celu uwzględnienia załączników wiadomości zawierających adresy URL wyłudzania informacji. Ta zmiana może spowodować przeniesienie części woluminu wykrywania z widoku Wyświetl dane przez Email > widoku złośliwego oprogramowania i do widoku Wyświetl dane według Email > phish. Innymi słowy, załączniki wiadomości z adresami URL wyłudzania informacji tradycyjnie identyfikowane jako złośliwe oprogramowanie mogą być teraz identyfikowane jako wyłudzanie informacji.

W widoku View data by Email Phish and Chart breakdown by Detection Technology (Wyświetlanie danych według Email > phish i wykresu według technologii wykrywania) na wykresie przedstawiono następujące informacje:

- Filtr zaawansowany: sygnały wyłudzające informacje oparte na uczeniu maszynowym.

- Kampania*: Komunikaty zidentyfikowane jako część kampanii.

- Detonacja* pliku: Bezpieczne załączniki wykryły złośliwe załączniki podczas analizy detonacji.

- Reputacja *detonacji plików: załączniki plików wykryte wcześniej przez detonacje bezpiecznych załączników w innych organizacjach platformy Microsoft 365.

- Reputacja pliku: komunikat zawiera plik, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

- Dopasowywanie odcisku palca: komunikat jest bardzo podobny do poprzedniego wykrytego złośliwego komunikatu.

- Filtr ogólny: wyłudzanie informacji na podstawie reguł analityków.

- Marka personifikacji: Personifikacja nadawcy znanych marek.

- Domena *personifikacji: personifikacja domen nadawcy, których jesteś właścicielem lub które zostały określone w celu ochrony w zasadach ochrony przed wyłudzaniem informacji.

- Personifikacja użytkownika*: personifikacja chronionych nadawców określonych w zasadach ochrony przed wyłudzaniem informacji lub poznana za pośrednictwem analizy skrzynki pocztowej.

- Personifikacja analizy skrzynki pocztowej: wykrywanie personifikacji z analizy skrzynek pocztowych w zasadach ochrony przed wyłudzaniem informacji.*

- Wykrywanie analizy mieszanej: do werdyktu komunikatu przyczyniło się wiele filtrów.

- Spoof DMARC: Komunikat nie powiodło się uwierzytelnianie DMARC.

- Fałszowanie domeny zewnętrznej: fałszowanie adresu e-mail nadawcy przy użyciu domeny zewnętrznej dla organizacji.

- Fałszowanie wewnątrz organizacji: fałszowanie adresów e-mail nadawcy przy użyciu domeny, która jest wewnętrzna dla Twojej organizacji.

- Detonacja* adresu URL: bezpieczne linki wykryły złośliwy adres URL w komunikacie podczas analizy detonacji.

- Reputacja *detonacji adresów URL: adresy URL wcześniej wykryte przez detonacje bezpiecznych linków w innych organizacjach platformy Microsoft 365.

- Złośliwa reputacja adresu URL: komunikat zawiera adres URL, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

*tylko Ochrona usługi Office 365 w usłudze Defender

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

- Data

- Temat

- Nadawca

- Adresatów

- Technologia wykrywania: te same wartości technologii wykrywania z wykresu.

- Stan dostarczania

- Adres IP nadawcy

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC): data rozpoczęcia i data zakończenia

- Wykrywanie: te same wartości co na wykresie.

- Priorytetowa ochrona konta: Tak i Nie. Aby uzyskać więcej informacji, zobacz Konfigurowanie i przeglądanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender.

- Ocena: Tak lub Nie.

- Chronione przez: MDO (Ochrona usługi Office 365 w usłudze Defender) i EOP

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Jeśli wybierzesz wpis z tabeli szczegółów, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny, zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To wysuwane szczegóły jest znane jako panel podsumowania Email i zawiera podsumowane informacje, które są również dostępne na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender komunikatu. Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email.

W usłudze Defender for Microsoft 365 następujące akcje są dostępne w górnej części panelu podsumowania Email raportu o stanie ochrony przed zagrożeniami:

-

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender. -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Na stronie Stan ochrony przed zagrożeniami są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

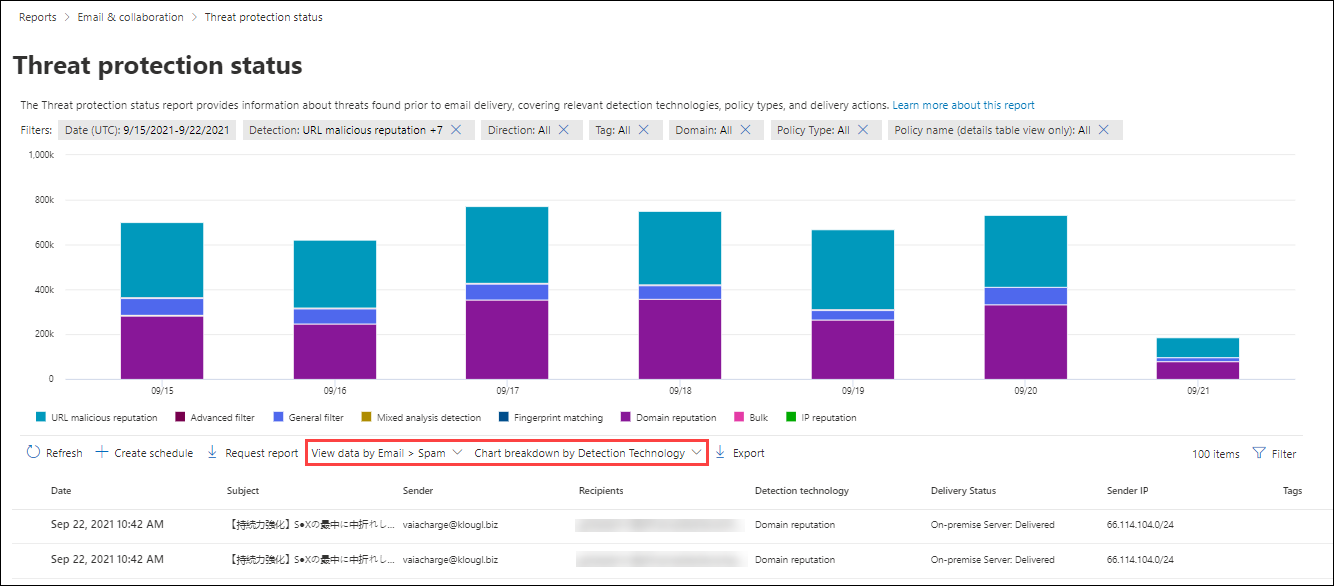

Wyświetlanie danych według Email > podział spamu i wykresu według technologii wykrywania

W widoku Wyświetl dane według Email > spamu i wykresu według technologii wykrywania na wykresie przedstawiono następujące informacje:

- Filtr zaawansowany: sygnały wyłudzające informacje oparte na uczeniu maszynowym.

- Zbiorczo: poziom skarg zbiorczych (BCL) wiadomości przekracza zdefiniowany próg spamu.

- Reputacja domeny: wiadomość pochodziła z domeny, która została wcześniej zidentyfikowana jako wysyłanie spamu w innych organizacjach platformy Microsoft 365.

- Dopasowywanie odcisku palca: komunikat jest bardzo podobny do poprzedniego wykrytego złośliwego komunikatu.

- Filtr ogólny

- Reputacja adresu IP: wiadomość pochodziła ze źródła, które zostało wcześniej zidentyfikowane jako wysyłanie spamu w innych organizacjach platformy Microsoft 365.

- Wykrywanie analizy mieszanej: do werdyktu komunikatu przyczyniło się wiele filtrów.

- Złośliwa reputacja adresu URL: komunikat zawiera adres URL, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

- Data

- Temat

- Nadawca

- Adresatów

- Technologia wykrywania: te same wartości technologii wykrywania z wykresu.

- Stan dostarczania

- Adres IP nadawcy

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Data (UTC)Data rozpoczęcia i data zakończenia

Wykrywanie: te same wartości co na wykresie.

Poziom skarg zbiorczych: po wybraniu wartości Wykrywaniezbiorcze suwak jest dostępny do filtrowania raportu według wybranego zakresu listy BCL. Te informacje umożliwiają potwierdzenie lub dostosowanie progu listy BCL w zasadach ochrony przed spamem w celu zezwolenia na wysyłanie do organizacji większej lub mniejszej ilości wiadomości e-mail zbiorczych.

Jeśli nie wybrano wartości Wykrywaniezbiorcze , suwak jest wyszarzona, a wykrywanie zbiorcze nie jest uwzględniane w raporcie.

Priorytetowa ochrona konta: Tak i Nie. Aby uzyskać więcej informacji, zobacz Konfigurowanie i przeglądanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Kierunek: wszystkie lub wprowadź wartości Przychodzące, Wychodzące i Wewnątrz organizacji.

Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

Adresatów

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Jeśli wybierzesz wpis z tabeli szczegółów, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny, zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To wysuwane szczegóły jest znane jako panel podsumowania Email i zawiera podsumowane informacje, które są również dostępne na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender komunikatu. Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email.

W usłudze Defender for Microsoft 365 następujące akcje są dostępne w górnej części panelu podsumowania Email raportu o stanie ochrony przed zagrożeniami:

-

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender. -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Na stronie Stan ochrony przed zagrożeniami są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

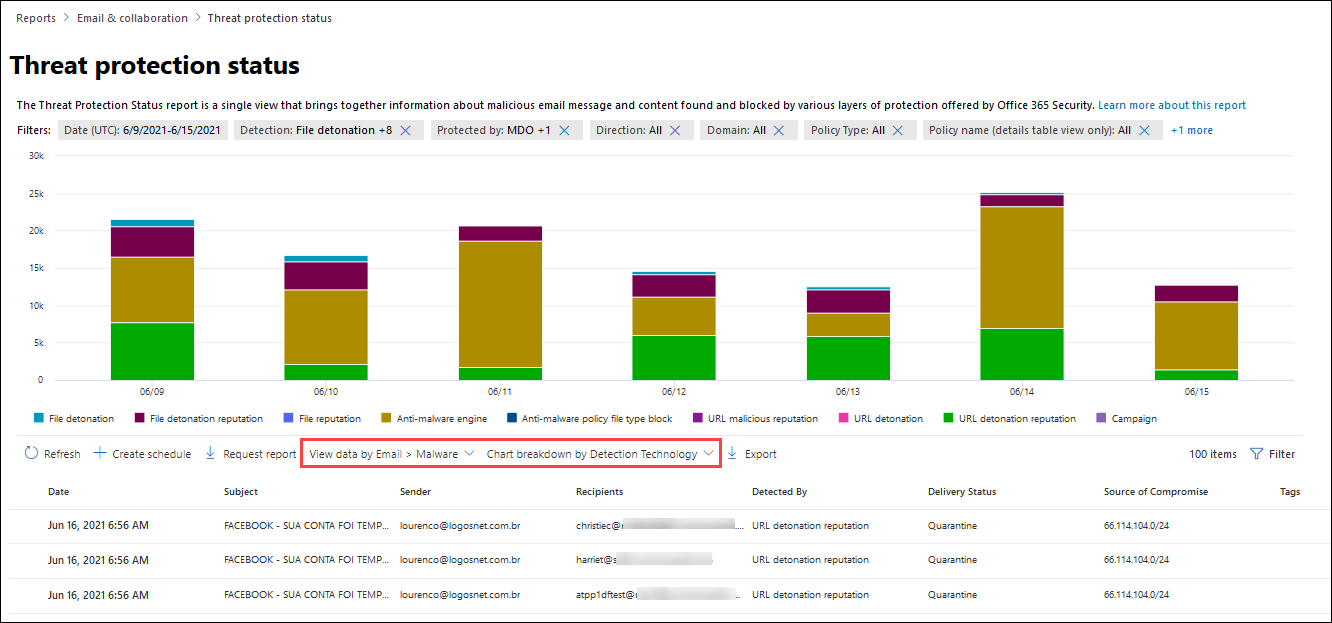

Wyświetlanie danych według Email > podział złośliwego oprogramowania i wykresu według technologii wykrywania

Uwaga

W maju 2021 r. zaktualizowano wykrywanie złośliwego oprogramowania w wiadomościach e-mail w celu uwzględnienia szkodliwych adresów URL w załącznikach wiadomości. Ta zmiana może spowodować przeniesienie części woluminu wykrywania z widoku Wyświetl dane przez Email > widoku Phish i do widoku Wyświetl dane według Email > złośliwego oprogramowania. Innymi słowy, szkodliwe adresy URL w załącznikach wiadomości tradycyjnie identyfikowane jako wyłudzanie informacji mogą być teraz identyfikowane jako złośliwe oprogramowanie.

Na wykresie przedstawiono następujące informacje w widoku Wyświetlanie danych według Email > złośliwego oprogramowania i wykresu według technologii wykrywania:

- Detonacja* pliku: Bezpieczne załączniki wykryły złośliwe załączniki podczas analizy detonacji.

- Reputacja *detonacji plików: załączniki plików wykryte wcześniej przez detonacje bezpiecznych załączników w innych organizacjach platformy Microsoft 365.

- Reputacja pliku: komunikat zawiera plik, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

- Aparat *chroniący przed złośliwym oprogramowaniem: wykrywanie przed złośliwym oprogramowaniem.

- Złośliwa reputacja adresu URL

- Detonacja* adresu URL: bezpieczne linki wykryły złośliwy adres URL w komunikacie podczas analizy detonacji.

- Reputacja *detonacji adresów URL: adresy URL wcześniej wykryte przez detonacje bezpiecznych linków w innych organizacjach platformy Microsoft 365.

- Kampania*: Komunikaty zidentyfikowane jako część kampanii.

*tylko Ochrona usługi Office 365 w usłudze Defender

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

Data

Temat

Nadawca

Adresatów

Technologia wykrywania: te same wartości technologii wykrywania z wykresu.

Stan dostarczania

Adres IP nadawcy

Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Wykrywanie: te same wartości co na wykresie.

- Priorytetowa ochrona konta: Tak i Nie. Aby uzyskać więcej informacji, zobacz Konfigurowanie i przeglądanie kont priorytetowych w Ochrona usługi Office 365 w usłudze Microsoft Defender.

- Ocena: Tak lub Nie.

- Chronione przez: MDO (Ochrona usługi Office 365 w usłudze Defender) i EOP

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Jeśli wybierzesz wpis z tabeli szczegółów, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny, zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To wysuwane szczegóły jest znane jako panel podsumowania Email i zawiera podsumowane informacje, które są również dostępne na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender komunikatu. Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email.

W usłudze Defender for Microsoft 365 następujące akcje są dostępne w górnej części panelu podsumowania Email raportu o stanie ochrony przed zagrożeniami:

-

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender. -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Na stronie Stan ochrony przed zagrożeniami są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

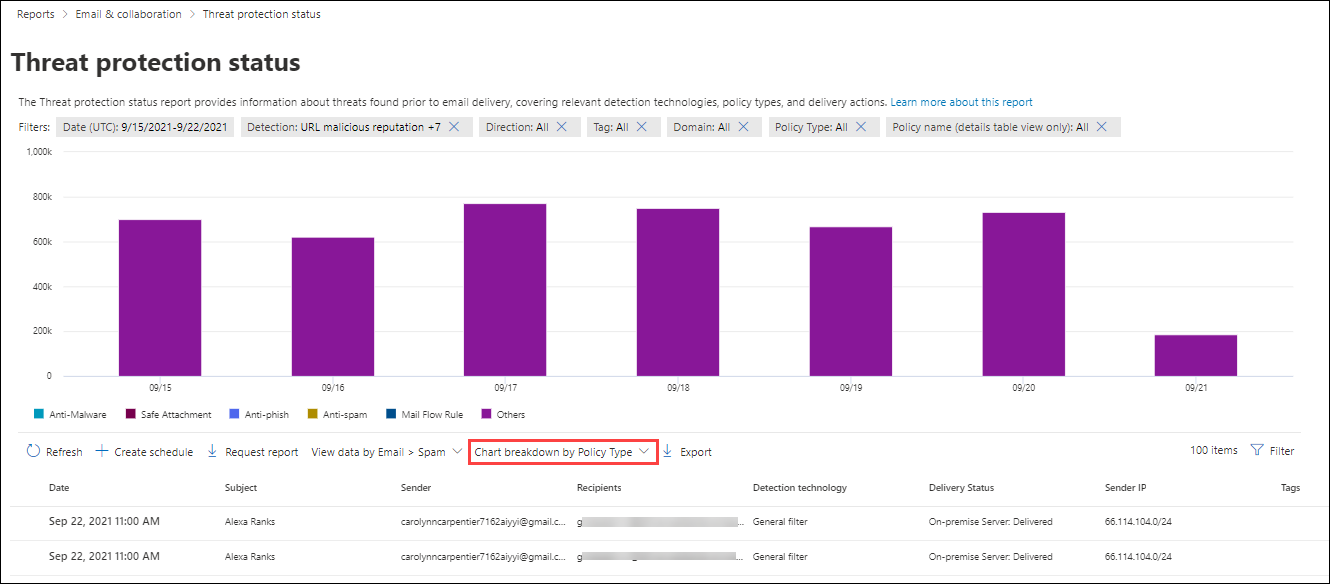

Podział wykresu według typu zasad

W widoku danych według Email > Phishwyświetl dane według Email > spamu lub Wyświetl dane według widoków Email > Złośliwe oprogramowanie, wybierając pozycję Podział wykresu według typu zasad pokazuje następujące informacje na wykresie:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki*

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (znana również jako reguła transportu)

- Inni

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

Data

Temat

Nadawca

Adresatów

Technologia wykrywania: te same wartości technologii wykrywania, jak opisano w temacie Wyświetlanie danych przez Email > podział języka Phish i wykresu według technologii wykrywania.

Stan dostarczania

Adres IP nadawcy

Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Wykrywanie: wartości technologii wykrywania, jak opisano wcześniej w tym artykule i w temacie Technologie wykrywania.

- Priorytetowa ochrona konta: Tak i Nie. Aby uzyskać więcej informacji, zobacz Konfigurowanie i przeglądanie kont priorytetowych w Ochrona usługi Office 365 w usłudze Microsoft Defender.

- Ocena: Tak lub Nie.

- Chronione przez: MDO (Ochrona usługi Office 365 w usłudze Defender) i EOP

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

*tylko Ochrona usługi Office 365 w usłudze Defender

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Jeśli wybierzesz wpis z tabeli szczegółów, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny, zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To wysuwane szczegóły jest znane jako panel podsumowania Email i zawiera podsumowane informacje, które są również dostępne na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender komunikatu. Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email.

W usłudze Defender for Microsoft 365 następujące akcje są dostępne w górnej części panelu podsumowania Email raportu o stanie ochrony przed zagrożeniami:

-

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender. -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Na stronie Stan ochrony przed zagrożeniami są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

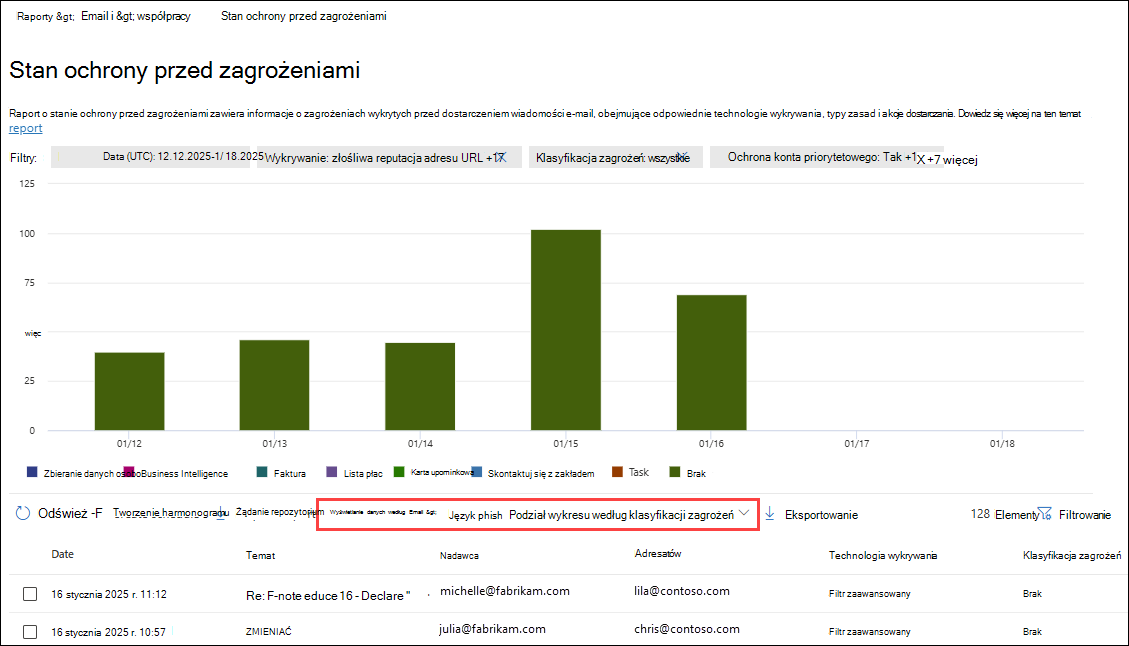

Wyświetlanie danych według Email > Podział języka Phish i wykresu według klasyfikacji zagrożeń (Ochrona usługi Office 365 w usłudze Defender)

Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Defender używa sztucznej inteligencji do identyfikowania i kategoryzowania zagrożeń. Aby uzyskać więcej informacji, zobacz Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

W widoku Wyświetl dane według Email > Phishwybranie pozycji Podział wykresu według klasyfikacji zagrożeń pokazuje następujące informacje na wykresie:

- Zbieranie danych osobowych

- Analiza biznesowa

- Faktura

- Lista płac

- Karta upominkowa

- Kontakt z zakładem

- Zadanie

- Brak

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

Data

Temat

Nadawca

Adresatów

Technologia wykrywania: te same wartości technologii wykrywania, jak opisano w temacie Wyświetlanie danych przez Email > podział języka Phish i wykresu według technologii wykrywania.

Klasyfikacja zagrożeń: te same wartości klasyfikacji zagrożeń pokazane na wykresie i opisane w temacie Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Stan dostarczania

Adres IP nadawcy

Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Sekcja wykrywania:

- Złośliwa reputacja adresu URL: komunikat zawiera adres URL, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

- Filtr zaawansowany: sygnały wyłudzające informacje oparte na uczeniu maszynowym.

- Filtr ogólny: wyłudzanie informacji na podstawie reguł analityków.

- Fałszowanie wewnątrz organizacji: fałszowanie adresów e-mail nadawcy przy użyciu domeny, która jest wewnętrzna dla Twojej organizacji.

- Fałszowanie domeny zewnętrznej: fałszowanie adresu e-mail nadawcy przy użyciu domeny zewnętrznej dla organizacji.

- Spoof DMARC: Komunikat nie powiodło się uwierzytelnianie DMARC.

- Marka personifikacji: Personifikacja nadawcy znanych marek.

- Wykrywanie analizy mieszanej: do werdyktu komunikatu przyczyniło się wiele filtrów.

- Reputacja pliku: komunikat zawiera plik, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

- Dopasowywanie odcisku palca: komunikat jest bardzo podobny do poprzedniego wykrytego złośliwego komunikatu.

- Reputacja detonacji adresów URL: adresy URL wcześniej wykryte przez detonacje bezpiecznych linków w innych organizacjach platformy Microsoft 365.

- Detonacja adresu URL: bezpieczne linki wykryły złośliwy adres URL w komunikacie podczas analizy detonacji.

- Personifikacja użytkownika: personifikacja chronionych nadawców określonych w zasadach ochrony przed wyłudzaniem informacji lub poznana za pośrednictwem analizy skrzynki pocztowej.

- Domena personifikacji: personifikacja domen nadawcy, których jesteś właścicielem lub które zostały określone w celu ochrony w zasadach ochrony przed wyłudzaniem informacji.

- Personifikacja analizy skrzynki pocztowej: wykrywanie personifikacji z analizy skrzynek pocztowych w zasadach ochrony przed wyłudzaniem informacji.

- Detonacja pliku: Bezpieczne załączniki wykryły złośliwe załączniki podczas analizy detonacji.

- Reputacja detonacji plików: załączniki plików wykryte wcześniej przez detonacje bezpiecznych załączników w innych organizacjach platformy Microsoft 365.

- Kampania: Komunikaty zidentyfikowane jako część kampanii.

- Klasyfikacja zagrożeń: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz dostępną wartość.

- Priorytetowa ochrona konta: Tak i Nie. Aby uzyskać więcej informacji, zobacz Konfigurowanie i przeglądanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender.

- Ocena: Tak lub Nie.

- Chronione przez: MDO (Ochrona usługi Office 365 w usłudze Defender) i EOP

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Jeśli wybierzesz wpis z tabeli szczegółów, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny, zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To wysuwane szczegóły jest znane jako panel podsumowania Email i zawiera podsumowane informacje, które są również dostępne na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender komunikatu. Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email.

Następujące akcje są dostępne w górnej części panelu podsumowania Email raportu o stanie ochrony przed zagrożeniami:

-

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender. -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Na stronie Stan ochrony przed zagrożeniami są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

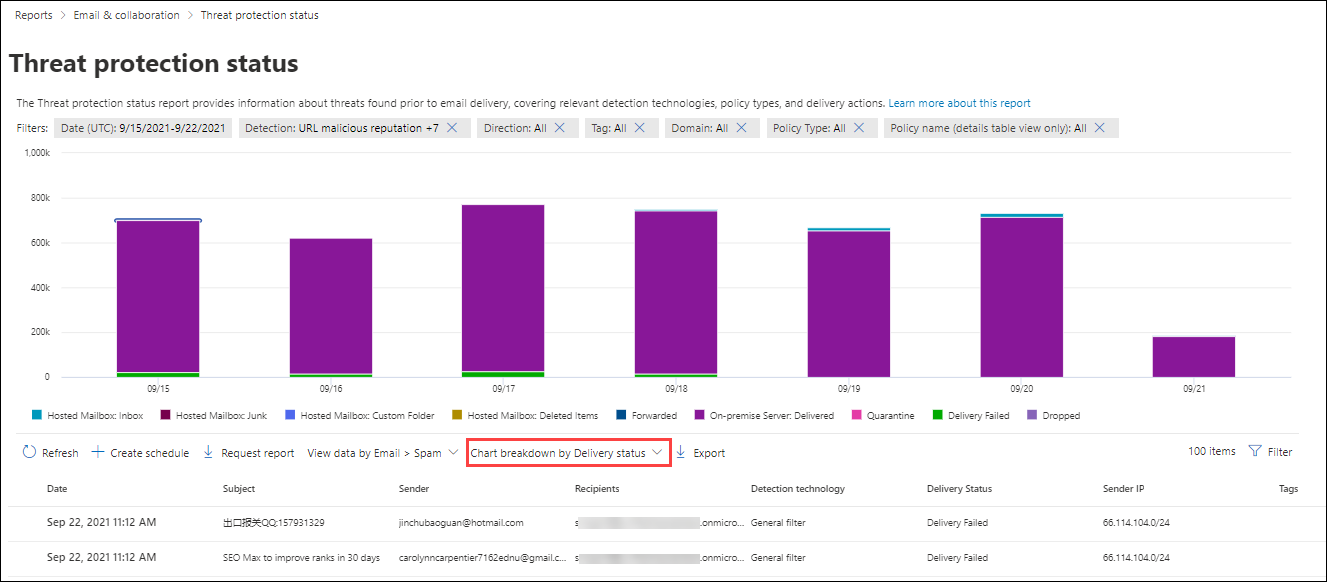

Podział wykresu według stanu dostarczania

W widoku danych według Email > Phish, Wyświetl dane według Email > Spam lub Wyświetl dane według Email > widoków złośliwego oprogramowania, wybierając pozycję Podział wykresu według stanu dostarczania pokazuje następujące informacje na wykresie:

- Hostowana skrzynka pocztowa: Skrzynka odbiorcza

- Hostowana skrzynka pocztowa: Śmieci

- Hostowana skrzynka pocztowa: folder niestandardowy

- Hostowana skrzynka pocztowa: usunięte elementy

- Przekazywane

- Serwer lokalny: Dostarczone

- Kwarantanna

- Dostarczanie nie powiodło się

- Spadła

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

Data

Temat

Nadawca

Adresatów

Technologia wykrywania: te same wartości technologii wykrywania, jak opisano w temacie Wyświetlanie danych przez Email > podział języka Phish i wykresu według technologii wykrywania.

Stan dostarczania

Adres IP nadawcy

Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Wykrywanie: wartości technologii wykrywania, jak opisano wcześniej w tym artykule i w temacie Technologie wykrywania.

- Chronione przez: MDO (Ochrona usługi Office 365 w usłudze Defender) i EOP

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

*tylko Ochrona usługi Office 365 w usłudze Defender

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Jeśli wybierzesz wpis z tabeli szczegółów, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny, zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To wysuwane szczegóły jest znane jako panel podsumowania Email i zawiera podsumowane informacje, które są również dostępne na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender komunikatu. Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email.

W usłudze Defender for Microsoft 365 następujące akcje są dostępne w górnej części panelu podsumowania Email raportu o stanie ochrony przed zagrożeniami:

-

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail: Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender. -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Na stronie Stan ochrony przed zagrożeniami są dostępne akcje Tworzenie harmonogramu![]() ,

, ![]() Raportu żądania i

Raportu żądania i ![]() Eksportu.

Eksportu.

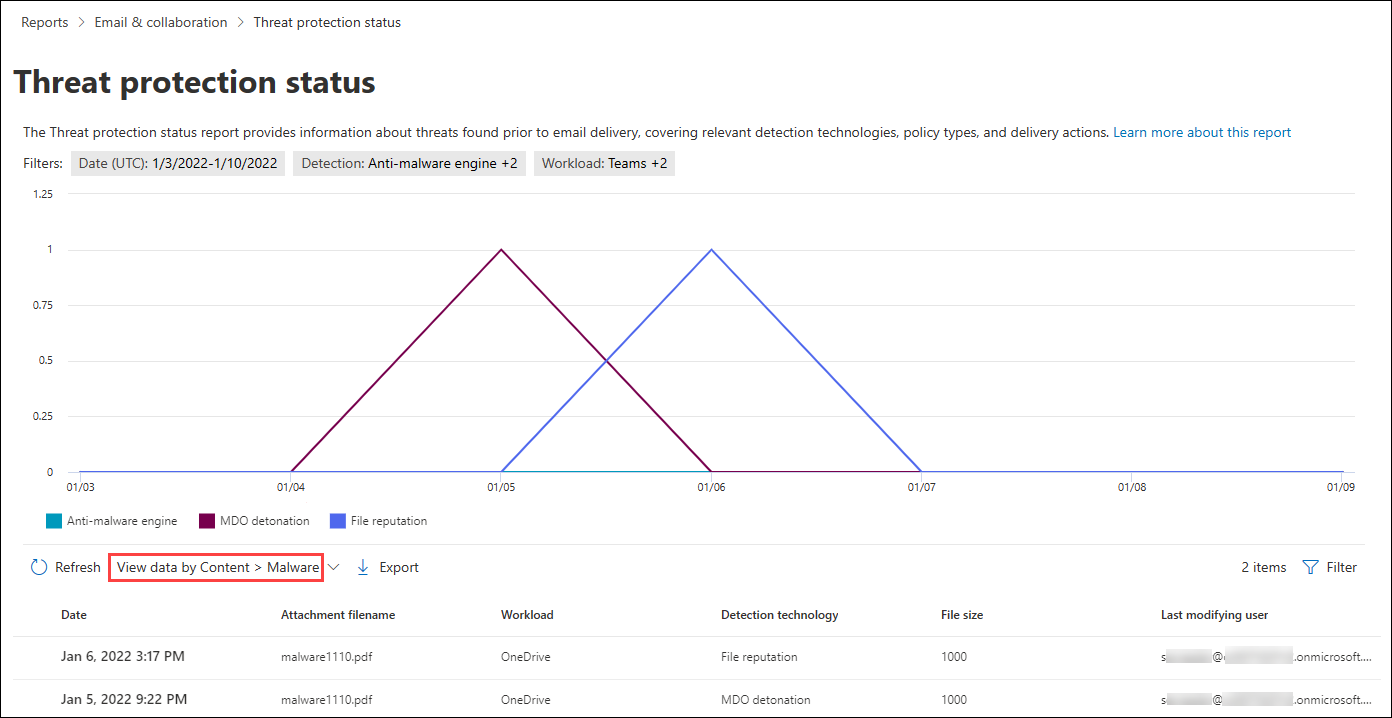

Wyświetlanie danych według złośliwego oprogramowania zawartości >

W widoku Wyświetl dane według złośliwego oprogramowania zawartości > na wykresie przedstawiono następujące informacje dla organizacji Ochrona usługi Office 365 w usłudze Microsoft Defender:

- Aparat ochrony przed złośliwym oprogramowaniem: złośliwe pliki wykryte w programach SharePoint, OneDrive i Microsoft Teams przez wbudowane wykrywanie wirusów na platformie Microsoft 365.

- MDO detonacji: złośliwe pliki wykryte przez bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams.

- Reputacja pliku: komunikat zawiera plik, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

- Data

- Nazwa pliku załącznika

- Obciążenia

- Technologia wykrywania: te same wartości technologii wykrywania, jak opisano w temacie Wyświetlanie danych przez Email > podział języka Phish i wykresu według technologii wykrywania.

- Rozmiar pliku

- Ostatnia modyfikacja użytkownika

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia.

- Wykrywanie: te same wartości co na wykresie.

- Obciążenie: Teams, SharePoint i OneDrive

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Stan ochrony przed zagrożeniami jest dostępna akcja ![]() Eksportuj .

Eksportuj .

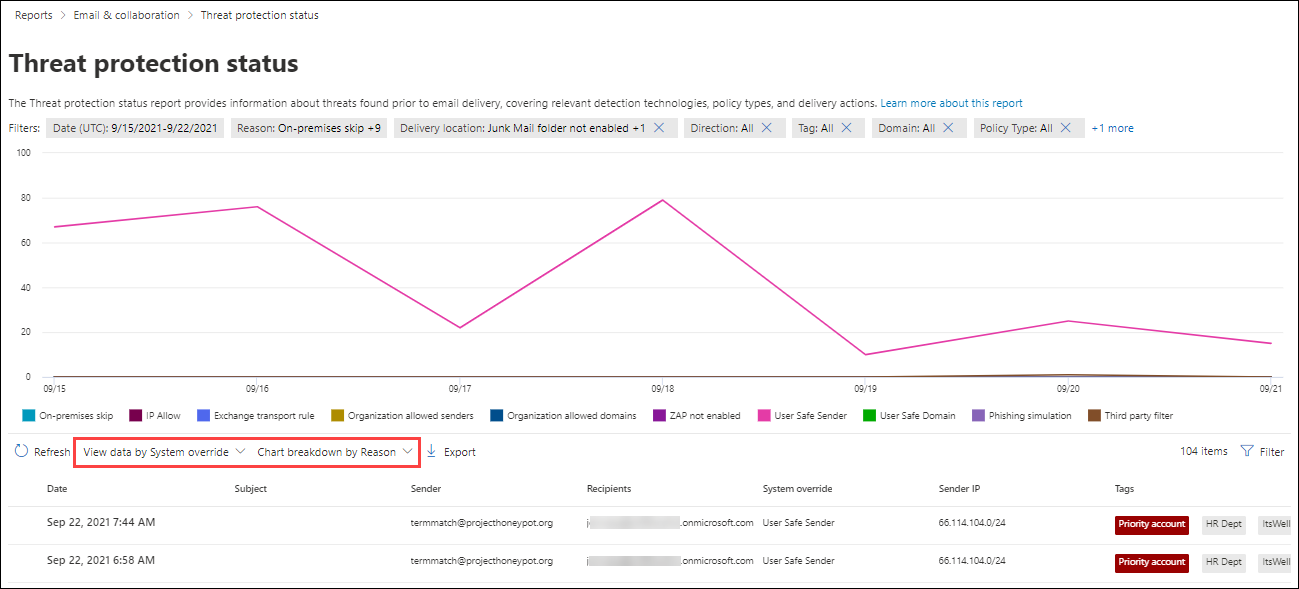

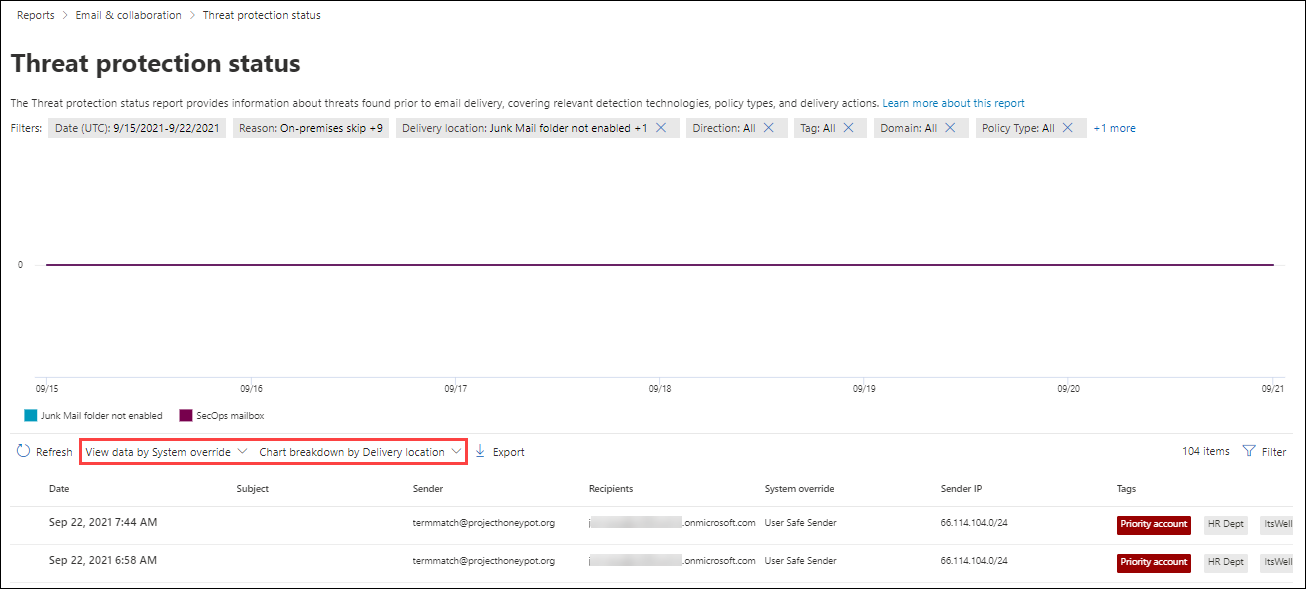

Wyświetlanie danych według zastąpienia systemu i podział wykresu według przyczyny

W widoku Wyświetl dane według przesłonięcia systemu i wykresu według przyczyny na wykresie przedstawiono następujące informacje o przyczynach zastąpienia:

- Zapobieganie utracie danych: Email komunikatów poddanych kwarantannie przez zasady ochrony przed utratą danych (DLP).

- Reguła transportu programu Exchange

- Ustawienie wyłączności (Outlook)

- Zezwalaj na adres IP

- Pominięcie w środowisku lokalnym

- Dozwolone domeny organizacji: domena jest określona na liście dozwolonych domen w zasadach ochrony przed spamem.

- Dozwoloni nadawcy w organizacji: nadawca jest określony na liście dozwolonych nadawców w zasadach ochrony przed spamem.

- Symulacja wyłudzania informacji: Aby uzyskać więcej informacji, zobacz Konfigurowanie dostarczania symulacji wyłudzania informacji innym firmom użytkownikom i niefiltrowanych wiadomości do skrzynek pocztowych SecOps.

- Lista domen nadawcy

- TABL — dozwolony adres URL i plik

- TABL — plik jest dozwolony

- TABL — plik zablokowany

- TABL — dozwolony adres URL

- TABL — zablokowany adres URL

- Zezwalaj na adres e-mail nadawcy TABL

- Blok adresu e-mail nadawcy TABL

- Blok fałszowania TABL

- Filtr innej firmy

- Lista zaufanych kontaktów — nadawca w książce adresowej

- Lista adresów zaufanego adresata

- Lista domen zaufanych adresatów

- Lista zaufanych nadawców (Outlook)

- Bezpieczna domena użytkownika

- Bezpieczny nadawca użytkownika

- Zap nie jest włączona

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

- Data

- Temat

- Nadawca

- Adresatów

- Zastępowanie systemu

- Adres IP nadawcy

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Przyczyna: te same wartości co wykres.

- Lokalizacja dostarczania: folder wiadomości-śmieci nie jest włączony i skrzynka pocztowa SecOps.

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Stan ochrony przed zagrożeniami jest dostępna akcja ![]() Eksportuj .

Eksportuj .

Wyświetlanie danych według zastąpienia systemu i podział wykresu według lokalizacji dostarczania

W widoku Wyświetl dane według przesłonięcia systemu i wykresu według widoku Lokalizacja dostarczania na wykresie są wyświetlane następujące informacje o przyczynach zastąpienia:

- Folder wiadomości-śmieci nie jest włączony

- Skrzynka pocztowa SecOps: Aby uzyskać więcej informacji, zobacz Konfigurowanie dostarczania symulacji wyłudzania informacji innym firmom użytkownikom i niefiltrowanych wiadomości do skrzynek pocztowych SecOps.

W tabeli szczegółów poniżej wykresu dostępne są następujące informacje:

- Data

- Temat

- Nadawca

- Adresatów

- Zastępowanie systemu

- Adres IP nadawcy

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Przyczyna: Te same wartości, co w obszarze Podział wykresu według typu zasad

- Lokalizacja dostarczania: folder wiadomości-śmieci nie jest włączony i skrzynka pocztowa SecOps.

- Kierunek: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Przychodzące, Wychodzące lub Wewnątrz organizacji.

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Domena: pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz zaakceptowaną domenę.

-

Typ zasad: wybierz pozycję Wszystkie lub jedną z następujących wartości:

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Anty-phish

- Ochrona przed spamem

- Reguła przepływu poczty (reguła transportu)

- Inni

- Nazwa zasad (tylko widok tabeli szczegółów): wybierz pozycję Wszystkie lub określone zasady.

- Adresaci (rozdzielani przecinkami)

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Stan ochrony przed zagrożeniami jest dostępna akcja ![]() Eksportuj .

Eksportuj .

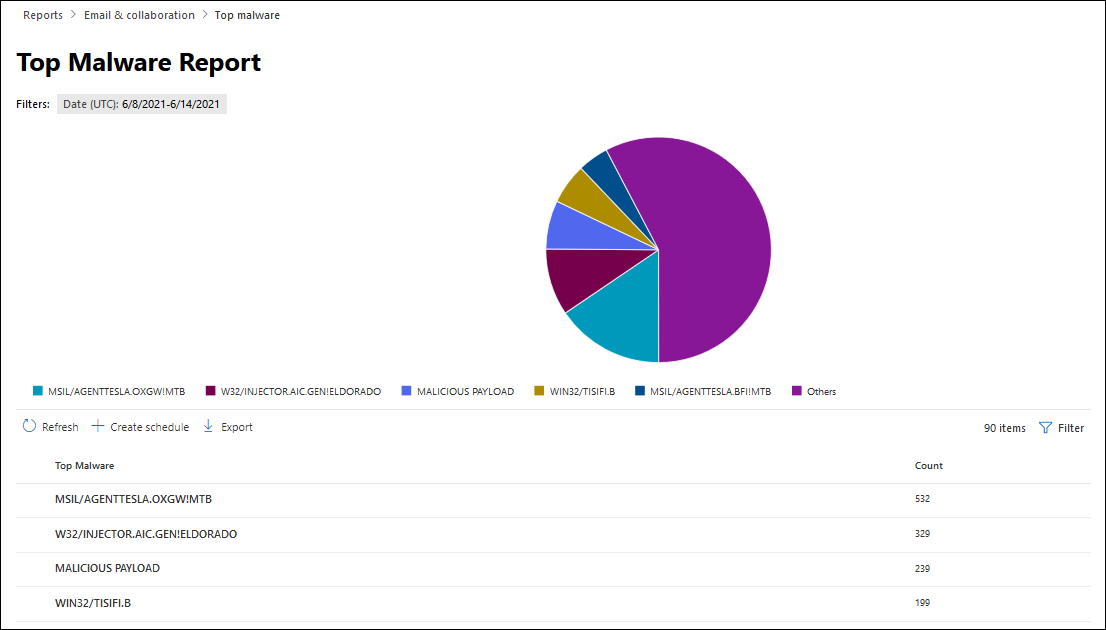

Raport o najpopularniejszym złośliwym oprogramowaniu

Raport Najpopularniejsze złośliwe oprogramowanie przedstawia różne rodzaje złośliwego oprogramowania wykryte przez ochronę przed złośliwym oprogramowaniem w ramach EOP.

Na stronie raportów współpracy Email & w witrynie https://security.microsoft.com/emailandcollabreportznajdź pozycję Najlepsze złośliwe oprogramowanie.

Umieść kursor nad klinem na wykresie kołowym, aby zobaczyć nazwę złośliwego oprogramowania i liczbę komunikatów zawierających złośliwe oprogramowanie.

Wybierz pozycję Wyświetl szczegóły , aby przejść do strony Raport o najpopularniejszym złośliwym oprogramowaniu . Aby przejść bezpośrednio do raportu, użyj polecenia https://security.microsoft.com/reports/TopMalware.

Na stronie Raport o najpopularniejszym złośliwym oprogramowaniu zostanie wyświetlona większa wersja wykresu kołowego. Poniższa tabela szczegółów przedstawia następujące informacje:

- Najważniejsze złośliwe oprogramowanie: nazwa złośliwego oprogramowania

- Liczba: ile komunikatów zawierało złośliwe oprogramowanie.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając wartości Daty rozpoczęcia i Daty zakończenia w otwierającym się wysuwaniu.

Filtruj , aby zmodyfikować raport, wybierając wartości Daty rozpoczęcia i Daty zakończenia w otwierającym się wysuwaniu.

Na stronie Najważniejsze złośliwe oprogramowanie są dostępne akcje Tworzenie harmonogramu![]() i

i ![]() Eksportuj.

Eksportuj.

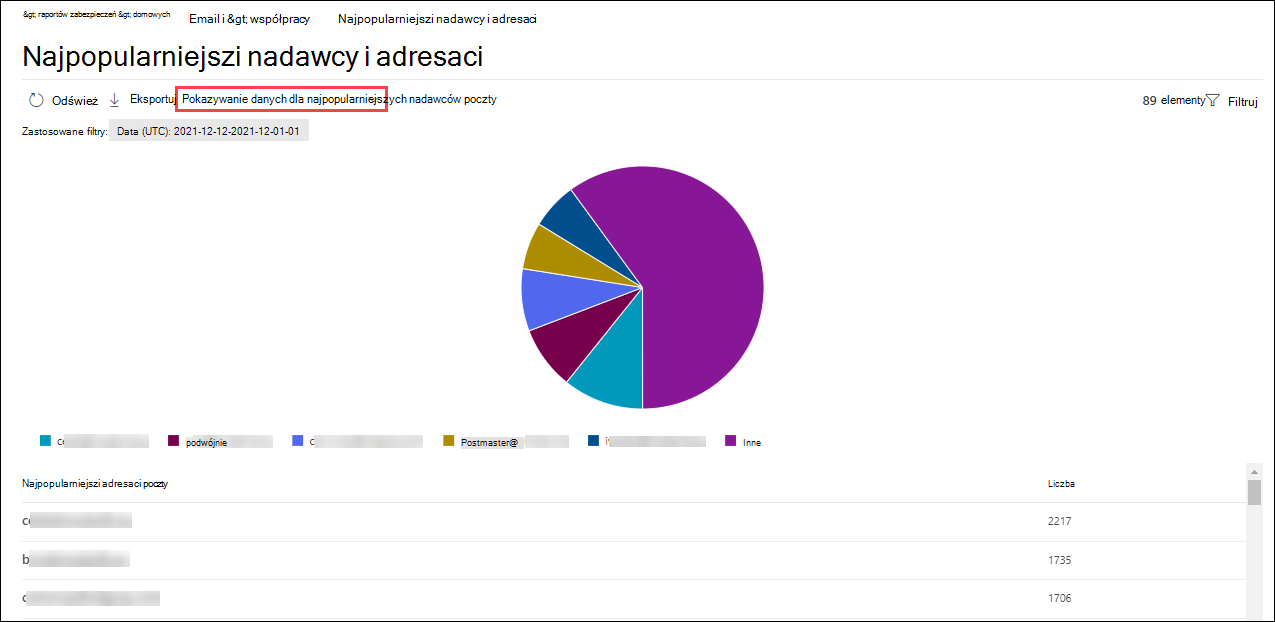

Raport najpopularniejszych nadawców i adresatów

Raport Najpopularniejszych nadawców i adresatów jest dostępny zarówno w ramach operacji EOP, jak i Ochrona usługi Office 365 w usłudze Defender. Raporty zawierają jednak inne dane. Na przykład klienci EOP mogą wyświetlać informacje o najważniejszych adresatach złośliwego oprogramowania, spamu i wyłudzania informacji (fałszowanie), ale nie o złośliwym oprogramowaniu wykrytym przez bezpieczne załączniki lub wyłudzanie informacji wykryte przez ochronę przed personifikacją.

Raport Najpopularniejszi nadawcy i adresaci zawiera 20 najpopularniejszych nadawców wiadomości w organizacji, a także 20 najpopularniejszych adresatów wiadomości wykrytych przez funkcję EOP i Ochrona usługi Office 365 w usłudze Defender funkcji ochrony. Domyślnie raport pokazuje dane z ostatniego tygodnia, ale dane są dostępne w ciągu ostatnich 90 dni.

Na stronie raportów współpracy Email & w witrynie https://security.microsoft.com/emailandcollabreportznajdź pozycję Najważniejsi nadawcy i adresaci.

Umieść kursor nad klinem na wykresie kołowym, aby wyświetlić liczbę komunikatów dla nadawcy lub odbiorcy.

Wybierz pozycję Wyświetl szczegóły , aby przejść do strony Najważniejsi nadawcy i adresaci . Aby przejść bezpośrednio do raportu, użyj jednego z następujących adresów URL:

- Ochrona usługi Office 365 w usłudze Defender:https://security.microsoft.com/reports/TopSenderRecipientsATP

- EOP: https://security.microsoft.com/reports/TopSenderRecipient

Na stronie Najwięksi nadawcy i adresaci zostanie wyświetlona większa wersja wykresu kołowego. Dostępne są następujące wykresy:

- Pokaż dane dla najpopularniejszych nadawców poczty (widok domyślny)

- Pokaż dane dla najpopularniejszych adresatów poczty

- Pokaż dane dla najpopularniejszych adresatów spamu

- Pokaż dane dla najpopularniejszych adresatów złośliwego oprogramowania (EOP)

- Pokaż dane dla najważniejszych adresatów wyłudzania informacji

- Pokaż dane dla najważniejszych adresatów złośliwego oprogramowania (MDO)

- Pokaż dane dla głównych adresatów języka phish (MDO)

- Pokaż dane dla nadawców najpopularniejszych intra.org wiadomości e-mail

- Pokaż dane dla najpopularniejszych adresatów poczty intra.org

- Pokaż dane dla najpopularniejszych adresatów spamu intra.org

- Pokaż dane dla najpopularniejszych adresatów złośliwego oprogramowania intra.org

- Pokaż dane dla najpopularniejszych adresatów wyłudzania informacji intra.org

- Pokaż dane dla najpopularniejszych adresatów wyłudzania informacji intra.org (MDO)

- Pokaż dane dla najpopularniejszych adresatów złośliwego oprogramowania intra.org (MDO)

Umieść kursor nad klinem na wykresie kołowym, aby wyświetlić liczbę komunikatów dla określonego nadawcy lub odbiorcy.

Dla każdego wykresu tabela szczegółów poniżej wykresu zawiera następujące informacje:

- Adres e-mail

- Liczba elementów

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Wybierz pozycję ![]() Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

Filtruj , aby zmodyfikować raport, wybierając co najmniej jedną z następujących wartości w wyświetlonym wysuwaniu:

- Data (UTC)Data rozpoczęcia i data zakończenia

- Tag: Pozostaw wartość Wszystkie lub usuń ją, kliknij dwukrotnie w pustym polu, a następnie wybierz pozycję Konto priorytetowe. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Na stronie Najważniejsi nadawcy i adresaci jest dostępna akcja ![]() Eksportuj .

Eksportuj .

Raport ochrony adresu URL

Raport ochrony adresu URL jest dostępny tylko w Ochrona usługi Office 365 w usłudze Microsoft Defender. Aby uzyskać więcej informacji, zobacz Raport ochrony adresu URL.

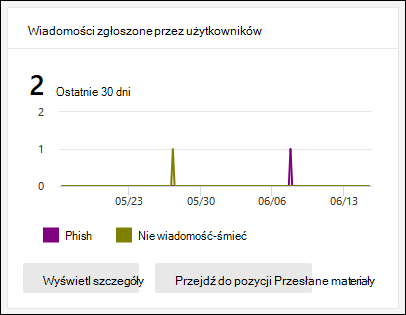

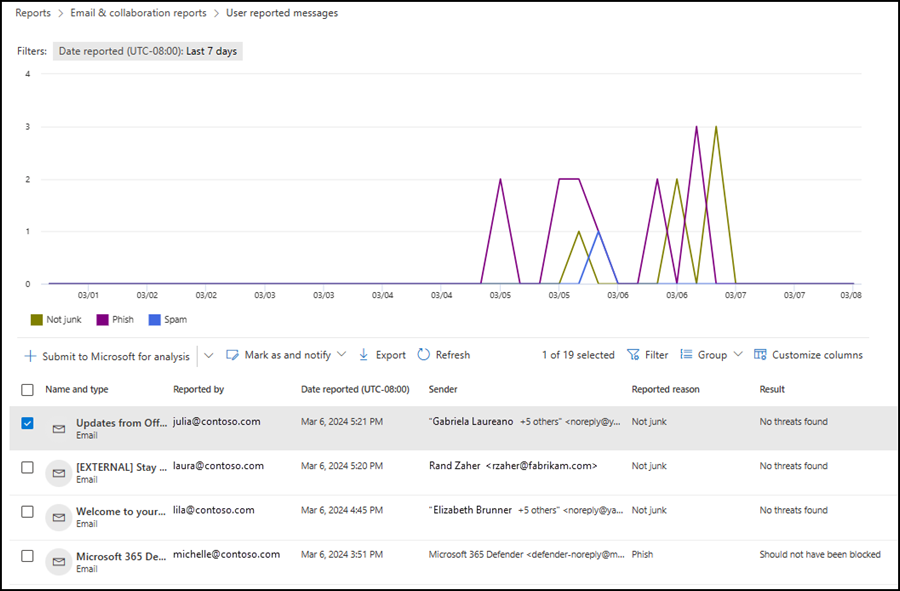

Raport komunikatów zgłoszonych przez użytkownika

Ważna

Aby raport Komunikaty zgłaszane przez użytkownika działał poprawnie, rejestrowanie inspekcji musi być włączone w organizacji platformy Microsoft 365 (domyślnie jest włączone). Aby uzyskać więcej informacji, zobacz Włączanie lub wyłączanie inspekcji.

Raport Komunikaty zgłaszane przez użytkownika zawiera informacje o wiadomościach e-mail zgłaszanych przez użytkowników jako wiadomości-śmieci, próby wyłudzania informacji lub dobrą pocztę za pomocą wbudowanego przycisku Raport w programie Outlook lub dodatków Microsoft Report Message lub Report Phishing.

Na stronie Email & raporty współpracy pod adresem https://security.microsoft.com/emailandcollabreportznajdź komunikaty zgłaszane przez użytkownika, a następnie wybierz pozycję Wyświetl szczegóły. Aby przejść bezpośrednio do raportu, użyj polecenia https://security.microsoft.com/reports/userSubmissionReport.

Aby przejść bezpośrednio do karty Zgłaszane przez użytkownika na stronie Przesłane w portalu usługi Defender, wybierz pozycję Przejdź do przesyłania.

Na wykresie przedstawiono następujące informacje:

- Nie śmieci

- Język phish

- Spam

Poniższa tabela szczegółów przedstawia te same informacje i zawiera te same akcje, które są dostępne na karcie Zgłaszane przez użytkownika na stronie Przesłane pod adresem https://security.microsoft.com/reportsubmission?viewid=user:

-

Dostosowywanie kolumn

Dostosowywanie kolumn -

Grupa

Grupa -

Filtr

Filtr -

Oznacz jako i powiadom

Oznacz jako i powiadom -

Przesyłanie do firmy Microsoft w celu analizy

Przesyłanie do firmy Microsoft w celu analizy

Aby uzyskać więcej informacji, zobacz Wyświetlanie komunikatów zgłoszonych przez użytkownika do firmy Microsoft i akcje Administracja dla komunikatów zgłoszonych przez użytkownika.

Na stronie raportu dostępna jest akcja ![]() Eksportuj .

Eksportuj .

Jakie uprawnienia są potrzebne do wyświetlania tych raportów?