Analizator konfiguracji dla zasad ochrony w zakresie operacji we/wy na sekundę i Ochrona usługi Office 365 w usłudze Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Analizator konfiguracji w portalu Microsoft Defender udostępnia centralną lokalizację służącą do znajdowania i naprawiania zasad zabezpieczeń, w których ustawienia są mniej bezpieczne niż ustawienia ochrony standardowej i profilu ścisłej ochrony w wstępnie ustawionych zasadach zabezpieczeń.

Analizator konfiguracji analizuje następujące typy zasad:

zasady Exchange Online Protection (EOP): obejmuje organizacje platformy Microsoft 365 z Exchange Online skrzynkami pocztowymi i autonomicznymi organizacjami EOP bez Exchange Online skrzynek pocztowych:

zasady Ochrona usługi Office 365 w usłudze Microsoft Defender: obejmuje organizacje z subskrypcjami dodatków Microsoft 365 E5 lub Ochrona usługi Office 365 w usłudze Defender:

- Zasady ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender, które obejmują:

- Te same ustawienia fałszowania , które są dostępne w zasadach ochrony przed wyłudzaniem informacji w ramach EOP.

- Ustawienia personifikacji

- Zaawansowane progi wyłudzania informacji

- Zasady bezpiecznych łączy.

- Zasady bezpiecznych załączników.

- Zasady ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender, które obejmują:

Wartości ustawień zasad Standardowa i Ścisła, które są używane jako punkty odniesienia, są opisane w artykule Zalecane ustawienia dotyczące EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender.

Analizator konfiguracji sprawdza również następujące ustawienia inne niż zasady:

- DKIM: czy rekordy SPF i DKIM dla określonej domeny są wykrywane w systemie DNS.

- Outlook: czy natywne identyfikatory zewnętrznych nadawców programu Outlook są włączone w organizacji.

Co należy wiedzieć przed rozpoczęciem?

Otwórz portal Microsoft Defender pod adresem https://security.microsoft.com. Aby przejść bezpośrednio do strony Analizator konfiguracji , użyj polecenia https://security.microsoft.com/configurationAnalyzer.

Aby nawiązać połączenie z programem Exchange Online programu PowerShell, zobacz Łączenie z programem PowerShell Exchange Online.

Aby można było wykonać procedury opisane w tym artykule, musisz mieć przypisane uprawnienia. Masz następujące możliwości:

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (zarządzanie) lub Autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (odczyt).

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (zarządzanie) lub Autoryzacja i ustawienia/Ustawienia zabezpieczeń/Podstawowe ustawienia zabezpieczeń (odczyt).Email & uprawnienia do współpracy w portalu Microsoft Defender:

- Użyj analizatora konfiguracji i zaktualizuj zasady zabezpieczeń, których dotyczy problem: Członkostwo w grupach ról Zarządzanie organizacją lub Administrator zabezpieczeń .

- Dostęp tylko do odczytu do analizatora konfiguracji: członkostwo w grupach ról Czytelnik globalny lub Czytelnik zabezpieczeń .

uprawnienia Exchange Online: członkostwo w grupie ról Zarządzanie organizacją tylko do wyświetlania zapewnia dostęp tylko do odczytu do analizatora konfiguracji.

uprawnienia Microsoft Entra: członkostwo w rolach administratora* globalnego, administratora zabezpieczeń, czytelnika globalnego lub czytelnika zabezpieczeń zapewnia użytkownikom wymagane uprawnienia i uprawnienia do innych funkcji w usłudze Microsoft 365.

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Korzystanie z analizatora konfiguracji w portalu Microsoft Defender

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do obszaru Email & Zasady współpracy>& Reguły>—analizator konfiguracjizasad> zagrożeń w sekcji Szablony zasad. Aby przejść bezpośrednio do strony Analizator konfiguracji , użyj polecenia https://security.microsoft.com/configurationAnalyzer.

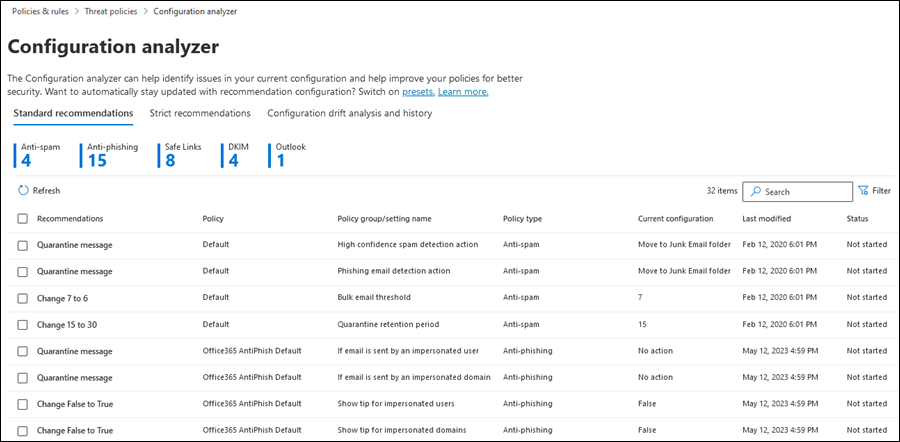

Na stronie Analizator konfiguracji znajdują się trzy karty główne:

- Zalecenia standardowe: porównaj istniejące zasady zabezpieczeń z zaleceniami standardowymi. Możesz dostosować wartości ustawień, aby podnieść je do tego samego poziomu co w warstwie Standardowa.

- Ścisłe zalecenia: porównaj istniejące zasady zabezpieczeń ze ścisłymi zaleceniami. Możesz dostosować wartości ustawień, aby podnieść je do tego samego poziomu co ścisłe.

- Analiza i historia dryfu konfiguracji: inspekcja i śledzenie zmian zasad w czasie.

Standardowe zalecenia i karty Ścisłe zalecenia w analizatorze konfiguracji

Domyślnie analizator konfiguracji jest otwierany na karcie Zalecenia w warstwie Standardowa . Możesz przełączyć się na kartę Ścisłe zalecenia . Ustawienia, układ i akcje są takie same na obu kartach.

W pierwszej sekcji karty jest wyświetlana liczba ustawień w poszczególnych typach zasad, które wymagają poprawy w porównaniu ze standardową lub ścisłą ochroną. Typy zasad to:

- Ochrona przed spamem

- Ochrona przed wyłudzaniem informacji

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki (jeśli Twoja subskrypcja obejmuje Ochrona usługi Office 365 w usłudze Microsoft Defender)

- Bezpieczne linki (jeśli twoja subskrypcja obejmuje Ochrona usługi Office 365 w usłudze Microsoft Defender)

- DKIM

- Wbudowana ochrona (jeśli twoja subskrypcja obejmuje Ochrona usługi Office 365 w usłudze Microsoft Defender)

- Outlook

Jeśli typ i liczba zasad nie są wyświetlane, wszystkie zasady tego typu spełniają zalecane ustawienia ochrony standardowej lub ścisłej.

Pozostała część karty to tabela ustawień, które należy podnieść do poziomu Standardowa lub Ścisła ochrona. Tabela zawiera następujące kolumny*:

- Zalecenia: wartość ustawienia w profilu Standardowa lub Ścisła ochrona.

- Zasady: nazwa zasad, których dotyczy problem, zawierających to ustawienie.

- Nazwa grupy/ustawienia zasad: nazwa ustawienia, które wymaga uwagi.

- Typ zasad: ochrona przed spamem, ochrona przed wyłudzaniem informacji, ochrona przed złośliwym oprogramowaniem, bezpieczne linki lub bezpieczne załączniki.

- Bieżąca konfiguracja: bieżąca wartość ustawienia.

- Ostatnia modyfikacja: data ostatniej modyfikacji zasad.

- Stan: zazwyczaj ta wartość nie jest uruchomiona.

* Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Aby filtrować wpisy, wybierz pozycję ![]() Filtruj. W wyświetlonym okienku wysuwowym Filtry są dostępne następujące filtry :

Filtruj. W wyświetlonym okienku wysuwowym Filtry są dostępne następujące filtry :

- Ochrona przed spamem

- Ochrona przed wyłudzaniem informacji

- Ochrona przed złośliwym oprogramowaniem

- Bezpieczne załączniki

- Bezpieczne linki

- Wbudowana reguła ochrony usługi ATP

- DKIM

- Outlook

Po zakończeniu pracy z wysuwem Filtry wybierz pozycję Zastosuj. Aby wyczyścić filtry, wybierz pozycję ![]() Wyczyść filtry.

Wyczyść filtry.

![]() Użyj pola Wyszukiwania i odpowiedniej wartości, aby znaleźć określone wpisy.

Użyj pola Wyszukiwania i odpowiedniej wartości, aby znaleźć określone wpisy.

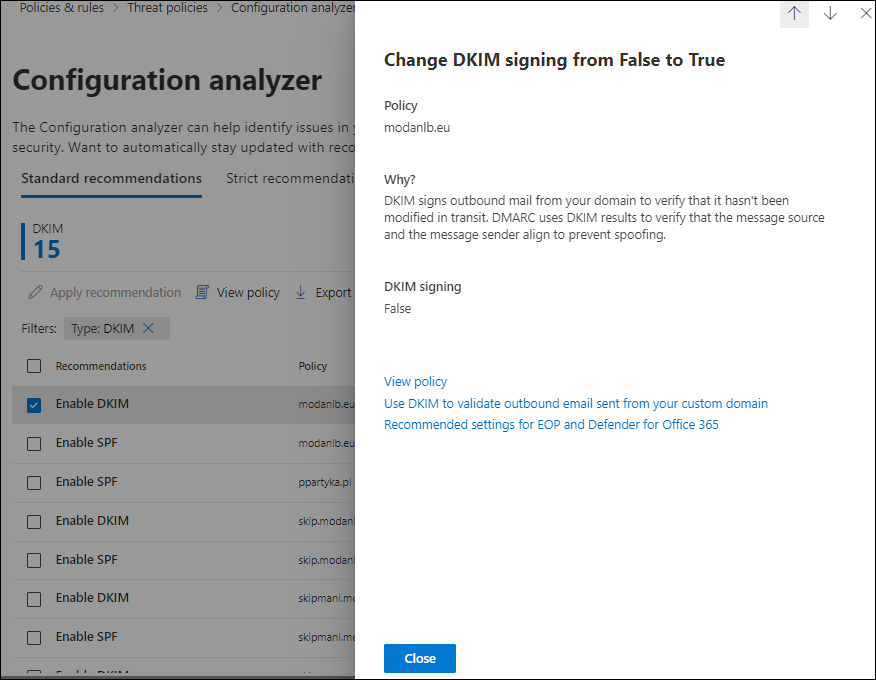

Wyświetlanie szczegółów dotyczących zalecanego ustawienia zasad

Na karcie Ochrona standardowa lub Ścisła ochrona analizatora konfiguracji wybierz wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy zalecenia. W wyświetlonym oknie wysuwowym szczegółów dostępne są następujące informacje:

- Zasady: nazwa zasad, których dotyczy problem.

- Dlaczego?: Informacje o tym, dlaczego zalecamy wartość ustawienia.

- Określone ustawienie do zmiany i wartość, na która ma zostać zmieniona.

- Wyświetl zasady: link prowadzi do wysuwanego szczegółów zasad, których dotyczy problem, w portalu Microsoft Defender, w którym można ręcznie zaktualizować to ustawienie.

- Link do zalecanych ustawień dotyczących EOP i zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender.

Porada

Aby wyświetlić szczegółowe informacje o innych zaleceniach bez opuszczania wysuwanego szczegółów, użyj opcji  Poprzednie i Następne w górnej części wysuwanego menu.

Poprzednie i Następne w górnej części wysuwanego menu.

Po zakończeniu wysuwanego szczegółów wybierz pozycję Zamknij.

Podjęcie akcji w przypadku zalecanego ustawienia zasad

Na karcie Ochrona standardowa lub Ścisła ochrona analizatora konfiguracji wybierz wpis, zaznaczając pole wyboru obok nazwy zalecenia. Na stronie są wyświetlane następujące akcje:

Zastosuj zalecenie: jeśli zalecenie wymaga wielu kroków, ta akcja jest wyszarzona.

Zastosuj zalecenie: jeśli zalecenie wymaga wielu kroków, ta akcja jest wyszarzona.Po wybraniu tej akcji zostanie otwarte okno dialogowe potwierdzenia (z opcją, aby nie wyświetlać ponownie okna dialogowego). Po wybraniu przycisku OK dzieje się następująca sytuacja:

- Ustawienie zostanie zaktualizowane do zalecanej wartości.

- Zalecenie jest nadal zaznaczone, ale jedyną dostępną akcją jest

Odśwież.

Odśwież. - Wartość Stan wiersza zmienia się na Ukończono.

Wyświetl zasady: zostanie wyświetlony wysuwany szczegół zasad, których dotyczy problem, w portalu Microsoft Defender, w którym można ręcznie zaktualizować to ustawienie.

Wyświetl zasady: zostanie wyświetlony wysuwany szczegół zasad, których dotyczy problem, w portalu Microsoft Defender, w którym można ręcznie zaktualizować to ustawienie. Eksportuj: eksportuje wybrane zalecenie do pliku .csv, wybierz pozycję

Eksportuj: eksportuje wybrane zalecenie do pliku .csv, wybierz pozycję  Eksportuj.

Eksportuj.Zalecenia można również wyeksportować po wybraniu wielu zaleceń lub po wybraniu wszystkich zaleceń, zaznaczając pole wyboru obok nagłówka kolumny Zalecenia .

Po automatycznym lub ręcznym zaktualizowaniu ustawienia wybierz pozycję ![]() Odśwież , aby wyświetlić mniejszą liczbę zaleceń i usunąć zaktualizowany wiersz z wyników.

Odśwież , aby wyświetlić mniejszą liczbę zaleceń i usunąć zaktualizowany wiersz z wyników.

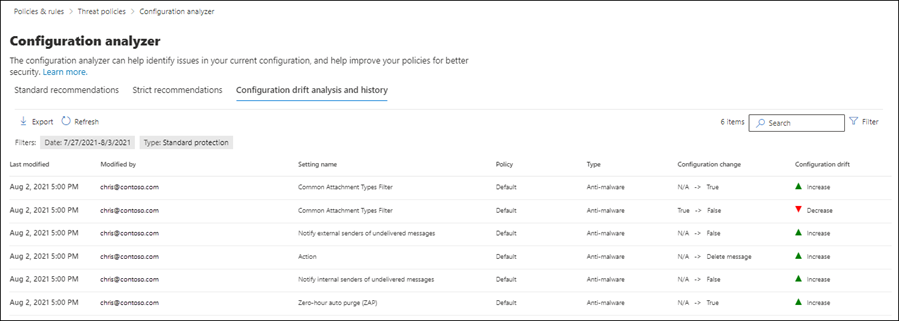

Karta Analiza i historia dryfu konfiguracji w analizatorze konfiguracji

Uwaga

Ujednolicona inspekcja musi być włączona na potrzeby analizy dryfu.

Ta karta umożliwia śledzenie zmian zasad zabezpieczeń i porównywania tych zmian z ustawieniami standardowymi lub ścisłymi. Domyślnie są wyświetlane następujące informacje:

- Ostatnia modyfikacja

- Zmodyfikowane przez

- Nazwa ustawienia

- Zasady: nazwa zasad, których dotyczy problem.

- Typ: Ochrona przed spamem, ochrona przed wyłudzaniem informacji, ochrona przed złośliwym oprogramowaniem, bezpieczne linki lub bezpieczne załączniki.

- Zmiana konfiguracji: stara wartość i nowa wartość ustawienia

- Dryf konfiguracji: wartość Zwiększ lub Zmniejsz , która wskazuje, że ustawienie zwiększyło lub zmniejszyło bezpieczeństwo w porównaniu z zalecanym ustawieniem standardowym lub ścisłym.

Aby filtrować wpisy, wybierz pozycję ![]() Filtruj. W wyświetlonym okienku wysuwowym Filtry są dostępne następujące filtry :

Filtruj. W wyświetlonym okienku wysuwowym Filtry są dostępne następujące filtry :

- Data: godzina rozpoczęcia i godzina zakończenia. Od dzisiaj możesz cofnąć się nawet o 90 dni.

- Typ: Standardowa ochrona lub Ścisła ochrona.

Po zakończeniu pracy z wysuwem Filtry wybierz pozycję Zastosuj. Aby wyczyścić filtry, wybierz pozycję ![]() Wyczyść filtry.

Wyczyść filtry.

![]() Użyj pola Wyszukiwania, aby filtrować wpisy według określonej wartości Zmodyfikowane według, Nazwa ustawienia lub Typ.

Użyj pola Wyszukiwania, aby filtrować wpisy według określonej wartości Zmodyfikowane według, Nazwa ustawienia lub Typ.

Aby wyeksportować wpisy wyświetlane na karcie Analiza dryfu konfiguracji i historia do pliku .csv, wybierz pozycję ![]() Eksportuj.

Eksportuj.