Strona jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Organizacje platformy Microsoft 365, które Ochrona usługi Office 365 w usłudze Microsoft Defender uwzględnione w subskrypcji lub zakupione jako dodatek, mają stronę jednostki Email. Strona jednostki Email w portalu Microsoft Defender zawiera bardzo szczegółowe informacje o wiadomości e-mail i wszystkich powiązanych jednostkach.

W tym artykule opisano informacje i akcje na stronie jednostki Email.

Uprawnienia i licencjonowanie strony jednostki Email

Aby użyć strony jednostki Email, musisz mieć przypisane uprawnienia. Uprawnienia i licencje są takie same jak w przypadku Eksploratora zagrożeń (Eksplorator) i wykrywania w czasie rzeczywistym. Aby uzyskać więcej informacji, zobacz Uprawnienia i licencjonowanie dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym.

Gdzie można znaleźć stronę jednostki Email

Nie ma bezpośrednich linków do strony jednostki Email z najwyższych poziomów portalu usługi Defender. Zamiast tego akcja Otwórz jednostkę ![]() poczty e-mail jest dostępna w górnej części wysuwanego szczegółów wiadomości e-mail w wielu funkcjach Ochrona usługi Office 365 w usłudze Defender. Ten wysuwany wysuwany adres e-mail jest znany jako panel podsumowania Email i zawiera podsumowany podzbiór informacji na stronie jednostki Email. Panel podsumowania wiadomości e-mail jest identyczny w Ochrona usługi Office 365 w usłudze Defender funkcji. Aby uzyskać więcej informacji, zobacz sekcję Panel podsumowania Email w dalszej części tego artykułu.

poczty e-mail jest dostępna w górnej części wysuwanego szczegółów wiadomości e-mail w wielu funkcjach Ochrona usługi Office 365 w usłudze Defender. Ten wysuwany wysuwany adres e-mail jest znany jako panel podsumowania Email i zawiera podsumowany podzbiór informacji na stronie jednostki Email. Panel podsumowania wiadomości e-mail jest identyczny w Ochrona usługi Office 365 w usłudze Defender funkcji. Aby uzyskać więcej informacji, zobacz sekcję Panel podsumowania Email w dalszej części tego artykułu.

Panel podsumowania Email z akcją ![]() Otwórz jednostkę poczty e-mail jest dostępny w następujących lokalizacjach:

Otwórz jednostkę poczty e-mail jest dostępny w następujących lokalizacjach:

Na stronie Zaawansowane wyszukiwanie zagrożeń pod adresem https://security.microsoft.com/v2/advanced-hunting: na karcie Wyniki zapytania związanego z pocztą e-mail kliknij wartość NetworkMessageId wpisu w tabeli.

*Na stronie Alerty pod adresem https://security.microsoft.com/alerts: W przypadku alertów z wartością źródła wykrywaniaMDO lub wartością Nazwy produktówOchrona usługi Office 365 w usłudze Microsoft Defender wybierz wpis, klikając wartość Nazwa alertu. Na otwartej stronie szczegółów alertu wybierz komunikat z sekcji Lista komunikatów .

Z raportu o stanie ochrony przed zagrożeniami pod adresem https://security.microsoft.com/reports/TPSEmailPhishReportATP:

- Wybierz pozycję Wyświetl dane według Email > Phish i dowolne z dostępnych opcji podziału wykresu. W tabeli szczegółów poniżej wykresu wybierz wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny.

- Wybierz pozycję Wyświetl dane według Email > Złośliwe oprogramowanie i dowolny dostępny podział wykresu. W tabeli szczegółów poniżej wykresu wybierz wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny.

- Wybierz pozycję Wyświetl dane według Email > Spam i dowolny dostępny podział wykresu. W tabeli szczegółów poniżej wykresu wybierz wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny.

Na stronie Eksplorator pod adresem https://security.microsoft.com/threatexplorerv3 (Eksplorator zagrożeń) lub na stronie Wykrywanie w czasie rzeczywistym pod adresem https://security.microsoft.com/realtimereportsv3. Aby to zrobić, należy skorzystać z jednej z następujących metod:

- W Eksploratorze zagrożeń sprawdź, czy wybrany > jest widok Wszystkie wiadomości e-mail, sprawdź, czy wybrano kartę Email (widok) w obszarze > szczegółów, kliknij wartość Temat we wpisie.

- W obszarze Wykrywanie zagrożeń lub Wykrywanie w czasie rzeczywistym wybierz widok >Złośliwe oprogramowanie, aby sprawdzić, czy wybrano kartę Email (widok) w obszarze > szczegółów, kliknij wartość Temat we wpisie.

- W obszarze Wykrywanie zagrożeń lub Wykrywanie w czasie rzeczywistym wybierz widok >Phish, aby sprawdzić, czy wybrano kartę Email (widok) w obszarze > szczegółów, kliknij wartość Temat we wpisie.

Na stronie Zdarzenia pod adresem https://security.microsoft.com/incidents: W przypadku zdarzeń z wartością Nazwy produktówOchrona usługi Office 365 w usłudze Microsoft Defender wybierz zdarzenie, klikając wartość Nazwa zdarzenia. Na otwartej stronie szczegółów zdarzenia wybierz kartę Dowody i odpowiedzi (widok). Na karcie Wszystkie dowody i wartości typu jednostkiEmail lub na karcie Wiadomości e-mail wybierz wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru.

Na stronie Kwarantanna pod adresem https://security.microsoft.com/quarantine: Sprawdź, czy wybrano > kartę Email wybierz wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru.

Na stronie Przesłane pod adresem https://security.microsoft.com/reportsubmission:

- Wybierz kartę >Wiadomości e-mail, wybierając wpis, klikając dowolne miejsce w wierszu innym niż pole wyboru.

- Wybierz kartę >Zgłaszane przez użytkownika, klikając dowolne miejsce w wierszu innym niż pole wyboru.

Co jest na stronie jednostki Email

Okienko szczegółów po lewej stronie zawiera zwijane sekcje ze szczegółami dotyczącymi komunikatu. Te sekcje pozostają stałe tak długo, jak długo znajdujesz się na stronie. Dostępne sekcje to:

Sekcja Tagi . Pokazuje wszystkie tagi użytkowników (w tym konto priorytetowe), które są przypisane do nadawców lub adresatów. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Sekcja szczegółów wykrywania:

Oryginalne zagrożenia

Oryginalna lokalizacja dostarczania:

- Folder Elementy usunięte

- Spadła

- Dostarczenie nie powiodło się

- Folder skrzynki odbiorczej

- Folder Email śmieci

- Zewnętrzne

- Kwarantanna

- Unknown

Najnowsze zagrożenia

Najnowsza lokalizacja dostarczania: lokalizacja komunikatu po akcjach systemowych w komunikacie (na przykład ZAP) lub akcjach administratora w komunikacie (na przykład Przenieś do usuniętych elementów). Akcje użytkownika w komunikacie (na przykład usunięcie lub archiwizowanie komunikatu) nie są wyświetlane, więc ta wartość nie gwarantuje bieżącej lokalizacji komunikatu.

Porada

Istnieją scenariusze, w których oryginalna lokalizacja/dostarczania Najnowsza lokalizacja dostarczania i/lub Akcja dostarczania mają wartość Nieznany. Przykład:

- Komunikat został dostarczony (akcja Dostarczania to Dostarczono), ale reguła Skrzynka odbiorcza przeniosła komunikat do folderu domyślnego innego niż folder Skrzynka odbiorcza lub Email-śmieci (na przykład do folderu Wersja robocza lub Archiwum).

- Zap próbował przenieść komunikat po dostarczeniu, ale komunikat nie został znaleziony (na przykład użytkownik przeniósł lub usunął komunikat).

Technologia wykrywania:

- Filtr zaawansowany: sygnały wyłudzające informacje oparte na uczeniu maszynowym.

- Kampania: Komunikaty zidentyfikowane jako część kampanii.

- Detonacja pliku: Bezpieczne załączniki wykryły złośliwe załączniki podczas analizy detonacji.

- Reputacja detonacji plików: załączniki plików wykryte wcześniej przez detonacje bezpiecznych załączników w innych organizacjach platformy Microsoft 365.

- Reputacja pliku: komunikat zawiera plik, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

- Dopasowywanie odcisku palca: komunikat jest bardzo podobny do poprzedniego wykrytego złośliwego komunikatu.

- Filtr ogólny: wyłudzanie informacji na podstawie reguł analityków.

- Marka personifikacji: Personifikacja nadawcy znanych marek.

- Domena personifikacji: personifikacja domen nadawcy, których jesteś właścicielem lub które zostały określone w celu ochrony w zasadach ochrony przed wyłudzaniem informacji.

- Personifikacja użytkownika: personifikacja chronionych nadawców określonych w zasadach ochrony przed wyłudzaniem informacji lub poznana za pośrednictwem analizy skrzynki pocztowej.

- Personifikacja analizy skrzynki pocztowej: wykrywanie personifikacji z analizy skrzynek pocztowych w zasadach ochrony przed wyłudzaniem informacji.

- Wykrywanie analizy mieszanej: do werdyktu komunikatu przyczyniło się wiele filtrów.

- Spoof DMARC: Komunikat nie powiodło się uwierzytelnianie DMARC.

- Fałszowanie domeny zewnętrznej: fałszowanie adresu e-mail nadawcy przy użyciu domeny zewnętrznej dla organizacji.

- Fałszowanie wewnątrz organizacji: fałszowanie adresów e-mail nadawcy przy użyciu domeny, która jest wewnętrzna dla Twojej organizacji.

- Detonacja adresu URL: bezpieczne linki wykryły złośliwy adres URL w komunikacie podczas analizy detonacji.

- Reputacja detonacji adresów URL: adresy URL wcześniej wykryte przez detonacje bezpiecznych linków w innych organizacjach platformy Microsoft 365.

- Złośliwa reputacja adresu URL: komunikat zawiera adres URL, który został wcześniej zidentyfikowany jako złośliwy w innych organizacjach platformy Microsoft 365.

Akcja dostarczania:

- Dostarczane

- Junked

- Zablokowany

Przesłonięcia podstawowe: Źródło

- Wartości zastąpienia podstawowego:

- Dozwolone przez zasady organizacji

- Dozwolone przez zasady użytkownika

- Zablokowane przez zasady organizacji

- Zablokowane przez zasady użytkownika

- Brak

- Wartości podstawowego źródła przesłonięcia:

- Filtr innej firmy

- Administracja inicjowane podróże w czasie (ZAP)

- Blok zasad ochrony przed złośliwym kodem według typu pliku

- Ustawienia zasad ochrony przed złośliwym oprogramowaniem

- Zasady połączeń

- Reguła transportu programu Exchange

- Tryb wyłączności (przesłonięcia użytkownika)

- Filtrowanie pominięte z powodu organizacji lokalnej

- Filtr regionów adresów IP z zasad

- Filtr języka z zasad

- Symulacja wyłudzania informacji

- Wydanie kwarantanny

- Skrzynka pocztowa SecOps

- Lista adresów nadawcy (przesłonięcia Administracja)

- Lista adresów nadawcy (przesłonięcia użytkownika)

- Lista domen nadawcy (przesłonięcia Administracja)

- Lista domen nadawcy (przesłonięcia użytkownika)

- Blok pliku Zezwalaj/Blokuj listę dzierżawy

- Blok adresu e-mail nadawcy zezwalania na dzierżawę/listy zablokowanych

- Blok fałszowania listy dozwolonych/zablokowanych dzierżaw

- Blok adresu URL listy dozwolonych/zablokowanych dzierżaw

- Lista zaufanych kontaktów (zastąpienie użytkownika)

- Zaufana domena (zastąpienie użytkownika)

- Zaufany adresat (zastąpienie użytkownika)

- Tylko zaufani nadawcy (zastąpienie użytkownika)

- Wartości zastąpienia podstawowego:

Email sekcji szczegółów:

-

Kierunkowość:

- Przychodzących

- Intra-irg

- Wychodzące

- Adresat (do)*

- Nadawca*

- Odebrany czas

- Identyfikator *komunikatu internetowego: dostępny w polu nagłówka Message-ID w nagłówku wiadomości. Przykładowa wartość to

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>(zwróć uwagę na nawiasy kątowe). - Identyfikator *komunikatu sieciowego: wartość identyfikatora GUID dostępna w polu nagłówka X-MS-Exchange-Organization-Network-Message-Id w nagłówku komunikatu.

- Identyfikator klastra

- Język

* Akcja

Kopiowanie do schowka jest dostępna w celu skopiowania wartości.

Kopiowanie do schowka jest dostępna w celu skopiowania wartości.-

Kierunkowość:

Karty (widoki) w górnej części strony umożliwiają efektywne badanie poczty e-mail. Te widoki zostały opisane w poniższych podsekcjach.

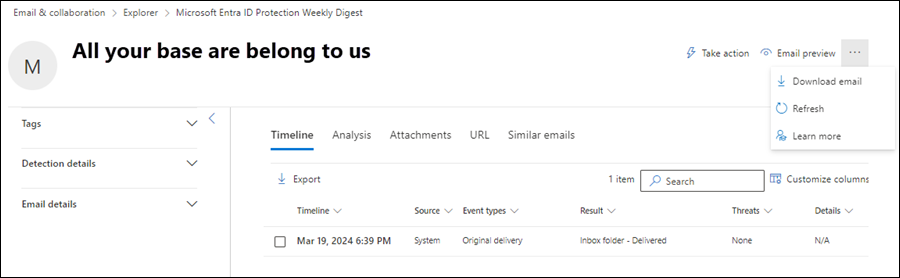

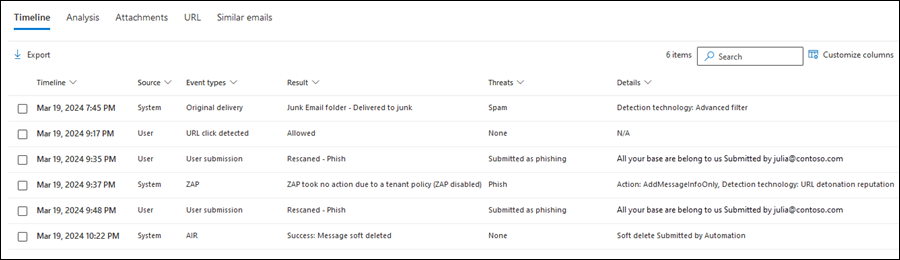

Widok osi czasu

Widok osi czasu przedstawia zdarzenia dostarczania i po dostarczeniu, które wystąpiły w wiadomości.

W widoku są dostępne następujące informacje o zdarzeniu komunikatu. Wybierz nagłówek kolumny, aby posortować według tej kolumny. Aby dodać lub usunąć kolumny, wybierz pozycję ![]() Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- Oś czasu (data/godzina zdarzenia)

- Źródło: Na przykład: System, **Administracja lub Użytkownik.

- Typy zdarzeń

- Result (Wynik)

- Zagrożeń

- Szczegóły

Jeśli po dostarczeniu komunikatu nic się nie stało, komunikat prawdopodobnie będzie miał tylko jeden wiersz w widoku osi czasu z wartością Typy zdarzeńOryginalne dostarczanie. Przykład:

- Wartość Wynik to Folder skrzynki odbiorczej — Dostarczone.

- Wartość Wynik to folder Wiadomości-śmieci — dostarczane do wiadomości-śmieci

- Wartość Wynik to Kwarantanna — zablokowane.

Kolejne akcje komunikatu przez użytkowników, administratorów lub microsoft 365 dodają więcej wierszy do widoku. Przykład:

- Wartość typów zdarzeń to ZAP , a wartość Wynik to Komunikat przeniesiony do kwarantanny przez zap.

- Wartość typów zdarzeń to Wydanie kwarantanny , a wartość Wynik to Komunikat został pomyślnie zwolniony z kwarantanny.

Użyj pola Wyszukiwania, ![]() aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

Użyj polecenia ![]() Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

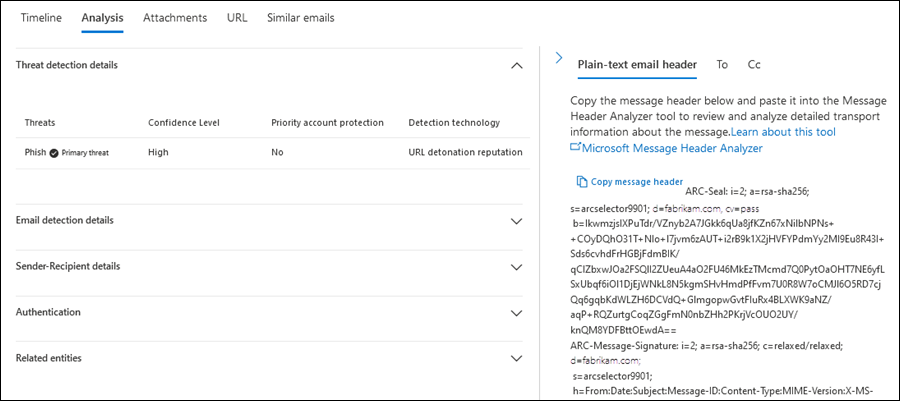

Widok analizy

Widok Analiza zawiera informacje, które ułatwiają szczegółowe analizowanie komunikatu. W tym widoku są dostępne następujące informacje:

Sekcja szczegółów wykrywania zagrożeń: informacje o zagrożeniach wykrytych w komunikacie:

- Klasyfikacja zagrożeń: określanie zagrożenia przez sztuczną inteligencję. Aby uzyskać więcej informacji, zobacz Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

-

Zagrożenia: podstawowe zagrożenie jest wskazywane przez

zagrożenie podstawowe.

zagrożenie podstawowe. - Poziom ufności: wartości są wysokie, średnie lub niskie.

- Ochrona konta priorytetowego: wartości to Tak lub Nie. Aby uzyskać więcej informacji, zobacz Konfigurowanie i przeglądanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender.

sekcja szczegółów wykrywania Email: Informacje o funkcjach ochrony lub przesłonięciach, które wpłynęły na komunikat:

Wszystkie przesłonięcia: wszystkie ustawienia organizacji lub użytkownika, które miały możliwość zmiany zamierzonej lokalizacji dostarczania wiadomości. Jeśli na przykład wiadomość jest zgodna z regułą przepływu poczty i wpisem bloku na liście dozwolonych/zablokowanych dzierżaw, oba ustawienia są wymienione tutaj. Wartość właściwości Primary Override : Source identyfikuje ustawienie, które faktycznie miało wpływ na dostarczenie komunikatu.

Przesłoń podstawowy: źródło: pokazuje ustawienie organizacji lub użytkownika, które zmieniało zamierzoną lokalizację dostarczania komunikatu (dozwolone zamiast zablokowane lub zablokowane zamiast dozwolone). Przykład:

- Wiadomość została zablokowana przez regułę przepływu poczty.

- Wiadomość została dozwolona z powodu wpisu na liście bezpiecznych nadawców użytkownika.

Reguły transportu programu Exchange (reguły przepływu poczty): jeśli na wiadomość miały wpływ reguły przepływu poczty, wyświetlane są nazwy reguł i identyfikatory GUID. Akcje podejmowane w przypadku wiadomości według reguł przepływu poczty występują przed werdyktami dotyczącymi spamu i wyłudzania informacji.

Akcja

Kopiowanie do schowka jest dostępna w celu skopiowania identyfikatora GUID reguły. Aby uzyskać więcej informacji na temat reguł przepływu poczty, zobacz Reguły przepływu poczty (reguły transportu) w Exchange Online.

Kopiowanie do schowka jest dostępna w celu skopiowania identyfikatora GUID reguły. Aby uzyskać więcej informacji na temat reguł przepływu poczty, zobacz Reguły przepływu poczty (reguły transportu) w Exchange Online.Link Przejdź do centrum administracyjnego programu Exchange otwiera stronę Reguły w nowym centrum administracyjnym programu Exchange pod adresem https://admin.exchange.microsoft.com/#/transportrules.

Łącznik: jeśli komunikat został dostarczony za pośrednictwem łącznika przychodzącego, zostanie wyświetlona nazwa łącznika. Aby uzyskać więcej informacji na temat łączników, zobacz Konfigurowanie przepływu poczty przy użyciu łączników w Exchange Online.

Poziom skarg zbiorczych (BCL): Wyższa wartość listy BCL wskazuje, że wiadomość jest bardziej prawdopodobna jako spam. Aby uzyskać więcej informacji, zobacz Poziom skarg zbiorczych (BCL) w EOP.

Zasady: Jeśli typ zasad jest wymieniony tutaj (na przykład Spam), wybierz pozycję Konfiguruj

, aby otworzyć powiązaną stronę zasad (na przykład stronę Zasady ochrony przed spamem pod adresem https://security.microsoft.com/antispam).

, aby otworzyć powiązaną stronę zasad (na przykład stronę Zasady ochrony przed spamem pod adresem https://security.microsoft.com/antispam).Akcja zasad

Identyfikator alertu: wybierz wartość Identyfikator alertu, aby otworzyć stronę szczegółów alertu (tak, jakby alert został znaleziony i wybrany na stronie Alerty pod adresem https://security.microsoft.com/alerts). Akcja

Kopiowanie do schowka jest również dostępna w celu skopiowania wartości identyfikatora alertu.

Kopiowanie do schowka jest również dostępna w celu skopiowania wartości identyfikatora alertu.Typ zasad

Typ klienta: pokazuje typ klienta, który wysłał komunikat (na przykład REST)

rozmiar Email

Reguły zapobiegania utracie danych

Sekcja szczegółów nadawcy i odbiorcy: szczegóły dotyczące nadawcy wiadomości i niektórych informacji o adresacie:

- Nazwa wyświetlana nadawcy

- Adres nadawcy*

- Adres IP nadawcy

- Nazwa domeny nadawcy*

- Data utworzenia domeny: ostatnio utworzona domena i inne sygnały komunikatów mogą zidentyfikować komunikat jako podejrzany.

- Właściciel domeny

- Adres MAIL NADAWCY Z*

- Adres e-mail nadawcy z nazwy domeny*

- Ścieżka powrotna

- Domena return-path

- Lokalizacja

- Domena adresata*

- Do: pokazuje pierwsze 5000 znaków wszystkich adresów e-mail w polu Do wiadomości.

- DW: wyświetla pierwsze 5000 znaków wszystkich adresów e-mail w polu DW wiadomości.

- Lista dystrybucyjna: pokazuje grupę dystrybucyjną (listę dystrybucyjną), jeśli odbiorca otrzymał wiadomość e-mail jako członek listy. Grupa dystrybucji najwyższego poziomu jest wyświetlana dla zagnieżdżonych grup dystrybucji.

- Przekazywanie dalej: wskazuje, czy wiadomość została automatycznie przesłana dalej na zewnętrzny adres e-mail. Wyświetlany jest użytkownik przekazujący i typ przekazywania (reguły przepływu poczty, reguły skrzynki odbiorczej lub przekazywanie SMTP).

* Akcja

Kopiowanie do schowka jest dostępna w celu skopiowania wartości.

Kopiowanie do schowka jest dostępna w celu skopiowania wartości.Sekcja Uwierzytelnianie: Szczegóły dotyczące wyników uwierzytelniania poczty e-mail:

-

Uwierzytelnianie komunikatów oparte na domenie (DMARC)

-

Pass: Sprawdzanie DMARC dla przekazanego komunikatu. -

Fail: Sprawdzanie DMARC komunikatu nie powiodło się. -

BestGuessPass: Rekord TXT DMARC dla domeny nie istnieje, ale jeśli istnieje, sprawdzanie DMARC dla komunikatu zostałoby przekazane. - Brak: wskazuje, że dla domeny wysyłającej w systemie DNS nie istnieje żaden rekord TXT DMARC.

-

-

DomainKeys identified mail (DKIM): Wartości to:

-

Pass: Sprawdzanie DKIM dla przekazanego komunikatu. -

Fail (reason): Sprawdzanie DKIM pod kątem komunikatu nie powiodło się. Na przykład komunikat nie został podpisany przez moduł DKIM lub podpis DKIM nie został zweryfikowany. -

None: Komunikat nie został podpisany przez moduł DKIM. Ten wynik może lub nie może wskazywać, że domena ma rekord DKIM lub że rekord DKIM nie daje wyniku. Ten wynik wskazuje tylko, że ten komunikat nie został podpisany.

-

-

Struktura zasad nadawcy (SPF): wartości to:

-

Pass (IP address): Podczas sprawdzania SPF wykryto, że źródło komunikatów jest prawidłowe dla domeny. -

Fail (IP address): Podczas sprawdzania SPF wykryto, że źródło komunikatów nie jest prawidłowe dla domeny, a reguła wymuszania w rekordzie SPF to-all(twardy niepowodzenie). -

SoftFail (reason): Sprawdzanie SPF wykazało, że źródło komunikatów nie jest prawidłowe dla domeny, a reguła wymuszania w rekordzie SPF to~all(niepowodzenie nietrwałe). -

Neutral: Sprawdzanie SPF wykazało, że źródło komunikatów nie jest prawidłowe dla domeny, a reguła wymuszania w rekordzie SPF jest (neutralna?all). -

None: Domena nie ma rekordu SPF lub rekord SPF nie daje wyniku. -

TempError: Podczas sprawdzania SPF wystąpił błąd tymczasowy (na przykład błąd DNS). To samo sprawdzenie później może zakończyć się pomyślnie. -

PermError: Podczas sprawdzania SPF wystąpił trwały błąd. Na przykład domena ma nieprawidłowo sformatowany rekord SPF.

-

- Uwierzytelnianie złożone: SPF, DKIM, DMARC i inne informacje określają, czy nadawca wiadomości (adres od) jest autentyczny. Aby uzyskać więcej informacji, zobacz Uwierzytelnianie złożone.

-

Uwierzytelnianie komunikatów oparte na domenie (DMARC)

Sekcja Pokrewne jednostki: informacje o załącznikach i adresach URL w komunikacie:

- Jednostka: wybranie pozycji Załączniki lub adresy URL spowoduje przejście do widoku Załączniki lub widoku adresu URL strony jednostki Email dla wiadomości.

- Łączna liczba

- Wykryto zagrożenia: wartości to Tak lub Nie.

Obszar szczegółów komunikatu:

- Karta nagłówka wiadomości e-mail w postaci zwykłego tekstu: zawiera cały nagłówek wiadomości w postaci zwykłego tekstu. Wybierz pozycję

Kopiuj nagłówek wiadomości , aby skopiować nagłówek wiadomości. Wybierz pozycję

Kopiuj nagłówek wiadomości , aby skopiować nagłówek wiadomości. Wybierz pozycję  Analizator nagłówków wiadomości firmy Microsoft , aby otworzyć analizator nagłówka wiadomości pod adresem https://mha.azurewebsites.net/pages/mha.html. Wklej skopiowany nagłówek wiadomości na stronę, a następnie wybierz pozycję Analizuj nagłówki , aby uzyskać szczegółowe informacje o nagłówkach i wartościach komunikatów.

Analizator nagłówków wiadomości firmy Microsoft , aby otworzyć analizator nagłówka wiadomości pod adresem https://mha.azurewebsites.net/pages/mha.html. Wklej skopiowany nagłówek wiadomości na stronę, a następnie wybierz pozycję Analizuj nagłówki , aby uzyskać szczegółowe informacje o nagłówkach i wartościach komunikatów. - Na karcie: pokazuje pierwsze 5000 znaków wszystkich adresów e-mail w polu Do wiadomości.

- Karta Cc: pokazuje pierwsze 5000 znaków dowolnych adresów e-mail w polu DW wiadomości.

- Karta nagłówka wiadomości e-mail w postaci zwykłego tekstu: zawiera cały nagłówek wiadomości w postaci zwykłego tekstu. Wybierz pozycję

Widok załączników

Widok Załączniki zawiera informacje o wszystkich załącznikach plików w wiadomości oraz wyniki skanowania tych załączników.

W tym widoku są dostępne następujące informacje o załączniku. Wybierz nagłówek kolumny, aby posortować według tej kolumny. Aby dodać lub usunąć kolumny, wybierz pozycję ![]() Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- Nazwa pliku załącznika: jeśli klikniesz wartość nazwy pliku

- Typ pliku

- Rozmiar pliku

- Formatem

- Groźba

- Rodzina złośliwego oprogramowania

-

Załącznik SHA256: Akcja Kopiowanie

do schowka jest dostępna w celu skopiowania wartości SHA256.

do schowka jest dostępna w celu skopiowania wartości SHA256. - Szczegóły

Użyj pola Wyszukiwania, ![]() aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

Użyj polecenia ![]() Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

Szczegóły załącznika

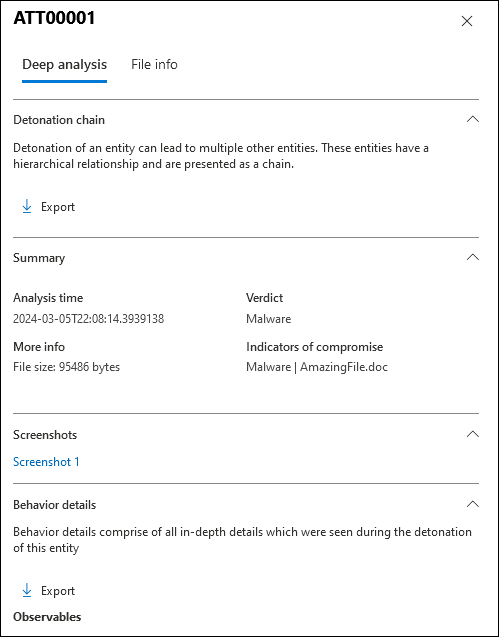

Jeśli wybierzesz wpis w widoku Załączniki , klikając wartość Nazwa pliku załącznika , zostanie otwarte okno wysuwane szczegółów zawierające następujące informacje:

Karta Analiza szczegółowa: Na tej karcie są dostępne informacje, jeśli bezpieczne załączniki przeskanowane (zdetonowane) załącznika. Te komunikaty można zidentyfikować w Eksploratorze zagrożeń przy użyciu technologii wykrywania filtru zapytań z wartością Detonacja pliku.

Sekcja łańcucha detonacji: Detonacja bezpiecznych załączników pojedynczego pliku może wywołać wiele detonacji. Łańcuch detonacji śledzi ścieżkę detonacji, w tym oryginalny złośliwy plik, który spowodował werdykt, i wszystkie inne pliki dotknięte detonacją. Te dołączone pliki mogą nie być bezpośrednio obecne w wiadomości e-mail. Jednak uwzględnienie analizy jest ważne dla określenia, dlaczego plik został uznany za złośliwy.

Jeśli nie są dostępne żadne informacje o łańcuchu detonacji, zostanie wyświetlona wartość Brak drzewa detonacji . W przeciwnym razie możesz wybrać pozycję

Eksportuj , aby pobrać informacje o łańcuchu detonacji do pliku CSV. Domyślna nazwa pliku to Detonation chain.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład Detonation chain(1).csv). Plik CSV zawiera następujące informacje:

Eksportuj , aby pobrać informacje o łańcuchu detonacji do pliku CSV. Domyślna nazwa pliku to Detonation chain.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład Detonation chain(1).csv). Plik CSV zawiera następujące informacje:- Top: Plik najwyższego poziomu.

- Poziom1: plik następnego poziomu.

- Poziom 2. Plik następnego poziomu.

- itd.

Łańcuch detonacji i plik CSV mogą pokazywać tylko element najwyższego poziomu, jeśli żadna z połączonych z nim jednostek nie jest problematyczna lub nie została zdetonowana.

Sekcja podsumowania: Jeśli nie są dostępne żadne informacje podsumowania detonacji, zostanie wyświetlona wartość Brak podsumowania detonacji. W przeciwnym razie dostępne są następujące informacje podsumowania detonacji:

- Czas analizy

- Werdykt: Werdykt w sprawie samego przywiązania.

- Więcej informacji: Rozmiar pliku w bajtach.

- Wskaźniki kompromisu

Sekcja zrzutów ekranu: pokaż wszystkie zrzuty ekranu, które zostały przechwycone podczas detonacji. Żadne zrzuty ekranu nie są przechwytywane dla plików kontenera, takich jak ZIP lub RAR, które zawierają inne pliki.

Jeśli zrzuty ekranu detonacji nie są dostępne, zostanie wyświetlona wartość Brak zrzutów ekranu do wyświetlenia . W przeciwnym razie wybierz link, aby wyświetlić zrzut ekranu.

Sekcja szczegóły zachowania: pokazuje dokładne zdarzenia, które miały miejsce podczas detonacji, oraz problematyczne lub łagodne obserwacje zawierające adresy URL, adresy IP, domeny i pliki znalezione podczas detonacji. Nie może być żadnych szczegółów zachowania dla plików kontenera, takich jak ZIP lub RAR, które zawierają inne pliki.

Jeśli nie są dostępne żadne informacje o szczegółach zachowania, zostanie wyświetlona wartość Brak zachowań detonacji . W przeciwnym razie możesz wybrać pozycję

Eksportuj , aby pobrać informacje o szczegółach zachowania do pliku CSV. Domyślna nazwa pliku to Zachowanie details.csv , a domyślną lokalizacją jest folder Pliki do pobrania . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład szczegóły zachowania(1).csv). Plik CSV zawiera następujące informacje:

Eksportuj , aby pobrać informacje o szczegółach zachowania do pliku CSV. Domyślna nazwa pliku to Zachowanie details.csv , a domyślną lokalizacją jest folder Pliki do pobrania . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład szczegóły zachowania(1).csv). Plik CSV zawiera następujące informacje:- Czas

- Zachowanie

- Właściwość behavior

- Proces (PID)

- Operacja

- Target (Element docelowy)

- Szczegóły

- Result (Wynik)

Karta Informacje o pliku: Sekcja Szczegóły pliku zawiera następujące informacje:

- Nazwa pliku

- SHA256

- Rozmiar pliku (w bajtach)

Po zakończeniu wysuwanego szczegółów pliku wybierz pozycję ![]() Zamknij.

Zamknij.

Blokuj załączniki w widoku Załączniki

Jeśli wybierzesz wpis w widoku Załączniki , zaznaczając pole wyboru obok nazwy pliku, akcja ![]() Blokuj jest dostępna. Ta akcja powoduje dodanie pliku jako wpisu bloku na liście dozwolonych/zablokowanych dzierżaw. Wybranie pozycji Blokuj powoduje uruchomienie kreatora akcji Take :

Blokuj jest dostępna. Ta akcja powoduje dodanie pliku jako wpisu bloku na liście dozwolonych/zablokowanych dzierżaw. Wybranie pozycji Blokuj powoduje uruchomienie kreatora akcji Take :

Na stronie Wybieranie akcji skonfiguruj jedno z następujących ustawień w sekcji Blokuj plik :

-

Nigdy nie wygasaj : jest to wartość

domyślna .

domyślna . -

Nigdy nie wygasaj : przesuń przełącznik do wyłączenia

, a następnie wybierz datę w polu Usuń przy .

, a następnie wybierz datę w polu Usuń przy .

Po zakończeniu na stronie Wybieranie akcji wybierz pozycję Dalej.

-

Nigdy nie wygasaj : jest to wartość

Na stronie Wybieranie jednostek docelowych sprawdź, czy plik, który chcesz zablokować, jest zaznaczony, a następnie wybierz pozycję Dalej.

Na stronie Przeglądanie i przesyłanie skonfiguruj następujące ustawienia:

- Nazwa korygowania: wprowadź unikatową nazwę, aby śledzić stan w centrum akcji.

- Opis: wprowadź opcjonalny opis.

Po zakończeniu na stronie Przeglądanie i przesyłanie wybierz pozycję Prześlij.

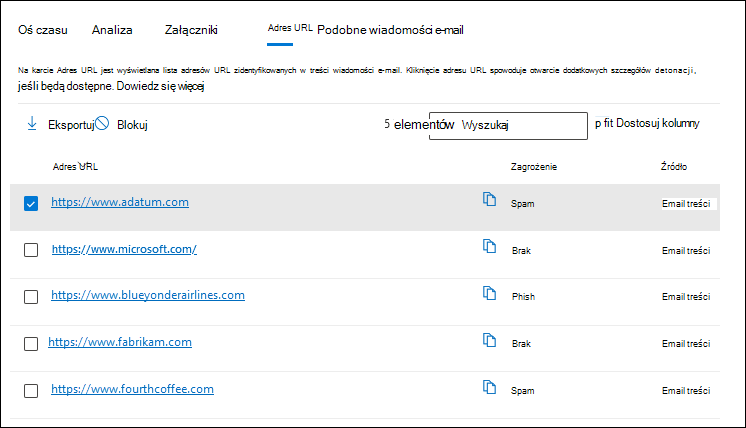

Widok adresu URL

Widok adresu URL zawiera informacje o wszystkich adresach URL w komunikacie oraz wyniki skanowania tych adresów URL.

W tym widoku są dostępne następujące informacje o załączniku. Wybierz nagłówek kolumny, aby posortować według tej kolumny. Aby dodać lub usunąć kolumny, wybierz pozycję ![]() Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- URL

- Groźba

- Źródło

- Szczegóły

Użyj pola Wyszukiwania, ![]() aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

Użyj polecenia ![]() Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

Szczegóły adresu URL

Jeśli wybierzesz wpis w widoku adresu URL , klikając wartość adresu URL , zostanie otwarte okno wysuwane szczegółów zawierające następujące informacje:

Karta Analiza szczegółowa: Na tej karcie są dostępne informacje, jeśli w przypadku skanowania (detonacji) adresu URL w bezpiecznych linkach. Te komunikaty można zidentyfikować w Eksploratorze zagrożeń przy użyciu technologii wykrywania filtru zapytań z detonacją adresu URL wartości.

Sekcja łańcucha detonacji: Detonacja bezpiecznych linków pojedynczego adresu URL może wywołać wiele detonacji. Łańcuch detonacji śledzi ścieżkę detonacji, w tym oryginalny złośliwy adres URL, który spowodował werdykt, i wszystkie inne adresy URL dotknięte detonacją. Te adresy URL mogą nie być bezpośrednio obecne w wiadomości e-mail. Jednak uwzględnienie analizy jest ważne dla określenia, dlaczego adres URL został uznany za złośliwy.

Jeśli nie są dostępne żadne informacje o łańcuchu detonacji, zostanie wyświetlona wartość Brak drzewa detonacji . W przeciwnym razie możesz wybrać pozycję

Eksportuj , aby pobrać informacje o łańcuchu detonacji do pliku CSV. Domyślna nazwa pliku to Detonation chain.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład Detonation chain(1).csv). Plik CSV zawiera następujące informacje:

Eksportuj , aby pobrać informacje o łańcuchu detonacji do pliku CSV. Domyślna nazwa pliku to Detonation chain.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład Detonation chain(1).csv). Plik CSV zawiera następujące informacje:- Top: Plik najwyższego poziomu.

- Poziom1: plik następnego poziomu.

- Poziom 2. Plik następnego poziomu.

- itd.

Łańcuch detonacji i plik CSV mogą pokazywać tylko element najwyższego poziomu, jeśli żadna z połączonych z nim jednostek nie jest problematyczna lub nie została zdetonowana.

Sekcja podsumowania: Jeśli nie są dostępne żadne informacje podsumowania detonacji, zostanie wyświetlona wartość Brak podsumowania detonacji. W przeciwnym razie dostępne są następujące informacje podsumowania detonacji:

- Czas analizy

- Werdykt: Werdykt w sprawie samego adresu URL.

Sekcja zrzutów ekranu: pokaż wszystkie zrzuty ekranu, które zostały przechwycone podczas detonacji. Zrzuty ekranu nie są przechwytywane, jeśli adres URL zostanie otwarty w linku, który bezpośrednio pobierze plik. Jednak pobrany plik zostanie wyświetlony w łańcuchu detonacji.

Jeśli zrzuty ekranu detonacji nie są dostępne, zostanie wyświetlona wartość Brak zrzutów ekranu do wyświetlenia . W przeciwnym razie wybierz link, aby wyświetlić zrzut ekranu.

Sekcja szczegóły zachowania: pokazuje dokładne zdarzenia, które miały miejsce podczas detonacji, oraz problematyczne lub łagodne obserwacje zawierające adresy URL, adresy IP, domeny i pliki znalezione podczas detonacji.

Jeśli nie są dostępne żadne informacje o szczegółach zachowania, zostanie wyświetlona wartość Brak zachowań detonacji . W przeciwnym razie możesz wybrać pozycję

Eksportuj , aby pobrać informacje o szczegółach zachowania do pliku CSV. Domyślna nazwa pliku to Zachowanie details.csv , a domyślną lokalizacją jest folder Pliki do pobrania . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład szczegóły zachowania(1).csv). Plik CSV zawiera następujące informacje:

Eksportuj , aby pobrać informacje o szczegółach zachowania do pliku CSV. Domyślna nazwa pliku to Zachowanie details.csv , a domyślną lokalizacją jest folder Pliki do pobrania . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład szczegóły zachowania(1).csv). Plik CSV zawiera następujące informacje:- Czas

- Zachowanie

- Właściwość behavior

- Proces (PID)

- Operacja

- Target (Element docelowy)

- Szczegóły

- Result (Wynik)

Karta Informacje o adresie URL: sekcja Szczegóły adresu URL zawiera następujące informacje:

- URL

- Groźba

Po zakończeniu wysuwanego szczegółów pliku wybierz pozycję ![]() Zamknij.

Zamknij.

Blokuj adresy URL w widoku adresu URL

Jeśli wybierzesz wpis w widoku adresu URL , zaznaczając pole wyboru obok nazwy pliku, akcja ![]() Blokuj jest dostępna. Ta akcja powoduje dodanie adresu URL jako wpisu bloku na liście dozwolonych/zablokowanych dzierżaw. Wybranie pozycji Blokuj powoduje uruchomienie kreatora akcji Take :

Blokuj jest dostępna. Ta akcja powoduje dodanie adresu URL jako wpisu bloku na liście dozwolonych/zablokowanych dzierżaw. Wybranie pozycji Blokuj powoduje uruchomienie kreatora akcji Take :

Na stronie Wybieranie akcji skonfiguruj jedno z następujących ustawień w sekcji Blokuj adres URL :

-

Nigdy nie wygasaj : jest to wartość

domyślna .

domyślna . -

Nigdy nie wygasaj : przesuń przełącznik do wyłączenia

, a następnie wybierz datę w polu Usuń przy .

, a następnie wybierz datę w polu Usuń przy .

Po zakończeniu na stronie Wybieranie akcji wybierz pozycję Dalej.

-

Nigdy nie wygasaj : jest to wartość

Na stronie Wybieranie jednostek docelowych sprawdź, czy wybrano adres URL, który chcesz zablokować, a następnie wybierz pozycję Dalej.

Na stronie Przeglądanie i przesyłanie skonfiguruj następujące ustawienia:

- Nazwa korygowania: wprowadź unikatową nazwę, aby śledzić stan w centrum akcji.

- Opis: wprowadź opcjonalny opis.

Po zakończeniu na stronie Przeglądanie i przesyłanie wybierz pozycję Prześlij.

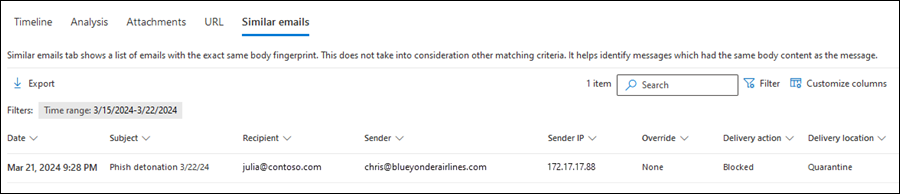

Widok podobnych wiadomości e-mail

Widok Podobne wiadomości e-mail pokazuje inne wiadomości e-mail, które mają ten sam odcisk palca treści wiadomości co ta wiadomość. Kryteria dopasowywania w innych komunikatach nie mają zastosowania do tego widoku (na przykład odciski palców załącznika pliku).

W tym widoku są dostępne następujące informacje o załączniku. Wybierz nagłówek kolumny, aby posortować według tej kolumny. Aby dodać lub usunąć kolumny, wybierz pozycję ![]() Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- Data

- Temat

- Odbiorca

- Nadawca

- Adres IP nadawcy

- Zastąpić

- Akcja dostarczania

- Lokalizacja dostawy

Użyj filtru![]() , aby filtrować wpisy według daty rozpoczęcia i daty zakończenia.

, aby filtrować wpisy według daty rozpoczęcia i daty zakończenia.

Użyj pola Wyszukiwania, ![]() aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

Użyj polecenia ![]() Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

Eksportuj , aby wyeksportować dane w widoku do pliku CSV. Domyślna nazwa pliku to — Microsoft Defender.csv , a domyślną lokalizacją jest folder Downloads . Jeśli plik o tej nazwie już istnieje, nazwa pliku jest dołączana z liczbą (na przykład — Microsoft Defender(1).csv).

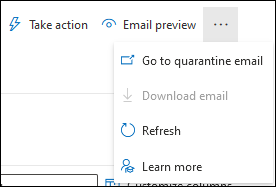

Akcje na stronie jednostki Email

W górnej części strony jednostki Email są dostępne następujące akcje:

-

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Kreator akcji Take. -

Email wersja zapoznawcza¹ ²

Email wersja zapoznawcza¹ ² -

Więcej opcji:

Więcej opcji: Przejdź do wiadomości e-mail poddanej kwarantannie: dostępne tylko wtedy, gdy wiadomość została poddana kwarantannie. Wybranie tej akcji powoduje otwarcie karty Email na stronie Kwarantanna pod adresem https://security.microsoft.com/quarantine, filtrowanej według unikatowej wartości identyfikatora komunikatu. Aby uzyskać więcej informacji, zobacz Wyświetlanie wiadomości e-mail z kwarantanną.

Przejdź do wiadomości e-mail poddanej kwarantannie: dostępne tylko wtedy, gdy wiadomość została poddana kwarantannie. Wybranie tej akcji powoduje otwarcie karty Email na stronie Kwarantanna pod adresem https://security.microsoft.com/quarantine, filtrowanej według unikatowej wartości identyfikatora komunikatu. Aby uzyskać więcej informacji, zobacz Wyświetlanie wiadomości e-mail z kwarantanną. Pobierz wiadomość e-mail¹ ²

Pobierz wiadomość e-mail¹ ²Porada

Pobieranie wiadomości e-mail nie jest dostępne dla wiadomości, które zostały poddane kwarantannie. Zamiast tego pobierz chronioną hasłem kopię wiadomości z kwarantanny.

¹ Akcje Email w wersji zapoznawczej i pobierania wiadomości e-mail wymagają roli Podgląd. Tę rolę można przypisać w następujących lokalizacjach:

-

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): operacje zabezpieczeń/nieprzetworzone dane (poczta e-mail & współpracy)/zawartość współpracy Email & (odczyt).

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): operacje zabezpieczeń/nieprzetworzone dane (poczta e-mail & współpracy)/zawartość współpracy Email & (odczyt). - Email & uprawnienia do współpracy w portalu Microsoft Defender: członkostwo w grupach ról badacza danych lub menedżera zbierania elektronicznych materiałów dowodowych. Możesz też utworzyć nową grupę ról z przypisaną rolą w wersji zapoznawczej i dodać użytkowników do niestandardowej grupy ról.

² Możesz wyświetlić podgląd lub pobrać wiadomości e-mail dostępne w skrzynkach pocztowych platformy Microsoft 365. Przykłady, gdy wiadomości nie są już dostępne w skrzynkach pocztowych, obejmują:

- Komunikat został porzucony przed niepowodzeniem dostarczenia lub dostarczenia.

- Wiadomość została usunięta na stałe.

- Komunikat ma lokalizację dostarczania on-prem/external.

- Zap przeniósł komunikat do kwarantanny.

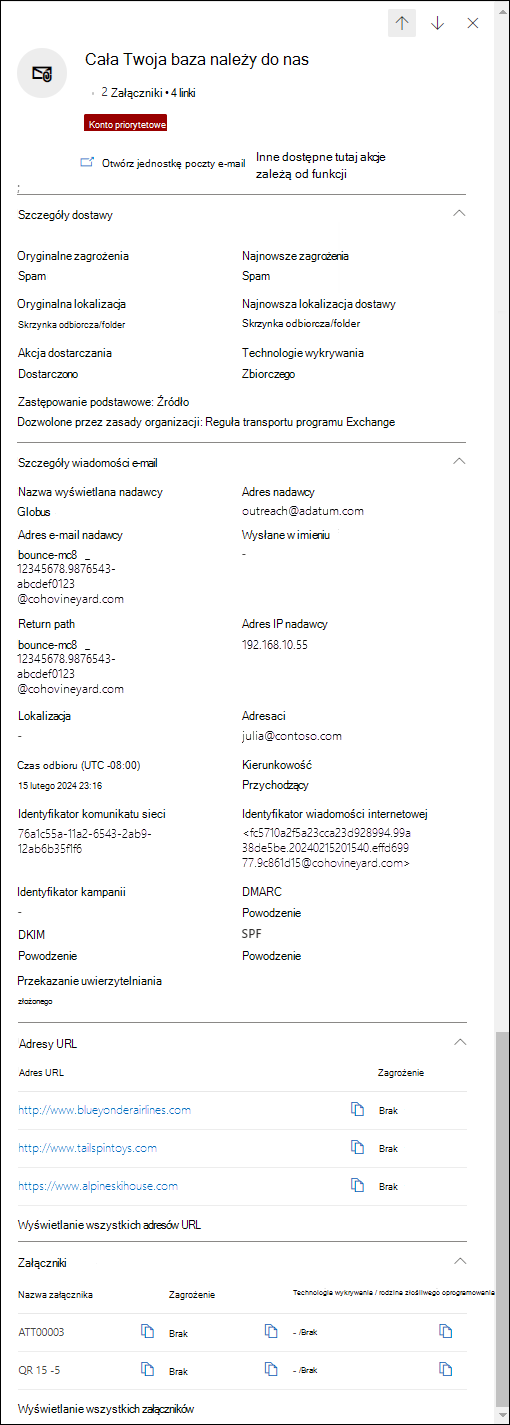

Panel podsumowania Email

Panel podsumowania Email to wysuwane szczegóły wiadomości e-mail, które są dostępne w wielu funkcjach Exchange Online Protection (EOP) i Ochrona usługi Office 365 w usłudze Defender. Panel podsumowania Email zawiera ustandaryzowane podsumowanie informacji o wiadomości e-mail pobranej z pełnych szczegółów dostępnych na stronie jednostki Email w Ochrona usługi Office 365 w usłudze Defender.

Gdzie można znaleźć panel podsumowania Email opisano w sekcji Gdzie znaleźć jednostkę Email we wcześniejszej części tego artykułu. W pozostałej części tej sekcji opisano informacje dostępne na panelu podsumowania Email we wszystkich funkcjach.

Porada

Panel podsumowania Email jest dostępny na stronie Centrum akcji na https://security.microsoft.com/action-center/ kartach Oczekiwanie lub Historia. Wybierz akcję z wartością typu jednostkiEmail, klikając dowolne miejsce w wierszu innym niż pole wyboru lub wartość Identyfikator badania. Otwierany jest panel podsumowania Email szczegółów, ale ![]() jednostka Otwórz wiadomość e-mail nie jest dostępna w górnej części wysuwanego okienka.

jednostka Otwórz wiadomość e-mail nie jest dostępna w górnej części wysuwanego okienka.

W górnej części panelu podsumowania Email są dostępne następujące informacje o komunikatach:

- Tytuł wysuwanego elementu to wartość podmiotu komunikatu.

- Liczba załączników i linków w wiadomości (brak we wszystkich funkcjach).

- Wszystkie tagi użytkowników przypisane do adresatów wiadomości (w tym tag konta Priorytet). Aby uzyskać więcej informacji, zobacz Tagi użytkowników w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Akcje dostępne w górnej części wysuwanego okienka zależą od miejsca otwarcia panelu podsumowania Email. Dostępne akcje opisano w artykułach dotyczących poszczególnych funkcji.

Porada

Aby wyświetlić szczegółowe informacje o innych komunikatach bez opuszczania panelu podsumowania Email bieżącego komunikatu, użyj pozycji  Poprzedni element i Następny element w górnej części wysuwanego elementu.

Poprzedni element i Następny element w górnej części wysuwanego elementu.

Poniższe sekcje są dostępne na panelu podsumowania Email dla wszystkich funkcji (nie ma znaczenia, skąd został otwarty panel podsumowania Email):

Sekcja szczegóły dostarczania:

- Oryginalne zagrożenia

- Najnowsze zagrożenia

- Oryginalna lokalizacja

- Najnowsza lokalizacja dostarczania

- Akcja dostarczania

- Technologie wykrywania

- Przesłonięcia podstawowe: Źródło

- Klasyfikacja zagrożeń

Email sekcji szczegółów:

- Nazwa wyświetlana nadawcy

- Adres nadawcy

- Adres e-mail nadawcy z adresu

- Wysłane w imieniu

- Ścieżka powrotna

- Adres IP nadawcy

- Lokalizacja

- Adresaci

- Odebrany czas

- Kierunkowość

- Identyfikator komunikatu sieci

- Identyfikator wiadomości internetowej

- Identyfikator kampanii

- DMARC

- DKIM

- SPF

- Uwierzytelnianie złożone

Sekcja adresów URL: szczegóły dotyczące wszystkich adresów URL w komunikacie:

- URL

- Stan zagrożenia

Jeśli komunikat ma więcej niż trzy adresy URL, wybierz pozycję Wyświetl wszystkie adresy URL , aby wyświetlić wszystkie z nich.

Sekcja Załączniki: Szczegóły dotyczące załączników plików w komunikacie:

- Nazwa załącznika

- Groźba

- Technologia wykrywania / rodzina złośliwego oprogramowania

Jeśli komunikat zawiera więcej niż trzy załączniki, wybierz pozycję Wyświetl wszystkie załączniki , aby wyświetlić wszystkie z nich.