Ochrona przed fałszowaniem w ramach EOP

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

W organizacjach platformy Microsoft 365 ze skrzynkami pocztowymi w Exchange Online lub autonomicznych organizacjach Exchange Online Protection (EOP) bez Exchange Online skrzynek pocztowych usługa EOP zawiera funkcje ułatwiające ochronę organizacji przed fałszowaniem (sfałszowanych) nadawców.

Jeśli chodzi o ochronę użytkowników, firma Microsoft poważnie traktuje zagrożenie wyłudzaniem informacji. Fałszowanie jest powszechną techniką używaną przez osoby atakujące. Fałszywe wiadomości wydają się pochodzić od kogoś innego niż rzeczywiste źródło. Ta technika jest często używana w kampaniach wyłudzania informacji, które są przeznaczone do uzyskiwania poświadczeń użytkownika. Technologia ochrony przed fałszowaniem w funkcji EOP sprawdza w szczególności fałszerość nagłówka From w treści komunikatu, ponieważ ta wartość nagłówka jest nadawcą wiadomości wyświetlanym w klientach poczty e-mail. Gdy funkcja EOP ma dużą pewność, że nagłówek From jest sfałszowany, komunikat jest identyfikowany jako sfałszowany.

W ramach EOP dostępne są następujące technologie ochrony przed fałszowaniem:

uwierzytelnianie Email: integralną częścią wszelkich działań chroniących przed fałszowaniem jest użycie uwierzytelniania poczty e-mail (znanego również jako weryfikacja poczty e-mail) przez rekordy SPF, DKIM i DMARC w systemie DNS. Te rekordy można skonfigurować dla domen, aby docelowe systemy poczty e-mail mogły sprawdzać poprawność komunikatów, które twierdzą, że pochodzą od nadawców w domenach. W przypadku komunikatów przychodzących platforma Microsoft 365 wymaga uwierzytelniania poczty e-mail dla domen nadawcy. Aby uzyskać więcej informacji, zobacz uwierzytelnianie Email na platformie Microsoft 365.

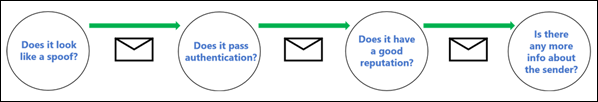

EOP analizuje i blokuje komunikaty na podstawie kombinacji standardowych metod uwierzytelniania poczty e-mail i technik reputacji nadawcy.

Szczegółowe informacje na temat fałszowania analizy: przejrzyj wykryte sfałszowane komunikaty od nadawców w domenach wewnętrznych i zewnętrznych w ciągu ostatnich siedmiu dni. Aby uzyskać więcej informacji, zobacz Spoof intelligence insight in EOP (Fałszowanie analizy w ramach EOP).

Zezwalaj lub blokuj sfałszowanych nadawców na liście dozwolonych/zablokowanych dzierżaw: po zastąpieniu werdyktu w analizie analizy podróbek sfałszowany nadawca staje się ręcznym wpisem zezwalającym lub blokowym, który pojawia się tylko na karcie Spoofed senders (Spoofed senders) na stronie Zezwalaj na dzierżawę/Blokuj Listy pod adresem https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Możesz również ręcznie tworzyć wpisy zezwalania na fałszowanie nadawców lub blokować je, zanim zostaną wykryte przez analizę fałszowania. Aby uzyskać więcej informacji, zobacz Spoofed senders in the Tenant Allow/Block List (Spoofed senders in the Tenant Allow/Block List).

Zasady ochrony przed wyłudzaniem informacji: W ramach EOP i Ochrona usługi Office 365 w usłudze Microsoft Defender zasady ochrony przed wyłudzaniem informacji zawierają następujące ustawienia ochrony przed fałszowaniem:

- Włącz lub wyłącz analizę fałszowania.

- Włącz lub wyłącz nieuwierzytelnione wskaźniki nadawcy w programie Outlook.

- Określ akcję dla zablokowanych sfałszowanych nadawców.

Aby uzyskać więcej informacji, zobacz Ustawienia fałszowania w zasadach ochrony przed wyłudzaniem informacji.

Zasady ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Defender zawierają dodatkowe zabezpieczenia, w tym ochronę przed personifikacją. Aby uzyskać więcej informacji, zobacz Ustawienia wyłączności w zasadach ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Raport dotyczący wykrywania podróbek: Aby uzyskać więcej informacji, zobacz Raport wykrywania fałszowania.

Ochrona usługi Office 365 w usłudze Defender organizacje mogą również używać wykrywania w czasie rzeczywistym (plan 1) lub Eksploratora zagrożeń (plan 2) do wyświetlania informacji o próbach wyłudzania informacji. Aby uzyskać więcej informacji, zobacz Badanie zagrożeń i reagowanie na nie w usłudze Microsoft 365.

Porada

Ważne jest, aby zrozumieć, że niepowodzenie uwierzytelniania złożonego nie powoduje bezpośrednio zablokowania komunikatu. Nasz system korzysta z całościowej strategii oceny, która uwzględnia ogólny podejrzany charakter komunikatu wraz z wynikami uwierzytelniania złożonego. Ta metoda ma na celu ograniczenie ryzyka nieprawidłowego zablokowania legalnej poczty e-mail z domen, które mogą nie być ściśle zgodne z protokołami uwierzytelniania poczty e-mail. To zrównoważone podejście pomaga odróżnić prawdziwie złośliwe wiadomości e-mail od nadawców wiadomości, które po prostu nie są zgodne ze standardowymi praktykami uwierzytelniania poczty e-mail.

Jak fałszowanie jest używane w atakach wyłudzania informacji

Sfałszowane nadawcy w wiadomościach mają następujące negatywne konsekwencje dla użytkowników:

Oszustwo: Wiadomości od sfałszowanych nadawców mogą skłonić odbiorcę do wybrania linku i rezygnacji z poświadczeń, pobrania złośliwego oprogramowania lub odpowiedzi na wiadomość z poufną zawartością (znaną jako naruszenie zabezpieczeń poczty e-mail lub BEC).

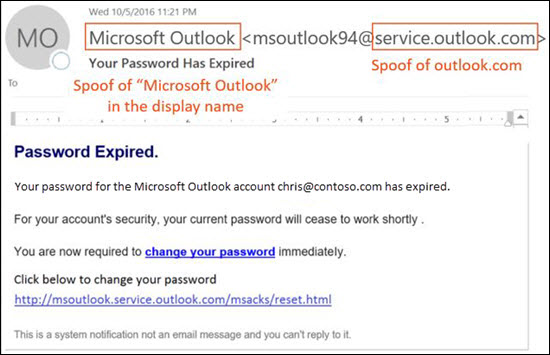

Poniższy komunikat jest przykładem wyłudzania informacji, który używa sfałszowanego nadawcy msoutlook94@service.outlook.com:

Ta wiadomość nie pochodzi z service.outlook.com, ale osoba atakująca sfałszowała pole Nagłówka Od , aby wyglądało to tak, jak miało to miejsce. Nadawca próbował nakłonić adresata do wybrania linku zmiany hasła i podania poświadczeń.

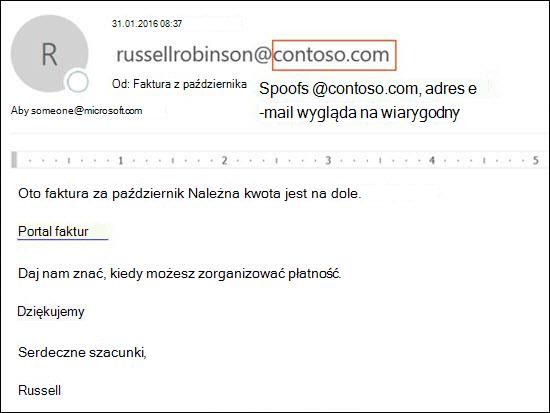

Poniższy komunikat jest przykładem usługi BEC, która używa sfałszowanej domeny poczty e-mail contoso.com:

Wiadomość wygląda legalnie, ale nadawca jest sfałszowany.

Zamieszanie: Nawet użytkownicy, którzy wiedzą o wyłudzaniu informacji, mogą mieć trudności z wyświetlaniem różnic między rzeczywistymi wiadomościami a wiadomościami od sfałszowanych nadawców.

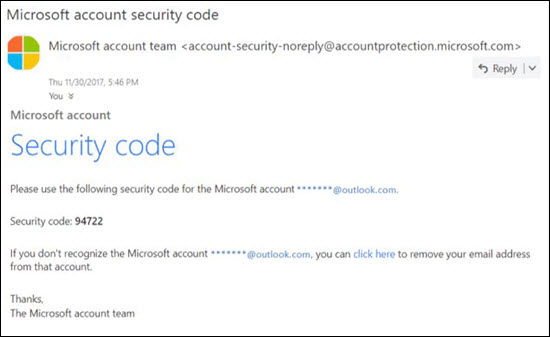

Poniższy komunikat jest przykładem prawdziwego komunikatu resetowania hasła z konta Microsoft Security:

Wiadomość naprawdę pochodzi od firmy Microsoft, ale użytkownicy zostali warunkowi podejrzani. Ponieważ różnica między prawdziwą wiadomością resetowania hasła a fałszywą jest trudna, użytkownicy mogą ignorować tę wiadomość, zgłaszać ją jako spam lub niepotrzebnie zgłaszać wiadomość firmie Microsoft jako wyłudzanie informacji.

Różne typy fałszowania

Firma Microsoft rozróżnia dwa różne typy sfałszowanych nadawców w komunikatach:

Fałszowanie wewnątrz organizacji: znane również jako samoobsługowe fałszowanie. Przykład:

Nadawca i adresat znajdują się w tej samej domenie:

Z: chris@contoso.com

Do: michelle@contoso.comNadawca i adresat znajdują się w poddomenach tej samej domeny:

Z: laura@marketing.fabrikam.com

Do: julia@engineering.fabrikam.comNadawca i adresat znajdują się w różnych domenach należących do tej samej organizacji (oznacza to, że obie domeny są skonfigurowane jako akceptowane domeny w tej samej organizacji):

Od: nadawca @ microsoft.com

Do: adresat @ bing.comSpacje są używane na adresach e-mail, aby zapobiec zbieraniu spambotów.

Komunikaty, które nie obsługują uwierzytelniania złożonego z powodu fałszowania wewnątrz organizacji, zawierają następujące wartości nagłówka:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxoznacza fałszowanie wewnątrz organizacji.SFTYto poziom bezpieczeństwa komunikatu.9wskazuje na wyłudzanie informacji,.11oznacza fałszowanie wewnątrz organizacji.

Fałszowanie między domenami: domeny nadawcy i adresata są różne i nie mają ze sobą żadnych relacji (znanych również jako domeny zewnętrzne). Przykład:

Z: chris@contoso.com

Do: michelle@tailspintoys.comKomunikaty, które nie obsługują uwierzytelniania złożonego z powodu fałszowania między domenami, zawierają następujące wartości nagłówków:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000wskazuje, że wiadomość nie powiodła się jawne uwierzytelnianie poczty e-mail.reason=001wskazuje, że wiadomość nie powiodła się niejawne uwierzytelnianie poczty e-mail.SFTYto poziom bezpieczeństwa komunikatu.9wskazuje na wyłudzanie informacji,.22oznacza fałszowanie między domenami.

Aby uzyskać więcej informacji o wartościach i

compauthwynikach uwierzytelniania, zobacz Pola nagłówka komunikatu Authentication-results.

Problemy z ochroną przed fałszowaniem

Wiadomo, że listy mailingowe (nazywane również listami dyskusyjnymi) mają problemy z ochroną przed fałszowaniem ze względu na sposób przesyłania dalej i modyfikowania wiadomości.

Na przykład Gabriela Laureano (glaureano@contoso.com) jest zainteresowana obserwacją ptaków, dołącza do listy birdwatchers@fabrikam.comadresowej i wysyła na listę następującą wiadomość:

Z: "Gabriela Laureano" <glaureano@contoso.com>

Do: Lista dyskusyjna obserwatora ptaków <birdwatchers@fabrikam.com>

Temat: Świetne oglądanie niebieskich sójek na szczycie Mt. Rainier w tym tygodniuKażdy, kto chce sprawdzić oglądania w tym tygodniu z Mt. Rainier?

Serwer listy adresowej odbiera wiadomość, modyfikuje jej zawartość i odtwarza ją do członków listy. Odtworzona wiadomość ma ten sam adres od (glaureano@contoso.com), ale tag jest dodawany do wiersza tematu, a stopka jest dodawana do dolnej części wiadomości. Ten typ modyfikacji jest typowy na listach wysyłkowych i może powodować fałszywie dodatnie pod kątem fałszowania.

Z: "Gabriela Laureano" <glaureano@contoso.com>

Do: Lista dyskusyjna obserwatora ptaków <birdwatchers@fabrikam.com>

Temat: [BIRDWATCHERS] Świetne oglądanie niebieskich sójek na szczycie Mt. Rainier w tym tygodniuKażdy, kto chce sprawdzić oglądania w tym tygodniu z Mt. Rainier?

Ta wiadomość została wysłana do listy dyskusyjnej birdwatchers. Subskrypcję można anulować w dowolnym momencie.

Aby ułatwić wysyłanie wiadomości z listy pocztowej, wykonaj następujące czynności w zależności od tego, czy kontrolujesz listę adresową:

Twoja organizacja jest właścicielem listy adresowej:

- Sprawdź często zadawane pytania w witrynie DMARC.org: Czy mam obsługiwać listę adresową i chcę współdziałać z usługą DMARC, co mam zrobić?.

- Przeczytaj instrukcje podane w tym wpisie w blogu: Porada dotycząca operatorów list pocztowych w celu współdziałania z usługą DMARC w celu uniknięcia błędów.

- Rozważ zainstalowanie aktualizacji na serwerze listy adresowej w celu obsługi usługi ARC. W celu uzyskania więcej informacji, zobacz następujący temat: http://arc-spec.org.

Twoja organizacja nie jest właścicielem listy adresowej:

- Poproś opiekuna listy adresowej o skonfigurowanie uwierzytelniania poczty e-mail dla domeny, z którą jest przekazywana lista adresów. Właściciele są bardziej skłonni do działania, jeśli wystarczająca liczba członków poprosi ich o skonfigurowanie uwierzytelniania poczty e-mail. Firma Microsoft współpracuje również z właścicielami domen w celu publikowania wymaganych rekordów, ale pomaga jeszcze bardziej, gdy żądają tego poszczególni użytkownicy.

- Utwórz reguły skrzynki odbiorczej w kliencie poczty e-mail, aby przenieść wiadomości do skrzynki odbiorczej.

- Użyj listy dozwolonych/zablokowanych dzierżaw, aby utworzyć wpis zezwalania dla listy adresowej, aby traktować ją jako uzasadnioną. Aby uzyskać więcej informacji, zobacz Create allow entries for spoofed senders (Tworzenie wpisów dozwolonych dla sfałszowanych nadawców).

Jeśli wszystko inne zawiedzie, możesz zgłosić wiadomość jako fałszywie dodatnią firmie Microsoft. Aby uzyskać więcej informacji, zobacz Zgłaszanie komunikatów i plików do firmy Microsoft.

Zagadnienia dotyczące ochrony przed fałszowaniem

Jeśli jesteś administratorem, który obecnie wysyła wiadomości na platformę Microsoft 365, musisz upewnić się, że wiadomość e-mail jest prawidłowo uwierzytelniona. W przeciwnym razie może zostać oznaczony jako spam lub wyłudzanie informacji. Aby uzyskać więcej informacji, zobacz Jak uniknąć błędów uwierzytelniania poczty e-mail podczas wysyłania wiadomości e-mail na platformę Microsoft 365.

Nadawcy w pojedynczych użytkownikach (lub administratorach) Listy bezpiecznych nadawców pomijają części stosu filtrowania, w tym ochronę przed fałszowaniem. Aby uzyskać więcej informacji, zobacz Outlook Safe Senders (Bezpieczni nadawcy programu Outlook).

Jeśli jest to w ogóle możliwe, administratorzy powinni unikać używania list dozwolonych nadawców lub list dozwolonych domen w zasadach ochrony przed spamem. Ci nadawcy pomijają większość stosu filtrowania (komunikaty o wyłudzaniu informacji i złośliwym oprogramowaniu są zawsze poddawane kwarantannie). Aby uzyskać więcej informacji, zobacz Używanie list dozwolonych nadawców lub list dozwolonych domen.