Spróbuj Ochrona usługi Office 365 w usłudze Microsoft Defender

Jako istniejący klient platformy Microsoft 365 strony Próby i ewaluacja w portalu https://security.microsoft.com Microsoft Defender umożliwiają wypróbowanie funkcji planu Ochrona usługi Office 365 w usłudze Microsoft Defender 2 przed zakupem.

Zanim spróbujesz Ochrona usługi Office 365 w usłudze Defender planie 2, musisz zadać sobie kilka kluczowych pytań:

- Czy chcę pasywnie obserwować, co Ochrona usługi Office 365 w usłudze Defender plan 2 może zrobić dla mnie (inspekcja), czy też chcę, aby Ochrona usługi Office 365 w usłudze Defender plan 2 podejmował bezpośrednie działania w sprawach, które znajdzie (blok)?

- Tak czy inaczej, jak mogę powiedzieć, co Ochrona usługi Office 365 w usłudze Defender plan 2 robi dla mnie?

- Jak długo mam czas, zanim będę musiał podjąć decyzję o utrzymaniu Ochrona usługi Office 365 w usłudze Defender planie 2?

Ten artykuł ułatwia udzielenie odpowiedzi na te pytania, dzięki czemu możesz wypróbować Ochrona usługi Office 365 w usłudze Defender plan 2 w sposób, który najlepiej spełnia potrzeby organizacji.

Aby zapoznać się z przewodnikiem towarzyszącym dotyczącym korzystania z wersji próbnej, zobacz Podręcznik użytkownika wersji próbnej: Ochrona usługi Office 365 w usłudze Microsoft Defender.

Uwaga

Wersje próbne i oceny Ochrona usługi Office 365 w usłudze Defender nie są dostępne w organizacjach rządowych USA (Microsoft 365 GCC, GCC High i DoD) ani w organizacjach Microsoft 365 Education.

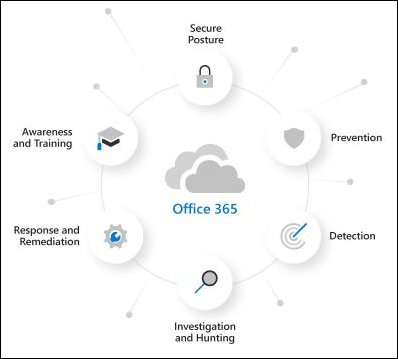

Omówienie Ochrona usługi Office 365 w usłudze Defender

Ochrona usługi Office 365 w usłudze Defender pomaga organizacjom zabezpieczyć swoje przedsiębiorstwo, oferując kompleksową gamę możliwości. Aby uzyskać więcej informacji, zobacz Ochrona usługi Office 365 w usłudze Microsoft Defender.

Więcej informacji na temat Ochrona usługi Office 365 w usłudze Defender można również znaleźć w tym interaktywnym przewodniku.

Obejrzyj ten krótki film wideo, aby dowiedzieć się więcej o tym, jak można zrobić więcej w krótszym czasie dzięki Ochrona usługi Office 365 w usłudze Microsoft Defender.

Aby uzyskać informacje o cenach, zobacz Ochrona usługi Office 365 w usłudze Microsoft Defender.

Jak działają wersje próbne i ewaluacje dla Ochrona usługi Office 365 w usłudze Defender

Policies (zasady)

Ochrona usługi Office 365 w usłudze Defender zawiera funkcje Exchange Online Protection (EOP), które są obecne we wszystkich organizacjach platformy Microsoft 365 z Exchange Online skrzynkami pocztowymi i funkcjami, które są dostępne wyłącznie dla Ochrona usługi Office 365 w usłudze Defender.

Funkcje ochrony EOP i Ochrona usługi Office 365 w usłudze Defender są implementowane przy użyciu zasad. Zasady, które są wyłączne dla Ochrona usługi Office 365 w usłudze Defender, są tworzone w razie potrzeby:

- Ochrona przed personifikacją w zasadach ochrony przed wyłudzaniem informacji

- Bezpieczne załączniki dla wiadomości e-mail

-

Bezpieczne linki do wiadomości e-mail i aplikacji Microsoft Teams

- Bezpieczne linki detonują adresy URL podczas przepływu poczty. Aby zapobiec detonacji określonych adresów URL, prześlij adresy URL do firmy Microsoft jako dobre adresy URL. Aby uzyskać instrukcje, zobacz Raportuj dobre adresy URL do firmy Microsoft.

- Bezpieczne linki nie zawijają linków adresów URL w treściach wiadomości e-mail.

Twoje uprawnienia do oceny lub wersji próbnej oznaczają, że masz już EOP. Nie są tworzone żadne nowe ani specjalne zasady EOP dla oceny lub wersji próbnej Ochrona usługi Office 365 w usłudze Defender planu 2. Istniejące zasady EOP w organizacji platformy Microsoft 365 nadal mogą działać na komunikatach (na przykład wysyłać wiadomości do folderu Email śmieci lub do kwarantanny):

- Zasady ochrony przed złośliwym oprogramowaniem

- Ochrona przed spamem dla ruchu przychodzącego

- Ochrona przed fałszowaniem w zasadach ochrony przed wyłudzaniem informacji

Domyślne zasady dla tych funkcji EOP są zawsze włączone, mają zastosowanie do wszystkich adresatów i są zawsze stosowane ostatnio po dowolnych zasadach niestandardowych.

Tryb inspekcji a tryb blokowania dla Ochrona usługi Office 365 w usłudze Defender

Czy chcesz, aby środowisko Ochrona usługi Office 365 w usłudze Defender było aktywne czy pasywne? Dostępne są następujące tryby:

Tryb inspekcji: Specjalne zasady oceny są tworzone na potrzeby ochrony przed wyłudzaniem informacji (w tym ochrony przed personifikacją), bezpiecznych załączników i bezpiecznych linków. Te zasady oceny są skonfigurowane do wykrywania tylko zagrożeń. Ochrona usługi Office 365 w usłudze Defender wykrywa szkodliwe komunikaty do raportowania, ale komunikaty nie są wykonywane (na przykład wykryte komunikaty nie są poddawane kwarantannie). Ustawienia tych zasad oceny opisano w sekcji Zasady w trybie inspekcji w dalszej części tego artykułu. Automatycznie włączamy również opcję SafeLinks czas ochrony przed kliknięciem w trybie inspekcji dla obciążeń niezwiązanych z pocztą e-mail (na przykład Microsoft Teams, SharePoint i OneDrive dla Firm)

Można również selektywnie włączać lub wyłączać ochronę przed wyłudzaniem informacji (fałszowanie i personifikacja), ochronę bezpiecznych linków i ochronę bezpiecznych załączników. Aby uzyskać instrukcje, zobacz Zarządzanie ustawieniami oceny.

Tryb inspekcji udostępnia wyspecjalizowane raporty dotyczące zagrożeń wykrytych przez zasady oceny na stronie Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacji pod adresem https://security.microsoft.com/atpEvaluation. Te raporty zostały opisane w sekcji Raporty dla trybu inspekcji w dalszej części tego artykułu.

Tryb blokowania: Szablon standardowy dla wstępnie ustawionych zasad zabezpieczeń jest włączony i używany w wersji próbnej, a użytkownicy, których chcesz uwzględnić w wersji próbnej, są dodawani do wstępnie ustawionych zasad zabezpieczeń w warstwie Standardowa. Ochrona usługi Office 365 w usłudze Defender wykrywa i podejmuje działania w przypadku szkodliwych komunikatów (na przykład wykryte komunikaty są poddawane kwarantannie).

Domyślnym i zalecanym wyborem jest zakres tych zasad Ochrona usługi Office 365 w usłudze Defender dla wszystkich użytkowników w organizacji. Jednak podczas konfigurowania wersji próbnej lub po jej zakończeniu można zmienić przypisanie zasad na określonych użytkowników, grupy lub domeny poczty e-mail w portalu Microsoft Defender lub w programie Exchange Online programu PowerShell.

Informacje o zagrożeniach wykrytych przez Ochrona usługi Office 365 w usłudze Defender są dostępne w regularnych raportach i funkcjach badania Ochrona usługi Office 365 w usłudze Defender Plan 2, które zostały opisane w sekcji Raporty dotyczące trybu blokowania w dalszej części tego artykułu.

Kluczowe czynniki, które określają, które tryby są dostępne dla Ciebie:

Czy masz obecnie Ochrona usługi Office 365 w usłudze Defender (plan 1 lub plan 2), zgodnie z opisem w następnej sekcji.

Sposób dostarczania wiadomości e-mail do organizacji platformy Microsoft 365 zgodnie z opisem w następujących scenariuszach:

Poczta z Internetu przepływa bezpośrednio na platformie Microsoft 365, ale bieżąca subskrypcja ma tylko Exchange Online Protection (EOP) lub Ochrona usługi Office 365 w usłudze Defender plan 1.

W tych środowiskach tryb inspekcji lub tryb blokowania są dostępne w zależności od licencji, jak wyjaśniono w następnej sekcji

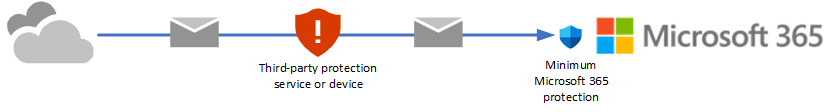

Obecnie używasz usługi lub urządzenia innej firmy do ochrony poczty e-mail skrzynek pocztowych platformy Microsoft 365. Poczta z Internetu przepływa przez usługę ochrony przed dostarczeniem do organizacji platformy Microsoft 365. Ochrona na platformie Microsoft 365 jest jak najmniejsza (nigdy nie jest całkowicie wyłączona, na przykład ochrona przed złośliwym oprogramowaniem jest zawsze wymuszana).

W tych środowiskach jest dostępny tylko tryb inspekcji . Nie musisz zmieniać przepływu poczty (rekordów MX), aby ocenić Ochrona usługi Office 365 w usłudze Defender plan 2.

Ocena a wersja próbna dla Ochrona usługi Office 365 w usłudze Defender

Jaka jest różnica między oceną a próbą Ochrona usługi Office 365 w usłudze Defender planu 2? Czy to nie to samo? Cóż, tak i nie. Licencjonowanie w organizacji platformy Microsoft 365 ma zasadnicze znaczenie:

Nie Ochrona usługi Office 365 w usłudze Defender planu 2: jeśli nie masz jeszcze Ochrona usługi Office 365 w usłudze Defender planu 2 (na przykład masz autonomiczną operację EOP, Microsoft 365 E3, Microsoft 365 Business Premium lub subskrypcję dodatku planu Ochrona usługi Office 365 w usłudze Defender 1) możesz uruchomić środowisko Ochrona usługi Office 365 w usłudze Defender plan 2 z następujących lokalizacji w portal Microsoft Defender:

- Strona wersji próbnych platformy Microsoft 365 pod adresem https://security.microsoft.com/trialHorizontalHub.

- Strona ewaluacyjna Ochrona usługi Office 365 w usłudze Microsoft Defender pod adresem https://security.microsoft.com/atpEvaluation.

Możesz wybrać tryb inspekcji (zasady oceny) lub tryb blokowania (standardowe wstępnie ustawione zasady zabezpieczeń) podczas konfigurowania oceny lub wersji próbnej.

Niezależnie od używanej lokalizacji automatycznie aprowizujemy wszystkie wymagane licencje Ochrona usługi Office 365 w usłudze Defender planie 2 podczas rejestracji. Ręczne pobieranie i przypisywanie licencji planu 2 w Centrum administracyjne platformy Microsoft 365 nie jest wymagane.

Automatycznie aprowizowane licencje są dobre przez 90 dni. To, co oznacza ten 90-dniowy okres, zależy od istniejącej licencji w organizacji:

Brak Ochrona usługi Office 365 w usłudze Defender planu 1: w przypadku organizacji bez Ochrona usługi Office 365 w usłudze Defender planu 1 (na przykład autonomicznej EOP lub Microsoft 365 E3) Ochrona usługi Office 365 w usłudze Defender funkcje planu 2 (w szczególności zasady zabezpieczeń) są dostępne tylko w ciągu 90 dni.

Ochrona usługi Office 365 w usłudze Defender plan 1: organizacje z planem Ochrona usługi Office 365 w usłudze Defender 1 (na przykład Microsoft 365 Business Premium lub subskrypcje dodatków) mają już te same zasady zabezpieczeń, które są dostępne w planie Ochrona usługi Office 365 w usłudze Defender 2: ochrona przed personifikacją w zasadach ochrony przed wyłudzaniem informacji, zasady bezpiecznych załączników i zasady bezpiecznych linków.

Zasady zabezpieczeń z trybu inspekcji (zasad oceny) lub trybu blokowania (standardowe wstępnie ustawione zasady zabezpieczeń) nie wygasają ani nie przestają działać po 90 dniach. Po 90 dniach kończą się możliwości automatyzacji, badania, korygowania i edukacji Ochrona usługi Office 365 w usłudze Defender planu 2, które nie są dostępne w planie 1.

Jeśli skonfigurujesz ocenę lub wersję próbną w trybie inspekcji (zasady oceny), możesz później przekonwertować na tryb blokowania (standardowe wstępnie ustawione zasady zabezpieczeń). Aby uzyskać instrukcje, zobacz sekcję Konwertuj na ochronę w warstwie Standardowa w dalszej części tego artykułu.

Ochrona usługi Office 365 w usłudze Defender plan 2: jeśli masz już Ochrona usługi Office 365 w usłudze Defender plan 2 (na przykład w ramach subskrypcji Microsoft 365 E5), Ochrona usługi Office 365 w usłudze Defender nie można wybrać na stronie wersji próbnych platformy Microsoft 365 pod adresem https://security.microsoft.com/trialHorizontalHub.

Jedyną opcją jest skonfigurowanie oceny Ochrona usługi Office 365 w usłudze Defender na stronie oceny Ochrona usługi Office 365 w usłudze Microsoft Defender pod adresem https://security.microsoft.com/atpEvaluation. Ponadto ocena jest automatycznie konfigurowana w trybie inspekcji (zasady oceny).

Później można przekonwertować na tryb blokowania (standardowe wstępnie ustawione zasady zabezpieczeń) przy użyciu akcji Konwertuj na standardową na stronie oceny Ochrona usługi Office 365 w usłudze Microsoft Defender lub wyłączając ocenę na stronieOchrona usługi Office 365 w usłudze Microsoft Defender stronę ewaluacyjną, a następnie skonfigurowanie wstępnie ustawionych zasad zabezpieczeń w warstwie Standardowa.

Z definicji organizacje z planem Ochrona usługi Office 365 w usłudze Defender 2 nie wymagają dodatkowych licencji w celu oceny Ochrona usługi Office 365 w usłudze Defender planu 2, więc oceny w tych organizacjach są nieograniczone w czasie trwania.

Informacje z poprzedniej listy zostały podsumowane w poniższej tabeli:

| Organizacja | Rejestrowanie z na stronie Wersje próbne? |

Rejestrowanie z na stronie ewaluacyjnej? |

Dostępne tryby | Ocena okres |

|---|---|---|---|---|

| Autonomiczna EOP (bez Exchange Online skrzynek pocztowych) Microsoft 365 E3 |

Tak | Tak | Tryb inspekcji Tryb blokowania¹ |

90 dni |

| Ochrona usługi Office 365 w usłudze Defender plan 1 Microsoft 365 Business Premium |

Tak | Tak | Tryb inspekcji Tryb blokowania¹ |

90 dni² |

| Microsoft 365 E5 | Nie | Tak | Tryb inspekcji Tryb blokowania¹ ³ |

Nieograniczony |

¹ Zgodnie z wcześniejszym opisemtryb blokowania (standardowe wstępnie ustawione zasady zabezpieczeń) nie jest dostępny, jeśli poczta internetowa przepływa przez usługę ochrony lub urządzenie innej firmy przed dostarczeniem do platformy Microsoft 365.

² Zasady zabezpieczeń z trybu inspekcji (zasad oceny) lub trybu blokowania (standardowe wstępnie ustawione zasady zabezpieczeń) nie wygasają ani nie przestają działać po 90 dniach. Możliwości automatyzacji, badania, korygowania i edukacji, które są wyłączne dla Ochrona usługi Office 365 w usłudze Defender plan 2, przestają działać po 90 dniach.

³ Ocena jest konfigurowana w trybie inspekcji (zasady oceny). W dowolnym momencie po zakończeniu instalacji można przekonwertować na tryb blokowania (standardowe wstępnie ustawione zasady zabezpieczeń), zgodnie z opisem w temacie Konwertuj na ochronę w warstwie Standardowa.

Teraz, gdy już rozumiesz różnice między ocenami, próbami, trybem inspekcji i trybem blokowania, możesz przystąpić do konfigurowania oceny lub wersji próbnej zgodnie z opisem w następnych sekcjach.

Konfigurowanie oceny lub wersji próbnej w trybie inspekcji

Pamiętaj, że podczas oceny lub próby Ochrona usługi Office 365 w usłudze Defender w trybie inspekcji tworzone są specjalne zasady oceny, aby Ochrona usługi Office 365 w usłudze Defender mogły wykrywać zagrożenia. Ustawienia tych zasad oceny opisano w sekcji Zasady w trybie inspekcji w dalszej części tego artykułu.

Rozpocznij ocenę w dowolnej z dostępnych lokalizacji w portalu Microsoft Defender pod adresem https://security.microsoft.com. Przykład:

- Na banerze w górnej części dowolnej strony funkcji Ochrona usługi Office 365 w usłudze Defender wybierz pozycję Rozpocznij bezpłatną wersję próbną.

- Na stronie wersje próbne platformy Microsoft 365 pod adresem https://security.microsoft.com/trialHorizontalHubznajdź i wybierz pozycję Ochrona usługi Office 365 w usłudze Defender.

- Na stronie Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacji pod adresem https://security.microsoft.com/atpEvaluationwybierz pozycję Rozpocznij ocenę.

Okno dialogowe Włączanie ochrony nie jest dostępne w organizacjach z Ochrona usługi Office 365 w usłudze Defender Plan 1 lub Plan 2.

W oknie dialogowym Włączanie ochrony wybierz pozycję Nie, chcę tylko raportowanie, a następnie wybierz pozycję Kontynuuj.

W oknie dialogowym Wybieranie użytkowników do uwzględnienia skonfiguruj następujące ustawienia:

Wszyscy użytkownicy: jest to opcja domyślna i zalecana.

Konkretni użytkownicy: Jeśli wybierzesz tę opcję, musisz wybrać wewnętrznych adresatów, których dotyczy ocena:

- Użytkownicy: określone skrzynki pocztowe, użytkownicy poczty lub kontakty poczty e-mail.

-

Grupy:

- Członkowie określonych grup dystrybucyjnych lub grup zabezpieczeń z obsługą poczty (dynamiczne grupy dystrybucyjne nie są obsługiwane).

- Określona Grupy Microsoft 365.

- Domeny: Wszyscy adresaci w organizacji z podstawowym adresem e-mail w określonej akceptowanej domenie.

Kliknij w polu, zacznij wpisywać wartość i wybierz wartość z wyników poniżej pola. Powtórz ten proces tyle razy, ile jest to konieczne. Aby usunąć istniejącą wartość, wybierz obok

wartości w polu.

wartości w polu.W przypadku użytkowników lub grup można użyć większości identyfikatorów (nazwa, nazwa wyświetlana, alias, adres e-mail, nazwa konta itp.), ale w wynikach jest wyświetlana odpowiednia nazwa wyświetlana. W przypadku użytkowników wprowadź gwiazdkę (*), aby wyświetlić wszystkie dostępne wartości.

Warunek odbiorcy można użyć tylko raz, ale warunek może zawierać wiele wartości:

Wiele wartościtego samego warunku używa logiki OR (na przykład <adresat1> lub <adresat2>). Jeśli adresat pasuje do dowolnej z określonych wartości, zostaną do nich zastosowane zasady.

Różne typy warunków używają logiki AND. Adresat musi spełniać wszystkie określone warunki, aby zasady były do nich stosowane. Na przykład należy skonfigurować warunek z następującymi wartościami:

- Użytkowników:

romain@contoso.com - Grupy: Kadra kierownicza

Zasady są stosowane

romain@contoso.comtylko wtedy, gdy jest on również członkiem grupy Kierownictwo. W przeciwnym razie zasady nie są do niego stosowane.- Użytkowników:

Po zakończeniu w oknie dialogowym Wybieranie użytkowników, których chcesz uwzględnić , wybierz pozycję Kontynuuj.

W oknie dialogowym Pomoc w zrozumieniu przepływu poczty skonfiguruj następujące opcje:

Jedna z następujących opcji jest wybierana automatycznie na podstawie wykrycia rekordu MX dla Twojej domeny:

Używam dostawcy usług innych firm i/lub lokalnego: rekord MX dla punktów domeny w innym miejscu niż microsoft 365. Sprawdź lub skonfiguruj następujące ustawienia:

Usługa innej firmy używana przez organizację: Sprawdź lub wybierz jedną z następujących wartości:

Inne: Ta wartość wymaga również informacji w sekcji Jeśli wiadomości e-mail przechodzą przez wiele bram, wyświetl listę każdego adresu IP bramy, który jest dostępny tylko dla wartości Inne. Użyj tej wartości, jeśli używasz lokalnego dostawcy usług.

Wprowadź rozdzielaną przecinkami listę adresów IP używanych przez usługę ochrony innej firmy lub urządzenie do wysyłania wiadomości e-mail na platformę Microsoft 365.

Barracuda

IronPort

Mimecast

Punkt dowodu

Sophos

Symantec

Trend Micro

Łącznik, do którego ma zostać zastosowana ta ocena: wybierz łącznik używany do przepływu poczty na platformie Microsoft 365.

Rozszerzone filtrowanie łączników (nazywane również pomijaniem listy) jest automatycznie konfigurowane w określonym łączniku.

Gdy usługa lub urządzenie innej firmy znajdują się przed pocztą e-mail przepływającą do usługi Microsoft 365, rozszerzone filtrowanie łączników poprawnie identyfikuje źródło komunikatów internetowych i znacznie zwiększa dokładność stosu filtrowania firmy Microsoft (zwłaszcza analizy podróbki, a także możliwości po naruszeniu zabezpieczeń w Eksploratorze zagrożeń i zautomatyzowanym badaniu & Response (AIR)).

Używam tylko Microsoft Exchange Online: rekordy MX dla twojej domeny wskazują na platformę Microsoft 365. Nie ma nic do skonfigurowania, więc wybierz pozycję Zakończ.

Udostępnianie danych firmie Microsoft: ta opcja nie jest domyślnie zaznaczona, ale możesz zaznaczyć to pole wyboru, jeśli chcesz.

Po zakończeniu pracy w oknie dialogowym Pomóż nam zrozumieć przepływ poczty wybierz pozycję Zakończ.

Po zakończeniu konfigurowania zostanie wyświetlone okno dialogowe Pozwól nam pokazać. Wybierz pozycję Rozpocznij przewodnik lub Odrzuć.

Konfigurowanie oceny lub wersji próbnej w trybie blokowania

Pamiętaj, że podczas próby Ochrona usługi Office 365 w usłudze Defender w trybie blokowania wstępnie ustawione zabezpieczenia w warstwie Standardowa są włączone, a określoni użytkownicy (niektórzy lub wszyscy) są uwzględniane w zasadach zabezpieczeń wstępnie ustawionych w warstwie Standardowa. Aby uzyskać więcej informacji na temat wstępnie ustawionych zasad zabezpieczeń w warstwie Standardowa, zobacz Preset security policies (Ustawienia wstępne zasad zabezpieczeń).

Rozpocznij wersję próbną w dowolnej z dostępnych lokalizacji w portalu Microsoft Defender pod adresem https://security.microsoft.com. Przykład:

- Na banerze w górnej części dowolnej strony funkcji Ochrona usługi Office 365 w usłudze Defender wybierz pozycję Rozpocznij bezpłatną wersję próbną.

- Na stronie wersje próbne platformy Microsoft 365 pod adresem https://security.microsoft.com/trialHorizontalHubznajdź i wybierz pozycję Ochrona usługi Office 365 w usłudze Defender.

- Na stronie Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacji pod adresem https://security.microsoft.com/atpEvaluationwybierz pozycję Rozpocznij ocenę.

Okno dialogowe Włączanie ochrony nie jest dostępne w organizacjach z Ochrona usługi Office 365 w usłudze Defender Plan 1 lub Plan 2.

W oknie dialogowym Włączanie ochrony wybierz pozycję Tak, chroń moją organizację, blokując zagrożenia, a następnie wybierz pozycję Kontynuuj.

W oknie dialogowym Wybieranie użytkowników do uwzględnienia skonfiguruj następujące ustawienia:

Wszyscy użytkownicy: jest to opcja domyślna i zalecana.

Wybierz użytkowników: jeśli wybierzesz tę opcję, musisz wybrać wewnętrznych adresatów, których dotyczy wersja próbna:

- Użytkownicy: określone skrzynki pocztowe, użytkownicy poczty lub kontakty poczty e-mail.

-

Grupy:

- Członkowie określonych grup dystrybucyjnych lub grup zabezpieczeń z obsługą poczty (dynamiczne grupy dystrybucyjne nie są obsługiwane).

- Określona Grupy Microsoft 365.

- Domeny: Wszyscy adresaci w organizacji z podstawowym adresem e-mail w określonej akceptowanej domenie.

Kliknij w polu, zacznij wpisywać wartość i wybierz wartość z wyników poniżej pola. Powtórz ten proces tyle razy, ile jest to konieczne. Aby usunąć istniejącą wartość, wybierz obok

wartości w polu.

wartości w polu.W przypadku użytkowników lub grup można użyć większości identyfikatorów (nazwa, nazwa wyświetlana, alias, adres e-mail, nazwa konta itp.), ale w wynikach jest wyświetlana odpowiednia nazwa wyświetlana. W przypadku użytkowników wprowadź gwiazdkę (*), aby wyświetlić wszystkie dostępne wartości.

Warunek odbiorcy można użyć tylko raz, ale warunek może zawierać wiele wartości:

Wiele wartościtego samego warunku używa logiki OR (na przykład <adresat1> lub <adresat2>). Jeśli adresat pasuje do dowolnej z określonych wartości, zostaną do nich zastosowane zasady.

Różne typy warunków używają logiki AND. Adresat musi spełniać wszystkie określone warunki, aby zasady były do nich stosowane. Na przykład należy skonfigurować warunek z następującymi wartościami:

- Użytkowników:

romain@contoso.com - Grupy: Kadra kierownicza

Zasady są stosowane

romain@contoso.comtylko wtedy, gdy jest on również członkiem grupy Kierownictwo. W przeciwnym razie zasady nie są do niego stosowane.- Użytkowników:

Po zakończeniu w oknie dialogowym Wybieranie użytkowników, których chcesz uwzględnić , wybierz pozycję Kontynuuj.

Podczas konfigurowania oceny zostanie wyświetlone okno dialogowe postępu. Po zakończeniu instalacji wybierz pozycję Gotowe.

Zarządzanie oceną lub próbą Ochrona usługi Office 365 w usłudze Defender

Po skonfigurowaniu oceny lub wersji próbnej w trybie inspekcji strona Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacyjnahttps://security.microsoft.com/atpEvaluation jest centralną lokalizacją wyników próby Ochrona usługi Office 365 w usłudze Defender planu 2.

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do Email & zasady współpracy>& reguły>zagrożeń> wybierz pozycję Tryb ewaluacji w sekcji Inne. Aby przejść bezpośrednio do strony oceny Ochrona usługi Office 365 w usłudze Microsoft Defender, użyj polecenia https://security.microsoft.com/atpEvaluation.

Akcje dostępne na stronie oceny Ochrona usługi Office 365 w usłudze Microsoft Defender są opisane w poniższych podsekcjach.

Zarządzanie ustawieniami oceny

Na stronie Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacji pod adresem https://security.microsoft.com/atpEvaluationwybierz pozycję Zarządzaj ustawieniami oceny.

W wyświetlonym menu wysuwowym Zarządzanie ustawieniami oceny MDO dostępne są następujące informacje i ustawienia:

Informacja o tym, czy ocena jest włączona, jest wyświetlana w górnej części wysuwanego menu (ocena włączona , czy wyłączona ocena). Te informacje są również dostępne na stronie oceny Ochrona usługi Office 365 w usłudze Microsoft Defender.

Akcja

Wyłącz lub Włącz umożliwia wyłączenie lub włączenie zasad oceny.

Wyłącz lub Włącz umożliwia wyłączenie lub włączenie zasad oceny.Ile dni pozostało w ocenie, jest wyświetlanych w górnej części wysuwanego okienka (pozostałe nn dni).

Sekcja Możliwości wykrywania: użyj przełączników, aby włączyć lub wyłączyć następujące zabezpieczenia Ochrona usługi Office 365 w usłudze Defender:

- Bezpieczne linki

- Bezpieczne załączniki

- Ochrona przed wyłudzaniem informacji

Sekcja Użytkownicy, grupy i domeny: wybierz pozycję Edytuj użytkowników, grupy i domeny, aby zmienić, do kogo ma zastosowanie ocena lub wersja próbna, zgodnie z wcześniejszym opisem w artykule Konfigurowanie oceny lub wersji próbnej w trybie inspekcji.

Sekcja ustawień personifikacji:

Jeśli ochrona przed personifikacją nie jest skonfigurowana w zasadach oceny ochrony przed wyłudzaniem informacji, wybierz pozycję Zastosuj ochronę przed personifikacją , aby skonfigurować ochronę przed personifikacją:

- Użytkownicy wewnętrzni i zewnętrzni (nadawcy) na potrzeby ochrony przed personifikacją użytkowników.

- Domeny niestandardowe do ochrony przed personifikacją domeny.

- Zaufani nadawcy i domeny do wykluczenia z ochrony przed personifikacją.

Kroki są zasadniczo takie same, jak opisano w sekcji Personifikacja w kroku 5 w artykule Tworzenie zasad ochrony przed wyłudzaniem informacji za pomocą portalu Microsoft Defender.

Jeśli w zasadach oceny ochrony przed wyłudzaniem informacji skonfigurowano ochronę przed personifikacją, w tej sekcji przedstawiono ustawienia ochrony przed personifikacją dla następujących elementów:

- Ochrona przed personifikacją użytkowników

- Ochrona przed personifikacją domeny

- Zaufani nadawcy i domeny personifikowane

Aby zmodyfikować ustawienia, wybierz pozycję Edytuj ustawienia personifikacji.

Po zakończeniu w menu wysuwnym Zarządzanie ustawieniami oceny MDO wybierz pozycję ![]() Zamknij.

Zamknij.

Konwertowanie na ochronę w warstwie Standardowa

W przypadku oceny lub wersji próbnej można przełączyć się z trybu inspekcji (zasad oceny) na tryb blokowania (standardowe wstępnie ustawione zasady zabezpieczeń) przy użyciu jednej z następujących metod:

- Na stronie ewaluacji Ochrona usługi Office 365 w usłudze Microsoft Defender: wybierz pozycję Konwertuj na ochronę standardową

-

W menu wysuwowym Zarządzanie ustawieniami oceny MDO: na stronie Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacji wybierz pozycję Zarządzaj ustawieniami oceny. W wyświetlonym oknie wysuwowym szczegółów wybierz pozycję

Konwertuj na standardową ochronę.

Konwertuj na standardową ochronę.

Po wybraniu opcji Konwertuj na ochronę standardową przeczytaj informacje w otwieranym oknie dialogowym, a następnie wybierz pozycję Kontynuuj.

Zostanie wyświetlony kreator Zastosuj ochronę standardową na stronie Ustawienia wstępne zasad zabezpieczeń . Lista adresatów uwzględnionych i wykluczonych z oceny lub wersji próbnej jest kopiowana do wstępnie ustawionych zasad zabezpieczeń w warstwie Standardowa. Aby uzyskać więcej informacji, zobacz Używanie portalu Microsoft Defender do przypisywania standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń do użytkowników.

- Zasady zabezpieczeń w standardowych zasadach zabezpieczeń wstępnie ustawionych mają wyższy priorytet niż zasady oceny, co oznacza, że zasady w zabezpieczeniach wstępnie ustawionych w warstwie Standardowa są zawsze stosowane przed zasadami oceny, nawet jeśli są obecne i włączone.

- Nie ma automatycznego sposobu przechodzenia od trybu blokowania do trybu inspekcji. Kroki ręczne to:

Wyłącz wstępnie ustawione zasady zabezpieczeń w warstwie Standardowa na stronie Ustawienia wstępne zasad zabezpieczeń pod adresem https://security.microsoft.com/presetSecurityPolicies.

Na stronie Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacji pod adresem https://security.microsoft.com/atpEvaluationsprawdź, czy jest wyświetlana wartość Ewaluacja.

Jeśli zostanie wyświetlona wartość Ewaluacja wyłączona , wybierz pozycję Zarządzaj ustawieniami oceny. W wyświetlonym menu wysuwowym Zarządzanie ustawieniami oceny MDO wybierz pozycję

Włącz.

Włącz.Wybierz pozycję Zarządzaj ustawieniami oceny, aby sprawdzić użytkowników, do których ma zastosowanie ocena, w sekcji Użytkownicy, grupy i domeny w wyświetlonym menu wysuwowym Zarządzanie ustawieniami oceny MDO.

Raporty dotyczące oceny lub wersji próbnej Ochrona usługi Office 365 w usłudze Defender

W tej sekcji opisano raporty dostępne w trybie inspekcji i w trybie blokowania.

Raporty dotyczące trybu blokowania

Nie są tworzone żadne raporty specjalne dla trybu blokowania, dlatego należy używać standardowych raportów dostępnych w Ochrona usługi Office 365 w usłudze Defender. W szczególności szukasz raportów, które mają zastosowanie tylko do funkcji Ochrona usługi Office 365 w usłudze Defender (na przykład bezpiecznych linków lub bezpiecznych załączników) lub raportów, które mogą być filtrowane według wykrywania Ochrona usługi Office 365 w usłudze Defender zgodnie z opisem na poniższej liście:

Widok Przepływ poczty dla raportu o stanie przepływu poczty:

- Komunikaty wykryte jako personifikacja użytkownika lub personifikacja domeny przez zasady ochrony przed wyłudzaniem informacji są wyświetlane w bloku Personifikacja.

- Komunikaty wykryte podczas detonacji plików lub adresów URL za pomocą zasad bezpiecznych załączników lub zasad bezpiecznych łączy są wyświetlane w bloku Detonacja.

Raport o stanie ochrony przed zagrożeniami:

Aby wyświetlić skutki Ochrona usługi Office 365 w usłudze Defender, możesz filtrować wiele widoków w raporcie o stanie ochrony przed zagrożeniami według MDOChroniona według wartości.

Wyświetlanie danych według Email > phish i podział wykresów według technologii wykrywania

- Komunikaty wykryte przez kampanie są wyświetlane w obszarze Kampania.

- Komunikaty wykryte przez bezpieczne załączniki są wyświetlane w obszarze Detonacja plików i Reputacja detonacji plików.

- Komunikaty wykryte przez ochronę przed personifikacją użytkowników w zasadach ochrony przed wyłudzaniem informacji są wyświetlane w domenie personifikacji, personifikacji użytkownika i personifikacji analizy skrzynki pocztowej.

- Komunikaty wykryte przez bezpieczne linki są wyświetlane w funkcji detonacji adresu URL i reputacji detonacji adresu URL.

-

- Komunikaty wykryte przez kampanie są wyświetlane w obszarze Kampania.

- Komunikaty wykryte przez bezpieczne załączniki są wyświetlane w obszarze Detonacja plików i Reputacja detonacji plików.

- Komunikaty wykryte przez bezpieczne linki są wyświetlane w funkcji detonacji adresu URL i reputacji detonacji adresu URL.

Wyświetlanie danych według Email > podział spamu i wykresu według technologii wykrywania

Komunikaty wykryte przez bezpieczne linki są wyświetlane w polu Złośliwa reputacja adresu URL.

Podział wykresu według typu zasad

Komunikaty wykryte przez bezpieczne załączniki są wyświetlane w bezpiecznych załącznikach

Wyświetlanie danych według złośliwego oprogramowania zawartości >

Złośliwe pliki wykryte przez bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams pojawiają się w MDO detonacji.

Raport Najważniejsi nadawcy i adresaci

Pokaż dane dla najważniejszych adresatów złośliwego oprogramowania (MDO) i Pokaż dane dla najważniejszych adresatów języka phish (MDO).

Raporty dotyczące trybu inspekcji

W trybie inspekcji szukasz raportów, które pokazują wykrycia przez zasady oceny zgodnie z opisem na poniższej liście:

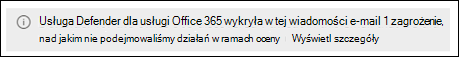

Strona jednostki Email pokazuje następujący baner w szczegółach wykrywania wiadomości na karcie Analizadla nieprawidłowego załącznika, adresu URL spamu i złośliwego oprogramowania, adresu URL języka Phish i wiadomości personifikacji wykrytych przez ocenę Ochrona usługi Office 365 w usłudze Defender:

Strona Ochrona usługi Office 365 w usłudze Microsoft Defender ewaluacyjna na https://security.microsoft.com/atpEvaluation stronie konsoliduje wykrywanie ze standardowych raportów dostępnych w Ochrona usługi Office 365 w usłudze Defender. Raporty na tej stronie są filtrowane głównie według wartości Ocena: Tak , aby pokazywać tylko wykrycia według zasad oceny, ale większość raportów używa również dodatkowych filtrów wyjaśniających.

Domyślnie podsumowania raportów na stronie pokazują dane z ostatnich 30 dni, ale zakres dat można filtrować, wybierając

30 dni i wybierając następujące dodatkowe wartości, które są mniejsze niż 30 dni:

30 dni i wybierając następujące dodatkowe wartości, które są mniejsze niż 30 dni:- 24 godziny

- 7 dni

- 14 dni

- Niestandardowy zakres dat

Filtr zakresu dat ma wpływ na dane wyświetlane w podsumowaniach raportu na stronie i w raporcie głównym po wybraniu pozycji Wyświetl szczegóły na karcie.

Wybierz pozycję

Pobierz , aby pobrać dane wykresu do pliku .csv.

Pobierz , aby pobrać dane wykresu do pliku .csv.Następujące raporty na stronie oceny Ochrona usługi Office 365 w usłudze Microsoft Defender zawierają przefiltrowane informacje z określonych widoków w raporcie o stanie ochrony przed zagrożeniami:

-

linki Email:

- Widok raportu: wyświetlanie danych według Email > phish i podział wykresów według technologii wykrywania

- Filtry wykrywania : reputacja detonacji adresów URL i detonacja adresu URL.

-

Załączniki w wiadomości e-mail:

- Widok raportu: wyświetlanie danych według Email > phish i podział wykresów według technologii wykrywania

- Filtry wykrywania : detonacja plików i reputacja detonacji plików.

-

Personifikacja

- Widok raportu: wyświetlanie danych według Email > phish i podział wykresów według technologii wykrywania

- Filtry wykrywania : personifikacja użytkownika, domena personifikacji i personifikacja analizy skrzynki pocztowej.

-

Linki załączników

- Widok raportu: wyświetlanie danych według Email > podział złośliwego oprogramowania i wykresu według technologii wykrywania

- Filtry wykrywania: reputacja detonacji adresów URL i adresów URL.

-

Osadzone złośliwe oprogramowanie

- Widok raportu: wyświetlanie danych według Email > podział złośliwego oprogramowania i wykresu według technologii wykrywania

- Filtry wykrywania : detonacja plików i reputacja detonacji plików.

-

Sfałszowane nadawcy:

- Widok raportu: wyświetlanie danych według Email > phish i podział wykresów według technologii wykrywania

- Filtry wykrywania : Spoof intra-org, Spoof external domain i Spoof DMARC.

-

linki Email:

Ochrona przed kliknięciem adresu URL w czasie rzeczywistym używa akcji Wyświetl dane według adresu URL w raporcie ochrony adresu URL filtrowanym według wartości Ewaluacja: Tak.

Chociaż widok danych według adresu URL klikniętego przez aplikację w raporcie ochrony adresu URL nie jest wyświetlany na stronie oceny Ochrona usługi Office 365 w usłudze Microsoft Defender, można je również filtrować według wartości Ocena: Tak.

Wymagane uprawnienia

W Tożsamość Microsoft Entra są wymagane następujące uprawnienia do skonfigurowania oceny lub wersji próbnej usługi Defender dla platformy Microsoft 365:

- Tworzenie, modyfikowanie lub usuwanie oceny lub wersji próbnej: członkostwo w rolach administratora zabezpieczeń lub administratora* globalnego.

- Wyświetlanie zasad oceny i raportów w trybie inspekcji: członkostwo w rolach Administrator zabezpieczeń lub Czytelnik zabezpieczeń .

Aby uzyskać więcej informacji na temat uprawnień Microsoft Entra w portalu Microsoft Defender, zobacz role Microsoft Entra w portalu Microsoft Defender

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Często zadawane pytania

.: Czy muszę ręcznie pobrać lub aktywować licencje próbne?

Odp. Nie. Wersja próbna automatycznie aprowizuje licencje Ochrona usługi Office 365 w usłudze Defender plan 2, jeśli są potrzebne zgodnie z wcześniejszym opisem.

.: Jak mogę przedłużyć wersję próbną?

Ods.: Zobacz Rozszerzanie wersji próbnej.

.: Co się stanie z moimi danymi po wygaśnięciu wersji próbnej?

Odp.: Po wygaśnięciu wersji próbnej masz dostęp do danych wersji próbnej (danych z funkcji w Ochrona usługi Office 365 w usłudze Defender, których wcześniej nie masz) przez 30 dni. Po upływie tego 30 dni wszystkie zasady i dane skojarzone z Ochrona usługi Office 365 w usłudze Defender wersji próbnej zostaną usunięte.

.: Ile razy mogę użyć wersji próbnej Ochrona usługi Office 365 w usłudze Defender w mojej organizacji?

O: Maksymalnie dwa razy. Jeśli pierwsza wersja próbna wygaśnie, musisz poczekać co najmniej 30 dni od daty wygaśnięcia, zanim będzie można ponownie zarejestrować się w Ochrona usługi Office 365 w usłudze Defender wersji próbnej. Po drugiej wersji próbnej nie można zarejestrować się w innej wersji próbnej.

Pytanie: Czy w trybie inspekcji istnieją scenariusze, w których Ochrona usługi Office 365 w usłudze Defender działa na komunikatach?

Odp.: Tak. W celu ochrony usługi nikt w żadnym programie ani jednostce SKU nie może wyłączyć ani pominąć podejmowania akcji w przypadku komunikatów sklasyfikowanych jako złośliwe oprogramowanie lub wyłudzanie informacji o wysokim poziomie zaufania przez usługę.

.: W jakiej kolejności są oceniane zasady?

Odstaw: Zobacz Kolejność pierwszeństwa dla wstępnie ustawionych zasad zabezpieczeń i innych zasad.

Ustawienia zasad skojarzone z ocenami i próbami Ochrona usługi Office 365 w usłudze Defender

Zasady w trybie inspekcji

Ostrzeżenie

Nie próbuj tworzyć, modyfikować ani usuwać poszczególnych zasad zabezpieczeń skojarzonych z oceną Ochrona usługi Office 365 w usłudze Defender. Jedyną obsługiwaną metodą tworzenia poszczególnych zasad zabezpieczeń dla oceny jest uruchomienie oceny lub wersji próbnej w trybie inspekcji w portalu Microsoft Defender po raz pierwszy.

Zgodnie z wcześniejszym opisem po wybraniu trybu inspekcji dla oceny lub wersji próbnej zasady oceny z wymaganymi ustawieniami do obserwowania, ale nie podejmujących działań w komunikatach, są tworzone automatycznie.

Aby wyświetlić te zasady i ich ustawienia, uruchom następujące polecenie w programie Exchange Online programu PowerShell:

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79);Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79);Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

Ustawienia zostały również opisane w poniższych tabelach.

Ustawienia zasad oceny ochrony przed wyłudzaniem informacji

| Ustawienie | Value |

|---|---|

| Name (Nazwa) | Zasady oceny |

| AdminDisplayName | Zasady oceny |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | Kwarantanna |

| DmarcRejectAction | Odrzucać |

| Włączone | True |

| EnableFirstContactSafetyTips | False |

| EnableMailboxIntelligence | True |

| EnableMailboxIntelligenceProtection | True |

| EnableOrganizationDomainsProtection | False |

| EnableSimilarDomainsSafetyTips | False |

| EnableSimilarUsersSafetyTips | False |

| EnableSpoofIntelligence | True |

| EnableSuspiciousSafetyTip | False |

| EnableTargetedDomainsProtection | False |

| EnableTargetedUserProtection | False |

| EnableUnauthenticatedSender | True |

| EnableUnusualCharactersSafetyTips | False |

| EnableViaTag | True |

| Wykluczonedomeny | {} |

| Wykluczeni nadawcy | {} |

| HonorDmarcPolicy | True |

| PersonifikacjaProtectionState | Ręcznie |

| IsDefault | False |

| Skrzynka pocztowaIntelligenceProtectionAction | NoAction |

| Skrzynka pocztowaIntelligenceProtectionActionRecipients | {} |

| Skrzynka pocztowaIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 1 |

| PolicyTag | pusty |

| RecommendedPolicyType | Ocena |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

Ustawienia zasad oceny bezpiecznych załączników

| Ustawienie | Value |

|---|---|

| Name (Nazwa) | Zasady oceny |

| Akcja | Zezwalaj |

| ActionOnError | True* |

| AdminDisplayName | Zasady oceny |

| ConfidenceLevelThreshold | 80 |

| Umożliwiać | True |

| EnableOrganizationBranding | False |

| IsBuiltInProtection | False |

| IsDefault | False |

| OperationMode | Zwłoka |

| QuarantineTag | AdminOnlyAccessPolicy |

| RecommendedPolicyType | Ocena |

| Przekierowanie | False |

| RedirectAddress | pusty |

| ScanTimeout | 30 |

* Ten parametr został przestarzały i nie jest już używany.

Ustawienia zasad oceny bezpiecznych linków

| Ustawienie | Value |

|---|---|

| Name (Nazwa) | Zasady oceny |

| AdminDisplayName | Zasady oceny |

| AllowClickThrough | True |

| CustomNotificationText | pusty |

| DeliverMessageAfterScan | True |

| DisableUrlRewrite | True |

| DoNotRewriteUrls | {} |

| EnableForInternalSenders | False |

| EnableOrganizationBranding | False |

| EnableSafeLinksForEmail | True |

| EnableSafeLinksForOffice | True |

| EnableSafeLinksForTeams | True |

| IsBuiltInProtection | False |

| LocalizedNotificationTextList | {} |

| RecommendedPolicyType | Ocena |

| ScanUrls | True |

| TrackClicks | True |

Konfigurowanie warunków adresatów i wyjątków od oceny lub wersji próbnej w trybie inspekcji przy użyciu programu PowerShell

Reguła skojarzona z zasadami oceny Ochrona usługi Office 365 w usłudze Defender kontroluje warunki adresata i wyjątki od oceny.

Aby wyświetlić regułę skojarzoną z oceną, uruchom następujące polecenie w programie Exchange Online programu PowerShell:

Get-ATPEvaluationRule

Aby użyć Exchange Online programu PowerShell w celu zmodyfikowania, do kogo ma zastosowanie ocena, użyj następującej składni:

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

W tym przykładzie skonfigurowano wyjątki od oceny dla określonych skrzynek pocztowych operacji zabezpieczeń (SecOps).

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

Używanie programu PowerShell do włączania lub wyłączania oceny lub wersji próbnej w trybie inspekcji

Aby włączyć lub wyłączyć ocenę w trybie inspekcji, należy włączyć lub wyłączyć regułę skojarzoną z oceną. Wartość właściwości State reguły oceny pokazuje, czy reguła jest włączona, czy wyłączona.

Uruchom następujące polecenie, aby ustalić, czy ocena jest obecnie włączona, czy wyłączona:

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

Uruchom następujące polecenie, aby wyłączyć ocenę, jeśli jest włączona:

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

Uruchom następujące polecenie, aby włączyć ocenę, jeśli jest wyłączona:

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

Zasady w trybie blokowania

Zgodnie z wcześniejszym opisem zasady trybu blokowania są tworzone przy użyciu szablonu Standardowa dla wstępnie ustawionych zasad zabezpieczeń.

Aby użyć programu Exchange Online programu PowerShell do wyświetlania poszczególnych zasad zabezpieczeń skojarzonych z wstępnie ustawionymi zasadami zabezpieczeń w warstwie Standardowa oraz do wyświetlania i konfigurowania warunków i wyjątków adresatów dla wstępnie ustawionych zasad zabezpieczeń, zobacz Wstępne konfigurowanie zasad zabezpieczeń w programie Exchange Online programu PowerShell.