Informacje o Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Organizacje platformy Microsoft 365, które Ochrona usługi Office 365 w usłudze Microsoft Defender uwzględnione w subskrypcji lub zakupione jako dodatek, mają Eksplorator (znany również jako Eksplorator zagrożeń) lub Wykrywanie w czasie rzeczywistym. Te funkcje to zaawansowane narzędzia do raportowania niemal w czasie rzeczywistym, które pomagają zespołom operacji zabezpieczeń (SecOps) badać zagrożenia i reagować na nie.

W zależności od subskrypcji wykrywanie Eksploratora zagrożeń lub Wykrywanie w czasie rzeczywistym jest dostępne w sekcji współpracy Email & w portalu Microsoft Defender pod adresem https://security.microsoft.com:

Wykrywanie w czasie rzeczywistym jest dostępne w Ochrona usługi Office 365 w usłudze Defender planie 1. Strona Wykrywanie w czasie rzeczywistym jest dostępna bezpośrednio pod adresem https://security.microsoft.com/realtimereportsv3.

Eksplorator zagrożeń jest dostępny w planie Ochrona usługi Office 365 w usłudze Defender 2. Strona Eksploratora jest dostępna bezpośrednio pod adresem https://security.microsoft.com/threatexplorerv3.

Eksplorator zagrożeń zawiera te same informacje i możliwości co wykrywanie w czasie rzeczywistym, ale z następującymi dodatkowymi funkcjami:

- Więcej widoków.

- Więcej opcji filtrowania właściwości, w tym opcja zapisywania zapytań.

- Więcej akcji.

Aby uzyskać więcej informacji na temat różnic między planem Ochrona usługi Office 365 w usłudze Defender 1 i planem 2, zobacz ściągawkę Ochrona usługi Office 365 w usłudze Defender Plan 1 a Plan 2.

W pozostałej części tego artykułu wyjaśniono widoki i funkcje dostępne w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym.

Porada

Aby zapoznać się ze scenariuszami poczty e-mail korzystającymi z Eksploratora zagrożeń i wykrywania w czasie rzeczywistym, zobacz następujące artykuły:

- Wyszukiwanie zagrożeń w Eksploratorze zagrożeń i wykrywanie w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Email zabezpieczeń za pomocą Eksploratora zagrożeń i wykrywania w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365

Uprawnienia i licencjonowanie dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym

Aby korzystać z wykrywania Eksploratora lub w czasie rzeczywistym, musisz mieć przypisane uprawnienia. Masz następujące możliwości:

-

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell):

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell):- Dostęp do odczytu dla nagłówków wiadomości e-mail i wiadomości usługi Teams: Operacje zabezpieczeń/Nieprzetworzone dane (poczta e-mail & współpracy)/metadane współpracy Email & (odczyt).

- Podgląd i pobieranie wiadomości e-mail: Operacje zabezpieczeń/Dane pierwotne (współpraca & poczty e-mail)/zawartość współpracy Email & (odczyt).

- Korygowanie złośliwych wiadomości e-mail: operacje zabezpieczeń/Dane zabezpieczeń/Email & zaawansowane akcje współpracy (zarządzanie).

-

Email & uprawnienia do współpracy w portalu Microsoft Defender:

-

Pełny dostęp: członkostwo w grupach ról Zarządzanie organizacją lub Administrator zabezpieczeń . Więcej uprawnień jest wymaganych do wykonania wszystkich dostępnych akcji:

- Podgląd i pobieranie komunikatów: wymaga roli w wersji zapoznawczej , która jest domyślnie przypisana tylko do grup ról badacza danych lub menedżera zbierania elektronicznych materiałów dowodowych. Możesz też utworzyć nową grupę ról z przypisaną rolą w wersji zapoznawczej i dodać użytkowników do niestandardowej grupy ról.

- Przenoszenie wiadomości do i usuwanie wiadomości ze skrzynek pocztowych: wymaga roli Wyszukiwania i przeczyszczania , która jest domyślnie przypisana tylko do grup ról Badacz danych lub Zarządzanie organizacją . Możesz też utworzyć nową grupę ról z przypisaną roląWyszukiwanie i przeczyszczanie oraz dodać użytkowników do niestandardowej grupy ról.

- Dostęp tylko do odczytu: członkostwo w grupie ról Czytelnik zabezpieczeń .

-

Pełny dostęp: członkostwo w grupach ról Zarządzanie organizacją lub Administrator zabezpieczeń . Więcej uprawnień jest wymaganych do wykonania wszystkich dostępnych akcji:

-

uprawnienia Microsoft Entra: Członkostwo w tych rolach daje użytkownikom wymagane uprawnienia i uprawnienia do innych funkcji w usłudze Microsoft 365:

Pełny dostęp: członkostwo w rolach administratora* globalnego lub administratora zabezpieczeń .

Wyszukaj reguły przepływu poczty programu Exchange (reguły transportu) według nazwy w Eksploratorze zagrożeń: Członkostwo w rolach Administrator zabezpieczeń lub Czytelnik zabezpieczeń .

Dostęp tylko do odczytu: członkostwo w rolach Czytelnik globalny lub Czytelnik zabezpieczeń .

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Porada

Powiadomienia o spamie użytkowników końcowych i komunikaty generowane przez system nie są dostępne w Eksploratorze zagrożeń. Te typy wiadomości są dostępne, jeśli istnieje reguła przepływu poczty (znana również jako reguła transportu) do zastąpienia.

Wpisy dziennika inspekcji są generowane, gdy administratorzy wyświetlają podgląd lub pobierają wiadomości e-mail. Dziennik inspekcji administratora można przeszukiwać według użytkownika pod kątem działania AdminMailAccess . Aby uzyskać instrukcje, zobacz Inspekcja nowego wyszukiwania.

Aby można było używać Eksploratora zagrożeń lub wykrywania w czasie rzeczywistym, musisz mieć przypisaną licencję na Ochrona usługi Office 365 w usłudze Defender (dołączoną do subskrypcji lub licencji dodatku).

Wykrywanie zagrożeń lub wykrywanie w czasie rzeczywistym zawiera dane dla użytkowników z przypisanymi do nich licencjami Ochrona usługi Office 365 w usłudze Defender.

Elementy Eksploratora zagrożeń i wykrywania w czasie rzeczywistym

Eksplorator zagrożeń i wykrywanie w czasie rzeczywistym zawierają następujące elementy:

Widoki: karty w górnej części strony, które organizują wykrywanie według zagrożeń. Widok ma wpływ na pozostałe dane i opcje na stronie.

W poniższej tabeli wymieniono dostępne widoki w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym:

Widok Groźba

BadaczCzasu rzeczywistego

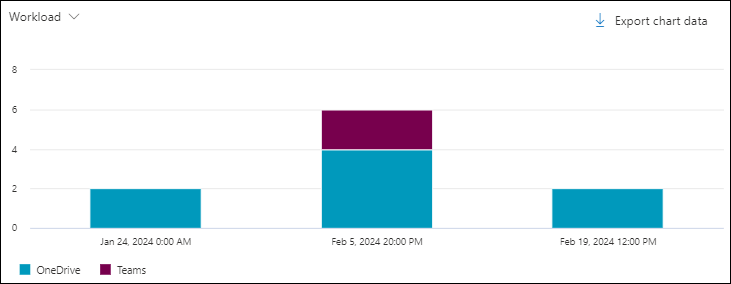

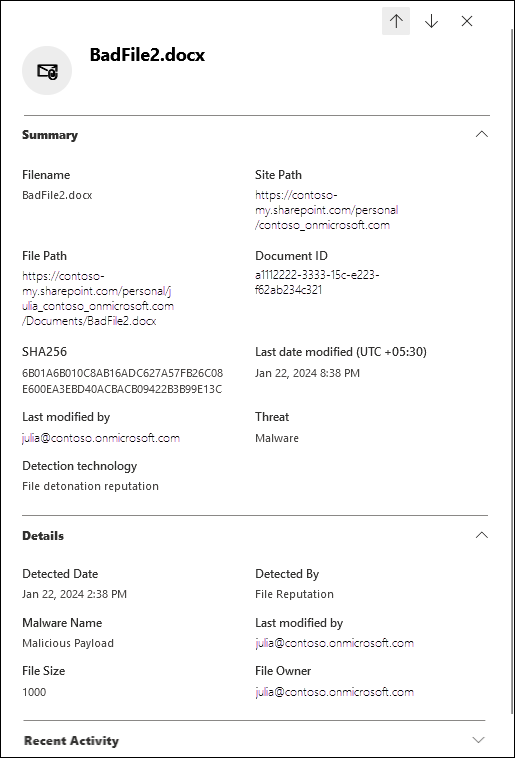

WykrywaniaOpis Wszystkie wiadomości e-mail ✔ Widok domyślny dla Eksploratora zagrożeń. Informacje o wszystkich wiadomościach e-mail wysyłanych przez użytkowników zewnętrznych do organizacji (przychodzące), wiadomościach e-mail wysyłanych przez użytkowników wewnętrznych w organizacji do użytkowników zewnętrznych (wychodzących) i wiadomościach e-mail wysyłanych między użytkownikami wewnętrznymi w organizacji (wewnątrz organizacji). Złośliwe oprogramowanie ✔ ✔ Widok domyślny dla wykrywania w czasie rzeczywistym. Informacje o wiadomościach e-mail zawierających złośliwe oprogramowanie. Język phish ✔ ✔ Informacje o wiadomościach e-mail zawierających zagrożenia związane z wyłudzaniem informacji. Kampanie ✔ Informacje o złośliwych wiadomościach e-mail, które Ochrona usługi Office 365 w usłudze Defender plan 2 zidentyfikowane w ramach skoordynowanej kampanii wyłudzania informacji lub złośliwego oprogramowania. Złośliwe oprogramowanie zawartości ✔ ✔ Informacje o złośliwych plikach wykrytych przez następujące funkcje: Kliknięcia adresu URL ✔ Informacje o kliknięciach adresów URL użytkowników w wiadomościach e-mail, komunikatach usługi Teams, plikach programu SharePoint i plikach usługi OneDrive. Te widoki zostały szczegółowo opisane w tym artykule, w tym różnice między Eksploratorem zagrożeń a wykrywaniem w czasie rzeczywistym.

Porada

Wykrywanie w czasie rzeczywistym pokazuje złośliwe wykrycia poczty e-mail tylko w momencie dostarczania. Eksplorator zagrożeń wyświetla wszystkie wykrycia poczty e-mail w momencie dostarczania wraz z działaniami po dostarczeniu.

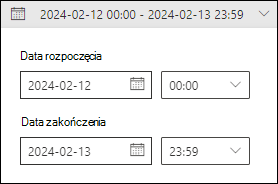

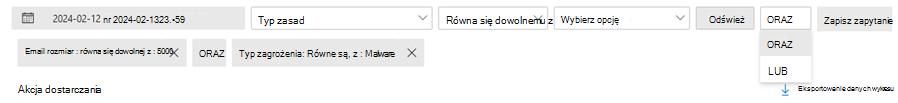

Filtry daty/godziny: domyślnie widok jest filtrowany według wczoraj i dzisiaj. Aby zmienić filtr daty, wybierz zakres dat, a następnie wybierz wartości Daty rozpoczęcia i Daty zakończenia do 30 dni temu.

Filtry właściwości (zapytania): filtruj wyniki w widoku według dostępnych właściwości komunikatu, pliku lub zagrożenia. Dostępne właściwości możliwe do filtrowania zależą od widoku. Niektóre właściwości są dostępne w wielu widokach, podczas gdy inne właściwości są ograniczone do określonego widoku.

Dostępne filtry właściwości dla każdego widoku są wymienione w tym artykule, w tym różnice między Eksploratorem zagrożeń a wykrywaniem w czasie rzeczywistym.

Aby uzyskać instrukcje dotyczące tworzenia filtrów właściwości, zobacz Filtry właściwości w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym

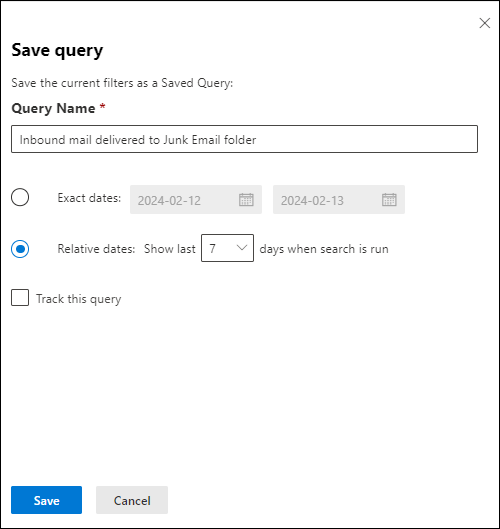

Eksplorator zagrożeń umożliwia zapisywanie zapytań do późniejszego użycia zgodnie z opisem w sekcji Zapisane zapytania w Eksploratorze zagrożeń .

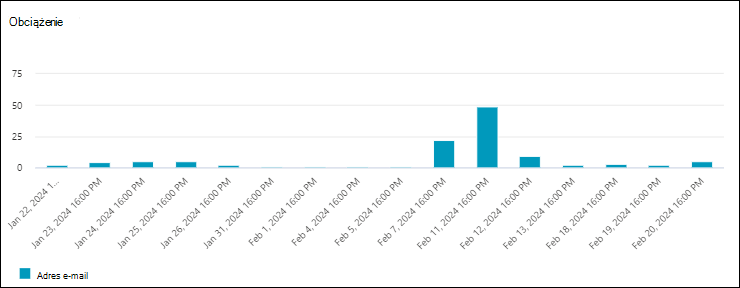

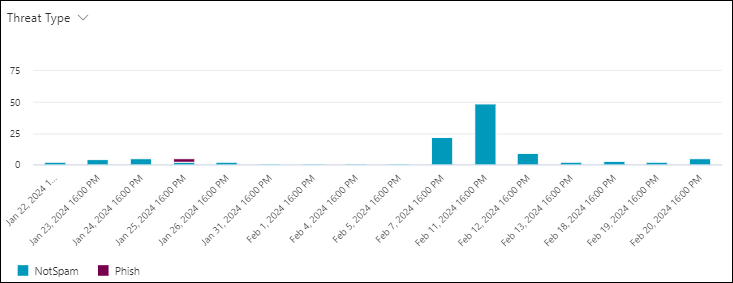

Wykresy: każdy widok zawiera wizualną, zagregowaną reprezentację przefiltrowanych lub niefiltrowanych danych. Dostępne tabele przestawne umożliwiają organizowanie wykresu na różne sposoby.

Często można użyć polecenia

Eksportuj dane wykresu , aby wyeksportować filtrowane lub niefiltrowane dane wykresu do pliku CSV.

Eksportuj dane wykresu , aby wyeksportować filtrowane lub niefiltrowane dane wykresu do pliku CSV.Wykresy i dostępne wykresy przestawne zostały szczegółowo opisane w tym artykule, w tym różnice między Eksploratorem zagrożeń a wykrywaniem w czasie rzeczywistym.

Porada

Aby usunąć wykres ze strony (co maksymalizuje rozmiar obszaru szczegółów), użyj jednej z następujących metod:

- Wybierz pozycję

Widok listy widoku >

Widok listy widoku > wykresuw górnej części strony.

wykresuw górnej części strony. - Wybierz pozycję

Pokaż widok listy między wykresem a obszarem szczegółów.

Pokaż widok listy między wykresem a obszarem szczegółów.

- Wybierz pozycję

Obszar szczegółów: obszar szczegółów widoku zwykle przedstawia tabelę zawierającą przefiltrowane lub niefiltrowane dane. Dostępne widoki (karty) umożliwiają organizowanie danych w obszarze szczegółów na różne sposoby. Na przykład widok może zawierać wykresy, mapy lub różne tabele.

Jeśli obszar szczegółów zawiera tabelę, często możesz użyć polecenia

Eksportuj , aby selektywnie wyeksportować do pliku CSV maksymalnie 200 000 filtrowanych lub niefiltrowanych wyników.

Eksportuj , aby selektywnie wyeksportować do pliku CSV maksymalnie 200 000 filtrowanych lub niefiltrowanych wyników.Porada

W eksporcie wysuwanym możesz wybrać niektóre lub wszystkie dostępne właściwości do wyeksportowania. Wybrane opcje są zapisywane na użytkownika. Zaznaczenia w trybie przeglądania Incognito lub InPrivate są zapisywane do momentu zamknięcia przeglądarki internetowej.

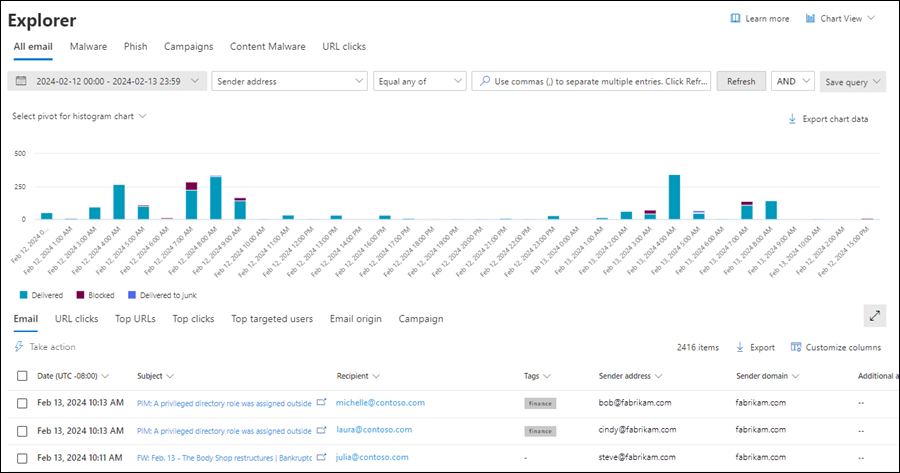

Cały widok poczty e-mail w Eksploratorze zagrożeń

Widok Wszystkie wiadomości e-mail w Eksploratorze zagrożeń zawiera informacje o wszystkich przychodzących, wychodzących i wewnątrz organizacji wiadomości e-mail. W widoku jest wyświetlana złośliwa i nie złośliwa wiadomość e-mail. Przykład:

- Email zidentyfikowano wyłudzanie informacji lub złośliwe oprogramowanie.

- Email identyfikowane jako spam lub zbiorcze.

- Email identyfikowane bez zagrożeń.

Ten widok jest domyślny w Eksploratorze zagrożeń. Aby otworzyć widok Wszystkie wiadomości e-mail na stronie Eksplorator w portalu usługi Defender pod adresem https://security.microsoft.com, przejdź do kartyEksplorator>współpracy> Email &Wszystkie wiadomości e-mail. Możesz też przejść bezpośrednio do strony Eksploratora przy użyciu https://security.microsoft.com/threatexplorerv3polecenia , a następnie sprawdzić, czy wybrano kartę Wszystkie wiadomości e-mail.

Właściwości możliwe do filtrowania w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Domyślnie żadne filtry właściwości nie są stosowane do danych. Kroki tworzenia filtrów (zapytań) opisano w sekcji Filtry w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym w dalszej części tego artykułu.

Właściwości możliwe do filtrowania, które są dostępne w polu akcji Dostarczanie w widoku Wszystkie wiadomości e-mail , zostały opisane w poniższej tabeli:

| Własność | Wpisać |

|---|---|

| Basic | |

| Adres nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Adresatów | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena adresata | Tekst. Rozdziel wiele wartości przecinkami. |

| Temat | Tekst. Rozdziel wiele wartości przecinkami. |

| Nazwa wyświetlana nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Wiadomość e-mail nadawcy z adresu | Tekst. Rozdziel wiele wartości przecinkami. |

| Poczta nadawcy z domeny | Tekst. Rozdziel wiele wartości przecinkami. |

| Ścieżka powrotna | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena ścieżki powrotnej | Tekst. Rozdziel wiele wartości przecinkami. |

| Rodzina złośliwego oprogramowania | Tekst. Rozdziel wiele wartości przecinkami. |

| Tagi | Tekst. Rozdziel wiele wartości przecinkami. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników. |

| Domena personifikowana | Tekst. Rozdziel wiele wartości przecinkami. |

| Personifikowany użytkownik | Tekst. Rozdziel wiele wartości przecinkami. |

| Reguła transportu programu Exchange | Tekst. Rozdziel wiele wartości przecinkami. |

| Reguła zapobiegania utracie danych | Tekst. Rozdziel wiele wartości przecinkami. |

| Kontekst | Wybierz co najmniej jedną wartość:

|

| Złącze | Tekst (nazwa łącznika). Rozdziel wiele wartości przecinkami. |

| Akcja dostarczania | Wybierz co najmniej jedną wartość:

|

| Dodatkowa akcja | Wybierz co najmniej jedną wartość:

|

| Kierunkowość | Wybierz co najmniej jedną wartość:

|

| Technologia wykrywania | Wybierz co najmniej jedną wartość:

|

| Klasyfikacja zagrożeń | Wybierz co najmniej jedną wartość:

|

| Oryginalna lokalizacja dostarczania | Wybierz co najmniej jedną wartość:

|

| Najnowsza lokalizacja dostarczania¹ | Te same wartości co oryginalna lokalizacja dostarczania |

| Phish poziom ufności | Wybierz co najmniej jedną wartość:

|

| Przesłonięcia podstawowe | Wybierz co najmniej jedną wartość:

|

| Źródło przesłonięcia podstawowego | Komunikaty mogą mieć wiele przesłonięcia zezwalania lub blokowania, jak określono w źródle zastępowania. Zastąpienie, które ostatecznie zezwoliło lub zablokowało komunikat, jest identyfikowane w źródle przesłonięcia podstawowego. Wybierz co najmniej jedną wartość:

|

| Zastępowanie źródła | Te same wartości co źródło zastąpienia podstawowego |

| Typ zasad | Wybierz co najmniej jedną wartość:

|

| Akcja zasad | Wybierz co najmniej jedną wartość:

|

| Typ zagrożenia | Wybierz co najmniej jedną wartość:

|

| Komunikat przesłany dalej | Wybierz co najmniej jedną wartość:

|

| Lista dystrybucyjna | Tekst. Rozdziel wiele wartości przecinkami. |

| rozmiar Email | Liczba całkowita. Rozdziel wiele wartości przecinkami. |

| Advanced | |

| Identyfikator komunikatu internetowego | Tekst. Rozdziel wiele wartości przecinkami. Dostępne w polu nagłówek Message-ID w nagłówku wiadomości. Przykładowa wartość to <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (zwróć uwagę na nawiasy kątowe). |

| Identyfikator komunikatu sieci | Tekst. Rozdziel wiele wartości przecinkami. Wartość identyfikatora GUID dostępna w polu nagłówka X-MS-Exchange-Organization-Network-Message-Id w nagłówku komunikatu. |

| Adres IP nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Załącznik SHA256 | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator klastra | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator alertu | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator zasad alertu | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator kampanii | Tekst. Rozdziel wiele wartości przecinkami. |

| Sygnał adresu URL zap | Tekst. Rozdziel wiele wartości przecinkami. |

| Adresy URL | |

| Liczba adresów URL | Liczba całkowita. Rozdziel wiele wartości przecinkami. |

| Domena adresu URL² | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena i ścieżka adresu URL² | Tekst. Rozdziel wiele wartości przecinkami. |

| Adres URL² | Tekst. Rozdziel wiele wartości przecinkami. |

| Ścieżka adresu URL² | Tekst. Rozdziel wiele wartości przecinkami. |

| Źródło adresu URL | Wybierz co najmniej jedną wartość:

|

| Kliknij werdykt | Wybierz co najmniej jedną wartość:

|

| Zagrożenie adresu URL | Wybierz co najmniej jedną wartość:

|

| Plik | |

| Liczba załączników | Liczba całkowita. Rozdziel wiele wartości przecinkami. |

| Nazwa pliku załącznika | Tekst. Rozdziel wiele wartości przecinkami. |

| Typ pliku | Tekst. Rozdziel wiele wartości przecinkami. |

| Formatem | Tekst. Rozdziel wiele wartości przecinkami. |

| Rozmiar pliku | Liczba całkowita. Rozdziel wiele wartości przecinkami. |

| Uwierzytelnianie | |

| SPF | Wybierz co najmniej jedną wartość:

|

| DKIM | Wybierz co najmniej jedną wartość:

|

| DMARC | Wybierz co najmniej jedną wartość:

|

| Kompozytowe | Wybierz co najmniej jedną wartość:

|

Porada

¹ Najnowsza lokalizacja dostarczania nie obejmuje akcji użytkownika końcowego w komunikatach. Jeśli na przykład użytkownik usunął komunikat lub przeniósł komunikat do archiwum lub pliku PST.

Istnieją scenariusze, w których oryginalna lokalizacja/dostarczania Najnowsza lokalizacja dostarczania i/lub Akcja dostarczania mają wartość Nieznany. Przykład:

- Komunikat został dostarczony (akcja Dostarczanie to Dostarczono), ale reguła Skrzynka odbiorcza przeniosła komunikat do folderu domyślnego innego niż folder Skrzynka odbiorcza lub Email-śmieci (na przykład do folderu Wersja robocza lub Archiwum).

- Zap próbował przenieść komunikat po dostarczeniu, ale komunikat nie został znaleziony (na przykład użytkownik przeniósł lub usunął komunikat).

² Domyślnie wyszukiwanie adresów URL jest mapowane na httpwartość , chyba że jawnie określono inną wartość. Przykład:

- Wyszukiwanie przy użyciu prefiksu i bez go w adresie

http://URL, domenie adresu URL oraz domenie i ścieżce adresu URL powinno zawierać te same wyniki. - Wyszukaj prefiks w adresie

https://URL. Jeśli nie określono żadnej wartości, zakłada się, żehttp://prefiks. -

/Na początku i na końcu ścieżki URL pola Domena adresu URL, Domena adresu URL i ścieżka są ignorowane. -

/na końcu pola adresu URL jest ignorowane.

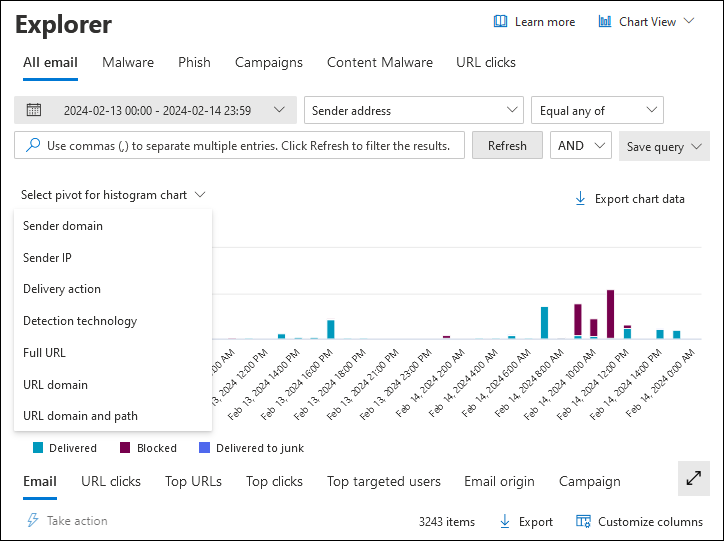

Wykres przestawny dla wykresu w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Wykres ma widok domyślny, ale możesz wybrać wartość z pozycji Wybierz wykres przestawny dla wykresu histogramowego , aby zmienić sposób organizowania i wyświetlania filtrowanych lub niefiltrowanych danych wykresu.

Dostępne wykresy przestawne są opisane w poniższych podsekcjach.

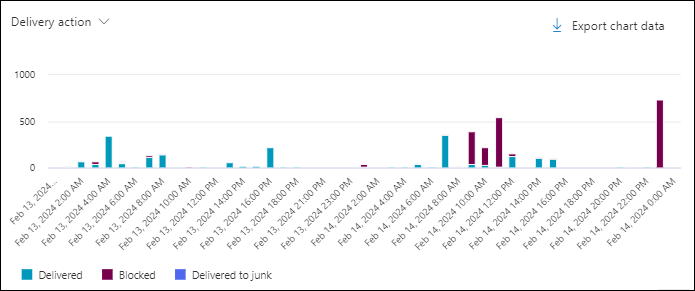

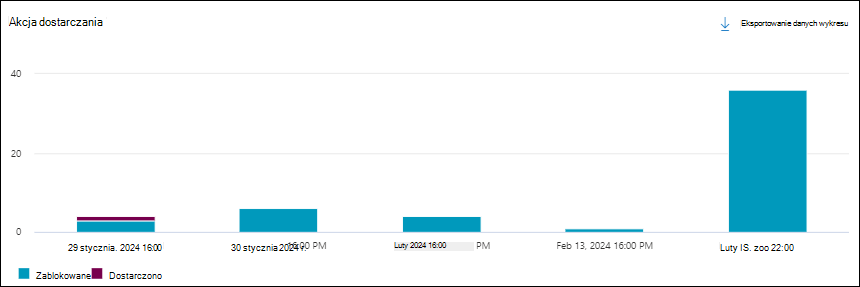

Wykres akcji dostarczania w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Mimo że ten wykres przestawny nie wygląda domyślnie na zaznaczony, akcja Dostarczanie jest domyślnym wykresem przestawczym w widoku Wszystkie wiadomości e-mail .

Wykres przestawny Akcja dostarczania organizuje wykres według akcji wykonywanych w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej akcji dostarczania.

Wykres domeny nadawcy w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Tabela przestawna domeny nadawcy organizuje wykres według domen w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny nadawcy.

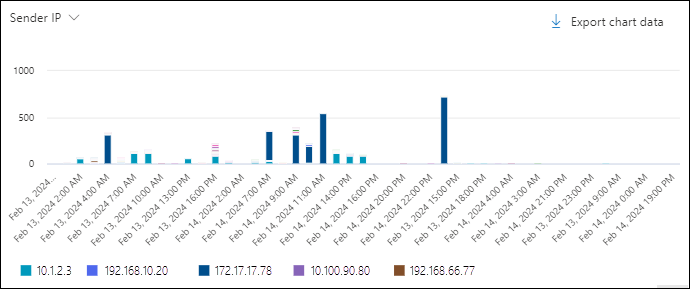

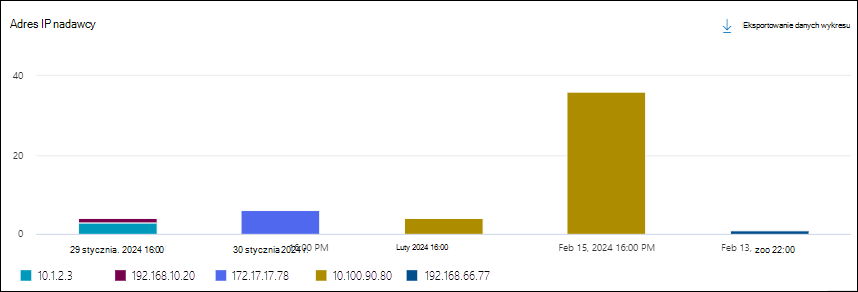

Wykres adresów IP nadawcy w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Tabela przestawna adresów IP nadawcy organizuje wykres według źródłowych adresów IP komunikatów dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę adresów IP każdego nadawcy.

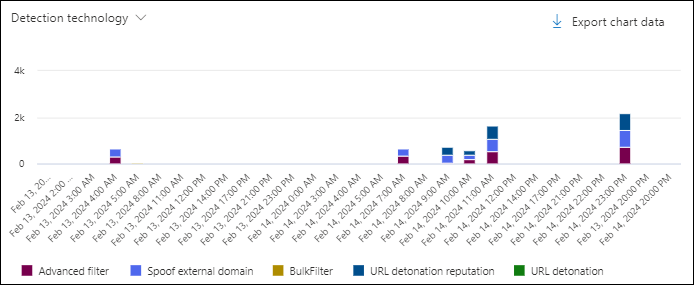

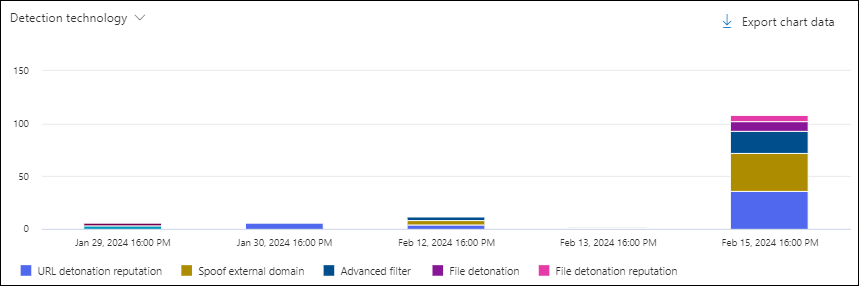

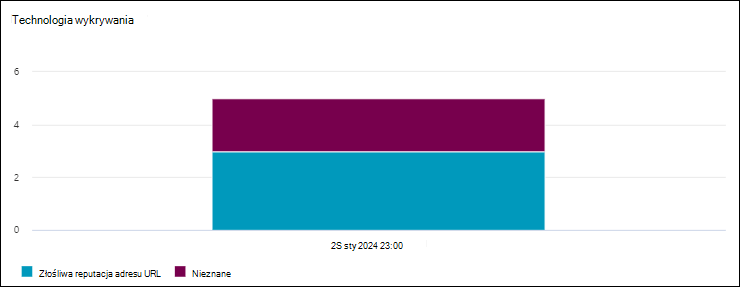

Wykres technologii wykrywania w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Wykres przestawny Technologii wykrywania organizuje wykres według funkcji, która zidentyfikowała komunikaty dla określonego zakresu dat/godzin i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej technologii wykrywania.

Wykres klasyfikacji zagrożeń w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Wykres przestawny Klasyfikacja zagrożeń organizuje wykres według zagrożeń sklasyfikowanych. Aby uzyskać więcej informacji, zobacz Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej klasyfikacji.

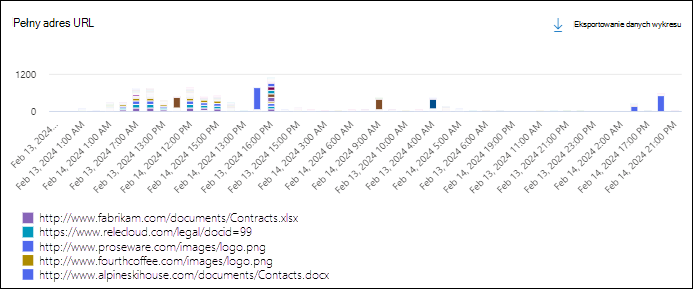

Wykres pełnego adresu URL w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Wykres przestawny Pełny adres URL organizuje wykres według pełnych adresów URL w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdego pełnego adresu URL.

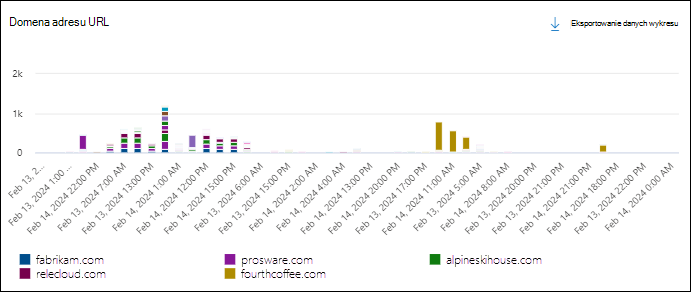

Wykres domeny adresu URL w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Tabela przestawna domeny adresu URL organizuje wykres według domen w adresach URL w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny adresu URL.

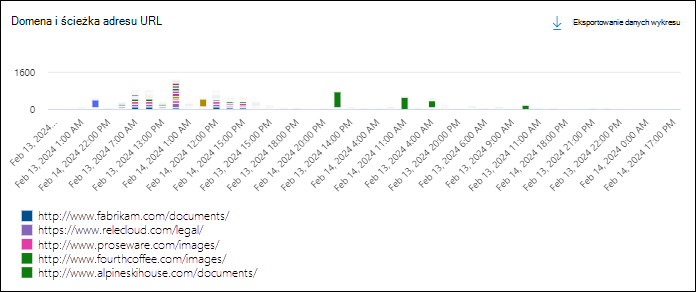

Wykres domeny i ścieżki adresu URL w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Tabela przestawna domeny i ścieżki adresu URL organizuje wykres według domen i ścieżek w adresach URL w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny i ścieżki adresu URL.

Widoki obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Dostępne widoki (karty) w obszarze szczegółów widoku Wszystkie wiadomości e-mail zostały opisane w poniższych podsekcjach.

Email widoku szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Email jest domyślnym widokiem obszaru szczegółów w widoku Wszystkie wiadomości e-mail.

Widok Email zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Wartości domyślne są oznaczone gwiazdką (*):

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Wartości domyślne są oznaczone gwiazdką (*):

- Data*

- Temat*

- Odbiorca*

- Domena adresata

- Tagi*

- Adres nadawcy*

- Nazwa wyświetlana nadawcy

- Domena nadawcy*

- Adres IP nadawcy

- Wiadomość e-mail nadawcy z adresu

- Poczta nadawcy z domeny

- Dodatkowe akcje*

- Akcja dostarczania

- Najnowsza lokalizacja dostarczania*

- Oryginalna lokalizacja dostarczania*

- System zastępuje źródło

- Przesłonięcia systemu

- Identyfikator alertu

- Identyfikator wiadomości internetowej

- Identyfikator komunikatu sieci

- Język poczty

- Reguła transportu programu Exchange

- Złącze

- Kontekst

- Reguła zapobiegania utracie danych

- Typ zagrożenia*

- Technologia wykrywania

- Klasyfikacja zagrożeń

- Liczba załączników

- Liczba adresów URL

- rozmiar Email

Porada

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Usuń kolumny z widoku.

- Pomniejszyj w przeglądarce internetowej.

Dostosowane ustawienia kolumn są zapisywane dla poszczególnych użytkowników. Dostosowane ustawienia kolumn w trybie przeglądania Incognito lub InPrivate są zapisywane do momentu zamknięcia przeglądarki internetowej.

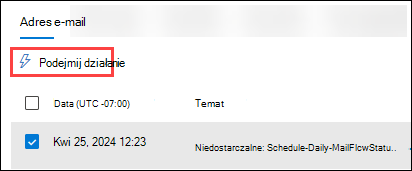

Po wybraniu co najmniej jednego wpisu z listy przez zaznaczenie pola wyboru obok pierwszej kolumny jest dostępna akcja![]() Wykonaj. Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

Wykonaj. Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

W wartości Temat dla wpisu jest dostępna akcja ![]() Otwórz w nowym oknie . Ta akcja powoduje otwarcie komunikatu na stronie jednostki Email.

Otwórz w nowym oknie . Ta akcja powoduje otwarcie komunikatu na stronie jednostki Email.

Po kliknięciu wartości Temat lub Adresat we wpisie oknie wysuwanych szczegółów są otwierane. Te wysuwane elementy opisano w poniższych podsekcjach.

Email szczegółów z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail

Po wybraniu wartości Temat wpisu w tabeli zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To okno wysuwane szczegółów jest znane jako panel podsumowania Email i zawiera standardowe informacje podsumowania, które są również dostępne na stronie jednostki Email komunikatu.

Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email w usłudze Defender.

Następujące akcje są dostępne w górnej części panelu podsumowania Email dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym:

-

Otwieranie jednostki poczty e-mail

Otwieranie jednostki poczty e-mail -

Wyświetl nagłówek

Wyświetl nagłówek -

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

Podejmij akcję: Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie. -

Więcej opcji:

Więcej opcji:-

Email wersja zapoznawcza¹ ²

Email wersja zapoznawcza¹ ² -

Pobierz wiadomość e-mail¹ ² ³

Pobierz wiadomość e-mail¹ ² ³ -

Widok w Eksploratorze

Widok w Eksploratorze -

Go hunt⁴

Go hunt⁴

-

¹ Akcje Email wersji zapoznawczej i pobierania wiadomości e-mail wymagają roli podglądu w Email & uprawnieniach do współpracy. Domyślnie ta rola jest przypisywana do grup ról Badacz danych i Menedżer zbierania elektronicznych materiałów dowodowych. Domyślnie członkowie grup ról Zarządzanie organizacją lub Administratorzy zabezpieczeń nie mogą wykonywać tych akcji. Aby zezwolić na te akcje dla członków tych grup, dostępne są następujące opcje:

- Dodaj użytkowników do grup ról Programu Data Investigator lub eDiscovery Manager .

- Utwórz nową grupę ról z przypisaną rolą Wyszukiwanie i przeczyszczanie i dodaj użytkowników do niestandardowej grupy ról.

² Możesz wyświetlić podgląd lub pobrać wiadomości e-mail dostępne w skrzynkach pocztowych platformy Microsoft 365. Przykłady, gdy wiadomości nie są już dostępne w skrzynkach pocztowych, obejmują:

- Komunikat został porzucony przed niepowodzeniem dostarczenia lub dostarczenia.

- Komunikat został usunięty nietrwale (usunięty z folderu Elementy usunięte, który przenosi komunikat do folderu Recoverable Items\Deletions).

- Zap przeniósł komunikat do kwarantanny.

³ Pobieranie wiadomości e-mail nie jest dostępne dla wiadomości, które zostały poddane kwarantannie. Zamiast tego pobierz chronioną hasłem kopię wiadomości z kwarantanny.

⁴ Wyszukiwanie w języku Go jest dostępne tylko w Eksploratorze zagrożeń. Nie jest ona dostępna w przypadku wykrywania w czasie rzeczywistym.

Szczegóły adresata z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail

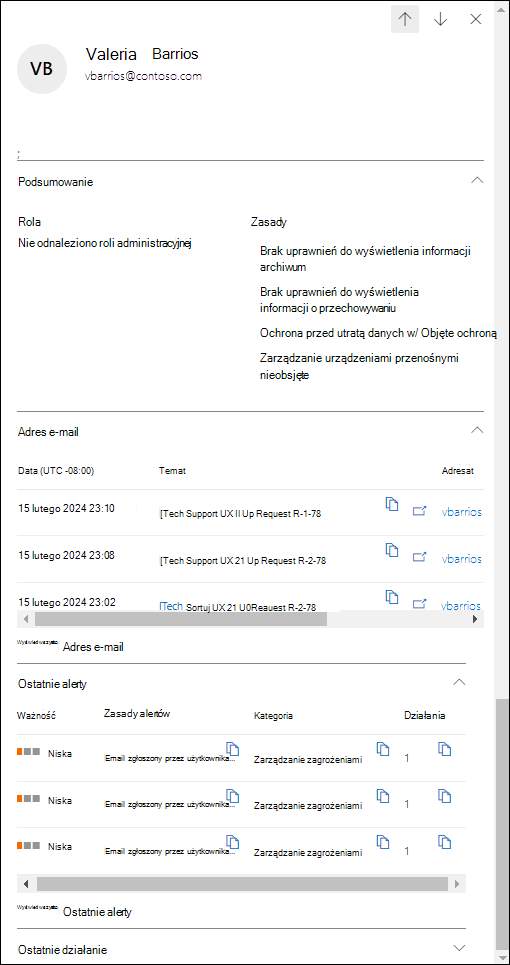

Po wybraniu wpisu przez kliknięcie wartości Adresat zostanie otwarty wysuwany szczegół z następującymi informacjami:

Porada

Aby wyświetlić szczegóły dotyczące innych adresatów bez opuszczania wysuwanego szczegółów, użyj pozycji  Poprzedni element i Następny element w górnej części wysuwanego elementu.

Poprzedni element i Następny element w górnej części wysuwanego elementu.

Sekcja podsumowania:

- Rola: czy adresat ma przypisane jakiekolwiek role administratora.

-

Zasady:

- Czy użytkownik ma uprawnienia do wyświetlenia informacji archiwum.

- Czy użytkownik ma uprawnienia do wyświetlenia informacji o przechowywaniu.

- Czy użytkownik jest objęty zapobieganiem utracie danych (DLP).

- Czy użytkownik jest objęty zarządzaniem urządzeniami przenośnymi pod adresem https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

Email sekcji: Tabela zawierająca następujące powiązane informacje dotyczące komunikatów wysyłanych do adresata:

- Data

- Temat

- Odbiorca

Wybierz pozycję Wyświetl wszystkie wiadomości e-mail , aby otworzyć Eksploratora zagrożeń na nowej karcie filtrowane przez adresata.

Sekcja Ostatnie alerty : tabela przedstawiająca następujące powiązane informacje dotyczące ostatnich alertów:

- Dotkliwość

- Zasady alertów

- Kategoria

- Działania

Jeśli istnieje więcej niż trzy ostatnie alerty, wybierz pozycję Wyświetl wszystkie ostatnie alerty , aby wyświetlić wszystkie z nich.

Sekcja ostatnich działań : przedstawia podsumowane wyniki wyszukiwania w dzienniku inspekcji dla adresata:

- Data

- Adres IP

- Aktywność

- Element

Jeśli adresat ma więcej niż trzy wpisy dziennika inspekcji, wybierz pozycję Wyświetl wszystkie ostatnie działania , aby wyświetlić wszystkie z nich.

Porada

Członkowie grupy ról Administratorzy zabezpieczeń w Email & uprawnienia do współpracy nie mogą rozwinąć sekcji Ostatnie działania. Musisz być członkiem grupy ról w uprawnieniach Exchange Online, które mają przypisane role Dzienniki inspekcji, analityka Information Protection lub Information Protection. Domyślnie te role są przypisywane do grup ról Zarządzanie rekordami, Zarządzanie zgodnością, Information Protection, Information Protection Analitycy, Information Protection Śledczy i Zarządzanie organizacją. Możesz dodać członków administratorów zabezpieczeń do tych grup ról lub utworzyć nową grupę ról z przypisaną rolą Dzienniki inspekcji .

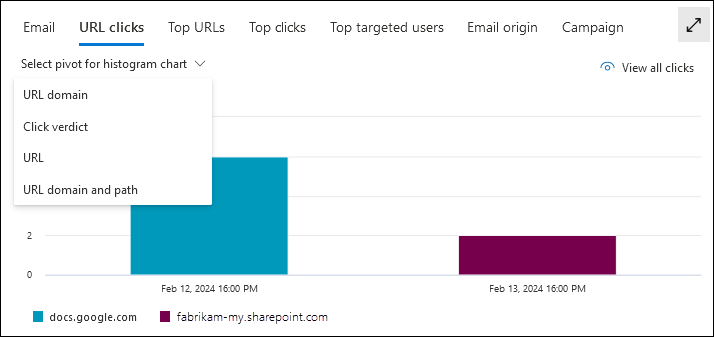

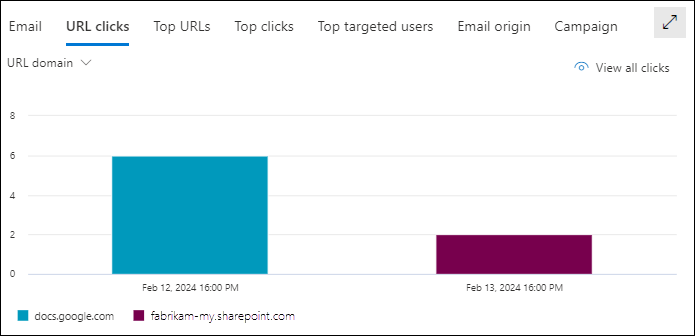

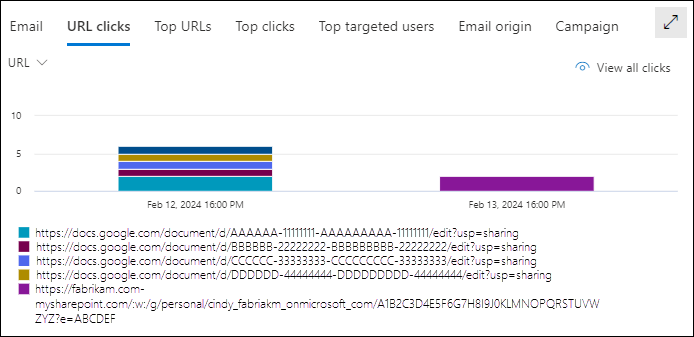

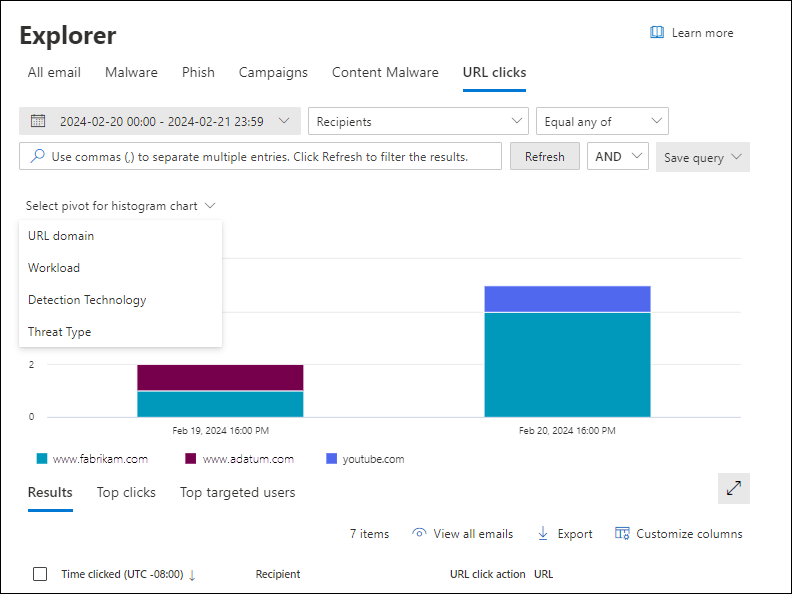

Widok kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Widok kliknięć adresu URL przedstawia wykres, który można zorganizować przy użyciu tabel przestawnych. Wykres ma widok domyślny, ale możesz wybrać wartość z pozycji Wybierz wykres przestawny dla wykresu histogramowego , aby zmienić sposób organizowania i wyświetlania filtrowanych lub niefiltrowanych danych wykresu.

Wykresy przestawne są opisane w poniższych podsekcjach.

Porada

W Eksploratorze zagrożeń każda tabela przestawna w widoku kliknięć adresu URL ma akcję ![]() Wyświetl wszystkie kliknięcia , która otwiera widok kliknięć adresu URL na nowej karcie.

Wyświetl wszystkie kliknięcia , która otwiera widok kliknięć adresu URL na nowej karcie.

Tabela przestawna domeny adresu URL dla widoku kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Chociaż ta tabela przestawna wykresu nie jest wyświetlana jako wybrana, domena adresu URL jest domyślnym wykresem przestawowym w widoku kliknięć adresu URL .

W tabeli przestawnej domeny adresu URL są wyświetlane różne domeny w adresach URL w wiadomościach e-mail dla określonego zakresu dat/godzin i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny adresu URL.

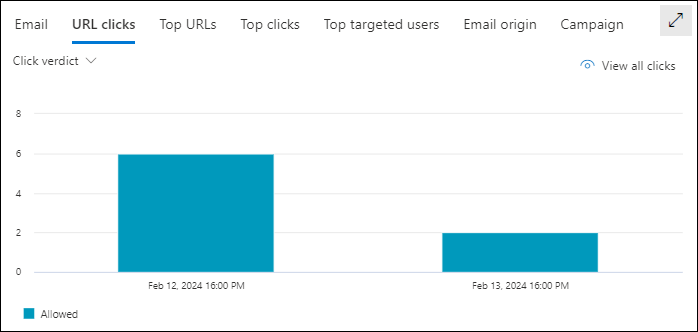

Kliknij pozycję pivot werdyktu, aby wyświetlić widok kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

W tabeli przestawnej Werdykt kliknięcia są wyświetlane różne werdykty dotyczące klikniętych adresów URL w wiadomościach e-mail dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdego werdyktu kliknięcia.

Wykres przestawny adresu URL dla widoku kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

W tabeli przestawnej adresu URL są wyświetlane różne adresy URL, które zostały kliknięone w wiadomościach e-mail dla określonego zakresu dat/godzin i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdego adresu URL.

Tabela przestawna domeny adresu URL i ścieżki dla widoku kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

W tabeli przestawnej Domena adresu URL i ścieżki są wyświetlane różne domeny i ścieżki plików adresów URL, które zostały kliknięty w wiadomościach e-mail dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny adresu URL i ścieżki pliku.

Widok najważniejszych adresów URL obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Widok Górne adresy URL zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny:

- URL

- Zablokowane komunikaty

- Wiadomości w wiadomościach-śmieciach

- Dostarczone komunikaty

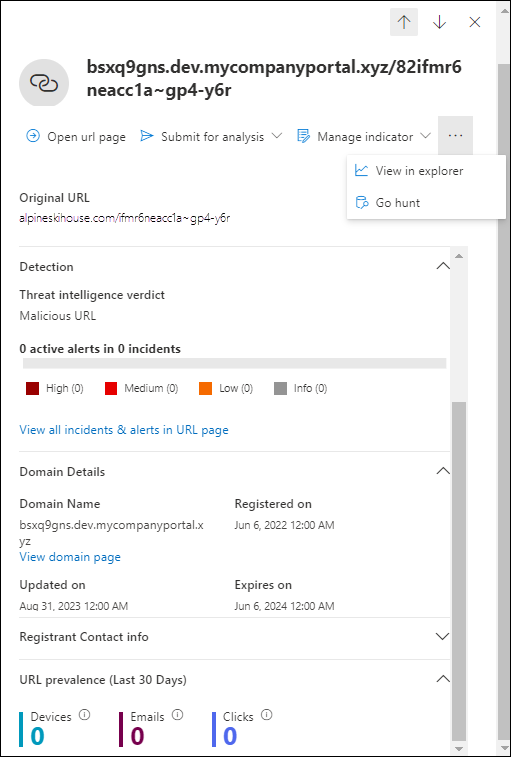

Najważniejsze szczegóły adresów URL widoku Wszystkie wiadomości e-mail

Po wybraniu wpisu przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny zostanie otwarte okno wysuwane szczegółów z następującymi informacjami:

Porada

Aby wyświetlić szczegóły dotyczące innych adresów URL bez opuszczania wysuwanego szczegółów, użyj pozycji  Poprzedni element i Następny element w górnej części wysuwanego elementu.

Poprzedni element i Następny element w górnej części wysuwanego elementu.

- W górnej części wysuwanego okienka są dostępne następujące akcje:

Otwórz stronę adresu URL

Otwórz stronę adresu URL Prześlij do analizy:

Prześlij do analizy:-

Raport jest czysty

Raport jest czysty -

Zgłaszanie wyłudzania informacji

Zgłaszanie wyłudzania informacji -

Zgłaszanie złośliwego oprogramowania

Zgłaszanie złośliwego oprogramowania

-

Wskaźnik zarządzania:

Wskaźnik zarządzania:-

Dodawanie wskaźnika

Dodawanie wskaźnika -

Zarządzanie na liście bloków dzierżawy

Zarządzanie na liście bloków dzierżawy

Wybranie dowolnej z tych opcji spowoduje przejście do strony Przesłane w portalu usługi Defender.

-

Więcej:

Więcej:-

Widok w Eksploratorze

Widok w Eksploratorze -

Go hunt

Go hunt

-

- Oryginalny adres URL

- Sekcja wykrywania:

- Werdykt analizy zagrożeń

- x aktywne alerty y zdarzenia: poziomy wykres słupkowy, który pokazuje liczbę alertów Wysoki, Średni, Niski i Informacje , które są związane z tym linkiem.

- Link do pozycji Wyświetl wszystkie zdarzenia & alerty na stronie adresu URL.

- Sekcja Szczegóły domeny:

- Nazwa domeny i link do strony Wyświetl domenę.

- Rejestrujący

- Zarejestrowane na

- Zaktualizowano w dniu

- Wygasa

- Sekcja informacji kontaktowych rejestrujących:

- Rejestratora

- Kraj/region

- Adres wysyłki

- Poczta e-mail

- Phone

- Więcej informacji: Link do witryny Open at Whois.

- Sekcja występowania adresów URL (ostatnie 30 dni): zawiera liczbę urządzeń, Email i kliknięć. Wybierz każdą wartość, aby wyświetlić pełną listę.

-

Urządzenia: pokazuje urządzenia, których dotyczy problem:

Data (pierwsza/ostatnia)

Urządzeń

Jeśli jest zaangażowanych więcej niż dwa urządzenia, wybierz pozycję Wyświetl wszystkie urządzenia , aby wyświetlić wszystkie z nich.

Widok kliknięć górnych obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Widok Kliknięcia górne zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny:

- URL

- Zablokowany

- Dozwolone

- Przesłonięte bloki

- Oczekiwanie na werdykt

- Oczekiwanie na werdykt pominięte

- Brak

- Strona błędu

- Niepowodzenie

Porada

Wybrane są wszystkie dostępne kolumny. Jeśli wybierzesz pozycję ![]() Dostosuj kolumny, nie możesz usunąć zaznaczenia żadnych kolumn.

Dostosuj kolumny, nie możesz usunąć zaznaczenia żadnych kolumn.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Po wybraniu wpisu przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny zostanie otwarte okno wysuwane szczegółów. Informacje w wysuwie są takie same, jak opisano w sekcji Najważniejsze adresy URL dla widoku Wszystkie wiadomości e-mail.

Widok najpopularniejszych użytkowników docelowych dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Widok Najpopularniejszi użytkownicy docelowi organizuje dane w tabeli pięciu pierwszych adresatów, którzy zostali objęci największą ilością zagrożeń. Tabela zawiera następujące informacje:

Najważniejsi użytkownicy docelowi: adres e-mail adresata. Jeśli wybierzesz adres odbiorcy, zostanie otwarty wysuwany szczegół. Informacje w wysuwie są takie same, jak opisano w temacie Szczegóły adresata z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail.

Liczba prób: jeśli wybierzesz liczbę prób, Eksplorator zagrożeń zostanie otwarty na nowej karcie przefiltrowane przez adresata.

Porada

Użyj opcji ![]() Eksportuj , aby wyeksportować listę maksymalnie 3000 użytkowników i odpowiadające im próby.

Eksportuj , aby wyeksportować listę maksymalnie 3000 użytkowników i odpowiadające im próby.

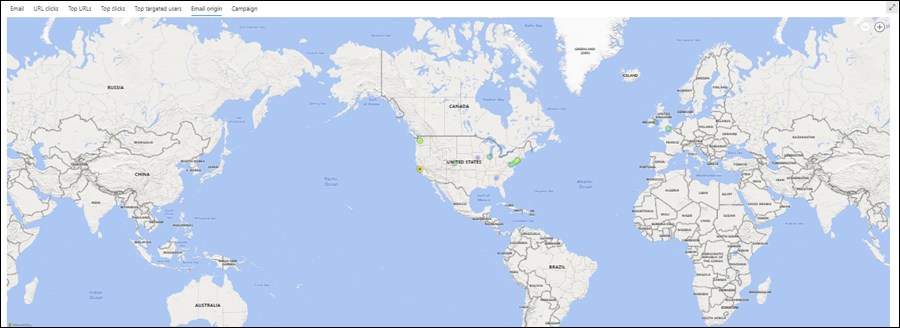

Email widoku źródła dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Widok źródła Email pokazuje źródła komunikatów na mapie świata.

Widok kampanii dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Widok Kampanii zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny.

Informacje w tabeli są takie same, jak opisano w tabeli szczegółów na stronie Kampanie.

Po wybraniu wpisu przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pola wyboru Nazwa zostanie otwarte okno wysuwane szczegółów. Informacje w wysuwie są takie same, jak opisano w temacie Szczegóły kampanii.

Widok złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Widok Złośliwe oprogramowanie w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym zawiera informacje o wiadomościach e-mail, które okazały się zawierać złośliwe oprogramowanie. Ten widok jest domyślny w przypadku wykrywania w czasie rzeczywistym.

Aby otworzyć widok Złośliwe oprogramowanie , wykonaj jedną z następujących czynności:

- Eksplorator zagrożeń: na stronie Eksplorator w portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do kartyzłośliwego oprogramowania Email &Eksploratora>współpracy>. Możesz też przejść bezpośrednio do strony Eksploratora przy użyciu https://security.microsoft.com/threatexplorerv3polecenia , a następnie wybrać kartę Złośliwe oprogramowanie.

- Wykrywanie w czasie rzeczywistym: na stronie Wykrywanie w czasie rzeczywistym w portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do kartyzłośliwego oprogramowaniaEksploratora>współpracy> Email &. Możesz też przejść bezpośrednio do strony Wykrywanie w czasie rzeczywistym przy użyciu https://security.microsoft.com/realtimereportsv3polecenia , a następnie sprawdzić, czy wybrano kartę Złośliwe oprogramowanie.

Właściwości możliwe do filtrowania w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Domyślnie żadne filtry właściwości nie są stosowane do danych. Kroki tworzenia filtrów (zapytań) opisano w sekcji Filtry w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym w dalszej części tego artykułu.

Właściwości możliwe do filtrowania, które są dostępne w polu Adres nadawcy w widoku Złośliwe oprogramowanie , zostały opisane w poniższej tabeli:

| Własność | Wpisać | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|---|

| Basic | |||

| Adres nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Adresatów | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena adresata | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Temat | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Nazwa wyświetlana nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Wiadomość e-mail nadawcy z adresu | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Poczta nadawcy z domeny | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Ścieżka powrotna | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena ścieżki powrotnej | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Rodzina złośliwego oprogramowania | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Tagi | Tekst. Rozdziel wiele wartości przecinkami. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników. |

✔ | |

| Reguła transportu programu Exchange | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Reguła zapobiegania utracie danych | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Kontekst | Wybierz co najmniej jedną wartość:

|

✔ | |

| Złącze | Tekst (nazwa łącznika). Rozdziel wiele wartości przecinkami. | ✔ | |

| Akcja dostarczania | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Dodatkowa akcja | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Kierunkowość | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Technologia wykrywania | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Oryginalna lokalizacja dostarczania | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Najnowsza lokalizacja dostarczania | Te same wartości co oryginalna lokalizacja dostarczania | ✔ | ✔ |

| Przesłonięcia podstawowe | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Źródło przesłonięcia podstawowego | Komunikaty mogą mieć wiele przesłonięcia zezwalania lub blokowania, jak określono w źródle zastępowania. Zastąpienie, które ostatecznie zezwoliło lub zablokowało komunikat, jest identyfikowane w źródle przesłonięcia podstawowego. Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Zastępowanie źródła | Te same wartości co źródło zastąpienia podstawowego | ✔ | ✔ |

| Typ zasad | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Akcja zasad | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| rozmiar Email | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Advanced | |||

| Identyfikator komunikatu internetowego | Tekst. Rozdziel wiele wartości przecinkami. Dostępne w polu nagłówek Message-ID w nagłówku wiadomości. Przykładowa wartość to <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (zwróć uwagę na nawiasy kątowe). |

✔ | ✔ |

| Identyfikator komunikatu sieci | Tekst. Rozdziel wiele wartości przecinkami. Wartość identyfikatora GUID dostępna w polu nagłówka X-MS-Exchange-Organization-Network-Message-Id w nagłówku komunikatu. |

✔ | ✔ |

| Adres IP nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Załącznik SHA256 | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator klastra | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator alertu | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator zasad alertu | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator kampanii | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Sygnał adresu URL zap | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Adresy URL | |||

| Liczba adresów URL | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena adresu URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena i ścieżka adresu URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Ścieżka adresu URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Źródło adresu URL | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Kliknij werdykt | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Zagrożenie adresu URL | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Plik | |||

| Liczba załączników | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Nazwa pliku załącznika | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Typ pliku | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Formatem | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Rozmiar pliku | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Uwierzytelnianie | |||

| SPF | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| DKIM | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| DMARC | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Kompozytowe | Wybierz co najmniej jedną wartość:

|

Wykres przestawny dla wykresu w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym

Wykres ma widok domyślny, ale możesz wybrać wartość z pozycji Wybierz wykres przestawny dla wykresu histogramowego , aby zmienić sposób organizowania i wyświetlania filtrowanych lub niefiltrowanych danych wykresu.

Wykres przestawny dostępny w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym znajduje się w poniższej tabeli:

| Dokument bazowy | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Rodzina złośliwego oprogramowania | ✔ | |

| Domena nadawcy | ✔ | |

| Adres IP nadawcy | ✔ | |

| Akcja dostarczania | ✔ | ✔ |

| Klasyfikacja zagrożeń | ✔ | ✔ |

| Technologia wykrywania | ✔ | ✔ |

Dostępne wykresy przestawne są opisane w poniższych podsekcjach.

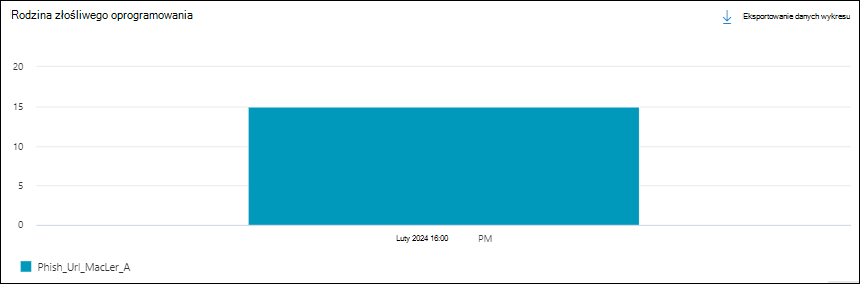

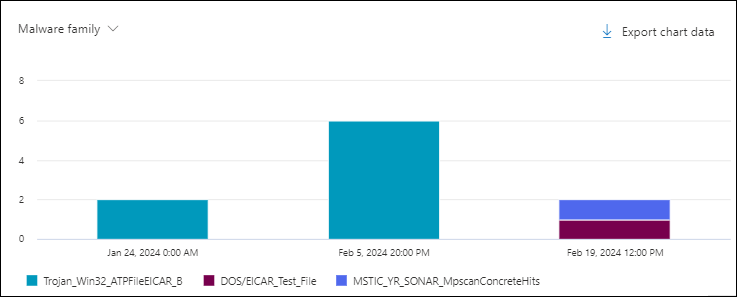

Wykres rodziny złośliwego oprogramowania w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Mimo że ten wykres przestawny nie wygląda domyślnie na wybrany, rodzina złośliwego oprogramowania jest domyślnym wykresem przestawowym w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń.

Wykres przestawny Rodziny złośliwego oprogramowania organizuje wykres według rodziny złośliwego oprogramowania wykrytego w komunikatach dla określonego zakresu dat/godzin i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej rodziny złośliwego oprogramowania.

Wykres domeny nadawcy w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Tabela przestawna domeny nadawcy organizuje wykres według domeny nadawcy komunikatów, które okazały się zawierać złośliwe oprogramowanie dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny nadawcy.

Wykres adresów IP nadawcy w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Tabela przestawna adresów IP nadawcy organizuje wykres według źródłowego adresu IP komunikatów, które zostały uznane za zawierające złośliwe oprogramowanie dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdego źródłowego adresu IP.

Wykres akcji dostarczania w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Mimo że ten wykres przestawny nie wygląda domyślnie, akcja Dostarczanie jest domyślnym wykresem przestawnym w widoku Złośliwe oprogramowanie w wykrywaniu w czasie rzeczywistym.

Wykres przestawny Akcja dostarczania organizuje wykres według tego, co stało się z komunikatami, które okazały się zawierać złośliwe oprogramowanie dla określonego zakresu dat/godzin i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej akcji dostarczania.

Wykres klasyfikacji zagrożeń w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Wykres przestawny Klasyfikacja zagrożeń organizuje wykres według zagrożeń sklasyfikowanych. Aby uzyskać więcej informacji, zobacz Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej klasyfikacji.

Wykres technologii wykrywania w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywanie w czasie rzeczywistym

Wykres przestawny Technologii wykrywania organizuje wykres według funkcji, która zidentyfikowała złośliwe oprogramowanie w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej technologii wykrywania.

Widoki obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym

Dostępne widoki (karty) w obszarze szczegółów widoku Złośliwe oprogramowanie są wymienione w poniższej tabeli i zostały opisane w poniższych podsekcjach.

| Widok | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Poczta e-mail | ✔ | ✔ |

| Najważniejsze rodziny złośliwego oprogramowania | ✔ | |

| Najważniejsi użytkownicy docelowi | ✔ | |

| Email źródła | ✔ | |

| Kampania | ✔ |

Email widoku szczegółów widoku złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Email jest domyślnym widokiem obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym.

Widok Email zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny.

Dostosuj kolumny , aby zmienić wyświetlane kolumny.

W poniższej tabeli przedstawiono kolumny dostępne w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym. Wartości domyślne są oznaczone gwiazdką (*).

| Kolumna | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Data* | ✔ | ✔ |

| Temat* | ✔ | ✔ |

| Odbiorca* | ✔ | ✔ |

| Domena adresata | ✔ | ✔ |

| Tagi* | ✔ | |

| Adres nadawcy* | ✔ | ✔ |

| Nazwa wyświetlana nadawcy | ✔ | ✔ |

| Domena nadawcy* | ✔ | ✔ |

| Adres IP nadawcy | ✔ | ✔ |

| Wiadomość e-mail nadawcy z adresu | ✔ | ✔ |

| Poczta nadawcy z domeny | ✔ | ✔ |

| Dodatkowe akcje* | ✔ | ✔ |

| Akcja dostarczania | ✔ | ✔ |

| Najnowsza lokalizacja dostarczania* | ✔ | ✔ |

| Oryginalna lokalizacja dostarczania* | ✔ | ✔ |

| System zastępuje źródło | ✔ | ✔ |

| Przesłonięcia systemu | ✔ | ✔ |

| Identyfikator alertu | ✔ | ✔ |

| Identyfikator wiadomości internetowej | ✔ | ✔ |

| Identyfikator komunikatu sieci | ✔ | ✔ |

| Język poczty | ✔ | ✔ |

| Reguła transportu programu Exchange | ✔ | |

| Złącze | ✔ | |

| Kontekst | ✔ | ✔ |

| Reguła zapobiegania utracie danych | ✔ | ✔ |

| Typ zagrożenia* | ✔ | ✔ |

| Technologia wykrywania | ✔ | ✔ |

| Klasyfikacja zagrożeń | ✔ | ✔ |

| Liczba załączników | ✔ | ✔ |

| Liczba adresów URL | ✔ | ✔ |

| rozmiar Email | ✔ | ✔ |

Porada

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Usuń kolumny z widoku.

- Pomniejszyj w przeglądarce internetowej.

Dostosowane ustawienia kolumn są zapisywane dla poszczególnych użytkowników. Dostosowane ustawienia kolumn w trybie przeglądania Incognito lub InPrivate są zapisywane do momentu zamknięcia przeglądarki internetowej.

Po wybraniu co najmniej jednego wpisu z listy przez zaznaczenie pola wyboru obok pierwszej kolumny jest dostępna akcja![]() Wykonaj. Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

Wykonaj. Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

Po kliknięciu wartości Temat lub Adresat we wpisie oknie wysuwanych szczegółów są otwierane. Te wysuwane elementy opisano w poniższych podsekcjach.

Email szczegóły z widoku Email obszaru szczegółów w widoku Złośliwe oprogramowanie

Po wybraniu wartości Temat wpisu w tabeli zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To okno wysuwane szczegółów jest znane jako panel podsumowania Email i zawiera standardowe informacje podsumowania, które są również dostępne na stronie jednostki Email komunikatu.

Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panele podsumowania Email.

Dostępne akcje w górnej części panelu podsumowania Email dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym są opisane w Email szczegółach z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail.

Szczegóły adresata z widoku Email obszaru szczegółów w widoku Złośliwe oprogramowanie

Po wybraniu wpisu przez kliknięcie wartości Adresat zostanie otwarty wysuwany szczegół. Informacje w wysuwie są takie same, jak opisano w temacie Szczegóły adresata z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail.

Widok najpopularniejszych rodzin złośliwego oprogramowania dla obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Widok Najważniejsze rodziny złośliwego oprogramowania dla obszaru szczegółów organizuje dane w tabelę najlepszych rodzin złośliwego oprogramowania. W tabeli przedstawiono następujące elementy:

Kolumna Najważniejsze rodziny złośliwego oprogramowania : nazwa rodziny złośliwego oprogramowania.

Jeśli wybierzesz nazwę rodziny złośliwego oprogramowania, zostanie otwarty wysuwany szczegół zawierający następujące informacje:

Email sekcji: Tabela zawierająca następujące powiązane informacje dotyczące komunikatów zawierających plik złośliwego oprogramowania:

- Data

- Temat

- Odbiorca

Wybierz pozycję Wyświetl wszystkie wiadomości e-mail , aby otworzyć Eksploratora zagrożeń na nowej karcie filtrowane według nazwy rodziny złośliwego oprogramowania.

Sekcja szczegółów technicznych

Liczba prób: jeśli wybierzesz liczbę prób, Eksplorator zagrożeń zostanie otwarty na nowej karcie przefiltrowej według nazwy rodziny złośliwego oprogramowania.

Widok najpopularniejszych użytkowników docelowych dla obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Widok Najpopularniejszi użytkownicy docelowi organizuje dane w tabeli pięciu pierwszych adresatów, którzy zostali objęci złośliwym oprogramowaniem. W tabeli przedstawiono następujące elementy:

Najważniejsi użytkownicy docelowi: adres e-mail najpopularniejszego użytkownika docelowego. Jeśli wybierzesz adres e-mail, zostanie otwarty wysuwany szczegół. Informacje w wysuwanej lokalizacji są takie same, jak opisano w widoku Najpopularniejszi użytkownicy docelowi dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń.

Liczba prób: jeśli wybierzesz liczbę prób, Eksplorator zagrożeń zostanie otwarty na nowej karcie przefiltrowej według nazwy rodziny złośliwego oprogramowania.

Porada

Użyj opcji ![]() Eksportuj , aby wyeksportować listę maksymalnie 3000 użytkowników i odpowiadające im próby.

Eksportuj , aby wyeksportować listę maksymalnie 3000 użytkowników i odpowiadające im próby.

Email widoku źródła dla obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Widok źródła Email pokazuje źródła komunikatów na mapie świata.

Widok kampanii dla obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń

Widok Kampanii zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny.

Tabela szczegółów jest identyczna z tabelą szczegółów na stronie Kampanie.

Po wybraniu wpisu przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pola wyboru Nazwa zostanie otwarte okno wysuwane szczegółów. Informacje w wysuwie są takie same, jak opisano w temacie Szczegóły kampanii.

Widok phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Widok Języka Phish w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym zawiera informacje o wiadomościach e-mail, które zostały zidentyfikowane jako wyłudzanie informacji.

Aby otworzyć widok Języka Phish , wykonaj jedną z następujących czynności:

- Eksplorator zagrożeń: na stronie Eksplorator w portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do kartyPhishEmail & collaboration>Explorer>. Możesz też przejść bezpośrednio do strony Eksploratora przy użyciu https://security.microsoft.com/threatexplorerv3polecenia , a następnie wybrać kartę Phish.

- Wykrywanie w czasie rzeczywistym: na stronie Wykrywanie w czasie rzeczywistym w portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do kartyPhishEksploratora>współpracy> Email &. Możesz też przejść bezpośrednio do strony Wykrywanie w czasie rzeczywistym przy użyciu https://security.microsoft.com/realtimereportsv3polecenia , a następnie wybrać kartę Phish.

Właściwości możliwe do filtrowania w widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Domyślnie żadne filtry właściwości nie są stosowane do danych. Kroki tworzenia filtrów (zapytań) opisano w sekcji Filtry w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym w dalszej części tego artykułu.

Właściwości możliwe do filtrowania, które są dostępne w polu Adres nadawcy w widoku Złośliwe oprogramowanie , zostały opisane w poniższej tabeli:

| Własność | Wpisać | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|---|

| Basic | |||

| Adres nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Adresatów | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena adresata | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Temat | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Nazwa wyświetlana nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Wiadomość e-mail nadawcy z adresu | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Poczta nadawcy z domeny | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Ścieżka powrotna | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena ścieżki powrotnej | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Tagi | Tekst. Rozdziel wiele wartości przecinkami. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników. |

✔ | |

| Domena personifikowana | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Personifikowany użytkownik | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Reguła transportu programu Exchange | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Reguła zapobiegania utracie danych | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Kontekst | Wybierz co najmniej jedną wartość:

|

✔ | |

| Złącze | Tekst (nazwa łącznika). Rozdziel wiele wartości przecinkami. | ✔ | |

| Akcja dostarczania | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Dodatkowa akcja | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Kierunkowość | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Technologia wykrywania | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Klasyfikacja zagrożeń | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Oryginalna lokalizacja dostarczania | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Najnowsza lokalizacja dostarczania | Te same wartości co oryginalna lokalizacja dostarczania | ✔ | ✔ |

| Phish poziom ufności | Wybierz co najmniej jedną wartość:

|

✔ | |

| Przesłonięcia podstawowe | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Źródło przesłonięcia podstawowego | Komunikaty mogą mieć wiele przesłonięcia zezwalania lub blokowania, jak określono w źródle zastępowania. Zastąpienie, które ostatecznie zezwoliło lub zablokowało komunikat, jest identyfikowane w źródle przesłonięcia podstawowego. Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Zastępowanie źródła | Te same wartości co źródło zastąpienia podstawowego | ✔ | ✔ |

| Typ zasad | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Akcja zasad | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| rozmiar Email | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Advanced | |||

| Identyfikator komunikatu internetowego | Tekst. Rozdziel wiele wartości przecinkami. Dostępne w polu nagłówek Message-ID w nagłówku wiadomości. Przykładowa wartość to <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (zwróć uwagę na nawiasy kątowe). |

✔ | ✔ |

| Identyfikator komunikatu sieci | Tekst. Rozdziel wiele wartości przecinkami. Wartość identyfikatora GUID dostępna w polu nagłówka X-MS-Exchange-Organization-Network-Message-Id w nagłówku komunikatu. |

✔ | ✔ |

| Adres IP nadawcy | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Załącznik SHA256 | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator klastra | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator alertu | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator zasad alertu | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Identyfikator kampanii | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Sygnał adresu URL zap | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Adresy URL | |||

| Liczba adresów URL | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena adresu URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Domena i ścieżka adresu URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Ścieżka adresu URL | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | |

| Źródło adresu URL | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Kliknij werdykt | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Zagrożenie adresu URL | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Plik | |||

| Liczba załączników | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Nazwa pliku załącznika | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Typ pliku | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Formatem | Tekst. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Rozmiar pliku | Liczba całkowita. Rozdziel wiele wartości przecinkami. | ✔ | ✔ |

| Uwierzytelnianie | |||

| SPF | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| DKIM | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| DMARC | Wybierz co najmniej jedną wartość:

|

✔ | ✔ |

| Kompozytowe | Wybierz co najmniej jedną wartość:

|

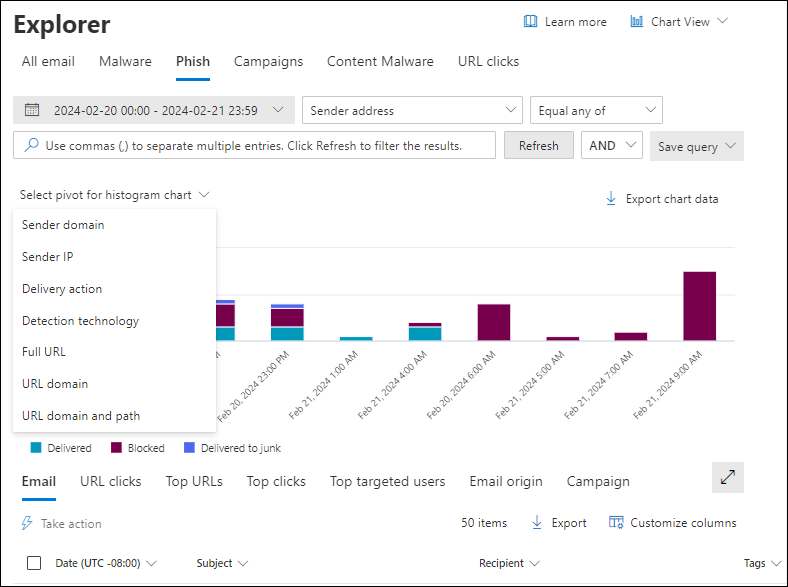

Wykres przestawny wykresu w widoku Phish w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym

Wykres ma widok domyślny, ale możesz wybrać wartość z pozycji Wybierz wykres przestawny dla wykresu histogramowego , aby zmienić sposób organizowania i wyświetlania filtrowanych lub niefiltrowanych danych wykresu.

Wykres przestawny dostępny w widoku Phish w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym znajduje się w poniższej tabeli:

| Dokument bazowy | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Domena nadawcy | ✔ | ✔ |

| Adres IP nadawcy | ✔ | |

| Akcja dostarczania | ✔ | ✔ |

| Technologia wykrywania | ✔ | ✔ |

| Klasyfikacja zagrożeń | ✔ | ✔ |

| Pełny adres URL | ✔ | |

| Domena adresu URL | ✔ | ✔ |

| Domena i ścieżka adresu URL | ✔ |

Dostępne wykresy przestawne są opisane w poniższych podsekcjach.

Wykres domeny nadawcy w widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Mimo że ta tabela przestawna nie wygląda domyślnie na wybraną, domena nadawcy jest domyślnym wykresem przestawnym w widoku Phish w wykrywaniu w czasie rzeczywistym.

Tabela przestawna domeny nadawcy organizuje wykres według domen w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny nadawcy.

Wykres adresów IP nadawcy w widoku Phish w Eksploratorze zagrożeń

Tabela przestawna adresów IP nadawcy organizuje wykres według źródłowych adresów IP komunikatów dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdego źródłowego adresu IP.

Wykres akcji dostarczania w widoku Phish w Eksploratorze zagrożeń i wykrywanie w czasie rzeczywistym

Mimo że ten wykres przestawny nie wygląda domyślnie, akcja Dostarczanie jest domyślnym wykresem przestawczym w widoku Phish w Eksploratorze zagrożeń.

Wykres przestawny Akcja dostarczania organizuje wykres według akcji wykonywanych w komunikatach dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej akcji dostarczania.

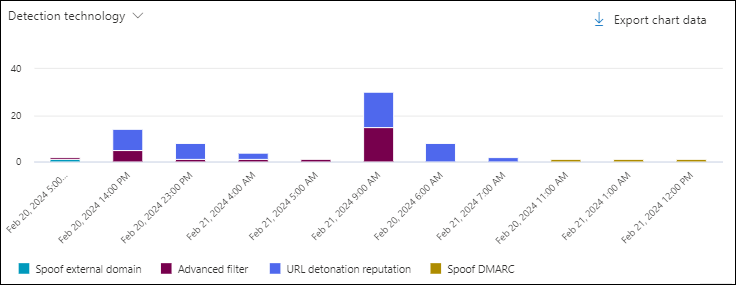

Wykres technologii wykrywania w widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Wykres przestawny Technologii wykrywania organizuje wykres według funkcji, która zidentyfikowała komunikaty wyłudzania informacji dla określonego zakresu dat/godzin i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej technologii wykrywania.

Wykres klasyfikacji zagrożeń w widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Wykres przestawny Klasyfikacja zagrożeń organizuje wykres według zagrożeń sklasyfikowanych. Aby uzyskać więcej informacji, zobacz Klasyfikacja zagrożeń w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej klasyfikacji.

Wykres pełnego adresu URL w widoku Phish w Eksploratorze zagrożeń

Wykres przestawny Pełny adres URL organizuje wykres według pełnych adresów URL w wiadomościach wyłudzających informacje dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdego pełnego adresu URL.

Wykres domeny adresu URL w widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Tabela przestawna domeny adresu URL organizuje wykres według domen w adresach URL w wiadomościach wyłudzających informacje dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny adresu URL.

Wykres domeny i ścieżki adresu URL w widoku Phish w Eksploratorze zagrożeń

Tabela przestawna domeny i ścieżki adresu URL organizuje wykres według domen i ścieżek w adresach URL w wiadomościach wyłudzających informacje dla określonego zakresu daty/godziny i filtrów właściwości.

Wskaźnik myszy na punkcie danych na wykresie pokazuje liczbę dla każdej domeny i ścieżki adresu URL.

Widoki obszaru szczegółów widoku Phish w Eksploratorze zagrożeń

Dostępne widoki (karty) w obszarze szczegółów widoku Phish są wymienione w poniższej tabeli i zostały opisane w poniższych podsekcjach.

| Widok | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Poczta e-mail | ✔ | ✔ |

| Kliknięcia adresu URL | ✔ | ✔ |

| Najważniejsze adresy URL | ✔ | ✔ |

| Kliknięcia górne | ✔ | ✔ |

| Najważniejsi użytkownicy docelowi | ✔ | |

| Email źródła | ✔ | |

| Kampania | ✔ |

Email widoku szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Email jest domyślnym widokiem obszaru szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym.

Widok Email zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny.

Dostosuj kolumny , aby zmienić wyświetlane kolumny.

W poniższej tabeli przedstawiono kolumny dostępne w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym. Wartości domyślne są oznaczone gwiazdką (*).

| Kolumna | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Data* | ✔ | ✔ |

| Temat* | ✔ | ✔ |

| Odbiorca* | ✔ | ✔ |

| Domena adresata | ✔ | ✔ |

| Tagi* | ✔ | |

| Adres nadawcy* | ✔ | ✔ |

| Nazwa wyświetlana nadawcy | ✔ | ✔ |

| Domena nadawcy* | ✔ | ✔ |

| Adres IP nadawcy | ✔ | ✔ |

| Wiadomość e-mail nadawcy z adresu | ✔ | ✔ |

| Poczta nadawcy z domeny | ✔ | ✔ |

| Dodatkowe akcje* | ✔ | ✔ |

| Akcja dostarczania | ✔ | ✔ |

| Najnowsza lokalizacja dostarczania* | ✔ | ✔ |

| Oryginalna lokalizacja dostarczania* | ✔ | ✔ |

| System zastępuje źródło | ✔ | ✔ |

| Przesłonięcia systemu | ✔ | ✔ |

| Identyfikator alertu | ✔ | ✔ |

| Identyfikator wiadomości internetowej | ✔ | ✔ |

| Identyfikator komunikatu sieci | ✔ | ✔ |

| Język poczty | ✔ | ✔ |

| Reguła transportu programu Exchange | ✔ | |

| Złącze | ✔ | |

| Phish poziom ufności | ✔ | |

| Kontekst | ✔ | |

| Reguła zapobiegania utracie danych | ✔ | |

| Typ zagrożenia* | ✔ | ✔ |

| Technologia wykrywania | ✔ | ✔ |

| Klasyfikacja zagrożeń | ✔ | ✔ |

| Liczba załączników | ✔ | ✔ |

| Liczba adresów URL | ✔ | ✔ |

| rozmiar Email | ✔ | ✔ |

Porada

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Usuń kolumny z widoku.

- Pomniejszyj w przeglądarce internetowej.

Dostosowane ustawienia kolumn są zapisywane dla poszczególnych użytkowników. Dostosowane ustawienia kolumn w trybie przeglądania Incognito lub InPrivate są zapisywane do momentu zamknięcia przeglądarki internetowej.

Po wybraniu co najmniej jednego wpisu z listy przez zaznaczenie pola wyboru obok pierwszej kolumny jest dostępna akcja![]() Wykonaj. Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

Wykonaj. Aby uzyskać informacje, zobacz Wyszukiwanie zagrożeń: Email korygowanie.

Po kliknięciu wartości Temat lub Adresat we wpisie oknie wysuwanych szczegółów są otwierane. Te wysuwane elementy opisano w poniższych podsekcjach.

Email szczegółów z widoku Email obszaru szczegółów w widoku Phish

Po wybraniu wartości Temat wpisu w tabeli zostanie otwarte okno wysuwane szczegóły wiadomości e-mail. To okno wysuwane szczegółów jest znane jako panel podsumowania Email i zawiera standardowe informacje podsumowania, które są również dostępne na stronie jednostki Email komunikatu.

Aby uzyskać szczegółowe informacje na temat informacji w panelu podsumowania Email, zobacz Panel podsumowania Email w Ochrona usługi Office 365 w usłudze Defender funkcji.

Dostępne akcje w górnej części panelu podsumowania Email dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym są opisane w Email szczegółach z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail.

Szczegóły adresata z widoku Email obszaru szczegółów w widoku Phish

Po wybraniu wpisu przez kliknięcie wartości Adresat zostanie otwarty wysuwany szczegół. Informacje w wysuwie są takie same, jak opisano w temacie Szczegóły adresata z widoku Email obszaru szczegółów w widoku Wszystkie wiadomości e-mail.

Widok kliknięć adresu URL dla obszaru szczegółów widoku Phish w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym

Widok kliknięć adresu URL przedstawia wykres, który można zorganizować przy użyciu tabel przestawnych. Wykres ma widok domyślny, ale możesz wybrać wartość z pozycji Wybierz wykres przestawny dla wykresu histogramowego , aby zmienić sposób organizowania i wyświetlania filtrowanych lub niefiltrowanych danych wykresu.

Wykres przestawny dostępny w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym jest opisany w poniższej tabeli:

| Dokument bazowy | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

|---|---|---|

| Domena adresu URL | ✔ | ✔ |

| Kliknij werdykt | ✔ | ✔ |

| URL | ✔ | |

| Domena i ścieżka adresu URL | ✔ |

Te same wykresy przestawne są dostępne i opisane w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń:

- Tabela przestawna domeny adresu URL dla widoku kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Kliknij pozycję pivot werdyktu, aby wyświetlić widok kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Wykres przestawny adresu URL dla widoku kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Tabela przestawna domeny adresu URL i ścieżki dla widoku kliknięć adresu URL dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

Porada

W Eksploratorze zagrożeń każda tabela przestawna w widoku kliknięć adresu URL ma akcję ![]() Wyświetl wszystkie kliknięcia , która otwiera widok kliknięć adresu URL w Eksploratorze zagrożeń na nowej karcie. Ta akcja nie jest dostępna w przypadku wykrywania w czasie rzeczywistym, ponieważ widok kliknięć adresu URL nie jest dostępny w przypadku wykrywania w czasie rzeczywistym.

Wyświetl wszystkie kliknięcia , która otwiera widok kliknięć adresu URL w Eksploratorze zagrożeń na nowej karcie. Ta akcja nie jest dostępna w przypadku wykrywania w czasie rzeczywistym, ponieważ widok kliknięć adresu URL nie jest dostępny w przypadku wykrywania w czasie rzeczywistym.

Widok najważniejszych adresów URL dla obszaru szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Widok Górne adresy URL zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny:

- URL

- Zablokowane komunikaty

- Wiadomości w wiadomościach-śmieciach

- Dostarczone komunikaty

Najważniejsze szczegóły adresów URL widoku Języka Phish

Po wybraniu wpisu przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny zostanie otwarte okno wysuwane szczegółów. Informacje w wysuwie są takie same, jak opisano w sekcji Najważniejsze adresy URL dla widoku Wszystkie wiadomości e-mail.

Porada

Akcja ![]() wyszukiwania w języku Go jest dostępna tylko w Eksploratorze zagrożeń. Nie jest ona dostępna w przypadku wykrywania w czasie rzeczywistym.

wyszukiwania w języku Go jest dostępna tylko w Eksploratorze zagrożeń. Nie jest ona dostępna w przypadku wykrywania w czasie rzeczywistym.

Widok kliknięć górnych dla obszaru szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Widok Kliknięcia górne zawiera tabelę szczegółów. Wpisy można sortować, klikając dostępny nagłówek kolumny:

- URL

- Zablokowany

- Dozwolone

- Przesłonięte bloki

- Oczekiwanie na werdykt

- Oczekiwanie na werdykt pominięte

- Brak

- Strona błędu

- Niepowodzenie

Porada

Wybrane są wszystkie dostępne kolumny. Jeśli wybierzesz pozycję ![]() Dostosuj kolumny, nie możesz usunąć zaznaczenia żadnych kolumn.

Dostosuj kolumny, nie możesz usunąć zaznaczenia żadnych kolumn.

Aby wyświetlić wszystkie kolumny, prawdopodobnie trzeba wykonać co najmniej jeden z następujących kroków:

- Przewiń w poziomie w przeglądarce internetowej.

- Zawęź szerokość odpowiednich kolumn.

- Pomniejszyj w przeglądarce internetowej.

Po wybraniu wpisu przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny zostanie otwarte okno wysuwane szczegółów. Informacje w wysuwie są takie same, jak opisano w sekcji Najważniejsze adresy URL dla widoku Wszystkie wiadomości e-mail.

Widok najpopularniejszych użytkowników docelowych dla obszaru szczegółów widoku Phish w Eksploratorze zagrożeń

Widok Najpopularniejszi użytkownicy docelowi organizuje dane w tabeli pięciu pierwszych adresatów, którzy zostali objęci próbami wyłudzania informacji. W tabeli przedstawiono następujące elementy:

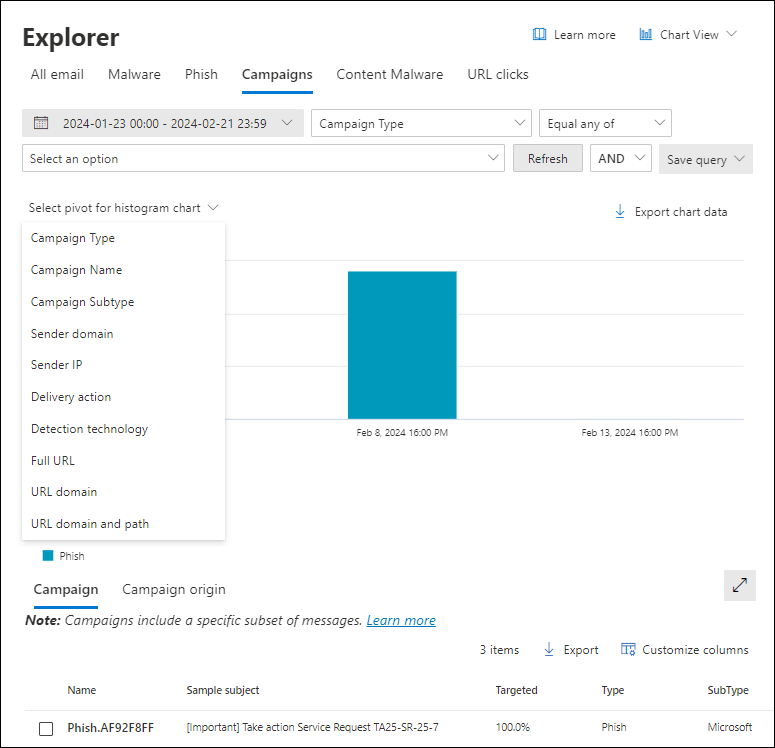

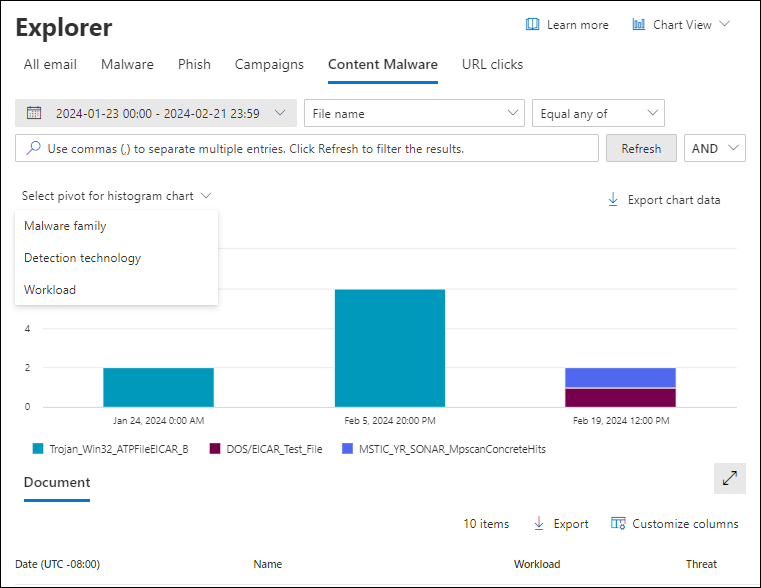

Najważniejsi użytkownicy docelowi: adres e-mail najpopularniejszego użytkownika docelowego. Jeśli wybierzesz adres e-mail, zostanie otwarty wysuwany szczegół. Informacje w wysuwanej lokalizacji są takie same, jak opisano w widoku Najpopularniejszi użytkownicy docelowi dla obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń.