Kampanie w Ochrona usługi Office 365 w usłudze Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

W organizacjach platformy Microsoft 365 z planem Ochrona usługi Office 365 w usłudze Microsoft Defender 2 funkcja kampanii identyfikuje i kategoryzuje skoordynowane ataki wyłudzania informacji i złośliwego oprogramowania w wiadomości e-mail. Kategoryzacja ataków poczty e-mail przez firmę Microsoft na dyskretne kampanie ułatwia:

- Efektywne badanie ataków poczty e-mail i reagowanie na nie.

- Lepiej zrozumieć zakres ataku poczty e-mail, który jest przeznaczony dla Twojej organizacji.

- Pokaż wartość Ochrona usługi Office 365 w usłudze Microsoft Defender dla osób podejmujących decyzje w celu zapobiegania zagrożeniom pocztą e-mail.

Funkcja kampanii pozwala zobaczyć ogólny obraz ataku poczty e-mail szybciej i bardziej całkowicie niż jakikolwiek człowiek.

Obejrzyj ten krótki film wideo, w jaki sposób kampanie w Ochrona usługi Office 365 w usłudze Microsoft Defender pomagają zrozumieć skoordynowane ataki poczty e-mail, które są przeznaczone dla Twojej organizacji.

Co to jest kampania?

Kampania to skoordynowany atak e-mail na jedną lub wiele organizacji. Email ataki, które kradną poświadczenia i dane firmowe, to duża i lukratywna branża. Wraz ze wzrostem technologii w celu powstrzymania ataków osoby atakujące modyfikują swoje metody, aby zapewnić ciągły sukces.

Firma Microsoft stosuje ogromne ilości danych chroniących przed wyłudzaniem informacji, ochrony przed spamem i złośliwym oprogramowaniem z całej usługi w celu zidentyfikowania kampanii. Analizujemy i klasyfikujemy informacje o ataku według kilku czynników. Przykład:

- Źródło ataku: źródłowe adresy IP i domeny wiadomości e-mail nadawcy.

- Właściwości komunikatu: zawartość, styl i ton komunikatów.

- Adresaci wiadomości: jak adresaci są powiązani. Na przykład domeny adresatów, funkcje zadań adresatów (administratorzy, kadra kierownicza itp.), typy firm (duże, małe, publiczne, prywatne itp.) i branże.

- Ładunek ataku: złośliwe linki, załączniki lub inne ładunki w komunikatach.

Kampania może być krótkotrwała lub może obejmować kilka dni, tygodni lub miesięcy z aktywnymi i nieaktywnymi okresami. W szczególności może zostać uruchomiona kampania przeciwko Twojej organizacji lub twoja organizacja może być częścią większej kampanii w wielu firmach.

Wymagane licencje i uprawnienia

- Funkcja kampanii jest dostępna w organizacjach z planem Ochrona usługi Office 365 w usłudze Defender 2 (licencje dodatków lub zawarte w subskrypcjach, takich jak Microsoft 365 E5).

- Musisz mieć przypisane uprawnienia, aby wyświetlać informacje o kampaniach zgodnie z opisem w tym artykule. Masz następujące możliwości:

Microsoft Defender XDR ujednolicona kontrola dostępu oparta na rolach (RBAC) (jeśli Email & współpracy>Ochrona usługi Office 365 w usłudze Defender uprawnienia to

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): operacje zabezpieczeń/nieprzetworzone dane (poczta e-mail & współpracy)/nagłówki wiadomości Email (odczyt).

Aktywne. Dotyczy tylko portalu usługi Defender, a nie programu PowerShell): operacje zabezpieczeń/nieprzetworzone dane (poczta e-mail & współpracy)/nagłówki wiadomości Email (odczyt).Email & uprawnienia do współpracy w portalu Microsoft Defender: członkostwo w grupie ról Zarządzanie organizacją, Administrator zabezpieczeń lub Czytelnik zabezpieczeń.

uprawnienia Microsoft Entra: członkostwo w rolach administratora* globalnego, administratora zabezpieczeń lub czytelnika zabezpieczeń zapewnia użytkownikom wymagane uprawnienia i uprawnienia do innych funkcji w usłudze Microsoft 365.

Ważna

* Firma Microsoft zaleca używanie ról z najmniejszą liczbą uprawnień. Korzystanie z kont o niższych uprawnieniach pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Strona Kampanie w portalu Microsoft Defender

Aby otworzyć stronę Kampanie w portalu Microsoft Defender pod adresem https://security.microsoft.com, przejdź do Email &kampaniiwspółpracy>. Aby przejść bezpośrednio do strony Kampanie , użyj polecenia https://security.microsoft.com/campaigns.

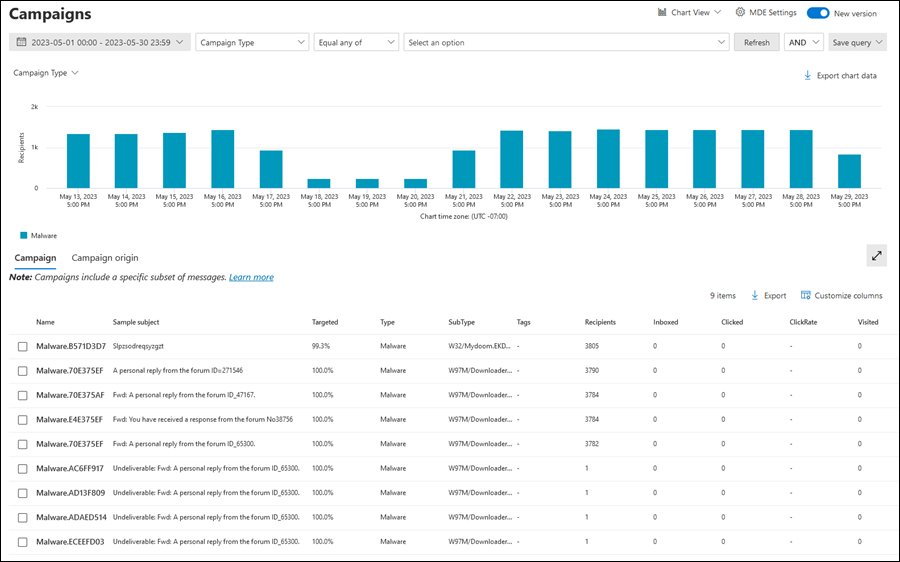

Strona Kampanie składa się z następujących elementów:

- Konstruktor filtrów/zapytań w górnej części strony.

- Obszar wykresu, w którym można używać dostępnych wykresów przestawnych do organizowania wykresu na różne sposoby. Domyślnie wykres używa tabeli przestawnej Typ kampanii , mimo że ten wykres przestawny nie jest wyświetlany jako zaznaczony.

- Obszar szczegółów, który jest domyślnie ustawiony na kartę Kampania

Porada

Jeśli nie widzisz żadnych danych kampanii ani bardzo ograniczonych danych, spróbuj zmienić zakres dat lub filtry.

Możesz również wyświetlić te same informacje o kampaniach w Eksploratorze zagrożeń pod adresem https://security.microsoft.com/threatexplorerv3:

- Widok kampanii.

- Wszystkie karty Kampanie widoku >poczty e-mail w obszarze szczegółów poniżej wykresu.

- Karta Kampanie widoku złośliwego oprogramowania> w obszarze szczegółów poniżej wykresu.

- Karta Phish view >Campaign (Kampania ) w obszarze szczegółów poniżej wykresu.

Jeśli masz subskrypcję Ochrona punktu końcowego w usłudze Microsoft Defender, informacje o kampaniach są połączone z Ochrona punktu końcowego w usłudze Microsoft Defender.

Obszar wykresu na stronie Kampanie

Na stronie Kampanie obszar wykresu przedstawia wykres słupkowy pokazujący liczbę adresatów dziennie. Domyślnie na wykresie są wyświetlane dane złośliwego oprogramowania i języka Phish .

Aby filtrować informacje wyświetlane na wykresie i w tabeli szczegółów, zmień filtry.

Zmień organizację wykresu, wybierając pozycję Typ kampanii, a następnie wybierając jedną z następujących wartości na liście rozwijanej:

- Nazwa kampanii

- Podtyp kampanii

- Domena nadawcy

- Adres IP nadawcy

- Akcja dostarczania

- Technologia wykrywania

- Pełny adres URL

- Domena adresu URL

- Domena i ścieżka adresu URL

Użyj polecenia ![]() Eksportuj dane wykresu , aby wyeksportować dane na wykresie do pliku CSV.

Eksportuj dane wykresu , aby wyeksportować dane na wykresie do pliku CSV.

Aby usunąć wykres ze strony (co maksymalizuje rozmiar obszaru szczegółów), wykonaj jedną z następujących czynności:

- Wybierz pozycję

Widok listy widoku >

Widok listy widoku > wykresuw górnej części strony.

wykresuw górnej części strony. - Wybierz pozycję

Pokaż widok listy między wykresem a widokami tabeli szczegółów.

Pokaż widok listy między wykresem a widokami tabeli szczegółów.

Obszar szczegółów na stronie Kampanie

Aby filtrować informacje wyświetlane na wykresie i w tabeli szczegółów, zmień filtry.

Na stronie Kampanie na karcie Kampania poniżej wykresu przedstawiono następujące informacje w tabeli szczegółów:

- Nazwa

- Przykładowy temat: wiersz tematu jednego z komunikatów w kampanii. Wszystkie komunikaty w kampanii nie muszą mieć tego samego tematu.

- Docelowe: wartość procentowa obliczona przez: (liczba adresatów kampanii w organizacji) / (całkowita liczba adresatów w kampanii we wszystkich organizacjach w usłudze). Ta wartość wskazuje stopień, w jakim kampania jest kierowana tylko do organizacji (wyższa wartość) a także skierowana do innych organizacji w usłudze (niższa wartość).

- Typ: Wartość to Phish lub Malware.

-

Podtyp: Wartość zawiera więcej szczegółów na temat kampanii. Przykład:

-

Phish: Jeśli jest dostępna, marka, która jest phished przez tę kampanię. Na przykład ,

Microsoft,365,Unknown,OutlooklubDocuSign. Gdy wykrywanie jest sterowane przez technologię Ochrona usługi Office 365 w usłudze Defender, prefiks ATP — jest dodawany do wartości podtypu. -

Złośliwe oprogramowanie: na przykład

W32/<MalwareFamilyName>lubVBS/<MalwareFamilyName>.

-

Phish: Jeśli jest dostępna, marka, która jest phished przez tę kampanię. Na przykład ,

- Tagi: Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

- Adresaci: liczba użytkowników objętych tą kampanią.

- Skrzynka odbiorcza: liczba użytkowników, którzy odebrali komunikaty z tej kampanii w skrzynce odbiorczej (nie są dostarczane do folderu Junk Email).

- Kliknięto: liczba użytkowników, którzy wybrali adres URL lub otworzyli załącznik w wiadomości wyłudzającej informacje.

- Współczynnik kliknięć: w kampaniach wyłudzania informacji wartość procentowa obliczona przez "Klikniętą / skrzynkę odbiorczą". Ta wartość jest wskaźnikiem skuteczności kampanii. Innymi słowy, czy adresaci byli w stanie zidentyfikować wiadomość jako wyłudzającą informacje i w związku z tym uniknąć adresu URL ładunku? Współczynnik kliknięć nie jest używany w kampaniach złośliwego oprogramowania.

- Odwiedzone: Ilu użytkowników faktycznie dotarło do witryny sieci Web ładunku. Jeśli istnieją wartości Kliknięty , ale bezpieczne linki zablokowały dostęp do witryny internetowej, ta wartość wynosi zero.

Wybierz nagłówek kolumny, aby posortować według tej kolumny. Aby usunąć kolumny, wybierz pozycję ![]() Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Użyj opcji ![]() Eksportuj , aby wyeksportować dane w tabeli szczegółów do pliku CSV.

Eksportuj , aby wyeksportować dane w tabeli szczegółów do pliku CSV.

Na stronie Kampanie na karcie Pochodzenie kampanii poniżej wykresu przedstawiono źródła komunikatów na mapie świata.

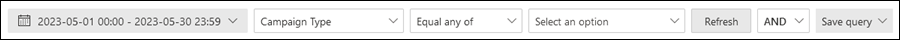

Filtry na stronie Kampanie

W górnej części strony Kampania istnieje kilka ustawień filtru, które ułatwiają znajdowanie i izolowanie określonych kampanii. Wybrane filtry wpływają na wykres i tabelę szczegółów.

Domyślnie widok jest filtrowany według wczoraj i dzisiaj. Aby zmienić filtr daty, wybierz zakres dat, a następnie wybierz wartości Daty rozpoczęcia i Daty zakończenia do 30 dni temu.

Możesz również filtrować wyniki według co najmniej jednej właściwości wiadomości lub kampanii. Podstawowa składnia to:

<Właściwość><Równa się żadnej wartości | ><lub wartości właściwości>

- Wybierz właściwość komunikatu lub kampanii z listy rozwijanej Typ kampanii (typ kampanii to wybrana wartość domyślna).

- Wartości właściwości, które należy wprowadzić, są całkowicie zależne od właściwości. Niektóre właściwości zezwalają na tekst dowolny z wieloma wartościami oddzielonymi przecinkami, a niektóre właściwości zezwalają na wiele wartości wybranych z listy.

Dostępne właściwości i skojarzone z nimi wartości są opisane w poniższej tabeli:

| Własność | Wpisać |

|---|---|

| Basic | |

| Typ kampanii | Wybierz co najmniej jedną wartość¹:

|

| Nazwa kampanii | Tekst. Rozdziel wiele wartości przecinkami. |

| Podtyp kampanii | Tekst. Rozdziel wiele wartości przecinkami. |

| Adres nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Adresatów | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena adresata | Tekst. Rozdziel wiele wartości przecinkami. |

| Temat | Tekst. Rozdziel wiele wartości przecinkami. |

| Nazwa wyświetlana nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Wiadomość e-mail nadawcy z adresu | Tekst. Rozdziel wiele wartości przecinkami. |

| Poczta nadawcy z domeny | Tekst. Rozdziel wiele wartości przecinkami. |

| Rodzina złośliwego oprogramowania | Tekst. Rozdziel wiele wartości przecinkami. |

| Tagi | Tekst. Rozdziel wiele wartości przecinkami. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników. |

| Akcja dostarczania | Wybierz co najmniej jedną wartość¹:

|

| Dodatkowa akcja | Wybierz co najmniej jedną wartość¹:

|

| Kierunkowość | Wybierz co najmniej jedną wartość¹:

|

| Technologia wykrywania | Wybierz co najmniej jedną wartość¹:

|

| Oryginalna lokalizacja dostarczania | Wybierz co najmniej jedną wartość¹:

|

| Najnowsza lokalizacja dostarczania | Te same wartości co oryginalna lokalizacja dostarczania |

| Przesłonięcia systemu | Wybierz co najmniej jedną wartość¹:

|

| Źródło zastąpienia systemu | Wybierz co najmniej jedną wartość¹:

|

| Advanced | |

| Identyfikator komunikatu internetowego | Tekst. Rozdziel wiele wartości przecinkami. Dostępne w polu nagłówek Message-ID w nagłówku wiadomości. Przykładowa wartość to <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (zwróć uwagę na nawiasy kątowe). |

| Identyfikator komunikatu sieci | Tekst. Rozdziel wiele wartości przecinkami. Wartość identyfikatora GUID dostępna w polu nagłówka X-MS-Exchange-Organization-Network-Message-Id w nagłówku komunikatu. |

| Adres IP nadawcy | Tekst. Rozdziel wiele wartości przecinkami. |

| Załącznik SHA256 | Tekst. Rozdziel wiele wartości przecinkami. Aby znaleźć wartość skrótu SHA256 pliku, uruchom następujące polecenie w programie PowerShell: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256. |

| Identyfikator klastra | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator alertu | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator zasad alertu | Tekst. Rozdziel wiele wartości przecinkami. |

| Identyfikator kampanii | Tekst. Rozdziel wiele wartości przecinkami. |

| Sygnał adresu URL zap | Tekst. Rozdziel wiele wartości przecinkami. |

| Adresy URL | |

| Domena adresu URL | Tekst. Rozdziel wiele wartości przecinkami. |

| Domena i ścieżka adresu URL | Tekst. Rozdziel wiele wartości przecinkami. |

| URL | Tekst. Rozdziel wiele wartości przecinkami. |

| Ścieżka adresu URL | Tekst. Rozdziel wiele wartości przecinkami. |

| Kliknij werdykt | Wybierz co najmniej jedną wartość¹:

|

| Plik | |

| Nazwa pliku załącznika | Tekst. Rozdziel wiele wartości przecinkami. |

¹ Nie używanie tego filtru właściwości lub używanie tego filtru właściwości bez wybranych wartości ma taki sam wynik jak użycie tego filtru właściwości ze wszystkimi wybranymi wartościami.

Po wybraniu właściwości z listy rozwijanej Typ kampanii wybierz pozycję Równaj dowolnemu z lub Nie równa się żadnej z nich, a następnie wprowadź lub wybierz wartość w polu właściwości, zapytanie filtru pojawi się poniżej obszaru filtru.

Aby dodać więcej warunków, wybierz inną parę właściwości/wartości, a następnie wybierz pozycję AND lub OR. Powtórz te kroki tyle razy, ile jest to konieczne.

Aby usunąć istniejące pary właściwości/wartości, wybierz obok ![]() wpisu.

wpisu.

Po zakończeniu tworzenia zapytania filtru wybierz pozycję Odśwież.

Aby zapisać zapytanie filtru, wybierz pozycję Zapisz zapytanie>![]() Zapisz zapytanie. W wyświetlonym menu wysuwowym Zapisywanie zapytania skonfiguruj następujące ustawienia:

Zapisz zapytanie. W wyświetlonym menu wysuwowym Zapisywanie zapytania skonfiguruj następujące ustawienia:

- Nazwa zapytania: wprowadź unikatową wartość.

- Wybierz jedną z następujących wartości:

- Dokładne daty: wybierz zakres dat.

- Daty względne: wybierz od jednego do 30 dni.

- Śledzenie tego zapytania

Po zakończeniu okna wysuwanego Zapisz zapytanie wybierz pozycję Zapisz, a następnie wybierz przycisk OK w oknie dialogowym potwierdzenia.

Po powrocie do strony Kampanie możesz załadować zapisany filtr, wybierając pozycję Zapisz zapytanie>![]() Zapisane ustawienia zapytania.

Zapisane ustawienia zapytania.

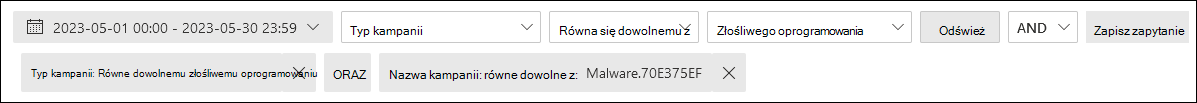

Szczegóły kampanii

Po wybraniu wpisu z tabeli szczegółów przez kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok nazwy zostanie otwarte okno wysuwane zawierające szczegółowe informacje o kampanii.

Informacje wyświetlane w wysuwanych szczegółach kampanii opisano w poniższych podsekcjach.

Informacje o kampanii

W górnej części wysuwanego szczegółów kampanii dostępne są następujące informacje o kampanii:

- Identyfikator kampanii: unikatowy identyfikator kampanii.

- Działanie: czas trwania i aktywność kampanii.

- Następujące dane dla wybranego filtru zakresu dat (lub wybrane na osi czasu):

- Wpływ

- Komunikaty: całkowita liczba adresatów.

- Skrzynka odbiorcza: liczba komunikatów dostarczonych do skrzynki odbiorczej, a nie do folderu Junk Email.

- Kliknięto link: ilu użytkowników wybrało adres URL ładunku w wiadomości wyłudzającej informacje.

- Odwiedzone łącze: Ilu użytkowników odwiedziło adres URL.

- Targeted(%): procent obliczony przez: (liczbę adresatów kampanii w organizacji) / (całkowita liczba adresatów w kampanii we wszystkich organizacjach w usłudze). Ta wartość jest obliczana przez cały okres istnienia kampanii i nie jest zmieniana przez filtry dat.

- Filtry daty/godziny rozpoczęcia i zakończenia danych/godziny dla przepływu kampanii zgodnie z opisem w następnej sekcji.

- Interaktywna oś czasu działania kampanii: oś czasu pokazuje aktywność w całym okresie istnienia kampanii. Możesz zatrzymać kursor na punktach danych na grafie, aby wyświetlić liczbę wykrytych komunikatów.

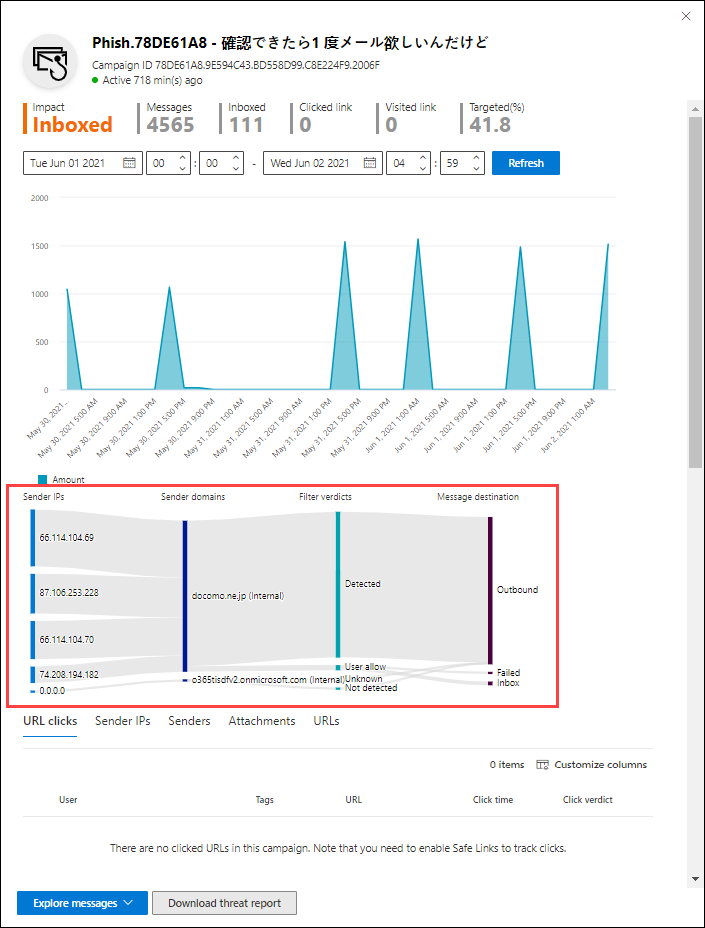

Przepływ kampanii

W trakcie wysuwanego szczegółów kampanii ważne szczegóły dotyczące kampanii są prezentowane na diagramie przepływu poziomego (znanym jako diagram Sankeya ). Te szczegóły ułatwiają zrozumienie elementów kampanii i potencjalnego wpływu w organizacji.

Porada

Informacje wyświetlane na diagramie przepływu są kontrolowane przez filtr zakresu dat na osi czasu zgodnie z opisem w poprzedniej sekcji.

Po umieszczeniu wskaźnika myszy na pasmie poziomym na diagramie zostanie wyświetlona liczba powiązanych komunikatów (na przykład komunikatów z określonego źródłowego adresu IP, komunikatów ze źródłowego adresu IP przy użyciu określonej domeny nadawcy itp.).

Diagram zawiera następujące informacje:

Adresy IP nadawcy

Domeny nadawcy

Werdykty filtru: Wartości werdyktów są związane z dostępnymi werdyktami dotyczącymi wyłudzania informacji i filtrowania spamu zgodnie z opisem w nagłówkach wiadomości antyspamowych. Dostępne wartości opisano w poniższej tabeli:

Value Werdykt filtru spamu Opis Dozwolone SFV:SKN

<Br/SFV:SKIWiadomość została oznaczona jako niespamowana i/lub pominięta, zanim została oceniona przez filtrowanie spamu. Na przykład wiadomość została oznaczona jako niespamowanie przez regułę przepływu poczty (znaną również jako reguła transportu).

<br/ Wiadomość pominąła filtrowanie spamu z innych powodów. Na przykład nadawca i adresat są w tej samej organizacji.Zablokowany SFV:SKSWiadomość została oznaczona jako spam, zanim została oceniona przez filtrowanie spamu. Na przykład przez regułę przepływu poczty. Wykryte SFV:SPMWiadomość została oznaczona jako spam przez filtrowanie spamu. Nie wykryto SFV:NSPMWiadomość została oznaczona jako niespamowana przez filtrowanie spamu. Wydany SFV:SKQWiadomość pominąła filtrowanie spamu, ponieważ została zwolniona z kwarantanny. Zezwalaj na dzierżawę¹ SFV:SKAKomunikat pominął filtrowanie spamu z powodu ustawień w zasadach ochrony przed spamem. Na przykład nadawca znajdował się na liście dozwolonych nadawców lub na liście dozwolonych domen. Blok dzierżawy² SFV:SKAWiadomość została zablokowana przez filtrowanie spamu ze względu na ustawienia zasad ochrony przed spamem. Na przykład nadawca znajdował się na liście dozwolonych nadawców lub na liście dozwolonych domen. Zezwalaj użytkownikowi¹ SFV:SFEWiadomość pominąła filtrowanie spamu, ponieważ nadawca znajdował się na liście bezpiecznych nadawców użytkownika. Blok użytkownika² SFV:BLKWiadomość została zablokowana przez filtrowanie spamu, ponieważ nadawca znajdował się na liście zablokowanych nadawców użytkownika. ZAP nie dotyczy Automatyczne przeczyszczanie (ZAP) o zerowej godzinie przeniosło dostarczony komunikat do folderu Email-śmieci lub kwarantanny. Akcję można skonfigurować w zasadach ochrony przed spamem. ¹ Przejrzyj zasady ochrony przed spamem, ponieważ dozwolona wiadomość prawdopodobnie zostałaby zablokowana przez usługę.

² Przejrzyj zasady ochrony przed spamem, ponieważ te wiadomości powinny zostać poddane kwarantannie, a nie dostarczone.

Miejsca docelowe komunikatów: zbadaj komunikaty, które zostały dostarczone do adresatów (do skrzynki odbiorczej lub folderu Junk Email), nawet jeśli użytkownicy nie wybrali adresu URL ładunku w wiadomości. Można również usunąć komunikaty poddane kwarantannie z kwarantanny. Aby uzyskać więcej informacji, zobacz Kwarantanna wiadomości e-mail w EOP.

- Usunięty folder

- Spadła

- Zewnętrzne: adresat znajduje się w lokalnej organizacji poczty e-mail w środowiskach hybrydowych.

- Zakończone niepowodzeniem

- Przekazywane

- Skrzynka odbiorcza

- Folder śmieci

- Kwarantanna

- Unknown

Kliknięcia adresu URL: te wartości zostały opisane w następnej sekcji.

Uwaga

We wszystkich warstwach zawierających więcej niż 10 elementów jest wyświetlanych 10 pierwszych elementów, a pozostałe są powiązane w innych.

Kliknięcia adresu URL

Gdy wiadomość wyłudzająca informacje zostanie dostarczona do folderu Skrzynka odbiorcza lub Wiadomości-śmieci Email, zawsze istnieje szansa, że użytkownik wybierze adres URL ładunku. Wybranie adresu URL jest niewielką miarą sukcesu, ale musisz najpierw określić, dlaczego wiadomość wyłudzająca informacje została dostarczona do skrzynki pocztowej.

Jeśli użytkownik wybrał adres URL ładunku w wiadomości wyłudzającej informacje, akcje są wyświetlane w obszarze kliknięć adresu URL diagramu w widoku szczegółów kampanii.

- Dozwolone

- BlockPage: adresat wybrał adres URL ładunku, ale jego dostęp do złośliwej witryny internetowej został zablokowany przez zasady bezpiecznych linków w organizacji.

- BlockPageOverride: adresat wybrał adres URL ładunku w wiadomości. Bezpieczne linki próbowały je zatrzymać, ale pozwolono mu zastąpić blok. Sprawdź zasady bezpiecznych linków , aby sprawdzić, dlaczego użytkownicy mogą zastąpić werdykt Dotyczący bezpiecznych linków i przejść do złośliwej witryny internetowej.

- PendingDetonationPage: bezpieczne załączniki w Ochrona usługi Office 365 w usłudze Microsoft Defender otwiera i bada adres URL ładunku w środowisku wirtualnym.

- PendingDetonationPageOverride: Adresat mógł zastąpić proces detonacji ładunku i otworzyć adres URL bez oczekiwania na wyniki.

Karty

Porada

Informacje wyświetlane na kartach są kontrolowane przez filtr zakresu dat w wysuwnym okienku szczegółów kampanii zgodnie z opisem w sekcji Informacje o kampanii .

Karty w wysuwanych szczegółach kampanii umożliwiają dalsze badanie kampanii. Dostępne są następujące karty:

Kliknięcia adresu URL: jeśli użytkownicy nie wybrali adresu URL ładunku w wiadomości, ta sekcja jest pusta. Jeśli użytkownik mógł wybrać adres URL, wypełniane są następujące wartości:

- Użytkownik*

- Tagi

- Adres URL*

- Godzina kliknięcia

- Kliknij werdykt

Adresy IP nadawcy

- Adres IP nadawcy*

- Łączna liczba

- Skrzynka odbiorcza

- Nie skrzynka odbiorcza

- Przekazano protokół SPF: nadawca został uwierzytelniony przez platformę zasad nadawcy (SPF). Nadawca, który nie przechodzi weryfikacji SPF, wskazuje nieuwierzytelnionego nadawcę lub wiadomość podszywa się pod uprawnionego nadawcę.

Nadawców

- Nadawca: jest to rzeczywisty adres nadawcy w poleceniu SMTP MAIL FROM , który niekoniecznie jest adresem e-mail Od: widocznym przez użytkowników w klientach poczty e-mail.

- Łączna liczba

- Skrzynka odbiorcza

- Nie skrzynka odbiorcza

- Przekazano moduł DKIM: nadawca został uwierzytelniony przez wiadomość e-mail z identyfikatorem kluczy domeny (DKIM). Nadawca, który nie przekazuje weryfikacji DKIM, wskazuje nieuwierzytelnionego nadawcę lub wiadomość podszywa się pod uprawnionego nadawcę.

- Przekazano DMARC: Nadawca został uwierzytelniony przez uwierzytelnianie komunikatów oparte na domenie, raportowanie i zgodność (DMARC). Nadawca, który nie przejdzie weryfikacji DMARC, wskazuje nieuwierzytelnionego nadawcę lub wiadomość podszywa się pod uprawnionego nadawcę.

Załączniki

- Pod nazwą

- SHA256

- Rodzina złośliwego oprogramowania

- Łączna liczba

Adresy URL

- Adres URL*

- Łączna liczba

* Wybranie tej wartości powoduje otwarcie nowego menu wysuwanego zawierającego więcej szczegółów dotyczących określonego elementu (użytkownika, adresu URL itp.) w widoku szczegółów kampanii. Aby powrócić do wysuwanego szczegółów kampanii, wybierz pozycję Gotowe w nowym wysuwie.

Na każdej karcie wybierz nagłówek kolumny, aby posortować według tej kolumny. Aby usunąć kolumny, wybierz pozycję ![]() Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny na każdej karcie.

Dostosuj kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny na każdej karcie.

Dodatkowe akcje

Akcje w dolnej części okna wysuwanego szczegółów kampanii umożliwiają badanie i rejestrowanie szczegółów dotyczących kampanii:

- Wybierz pozycję Tak lub Nie w obszarze Czy uważasz, że ta kampania dokładnie pogrupowała te komunikaty?.

-

Eksplorowanie komunikatów: użyj możliwości Eksploratora zagrożeń, aby dokładniej zbadać kampanię, wybierając jedną z następujących wartości na liście rozwijanej:

- Wszystkie komunikaty: otwiera nową kartę wyszukiwania Eksploratora zagrożeń, używając wartości Identyfikator kampanii jako filtru wyszukiwania.

- Komunikaty skrzynki odbiorczej: otwiera nową kartę wyszukiwania Eksploratora zagrożeń przy użyciu identyfikatora kampanii i lokalizacji dostarczania: Skrzynka odbiorcza jako filtr wyszukiwania.

- Komunikaty wewnętrzne: otwiera nową kartę wyszukiwania Eksploratora zagrożeń przy użyciu identyfikatora kampanii i kierunkowości: wewnątrz organizacji jako filtru wyszukiwania.

- Pobierz raport o zagrożeniach: pobierz szczegóły kampanii do dokumentu Word (domyślnie o nazwie CampaignReport.docx). Pobieranie zawiera szczegółowe informacje z całego okresu istnienia kampanii (nie tylko wybrany filtr daty).