Microsoft Defender for Cloud Apps の新機能

適用対象: Microsoft Defender for Cloud Apps

この記事は、Microsoft Defender for Cloud Appsの最新リリースの新機能を知るために頻繁に更新されます。

その他の Microsoft Defender セキュリティ製品の新機能に関する詳細情報は、以下を参照してください。

- Microsoft Defender XDR の新機能

- Microsoft Defender for Endpoint の新機能

- Microsoft Defender for Identity の新機能

以前のリリースに関するニュースについては、「Microsoft Defender for Cloud Appsの過去の更新プログラムのアーカイブ」を参照してください。

2024 年 11 月

内部セッション制御アプリケーションの通知

Enterprise アプリケーション "Microsoft Defender for Cloud Apps – セッション制御" は、条件付きアクセス アプリ制御サービスによって内部的に使用されます。

このアプリケーションへのアクセスを制限する CA ポリシーがないことを確認してください。

すべてのアプリケーションまたは特定のアプリケーションを制限するポリシーについては、このアプリケーションが例外として一覧表示されていることを確認するか、ブロックポリシーが意図的であることを確認してください。

詳細については、「サンプル: Defender for Cloud Appsで使用するMicrosoft Entra ID条件付きアクセス ポリシーを作成する」を参照してください。

Graph APIのDefender for Cloud Appsサポート (プレビュー)

Defender for Cloud Appsお客様は、Graph APIを介して検出されたアプリに関するデータを照会できるようになりました。 Graph APIを使用してビューをカスタマイズし、[検出されたアプリ] ページでフローを自動化します (フィルターを適用して特定のデータを表示するなど)。 API では 、GET 機能のみがサポートされています。

詳細については、以下を参照してください:

露出管理の SaaS セキュリティ イニシアチブ

Microsoft セキュリティ露出管理は、セキュリティ イニシアチブを使用して特定のセキュリティ領域での露出を追跡する、焦点を絞ったメトリック駆動型の方法を提供します。 "SaaS セキュリティ イニシアチブ" は、SaaS セキュリティに関連するすべてのベスト プラクティスを 12 個の測定可能なメトリックに分類するための一元的な場所を提供します。 これらのメトリックは、多数のセキュリティに関する推奨事項を効果的に管理および優先順位付けするのに役立つよう設計されています。 この機能は General Availability (Worldwide) です - MICROSOFT セキュリティ露出管理のデータと機能は現在、米国政府のクラウドでは使用できません (GCC、GCC High、DoD)

詳細については、「 SaaS セキュリティ イニシアチブ」を参照してください。

アプリの配信元の可視性 (プレビュー)

アプリ ガバナンスを使用するユーザー Defender for Cloud Apps、Microsoft 365 に接続されている OAuth アプリの配信元を把握できます。 外部の配信元を持つアプリをフィルター処理して監視して、そのようなアプリを事前に確認し、organizationのセキュリティ体制を改善できます。

詳細については、 OAuth アプリに関する詳細な分析情報に関するページを参照してください。

アクセス許可フィルターとエクスポート機能 (プレビュー)

アプリ ガバナンスを使用するユーザー Defender for Cloud Apps、新しいアクセス許可フィルターとエクスポート機能を利用して、Microsoft 365 にアクセスするための特定のアクセス許可を持つアプリをすばやく識別できます。

詳細については、「 アプリ ガバナンスに関するフィルター」を参照してください。

一般的な Microsoft ファースト パーティ API の特権レベルの可視性 (プレビュー)

アプリ ガバナンスを使用するユーザー Defender for Cloud Apps、一般的なすべての Microsoft ファースト パーティ API アクセス許可の特権レベルを可視化できるようになりました。 特権レベル分類の強化されたカバレッジにより、Microsoft 365 にアクセスできるレガシ API やその他の Graph 以外の API に対する強力なアクセス許可を持つアプリを表示および監視できます。

詳細については、 アプリ ガバナンスに関する OAuth アプリのアクセス許可に関連する詳細に関するページを参照してください。

EWS API アクセスに関する詳細なデータ使用状況分析情報 (プレビュー)

アプリ ガバナンスを使用するユーザー Defender for Cloud Apps、Microsoft Graph と共にレガシ EWS API を使用してアプリによってアクセスされるデータに関する詳細な分析情報を取得できるようになりました。 データ使用状況分析情報の強化されたカバレッジにより、従来の EWS API を使用して電子メールにアクセスするアプリをより詳細に把握できます。

詳細については、「 アプリ ガバナンスに関する OAuth アプリ データ使用状況の分析情報」を参照してください。

2024 年 10 月

高度なハンティング CloudAppEvents テーブルの新しい異常データ

Microsoft Defender ポータルで高度なハンティングを使用するユーザー Defender for Cloud Apps、クエリと検出ルールに新しい LastSeenForUser 列と UncommonForUser 列を利用できるようになりました。

新しい列は、疑わしいと思われる 可能性のある一般的でないアクティビティ をより適切に特定し、より正確なカスタム検出を作成し、発生した疑わしいアクティビティを調査できるように設計されています。

詳細については、「 Advanced Hunting "CloudAppEvents" データ スキーマ」を参照してください。

高度なハンティング CloudAppEvents テーブルの新しい条件付きアクセス アプリ制御/インライン データ

Microsoft Defender ポータルで高度なハンティングを使用するユーザー Defender for Cloud Apps、クエリと検出ルールに新しい AuditSource 列と SessionData 列を使用できるようになりました。

このデータを使用すると、アクセスとセッション制御を含む特定の監査ソースと、特定のインライン セッションによるクエリを考慮したクエリが可能になります。

詳細については、「 Advanced Hunting "CloudAppEvents" データ スキーマ」を参照してください。

高度なハンティング CloudAppEvents テーブルの新しいデータ - OAuthAppId

Microsoft Defender ポータルで高度なハンティングを使用するユーザー Defender for Cloud Apps、クエリと検出ルールに新しい OAuthAppId 列を使用できるようになりました。

OAuthAppId を使用すると、特定の OAuth アプリケーションを考慮するクエリを使用して、クエリと検出ルールをより正確にします。

詳細については、「 Advanced Hunting "CloudAppEvents" データ スキーマ」を参照してください。

2024 年 9 月

ビジネス アプリにアクセスするときに、ブラウザー内で Edge を適用する

Edge のブラウザー内保護の機能を理解している管理者は、企業リソースにアクセスするときにユーザーに Edge の使用を要求できるようになりました。

主な理由はセキュリティです。Edge を使用してセッション制御を回避するための障壁は、リバース プロキシ テクノロジよりもはるかに高いためです。

詳細については、「ビジネス アプリにアクセスするときに Edge のブラウザー内保護を適用する」を参照してください。

Mural を Defender for Cloud Apps に接続する (プレビュー)

Defender for Cloud Appsは、アプリ コネクタ API を使用した Mural アカウントへの接続をサポートし、organizationの Mural の使用を可視化して制御できるようになりました。

詳細については、以下を参照してください:

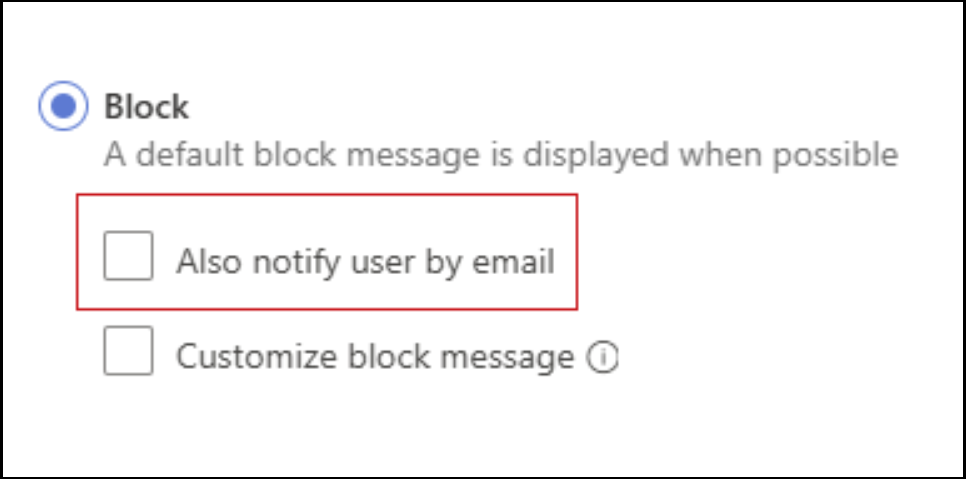

ブロックされたアクションに関するエンド ユーザーにメールを送信する機能の削除

2024 年 10 月 1 日より、セッション ポリシーによってアクションがブロックされたときにエンド ユーザーに電子メールで通知する機能を中止します。

このオプションを使用すると、ユーザーのアクションがブロックされると、ブラウザー メッセージと電子メール通知の両方が確実に取得されます。

管理者は、新しいセッション ポリシーを作成するときにこの設定を構成できなくなりました。

この設定の既存のセッション ポリシーでは、ブロック アクションが発生してもエンド ユーザーへの電子メール通知はトリガーされません。

エンド ユーザーは引き続きブラウザー経由でブロック メッセージを直接受信し、電子メールによるブロック通知の受信を停止します。

[メールでエンド ユーザーに通知する] オプションのスクリーンショット:

2024 年 8 月

再構成されたDefender for Cloud Appsドキュメント

Microsoft Defender for Cloud Appsドキュメントを再構成して、メイン製品の柱とユース ケースを強調し、Microsoft Defenderドキュメント全体に合わせて調整しました。

各ドキュメント ページの上部と下部にあるフィードバック メカニズムを使用して、Defender for Cloud Appsドキュメントに関するご意見をお寄せください。

アクティビティ ログの大規模なエクスポート (プレビュー)

最大 6 か月間または最大 100,000 イベントまでの "アクティビティ ログ" ページからエクスポートするオプションをユーザーに提供することに特化した新しいユーザー エクスペリエンス。

時間範囲やその他のさまざまなフィルターを使用して結果をフィルター処理し、プライベート アクティビティを非表示にすることもできます。

詳細については、「アクティビティを 6 か月前にエクスポートする」を参照してください。

2024 年 7 月

ブロック ページでのカスタム サポート URL の構成と埋め込み (プレビュー)

Cloud Discovery を使用してブロックされているアプリのMicrosoft Defender for Cloud Apps (MDA) ブロック エクスペリエンスをカスタマイズします。

ブロック ページにカスタム リダイレクト URL を設定できます

- エンド ユーザーを教育し、許容される使用ポリシー organizationリダイレクトするには

- ブロックの例外をセキュリティで保護するための手順についてエンド ユーザーをガイドするには

詳細については、「MDA ブロック ページのカスタム URL を構成する」を参照してください。

macOS ユーザーと新しくサポートされるポリシーに対するブラウザー内保護 (プレビュー)

セッション ポリシーをスコープとする macOS のエッジ ブラウザー ユーザーが、ブラウザー内保護で保護されるようになりました。

次のセッション ポリシーがサポートされるようになりました。

- 機密ファイルのアップロードをブロックおよび監視する

- ブロックとモニターの貼り付け

- マルウェアのアップロードをブロックおよび監視する

- マルウェアのダウンロードをブロックおよび監視する

ブラウザー 内保護に関するページを参照してください。

ブラウザー内保護は、最後の 2 つの安定したバージョンの Edge でサポートされています (たとえば、最新の Edge が 126 の場合、ブラウザー内保護は v126 と v125 に対して機能します)。

「Microsoft Edge リリース」を参照してください。

2024 年 6 月

クラシック Defender for Cloud Apps ポータルの自動リダイレクト - 一般提供

クラシック Microsoft Defender for Cloud Apps ポータルのエクスペリエンスと機能は、Microsoft Defender XDR ポータルに集約されています。 2024 年 6 月の時点で、クラシック Defender for Cloud Apps ポータルを使用しているすべてのお客様は自動的にMicrosoft Defender XDRにリダイレクトされ、クラシック ポータルに戻すオプションはありません。

詳細については、「Microsoft Defender XDRのMicrosoft Defender for Cloud Apps」を参照してください。

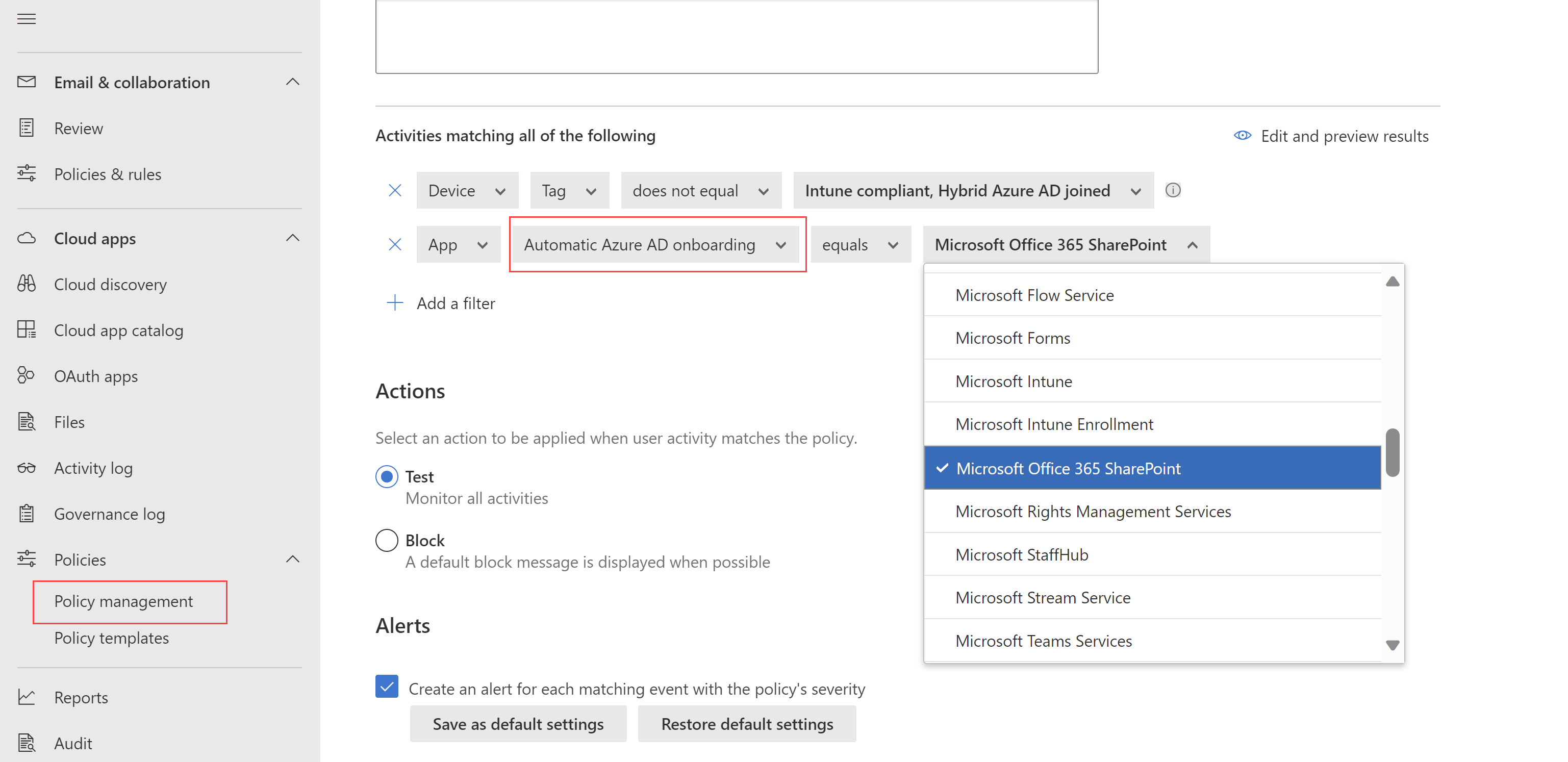

アプリが条件付きアクセス アプリ制御用に自動的にオンボードされるMicrosoft Entra ID (プレビュー)

これで、条件付きアクセス アプリ制御を使用してアクセス ポリシーまたはセッション ポリシーを作成すると、Microsoft Entra ID アプリが自動的にオンボードされ、ポリシーで使用できるようになります。

アクセス ポリシーとセッション ポリシーを作成する場合は、[自動 Azure AD オンボード]、[Microsoft Entra ID アプリ]、[Microsoft IdP 以外のアプリの手動オンボード] の順にフィルター処理してアプリを選択します。

以下に例を示します。

条件付きアクセス アプリ制御を使用するための追加の手順は次のとおりです。

- 条件付きアクセス アプリ制御を使用して制御するアプリのMicrosoft Entra ID条件付きアクセス ポリシー Defender for Cloud Apps作成します。

- Defender for Cloud Appsで動作するように IdP を構成するなど、Microsoft 以外の IdP アプリをオンボードするための手動手順。

詳細については、以下を参照してください:

- Microsoft Defender for Cloud Apps条件付きアクセス アプリ制御を使用してアプリを保護する

- 条件付きアクセス アプリ制御プロセス フロー

- アクセス ポリシーを作成する

- セッション ポリシーを作成する

macOS でのDefender for Cloud Apps検出 (プレビュー)

Defender for Cloud Appsでは、macOS デバイスでのクラウド アプリ検出とMicrosoft Defender for Endpoint統合がサポートされるようになりました。 Defender for Cloud Appsと Defender for Endpoint は、シームレスなシャドウ IT 可視性と制御ソリューションを提供します。

この機能強化と共に、[クラウド検出] ページの [Win10 エンドポイント ユーザー] オプションの名前が Defender で管理されるエンドポイントに変更されました。

詳細については、以下を参照してください:

- Microsoft Defender for EndpointとMicrosoft Defender for Cloud Appsの統合

- Microsoft Defender for Endpointによって検出されたアプリを調査する

自動ログ収集でサポートされる AKS (プレビュー)

Microsoft Defender for Cloud Appsログ コレクターでは、レシーバーの種類がSyslog-tlsされている場合にAzure Kubernetes Service (AKS) がサポートされるようになりました。また、Defender for Cloud Appsを使用して継続的なレポートを行う場合は、AKS の自動ログ収集を構成できます。

詳細については、「Azure Kubernetes Service (AKS) で Docker を使用してログの自動アップロードを構成する」を参照してください。

高度なハンティング CloudAppEvents テーブルの新しい条件付きアクセス アプリ制御/インライン データ (プレビュー)

Microsoft Defender ポータルで高度なハンティングを使用するユーザー Defender for Cloud Apps、クエリと検出ルールに新しい AuditSource 列と SessionData 列を使用できるようになりました。 このデータを使用すると、アクセスとセッション制御を含む特定の監査ソースと、特定のインライン セッションによるクエリを考慮したクエリが可能になります。

詳細については、「 Advanced Hunting "CloudAppEvents" データ スキーマ」を参照してください。

同じアプリの複数のインスタンスに対する SSPM のサポートは一般公開

Defender for Cloud Appsでは、同じアプリの複数のインスタンス間で SaaS セキュリティポスチャ管理 (SSPM) がサポートされるようになりました。 たとえば、Okta のインスタンスが複数ある場合は、各インスタンスに対してセキュリティ スコアの推奨事項を個別に構成できます。 各インスタンスは、[ アプリ コネクタ ] ページに個別の項目として表示されます。 以下に例を示します。

詳細については、「 SaaS セキュリティ体制管理 (SSPM)」を参照してください。

2024 年 5 月

Microsoft Defender ポータルのDefender for Cloud Apps - 一般提供およびリダイレクトに関する事前通知

Microsoft Defender ポータルのDefender for Cloud Appsエクスペリエンスは一般公開されており、クラシック ポータルからの自動リダイレクトはすべての顧客に対して既定でオンになっています。

2024 年 6 月 16 日より、リダイレクトトグルは使用できなくなります。 以降、クラシック Microsoft Defender for Cloud Apps ポータルにアクセスするすべてのユーザーは、オプトアウトするオプションを使用せず、Microsoft Defender ポータルに自動的に再ルーティングされます。

この変更に備えて、クラシック ポータルを引き続き使用しているお客様は、Microsoft Defender ポータルに操作を移動することをお勧めします。 詳細については、「Microsoft Defender XDRのMicrosoft Defender for Cloud Apps」を参照してください。

メイン Microsoft Defender XDR設定でプレビュー オプションを有効にする (プレビュー)

プレビューのお客様は、プレビュー機能の設定を他のMicrosoft Defender XDRプレビュー機能と共に管理できるようになりました。

[設定] > Microsoft Defender XDR > [全般] > [プレビュー] を選択して、必要に応じてプレビュー機能のオンとオフを切り替えます。 以下に例を示します。

![[プレビュー機能のMicrosoft Defender XDR設定] ページのスクリーンショット。](media/release-notes/preview-features.png)

プレビュー機能をまだ使用していないお客様は、[ 設定] > [クラウド アプリ] > [System > Preview 機能] の下にレガシ設定が引き続き表示されます。

詳細については、「Microsoft Defender XDR プレビュー機能」を参照してください。

政府機関向けクラウドで利用できるアプリ ガバナンス

Defender for Cloud Appsのアプリ ガバナンス機能は、政府機関向けクラウドで使用できるようになりました。 詳細については、以下を参照してください:

2024 年 4 月

Microsoft Defender ポータルからデータ暗号化を有効にする

これで、Microsoft Defender ポータルの [設定] 領域からデータ暗号化を有効にすることで、保存データDefender for Cloud Apps独自のキーで暗号化するプロセスを完了できます。

この機能は、クラシック Microsoft Defender for Cloud Apps ポータルで制限され、Microsoft Defender ポータルからのみ使用できるようになりました。

詳細については、「保存Defender for Cloud Appsデータを独自のキーで暗号化する (BYOK)」を参照してください。

2024 年 3 月

新しいログ コレクター バージョンがリリースされました

最新の脆弱性修正を含む新しいバージョンのログ コレクターをリリースしました。 新しいバージョンが columbus-0.272.0-signed.jarされ、イメージ名が mcaspublic.azurecr.io/public/mcas/logcollectorされ、タグが latest/0.272.0。

変更には、次のような依存関係のアップグレードが含まれます。

- amazon-corretto

- ubuntu

- libssl

- oauthlib

- logback

- setuptools

詳細については、「 高度なログ コレクター管理」を参照してください。

ポッドマンは自動ログ収集でサポートされています (プレビュー)

ログ コレクター Microsoft Defender for Cloud Apps Podman がサポートされるようになりました。また、Defender for Cloud Appsを使用して継続的なレポートを行う場合は、Podman で自動ログ収集を構成できます。

自動ログ収集は、複数のオペレーティング システムで Docker コンテナーを使用してサポートされます。 RHEL バージョン 7.1 以降を使用する Linux ディストリビューションの場合は、コンテナーのランタイム システムとして Podman を使用する必要があります。

詳細については、「 Podman を使用してログの自動アップロードを構成する」を参照してください。

高度なハンティング CloudAppEvents テーブルの新しい異常データ (プレビュー)

Microsoft Defender ポータルで高度なハンティングを使用するユーザー Defender for Cloud Apps、クエリと検出ルールに新しい LastSeenForUser 列とUncommonForUser 列を使用できるようになりました。 このデータを使用すると、誤検知を除外し、異常を見つけるのに役立ちます。

詳細については、「 Advanced Hunting "CloudAppEvents" データ スキーマ」を参照してください。

Microsoft 365 のMicrosoft Copilotの新しい脅威検出

Defender for Cloud Appsでは、Microsoft 365 コネクタを使用した Microsoft 365 のMicrosoft Copilotでの危険なユーザー アクティビティに対する新しい検出が提供されるようになりました。

- 関連するアラートは、他のMicrosoft Defender XDRアラートと共にMicrosoft Defender ポータルに表示されます。

- Microsoft 365 アクティビティの Copilot は、Defender for Cloud Apps アクティビティ ログで入手できます。

- Microsoft Defender ポータルの [高度なハンティング] ページでは、Microsoft 365 の Copilot アクティビティは、CloudAppEvents テーブルの Microsoft 365 アプリケーションのMicrosoft Copilotにあります。

詳細については、以下を参照してください:

- Microsoft Copilot for Microsoft 365 の使用を開始

- microsoft 365 環境の保護に役立つDefender for Cloud Apps方法

- Microsoft Defender XDRでアラートを調査する

- Defender for Cloud Apps アクティビティ ログ

- 高度な追求を使用して脅威を積極的に追求する

- 高度なハンティング スキーマの CloudAppEvents テーブル

Microsoft Edge for Business ユーザーのモーション保護のデータ (プレビュー)

Microsoft Edge for Businessを使用し、セッション ポリシーの対象となるユーザー Defender for Cloud Apps、ブラウザー内から直接保護されるようになりました。 ブラウザー内保護により、プロキシの必要性が減り、セキュリティと生産性の両方が向上します。

保護されたユーザーは、待機時間やアプリの互換性の問題がなく、より高いレベルのセキュリティ保護を使用して、クラウド アプリでスムーズなエクスペリエンスを実現します。

ブラウザー内保護は既定で有効になり、2024 年 3 月の初めからテナント間で段階的にロールアウトされています。

詳細については、「Microsoft Edge for Businessによるブラウザー内保護 (プレビュー)」、Microsoft Defender for Cloud Apps条件付きアクセス アプリ制御を使用したアプリの保護、およびセッション ポリシーに関するページを参照してください。

Microsoft Defender ポータルのDefender for Cloud Appsが、すべてのDefender for Cloud Appsロールで使用できるようになりました

Microsoft Defender ポータルのDefender for Cloud Apps エクスペリエンスは、以前に制限されていた次のロールを含むすべてのDefender for Cloud Appsロールで使用できるようになりました。

- App/Instance 管理者

- ユーザー グループ管理者

- Cloud Discovery グローバル管理者

- Cloud Discovery レポート管理者

詳細については、「Defender for Cloud Appsの組み込み管理者ロール」を参照してください。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急シナリオに限定する必要があります。

2024 年 2 月

一般提供における接続アプリの追加に対する SSPM のサポート

Defender for Cloud Appsでは、発生する可能性のあるリスクを防ぐために、SaaS アプリケーションのセキュリティに関する推奨事項が提供されます。 これらの推奨事項は、アプリケーションへのコネクタを使用すると、Microsoft Secure Score を介して表示されます。

Defender for Cloud Appsでは、次のアプリを含めることで、SSPM サポートが一般公開されるようになりました。

SSPM は、一般提供で Google ワークスペース でもサポートされるようになりました。

注:

これらのアプリのいずれかにコネクタが既にある場合は、セキュリティ スコアのスコアがそれに応じて自動的に更新される可能性があります。

詳細については、以下を参照してください:

資格情報アクセスと横移動に関する新しいアプリ ガバナンス アラート

アプリ ガバナンスのお客様に対して、次の新しいアラートが追加されました。

- 成功しない複数の失敗した KeyVault 読み取りアクティビティを開始するアプリケーション

- MS Graph または Exchange Web サービスを主に使用している休止状態の OAuth アプリは、最近、Azure Resource Manager ワークロードにアクセスしているのが確認されました

詳細については、「Microsoft Defender for Cloud Appsのアプリ ガバナンス」を参照してください。

2024 年 1 月

同じアプリの複数のインスタンスに対する SSPM のサポート (プレビュー)

Defender for Cloud Appsでは、同じアプリの複数のインスタンス間で SaaS セキュリティポスチャ管理 (SSPM) がサポートされるようになりました。 たとえば、AWS のインスタンスが複数ある場合は、各インスタンスに対してセキュリティスコアの推奨事項を個別に構成できます。 各インスタンスは、[ アプリ コネクタ ] ページに個別の項目として表示されます。 以下に例を示します。

詳細については、「 SaaS セキュリティ体制管理 (SSPM)」を参照してください。

セッション ポリシーでのアップロードを制御できるファイルの数に関する制限が削除されました (プレビュー)

セッション ポリシーでは、100 を超えるファイルを含むフォルダーのアップロードに対する制御がサポートされるようになりました。アップロードに含めることができるファイルの数に制限はありません。

詳細については、「条件付きアクセス アプリ制御を使用してアプリMicrosoft Defender for Cloud Apps保護する」を参照してください。

クラシック Defender for Cloud Apps ポータルの自動リダイレクト (プレビュー)

クラシック Microsoft Defender for Cloud Apps ポータルのエクスペリエンスと機能は、Microsoft Defender XDR ポータルに集約されています。 2024 年 1 月 9 日の時点で、プレビュー機能を備えたクラシック Defender for Cloud Apps ポータルを使用しているお客様は自動的にMicrosoft Defender XDRにリダイレクトされ、クラシック ポータルに戻すオプションはありません。

詳細については、以下を参照してください:

次の手順

- ここに記載されているリリースより前のリリースの詳細については、「Microsoft Cloud App Securityの過去のリリース」を参照してください。

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。

![[セキュリティ スコアの推奨事項を有効にする] オプションのスクリーンショット。](media/security-saas-choose-secure-score-main-instance.png)