microsoft 365 環境の保護に役立つDefender for Cloud Apps方法

Microsoft 365 は、クラウド ファイル ストレージ、コラボレーション、BI、CRM ツールを提供する主要な生産性スイートとして、ユーザーが効率的かつ効率的な方法でorganizationやパートナー間でドキュメントを共有できるようにします。 Microsoft 365 を使用すると、機密データが内部だけでなく外部のコラボレーターにも公開されたり、さらに悪いことに共有リンクを介して公開されたりする可能性があります。 このようなインシデントは、悪意のあるアクター、または不注意な従業員が原因で発生する可能性があります。 Microsoft 365 には、生産性を高めるのに役立つ大規模なサード パーティ製アプリ エコシステムも用意されています。 これらのアプリを使用すると、悪意のあるアプリのリスクや、アクセス許可が過剰なアプリの使用のリスクにorganizationを公開する可能性があります。

Microsoft 365 をDefender for Cloud Appsに接続すると、ユーザーのアクティビティに関する分析情報が向上し、機械学習ベースの異常検出、情報保護検出 (外部情報共有の検出など) を使用した脅威検出が提供され、自動修復制御が有効になり、organizationで有効なサード パーティ製アプリからの脅威が検出されます。

Defender for Cloud Appsは、Microsoft 365 の監査ログと直接統合され、サポートされているすべてのサービスの保護を提供します。 サポートされているサービスの一覧については、「 監査をサポートする Microsoft 365 サービス」を参照してください。

このアプリ コネクタを使用して、Microsoft Secure Score に反映されたセキュリティ制御を使用して SaaS セキュリティ態勢管理 (SSPM) 機能にアクセスします。 詳細情報 を参照してください。

Microsoft 365 のファイル スキャンの機能強化

Defender for Cloud Appsでは、SharePoint と OneDrive の新しいファイル スキャンの機能強化が追加されました。

SharePoint と OneDrive のファイルのほぼリアルタイムスキャン速度の高速化。

SharePoint でのファイルのアクセス レベルの識別の向上: SharePoint のファイル アクセス レベルは既定で 内部としてマークされ、 プライベート としてマークされません (SharePoint 内のすべてのファイルにはサイト所有者だけでなく、ファイル所有者がアクセスできるため)。

注:

この変更は、ファイル ポリシーに影響する可能性があります (ファイル ポリシーが SharePoint で 内部 ファイルまたは プライベート ファイルを探している場合)。

主な脅威

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- セキュリティに対する認識が不十分

- 悪意のあるサード パーティ製アプリ

- マルウェア

- フィッシング詐欺

- ランサムウェア

- アンマネージド Bring Your Own Device (BYOD)

Defender for Cloud Appsが環境を保護するのにどのように役立つか

- クラウドの脅威、侵害されたアカウント、悪意のある内部関係者を検出する

- クラウドに保存されている規制対象および機密データを検出、分類、ラベル付け、保護する

- 環境にアクセスできる OAuth アプリを検出して管理する

- クラウドに保存されているデータに DLP およびコンプライアンス ポリシーを適用する

- 共有データの露出を制限し、コラボレーション ポリシーを実施する

- フォレンジック調査のためにアクティビティの監査証跡を使用する

組み込みのポリシーとポリシー テンプレートを使用して Microsoft 365 を制御する

次の組み込みのポリシー テンプレートを使用して、潜在的な脅威を検出して通知できます。

| 種類 | 氏名 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 疑わしい IP アドレスからのアクティビティ 不可能な移動 終了したユーザーによって実行されるアクティビティ (IdP としてMicrosoft Entra IDが必要) マルウェア検出 複数回のログイン試行の失敗 ランサムウェア検出 疑わしいメール削除アクティビティ (プレビュー) 不審な受信トレイの転送 異常なファイル削除アクティビティ 通常とは異なるファイル共有アクティビティ 通常とは異なる複数のファイルダウンロード アクティビティ |

| アクティビティ ポリシー テンプレート | 危険な IP アドレスからのログオン 1 人のユーザーによる一括ダウンロード 潜在的なランサムウェア アクティビティ アクセス レベルの変更 (Teams) 外部ユーザーの追加 (Teams) 一括削除 (Teams) |

| ファイル ポリシー テンプレート | 未承認のドメインと共有されているファイルを検出する 個人用メール アドレスと共有されているファイルを検出する PII/PCI/PHI を使用してファイルを検出する |

| OAuth アプリの異常検出ポリシー |

誤解を招く OAuth アプリ名 OAuth アプリの誤解を招く発行元名 悪意のある OAuth アプリの同意 |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威の監視に加えて、次の Microsoft 365 ガバナンス アクションを適用して自動化して、検出された脅威を修復できます。

| タイプ | 操作 |

|---|---|

| データ ガバナンス |

OneDrive: - 親フォルダーのアクセス許可を継承する - ファイル/フォルダーをプライベートにする - 管理者検疫にファイル/フォルダーを配置する - ファイル/フォルダーをユーザー検疫に配置する - ごみ箱ファイル/フォルダー - 特定のコラボレーターを削除する - ファイル/フォルダーの外部コラボレーターを削除する - 秘密度ラベルMicrosoft Purview Information Protection適用する - 秘密度ラベルMicrosoft Purview Information Protection削除する SharePoint: - 親フォルダーのアクセス許可を継承する - ファイル/フォルダーをプライベートにする - 管理者検疫にファイル/フォルダーを配置する - ファイル/フォルダーをユーザー検疫に配置する - ファイル/フォルダーをユーザー検疫に配置し、所有者のアクセス許可を追加する - ごみ箱ファイル/フォルダー - ファイル/フォルダーの外部コラボレーターを削除する - 特定のコラボレーターを削除する - 秘密度ラベルMicrosoft Purview Information Protection適用する - 秘密度ラベルMicrosoft Purview Information Protection削除する |

| ユーザー ガバナンス | - ユーザーにアラートを通知する (Microsoft Entra ID経由) - ユーザーに再度サインインを要求する (Microsoft Entra ID経由) - ユーザーを一時停止する (Microsoft Entra ID経由) |

| OAuth アプリ ガバナンス | - OAuth アプリのアクセス許可を取り消す |

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

Microsoft 365 をリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、機密データのダウンロードをアンマネージド デバイスまたは危険なデバイスにブロックして保護するためのベスト プラクティスを確認します。

Defender for Cloud Apps Microsoft 365 との統合

Defender for Cloud Appsでは、従来の Microsoft 365 専用プラットフォームと、Microsoft 365 サービスの最新のオファリング (一般に Microsoft 365 の vNext リリース ファミリと呼ばれます) がサポートされています。

場合によっては、vNext サービス リリースは、管理レベルと管理レベルが標準の Microsoft 365 オファリングと若干異なります。

監査ログ

Defender for Cloud Appsは、Microsoft 365 の監査ログと直接統合され、サポートされているすべてのサービスから監査されたすべてのイベントを受け取ります。 サポートされているサービスの一覧については、「 監査をサポートする Microsoft 365 サービス」を参照してください。

Microsoft 365 で既定で有効になっている Exchange 管理者監査ログは、管理者 (または管理者特権が割り当てられているユーザー) がExchange Online organizationを変更したときに、Microsoft 365 監査ログにイベントを記録します。 Exchange 管理センターを使用するか、Windows PowerShellでコマンドレットを実行して行った変更は、Exchange 管理者監査ログに記録されます。 Exchange の管理者監査ログの詳細については、「管理者監査ログ」を参照してください。

Exchange、Power BI、および Teams からのイベントは、これらのサービスからのアクティビティがポータルで検出された後にのみ表示されます。

複数地域のデプロイ は、OneDrive でのみサポートされます

Microsoft Entra統合

Microsoft Entra IDが Active Directory オンプレミス環境のユーザーと自動的に同期するように設定されている場合、オンプレミス環境の設定はMicrosoft Entra設定をオーバーライドし、[ユーザー ガバナンスの中断] アクションの使用が元に戻されます。

Microsoft Entraサインイン アクティビティの場合、Defender for Cloud Appsは、ActiveSync などのレガシ プロトコルからの対話型サインイン アクティビティとサインイン アクティビティのみを表示します。 非対話型のサインイン アクティビティは、Microsoft Entra監査ログに表示される場合があります。

Office アプリが有効になっている場合、Microsoft 365 の一部であるグループも特定の Office アプリからDefender for Cloud Appsにインポートされます(たとえば、SharePoint が有効な場合、Microsoft 365 グループも SharePoint グループとしてインポートされます)。

検疫のサポート

SharePoint と OneDrive では、Defender for Cloud Appsでは、共有ドキュメント ライブラリ (SharePoint Online) 内のファイルとドキュメント ライブラリ (OneDrive for Business) 内のファイルに対してのみユーザー検疫がサポートされます。

SharePoint では、Defender for Cloud Appsは、英語のパスで共有ドキュメントを持つファイルに対してのみ検疫タスクをサポートします。

Microsoft 365 をMicrosoft Defender for Cloud Appsに接続する

このセクションでは、アプリ コネクタ API を使用して既存の Microsoft 365 アカウントにMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続により、Microsoft 365 の使用を可視化して制御できます。 Microsoft 365 Defender for Cloud Apps保護する方法の詳細については、「Microsoft 365 の保護」を参照してください。

このアプリ コネクタを使用して、Microsoft Secure Score に反映されたセキュリティ制御を使用して SaaS セキュリティ態勢管理 (SSPM) 機能にアクセスします。 詳細情報 を参照してください。

前提条件:

Microsoft 365 をDefender for Cloud Appsに接続するには、少なくとも 1 つの Microsoft 365 ライセンスが割り当てられている必要があります。

Defender for Cloud Appsで Microsoft 365 アクティビティの監視を有効にするには、Microsoft Purview で監査を有効にする必要があります。

Exchange Onlineのユーザー アクティビティがログに記録される前に、各ユーザー メールボックスに対して Exchange メールボックス監査ログを有効にする必要があります。「Exchange メールボックスのアクティビティ」を参照してください。

そこからログを取得するには、 Power BI で監査を有効にする 必要があります。 監査が有効になると、Defender for Cloud Appsはログの取得を開始します (24 時間から 72 時間の遅延)。

そこからログを取得するには、Dynamics 365で監査を有効にする必要があります。 監査が有効になると、Defender for Cloud Appsはログの取得を開始します (24 時間から 72 時間の遅延)。

Microsoft 365 をDefender for Cloud Appsに接続するには:

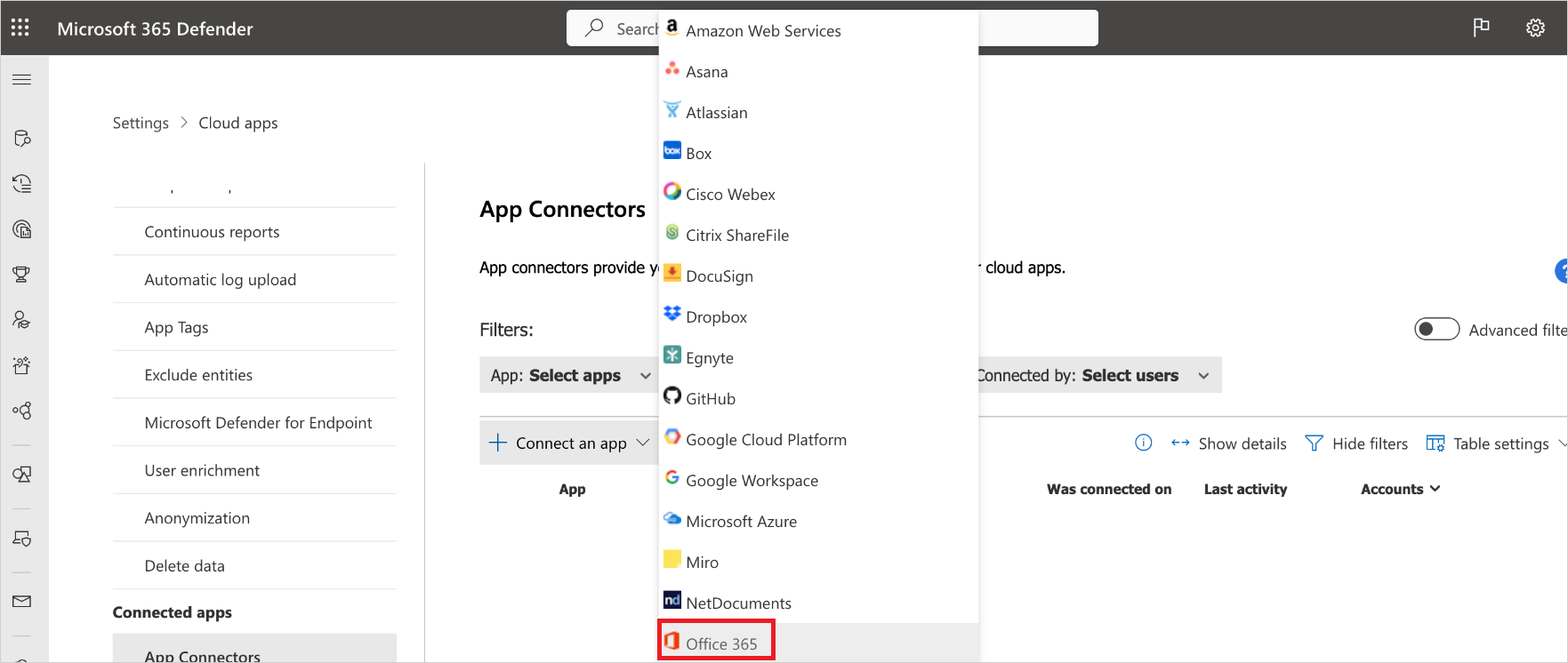

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、[ +アプリの接続] を選択し、[ Microsoft 365] を選択します。

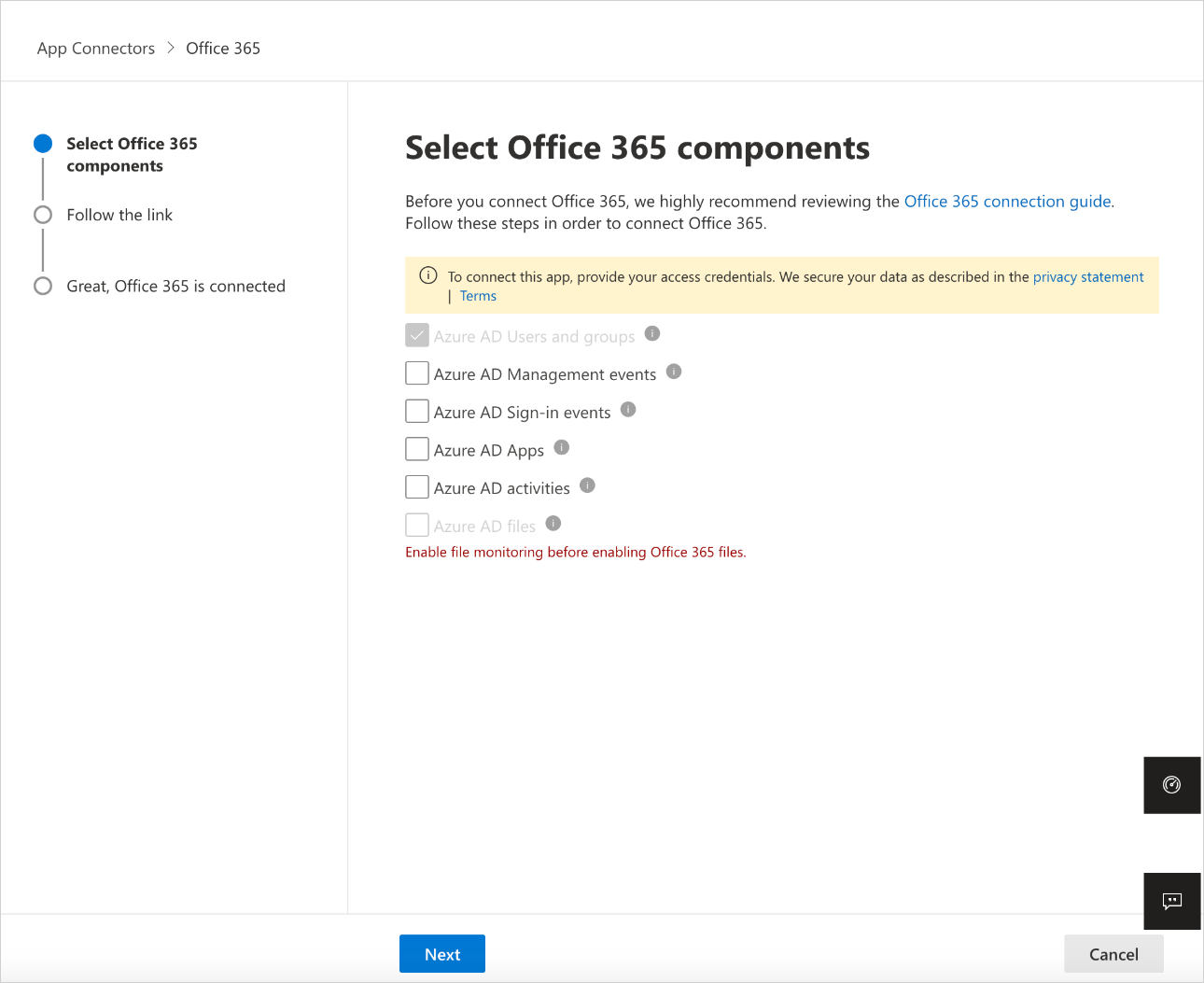

[ Microsoft 365 コンポーネントの選択 ] ページで、必要なオプションを選択し、[ 接続] を選択します。

注:

- 最適な保護を行う場合は、すべての Microsoft 365 コンポーネントを選択することをお勧めします。

- Azure AD ファイル コンポーネントには、Azure AD アクティビティ コンポーネントとDefender for Cloud Appsファイルの監視 (設定>Cloud Apps>Files>Enable ファイルの監視) が必要です。

[ リンクのフォロー] ページで 、[ Microsoft 365 の接続] を選択します。

Microsoft 365 が正常に接続済みとして表示されたら、[完了] を選択 します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

SaaS セキュリティ体制管理 (SSPM) データは、[セキュリティ スコア] ページのMicrosoft Defender ポータルに表示されます。 詳細については、「 SaaS アプリのセキュリティ体制管理」を参照してください。

注:

Microsoft 365 を接続すると、API をプルしている Microsoft 365 に接続されているサード パーティ製アプリケーションを含む、1 週間前のデータが表示されます。 接続前に API をプルしていなかったサード パーティ製アプリの場合、Microsoft 365 に接続した時点からのイベントが表示されます。これは、既定でオフになっている API がオンになっているDefender for Cloud Appsのためです。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。