Microsoft Defender for Endpointを使用して検出されたアプリを管理する

Microsoft Defender for EndpointとのMicrosoft Defender for Cloud Apps統合により、シームレスなシャドウ IT 可視性と制御ソリューションが提供されます。 この統合により、Defender for Cloud Apps管理者は、Defender for Cloud Apps アプリ ガバナンスコントロールをMicrosoft Defender for Endpointのネットワーク保護とネイティブに統合することで、クラウド アプリへのエンド ユーザーのアクセスをブロックできます。 または、管理者は、リスクの高いクラウド アプリにアクセスするときに、ユーザーに警告を表示する優しいアプローチを取ることができます。

Defender for Cloud Appsは、組み込みの承認されていないアプリ タグを使用して、クラウド アプリを使用禁止としてマークし、Cloud Discovery ページと Cloud App Catalog ページの両方で使用できます。 Defender for Endpoint との統合を有効にすると、Defender for Cloud Appsを 1 回クリックするだけで、承認されていないアプリへのアクセスをシームレスにブロックできます。

Defender for Cloud Appsで承認されていないとマークされたアプリは、Defender for Endpoint に自動的に同期されます。 具体的には、これらの承認されていないアプリで使用されるドメインはエンドポイント デバイスに伝達され、ネットワーク保護 SLA 内の Microsoft Defender ウイルス対策によってブロックされます。

注:

Defender for Endpoint を使用してアプリをブロックする時間の待機時間は、アプリを Defender for Cloud Apps で承認されていないとマークした時点から、デバイスでアプリがブロックされた時点まで最大 3 時間です。 これは、承認/承認されていないアプリDefender for Cloud Apps Defender for Endpoint への同期の最大 1 時間、Defender for Endpoint でインジケーターが作成された後にアプリをブロックするために、デバイスにポリシーをプッシュするのに最大 2 時間が原因です。

前提条件

次のいずれかのライセンス:

- Defender for Cloud Apps + エンドポイント

- Microsoft 365 E5

Microsoft Defenderウイルス対策。 詳細については、以下を参照してください:

次のいずれかのオペレーティング システムがサポートされています。

- Windows: Windows バージョン 10 18.09 (RS5) OS ビルド 1776.3、11 以降

- Android: 最小バージョン 8.0: 詳細については、「Android でのMicrosoft Defender for Endpoint」を参照してください。

- iOS: 最小バージョン 14.0: 詳細については、「iOS でのMicrosoft Defender for Endpoint」を参照してください。

- macOS: 最小バージョン 11: 詳細については、「macOS のネットワーク保護」を参照してください。

- Linux システム要件: 詳細については、「Linux のネットワーク保護」を参照してください。

Microsoft Defender for Endpointオンボード。 詳細については、「Defender for Endpoint を使用したDefender for Cloud Appsのオンボード」を参照してください。

Defender for Cloud Appsで変更を加える管理者アクセス。 詳細については、「 管理者アクセスの管理」を参照してください。

Defender for Endpoint でクラウド アプリのブロックを有効にする

クラウド アプリのアクセス制御を有効にするには、次の手順に従います。

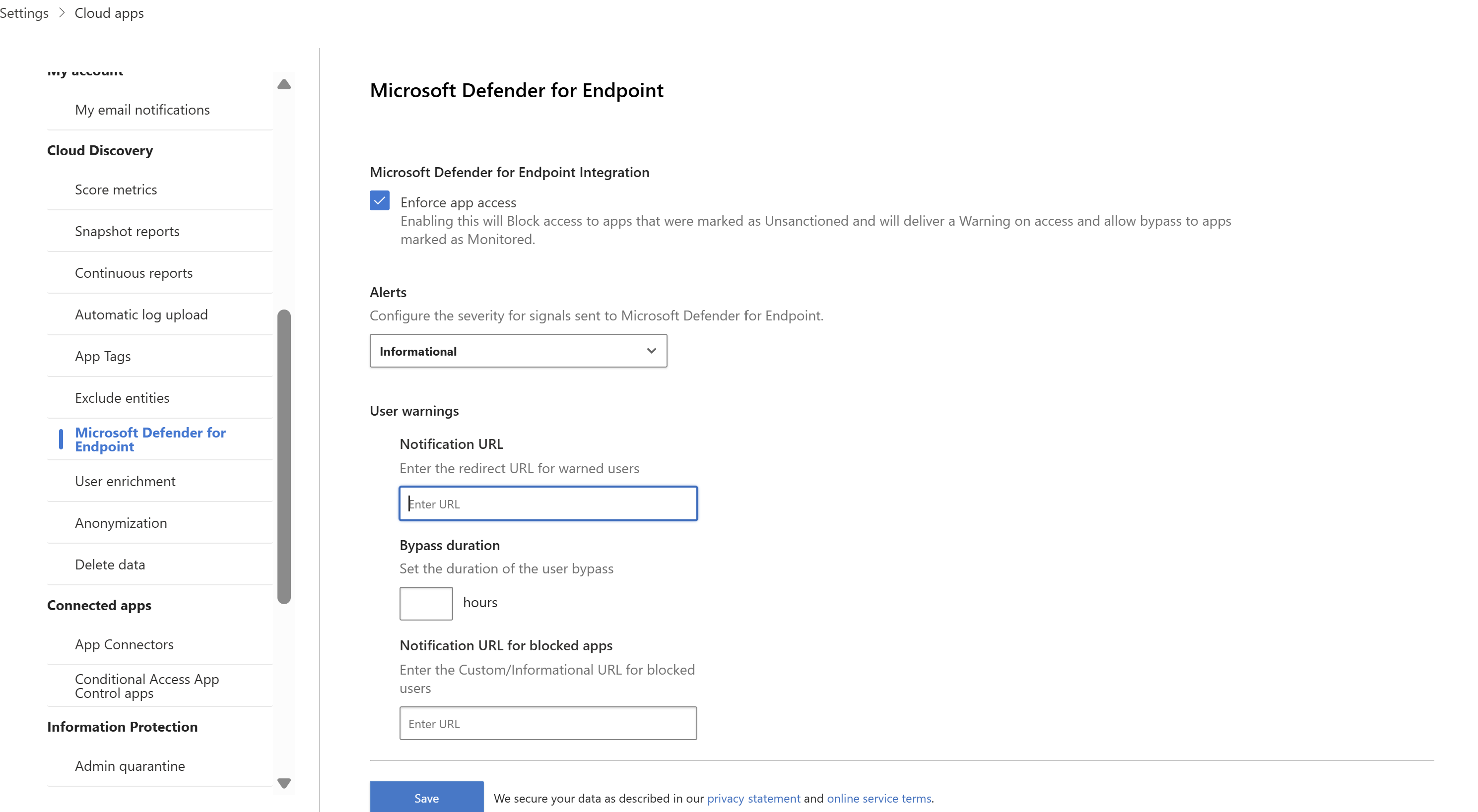

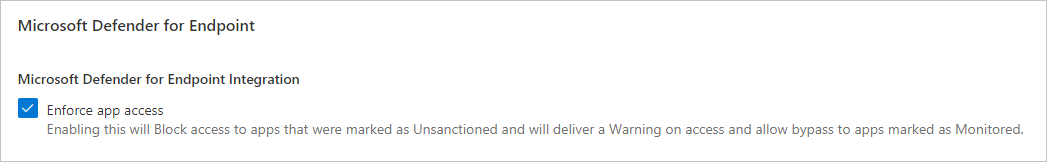

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [Cloud Discovery]\(クラウド検出\) で[Microsoft Defender for Endpoint]、[アプリ アクセスの強制] の順に選択します。

注:

この設定が有効になるまでに最大 30 分かかることがあります。

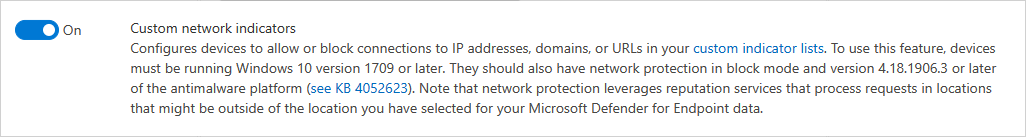

Microsoft Defender XDRで、[設定>Endpoints>Advanced 機能] に移動し、[カスタム ネットワーク インジケーター] を選択します。 ネットワーク インジケーターの詳細については、「 IP と URL/ドメインのインジケーターを作成する」を参照してください。

これにより、Microsoft Defenderウイルス対策ネットワーク保護機能を利用して、特定のアプリにアプリ タグを手動で割り当てるか、アプリ検出ポリシーを使用して、Defender for Cloud Appsを使用して定義済みの URL セットへのアクセスをブロックできます。

ブロックされたアプリにアクセスするときにユーザーを教育 & ブロック ページをカスタマイズする

管理者は、ブロック ページのサポート/ヘルプ URL を構成して埋め込むようになりました。 この構成により、管理者はブロックされたアプリにアクセスするときにユーザーを教育できます。 ユーザーは、使用がブロックされているアプリを一覧表示する会社のページへのカスタム リダイレクト リンクと、ブロック ページで例外をセキュリティで保護するために必要な手順を実行するように求められます。 エンド ユーザーは、ブロック ページの [サポート ページにアクセス] をクリックすると、管理者によって構成されたこの URL にリダイレクトされます。

Defender for Cloud Appsは、組み込みの承認されていないアプリ タグを使用して、クラウド アプリを使用禁止としてマークします。 タグは、 Cloud Discovery ページと Cloud App Catalog ページの両方で使用できます。 Defender for Endpoint との統合を有効にすると、使用がブロックされたアプリについてユーザーをシームレスに教育し、Defender for Cloud Appsを 1 回クリックするだけで例外をセキュリティで保護する手順を実行できます。

承認されていないとマークされたアプリは、Defender for Endpoint のカスタム URL インジケーター (通常は数分以内) に自動的に同期されます。 具体的には、ブロックされたアプリで使用されるドメインがエンドポイント デバイスに伝達され、ネットワーク保護 SLA 内の Microsoft Defender ウイルス対策によってメッセージが提供されます。

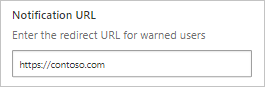

ブロック ページのカスタム リダイレクト URL の設定

次の手順を使用して、会社の Web ページまたは Sharepoint リンクを指すカスタム ヘルプ/サポート URL を構成します。このリンクを使用すると、従業員がアプリケーションへのアクセスをブロックされた理由を教育し、例外をセキュリティで保護する手順の一覧を提供したり、企業アクセス ポリシーを共有してorganizationのリスク受け入れに準拠したりできます。

Microsoft Defender ポータルで、設定>Cloud Apps>Cloud Discovery>Microsoft Defender for Endpoint を選択します。

[アラート] ドロップダウン で 、[ 情報] を選択します。

[ ユーザーの警告>ブロックされたアプリの通知 URL] に、URL を入力します。 以下に例を示します。

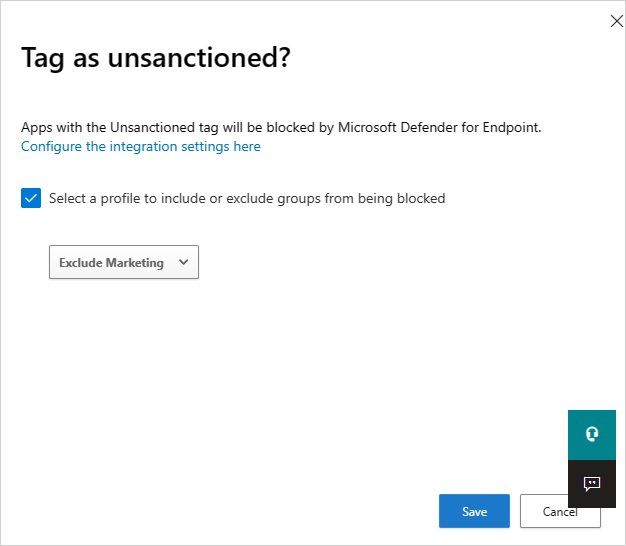

特定のデバイス グループのアプリをブロックする

特定のデバイス グループの使用をブロックするには、次の手順を実行します。

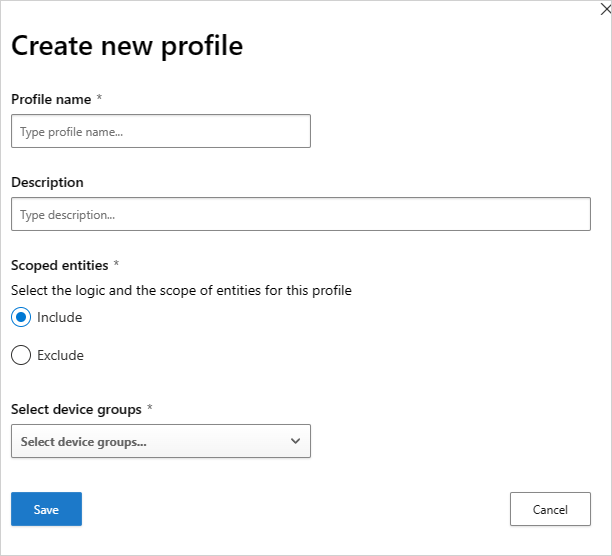

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 次 に、[クラウド検出] で [ アプリ タグ ] を選択し、[ スコープ付きプロファイル ] タブに移動します。

[ プロファイルの追加] を選択します。 プロファイルは、アプリのブロック/ブロック解除の対象となるエンティティを設定します。

説明的なプロファイル名と説明を指定します。

プロファイルを [含める] または [ 除外 ] プロファイルにするかどうかを選択します。

含める: 含まれているエンティティのセットのみが、アクセスの適用の影響を受ける。 たとえば、 プロファイル myContoso にはデバイス グループ A と B に 対してインクルード があります。 myContoso プロファイルでアプリ Y をブロックすると、グループ A と B のアプリ アクセスのみがブロックされます。

除外: 除外された一連のエンティティは、アクセスの適用の影響を受けることはありません。 たとえば、プロファイル myContoso にはデバイス グループ A と B に対して除外があります。myContoso プロファイルでアプリ Y をブロックすると、グループ A と B を除き、organization全体のアプリ アクセスがブロックされます。

プロファイルに関連するデバイス グループを選択します。 一覧表示されたデバイス グループは、Microsoft Defender for Endpointからプルされます。 詳細については、「 デバイス グループの作成」を参照してください。

[保存] を選択します。

アプリをブロックするには、次の手順を実行します。

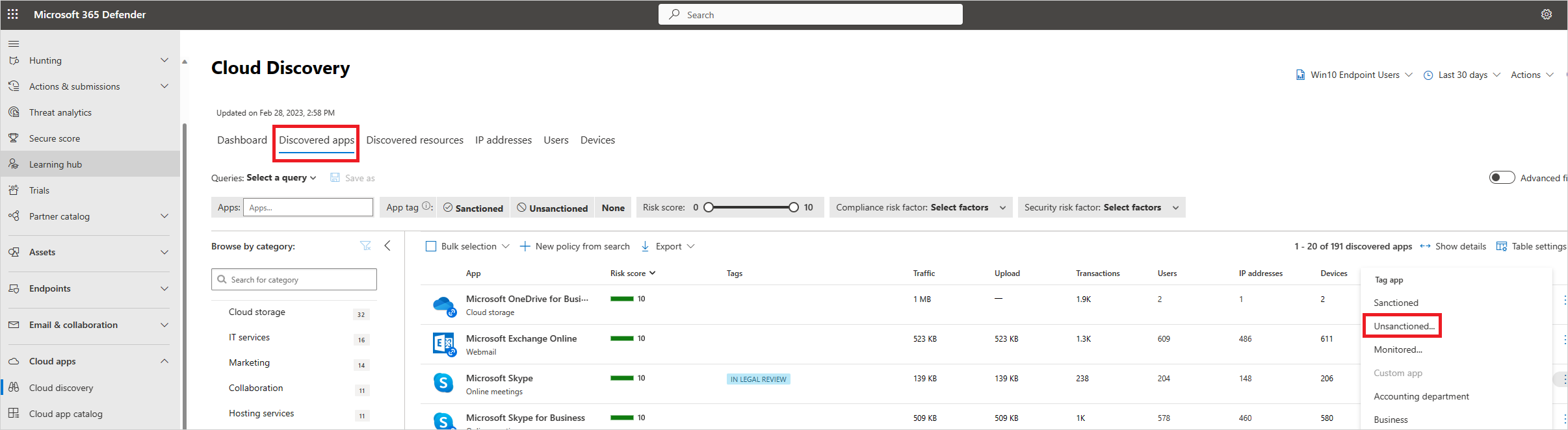

Microsoft Defender ポータルの [Cloud Apps] で、[Cloud Discovery] に移動し、[検出されたアプリ] タブに移動します。

ブロックするアプリを選択します。

アプリに承認されていないというタグを 付けます。

organization内のすべてのデバイスをブロックするには、[承認されていないタグ] ダイアログで [保存] を選択します。 組織内の特定のデバイス グループをブロックするには、[ プロファイルの選択] を選択して、グループがブロックされないように含めるか除外します。 次に、アプリがブロックされるプロファイルを選択し、[保存] を選択 します。

[ 承認されていないタグ] ダイアログは、テナントが Defender for Endpoint を有効にしてクラウド アプリをブロックしている場合、および管理者が変更を行うアクセス権を持っている場合にのみ表示されます。

注:

- 適用機能は、Defender for Endpoint のカスタム URL インジケーターに基づいています。

- この機能のリリース前にDefender for Cloud Appsによって作成されたインジケーターに対して手動で設定された組織のスコープは、Defender for Cloud Appsによってオーバーライドされます。 スコープ付きプロファイル エクスペリエンスを使用して、Defender for Cloud Apps エクスペリエンスから必要なスコープを設定する必要があります。

- 承認されていないアプリから選択したスコープ プロファイルを削除するには、承認されていないタグを削除し、必要なスコープ付きプロファイルでアプリにもう一度タグを付けます。

- 関連するタグまたはスコープでマークされると、アプリ ドメインがエンドポイント デバイスに反映されて更新されるまでに最大 2 時間かかることがあります。

- アプリが [監視対象] としてタグ付けされている場合、スコープ付きプロファイルを適用するオプションは、組み込みの Win10 Endpoint Users データ ソースが過去 30 日間に一貫してデータを受信した場合にのみ表示されます。

危険なアプリにアクセスするときにユーザーを教育する

管理者は、リスクの高いアプリにアクセスするときにユーザーに警告するオプションがあります。 ユーザーをブロックするのではなく、使用が承認されたアプリを一覧表示する会社のページへのカスタム リダイレクト リンクを提供するメッセージが表示されます。 プロンプトには、ユーザーが警告をバイパスしてアプリに進むオプションが表示されます。 管理者は、警告メッセージをバイパスするユーザーの数を監視することもできます。

Defender for Cloud Appsは、組み込みの監視対象アプリ タグを使用して、クラウド アプリを危険な状態としてマークします。 タグは、 Cloud Discovery ページと Cloud App Catalog ページの両方で使用できます。 Defender for Endpoint との統合を有効にすると、Defender for Cloud Appsを 1 回クリックするだけで、監視対象アプリへのアクセスをユーザーにシームレスに警告できます。

監視対象としてマーク された アプリは、通常数分以内に Defender for Endpoint のカスタム URL インジケーターに自動的に同期されます。 具体的には、監視対象のアプリで使用されるドメインがエンドポイント デバイスに伝達され、ネットワーク保護 SLA 内でウイルス対策Microsoft Defenderによって警告メッセージが表示されます。

警告メッセージのカスタム リダイレクト URL を設定する

次の手順を使用して、会社の Web ページを指すカスタム URL を構成し、従業員が警告を受けた理由を教育し、organizationのリスク受け入れに準拠しているか、organizationによって既に管理されている代替承認済みアプリの一覧を提供できます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [Cloud Discovery]\(クラウド検出\)で、[Microsoft Defender for Endpoint] を選択します。

[ 通知 URL ] ボックスに、URL を入力します。

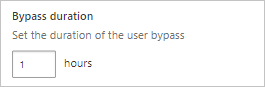

ユーザー バイパス期間の設定

ユーザーは警告メッセージをバイパスできるため、次の手順を使用してバイパス適用の期間を構成できます。 期間が経過すると、次回監視対象アプリにアクセスすると、警告メッセージが表示されます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [Cloud Discovery]\(クラウド検出\)で、[Microsoft Defender for Endpoint] を選択します。

[ バイパス期間 ] ボックスに、ユーザー バイパスの期間 (時間) を入力します。

適用されたアプリ コントロールを監視する

コントロールが適用されたら、次の手順を使用して、適用されたコントロール (アクセス、ブロック、バイパス) によってアプリの使用状況パターンを監視できます。

- Microsoft Defender ポータルの [Cloud Apps] で、[Cloud Discovery] に移動し、[検出されたアプリ] タブに移動します。フィルターを使用して、関連する監視対象アプリを見つけます。

- アプリの概要ページで適用されているアプリ コントロールを表示するには、アプリの名前を選択します。

次の手順

関連するビデオ

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。