管理者アクセスの構成

Microsoft Defender for Cloud Appsでは、ロールベースのアクセス制御がサポートされます。 この記事では、管理者のDefender for Cloud Appsへのアクセスを設定する手順について説明します。 管理者ロールの割り当ての詳細については、Microsoft Entra IDと Microsoft 365 の記事を参照してください。

Defender for Cloud Appsにアクセスできる Microsoft 365 ロールとMicrosoft Entra ロール

注:

- Microsoft 365 ロールとMicrosoft Entraロールは、[管理者アクセスの管理] ページDefender for Cloud Apps一覧に表示されません。 Microsoft 365 またはMicrosoft Entra IDでロールを割り当てるには、そのサービスに関連する RBAC 設定に移動します。

- Defender for Cloud Appsでは、Microsoft Entra IDを使用して、ユーザーのディレクトリ レベルの非アクティブ タイムアウト設定を決定します。 ユーザーが非アクティブ時にサインアウトされないようにMicrosoft Entra IDで構成されている場合は、Defender for Cloud Appsにも同じ設定が適用されます。

既定では、次の Microsoft 365 および Microsoft Entra ID 管理者ロールは、Defender for Cloud Appsにアクセスできます。

| ロール名 | 説明 |

|---|---|

| グローバル管理者およびセキュリティ管理者 | フル アクセス権を持つ管理者は、Defender for Cloud Appsで完全なアクセス許可を持ちます。 管理者の追加、ポリシーと設定の追加、ログのアップロード、ガバナンス アクションの実行、SIEM エージェントへのアクセスと管理を行うことができます。 |

| Cloud App Security管理者 | Defender for Cloud Appsでのフル アクセスとアクセス許可を許可します。 このロールは、Microsoft Entra ID グローバル管理者 ロールなど、Defender for Cloud Appsに対する完全なアクセス許可を付与します。 ただし、このロールのスコープはDefender for Cloud Appsであり、他の Microsoft セキュリティ製品間で完全なアクセス許可を付与することはありません。 |

| コンプライアンス管理者 | 読み取り専用アクセス許可があり、アラートを管理できる。 クラウド プラットフォームのセキュリティに関する推奨事項にアクセスできません。 ファイル ポリシーを作成および変更したり、ファイル ガバナンス アクションを許可したり、データ管理のすべての組み込みレポートを表示したりできます。 |

| コンプライアンス データ管理者 | 読み取り専用のアクセス許可を持ち、ファイル ポリシーの作成と変更、ファイル ガバナンス アクションの許可、すべての検出レポートの表示を行うことができます。 クラウド プラットフォームのセキュリティに関する推奨事項にアクセスできません。 |

| セキュリティ オペレーター | 読み取り専用アクセス許可があり、アラートを管理できる。 これらの管理者は、次の操作を実行できないように制限されます。

|

| セキュリティ閲覧者 | 読み取り専用のアクセス許可を持ち、API アクセス トークンを作成できます。 これらの管理者は、次の操作を実行できないように制限されます。

|

| グローバル閲覧者 | Defender for Cloud Appsのすべての側面への完全な読み取り専用アクセス権を持っています。 設定を変更したり、アクションを実行したりすることはできません。 |

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

注:

アプリ ガバナンス機能は、Microsoft Entra IDロールによってのみ制御されます。 詳細については、「 アプリ ガバナンス ロール」を参照してください。

ロールと権限

| アクセス許可 | グローバル管理者 | セキュリティ管理者 | コンプライアンス 管理 | コンプライアンス データ 管理 | セキュリティ オペレーター | セキュリティ閲覧者 | グローバル閲覧者 | PBI 管理 | Cloud App Security管理者 |

|---|---|---|---|---|---|---|---|---|---|

| アラートを読み取る | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| アラートの管理 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth アプリケーションの読み取り | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth アプリケーション アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| 検出されたアプリ、クラウド アプリ カタログ、およびその他のクラウド検出データにアクセスする | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API コネクタを構成する | ✔ | ✔ | ✔ | ✔ | |||||

| クラウド検出アクションを実行する | ✔ | ✔ | ✔ | ||||||

| ファイル データとファイル ポリシーにアクセスする | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| ファイル アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| アクセス ガバナンス ログ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| ガバナンス ログ アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| スコープ付き検出ガバナンス ログにアクセスする | ✔ | ✔ | ✔ | ||||||

| ポリシーを読み取る | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| すべてのポリシー アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| ファイル ポリシーアクションを実行する | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuth ポリシー アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| 管理者アクセスの管理を表示する | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 管理者とアクティビティのプライバシーを管理する | ✔ | ✔ | ✔ |

Defender for Cloud Appsの組み込みの管理者ロール

Microsoft Defender ポータルの [アクセス許可] > [Cloud Apps > ロール] 領域で、次の特定の管理者ロールを構成できます。

| ロール名 | 内容 |

|---|---|

| 全体管理者 | Microsoft Entra グローバル管理者ロールに似たフル アクセス権を持っていますが、Defender for Cloud Appsに対してのみアクセスできます。 |

| コンプライアンス管理者 | Microsoft Entraコンプライアンス管理者ロールと同じアクセス許可を付与しますが、Defender for Cloud Appsに対してのみ許可します。 |

| セキュリティ閲覧者 | Microsoft Entra セキュリティ閲覧者ロールと同じアクセス許可を付与しますが、Defender for Cloud Appsに対してのみ許可します。 |

| セキュリティ オペレーター | Microsoft Entra Security オペレーター ロールと同じアクセス許可を付与しますが、Defender for Cloud Appsに対してのみ許可します。 |

| アプリ/インスタンス管理者 | 選択したアプリの特定のアプリまたはインスタンスのみを扱うDefender for Cloud Apps内のすべてのデータに対する完全または読み取り専用のアクセス許可を持ちます。 たとえば、Box European インスタンスに対してユーザー管理者アクセス許可を付与します。 管理者には、ファイル、アクティビティ、ポリシー、アラートなど、Box European インスタンスに関連するデータのみが表示されます。

|

| ユーザー グループ管理者 | 割り当てられた特定のグループのみを扱うDefender for Cloud Apps内のすべてのデータに対する完全または読み取り専用のアクセス許可を持ちます。 たとえば、グループ "Germany - all users" にユーザー管理者のアクセス許可を割り当てた場合、管理者はそのユーザー グループに対してのみDefender for Cloud Appsで情報を表示および編集できます。 ユーザー グループ管理者は、次のアクセス権を持っています。

注:

|

| Cloud Discovery グローバル管理者 | すべてのクラウド検出設定とデータを表示および編集するためのアクセス許可を持ちます。 グローバル検出管理者は、次のアクセス権を持っています。

|

| Cloud Discovery レポート管理者 |

|

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

組み込みのDefender for Cloud Apps管理者ロールは、Defender for Cloud Appsへのアクセス許可のみを提供します。

管理者のアクセス許可を上書きする

Microsoft Entra IDまたは Microsoft 365 からの管理者のアクセス許可をオーバーライドする場合は、ユーザーを手動でDefender for Cloud Appsに追加し、ユーザーのアクセス許可を割り当てます。 たとえば、Microsoft Entra IDのセキュリティ閲覧者であるステファニーにDefender for Cloud Appsのフル アクセス権を割り当てる場合は、手動でDefender for Cloud Appsに追加し、フル アクセスを割り当ててロールをオーバーライドし、 で必要なアクセス許可を許可することができますDefender for Cloud Apps。 フル アクセス (グローバル管理者、セキュリティ管理者、およびCloud App Security管理者) を付与するMicrosoft Entraロールをオーバーライドすることはできません。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

管理者を追加する

Microsoft Entra管理ロールにユーザーを追加することなく、Defender for Cloud Appsに追加の管理者を追加できます。 追加の管理者を追加するには、次の手順を実行します。

重要

- [管理者アクセスの管理] ページへのアクセスは、グローバル管理者、セキュリティ管理者、コンプライアンス管理者、コンプライアンス データ管理者、セキュリティ オペレーター、セキュリティ リーダー、およびグローバル リーダー グループのメンバーが利用できます。

- [管理者アクセスの管理] ページを編集し、他のユーザーにDefender for Cloud Appsへのアクセス権を付与するには、少なくともセキュリティ管理者ロールが必要です。

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

Microsoft Defender ポータルの左側のメニューで、[アクセス許可] を選択します。

[ Cloud Apps] で [ロール] を選択 します。

![[アクセス許可] メニュー。](media/permissions-menu.png)

[+ ユーザーの追加] を選択して、Defender for Cloud Appsへのアクセス権を持つ管理者を追加します。 organization内からユーザーのメール アドレスを指定します。

注:

外部マネージド セキュリティ サービス プロバイダー (MSSP) をDefender for Cloud Appsの管理者として追加する場合は、最初にゲストとしてorganizationに招待してください。

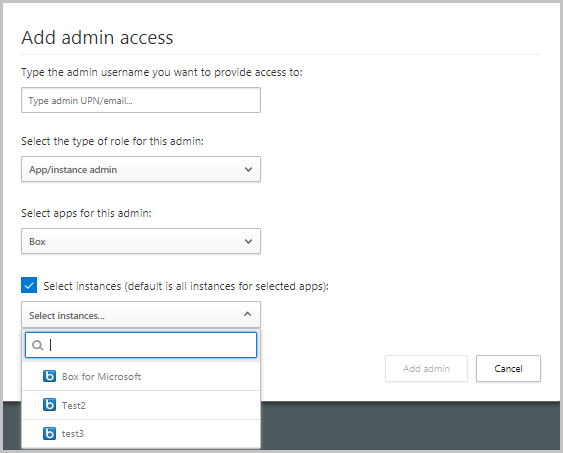

次に、ドロップダウンを選択して、管理者が持つロールの種類を設定します。 [App/Instance admin]\(アプリ/インスタンス管理者\) を選択した場合は、管理者がアクセス許可を持つアプリとインスタンスを選択します。

注:

アクセスが制限されている管理者が、制限付きページにアクセスしようとしたり、制限付きアクションを実行したりしようとすると、ページにアクセスしたりアクションを実行したりするためのアクセス許可がないことを示すエラーが表示されます。

[ 管理者の追加] を選択します。

外部管理者を招待する

Defender for Cloud Appsを使用すると、外部管理者 (MSSP) をorganizationの (MSSP 顧客) Defender for Cloud Apps サービスの管理者として招待できます。 MSP を追加するには、MSSP テナントでDefender for Cloud Appsが有効になっていることを確認し、MSSP 顧客Azure portalで B2B コラボレーション ユーザー Microsoft Entra追加します。 追加すると、MSSP を管理者として構成し、Defender for Cloud Appsで使用可能なすべてのロールを割り当てることができます。

MSSP カスタマー Defender for Cloud Apps サービスに MSSP を追加するには

- 「ゲスト ユーザーをディレクトリに追加する」の手順を使用して、MSSP 顧客 ディレクトリに MSSP をゲストとして追加します。

- [追加の管理者] の手順を使用して、MSSP 顧客Defender for Cloud Appsに MSSP を追加し、管理者ロールを割り当てます。 MSSP 顧客ディレクトリにゲストとして追加するときに使用されるのと同じ外部メール アドレスを指定します。

MSSP カスタマー Defender for Cloud Apps サービスへの MSSP のアクセス

既定では、MSSP は次の URL を使用してDefender for Cloud Apps テナントにアクセスします:https://security.microsoft.com。

ただし、MSSP は、次の形式でテナント固有の URL を使用して MSSP カスタマー Microsoft Defender ポータルにアクセスする必要があります: https://security.microsoft.com/?tid=<tenant_id>。

MSSP では、次の手順を使用して MSSP カスタマー ポータルのテナント ID を取得し、その ID を使用してテナント固有の URL にアクセスできます。

MSSP として、資格情報を使用してMicrosoft Entra IDにサインインします。

ディレクトリを MSSP 顧客のテナントに切り替えます。

[Microsoft Entra ID>プロパティ] を選択します。 [テナント ID] フィールドに MSSP 顧客 テナント ID が 表示されます。

次の URL の

customer_tenant_id値を置き換えて、MSSP カスタマー ポータルにアクセスします:https://security.microsoft.com/?tid=<tenant_id>。

管理 アクティビティの監査

Defender for Cloud Appsでは、管理者サインイン アクティビティのログと、調査の一環として実行された特定のユーザーまたはアラートのビューの監査をエクスポートできます。

ログをエクスポートするには、次の手順を実行します。

Microsoft Defender ポータルの左側のメニューで、[アクセス許可] を選択します。

[ Cloud Apps] で [ロール] を選択 します。

[管理ロール] ページの右上隅にある [管理者アクティビティのエクスポート] を選択します。

必要な時間範囲を指定します。

[エクスポート] を選択します。