アクティビティのフィルター処理とクエリDefender for Cloud Apps

この記事では、アクティビティフィルターとクエリをDefender for Cloud Appsする説明と手順について説明します。

アクティビティ フィルター

適用できるアクティビティ フィルターの一覧を次に示します。 ほとんどのフィルターは、複数の値をサポートするだけでなく、ポリシー作成のための強力なツールを提供 しません 。

アクティビティ ID - 特定のアクティビティのみを ID で検索します。 このフィルターは、Microsoft Defender for Cloud Appsを SIEM エージェントを使用して SIEM に接続し、Defender for Cloud Appsを使用してアラートをさらに調査する場合に便利です。

アクティビティ オブジェクト – アクティビティが実行されたオブジェクトを検索します。 このフィルターは、ファイル、フォルダー、ユーザー、またはアプリ オブジェクトに適用されます。

アクティビティ オブジェクト ID - オブジェクトの ID (ファイル、フォルダー、ユーザー、またはアプリ ID)。

Item - 任意のアクティビティ オブジェクト (ユーザー名、ファイル、パラメーター、サイトなど) の名前または ID で検索できます。 [アクティビティ オブジェクト項目] フィルターでは、特定の項目を含む、等しい、または開始する項目をフィルター処理するかどうかを選択できます。

注:

Activity-Policy の Activity オブジェクト Item フィルターでは 、Equals 演算子のみがサポートされます。

アクションの種類 - アプリで実行されるより具体的なアクションを検索します。

アクティビティの種類 - アプリ アクティビティを検索します。

注:

アプリは、そのアプリのアクティビティがある場合にのみフィルターに追加されます。

管理アクティビティ – 管理アクティビティのみを検索します。

注:

Defender for Cloud Appsは、すべての GCP アクティビティを管理アクティビティとして分類します。

アラート ID - アラート ID で検索します。

アプリ – 特定のアプリ内のアクティビティのみを検索します。

適用されたアクション - 適用されたガバナンス アクションによる検索: ブロック、プロキシのバイパス、暗号化解除、暗号化、暗号化に失敗、アクションなし。

日付 – アクティビティが発生した日付。 フィルターでは、前後の日付と日付範囲がサポートされます。

デバイス タグ - Intune準拠しているハイブリッド参加済みまたは有効なクライアント証明書Microsoft Entra検索します。

[デバイスの種類] - 特定のデバイスの種類を使用して実行されたアクティビティのみを検索します。 たとえば、モバイル デバイス、PC、タブレットからのすべてのアクティビティを検索します。

ファイルとフォルダー - アクティビティが実行されたファイルとフォルダーを検索します。

- ファイル ID - アクティビティが実行されたファイル ID で検索できます。

- [名前] - ファイルまたはフォルダーの名前をフィルター処理します。 名前が検索値 で終わるか、 等しいか、または 検索値で始まる かを選択できます。

- 特定のファイルまたはフォルダー - 特定のファイルまたはフォルダーを含めたり除外したりできます。 ファイルまたはフォルダーを選択するときに、 アプリ、 所有者、または部分的な ファイル名で一覧をフィルター処理できます。

IP アドレス – アクティビティが実行された生の IP アドレス、カテゴリ、またはタグ。

- 未加工 IP アドレス - 生 IP アドレスまたは未加工 IP アドレスによって実行されたアクティビティを検索できます。 生の IP は、特定のシーケンスで等しいか、等しくないか、で始まるか、開始しないかを指定できます。

- IP カテゴリ - アクティビティが実行された IP アドレスのカテゴリ (管理 IP アドレス範囲のすべてのアクティビティなど)。 関連する IP アドレスを含むようにカテゴリを構成する必要があります。 一部の IP は既定で分類される場合があります。 たとえば、Microsoft の脅威インテリジェンス ソースによって考慮される IP アドレスは危険と分類されます。 IP カテゴリを構成する方法については、「ニーズに 応じてデータを整理する」を参照してください。

- IP タグ - アクティビティが実行された IP アドレスのタグ (匿名プロキシ IP アドレスのすべてのアクティビティなど)。 Defender for Cloud Appsは、構成できない組み込み IP タグのセットを作成します。 さらに、IP タグを構成することもできます。 IP タグの構成の詳細については、「 ニーズに応じてデータを整理する」を参照してください。

組み込みの IP タグには、次のものが含まれます。

- Microsoft アプリ (そのうち 14 個)

- 匿名プロキシ

- Botnet (特定のボットネットの詳細を確認するためのリンクを含むボットネットによってアクティビティが実行されたことがわかります)

- ダークネット スキャン IP

- マルウェア C&C サーバー

- Remote Connectivity Analyzer

- サテライト プロバイダー

- スマート プロキシとアクセス プロキシ (意図的に除外)

- Tor 出口ノード

- Zscaler

偽装されたアクティビティ - 別のユーザーの名前で実行されたアクティビティのみを検索します。

インスタンス - アクティビティが実行された、または実行されなかったアプリ インスタンス。

場所 - アクティビティが実行された国/地域。

一致したポリシー - ポータルで設定された特定のポリシーに一致したアクティビティを検索します。

登録された ISP - アクティビティが実行された ISP。

ソース - アクティビティが検出されたソースで検索します。 ソースには、次のいずれかを指定できます。

- アプリ コネクタ - アプリの API コネクタから直接送信されるログ。

- アプリ コネクタ分析 - API コネクタによってスキャンされた情報に基づいてエンリッチメントをDefender for Cloud Appsします。

ユーザー - アクティビティを実行したユーザー。ドメイン、グループ、名前、またはorganizationにフィルター処理できます。 特定のユーザーなしでアクティビティをフィルター処理するには、'is not set' 演算子を使用できます。

- ユーザー ドメイン - 特定のユーザー ドメインを検索します。

- ユーザー organization - アクティビティを実行したユーザーの組織単位 (たとえば、EMEA_marketing ユーザーによって実行されたすべてのアクティビティ)。 これは、組織単位を使用して接続された Google ワークスペース インスタンスにのみ関連します。

- ユーザー グループ - 接続されているアプリ (Microsoft 365 管理者など) からインポートできる特定のユーザー グループ。

- ユーザー名 - 特定のユーザー名を検索します。 特定のユーザー グループ内のユーザーの一覧を表示するには、[ アクティビティ] ドロワーでユーザー グループの名前を選択します。 クリックすると、[アカウント] ページが表示され、グループ内のすべてのユーザーが一覧表示されます。 そこから、グループ内の特定のユーザーのアカウントの詳細をドリルダウンできます。

-

[ユーザー グループ] フィルターと [ユーザー名] フィルターは、[名前] フィルターを使用し、ユーザーのロールを選択することでさらにフィルター処理できます。これは、次のいずれかになります。

- Activity オブジェクトのみ - 選択したユーザーまたはユーザー グループが問題のアクティビティを実行しなかったことを意味します。これらはアクティビティの対象でした。

- アクターのみ - ユーザーまたはユーザー グループがアクティビティを実行したことを意味します。

- 任意のロール - アクティビティを実行したユーザーまたはアクティビティのオブジェクトとして、ユーザーまたはユーザー グループがアクティビティに関与したことを意味します。

ユーザー エージェント - アクティビティを持つ from のユーザー エージェントが実行されました。

ユーザー エージェント タグ - 組み込みのユーザー エージェント タグ (たとえば、古いオペレーティング システムや古いブラウザーからのすべてのアクティビティ)。

アクティビティ クエリ

調査をさらに簡単にするために、カスタム クエリを作成し、後で使用できるように保存できるようになりました。

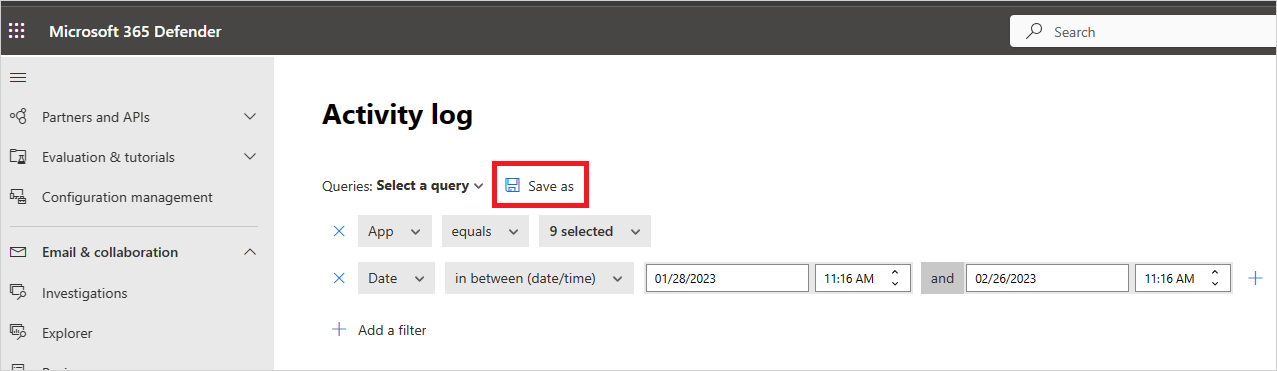

[ アクティビティ ログ ] ページで、上記のフィルターを使用して、必要に応じてアプリにドリルダウンします。

クエリの作成が完了したら、[ 名前を付けて保存 ] ボタンを選択します。

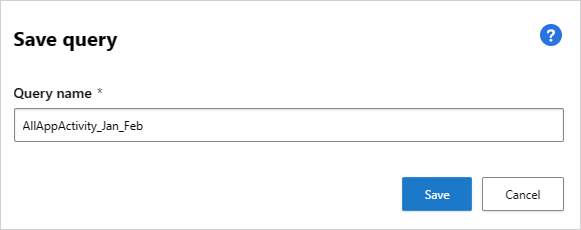

[ クエリの保存] ポップアップで、クエリに名前を付けます。

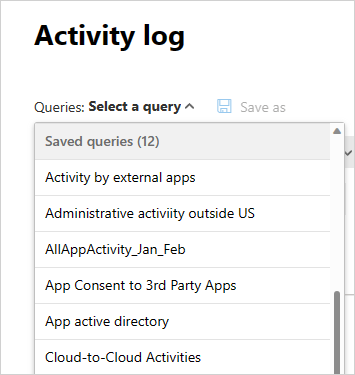

このクエリを今後も使用するには、[ クエリ] で [ 保存されたクエリ ] まで下にスクロールし、クエリを選択します。

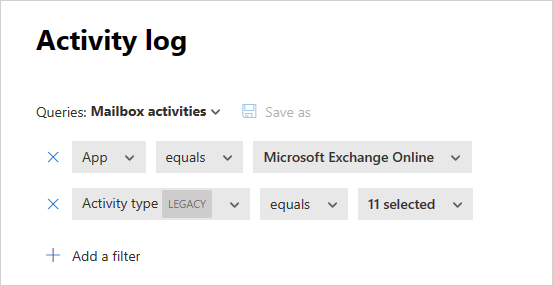

Defender for Cloud Appsでは、推奨されるクエリも提供されます。 推奨されるクエリは、アクティビティをフィルター処理する推奨される調査手段を提供します。 これらのクエリを編集し、カスタム クエリとして保存できます。 オプションの推奨クエリを次に示します。

管理アクティビティ - すべてのアクティビティをフィルター処理して、管理者が関与するアクティビティのみを表示します。

[アクティビティのダウンロード] - すべてのアクティビティをフィルター処理して、ユーザー リストを .csv ファイルとしてダウンロードする、共有コンテンツをダウンロードする、フォルダーをダウンロードするなど、ダウンロード アクティビティのみを表示します。

失敗したログイン - すべてのアクティビティをフィルター処理して、失敗したサインインと失敗したサインインのみを SSO で表示します

ファイルとフォルダーのアクティビティ - すべてのアクティビティをフィルター処理して、ファイルとフォルダーに関連するアクティビティのみを表示します。 このフィルターには、フォルダーのアップロード、ダウンロード、アクセスのほか、ファイルの作成、削除、アップロード、ダウンロード、検疫、およびファイルへのアクセスとコンテンツの転送が含まれます。

偽装アクティビティ - すべてのアクティビティをフィルター処理して、偽装アクティビティのみを表示します。

パスワードの変更とリセット要求 - すべてのアクティビティをフィルター処理して、パスワードのリセット、パスワードの変更、次のサインイン時にユーザーにパスワードの変更を強制するアクティビティのみを表示します。

共有アクティビティ - すべてのアクティビティをフィルター処理して、会社のリンクの作成、匿名リンクの作成、読み取り/書き込みアクセス許可の付与など、フォルダーとファイルの共有に関連するアクティビティのみを表示します。

成功したログイン - すべてのアクティビティをフィルター処理して、偽装アクション、サインインの偽装、シングル サインイン、新しいデバイスからのサインインなど、サインインに成功したアクティビティのみを表示します。

さらに、新しいクエリの開始点として、推奨されるクエリを使用できます。 まず、推奨されるクエリのいずれかを選択します。 次に、必要に応じて変更を加え、最後に [名前を付けて保存 ] を選択して、新しい [保存済み] クエリを作成します。

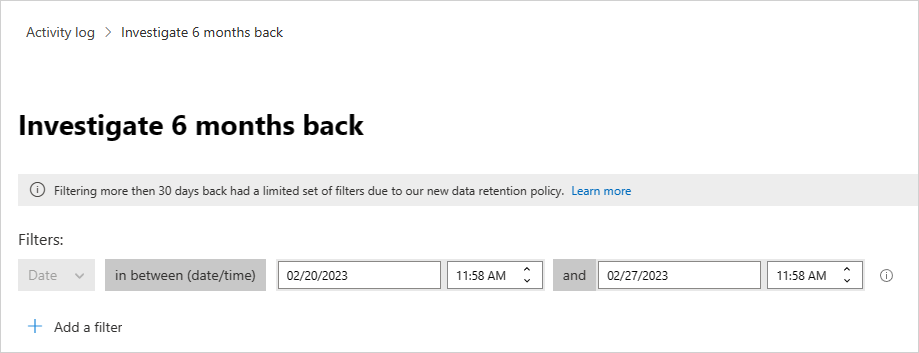

6 か月前のクエリ アクティビティ

30 日より前のアクティビティを調査するには、 アクティビティ ログ に移動し、画面の右上隅にある [6 か月後の調査 ] を選択します。

そこから、 アクティビティ ログで通常行われるようにフィルターを定義できます。次の違いがあります。

日付フィルターは必須であり、1 週間に制限されます。 つまり、アクティビティのクエリは最大 6 か月間実行できますが、一度に実行できるのは 1 週間だけです。

30 日を超えるクエリは、次のフィールドでのみサポートされています。

- アクティビティ ID

- アクティビティの種類

- アクションの種類

- アプリケーション

- IP アドレス

- Location

- ユーザー名

例:

6 か月前のエクスポート アクティビティ (プレビュー)

左上隅にある [エクスポート] ボタンをクリックすると、最大 6 か月間のすべてのアクティビティをエクスポートできます

データをエクスポートするときに、最大 6 か月間の日付範囲を選択し、プライベート アクティビティを除外できます。

エクスポートされたファイルは 100,000 レコードに制限され、CSV 形式になります。

結果ファイルには、[ エクスポートされたレポート] でアクセスできます。 ユーザーは、Microsoft 365 Defender ポータルの レポート -> Cloud Apps に移動して、エクスポート プロセスの状態を表示し、過去のエクスポートにアクセスできます。

プライベート アクティビティを含むレポートは、レポート ページに [目] アイコンでマークされます。

![]()