保存Defender for Cloud Appsデータを独自のキーで暗号化する (BYOK)

この記事では、独自のキーを使用して収集したデータを保存中に暗号化するようにDefender for Cloud Appsを構成する方法について説明します。 クラウド アプリに格納されているデータに暗号化を適用する方法に関するドキュメントをお探しの場合は、「 Microsoft Purview 統合」を参照してください。

Defender for Cloud Appsは、セキュリティとプライバシーを真剣に受け止めています。 したがって、Defender for Cloud Appsデータの収集を開始すると、独自のマネージド キーを使用して、データのセキュリティとプライバシー ポリシーに従ってデータを保護します。 さらに、Defender for Cloud Appsを使用すると、保存データを独自の Azure Key Vault キーで暗号化することで、保存データをさらに保護できます。

重要

Azure Key Vault キーへのアクセスに問題がある場合、Defender for Cloud Appsはデータの暗号化に失敗し、テナントは 1 時間以内にロックダウンされます。 テナントがロックダウンされると、原因が解決されるまで、テナントへのすべてのアクセスがブロックされます。 キーに再度アクセスすると、テナントへのフル アクセスが復元されます。

この手順は、Microsoft Defender ポータルでのみ使用でき、クラシック Microsoft Defender for Cloud Appsでは実行できません。

前提条件

Defender for Cloud Apps テナントに関連付けられているテナントのMicrosoft Entra IDに、Microsoft Defender for Cloud Apps BYOK アプリを登録する必要があります。

アプリを登録するには

PowerShell ターミナルを開き、次のコマンドを実行します。

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsServicePrincipalId は、前のコマンド (

New-MgServicePrincipal) によって返される ID です。

注:

- Defender for Cloud Appsは、すべての新しいテナントの保存データを暗号化します。

- Defender for Cloud Appsに 48 時間以上存在するデータはすべて暗号化されます。

Azure Key Vault キーをデプロイする

[論理的な削除] オプションと [消去] 保護オプションが有効になっている新しいKey Vaultを作成します。

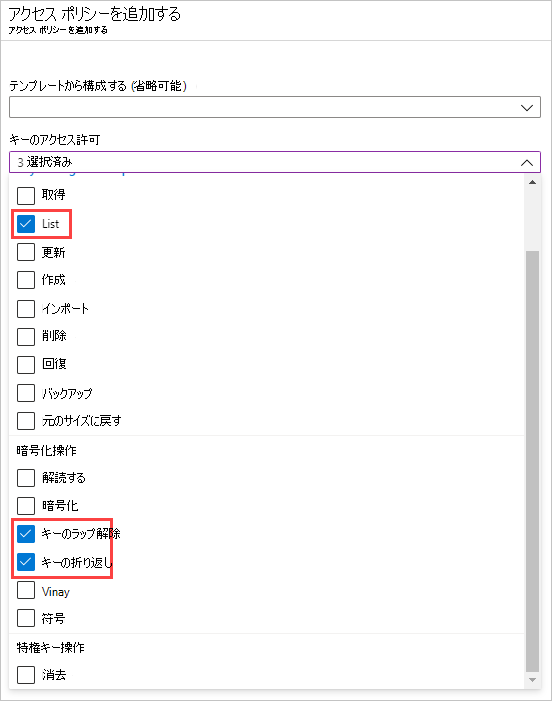

新しく生成されたKey Vaultで、[アクセス ポリシー] ウィンドウを開き、[+アクセス ポリシーの追加] を選択します。

[ キーのアクセス許可 ] を選択し、ドロップダウン メニューから次のアクセス許可を選択します。

Section 必要なアクセス許可 キー管理操作 -リスト 暗号化操作 - キーをラップする

- キーのラップ解除

[プリンシパルの選択] で、[Microsoft Defender for Cloud Apps - BYOK] または [Microsoft Cloud App Security - BYOK] を選択します。

![[アクセス ポリシーの追加] ページを示すスクリーンショット。](media/cloud-app-security-byok/byok-kv-add-access-policy.png)

[保存] を選択します。

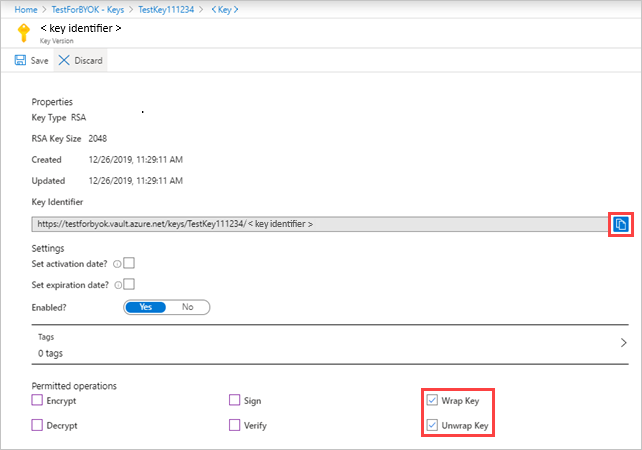

新しい RSA キー を作成し、次の操作を行います。

注:

RSA キーのみがサポートされています。

キーを作成したら、新しく生成されたキーを選択し、現在のバージョンを選択すると、 許可された操作が表示されます。

[ 許可された操作] で、次のオプションが有効になっていることを確認します。

- ラップ キー

- キーのラップ解除

キー識別子 URI をコピーします。 後で必要になります。

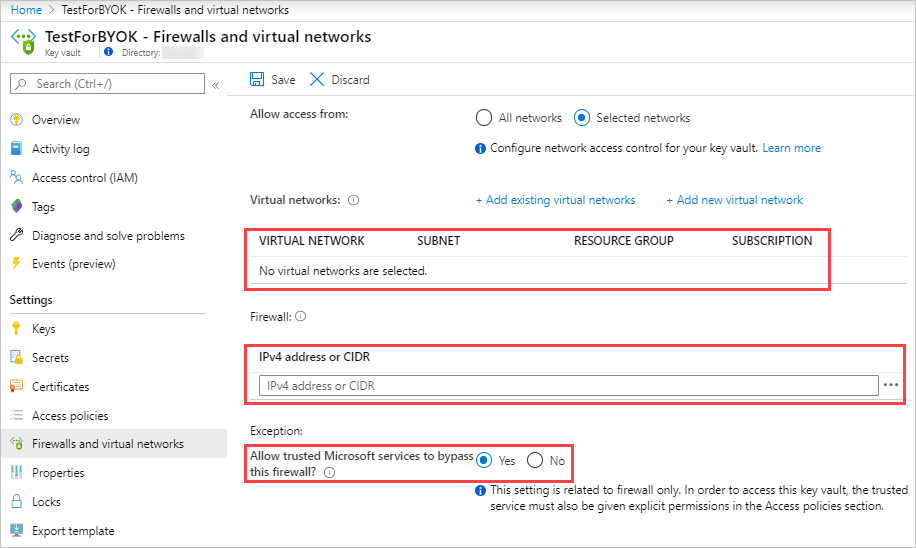

必要に応じて、選択したネットワークにファイアウォールを使用する場合は、指定したキーにDefender for Cloud Appsアクセスできるように次のファイアウォール設定を構成し、[保存] をクリックします。

- 仮想ネットワークが選択されていないことを確認します。

- 次の IP アドレスを追加します。

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- [ 信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する] を選択します。

Defender for Cloud Appsでデータ暗号化を有効にする

データ暗号化を有効にすると、Defender for Cloud Appsはすぐに Azure Key Vault キーを使用して保存データを暗号化します。 キーは暗号化プロセスに不可欠であるため、指定したKey Vaultとキーに常にアクセスできるようにすることが重要です。

データ暗号化を有効にするには

Microsoft Defender ポータルで、[設定] > [Cloud Apps >データ暗号化] > [データ暗号化を有効にする] を選択します。

[Azure Key Vault キー URI] ボックスに、先ほどコピーしたキー識別子 URI 値を貼り付けます。 Defender for Cloud Appsは、URI で指定されたキー バージョンに関係なく、常に最新のキー バージョンを使用します。

URI 検証が完了したら、[ 有効] を選択します。

注:

データ暗号化を無効にすると、Defender for Cloud Appsは保存データから独自のキーを使用して暗号化を削除します。 ただし、データはDefender for Cloud Appsマネージド キーによって暗号化されたままになります。

データ暗号化を無効にするには: [ データ暗号化 ] タブに移動し、[ データ暗号化を無効にする] をクリックします。

キー ロールの処理

データ暗号化用に構成されたキーの新しいバージョンを作成するたびに、Defender for Cloud Apps自動的に最新バージョンのキーにロールされます。

データ暗号化エラーを処理する方法

Azure Key Vault キーへのアクセスに問題がある場合、Defender for Cloud Appsはデータの暗号化に失敗し、テナントは 1 時間以内にロックダウンされます。 テナントがロックダウンされると、原因が解決されるまで、テナントへのすべてのアクセスがブロックされます。 キーに再度アクセスすると、テナントへのフル アクセスが復元されます。 データ暗号化エラーの処理については、「 独自のキーを使用したデータ暗号化のトラブルシューティング」を参照してください。