Microsoft Defender for Cloud Apps アクセス ポリシーを作成する

Microsoft Defender for Cloud Appsアクセス ポリシーでは、条件付きアクセス アプリ制御を使用して、クラウド アプリへのアクセスをリアルタイムで監視および制御できます。 アクセス ポリシーは、ユーザー、場所、デバイス、アプリに基づいてアクセスを制御し、任意のデバイスでサポートされます。

ホスト アプリ用に作成されたポリシーは、関連するリソース アプリには接続されません。 たとえば、Teams、Exchange、Gmail 用に作成したアクセス ポリシーは、SharePoint、OneDrive、または Google ドライブに接続されていません。 ホスト アプリに加えてリソース アプリのポリシーが必要な場合は、別のポリシーを作成します。

ヒント

セッションの監視中に一般的にアクセスを許可する場合や、特定のセッション アクティビティを制限する場合は、代わりにセッション ポリシーを作成します。 詳細については、「 セッション ポリシー」を参照してください。

前提条件

開始する前に、次の前提条件があることを確認してください。

スタンドアロン ライセンスまたは別のライセンスの一部として、Defender for Cloud Apps ライセンス。

スタンドアロン ライセンスまたは別のライセンスの一部として、Microsoft Entra ID P1 のライセンス。

Microsoft 以外の IdP を使用している場合は、ID プロバイダー (IdP) ソリューションで必要なライセンス。

条件付きアクセス アプリ制御にオンボードされている関連アプリ。 Microsoft Entra IDアプリは自動的にオンボードされますが、Microsoft IdP 以外のアプリは手動でオンボードする必要があります。

Microsoft 以外の IdP を使用している場合は、Microsoft Defender for Cloud Appsで動作するように IdP も構成されていることを確認してください。 詳細については、以下を参照してください:

アクセス ポリシーを機能させるには、トラフィックを制御するためのアクセス許可を作成するMicrosoft Entra ID条件付きアクセス ポリシーも必要です。

サンプル: Defender for Cloud Appsで使用するMicrosoft Entra ID条件付きアクセス ポリシーを作成する

この手順では、Defender for Cloud Appsで使用する条件付きアクセス ポリシーを作成する方法の概要を示します。

[条件付きアクセスのMicrosoft Entra ID] で、[新しいポリシーの作成] を選択します。

ポリシーのわかりやすい名前を入力し、[ セッション ] の下にあるリンクを選択して、ポリシーにコントロールを追加します。

[ セッション ] 領域で、[ 条件付きアクセス アプリ制御の使用] を選択します。

[ ユーザー ] 領域で、 を選択して、すべてのユーザー、または特定のユーザーとグループのみを含めます。

[ 条件 ] と [クライアント アプリ ] 領域で、ポリシーに含める条件とクライアント アプリを選択します。

[レポートのみ] を [オン] に切り替え、[作成] を選択してポリシーを保存します。

Microsoft Entra IDでは、ブラウザー ベースのポリシーとブラウザーベース以外のポリシーの両方がサポートされます。 セキュリティ カバレッジを強化するために、両方の種類を作成することをお勧めします。

この手順を繰り返して、非ブローカー ベースの条件付きアクセス ポリシーを作成します。 [ クライアント アプリ ] 領域で、[ 構成 ] オプションを [はい] に切り替えます。 次に、[ 先進認証クライアント] の [ ブラウザー ] オプションをオフにします。 その他の既定の選択はすべて選択したままにします。

詳細については、「条件付きアクセス ポリシー」および「条件付きアクセス ポリシーの構築」を参照してください。

注:

Microsoft Defender for Cloud Appsは、ユーザー サインイン用の条件付きアクセス アプリ制御サービスの一部として、アプリケーション Microsoft Defender for Cloud Apps - セッション制御を利用します。 このアプリケーションは、Entra ID の [エンタープライズ アプリケーション] セクション内にあります。 セッション制御を使用して SaaS アプリケーションを保護するには、このアプリケーションへのアクセスを許可する必要があります。

このアプリを対象とするMicrosoft Entra ID条件付きアクセス ポリシーの [アクセスの許可] コントロールで [アクセスのブロック] が選択されている条件付きアクセス ポリシーがある場合、エンド ユーザーはセッション制御下の保護されたアプリケーションにアクセスできません。

このアプリケーションが条件付きアクセス ポリシーによって意図せずに制限されないようにすることが重要です。 すべてのアプリケーションまたは特定のアプリケーションを制限するポリシーの場合は、このアプリケーションが [ターゲット リソース ] に例外として一覧表示されていることを確認するか、ブロック ポリシーが意図的であることを確認してください。

場所ベースの条件付きアクセス ポリシーが正しく機能するようにするには、これらのポリシーに Microsoft Defender for Cloud Apps - セッション制御アプリケーションを含めます。

Defender for Cloud Apps アクセス ポリシーを作成する

この手順では、Defender for Cloud Appsで新しいアクセス ポリシーを作成する方法について説明します。

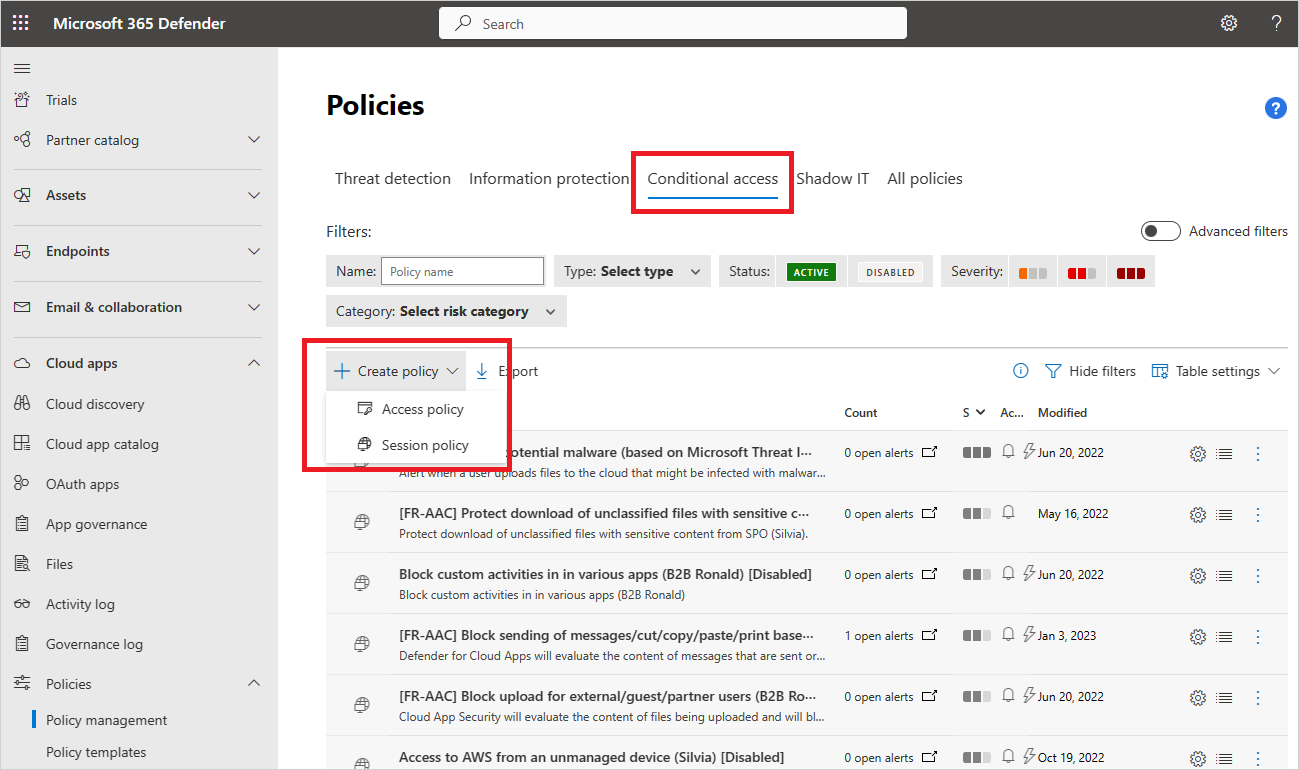

Microsoft Defender XDRで、[Cloud Apps > ポリシー] > [ポリシー管理] > [条件付きアクセス] タブを選択します。

[ ポリシーの作成>アクセス ポリシー] を選択します。 以下に例を示します。

[ アクセス ポリシーの作成 ] ページで、次の基本情報を入力します。

名前 説明 [ポリシー名] 非管理対象デバイスからのアクセスをブロックするなど、ポリシーのわかりやすい名前 ポリシーの重要度 ポリシーに適用する重大度を選択します。 [カテゴリ] [アクセス制御] の既定値をそのまま使用する 説明 チームがその目的を理解するのに役立つ、ポリシーの省略可能でわかりやすい説明を入力します。 [次のすべてのアクティビティに一致するアクティビティ] 領域で、ポリシーに適用する追加のアクティビティ フィルターを選択します。 フィルターには、次のオプションが含まれます。

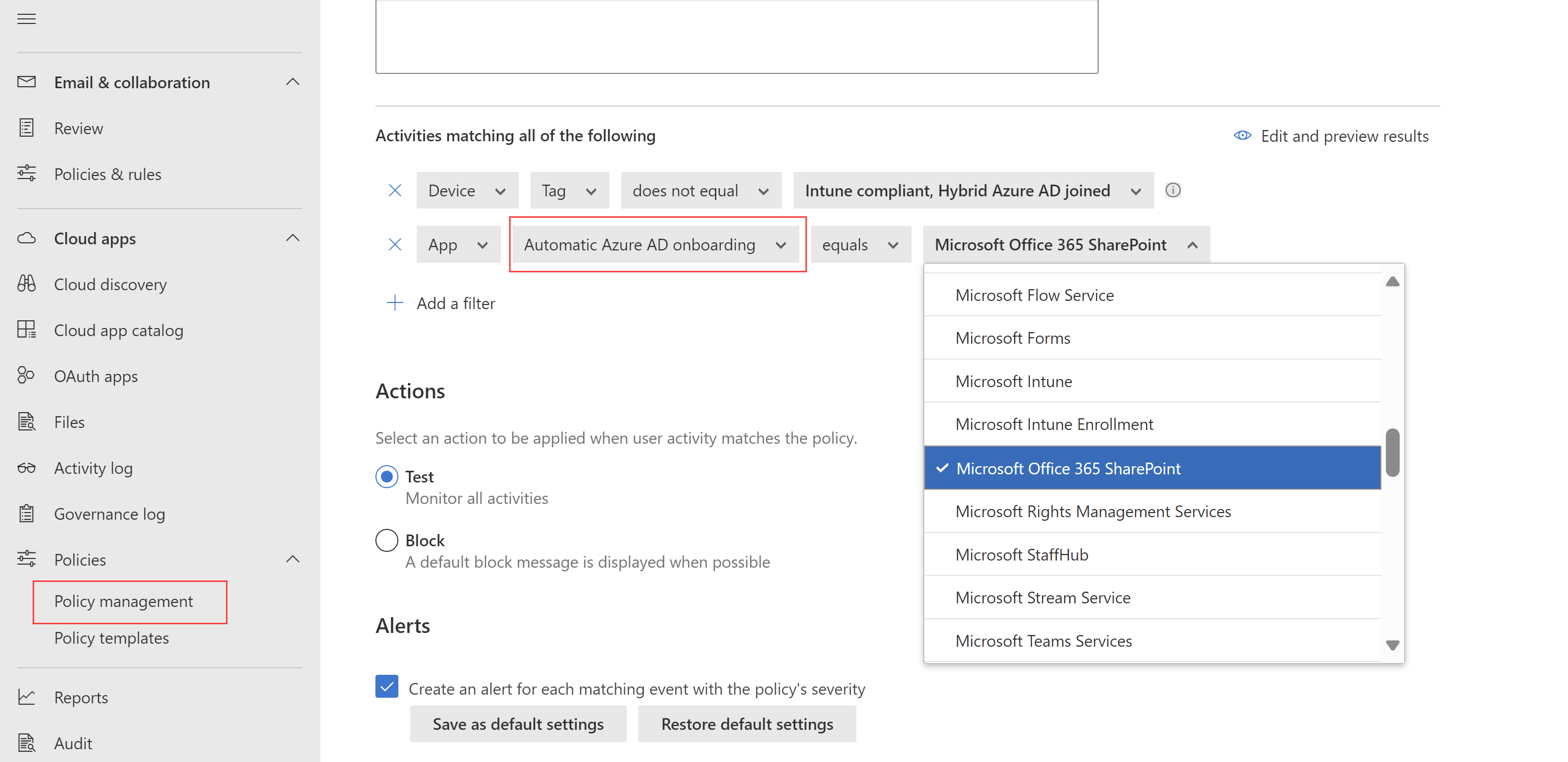

名前 説明 アプリ ポリシーに含める特定のアプリのフィルター。 最初に、自動 Azure AD オンボードを使用するか、Microsoft Entra ID アプリに使用するか、Microsoft 以外の IdP アプリの場合は手動オンボードを使用するかを選択して、アプリを選択します。 次に、フィルターに含めるアプリを一覧から選択します。

Microsoft 以外の IdP アプリが一覧に表示されない場合は、完全にオンボードされていることを確認してください。 詳細については、以下を参照してください:

- 条件付きアクセス アプリ制御用に Microsoft 以外の IdP カタログ アプリをオンボードする

- 条件付きアクセス アプリ制御用に Microsoft IdP 以外のカスタム アプリをオンボードする

アプリ フィルターを使用しないことを選択した場合、ポリシーは、[Cloud Apps >接続済みアプリの設定] > [条件付きアクセス アプリの制御アプリ] ページで [有効] とマークされているすべてのアプリケーション>適用されます。

注: オンボードされているアプリと、手動オンボードが必要なアプリの間に重複が発生する場合があります。 アプリ間でフィルターが競合する場合は、手動でオンボードされたアプリが優先されます。クライアント アプリ ブラウザーまたはモバイル/デスクトップ アプリをフィルター処理します。 デバイス 特定のデバイス管理方法やデバイスの種類 (PC、モバイル、タブレットなど) の場合など、デバイス タグをフィルター処理します。 IP アドレス IP アドレスごとにフィルター処理するか、以前に割り当てられた IP アドレス タグを使用します。 Location 地理的な場所でフィルター処理します。 明確に定義された場所がない場合、危険なアクティビティが特定される可能性があります。 登録された ISP 特定の ISP からのアクティビティをフィルター処理します。 ユーザー 特定のユーザーまたはユーザーのグループをフィルター処理します。 [ユーザ エージェント文字列] 特定のユーザー エージェント文字列をフィルター処理します。 ユーザー エージェント タグ 古いブラウザーやオペレーティング システムなど、ユーザー エージェント タグをフィルター処理します。 以下に例を示します。

[ 結果の編集とプレビュー] を選択して、現在の選択内容で返されるアクティビティの種類のプレビューを取得します。

[ アクション] 領域で、次のいずれかのオプションを選択します。

監査: 明示的に設定したポリシー フィルターに従ってアクセスを許可するように、このアクションを設定します。

[ブロック]: 明示的に設定したポリシー フィルターに従ってアクセスをブロックするように、このアクションを設定します。

[アラート] 領域 で 、必要に応じて次のいずれかのアクションを構成します。

- ポリシーの重大度を持つ一致するイベントごとにアラートを作成する

- 電子メールとしてアラートを送信する

- ポリシーごとの 1 日あたりのアラートの制限

- Power Automate にアラートを送信する

完了したら、[ 作成] を選択します。

ポリシーをテストする

アクセス ポリシーを作成したら、ポリシーで構成されている各アプリに対して再認証してテストします。 アプリのエクスペリエンスが期待どおりであることを確認し、アクティビティ ログをチェックします。

以下のことをお勧めします。

- テスト専用に作成したユーザーのポリシーを作成します。

- アプリに再認証する前に、既存のすべてのセッションからサインアウトします。

- マネージド デバイスとアンマネージド デバイスの両方からモバイル アプリとデスクトップ アプリにサインインして、アクティビティがアクティビティ ログに完全にキャプチャされるようにします。

ポリシーに一致するユーザーでサインインしてください。

アプリでポリシーをテストするには:

- ユーザーの作業プロセスの一部であるアプリ内のすべてのページにアクセスし、ページが正しくレンダリングされることを確認します。

- ファイルのダウンロードやアップロードなどの一般的なアクションを実行することで、アプリの動作と機能が悪影響を受けないことを確認します。

- Microsoft IdP 以外のカスタム アプリを使用している場合は、アプリ用に手動で追加した各ドメインをチェックします。

アクティビティ ログをチェックするには:

Microsoft Defender XDRで、[Cloud apps > アクティビティ ログ] を選択し、各手順でキャプチャされたサインイン アクティビティにチェックします。 [ 高度なフィルター ] を選択し、[ ソースと同じアクセス制御] のフィルター処理を選択してフィルター処理できます。

シングル サインオン ログオン アクティビティは、条件付きアクセス アプリ制御イベントです。

詳細については、展開するアクティビティを選択します。 ユーザー エージェント タグに、デバイスが組み込みのクライアントであるか、モバイル アプリまたはデスクトップ アプリであるか、デバイスが準拠していてドメイン参加済みのマネージド デバイスであるかが正しく反映されていることを確認します。

エラーや問題が発生した場合は、管理表示ツール バーを使用して、.Har ファイルや記録されたセッションなどのリソースを収集し、サポート チケットを提出します。

ID で管理されるデバイスのアクセス ポリシーを作成する

クライアント証明書を使用して、Microsoft Entraハイブリッドに参加していないデバイスと、Microsoft Intuneによって管理されていないデバイスのアクセスを制御します。 マネージド デバイスに新しい証明書をロールアウトするか、サード パーティの MDM 証明書などの既存の証明書を使用します。 たとえば、クライアント証明書をマネージド デバイスに展開し、証明書のないデバイスからのアクセスをブロックすることができます。

詳細については、「 条件付きアクセス アプリ制御を使用した ID マネージド デバイス」を参照してください。

関連コンテンツ

詳細については、以下を参照してください:

- アクセスとセッション制御のトラブルシューティング

- チュートリアル: 条件付きアクセス アプリ制御を使用して機密情報のダウンロードをブロックする

- セッション コントロールを使用してアンマネージド デバイスでのダウンロードをブロックする

- 条件付きアクセス アプリ制御ウェビナー

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。