Defender for Cloud Appsが Google ワークスペース環境の保護にどのように役立つか

Google ワークスペースは、クラウド ファイルストレージとコラボレーション ツールとして、ユーザーが効率的かつ効率的な方法でorganizationやパートナー間でドキュメントを共有できるようにします。 Google ワークスペースを使用すると、機密データが内部だけでなく外部のコラボレーターにも公開されたり、さらに悪いことに共有リンクを介して公開されたりする可能性があります。 このようなインシデントは、悪意のあるアクター、または認識できない従業員によって引き起こされる可能性があります。 Google ワークスペースには、生産性を高めるのに役立つ大規模なサードパーティ製アプリ エコシステムも用意されています。 これらのアプリを使用すると、悪意のあるアプリのリスクや、アクセス許可が過剰なアプリの使用のリスクにorganizationを公開する可能性があります。

Google ワークスペースをDefender for Cloud Appsに接続すると、ユーザーのアクティビティに関する分析情報が向上し、機械学習ベースの異常検出、情報保護検出 (外部情報共有の検出など) を使用した脅威検出が提供され、自動修復制御が有効になり、organizationで有効なサード パーティ製アプリからの脅威が検出されます。

主な脅威

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- セキュリティに対する認識が不十分

- 悪意のあるサード パーティ製アプリと Google アドオン

- マルウェア

- ランサムウェア

- アンマネージド Bring Your Own Device (BYOD)

Defender for Cloud Appsが環境を保護するのにどのように役立つか

- クラウドの脅威、侵害されたアカウント、悪意のある内部関係者を検出する

- クラウドに保存されている規制対象および機密データを検出、分類、ラベル付け、保護する

- 環境にアクセスできる OAuth アプリを検出して管理する

- クラウドに保存されているデータに DLP およびコンプライアンス ポリシーを適用する

- 共有データの露出を制限し、コラボレーション ポリシーを実施する

- フォレンジック調査のためにアクティビティの監査証跡を使用する

SaaS セキュリティ体制管理

Microsoft Secure Score でセキュリティに関する推奨事項を自動的に取得するには、Google ワークスペースを接続します。 [セキュリティ スコア] で [ 推奨されるアクション ] を選択し、 Product = Google ワークスペースでフィルター処理します。

Google ワークスペースでは、 MFA の適用を有効にするセキュリティに関する推奨事項がサポートされています。

詳細については、以下を参照してください:

組み込みのポリシーとポリシー テンプレートを使用して Google ワークスペースを制御する

次の組み込みのポリシー テンプレートを使用して、潜在的な脅威を検出して通知できます。

| 種類 | 氏名 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 疑わしい IP アドレスからのアクティビティ 不可能な移動 終了したユーザーによって実行されるアクティビティ (IdP としてMicrosoft Entra IDが必要) マルウェア検出 複数回のログイン試行の失敗 通常とは異なる管理アクティビティ |

| アクティビティ ポリシー テンプレート | 危険な IP アドレスからのログオン |

| ファイル ポリシー テンプレート | 未承認のドメインと共有されているファイルを検出する 個人用メール アドレスと共有されているファイルを検出する PII/PCI/PHIを使用してファイルを検出する |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威の監視に加えて、次の Google ワークスペース ガバナンス アクションを適用して自動化して、検出された脅威を修復できます。

| タイプ | 操作 |

|---|---|

| データ ガバナンス | - 秘密度ラベルMicrosoft Purview Information Protection適用する - ドメインに読み取りアクセス許可を付与する - Google ドライブでファイル/フォルダーをプライベートにする - ファイル/フォルダーへのパブリック アクセスを減らす - ファイルからコラボレーターを削除する - 秘密度ラベルMicrosoft Purview Information Protection削除する - ファイル/フォルダーの外部コラボレーターを削除する - ファイル エディターの共有機能を削除する - ファイル/フォルダーへのパブリック アクセスを削除する - ユーザーに Google へのパスワードのリセットを要求する - DLP 違反ダイジェストをファイル所有者に送信する - DLP 違反を最後のファイル エディターに送信する - ファイルの所有権を転送する - ごみ箱ファイル |

| ユーザー ガバナンス | - ユーザーの一時停止 - ユーザーにアラートを通知する (Microsoft Entra ID経由) - ユーザーに再度サインインを要求する (Microsoft Entra ID経由) - ユーザーを一時停止する (Microsoft Entra ID経由) |

| OAuth アプリ ガバナンス | - OAuth アプリのアクセス許可を取り消す |

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

Google ワークスペースをリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、機密データのダウンロードをアンマネージド デバイスまたは危険なデバイスにブロックして保護するためのベスト プラクティスを確認します。

Google ワークスペースをMicrosoft Defender for Cloud Appsに接続する

このセクションでは、コネクタ API を使用して既存の Google ワークスペース アカウントにMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続を使用すると、Google ワークスペースの使用を可視化して制御できます。 Google ワークスペースDefender for Cloud Apps保護する方法については、「Google ワークスペースを保護する」を参照してください。

注:

Google ワークスペースのファイルダウンロード アクティビティは、Defender for Cloud Appsに表示されません。

Google ワークスペースを構成する

Google ワークスペース スーパー 管理として、https://console.cloud.google.comにサインインします。

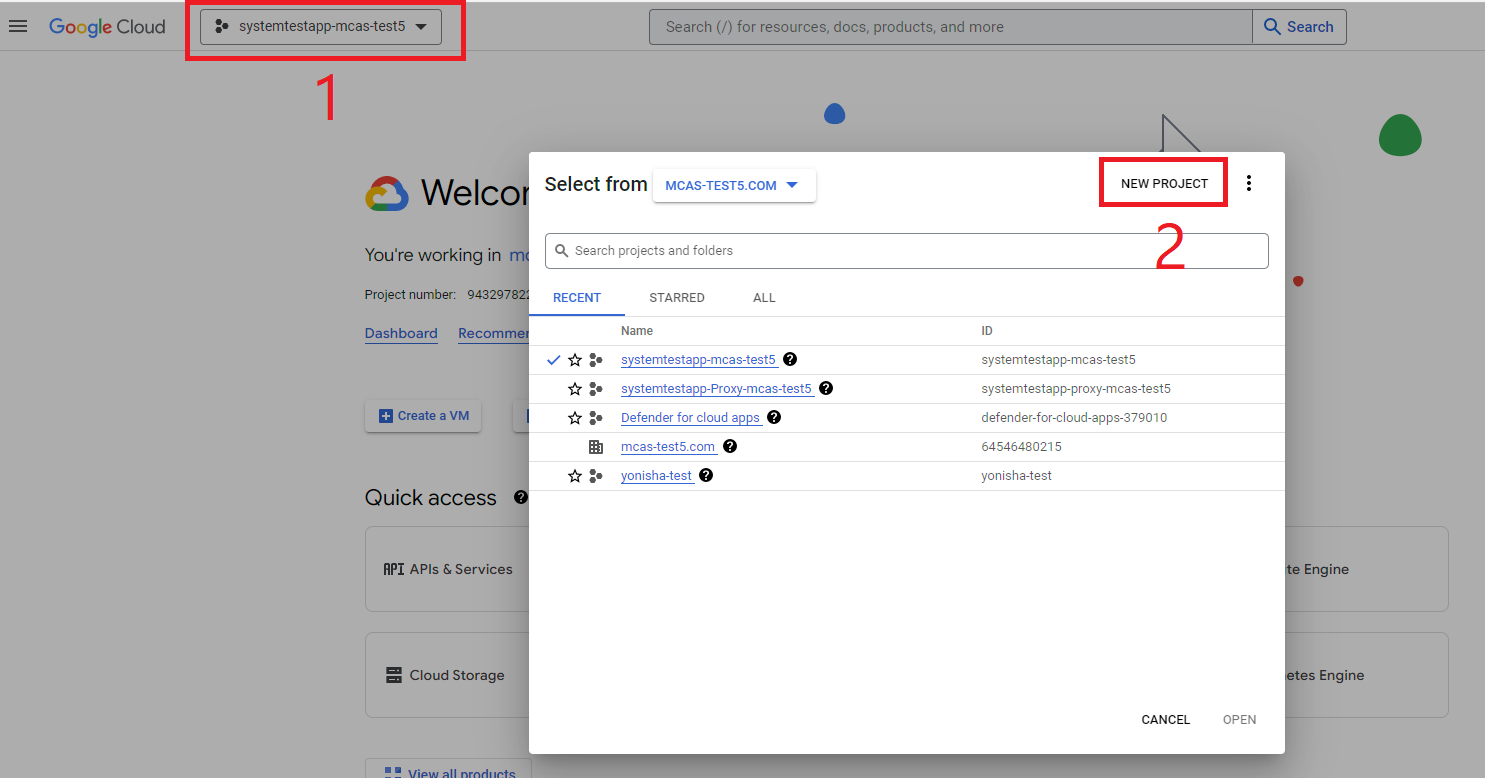

上部のリボンでプロジェクトのドロップダウンを選択し、[ 新しいプロジェクト ] を選択して新しいプロジェクトを開始します。

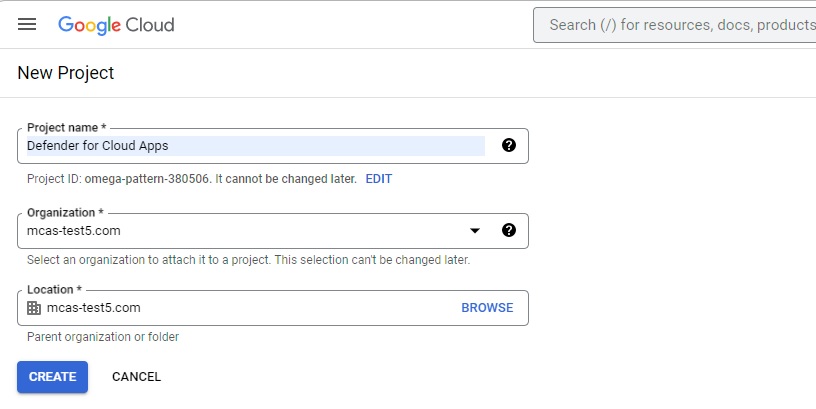

[新しいプロジェクト] ページで、次のようにプロジェクトに名前を付けます。Defender for Cloud Appsし、[作成] を選択します。

プロジェクトが作成されたら、上部のリボンから作成したプロジェクトを選択します。 プロジェクト番号をコピーします。後で必要になります。

ナビゲーション メニューで、[サービス>Library & API] に移動します。 次の API を有効にします (API が一覧にない場合は検索バーを使用します)。

- 管理 SDK API

- Google ドライブ API

ナビゲーション メニューで、[サービス>Credentials& API] に移動し、次の手順を実行します。

[ CREATE CREDENTIALS]\(資格情報の作成\) を選択します。

![[資格情報の作成] を選択します。](media/connect-google-workspace/6.jpg)

[ サービス アカウント] を選択します。

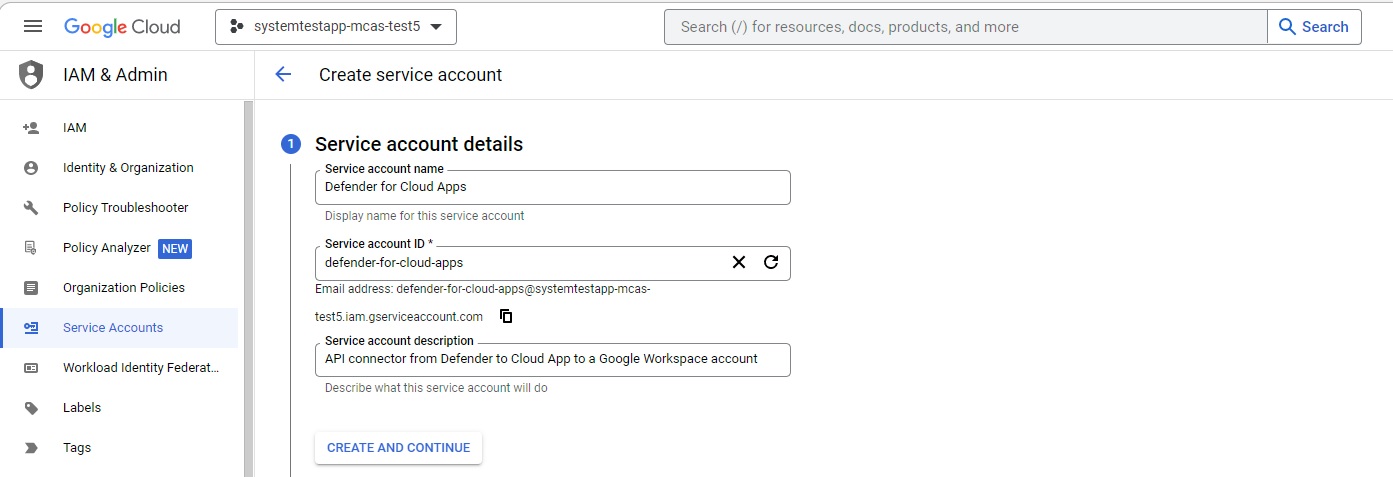

サービス アカウントの詳細: Defender for Cloud Appsから Google ワークスペース アカウントへの API コネクタとして、Defender for Cloud Appsと説明として名前を指定します。

[ 作成して続行] を選択します。

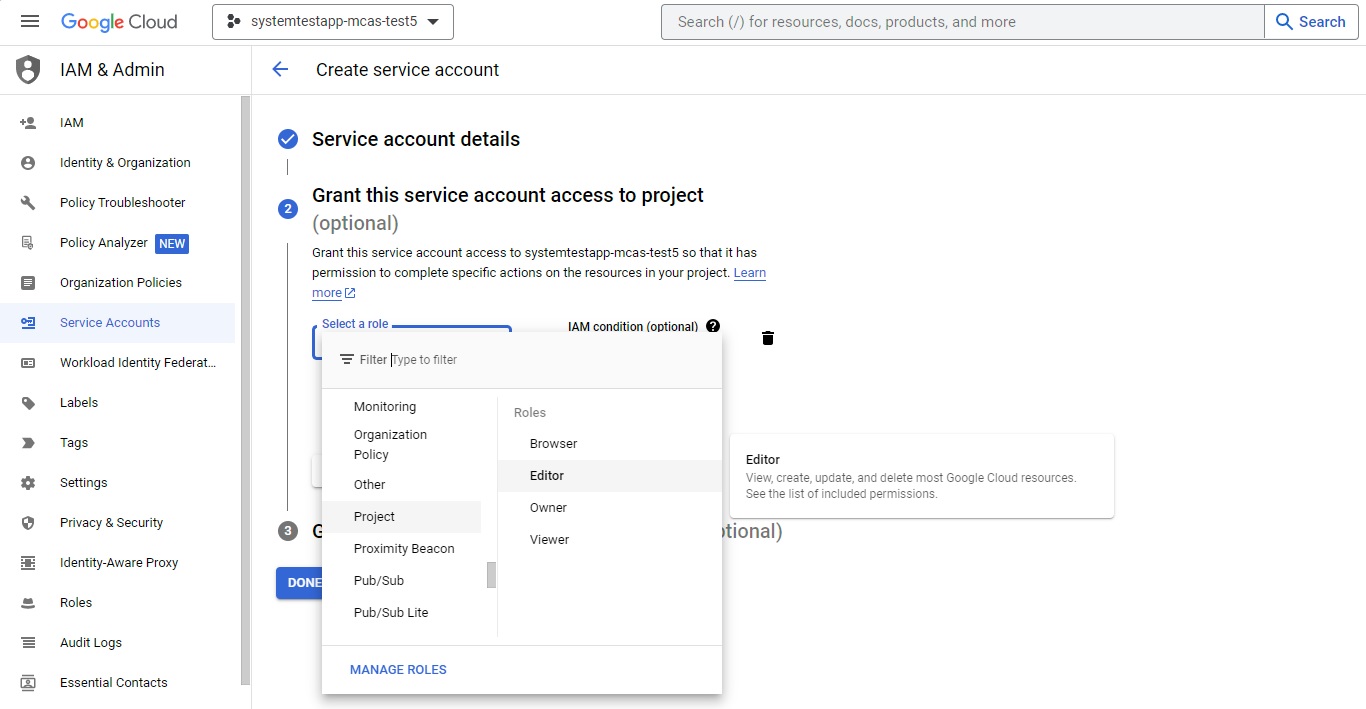

[このサービス アカウントにプロジェクトへのアクセス権を付与する] で、[ロール] で [プロジェクト > エディター] を選択し、[完了] を選択します。

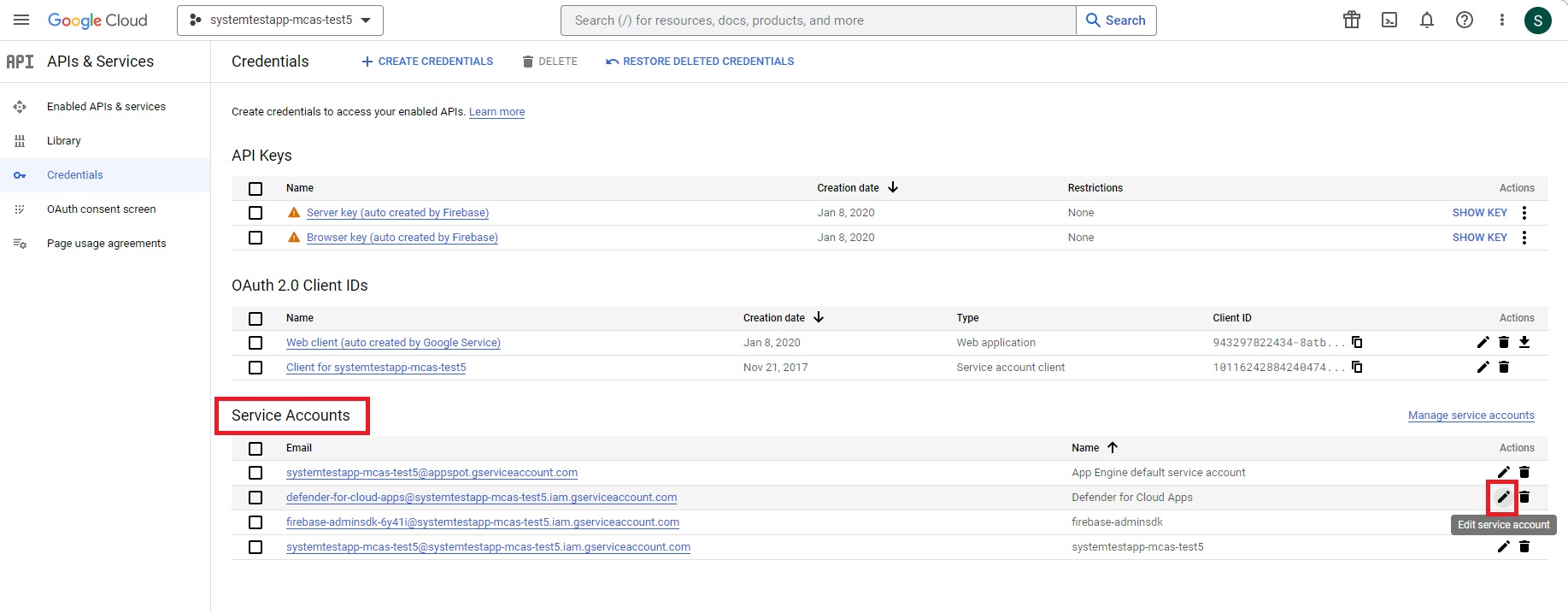

ナビゲーション メニューで、サービス>Credentials& API に戻ります。

[ サービス アカウント] で、鉛筆アイコンを選択して、先ほど作成したサービス アカウントを見つけて編集します。

メール アドレスをコピーします。 後で必要になります。

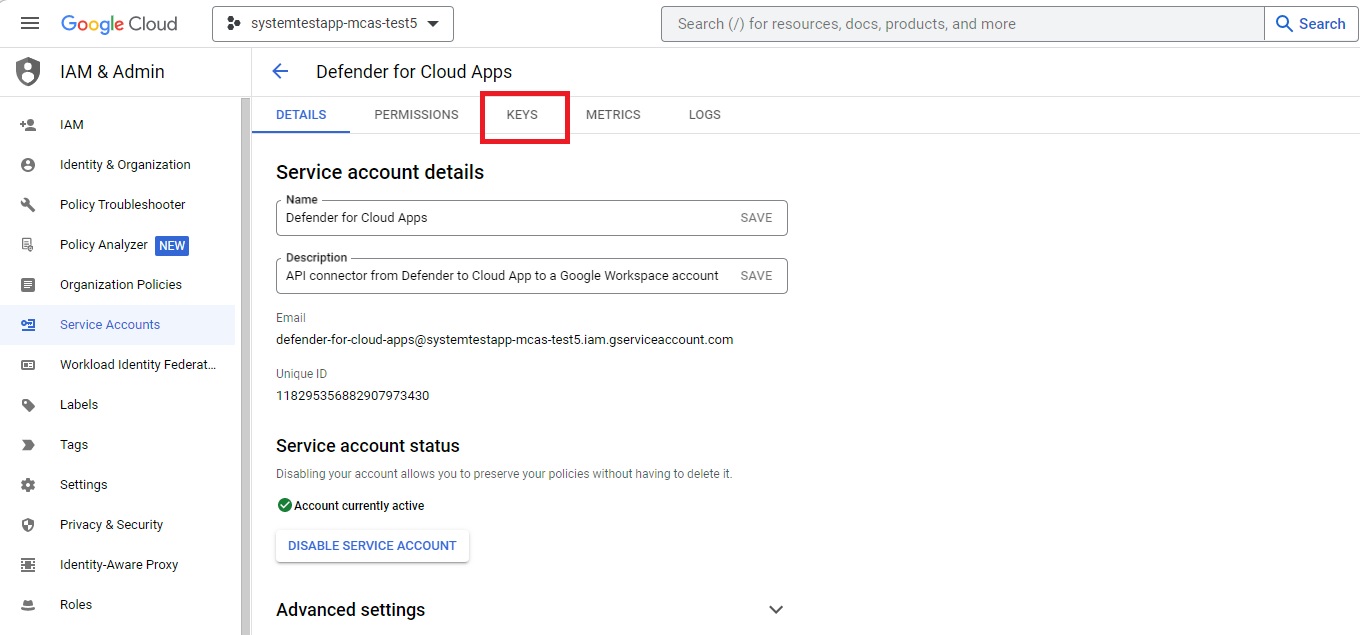

上部のリボンから [キー ] に移動します。

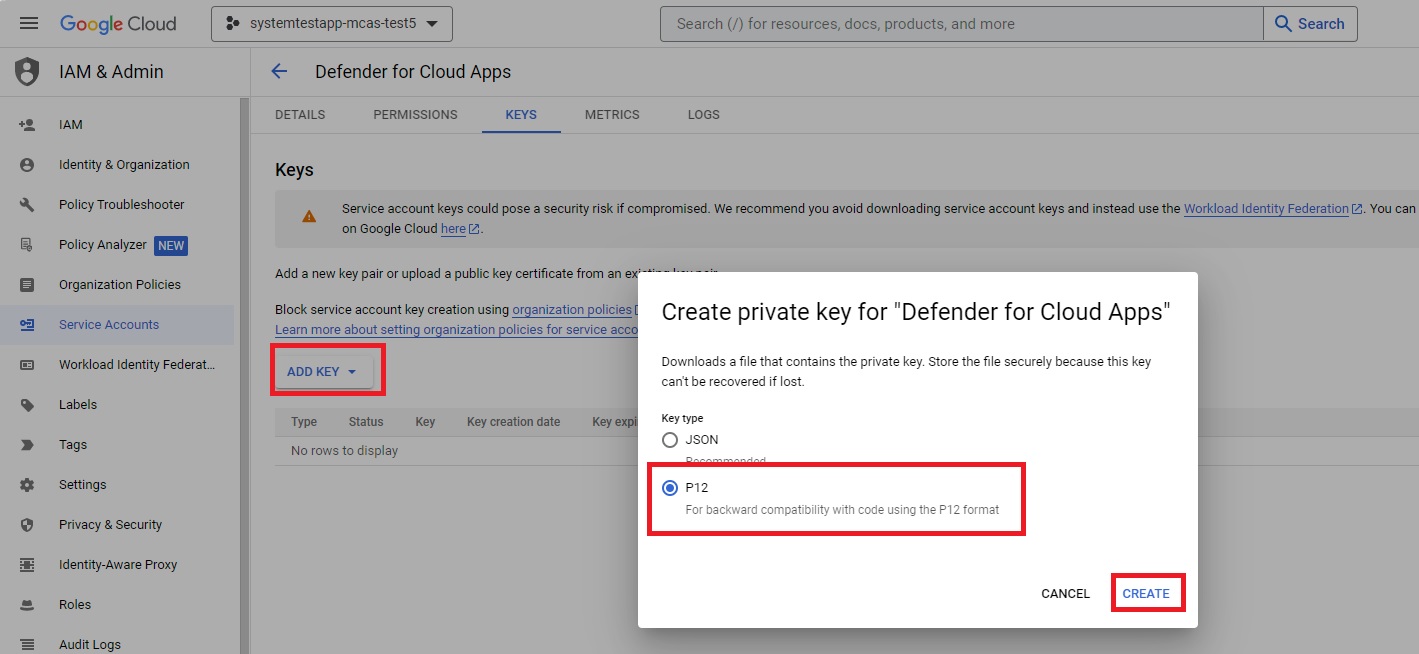

[ キーの追加 ] メニューの [ 新しいキーの作成] を選択します。

[ P12] を選択し、[ 作成] を選択します。 ダウンロードしたファイルと、ファイルを使用するために必要なパスワードを保存します。

ナビゲーション メニューで、[IAM & 管理>Service アカウント] に移動します。 先ほど作成したサービス アカウントに割り当てられた クライアント ID を コピーします。後で必要になります。

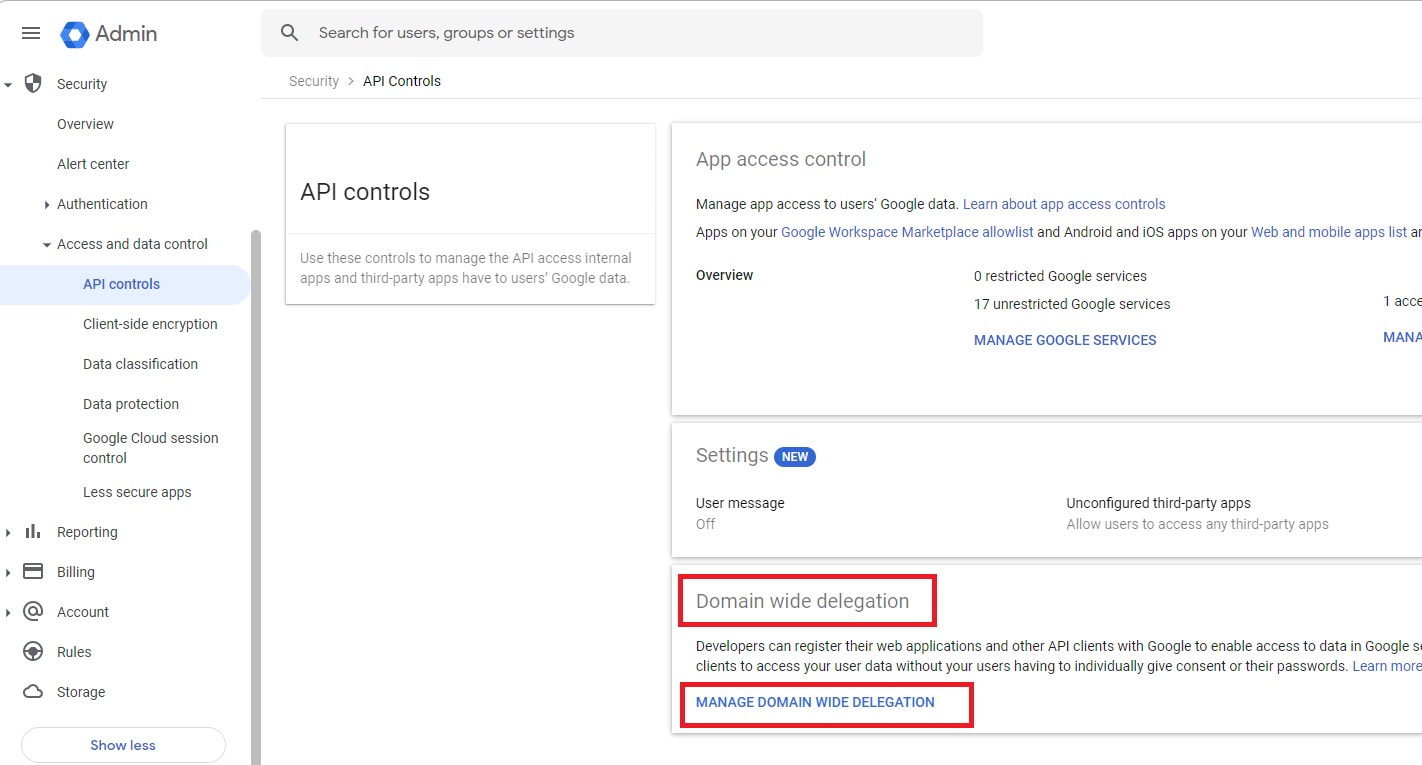

admin.google.com に移動し、ナビゲーション メニューの [セキュリティ>アクセスとデータコントロール>API コントロール] に移動します。 次に、次の操作を行います。

[ ドメイン全体の委任] で、[ ドメイン全体の委任の管理] を選択します。

[ 新規追加] を選択します。

[ クライアント ID ] ボックスに、先ほどコピーした クライアント ID を 入力します。

[ OAuth スコープ ] ボックスに、必要なスコープの次の一覧を入力します (テキストをコピーしてボックスに貼り付けます)。

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

[AUTHORIZE]\(承認\) を選択します

Defender for Cloud Appsの構成

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

Google ワークスペース接続の詳細を指定するには、[ アプリ コネクタ] で次のいずれかの操作を行います。

既に GCP インスタンスが接続されている Google ワークスペース organizationの場合

- コネクタの一覧で、GCP インスタンスが表示される行の末尾にある 3 つのドットを選択し、[ Google ワークスペース インスタンスの接続] を選択します。

まだ GCP インスタンスが接続されていない Google ワークスペース organizationの場合

- [ 接続済みアプリ ] ページで、[ +アプリの接続] を選択し、[ Google ワークスペース] を選択します。

[ インスタンス名 ] ウィンドウで、コネクタに名前を付けます。 [次へ] を選択します。

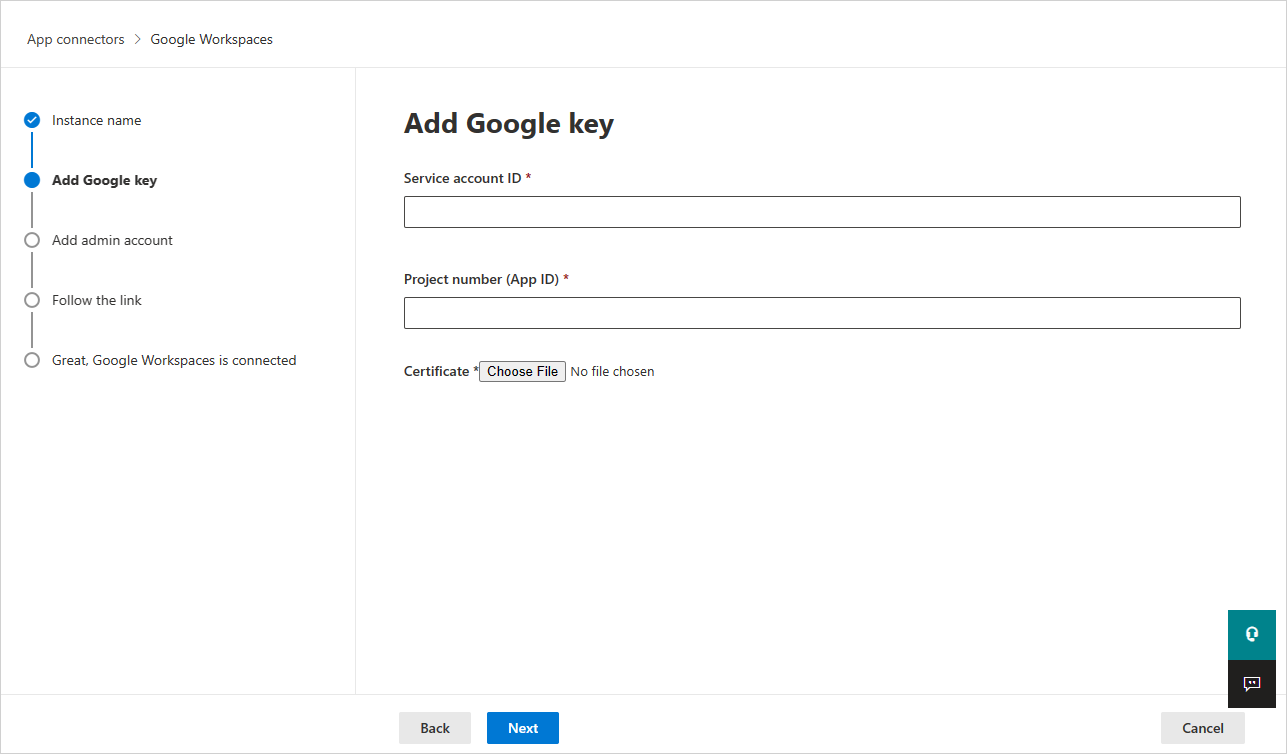

[ Google の追加] キーで、次の情報を入力します。

前にコピーしたEmail、サービス アカウント ID を入力します。

先ほどコピーした プロジェクト番号 (アプリ ID) を 入力します。

前に保存した P12 証明書 ファイルをアップロードします。

Google Workspace Super 管理のメール アドレスを入力します。

Google Workspace Super 管理以外のアカウントを使用してデプロイすると、API テストでエラーが発生し、Defender for Cloud Appsが正しく機能しません。 特定のスコープを要求するため、Super 管理としても、Defender for Cloud Appsはまだ制限されています。

Google ワークスペース ビジネスまたは Enterprise アカウントをお持ちの場合は、[チェック] ボックスを選択します。 Google Workspace Business または Enterprise のDefender for Cloud Appsで使用できる機能の詳細については、「アプリの即時可視性、保護、ガバナンス アクションを有効にする」を参照してください。

[ Google ワークスペースの接続] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

Google ワークスペースを接続すると、接続の 7 日前にイベントが受信されます。

Google ワークスペースを接続した後、Defender for Cloud Appsはフル スキャンを実行します。 ファイルとユーザーの数によっては、フル スキャンを完了するまでに時間がかかる場合があります。 ほぼリアルタイムのスキャンを有効にするには、アクティビティが検出されたファイルがスキャン キューの先頭に移動されます。 たとえば、編集、更新、共有されたファイルはすぐにスキャンされます。 これは、本質的に変更されていないファイルには適用されません。 たとえば、表示、プレビュー、印刷、またはエクスポートされたファイルは、通常のスキャン中にスキャンされます。

SaaS セキュリティ体制管理 (SSPM) データ (プレビュー) は、[セキュリティ スコア] ページのMicrosoft Defender ポータルに表示されます。 詳細については、「 SaaS アプリのセキュリティ体制管理」を参照してください。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。