Nouveautés de Microsoft Defender pour l’identité

Cet article est fréquemment mis à jour pour vous informer des nouveautés des dernières versions de Microsoft Defender pour Identity.

Nouveautés de l’étendue et des références

Les versions de Defender pour Identity sont déployées progressivement sur les locataires clients. S’il existe une fonctionnalité documentée ici que vous ne voyez pas encore dans votre locataire, case activée plus tard pour la mise à jour.

Pour plus d’informations, consultez aussi :

- Nouveautés de Microsoft Defender XDR

- Nouveautés dans Microsoft Defender pour point de terminaison

- Nouveautés de Microsoft Defender for Cloud Apps

Pour obtenir des mises à jour sur les versions et fonctionnalités publiées il y a six mois ou plus, consultez l’archive Nouveautés de Microsoft Defender pour Identity.

Mars 2025

Nouveaux événements de requête LDAP ajoutés à la table IdentityQueryEvents dans Advanced Hunting

De nouveaux événements de requête LDAP ont été ajoutés à la IdentityQueryEvents table de la chasse avancée pour fournir une meilleure visibilité sur les requêtes de recherche LDAP supplémentaires exécutées dans l’environnement client.

Février 2025

Mises à jour du module PowerShell DefenderForIdentity (version 1.0.0.3)

Nouvelles fonctionnalités et améliorations :

- Prise en charge de l’obtention, du test et de la définition de la Corbeille Active Directory dans Get/Set/Test MDIConfiguration.

- Prise en charge de l’obtention, du test et de la définition de la configuration du proxy sur le nouveau capteur MDI.

- La valeur de Registre Des services de certificats Active Directory pour le filtrage d’audit définit désormais correctement le type.

- New-MDIConfigurationReport affiche maintenant le nom de l’objet de stratégie de groupe testé et prend en charge les arguments Server et Identity.

Bogue:

- Amélioration de la fiabilité des autorisations de conteneur DeletedObjects sur les systèmes d’exploitation non anglais.

- Correction de la sortie superflue pour la création de clé racine KDS.

- Autres correctifs de fiabilité.

Onglet Nouveaux chemins d’attaque sur la page Profil d’identité

Cet onglet fournit une visibilité sur les chemins d’attaque potentiels menant à une identité critique ou l’impliquant dans le chemin, ce qui permet d’évaluer les risques de sécurité. Pour plus d’informations, consultez Vue d’ensemble du chemin d’attaque dans Exposure Management.

Améliorations supplémentaires de la page d’identité :

Nouveau panneau latéral avec plus d’informations pour chaque entrée sur l’utilisateur chronologie.

Fonctionnalités de filtrage sous l’onglet Appareils sous Observé dans organization.

Mise à jour de la recommandation de posture « Protéger et gérer les mots de passe d’administrateur local avec Microsoft LAPS »

Cette mise à jour aligne l’évaluation de la posture de sécurité dans Degré de sécurité sur la dernière version de Windows LAPS, en veillant à ce qu’elle reflète les meilleures pratiques de sécurité actuelles pour la gestion des mots de passe d’administrateur local.

Événements nouveaux et mis à jour dans la table Advanced hunting IdentityDirectoryEvents

Nous avons ajouté et mis à jour les événements suivants dans le IdentityDirectoryEvents tableau de la chasse avancée :

L’indicateur de contrôle de compte d’utilisateur a été modifié

Création d’un groupe de sécurité dans Active Directory

Échec de la tentative de modification du mot de passe d’un compte

Modification réussie du mot de passe du compte

L’ID du groupe principal du compte a été modifié

En outre, la référence de schéma intégrée pour la chasse avancée dans Microsoft Defender XDR a été mise à jour pour inclure des informations détaillées sur tous les types d’événements pris en charge (ActionTypevaleurs) dans les tables liées aux identités, ce qui garantit une visibilité complète des événements disponibles. Pour plus d’informations, consultez Détails du schéma de repérage avancé.

Janvier 2025

Visite guidée de la nouvelle identité

Explorez les principales fonctionnalités MDI avec la nouvelle visite guidée des identités dans le portail M365. Accédez aux incidents, à la chasse et aux paramètres pour améliorer la sécurité des identités et l’investigation des menaces.

Décembre 2024

Nouvelle évaluation de la posture de sécurité : Empêcher l’inscription de certificats avec des stratégies d’application arbitraires (ESC15)

Defender pour Identity a ajouté la nouvelle recommandation Empêcher l’inscription de certificats avec des stratégies d’application arbitraires (ESC15) dans microsoft Secure Score.

Cette recommandation traite directement du cve-2024-49019 récemment publié, qui met en évidence les risques de sécurité associés aux configurations AD CS vulnérables. Cette évaluation de la posture de sécurité répertorie tous les modèles de certificats vulnérables trouvés dans les environnements clients en raison de serveurs AD CS non corrigés.

La nouvelle recommandation est ajoutée à d’autres recommandations relatives à AD CS. Ensemble, ces évaluations offrent des rapports de posture de sécurité qui signalent des problèmes de sécurité et des erreurs de configuration graves qui publient des risques pour l’ensemble du organization, ainsi que des détections associées.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Octobre 2024

MDI étend la couverture avec de nouvelles recommandations de posture d’identité 10 (préversion)

Les nouvelles évaluations de la posture de sécurité des identités (ISPMs) peuvent aider les clients à surveiller une mauvaise configuration en surveillant les points faibles et en réduisant le risque d’attaque potentielle sur l’infrastructure locale.

Ces nouvelles recommandations d’identité, dans le cadre de Microsoft Secure Score, sont de nouveaux rapports de posture de sécurité liés à l’infrastructure Active Directory et aux objets de stratégie de groupe :

Modifier l’ancien mot de passe du compte d’ordinateur du contrôleur de domaine

L’objet de stratégie de groupe peut être modifié par des comptes non privilégiés

Mots de passe réversibles trouvés dans les objets de stratégie de groupe

Modifier le mot de passe du compte d’administrateur de domaine intégré

En outre, nous avons mis à jour la recommandation existante de « Modifier les délégations Kerberos non sécurisées pour empêcher l’emprunt d’identité » pour inclure une indication de délégation Kerberos contrainte avec la transition de protocole vers un service privilégié.

Août 2024

Nouveau capteur Microsoft Entra Connect :

Dans le cadre de nos efforts continus pour améliorer la couverture Microsoft Defender pour Identity dans les environnements d’identité hybride, nous avons introduit un nouveau capteur pour les serveurs Microsoft Entra Connect. En outre, nous avons publié de nouvelles détections de sécurité hybrides et de nouvelles recommandations de posture d’identité spécifiquement pour Microsoft Entra Connect, aidant les clients à rester protégés et à atténuer les risques potentiels.

Nouvelles recommandations en matière de posture d’identité Microsoft Entra Connect :

-

Faire pivoter le mot de passe du compte de connecteur Microsoft Entra Connect

- Un compte de connecteur Microsoft Entra Connect compromis (compte de connecteur AD DS, généralement présenté comme MSOL_XXXXXXXX) peut accorder l’accès à des fonctions à privilèges élevés, telles que la réplication et les réinitialisations de mot de passe, ce qui permet aux attaquants de modifier les paramètres de synchronisation et de compromettre la sécurité dans les environnements cloud et locaux, tout en offrant plusieurs chemins pour compromettre l’ensemble du domaine. Dans cette évaluation, nous recommandons aux clients de modifier le mot de passe des comptes MSOL avec le dernier mot de passe défini il y a plus de 90 jours. Pour plus d’informations, cliquez ici.

-

Supprimer les autorisations de réplication inutiles pour Microsoft Entra compte Connect

- Par défaut, le compte de connecteur Microsoft Entra Connect dispose d’autorisations étendues pour garantir une synchronisation correcte (même si elles ne sont pas réellement requises). Si la synchronisation de hachage de mot de passe n’est pas configurée, il est important de supprimer les autorisations inutiles pour réduire la surface d’attaque potentielle. Pour plus d’informations, cliquez ici

-

Modifier le mot de passe pour Microsoft Entra configuration transparente du compte SSO

- Ce rapport répertorie tous les comptes d’ordinateur d’authentification unique Microsoft Entra transparents dont le mot de passe a été défini pour la dernière fois il y a 90 jours. Le mot de passe du compte d’ordinateur Azure SSO n’est pas automatiquement modifié tous les 30 jours. Si un attaquant compromet ce compte, il peut générer des tickets de service pour le compte AZUREADSSOACC pour le compte de n’importe quel utilisateur et emprunter l’identité de n’importe quel utilisateur dans le locataire Microsoft Entra synchronisé à partir d’Active Directory. Un attaquant peut l’utiliser pour passer latéralement d’Active Directory à Microsoft Entra ID. Pour plus d’informations, cliquez ici.

Nouvelles détections Microsoft Entra Connect :

-

Ouverture de session interactive suspecte au serveur Microsoft Entra Connect

- Les connexions directes aux serveurs Microsoft Entra Connect sont très inhabituelles et potentiellement malveillantes. Les attaquants ciblent souvent ces serveurs pour voler des informations d’identification pour un accès réseau plus large. Microsoft Defender pour Identity pouvez désormais détecter les connexions anormales aux serveurs Microsoft Entra Connect, ce qui vous aide à identifier ces menaces potentielles et à y répondre plus rapidement. Elle s’applique spécifiquement lorsque le serveur Microsoft Entra Connect est un serveur autonome et ne fonctionne pas en tant que contrôleur de domaine.

-

Réinitialisation du mot de passe utilisateur par Microsoft Entra Compte Connect

- Le compte de connecteur Microsoft Entra Connect dispose souvent de privilèges élevés, notamment la possibilité de réinitialiser les mots de passe de l’utilisateur. Microsoft Defender pour Identity dispose désormais d’une visibilité sur ces actions et détecte toute utilisation de ces autorisations identifiées comme malveillantes et non légitimes. Cette alerte est déclenchée uniquement si la fonctionnalité de réécriture du mot de passe est désactivée.

-

Écriture différée suspecte par Microsoft Entra Connect sur un utilisateur sensible

- Bien que Microsoft Entra Connect empêche déjà l’écriture différée pour les utilisateurs des groupes privilégiés, Microsoft Defender pour Identity étend cette protection en identifiant des types supplémentaires de comptes sensibles. Cette détection améliorée permet d’empêcher les réinitialisations de mot de passe non autorisées sur les comptes critiques, ce qui peut être une étape cruciale dans les attaques avancées ciblant les environnements cloud et locaux.

Améliorations et fonctionnalités supplémentaires :

- Nouvelle activité de toute réinitialisation de mot de passe ayant échoué sur un compte sensible disponible dans la table « IdentityDirectoryEvents » dans La chasse avancée. Cela peut aider les clients à suivre les événements de réinitialisation de mot de passe ayant échoué et à créer une détection personnalisée basée sur ces données.

- Précision améliorée pour la détection des attaques de synchronisation du contrôleur de domaine .

- Nouveau problème d’intégrité pour les cas où le capteur n’est pas en mesure de récupérer la configuration à partir du service Microsoft Entra Connect.

- Surveillance étendue des alertes de sécurité, telles que le détecteur d’exécution à distance PowerShell, en activant le nouveau capteur sur les serveurs Microsoft Entra Connect.

En savoir plus sur le nouveau capteur

Mise à jour du module PowerShell DefenderForIdentity

Le module PowerShell DefenderForIdentity a été mis à jour, incorporant de nouvelles fonctionnalités et répondant à plusieurs correctifs de bogues. Les principales améliorations sont les suivantes :

-

Nouveau

New-MDIDSAApplet de commande : simplifie la création de comptes de service, avec un paramètre par défaut pour les comptes de service administrés de groupe (gMSA) et une option permettant de créer des comptes standard. - Détection automatique pdCe : améliore la fiabilité de la création d’objets stratégie de groupe (GPO) en ciblant automatiquement l’émulateur de contrôleur de domaine principal (PDCe) pour la plupart des opérations Active Directory.

-

Ciblage manuel du contrôleur de domaine : nouveau paramètre serveur pour

Get/Set/Test-MDIConfigurationles applets de commande, ce qui vous permet de spécifier un contrôleur de domaine pour le ciblage au lieu du PDCe.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Module PowerShell DefenderForIdentity (PowerShell Gallery)

- Documentation de référence sur DefenderForIdentity PowerShell

Juillet 2024

6 Les nouvelles détections sont nouvelles en préversion publique :

-

Attaque NetSync possible

- NetSync est un module de Mimikatz, un outil de post-exploitation, qui demande le hachage du mot de passe d’un appareil cible en prétendant être un contrôleur de domaine. Un attaquant peut effectuer des activités malveillantes à l’intérieur du réseau à l’aide de cette fonctionnalité pour accéder aux ressources du organization.

-

Prise de contrôle possible d’un compte d’authentification unique Microsoft Entra transparente

- Un Microsoft Entra objet de compte d’authentification unique transparente, AZUREADSSOACC, a été modifié de manière suspecte. Un attaquant peut se déplacer latéralement de l’environnement local vers le cloud.

-

Requête LDAP suspecte

- Une requête LDAP (Lightweight Directory Access Protocol) suspecte associée à un outil d’attaque connu a été détectée. Un attaquant peut effectuer une reconnaissance pour les étapes ultérieures.

-

SpN suspect a été ajouté à un utilisateur

- Un nom de principal de service (SPN) suspect a été ajouté à un utilisateur sensible. Une personne malveillante peut tenter d’obtenir un accès élevé pour le mouvement latéral dans le organization

-

Création suspecte d’un groupe ESXi

- Un groupe VMWare ESXi suspect a été créé dans le domaine. Cela peut indiquer qu’un attaquant tente d’obtenir davantage d’autorisations pour les étapes ultérieures d’une attaque.

-

Authentification ADFS suspecte

- Un compte joint à un domaine connecté à l’aide de Services ADFS (ADFS) à partir d’une adresse IP suspecte. Un attaquant a peut-être volé les informations d’identification d’un utilisateur et les utilise pour se déplacer latéralement dans le organization.

Defender pour Identity version 2.238

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Juin 2024

Accéder facilement à la recherche d’informations utilisateur à partir du tableau de bord ITDR

Le widget Shield fournit une vue d’ensemble rapide du nombre d’utilisateurs dans des environnements hybrides, cloud et locaux. Cette fonctionnalité inclut désormais des liens directs vers la plateforme Advanced Hunting, offrant des informations détaillées sur les utilisateurs à portée de main.

Le widget d’intégrité du déploiement ITDR inclut désormais Microsoft Entra accès conditionnel et Accès privé Microsoft Entra

Vous pouvez maintenant afficher la disponibilité des licences pour Microsoft Entra’accès conditionnel de charge de travail, Microsoft Entra l’accès conditionnel utilisateur et Accès privé Microsoft Entra.

Defender pour Identity version 2.237

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Mai 2024

Defender pour Identity version 2.236

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.235

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Avril 2024

Détecter facilement cve-2024-21427 Vulnérabilité de contournement de fonctionnalité de sécurité Kerberos Windows

Pour aider les clients à mieux identifier et détecter les tentatives de contournement des protocoles de sécurité en fonction de cette vulnérabilité, nous avons ajouté une nouvelle activité dans La chasse avancée qui surveille l’authentification Kerberos AS.

Avec ces données, les clients peuvent désormais facilement créer leurs propres règles de détection personnalisées dans Microsoft Defender XDR et déclencher automatiquement des alertes pour ce type d’activité

Accédez Defender XDR portail -> Chasse -> Repérage avancé.

À présent, vous pouvez copier notre requête recommandée comme indiqué ci-dessous, puis cliquer sur « Créer une règle de détection ». N’oubliez pas que notre requête fournie effectue également le suivi des tentatives d’ouverture de session ayant échoué, ce qui peut générer des informations non liées à une attaque potentielle. Par conséquent, n’hésitez pas à personnaliser la requête en fonction de vos besoins spécifiques.

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender pour Identity version 2.234

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.233

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Mars 2024

Nouvelles autorisations en lecture seule pour l’affichage des paramètres Defender pour Identity

Vous pouvez maintenant configurer les utilisateurs Defender pour Identity disposant d’autorisations en lecture seule pour afficher les paramètres de Defender pour Identity.

Pour plus d’informations, consultez Autorisations requises Defender pour Identity dans Microsoft Defender XDR.

Nouvelle API basée sur Graph pour l’affichage et la gestion des problèmes d’intégrité

Vous pouvez désormais afficher et gérer les problèmes d’intégrité Microsoft Defender pour Identity via le API Graph

Pour plus d’informations, consultez Gestion des problèmes d’intégrité via API Graph.

Defender pour Identity version 2.232

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.231

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Février 2024

Defender pour Identity version 2.230

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Nouvelle évaluation de la posture de sécurité pour la configuration de point de terminaison IIS AD CS non sécurisé

Defender pour Identity a ajouté la nouvelle recommandation Modifier les points de terminaison IIS (ESC8) d’inscription de certificats ADCS non sécurisés dans Microsoft Secure Score.

Les services de certificats Active Directory (AD CS) prennent en charge l’inscription des certificats via différentes méthodes et protocoles, notamment l’inscription via HTTP à l’aide du service d’inscription de certificats (CES) ou de l’interface d’inscription web (Certsrv). Les configurations non sécurisées des points de terminaison IIS CES ou Certsrv peuvent créer des vulnérabilités pour les attaques de relais (ESC8).

La nouvelle recommandation Modifier les points de terminaison IIS d’inscription de certificats ADCS non sécurisés (ESC8) est ajoutée aux autres recommandations relatives aux services AD CS récemment publiées. Ensemble, ces évaluations offrent des rapports de posture de sécurité qui signalent des problèmes de sécurité et des erreurs de configuration graves qui publient des risques pour l’ensemble du organization, ainsi que des détections associées.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Évaluation de la sécurité : Modifier les points de terminaison IIS d’inscription de certificat ADCS non sécurisés (ESC8)

- Évaluations de la posture de sécurité pour les capteurs AD CS

- Évaluations de la posture de sécurité de Microsoft Defender pour Identity

Defender pour Identity version 2.229

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

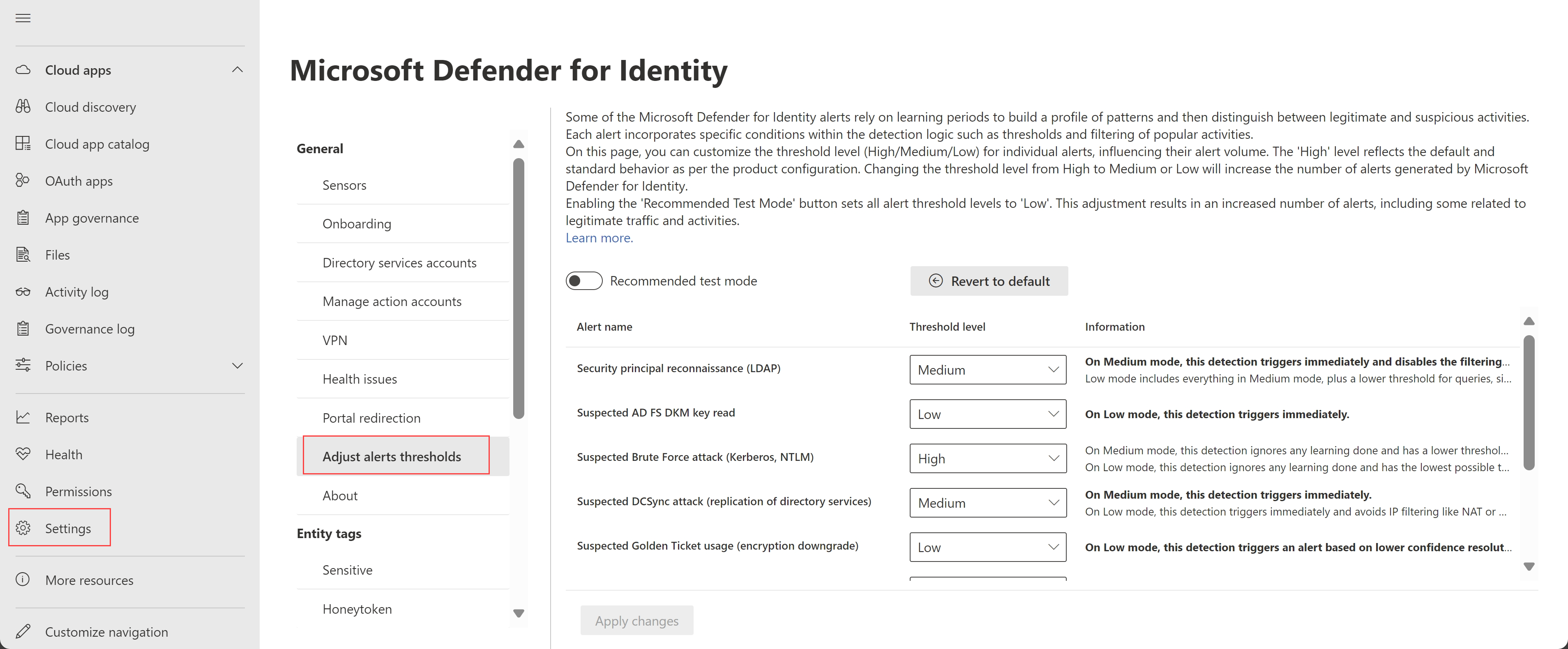

Amélioration de l’expérience utilisateur pour l’ajustement des seuils d’alerte (préversion)

La page Paramètres avancés de Defender pour Identity est désormais renommée Ajuster les seuils d’alerte et offre une expérience actualisée avec une flexibilité accrue pour l’ajustement des seuils d’alerte.

Les modifications sont les suivantes :

Nous avons supprimé l’option précédente Supprimer la période d’apprentissage et ajouté une nouvelle option Mode de test recommandé . Sélectionnez Mode de test recommandé pour définir tous les niveaux de seuil sur Faible, en augmentant le nombre d’alertes et en lecture seule pour tous les autres niveaux de seuil.

La colonne précédente niveau de sensibilité est maintenant renommée niveau de seuil, avec des valeurs nouvellement définies. Par défaut, toutes les alertes sont définies sur un seuil élevé , qui représente le comportement par défaut et une configuration d’alerte standard.

Le tableau suivant répertorie le mappage entre les valeurs de niveau de sensibilité précédentes et les nouvelles valeurs de niveau de seuil :

| Niveau de sensibilité (nom précédent) | Niveau de seuil (nouveau nom) |

|---|---|

| Normal | High |

| Medium | Medium |

| High | Faible |

Si des valeurs spécifiques étaient définies dans la page Paramètres avancés , nous les avons transférées vers la nouvelle page Ajuster les seuils d’alerte comme suit :

| Configuration de la page paramètres avancés | Nouvelle configuration de la page Ajuster les seuils d’alerte |

|---|---|

| Supprimer la période d’apprentissage activée |

Mode de test recommandé désactivé. Les paramètres de configuration du seuil d’alerte restent les mêmes. |

| Supprimer la période d’apprentissage désactivée |

Mode de test recommandé désactivé. Les paramètres de configuration du seuil d’alerte sont tous réinitialisés à leurs valeurs par défaut, avec un niveau de seuil élevé . |

Les alertes sont toujours déclenchées immédiatement si l’option Mode de test recommandé est sélectionnée, ou si un niveau de seuil est défini sur Moyen ou Faible, que la période d’apprentissage de l’alerte soit déjà terminée.

Pour plus d’informations, consultez Ajuster les seuils d’alerte.

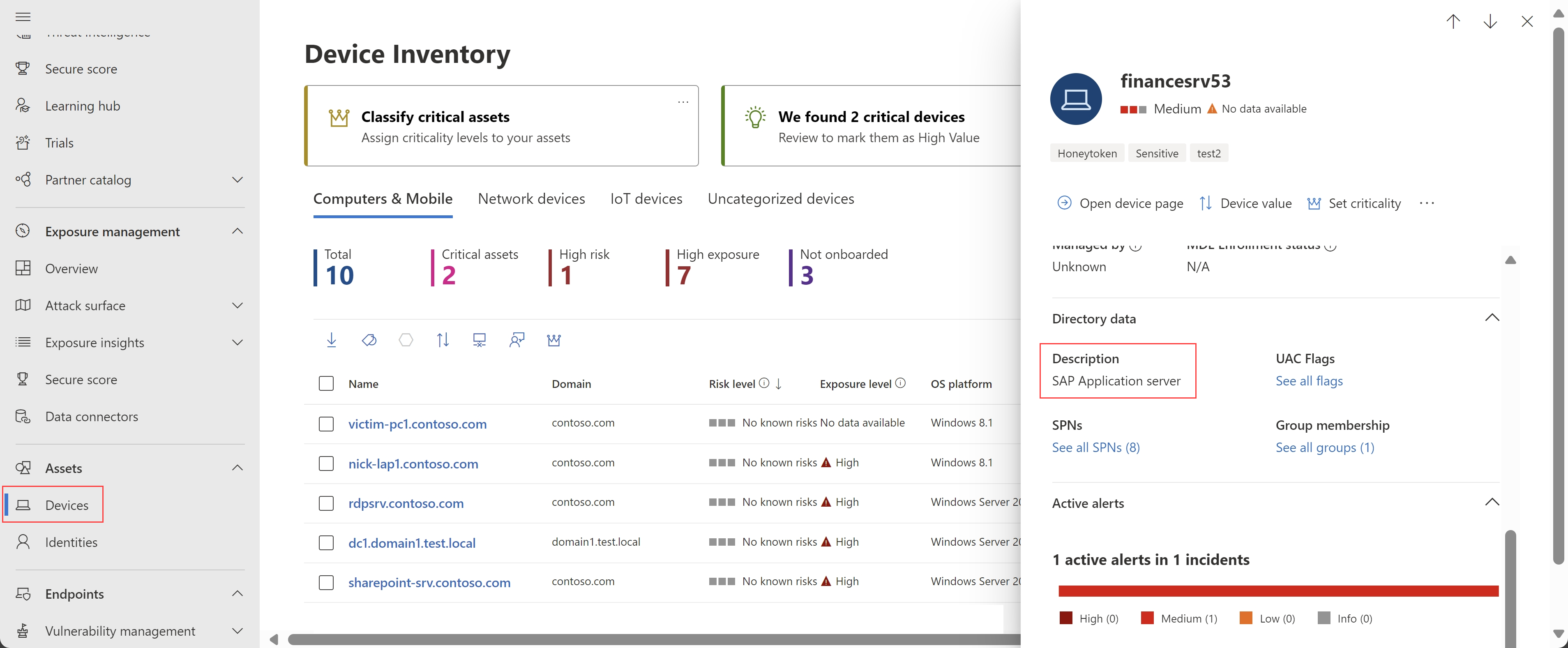

Les pages de détails de l’appareil incluent désormais des descriptions d’appareil (préversion)

Microsoft Defender XDR inclut désormais des descriptions des appareils dans les volets d’informations de l’appareil et les pages de détails de l’appareil. Les descriptions sont remplies à partir de l’attribut Description Active Directory de l’appareil.

Par exemple, dans le volet des détails de l’appareil :

Pour plus d’informations, consultez Étapes d’investigation pour les appareils suspects.

Defender pour Identity version 2.228

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity, ainsi que les nouvelles alertes suivantes :

- Reconnaissance d’énumération de compte (LDAP) (ID externe 2437) (préversion)

- Modification du mot de passe du mode de restauration des services d’annuaire (ID externe 2438) (préversion)

Janvier 2024

Defender pour Identity version 2.227

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

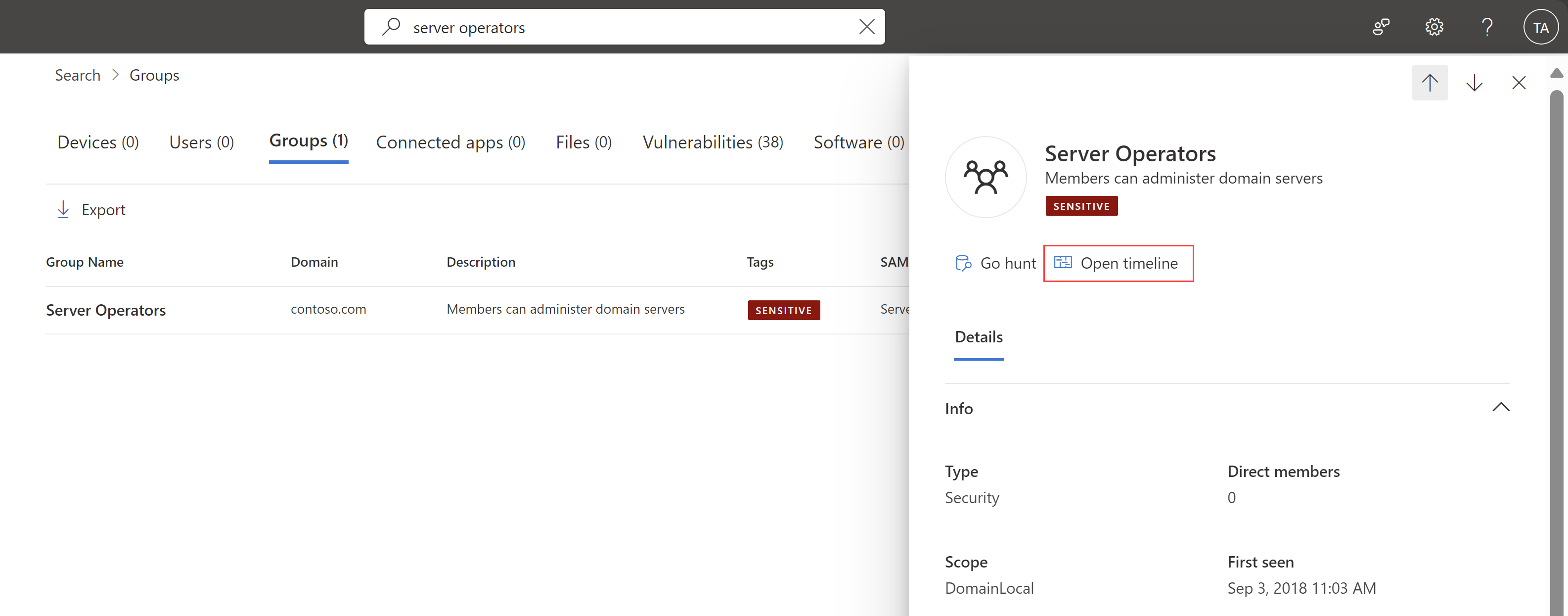

Onglet Chronologie ajouté pour les entités de groupe

Vous pouvez maintenant afficher les activités et les alertes liées aux entités de groupe Active Directory des 180 derniers jours dans Microsoft Defender XDR, telles que les modifications d’appartenance aux groupes, les requêtes LDAP, etc.

Pour accéder à la page de chronologie de groupe, sélectionnez Ouvrir chronologie dans le volet d’informations du groupe.

Par exemple :

Pour plus d’informations, consultez Étapes d’investigation pour les groupes suspects.

Configurer et valider votre environnement Defender pour Identity via PowerShell

Defender pour Identity prend désormais en charge le nouveau module PowerShell DefenderForIdentity, conçu pour vous aider à configurer et à valider l’utilisation de votre environnement avec Microsoft Defender pour Identity.

Utilisation des commandes PowerShell pour éviter les erreurs de configuration, gagner du temps et éviter une charge inutile sur votre système.

Nous avons ajouté les procédures suivantes à la documentation Defender pour Identity pour vous aider à utiliser les nouvelles commandes PowerShell :

- Modifier la configuration du proxy à l’aide de PowerShell

- Configurer, obtenir et tester des stratégies d’audit à l’aide de PowerShell

- Générer un rapport avec les configurations actuelles via PowerShell

- Tester vos autorisations et délégations DSA via PowerShell

- Tester la connectivité du service à l’aide de PowerShell

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Module PowerShell DefenderForIdentity (PowerShell Gallery)

- Documentation de référence sur DefenderForIdentity PowerShell

Defender pour Identity version 2.226

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.225

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Décembre 2023

Remarque

Si vous voyez un nombre réduit d’alertes de tentative d’exécution de code à distance , consultez nos annonces de septembre mises à jour, qui incluent une mise à jour de la logique de détection Defender pour Identity. Defender pour Identity continue d’enregistrer les activités d’exécution de code à distance comme auparavant.

Nouvelle zone identités et tableau de bord dans Microsoft 365 Defender (préversion)

Les clients Defender pour Identity disposent désormais d’une nouvelle zone Identités dans Microsoft 365 Defender pour obtenir des informations sur la sécurité des identités avec Defender pour Identity.

Dans Microsoft 365 Defender, sélectionnez Identités pour afficher l’une des nouvelles pages suivantes :

Tableau de bord : cette page affiche des graphiques et des widgets pour vous aider à surveiller les activités de détection des menaces d’identité et de réponse. Par exemple :

Pour plus d’informations, consultez Utiliser le tableau de bord ITDR de Defender pour Identity.

Problèmes d’intégrité : cette page est déplacée à partir de la zone Paramètres > Identités et répertorie tous les problèmes d’intégrité actuels pour votre déploiement général de Defender pour Identity et vos capteurs spécifiques. Pour plus d’informations, consultez Microsoft Defender pour Identity problèmes d’intégrité du capteur.

Outils : cette page contient des liens vers des informations et des ressources utiles lorsque vous utilisez Defender pour Identity. Dans cette page, vous trouverez des liens vers la documentation, en particulier sur l’outil de planification de la capacité et le script Test-MdiReadiness.ps1 .

Defender pour Identity version 2.224

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

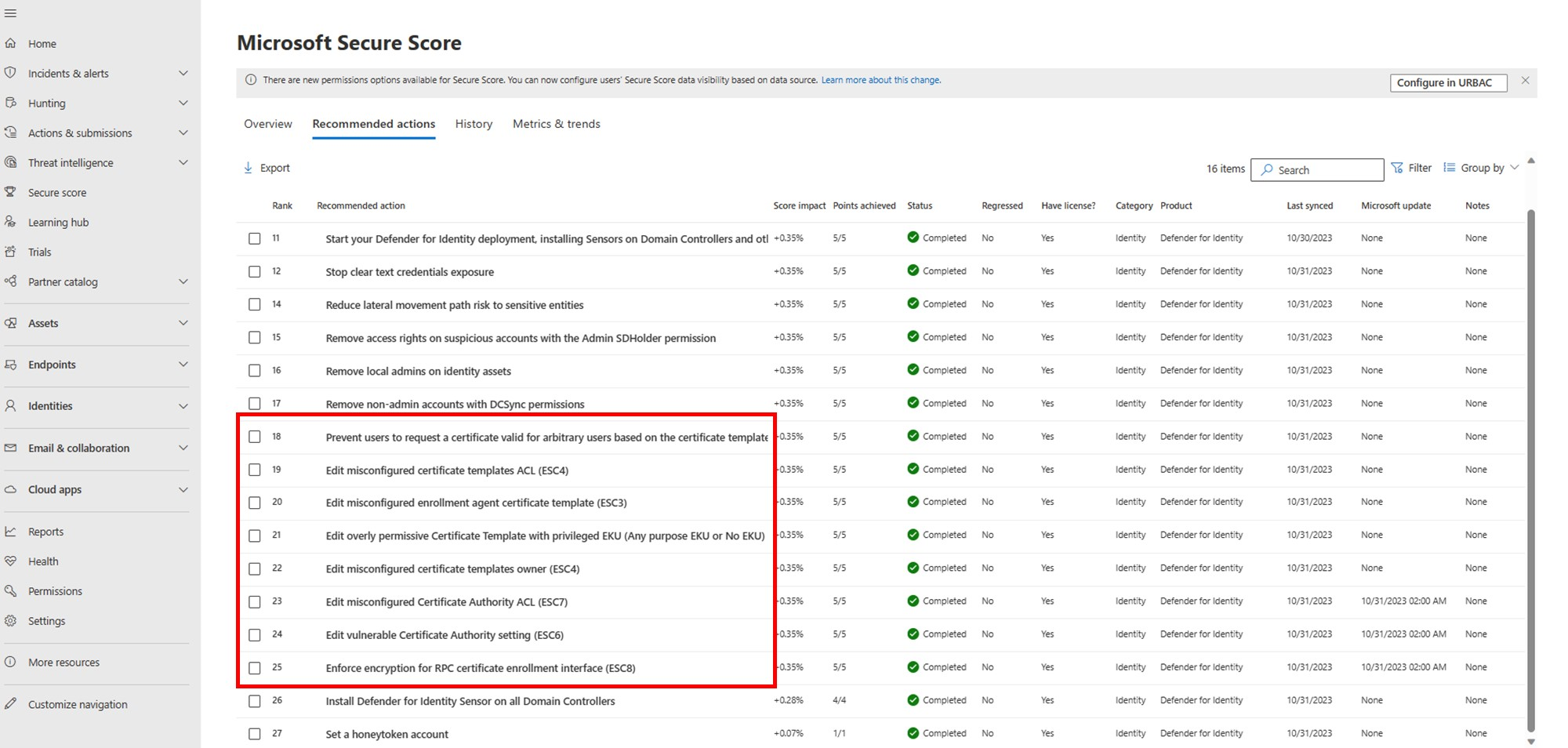

Évaluations de la posture de sécurité pour les capteurs AD CS (préversion)

Les évaluations de la posture de sécurité de Defender pour Identity détectent et recommandent de manière proactive les actions dans vos configurations Active Directory local.

Les actions recommandées incluent désormais les nouvelles évaluations de la posture de sécurité suivantes, en particulier pour les modèles de certificat et les autorités de certification.

Actions recommandées pour les modèles de certificat :

- Empêcher les utilisateurs de demander un certificat valide pour les utilisateurs arbitraires en fonction du modèle de certificat (ESC1)

- Modifier un modèle de certificat trop permissif avec une référence EKU privilégiée (N’importe quel objectif EKU ou Aucune référence EKU) (ESC2)

- Modèle de certificat d’agent d’inscription mal configuré (ESC3)

- Modifier les ACL des modèles de certificat mal configurés (ESC4)

- Modifier le propriétaire des modèles de certificat mal configurés (ESC4)

Actions recommandées par l’autorité de certification :

Les nouvelles évaluations sont disponibles dans microsoft Secure Score, ce qui met en avant les problèmes de sécurité et les erreurs de configuration graves qui posent des risques pour l’ensemble du organization, ainsi que les détections. Votre score est mis à jour en conséquence.

Par exemple :

Pour plus d’informations, consultez Évaluations de la posture de sécurité de Microsoft Defender pour Identity.

Remarque

Bien que les évaluations de modèle de certificat soient disponibles pour tous les clients qui ont installé AD CS sur leur environnement, les évaluations d’autorité de certification sont disponibles uniquement pour les clients qui ont installé un capteur sur un serveur AD CS. Pour plus d’informations, consultez Nouveau type de capteur pour les services de certificats Active Directory (AD CS).

Defender pour Identity version 2.223

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.222

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.221

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Novembre 2023

Defender pour Identity version 2.220

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.219

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

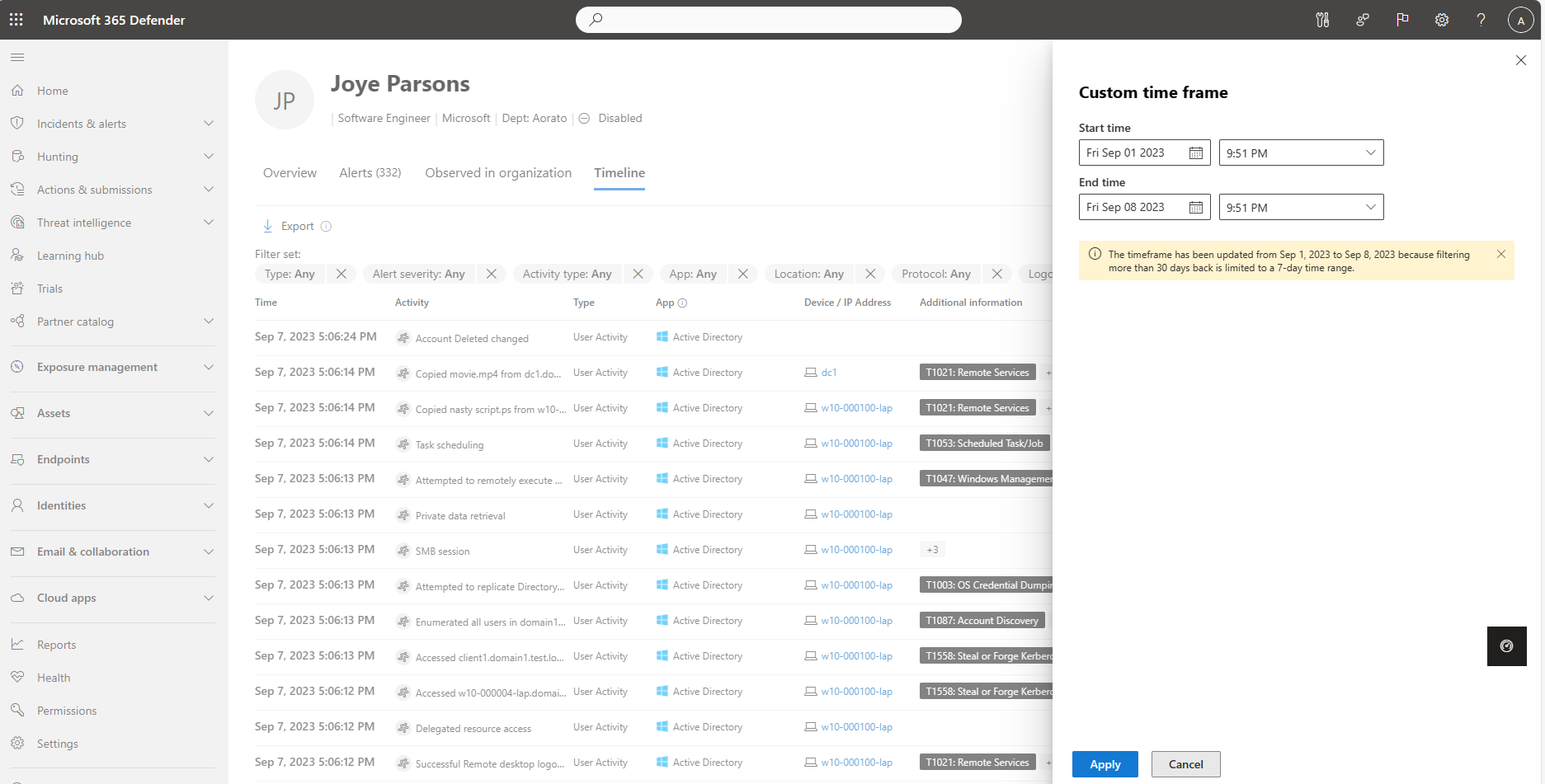

Identity chronologie inclut plus de 30 jours de données (préversion)

Defender pour Identity déploie progressivement des rétentions de données étendues sur les détails de l’identité jusqu’à plus de 30 jours.

L’onglet Chronologie de la page détails de l’identité, qui inclut les activités de Defender pour Identity, Microsoft Defender for Cloud Apps et Microsoft Defender pour point de terminaison, comprend actuellement un minimum de 150 jours et est en croissance. Les taux de rétention des données peuvent varier au cours des prochaines semaines.

Pour afficher les activités et les alertes sur l’identité chronologie dans un laps de temps spécifique, sélectionnez les 30 jours par défaut, puis sélectionnez Plage personnalisée. Les données filtrées d’il y a plus de 30 jours sont affichées pendant un maximum de sept jours à la fois.

Par exemple :

Pour plus d’informations, consultez Examiner les ressources et Examiner les utilisateurs dans Microsoft Defender XDR.

Defender pour Identity version 2.218

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Octobre 2023

Defender pour Identity version 2.217

Cette version inclut les améliorations suivantes :

Rapport de synthèse : le rapport de synthèse est mis à jour pour inclure deux nouvelles colonnes dans l’onglet Problèmes d’intégrité :

- Détails : informations supplémentaires sur le problème, telles qu’une liste d’objets impactés ou de capteurs spécifiques sur lesquels le problème se produit.

- Recommandations : liste des actions recommandées qui peuvent être prises pour résoudre le problème ou comment examiner le problème plus en détail.

Pour plus d’informations, consultez Télécharger et planifier des rapports Defender pour Identity dans Microsoft Defender XDR (préversion).

Problèmes d’intégrité : le bouton bascule « Supprimer la période d’apprentissage » a été automatiquement désactivé pour ce problème d’intégrité de locataire*.

Cette version inclut également des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.216

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Septembre 2023

Diminution du nombre d’alertes pour les tentatives d’exécution de code à distance

Pour mieux aligner les alertes Defender pour Identity et Microsoft Defender pour point de terminaison, nous avons mis à jour la logique de détection des détections de tentatives d’exécution de code à distance defender pour Identity.

Bien que cette modification entraîne une diminution du nombre d’alertes de tentative d’exécution de code à distance , Defender pour Identity continue d’enregistrer les activités d’exécution de code à distance. Les clients peuvent continuer à créer leurs propres requêtes de chasse avancées et à créer des stratégies de détection personnalisées.

Paramètres de sensibilité des alertes et améliorations de la période d’apprentissage

Certaines alertes Defender pour Identity attendent une période d’apprentissage avant que les alertes ne soient déclenchées, tout en créant un profil de modèles à utiliser pour distinguer les activités légitimes et suspectes.

Defender pour Identity fournit désormais les améliorations suivantes pour l’expérience de la période d’apprentissage :

Les administrateurs peuvent désormais utiliser le paramètre Supprimer la période d’apprentissage pour configurer la sensibilité utilisée pour des alertes spécifiques. Définissez la sensibilité sur Normal pour configurer le paramètre Supprimer la période d’apprentissage sur Désactivé pour le type d’alerte sélectionné.

Après avoir déployé un nouveau capteur dans un nouvel espace de travail Defender pour Identity, le paramètre Supprimer la période d’apprentissage est automatiquement activé pendant 30 jours. Lorsque 30 jours sont terminés, le paramètre Supprimer la période d’apprentissage est automatiquement désactivé et les niveaux de sensibilité des alertes sont retournés à leurs fonctionnalités par défaut.

Pour que Defender pour Identity utilise la fonctionnalité de période d’apprentissage standard, où les alertes ne sont pas générées tant que la période d’apprentissage n’est pas terminée, configurez le paramètre Supprimer les périodes d’apprentissage sur Désactivé.

Si vous avez précédemment mis à jour le paramètre Supprimer la période d’apprentissage , votre paramètre reste tel que vous l’avez configuré.

Pour plus d’informations, consultez Paramètres avancés.

Remarque

La page Paramètres avancés listait à l’origine l’alerte reconnaissance d’énumération de compte sous les options Supprimer la période d’apprentissage comme configurables pour les paramètres de confidentialité. Cette alerte a été supprimée de la liste et remplacée par l’alerte LDAP (Security Principal Reconnaissance). Ce bogue de l’interface utilisateur a été résolu en novembre 2023.

Defender pour Identity version 2.215

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

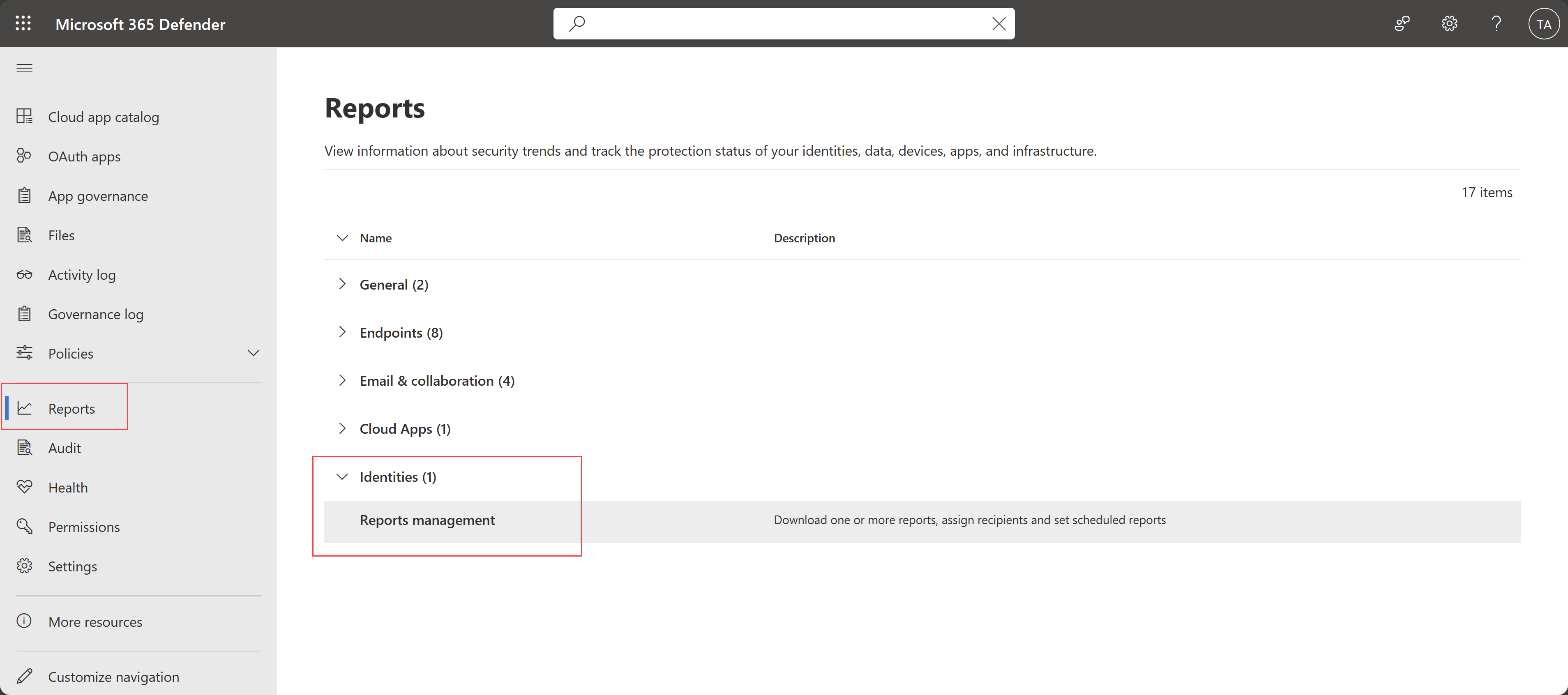

Rapports Defender pour Identity déplacés vers la zone rapports main

Vous pouvez maintenant accéder aux rapports Defender pour Identity à partir de Microsoft Defender XDR main zone Rapports au lieu de la zone Paramètres. Par exemple :

Pour plus d’informations, consultez Télécharger et planifier des rapports Defender pour Identity dans Microsoft Defender XDR (préversion).

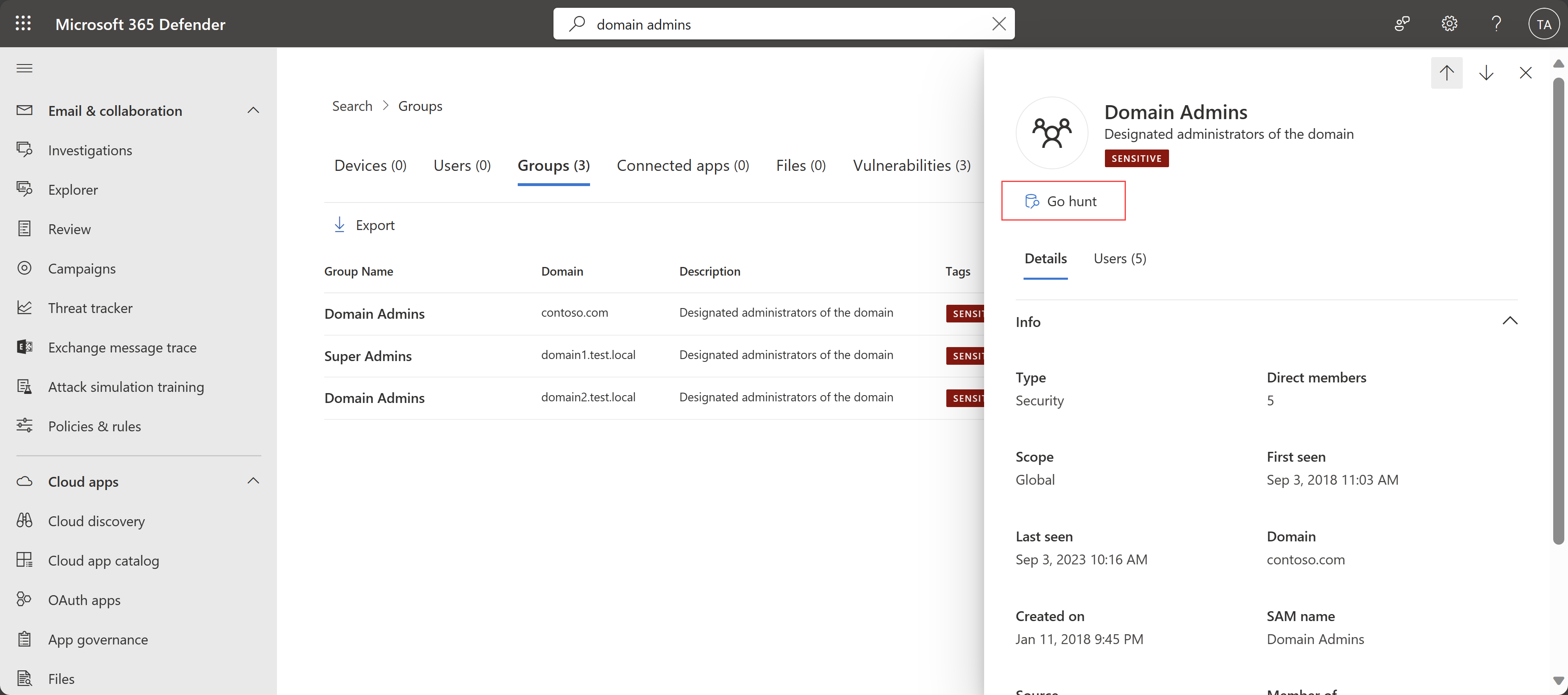

Bouton Accéder à la chasse pour les groupes dans Microsoft Defender XDR

Defender pour Identity a ajouté le bouton Go hunt pour les groupes dans Microsoft Defender XDR. Les utilisateurs peuvent utiliser le bouton Rechercher pour rechercher des activités et des alertes liées au groupe pendant une investigation.

Par exemple :

Pour plus d’informations, consultez Rechercher rapidement les informations d’entité ou d’événement avec go hunt.

Defender pour Identity version 2.214

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Améliorations des performances

Defender pour Identity a apporté des améliorations internes en matière de latence, de stabilité et de performances lors du transfert d’événements en temps réel des services Defender pour Identity vers Microsoft Defender XDR. Les clients ne doivent s’attendre à aucun retard dans l’affichage des données Defender pour Identity dans Microsoft Defender XDR, telles que des alertes ou des activités pour la chasse avancée.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Alertes de sécurité dans Microsoft Defender pour Identity

- Évaluations de la posture de sécurité de Microsoft Defender pour Identity

- Chasser de manière proactive les menaces avec une chasse avancée dans Microsoft Defender XDR

Août 2023

Defender pour Identity version 2.213

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.212

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Defender pour Identity version 2.211

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.

Nouveau type de capteur pour les services de certificats Active Directory (AD CS)

Defender pour Identity prend désormais en charge le nouveau type de capteur ADCS pour un serveur dédié avec les services de certificats Active Directory (AD CS) configurés.

Vous voyez le nouveau type de capteur identifié dans la page Paramètres > Capteurs d’identités > dans Microsoft Defender XDR. Pour plus d’informations, consultez Gérer et mettre à jour Microsoft Defender pour Identity capteurs.

Avec le nouveau type de capteur, Defender pour Identity fournit désormais des alertes AD CS et des rapports de degré de sécurité associés. Pour afficher les nouvelles alertes et les rapports de niveau de sécurité, assurez-vous que les événements requis sont collectés et enregistrés sur votre serveur. Pour plus d’informations, consultez Configurer l’audit pour les événements Ad CS (Active Directory Certificate Services).

AD CS est un rôle Windows Server qui émet et gère les certificats d’infrastructure à clé publique (PKI) dans des protocoles de communication et d’authentification sécurisés. Pour plus d’informations, consultez Qu’est-ce que les services de certificats Active Directory ?

Defender pour Identity version 2.210

Cette version inclut des améliorations et des correctifs de bogues pour les services cloud et le capteur Defender pour Identity.