Évaluation de la sécurité : vérifier que les comptes privilégiés ne sont pas délégués

Cette recommandation répertorie tous les comptes privilégiés qui n’ont pas le paramètre « non délégué » activé, en mettant en évidence ceux qui sont potentiellement exposés aux risques liés à la délégation. Les comptes privilégiés sont des comptes qui sont membres d’un groupe privilégié, comme les administrateurs de domaine, les administrateurs de schéma, etc.

Risque de l’organisation

Si l’indicateur sensible est désactivé, les attaquants peuvent exploiter la délégation Kerberos pour abuser des informations d’identification de compte privilégié, ce qui entraîne un accès non autorisé, un mouvement latéral et d’éventuelles violations de la sécurité à l’échelle du réseau. La définition de l’indicateur sensible sur les comptes d’utilisateur privilégiés empêche les utilisateurs d’accéder au compte et de manipuler les paramètres système.

Pour les comptes d’appareil, il est important de les définir sur « non délégués » pour empêcher leur utilisation dans un scénario de délégation, ce qui garantit que les informations d’identification sur cet ordinateur ne peuvent pas être transférées pour accéder à d’autres services.

Procédure de correction

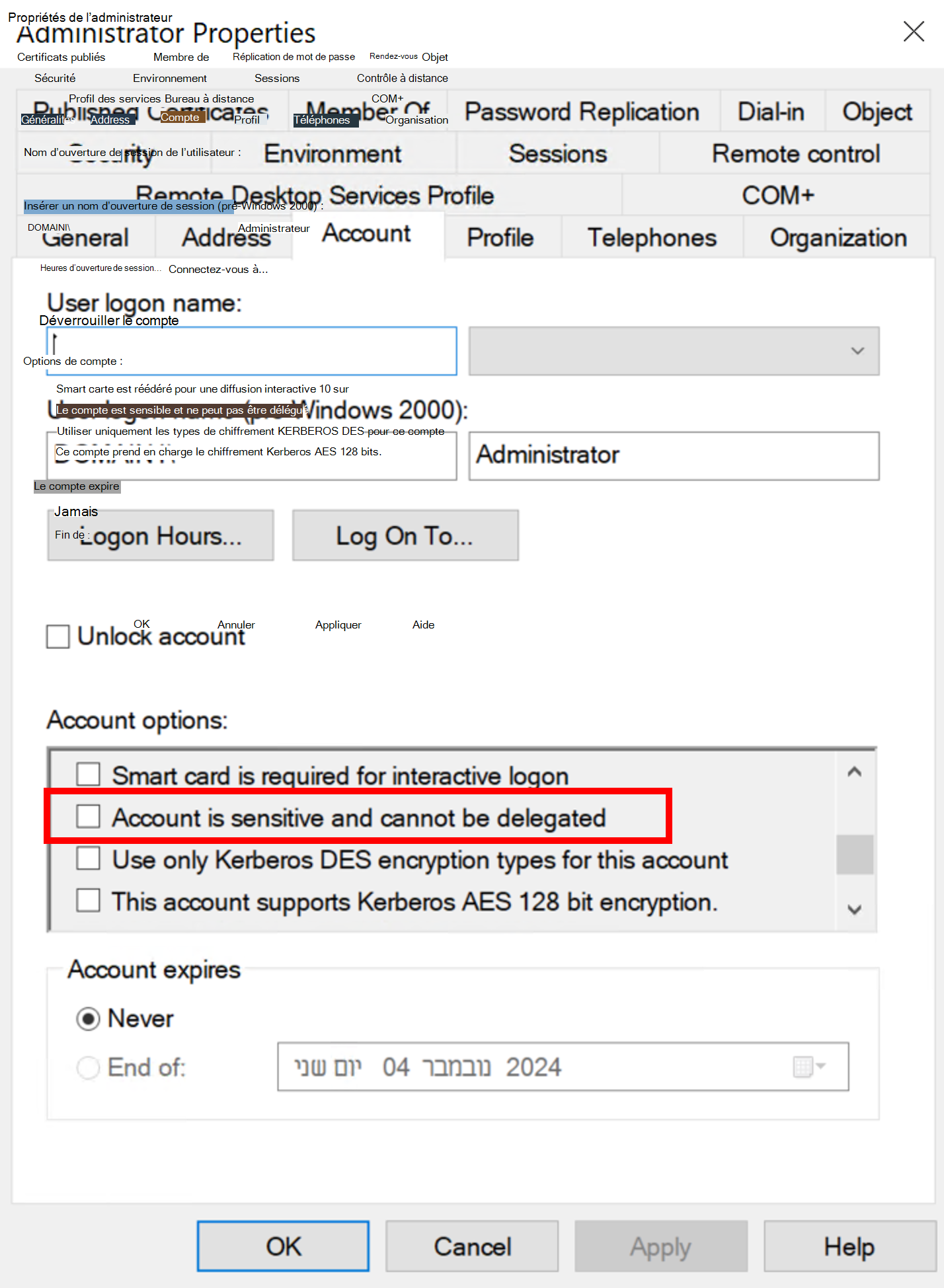

Passez en revue la liste des entités exposées pour découvrir lequel de vos comptes privilégiés n’a pas l’indicateur de configuration « ce compte est sensible et ne peut pas être délégué ».

Prenez les mesures appropriées sur ces comptes :

Pour les comptes d’utilisateur : en définissant les indicateurs de contrôle du compte sur « ce compte est sensible et ne peut pas être délégué ». Sous l’onglet Compte, sélectionnez la zone case activée de cet indicateur dans la section Options du compte. Cela empêche les utilisateurs d’accéder au compte et de manipuler les paramètres système.

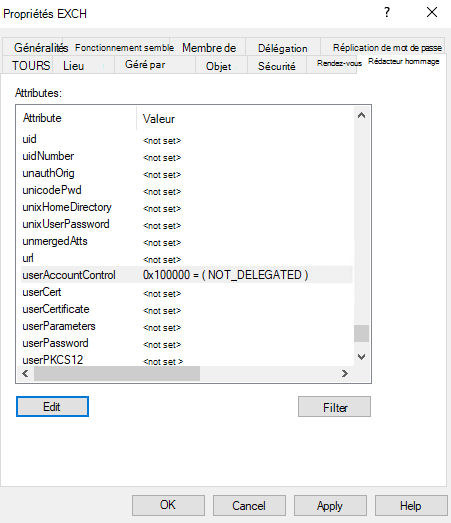

Pour les comptes d’appareil :

L’approche la plus sûre consiste à utiliser un script PowerShell pour configurer l’appareil afin d’empêcher son utilisation dans n’importe quel scénario de délégation, ce qui garantit que les informations d’identification sur cet ordinateur ne peuvent pas être transférées pour accéder à d’autres services.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueUne autre option consiste à définir l’attribut

UserAccountControlNOT_DELEGATED = 0x100000sur sous l’onglet Attribut Rédacteur pour l’appareil exposé.Par exemple :