Créer et gérer des règles de détection personnalisées

S’applique à :

- Microsoft Defender XDR

Les règles de détection personnalisées sont des règles que vous pouvez concevoir et ajuster à l’aide de requêtes de repérage avancées . Ces règles vous permettent de surveiller de manière proactive différents événements et états système, notamment les activités de violation présumée et les points de terminaison mal configurés. Vous pouvez les définir pour qu’ils s’exécutent à intervalles réguliers, en générant des alertes et en effectuant des actions de réponse chaque fois qu’il y a des correspondances.

Autorisations requises pour la gestion des détections personnalisées

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Pour gérer les détections personnalisées, vous devez disposer de l’un des rôles suivants:

Paramètres de sécurité (gérer) : les utilisateurs disposant de cette autorisation Microsoft Defender XDR peuvent gérer les paramètres de sécurité dans le portail Microsoft Defender.

Administrateur de la sécurité : les utilisateurs disposant de ce rôle Microsoft Entra peuvent gérer les paramètres de sécurité dans le portail Microsoft Defender et dans d’autres portails et services.

Opérateur de sécurité : les utilisateurs disposant de ce rôle Microsoft Entra peuvent gérer les alertes et disposer d’un accès global en lecture seule aux fonctionnalités liées à la sécurité, y compris toutes les informations dans le portail Microsoft Defender. Ce rôle est suffisant pour gérer les détections personnalisées uniquement si le contrôle d’accès en fonction du rôle (RBAC) est désactivé dans Microsoft Defender pour point de terminaison. Si vous avez configuré RBAC, vous avez également besoin de l’autorisation *Gérer les paramètres de sécurité pour Defender pour point de terminaison.

Vous pouvez gérer les détections personnalisées qui s’appliquent aux données de solutions Microsoft Defender XDR spécifiques si vous disposez des autorisations appropriées pour celles-ci. Par exemple, si vous disposez uniquement d’autorisations de gestion pour Microsoft Defender pour Office 365, vous pouvez créer des détections personnalisées à l’aide Email* de tables, mais pas Identity* de tables.

De même, étant donné que la IdentityLogonEvents table contient les informations d’activité d’authentification de Microsoft Defender for Cloud Apps et de Defender pour Identity, vous devez disposer d’autorisations de gestion pour les deux services afin de gérer les détections personnalisées interrogeant la table.

Remarque

Pour gérer les détections personnalisées, les opérateurs de sécurité doivent disposer de l’autorisation Gérer les paramètres de sécurité dans Microsoft Defender pour point de terminaison si RBAC est activé.

Pour gérer les autorisations requises, un administrateur général peut :

Attribuez le rôle Administrateur de la sécurité ou Opérateur de sécurité dans Centre d’administration Microsoft 365 sous Rôles>Administrateur de la sécurité.

Vérifiez les paramètres RBAC pour Microsoft Defender pour point de terminaison dans Microsoft Defender XDR sous Paramètres>Autorisations>Rôles. Sélectionnez le rôle correspondant pour attribuer l’autorisation gérer les paramètres de sécurité .

Remarque

Un utilisateur doit également disposer des autorisations appropriées pour les appareils dans l’étendue de l’appareil d’une règle de détection personnalisée qu’il crée ou modifie avant de pouvoir continuer. Un utilisateur ne peut pas modifier une règle de détection personnalisée dont l’étendue est définie pour s’exécuter sur tous les appareils, si le même utilisateur ne dispose pas d’autorisations pour tous les appareils.

Créer une règle de détection personnalisée

1. Préparer la requête

Dans le portail Microsoft Defender, accédez à Repérage avancé et sélectionnez une requête existante ou créez-en une. Lorsque vous utilisez une nouvelle requête, exécutez la requête pour identifier les erreurs et comprendre les résultats possibles.

Importante

Pour empêcher le service de retourner trop d’alertes, chaque règle est limitée à la génération de 100 alertes uniquement chaque fois qu’il s’exécute. Avant de créer une règle, ajustez votre requête pour éviter les alertes pour une activité quotidienne normale.

Colonnes obligatoires dans les résultats de la requête

Pour créer une règle de détection personnalisée, le de requête doit retourner les colonnes suivantes:

-

Timestamp- Utilisé pour définir l’horodatage des alertes générées - Colonne ou combinaison de colonnes qui identifient de façon unique l’événement dans Defender XDR tables :

- Pour Microsoft Defender pour point de terminaison tables, les

Timestampcolonnes ,DeviceIdetReportIddoivent apparaître dans le même événement - Pour les tables Alert*,

Timestampdoit apparaître dans l’événement - Pour les tables Observation*,

TimestampetObservationIddoivent apparaître dans le même événement - Pour tous les autres,

TimestampetReportIddoit apparaître dans le même événement

- Pour Microsoft Defender pour point de terminaison tables, les

- Une des colonnes suivantes qui contient un identificateur fort pour une ressource affectée :

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(expéditeur d’enveloppe ou adresse de chemin d’accès) -

SenderMailFromAddress(adresse de l’expéditeur affichée par le client de messagerie) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Remarque

La prise en charge d’entités supplémentaires sera ajoutée à mesure que de nouvelles tables sont ajoutées au schéma de repérage avancé.

Les requêtes simples, telles que celles qui n’utilisent pas l’opérateur project ou summarize pour personnaliser ou agréger les résultats, retournent généralement ces colonnes courantes.

Il existe plusieurs façons de s’assurer que les requêtes plus complexes retournent ces colonnes. Par exemple, si vous préférez agréger et compter par entité sous une colonne telle que DeviceId, vous pouvez toujours retourner Timestamp et ReportId en l’obtenant à partir de l’événement le plus récent impliquant chaque unique DeviceId.

Importante

Évitez de filtrer les détections personnalisées à l’aide de la Timestamp colonne . Les données utilisées pour les détections personnalisées sont préfiltrées en fonction de la fréquence de détection.

L’exemple de requête ci-dessous compte le nombre d’appareils uniques (DeviceId) avec détections antivirus et utilise ce nombre pour rechercher uniquement les appareils avec plus de cinq détections. Pour retourner le dernier Timestamp et le correspondant ReportId, il utilise l’opérateur summarize avec la arg_max fonction .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Conseil

Pour de meilleures performances de requête, définissez un filtre de temps qui correspond à la fréquence d’exécution prévue pour la règle. Étant donné que l’exécution la moins fréquente est toutes les 24 heures, le filtrage du dernier jour couvre toutes les nouvelles données.

2. Créer une règle et fournir les détails de l’alerte

Avec la requête dans l’éditeur de requête, sélectionnez Créer une règle de détection et spécifiez les détails d’alerte suivants :

- Nom de la détection : nom de la règle de détection ; doit être unique

- Fréquence : intervalle d’exécution de la requête et d’action. Pour plus d’informations, consultez la section Fréquence des règles

- Titre de l’alerte : titre affiché avec les alertes déclenchées par la règle ; doit être unique.

- Gravité : risque potentiel du composant ou de l’activité identifié par la règle.

- Catégorie : composant ou activité de menace identifié par la règle.

- MITRE ATT&techniques CK : une ou plusieurs techniques d’attaque identifiées par la règle, comme indiqué dans l’infrastructure MITRE ATT&CK. Cette section est masquée pour certaines catégories d’alertes, notamment les logiciels malveillants, les rançongiciels, les activités suspectes et les logiciels indésirables.

- Description : plus d’informations sur le composant ou l’activité identifié par la règle.

- Actions recommandées : actions supplémentaires que les répondeurs peuvent effectuer en réponse à une alerte.

Fréquence de la règle

Lorsque vous enregistrez une nouvelle règle, elle s’exécute et recherche les correspondances des 30 derniers jours de données. La règle s’exécute ensuite à nouveau à intervalles fixes, en appliquant une durée de recherche en arrière en fonction de la fréquence que vous choisissez :

- Toutes les 24 heures : s’exécute toutes les 24 heures, en vérifiant les données des 30 derniers jours.

- Toutes les 12 heures : s’exécute toutes les 12 heures, en vérifiant les données des dernières 48 heures.

- Toutes les 3 heures : s’exécute toutes les 3 heures, en vérifiant les données des dernières 12 heures.

- Toutes les heures : s’exécute toutes les heures, en vérifiant les données des 4 dernières heures.

- Continu (NRT) : s’exécute en continu, en vérifiant les données des événements à mesure qu’ils sont collectés et traités en quasi temps réel (NRT). Consultez Fréquence continue (NRT).

Conseil

Faites correspondre les filtres de temps dans votre requête avec la durée de recherche arrière. Les résultats en dehors de la durée de recherche arrière sont ignorés.

Lorsque vous modifiez une règle, elle s’exécute avec les modifications appliquées lors de la prochaine exécution planifiée en fonction de la fréquence que vous définissez. La fréquence de la règle est basée sur l’horodatage de l’événement et non sur le temps d’ingestion.

Fréquence continue (NRT)

La définition d’une détection personnalisée pour qu’elle s’exécute en fréquence continue (NRT) vous permet d’augmenter la capacité de votre organization à identifier les menaces plus rapidement. L’utilisation de la fréquence continue (NRT) a un impact minime ou nul sur l’utilisation de vos ressources et doit donc être prise en compte pour toute règle de détection personnalisée qualifiée dans votre organization.

À partir de la page Règles de détection personnalisées, vous pouvez migrer des règles de détection personnalisées qui correspondent à la fréquence continue (NRT) avec un seul bouton, Migrer maintenant :

La sélection de Migrer vous donne maintenant une liste de toutes les règles compatibles en fonction de leur requête KQL. Vous pouvez choisir de migrer toutes les règles ou les règles sélectionnées uniquement en fonction de vos préférences :

Une fois que vous cliquez sur Enregistrer, la fréquence des règles sélectionnées est mise à jour en fréquence continue (NRT).

Requêtes que vous pouvez exécuter en continu

Vous pouvez exécuter une requête en continu tant que :

- La requête fait référence à une seule table.

- La requête utilise un opérateur de la liste des opérateurs KQL pris en charge. Fonctionnalités KQL prises en charge

- La requête n’utilise pas de jointures, d’unions ou d’opérateur

externaldata. - La requête n’inclut aucune ligne/information de commentaire.

Tables qui prennent en charge la fréquence continue (NRT)

Les détections en quasi-temps réel sont prises en charge pour les tables suivantes :

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(à l’exception desLatestDeliveryLocationcolonnes etLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Remarque

Seules les colonnes généralement disponibles peuvent prendre en charge la fréquence continue (NRT).

3. Choisissez les entités concernées

Identifiez les colonnes dans les résultats de votre requête où vous vous attendez à trouver l’entité principale affectée ou affectée. Par exemple, une requête peut retourner les adresses de l’expéditeur (SenderFromAddress ou SenderMailFromAddress) et du destinataire (RecipientEmailAddress). Identifier laquelle de ces colonnes représente la principale entité impactée qui aide le service à agréger les alertes pertinentes, à corréler les incidents et à cibler les actions de réponse.

Vous ne pouvez sélectionner qu’une seule colonne pour chaque type d’entité (boîte aux lettres, utilisateur ou appareil). Les colonnes qui ne sont pas retournées par votre requête ne peuvent pas être sélectionnées.

4. Spécifier des actions

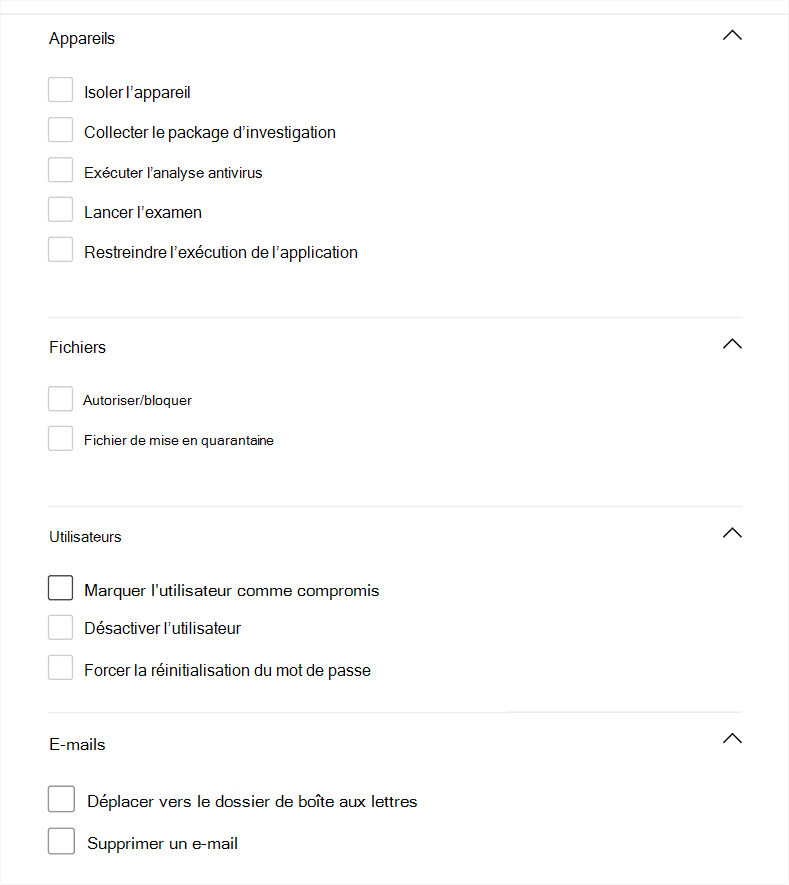

Votre règle de détection personnalisée peut effectuer automatiquement des actions sur les appareils, les fichiers, les utilisateurs ou les e-mails retournés par la requête.

Actions sur des appareils

Ces actions sont appliquées aux appareils dans la colonne DeviceIddes résultats de la requête:

- Isoler l’appareil : utilise Microsoft Defender pour point de terminaison pour appliquer une isolation réseau complète, empêchant l’appareil de se connecter à une application ou à un service. En savoir plus sur Microsoft Defender pour point de terminaison’isolation de machine.

- Collecter le package d’investigation : collecte les informations sur l’appareil dans un fichier ZIP. En savoir plus sur le package d’investigation Microsoft Defender pour point de terminaison.

- Exécuter l’analyse antivirus : effectue une analyse antivirus complète Microsoft Defender sur l’appareil.

- Lancer une investigation : lance une investigation automatisée sur l’appareil.

- Restreindre l’exécution de l’application : définit des restrictions sur l’appareil pour autoriser uniquement l’exécution des fichiers signés avec un certificat émis par Microsoft. En savoir plus sur les restrictions d’application avec Microsoft Defender pour point de terminaison.

Actions sur les fichiers

Lorsqu’elle est sélectionnée, l’action Autoriser/Bloquer peut être appliquée au fichier. Les fichiers bloquants ne sont autorisés que si vous disposez des autorisations Corriger pour les fichiers et si les résultats de la requête ont identifié un ID de fichier, tel qu’un SHA1. Une fois qu’un fichier est bloqué, d’autres instances du même fichier sur tous les appareils sont également bloquées. Vous pouvez contrôler le groupe d’appareils auquel le blocage est appliqué, mais pas des appareils spécifiques.

Lorsqu’elle est sélectionnée, l’action Fichier de mise en quarantaine peut être appliquée aux fichiers dans la

SHA1colonne ,InitiatingProcessSHA1SHA256, ouInitiatingProcessSHA256des résultats de la requête. Cette action supprime le fichier de son emplacement actuel et place une copie en quarantaine.

Actions sur les utilisateurs

Lorsque cette option est sélectionnée, l’actionMarquez l’utilisateur comme compromis est effectuée sur les utilisateurs de la colonne

AccountObjectId,InitiatingProcessAccountObjectIdouRecipientObjectIdcolonne des résultats de la requête. Cette action définit le niveau de risque des utilisateurs sur « élevé » dans Microsoft Entra ID, déclenchant les stratégies de protection des identités correspondantes.Sélectionnez Désactiver l’utilisateur pour empêcher temporairement un utilisateur de se connecter.

Sélectionnez Forcer la réinitialisation du mot de passe pour inviter l’utilisateur à modifier son mot de passe lors de la prochaine session de connexion.

Disable userLes options etForce password resetnécessitent le SID utilisateur, qui se trouve dans les colonnesAccountSid,InitiatingProcessAccountSid,RequestAccountSidetOnPremSid.

Pour plus d’informations sur les actions de l’utilisateur, consultez Actions de correction dans Microsoft Defender pour Identity.

Actions sur les e-mails

Si la détection personnalisée génère des messages électroniques, vous pouvez sélectionner Déplacer vers le dossier de boîte aux lettres pour déplacer l’e-mail vers un dossier sélectionné (dossier Courrier indésirable, Boîte de réception ou Éléments supprimés ). Plus précisément, vous pouvez déplacer les résultats des e-mails à partir d’éléments mis en quarantaine (pour instance, dans le cas de faux positifs) en sélectionnant l’option Boîte de réception.

Vous pouvez également sélectionner Supprimer l’e-mail , puis choisir de déplacer les e-mails vers Éléments supprimés (suppression réversible) ou de supprimer définitivement les e-mails sélectionnés (suppression définitive).

Les colonnes NetworkMessageId et RecipientEmailAddress doivent être présentes dans les résultats de sortie de la requête pour appliquer des actions aux messages électroniques.

5. Définir l’étendue de la règle

Définissez l’étendue pour spécifier les appareils couverts par la règle. L’étendue influence les règles qui vérifient les appareils et n’affecte pas les règles qui vérifient uniquement les boîtes aux lettres et les comptes d’utilisateur ou les identités.

Lorsque vous définissez l’étendue, vous pouvez sélectionner:

- Tous les appareils

- Groupes d’appareils spécifiques

Seules les données des appareils de l’étendue seront interrogées. En outre, les actions sont effectuées uniquement sur ces appareils.

Remarque

Les utilisateurs peuvent créer ou modifier une règle de détection personnalisée uniquement s’ils disposent des autorisations correspondantes pour les appareils inclus dans l’étendue de la règle. Par instance, les administrateurs peuvent uniquement créer ou modifier des règles étendues à tous les groupes d’appareils s’ils disposent d’autorisations pour tous les groupes d’appareils.

6. Examiner et activer la règle

Après avoir examiné la règle, sélectionnez Créer pour l’enregistrer. La règle de détection personnalisée s’exécute immédiatement. Il s’exécute à nouveau en fonction de la fréquence configurée pour rechercher des correspondances, générer des alertes et effectuer des actions de réponse.

Importante

Les détections personnalisées doivent être régulièrement examinées pour des fins d’efficacité et d’efficience. Pour vous assurer que vous créez des détections qui déclenchent de véritables alertes, prenez le temps d’examiner vos détections personnalisées existantes en suivant les étapes décrites dans Gérer les règles de détection personnalisées existantes.

Vous conservez le contrôle de l’étendue ou de la spécificité de vos détections personnalisées de sorte que toutes les fausses alertes générées par des détections personnalisées peuvent indiquer la nécessité de modifier certains paramètres des règles.

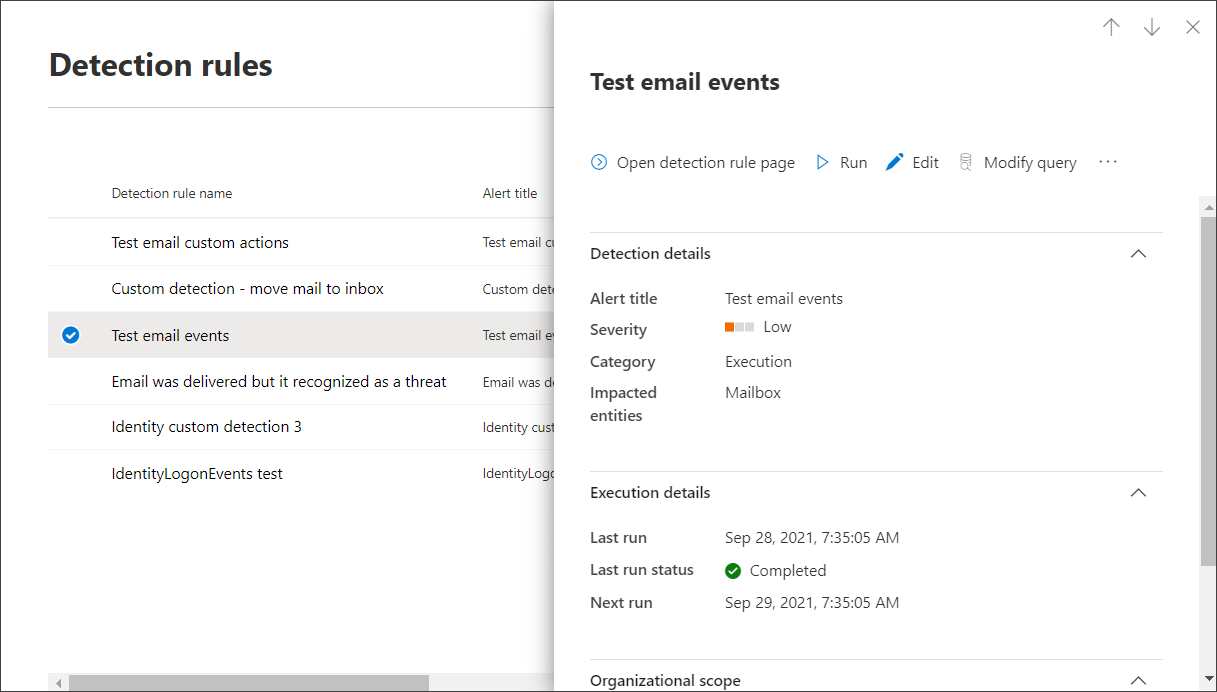

Gérer les règles de détection personnalisées existantes

Vous pouvez afficher la liste des règles de détection personnalisées existantes, case activée leurs exécutions précédentes et passer en revue les alertes qui ont été déclenchées. Vous pouvez également exécuter une règle à la demande et la modifier.

Conseil

Les alertes déclenchées par des détections personnalisées sont disponibles sur les api d’alerte et d’incident. Pour plus d’informations, consultez API Microsoft Defender XDR prises en charge.

Afficher les règles existantes

Pour afficher toutes les règles de détection personnalisées existantes, accédez à Chasse>Règles de détection personnalisées. La page répertorie toutes les règles avec les informations d’exécution suivantes:

- Dernière exécution : quand une règle a été exécutée pour la dernière fois pour case activée pour les correspondances de requête et générer des alertes

- Dernière status d’exécution : indique si une règle s’est exécutée correctement

- Prochaine exécution : la prochaine exécution planifiée

- État : indique si une règle a été activée ou désactivée

Afficher les détails de la règle, modifier la règle et exécuter la règle

Pour afficher des informations complètes sur une règle de détection personnalisée, accédez à Chasse>Règles de détection personnalisées , puis sélectionnez le nom de la règle. Vous pouvez ensuite afficher des informations générales sur la règle, notamment des informations, son status d’exécution et son étendue. La page fournit également la liste des alertes et actions déclenchées.

Vous pouvez également effectuer les actions suivantes sur la règle à partir de cette page:

- Exécuter : exécutez la règle immédiatement. Cela réinitialise également l’intervalle pour la prochaine exécution.

- Modifier : modifiez la règle sans modifier la requête.

- Modifier la requête : modifiez la requête dans la chasse avancée.

- Allumer / Désactiver : activez la règle ou arrêtez-la de s’exécuter.

- Supprimer : désactivez la règle et supprimez-la.

Afficher et gérer les alertes déclenchées

Dans l’écran détails de la règle (Détections personnalisées de repérage>[nom de la règle]), accédez à Alertes déclenchées, qui répertorie les alertes générées par les correspondances > à la règle. Sélectionner une alerte pour afficher des informations détaillées à son sujet et effectuer les actions suivantes:

- Gérer l’alerte en définissant son état et sa classification (alerte vraie ou fausse)

- Lier l’alerte à un incident

- Exécuter la requête qui a déclenché l’alerte en cas de repérage avancé

Passer en revue les actions

Dans l’écran détails de la règle (Détections personnalisées de chasse>[nom de la règle]), accédez à Actions déclenchées, qui répertorie les actions effectuées en fonction des correspondances > à la règle.

Conseil

Pour afficher rapidement des informations et prendre des mesures sur un élément d’une table, utilisez la colonne de sélection [✓] à gauche de la table.

Remarque

Certaines colonnes de cet article peuvent ne pas être disponibles dans Microsoft Defender pour point de terminaison. Activez Microsoft Defender XDR pour rechercher les menaces à l’aide de sources de données supplémentaires. Vous pouvez déplacer vos flux de travail de chasse avancés de Microsoft Defender pour point de terminaison vers Microsoft Defender XDR en suivant les étapes décrites dans Migrer des requêtes de chasse avancées à partir de Microsoft Defender pour point de terminaison.

Voir aussi

- Vue d’ensemble des détections personnalisées

- Vue d’ensemble du repérage avancé

- Découvrir le langage de requête de repérage avancé

- Migrer des requêtes de chasse avancées à partir de Microsoft Defender pour point de terminaison

- API de sécurité Microsoft Graph pour les détections personnalisées

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.